Fuse on OpenShift ガイド

Red Hat Fuse on OpenShift でのインストールおよび開発

概要

前書き

Red Hat Fuse on OpenShift は、OpenShift Container Platform での Fuse アプリケーションのデプロイを可能にします。

第1章 作業を始める前に

リリースノート

本リリースに関する重要な情報は、リリースノート を参照してください。

バージョンの互換性とサポート

バージョンの互換性とサポートの詳細は、Red Hat JBoss Fuse Supported Configurations を参照してください。

Windows O/S のサポート

Fuse on OpenShift の開発者ツール (oc クライアントおよび Container Development Kit) は、Windows O/S で完全サポートされます。Linux コマンドライン構文で示された例は、Windows コマンドライン構文にしたがって適切に変更すれば、Windows O/S で動作します。

1.1. Fuse スタンドアロンと Fuse on OpenShift の比較

主な機能の違いは次のとおりです。

- Fuse on OpenShift のアプリケーションデプロイメントは、1 つのアプリケーションと、Docker イメージ内にパッケージ化された必要なすべてのランタイムコンポーネントで設定されます。アプリケーションはランタイム (実行環境) にデプロイされません。アプリケーションイメージ自体が実行可能なランタイム (実行環境) であり、OpenShift によりデプロイおよび管理されます。

- 各アプリケーションイメージが完全なランタイム環境であるため、OpenShift 環境でのパッチ適用は Fuse スタンドアロンとは異なります。パッチを適用する場合、アプリケーションイメージが再ビルドされ、OpenShift 内に再デプロイされます。主要の OpenShift 管理機能により、ローリングアップグレードやサイドバイサイドデプロイメントを使用して、アップグレード中にアプリケーションの可用性を維持することが可能になります。

- Fuse の Fabric によって提供されるプロビジョニングおよびクラスタリング機能は、Kubernetes および OpenShift の同等の機能に置き換えられました。OpenShift は、アプリケーションのデプロイメントおよびスケーリングの一環として、自動的に子コンテナーを個別に作成および設定するため、手作業でこの作業を行う必要はありません。

- Fabric エンドポイントは OpenShift 環境内で使用されません。代わりに、Kubernetes サービスを使用する必要があります。

- メッセージングサービスは、OpenShift イメージの A-MQ を使用して作成および管理され、Karaf コンテナー内に直接含まれません。Fuse on OpenShift は、camel-amq コンポーネントの強化バージョンを提供し、Kubernetes を介して OpenShift のメッセージングサービスへのシームレスな接続を可能にします。

- Karaf を使用して稼働中の Karaf インスタンスをライブ更新しないようにしてください。アプリケーションコンテナーを再起動またはスケールアップすると、更新は維持されません。これは、イミュータブルアーキテクチャーの基本原則であり、OpenShift 内でスケーラビリティーと柔軟性を実現するために必要となります。

- Red Hat Fuse コンポーネントに直接リンクする Maven 依存関係は Red Hat によってサポートされます。ユーザーが導入したサードパーティー Maven 依存関係はサポートされません。

- SSH エージェントは Apache Karaf マイクロコンテナーに含まれないため、bin/client コンソールクライアントを使用して接続できません。

- プロトコル互換性と Fuse on OpenShift アプリケーション内の Camel コンポーネント: HTTP ベースでない通信は、TLS および SNI を使用して、OpenShift 外部から Fuse サービス (Camel コンシューマーエンドポイント) にルーティング可能である必要があります。

第2章 管理者向けの基本情報

OpenShift の管理者は、以下を行って Fuse on OpenShift デプロイメントの OpenShift クラスターを準備できます。

- Red Hat コンテナーレジストリーへの認証の設定。

- Fuse on OpenShift イメージおよびテンプレートのインストール。

2.1. Red Hat コンテナーレジストリーの認証設定

Red Hat Fuse on OpenShift イメージストリームおよびテンプレートをインポートおよび使用する前に、Red Hat コンテナーレジストリーへの認証を設定する必要があります。

手順

管理者として OpenShift サーバーにログインします。

oc login -u system:admin

イメージストリームをインストールする OpenShift プロジェクトにログインします。Fuse on OpenShift イメージストリームの

openshiftプロジェクトを使用することが推奨されます。oc project openshift

Red Hat カスタマーポータルアカウントまたは Red Hat Developer Program アカウントのクレデンシャルを使用して、docker-registry シークレットを作成します。

<pull_secret_name>は作成するシークレットの名前に置き換えてください。oc create secret docker-registry <pull_secret_name> \ --docker-server=registry.redhat.io \ --docker-username=CUSTOMER_PORTAL_USERNAME \ --docker-password=CUSTOMER_PORTAL_PASSWORD \ --docker-email=EMAIL_ADDRESS

注記イメージストリームがある新しい namespace すべてと、registry.redhat.io を使用する namespace すべてに docker-registry シークレットを作成する必要があります。

Pod のイメージをプルするためにシークレットを使用するには、シークレットをサービスアカウントに追加します。サービスアカウントの名前は、Pod が使用するサービスアカウントの名前と一致する必要があります。以下は、デフォルトのサービスアカウントである

defaultを使用する例になります。oc secrets link default <pull_secret_name> --for=pull

ビルドイメージをプッシュまたはプルするためにシークレットを使用するには、シークレットを Pod の内部にマウントできる必要があります。シークレットをマウントするには、以下のコマンドを使用します。

oc secrets link builder <pull_secret_name>

Red Hat アカウントのユーザー名とパスワードを使用してシークレットを作成したくない場合は、レジストリーサービスアカウント を使用して 認証トークンを作成 してください。

詳細は以下を参照してください。

2.2. OpenShift 4.x サーバーでの Fuse イメージストリームおよびテンプレートのインストール

OpenShift Container Platform 4.x は、OpenShift namespace で操作する Samples Operator を使用して、Red Hat Enterprise Linux (RHEL) ベースの OpenShift Container Platform イメージストリームおよびテンプレートをインストールおよび更新します。Fuse on OpenShift イメージストリームおよびテンプレートをインストールするには、以下を行います。

- Samples Operator の再設定

Fuse イメージストリームおよびテンプレートを

Skipped Imagestreams and Skipped Templatesフィールドに追加します。- Skipped Imagestreams (スキップされるイメージストリーム): Samples Operator のインベントリーにあるが、クラスター管理者の希望により Operator が無視または管理しないようにするイメージストリーム。

- Skipped Templates (スキップされるテンプレート): Samples Operator のインベントリーにあるが、クラスター管理者の希望により Operator が無視または管理しないようにするテンプレート。

前提条件

- OpenShift サーバーにアクセスできる必要があります。

- Red Hat コンテナーレジストリーへの認証が設定されている必要があります。

- オプションで、インストール後に、OpenShift ダッシュボードに Fuse テンプレートを表示させる場合には、OpenShift ドキュメント (https://docs.openshift.com/container-platform/4.1/applications/service_brokers/installing-service-catalog.html) に記載されているように、サービスカタログとテンプレートサービスブローカーを先にインストールする必要があります。

手順

- OpenShift 4 サーバーを起動します。

OpenShift サーバーに管理者としてログインします。

oc login -u system:admin

docker-registry シークレットを作成したプロジェクトを使用していることを確認します。

oc project openshift

Samples Operator の現在の設定を表示します。

oc get configs.samples.operator.openshift.io -n openshift-cluster-samples-operator -o yaml

Samples Operator が、追加された Fuse テンプレートおよびイメージストリームを無視するよう設定します。

oc edit configs.samples.operator.openshift.io -n openshift-cluster-samples-operator

Fuse imagestreams の Skipped Imagestreams セクションを追加し、Fuse および Spring Boot 2 のテンプレートを Skipped Templates セクションに追加します。

[...] spec: architectures: - x86_64 managementState: Managed skippedImagestreams: - fis-java-openshift - fis-karaf-openshift - fuse7-console - fuse7-eap-openshift - fuse7-java-openshift - fuse7-karaf-openshift - jboss-fuse70-console - jboss-fuse70-eap-openshift - jboss-fuse70-java-openshift - jboss-fuse70-karaf-openshift - fuse-apicurito-generator - apicurito-ui skippedTemplates: - s2i-fuse77-eap-camel-amq - s2i-fuse77-eap-camel-cdi - s2i-fuse77-eap-camel-cxf-jaxrs - s2i-fuse77-eap-camel-cxf-jaxws - s2i-fuse77-eap-camel-jpa - s2i-fuse77-karaf-camel-amq - s2i-fuse77-karaf-camel-log - s2i-fuse77-karaf-camel-rest-sql - s2i-fuse77-karaf-cxf-rest - s2i-fuse77-spring-boot-camel - s2i-fuse77-spring-boot-camel-amq - s2i-fuse77-spring-boot-camel-config - s2i-fuse77-spring-boot-camel-drools - s2i-fuse77-spring-boot-camel-infinispan - s2i-fuse77-spring-boot-camel-rest-sql - s2i-fuse77-spring-boot-camel-rest-3scale - s2i-fuse77-spring-boot-camel-xa - s2i-fuse77-spring-boot-camel-xml - s2i-fuse77-spring-boot-cxf-jaxrs - s2i-fuse77-spring-boot-2-camel-amq - s2i-fuse77-spring-boot-2-camel-config - s2i-fuse77-spring-boot-2-camel-drools - s2i-fuse77-spring-boot-2-camel-infinispan - s2i-fuse77-spring-boot-2-camel-rest-3scale - s2i-fuse77-spring-boot-2-camel-rest-sql - s2i-fuse77-spring-boot-2-camel - s2i-fuse77-spring-boot-2-camel-xa - s2i-fuse77-spring-boot-2-camel-xml - s2i-fuse77-spring-boot-2-cxf-jaxrs - s2i-fuse77-spring-boot-2-cxf-jaxws - s2i-fuse77-spring-boot-2-cxf-jaxrs-xml - s2i-fuse77-spring-boot-2-cxf-jaxws-xml

Fuse on OpenShift イメージストリームをインストールします。

BASEURL=https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002/ oc create -n openshift -f ${BASEURL}/fis-image-streams.json注記Error from server (AlreadyExists): imagestreams.image.openshift.io <imagestreamname> already exists というメッセージでエラーが表示された場合、以下のコマンドを使用して、既存のイメージストリームを最新のものに置き換えます。

oc replace --force -n openshift -f ${BASEURL}/fis-image-streams.jsonFuse on OpenShift のクイックスタートテンプレートをインストールします。

for template in eap-camel-amq-template.json \ eap-camel-cdi-template.json \ eap-camel-cxf-jaxrs-template.json \ eap-camel-cxf-jaxws-template.json \ eap-camel-jpa-template.json \ karaf-camel-amq-template.json \ karaf-camel-log-template.json \ karaf-camel-rest-sql-template.json \ karaf-cxf-rest-template.json \ spring-boot-camel-amq-template.json \ spring-boot-camel-config-template.json \ spring-boot-camel-drools-template.json \ spring-boot-camel-infinispan-template.json \ spring-boot-camel-rest-sql-template.json \ spring-boot-camel-rest-3scale-template.json \ spring-boot-camel-template.json \ spring-boot-camel-xa-template.json \ spring-boot-camel-xml-template.json \ spring-boot-cxf-jaxrs-template.json \ spring-boot-cxf-jaxws-template.json ; do oc create -n openshift -f \ https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002//quickstarts/${template} doneSpring Boot 2 のクイックスタートテンプレートをインストールします。

for template in spring-boot-2-camel-amq-template.json \ spring-boot-2-camel-config-template.json \ spring-boot-2-camel-drools-template.json \ spring-boot-2-camel-infinispan-template.json \ spring-boot-2-camel-rest-3scale-template.json \ spring-boot-2-camel-rest-sql-template.json \ spring-boot-2-camel-template.json \ spring-boot-2-camel-xa-template.json \ spring-boot-2-camel-xml-template.json \ spring-boot-2-cxf-jaxrs-template.json \ spring-boot-2-cxf-jaxws-template.json \ spring-boot-2-cxf-jaxrs-xml-template.json \ spring-boot-2-cxf-jaxws-xml-template.json ; do oc create -n openshift -f \ https://raw.githubusercontent.com/jboss-fuse/application-templates/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002/quickstarts/${template} done(任意手順) インストールされた Fuse on OpenShift テンプレートを表示します。

oc get template -n openshift

2.3. OpenShift 4.x への API Designer のインストール

Red Hat Fuse on OpenShift では、REST API の設計に使用できる Web ベースの API デザイナーツールである API Designer が提供されます。API Designer Operator を使用すると、OpenShift Container Platform 4.x で API Designer を簡単にインストールおよびアップグレードできます。

OpenShift 管理者として、API Designer Operator を OpenShift プロジェクト (namespace) にインストールします。Operator はインストール後に、選択された namespace で実行されます。しかし、API Designer をサービスとして使用できるようにするには、OpenShift 管理者または開発者が API Designer のインスタンスを作成する必要があります。API Designer サービスによって、API Designer Web コンソールにアクセスするための URL が提供されます。

前提条件

- OpenShift クラスターの管理者権限を持っている必要があります。

- Red Hat コンテナーレジストリーへの認証が設定されている必要があります。

手順

- OpenShift 4.x サーバーを起動します。

- Web ブラウザーで OpenShift コンソールに移動します。ご自分のクレデンシャルでコンソールにログインします。

- Catalog をクリックした後、OperatorHub をクリックします。

検索フィールドに API Designer を入力します。

右側のパネルに API Designer カードが表示されます。

- API Designer をクリックします。API Designer Operator のインストールウインドウが表示されます。

Install をクリックします。Create Operator Subscription フォームが表示されます。

- Installation mode では、クラスターの namespace のリストから namespace (プロジェクト) を 1 つ選択します。

Approval Strategy では、Automatic または Manual を選択し、API Designer Operator の更新が OpenShift によってどのように対処されるかを設定します。

- Automatic (自動) 更新を選択した場合、新しいバージョンの API Designer Operator が使用できるようになると、人的な介入なしで OpenShfit Operator Lifecycle Manager (OLM) によって、API Designer の稼働中のインスタンスが自動的にアップグレードされます。

- Manual (手動) 更新を選択した場合、Operator の新しいバージョンが使用できるようになると、OLM によって更新リクエストが作成されます。クラスター管理者は、更新リクエストを手動で承認して、API Designer Operator を新しいバージョンに更新する必要があります。

- Subscribe をクリックして、指定の namespace (プロジェクト) で API Designer Operator を使用できるようにします。

- API Designer がプロジェクトにインストールされていることを確認するには、Operators をクリックした後、Installed Operators をクリックし、リストに API Designer があることを確認します。

次のステップ

API Designer Operator のインストール後、API Designer のインスタンスを作成し、API Designer をサービスとして OpenShift プロジェクトに追加する必要があります。このタスクを実行する方法は 2 つあります。

- OpenShift 管理者は「API Designer をサービスとして OpenShift 4.x プロジェクトに追加」の手順を実行できます。

OpenShift 開発者は、API の設計 に記載されている手順を実行できます。

API Designer サービスによって、API Designer Web コンソールにアクセスするための URL が提供されます。

2.3.1. API Designer をサービスとして OpenShift 4.x プロジェクトに追加

API Designer Operator を OpenShift 4.x プロジェクトにインストールした後、OpenShift 開発者はこれをサービスとして OpenShift プロジェクトに追加できます。開発者が API Designer Web コンソールへアクセスするために使用する URL は API Designer サービスによって提供されます。

OpenShift 開発者が API Designer をサービスとして OpenShift 4.x プロジェクトに追加するための手順は、API の設計 を参照してください。

前提条件

- OpenShift クラスターの管理者権限を持っている必要があります。

- API Designer Operator は現在の OpenShift プロジェクトにインストールされます。

手順

- OpenShift Web コンソールで、Operators をクリックした後、Installed Operators をクリックします。

- Name 列で、API Designer をクリックします。

Provided APIs の Create Instance をクリックします。

API Designer インスタンスの最小限の開始テンプレートがあるデフォルトのフォームが開かれます。

デフォルト値を使用するか、任意で以下の値を編集します。

size: API Designer インスタンスの Pod の数。

デフォルトは、API Designer の管理に特化したロジックが含まれる 3 つの新規リソースタイプの 3 つの Pod になります。

- image: API Designer イメージ。このイメージを変更すると、API Designer Operator はクラスターで自動的にアップグレードされます。

- Create をクリックし、新しい apicurito-service を作成します。OpenShift は、新しい API Designer サービスの Pod、サービス、およびその他のコンポーネントを起動します。

API Designer サービスが使用できることを確認するには、以下を実行します。

- Operators をクリックした後、Installed Operators をクリックします。

Provided APIs 列で Apicurito CRD をクリックします。

Operator Details ページに、apicurito-service のリストが表示されます。

API Designer の URL を取得するには、以下を行います。

- Networking > Routes をクリックします。

- 正しいプロジェクトが選択されていることを確認してください。

- apicurito-service 行で、Location 列にある API Designer Web コンソールの URL を見つけます。

2.3.2. OpenShift 4.x での API Designer のアップグレード

Red Hat OpenShift 4.x では、Red Hat Fuse Operator などの Operator の更新が処理されます。詳細は、OpenShift ドキュメントの Operator を参照してください。

また、Operator の更新によってアプリケーションのアップグレードがトリガーされる可能性があります。アプリケーションのアップグレードの実行方法は、アプリケーションの設定によって異なります。

API Designer アプリケーションでは、API Designer Operator をアップグレードすると、OpenShift によってクラスターの API Designer アプリケーションもアップグレードされます。

OCP 4.6 以降、API Designer Operator (Apicurito Operator) の Operator チャネルの名前が alpha から fuse-apicurito-7.7.x に変更されました。OpenShift を OCP 4.6 にアップグレードした後に新しい operator チャンネルが表示されない場合は、既知の問題 ENTESB-15232 を参照し、OpenShift の OperatorHub から表示される operator チャンネルを更新する方法を確認してください。

2.4. OpenShift 4.x での Fuse Console の設定

OpenShift 4.x では、Fuse Console の設定に、セキュリティーのセキュア化、インストール、およびデプロイが必要になります。

最初にクライアント証明書を生成して、「OpenShift 4.x で Fuse Console をセキュア化するための証明書の生成」 の説明どおりに Fuse Console をセキュリティー保護できるようにします。

クライアント証明書を生成した後に Fuse Console をインストールおよびデプロイする方法は複数あります。

「OperatorHub を使用した OpenShift 4.x での Fuse Console のインストールおよびデプロイ」

特定の namespace で Fuse アプリケーションにアクセスするために、Fuse Console Operator を使用して Fuse Console をインストールおよびデプロイします。

「コマンドラインを使用した OpenShift 4.x での Fuse Console のインストールおよびデプロイ」

OpenShift クラスターの複数の namespace または特定の namespace にある Fuse アプリケーションにアクセスするために、コマンドラインと Fuse Console テンプレートの 1 つを使用して Fuse Console をインストールおよびデプロイします。

「コマンドラインを使用した OpenShift 4.x での Fuse Console のインストールおよびデプロイ」 で説明されているように、コマンドラインオプションを使用して RBAC Fuse Console テンプレートのいずれかをインストールすると 、Fuse Console のロールベースアクセス制御 (RBAC) を実装することができます。

注記本リリースでは、operator を使用して Fuse Console をインストールした場合、RBAC はサポートされません。

2.4.1. OpenShift 4.x で Fuse Console をセキュア化するための証明書の生成

OpenShift 4.x で、Fuse Console プロキシーと Jolokia エージェントとの間の接続をセキュアにするには、Fuse Console をデプロイする前にクライアント証明書を生成する必要があります。サービス署名認証局の秘密鍵を使用して、クライアント証明書を署名する必要があります。

各 OpenShift クラスターに別のクライアント証明書を生成し、署名する必要があります。複数のクラスターに同じ証明書を使用しないでください。

前提条件

-

OpenShift クラスターにアクセス可能な

cluster admin権限がある。 複数の OpenShift クラスターの証明書を生成し、現在のディレクトリーに別のクラスターの証明書を生成している場合は、以下のいずれかを実行して、現在のクラスターに別の証明書を生成するようにします。

-

現在のディレクトリーから既存の証明書ファイル (

ca.crt、ca.key、およびca.srl) を削除します。 別の作業ディレクトリーに移動します。たとえば、現在の作業ディレクトリーの名前が

cluster1の場合、新しいcluster2ディレクトリーを作成し、作業ディレクトリーをそのディレクトリーに変更します。mkdir ../cluster2cd ../cluster2

-

現在のディレクトリーから既存の証明書ファイル (

手順

cluster admin 権限を持つユーザーとして OpenShift にログインします。

oc login -u <user_with_cluster_admin_role>

以下のコマンドを実行して、サービス署名認証局のキーを取得します。

以下を実行して、証明書を取得します。

oc get secrets/signing-key -n openshift-service-ca -o "jsonpath={.data['tls\.crt']}" | base64 --decode > ca.crt以下を実行して、秘密鍵を取得します。

oc get secrets/signing-key -n openshift-service-ca -o "jsonpath={.data['tls\.key']}" | base64 --decode > ca.key

Kubernetes certificates administration の説明にしたがって、

easyrsa、openssl、またはcfsslを使用して、クライアント証明書を生成します。以下に、openssl を使用したコマンドの例を示します。

秘密鍵を生成します。

openssl genrsa -out server.key 2048

CSR 設定ファイルを作成します。

cat <<EOT >> csr.conf [ req ] default_bits = 2048 prompt = no default_md = sha256 distinguished_name = dn [ dn ] CN = fuse-console.fuse.svc [ v3_ext ] authorityKeyIdentifier=keyid,issuer:always keyUsage=keyEncipherment,dataEncipherment,digitalSignature extendedKeyUsage=serverAuth,clientAuth EOT

CSR を生成します。

openssl req -new -key server.key -out server.csr -config csr.conf

署名済みの証明書を発行します。

openssl x509 -req -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -days 10000 -extensions v3_ext -extfile csr.conf

次のステップ

Fuse Console のインストール方法に応じて、以下のセクションの説明どおりに Fuse Console のシークレットを作成するには、この証明書が必要です。

2.4.2. OperatorHub を使用した OpenShift 4.x での Fuse Console のインストールおよびデプロイ

OpenShift 4.x に Fuse Console をインストールするには、OpenShift OperatorHub で提供される Fuse Console Operator を使用します。Fuse Console をデプロイするには、インストールされた Operator のインスタンスを作成します。

前提条件

-

OpenShift クラスターにアクセス可能な

cluster admin権限がある。 - OpenShift 4.x で Fuse Console をセキュア化するための証明書の生成 の説明どおりに、Fuse Console のクライアント証明書が生成済みである必要があります。

手順

Fuse Console をインストールおよびデプロイするには、以下を行います。

-

Web ブラウザーで、

cluster admin権限を持つユーザーとして OpenShift コンソールにログインします。 - Home > Projects と選択し、Fuse Console を追加するプロジェクトを選択します。

- Operators をクリックした後、OperatorHub をクリックします。

- 検索フィールドウインドウに Fuse Console と入力し、Operator のリストを絞り込みます。

- Fuse Console Operator をクリックします。

Fuse Console Operator インストールウィンドウで Install をクリックします。

Create Operator Subscription フォームが表示されます。

Install mode で、Fuse Console Operator を固有の namespace (現在の OpenShift プロジェクト) にインストールします。

operator のインストール後に、Fuse Console をデプロイして、クラスター上の全 namespace でアプリケーションを監視するか、Fuse Console operator がインストールされた namespace だけでアプリケーションを監視するかを選択できる点に注意してください。

Approval Strategy では、Automatic または Manual を選択し、Fuse Console の更新が OpenShift によってどのように対処されるかを設定します。

- Automatic (自動) 更新を選択した場合、新しいバージョンの Fuse Console Operator が使用できるようになると、人的な介入なしで OpenShfit Operator Lifecycle Manager (OLM) によって、Fuse Console の稼働中のインスタンスが自動的にアップグレードされます。

- Manual (手動) 更新を選択した場合、Operator の新しいバージョンが使用できるようになると、OLM によって更新リクエストが作成されます。クラスター管理者は、更新リクエストを手動で承認して、Fuse Console Operator を新しいバージョンに更新する必要があります。

Subscribe をクリックします。

OpenShift によって、Fuse Console Operator が現在の namespace にインストールされます。

- インストールを確認するには、Operators をクリックした後、Installed Operators をクリックします。Operator のリストに Fuse Console が表示されます。

ターミナルウインドウで以下のコマンドを使用して、OpenShift 4.x で Fuse Console をセキュア化するための証明書の生成 で生成した証明書を使用してシークレットを作成し、Fuse Console にマウントします。コマンドの APP_NAME は、Fuse Console Deployment (例:

fuse-console) の名前に置き換えます。oc create secret tls APP_NAME-tls-proxying --cert server.crt --key server.key

たとえば、Fuse Console アプリケーションの名前が fuse-console の場合は、以下のコマンドを入力します。

oc create secret tls fuse-console-tls-proxying --cert server.crt --key server.key

コマンドの実行に成功すると、シークレットの作成を確認する以下のような応答が返されます。

secret/fuse-console-operator-tls-proxying created

OpenShift Web コンソールで Fuse Console をデプロイするには、以下を行います。

- Installed Operators のリストで、Name 列の Fuse Console をクリックします。

Provided APIs の Overview ページで、Create Instance をクリックします。新しいカスタムリソース定義 (CRD) ファイルが表示されます。

デフォルトでは、Fuse Console は現在の namespace にデプロイされます。

Fuse Console をデプロイして現在の namespace でアプリケーションを検出して管理する場合には、次の手順に進んでください。

オプションで Fuse Console をデプロイしてクラスター上の (またはユーザー認証が済んでいる) 全 namespace でアプリケーションを検出して管理する場合には、

namespaceからclusterにspec.typeフィールドの値を変更して、CRD ファイルを編集します。Create をクリックします。

Fuse Console のデプロイ後、Fuse Console CRD ページが開き、新しい Fuse Console サービスが表示されます。

Fuse 7.7.0 の場合、デプロイされた Fuse Console がしばらくすると不安定になり、Liveness Probe failed というエラーが発生して停止と再起動が繰り返されることがあります。これは、Fuse Console Pod が OpenShift でのメモリー割り当てを越えることが原因です。

不安定な状態を修正するには、Fuse Console デプロイメントのメモリー制限を以下のように変更します。

-

oc rollout pauseコマンドを使用して、Fuse Console Pod の自動再デプロイメントを一時停止します。 -

Fuse Console のデプロイメント設定 (YAML ファイル) を編集して、メモリー割り当てを増やします。

containers:resources:limits:memoryフィールドとcontainers:resources:requests:memoryフィールドの値を 32 Mi から 100 Mi に変更します。 -

oc rollout resumeコマンドを使用して、Fuse Console Pod の自動再デプロイメントを再開します。

Fuse Console を開くには以下を行います。

namespace デプロイメントの場合は、OpenShift Web コンソールで、Fuse Console の operator をインストールしたプロジェクトを開き、Overview を選択します。Project Overview ページで Launcher セクションまで下方向にスクロールし、Fuse Console の URL をクリックして開きます。

cluster デプロイメントでは、OpenShift Web コンソールのタイトルバーで、グリッドアイコン (

) をクリックします。ポップアップメニューの Red Hat アプリケーション の下にある、Fuse Console の URL リンクをクリックします。

) をクリックします。ポップアップメニューの Red Hat アプリケーション の下にある、Fuse Console の URL リンクをクリックします。

Fuse Console にログインします。

ブラウザーに Authorize Access ページが表示され、必要なパーミッションが表示されます。

Allow selected permissions をクリックします。

Fuse Console がブラウザーで開き、アクセス権限のある Fuse アプリケーション Pod が表示されます。

表示するアプリケーションの Connect をクリックします。

新しいブラウザーウィンドウが開かれ、Fuse Console にアプリケーションが表示されます。

2.4.3. コマンドラインを使用した OpenShift 4.x での Fuse Console のインストールおよびデプロイ

OpenShift 4.x では、次のデプロイメントオプションの 1 つを選択して、コマンドラインから Fuse Console をインストールおよびデプロイできます。

- cluster - Fuse Console は、OpenShift クラスターで複数の namespace (プロジェクト) 全体にデプロイされた Fuse アプリケーションを検索し、接続することができます。このテンプレートをデプロイするには、OpenShift クラスターの管理者ロールが必要です。

- ロールベースアクセス制御のあるクラスター - 設定可能なロールベースアクセス制御 (RBAC) のあるクラスターテンプレート。詳細は、OpenShift 4.x 上の Fuse Console のロールベースアクセス制御 を参照してください。

- namespace - Fuse Console は特定の OpenShift プロジェクト (namespace) にアクセスできます。このテンプレートをデプロイするには、OpenShift プロジェクトの管理者ロールが必要です。

- ロールベースアクセス制御のある namespace - 設定可能な RBAC のある namespace テンプレート。詳細は、OpenShift 4.x 上の Fuse Console のロールベースアクセス制御 を参照してください。

Fuse Console テンプレートのパラメーターリストを表示するには、以下の OpenShift コマンドを実行します。

oc process --parameters -f https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002//fuse-console-namespace-os4.json

前提条件

- Fuse Console をインストールおよびデプロイする前に、OpenShift 4.x で Fuse Console をセキュア化するための証明書の生成 の説明どおりに、サービス署名認証局で署名されたクライアント証明書を生成する必要があります。

-

OpenShift クラスターの

cluster adminロールが必要です。 - OpenShift 4.x サーバーでの Fuse イメージストリームおよびテンプレートのインストール の説明どおりに Fuse Console イメージストリーム (およびその他の Fuse イメージストリーム) がインストールされている必要があります。

手順

以下のコマンドを実行してすべてのテンプレートのリストを取得し、Fuse Console イメージストリームがインストールされていることを確認します。

oc get template -n openshift

任意で、すでにインストールされているイメージストリームを新しいリリースタグで更新する場合は、以下のコマンドを使用して openshift namespace に Fuse Console イメージをインポートします。

oc import-image fuse7/fuse7-console:1.7 --from=registry.redhat.io/fuse7/fuse-console:1.7 --confirm -n openshift

以下のコマンドを実行して、Fuse Console の APP_NAME の値を取得します。

oc process --parameters -f TEMPLATE-FILENAME

ここで、

TEMPLATE-FILENAMEは以下のテンプレートのいずれかになります。クラスターテンプレート:

設定可能な RBAC のあるクラスターテンプレート:

namespace テンプレート:

設定可能な RBAC のある namespace テンプレート:

たとえば、設定可能な RBAC のあるクラスターテンプレートの場合は、以下のコマンドを実行します。

oc process --parameters -f https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002//fuse-console-cluster-rbac.yml

以下のコマンドを使用して、OpenShift 4.x で Fuse Console をセキュア化するための証明書の生成 で生成した証明書からシークレットを作成し、Fuse Console にマウントします。コマンドの APP_NAME は、Fuse Console アプリケーションの名前に置き換えます。

oc create secret tls APP_NAME-tls-proxying --cert server.crt --key server.key

以下のコマンドを実行して、ローカルにコピーされた Fuse Console テンプレートをベースとした新しいアプリケーションを作成します。コマンドの myproject は OpenShift プロジェクトの名前、mytemp は Fuse Console テンプレートが含まれるローカルディレクトリーへのパス、myhost は Fuse Console にアクセスするホストの名前に置き換えます。

クラスターテンプレートの場合:

oc new-app -n myproject -f {templates-base-url}/fuse-console-cluster-os4.json -p ROUTE_HOSTNAME=myhost”RBAC テンプレートのあるクラスターの場合:

oc new-app -n myproject -f {templates-base-url}/fuse-console-cluster-rbac.yml -p ROUTE_HOSTNAME=myhost”Namespace テンプレートの場合:

{templates-base-url}/fuse-console-namespace-os4.jsonRBAC テンプレートのある namespace の場合:

oc new-app -n myproject -f {templates-base-url}/fuse-console-namespace-rbac.yml

OpenShift Web コンソールを開くように Fuse Console を設定するには、以下のコマンドを実行して

OPENSHIFT_WEB_CONSOLE_URL環境変数を設定します。oc set env dc/${APP_NAME} OPENSHIFT_WEB_CONSOLE_URL=`oc get -n openshift-config-managed cm console-public -o jsonpath={.data.consoleURL}`以下のコマンドを実行して、Fuse Console デプロイメントの状態と URL を取得します。

oc status

- ブラウザーから Fuse Console にアクセスするには、7. で返される URL (例: https://fuse-console.192.168.64.12.nip.io) を使用します。

2.4.3.1. OpenShift 4.x 上の Fuse Console のロールベースアクセス制御

Fuse Console は、OpenShift によって提供されるユーザー承認に応じてアクセスを推測する、ロールベースアクセス制御 (RBAC) を提供します。Fuse Console では、RBAC はユーザーが Pod で MBean 操作を実行できるかどうかを判断します。

OpenShift の承認に関する詳細は、OpenShift ドキュメントの RBAC の使用によるパーミッションの定義および適用 を参照してください。

Fuse Console のロールベースアクセスを実装する場合は、RBAC で設定可能なテンプレートの 1 つ (fuse-console-cluster-rbac.yml または fuse-console-namespace-rbac.yml) を使用して、コマンドラインを使用した OpenShift 4.x での Fuse Console のインストールおよびデプロイ の説明どおりに Fuse Console をインストールする必要があります。

本リリースでは、operator を使用して Fuse Console をインストールした場合、RBAC はサポートされません。

Fuse Console RBAC は、OpenShift の Pod リソースでユーザーの verb (動詞) アクセスを利用して、Fuse Console の Pod の MBean 操作にユーザーがアクセスできるかどうかを判断します。デフォルトでは、Fuse Console には 2 つのユーザーロールがあります。

admin

ユーザーが OpenShift で Pod を 更新 できる場合、ユーザーには Fuse Console の admin ロールが付与されます。ユーザーは、Fuse Console で、その Pod に対して 書き込み の MBean 操作を実行できます。

viewer

ユーザーが OpenShift で Pod を 取得 できる場合、ユーザーには Fuse Console の viewer ロールが付与されます。ユーザーは、Fuse Console で、その Pod に対して 読み取り専用 の MBean 操作を実行できます。

RBAC テンプレートを使用して Fuse Console をインストールしない場合、Pod リソースで update verb (動詞) が付与された OpenShift ユーザーのみが Fuse Console の MBeans 操作の実行が許可されます。Pod リソースで get verb (動詞) を付与されたユーザーは、Pod を 表示 できますが、Fuse Console の操作は実行できません。

2.4.3.2. OpenShift 4.x での Fuse Console のアクセスロールの判断

Fuse Console のロールベースアクセス制御は、Pod に対するユーザーの OpenShift パーミッションから推測されます。特定のユーザーに付与された Fuse Console のアクセスロールを判断するには、Pod に対してユーザーに付与された OpenShift パーミッションを取得します。

前提条件

- ユーザーの名前を知っている必要があります。

- Pod の名前を知っている必要があります。

手順

ユーザーが Pod に対して Fuse Console の admin ロールを持っているかどうかを確認するには、以下のコマンドを実行してユーザーが OpenShift で Pod を更新できるかどうかを確認します。

oc auth can-i update pods/<pod> --as <user>

応答が

yesの場合、ユーザーはその Pod に対して Fuse Console の admin ロールを持っています。ユーザーは、Fuse Console で、その Pod に対して 書き込み の MBean 操作を実行できます。ユーザーが Pod に対して Fuse Console の viewer ロールを持っているかどうかを確認するには、以下のコマンドを実行してユーザーが OpenShift で Pod を取得できるかどうかを確認します。

oc auth can-i get pods/<pod> --as <user>

応答が

yesの場合、ユーザーはその Pod に対して Fuse Console の viewer ロールを持っています。ユーザーは、Fuse Console で、その Pod に対して 読み取り専用 の MBean 操作を実行できます。コンテキストによっては、Fuse Console でオプションを無効にしたり、ユーザーによる 書き込み MBean 操作の試行時にこのユーザーの操作は許可されないという内容のメッセージを表示したりして、viewer ロールを持つユーザーによる 書き込み MBean 操作が実行されないようにします。応答が

noの場合、ユーザーは Fuse Console のロールにバインドされず、ユーザーは Fuse Console で Pod を確認できません。

2.4.3.3. OpenShift 4.x での Fuse Console へのロールベースアクセスのカスタマイズ

deployment-cluster-rbac.yml および deployment-namespace-rbac.yml テンプレートによって、設定ファイル (ACL.yml) が含まれる ConfigMap が作成されます。設定ファイルでは、MBean 操作に許可されるロールが定義されます。

前提条件

Fuse Console の RBAC テンプレート (deployment-cluster-rbac.yml または deployment-namespace-rbac.yml) の 1 つを使用して、Fuse Console がインストール済みである必要があります。

手順

Fuse Console の RBAC ロールをカスタマイズする場合は、以下を行います。

以下のコマンドを実行して Config Map を編集します。

oc edit cm $APP_NAME-rbac

- 変更を適用するためにファイルを保存します。Fuse Console の Pod は OpenShift によって自動的に再起動されます。

2.4.3.4. OpenShift 4.x での Fuse Console のロールベースアクセス制御の無効化

Fuse Console の HAWTIO_ONLINE_RBAC_ACL 環境変数は、ロールベースアクセス制御 (RBAC) の ConfigMap 設定ファイルのパスを OpenShift サーバーに渡します。HAWTIO_ONLINE_RBAC_ACL 環境変数が指定されていない場合、RBAC のサポートは無効になり、Pod リソース (OpenShift の) で update verb (動詞) が付与されたユーザーのみが Fuse Console の Pod で MBean 操作を呼び出すことが承認されます。

前提条件

Fuse Console の RBAC テンプレート (deployment-cluster-rbac.yml または deployment-namespace-rbac.yml) の 1 つを使用して、Fuse Console がインストール済みである必要があります。

手順

Fuse Console のロールベースのアクセスを無効にするには、以下を実行します。

- OpenShift で、Fuse Console の Deployment Config リソースを編集します。

HAWTIO_ONLINE_RBAC_ACL環境変数の定義をすべて削除します。(値を消去するだけでは不十分です)。

- ファイルを保存して変更を適用します。Fuse Console の Pod は OpenShift によって自動的に再起動されます。

2.4.4. OpenShift 4.x での Fuse Console のアップグレード

Red Hat OpenShift 4.x では、Red Hat Fuse Operator などの Operator の更新が処理されます。詳細は、OpenShift ドキュメントの Operator を参照してください。

その後、アプリケーションの設定方法によっては、Operator の更新でアプリケーションのアップグレードをトリガーできるようになります。

Fuse Console アプリケーションでは、アプリケーションカスタムリソース定義の .spec.version フィールドを編集して、アプリケーションのアップグレードをトリガーすることもできます。

OCP 4.6 以降、Fuse Console Operator の Operator チャネルの名前が alpha から fuse-console-7.7.x に変更されました。OpenShift を OCP 4.6 にアップグレードした後に新しい operator チャンネルが表示されない場合は、既知の問題 ENTESB-15232 を参照し、OpenShift の OperatorHub から表示される operator チャンネルを更新する方法を確認してください。

前提条件

- OpenShift クラスターの管理者権限が必要です。

手順

Fuse Console アプリケーションをアップグレードするには、以下を行います。

ターミナルウィンドウで、以下のコマンドを使用してアプリケーションカスタムリソース定義の

.spec.versionフィールドを変更します。oc patch <project-name> <custom-resource-name> --type='merge' -p '{"spec":{"version":"1.7.1"}}'以下に例を示します。

oc patch myproject example-fuseconsole --type='merge' -p '{"spec":{"version":"1.7.1"}}'アプリケーションの状態が更新されたことを確認します。

oc get myproject

応答には、バージョン番号などのアプリケーションに関する情報が表示されます。

NAME AGE URL IMAGE example-fuseconsole 1m https://fuseconsole.192.168.64.38.nip.io docker.io/fuseconsole/online:1.7.1

.spec.versionフィールドの値を変更すると、OpenShift によってアプリケーションが自動的に再デプロイされます。バージョンの変更によってトリガーされた再デプロイの状態をチェックするには、以下を実行します。

oc rollout status deployment.v1.apps/example-fuseconsole

正常にデプロイされた場合は以下の応答が表示されます。

deployment "example-fuseconsole" successfully rolled out

2.5. OpenShift で Fuse アプリケーションを監視するための Prometheus の設定

2.5.1. Prometheus の概要

Prometheus は、Red Hat OpenShift 環境にデプロイされたサービスの監視に使用できる、システムおよびサービスのオープンソースの監視およびアラートツールキットです。Prometheus は、指定の間隔で設定されたサービスからメトリックを収集および保存します。さらに、ルール式の評価や結果の表示を行い、指定の条件が true になるとアラートをトリガーできます。

Prometheus に対する Red Hat のサポートは、Red Hat 製品ドキュメントに記載されているセットアップと推奨設定に限定されます。

OpenShift サービスを監視するには、エンドポイントを Prometheus 形式に公開するように各サービスを設定する必要があります。このエンドポイントは、メトリックのリストとメトリックの現在の値を提供する HTTP インターフェイスです。Prometheus は定期的にターゲット定義の各エンドポイントをスクレイピングし、収集したデータをそのデータベースに書き込みます。Prometheus は、現在実行中のセッションだけでなく、長期間にわたってデータを収集します。Prometheus は、データ上でクエリーをグラフィカルに可視化し、実行できるように、データを格納します。

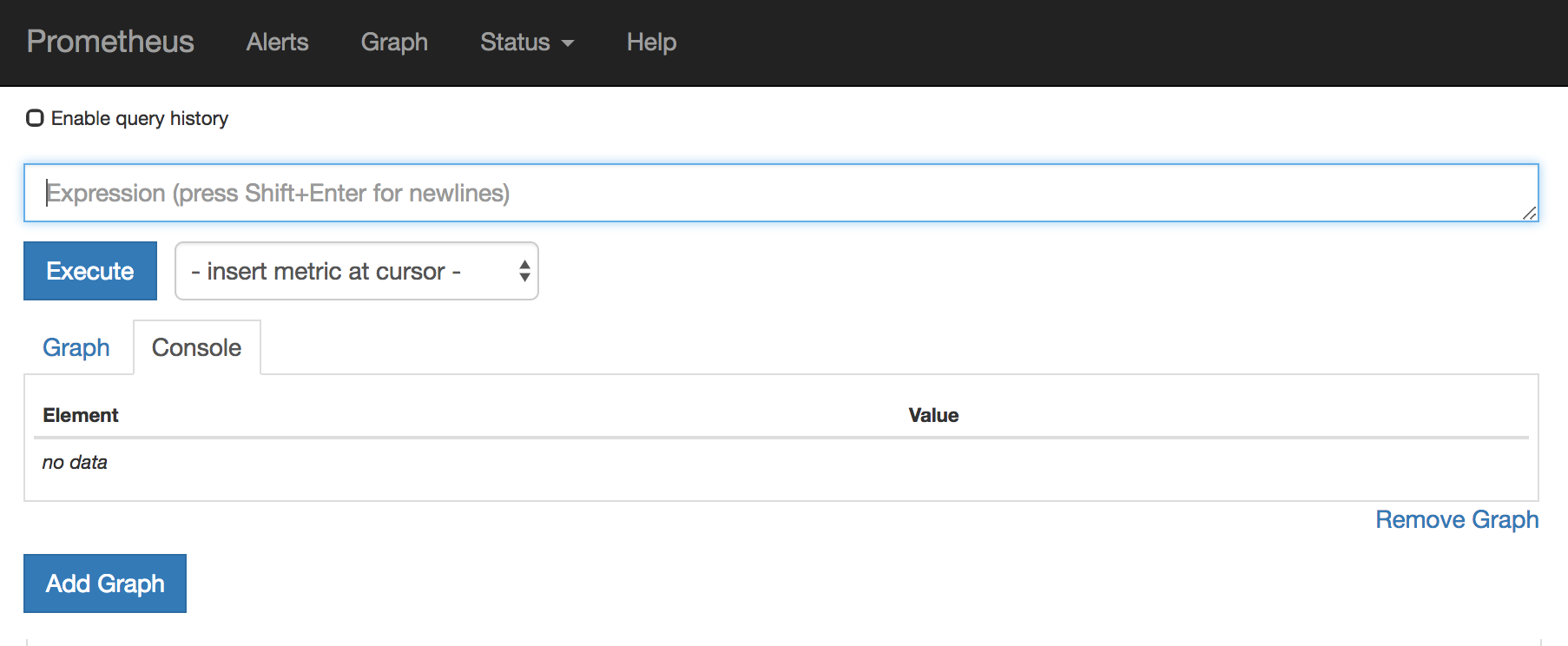

2.5.1.1. Prometheus クエリー

Prometheus Web インターフェイスでは、Prometheus Query Language (PromQL) でクエリーを作成して、収集したデータを選択し、集約することができます。

たとえば、以下のクエリーを使用すると、Prometheus が直近の 5 分間に記録したすべての時系列データから、メトリック名が http_requests_total である値をすべて選択することができます。

http_requests_total[5m]

クエリーの結果をさらに定義または絞り込むには、メトリックのラベル (key:value ペア) を指定します。たとえば、以下のクエリーを使用すると、Prometheus が直近の 5 分間に記録したすべて時系列データから、メトリック名が http_requests_total でかつジョブラベルが integration に設定されている値をすべて選択することができます。

http_requests_total{job="integration"}[5m]2.5.1.2. Prometheus データの表示オプション

Prometheus がクエリーの結果を処理する方法を指定できます。

- Prometheus データを表データとして Prometheus の式ブラウザーで表示します。

- Prometheus HTTP API 経由で外部システムで Prometheus データを消費します。

Prometheus データをグラフで表示します。

Prometheus は、収集するデータのデフォルトグラフィカルビューを提供します。Prometheus メトリックを表示するより堅牢なグラフィカルダッシュボードが必要な場合は、Grafana を選択するのが一般的です。

注記Grafana はコミュニティーがサポートする機能です。Grafana をデプロイして Red Hat の製品を監視する設定は、Red Hat の実稼働環境におけるサービスレベルアグリーメント (SLA) の対象外です。

PromQL 言語を使用して、Prometheus の Alertmanager ツール で通知を設定することもできます。

2.5.2. Prometheus の設定

Prometheus を設定するには、クラスターに Prometheus Operator のカスタムリソース定義をインストールし、Prometheus を Fuse アプリケーションが含まれる OpenShift プロジェクトに追加します。

前提条件

-

OpenShift クラスターにアクセス可能な

cluster admin権限がある。 - Fuse on OpenShift ガイド の説明にしたがって、Fuse on OpenShift イメージおよびテンプレートをインストールして OpenShift クラスターが準備されている必要があります。

- クラスターで OpenShift プロジェクトを作成し、Fuse アプリケーションをそのプロジェクトに追加されている必要があります。

手順

管理者権限で OpenShift にログインします。

oc login -u system:admin

Prometheus Operator の実行に必要なカスタムリソース定義をインストールします。ここで、

{$templates-base-url}は Fuse on OpenShift テンプレートファイルの場所になります。oc create -f {$templates-base-url}\fuse-prometheus-crd.ymlPrometheus Operator がクラスターのすべての namespace で利用できるようになります。

以下のコマンド構文を使用して、Prometheus Operator を namespace にインストールします。

oc process -f {$templates-base-url}/fuse-prometheus-operator.yml -p NAMESPACE=<YOUR NAMESPACE> | oc create -f -たとえば、myproject という名前のプロジェクト (namespace) には、以下のコマンドを使用します。

oc process -f {$templates-base-url}/fuse-prometheus-operator.yml -p NAMESPACE=myproject | oc create -f -注記Prometheus Operator を namespace に初めてインストールする場合、Prometheus リソース Pod が起動するまでに数分の時間がかかる場合があります。その後、Prometheus Operator をクラスターの他の namespace にインストールすると、Prometheus リソース Pod の起動ははるかに速くなります。

以下のコマンド構文を使用して、Prometheus Operator を指示し、プロジェクトの Fuse アプリケーションを監視します。

oc process -f {$templates-base-url}/fuse-servicemonitor.yml -p NAMESPACE=<YOUR NAMESPACE> -p FUSE_SERVICE_NAME=<YOUR FUSE SERVICE> | oc apply -f -たとえば、myfuseapp という名前の Fuse アプリケーションが含まれる myproject という名前の OpenShift プロジェクト (namespace) には、次のコマンドを使用します。

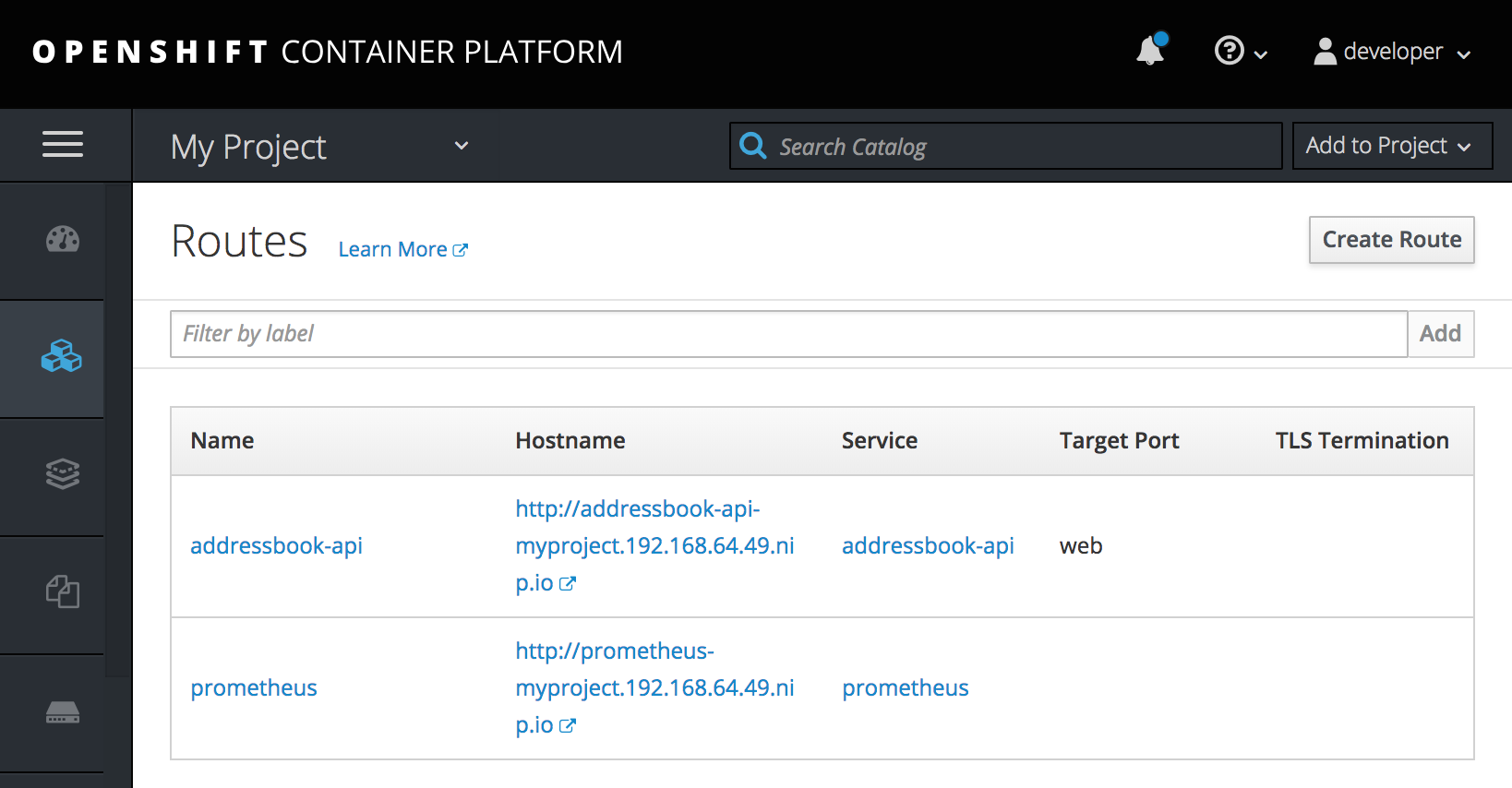

oc process -f {$templates-base-url}/fuse-servicemonitor.yml -p NAMESPACE=myproject -p FUSE_SERVICE_NAME=myfuseapp | oc apply -f -Prometheus ダッシュボードを開くには、以下を実行します。

- OpenShift コンソールにログインします。

- Prometheus を追加したプロジェクトを開きます。

左側のペインで、Applications → Routes と選択します。

Prometheus Hostname URL をクリックし、新しいブラウザータブまたはウインドウで Prometheus ダッシュボードを開きます。

- Prometheus を初めて使用する場合は、https://prometheus.io/docs/prometheus/latest/getting_started/ を参照してください。

2.5.3. OpenShift 環境変数

アプリケーションの Prometheus インスタンスを設定するには、表2.1「Prometheus 環境変数」にリストされている OpenShift 環境変数を設定します。

表2.1 Prometheus 環境変数

| 環境変数 | 説明 | デフォルト |

|---|---|---|

|

| バインドするホストアドレス。 |

|

|

| 設定されている場合、Prometheus のアクティベートを無効にします (空の値をエコーします)。 | Prometheus が有効。 |

|

| 使用するポート。 |

|

|

| ファイル (パスを含む) を Prometheus 設定ファイルとして使用します。 | Camel メトリックが含まれる /opt/prometheus/prometheus-config.yml ファイル。 |

|

| JMX エクスポーター設定に追加する追加オプション。 | 該当なし |

関連情報

Pod の環境変数の設定に関する詳細は、OpenShift 開発者ガイド (https://access.redhat.com/documentation/ja-jp/openshift_container_platform/3.11/html/developer_guide/index) を参照してください。

2.5.4. Prometheus が監視および収集するメトリックの制御

デフォルトでは、Prometheus は Camel によって公開される可能性のあるすべてのメトリックが含まれる設定ファイル (https://raw.githubusercontent.com/jboss-fuse/application-templates/master/prometheus/prometheus-config.yml) を使用します。

Prometheus が監視および収集するアプリケーション内にカスタムメトリックがある場合 (アプリケーションプロセスを実行するオーダーの数など)、独自の設定ファイルを使用できます。識別できるメトリックは、JMX で提供されるメトリックに限定されるため注意してください。

手順

カスタム設定ファイルを使用して、デフォルトの Prometheus 設定では対応されない JMX Bean を公開するには、以下の手順に従います。

カスタム Prometheus 設定ファイルを作成します。デフォルトファイルのコンテンツ (

prometheus-config.ymlhttps://raw.githubusercontent.com/jboss-fuse/application-templates/master/prometheus/prometheus-config.yml) を形式の目安として使用できます。カスタム設定ファイルには任意の名前を使用できます (例:

my-prometheus-config.ymlなど)。-

prometheus 設定ファイル (例:

my-prometheus-config.yml) をアプリケーションのsrc/main/fabric8-includesディレクトリーに追加します。 アプリケーション内に

src/main/fabric8/deployment.xmlファイルを作成し、設定ファイルに設定された値で AB_JMX_EXPORTER_CONFIG 環境変数のエントリーを追加します。以下に例を示します。spec: template: spec: containers: - resources: requests: cpu: "0.2" limits: cpu: "1.0" env: - name: SPRING_APPLICATION_JSON value: '{"server":{"tomcat":{"max-threads":1}}}' - name: AB_JMX_EXPORTER_CONFIG value: "my-prometheus-config.yml"この環境変数は、Pod レベルでアプリケーションに適用されます。

- アプリケーションの再構築およびデプロイ

2.6. OpenShift 3.x サーバーでの Fuse イメージストリームおよびテンプレートのインストール

Red Hat コンテナーレジストリーへの認証を設定した後、Red Hat Fuse on OpenShift イメージストリームおよびテンプレートをインポートおよび使用します。

手順

- OpenShift サーバーを起動します。

OpenShift サーバーに管理者としてログインします。

oc login -u system:admin

docker-registry シークレットを作成したプロジェクトを使用していることを確認します。

oc project openshift

Fuse on OpenShift イメージストリームをインストールします。

BASEURL=https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002/ oc create -n openshift -f ${BASEURL}/fis-image-streams.jsonクイックスタートテンプレートをインストールします。

for template in eap-camel-amq-template.json \ eap-camel-cdi-template.json \ eap-camel-cxf-jaxrs-template.json \ eap-camel-cxf-jaxws-template.json \ eap-camel-jpa-template.json \ karaf-camel-amq-template.json \ karaf-camel-log-template.json \ karaf-camel-rest-sql-template.json \ karaf-cxf-rest-template.json \ spring-boot-camel-amq-template.json \ spring-boot-camel-config-template.json \ spring-boot-camel-drools-template.json \ spring-boot-camel-infinispan-template.json \ spring-boot-camel-rest-sql-template.json \ spring-boot-camel-rest-3scale-template.json \ spring-boot-camel-template.json \ spring-boot-camel-xa-template.json \ spring-boot-camel-xml-template.json \ spring-boot-cxf-jaxrs-template.json \ spring-boot-cxf-jaxws-template.json ; do oc create -n openshift -f \ https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002//quickstarts/${template} doneSpring Boot 2 のクイックスタートテンプレートをインストールします。

for template in spring-boot-2-camel-amq-template.json \ spring-boot-2-camel-config-template.json \ spring-boot-2-camel-drools-template.json \ spring-boot-2-camel-infinispan-template.json \ spring-boot-2-camel-rest-3scale-template.json \ spring-boot-2-camel-rest-sql-template.json \ spring-boot-2-camel-template.json \ spring-boot-2-camel-xa-template.json \ spring-boot-2-camel-xml-template.json \ spring-boot-2-cxf-jaxrs-template.json \ spring-boot-2-cxf-jaxws-template.json \ spring-boot-2-cxf-jaxrs-xml-template.json \ spring-boot-2-cxf-jaxws-xml-template.json ; do oc create -n openshift -f \ https://raw.githubusercontent.com/jboss-fuse/application-templates/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002/quickstarts/${template} doneFuse Console のテンプレートをインストールします。

oc create -n openshift -f https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002//fis-console-cluster-template.json oc create -n openshift -f https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002//fis-console-namespace-template.json

注記Fuse Console のデプロイに関する詳細は、OpenShift 4.x での Fuse Console の設定 を参照してください。

Apicurito テンプレートをインストールします。

oc create -n openshift -f ${BASEURL}/fuse-apicurito.yml(任意手順): インストールされた Fuse on OpenShift イメージおよびテンプレートを表示します。

oc get template -n openshift

2.6.1. OpenShift 3.11 での Fuse Console の設定

OpenShift 3.11 では、Fuse Console の設定方法は 2 つあります。

- プロジェクトで実行しているすべての Fuse コンテナーを監視できるように 集約型 の Fuse Console カタログアイテムをプロジェクトに追加して設定します。

- 実行している 1 つの Fuse コンテナーを監視できるように特定の Pod から設定します。

OpenShift Console またはコマンドラインから Fuse Console をデプロイできます。

Minishift または CDK ベースの環境変数に Fuse Console をインストールするには、以下の KCS の記事で説明されている手順に従います。

- Minishift または CDK ベースの環境に Fuse Console をインストールするには、KCS 4998441 を参照してください。

- Jolokia 認証を無効にする必要がある場合は、KCS 3988671 で説明されている回避策を参照してください。

前提条件

- Fuse on OpenShift ガイド の説明にしたがって、Fuse Console の Fuse on OpenShift イメージストリームおよびテンプレートをインストールする必要があります。

OpenShift 3.11 のクラスターモードでは、cluster admin ロールとクラスターモードテンプレートが必要です。以下のコマンドを実行します。

oc adm policy add-cluster-role-to-user cluster-admin system:serviceaccount:openshift-infra:template-instance-controller

- クラスターモードテンプレートは、デフォルトでは OpenShift Container Platform の最新バージョンでのみ利用できます。OpenShift Online のデフォルトカタログでは提供されません。

- Fuse Console のテンプレートは、デフォルトでエンドツーエンド暗号化を設定するため、Fuse Console のリクエストはブラウザーからクラスター内のサービスまでエンドツーエンドでセキュア化されます。

- Fuse Console のユーザー管理は、OpenShift によって処理されます。

- ロールベースアクセス制御 (デプロイ後に Fuse Console にアクセスするユーザーの場合) は現在 Fuse on OpenShift では使用できません。

「OpenShift 3.11 Console からの Fuse Console のデプロイ」

「OpenShift 3.11 の Fuse Console から単一の Fuse Pod を監視」

「コマンドラインからの Fuse Console のデプロイ」

2.6.1.1. OpenShift 3.11 Console からの Fuse Console のデプロイ

OpenShift 3.11 Console から OpenShift クラスターで Fuse Console をデプロイするには、以下の手順にしたがいます。

手順

- OpenShift コンソールで既存のプロジェクトを開くか、新しいプロジェクトを作成します。

Fuse Console を OpenShift プロジェクトに追加します。

Add to Project → Browse Catalog と選択します。

Select an item to add to the current project ページが開きます。

Search フィールドで Fuse Console を入力します。

Red Hat Fuse 7.x Console および Red Hat Fuse 7.x Console (cluster) アイテムが検索結果として表示されるはずです。

Red Hat Fuse Console アイテムが検索結果として表示されない場合や、表示されるアイテムが最新バージョンでない場合は、Fuse on OpenShift ガイド の OpenShift サーバーの準備にある説明にしたがって、Fuse Console テンプレートを手作業でインストールします。

Red Hat Fuse Console アイテムの 1 つをクリックします。

- Red Hat Fuse 7.x Console - このバージョンの Fuse Console は、現在の OpenShift プロジェクトにデプロイされた Fuse アプリケーションを検出し、接続します。

- Red Hat Fuse 7.x Console (cluster) - このバージョンの Fuse Console は、OpenShift クラスターの複数のプロジェクトにデプロイされた Fuse アプリケーションを検出し、接続します。

Red Hat Fuse Console ウィザードで Next をクリックします。ウィザードの Configuration ページが開きます。

任意で、設定パラメーターのデフォルト値を変更できます。

Create をクリックします。

ウィザードの Results ページに Red Hat Fuse Console が作成されたことが表示されます。

- Continue to the project overview をクリックし、Fuse Console アプリケーションがプロジェクトに追加されたことを確認します。

Fuse Console を開き、提供された URL をクリックした後にログインします。

ブラウザーに Authorize Access ページが表示され、必要なパーミッションが表示されます。

Allow selected permissions をクリックします。

ブラウザーで Fuse Console が開かれ、プロジェクトで実行されている Fuse の Pod が表示されます。

表示するアプリケーションの Connect をクリックします。

新しいブラウザーウィンドウが開かれ、Fuse Console にアプリケーションが表示されます。

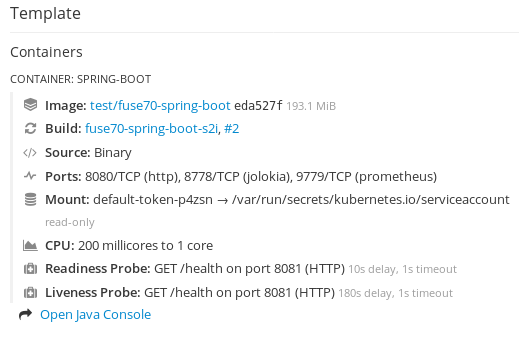

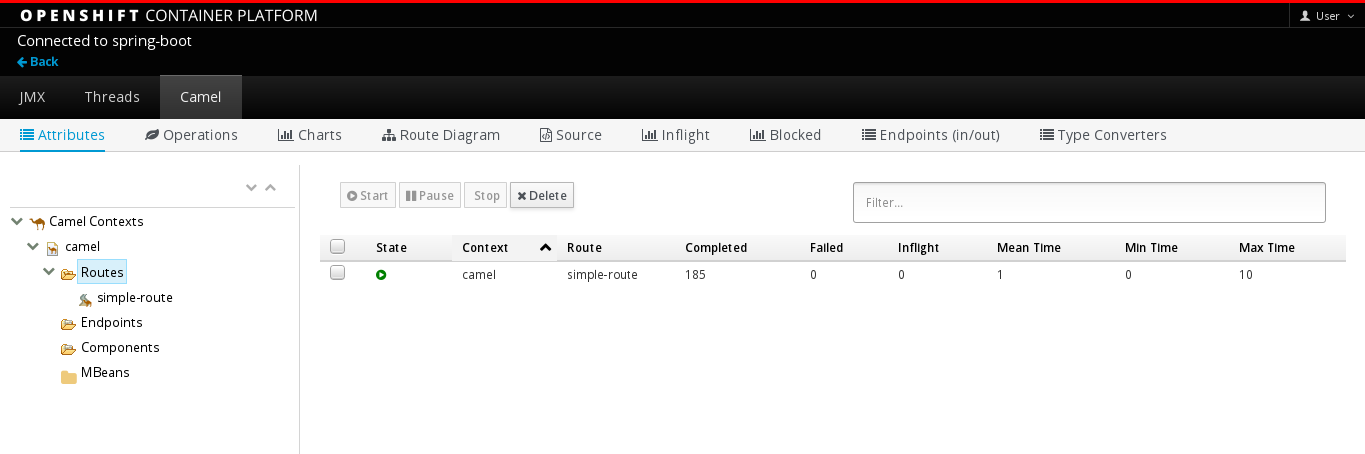

2.6.1.2. OpenShift 3.11 の Fuse Console から単一の Fuse Pod を監視

OpenShift 3.11 で実行している Fuse Pod の Fuse Console を開きます。

OpenShift プロジェクトの Applications → Pods ビューで、Pod 名をクリックし、実行している Fuse Pod の詳細を表示します。このページの右側に、コンテナーテンプレートの概要が表示されます。

このビューの Open Java Console リンクをクリックし、Fuse Console を開きます。

注記

注記Pod ビューで Fuse Console へのリンクを表示するよう OpenShift を設定するには、Fuse on OpenShift イメージを実行している Pod が

jolokiaに設定された name 属性内で TCP ポートを宣言する必要があります。{ "kind": "Pod", [...] "spec": { "containers": [ { [...] "ports": [ { "name": "jolokia", "containerPort": 8778, "protocol": "TCP" }

2.6.1.3. コマンドラインからの Fuse Console のデプロイ

表2.2「Fuse Console テンプレート」は、Fuse アプリケーションのデプロイメントのタイプに応じて、コマンドラインから Fuse Console をデプロイするために使用する OpenShift 3.1 テンプレートについて説明しています。

表2.2 Fuse Console テンプレート

| タイプ | 説明 |

|---|---|

|

| Fuse Console は、複数の namespace またはプロジェクトにまたがってデプロイされた Fuse アプリケーションを検出し、接続することができます。このテンプレートをデプロイするには、OpenShift の cluster-admin ロールが必要です。 |

|

| このテンプレートは、Fuse Console の現在の OpenShift プロジェクト (namespace) へのアクセスを制限するため、単一のテナントデプロイメントとして動作します。このテンプレートをデプロイするには、現在の OpenShift プロジェクトの admin ロールが必要です。 |

任意で以下のコマンドを実行すると、すべてのテンプレートのパラメーターのリストを表示できます。

oc process --parameters -f https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002//fis-console-namespace-template.json

手順

コマンドラインから Fuse Console をデプロイするには、以下を行います。

以下のコマンドの 1 つを実行して、Fuse Console テンプレートをベースとした新しいアプリケーションを作成します。コマンドの myproject はプロジェクトの名前に置き換えます。

Fuse Console の cluster テンプレートの場合は、以下のようになります。

myhostは Fuse Console にアクセスするホストの名前になります。oc new-app -n myproject -f https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002//fis-console-cluster-template.json -p ROUTE_HOSTNAME=myhost

Fuse Console の namespace テンプレートの場合は以下のようになります。

oc new-app -n myproject -f https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002//fis-console-namespace-template.json

注記namespace テンプレートの route_hostname パラメーターは OpenShift によって自動的に生成されるため、省略することが可能です。

以下のコマンドを実行して、Fuse Console デプロイメントの状態と URL を取得します。

oc status

- ブラウザーから Fuse Console にアクセスするには、提供される URL (例: https://fuse-console.192.168.64.12.nip.io) を使用します。

第3章 制限された環境での Fuse on Openshift のインストール

Fuse on OpenShift イメージストリームおよびテンプレートをインストールするには、registry.redhat.io を使用して Red Hat Container Registry からイメージをプルします。インターネットにアクセスできなかったり、インターネットのアクセスが制限される本番環境では、Red Hat Container Registry を使用することが可能です。ここでは、制限される環境で Fuse on OpenShift をインストールする方法について説明します。

前提条件

- 制限された環境で実行できるように OpenShift サーバーをインストールし、設定している。

3.1. 内部 docker レジストリーの設定

ここでは、イメージのプッシュまたはプルに使用できる、内部 docker レジストリーを設定する方法を説明します。イメージをプルまたはプッシュできる内部 docker レジストリーを設定する必要があります。

手順

内部 ROOT CA をインストールします。

cd /etc/pki/ca-trust/source/anchors sudo curl -O https://password.corp.redhat.com/RH-IT-Root-CA.crt sudo update-ca-trust extract sudo update-ca-trust update

この証明書により、システムがレジストリーに対して自己認証できるようになります。

Red Hat Container Registry にログインします。

docker login -u USERNAME -p PASSWORD registry.redhat.io

registry.redhat.ioから Fuse on OpenShift イメージをプルします。docker pull registry.redhat.io/fuse7/fuse-java-openshift:1.7 docker pull registry.redhat.io/fuse7/fuse-karaf-openshift:1.7 docker pull registry.redhat.io/fuse7/fuse7-fuse-console:1.7 docker pull registry.redhat.io/fuse7/fuse7-fuse-apicurito:1.7 docker pull registry.redhat.io/fuse7/fuse7-fuse-apicurito-generator:1.7

プルしたイメージストリームにタグを付けます。

docker tag registry.redhat.io/fuse7/fuse-java-openshift:1.7 docker-registry.upshift.redhat.com/fuse7/fuse-java-openshift:1.7 docker tag registry.redhat.io/fuse7/fuse-karaf-openshift:1.7 docker-registry.upshift.redhat.com/fuse-karaf-openshift:1.7 docker tag registry.redhat.io/fuse7/fuse7-fuse-console:1.7 docker-registry.upshift.redhat.com/fuse7-fuse-console:1.7 docker tag registry.redhat.io/fuse7/fuse7-fuse-apicurito:1.7 docker-registry.upshift.redhat.com/fuse7-fuse-apicurito:1.7 docker tag registry.redhat.io/fuse7/fuse7-fuse-apicurito-generator:1.7 docker-registry.upshift.redhat.com/fuse7-fuse-apicurito-generator:1.7

タグを付けたイメージストリームを内部 docker レジストリーにプッシュします。

docker push docker-registry.upshift.redhat.com/fuse7/fuse-java-openshift:1.7 docker push docker-registry.upshift.redhat.com/fuse-karaf-openshift:1.7 docker push docker-registry.upshift.redhat.com/fuse7-fuse-console:1.7 docker push docker-registry.upshift.redhat.com/fuse7-fuse-apicurito:1.7 docker push docker-registry.upshift.redhat.com/fuse7-fuse-apicurito-generator:1.7

3.2. 内部レジストリーのシークレットの設定

制限された docker レジストリーを設定し、すべてのイメージをプッシュした後、内部レジストリーと通信できるように、制限された OpenShift サーバーを設定する必要があります。

手順

OpenShift サーバーに管理者としてログインします。

oc login -u system:admin

Red Hat カスタマーポータルアカウントまたは Red Hat Developer Program アカウントのクレデンシャルを使用して、docker-registry シークレットを作成します。

<pull_secret_name>は作成するシークレットの名前に置き換えてください。oc create secret docker-registry psi-internal-registry <pull_secret_name> \ --docker-server=docker-registry.upshift.redhat.com \ --docker-username=CUSTOMER_PORTAL_USERNAME \ --docker-password=CUSTOMER_PORTAL_PASSWORD \ --docker-email=EMAIL_ADDRESS

Pod のイメージをプルするためにシークレットを使用するには、シークレットをサービスアカウントに追加します。サービスアカウントの名前は、Pod が使用するサービスアカウントの名前と一致する必要があります。

oc secrets add serviceaccount/builder secrets/psi-internal-registry oc secrets add serviceaccount/default secrets/psi-internal-registry --for=pull oc secrets add serviceaccount/builder secrets/psi-internal-registry

ビルドイメージをプッシュまたはプルするためにシークレットを使用するには、シークレットを Pod の内部にマウントできる必要があります。シークレットをマウントするには、以下のコマンドを使用します。

oc secrets link default psi-internal-registry oc secrets link default psi-internal-registry --for=pull oc secrets link builder psi-internal-registry

3.3. 制限された環境での Fuse on OpenShift イメージのインストール

fis-image-streams.json ファイルには、Red Hat Fuse on OpenShift の imageStream 定義が含まれます。ただし、すべてのイメージストリームは registry.redhat.io を参照します。psi-internal-registry URL へのすべての registry.redhat.io を変更する必要があります。

手順

Red Hat Fuse on OpenShift イメージストリームの json ファイルをダウンロードします。

curl -o fis-image-streams.json {BASEURL}fis-image-streams.json ファイルを開き、registry.redhat.io への参照をすべて特定します。例を以下に示します。

{ "name": "1.7", "annotations": { "description": "Red Hat Fuse 7.7 Karaf S2I images.", "openshift.io/display-name": "Red Hat Fuse 7.7 Karaf", "iconClass": "icon-rh-integration", "tags": "builder,jboss-fuse,java,karaf,xpaas,hidden", "supports":"jboss-fuse:7.7.0,java:8,xpaas:1.2", "version": "1.7" }, "referencePolicy": { "type": "Local" }, "from": { "kind": "DockerImage", "name": "registry.redhat.io/fuse7/fuse-karaf-openshift:1.7" } },ファイル内のすべての registry.redhat.io 参照を psi-internal-registry の名前に置き換えます。例を以下に示します。

{ "name": "1.7", "annotations": { "description": "Red Hat Fuse 7.7 Karaf S2I images.", "openshift.io/display-name": "Red Hat Fuse 7.7 Karaf", "iconClass": "icon-rh-integration", "tags": "builder,jboss-fuse,java,karaf,xpaas,hidden", "supports":"jboss-fuse:7.7.0,java:8,xpaas:1.2", "version": "1.7" }, "referencePolicy": { "type": "Local" }, "from": { "kind": "DockerImage", "name": "docker-registry.upshift.redhat.com/fuse7/fuse-karaf-openshift:1.7" } },すべての参照が置き換えられたら、以下のコマンドを実行して Fuse on OpenShift イメージストリームをインストールします。

oc create -f fis-image-streams.json -n {namespace}

3.4. 内部 Maven リポジトリーの使用

制限された環境では、別の Maven リポジトリーを使用する必要があります。それは、MAVEN_MIRROR_URL という名前のテンプレートパラメーターを使用して指定できます。この MAVEN_MIRROR_URL パラメーターを使用して、コマンドラインから新規アプリケーションを作成することができます。

3.4.1. MAVEN_MIRROR_URL を使用した Spring Boot アプリケーションの実行

この例では、MAVEN_MIRROR_URL を使用して Spring Boot アプリケーションをデプロイおよび実行する方法について説明します。

手順

Spring Boot Camel XML クイックスタートをダウンロードします。

oc create -f {BASEURL}/quickstarts/spring-boot-camel-xml-template.json以下のコマンドを入力し、

MAVEN_MIRROR_URLを使用して Spring Boot クイックスタートテンプレートの実行に必要なリソースを作成します。これにより、クイックスタートのデプロイメント設定およびビルド設定が作成されます。クイックスタートのデフォルトパラメーターや作成されたリソースの情報はターミナルに表示されます。oc new-app s2i-fuse77-spring-boot-camel-xml -n {namespace} -p IMAGE_STREAM_NAMESPACE={namespace} -p MAVEN_MIRROR_URL={Maven mirror URL}

3.4.2. Fabric8 Maven プラグインを使用した Spring Boot アプリケーションの実行

この例では、内部 Maven リポジトリーを使用して Fabric8 Maven プラグインで Spring Boot アプリケーションをデプロイおよび実行する方法を説明します。

手順

Fabric8 Maven プラグインでクイックスタートを実行するには、ローカルリポジトリーから Spring Boot 2 camel archetype をダウンロードし、クイックスタートをデプロイします。

{Maven Mirror URL}を Maven ミラーリポジトリーの URL に置き換えます。mvn org.apache.maven.plugins:maven-archetype-plugin:2.4:generate \ -DarchetypeCatalog={Maven Mirror URL}/archetypes/archetypes-catalog/2.2.0.fuse-sb2-770011-redhat-00001/archetypes-catalog-2.2.0.fuse-sb2-770011-redhat-00001-archetype-catalog.xml \ -DarchetypeGroupId=org.jboss.fuse.fis.archetypes \ -DarchetypeArtifactId=spring-boot-camel-xml-archetype -DarchetypeVersion=2.2.0.fuse-sb2-770011-redhat-00001archetype プラグインが対話モードに切り替わり、残りのフィールドの入力を要求されます。

Define value for property 'groupId': : org.example.fis Define value for property 'artifactId': : fuse77-spring-boot2 Define value for property 'version': 1.0-SNAPSHOT: : Define value for property 'package': org.example.fis: : Confirm properties configuration: groupId: org.example.fis artifactId: fuse77-spring-boot version: 1.0-SNAPSHOT package: org.example.fis Y: : Y

-

上記のコマンドが BUILD SUCCESS 状態で終了した場合、

fuse77-spring-boot2サブディレクトリー内に新しい Fuse on OpenShift プロジェクトが作成されているはずです。 これで、

fuse77-spring-boot2プロジェクトをビルドおよびデプロイできるようになりました。OpenShift にログインしている状態で、fuse77-spring-boot2プロジェクトのディレクトリーに移動し、以下のようにプロジェクトをビルドおよびデプロイします。cd fuse77-spring-boot2 mvn fabric8:deploy -Popenshift

第4章 管理者でないユーザーでの Fuse on OpenShift のインストール

アプリケーションを作成し、OpenShift にデプロイして Fuse on OpenShift の使用を開始することができます。最初に、Fuse on OpenShift イメージおよびテンプレートをインストールする必要があります。

4.1. 管理者でないユーザーでの Fuse on OpenShift イメージおよびテンプレートのインストール

前提条件

- OpenShift サーバーへアクセスできる必要があります。CDK による仮想 OpenShift サーバーまたはリモート OpenShift サーバーのいずれかにアクセスできる必要があります。

- Red Hat コンテナーレジストリーへの認証が設定されている必要があります。

詳細は以下を参照してください。

手順

Fuse on OpenShift プロジェクトのビルドおよびデプロイを準備するため、以下のように OpenShift サーバーにログインします。

oc login -u developer -p developer https://OPENSHIFT_IP_ADDR:8443

IP アドレスは常に同じではないため、

OPENSHIFT_IP_ADDRは OpenShift サーバーの IP アドレスのプレースホルダーになります。この値を実際の IP アドレスに置き換えます。注記開発者パスワードを持つ開発者ユーザーは、CDK による仮想 OpenShift サーバーで自動作成される標準のアカウントです。リモートサーバーにアクセスする場合は、OpenShift 管理者が提供する URL とクレデンシャルを使用します。

test という名前のプロジェクト namespace が存在しない場合は作成します。

oc new-project test

test プロジェクト namespace がすでに存在する場合は、以下のコマンドを使用して切り替えます。

oc project test

Fuse on OpenShift イメージストリームをインストールします。

BASEURL=https://github.com/jboss-fuse/application-templates/blob/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002/ oc create -n test -f ${BASEURL}/fis-image-streams.jsonコマンド出力に、Fuse on OpenShift プロジェクトで使用できるようになった Fuse イメージストリームが表示されます。

クイックスタートテンプレートをインストールします。

for template in eap-camel-amq-template.json \ eap-camel-cdi-template.json \ eap-camel-cxf-jaxrs-template.json \ eap-camel-cxf-jaxws-template.json \ eap-camel-jpa-template.json \ karaf-camel-amq-template.json \ karaf-camel-log-template.json \ karaf-camel-rest-sql-template.json \ karaf-cxf-rest-template.json \ spring-boot-camel-amq-template.json \ spring-boot-camel-config-template.json \ spring-boot-camel-drools-template.json \ spring-boot-camel-infinispan-template.json \ spring-boot-camel-rest-sql-template.json \ spring-boot-camel-rest-3scale-template.json \ spring-boot-camel-template.json \ spring-boot-camel-xa-template.json \ spring-boot-camel-xml-template.json \ spring-boot-cxf-jaxrs-template.json \ spring-boot-cxf-jaxws-template.json ; do oc create -n test -f \ ${BASEURL}/quickstarts/${template} doneSpring Boot 2 のクイックスタートテンプレートをインストールします。

for template in spring-boot-2-camel-amq-template.json \ spring-boot-2-camel-config-template.json \ spring-boot-2-camel-drools-template.json \ spring-boot-2-camel-infinispan-template.json \ spring-boot-2-camel-rest-3scale-template.json \ spring-boot-2-camel-rest-sql-template.json \ spring-boot-2-camel-template.json \ spring-boot-2-camel-xa-template.json \ spring-boot-2-camel-xml-template.json \ spring-boot-2-cxf-jaxrs-template.json \ spring-boot-2-cxf-jaxws-template.json \ spring-boot-2-cxf-jaxrs-xml-template.json \ spring-boot-2-cxf-jaxws-xml-template.json ; do oc create -n openshift -f \ https://raw.githubusercontent.com/jboss-fuse/application-templates/application-templates-2.1.0.fuse-sb2-7_11_1-00016-redhat-00002/quickstarts/${template} doneFuse Console のテンプレートをインストールします。

oc create -n test -f ${BASEURL}/fis-console-cluster-template.json oc create -n test -f ${BASEURL}/fis-console-namespace-template.json注記Fuse Console のデプロイに関する詳細は、OpenShift 4.x での Fuse Console の設定 を参照してください。

(任意手順): インストールされた Fuse on OpenShift イメージおよびテンプレートを表示します。

oc get template -n test

ブラウザーで OpenShift コンソールに移動します。

-

https://OPENSHIFT_IP_ADDR:8443 を使用します。

OPENSHIFT_IP_ADDRは OpenShift サーバーの実際の IP アドレスに置き換えます。 - クレデンシャル (例: ユーザー名 developer とパスワード developer) を使用して OpenShift コンソールにログインします。

-

https://OPENSHIFT_IP_ADDR:8443 を使用します。

第5章 開発者向けの基本情報

5.1. 開発環境の準備

OpenShift サーバーにアクセスできることが、Fuse on OpenShift プロジェクトを開発およびテストするための基本要件になります。基本的な方法は次のとおりです。

5.1.1. ローカルマシンでの CDK (Container Development Kit) のインストール

開発者がすぐに使用したい場合は、Red Hat CDK をローカルマシンにインストールすることが最も実用的な方法です。CDK を使用すると、Red Hat Enterprise Linux (RHEL) 7 上の OpenShift のイメージを実行する仮想マシン (VM) インスタンスを起動できます。CDK のインストールは、次の主なコンポーネントで設定されます。

- 仮想マシン (libvirt、VirtualBox、または Hyper-V)

- コンテナー開発環境を開始および管理する minishift

Red Hat CDK は 開発での使用のみ を目的としています。本番環境などの他の環境での使用を目的としておらず、既知のセキュリティー脆弱性に対応しない場合があります。Docker 形式コンテナー内部でミッションクリティカルなアプリケーションを実行するためのフルサポートを受けるには、アクティブな RHEL 7 または RHEL Atomic サブスクリプションが必要です。詳細は、Support for Red Hat Container Development Kit (CDK) を参照してください。

前提条件

Java バージョン

開発者のマシンに、Fuse 7.7 がサポートするバージョンの Java がインストールされているようにしてください。サポートされる Java バージョンの詳細は Red Hat Fuse でサポートされる設定 を参照してください。

手順

ローカルマシンに CDK をインストールするには、以下を行います。

- Fuse on OpenShift では、バージョン 3.17 の CDK をインストールすることが推奨されます。CDK 3.17 をインストールおよび使用するための詳細手順は Red Hat CDK 3.17 Getting Started Guide を参照してください。

- Red Hat コンテナーレジストリーの認証設定 の手順にしたがって、OpenShift クレデンシャルを設定し、Red Hat コンテナーレジストリーにアクセスできるようにします。

2章管理者向けの基本情報 の説明にしたがって、Fuse on OpenShift イメージおよびテンプレートを手作業でインストールします。

注記CDK のバージョンには Fuse on OpenShift イメージおよびテンプレートが事前にインストールされている可能性があります。ただし、OpenShift クレデンシャルの設定後に、Fuse on OpenShift イメージおよびテンプレートをインストール (または更新) する必要があります。

- 本章の例を参照する前に、Red Hat CDK 3.17 Getting Started Guide の内容を読み、理解するようにしてください。

5.1.2. 既存の OpenShift サーバーへのリモートアクセスの取得

IT 部門によってサーバーマシン上に OpenShift クラスターがすでに設定されている可能性があります。この場合、Fuse on OpenShift を使用するには以下の要件を満たしている必要があります。

- サーバーマシンがサポートされるバージョンの OpenShift Container Platform を実行している必要があります (Supported Configurations を参照)。本ガイドの例は、バージョン 3.11 に対してテストされています。

- OpenShift 管理者に、最新の Fuse on OpenShift コンテナーベースイメージと Fuse on OpenShift テンプレートを OpenShift サーバーにインストールするよう依頼します。

- OpenShift 管理者に、通常の開発者権限 (OpenShift プロジェクトを作成、デプロイ、および実行できる権限) を持つユーザーアカウントを作成してもらいます。

-

管理者に、OpenShift サーバーの URL (OpenShift コンソールの閲覧または

ocコマンドラインクライアントを使用した OpenShfit への接続に使用) と、アカウントのログインクレデンシャルを提供するよう依頼します。

5.1.3. クライアント側ツールのインストール

開発者のマシンに以下のツールをインストールすることが推奨されます。

- Apache Maven 3.6.x: OpenShift プロジェクトのローカルビルドに必要です。Apache Maven download ページから適切なパッケージをダウンロードします。バージョン 3.6.x 以上がインストールされているようにしてください。3.6.x 未満のバージョンを使用すると、プロジェクトのビルド時に依存関係の解決に関する問題が発生する可能性があります。

- Git: OpenShift S2I ソースワークフローに必要で、通常 Fuse on OpenShift プロジェクトのソース制御用に推奨されます。Git Downloads ページから適切なパッケージをダウンロードします。

OpenShift client: CDK を使用している場合、シェルに入力する必要があるコマンドを表示する

minishift oc-envを使用して、ocバイナリーを PATH に追加します。oc-envの出力は、OS とシェルのタイプによって異なります。$ minishift oc-env export PATH="/Users/john/.minishift/cache/oc/v1.5.0:$PATH" # Run this command to configure your shell: # eval $(minishift oc-env)

詳細は、CDK 3.17Getting Started Guideの Using the OpenShift Client Binary を参照してください。

CDK を使用しない場合は、CLI Reference の手順にしたがって、

ocクライアントツールをインストールします。(任意) Docker client: 上級ユーザーは Docker クライアントツールがインストールされていると便利である可能性があります (OpenShift サーバー上で実行されている docker デーモンとの通信に使用)。オペレーティングシステム用の特定のバイナリーインストールに関する詳細は、Docker インストール サイトを参照してください。

詳細は、CDK 3.17Getting Started Guideの Reusing the docker Daemon を参照してください。

重要OpenShift サーバーで稼働しているバージョンの OpenShift と互換性のあるバージョンの

ocおよびdockerツールをインストールするようにしてください。

その他のリソース

(任意) Red Hat JBoss CodeReady Studio: Red Hat JBoss CodeReady Studio は、Fuse on OpenShift アプリケーションの開発サポートが含まれる Eclipse ベースの開発環境です。この開発環境のインストール方法に関する詳細は、Red Hat JBoss CodeReady Studio のインストールガイド を参照してください。

5.1.4. Maven リポジトリーの設定

ローカルマシンで Fuse on OpenShift プロジェクトをビルドするのに必要な archetype とアーティファクトを保持する Maven リポジトリーを設定します。

手順

-

Maven の

settings.xmlファイルを開きます。このファイルは通常、Linux または MacOS の場合は~/.m2/settings.xml、Winsows の場合はDocuments and Settings\<USER_NAME>\.m2\settings.xmlにあります。 以下の Maven リポジトリーを追加します。

-

Maven central:

https://repo1.maven.org/maven2 -

Red Hat GA リポジトリー:

https://maven.repository.redhat.com/ga Red Hat EA リポジトリー:

https://maven.repository.redhat.com/earlyaccess/all上記のリポジトリーは、

settings.xmlファイルの依存関係リポジトリーセクションと、プラグインリポジトリーセクションの両方に追加する必要があります。

-

Maven central:

5.2. Fuse on OpenShift でのアプリケーションの作成およびデプロイ

以下の OpenShift Source-to-Image (S2I) アプリケーション開発ワークフローの 1 つを使用してアプリケーションを作成し、OpenShift にデプロイして、Fuse on OpenShift の使用を開始することができます。

- S2I バイナリーワークフロー

- ビルド入力が バイナリーソース からの S2I です。このワークフローの特徴は、ビルドの一部が開発者自身のマシンで実行されることです。このワークフローはバイナリーパッケージをローカルでビルドした後、バイナリーパッケージを OpenShift に渡します。詳細は、OpenShift 3.5 開発者ガイド の バイナリーソース を参照してください。

- S2I ソースワークフロー

- ビルド入力が Git ソース からの S2I です。このワークフローの特徴は、ビルドがすべて OpenShift サーバー上でビルドされることです。詳細は、OpenShift 3.5 開発者ガイド の Git ソース を参照してください。

5.2.1. S2I バイナリーを使用したアプリケーションの作成およびデプロイ

ここでは、OpenShift S2I バイナリーワークフローを使用して、Fuse on OpenShift プロジェクトを作成、ビルド、およびデプロイします。

手順

Maven の archetype を使用して、新しい Fuse on OpenShift プロジェクトを作成します。この例では、サンプル Spring Boot Camel プロジェクトを作成する archetype を使用します。新しいシェルプロンプトを開き、以下の Maven コマンドを入力します。

mvn org.apache.maven.plugins:maven-archetype-plugin:2.4:generate \ -DarchetypeCatalog=https://maven.repository.redhat.com/ga/io/fabric8/archetypes/archetypes-catalog/2.2.0.fuse-sb2-7_11_1-00018-redhat-00002/archetypes-catalog-2.2.0.fuse-sb2-7_11_1-00018-redhat-00002-archetype-catalog.xml \ -DarchetypeGroupId=org.jboss.fuse.fis.archetypes \ -DarchetypeArtifactId=spring-boot-camel-xml-archetype \ -DarchetypeVersion=2.2.0.fuse-sb2-7_11_1-00018-redhat-00002

archetype プラグインが対話モードに切り替わり、残りのフィールドの入力を要求されます。

Define value for property 'groupId': : org.example.fis Define value for property 'artifactId': : fuse77-spring-boot Define value for property 'version': 1.0-SNAPSHOT: : Define value for property 'package': org.example.fis: : Confirm properties configuration: groupId: org.example.fis artifactId: fuse77-spring-boot version: 1.0-SNAPSHOT package: org.example.fis Y: : Y

プロンプトが表示されたら、

org.example.fisをgroupIdの値として入力し、fuse77-spring-bootをartifactIdの値として入力します。残りのフィールドではデフォルト値を使用します。-

前のコマンドが

BUILD SUCCESS状態で終了した場合、fuse77-spring-bootサブディレクトリー内に新しい Fuse on OpenShift プロジェクトが作成されているはずです。fuse77-spring-boot/src/main/resources/spring/camel-context.xmlファイルの XML DSL コードを確認します。デモンストレーションコードは、乱数が含まれるメッセージを継続的にログに送信する、シンプルな Camel ルートを定義します。 Fuse on OpenShift プロジェクトのビルドおよびデプロイを準備するため、以下のように OpenShift サーバーにログインします。

oc login -u developer -p developer https://OPENSHIFT_IP_ADDR:8443

IP アドレスは常に同じではないため、

OPENSHIFT_IP_ADDRは OpenShift サーバーの IP アドレスのプレースホルダーになります。この値を実際の IP アドレスに置き換えます。注記developerパスワードを持つdeveloperユーザーは、CDK による仮想 OpenShift サーバーで自動作成される標準のアカウントです。リモートサーバーにアクセスする場合は、OpenShift 管理者が提供する URL とクレデンシャルを使用します。次のように、

openshiftプロジェクトに切り替えます (まだopenshiftプロジェクトにない場合)。oc project openshift

以下のコマンドを実行し、Fuse on OpenShift イメージおよびテンプレートがすでにインストールされ、アクセス可能であることを確認します。

oc get template -n openshift

イメージおよびテンプレートが事前にインストールされていない場合や、提供されたバージョンが古い場合は、Fuse on OpenShift イメージおよびテンプレートを手作業でインストール (または更新) します。Fuse on OpenShift イメージのインストール方法に関する詳細は、2章管理者向けの基本情報 を参照してください。

これで、

fuse77-spring-bootプロジェクトをビルドおよびデプロイできるようになりました。OpenShift にログインしている状態で、fuse77-spring-bootプロジェクトのディレクトリーに移動し、以下のようにプロジェクトをビルドおよびデプロイします。cd fuse77-spring-boot mvn fabric8:deploy -Popenshift

ビルドに成功すると、以下のような出力が表示されます。

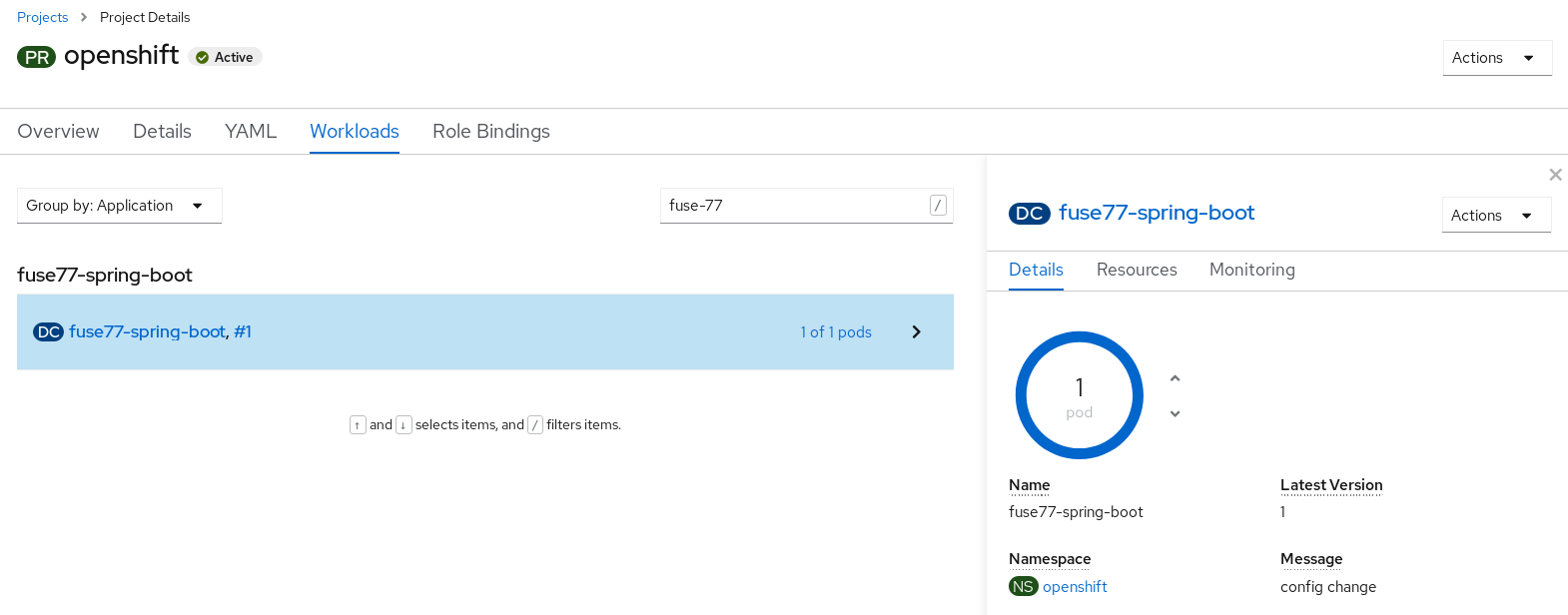

... [INFO] OpenShift platform detected [INFO] Using project: openshift [INFO] Creating a Service from openshift.yml namespace openshift name fuse77-spring-boot [INFO] Created Service: target/fabric8/applyJson/openshift/service-fuse77-spring-boot.json [INFO] Using project: openshift [INFO] Creating a DeploymentConfig from openshift.yml namespace openshift name fuse77-spring-boot [INFO] Created DeploymentConfig: target/fabric8/applyJson/openshift/deploymentconfig-fuse77-spring-boot.json [INFO] Creating Route openshift:fuse77-spring-boot host: null [INFO] F8: HINT: Use the command `oc get pods -w` to watch your pods start up [INFO] ------------------------------------------------------------------------ [INFO] BUILD SUCCESS [INFO] ------------------------------------------------------------------------ [INFO] Total time: 05:38 min [INFO] Finished at: 2019-10-24T12:15:06+05:30 [INFO] Final Memory: 63M/688M [INFO] ------------------------------------------------------------------------

注記このコマンドを初めて実行する場合、Maven は多くの依存関係をダウンロードする必要があるため、数分かかることがあります。2 回目からはビルドが速くなります。

-

ブラウザーで OpenShift コンソールに移動し、クレデンシャル (例: ユーザー名

developerおよびパスワードdeveloper) を使用してコンソールにログインします。 -

左側のパネルで Home をデプロイメントし、Status をクリックして

openshiftプロジェクトの Project Status ページを表示します。 fuse77-spring-boot をクリックし、fuse77-spring-boot アプリケーションの概要情報ページを表示します。

- 左側のパネルで Workloads を展開します。

- Pods をクリックします。openshift プロジェクトで稼働している Pod すべてが表示されます。

Pod の Name (この例では

fuse77-spring-boot-xxxxx) をクリックし、稼働中の Pod の詳細を表示します。

Logs タブをクリックしてアプリケーションログを表示し、ログを下方向にスクロールして、Camel アプリケーションによって生成された乱数のログメッセージを見つけます。

... 06:45:54.311 [Camel (MyCamel) thread #1 - timer://foo] INFO simple-route - >>> 130 06:45:56.265 [Camel (MyCamel) thread #1 - timer://foo] INFO simple-route - >>> 898 06:45:58.265 [Camel (MyCamel) thread #1 - timer://foo] INFO simple-route - >>> 414 06:46:00.265 [Camel (MyCamel) thread #1 - timer://foo] INFO simple-route - >>> 486 06:46:02.265 [Camel (MyCamel) thread #1 - timer://foo] INFO simple-route - >>> 093 06:46:04.265 [Camel (MyCamel) thread #1 - timer://foo] INFO simple-route - >>> 080

稼働中の Pod を終了するには以下を行います。

-

openshiftプロジェクトの Project Status ページで、fuse77-spring-boot アプリケーション をクリックします。 - Overview タブをクリックし、アプリケーションの概要情報ページを表示します。

-

Desired Count の横にある

アイコンをクリックします。Edit Count ウインドウが表示されます。

アイコンをクリックします。Edit Count ウインドウが表示されます。

- 下矢印を使用して値をゼロにし、Pod を停止します。

-

5.2.2. プロジェクトのアンデプロイおよび再デプロイ

以下のようにプロジェクトをアンデプロイまたは再デプロイできます。

手順

プロジェクトをアンデプロイするには、以下のコマンドを入力します。

mvn fabric8:undeploy

プロジェクトを再デプロイするには、以下のコマンドを入力します。

mvn fabric8:undeploy mvn fabric8:deploy -Popenshift

5.2.3. S2I ソースワークフローを使用したアプリケーションの作成およびデプロイ

ここでは、OpenShift S2I ソースワークフローを使用して、テンプレートをベースとした Fuse on OpenShift アプリケーションをビルドおよびデプロイします。最初に、リモート Git リポジトリーに保存されたクイックスタートプロジェクトを使用します。OpenShift コンソールを使用すると、このクイックスタートプロジェクトを OpenShift サーバーでダウンロード、ビルド、およびデプロイできます。

手順

次のように、OpenShift サーバーにログインします。

oc login -u developer -p developer https://OPENSHIFT_IP_ADDR:8443

IP アドレスは常に同じではないため、

OPENSHIFT_IP_ADDRは OpenShift サーバーの IP アドレスのプレースホルダーになります。この値を実際の IP アドレスに置き換えます。注記developerパスワードを持つdeveloperユーザーは、CDK による仮想 OpenShift サーバーで自動作成される標準のアカウントです。リモートサーバーにアクセスする場合は、OpenShift 管理者が提供する URL とクレデンシャルを使用します。次のように、

openshiftプロジェクトに切り替えます (まだopenshiftプロジェクトにない場合)。oc project openshift

以下のコマンドを実行し、Fuse on OpenShift テンプレートがすでにインストールされ、アクセス可能であることを確認します。

oc get template -n openshift

イメージおよびテンプレートが事前にインストールされていない場合や、提供されたバージョンが古い場合は、Fuse on OpenShift イメージおよびテンプレートを手作業でインストール (または更新) します。Fuse on OpenShift イメージのインストール方法に関する詳細は、2章管理者向けの基本情報 を参照してください。

以下のコマンドを入力し、Red Hat Fuse 7.7 Camel XML DSL with Spring Boot クイックスタートテンプレートの実行に必要なリソースを作成します。これにより、クイックスタートのデプロイメント設定およびビルド設定が作成されます。クイックスタートのデフォルトパラメーターや作成されたリソースの情報はターミナルに表示されます。

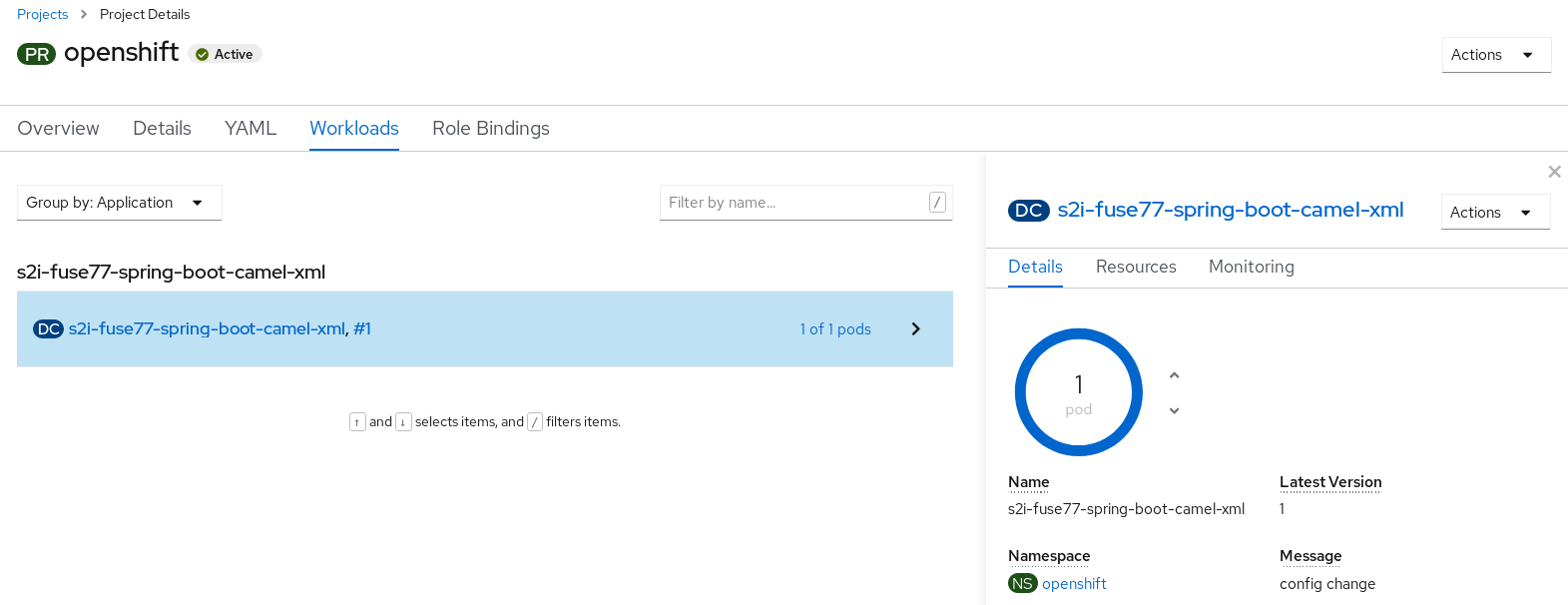

oc new-app s2i-fuse77-spring-boot-camel-xml --> Deploying template "openshift/s2i-fuse77-spring-boot-camel-xml" to project openshift ... --> Creating resources ... imagestream.image.openshift.io "s2i-fuse77-spring-boot-camel-xml" created buildconfig.build.openshift.io "s2i-fuse77-spring-boot-camel-xml" created deploymentconfig.apps.openshift.io "s2i-fuse77-spring-boot-camel-xml" created --> Success Build scheduled, use 'oc logs -f bc/s2i-fuse77-spring-boot-camel-xml' to track its progress. Run 'oc status' to view your app.- ブラウザーで https://OPENSHIFT_IP_ADDR の OpenShift Web コンソールに移動します (OPENSHIFT_IP_ADDR はクラスターの IP アドレスに置き換えます)。クレデンシャル (例: ユーザー名 developer、パスワード developer) を使用して、コンソールにログインします。

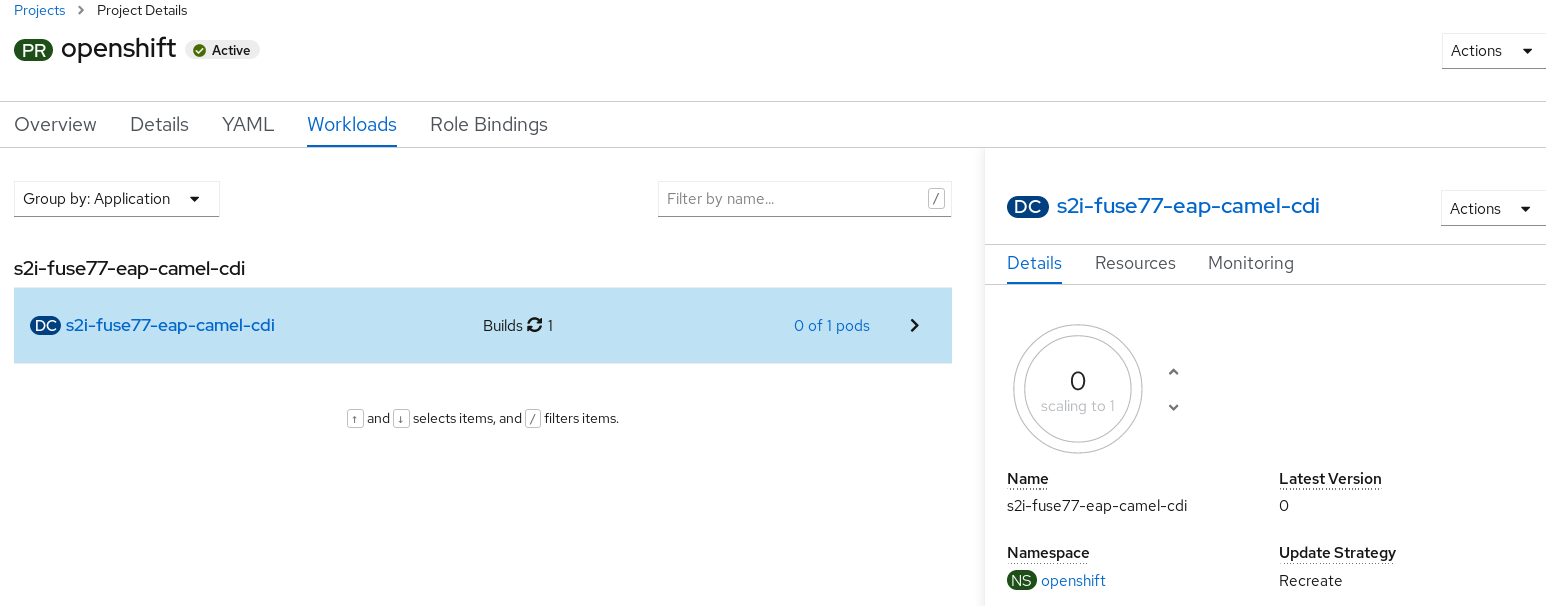

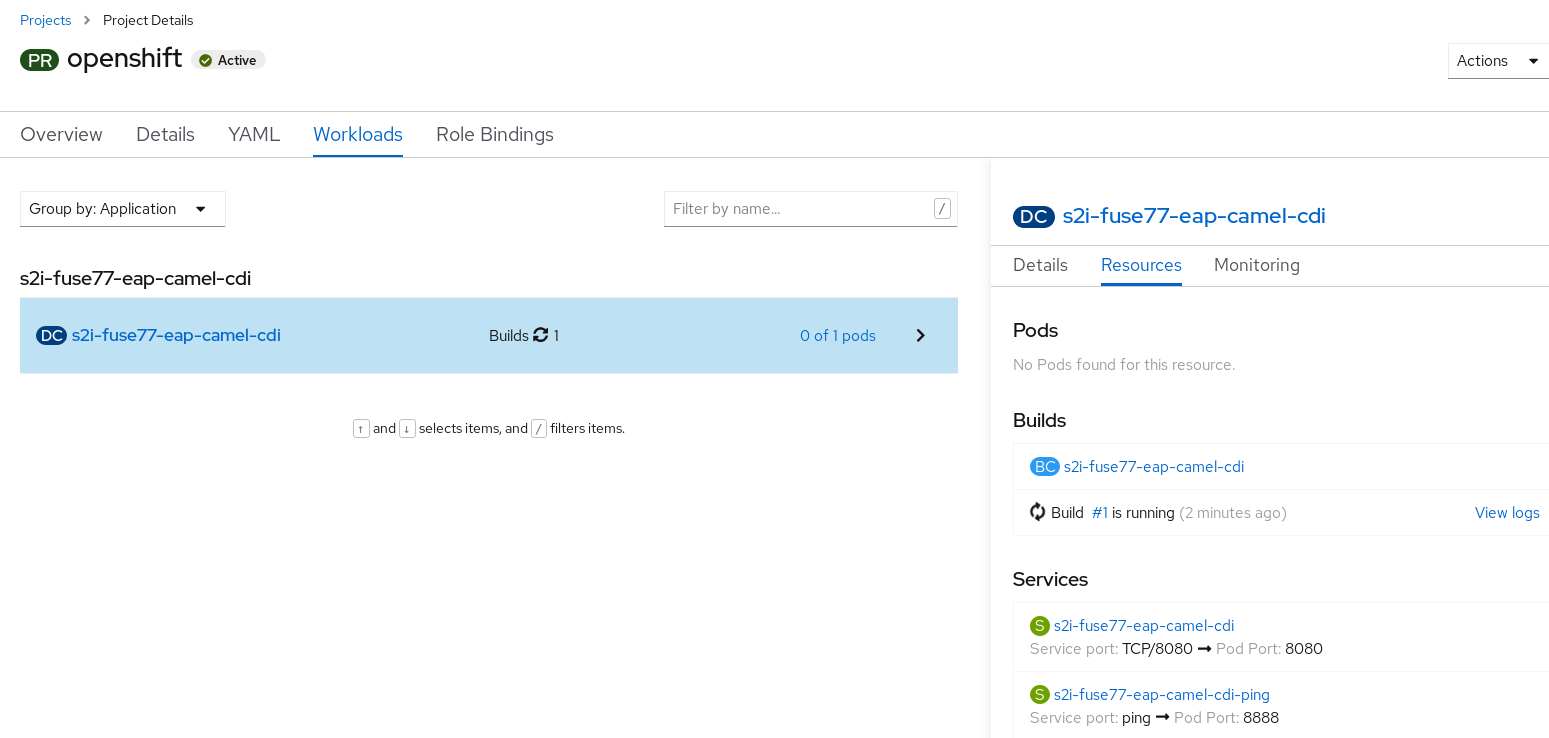

- 左側のパネルで Home をデプロイメントします。Status をクリックして Project Status ページを表示します。選択された namespace (例: openshift) の既存のアプリケーションがすべて表示されます。

s2i-fuse77-spring-boot-camel-xmlをクリックし、クイックスタートの Overview 情報ページを表示します。

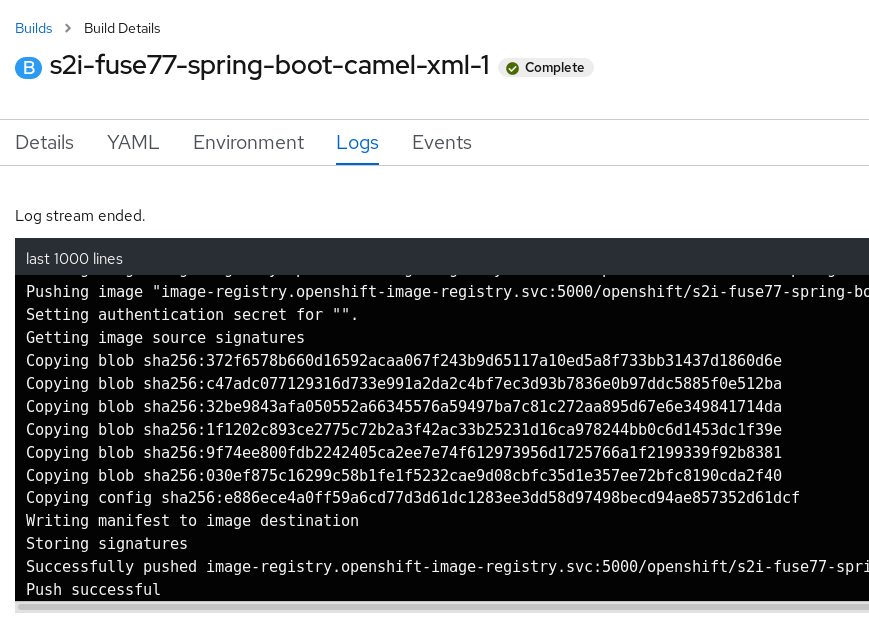

Resources タブをクリックした後に View logs をクリックし、アプリケーションのビルドログを表示します。

- 左側のパネルで Workloads を展開します。

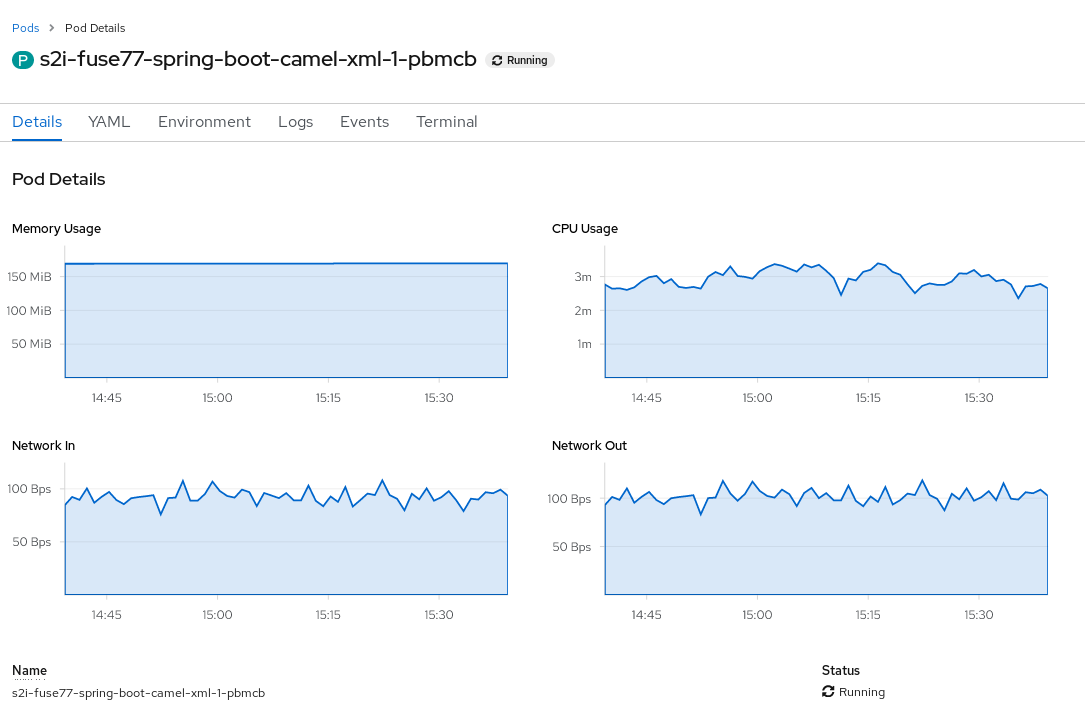

Pods をクリックした後、

s2i-fuse77-spring-boot-camel-xml-xxxxをクリックします。アプリケーションの Pod の詳細が表示されます。

稼働中の Pod を終了するには以下を行います。

-

openshiftプロジェクトの Project Status ページで、s2i-fuse77-spring-boot-camel-xml-xxxx アプリケーション をクリックします。 - Overview タブをクリックし、アプリケーションの概要情報ページを表示します。

-

Desired Count の横にある

アイコンをクリックします。Edit Count ウインドウが表示されます。

アイコンをクリックします。Edit Count ウインドウが表示されます。

- 下矢印を使用して値をゼロにし、Pod を停止します。

-

第6章 Spring Boot イメージのアプリケーションの開発

本章では、Spring Boot イメージのアプリケーションを開発する方法を説明します。

6.1. Maven archetype を使用した Spring Boot プロジェクトの作成

Maven archetype を使用して Spring Boot プロジェクトを作成するには、以下の手順にしたがいます。

手順

- システムの適切なディレクトリーに移動します。

シェルプロンプトで以下の

mvnコマンドを入力し、Spring Boot プロジェクトを作成します。mvn org.apache.maven.plugins:maven-archetype-plugin:2.4:generate \ -DarchetypeCatalog=https://maven.repository.redhat.com/ga/io/fabric8/archetypes/archetypes-catalog/2.2.0.fuse-sb2-7_11_1-00018-redhat-00002/archetypes-catalog-2.2.0.fuse-sb2-7_11_1-00018-redhat-00002-archetype-catalog.xml \ -DarchetypeGroupId=org.jboss.fuse.fis.archetypes \ -DarchetypeArtifactId=spring-boot-camel-xml-archetype \ -DarchetypeVersion=2.2.0.fuse-sb2-7_11_1-00018-redhat-00002

archetype プラグインが対話モードに切り替わり、残りのフィールドの入力を要求されます。

Define value for property 'groupId': : org.example.fis Define value for property 'artifactId': : fuse77-spring-boot Define value for property 'version': 1.0-SNAPSHOT: : Define value for property 'package': org.example.fis: : Confirm properties configuration: groupId: org.example.fis artifactId: fuse77-spring-boot version: 1.0-SNAPSHOT package: org.example.fis Y: : Y

プロンプトが表示されたら、

org.example.fisをgroupIdの値として入力し、fuse77-spring-bootをartifactIdの値として入力します。残りのフィールドではデフォルト値を使用します。-

上記のコマンドが BUILD SUCCESS 状態で終了した場合、

fuse77-spring-bootサブディレクトリー内に新しい Fuse on OpenShift プロジェクトが作成されているはずです。 これで、

fuse77-spring-bootプロジェクトをビルドおよびデプロイできるようになりました。OpenShift にログインしている状態で、fuse77-spring-bootプロジェクトのディレクトリーに移動し、以下のようにプロジェクトをビルドおよびデプロイします。cd fuse77-spring-boot mvn fabric8:deploy -Popenshift

使用できる Spring Boot archetype の完全リストは、Spring Boot archetype カタログ を参照してください。

6.2. Maven archetype を使用した Spring Boot 2 プロジェクトの作成

このクイックスタートでは、Maven archetype を使用して Spring Boot 2 プロジェクトを作成する方法を実証します。

手順

- システムの適切なディレクトリーに移動します。

Shell プロンプトに以下の

mvnコマンドを入力し、Spring Boot 2 プロジェクトを作成します。mvn org.apache.maven.plugins:maven-archetype-plugin:2.4:generate \ -DarchetypeCatalog=https://maven.repository.redhat.com/ga/io/fabric8/archetypes/archetypes-catalog/2.2.0.fuse-sb2-7_11_1-00018-redhat-00002/archetypes-catalog-2.2.0.fuse-sb2-7_11_1-00018-redhat-00002-archetype-catalog.xml \ -DarchetypeGroupId=org.jboss.fuse.fis.archetypes \ -DarchetypeArtifactId=spring-boot-camel-xml-archetype \ -DarchetypeVersion=2.2.0.fuse-sb2-7_11_1-00018-redhat-00002

archetype プラグインが対話モードに切り替わり、残りのフィールドの入力を要求されます。

Define value for property 'groupId': : org.example.fis Define value for property 'artifactId': : fuse77-spring-boot Define value for property 'version': 1.0-SNAPSHOT: : Define value for property 'package': org.example.fis: : Confirm properties configuration: groupId: org.example.fis artifactId: fuse77-spring-boot version: 1.0-SNAPSHOT package: org.example.fis Y: : Y

プロンプトが表示されたら、

org.example.fisをgroupIdの値として入力し、fuse77-spring-bootをartifactIdの値として入力します。残りのフィールドではデフォルト値を使用します。-

上記のコマンドが BUILD SUCCESS 状態で終了した場合、

fuse77-spring-bootサブディレクトリー内に新しい Fuse on OpenShift プロジェクトが作成されているはずです。 これで、

fuse77-spring-bootプロジェクトをビルドおよびデプロイできるようになりました。OpenShift にログインしている状態で、fuse77-spring-bootプロジェクトのディレクトリーに移動し、以下のようにプロジェクトをビルドおよびデプロイします。cd fuse77-spring-boot mvn fabric8:deploy -Popenshift

使用できる Spring Boot 2 archetype の完全リストは、Spring Boot 2 archetype カタログ を参照してください。

6.3. Camel Spring Boot アプリケーションの構造

Camel Spring Boot アプリケーションのディレクトリー構造は以下のようになります。

├── LICENSE.md

├── pom.xml

├── README.md

├── configuration

│ └── settings.xml

└── src

├── main

│ ├── fabric8

│ │ └── deployment.yml

│ ├── java

│ │ └── org

│ │ └── example

│ │ └── fis

│ │ ├── Application.java

│ │ └── MyTransformer.java

│ └── resources

│ ├── application.properties

│ ├── logback.xml

│ └── spring

│ └── camel-context.xml

└── test

└── java

└── org

└── example

└── fisこのうち、アプリケーションの開発に重要なファイルは次のとおりです。

- pom.xml

-

追加の依存関係が含まれます。Spring Boot と互換性のある Camel コンポーネントは、

camel-jdbc-starterやcamel-infinispan-starterなどのスターターバージョンを利用できます。pom.xmlにスターターが含まれると、スターターは自動的に設定され、起動時に Camel コンテンツと登録されます。application.propertiesファイルを使用すると、コンポーネントのプロパティーを設定できます。 - application.properties

設定の外部化を可能にし、異なる環境で同じアプリケーションコードを使用して作業できるようになります。詳細は Externalized Configuration を参照してください。

たとえば、この Camel アプリケーションでアプリケーションの名前や IP アドレスなどの特定のプロパティーを設定できます。

application.properties

#spring.main.sources=org.example.fos logging.config=classpath:logback.xml # the options from org.apache.camel.spring.boot.CamelConfigurationProperties can be configured here camel.springboot.name=MyCamel # lets listen on all ports to ensure we can be invoked from the pod IP server.address=0.0.0.0 management.address=0.0.0.0 # lets use a different management port in case you need to listen to HTTP requests on 8080 management.port=8081 # disable all management endpoints except health endpoints.enabled = false endpoints.health.enabled = true

- Application.java

これはアプリケーションを実行するために重要なファイルです。ユーザーとして

camel-context.xmlファイルをインポートし、Spring DSL を使用してルートを設定します。Application.java fileは@SpringBootApplicationアノテーションを指定します。このアノテーションは、デフォルトの属性を持つ@Configuration、@EnableAutoConfiguration、および@ComponentScanと同等です。Application.java

@SpringBootApplication // load regular Blueprint file from the classpath that contains the Camel XML DSL @ImportResource({"classpath:blueprint/camel-context.xml"})Spring Boot アプリケーションを実行するには

mainメソッドが必要です。Application.java

public class Application { /** * A main method to start this application. */ public static void main(String[] args) { SpringApplication.run(Application.class, args); } }- camel-context.xml

src/main/resources/spring/camel-context.xmlは、Camel ルートが含まれる、アプリケーションの開発に重要なファイルです。注記Spring Boot アプリケーションの開発に関する詳細は、Developing your first Spring Boot Application を参照してください。

- src/main/fabric8/deployment.yml

fabric8-maven-plugin によって生成されるデフォルトの OpenShift 設定ファイルにマージされる追加設定を提供します。

注記このファイルは Spring Boot アプリケーションの一部として使用されませんが、CPU やメモリー使用量などのリソースを制限するためにすべてのクイックスタートで使用されます。

6.4. Spring Boot archetype カタログ

Spring Boot archetype カタログには以下の例が含まれます。

表6.1 Spring Boot Maven archetype

| 名前 | 説明 |

|---|---|

|

| fabric8 Java ベースイメージを基にして Apache Camel を Spring Boot と使用する方法を実証します。 |

|

| Spring Boot アプリケーションを ActiveMQ ブローカーに接続する方法と、Kubernetes または OpenShift を使用して 2 つの Camel ルートの間で JMS メッセージングを使用する用法を実証します。 |

|

| Kubernetes ConfigMaps および Secret を使用して Spring Boot アプリケーションを設定する方法を実証します。 |

|

| Apache Camel を使用して、リモート Kie Server で Kubernetes または OpenShift で実行している Spring Boot アプリケーションを統合する方法を実証します。 |

|

| Hot Rod プロトコルを使用して Spring Boot アプリケーションを JBoss Data Grid または Infinispan サーバーに接続する方法を実証します。 |

|

| Camel の REST DSL を使用して RESTful API を公開し、それを 3scale に公開する方法を実証します。 |

|

| Camel の REST DSL とともに JDBC を介して SQL を使用し、RESTful API を公開する方法を実証します。 |

|

| Blueprint 設定ファイルより、Spring Boot の Camel ルートを設定する方法を実証します。 |

|

| fabric8 Java ベースイメージを基にして Spring Boot で Apache CXF を使用する方法を実証します。クイックスタートは Spring Boot を使用して、Swagger が有効な CXF JAXRS エンドポイントが含まれるアプリケーションを設定します。 |

|

| fabric8 Java ベースイメージを基にして Spring Boot で Apache CXF を使用する方法を実証します。クイックスタートは Spring Boot を使用して、CXF JAXWS エンドポイントが含まれるアプリケーションを設定します。 |

テクノロジープレビューのクイックスタートを使用することもできます。Spring Boot Camel XA Transactions クイックスタートは、Spring Boot を使用して、XA トランザクションをサポートする Camel サービスを実行する方法を実証します。このクイックスタートは、2 つの外部トランザクションリソースである JMS (AMQ) ブローカーとデータベース (PostgreSQL) の使用方法を示します。このクイックスタートは https://github.com/jboss-fuse/spring-boot-camel-xa にあります。

テクノロジープレビューの機能は、Red Hat の本番環境のサービスレベルアグリーメント (SLA) ではサポートされず、機能的に完全ではないことがあるため、Red Hat は本番環境での使用は推奨しません。テクノロジープレビューの機能は、最新の技術をいち早く提供して、開発段階で機能のテストやフィードバックの収集を可能にするために提供されます。詳細は、テクノロジープレビュー機能のサポート範囲 を参照してください。

6.5. Spring Boot 2 archetype カタログ

Spring Boot 2 archetype カタログには、以下の例が含まれます。

表6.2 Spring Boot 2 Maven archetype

| 名前 | 説明 |

|---|---|

|

| fabric8 Java ベースイメージを基にして Apache Camel を Spring Boot と使用する方法を実証します。 |

|

| Spring Boot アプリケーションを ActiveMQ ブローカーに接続する方法と、Kubernetes または OpenShift を使用して 2 つの Camel ルートの間で JMS メッセージングを使用する用法を実証します。 |

|

| Apache Camel を使用して、リモート Kie Server で Kubernetes または OpenShift で実行している Spring Boot アプリケーションを統合する方法を実証します。 |

|

| Hot Rod プロトコルを使用して Spring Boot アプリケーションを JBoss Data Grid または Infinispan サーバーに接続する方法を実証します。 |

|

| Camel の REST DSL を使用して RESTful API を公開し、それを 3scale に公開する方法を実証します。 |

|

| Camel の REST DSL とともに JDBC を介して SQL を使用し、RESTful API を公開する方法を実証します。 |

|

| Blueprint 設定ファイルより、Spring Boot の Camel ルートを設定する方法を実証します。 |

|

| fabric8 Java ベースイメージを基にして Spring Boot で Apache CXF を使用する方法を実証します。クイックスタートは Spring Boot を使用して、Swagger が有効な CXF JAXRS エンドポイントが含まれるアプリケーションを設定します。 |

|

| fabric8 Java ベースイメージを基にして Spring Boot で Apache CXF を使用する方法を実証します。クイックスタートは Spring Boot を使用して、CXF JAXWS エンドポイントが含まれるアプリケーションを設定します。 |

|

| OpenShift 上の Spring Boot 2 と Apache CXF JAX-RS を使用する方法を実証します。このクイックスタートは Spring Boot2 を使用して、Swagger が有効な CXF JAXRS エンドポイントが含まれる Spring 設定ファイルベースの CXF アプリケーションを起動します。 |

|

| OpenShift 上の Spring Boot 2 と Apache CXF JAX-WS を使用する方法を実証します。このクイックスタートは Spring Boot2 を使用して、CXF JAXWS エンドポイントが含まれる Spring 設定ファイルベースの CXF アプリケーションを起動します。 |

以下の Spring Boot 2 の Maven archetype は、OpenShift でビルドおよびデプロイできません。詳細は リリースノート を参照してください。

-

spring-boot-camel-archetype -

spring-boot-camel-infinspan-archetype -

spring-boot-cxf-jaxrs-archetype -

spring-boot-cxf-jaxws-archetype

この問題を回避するには、これらのクイックスタートの 1 つに Maven プロジェクトを生成した後に、プロジェクトの Maven pom.xml ファイルを編集し、以下の依存関係を追加します。

<dependency> <groupId>org.assertj</groupId> <artifactId>assertj-core</artifactId> <version>2.4.1</version> <scope>test</scope> </dependency>

6.6. Spring Boot の BOM ファイル

Maven BOM (Bill of Materials) ファイルの目的は、正常に動作する Maven 依存関係バージョンのセットを提供し、各 Maven アーティファクトに対して個別にバージョンを定義する必要をなくすことです。

使用している Spring Boot のバージョン (Spring Boot 1 または Spring Boot 2) に適した Fuse BOM が使用されているようにしてください。

Spring Boot の Fuse BOM には以下の利点があります。

- Maven 依存関係のバージョンを定義するため、依存関係を POM に追加するときにバージョンを指定する必要がありません。

- 特定バージョンの Fuse に対して完全にテストされ、完全にサポートする依存関係のセットを定義します。

- Fuse のアップグレードを簡素化します。

Fuse BOM によって定義される依存関係のセットのみが Red Hat によってサポートされます。

6.6.1. BOM ファイルの組み込み

Maven プロジェクトに BOM ファイルを組み込むには、以下の Spring Boot 2 および Spring Boot 1 の例のように、プロジェクトの pom.xml ファイル (または親 POM ファイル内の) dependencyManagement 要素を指定します。

<?xml version="1.0" encoding="UTF-8" standalone="no"?>

<project ...>

...

<properties>

<project.build.sourceEncoding>UTF-8</project.build.sourceEncoding>

<!-- configure the versions you want to use here -->

<fuse.version>7.11.1.fuse-sb2-7_11_1-00022-redhat-00002</fuse.version>

</properties>

<dependencyManagement>

<dependencies>

<dependency>

<groupId>org.jboss.redhat-fuse</groupId>

<artifactId>fuse-springboot-bom</artifactId>

<version>${fuse.version}</version>

<type>pom</type>

<scope>import</scope>

</dependency>

</dependencies>

</dependencyManagement>

...

</project>

<?xml version="1.0" encoding="UTF-8" standalone="no"?>

<project ...>

...

<properties>

<project.build.sourceEncoding>UTF-8</project.build.sourceEncoding>

<!-- configure the versions you want to use here -->

<fuse.version>7.11.1.fuse-sb2-7_11_1-00022-redhat-00002</fuse.version>

</properties>

<dependencyManagement>

<dependencies>

<dependency>

<groupId>org.jboss.redhat-fuse</groupId>

<artifactId>fuse-springboot-bom</artifactId>

<version>${fuse.version}</version>

<type>pom</type>

<scope>import</scope>

</dependency>

</dependencies>

</dependencyManagement>

...

</project>

依存関係管理のメカニズムを使用して BOM を指定した後、アーティファクトのバージョンを 指定しなくても、Maven 依存関係を POM に追加できるようになります。たとえば、camel-hystrix コンポーネントの依存関係を追加するには、以下の XML フラグメントを POM の dependencies 要素に追加します。

<dependency> <groupId>org.apache.camel</groupId> <artifactId>camel-hystrix-starter</artifactId> </dependency>

Camel アーティファクト ID が -starter 接尾辞とともに追加されていることに注意してください。つまり、Camel Hystrix コンポーネントを camel-hystrix ではなく camel-hystrix-starter として指定します。Camel スターターコンポーネントは、Spring Boot 環境に対して最適化されるようにパッケージ化されています。

6.7. Spring Boot Maven プラグイン

Spring Boot Maven プラグインは Spring Boot によって提供されます。これは、Spring Boot プロジェクトをビルドおよび実行するための開発者ユーティリティーです。

-

ビルド: プロジェクトディレクトリーでコマンド

mvn packageを入力し、Spring Boot アプリケーションの実行可能な Jar パッケージを作成します。ビルドの出力は、Maven プロジェクトのtarget/サブディレクトリーに格納されます。 -

実行: 新規ビルドされたアプリケーションは

mvn spring-boot:startコマンドで実行することができます。

Spring Boot Maven プラグインをプロジェクトの POM ファイルに組み込むには、以下の例のように、プラグイン設定を pom.xml ファイルの project/build/plugins セクションに追加します。

<?xml version="1.0" encoding="UTF-8" standalone="no"?>

<project ...>

...

<properties>

<project.build.sourceEncoding>UTF-8</project.build.sourceEncoding>

<!-- configure the versions you want to use here -->