9.3. IdM Web UI で信頼関係の設定

IdM Web UI を使用して IdM 側で Identity Management (IdM)/Active Directory (AD) 信頼関係を設定するには、次の手順に従います。

前提条件

- DNS が正しく設定されている。IdM サーバーおよび AD サーバーはどちらも、相手の名前を解決できる。

- 対応しているバージョンの AD および IdM がデプロイされている。

- Kerberos チケットを取得している。

- Web UI で信頼を作成する前に、信頼用の IdM サーバーの準備 に従って、信頼用に IdM サーバーを準備している。

- IdM 管理者としてログインしている。

手順

- 管理者権限で IdM Web UI にログインします。詳細は、Web ブラウザーでの IdM Web UI へのアクセス を参照してください。

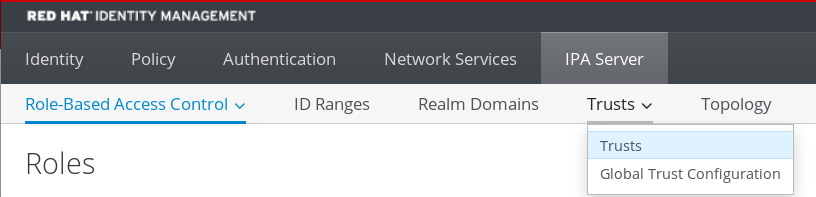

- IdM Web UI で、IPA Server タブをクリックします。

- IPA Server タブで、Trusts タブをクリックします。

ドロップダウンメニューで、Trusts オプションを選択します。

- Add ボタンをクリックします。

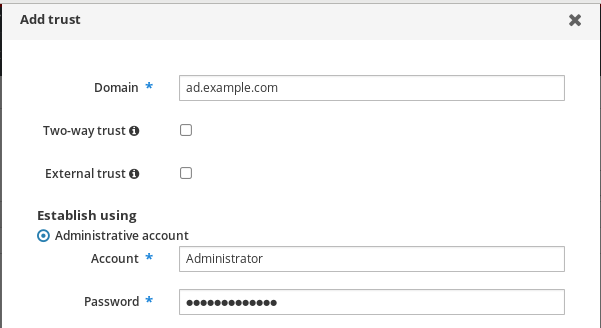

- Add Trust ダイアログボックスで、Active Directory ドメインの名前を入力します。

Account フィールドおよび Password フィールドに、Active Directory 管理者の管理者認証情報を追加します。

- (オプション) AD ユーザーおよびグループが IdM のリソースにアクセスできるようにする場合は、Two-way trust を選択します。ただし、IdM の双方向の信頼では、AD の一方向の信頼ソリューションと比較して、ユーザーに追加の権限が付与されません。デフォルトのフォレスト間信頼の SID フィルタリング設定により、両方のソリューションの安全性は同じであると見なされます。

- (オプション) AD フォレストのルートドメインではない AD ドメインで信頼を設定する場合は、External trust を選択します。フォレストの信頼では常に IdM と Active Directory フォレストのルートドメインとの間で信頼関係を確立する必要がありますが、IdM から AD フォレスト内の任意のドメインへの外部の信頼関係も確立できます。

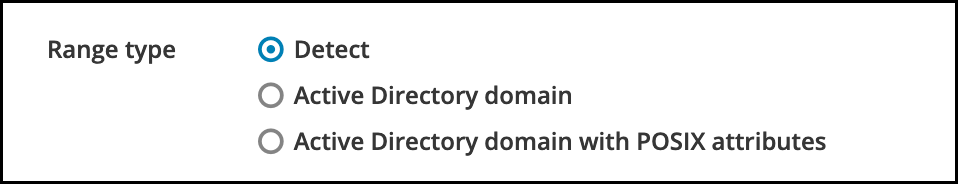

(オプション) デフォルトでは、信頼インストールスクリプトは適切な ID 範囲タイプの検出を試みます。以下のオプションのいずれかを選択して、ID 範囲タイプを明示的に設定することもできます。

-

SSSD が SID に基づいて AD ユーザーの UID および GID を自動的に生成するには、

Active Directory domainID 範囲タイプを選択します。これが最も一般的な設定です。 Active Directory でユーザーに POSIX 属性を設定し (

uidNumber、gidNumberなど)、SSSD がこの情報を処理する必要がある場合は、Active Directory domain with POSIX attributesID 範囲タイプを選択します。 警告

警告Range type 設定をデフォルトの

Detectオプションに残すと、IdM はフォレストルートドメインの AD ドメインコントローラーから詳細を要求することで、適切な範囲タイプを自動的に選択しようとします。IdM が POSIX 属性を検出しない場合、信頼インストールスクリプトはActive Directory domainID 範囲を選択します。IdM がフォレストルートドメインの POSIX 属性を検出すると、信頼インストールスクリプトは、

Active Directory domain with POSIX attributesID 範囲を選択し、UID および GID が AD に正しく定義されていることを前提とします。POSIX 属性が AD で正しく設定されていない場合は、AD ユーザーを解決できません。たとえば、IdM システムへのアクセスを必要とするユーザーおよびグループがフォレストルートドメインの一部ではなく、フォレストドメインの子ドメインにある場合は、インストールスクリプトで、子 AD ドメインで定義された POSIX 属性が検出されない場合があります。この場合、Red Hat は、信頼の確立時に POSIX ID 範囲タイプを明示的に選択することを推奨します。

-

SSSD が SID に基づいて AD ユーザーの UID および GID を自動的に生成するには、

- Add をクリックします。

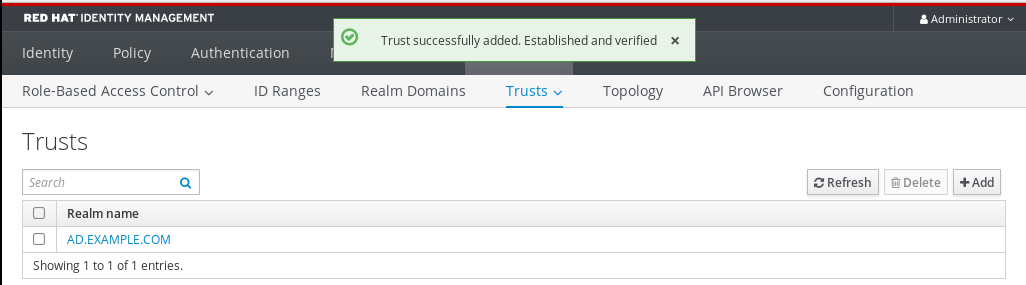

検証手順

信頼が IdM サーバーに正常に追加されると、IdM Web UI で緑色のポップアップ画面が表示されます。これは、以下を示しています。

- ドメイン名が存在する。

Windows Server のユーザー名およびパスワードが正しく追加されている。

これで、信頼接続と Kerberos 認証のテストを続行します。