Red Hat Training

A Red Hat training course is available for RHEL 8

34.5. IdM と AD との間の通信に必要なポート

Active Directory (AD) 環境と Identity Management (IdM) 環境間の通信を有効にするには、AD ドメインコントローラーおよび IdM サーバーのファイアウォールで次のポートを開きます。

表34.1 AD 信頼に必要なポート

| サービス | ポート | プロトコル |

|---|---|---|

| エンドポイント解決ポートマッパー | 135 | TCP |

| NetBIOS-DGM | 138 | TCP および UDP |

| NetBIOS-SSN | 139 | TCP および UDP |

| Microsoft-DS | 445 | TCP および UDP |

| 動的 RPC | 49152-65535 | TCP |

| AD グローバルカタログ | 3268 | TCP |

| LDAP | 389 | TCP および UDP |

信頼のために IdM サーバーで TCP ポートの 389 を開く必要はありませんが、IdM サーバーと通信しているクライアントに必要です。

TCP ポート 135 は、DCE RPC エンドポイントマッパーが機能するために必要であり、IdM-AD 信頼の作成中に使用されます。

ポートを開くには、以下の方法を使用できます。

firewalld サービス - 特定ポートを有効にするか、そのポートが含まれる以下のサービスを有効にすることができます。

- freeipa 信頼の設定

- LDAP を用いた FreeIPA

- Kerberos

- DNS

詳細は、

firewall-cmdの man ページを参照してください。

RHEL 8.2 以前を使用している場合、freeipa-trust firewalld サービスには 1024-1300 の RPC ポート範囲が含まれていますが、これは正しくありません。RHEL 8.2 以前では、freeipa-trust firewalld サービスを有効にすることに加えて、TCP ポート範囲 49152-65535 を手動で開く必要があります。

この問題は、RHEL8.3 以降の バグ 1850418 - freeipa-trust.xml 定義を更新して正しい動的 RPC 範囲を含める で修正されています。

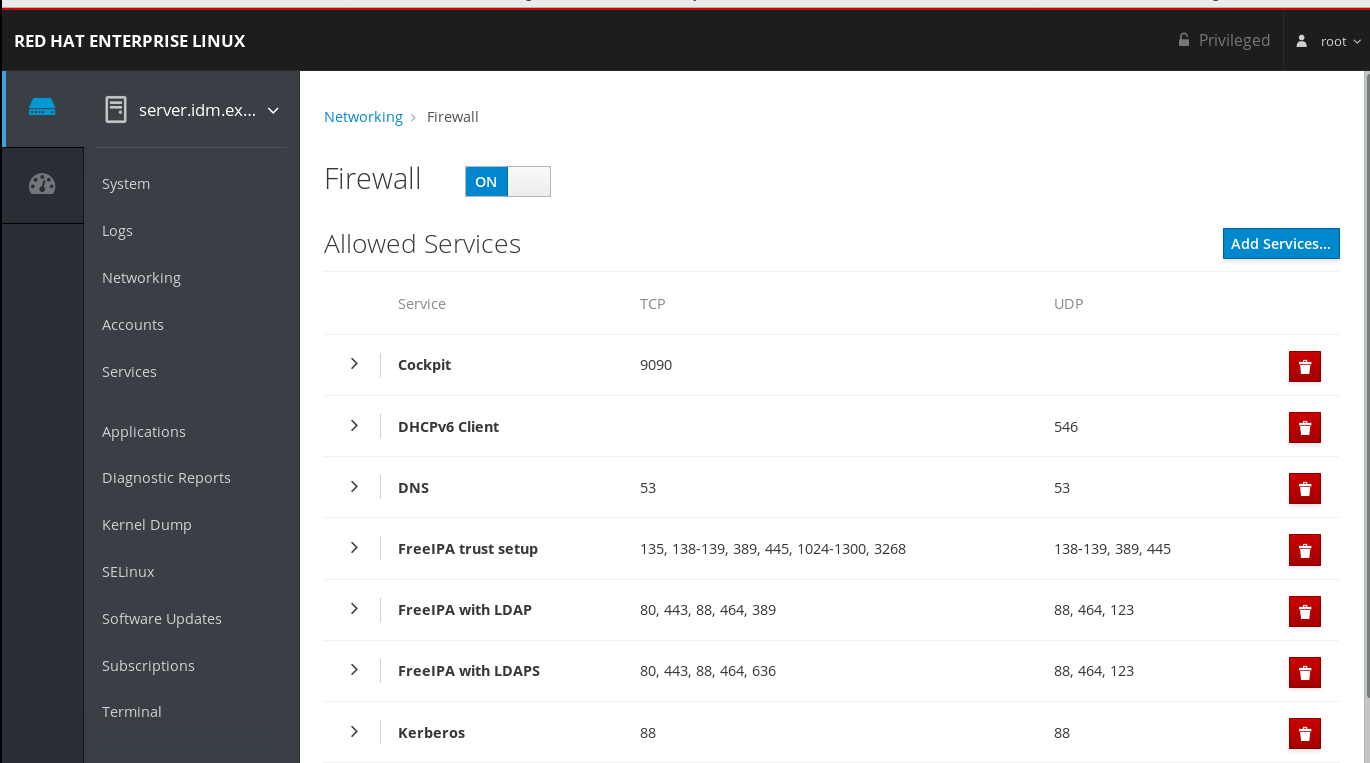

RHEL Web コンソール。

firewalldサービスに基づくファイアウォール設定を含む UI です。

Web コンソールを使用したファイアウォール設定の詳細は、Web コンソールを使用したファイアウォールでのサービスの有効化 を参照してください。

注記RHEL 8.2 以前を使用している場合、

FreeIPA Trust Setupサービスには1024-1300の RPC ポート範囲が含まれていますが、これは正しくありません。RHEL 8.2 以前では、RHEL Web コンソールでFreeIPA Trust Setupサービスを有効にすることに加えて、TCP ポート範囲49152-65535を手動で開く必要があります。この問題は、RHEL8.3 以降の バグ 1850418 - freeipa-trust.xml 定義を更新して正しい動的 RPC 範囲を含める で修正されています。

表34.2 信頼の IdM サーバーで必要なポート

| サービス | ポート | プロトコル |

|---|---|---|

| Kerberos | 88、464 | TCP および UDP |

| LDAP | 389 | TCP |

| DNS | 53 | TCP および UDP |

表34.3 AD 信頼で IdM クライアントに必要なポート

| サービス | ポート | プロトコル |

|---|---|---|

| Kerberos | 88 | UDP および TCP |

libkrb5 ライブラリーは UDP を使用し、KDC (Key Distribution Center) から送信されるデータが大きすぎると、TCP プロトコルにフォールバックします。Active Directory は、PAC (Privilege Attribute Certificate) を Kerberos チケットに割り当てます。これによりサイズが増加し、TCP プロトコルを使用する必要があります。要求のフォールバックと再送信を回避するため、デフォルトでは、Red Hat Enterprise Linux 7.4 以降の SSSD ではユーザー認証に TCP が使用されます。libkrb5 が TCP を使用する前にサイズを設定する場合は、/etc/krb5.conf ファイルに udp_preference_limit を設定します。詳細は、man ページの krb5.conf(5) を参照してください。

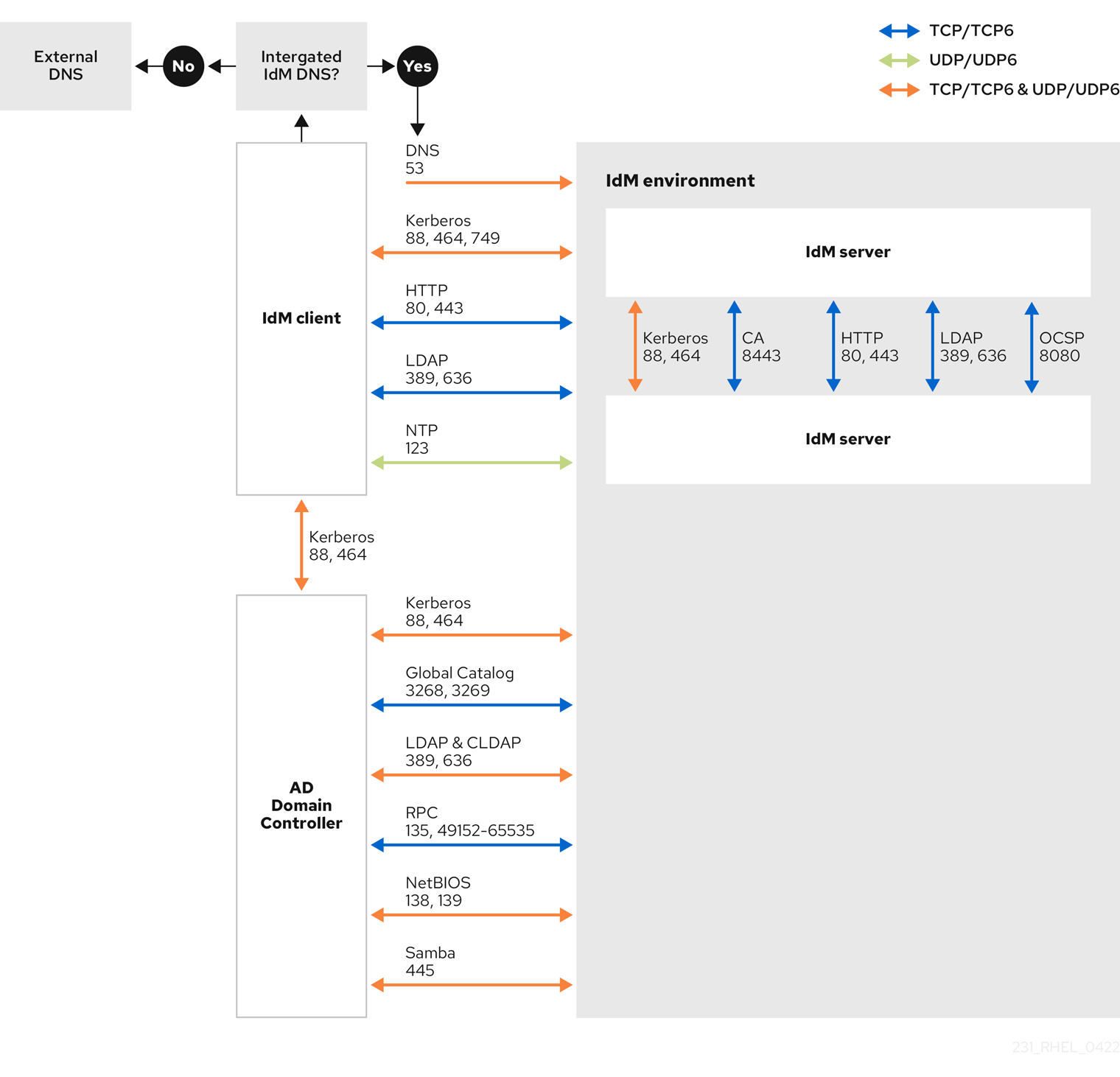

以下の図は、IdM クライアントによって送信され、IdM サーバーと AD ドメインコントローラーによって受信および応答された通信を示しています。ファイアウォールで受信および送信ポートとプロトコルを設定するには、Red Hat は、FreeIPA サービスの定義がすでにある firewalld サービスを使用することを推奨しています。

関連情報

- Windows Server 2008 以降の Dynamic RPC ポート範囲の詳細は、The default dynamic port range for TCP/IP has changed since Windows Vista and in Windows Server 2008 を参照してください。