Red Hat Training

A Red Hat training course is available for RHEL 8

第15章 仮想マシンの保護

仮想マシンを使用する RHEL 8 システムの管理者は、仮想マシンのセキュリティーをできる限り確保することで、ゲストおよびホストの OS が悪意のあるソフトウェアに感染するリスクを大幅に低減します。

本書は、RHEL 8 ホストで 仮想マシンを保護するメカニズム の概要を説明し、仮想マシンのセキュリティーを強化する 方法のリスト を提供します。

15.1. 仮想マシンでセキュリティーが機能する仕組み

仮想マシンを使用する場合は、複数のオペレーティングシステムを 1 台のホストマシンに格納できます。このシステムは、ハイパーバイザーを介してホストに接続しますが、通常は仮想ネットワークを介して接続します。したがって、各仮想マシンを、悪意のあるソフトウェアでホストを攻撃するベクトルとして使用できます。また、ホストも、仮想マシンを攻撃するベクトルとして使用できます。

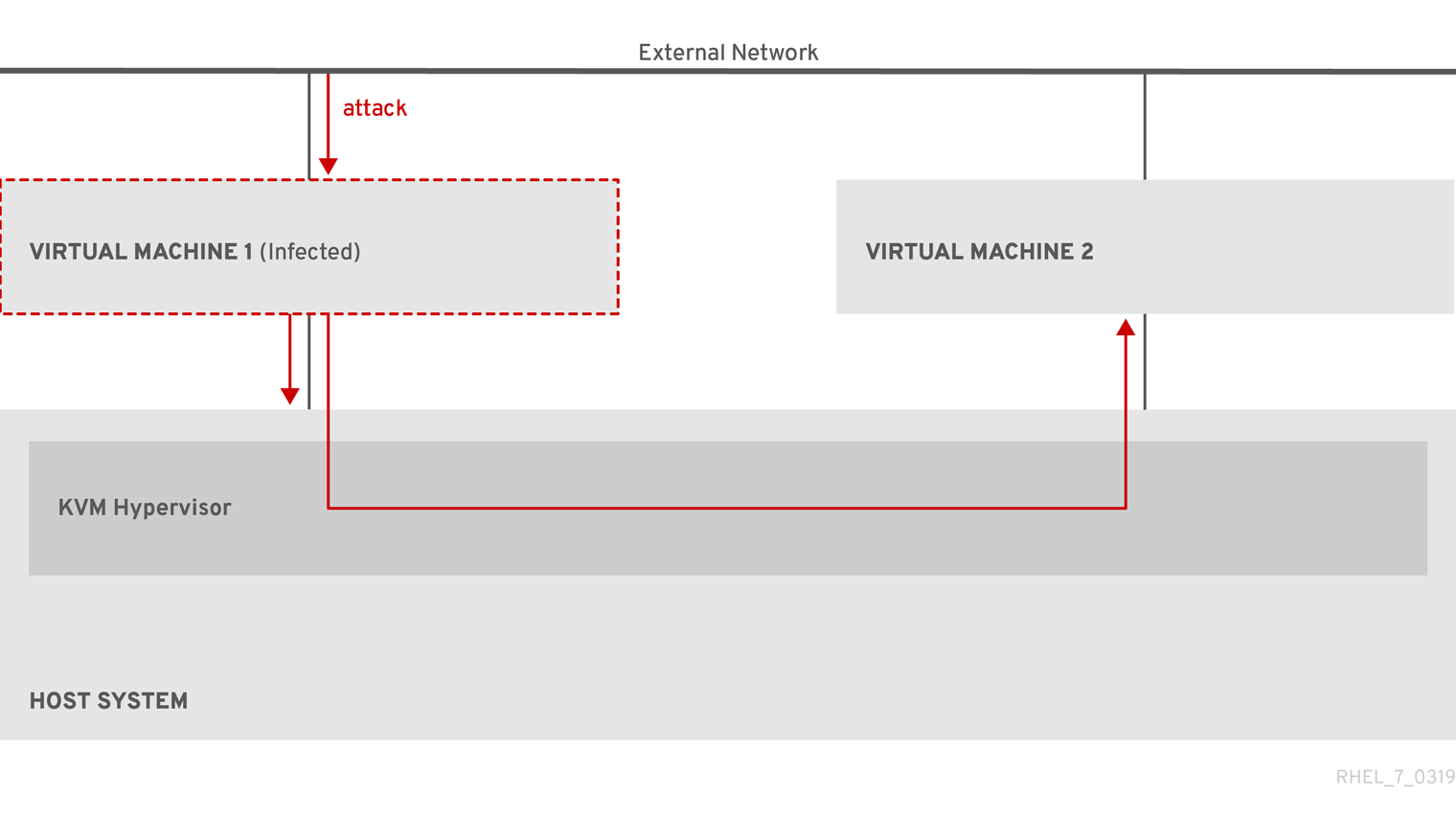

図15.1 仮想化ホストの潜在的なマルウェア攻撃ベクトル

ハイパーバイザーは、ホストカーネルを使用して仮想マシンを管理するため、仮想マシンのオペレーティングシステムで実行しているサービスは、悪意のあるコードをホストシステムに挿入するのによく使用されます。ただし、ホストおよびゲストのシステムで 多数のセキュリティー機能 を使用して、このようなセキュリティーの脅威からシステムを保護できます。

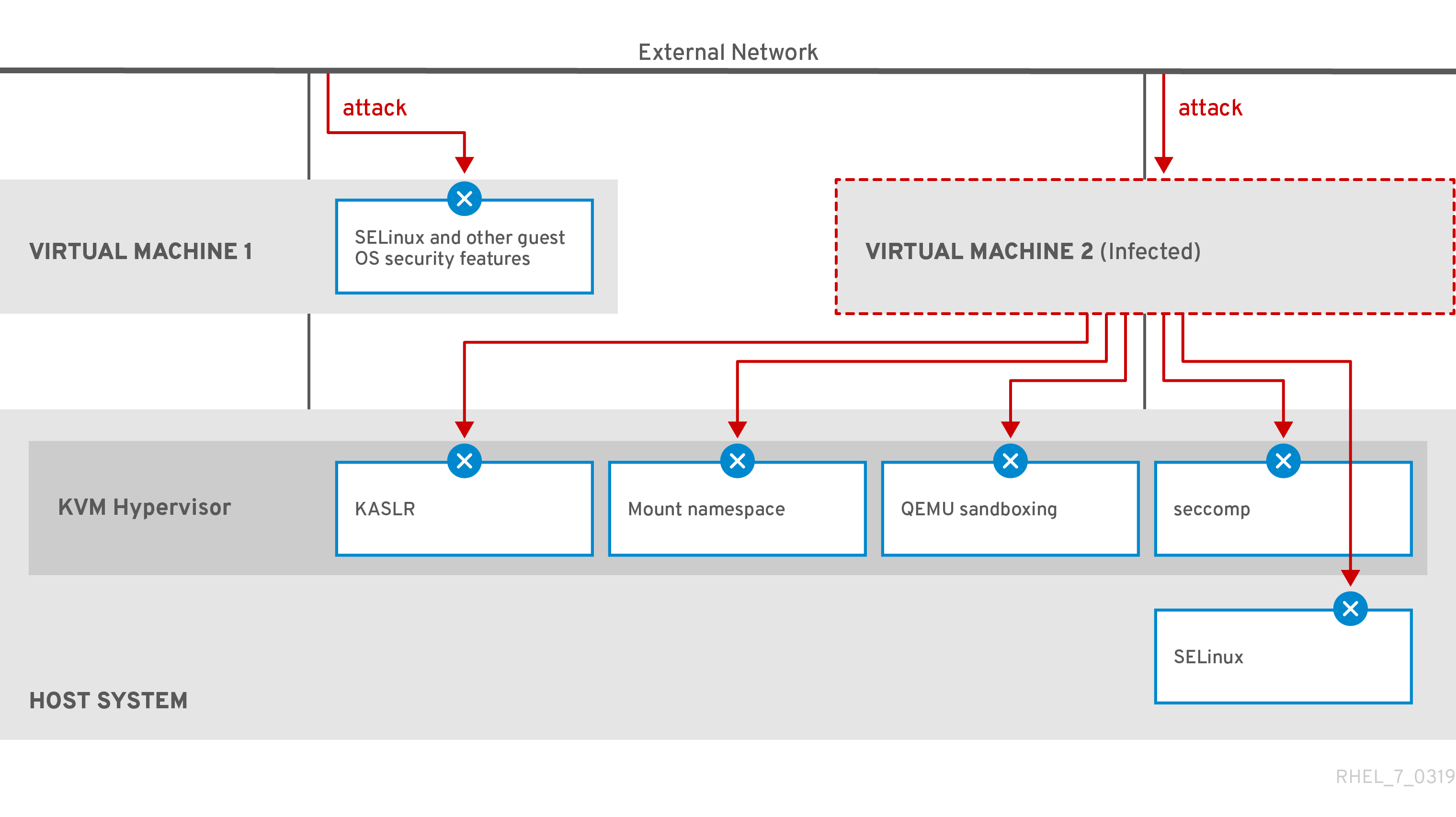

このような SELinux や QEMU サンドボックスなどの機能は、悪意のあるコードがハイパーバイザーを攻撃し、ホストと仮想マシンとの間の転送をより困難にするさまざまな対策を提供します。

図15.2 仮想化ホストでマルウェア攻撃を阻止

仮想マシンのセキュリティーに対して RHEL 8 が提供する機能の多くは、常にアクティブで、有効または設定する必要がありません。詳細は、Automatic features for virtual machine security を参照してください。

さらに、仮想マシンおよびハイパーバイザーの脆弱性を最小限に抑えるために、さまざまなベストプラクティスを実行することもできます。詳細は、Best practices for securing virtual machines を参照してください。