Ansible を使用した Identity Management のインストールと管理

Ansible を使用した IdM 環境の維持

概要

ansible-freeipa パッケージを提供します。Playbook を使用して IdM をインストールし、ユーザー、グループ、ホスト、アクセス制御、設定を管理できます。

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、今後の複数のリリースで段階的に用語の置き換えを実施して参ります。詳細は、Red Hat CTO である Chris Wright のメッセージ を参照してください。

Identity Management では、次のような用語の置き換えが計画されています。

- ブラックリスト から ブロックリスト

- ホワイトリスト から 許可リスト

- スレーブ から セカンダリー

マスター という言葉は、文脈に応じて、より正確な言葉に置き換えられています。

- IdM マスター から IdM サーバー

- CA 更新マスター から CA 更新サーバー

- CRL マスター から CRL パブリッシャーサーバー

- マルチマスター から マルチサプライヤー

Red Hat ドキュメントへのフィードバック (英語のみ)

Red Hat ドキュメントに関するご意見やご感想をお寄せください。また、改善点があればお知らせください。

Jira からのフィードバック送信 (アカウントが必要)

- Jira の Web サイトにログインします。

- 上部のナビゲーションバーで Create をクリックします。

- Summary フィールドにわかりやすいタイトルを入力します。

- Description フィールドに、ドキュメントの改善に関するご意見を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- ダイアログの下部にある Create をクリックします。

第1章 Ansible の用語

本書の章では、公式の Ansible 用語を使用します。Ansible の用語に慣れていない場合は、公式の Ansible アップストリームドキュメント、特に次のセクションを読んでから続行してください。

- Ansible のセクションの基本概念 は、Ansible で最も一般的に使用される概念の概要を説明します。

- ユーザーガイド では、コマンドラインの使用、インベントリーの使用、データの操作、タスク、Play および Playbook の記述、Playbook の実行など、Ansible の使用を開始する際の最も一般的な状況や疑問点について概説しています。

- インベントリーの構築方法 では、インベントリーの設計方法のヒントがあります。インベントリーは、Ansible がインフラストラクチャー内の複数の管理ノードまたはホストに対して機能するために使用するリストのグループです。

- Intro to playbooks では、設定の管理、マシンのデプロイ、および複雑なアプリケーションのデプロイのための反復可能で再利用可能なシステムとして、Ansible Playbook の概念を紹介します。

- Ansible ロール セクションでは、既知のファイル構造に基づいて特定の変数、タスク、およびハンドラーの読み込みを自動化する方法を説明します。

- 用語集 は、他の Ansible ドキュメントで使用される用語です。

第2章 Ansible Playbook で Identity Management サーバーのインストール

Ansible を使用してシステムを IdM サーバーとして設定する方法を説明します。システムを IdM サーバーとして設定すると、IdM ドメインを確立し、システムが IdM クライアントに IdM サービスを提供できるようになります。ipaserver Ansible ロールを使用してデプロイメントを管理できます。

前提条件

Ansibleと IdM の概念を理解している:

- Ansible ロール

- Ansible ノード

- Ansible インベントリー

- Ansible タスク

- Ansible モジュール

- Ansible プレイおよび Playbook

2.1. Ansible と、IdM をインストールする利点

Ansible は、システムの設定、ソフトウェアのデプロイ、ローリング更新の実行に使用する自動化ツールです。Ansible には Identity Management (IdM) のサポートが含まれるため、Ansible モジュールを使用して、IdM サーバー、レプリカ、クライアント、または IdM トポロジー全体の設定などのインストールタスクを自動化できます。

IdM のインストールに Ansible を使用する利点

以下のリストは、手動インストールとは対照的に、Ansible を使用して Identity Management をインストールする利点を示しています。

- 管理ノードにログインする必要はありません。

- デプロイする各ホストに個別に設定する必要はありません。代わりに、完全なクラスターをデプロイするためのインベントリーファイルを 1 つ使用できます。

- ユーザーおよびホストを追加するなど、後で管理タスクにインベントリーファイルを再利用できます。IdM には関係のないタスクであっても、インベントリーファイルを再利用できます。

2.2. ansible-freeipa パッケージのインストール

以下の手順に従って、Identity Management (IdM) をインストールおよび管理する Ansible ロールとモジュールを提供する ansible-freeipa パッケージをインストールします。

前提条件

マネージドノード で以下を行っている。

- 管理ノードが、静的 IP アドレスと作業パッケージマネージャーを備えた Red Hat Enterprise Linux 8 システムである。

コントローラー で以下を行っている。

- コントローラーが、有効なサブスクリプションを備えた Red Hat Enterprise Linux システムである。そうでない場合は、公式の Ansible ドキュメントの Installation guide で、代替のインストール方法を参照してください。

-

コントローラーから、

SSHプロトコルで管理ノードに到達できる。管理ノードが、コントローラーの/root/.ssh/known_hostsファイルのリストに記載されていることを確認します。

手順

Ansible コントローラーで以下の手順を使用します。

システムが RHEL 8.5 以前で実行されている場合は、必要なリポジトリーを有効にします。

# subscription-manager repos --enable ansible-2.8-for-rhel-8-x86_64-rpmsシステムが RHEL 8.5 以前で実行されている場合は、

ansibleパッケージをインストールします。# yum install ansibleansible-freeipaパッケージをインストールします。# yum install ansible-freeipaロールとモジュールは、

/usr/share/ansible/roles/および/usr/share/ansible/plugins/modulesディレクトリーにインストールされます。

2.3. ファイルシステム内の Ansible ロールの場所

デフォルトでは、ansible-freeipa ロールは /usr/share/ansible/roles/ ディレクトリーにインストールされます。ansible-freeipa パッケージの構造は以下のとおりです。

/usr/share/ansible/roles/ディレクトリーには、Ansible コントローラーのipaserverロール、ipareplicaロール、およびipaclientロールが保存されています。各ロールディレクトリーには、サンプル、基本的な概要、ライセンス、および Markdown ファイルのREADME.mdのロールに関する情報が保存されています。[root@server]# ls -1 /usr/share/ansible/roles/ ipaclient ipareplica ipaserver/usr/share/doc/ansible-freeipa/ディレクトリーには、Markdown ファイルのREADME.mdに、各ロールおよびトポロジーに関する情報が保存されています。また、playbooks/サブディレクトリーも保存されています。[root@server]# ls -1 /usr/share/doc/ansible-freeipa/ playbooks README-client.md README.md README-replica.md README-server.md README-topology.md/usr/share/doc/ansible-freeipa/playbooks/ディレクトリーは、Playbook のサンプルを保存します。[root@server]# ls -1 /usr/share/doc/ansible-freeipa/playbooks/ install-client.yml install-cluster.yml install-replica.yml install-server.yml uninstall-client.yml uninstall-cluster.yml uninstall-replica.yml uninstall-server.yml

2.4. 統合 DNS と、root CA としての統合 CA を使用したデプロイメントのパラメーターの設定

以下の手順に従って、IdM 統合 DNS ソリューションを使用する環境で、統合 CA を持つ IdM サーバーを root CA としてインストールするようにインベントリーファイルを設定します。

この手順のインベントリーは、INI 形式を使用します。または、YAML 形式または JSON 形式を使用できます。

手順

~/MyPlaybooks/ディレクトリーを作成します。$ mkdir MyPlaybooks

-

~/MyPlaybooks/inventoryファイルを作成します。 編集するインベントリーファイルを開きます。IdM サーバーとして使用するホストの完全修飾ドメイン名 (

FQDN) を指定します。FQDNが以下の基準を満たしていることを確認してください。- 英数字およびハイフン (-) のみが使用できる。たとえば、アンダーラインは使用できないため、DNS の障害が発生する原因となる可能性があります。

- ホスト名がすべて小文字である。

- IdM ドメインおよびレルムの情報を指定します。

以下のオプションを追加して、統合 DNS を使用することを指定します。

ipaserver_setup_dns=yesDNS 転送設定を指定します。以下のいずれかのオプションを選択します。

-

インストーラーが

/etc/resolv.confファイルからのフォワーダーを使用する場合は、ipaserver_auto_forwarders=yesオプションを使用します。/etc/resolv.confファイルで指定する nameserver が localhost 127.0.0.1 アドレスである場合、または仮想プライベートネットワークにあり、使用している DNS サーバーが通常パブリックインターネットから到達できない場合は、このオプションは使用しないでください。 -

ipaserver_forwardersを使用して、フォワーダーを手動で指定します。インストールプロセスにより、インストールした IdM サーバーの/etc/named.confファイルに、フォワーダーの IP アドレスが追加されます。 代わりに使用する root DNS サーバーを設定する場合は、

ipaserver_no_forwarders=yesオプションを使用します。注記DNS フォワーダーがないと、環境は分離され、インフラストラクチャー内の他の DNS ドメインからの名前は解決されません。

-

インストーラーが

DNS の逆引きレコードとゾーンの設定を指定します。次のいずれかのオプションを選択します。

-

ゾーンがすでに解決可能であっても、

ipaserver_allow_zone_overlap=yesオプションを使用して (リバース) ゾーンの作成を許可します。 -

ipaserver_reverse_zonesオプションを使用して、手動でリバースゾーンを指定します。 インストーラーが DNS ゾーンを逆引きで作成しない場合は、

ipaserver_no_reverse=yesオプションを使用します。注記オプションで、逆引きゾーンの管理に IdM を使用できます。代わりに、この目的で外部 DNS サービスを使用することもできます。

-

ゾーンがすでに解決可能であっても、

-

adminとDirectory Managerのパスワードを指定します。Ansible Vault を使用してパスワードを保存し、Playbook ファイルから Vault ファイルを参照します。あるいは、安全性は低くなりますが、インベントリーファイルにパスワードを直接指定します。 (必要に応じて) IdM サーバーで使用する個別の

firewalldゾーンを指定します。カスタムゾーンを設定しないと、サービスがデフォルトのfirewalldゾーンに追加されます。事前定義されたデフォルトゾーンはpublicです。重要指定する

firewalldゾーンは存在し、永続的でなければなりません。必要なサーバー情報を含むインベントリーファイルの例 (パスワードを除く)

[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=yes ipaserver_auto_forwarders=yes [...]

必要なサーバー情報を含むインベントリーファイルの例 (パスワードを含む)

[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=yes ipaserver_auto_forwarders=yes ipaadmin_password=MySecretPassword123 ipadm_password=MySecretPassword234 [...]

カスタムの

firewalld損を使用したインベントリーファイルの例[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=yes ipaserver_auto_forwarders=yes ipaadmin_password=MySecretPassword123 ipadm_password=MySecretPassword234 ipaserver_firewalld_zone=custom zoneAnsible Vault ファイルに保存された admin パスワードおよび Directory Manager パスワードを使用して IdM サーバーを設定する Playbook の例

--- - name: Playbook to configure IPA server hosts: ipaserver become: true vars_files: - playbook_sensitive_data.yml roles: - role: ipaserver state: presentインベントリーファイルの admin パスワードおよび Directory Manager パスワードを使用して IdM サーバーを設定する Playbook の例

--- - name: Playbook to configure IPA server hosts: ipaserver become: true roles: - role: ipaserver state: present

関連情報

-

フォワードポリシーのデフォルト設定は、

ipa-dns-install(1)man ページに記載されている--forward-policyの説明を参照してください。 -

ipaserverロールが使用する DNS 変数の詳細は、/usr/share/doc/ansible-freeipaディレクトリーのREADME-server.mdファイルにある DNS Variables セクションを参照してください。 - インベントリーファイルの詳細は、How to build your inventory を参照してください。

2.5. 外部 DNS と、root CA としての統合 CA を使用したデプロイメントのパラメーターの設定

以下の手順に従って、外部 DNS ソリューションを使用する環境で、統合 CA の IdM サーバーを root CA としてインストールするようにインベントリーファイルを設定します。

この手順のインベントリーファイルは、INI形式を使用します。または、YAML 形式または JSON 形式を使用できます。

手順

~/MyPlaybooks/ディレクトリーを作成します。$ mkdir MyPlaybooks

-

~/MyPlaybooks/inventoryファイルを作成します。 編集するインベントリーファイルを開きます。IdM サーバーとして使用するホストの完全修飾ドメイン名 (

FQDN) を指定します。FQDNが以下の基準を満たしていることを確認してください。- 英数字およびハイフン (-) のみが使用できる。たとえば、アンダーラインは使用できないため、DNS の障害が発生する原因となる可能性があります。

- ホスト名がすべて小文字である。

- IdM ドメインおよびレルムの情報を指定します。

-

ipaserver_setup_dnsオプションがnoに設定されているか、存在しないことを確認します。 -

adminとDirectory Managerのパスワードを指定します。Ansible Vault を使用してパスワードを保存し、Playbook ファイルから Vault ファイルを参照します。あるいは、安全性は低くなりますが、インベントリーファイルにパスワードを直接指定します。 (必要に応じて) IdM サーバーで使用する個別の

firewalldゾーンを指定します。カスタムゾーンを設定しないと、サービスがデフォルトのfirewalldゾーンに追加されます。事前定義されたデフォルトゾーンはpublicです。重要指定する

firewalldゾーンは存在し、永続的でなければなりません。必要なサーバー情報を含むインベントリーファイルの例 (パスワードを除く)

[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=no [...]

必要なサーバー情報を含むインベントリーファイルの例 (パスワードを含む)

[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=no ipaadmin_password=MySecretPassword123 ipadm_password=MySecretPassword234 [...]

カスタムの

firewalld損を使用したインベントリーファイルの例[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=no ipaadmin_password=MySecretPassword123 ipadm_password=MySecretPassword234 ipaserver_firewalld_zone=custom zoneAnsible Vault ファイルに保存された admin パスワードおよび Directory Manager パスワードを使用して IdM サーバーを設定する Playbook の例

--- - name: Playbook to configure IPA server hosts: ipaserver become: true vars_files: - playbook_sensitive_data.yml roles: - role: ipaserver state: presentインベントリーファイルの admin パスワードおよび Directory Manager パスワードを使用して IdM サーバーを設定する Playbook の例

--- - name: Playbook to configure IPA server hosts: ipaserver become: true roles: - role: ipaserver state: present

関連情報

- インベントリーファイルの詳細は、How to build your inventory を参照してください。

2.6. Ansible Playbook を使用して、統合 CA を root CA として備えた IdM サーバーをデプロイメント

以下の手順に従って、Ansible Playbook を使用して、統合された認証局 (CA) を備えた IdM サーバーをデプロイします。

この手順のインベントリーは、INI 形式を使用します。または、YAML 形式または JSON 形式を使用できます。

前提条件

以下のいずれかの手順を選択して、シナリオに対応するパラメーターを設定している。

-

ipaserverロールで使用できる変数について、/usr/share/doc/ansible-freeipa/README-server.mdファイルの説明を読み、理解している。

手順

ansible-playbookコマンドを、Playbook ファイルの名前 (install-server.ymlなど) で実行します。-iオプションでインベントリーファイルを指定します。$ ansible-playbook --vault-password-file=password_file -v -i ~/MyPlaybooks/inventory ~/MyPlaybooks/install-server.yml-vオプション、-vvオプション、または-vvvオプションを使用して、詳細のレベルを指定します。コマンドラインインターフェイス (CLI) で Ansible Playbook スクリプトの出力を表示できます。次の出力は、失敗したタスクが 0 個のため、スクリプトが正常に実行されたことを示しています。

PLAY RECAP server.idm.example.com : ok=18 changed=10 unreachable=0 failed=0 skipped=21 rescued=0 ignored=0以下のいずれかのオプションを選択します。

IdM デプロイメントで外部 DNS を使用する場合:

/tmp/ipa.system.records.UFRPto.dbファイルに含まれる DNS リソースレコードを、既存の外部 DNS サーバーに追加します。DNS レコードの更新プロセスは、特定の DNS ソリューションによって異なります。... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...

重要既存の DNS サーバーに DNS レコードを追加するまで、サーバーのインストールは完了しません。

IdM デプロイメントで統合 DNS を使用している場合は、次のコマンドを実行します。

親ドメインから ldM DNS ドメインに DNS 委譲を追加します。たとえば、IdM DNS ドメインが

idm.example.comの場合は、ネームサーバー (NS) レコードを親ドメインexample.comに追加します。重要IdM DNS サーバーをインストールするたびに、この手順を繰り返します。

-

タイムサーバーの

_ntp._udpサービス (SRV) レコードを IdM DNS に追加します。IdM DNS に新たにインストールした IdM サーバーのタイムサーバーの SRV レコードが存在すると、このプライマリー IdM サーバーが使用するタイムサーバーと同期するように、今後のレプリカおよびクライアントインストールが自動的に設定されます。

関連情報

- ルート CA として 外部 CA を使用して IdM サーバーをデプロイする方法については、Ansible Playbook を使用して、外部 CA を root CA として備えた IdM サーバーのデプロイメント を参照してください。

2.7. 統合 DNS と、ルート CA としての外部 CA を使用したデプロイメントのパラメーターの設定

以下の手順に従って、IdM 統合 DNS ソリューションを使用する環境で、外部 CA を持つ IdM サーバーを root CA としてインストールするようにインベントリーファイルを設定します。

この手順のインベントリーファイルは、INI形式を使用します。または、YAML 形式または JSON 形式を使用できます。

手順

~/MyPlaybooks/ディレクトリーを作成します。$ mkdir MyPlaybooks

-

~/MyPlaybooks/inventoryファイルを作成します。 編集するインベントリーファイルを開きます。IdM サーバーとして使用するホストの完全修飾ドメイン名 (

FQDN) を指定します。FQDNが以下の基準を満たしていることを確認してください。- 英数字およびハイフン (-) のみが使用できる。たとえば、アンダーラインは使用できないため、DNS の障害が発生する原因となる可能性があります。

- ホスト名がすべて小文字である。

- IdM ドメインおよびレルムの情報を指定します。

以下のオプションを追加して、統合 DNS を使用することを指定します。

ipaserver_setup_dns=yesDNS 転送設定を指定します。以下のいずれかのオプションを選択します。

-

インストールプロセスで

/etc/resolv.confファイルのフォワーダーを使用する場合は、ipaserver_auto_forwarders=yesを使用します。/etc/resolv.confファイルで指定する nameserver が localhost 127.0.0.1 アドレスである場合、または仮想プライベートネットワークにあり、使用している DNS サーバーが通常パブリックインターネットから到達できない場合は、このオプションを使用することが推奨されません。 -

ipaserver_forwardersを使用して、フォワーダーを手動で指定します。インストールプロセスにより、インストールした IdM サーバーの/etc/named.confファイルに、フォワーダーの IP アドレスが追加されます。 代わりに使用する root DNS サーバーを設定する場合は、

ipaserver_no_forwarders=yesオプションを使用します。注記DNS フォワーダーがないと、環境は分離され、インフラストラクチャー内の他の DNS ドメインからの名前は解決されません。

-

インストールプロセスで

DNS の逆引きレコードとゾーンの設定を指定します。次のいずれかのオプションを選択します。

-

ゾーンがすでに解決可能であっても、

ipaserver_allow_zone_overlap=yesオプションを使用して (リバース) ゾーンの作成を許可します。 -

ipaserver_reverse_zonesオプションを使用して、手動でリバースゾーンを指定します。 インストールプロセスで DNS ゾーンの逆引きを作成しない場合は、

ipaserver_no_reverse=yesオプションを使用します。注記オプションで、逆引きゾーンの管理に IdM を使用できます。代わりに、この目的で外部 DNS サービスを使用することもできます。

-

ゾーンがすでに解決可能であっても、

-

adminとDirectory Managerのパスワードを指定します。Ansible Vault を使用してパスワードを保存し、Playbook ファイルから Vault ファイルを参照します。あるいは、安全性は低くなりますが、インベントリーファイルにパスワードを直接指定します。 (必要に応じて) IdM サーバーで使用する個別の

firewalldゾーンを指定します。カスタムゾーンを設定しないと、サービスがデフォルトのfirewalldゾーンに追加されます。事前定義されたデフォルトゾーンはpublicです。重要指定する

firewalldゾーンは存在し、永続的でなければなりません。必要なサーバー情報を含むインベントリーファイルの例 (パスワードを除く)

[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=yes ipaserver_auto_forwarders=yes [...]

必要なサーバー情報を含むインベントリーファイルの例 (パスワードを含む)

[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=yes ipaserver_auto_forwarders=yes ipaadmin_password=MySecretPassword123 ipadm_password=MySecretPassword234 [...]

カスタムの

firewalld損を使用したインベントリーファイルの例[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=yes ipaserver_auto_forwarders=yes ipaadmin_password=MySecretPassword123 ipadm_password=MySecretPassword234 ipaserver_firewalld_zone=custom zone [...]インストールの最初ステップ用の Playbook を作成します。証明書署名要求 (CSR) を生成し、それをコントローラーからマネージドノードにコピーする指示を入力します。

--- - name: Playbook to configure IPA server Step 1 hosts: ipaserver become: true vars_files: - playbook_sensitive_data.yml vars: ipaserver_external_ca: yes roles: - role: ipaserver state: present post_tasks: - name: Copy CSR /root/ipa.csr from node to "{{ groups.ipaserver[0] + '-ipa.csr' }}" fetch: src: /root/ipa.csr dest: "{{ groups.ipaserver[0] + '-ipa.csr' }}" flat: yesインストールの最終ステップ用に、別の Playbook を作成します。

--- - name: Playbook to configure IPA server Step -1 hosts: ipaserver become: true vars_files: - playbook_sensitive_data.yml vars: ipaserver_external_cert_files: "/root/chain.crt" pre_tasks: - name: Copy "{{ groups.ipaserver[0] + '-chain.crt' }}" to /root/chain.crt on node copy: src: "{{ groups.ipaserver[0] + '-chain.crt' }}" dest: "/root/chain.crt" force: yes roles: - role: ipaserver state: present

関連情報

-

フォワードポリシーのデフォルト設定は、

ipa-dns-install(1)man ページに記載されている--forward-policyの説明を参照してください。 -

ipaserverロールが使用する DNS 変数の詳細は、/usr/share/doc/ansible-freeipaディレクトリーのREADME-server.mdファイルにある DNS Variables セクションを参照してください。 - インベントリーファイルの詳細は、How to build your inventory を参照してください。

2.8. 外部 DNS と、ルート CA としての外部 CA を使用したデプロイメントのパラメーターの設定

以下の手順に従って、外部 DNS ソリューションを使用する環境で、外部 CA を持つ IdM サーバーを root CA としてインストールするようにインベントリーファイルを設定します。

この手順のインベントリーファイルは、INI形式を使用します。または、YAML 形式または JSON 形式を使用できます。

手順

~/MyPlaybooks/ディレクトリーを作成します。$ mkdir MyPlaybooks

-

~/MyPlaybooks/inventoryファイルを作成します。 編集するインベントリーファイルを開きます。IdM サーバーとして使用するホストの完全修飾ドメイン名 (

FQDN) を指定します。FQDNが以下の基準を満たしていることを確認してください。- 英数字およびハイフン (-) のみが使用できる。たとえば、アンダーラインは使用できないため、DNS の障害が発生する原因となる可能性があります。

- ホスト名がすべて小文字である。

- IdM ドメインおよびレルムの情報を指定します。

-

ipaserver_setup_dnsオプションがnoに設定されているか、存在しないことを確認します。 -

adminとDirectory Managerのパスワードを指定します。Ansible Vault を使用してパスワードを保存し、Playbook ファイルから Vault ファイルを参照します。あるいは、安全性は低くなりますが、インベントリーファイルにパスワードを直接指定します。 (必要に応じて) IdM サーバーで使用する個別の

firewalldゾーンを指定します。カスタムゾーンを設定しないと、サービスがデフォルトのfirewalldゾーンに追加されます。事前定義されたデフォルトゾーンはpublicです。重要指定する

firewalldゾーンは存在し、永続的でなければなりません。必要なサーバー情報を含むインベントリーファイルの例 (パスワードを除く)

[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=no [...]

必要なサーバー情報を含むインベントリーファイルの例 (パスワードを含む)

[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=no ipaadmin_password=MySecretPassword123 ipadm_password=MySecretPassword234 [...]

カスタムの

firewalld損を使用したインベントリーファイルの例[ipaserver] server.idm.example.com [ipaserver:vars] ipaserver_domain=idm.example.com ipaserver_realm=IDM.EXAMPLE.COM ipaserver_setup_dns=no ipaadmin_password=MySecretPassword123 ipadm_password=MySecretPassword234 ipaserver_firewalld_zone=custom zone [...]インストールの最初ステップ用の Playbook を作成します。証明書署名要求 (CSR) を生成し、それをコントローラーからマネージドノードにコピーする指示を入力します。

--- - name: Playbook to configure IPA server Step 1 hosts: ipaserver become: true vars_files: - playbook_sensitive_data.yml vars: ipaserver_external_ca: yes roles: - role: ipaserver state: present post_tasks: - name: Copy CSR /root/ipa.csr from node to "{{ groups.ipaserver[0] + '-ipa.csr' }}" fetch: src: /root/ipa.csr dest: "{{ groups.ipaserver[0] + '-ipa.csr' }}" flat: yesインストールの最終ステップ用に、別の Playbook を作成します。

--- - name: Playbook to configure IPA server Step -1 hosts: ipaserver become: true vars_files: - playbook_sensitive_data.yml vars: ipaserver_external_cert_files: "/root/chain.crt" pre_tasks: - name: Copy "{{ groups.ipaserver[0] + '-chain.crt' }}" to /root/chain.crt on node copy: src: "{{ groups.ipaserver[0] + '-chain.crt' }}" dest: "/root/chain.crt" force: yes roles: - role: ipaserver state: present

関連情報

- 外部 DNS および外部署名の CA を使用して IdM サーバーをインストールする場合に利用できるオプションの詳細は、IdM サーバーのインストール - 統合 DNS を使用しない場合、外部 CA をルート CA として使用 を参照してください。

- インベントリーファイルの詳細は、How to build your inventory を参照してください。

2.9. 外部 CA を root CA として備えた IdM サーバーの Ansible Playbook を使用したデプロイメント

以下の手順に従って、Ansible Playbook を使用して、外部認証局 (CA) を備えた IdM サーバーをデプロイします。

この手順のインベントリーファイルは、INI形式を使用します。または、YAML 形式または JSON 形式を使用できます。

前提条件

以下のいずれかの手順を選択して、シナリオに対応するパラメーターを設定している。

-

ipaserverロールで使用できる変数について、/usr/share/doc/ansible-freeipa/README-server.mdファイルの説明を読み、理解している。

手順

ansible-playbookコマンドに、インストールの最初ステップの指示を含む Playbook ファイルの名前 (install-server-step1.ymlなど) を指定して実行します。-iオプションでインベントリーファイルを指定します。$ ansible-playbook --vault-password-file=password_file -v -i ~/MyPlaybooks/inventory ~/MyPlaybooks/install-server-step1.yml-vオプション、-vvオプション、または-vvvオプションを使用して、詳細のレベルを指定します。コマンドラインインターフェイス (CLI) で Ansible Playbook スクリプトの出力を表示できます。次の出力は、失敗したタスクが 0 個のため、スクリプトが正常に実行されたことを示しています。

PLAY RECAP server.idm.example.com : ok=18 changed=10 unreachable=0 failed=0 skipped=21 rescued=0 ignored=0-

コントローラー上の

ipa.csr証明書署名要求ファイルを見つけ、これを外部 CA に送信します。 - 外部 CA が署名した IdM CA 証明書をコントローラーファイルシステムに配置して、次のステップの Playbook で見つけられるようにします。

ansible-playbookコマンドに、インストールの最終ステップの指示を含む Playbook ファイルの名前 (install-server-step2.ymlなど) を指定して実行します。-iオプションでインベントリーファイルを指定します。$ ansible-playbook -v -i ~/MyPlaybooks/inventory ~/MyPlaybooks/install-server-step2.yml以下のいずれかのオプションを選択します。

IdM デプロイメントで外部 DNS を使用する場合:

/tmp/ipa.system.records.UFRPto.dbファイルに含まれる DNS リソースレコードを、既存の外部 DNS サーバーに追加します。DNS レコードの更新プロセスは、特定の DNS ソリューションによって異なります。... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...

重要既存の DNS サーバーに DNS レコードを追加するまで、サーバーのインストールは完了しません。

IdM デプロイメントで統合 DNS を使用している場合は、次のコマンドを実行します。

親ドメインから ldM DNS ドメインに DNS 委譲を追加します。たとえば、IdM DNS ドメインが

idm.example.comの場合は、ネームサーバー (NS) レコードを親ドメインexample.comに追加します。重要IdM DNS サーバーをインストールするたびに、この手順を繰り返します。

-

タイムサーバーの

_ntp._udpサービス (SRV) レコードを IdM DNS に追加します。IdM DNS に新たにインストールした IdM サーバーのタイムサーバーの SRV レコードが存在すると、このプライマリー IdM サーバーが使用するタイムサーバーと同期するように、今後のレプリカおよびクライアントインストールが自動的に設定されます。

関連情報

ルート CA として 統合 CA を使用して IdM サーバーをデプロイする方法については、Ansible Playbook を使用して、統合 CA を root CA として備えた IdM サーバーをデプロイメント を参照してください。

2.10. Ansible Playbook を使用した IdM サーバーのアンインストール

既存の Identity Management (IdM) デプロイメントでは、レプリカ と サーバー は置き替え可能なな用語です。

以下の手順に従って、Ansible Playbook を使用して IdM レプリカをアンインストールします。この例では、以下のように設定されています。

- IdM 設定は、server123.idm.example.com からアンインストールされます。

- server123.idm.example.com と関連するホストエントリーが IdM トポロジーから削除されます。

前提条件

コントロールノードでは、

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージをインストールしている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成した。この例では、FQDN は server123.idm.example.com です。

-

ipaadmin_passwordを Secret.yml Ansible Vault に保存している。 -

ipaserver_remove_from_topologyオプションを機能させるには、システムが RHEL 8.9 以降で実行されている必要があります。

マネージドノードでは、

- システムが RHEL 7.6 以降で実行されている。

手順

Ansible Playbook ファイル uninstall-server.yml を次の内容で作成します。

--- - name: Playbook to uninstall an IdM replica hosts: ipaserver become: true roles: - role: ipaserver ipaserver_remove_from_domain: true state: absentipaserver_remove_from_domainオプションは、IdM トポロジーからホストを登録解除します。注記server123.idm.example.com を削除するとトポロジーが切断される場合は、削除は中止されます。詳細は、Ansible Playbook を使用した IdM サーバーのアンインストール (トポロジーが切断された場合でも) を参照してください。

レプリカをアンインストールします。

$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/uninstall-server.yml- server123.idm.example.com を指しているネームサーバー (NS) DNS レコードがすべて DNS ゾーンから削除されていることを確認してください。使用する DNS が IdM により管理される統合 DNS であるか、外部 DNS であるかに関わらず、確認を行なってください。IdM から DNS レコードを削除する方法は、 Deleting DNS records in the IdM CLI を参照してください。

2.11. Ansible Playbook を使用した IdM サーバーのアンインストール (トポロジーが切断された場合でも)

既存の Identity Management (IdM) デプロイメントでは、レプリカ と サーバー は置き替え可能なな用語です。

IdM トポロジーが切断されたとしても、Ansible Playbook を使用して IdM レプリカをアンインストールするには、以下の手順を実行します。この例では、server456.idm.example.com を使用して、レプリカと、トポロジーから server123.idm.example.com の FQDN を持つ関連付けられたホストエントリーを削除します。これにより、特定のレプリカが server456.idm.example.com および残りのトポロジーから切断されます。

remove_server_from_domain のみを使用してトポロジーからレプリカを削除しても、トポロジーは切断されないため、他のオプションは必要ありません。トポロジーが切断される結果となった場合は、ドメインの保持したい部分を指定する必要があります。その場合、以下を実行する必要があります。

-

ipaserver_remove_on_server値を指定します。 -

ipaserver_ignore_topology_disconnectを True に設定します。

前提条件

コントロールノードでは、

- Ansible バージョン 2.14 以降を使用している。

- システムが RHEL 8.9 以降で実行されている。

-

ansible-freeipaパッケージをインストールしている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成した。この例では、FQDN は server123.idm.example.com です。

-

ipaadmin_passwordを Secret.yml Ansible Vault に保存している。

マネージドノードでは、

- システムが RHEL 7.6 以降で実行されている。

手順

Ansible Playbook ファイル uninstall-server.yml を次の内容で作成します。

--- - name: Playbook to uninstall an IdM replica hosts: ipaserver become: true roles: - role: ipaserver ipaserver_remove_from_domain: true ipaserver_remove_on_server: server456.idm.example.com ipaserver_ignore_topology_disconnect: true state: absent注記通常の状況では、server123 を削除してもトポロジーが切断されない場合で、

ipaserver_remove_on_serverの値が設定されていない場合は、server123 が削除されたレプリカは server123 のレプリカ合意を使用して自動的に決定されます。レプリカをアンインストールします。

$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/uninstall-server.yml- server123.idm.example.com を指しているネームサーバー (NS) DNS レコードがすべて DNS ゾーンから削除されていることを確認してください。使用する DNS が IdM により管理される統合 DNS であるか、外部 DNS であるかに関わらず、確認を行なってください。IdM から DNS レコードを削除する方法は、 Deleting DNS records in the IdM CLI を参照してください。

2.12. 関連情報

- レプリカトポロジーの計画

- Ansible Playbook を使用した IdM サーバーのバックアップおよび復元

- インベントリーの基本: 形式、ホスト、およびグループ

-

IdM サーバーをインストールするためのサンプルの Ansible Playbook と、

ansible-freeipaアップストリームのドキュメント で使用できる変数のリストを表示できます。

第3章 Ansible Playbook で Identity Management レプリカのインストール

Ansible を使用してシステムを IdM レプリカとして設定すると、IdM ドメインに登録され、ドメインの IdM サーバーにある IdM サービスをシステムが使用できるようになります。

デプロイメントは、Ansible ロール ipareplica で管理されます。このロールは、自動検出モードを使用して、IdM サーバー、ドメイン、およびその他の設定を識別できます。ただし、複数のレプリカを階層のようなモデルでデプロイし、そのレプリカのグループを異なるタイミングでデプロイする場合には、グループごとに特定のサーバーまたはレプリカを定義する必要があります。

前提条件

- Ansible コントロールノードに ansible-freeipa パッケージがインストールされている。

Ansibleと IdM の概念を理解している:

- Ansible ロール

- Ansible ノード

- Ansible インベントリー

- Ansible タスク

- Ansible モジュール

- Ansible プレイおよび Playbook

関連情報

3.1. IdM レプリカをインストールするためのベース変数、サーバー変数、およびクライアント変数の指定

IdM レプリカをインストールするためのインベントリーファイルを設定するには、以下の手順を完了します。

前提条件

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。

手順

編集するインベントリーファイルを開きます。IdM レプリカとなるホストの完全修飾ドメイン名 (FQDN) を指定します。FQDN は有効な DNS 名である必要があります。

-

数字、アルファベット、およびハイフン (

-) のみを使用できる。たとえば、アンダーラインは使用できないため、DNS の障害が発生する原因となる可能性があります。 ホスト名がすべて小文字である。

レプリカの FQDN のみが定義されている単純なインベントリーホストファイルの例

[ipareplicas] replica1.idm.example.com replica2.idm.example.com replica3.idm.example.com [...]

IdM サーバーがデプロイされており、SRV レコードが IdM DNS ゾーンに適切に設定されている場合、スクリプトはその他に必要な値をすべて自動的に検出します。

-

数字、アルファベット、およびハイフン (

[オプション] トポロジーの設計方法に基づいて、インベントリーファイルに追加情報を入力します。

- シナリオ 1

自動検出を回避し、

[ipareplicas]セクションに記載されているすべてのレプリカが特定の IdM サーバーを使用するようにするには、インベントリーファイルの[ipaservers]セクションにそのサーバーを設定します。IdM サーバーとレプリカの FQDN が定義されているインベントリーホストファイルの例

[ipaservers] server.idm.example.com [ipareplicas] replica1.idm.example.com replica2.idm.example.com replica3.idm.example.com [...]

- シナリオ 2

または、自動検出を回避して、特定のサーバーで特定のレプリカをデプロイする場合は、インベントリーファイルの

[ipareplicas]セクションに、特定のレプリカのサーバーを個別に設定します。特定のレプリカ用に特定の IdM サーバーが定義されたインベントリーファイルの例

[ipaservers] server.idm.example.com replica1.idm.example.com [ipareplicas] replica2.idm.example.com replica3.idm.example.com ipareplica_servers=replica1.idm.example.com上記の例では、

replica3.idm.example.comが、すでにデプロイされたreplica1.idm.example.comを複製元として使用します。- シナリオ 3

1 つのバッチに複数のレプリカをデプロイする場合は、多層レプリカのデプロイメントが役に立ちます。インベントリーファイルにレプリカの特定グループ (例:

[ipareplicas_tier1]および[ipareplicas_tier2]) を定義し、Playbookinstall-replica.ymlで各グループに個別のプレイを設計します。レプリカ階層が定義されているインベントリーファイルの例

[ipaservers] server.idm.example.com [ipareplicas_tier1] replica1.idm.example.com [ipareplicas_tier2] replica2.idm.example.com \ ipareplica_servers=replica1.idm.example.com,server.idm.example.com

ipareplica_serversの最初のエントリーが使用されます。次のエントリーは、フォールバックオプションとして使用されます。IdM レプリカのデプロイに複数の層を使用する場合は、最初に tier1 からレプリカをデプロイし、次に tier2 からレプリカをデプロイするように、Playbook に個別のタスクが必要です。レプリカグループごとに異なるプレイを定義した Playbook ファイルの例

--- - name: Playbook to configure IPA replicas (tier1) hosts: ipareplicas_tier1 become: true roles: - role: ipareplica state: present - name: Playbook to configure IPA replicas (tier2) hosts: ipareplicas_tier2 become: true roles: - role: ipareplica state: present

[オプション]

firewalldと DNS に関する追加情報を入力します。- シナリオ 1

レプリカが、デフォルトのゾーンの代わりに指定した

firewalldゾーンを使用するようにする場合は、インベントリーファイルに指定できます。これは、たとえば、デフォルトとして設定されているパブリックゾーンの代わりに、IdM インストールに内部firewalldゾーンを使用する場合に役立ちます。カスタムゾーンを設定しないと、サービスがデフォルトの

firewalldゾーンに追加されます。事前定義されたデフォルトゾーンはpublicです。重要指定する

firewalldゾーンは存在し、永続的でなければなりません。カスタム

firewalld帯を持つシンプルなインベントリーホストファイルの例[ipaservers] server.idm.example.com [ipareplicas] replica1.idm.example.com replica2.idm.example.com replica3.idm.example.com [...] [ipareplicas:vars] ipareplica_firewalld_zone=custom zone- シナリオ 2

レプリカが IdM DNS サービスをホストするようにする場合は、ipareplica_setup_dns=yes 行を

[ipareplicas:vars]セクションに追加します。また、サーバーごとの DNS フォワーダーを使用するかどうかを指定します。-

サーバーごとのフォワーダーを設定するには、

ipareplica_forwarders変数と文字列のリストを[ipareplicas:vars]セクションに追加します (例: ipareplica_forwarders=192.0.2.1,192.0.2.2)。 -

サーバーごとにフォワーダーを設定しない場合は、ipareplica_no_forwarders=yes の行を

[ipareplicas:vars]セクションに追加します。 -

レプリカの

/etc/resolv.confファイルにリスト表示されているフォワーダーに基づいてサーバーごとにフォワーダーを設定するには、[ipareplicas:vars]セクションにipareplica_auto_forwardersを追加します。

レプリカに DNS とサーバーごとのフォワーダーを設定する手順を含むインベントリーファイルの例

[ipaservers] server.idm.example.com [ipareplicas] replica1.idm.example.com replica2.idm.example.com replica3.idm.example.com [...] [ipareplicas:vars] ipareplica_setup_dns=yes ipareplica_forwarders=192.0.2.1,192.0.2.2

-

サーバーごとのフォワーダーを設定するには、

- シナリオ 3

ipaclient_configure_dns_resolveおよびipaclient_dns_serversオプション (使用可能な場合) を使用して DNS リゾルバーを指定し、クラスターのデプロイメントを簡素化します。これは、IdM デプロイメントが統合 DNS を使用している場合に特に便利です。DNS リゾルバーを指定するインベントリーファイルスニペット:

[...] [ipaclient:vars] ipaclient_configure_dns_resolver=true ipaclient_dns_servers=192.168.100.1

注記ipaclient_dns_serversリストには IP アドレスのみを含める必要があります。ホスト名を含めることはできません。

関連情報

-

ipareplica変数の詳細は、/usr/share/ansible/roles/ipareplica/README.mdMarkdown ファイルを参照してください。

3.2. Ansible Playbook を使用して IdM レプリカをインストールするための認証情報の指定

この手順は、IdM レプリカのインストールに認可を設定します。

前提条件

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。

手順

レプリカをデプロイする権限のあるユーザーのパスワード (IdM の

adminなど) を指定します。Red Hat は、Ansible Vault を使用してパスワードを保存し、Playbook ファイルから Vault ファイルを参照する (

install-replica.ymlなど) ことを推奨します。Ansible Vault ファイルのインベントリーファイルおよびパスワードのプリンシパルを使用した Playbook ファイルの例

- name: Playbook to configure IPA replicas hosts: ipareplicas become: true vars_files: -

playbook_sensitive_data.ymlroles: - role: ipareplica state: presentAnsible Vault の使用方法は、公式の Ansible Vault ドキュメントを参照してください。

あまり安全ではありませんが、インベントリーファイルで

adminの認証情報を直接提供します。インベントリーファイルの[ipareplicas:vars]セクションでipaadmin_passwordオプションを使用します。インベントリーファイルと、Playbook ファイルinstall-replica.ymlは以下のようになります。インベントリーの hosts.replica ファイルの例

[...] [ipareplicas:vars] ipaadmin_password=Secret123インベントリーファイルのプリンシパルおよびパスワードを使用した Playbook の例

- name: Playbook to configure IPA replicas hosts: ipareplicas become: true roles: - role: ipareplica state: presentまたは、安全性は低くなりますが、レプリカをインベントリーファイルに直接デプロイすることを許可されている別のユーザーの認証情報を提供します。別の認証ユーザーを指定するには、ユーザー名に

ipaadmin_principalオプションを使用し、パスワードにipaadmin_passwordオプションを使用します。インベントリーファイルと、Playbook ファイルinstall-replica.ymlは以下のようになります。インベントリーの hosts.replica ファイルの例

[...] [ipareplicas:vars] ipaadmin_principal=my_admin ipaadmin_password=my_admin_secret123

インベントリーファイルのプリンシパルおよびパスワードを使用した Playbook の例

- name: Playbook to configure IPA replicas hosts: ipareplicas become: true roles: - role: ipareplica state: present

関連情報

-

Ansible ロール

ipareplicaで使用できるオプションの詳細は、Markdown ファイル/usr/share/ansible/roles/ipareplica/README.mdを参照してください。

3.3. Ansible Playbook で IdM レプリカのデプロイメント

以下の手順に従って、Ansible Playbook を使用して IdM レプリカをデプロイします。

前提条件

- IdM レプリカをインストールするためのインベントリーファイル を設定しました。

- IdM レプリカをインストールするための認証 を設定しました。

手順

Ansible Playbook を使用して IdM レプリカをインストールするには、

ansible-playbookコマンドに Playbook ファイルの名前 (install-replica.ymlなど) を使用します。-iオプションでインベントリーファイルを指定します。$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts.replica <path_to_playbooks_directory>/install-replica.yml-vオプション、-vvオプション、または-vvvオプションを使用して、詳細のレベルを指定します。Ansible には、Ansible Playbook スクリプトの実行が通知されます。次の出力は、失敗したタスクが 0 個のため、スクリプトが正常に実行されたことを示しています。

PLAY RECAP replica.idm.example.com : ok=18 changed=10 unreachable=0 failed=0 skipped=21 rescued=0 ignored=0

これで、IdM レプリカがインストールされました。

3.4. Ansible Playbook を使用した IdM レプリカのアンインストール

既存の Identity Management (IdM) デプロイメントでは、レプリカ と サーバー は置き替え可能なな用語です。IdM サーバーをアンインストールする方法の詳細は、Ansible Playbook を使用した IdM サーバーのアンインストール または トポロジーが切断される場合でも Ansible Playbook を使用して IdM サーバーをアンインストールする を参照してください。

第4章 Ansible Playbook で Identity Management クライアントのインストール

Ansible を使用して、システムを Identity Management (IdM) クライアントとして設定する方法を説明します。システムを IdM クライアントとして設定すると、IdM ドメインに登録され、システムがドメインの IdM サーバーで IdM サービスを使用できるようになります。

デプロイメントは、Ansible ロール ipaclient により管理されます。デフォルトでは、ロールは自動検出モードを使用して、IdM サーバー、ドメイン、およびその他の設定を特定します。ロールは、Ansible Playbook がインベントリーファイルなどに指定した設定を使用するように変更できます。

前提条件

- Ansible コントロールノードに ansible-freeipa パッケージがインストールされている。

Ansibleと IdM の概念を理解している:

- Ansible ロール

- Ansible ノード

- Ansible インベントリー

- Ansible タスク

- Ansible モジュール

- Ansible プレイおよび Playbook

4.1. 自動検出クライアントインストールモードでインベントリーファイルのパラメーターの設定

Ansible Playbook を使用して Identity Management クライアントをインストールするには、インベントリーファイルでターゲットホストパラメーターを設定します (例: inventory/hosts)。

- ホストに関する情報

- タスクの承認

インベントリーファイルは、所有するインベントリープラグインに応じて、多数ある形式のいずれかになります。INI-like 形式は Ansible のデフォルトで、以下の例で使用されています。

RHEL でグラフィカルユーザーインターフェイスでスマートカードを使用するには、Ansible Playbook に ipaclient_mkhomedir 変数を含めるようにします。

前提条件

- コントロールノードでのデプロイ手順を確認した。install-client.yml ファイルのパラメーターの確認 を参照すること。

手順

IdM クライアントになるホストの完全修飾ホスト名 (FQDN) を指定します。完全修飾ドメイン名は、有効な DNS 名である必要があります。

-

数字、アルファベット、およびハイフン (

-) のみを使用できる。たとえば、アンダーラインは使用できないため、DNS の障害が発生する原因となる可能性があります。 - ホスト名がすべて小文字である。大文字は使用できません。

SRV レコードが IdM DNS ゾーンで正しく設定されている場合は、スクリプトが自動的に必要な値をすべて検出します。

クライアントの FQDN のみが定義されている単純なインベントリーホストファイルの例

[ipaclients] client.idm.example.com [...]

-

数字、アルファベット、およびハイフン (

クライアントを登録するための認証情報を指定します。以下の認証方法を使用できます。

クライアントを登録する権限のあるユーザーのパスワード。以下はデフォルトのオプションになります。

Red Hat は、Ansible Vault を使用してパスワードを保存し、Playbook ファイル (

install-client.ymlなど) から Vault ファイルを直接参照することを推奨します。Ansible Vault ファイルのインベントリーファイルおよびパスワードのプリンシパルを使用した Playbook ファイルの例

- name: Playbook to configure IPA clients with username/password hosts: ipaclients become: true vars_files: - playbook_sensitive_data.yml roles: - role: ipaclient state: presentあまり安全ではありませんが、

inventory/hostsファイルの[ipaclients:vars]セクションにipaadmin_passwordオプションを使用して、adminの認証情報を提供します。また、別の認証ユーザーを指定するには、ユーザー名にipaadmin_principalオプション、パスワードにipaadmin_passwordオプションを使用します。inventory/hostsインベントリーファイルと、Playbook ファイルinstall-client.ymlは以下のようになります。インベントリーホストファイルの例

[...] [ipaclients:vars] ipaadmin_principal=my_admin ipaadmin_password=Secret123

インベントリーファイルのプリンシパルおよびパスワードを使用した Playbook の例

- name: Playbook to unconfigure IPA clients hosts: ipaclients become: true roles: - role: ipaclient state: true

以前登録した クライアントキータブ が利用できる場合は、以下を行います。

このオプションは、システムが Identity Management クライアントとして登録されたことがある場合に使用できます。この認証方法を使用するには、

#ipaclient_keytabオプションのコメントを解除して、キータブを保存するファイルへのパスを指定します (例:inventory/hostsの[ipaclient:vars]セクション)。登録時に生成される ランダムなワンタイムパスワード (OTP)。この認証方法を使用するには、インベントリーファイルの

ipaclient_use_otp=yesオプションを使用します。たとえば、inventory/hostsファイルの[ipaclients:vars]セクションでipaclient_use_otp=yesオプションのコメントを解除できます。OTP では、以下のいずれかのオプションも指定する必要があります。-

クライアントを登録する権限のあるユーザーのパスワード (例:

inventory/hostsファイルの[ipaclients:vars]セクションにipaadmin_passwordの値を指定)。 -

管理者キータブ (例:

inventory/hostsの[ipaclients:vars]セクションにipaadmin_keytabの値を指定)。

-

クライアントを登録する権限のあるユーザーのパスワード (例:

(オプション)

ipaclient_configure_dns_resolveおよびipaclient_dns_serversオプション (使用可能な場合) を使用して DNS リゾルバーを指定し、クラスターのデプロイメントを簡素化します。これは、IdM デプロイメントが統合 DNS を使用している場合に特に便利です。DNS リゾルバーを指定するインベントリーファイルスニペット:

[...] [ipaclients:vars] ipaadmin_password: "{{ ipaadmin_password }}" ipaclient_domain=idm.example.com ipaclient_configure_dns_resolver=true ipaclient_dns_servers=192.168.100.1注記ipaclient_dns_serversリストには IP アドレスのみを含める必要があります。ホスト名を含めることはできません。-

RHEL 8.9 以降では、

ipaclient_subid: trueオプションを指定して、IdM ユーザーのサブ ID 範囲を IdM レベルで設定することもできます。

関連情報

-

/usr/share/ansible/roles/ipaclient/README.md - subID 範囲の手動管理

4.2. クライアントのインストール時に自動検出ができない場合に備えてインベントリーファイルのパラメーターの設定

Ansible Playbook を使用して Identity Management クライアントをインストールするには、インベントリーファイルでターゲットホストパラメーターを設定します (例: inventory/hosts)。

- ホストと、IdM サーバーおよび IdM ドメインまたは IdM レルムに関する情報

- タスクの承認

インベントリーファイルは、所有するインベントリープラグインに応じて、多数ある形式のいずれかになります。INI-like 形式は Ansible のデフォルトで、以下の例で使用されています。

RHEL でグラフィカルユーザーインターフェイスでスマートカードを使用するには、Ansible Playbook に ipaclient_mkhomedir 変数を含めるようにします。

前提条件

- コントロールノードでのデプロイ手順を確認した。install-client.yml ファイルのパラメーターの確認 を参照すること。

手順

IdM クライアントになるホストの完全修飾ホスト名 (FQDN) を指定します。完全修飾ドメイン名は、有効な DNS 名である必要があります。

-

数字、アルファベット、およびハイフン (

-) のみを使用できる。たとえば、アンダーラインは使用できないため、DNS の障害が発生する原因となる可能性があります。 - ホスト名がすべて小文字である。大文字は使用できません。

-

数字、アルファベット、およびハイフン (

inventory/hostsファイルの関連セクションに、他のオプションを指定します。-

[ipaservers]セクションのサーバーの FQDN は、クライアントが登録される IdM サーバーを示します。 以下のいずれかのオプションを使用できます。

-

クライアントが登録される IdM サーバーの DNS ドメイン名を指定する

[ipaclients:vars]セクションのipaclient_domainオプション IdM サーバーが制御する Kerberos レルムの名前を示す

[ipaclients:vars]セクションのipaclient_realmオプションクライアント FQDN、サーバーの FQDN、およびドメインが定義されているインベントリーホストファイルの例

[ipaclients] client.idm.example.com [ipaservers] server.idm.example.com [ipaclients:vars] ipaclient_domain=idm.example.com [...]

-

クライアントが登録される IdM サーバーの DNS ドメイン名を指定する

-

クライアントを登録するための認証情報を指定します。以下の認証方法を使用できます。

クライアントを登録する権限のあるユーザーのパスワード。以下はデフォルトのオプションになります。

Red Hat は、Ansible Vault を使用してパスワードを保存し、Playbook ファイル (

install-client.ymlなど) から Vault ファイルを直接参照することを推奨します。Ansible Vault ファイルのインベントリーファイルおよびパスワードのプリンシパルを使用した Playbook ファイルの例

- name: Playbook to configure IPA clients with username/password hosts: ipaclients become: true vars_files: - playbook_sensitive_data.yml roles: - role: ipaclient state: present

安全性は低くなりますが、

inventory/hostsファイルの[ipaclients:vars]セクションのipaadmin_passwordオプションを使用して、adminの認証情報が提供されます。また、別の認証ユーザーを指定するには、ユーザー名にipaadmin_principalオプション、パスワードにipaadmin_passwordオプションを使用します。これにより、Playbook ファイルinstall-client.ymlは、以下のようになります。インベントリーホストファイルの例

[...] [ipaclients:vars] ipaadmin_principal=my_admin ipaadmin_password=Secret123

インベントリーファイルのプリンシパルおよびパスワードを使用した Playbook の例

- name: Playbook to unconfigure IPA clients hosts: ipaclients become: true roles: - role: ipaclient state: true以前登録した クライアントキータブ が利用できる場合は、以下を行います。

このオプションは、システムが Identity Management クライアントとして登録されたことがある場合に使用できます。この認証方法を使用するには、

ipaclient_keytabオプションをコメント解除します。たとえば、inventory/hostsの[ipaclient:vars]セクションにあるように、キータブを格納しているファイルへのパスを指定します。登録時に生成される ランダムなワンタイムパスワード (OTP)。この認証方法を使用するには、インベントリーファイルの

ipaclient_use_otp=yesオプションを使用します。たとえば、inventory/hostsファイルの[ipaclients:vars]セクションで、#ipaclient_use_otp=yesオプションをコメント解除できます。OTP では、以下のいずれかのオプションも指定する必要があります。-

クライアントを登録する権限のあるユーザーのパスワード (例:

inventory/hostsファイルの[ipaclients:vars]セクションにipaadmin_passwordの値を指定)。 -

管理者キータブ (例:

inventory/hostsの[ipaclients:vars]セクションにipaadmin_keytabの値を指定)。

-

クライアントを登録する権限のあるユーザーのパスワード (例:

-

RHEL 8.9 以降では、

ipaclient_subid: trueオプションを指定して、IdM ユーザーのサブ ID 範囲を IdM レベルで設定することもできます。

関連情報

-

Ansible ロール

ipaclientで使用できるオプションの詳細は、/usr/share/ansible/roles/ipaclient/README.mdを参照してください。 - subID 範囲の手動管理

4.3. install-client.yml ファイルのパラメーターの確認

Playbook ファイル install-client.yml には、IdM クライアントのデプロイメント手順が含まれています。

手順

ファイルを開き、Playbook の命令がデプロイメントのプランニング内容に対応するかどうかを確認します。通常、内容は以下のようになります。

--- - name: Playbook to configure IPA clients with username/password hosts: ipaclients become: true roles: - role: ipaclient state: present以下は、個々のエントリーが意味するものです。

-

hosts エントリーは、

ipa-client-installスクリプトを実行するホストのFQDNsを ansaible スクリプトが検索するinventory/hostsのセクションを指定します。 -

become: trueエントリーは、ipa-client-installスクリプトの実行時に root の認証情報が呼び出されるように指定します。 -

role: ipaclientエントリーは、ホストにインストールされるロールを指定します。この場合は ipa クライアントロールになります。 -

state: presentエントリーは、アンインストール (absent) ではなくクライアントをインストールするように指定します。

-

hosts エントリーは、

4.4. Ansible Playbook で IdM クライアント登録の認可オプション

インベントリーおよび Playbook ファイルの例を使用した IdM クライアント登録の個別認証オプションは以下のとおりです。

表4.1 Ansible で IdM クライアント登録の認可オプション

| 認可オプション | 備考 | インベントリーファイルの例 | Playbook ファイル install-client.yml の例 |

|---|---|---|---|

| クライアントを登録する権限のあるユーザーのパスワード - オプション 1 | Ansible vault に保存されているパスワード |

[ipaclients:vars] [...] |

- name: Playbook to configure IPA clients with username/password

hosts: ipaclients

become: true

vars_files:

- playbook_sensitive_data.yml

roles:

- role: ipaclient

state: present

|

| クライアントを登録する権限のあるユーザーのパスワード - オプション 2 | インタベントリーファイルに格納されるパスワード |

[ipaclients:vars] ipaadmin_password=Secret123 |

- name: Playbook to configure IPA clients

hosts: ipaclients

become: true

roles:

- role: ipaclient

state: true

|

| ランダムなワンタイムパスワード (OTP) - オプション 1 | OTP および管理者パスワード |

[ipaclients:vars] ipaadmin_password=Secret123 ipaclient_use_otp=true |

- name: Playbook to configure IPA clients

hosts: ipaclients

become: true

roles:

- role: ipaclient

state: true

|

| ランダムなワンタイムパスワード (OTP) - オプション 2 | OTP および管理者キータブ |

[ipaclients:vars] ipaadmin_keytab=/root/admin.keytab ipaclient_use_otp=true |

- name: Playbook to configure IPA clients

hosts: ipaclients

become: true

roles:

- role: ipaclient

state: true

|

| 前回登録時のクライアントキータブ |

[ipaclients:vars] ipaclient_keytab=/root/krb5.keytab |

- name: Playbook to configure IPA clients

hosts: ipaclients

become: true

roles:

- role: ipaclient

state: true

|

RHEL 8.8 以降、上記の 2 つの OTP 承認シナリオでは、kinit コマンドを使用した管理者の TGT の要求は、最初に指定または検出された IdM サーバーで行われます。したがって、Ansible コントロールノードを追加変更する必要はありません。RHEL 8.8 より前は、制御ノードに krb5-workstation パッケージが必要でした。

4.5. Ansible Playbook を使用した IdM クライアントのデプロイ

Ansible Playbook を使用して IdM 環境に IdM クライアントをデプロイするには、この手順を完了します。

前提条件

IdM クライアントのデプロイメントのパラメーターを、デプロイメントシナリオに対応するように設定している。

- install-client.yml のパラメーター を確認しました。

手順

Ansible Playbook を使用して IdM クライアントをインストールする場合は、

ansible-playbookコマンドに Playbook ファイルの名前 (install-client.ymlなど) を指定します。-iオプションでインベントリーファイルを指定します。$ ansible-playbook --vault-password-file=password_file -v -i inventory/hosts install-client.yml-vオプション、-vvオプション、または-vvvオプションを使用して、詳細のレベルを指定します。Ansible には、Ansible Playbook スクリプトの実行が通知されます。次の出力は、失敗したタスクがないため、スクリプトが正常に実行されたことを示しています。

PLAY RECAP client1.idm.example.com : ok=18 changed=10 unreachable=0 failed=0 skipped=21 rescued=0 ignored=0注記Ansible は、さまざまな色を使用して、実行中のプロセスに関するさまざまな情報を提供します。

/etc/ansible/ansible.cfgファイルの[colors]セクションで、デフォルトの色を変更できます。[colors] [...] #error = red #debug = dark gray #deprecate = purple #skip = cyan #unreachable = red #ok = green #changed = yellow [...]

Ansible Playbook を使用して、ホストに IdM クライアントをインストールしました。

4.6. Ansible インストール後の Identity Management クライアントのテスト

コマンドラインインターフェイス (CLI) により、ansible-playbook コマンドが成功したことが表示されますが、独自のテストを行うこともできます。

Identity Management クライアントが、サーバーに定義したユーザーに関する情報を取得できることをテストするには、サーバーに定義したユーザーを解決できることを確認します。たとえば、デフォルトの admin ユーザーを確認するには、次のコマンドを実行します。

[user@client1 ~]$ id admin

uid=1254400000(admin) gid=1254400000(admins) groups=1254400000(admins)

認証が適切に機能していることをテストするには、別の既存 IdM ユーザーで su - を実行します。

[user@client1 ~]$ su - idm_user

Last login: Thu Oct 18 18:39:11 CEST 2018 from 192.168.122.1 on pts/0

[idm_user@client1 ~]$4.7. Ansible Playbook での IdM クライアントのアンインストール

以下の手順に従って、Ansible Playbook を使用して IdM クライアントと機能していたホストをアンインストールします。

前提条件

- IdM 管理者の認証情報

手順

IdM クライアントをアンインストールするには、

uninstall-client.ymlなど Playbook ファイルの名前を指定してansible-playbookコマンドを実行します。-iオプションでインベントリーファイルを指定し、必要に応じて-v、-vvまたは-vvvオプションを使用して詳細レベルを指定します。$ ansible-playbook --vault-password-file=password_file -v -i inventory/hosts uninstall-client.yml

クライアントをアンインストールすると、基本的な IdM 設定のみがホストから削除されますが、クライアントの再インストールを行うことになった場合に備え、ホストに設定ファイルが残されます。また、アンインストールには以下の制限があります。

- IdM LDAP サーバーからクライアントホストエントリーは削除されない。アンインストールすると、ホストの登録が解除されるだけである。

- クライアントにあるサービスは、IdM から削除されない。

- クライアントの DNS エントリーは、IdM サーバーから削除されない。

-

/etc/krb5.keytabを除き、以前の Keytab のプリンシパルは削除されない。

アンインストールを行うと、IdM CA がホスト向けに発行した証明書がすべて削除されることに注意してください。

関連情報

- IdM クライアントのアンインストール を参照してください。

第5章 Ansible Playbook を使用して IdM を管理する環境の準備

Identity Management (IdM) を管理するシステム管理者は、Red Hat Ansible Engine を使用する際に以下を行うことが推奨されます。

- ホームディレクトリーに Ansible Playbook 専用のサブディレクトリー (例: ~/MyPlaybooks) を作成します。

-

/usr/share/doc/ansible-freeipa/*と/usr/share/doc/rhel-system-roles/*ディレクトリーおよびサブディレクトリーから ~/MyPlaybooks ディレクトリーにサンプル Ansible Playbook をコピーして調整します。 - ~/MyPlaybooks ディレクトリーにインベントリーファイルを追加します。

このプラクティスを使用すると、すべての Playbook を 1 か所で見つけることができます。

マネージドノードで root 権限を呼び出さずに ansible-freeipa Playbook を実行できます。例外には、ipaserver、ipareplica、ipaclient、ipasmartcard_server、ipasmartcard_client、および ipabackup ansible-freeipa ロールを使用する Playbook が含まれます。これらのロールには、ディレクトリーおよび dnf ソフトウェアパッケージマネージャーへの特権アクセスが必要です。

Red Hat Enterprise Linux IdM ドキュメントの Playbook は、次の セキュリティー設定 を前提としています。

-

IdM

adminは、管理ノードのリモート Ansible ユーザーです。 -

Ansible vault に暗号化された IdM

adminパスワードを保存します。 - Ansible vault を保護するパスワードをパスワードファイルに配置しました。

- ローカルの ansible ユーザーを除く全員に対して、vault パスワードファイルへのアクセスをブロックします。

- vault パスワードファイルを定期的に削除して再作成します。

別のセキュリティー設定 も検討してください。

5.1. Ansible Playbook を使用して IdM を管理するためのコントロールノードと管理ノードの準備

~/MyPlaybooks ディレクトリーを作成し、それを使用して Ansible Playbook を保存および実行できるように設定するには、次の手順に従います。

前提条件

- 管理対象ノードに IdM サーバー (server.idm.example.com および replica.idm.example.com) をインストールしている。

- DNS およびネットワークを設定し、コントロールノードから直接管理対象ノード (server.idm.example.com および replica.idm.example.com) にログインすることができる。

-

IdM

adminのパスワードを把握している。

手順

~/MyPlaybooks/ ディレクトリーに移動します。

$ cd ~/MyPlaybooks~/MyPlaybooks/ansible.cfg ファイルを以下の内容で作成します。

[defaults] inventory = /home/your_username/MyPlaybooks/inventory remote_user = admin~/MyPlaybooks/inventory ファイルを以下の内容で作成します。

[eu] server.idm.example.com [us] replica.idm.example.com [ipaserver:children] eu us

この設定は、これらの場所にあるホストの 2 つのホストグループ (eu と us) を定義します。さらに、この設定は、eu および us グループのすべてのホストを含む ipaserver ホストグループを定義します。

[オプション] SSH 公開鍵および秘密鍵を作成します。テスト環境でのアクセスを簡素化するには、秘密鍵にパスワードを設定しないでください。

$ ssh-keygen各マネージドノードの IdM

adminアカウントに SSH 公開鍵をコピーします。$ ssh-copy-id admin@server.idm.example.com $ ssh-copy-id admin@replica.idm.example.com

これらのコマンドでは、IdM

管理者パスワードを入力します。Vault パスワードを含む password_file ファイルを作成します。

redhatファイルを変更する権限を変更します。

$ chmod 0600 password_fileIdM の

adminパスワードを保存する secret.yml Ansible Vault を作成します。Vault パスワードを保存するように password_file を設定します。

$ ansible-vault create --vault-password-file=password_file secret.ymlプロンプトが表示されたら、secret.yml ファイルの内容を入力します。

ipaadmin_password: Secret123

Playbook で暗号化された ipaadmin_password を使用するには、vars_file ディレクティブを使用する必要があります。たとえば、IdM ユーザーを削除する単純な Playbook は次のようになります。

--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Delete user robot ipauser: ipaadmin_password: "{{ ipaadmin_password }}" name: robot state: absent

Playbook を実行するときに、--vault-password-file=password_file オプションを追加して、Ansible に Vault パスワードを使用して ipaadmin_password を復号するように指示します。以下に例を示します。

ansible-playbook -i inventory --vault-password-file=password_file del-user.ymlセキュリティー上の理由から、各セッションの終了時に Vault パスワードファイルを削除し、新しいセッションの開始時に手順 7 ~ 9 を繰り返します。

5.2. ansible-freeipa Playbook に必要な認証情報を提供するさまざまな方法

ansible-freeipa ロールおよびモジュールを使用する Playbook の実行に必要な認証情報を提供するための様々な方法には長所と短所があります。

Playbook にパスワードを平文で保存する

利点:

- Playbook を実行するたびにプロンプトが表示されません。

- 実装が簡単。

短所:

- ファイルにアクセスできるすべてのユーザーがパスワードを読み取ることができます。内部または外部のリポジトリーなどで間違った権限を設定してファイルを共有すると、セキュリティーが損なわれる可能性があります。

- 高いメンテナンス作業: パスワードが変更された場合は、すべての Playbook で変更する必要があります。

Playbook の実行時に対話的にパスワードを入力する

利点:

- パスワードはどこにも保存されないため、誰もパスワードを盗むことはできません。

- パスワードを簡単に更新できます。

- 実装が簡単。

短所:

- スクリプトで Ansible Playbook を使用している場合は、パスワードを対話的に入力する必要があると不便な場合があります。

パスワードを Ansible Vault に保存し、Vault パスワードをファイルに保存します。

利点:

- ユーザーパスワードは暗号化されて保存されます。

- 新しい Ansible Vault を作成することで、ユーザーパスワードを簡単に更新できます。

-

ansible-vault rekey --new-vault-password-file=NEW_VAULT_PASSWORD_FILE secret.ymlコマンドを使用して、ansible Vault を保護するパスワードファイルを簡単に更新できます。 - スクリプトで Ansible Playbook を使用している場合は、Ansible Vault を対話的に保護するパスワードを入力する必要がないのは便利です。

短所:

- 機密性の高いプレーンテキストパスワードを含むファイルは、ファイルのアクセス許可やその他のセキュリティー対策によって保護することが重要です。

パスワードを Ansible Vault に保存し、Vault のパスワードを対話的に入力する

利点:

- ユーザーパスワードは暗号化されて保存されます。

- Vault のパスワードはどこにも保存されていないため、誰も盗むことはできません。

- 新しい Ansible Vault を作成することで、ユーザーパスワードを簡単に更新できます。

-

ansible-vault rekey file_nameコマンドを使用して、Vault パスワードも簡単に更新できます。

短所:

- スクリプトで Ansible Playbook を使用している場合は、Vault のパスワードを対話的に入力する必要があると不便な場合があります。

第6章 Ansible Playbook でのグローバル IdM 設定

Ansible 設定 モジュールを使用すると、Identity Management (IdM) のグローバル設定パラメーターを取得および設定できます。

6.1. Ansible Playbook での IdM 設定の取得

以下の手順では、Ansible Playbook を使用して、現在のグローバル IdM 設定に関する情報を取得する方法を説明します。

前提条件

- IdM 管理者パスワードを把握している。

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。

手順

Ansible Playbook ファイル

/usr/share/doc/ansible-freeipa/playbooks/config/retrieve-config.ymlを開いて編集します。--- - name: Playbook to handle global IdM configuration hosts: ipaserver become: no gather_facts: no vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Query IPA global configuration ipaconfig: ipaadmin_password: "{{ ipaadmin_password }}" register: serverconfig - debug: msg: "{{ serverconfig }}"以下を変更してファイルを調整します。

- IdM 管理者のパスワード。

- その他の値 (必要な場合)。

- ファイルを保存します。

Ansible Playbook を実行します。Playbook ファイル、secret.yml ファイルを保護するパスワードを格納するファイル、およびインベントリーファイルを指定します。

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file /usr/share/doc/ansible-freeipa/playbooks/config/retrieve-config.yml [...] TASK [debug] ok: [server.idm.example.com] => { "msg": { "ansible_facts": { "discovered_interpreter_ }, "changed": false, "config": { "ca_renewal_master_server": "server.idm.example.com", "configstring": [ "AllowNThash", "KDC:Disable Last Success" ], "defaultgroup": "ipausers", "defaultshell": "/bin/bash", "emaildomain": "idm.example.com", "enable_migration": false, "groupsearch": [ "cn", "description" ], "homedirectory": "/home", "maxhostname": "64", "maxusername": "64", "pac_type": [ "MS-PAC", "nfs:NONE" ], "pwdexpnotify": "4", "searchrecordslimit": "100", "searchtimelimit": "2", "selinuxusermapdefault": "unconfined_u:s0-s0:c0.c1023", "selinuxusermaporder": [ "guest_u:s0$xguest_u:s0$user_ ], "usersearch": [ "uid", "givenname", "sn", "telephonenumber", "ou", "title" ] }, "failed": false } }

6.2. Ansible Playbook での IdM CA 更新サーバーの設定

組み込みの認証局 (CA) を使用する Identity Management (IdM) デプロイメントでは、CA 更新サーバーが IdM システム証明書を維持および更新します。IdM デプロイメントを確実に堅牢化します。

IdM CA 更新サーバーロールの詳細は、IdM CA 更新サーバーの使用 を参照してください。

以下の手順では、Ansible Playbook を使用して IdM CA 更新サーバーを設定する方法を説明します。

前提条件

- IdM 管理者パスワードを把握している。

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。

手順

必要に応じて、現在の IdM CA 更新サーバーを特定します。

$ ipa config-show | grep 'CA renewal' IPA CA renewal master: server.idm.example.cominventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

Ansible Playbook ファイル

/usr/share/doc/ansible-freeipa/playbooks/config/set-ca-renewal-master-server.ymlを開いて編集します。--- - name: Playbook to handle global DNS configuration hosts: ipaserver become: no gather_facts: no vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: set ca_renewal_master_server ipaconfig: ipaadmin_password: "{{ ipaadmin_password }}" ca_renewal_master_server: carenewal.idm.example.com以下を変更してファイルを調整します。

-

ipaadmin_password変数で設定した IdM 管理者のパスワード -

ca_renewal_master_server変数で設定した CA 更新サーバーの名前。

-

- ファイルを保存します。

Ansible Playbook を実行します。Playbook ファイル、secret.yml ファイルを保護するパスワードを格納するファイル、およびインベントリーファイルを指定します。

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file /usr/share/doc/ansible-freeipa/playbooks/config/set-ca-renewal-master-server.yml

検証手順

CA 更新サーバーが変更されたことを確認します。

IdM 管理者として

ipaserverにログインします。$ ssh admin@server.idm.example.com Password: [admin@server /]$IdM CA 更新サーバーの ID を要求します。

$ ipa config-show | grep ‘CA renewal’ IPA CA renewal master: carenewal.idm.example.comこの出力には、carenewal.idm.example.com サーバーが新しい CA 更新サーバーであることが分かります。

6.3. Ansible Playbook での IdM ユーザーのデフォルトシェルの設定

シェルとは、コマンドを受け入れて変換するプログラムです。Red Hat Enterprise Linux (RHEL) では、bash、sh、ksh、zsh、fish など、複数のシェルが利用できます。Bash (または /bin/bash) は、ほとんどの Linux システムで一般的なシェルです。通常は、RHEL のユーザーアカウントのデフォルトシェルです。

以下の手順では、Ansible Playbook を使用して、IdM ユーザーのデフォルトシェルとして別のシェルである sh を設定する方法を説明します。

前提条件

- IdM 管理者パスワードを把握している。

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。

手順

-

必要に応じて、Ansible Playbook

retrieve-config.ymlを使用して、IdM ユーザーの現在のシェルを特定します。詳細は、Ansible Playbook での IdM 設定の取得 を参照してください。 inventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

Ansible Playbook

/usr/share/doc/ansible-freeipa/playbooks/config/ensure-config-options-are-set.ymlファイルを開いて編集します。--- - name: Playbook to ensure some config options are set hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: # Set defaultlogin and maxusername - ipaconfig: ipaadmin_password: "{{ ipaadmin_password }}" defaultshell: /bin/bash maxusername: 64以下を変更してファイルを調整します。

-

ipaadmin_password変数で設定した IdM 管理者のパスワード -

defaultshell変数で設定されている IdM ユーザーのデフォルトのシェルが/bin/shに設定されます。

-

- ファイルを保存します。

Ansible Playbook を実行します。Playbook ファイル、secret.yml ファイルを保護するパスワードを格納するファイル、およびインベントリーファイルを指定します。

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file /usr/share/doc/ansible-freeipa/playbooks/config/ensure-config-options-are-set.yml

検証手順

IdM で新しいセッションを開始すると、デフォルトのユーザーシェルが変更されていることを確認できます。

IdM 管理者として

ipaserverにログインします。$ ssh admin@server.idm.example.com Password: [admin@server /]$現在のシェルを表示します。

[admin@server /]$ echo "$SHELL" /bin/shログインしているユーザーが

shシェルを使用している。

6.4. Ansible を使用した IdM ドメインの NETBIOS 名の設定

NetBIOS 名は、Microsoft Windows (SMB) タイプの共有およびメッセージングに使用されます。NetBIOS 名を使用して、ドライブをマップしたり、プリンターに接続したりできます。

以下の手順に従って、Ansible Playbook を使用して Identity Management (IdM) ドメインの NetBIOS 名を設定します。

前提条件

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージをインストールしている。

想定条件

- この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されており、ボールトファイルのパスワードを知っていることを前提としています。

手順

~/MyPlaybooks/ ディレクトリーに移動します。

$ cd ~/MyPlaybooks/- netbios-domain-name-present.yml Ansible Playbook ファイルを作成します。

以下の内容をファイルに追加します。

--- - name: Playbook to change IdM domain netbios name hosts: ipaserver become: no gather_facts: no vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Set IdM domain netbios name ipaconfig: ipaadmin_password: "{{ ipaadmin_password }}" netbios_name: IPADOM- ファイルを保存します。

Ansible Playbook を実行します。Playbook ファイル、secret.yml ファイルを保護するパスワードを格納するファイル、およびインベントリーファイルを指定します。

$ ansible-playbook --vault-password-file=password_file -v -i inventory netbios-domain-name-present.ymlプロンプトが表示されたら、ボールトファイルのパスワードを入力します。

6.5. Ansible を使用して IdM ユーザーとグループに SID があることを確認する

Identity Management (IdM) サーバーは、ローカルドメインの ID 範囲のデータに基づいて、一意のセキュリティー識別子 (SID) を IdM ユーザーおよびグループに内部的に割り当てることができます。SID は、ユーザーオブジェクトとグループオブジェクトに格納されます。

IdM ユーザーとグループに SID があることを確認する目的は、特権属性証明書 (PAC) の生成を許可することです。これは、IdM-IdM 信頼への最初のステップです。IdM ユーザーおよびグループが SID を持っている場合、IdM は PAC データを使用して Kerberos チケットを発行できます。

次の目標を達成するには、次の手順に従ってください。

- 既存の IdM ユーザーおよびユーザーグループの SID を生成します。

- IdM の新しいユーザーおよびグループの SID の生成を有効にします。

前提条件

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージをインストールしている。

想定条件

- この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されており、ボールトファイルのパスワードを知っていることを前提としています。

手順

~/MyPlaybooks/ ディレクトリーに移動します。

$ cd ~/MyPlaybooks/- sids-for-users-and-groups-present.yml Ansible Playbook ファイルを作成します。

以下の内容をファイルに追加します。

--- - name: Playbook to ensure SIDs are enabled and users and groups have SIDs hosts: ipaserver become: no gather_facts: no vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Enable SID and generate users and groups SIDS ipaconfig: ipaadmin_password: "{{ ipaadmin_password }}" enable_sid: true add_sids: trueenable_sid変数は、将来の IdM ユーザーおよびグループの SID 生成を有効にします。add_sids変数は、既存の IdM ユーザーおよびグループの SID を生成します。注記add_sids: trueを使用する場合は、enable_sid変数をtrueに設定する必要もあります。- ファイルを保存します。

Ansible Playbook を実行します。Playbook ファイル、secret.yml ファイルを保護するパスワードを格納するファイル、およびインベントリーファイルを指定します。

$ ansible-playbook --vault-password-file=password_file -v -i inventory sids-for-users-and-groups-present.ymlプロンプトが表示されたら、ボールトファイルのパスワードを入力します。

6.6. 関連情報

-

/usr/share/doc/ansible-freeipa/ディレクトリーのREADME-config.mdを参照してください。 -

/usr/share/doc/ansible-freeipa/playbooks/configディレクトリーのサンプルの Playbook を参照してください。

第7章 Ansible Playbook を使用したユーザーアカウントの管理

Ansible Playbook を使用して IdM のユーザーを管理できます。ユーザーのライフサイクル を示した後、本章では以下の操作に Ansible Playbook を使用する方法を説明します。

-

YMLファイルに直接リストされている ユーザーを 1 つ存在させる 手順 -

YMLファイルに直接リストされている ユーザーを複数存在させる 手順 -

YMLファイルから参照されるJSONファイルにリストされている ユーザーを複数存在させる 手順 -

YMLファイルに直接リストされている ユーザーがないことを確認 します。

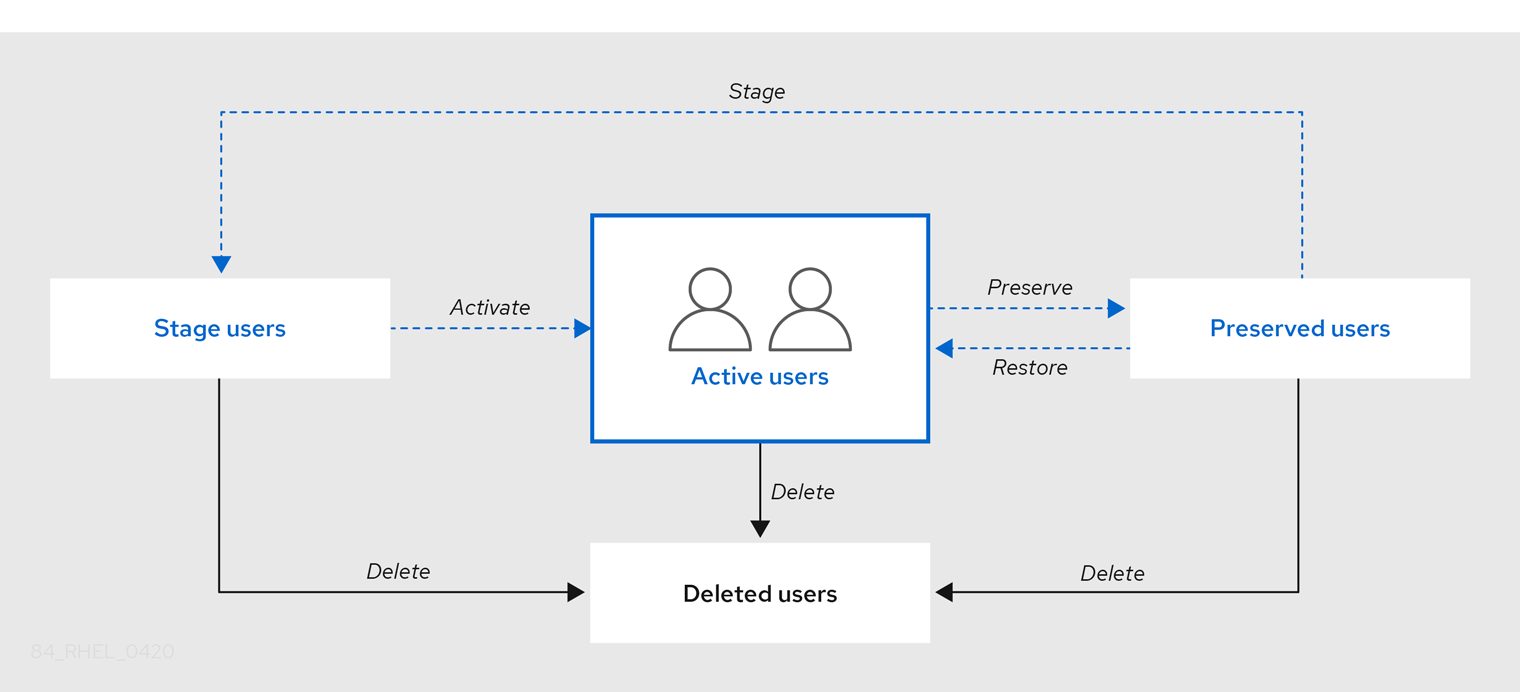

7.1. ユーザーのライフサイクル

Identity Management (IdM) は、次の 3 つのユーザーアカウント状態に対応します

- ステージ ユーザーは認証できません。これは初期状態です。アクティブユーザーに必要なユーザーアカウントプロパティーをすべて設定できるわけではありません (例: グループメンバーシップ)。

- アクティブ ユーザーは認証が可能です。必要なユーザーアカウントプロパティーはすべて、この状態で設定する必要があります。

- 保存済み ユーザーは、以前にアクティブであったユーザーで、現在は非アクティブであるとみなされており、IdM への認証ができません。保存済みユーザーには、アクティブユーザーのときに有効になっていたアカウントプロパティーの大部分が保持されていますが、ユーザーグループからは除外されています。

IdM データベースからユーザーエントリーを完全に削除できます。

削除したユーザーアカウントを復元することはできません。ユーザーアカウントを削除すると、そのアカウントに関連する情報がすべて完全に失われます。

新規管理者は、デフォルトの管理ユーザーなど、管理者権限を持つユーザーのみが作成できます。すべての管理者アカウントを誤って削除した場合は、Directory Manager が、Directory Server に新しい管理者を手動で作成する必要があります。

admin ユーザーを削除しないでください。admin は IdM で必要な事前定義ユーザーであるため、この操作では特定のコマンドで問題が生じます。別の admin ユーザーを定義して使用する場合は、管理者権限を少なくとも 1 つのユーザーに付与してから、ipa user-disable admin を使用して、事前定義された admin ユーザーを無効にします。

ローカルユーザーを IdM に追加しないでください。Name Service Switch (NSS) は、ローカルユーザーとグループを解決する前に、IdM ユーザーとグループを常に解決します。つまり、たとえば IdM グループのメンバーシップは、ローカルユーザーでは機能しません。

7.2. Ansible Playbook を使用して IdM ユーザーを存在させる手順

以下の手順では、Ansible Playbook を使用して IdM にユーザーを 1 つ存在させる方法を説明します。

前提条件

-

IdM

adminのパスワードを把握している。 次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。

手順

inventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

IdM に存在させるユーザーのデータを指定して Ansible Playbook ファイルを作成します。この手順は、

/usr/share/doc/ansible-freeipa/playbooks/user/add-user.ymlファイルのサンプルをコピーして変更し、簡素化できます。たとえば、idm_user という名前のユーザーを作成し、 Password123 をユーザーパスワードとして追加するには、次のコマンドを実行します。--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Create user idm_user ipauser: ipaadmin_password: "{{ ipaadmin_password }}" name: idm_user first: Alice last: Acme uid: 1000111 gid: 10011 phone: "+555123457" email: idm_user@acme.com passwordexpiration: "2023-01-19 23:59:59" password: "Password123" update_password: on_createユーザーを追加するには、以下のオプションを使用する必要があります。

- 名前: ログイン名

- first: 名前 (名) の文字列

- last: 名前 (姓) の文字列

利用可能なユーザーオプションの完全なリストは、

/usr/share/doc/ansible-freeipa/README-user.mdMarkdown ファイルを参照してください。注記update_password: on_createオプションを使用する場合には、Ansible はユーザー作成時にのみユーザーパスワードを作成します。パスワードを指定してユーザーが作成されている場合には、Ansible では新しいパスワードは生成されません。Playbook を実行します。

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-IdM-user.yml

検証手順

ipa user-showコマンドを使用して、新しいユーザーアカウントが IdM に存在するかどうかを確認できます。admin として

ipaserverにログインします。$ ssh admin@server.idm.example.com Password: [admin@server /]$admin の Kerberos チケットを要求します。

$ kinit admin Password for admin@IDM.EXAMPLE.COM:idm_user に関する情報を要求します。

$ ipa user-show idm_user User login: idm_user First name: Alice Last name: Acme ....

idm_userという名前のユーザー が IdM に存在しています。

7.3. Ansible Playbook を使用して IdM ユーザーを複数存在させる手順

以下の手順では、Ansible Playbook を使用して IdM にユーザーを複数存在させる方法を説明します。

前提条件

-

IdM

adminのパスワードを把握している。 次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。

手順

inventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

IdM に存在させるユーザーのデータを指定して Ansible Playbook ファイルを作成します。この手順は、

/usr/share/doc/ansible-freeipa/playbooks/user/ensure-users-present.ymlファイルのサンプルをコピーして変更し、簡素化できます。たとえば、ユーザー idm_user_1、idm_user_2、idm_user_3 を作成し、idm_user_1 のパスワードを Password123 として追加します。--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Create user idm_users ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: - name: idm_user_1 first: Alice last: Acme uid: 10001 gid: 10011 phone: "+555123457" email: idm_user@acme.com passwordexpiration: "2023-01-19 23:59:59" password: "Password123" - name: idm_user_2 first: Bob last: Acme uid: 100011 gid: 10011 - name: idm_user_3 first: Eve last: Acme uid: 1000111 gid: 10011注記update_password: on_create オプションを指定しないと、Ansible は Playbook が実行されるたびにユーザーパスワードを再設定します。最後に Playbook が実行されてからユーザーがパスワードを変更した場合には、Ansible はパスワードを再設定します。

Playbook を実行します。

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-users.yml

検証手順

ipa user-showコマンドを使用して、ユーザーアカウントが IdM に存在するかどうかを確認できます。管理者として

ipaserverにログインします。$ ssh administrator@server.idm.example.com Password: [admin@server /]$idm_user_1 に関する情報を表示します。

$ ipa user-show idm_user_1 User login: idm_user_1 First name: Alice Last name: Acme Password: True ....

idm_user_1 という名前のユーザーが IdM に存在しています。

7.4. Ansible Playbook を使用して JSON ファイルに指定してある複数の IdM ユーザーを存在させる手順

以下の手順では、Ansible Playbook を使用して IdM に複数のユーザーを存在させる方法を説明します。ユーザーは JSON ファイルに保存されます。

前提条件

-

IdM

adminのパスワードを把握している。 次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。

手順

inventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

必要なタスクが含まれる Ansible Playbook ファイルを作成します。存在させるユーザーのデータが指定された

JSONファイルを参照します。この手順は、/usr/share/doc/ansible-freeipa/ensure-users-present-ymlfile.ymlファイルのサンプルをコピーして変更し、簡素化できます。--- - name: Ensure users' presence hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Include users.json include_vars: file: users.json - name: Users present ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: "{{ users }}"users.jsonファイルを作成し、IdM ユーザーを追加します。この手順を簡素化するには、/usr/share/doc/ansible-freeipa/playbooks/user/users.jsonファイルのサンプルをコピーして変更できます。たとえば、ユーザー idm_user_1、idm_user_2、idm_user_3 を作成し、idm_user_1 のパスワードを Password123 として追加します。{ "users": [ { "name": "idm_user_1", "first": "Alice", "last": "Acme", "password": "Password123" }, { "name": "idm_user_2", "first": "Bob", "last": "Acme" }, { "name": "idm_user_3", "first": "Eve", "last": "Acme" } ] }Ansible Playbook を実行します。Playbook ファイル、secret.yml ファイルを保護するパスワードを格納するファイル、およびインベントリーファイルを指定します。

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/ensure-users-present-jsonfile.yml

検証手順

ipa user-showコマンドを使用して、ユーザーアカウントが IdM に存在するかどうかを確認できます。管理者として

ipaserverにログインします。$ ssh administrator@server.idm.example.com Password: [admin@server /]$idm_user_1 に関する情報を表示します。

$ ipa user-show idm_user_1 User login: idm_user_1 First name: Alice Last name: Acme Password: True ....

idm_user_1 という名前のユーザーが IdM に存在しています。

7.5. Ansible Playbook を使用してユーザーが存在しないことを確認する手順

以下の手順では、Ansible Playbook を使用して、特定のユーザーが IdM に存在しないことを確認する方法を説明します。

前提条件

-

IdM

adminのパスワードを把握している。 次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。

手順

inventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

IdM に存在させないユーザーを指定して Ansible Playbook ファイルを作成します。この手順は、

/usr/share/doc/ansible-freeipa/playbooks/user/ensure-users-present.ymlファイルのサンプルをコピーして変更し、簡素化できます。たとえば、ユーザー idm_user_1、idm_user_2、idm_user_3 を削除するには、次のコマンドを実行します。--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Delete users idm_user_1, idm_user_2, idm_user_3 ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: - name: idm_user_1 - name: idm_user_2 - name: idm_user_3 state: absentAnsible Playbook を実行します。Playbook ファイル、secret.yml ファイルを保護するパスワードを格納するファイル、およびインベントリーファイルを指定します。

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/delete-users.yml

検証手順

ipa user-show コマンドを使用して、ユーザーアカウントが IdM に存在しないことを確認できます。

管理者として

ipaserverにログインします。$ ssh administrator@server.idm.example.com Password: [admin@server /]$idm_user_1 に関する要求情報:

$ ipa user-show idm_user_1 ipa: ERROR: idm_user_1: user not foundidm_user_1 という名前のユーザーは IdM に存在しません。

7.6. 関連情報

-

/usr/share/doc/ansible-freeipa/ディレクトリーのREADME-user.mdMarkdown ファイルを参照してください。 -

/usr/share/doc/ansible-freeipa/playbooks/userディレクトリーのサンプルの Ansible Playbook を参照してください。

第8章 Ansible Playbook を使用したユーザーグループの管理

本セクションでは、Ansible Playbook を使用したユーザーグループの管理について紹介します。

ユーザーグループは、共通の特権、パスワードポリシーなどの特性が指定された一連のユーザーです。

Identity Management (IdM) のユーザーグループには以下が含まれます。

- IdM ユーザー

- 他の IdM ユーザーグループ

- 外部ユーザー (IdM の外部に存在するユーザー)

このセクションには、以下のトピックが含まれます。

8.1. IdM のさまざまなグループタイプ

IdM は、以下のグループタイプをサポートします。

- POSIX グループ (デフォルト)

POSIX グループは、メンバーの Linux POSIX 属性に対応します。Active Directory と対話するグループは POSIX 属性を使用できないことに注意してください。

POSIX 属性は、ユーザーを個別のエンティティーとして識別します。ユーザーに関連する POSIX 属性の例には、

uidNumber(ユーザー番号 (UID))、およびgidNumber(グループ番号 (GID)) が含まれます。- 非 POSIX グループ

非 POSIX グループは、POSIX 属性に対応していません。たとえば、これらのグループには GID が定義されていません。

このタイプのグループのすべてのメンバーは、IdM ドメインに属している必要があります。

- 外部グループ

外部グループを使用して、以下のような IdM ドメイン外の ID ストアに存在するグループメンバーを追加できます。

- ローカルシステム

- Active Directory ドメイン

- ディレクトリーサービス

外部グループは、POSIX 属性に対応していません。たとえば、これらのグループには GID が定義されていません。

表8.1 デフォルトで作成されたユーザーグループ

| グループ名 | デフォルトのグループメンバー |

|---|---|

|

| すべての IdM ユーザー |

|

|

管理権限を持つユーザー (デフォルトの |

|

| 特権のないレガシーグループ |

|

| Active Directory 信頼を管理する権限を持つユーザー |

ユーザーをユーザーグループに追加すると、ユーザーはグループに関連付けられた権限とポリシーを取得します。たとえば、ユーザーに管理権限を付与するには、ユーザーを admins グループに追加します。

admins グループを削除しないでください。admins は IdM で必要な事前定義グループであるため、この操作では特定のコマンドで問題が生じます。

さらに、IdM で新しいユーザーが作成されるたびに、IdM は、デフォルトで ユーザーのプライベートグループ を作成します。プライベートグループの詳細は、プライベートグループのないユーザーの追加 を参照してください。

8.2. 直接および間接のグループメンバー

IdM のユーザーグループ属性は、直接メンバーと間接メンバーの両方に適用されます。グループ B がグループ A のメンバーである場合、グループ B のすべてのユーザーはグループ A の間接メンバーと見なされます。

たとえば、以下の図の場合:

- ユーザー 1 とユーザー 2 は、グループ A の 直接メンバー です。

- ユーザー 3、ユーザー 4、およびユーザー 5 は、グループ A の 間接メンバー です。

図8.1 直接および間接グループメンバーシップ

ユーザーグループ A にパスワードポリシーを設定すると、そのポリシーはユーザーグループ B のすべてのユーザーにも適用されます。

8.3. Ansible Playbook を使用して IdM グループおよびグループメンバーの存在を確認する

以下の手順では、Ansible Playbook を使用して、IdM グループとグループメンバー (ユーザーとユーザーグループの両方) を存在させる方法を説明します。

前提条件

- IdM 管理者パスワードを把握している。

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。 - Ansible Playbook で参照するユーザーが IdM に存在する。Ansible を使用してユーザーの存在を確認する方法は、Ansible Playbook を使用したユーザーアカウントの管理 を参照してください。

手順

inventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

必要なユーザーおよびグループ情報を使用して Ansible Playbook ファイルを作成します。

--- - name: Playbook to handle groups hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Create group ops with gid 1234 ipagroup: ipaadmin_password: "{{ ipaadmin_password }}" name: ops gidnumber: 1234 - name: Create group sysops ipagroup: ipaadmin_password: "{{ ipaadmin_password }}" name: sysops user: - idm_user - name: Create group appops ipagroup: ipaadmin_password: "{{ ipaadmin_password }}" name: appops - name: Add group members sysops and appops to group ops ipagroup: ipaadmin_password: "{{ ipaadmin_password }}" name: ops group: - sysops - appopsPlaybook を実行します。

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-group-members.yml

検証手順

ipa group-show コマンドを使用すると、ops グループに sysops および appops がダイレクトメンバーとして追加され、idm_user が間接メンバーとして追加されているかどうかを確認できます。

管理者として

ipaserverにログインします。$ ssh admin@server.idm.example.com Password: [admin@server /]$ops についての情報を表示します。

ipaserver]$ ipa group-show ops Group name: ops GID: 1234 Member groups: sysops, appops Indirect Member users: idm_userappops および sysops グループ (後者には idm_user ユーザーを含む) が IdM に存在します。

関連情報

-

/usr/share/doc/ansible-freeipa/README-group.mdMarkdown ファイルを参照してください。

8.4. Ansible を使用して単一のタスクで複数の IdM グループを追加する

ansible-freeipa ipagroup モジュールを使用すると、単一の Ansible タスクで複数の Identity Management (IdM) ユーザーグループを追加、変更、削除できます。そのためには、ipagroup モジュールの groups オプションを使用します。

groups オプションを使用すると、特定のグループにのみ適用される複数のグループ変数を指定することもできます。このグループは name 変数で定義します。これは、groups オプションの唯一の必須変数です。

この手順を単一のタスクで完了して、IdM に sysops グループと appops グループが存在することを確認します。sysops グループは非 posix グループとして定義し、appops グループは外部グループとして定義します。

前提条件

コントロールノードでは、

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージをインストールしている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成した。

- RHEL 8.9 以降を使用している。

-

ipaadmin_passwordを Secret.yml Ansible Vault に保存している。

手順

次の内容を含む Ansible Playbook ファイル add-nonposix-and-external-groups.yml を作成します。

--- - name: Playbook to add nonposix and external groups hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Add nonposix group sysops and external group appops ipagroup: ipaadmin_password: "{{ ipaadmin_password }}" groups: - name: sysops nonposix: true - name: appops external: truePlaybook を実行します。

$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/add-nonposix-and-external-groups.yml

8.5. Ansible を使用して AD ユーザーが IdM を管理できるようにする手順

Ansible Playbook を使用してユーザー ID オーバーライドが Identity Management (IdM) グループに存在することを確認するには、次の手順に従います。ユーザー ID オーバーライドは、Active Directory (AD) とのトラストを確立した後に、デフォルトの Trust View で作成した AD ユーザーのオーバーライドです。Playbook を実行すると、AD 管理者などの AD ユーザーは、2 つの異なるアカウントとパスワードを持たなくても IdM を完全に管理できるようになります。

前提条件

-

IdM

adminのパスワードを把握している。 - AD とのトラストをインストール している。

-

IdM に AD ユーザーのユーザー ID オーバーライドがすでに存在する。存在しない場合は、

ipa idoverrideuser-add 'default trust view' ad_user@ad.example.comコマンドで作成します。 - ユーザー ID オーバーライドを追加しようとしているグループが、IdM にすでに存在する。

-

IdM 4.8.7 バージョン以降の IdM を使用している。サーバーにインストールされている IdM のバージョンを表示するには、

ipa --versionを実行します。 次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。

手順

~/MyPlaybooks/ ディレクトリーに移動します。

$ cd ~/MyPlaybooks/次の内容で

add-useridoverride-to-group.ymlplaybook を作成します。--- - name: Playbook to ensure presence of users in a group hosts: ipaserver - name: Ensure the ad_user@ad.example.com user ID override is a member of the admins group: ipagroup: ipaadmin_password: "{{ ipaadmin_password }}" name: admins idoverrideuser: - ad_user@ad.example.com上記の例では、以下のようになります。

-

Secret123 は IdM

adminパスワードです。 -

adminsは、ad_user@ad.example.com ID オーバーライドを追加する IdM POSIX グループの名前です。このグループのメンバーには、完全な管理者権限があります。 - ad_user@ad.example.com は、AD 管理者のユーザー ID オーバーライドです。ユーザーは、信頼が確立された AD ドメインに保存されます。

-

Secret123 は IdM

- ファイルを保存します。

Ansible Playbook を実行します。Playbook ファイル、secret.yml ファイルを保護するパスワードを格納するファイル、およびインベントリーファイルを指定します。

$ ansible-playbook --vault-password-file=password_file -v -i inventory add-useridoverride-to-group.yml

関連情報

- AD ユーザーの ID のオーバーライド

- /usr/share/doc/ansible-freeipa/README-group.md

- /usr/share/doc/ansible-freeipa/playbooks/user

- Using ID views in Active Directory environments

- IdM を管理する AD ユーザーの有効化

8.6. Ansible Playbook を使用して IdM ユーザーグループにメンバーマネージャーを存在させる手順

以下の手順では、Ansible Playbook を使用して、ユーザーとユーザーグループ両方の IdM メンバーマネージャーが存在させる方法を説明します。

前提条件

- IdM 管理者パスワードを把握している。

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - この例では、~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成したことを前提としている。

-

この例では、secret.yml Ansible ボールトに

ipaadmin_passwordが保存されていることを前提としている。

-

ターゲットノード

(ansible-freeipaモジュールが実行されるノード) は、IdM クライアント、サーバー、またはレプリカとして IdM ドメインの一部です。 - メンバーマネージャーとして追加するユーザーまたはグループの名前と、メンバーマネージャーが管理するグループ名を用意する。

手順

inventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

必要なユーザーおよびグループメンバー管理情報を使用して、Ansible Playbook ファイルを作成します。

--- - name: Playbook to handle membership management hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Ensure user test is present for group_a ipagroup: ipaadmin_password: "{{ ipaadmin_password }}" name: group_a membermanager_user: test - name: Ensure group_admins is present for group_a ipagroup: ipaadmin_password: "{{ ipaadmin_password }}" name: group_a membermanager_group: group_adminsPlaybook を実行します。

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-member-managers-user-groups.yml

検証手順