RHEL 8 で Web コンソールを使用したシステムの管理

グラフィカルな Web ベースのインターフェイスによるサーバー管理

概要

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、今後の複数のリリースで段階的に用語の置き換えを実施して参ります。詳細は、Red Hat CTO である Chris Wright のメッセージ をご覧ください。

Red Hat ドキュメントへのフィードバック (英語のみ)

Red Hat ドキュメントに関するご意見やご感想をお寄せください。また、改善点があればお知らせください。

Jira からのフィードバック送信 (アカウントが必要)

- Jira の Web サイトにログインします。

- 上部のナビゲーションバーで Create をクリックします。

- Summary フィールドにわかりやすいタイトルを入力します。

- Description フィールドに、ドキュメントの改善に関するご意見を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- ダイアログの下部にある Create をクリックします。

第1章 RHEL Web コンソールの使用

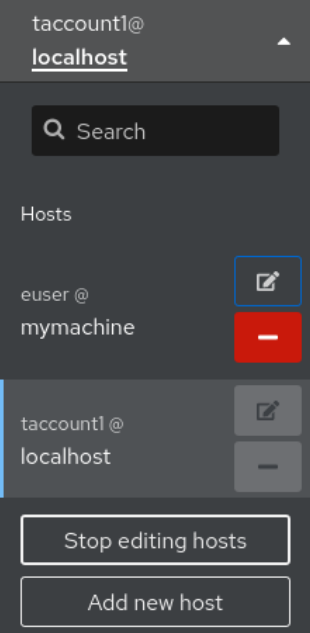

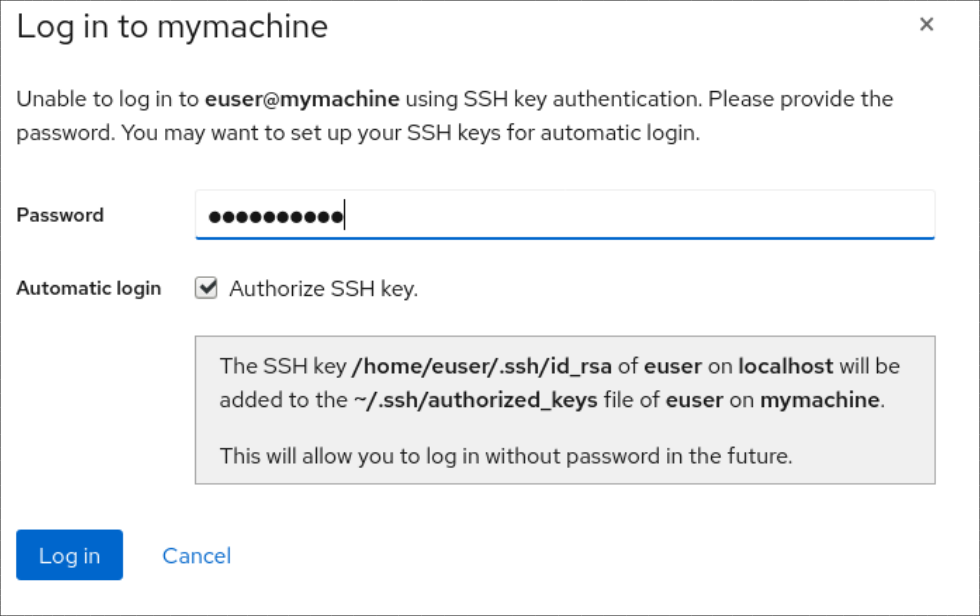

Red Hat Enterprise Linux 8 Web コンソールのインストール方法、便利なグラフィカルインターフェイスから リモートホストを追加および管理 する方法、Web コンソールによって管理されるシステムを監視する方法を説明します。

1.1. RHEL Web コンソールの概要

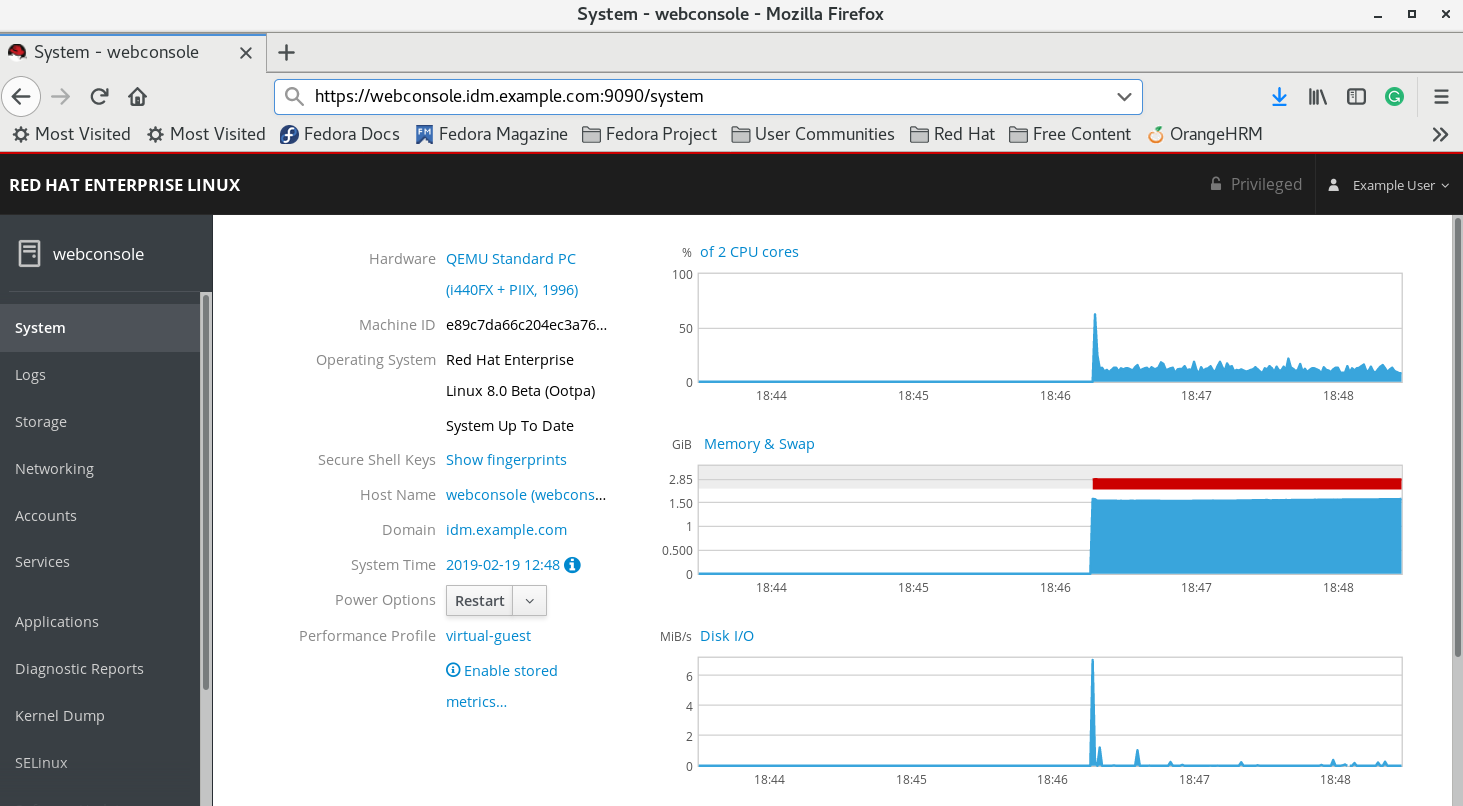

RHEL Web コンソールは、ローカルシステムやネットワーク環境にある Linux サーバーを管理および監視するために設計された Red Hat Enterprise Linux の Web ベースのインターフェイスです。

RHEL Web コンソールでは、以下を含むさまざまな管理タスクの実行が可能です。

- サービスの管理

- ユーザーアカウントの管理

- システムサービスの管理および監視

- ネットワークインターフェイスおよびファイアウォールの設定

- システムログの確認

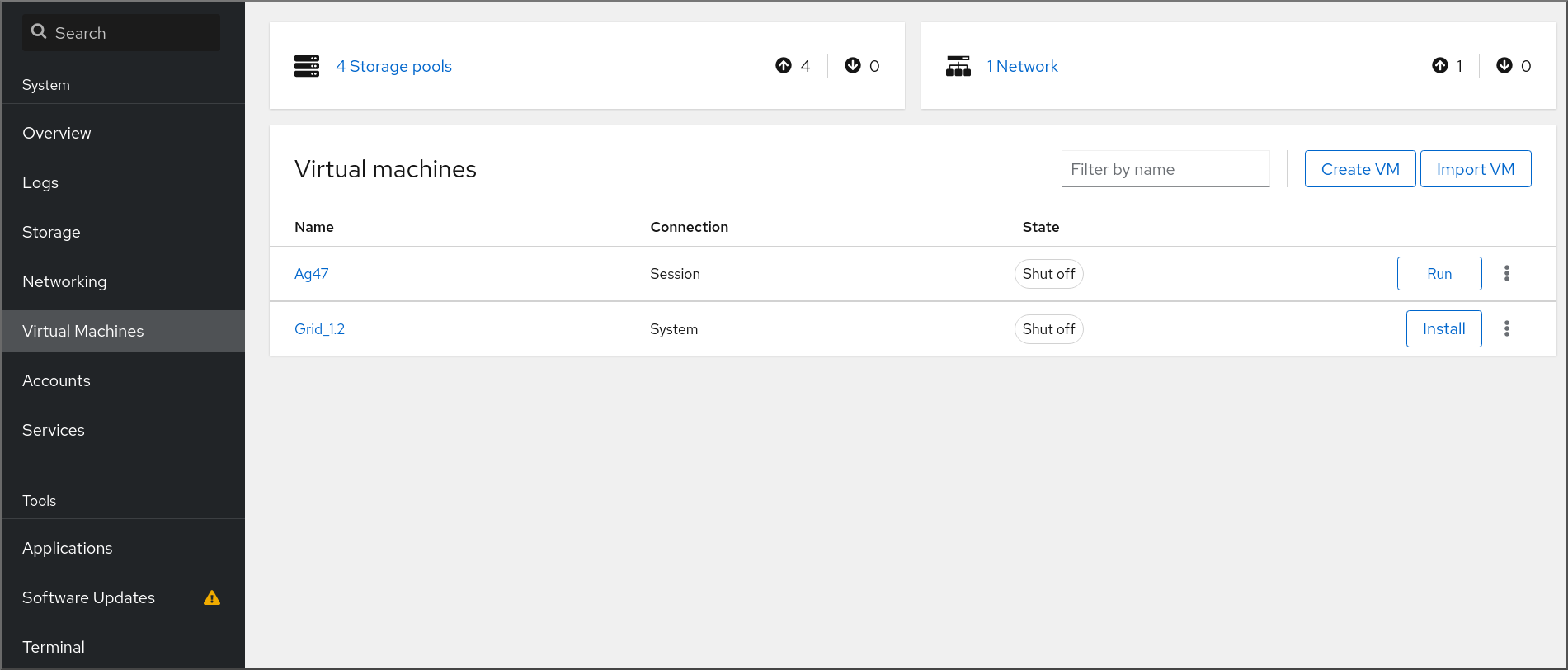

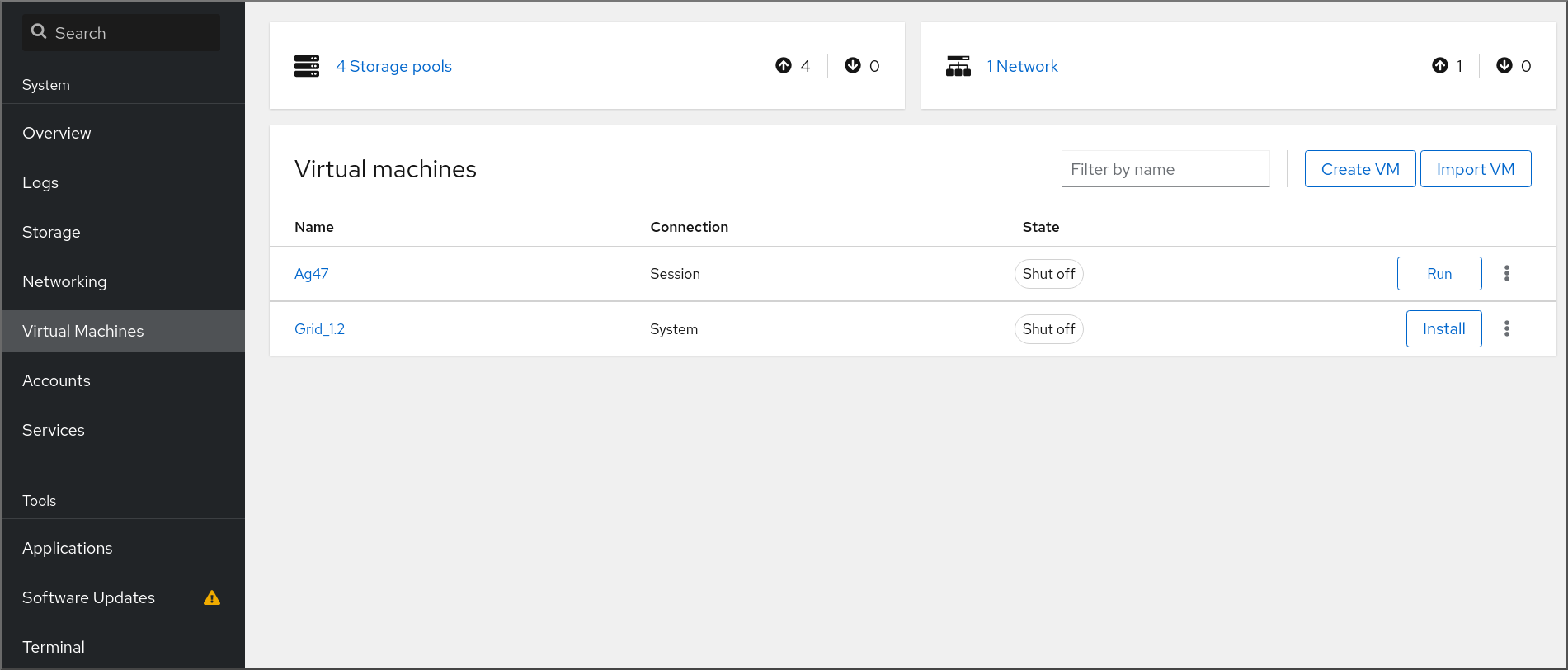

- 仮想マシンの管理

- 診断レポートの作成

- カーネルダンプ設定の設定

- SELinux の設定

- ソフトウェアの更新

- システムサブスクリプションの管理

RHEL Web コンソールは、ターミナルで使用するのと同じシステム API を使用します。ターミナルで実行した操作は、即座に RHEL Web コンソールに反映されます。

ネットワーク環境のシステムのログや、パフォーマンスをグラフで監視できます。さらに、Web コンソールで設定を直接変更したり、ターミナルから設定を変更できます。

1.2. Web コンソールのインストールおよび有効化

RHEL 8 Web コンソールにアクセスするには、最初に cockpit.socket サービスを有効にします。

Red Hat Enterprise Linux 8 では、多くのインストール方法で、RHEL 8 Web コンソールがデフォルトでインストールされます。ご使用のシステムがこれに該当しない場合は、cockpit パッケージをインストールしてから .socket サービスを有効にしてください。

手順

Web コンソールがインストールバリアントにデフォルトでインストールされていない場合は、

cockpitパッケージを手動でインストールします。# yum install cockpit必要に応じて、Web サーバーを実行する

cockpit.socketサービスを有効にして起動します。# systemctl enable --now cockpit.socketWeb コンソールがインストールバリアントにデフォルトでインストールされておらず、カスタムのファイアウォールプロファイルを使用している場合は、

cockpitサービスをfirewalldに追加して、ファイアウォールの 9090 番ポートを開きます。# firewall-cmd --add-service=cockpit --permanent # firewall-cmd --reload

検証手順

- 以前のインストールと設定を確認するには、Web コンソールを開きます。

1.3. Web コンソールへのログイン

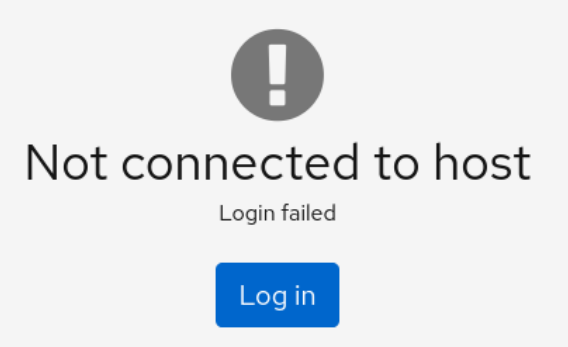

cockpit.socket サービスが実行中で、対応するファイアウォールポートが開いている場合、ブラウザーで Web コンソールに初めてログインできます。

前提条件

次のブラウザーのいずれかを使用して Web コンソールを開いている。

- Mozilla Firefox 52 以降

- Google Chrome 57 以降

- Microsoft Edge 16 以降

システムユーザーアカウントの認証情報

RHEL Web コンソールは、

/etc/pam.d/cockpitにある特定のプラグ可能な認証モジュール (PAM) スタックを使用します。デフォルト設定では、システム上の任意のローカルアカウントのユーザー名とパスワードを使用してログインできます。- ファイアウォールでポート 9090 が開いている。

手順

Web ブラウザーに次のアドレスを入力して Web コンソールにアクセスします。

https://localhost:9090

注記これにより、ローカルマシン上で Web コンソールログインが可能になります。リモートシステムの Web コンソールにログインする場合、「リモートマシンから Web コンソールへの接続」 を参照してください。

自己署名証明書を使用する場合は、ブラウザーに警告が表示されます。証明書を確認し、セキュリティー例外を許可して、ログインを続行します。

コンソールは

/etc/cockpit/ws-certs.dディレクトリーから証明書をロードし、アルファベット順で最後となる.cert拡張子のファイルを使用します。セキュリティーの例外を承認しなくてもすむように、認証局 (CA) が署名した証明書をインストールします。- ログイン画面で、システムユーザー名とパスワードを入力します。

- Log In をクリックします。

認証に成功すると、RHEL Web コンソールインターフェイスが開きます。

制限付きアクセスと管理アクセスを切り替えるには、Web コンソールページのトップパネルで Administrative access または Limited access をクリックします。管理者アクセスを取得するには、ユーザーパスワードを入力する必要があります。

1.4. Web コンソールのデフォルトのスタイル設定の変更

デフォルトでは、Web コンソールはブラウザーの設定からスタイル設定を採用します。RHEL 8 Web コンソールインターフェイスからデフォルトのスタイル設定をオーバーライドできます。

前提条件

- RHEL 8 Web コンソールをインストールし、アクセスできる。詳細は、Web コンソールのインストール を参照してください。

手順

- RHEL Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- 右上隅の Session ボタンをクリックします。

- Style セクションで、希望の設定を選択します。デフォルト 設定は、ブラウザーと同じスタイル設定を使用します。

検証手順

- スタイル設定は、設定スタイルに従って変更されました。

1.5. Web コンソールでの基本認証の無効化

cockpit.conf ファイルを変更することで、認証方式の動作を変更できます。none アクションを使用して認証方式を無効にし、GSSAPI とフォームによる認証のみを許可します。

前提条件

- RHEL 8 Web コンソールをインストールし、アクセスできる。詳細は、Web コンソールのインストール を参照してください。

-

sudoを使用して管理コマンドを入力するための root権限または権限がある。

手順

任意のテキストエディターで、

/etc/cockpit/ディレクトリーのcockpit.confファイルを開くか、作成します。次に例を示します。# vi cockpit.conf次のテキストを追加します。

[basic] action = none

- ファイルを保存します。

Web コンソールを再起動して、変更を有効にします。

# systemctl try-restart cockpit

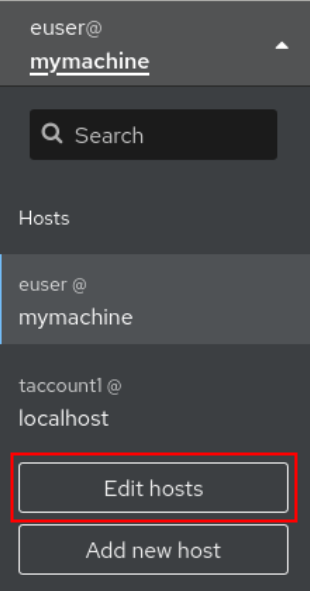

1.6. リモートマシンから Web コンソールへの接続

Web コンソールインターフェイスには、クライアントオペレーティングシステムだけでなく、携帯電話やタブレットからも接続できます。

前提条件

対応しているインターネットブラウザーを備えたデバイス。以下に例を示します。

- Mozilla Firefox 52 以降

- Google Chrome 57 以降

- Microsoft Edge 16 以降

- インストールしてアクセス可能な Web コンソールでアクセスする RHEL 8 サーバー。Web コンソールのインストールの詳細は、RHEL Web コンソールの使用 を参照してください。

手順

- Web ブラウザーを開きます。

リモートサーバーのアドレスを次のいずれかの形式で入力します。

サーバーのホスト名を使用する場合:

https://<server.hostname.example.com>:<port-number>

以下に例を示します。

https://example.com:9090

サーバーの IP アドレスを使用する場合:

https://<server.IP_address>:<port-number>

以下に例を示します。

https://192.0.2.2:9090

- ログインインターフェイスが開いたら、RHEL システムの認証情報を使用してログインします。

1.7. ワンタイムパスワードを使用した Web コンソールへのログイン

ワンタイムパスワード (OTP) 設定が有効になっている Identity Management (IdM) ドメインにシステムが含まれている場合には、OTP を使用して RHEL Web コンソールにログインできます。

ワンタイムパスワードを使用してログインできるのは、OTP 設定が有効な Identity Management (IdM) ドメインに、お使いのシステムが含まれる場合のみです。IdM の OTP の詳細は、Identity Management のワンタイムパスワード を参照してください。

前提条件

RHEL Web コンソールがインストールされている。

詳細は、Web コンソールのインストールおよび有効化 を参照してください。

Identity Management サーバーで OTP 設定を有効しておく。

詳細は Identity Management のワンタイムパスワード を参照してください。

- OTP トークンを生成する設定済みのハードウェアまたはソフトウェアのデバイス

手順

ブラウザーで RHEL Web コンソールを開きます。

-

ローカルの場合 -

https://localhost:PORT_NUMBER -

リモートでサーバーのホスト名を使用する場合 -

https://example.com:PORT_NUMBER リモートでサーバーの IP アドレスを使用する場合 -

https://EXAMPLE.SERVER.IP.ADDR:PORT_NUMBER自己署名証明書を使用する場合は、ブラウザーに警告が表示されます。証明書を確認し、セキュリティー例外を許可してから、ログインを続行します。

コンソールは

/etc/cockpit/ws-certs.dディレクトリーから証明書をロードし、アルファベット順で最後となる.cert拡張子のファイルを使用します。セキュリティーの例外を承認しなくてもすむように、認証局 (CA) が署名した証明書をインストールします。

-

ローカルの場合 -

- ログイン画面が表示されます。ログイン画面で、システムユーザーの名前とパスワードを入力します。

- デバイスでワンタイムパスワードを生成します。

- パスワードを確認してから、Web コンソールインターフェイスに表示される新規フィールドにワンタイムパスワードを入力します。

- Log in をクリックします。

- ログインに成功すると、Web コンソールインターフェイスの Overview ページに移動します。

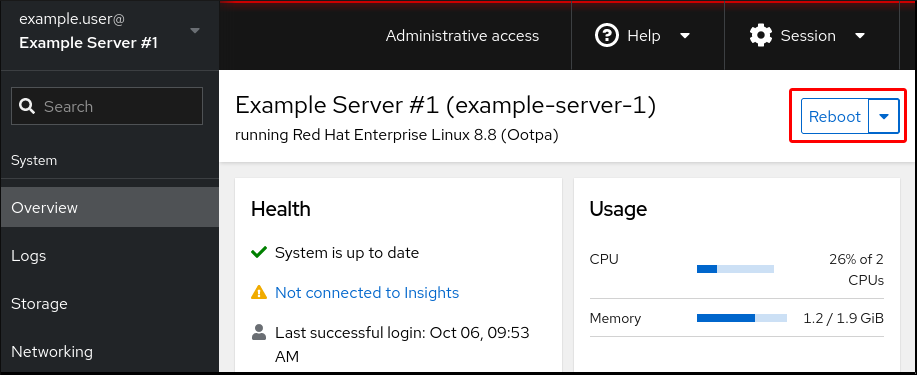

1.8. Web コンソールを使用したシステムの再起動

Web コンソールを使用して、Web コンソールの接続先の RHEL システムを再起動します。

前提条件

- RHEL 8 Web コンソールをインストールし、アクセスできる。詳細は、Web コンソールのインストール を参照してください。

手順

- RHEL Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

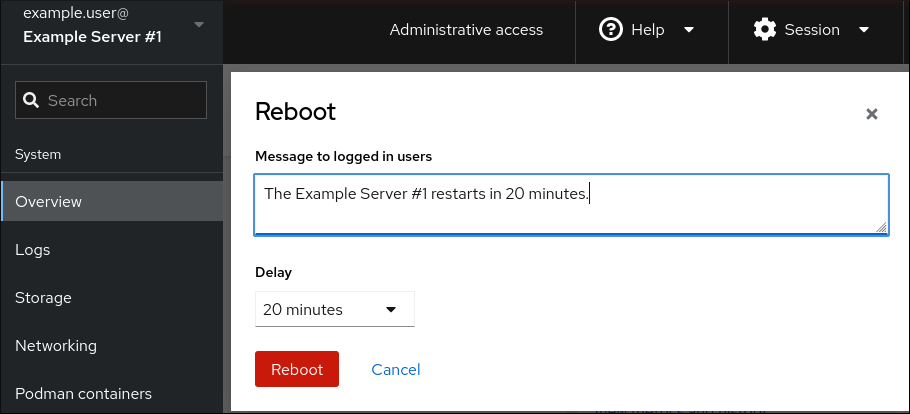

Overview ページで、Reboot ボタンをクリックします。

- ユーザーがシステムにログインしている場合は、Reboot ダイアログボックスに再起動に関するメッセージを書き込むことができます。

オプション: Delay ドロップダウンリストで、再起動遅延の時間間隔を選択します。

- Reboot をクリックします。

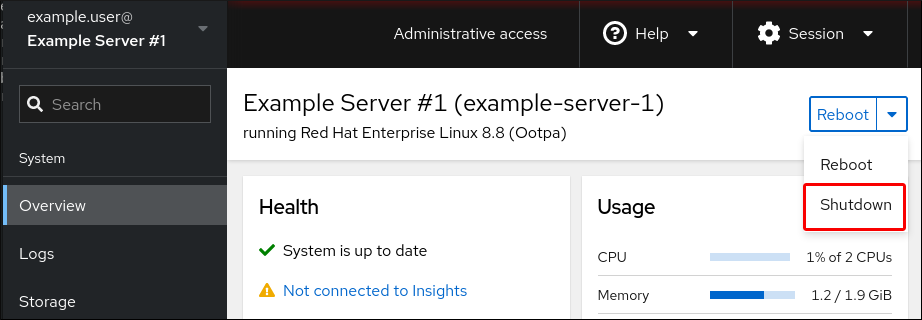

1.9. Web コンソールでのシステムのシャットダウン

Web コンソールを使用して、Web コンソールが接続している RHEL システムをシャットダウンします。

前提条件

RHEL 8 Web コンソールをインストールし、アクセスできる。

詳細は、Web コンソールのインストール を参照してください。

手順

RHEL Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Overview をクリックします。

再起動 ドロップダウンリストで、シャットダウン を選択します。

- システムにログインするユーザーがいる場合は、シャットダウン ダイアログボックスに、シャットダウンの理由を入力します。

- 必要に応じて、遅延 ドロップダウンリストで、遅延させる時間を選択します。

- シャットダウン をクリックします。

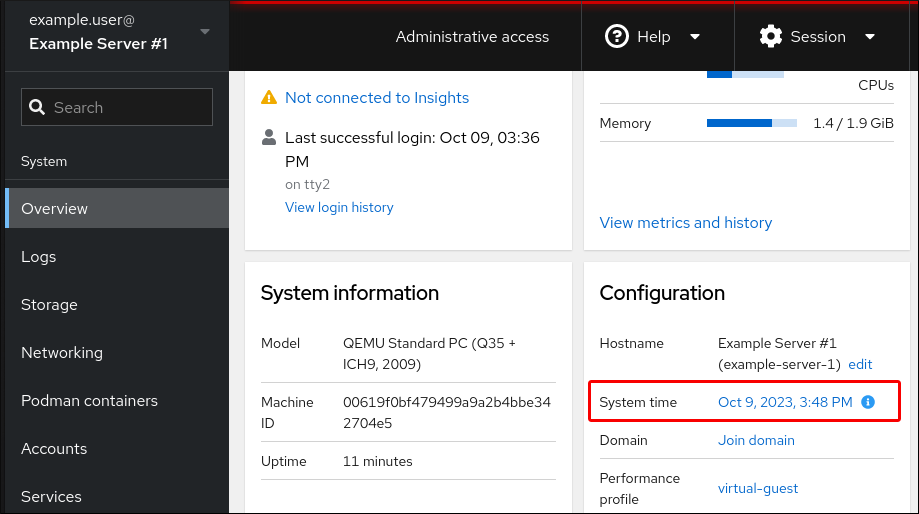

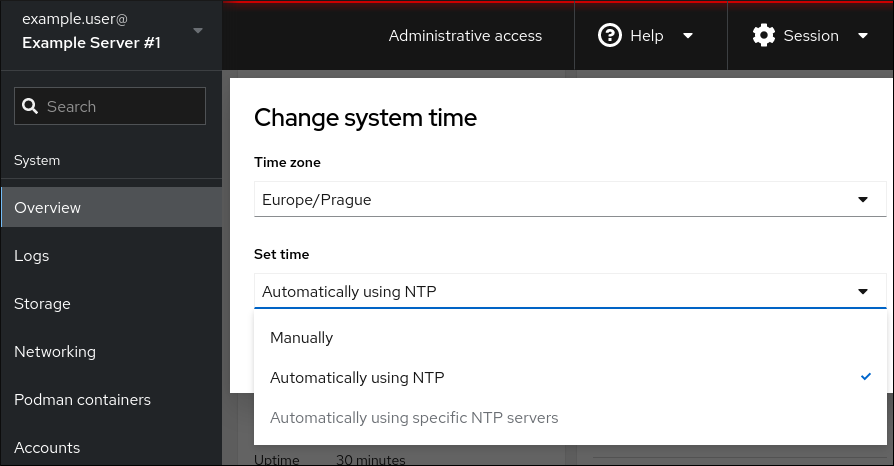

1.10. Web コンソールでの時間設定の設定

タイムゾーンを設定して、システム時間を Network Time Protocol (NTP) サーバーと同期できます。

前提条件

RHEL 8 Web コンソールをインストールし、アクセスできる。

詳細は、Web コンソールのインストール を参照してください。

手順

RHEL Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

概要 で現在のシステム時間をクリックします。

- System time をクリックします。

- 必要に応じて、システム時間の変更 ダイアログボックスで、タイムゾーンを変更します。

時間の設定 ドロップダウンメニューで、以下のいずれかを選択します。

- 手動

- NTP サーバーなしで手動で時間を設定する必要がある場合は、このオプションを使用します。

- NTP サーバーの自動使用

- これはデフォルトのオプションで、既存の NTP サーバーと時間を自動同期します。

- 特定の NTP サーバーの自動使用

- このオプションは、システムを特定の NTP サーバーと同期する必要がある場合に限り使用してください。サーバーの DNS 名または IP アドレスを指定します。

変更 をクリックします。

検証手順

- システム タブに表示されるシステム時間を確認します。

1.11. Web コンソールを使用した RHEL 8 システムの IdM ドメインへの参加

Web コンソールを使用して、Red Hat Enterprise Linux 8 システムを Identity Management (IdM) ドメインに参加させることができます。

前提条件

- IdM ドメインが実行中で参加するクライアントから到達可能

- IdM ドメインの管理者認証情報がある。

手順

RHEL Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Overview タブの Configuration フィールドで、Join Domain をクリックします。

- ドメイン参加 ダイアログボックスの ドメインアドレス フィールドに、IdM サーバーのホスト名を入力します。

- ドメイン管理者名 フィールドで、IdM 管理アカウントのユーザー名を入力します。

- Domain administrator password にパスワードを追加します。

- 参加 をクリックします。

検証手順

- システムが IdM ドメインに参加していると、RHEL 8 Web コンソールにエラーが表示されず、システム 画面でドメイン名を確認できます。

ユーザーがドメインのメンバーであることを確認するには、Terminal ページをクリックし、

idコマンドを実行します。$ id euid=548800004(example_user) gid=548800004(example_user) groups=548800004(example_user) context=unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

1.12. Web コンソールを使用して CPU のセキュリティーの問題を防ぐために SMT を無効化する手順

CPU SMT (Simultaneous Multi Threading) を悪用する攻撃が発生した場合に SMT を無効にします。SMT を無効にすると、L1TF や MDS などのセキュリティー脆弱性を軽減できます。

SMT を無効にすると、システムパフォーマンスが低下する可能性があります。

前提条件

- Web コンソールがインストールされており、アクセス可能である。詳細は、Web コンソールのインストール を参照してください。

手順

- RHEL Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- Overview タブで、System information フィールドを見つけて、View hardware details をクリックします。

CPU Security 行で、Mitigations をクリックします。

このリンクがない場合は、システムが SMT に対応していないため、攻撃を受けません。

- CPU Security Toggles テーブルで、Disable simultaneous multithreading (nosmt) オプションに切り替えます。

- Save and reboot ボタンをクリックします。

システムの再起動後、CPU は SMT を使用しなくなりました。

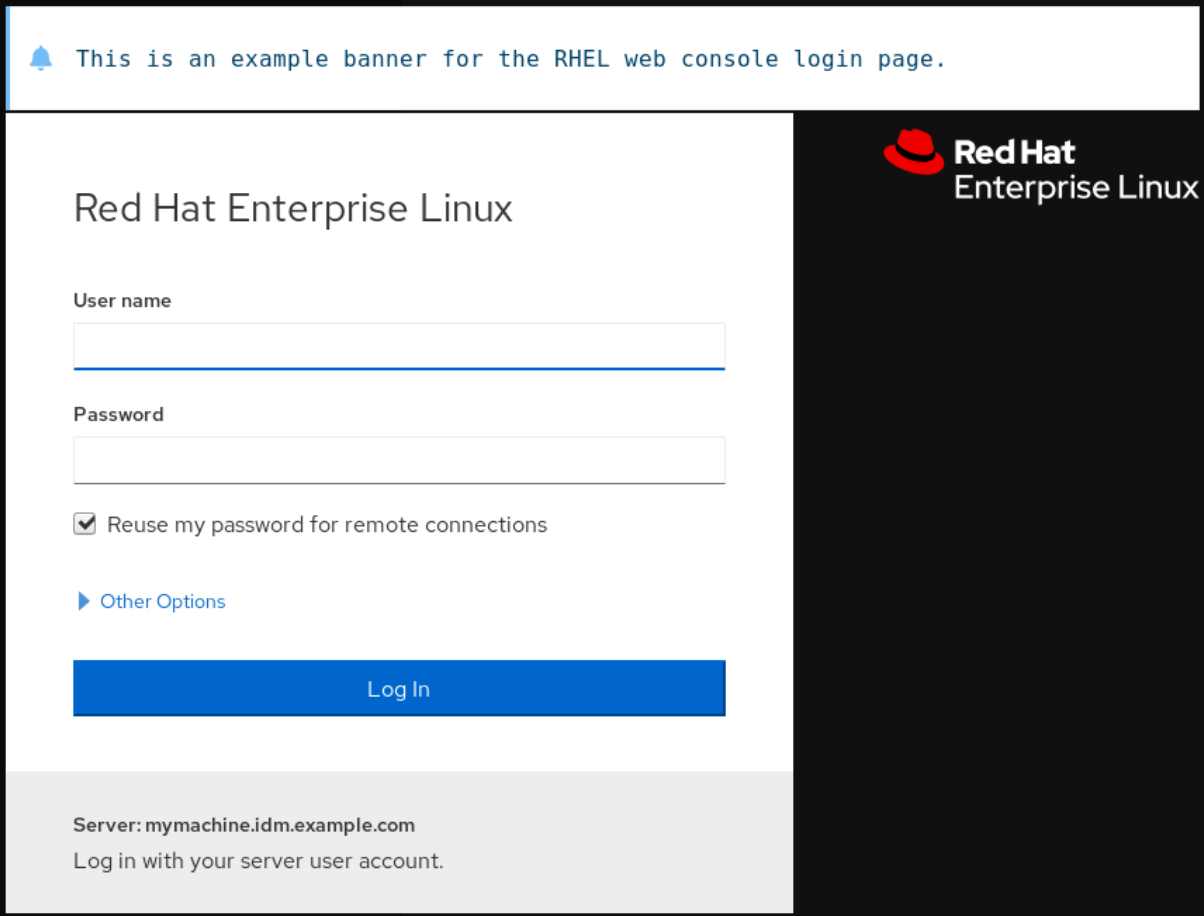

1.13. ログインページへのバナーの追加

ログイン画面にバナーファイルの内容を表示するように Web コンソールを設定できます。

前提条件

RHEL 8 Web コンソールをインストールし、アクセスできる。

詳細は、Web コンソールのインストール を参照してください。

-

sudoを使用して管理コマンドを入力するための root権限または権限がある。

手順

任意のテキストエディターで

/etc/issue.cockpitファイルを開きます。# vi /etc/issue.cockpitバナーとして表示するコンテンツをファイルに追加します。次に例を示します。

This is an example banner for the RHEL web console login page.

ファイルにマクロを含めることはできませんが、改行と ASCII アートは使用できます。

- ファイルを保存します。

任意のテキストエディターで、

/etc/cockpit/ディレクトリーのcockpit.confファイルを開きます。次に例を示します。# vi /etc/cockpit/cockpit.conf以下のテキストをファイルに追加します。

[Session] Banner=/etc/issue.cockpit

- ファイルを保存します。

Web コンソールを再起動して、変更を有効にします。

# systemctl try-restart cockpit

検証手順

Web コンソールのログイン画面を再度開き、バナーが表示されていることを確認します。

1.14. Web コンソールでの自動アイドルロックの設定

Web コンソールインターフェイスを使用して、自動アイドルロックを有効にし、システムのアイドルタイムアウトを設定できます。

前提条件

Web コンソールがインストールされており、アクセス可能である。

詳細は、Web コンソールのインストール を参照してください。

-

sudoを使用して管理コマンドを入力するための root権限または権限がある。

手順

任意のテキストエディターで、

/etc/cockpit/ディレクトリーのcockpit.confファイルを開きます。次に例を示します。# vi /etc/cockpit/cockpit.conf以下のテキストをファイルに追加します。

[Session] IdleTimeout=<X><X> は、任意の期間の数値 (分単位) に置き換えます。

- ファイルを保存します。

Web コンソールを再起動して、変更を有効にします。

# systemctl try-restart cockpit

検証手順

- 設定の期間後にセッションがログアウトされているかどうかを確認します。

第2章 Web コンソールでのホスト名の設定

以下では、Red Hat Enterprise Linux Web コンソールを使用して、Web コンソールの接続先のシステムで、異なる形式のホスト名を設定する方法を説明します。

2.1. ホスト名

ホスト名はシステムを識別します。デフォルトでは、ホスト名は localhost に設定されていますが、変更できます。

ホスト名は、以下の 2 つの部分から設定されます。

- ホスト名

- システムを識別する一意の名前です。

- ドメイン

- ネットワーク内でシステムを使用する場合や、IP アドレスではなく名前を使用する場合に、ホスト名の後にドメインを接尾辞として追加します。

ドメイン名が割り当てられたホスト名は、完全修飾ドメイン名 (FQDN) と呼ばれます。たとえば、mymachine.example.com です。

ホスト名は /etc/hostname ファイルに保存されます。

2.2. Web コンソールでの Pretty ホスト名

RHEL Web コンソールで Pretty ホスト名を設定することもできます。Pretty ホスト名は、大文字、スペースなどを含むホスト名です。

Pretty ホスト名は Web コンソールに表示されますが、ホスト名に対応させる必要はありません。

例2.1 Web コンソールでのホスト名の形式

- Pretty ホスト名

-

My machine - ホスト名

-

mymachine - 実際のホスト名 - 完全修飾ドメイン名 (FQDN)

-

mymachine.idm.company.com

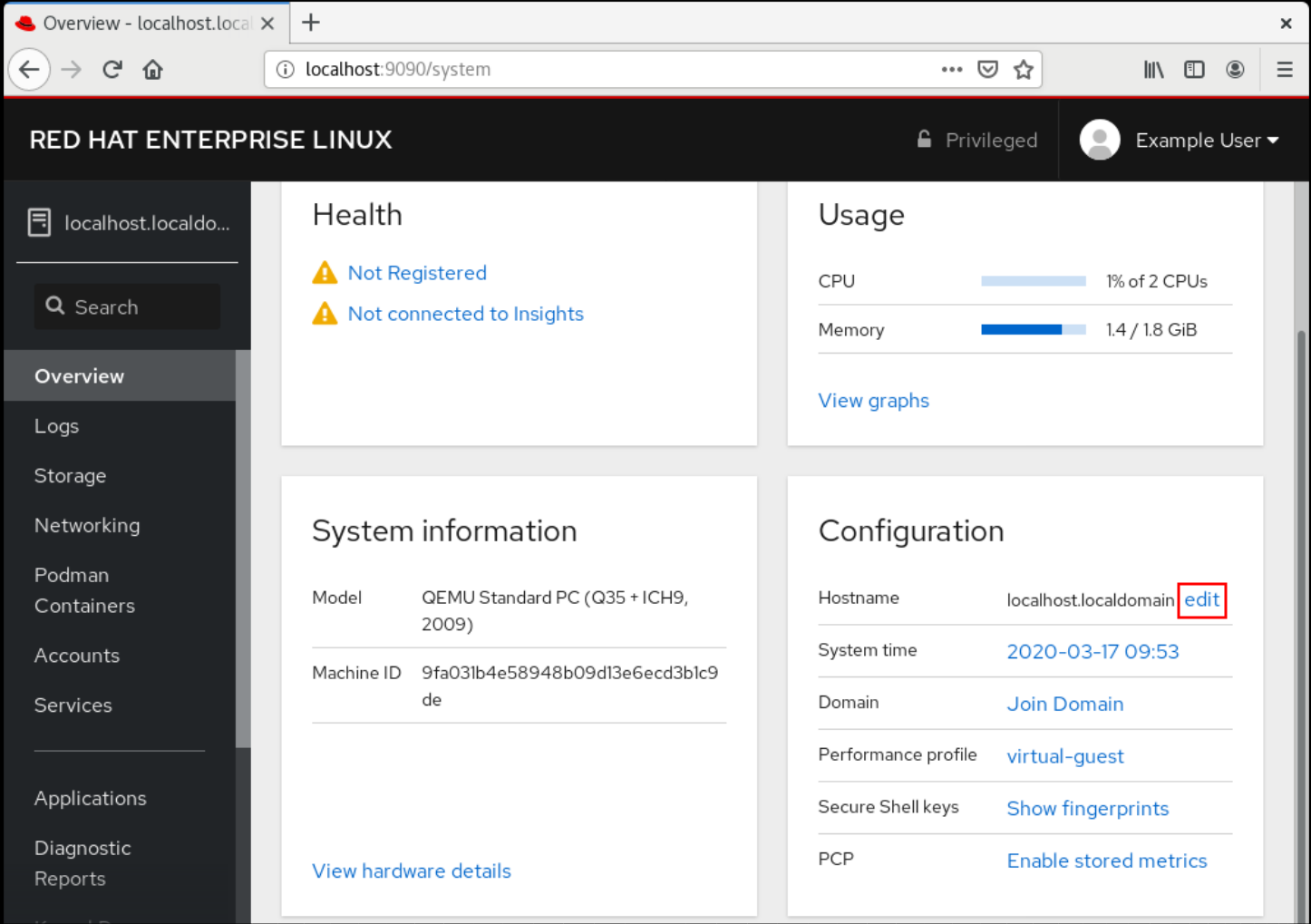

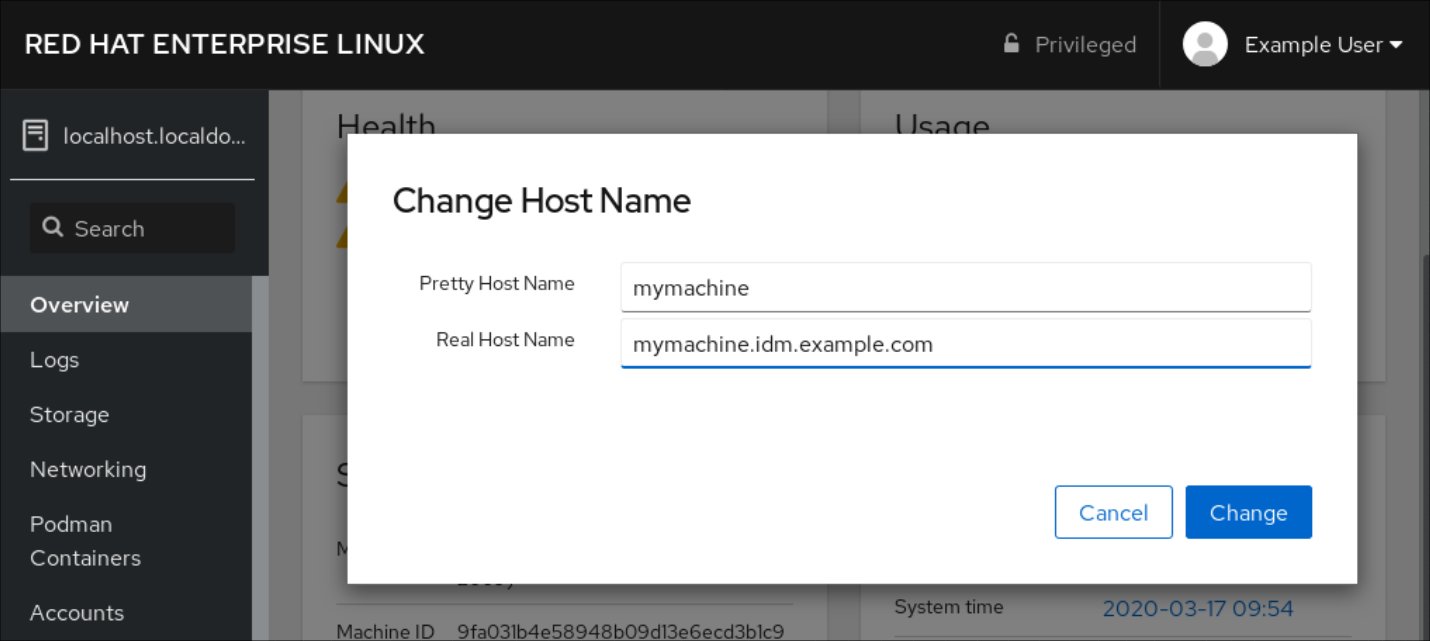

2.3. Web コンソールを使用したホスト名の設定

この手順では、Web コンソールで実際のホスト名または Pretty ホスト名を設定します。

前提条件

RHEL 8 Web コンソールをインストールし、アクセスできる。

詳細は、Web コンソールのインストール を参照してください。

手順

Web コンソールへのログイン

詳細は、Web コンソールへのログイン を参照してください。

- Overview をクリックします。

現在のホスト名の横にある edit をクリックします。

- ホスト名の変更 ダイアログボックスの Pretty ホスト名 フィールドに、ホスト名を入力します。

実際のホスト名フィールド は、ドメイン名を Pretty 名に割り当てます。

ホスト名が Pretty ホスト名と一致しない場合は、実際にホスト名を手動で変更できます。

Change をクリックします。

検証手順

- Web コンソールからログアウトします。

ブラウザーのアドレスバーに新規ホスト名のアドレスを入力して、Web コンソールを再度開きます。

第3章 Web コンソールアドオンのインストールとカスタムページの作成

Red Hat Enterprise Linux システムの使用方法に応じて、使用可能 なアプリケーションを Web コンソールに追加したり、ユースケースに基づいてカスタムページを作成したりできます。

3.1. RHEL Web コンソールのアドオン

cockpit パッケージはデフォルトで Red Hat Enterprise Linux の一部ですが、次のコマンドを使用してオンデマンドでアドオンアプリケーションをインストールできます。

# yum install <add-on>上記コマンドの <add-on> は、RHEL Web コンソールで使用可能なアドオンアプリケーションのリストのパッケージ名に置き換えます。

| 機能名 | パッケージ名 | 用途 |

|---|---|---|

| Composer |

| カスタム OS イメージの構築 |

| マシン |

|

|

| PackageKit |

| ソフトウェア更新およびアプリケーションインストール (通常はデフォルトでインストールされている) |

| PCP |

| 永続的かつ、より詳細なパフォーマンスデータ (UI からオンデマンドでインストール) |

| Podman |

| コンテナーの管理 と コンテナーイメージの管理 (RHEL 8.1 から利用可能) |

| セッションの録画 |

| ユーザーセッションの記録および管理 |

| ストレージ |

|

|

3.2. Web コンソールでの新しいページの作成

カスタマイズした関数を Red Hat Enterprise Linux Web コンソールに追加する場合は、必要な関数を実行するページの HTML および JavaScript ファイルを含むパッケージディレクトリーを追加する必要があります。

カスタムページの追加の詳細は、Cockpit Project Web サイトの Creating Plugins for the Cockpit User Interface を参照してください。

関連情報

第4章 Web コンソールを使用したシステムパフォーマンスの最適化

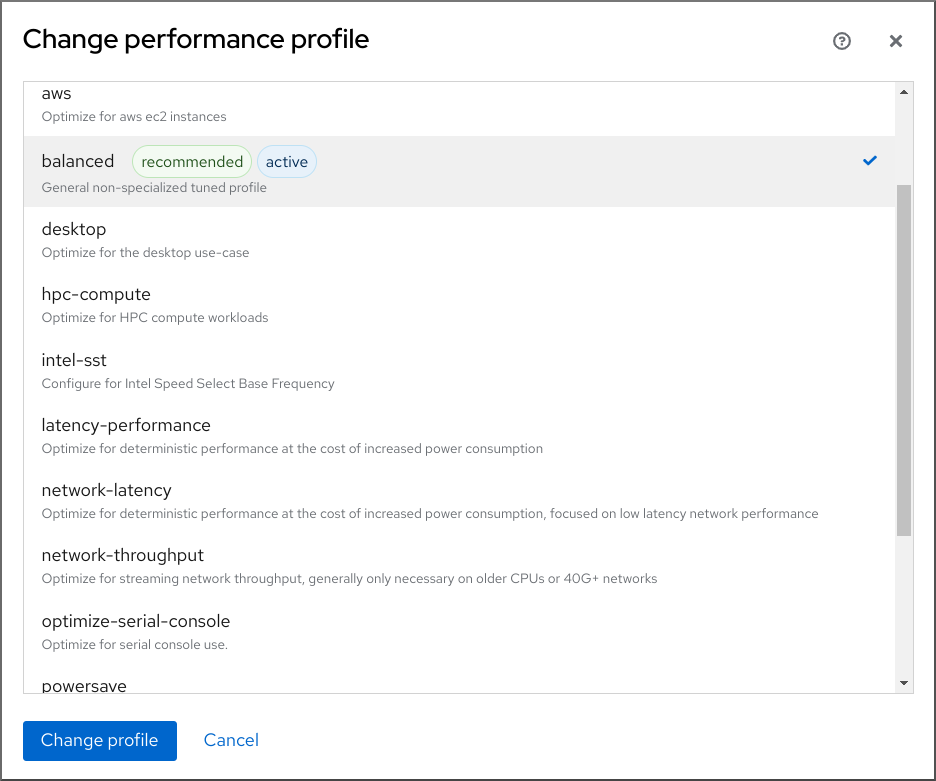

以下では、RHEL Web コンソールでパフォーマンスプロファイルを設定し、選択したタスクに対してシステムのパフォーマンスを最適化する方法を説明します。

4.1. Web コンソールでのパフォーマンスチューニングオプション

Red Hat Enterprise Linux 8 には、以下のタスクに対してシステムを最適化する複数のパフォーマンスプロファイルが同梱されています。

- デスクトップを使用するシステム

- スループットパフォーマンス

- レイテンシーパフォーマンス

- ネットワークパフォーマンス

- 電力の低消費

- 仮想マシン

TuneD サービスは、選択したプロファイルに一致するようにシステムオプションを最適化します。

Web コンソールでは、システムが使用するパフォーマンスプロファイルを設定できます。

関連情報

4.2. Web コンソールでのパフォーマンスプロファイルの設定

実行するタスクに応じて、Web コンソールを使用して適切なパフォーマンスプロファイルを設定することでシステムパフォーマンスを最適化できます。

前提条件

- Web コンソールをインストールし、アクセスできることを確認します。詳細は、Web コンソールのインストール を参照してください。

手順

- 8 の Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

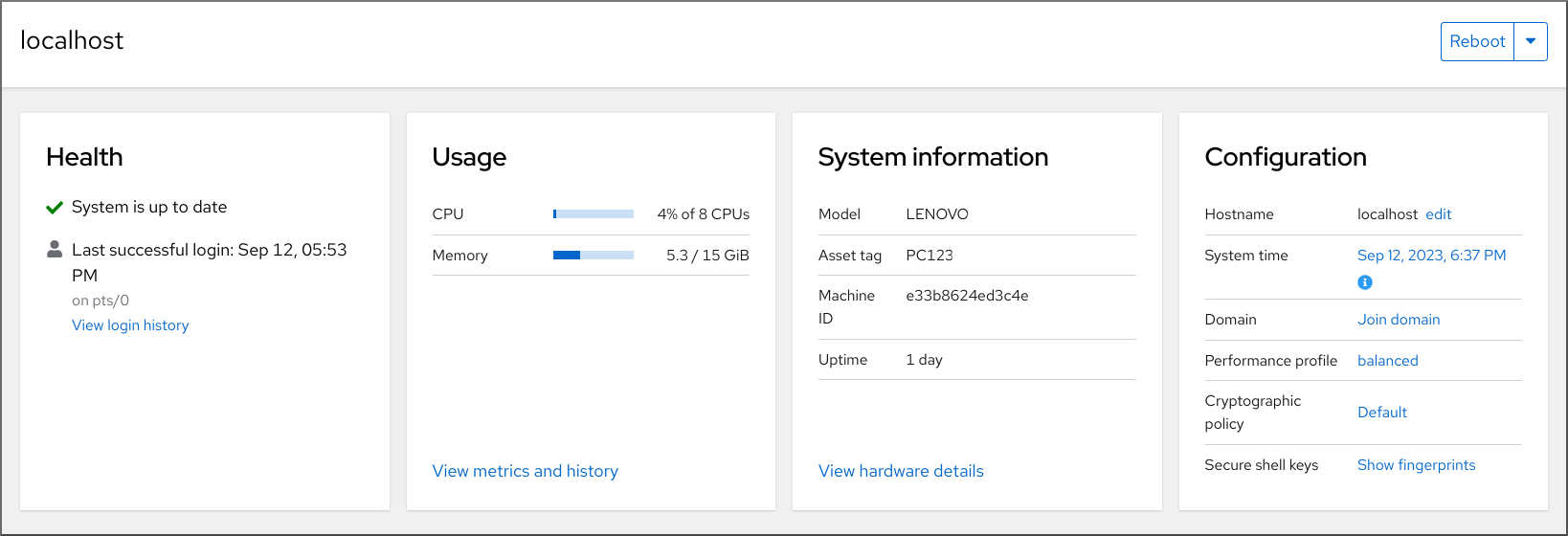

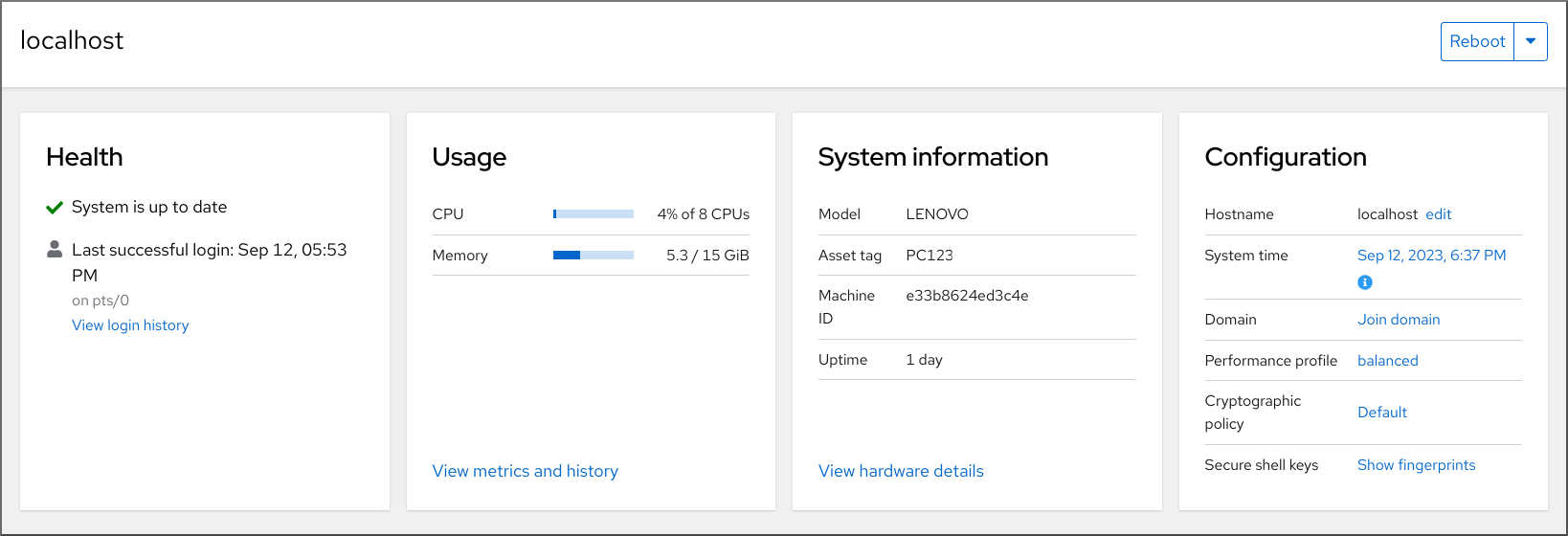

- Overview をクリックします。

Configuration セクションで、現在のパフォーマンスプロファイルをクリックします。

Change Performance Profile ダイアログボックスで、必要なプロファイルを設定します。

- Change Profile をクリックします。

検証手順

- Overview タブの Configuration セクションに、選択したパフォーマンスプロファイルが表示されます。

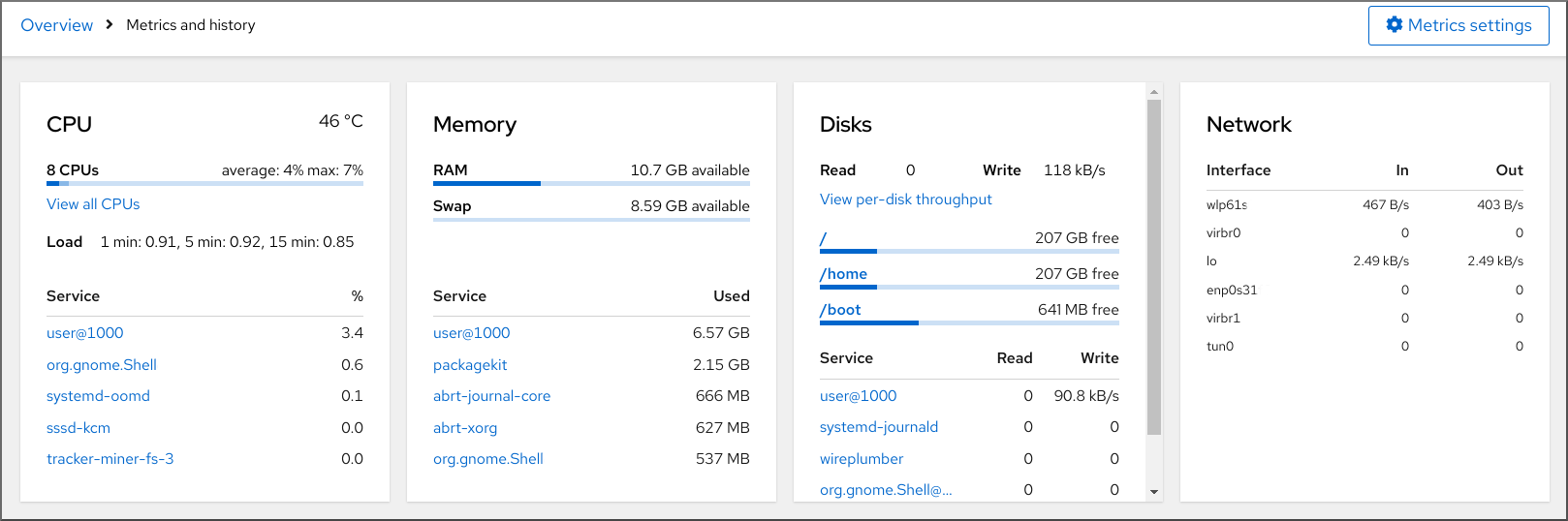

4.3. Web コンソールを使用したローカルシステムのパフォーマンスの監視

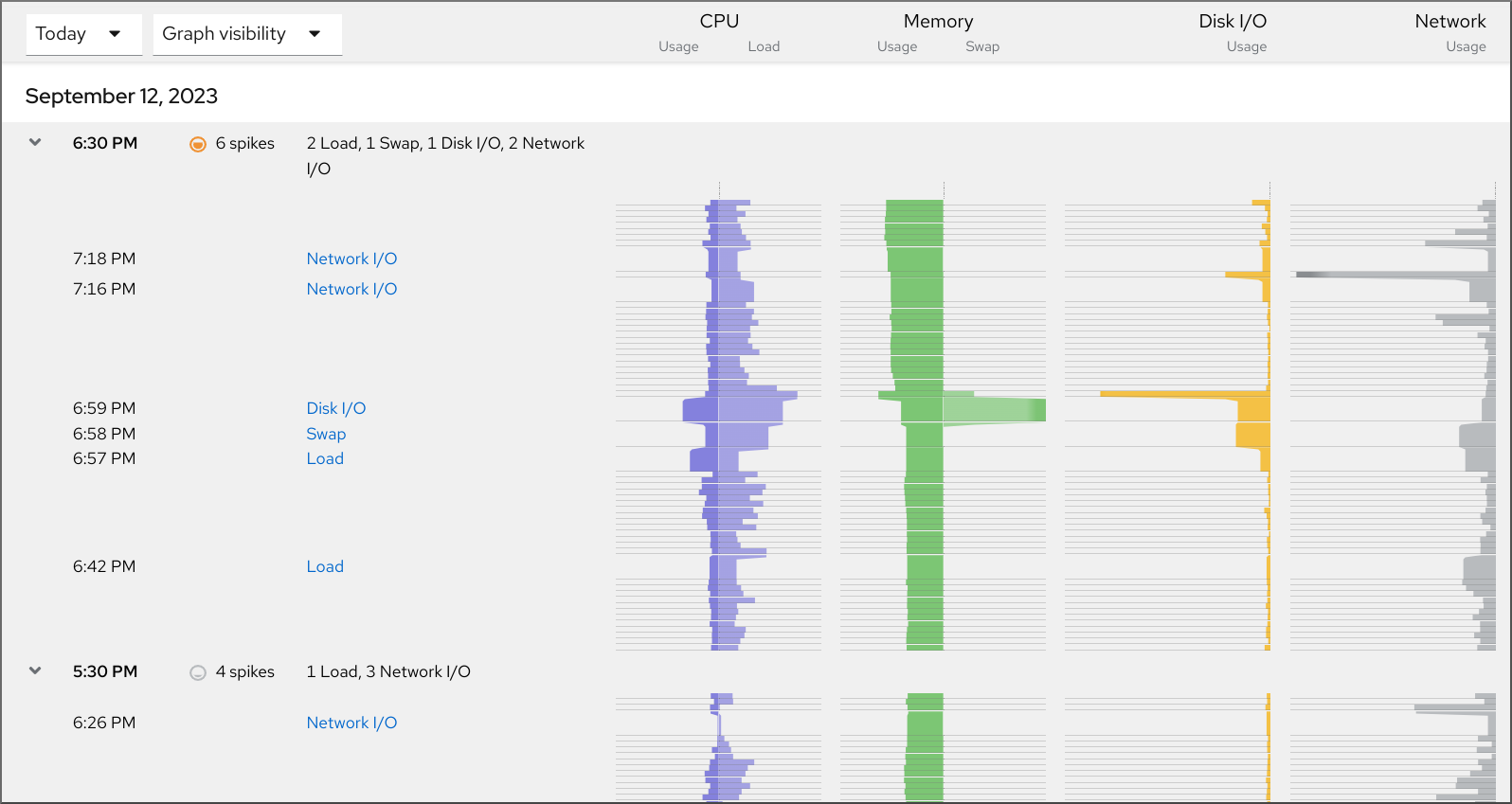

Red Hat Enterprise Linux の Web コンソールは、トラブルシューティングに Utilization Saturation and Errors (USE) メソッドを使用します。新しいパフォーマンスメトリックページには、データの履歴ビューが時系列に整理されており、最新のデータが上部に表示されます。

Metrics and history ページでは、イベント、エラー、リソースの使用率と飽和状態のグラフィカル表示を表示できます。

前提条件

- RHEL 8 Web コンソールをインストールし、アクセスできる。詳細は、Web コンソールのインストール を参照してください。

パフォーマンスメトリクスの収集を可能にする

cockpit-pcpパッケージがインストールされている。Web コンソールインターフェイスからパッケージをインストールするには、以下を行います。

- Web コンソールに管理者権限でログインする。詳細は、Web コンソールへのログイン を参照してください。

- Overview ページで、View metrics and history をクリックします。

- cockpit-pcp のインストール ボタンをクリックします。

- ソフトウェアのインストール ダイアログウィンドウで、Install をクリックします。

コマンドラインインターフェイスからパッケージをインストールするには、次を使用します。

# yum install cockpit-pcp

Performance Co-Pilot (PCP) サービスが有効になっている。

# systemctl enable --now pmlogger.service pmproxy.service

手順

- 8 の Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- Overview をクリックします。

Usage セクションで、View metrics and history をクリックします。

Metrics and history セクションが開きます。

-

現在のシステム設定と使用状況:

-

ユーザー指定の時間間隔におけるグラフィック形式のパフォーマンスメトリクス:

-

現在のシステム設定と使用状況:

4.4. Web コンソールと Grafana を使用して複数のシステムのパフォーマンスを監視する

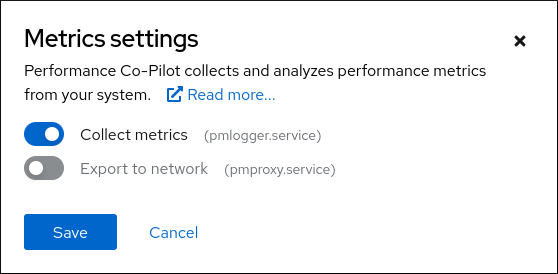

Grafana を使用すると、一度に複数のシステムからデータを収集し、収集した Performance Co-Pilot (PCP) メトリックのグラフィカル表現を確認できます。Web コンソールインターフェイスで、複数のシステムのパフォーマンスメトリックの監視およびエクスポートを設定できます。

前提条件

- Web コンソールがインストールされており、アクセス可能である。詳細は、Web コンソールのインストールおよび有効化 を参照してください。

cockpit-pcpパッケージをインストールします。Web コンソールインターフェイスから:

- Web コンソールに管理者権限でログインする。詳細は、Web コンソールへのログイン を参照してください。

- 概要 ページで、詳細と履歴を表示 をクリックします。

- cockpit-pcp のインストール ボタンをクリックします。

- ソフトウェアのインストール ダイアログウィンドウで、Install をクリックします。

- ログアウトしてから再度ログインして、メトリクスの履歴を表示します。

コマンドラインインターフェイスからパッケージをインストールするには、次を使用します。

# yum install cockpit-pcp

PCP サービスを有効にします。

# systemctl enable --now pmlogger.service pmproxy.service- Grafana ダッシュボードをセットアップします。詳細は、grafana-server の設定 を参照してください。

redisパッケージをインストールします。# yum install redisまたは、手順の後半で Web コンソールインターフェイスからパッケージをインストールすることもできます。

手順

- Overview ページで、Usage テーブルの View metrics and history をクリックします。

- Metrics settings ボタンをクリックします。

Export to network スライダーをアクティブな位置に移動します。

redisパッケージがインストールされていない場合は、Web コンソールでインストールするように求められます。-

pmproxyサービスを開くには、ドロップダウンリストからゾーンを選択し、Add pmproxy ボタンをクリックします。 - Save をクリックします。

検証

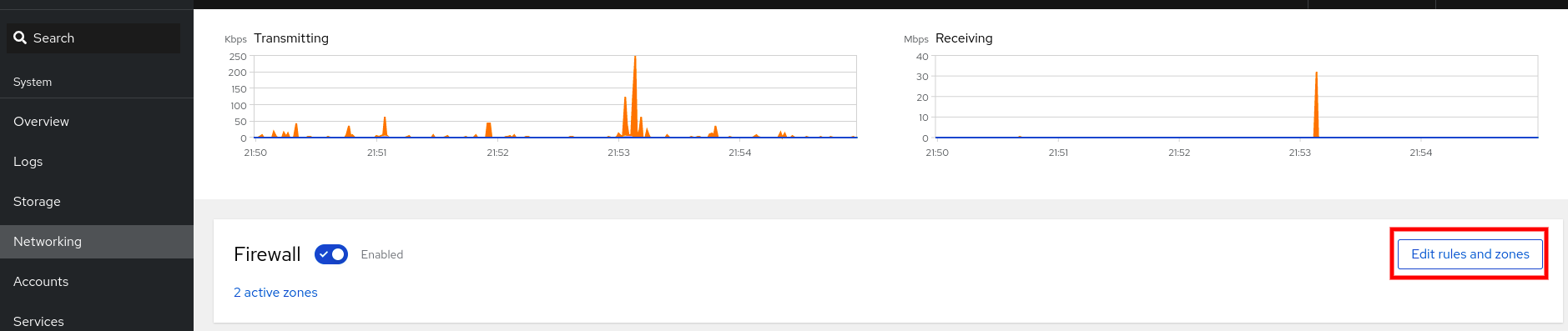

- Networking をクリックします。

- Firewall テーブルで、Edit rules and zones ボタンをクリックします。

-

選択したゾーンで

pmproxyを検索します。

監視するすべてのシステムでこの手順を繰り返します。

第5章 Web コンソールでログの確認

RHEL 8 Web コンソールでログへのアクセス、確認、およびフィルタリングの方法を説明します。

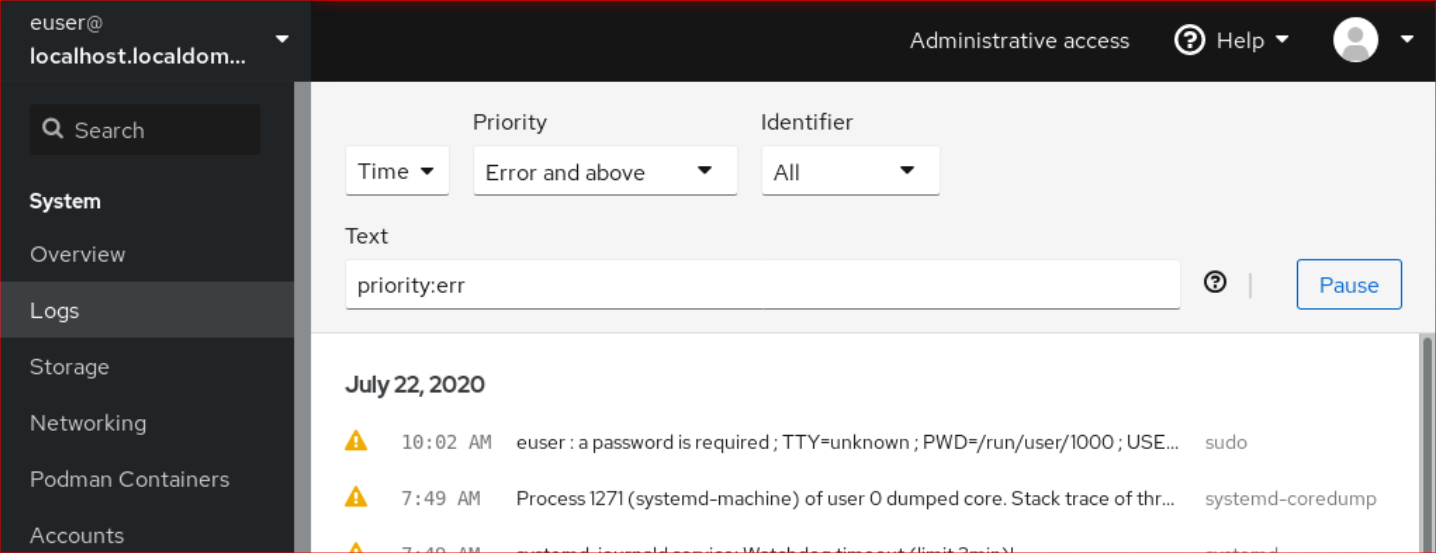

5.1. Web コンソールでログの確認

RHEL 8 Web コンソールのログセクションは、journalctl ユーティリティーの UI です。Web コンソールインターフェイスで、システムログにアクセスできます。

前提条件

RHEL 8 Web コンソールがインストールされている。

詳細は、Web コンソールのインストールおよび有効化 を参照してください。

手順

RHEL Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

Logs をクリックします。

- リストからログを確認するログエントリーをクリックして、ログエントリーの詳細を開きます。

Pause ボタンを使用すると、新しいログエントリーが表示されないように一時停止できます。新しいログエントリーを再開すると、Web コンソールは、Pause ボタンを使用した後に報告されたすべてのログエントリーを読み込みます。

Priority 時間、優先順位、または識別子でログをフィルタリングできます。詳細は、Web コンソールでのログのフィルタリング を参照してください。

5.2. Web コンソールでのログのフィルタリング

Web コンソールでログエントリーをフィルタリングできます。

前提条件

Web コンソールインターフェイスがインストールされており、アクセス可能である。

詳細は、Web コンソールのインストール を参照してください。

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Logs をクリックします。

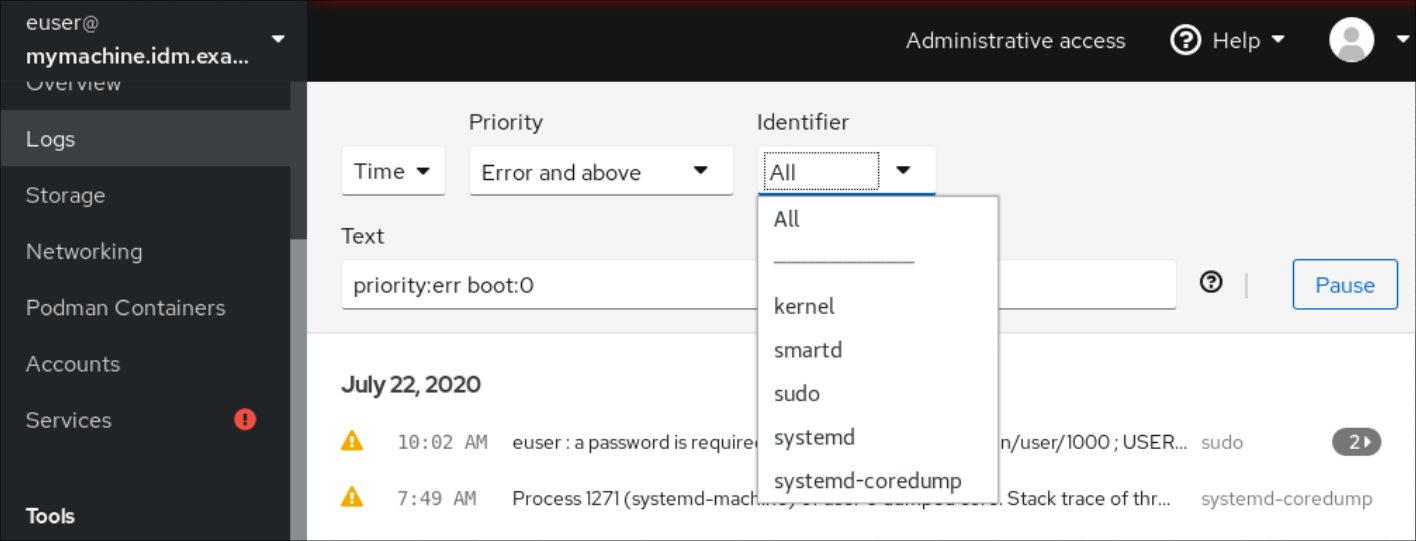

コンソールデフォルトでは、Web コンソールには最新のログエントリーが表示されます。別の時間範囲でフィルタリングするには、Time ドロップダウンメニューをクリックして、希望するオプションを選択します。

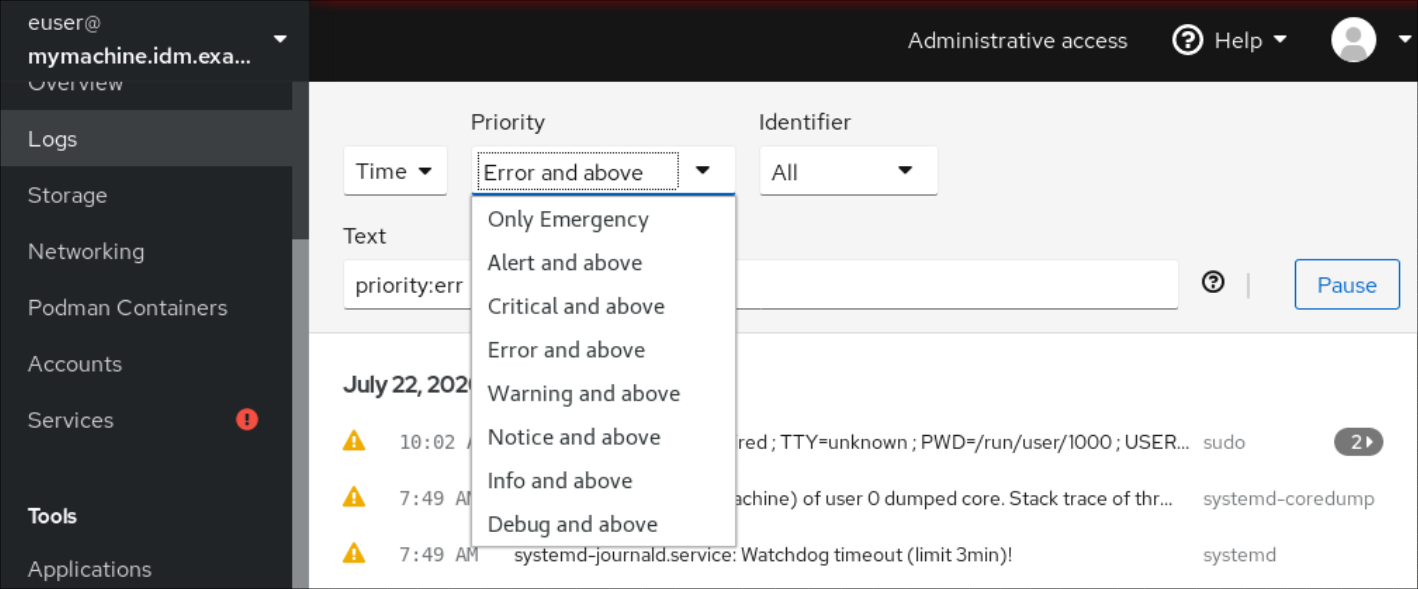

重大度ログのリストは、デフォルトで エラー以上のレベル が表示されます。優先度のフィルタリングを変更するには、ドロップダウンメニューの エラー以上のレベル をクリックして、優先度を選択します。

デフォルトでは、Web コンソールにはすべての識別子のログが表示されます。特定のサービスのログをフィルタリングするには、All ドロップダウンメニューをクリックして、識別子を選択します。

- ログエントリーを開くには、選択したログをクリックします。

5.3. Web コンソールでログをフィルターするためのテキスト検索オプション

テキスト検索オプション機能では、ログをフィルタリングするためのさまざまなオプションを利用できます。テキスト検索を使用してログをフィルタリングする場合は、3 つのドロップダウンメニューに定義した事前定義オプションを使用するか、自分で検索全体を入力できます。

ドロップダウンメニュー

検索のメインパラメーターを指定するのに使用できるドロップダウンメニューには、以下の 3 つがあります。

- 時間: このドロップダウンメニューには、検索のさまざまな時間範囲が事前定義されます。

-

優先度: このドロップダウンメニューでは、さまざまな優先度のオプションを利用できます。

journalctl --priorityオプションに対応します。デフォルトの優先度の値は Error and above です。これは、他の優先度を指定しないと毎回設定されます。 -

識別子: このドロップダウンメニューでは、フィルタリングする ID を選択します。

journalctl --identifierオプションに対応します。

量記号

検索を指定するのに使用できる量記号は 6 つあります。これらは、ログテーブルをフィルタリングするための Options で説明されています。

ログフィールド

特定のログフィールドを検索する場合は、フィールドとその内容を指定することができます。

ログメッセージでの自由形式のテキスト検索

ログメッセージで任意のテキスト文字列をフィルタリングできます。文字列は、正規表現の形式にすることもできます。

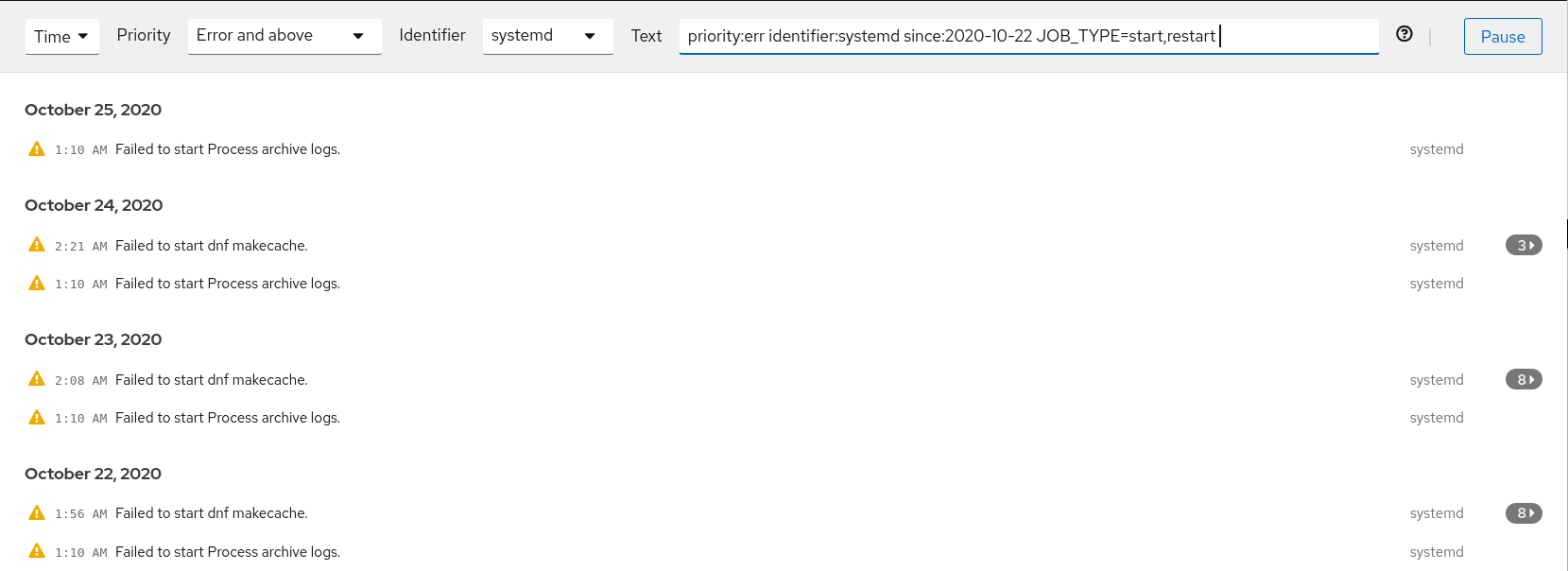

高度なログのフィルタリング I

2020 年 10 月 22 日深夜以降に発生した systemd によって識別されるすべてのログメッセージをフィルターします。ジャーナルフィールド JOB_TYPE は start または restart のいずれかです。

-

フィールドを検索するには、

identifier:systemd since:2020-10-22 JOB_TYPE=start,restartと入力します。 結果を確認します。

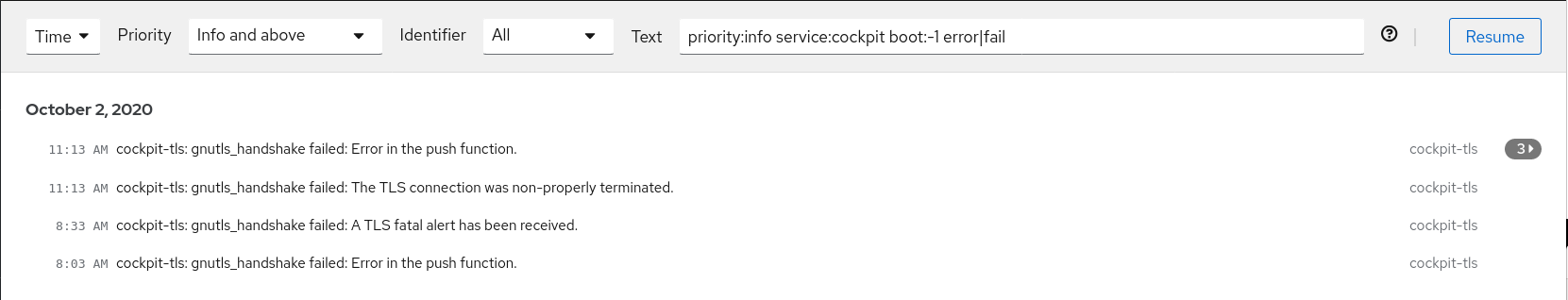

高度なログフィルタリング II

最後の前に起動で cockpit.servicesystemd ユニットから送信されたすべてのログメッセージ、およびメッセージのボディーに error または fail が含まれるログメッセージをすべてフィルターします。

-

検索フィールドに

service:cockpit boot:-1 error|failと入力します。 結果を確認します。

5.4. テキストボックスのボックスを使用した Web コンソールでのログのフィルター

テキストの検索ボックスを使用すると、異なるパラメーターに従ってログをフィルターできます。検索は、フィルタリングドロップダウンメニュー、クォーター、ログフィールド、およびフリー形式の文字列検索を組み合わせます。

前提条件

Web コンソールインターフェイスがインストールされており、アクセス可能である。

詳細は、Web コンソールのインストール を参照してください。

手順

RHEL Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Logs をクリックします。

ドロップダウンメニューを使用して、3 つの主要なフィルタリング対象の数量 (時間範囲、優先順位、識別子) (フィルタリングする) を指定します。

優先順位 の数量には常に値が必要です。これを指定しない場合、Error and above の優先度が自動的にフィルターされます。テキスト検索ボックスに、設定したオプションに注目してください。

フィルターするログフィールドを指定します。

複数のログフィールドを追加できます。

- 自由形式文字列を使用して他の文字を検索できます。検索ボックスにも正規表現も使用できます。

5.5. ログフィルタリングのオプション

複数の journalctl オプションがあり、Web コンソールでのログのフィルタリングに使用できます。これは便利な場合があります。これらの一部は、Web コンソールインターフェイスのドロップダウンメニューですでに扱われています。

表5.1 表

| オプション名 | 用途 | 備考 |

|---|---|---|

|

| メッセージの優先度による出力をフィルタリングします。単一数値またはテキストログレベルを取ります。ログレベルは、通常の syslog ログレベルです。単一のログレベルが指定されている場合、このログレベルまたは低い (より重要な) ログレベルを持つすべてのメッセージが表示されます。 | 優先順位 ドロップダウンメニューで説明されます。 |

|

| 指定された syslog 識別子 SYSLOG_IDENTIFIER のメッセージを表示します。複数回指定できます。 | 識別子 ドロップダウンメニューで説明されています。 |

|

| 最新のジャーナルエントリーのみを表示し、ジャーナルに追加されるように新しいエントリーを継続的に出力します。 | ドロップダウンで説明しません。 |

|

|

指定した |

ドロップダウンで説明されません。 |

|

| 特定のブートのメッセージを表示します。 正の整数は、ジャーナルの最初から起動を探し、ゼロ以下の整数は、ジャーナルの最後から起動を探します。このため、1 は、時系列順でジャーナルで見つかった最初の起動を意味し、2 は次に見つかったものと続きます。また、-0 は最後の起動、-1 は最後の起動の1 つ前などとなります。 | 時間 ドロップダウンメニューでは、現在の起動 または 以前の起動 としてのみ説明されています。その他のオプションは手動で書き込む必要があります。 |

|

| 指定の日付以降のエントリーまたは指定の日付以前のエントリーを示します。日付は、2012-10-30 18:17:16 の形式にする必要があります。時間部分を省略すると、00:00:00 が想定されます。2 番目のコンポーネントのみを省略すると、:00 が想定されます。日付コンポーネントを省略すると、現在の日付が想定されます。yesterday、today、tomorrow も利用できます。それぞれ、現在の日付けの前の 00:00:00、現在の日付け、現在の日付けの後の日を参照します。now は、現在時刻を意味します。最後に、相対時間は-または+を前に付けてを指定できます。これは、現在時間の前または後の時間を参照します。 | ドロップダウンで説明しません。 |

第6章 Web コンソールでユーザーアカウントの管理

RHEL Web コンソールは、システムユーザーアカウントの追加、編集、および削除を行うインターフェイスを提供します。

本セクションの内容を読むと、以下を理解できます。

- 既存のアカウントが存在する場所

- 新規アカウントの追加方法

- パスワードの有効期限の設定方法

- ユーザーセッションを終了する方法および時期

前提条件

- 管理者権限が割り当てられたアカウントで RHEL Web コンソールにログインしている。詳細は RHEL 8 Web コンソールへのログイン を参照してください。

6.1. Web コンソールで管理されるシステムユーザーアカウント

RHEL Web コンソールに表示されているユーザーアカウントでは、以下が可能になります。

- システムにアクセスする際にユーザーを認証する

- システムへのアクセス権を設定する

RHEL Web コンソールは、システムに存在するすべてのユーザーアカウントを表示します。そのため、最初に Web コンソールにログインした直後は、ユーザーアカウントが少なくとも 1 つ表示されます。

RHEL Web コンソールにログインしたら、以下の操作を実行できます。

- 新規ユーザーアカウントの作成

- パラメーターの変更

- アカウントのロック

- ユーザーセッションの終了

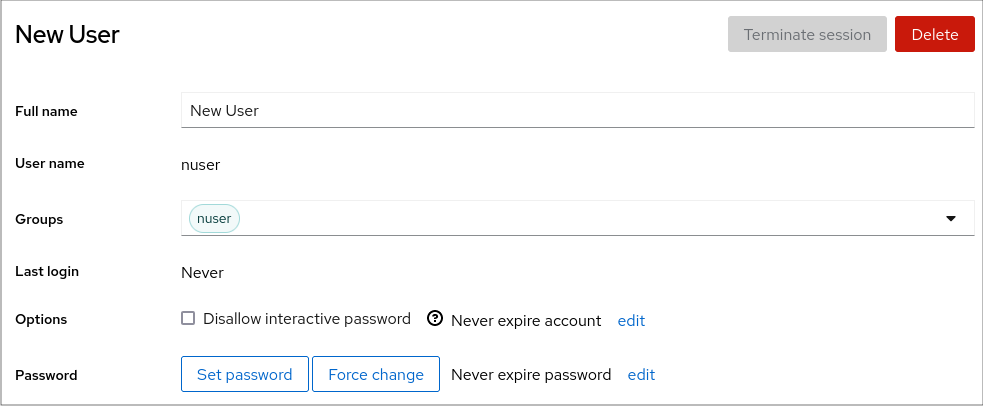

6.2. Web コンソールで新規アカウントの追加

RHEL Web コンソールを使用して、ユーザーアカウントをシステムに追加し、アカウントに管理者権限を設定する場合は、以下の手順に従います。

前提条件

- RHEL Web コンソールがインストールされており、アクセス可能である。詳細は、Web コンソールのインストール を参照してください。

手順

- RHEL Web コンソールにログインします。

- Accounts をクリックします。

- Create New Account をクリックします。

フルネーム フィールドにユーザーの氏名を入力します。

RHEL Web コンソールは、入力した氏名からユーザー名が自動的に作成され、ユーザー名 フィールドに入力されます。名前の頭文字と、苗字で設定される命名規則を使用しない場合は、入力されたユーザー名を変更します。

パスワード/確認 フィールドにパスワードを入力し、再度パスワードを入力します。

フィールドの下にあるカラーバーは、入力したパスワードの強度を表し、弱いパスワードは使用できないようにします。

- 作成 をクリックして設定を保存し、ダイアログボックスを閉じます。

- 新規作成したアカウントを選択します。

Groups ドロップダウンメニューで、新しいアカウントに追加するグループを選択します。

これで アカウント 設定に新規アカウントが表示され、認証情報を使用してシステムに接続できるようになりました。

6.3. Web コンソールでパスワード有効期限の強制

デフォルトでは、ユーザーアカウントのパスワードに期限はありません。定義した日数が経過したら、システムパスワードが期限切れになるように設定できます。パスワードが期限切れになると、次回のログイン時にパスワードの変更が要求されます。

手順

- RHEL 8 Web コンソールにログインします。

- Accounts をクリックします。

- パスワードの有効期限を設定するユーザーアカウントを選択します。

Password 行の edit をクリックします。

- Password expiration ダイアログボックスで、Require password change every … days を選択し、パスワードの期限が切れるまでの日数 (正の整数) を入力します。

Change をクリックします。

Web コンソールの Password 行に、将来のパスワード変更リクエストの日付がすぐに表示されます。

6.4. Web コンソールでユーザーセッションの終了

ユーザーがシステムにログインすると、ユーザーセッションが作成されます。ユーザーセッションを終了すると、ユーザーはシステムからログアウトされます。これは、システムのアップグレードなどの、設定変更の影響を受ける管理タスクを実行する必要がある場合に便利です。

RHEL 8 Web コンソールの各ユーザーアカウントで、現在使用している Web コンソールセッション以外のセッションすべてを終了できます。これにより、システムへの不正アクセスを阻止できます。

手順

- RHEL 8 Web コンソールにログインします。

- Accounts をクリックします。

- セッションを終了するユーザーアカウントをクリックします。

Terminate Session をクリックします。

Terminate Session ボタンが無効になっている場合は、ユーザーがシステムにログインしていません。

RHEL Web コンソールはセッションを終了します。

第7章 Web コンソールでのサービスの管理

RHEL Web コンソールインターフェイスでシステムサービスを管理する方法を説明します。サービスをアクティブまたは非アクティブにしたり、サービスを再起動または再読み込みしたり、自動起動を管理したりできます。

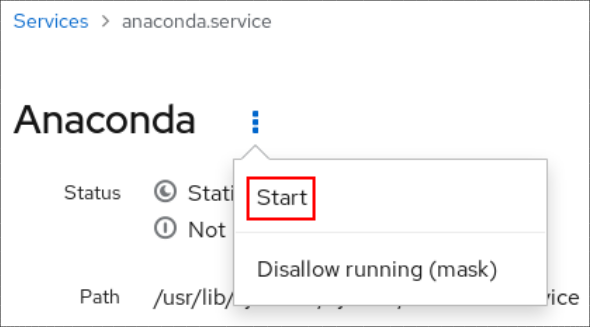

7.1. Web コンソールでのシステムサービスのアクティブ化または非アクティブ化

この手順では、Web コンソールインターフェイスを使用して、システムサービスをアクティブまたは非アクティブにします。

前提条件

RHEL 8 Web コンソールがインストールされている。

詳細は、Web コンソールのインストールおよび有効化 を参照してください。

名前または説明でサービスをフィルタリングできます。また、サービスの自動起動を有効、無効、または静的なものでフィルタリングできます。インターフェイスには、サービスの現在の状態と最近のログが表示されます。

管理者権限で RHEL Web コンソールにログインしている。

詳細は、Web コンソールへのログイン を参照してください。

- 左側の Web コンソールメニューで Services をクリックします。

- サービス のデフォルトタブは システムサービス です。ターゲット、ソケット、タイマー、またはパスを管理する場合は、上部のメニューのそれぞれのタブに切り替えます。

- サービス設定を開くには、リストから選択したサービスをクリックします。状態 列を選択すると、アクティブまたは非アクティブのサービスを確認できます。

サービスをアクティブ化または非アクティブ化します。

非アクティブなサービスをアクティブにするには、Start ボタンをクリックします。

アクティブなサービスを非アクティブにするには、Stop ボタンをクリックします。

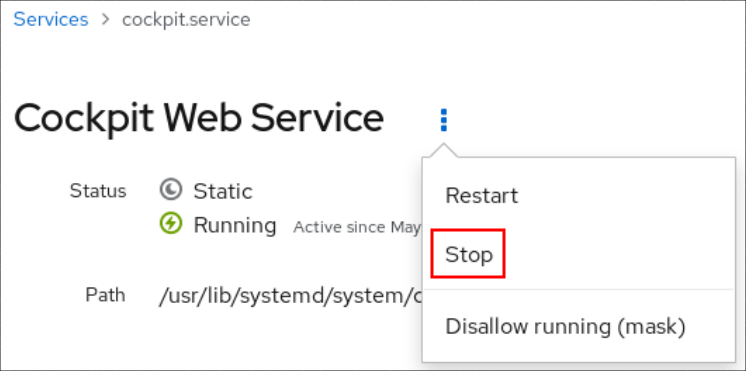

7.2. Web コンソールでのシステムサービスの再起動

この手順では、Web コンソールインターフェイスを使用してシステムサービスを再起動します。

前提条件

RHEL 8 Web コンソールがインストールされている。

詳細は、Web コンソールのインストールおよび有効化 を参照してください。

名前または説明でサービスをフィルタリングできます。また、サービスの自動起動を有効、無効、または静的なものでフィルタリングできます。インターフェイスには、サービスの現在の状態と最近のログが表示されます。

管理者権限で RHEL Web コンソールにログインしている。

詳細は、Web コンソールへのログイン を参照してください。

- 左側の Web コンソールメニューで Services をクリックします。

- サービス のデフォルトタブは システムサービス です。ターゲット、ソケット、タイマー、またはパスを管理する場合は、上部のメニューのそれぞれのタブに切り替えます。

- サービス設定を開くには、リストから選択したサービスをクリックします。

- サービスを再起動するには、Restart ボタンをクリックします。

7.3. Web コンソールでのマニフェスト設定のオーバーライド

システムの特定のユーザーおよび全ユーザーの Web コンソールのメニューを変更できます。cockpit プロジェクトでは、パッケージ名はディレクトリー名です。パッケージには、manifest.json ファイルと他のファイルが含まれています。デフォルト設定は、manifest.json ファイルに存在します。指定したユーザーの特定の場所に <package-name>.override.json ファイルを作成することで、デフォルトの cockpit メニュー設定をオーバーライドできます。

前提条件

RHEL 8 Web コンソールがインストールされている。

詳細は、Web コンソールのインストールおよび有効化 を参照してください。

手順

任意のテキストエディターで

<systemd>.override.jsonファイルのマニフェスト設定をオーバーライドします。次に例を示します。すべてのユーザーの設定を編集するには、次のように入力します。

# vi /etc/cockpit/<systemd>.override.json単一ユーザーの設定を編集するには、次のように入力します。

# vi ~/.config/cockpit/<systemd>.override.json

次の詳細を含む必要なファイルを編集します。

{ "menu": { "services": null, "logs": { "order": -1 } } }-

null値を指定すると、services タブが非表示になります。 -

-1値を指定すると、logs タブが一番目に移動します。

-

cockpitサービスを再起動します。# systemctl restart cockpit.service

関連情報

-

cockpit(1)man ページ - Manifest overrides

第8章 Web コンソールを使用したネットワークボンディングの設定

RHEL 8 Web コンソールでネットワークボンディングがどのように機能し、ネットワークボンディングの設定方法を確認します。

RHEL 8 Web コンソールは、NetworkManager サービスに構築されます。

前提条件

- RHEL 8 Web コンソールがインストールされ、有効になっている。詳細は、Web コンソールのインストール を参照してください。

8.1. ボンディングモードに応じたアップストリームのスイッチ設定

使用するボンディングモードに応じて、スイッチでポートを設定する必要があります。

| ボンディングモード | スイッチの設定 |

|---|---|

|

| Link Aggregation Control Protocol (LACP) がネゴシエートされたものではなく、静的 EtherChannel を有効にする必要があります。 |

|

| このスイッチで必要な設定は必要ありません。 |

|

| (LACP がネゴシエートされたものではなく) 静的な Etherchannel を有効にする必要があります。 |

|

| (LACP がネゴシエートされたものではなく) 静的な Etherchannel を有効にする必要があります。 |

|

| LACP がネゴシエートされた Etherchannel が有効になっている必要があります。 |

|

| このスイッチで必要な設定は必要ありません。 |

|

| このスイッチで必要な設定は必要ありません。 |

スイッチの設定方法の詳細は、スイッチのドキュメントを参照してください。

特定のネットワークボンディング機能 (例: fail-over メカニズム) は、ネットワークスイッチなしでのダイレクトケーブル接続に対応していません。詳細は、ボンディングは、クロスオーバーケーブルを使用したダイレクトコレクションをサポートしますか? を参照してください。を参照してください。

8.2. ボンディングモード

RHEL 8 では、複数のモードオプションがあります。各モードオプションは、特定の負荷分散とフォールトトレランスを特徴としています。ボンディングインターフェイスの動作は、モードによって異なります。ボンディングモードは、フォールトトレランス、負荷分散、またはその両方を提供します。

ロードバランスモード

- ラウンドロビン - 最初に利用可能なインターフェイスから最後のインターフェイスへ、パケットを送信します。

フォールトトレランスモード

- アクティブバックアップ - プライマリーインターフェイスが失敗した場合にのみ、いずれかのバックアップインターフェイスがそれを置き換えます。アクティブインターフェイスが使用する MAC アドレスだけが表示されます。

ブロードキャスト - すべての送信は、すべてのインターフェイスで行われます。

注記ブロードキャストは、ボンディングされたすべてのインターフェイスのネットワークトラフィックを大幅に増やします。

フォールトトレランスおよび負荷分散モード

- XOR - 宛先 MAC アドレスは、モジュロハッシュを持つインターフェイス間で均等に分散されます。そして、各インターフェイスは、同じ MAC アドレスのグループを提供します。

802.3ad - IEEE 802.3ad 動的リンクアグリゲーションのポリシーを設定します。同一の速度とデュプレックス設定を共有するアグリゲーショングループを作成します。アクティブなアグリゲーターのすべてのインターフェイスで送受信を行います。

注記このモードには、802.3ad コンプライアントのスイッチが必要です。

- 適応送信の負荷分散 - 発信トラフィックは、各インターフェイスの現在の負荷に従って分散されます。受信トラフィックは、現在のインターフェイスにより受信されます。受信しているインターフェイスが失敗すると、別のインターフェイスが、失敗したインターフェイスの MAC アドレスを引き継ぎます。

適応負荷分散 - IPv4 トラフィック用の送受信負荷分散が含まれます。

受信ロードバランスは、アドレス解決プロトコル (ARP) ネゴシエーションにより行われるため、ボンディングの設定で リンク監視 を ARP に設定する必要があります。

8.3. RHEL Web コンソールを使用したネットワークボンディングの設定

Web ブラウザーベースのインターフェイスを使用してネットワーク設定を管理する場合は、RHEL Web コンソールを使用してネットワークボンディングを設定します。

前提条件

- RHEL Web コンソールにログインしています。

- サーバーに、2 つ以上の物理ネットワークデバイスまたは仮想ネットワークデバイスがインストールされている。

- ボンディングのメンバーとしてイーサネットデバイスを使用するには、物理または仮想のイーサネットデバイスがサーバーにインストールされている。

チーム、ブリッジ、または VLAN デバイスを結合のメンバーとして使用するには、次の説明に従って事前に作成します。

手順

-

画面左側のナビゲーションで

Networkingタブを選択します。 -

Interfacesセクションで Add bond をクリックします。 - 作成するボンドデバイスの名前を入力します。

- 結合のメンバーにするインターフェイスを選択します。

結合のモードを選択します。

Active backupを選択すると、Web コンソールに追加フィールドPrimaryが表示され、優先するアクティブデバイスを選択できます。-

リンクモニタリング監視モードを設定します。たとえば、

Adaptive load balancingモードを使用する場合は、ARPに設定します。 オプション: モニター間隔、リンクアップ遅延、およびリンクダウン遅延の設定を調整します。通常、トラブルシューティングの目的でのみデフォルトを変更します。

- Apply をクリックします。

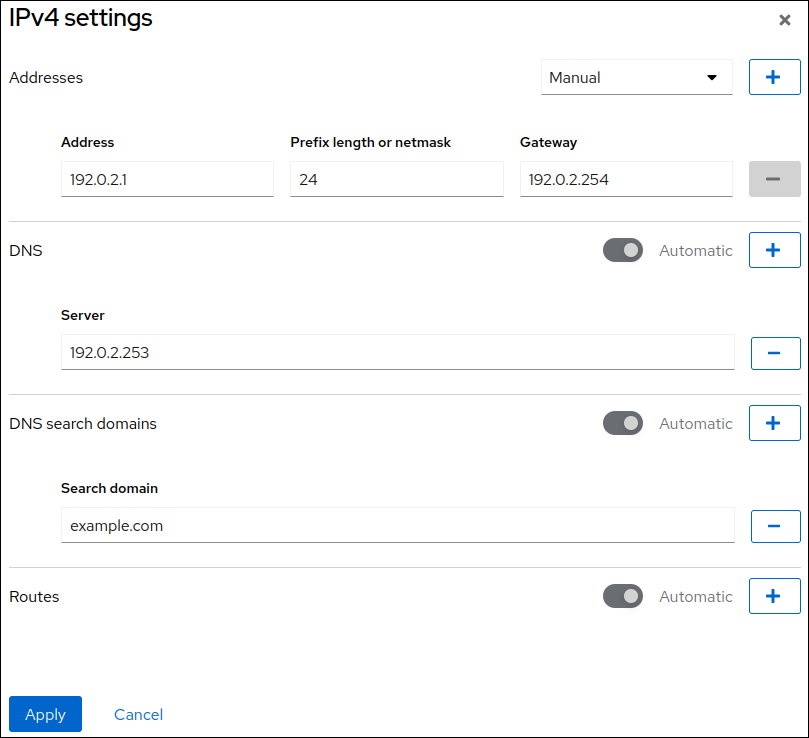

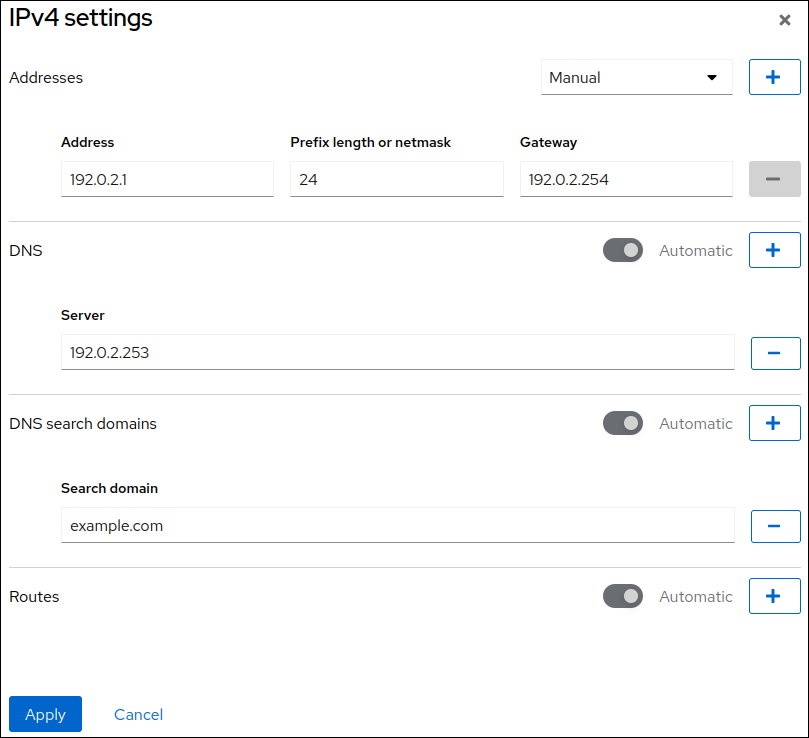

デフォルトでは、ボンドは動的 IP アドレスを使用します。静的 IP アドレスを設定する場合:

-

Interfacesセクションでボンドの名前をクリックします。 -

設定するプロトコルの横にある

Editをクリックします。 -

Addressesの横にあるManualを選択し、IP アドレス、接頭辞、およびデフォルトゲートウェイを入力します。 -

DNSセクションで + ボタンをクリックし、DNS サーバーの IP アドレスを入力します。複数の DNS サーバーを設定するには、この手順を繰り返します。 -

DNS search domainsセクションで、+ ボタンをクリックし、検索ドメインを入力します。 インターフェイスにスタティックルートが必要な場合は、

Routesセクションで設定します。

- Apply をクリックします。

-

検証

画面左側のナビゲーションで

Networkingタブを選択し、インターフェイスに着信および発信トラフィックがあるかどうかを確認します。

ホストからネットワークケーブルを一時的に削除します。

ソフトウェアユーティリティーを使用して、リンク障害イベントを適切にテストする方法がないことに注意してください。Web コンソールなどの接続を非アクティブ化するツールは、実際のリンク障害イベントではなく、メンバー設定の変更を処理するボンディングドライバーの機能のみを示します。

ボンドのステータスを表示します。

# cat /proc/net/bonding/bond0

8.4. Web コンソールを使用したボンドへのインターフェイスの追加

ネットワークボンディングには複数のインターフェイスを含めることができ、いつでも追加/削除することができます。

既存のボンディングにネットワークインターフェイスを追加する方法を説明します。

前提条件

- Web コンソールを使用したネットワークボンドの設定 で説明したように、複数のインターフェイスを持つボンドが設定されている

手順

Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- ネットワーキング を開きます。

- イターフェース テーブルで、設定するボンディングをクリックします。

- ボンディング設定画面で、メンバー (インターフェイス) の表をスクロールします。

- メンバーの追加 のドロップダウンアイコンをクリックします。

- ドロップダウンリストでインターフェイスを選択してクリックします。

検証手順

- ボンディング設定画面の インターフェイスメンバー テーブルに、選択したインターフェイスが表示されていることを確認します。

8.5. Web コンソールを使用したボンディングからインターフェイスの削除または無効化

ネットワークボンディングには複数のインターフェイスを追加できます。デバイスを変更する必要がある場合は、ボンディングから特定のインターフェイスを削除または無効にできます。これにより、残りのアクティブなインターフェイスと動作するようになります。

ボンディングに含まれるインターフェイスの使用を停止するには、以下を行います。

- ボンディングからインターフェイスを削除します。

- インターフェイスを一時的に無効にします。インターフェイスはボンディングの一部のままになりますが、ボンディングは再び有効にするまで使用されません。

前提条件

- Web コンソールを使用したネットワークボンドの設定 で説明したように、複数のインターフェイスを持つボンドが設定されている

手順

- RHEL Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- ネットワーキング を開きます。

- 設定するボンディングをクリックします。

- ボンディング設定画面で、ポート (インターフェイス) の表をスクロールします。

インターフェイスを選択し、削除または無効化します。

- インターフェイスを削除する場合は、- ボタンをクリックします。

- インターフェイスを無効または有効にするには、選択したインターフェイスの横にあるスイッチを切り替えます。

選択に基づいて、Web コンソールはボンディングからインターフェイスを削除または無効化し、スタンドアロンインターフェイスとして Networking セクションに戻ることができます。

8.6. Web コンソールでのボンディングの削除または無効化

Web コンソールを使用してネットワークボンディングを削除または無効化します。ボンディングを無効にすると、インターフェイスはボンディングに残りますが、ボンディングはネットワークトラフィックに使用されません。

前提条件

- Web コンソールには既存のボンディングがあります。

手順

Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- ネットワーキング を開きます。

- 削除するボンディングをクリックします。

ボンドの設定画面では、スイッチを切り替えてボンドを無効/有効にしたり、Delete ボタンをクリックしてボンドを完全に削除したりできます。

検証手順

- Networking に戻り、ボンディングのすべてのインターフェイスがスタンドアロンインターフェイスであることを確認します。

第9章 Web コンソールを使用したネットワークチームの設定

ネットワークボンディングの仕組み、ネットワークチームとネットワークボンディングの違い、および Web コンソールの設定の可能性を学びます。

さらに、以下に関するガイドラインを見つけることができます。

- 新規ネットワークチームの追加

- 既存のネットワークチームへの新規インターフェイスの追加

- 既存のネットワークチームからのインターフェイスの削除

- ネットワークチームの削除

Red Hat Enterprise Linux 9 では、ネットワークチーミングが非推奨になりました。サーバーを将来バージョンの RHEL にアップグレードする予定がある場合は、代替手段としてカーネルボンディングドライバーの使用を検討してください。詳細は、Configuring network bonding を参照してください。

前提条件

RHEL Web コンソールがインストールされ、有効になっている。

詳細は、Web コンソールのインストール を参照してください。

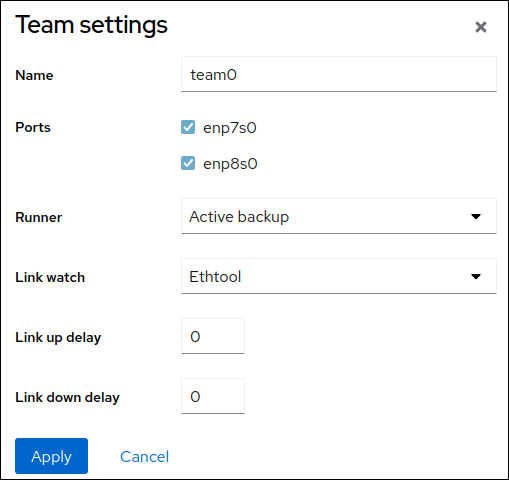

9.1. RHEL Web コンソールを使用したネットワークチームの設定

Web ブラウザーベースのインターフェイスを使用してネットワーク設定を管理する場合は、RHEL Web コンソールを使用してネットワークチームを設定します。

Red Hat Enterprise Linux 9 では、ネットワークチーミングが非推奨になりました。サーバーを将来バージョンの RHEL にアップグレードする予定がある場合は、代替手段としてカーネルボンディングドライバーの使用を検討してください。詳細は、Configuring network bonding を参照してください。

前提条件

-

teamdおよびNetworkManager-teamパッケージがインストールされている。 - サーバーに、2 つ以上の物理ネットワークデバイスまたは仮想ネットワークデバイスがインストールされている。

- チームのポートとしてイーサネットデバイスを使用するには、物理または仮想のイーサネットデバイスがサーバーにインストールされ、スイッチに接続されている必要があります。

ボンド、ブリッジ、または VLAN デバイスをチームのポートとして使用するには、次の説明に従って事前に作成します。

手順

-

画面左側のナビゲーションで

Networkingタブを選択します。 -

Interfacesセクションで Add team をクリックします。 - 作成するチームデバイスの名前を入力します。

- チームのポートにするインターフェイスを選択します。

チームのランナーを選択します。

Load balancingまたは802.3ad LACPを選択すると、Web コンソールに追加のフィールドBalancerが表示されます。リンクウォッチャーを設定します。

-

Ethtoolを選択した場合は、さらに、リンクアップおよびリンクダウンの遅延を設定します。 -

ARP pingまたはNSNA pingを選択し、さらに ping の間隔と ping ターゲットを設定します。

-

- Apply をクリックします。

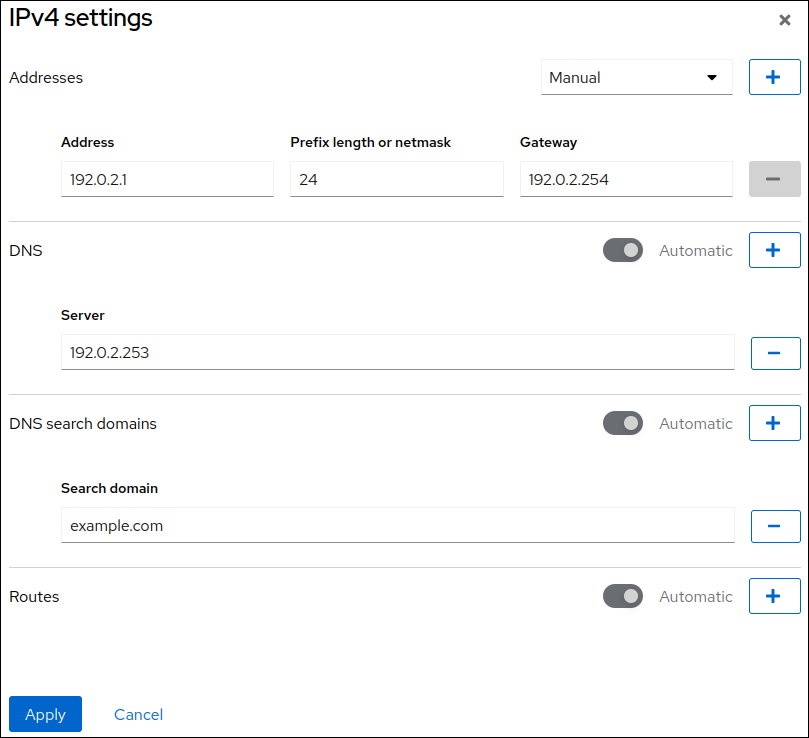

デフォルトでは、チームは動的 IP アドレスを使用します。静的 IP アドレスを設定する場合:

-

Interfacesセクションでチームの名前をクリックします。 -

設定するプロトコルの横にある

Editをクリックします。 -

Addressesの横にあるManualを選択し、IP アドレス、接頭辞、およびデフォルトゲートウェイを入力します。 -

DNSセクションで + ボタンをクリックし、DNS サーバーの IP アドレスを入力します。複数の DNS サーバーを設定するには、この手順を繰り返します。 -

DNS search domainsセクションで、+ ボタンをクリックし、検索ドメインを入力します。 インターフェイスにスタティックルートが必要な場合は、

Routesセクションで設定します。

- Apply をクリックします。

-

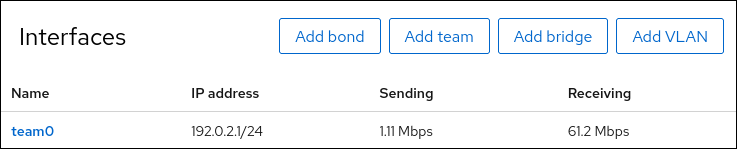

検証

画面左側のナビゲーションで

Networkingタブを選択し、インターフェイスに着信および発信トラフィックがあるかどうかを確認します。

チームのステータスを表示します。

# teamdctl team0 state setup: runner: activebackup ports: enp7s0 link watches: link summary: up instance[link_watch_0]: name: ethtool link: up down count: 0 enp8s0 link watches: link summary: up instance[link_watch_0]: name: ethtool link: up down count: 0 runner: active port: enp7s0この例では、両方のポートが起動しています。

関連情報

9.2. Web コンソールを使用したチームへの新規インターフェイスの追加

ネットワークチームには複数のインターフェイスを含めることができ、いつでもインターフェイスを追加または削除できます。次のセクションでは、既存のチームに新しいネットワークインターフェイスを追加する方法を説明します。

前提条件

- ネットワークチームが設定されている。

手順

Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- ネットワーク タブに切り替えます。

- インターフェイス テーブルで、設定するチームをクリックします。

- チーム設定画面で、ポート テーブルまでスクロールします。

- + ボタンをクリックします

ドロップダウンリストから追加するインターフェイスを選択します。

RHEL Web コンソールは、インターフェイスをチームに追加します。

9.3. Web コンソールを使用したチームからインターフェイスの削除または無効化

ネットワークチームには複数のインターフェイスを追加できます。デバイスを変更する必要がある場合は、ネットワークチームから特定のインターフェイスを削除または無効にできます。これにより、残りのアクティブなインターフェイスと動作するようになります。

チームに含まれるインターフェイスの使用を停止する場合は、以下のいずれかの方法で行います。

- チームからのインターフェイスの削除

- インターフェイスを一時的に無効その後、インターフェイスはチームの一部として残りますが、再度有効にするまでチームは使用しません。

前提条件

- 複数のインターフェイスを持つネットワークチームがホストに存在する。

手順

RHEL Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- ネットワーク タブに切り替えます。

- 設定するチームをクリックします。

- チーム設定ウィンドウで、ポート (インターフェイス) の表をスクロールします。

インターフェイスを選択し、削除または無効化します。

- ON/OFF ボタンを Off に切り替えてインターフェイスを無効にします。

- ボタンをクリックしてインターフェイスを削除します。

選択に応じて、Web コンソールはインターフェイスを削除または無効にします。インターフェイスを削除すると、ネットワーク でスタンドアロンインターフェイスとして利用できます。

9.4. Web コンソールでのチームの削除または無効化

Web コンソールを使用してネットワークチームを削除または無効化します。チームのみを無効にする場合、チーム内のインターフェイスはそのまま残りますが、ネットワークトラフィックには使用されません。

前提条件

- ネットワークチームがホストに設定されている。

手順

Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- ネットワーク タブに切り替えます。

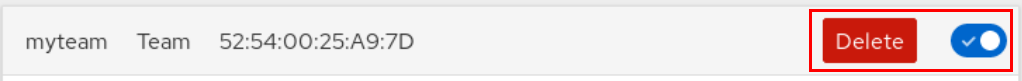

- 削除または無効にするチームをクリックします。

選択したチームを削除または無効にします。

- 削除 ボタンをクリックすると、チームを削除できます。

ON/OFF スイッチを無効な位置に移動すると、チームを無効にできます。

検証手順

- チームを削除した場合には、ネットワーク に移動して、チームからのすべてのインターフェイスがスタンドアロンインターフェイスとしてリスト表示されていることを確認します。

第10章 Web コンソールでネットワークブリッジの設定

ネットワークブリッジは、同じ範囲の IP アドレスを持つ 1 つのサブネットに、複数のインタフェースを接続するのに使用します。

前提条件

RHEL 8 Web コンソールがインストールされ、有効になっている。

詳細は、Web コンソールのインストール を参照してください。

10.1. RHEL Web コンソールを使用したネットワークブリッジの設定

Web ブラウザーベースのインターフェイスを使用してネットワーク設定を管理する場合は、RHEL Web コンソールを使用してネットワークブリッジを設定します。

前提条件

- サーバーに、2 つ以上の物理ネットワークデバイスまたは仮想ネットワークデバイスがインストールされている。

- ブリッジのポートとしてイーサネットデバイスを使用するには、物理または仮想のイーサネットデバイスをサーバーにインストールする必要があります。

ブリッジのポートにチーム、ボンディング、または VLAN デバイスを使用するには、ブリッジの作成時にこれらのデバイスを作成するか、次の説明に従って事前にデバイスを作成することができます。

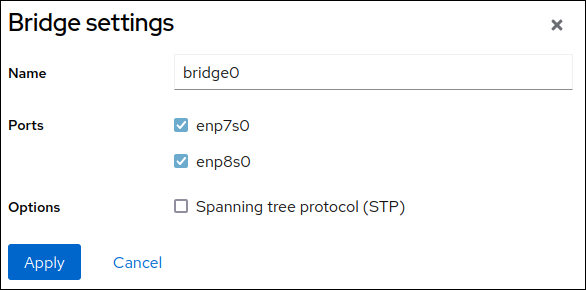

手順

-

画面左側のナビゲーションで

Networkingタブを選択します。 -

Interfacesセクションで Add bridge をクリックします。 - 作成するブリッジデバイスの名前を入力します。

- ブリッジのポートにするインターフェイスを選択します。

オプション:

Spanning tree protocol (STP)機能を有効にして、ブリッジループとブロードキャスト放射を回避します。

- Apply をクリックします。

デフォルトでは、ブリッジは動的 IP アドレスを使用します。静的 IP アドレスを設定する場合:

-

Interfacesセクションでブリッジの名前をクリックします。 -

設定するプロトコルの横にある

Editをクリックします。 -

Addressesの横にあるManualを選択し、IP アドレス、接頭辞、およびデフォルトゲートウェイを入力します。 -

DNSセクションで + ボタンをクリックし、DNS サーバーの IP アドレスを入力します。複数の DNS サーバーを設定するには、この手順を繰り返します。 -

DNS search domainsセクションで、+ ボタンをクリックし、検索ドメインを入力します。 インターフェイスにスタティックルートが必要な場合は、

Routesセクションで設定します。

- Apply をクリックします。

-

検証

画面左側のナビゲーションで

Networkingタブを選択し、インターフェイスに着信および発信トラフィックがあるかどうかを確認します。

10.2. Web コンソールでブリッジからインターフェイスを削除

ネットワークブリッジには複数のインターフェイスを追加できます。インターフェイスは、ブリッジから削除できます。削除した各インターフェイスは、自動的にスタンドアロンインターフェイスに変更します。

RHEL 8 システムで作成したソフトウェアブリッジからネットワークインターフェイスを削除する方法を説明します。

前提条件

- システムで複数のインターフェイスを持つブリッジがある。

手順

- RHEL Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- ネットワーキング を開きます。

- 設定するブリッジを選択します。

- ブリッジ設定画面で、ポート (インターフェイス) の表をスクロールします。

- インターフェイスを選択し、- ボタンをクリックします。

検証手順

- Networking に移動して、Interface members テーブルにスタンドアロンインターフェイスとして表示されていることを確認します。

10.3. Web コンソールでブリッジの削除

RHEL Web コンソールで、ソフトウェアのネットワークブリッジを削除できます。ブリッジに含まれるすべてのネットワークインターフェイスが、自動的にスタンドアロンインターフェイスに変更されます。

前提条件

- システムにブリッジがある。

手順

RHEL Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- ネットワーキング セクションを開きます。

- 設定するブリッジを選択します。

Delete をクリックします。

検証手順

- ネットワーク に戻り、すべてのネットワークインターフェイスが インターフェイスメンバーテーブル に表示されていることを確認します。

以前はブリッジの一部であったインターフェイスが無効になることもあります。必要に応じて、アクティベーションを行い、ネットワークパラメーターを手動で設定してください。

第11章 Web コンソールで VLAN の設定

本セクションでは、仮想ローカルエリアネットワーク (VLAN) を設定する方法を説明します。VLAN は、物理ネットワーク内の論理ネットワークです。VLAN インターフェイスは、インターフェイスを通過する際に VLAN ID でパケットをタグ付けし、返信パケットのタグを削除します。

11.1. RHEL Web コンソールを使用した VLAN タグ付けの設定

Web ブラウザーベースのインターフェイスを使用してネットワーク設定を管理する場合は、RHEL Web コンソールを使用して VLAN タグ付けを設定します。

前提条件

- 仮想 VLAN インターフェイスに対する親として使用するインターフェイスが VLAN タグに対応している。

ボンドインターフェイスに VLAN を設定する場合は、以下のようになります。

- ボンディングのポートが起動している。

-

ボンドが、

fail_over_mac=followオプションで設定されていない。VLAN 仮想デバイスは、親の新規 MAC アドレスに一致する MAC アドレスを変更できません。このような場合、トラフィックは間違ったソースの MAC アドレスで送信されます。 - ボンドは通常、DHCP サーバーまたは IPv6 自動設定から IP アドレスを取得することは想定されていません。結合を作成する IPv4 および IPv6 プロトコルを無効にして、これを確認します。そうしないと、DHCP または IPv6 の自動設定がしばらくして失敗した場合に、インターフェイスがダウンする可能性があります。

- ホストが接続するスイッチは、VLAN タグに対応するように設定されています。詳細は、スイッチのドキュメントを参照してください。

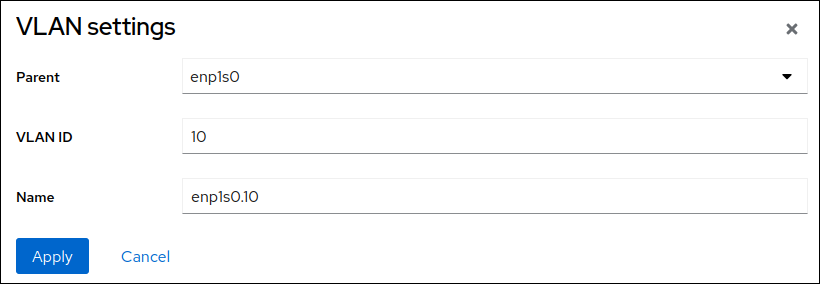

手順

-

画面左側のナビゲーションで

Networkingタブを選択します。 -

Interfacesセクションで Add VLAN をクリックします。 - 親デバイスを選択します。

- VLAN ID を入力します。

VLAN デバイスの名前を入力するか、自動生成された名前のままにします。

- Apply をクリックします。

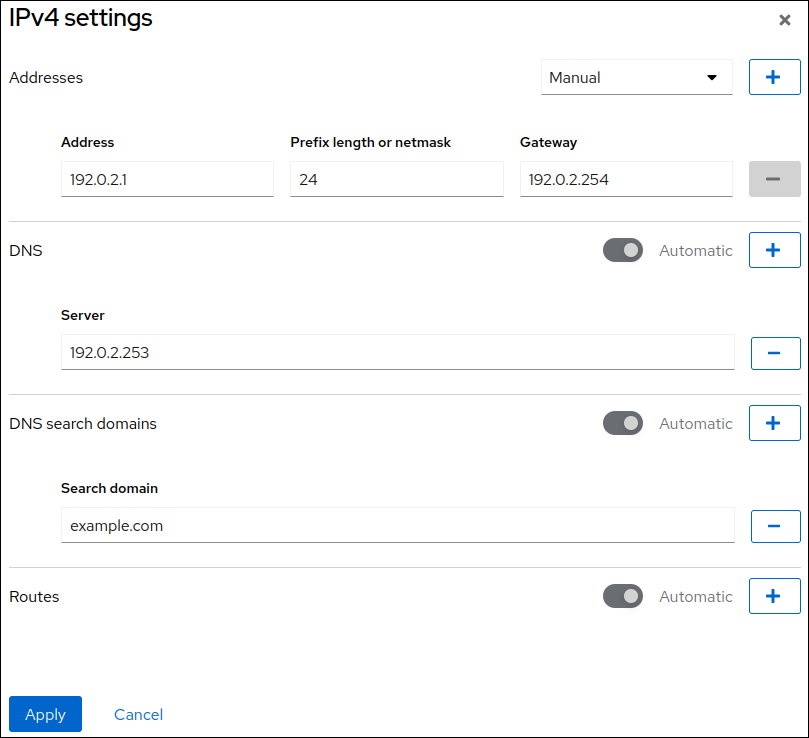

デフォルトでは、VLAN デバイスは動的 IP アドレスを使用します。静的 IP アドレスを設定する場合:

-

Interfacesセクションで VLAN デバイスの名前をクリックします。 -

設定するプロトコルの横にある

Editをクリックします。 -

Addressesの横にあるManualを選択し、IP アドレス、接頭辞、およびデフォルトゲートウェイを入力します。 -

DNSセクションで + ボタンをクリックし、DNS サーバーの IP アドレスを入力します。複数の DNS サーバーを設定するには、この手順を繰り返します。 -

DNS search domainsセクションで、+ ボタンをクリックし、検索ドメインを入力します。 インターフェイスにスタティックルートが必要な場合は、

Routesセクションで設定します。

- Apply をクリックします。

-

検証

画面左側のナビゲーションで

Networkingタブを選択し、インターフェイスに着信および発信トラフィックがあるかどうかを確認します。

第12章 Web コンソールのリッスンポートの設定

RHEL 8 Web コンソールを使用して新しいポートを許可するか、既存のポートを変更する方法を説明します。

12.1. アクティブな SELinux があるシステムで新しいポートを許可

選択したポートで Web コンソールがリッスンできるようにします。

前提条件

- Web コンソールがインストールされており、アクセス可能である。詳細は、Web コンソールのインストール を参照してください。

手順

SELinux の他の部分で定義されていないポートの場合は、次のコマンドを実行します。

$ sudo semanage port -a -t websm_port_t -p tcp PORT_NUMBER

SELinux の他の部分ですでに定義されているポートの場合は、次のコマンドを実行します。

$ sudo semanage port -m -t websm_port_t -p tcp PORT_NUMBER

変更はすぐに有効になります。

12.2. firewalld を使用したシステムでの新規ポートの許可

Web コンソールが新規ポートで接続を受信しるようにします。

前提条件

- Web コンソールがインストールされており、アクセス可能である。詳細は、Web コンソールのインストール を参照してください。

-

firewalldサービスが実行している。

手順

新しいポート番号を追加するには、次のコマンドを実行します。

$ sudo firewall-cmd --permanent --service cockpit --add-port=PORT_NUMBER/tcp

cockpitサービスから古いポート番号を削除するには、次のコマンドを実行します。$ sudo firewall-cmd --permanent --service cockpit --remove-port=OLD_PORT_NUMBER/tcp

--permanent オプションなしで firewall-cmd --service cockpit --add-port=PORT_NUMBER/tcp を実行するだけで、次回の firewalld の再読み込みまたはシステムの再起動で変更が取り消されます。

12.3. Web コンソールポートの変更

ポート 9090 でデフォルトの転送制御プロトコル (TCP) を別のポートに変更します。

前提条件

- Web コンソールがインストールされており、アクセス可能である。詳細は、Web コンソールのインストール を参照してください。

- SELinux でシステムを保護する場合は、Cockpit が新しいポートをリッスンするように設定する必要があります。詳細は アクティブな SELinux があるシステムで新しいポートを許可 を参照してください。

-

ファイアウォールとして

firewalldを設定している場合は、新しいポートで Cockpit の受信接続を許可するように設定する必要があります。詳細はfirewalldでシステムの新しいポートを許可 を参照してください。

手順

以下のいずれかの方法でリッスンポートを変更します。

systemctl edit cockpit.socketコマンドの使用次のコマンドを実行します。

$ sudo systemctl edit cockpit.socket

これにより、

/etc/systemd/system/cockpit.socket.d/override.confファイルが作成されます。override.confの内容を変更するか、以下の形式で新しいコンテンツを追加します。[Socket] ListenStream= ListenStream=PORT_NUMBER

ListenStreamオプションは、目的のアドレスと TCP ポートを指定します。注記最初の行に空の値が含まれているのは意図的なものです。

systemdでは、1 つのソケットユニットで複数のListenStreamディレクティブを宣言できます。ドロップインファイルの空の値は一覧をリセットし、元のユニットからのデフォルトのポート 9090 を無効にします。

または、上記の内容を

/etc/systemd/system/cockpit.socket.d/listen.confファイルに追加します。cockpit.socket.d.ディレクトリーがない場合は、listen.confファイルを作成します。

変更を有効にするには、次のコマンドを実行します。

$ sudo systemctl daemon-reload $ sudo systemctl restart cockpit.socket

前の手順で

systemctl edit cockpit.socketを使用していた場合は、systemctl daemon-reloadを実行する必要はありません。

検証手順

- 変更が成功したことを確認するには、新しいポートで Web コンソールへの接続を試行します。

第13章 Web コンソールでファイアウォールの管理

ファイアウォールは、外部からの不要なトラフィックからマシンを保護する方法です。ファイアウォールルールセットを定義することで、ホストマシンに着信ネットワークトラフィックを制御できます。このようなルールは、着信トラフィックを分類して、拒否または許可するために使用されます。

前提条件

RHEL 8 Web コンソールは、

firewalldサービスを設定します。firewalld サービスの詳細は firewalld の使用 を参照してください。

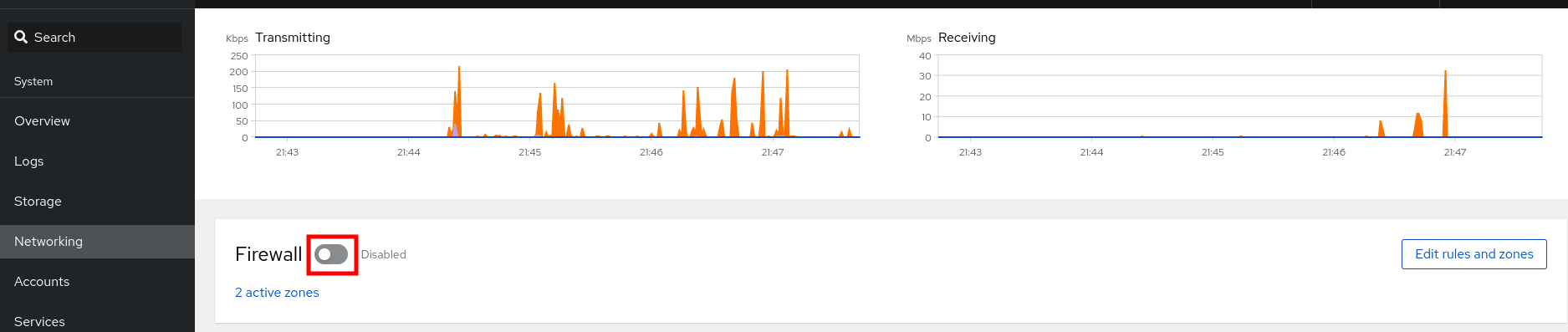

13.1. Web コンソールを使用したファイアウォールの実行

次の手順では、Web コンソールのどこでどのように RHEL 9 システムファイアウォールを実行するかを説明します。

RHEL 8 Web コンソールは、firewalld サービスを設定します。

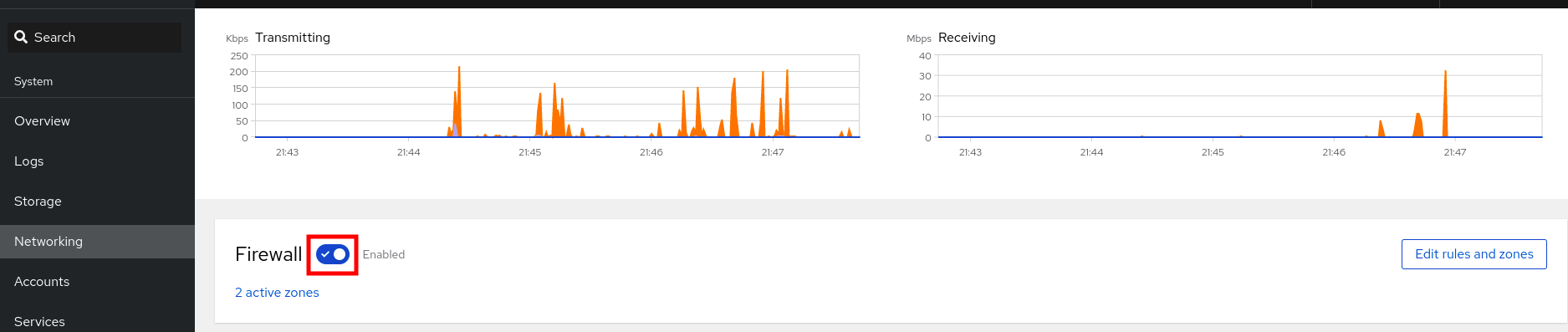

手順

- RHEL 8 Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- ネットワーキング セクションを開きます。

ファイアウォールの 項目で、ファイアウォールを実行するスライダーをクリックします。

Firewall のスライダーが表示されない場合は、Web コンソールに管理者権限でログインしてください。

この時点で、ファイアウォールは実行しています。

ファイアウォールのルールを設定するには、Enabling services on the firewall using the web console を参照してください。

13.2. Web コンソールを使用したファイアウォールの停止

次の手順では、Web コンソールのどこでどのように RHEL 9 システムファイアウォールを停止するかを説明します。

RHEL 8 Web コンソールは、firewalld サービスを設定します。

手順

- RHEL 8 Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- ネットワーキング セクションを開きます。

ファイアウォールの 項目で、スライダーをクリックするとファイアウォールが停止します。

Firewall のスライダーが表示されない場合は、Web コンソールに管理者権限でログインしてください。

この段階では、ファイアウォールは停止しており、システムは保護されていません。

13.3. ファイアウォールゾーン

firewalld ユーティリティーを使用すると、ネットワーク内のインターフェイスおよびトラフィックに対する信頼レベルに応じて、ネットワークをさまざまなゾーンに分離できます。接続は 1 つのゾーンにしか指定できませんが、そのゾーンは多くのネットワーク接続に使用できます。

firewalld はゾーンに関して厳格な原則に従います。

- トラフィックは 1 つのゾーンのみに流入します。

- トラフィックは 1 つのゾーンのみから流出します。

- ゾーンは信頼のレベルを定義します。

- ゾーン内トラフィック (同じゾーン内) はデフォルトで許可されます。

- ゾーン間トラフィック (ゾーンからゾーン) はデフォルトで拒否されます。

原則 4 と 5 は原則 3 の結果です。

原則 4 は、ゾーンオプション --remove-forward を使用して設定できます。原則 5 は、新しいポリシーを追加することで設定できます。

NetworkManager は、firewalld にインターフェイスのゾーンを通知します。次のユーティリティーを使用して、ゾーンをインターフェイスに割り当てることができます。

-

NetworkManager -

firewall-configユーティリティー -

firewall-cmdユーティリティー - RHEL Web コンソール

RHEL Web コンソール、firewall-config、および firewall-cmd は、 適切な NetworkManager 設定ファイルのみを編集できます。Web コンソール、firewall-cmd または firewall-config を使用してインターフェイスのゾーンを変更する場合、リクエストは NetworkManager に転送され、firewalld では処理されません。

/usr/lib/firewalld/zones/ ディレクトリーには事前定義されたゾーンが保存されており、利用可能なネットワークインターフェイスに即座に適用できます。このファイルは、修正しないと /etc/firewalld/zones/ ディレクトリーにコピーされません。事前定義したゾーンのデフォルト設定は以下のようになります。

block-

IPv4の場合はicmp-host-prohibitedメッセージ、IPv6 の場合は icmp6-adm-prohibited メッセージで、すべての着信ネットワーク接続が拒否されます。 - システム内から開始したネットワーク接続のみ。

-

dmz- パブリックにアクセス可能で、内部ネットワークへのアクセスが制限されている DMZ 内のコンピューター。

- Accept: 選択された着信接続のみ。

drop- 適切:着信ネットワークパケットは通知なしでドロップされます。

**許可:発信ネットワーク接続のみ。

external- マスカレードが有効にされている外部ネットワーク(特にルーター)に適しています。ネットワーク上の他のコンピューターを信頼できない状況。

- Accept: 選択された着信接続のみ。

home- ネットワーク上の他のコンピューターをほぼ信頼できる自宅の環境。

- Accept: 選択された着信接続のみ。

internal- ネットワーク上の他のコンピューターをほぼ信頼できる内部ネットワーク。

- Accept: 選択された着信接続のみ。

public- 適合:ネットワーク上の他のコンピューターを信頼しないパブリックエリア。

- Accept: 選択された着信接続のみ。

trusted- Accept: すべてのネットワーク接続を許可します。

workネットワーク上の他のコンピューターをほぼ信頼できる職場の環境。

- Accept: 選択された着信接続のみ。

このゾーンのいずれかを デフォルト ゾーンに設定できます。インターフェイス接続を NetworkManager に追加すると、デフォルトゾーンに割り当てられます。インストール時は、firewalld のデフォルトゾーンは public ゾーンです。デフォルトゾーンは変更できます。

ユーザーがすぐに理解できるように、ネットワークゾーン名は分かりやすい名前にしてください。

セキュリティー問題を回避するために、ニーズおよびリスク評価に合わせて、デフォルトゾーンの設定の見直しを行ったり、不要なサービスを無効にしてください。

関連情報

-

firewalld.zone(5)の man ページ

13.4. Web コンソールのゾーン

Red Hat Enterprise Linux Web コンソールは、firewalld サービスの主な機能を実装し、以下を可能にします。

- 事前定義したファイアウォールゾーンを特定のインターフェイスまたは IP アドレスの範囲に追加します。

- サービスを選択して、有効なサービスのリストにゾーンを設定できます。

- 有効なサービスのリストからサービスを削除して、サービスを無効にすることもできます。

- インターフェイスからゾーンの削除

13.5. Web コンソールでゾーンの有効化

RHEL Web コンソールを使用して、事前定義された既存のファイアウォールゾーンを特定のインターフェイスまたは IP アドレスの範囲に適用できます。

前提条件

- RHEL 8 Web コンソールがインストールされている。詳細は、Web コンソールのインストールおよび有効化 を参照してください。

- ファイアウォールが有効になっている。詳細はWeb コンソールでファイアウォールの実行を参照してください。

手順

- 管理者権限で Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- Networking をクリックします。

ルールとゾーンの編集 ボタンをクリックします。

ルールとゾーンの編集 ボタンが表示されない場合は、管理者権限で Web コンソールにログインしてください。

- Firewall セクションの Add new zone をクリックします。

ゾーンの追加 ダイアログボックスで、信頼レベル オプションからゾーンを選択します。

Web コンソールには、

firewalldサービスで事前定義されたすべてのゾーンが表示されます。- インターフェイス で、選択したゾーンが適用されるインターフェイスを選択します。

許可されたサービス で、ゾーンを適用するかどうかを選択できます。

- サブネット全体

または、以下の形式の IP アドレスの範囲

- 192.168.1.0

- 192.168.1.0/24

- 192.168.1.0/24, 192.168.1.0

Add zone ボタンをクリックします。

検証

Firewall セクションの設定を確認します。

13.6. Web コンソールを使用してファイアウォールでサービスを有効化

デフォルトでは、サービスはデフォルトのファイアウォールゾーンに追加されます。他のネットワークインターフェイスで別のファイアウォールゾーンも使用する場合は、最初にゾーンを選択してから、そのサービスをポートとともに追加する必要があります。

RHEL 8 Web コンソールには、事前定義の firewalld サービスが表示され、それらをアクティブなファイアウォールゾーンに追加することができます。

RHEL 8 Web コンソールは、firewalld サービスを設定します。

また、Web コンソールは、Web コンソールに追加されていない一般的な firewalld ルールを許可しません。

前提条件

- RHEL 8 Web コンソールがインストールされている。詳細は、Web コンソールのインストールおよび有効化 を参照してください。

- ファイアウォールが有効になっている。詳細はWeb コンソールでファイアウォールの実行を参照してください。

手順

- 管理者権限で RHEL Web コンソールにログインしている。詳細は、Web コンソールへのログイン を参照してください。

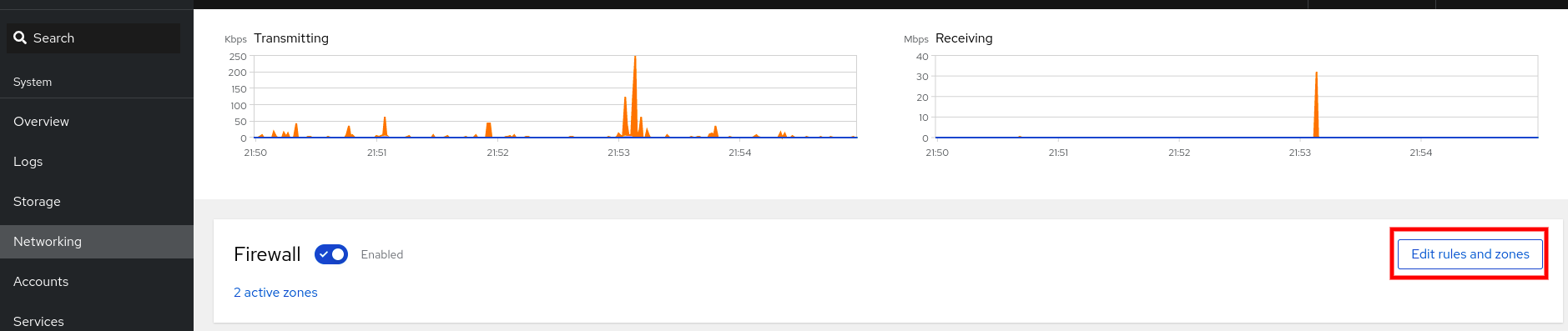

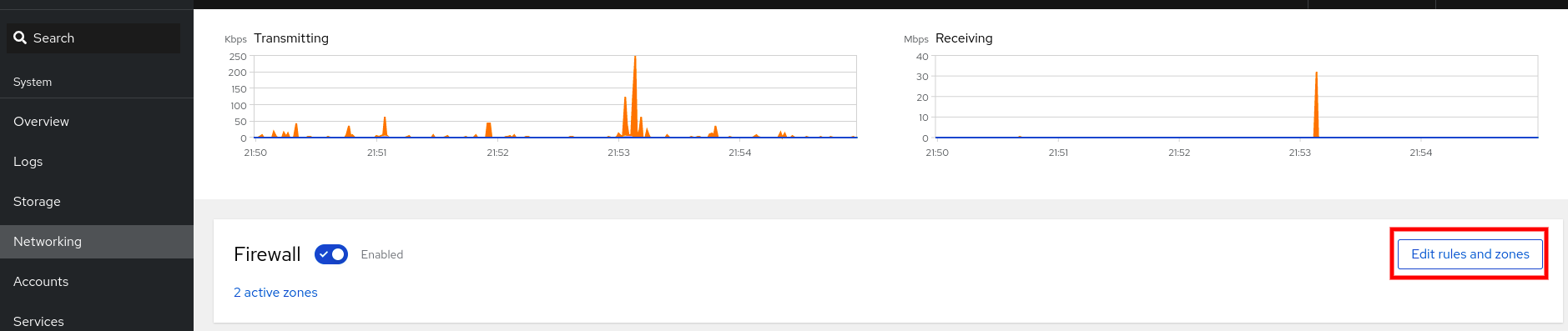

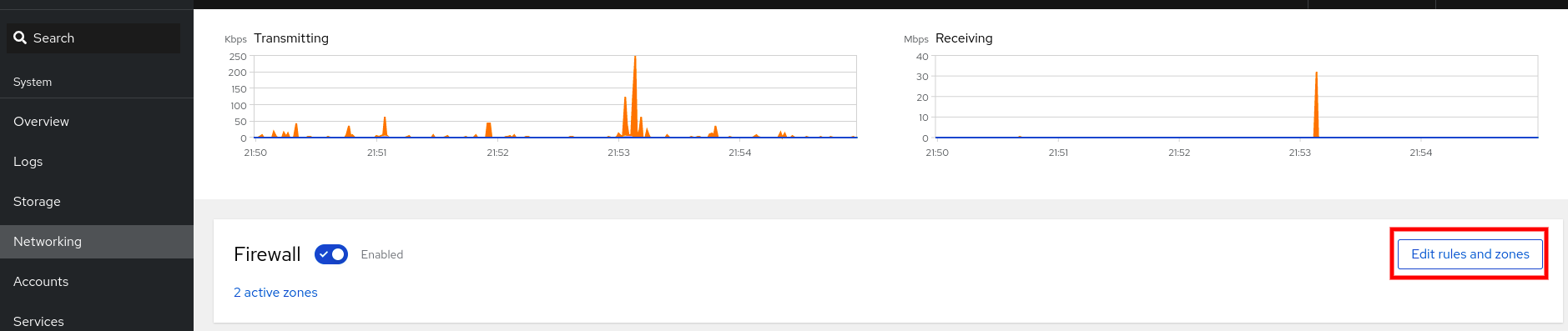

- Networking をクリックします。

ルールとゾーンの編集 ボタンをクリックします。

ルールとゾーンの編集 ボタンが表示されない場合は、管理者権限で Web コンソールにログインしてください。

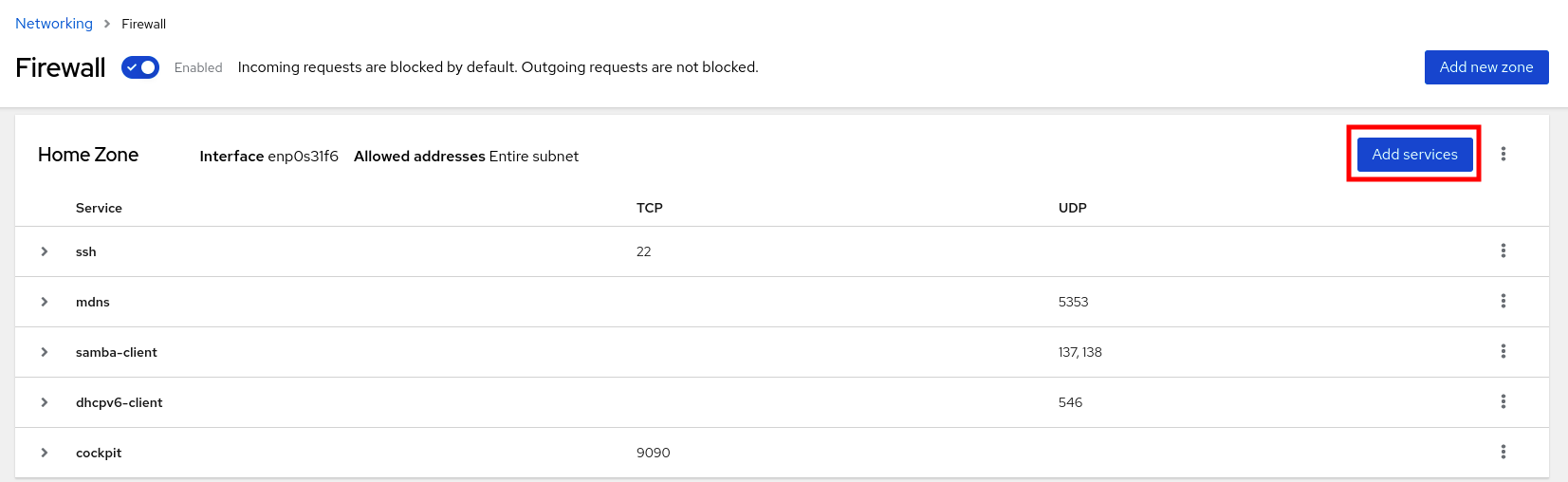

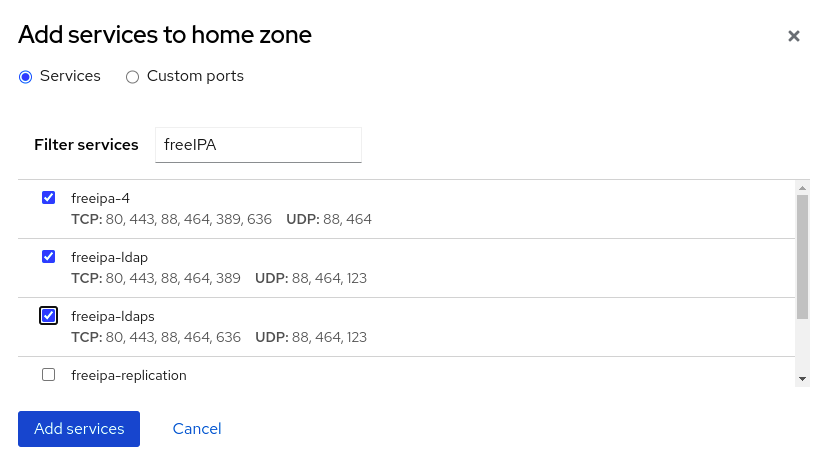

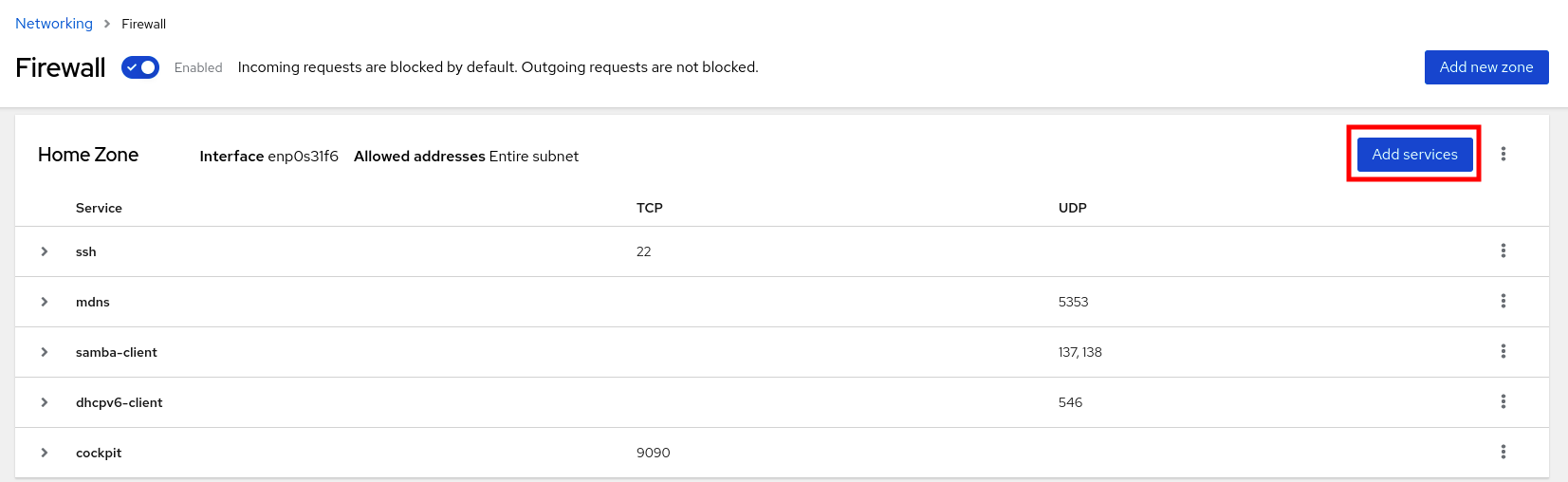

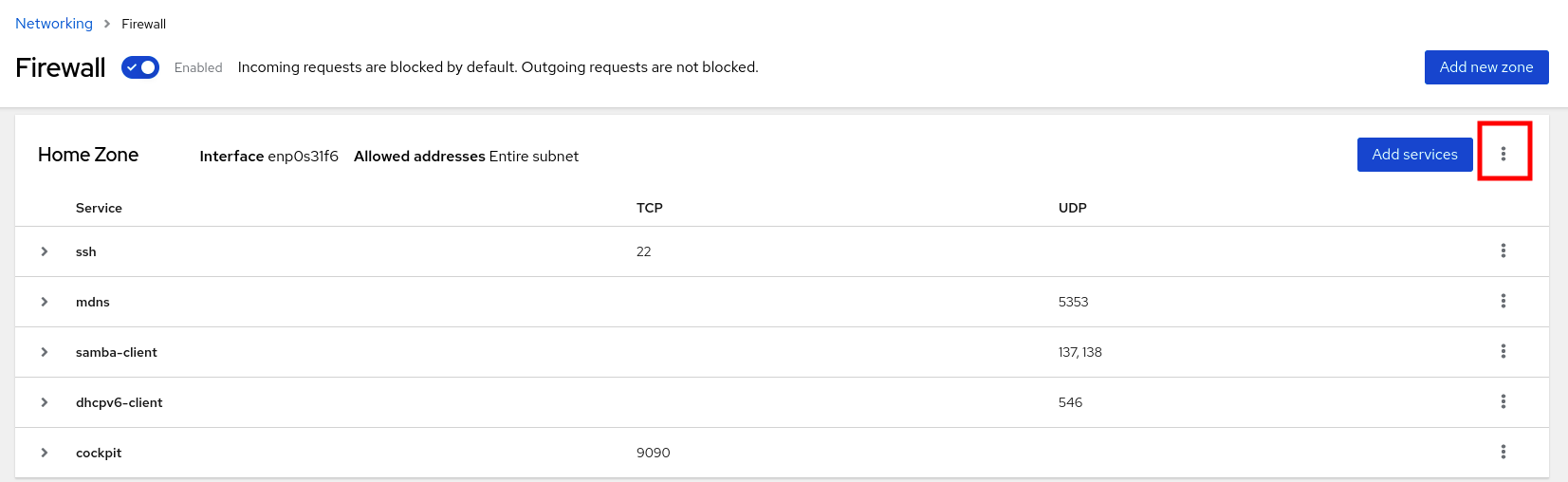

Firewall セクションで、サービスを追加するゾーンを選択し、Add Services をクリックします。

- サービスの追加 ダイアログボックスで、ファイアウォールで有効にするサービスを見つけます。

必要なサービスを有効にします。

- Add Services をクリックします。

この時点で、RHEL 8 Web コンソールは、ゾーンの Services リストにサービスを表示します。

13.7. Web コンソールでカスタムポートの設定

Web コンソールでは、以下を追加できます。

- 標準ポートでリッスンするサービス: Web コンソールを使用してファイアウォールでサービスを有効にする

- カスタムポートでリッスンするサービス。

説明に従ってカスタムポートを設定することで、サービスを追加できます。

前提条件

- RHEL 8 Web コンソールがインストールされている。詳細は、Web コンソールのインストールおよび有効化 を参照してください。

- ファイアウォールが有効になっている。詳細はWeb コンソールでファイアウォールの実行を参照してください。

手順

- 管理者権限で RHEL Web コンソールにログインしている。詳細は、Web コンソールへのログイン を参照してください。

- Networking をクリックします。

ルールとゾーンの編集 ボタンをクリックします。

ルールとゾーンの編集 ボタンが表示されない場合は、Web コンソールに管理者権限でログインしてください。

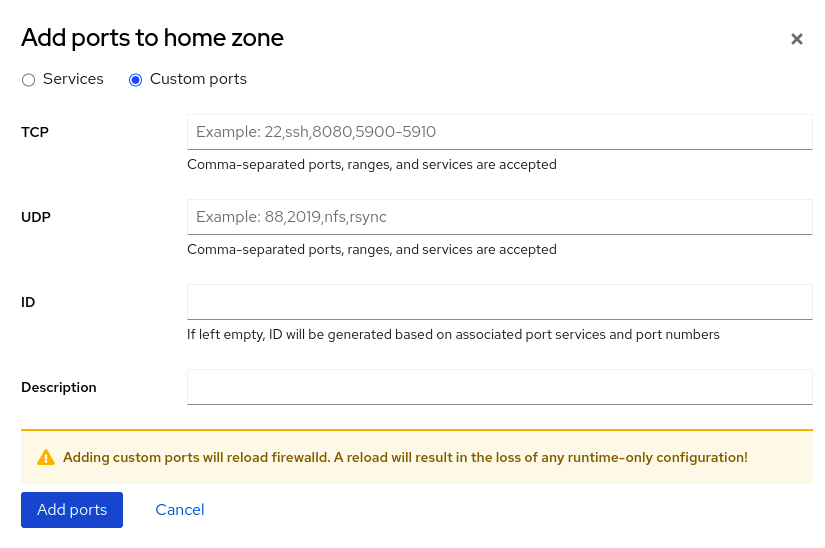

ファイアウォール セクションで、カスタムポートを設定するゾーンを選択し、サービスの追加 をクリックします。

- サービスの追加 ダイアログボックスで、カスタムポート ラジオボタンをクリックします。

TCP フィールドおよび UDP フィールドに、例に従ってポートを追加します。以下の形式でポートを追加できます。

- ポート番号 (22 など)

- ポート番号の範囲 (5900-5910 など)

- エイリアス (nfs、rsync など)

注記各フィールドには、複数の値を追加できます。値はコンマで区切り、スペースは使用しないでください (例:8080,8081,http)。

TCP filed、UDP filed、またはその両方にポート番号を追加した後、Name フィールドでサービス名を確認します。

名前 フィールドには、このポートを予約しているサービスの名前が表示されます。このポートが無料で、サーバーがこのポートで通信する必要がない場合は、名前を書き換えることができます。

- 名前 フィールドに、定義されたポートを含むサービスの名前を追加します。

Add Ports ボタンをクリックします。

設定を確認するには、ファイアウォール ページに移動し、ゾーンの サービス リストでサービスを見つけます。

13.8. Web コンソールを使用したゾーンの無効化

Web コンソールを使用して、ファイアウォール設定のファイアウォールゾーンを無効にできます。

前提条件

- RHEL 8 Web コンソールがインストールされている。詳細は、Web コンソールのインストールおよび有効化 を参照してください。

手順

- 管理者権限で RHEL Web コンソールにログインしている。詳細は、Web コンソールへのログイン を参照してください。

- Networking をクリックします。

ルールとゾーンの編集 ボタンをクリックします。

ルールとゾーンの編集 ボタンが表示されない場合は、管理者権限で Web コンソールにログインしてください。

削除するゾーンの オプションアイコン をクリックします。

- Delete をクリックします。

これでゾーンが無効になり、そのゾーンに設定されたオープンなサービスおよびポートがインターフェイスに含まれなくなります。

第14章 Web コンソールでシステム全体の暗号化ポリシーを設定する

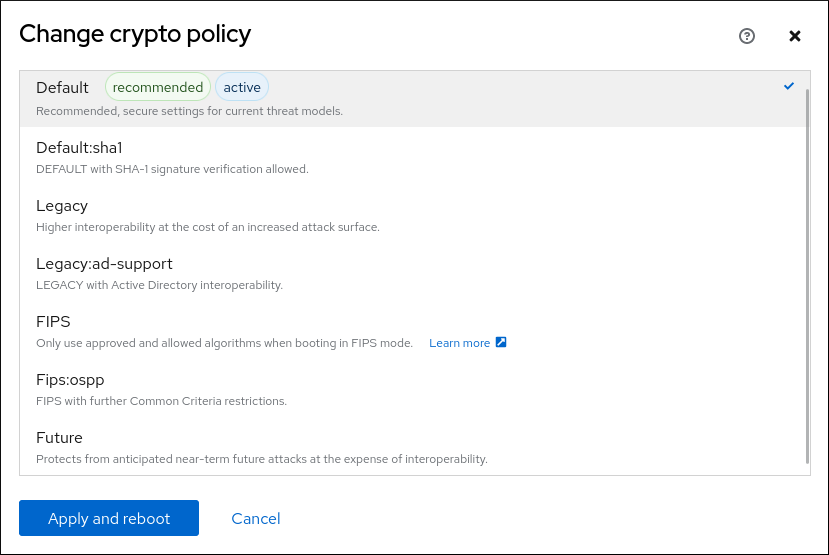

RHEL Web コンソールインターフェイスで、システム全体の暗号化ポリシーとサブポリシーのいずれかを直接設定できます。4 つの事前定義されたシステム全体の暗号化ポリシーに加え、グラフィカルインターフェイスを介して、次のポリシーとサブポリシーの組み合わせを適用することもできます。

DEFAULT:SHA1-

SHA-1アルゴリズムが有効になっているDEFAULTポリシー。 LEGACY:AD-SUPPORT-

Active Directory サービスの相互運用性を向上させる、セキュリティーの低い設定を含む

LEGACYポリシー。 FIPS:OSPP-

Common Criteria for Information Technology Security Evaluation 標準の影響を受けて策定された、さらなる制限を含む

FIPSポリシー。

前提条件

- RHEL 8 Web コンソールがインストールされている。詳細は、Web コンソールのインストールおよび有効化 を参照してください。

-

sudoを使用して管理コマンドを入力するための root権限または権限がある。

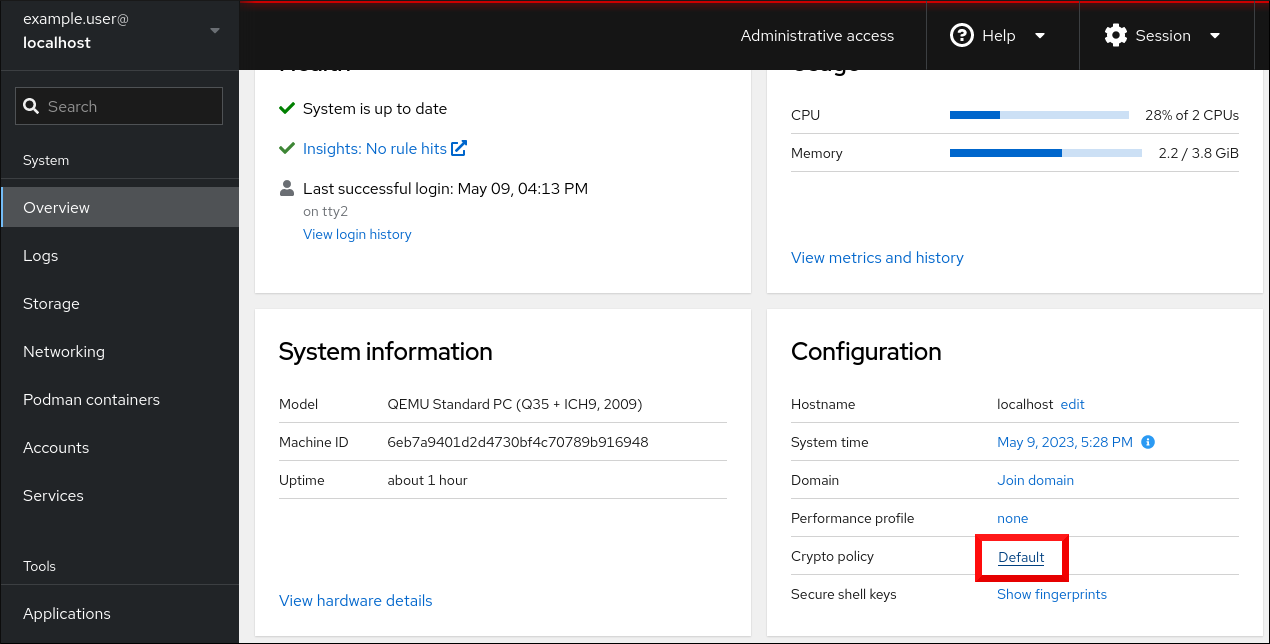

手順

- Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

Overview ページの Configuration カードで、Crypto policy の横にある現在のポリシー値をクリックします。

Change crypto policy ダイアログウィンドウで、システムで使用を開始するポリシーをクリックします。

- Apply and reboot ボタンをクリックします。

検証

-

再起動後、Web コンソールに再度ログインし、暗号化ポリシー の値が選択したものと一致していることを確認します。あるいは、

update-crypto-policies --showコマンドを入力して、現在のシステム全体の暗号化ポリシーをターミナルに表示することもできます。

関連情報

- 各暗号化ポリシーの詳細は、セキュリティー強化ドキュメントの システム全体の暗号化ポリシー セクションを参照してください。

第15章 生成された Ansible Playbook の適用

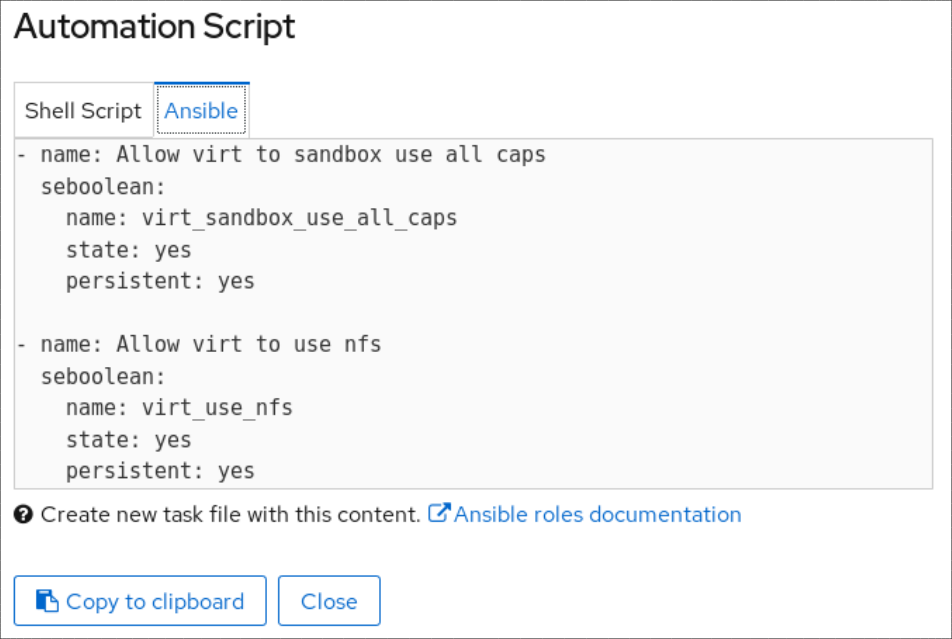

SELinux で問題のトラブルシューティングを行う場合、Web コンソールではシェルスクリプトまたは Ansible Playbook を生成でき、さらにマシンをエクスポートおよび適用できます。

前提条件

Web コンソールインターフェイスがインストールがインストールされアクセス可能。

詳細は、Web コンソールのインストール を参照してください。

手順

- SELinux をクリックします。

右上の View the automation script をクリックします。

生成されたスクリプトを含むウィンドウが開きます。シェルスクリプトと Ansible Playbook の生成オプションタブ間を移動できます。

- Copy to clipboard ボタンをクリックし、スクリプトまたは Playbook を選択して適用します。

これにより、他のマシンに適用できる自動スクリプトがあります。

関連情報

- SELinux 関連の問題のトラブルシューティング

- 複数のシステムへの同じ SELinux 設定のデプロイメント

-

ansible-playbookコマンドの詳細は、man ページのansible-playbook(1)を参照してください。

第16章 Web コンソールでパーティションの管理

Web コンソールを使用して、RHEL 8 でファイルシステムを管理する方法を説明します。

利用可能なファイルシステムの詳細は、利用可能なファイルシステムの概要 を参照してください。

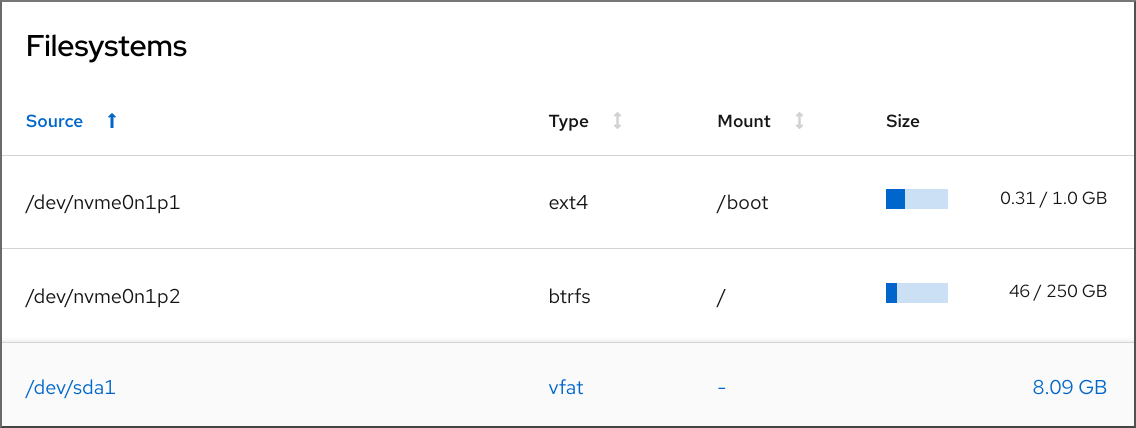

16.1. ファイルシステムでフォーマットされたパーティションを Web コンソールに表示

Web コンソールの ストレージ セクションには、ファイルシステム テーブルで使用可能なファイルシステムがすべて表示されます。

Web コンソールに表示されるファイルシステムでフォーマットされたパーティションのリストを確認できます。

前提条件

-

cockpit-storagedパッケージがシステムにインストールされている。 - Web コンソールがインストールされており、アクセス可能である。詳細は、Web コンソールのインストール を参照してください。

手順

- RHEL 8 Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- Storage タブをクリックします。

Filesystems テーブルでは、ファイルシステムでフォーマットされ利用可能なすべてのパーティションと、その名前、サイズ、および各パーティションで利用可能な容量を確認できます。

16.2. Web コンソールでパーティションの作成

新しいパーティションを作成するには、以下を行います。

- 既存のパーティションテーブルを使用する

- パーティションを作成する

前提条件

-

cockpit-storagedパッケージがシステムにインストールされている。 - Web コンソールがインストールされており、アクセス可能である。詳細は、Web コンソールのインストール を参照してください。

- 未フォーマットのボリュームが、ストレージ タブの その他のデバイス テーブルに表示されるシステムに接続されている。

手順

- RHEL Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- Storage タブをクリックします。

- 他のデバイス テーブルで、パーティションを作成するボリュームをクリックします。

- Content セクションで、Create Partition ボタンをクリックします。

- パーティションの作成 ダイアログボックスで、新しいパーティションのサイズを選択します。

削除 ドロップダウンメニューから、以下を選択します。

- Don’t overwrite existing data - RHEL Web コンソールは、ディスクヘッダーのみを書き換えます。このオプションの利点は、フォーマットの速度です。

- Overwrite existing data with zeros - RHEL Web コンソールは、ディスク全体をゼロで書き直します。このプログラムはディスク全体を調べるため、このオプションを使用すると遅くなりますが、安全性は高まります。ディスクにデータが含まれていて、上書きする必要がある場合は、このオプションを使用します。

Type ドロップダウンメニューで、ファイルシステムを選択します。

- XFS ファイルシステムは大規模な論理ボリュームをサポートし、オンラインの物理ドライブを停止せずに、既存のファイルシステムの拡大および縮小を行うことができます。別のストレージの使用を希望しない場合は、このファイルシステムを選択したままにしてください。

ext4 ファイルシステムは以下に対応します。

- 論理ボリューム

- オンラインの物理ドライブを停止せずに切り替え

- ファイルシステムの拡張

- ファイルシステムの縮小

追加オプションは、LUKS (Linux Unified Key Setup) によって行われるパーティションの暗号化を有効にすることです。これにより、パスフレーズでボリュームを暗号化できます。

- 名前 フィールドに、論理ボリューム名を入力します。

マウント ドロップダウンメニューで、カスタム を選択します。

デフォルト オプションでは、システムを次回起動したときにファイルシステムがマウントされているとは限りません。

- マウントポイント フィールドに、マウントパスを追加します。

- 起動時にマウント を選択します。

Create partition ボタンをクリックします。

ボリュームのサイズや、選択するオプションによって、フォーマットに数分かかることがあります。

フォーマットが完了したら、ファイルシステム タブで、フォーマットした論理ボリュームの詳細を表示できます。

検証手順

- パーティションが正常に追加されたことを確認するには、ストレージ タブに切り替えて、ファイルシステム テーブルを確認します。

16.3. Web コンソールでパーティションの削除

次の手順では、Web コンソール インターフェイスでパーティションを削除する方法を説明します。

前提条件

-

cockpit-storagedパッケージがシステムにインストールされている。 - Web コンソールがインストールされており、アクセス可能である。詳細は、Web コンソールのインストール を参照してください。

パーティションのファイルシステムのマウントを解除している。

パーティションのマウントとアンマウントの詳細は、Mounting and unmounting file systems in the web console を参照してください。

手順

- RHEL Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- Storage タブをクリックします。

- ファイルシステム テーブルで、パーティションを削除するボリュームを選択します。

- コンテンツ セクションで、削除するパーティションをクリックします。

パーティションがロールダウンし、Delete ボタンをクリックできます。

パーティションをマウントして使用しないでください。

検証手順

- パーティションが正常に削除されたことを確認するには、ストレージ タブに切り替えて、コンテンツ テーブルを確認します。

16.4. Web コンソールでのファイルシステムのマウントとマウント解除

RHEL システムでパーティションを使用できるようにするには、パーティションにファイルシステムをデバイスとしてマウントする必要があります。

ファイルシステムのマウントを解除することもできます。アンマウントすると RHEL システムはその使用を停止します。ファイルシステムのマウントを解除すると、デバイスを削除 (delete または remove) または再読み込みできるようになります。

前提条件

-

cockpit-storagedパッケージがシステムにインストールされている。 - Web コンソールがインストールされており、アクセス可能である。詳細は、Web コンソールのインストール を参照してください。

- ファイルシステムのマウントを解除する場合は、システムがパーティションに保存されているファイル、サービス、またはアプリケーションを使用しないようにする。

手順

- RHEL Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- Storage タブをクリックします。

- ファイルシステム テーブルで、パーティションを削除するボリュームを選択します。

- コンテンツ セクションで、ファイルシステムをマウントまたはマウント解除するパーティションをクリックします。

Mount ボタンまたはUnmount ボタンをクリックします。

この時点で、ファイルシステムはアクションに従ってマウントまたはマウント解除されています。

第17章 Web コンソールで NFS マウントの管理

RHEL 8 Web コンソールを使用すると、ネットワークファイルシステム (NFS) プロトコルを使用して、リモートディレクトリーをマウントできます。

NFS を使用すると、ネットワークに置かれたリモートディレクトリーに到達してマウントし、ディレクトリーが物理ドライブに置かれているかのようにファイルを操作できます。

前提条件

RHEL 8 Web コンソールがインストールされている。

詳細は、Web コンソールのインストールおよび有効化 を参照してください。

-

cockpit-storagedパッケージがシステムにインストールされている。 - NFS サーバー名または IP アドレス

- リモートサーバーのディレクトリーのパス

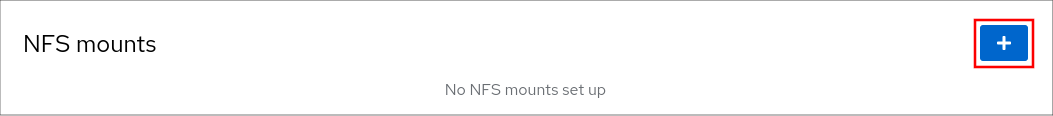

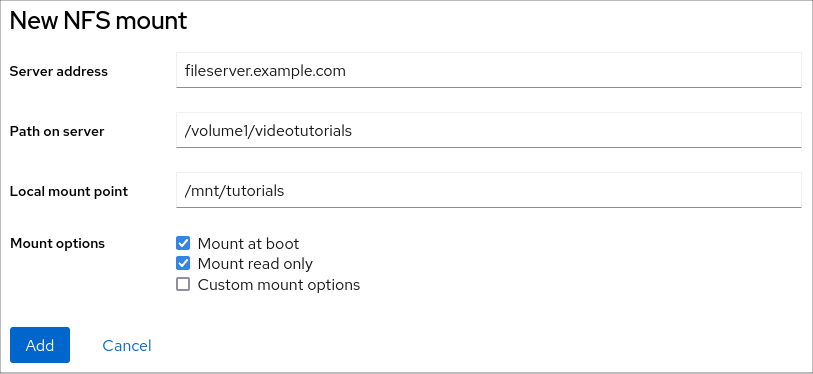

17.1. Web コンソールで NFS マウントの接続

NFS を使用して、リモートディレクトリーをファイルシステムに接続します。

前提条件

- NFS サーバー名または IP アドレス

- リモートサーバーのディレクトリーのパス

手順

- RHEL 8 Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- Storage をクリックします。

NFS マウント セクションで + をクリックします。

- NFS の新規マウント ダイアログボックスに、リモートサーバーのサーバー名または IP アドレスを入力します。

- サーバーのパス フィールドに、マウントするディレクトリーのパスを入力します。

- ローカルマウントポイント フィールドに、ローカルシステムでディレクトリーを検索するパスを入力します。

- 起動時にマウント を選択します。ローカルシステムを再起動すると、ディレクトリーに到達可能になります。

コンテンツを変更しない場合は、必要に応じて、読み取り専用でマウント を選択します。

- Add をクリックします。

検証手順

- マウントしたディレクトリーを開き、コンテンツがアクセスできることを確認します。

接続をトラブルシューティングするには、カスタムのマウントオプション で調整できます。

17.2. Web コンソールで NFS マウントオプションのカスタマイズ

既存の NFS マウントを編集し、カスタムのマウントオプションを追加します。

カスタムのマウントオプションは、タイムアウトの制限を変更したり、認証を設定するなどの NFS マウントの接続をトラブルシュートしてパラメーターを変更するのに役に立ちます。

前提条件

- NFS マウントが追加されている。

手順

- RHEL 8 Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- Storage をクリックします。

- 調整する NFS マウントをクリックします。

リモートディレクトリーをマウントしている場合は、アンマウント をクリックします。

カスタムのマウントオプションの設定時には、ディレクトリーをマウントできません。それ以外の場合は、Web コンソールが設定を保存しないため、エラーが発生します。

- Edit をクリックします。

- NFS マウント ダイアログボックスで、カスタムのマウントオプション を選択します。

マウントオプションを、コンマで区切って入力します。以下に例を示します。

-

nfsvers=4- NFS プロトコルのバージョン番号 -

soft- NFS 要求のタイムアウト後に復元する種類 -

sec=krb5- NFS サーバーのファイルが、Kerberos 認証により保護されます。NFS のクライアントとサーバーの両方で Kerberos 認証に対応する必要があります。

-

NFS マウントオプションのリストは、コマンドラインで man nfs を実行します。

- Apply をクリックします。

- Mount をクリックします。

検証手順

- マウントしたディレクトリーを開き、コンテンツがアクセスできることを確認します。

第18章 Web コンソールで独立したディスクの冗長アレイを管理

RAID (Redundant Arrays of Independent Disks) は、1 つのストレージに複数のディスクを配置する方法を示します。RAID は、ディスク障害に対して、ディスクに保存されているデータを保護します。

RAID は、次のデータ配信ストラテジーを使用します。

- ミラーリング - データは、2 つの異なる場所にコピーします。片方のディスクに障害が発生しても、コピーがあるため、データが失われることはありません。

- ストライピング - データが均等に分散されています。

保護レベルは、RAID レベルにより異なります。

RHEL Web コンソールは、次の RAID レベルに対応します。

- RAID 0 (ストライプ)

- RAID 1 (ミラー)

- RAID 4 (専用パリティー)

- RAID 5 (分散パリティー)

- RAID 6 (ダブル分散パリティー)

- RAID 10 (ミラーのストライプ)

RAID でディスクを使用する前に、以下を行う必要があります。

- RAID を作成します。

- ファイルシステムでフォーマットします。

- RAID をサーバーにマウントします。

前提条件

- RHEL 8 Web コンソールをインストールし、アクセスできる。詳細は、Web コンソールのインストールおよび有効化 を参照してください。

-

cockpit-storagedパッケージがシステムにインストールされている。

18.1. Web コンソールで RAID の作成

RHEL 8 Web コンソールで RAID を設定します。

前提条件

- システムに接続している物理ディスク。各 RAID レベルで必要なディスク容量は異なります。

手順

- RHEL 8 Web コンソールを開きます。

- Storage をクリックします。

- デバイス テーブルのメニューアイコンをクリックします。

- Create RAID device をクリックします。

- RAID デバイスの作成 ダイアログボックスで、新しい RAID の名前を入力します。

- RAID レベル ドロップダウンリストで、使用する RAID レベルを選択します。

チャンクサイズ ドロップダウンリストに事前定義されている値は変更しません。

チャンクサイズ 値は、データの書き込みに使用する各ブロックのサイズを指定します。チャンクサイズが 512 KiB の場合、システムは最初の 512 KiB を最初のディスクに書き込み、次の 512 KiB を次のディスクに書き込み、その次の 512 KiB をその次のディスクに書き込みます。RAID に 3 つのディスクがある場合は、4 つ目の 512 KiB が最初のディスクに再度書き込まれます。

- RAID に使用するディスクを選択します。

- Create をクリックします。

検証手順

- ストレージ セクションに移動し、RAID デバイス ボックスに新しい RAID が表示されることを確認してフォーマットします。

Web コンソールで新しい RAID をフォーマットしてマウントする方法として、以下のオプションがあります。

18.2. Web コンソールで RAID のフォーマット

RHEL 8 Web インターフェイスで作成された新しいソフトウェアの RAID デバイスをフォーマットします。

前提条件

- 物理ディスクが接続され、RHEL 8 から確認できる。

- RAID が追加されている。

- RAID に使用するファイルシステムを検討する。

- パーティションテーブルの作成を検討する。

手順

- RHEL 8 Web コンソールを開きます。

- Storage をクリックします。

- RAID デバイス ボックスで、フォーマットする RAID をクリックして選択します。

- RAID の詳細画面で、コンテンツ までスクロールします。

- 新規作成した RAID をクリックします。

- Format ボタンをクリックします。

削除 ドロップダウンリストで、以下を選択します。

- Don’t overwrite existing data - RHEL Web コンソールは、ディスクヘッダーのみを書き換えます。このオプションの利点は、フォーマットの速度です。

- Overwrite existing data with zeros - RHEL Web コンソールは、ディスク全体をゼロで書き直します。このプログラムはディスク全体を調べるため、このオプションを使用すると遅くなります。RAID にデータが含まれていて、書き換える必要がある場合は、このオプションを使用します。

- 強い希望がない場合は、種類 ドロップダウンリストで、XFS ファイルシステムを選択します。

- ファイルシステムの名前を入力します。

マウント ドロップダウンリストで、カスタム を選択します。

デフォルト オプションでは、システムを次回起動したときにファイルシステムがマウントされているとは限りません。

- マウントポイント フィールドに、マウントパスを追加します。

- 起動時にマウント を選択します。

Format ボタンをクリックします。

フォーマットに使用されるオプションや、RAID のサイズによって、フォーマットに数分かかることがあります。

成功すると、ファイルシステム タブに、フォーマットされた RAID の詳細が表示されます。

- RAID を使用する場合は、マウント をクリックします。

この時点で、システムが、マウントされてフォーマットされた RAID を使用します。

18.3. Web コンソールを使用した RAID 上のパーティションテーブルの作成

RHEL 8 インターフェイスに作成した新しいソフトウェア RAID デバイスで、パーティションテーブルを有する RAID をフォーマットします。

RAID は、その他のストレージデバイスとしてフォーマットする必要があります。2 つのオプションがあります。

- パーティションを使用せずに RAID デバイスをフォーマットする

- パーティションを有するパーティションテーブルを作成する

前提条件

- 物理ディスクが接続され、確認できる。

- RAID が追加されている。

- RAID に使用するファイルシステムを検討する。

- パーティションテーブルの作成を検討する。

手順

- RHEL 8 のコンソールを開きます。

- Storage をクリックします。

- RAID デバイス ボックスで、編集する RAID を選択します。

- RAID の詳細画面で、コンテンツ までスクロールします。

- 新規作成した RAID をクリックします。

- Create partition table ボタンをクリックします。

削除 ドロップダウンリストで、以下を選択します。

- Don’t overwrite existing data - RHEL Web コンソールは、ディスクヘッダーのみを書き換えます。このオプションの利点は、フォーマットの速度です。

- 既存のデータをゼロで上書きする - RHEL Web コンソールは、ディスク全体をゼロで書き直します。このプログラムは RAID 全体を調べるため、このオプションを使用すると遅くなります。ディスクにデータが含まれていて、上書きする必要がある場合は、このオプションを使用します。

パーティション設定 ドロップダウンメニューから、以下を選択します。

- 最新のシステムとの互換性があり、ハードディスクが 2TB よりも大きい (GPT) - GUID パーティションテーブルは、4 つ以上のパーティションがある大規模 RAID の最新の推奨パーティションシステムです。

- すべてのシステムおよびデバイスとの互換性あり (MBR) - マスターブートレコードは、サイズが 2TB までのディスクで動作します。MBR は、最大で 4 つのプライマリーパーティションに対応します。

- Format をクリックします。

この段階で、パーティションテーブルが作成されているため、パーティションを作成できます。

パーティションの作成については、Web コンソールを使用した RAID 上のパーティションの作成 を参照してください。

18.4. Web コンソールを使用した RAID 上のパーティションの作成

既存のパーティションテーブルにパーティションを作成します。

前提条件

- パーティションテーブルが作成されている。詳細については、Web コンソールを使用した RAID 上のパーティションテーブルの作成 を参照してください。

手順

- RHEL 8 Web コンソールを開きます。

- Storage をクリックします。

- RAID デバイス ボックスで、編集する RAID をクリックします。

- RAID の詳細画面で、コンテンツ までスクロールします。

- 新規作成した RAID をクリックします。

- Create Partition をクリックします。

- パーティションの作成 ダイアログボックスで、最初のパーティションのサイズを設定します。

削除 ドロップダウンリストで、以下を選択します。

- Don’t overwrite existing data - RHEL Web コンソールは、ディスクヘッダーのみを書き換えます。このオプションの利点は、フォーマットの速度です。

- 既存のデータをゼロで上書きする - RHEL Web コンソールは、ディスク全体をゼロで書き直します。このプログラムは RAID 全体を調べるため、このオプションを使用すると遅くなります。ディスクにデータが含まれていて、上書きする必要がある場合は、このオプションを使用します。

- 強い希望がない場合は、種類 ドロップダウンリストで、XFS ファイルシステムを選択します。

- ファイルシステムの名前を入力します。名前にスペースは使用しないでください。

マウント ドロップダウンリストで、カスタム を選択します。

デフォルト オプションでは、システムを次回起動したときにファイルシステムがマウントされているとは限りません。

- マウントポイント フィールドに、マウントパスを追加します。

- 起動時にマウント を選択します。

- Create Partition をクリックします。

フォーマットに使用されるオプションや、RAID のサイズによって、フォーマットに数分かかることがあります。

問題なく終了したら、引き続きその他のパーティションを作成します。

この時点で、システムが、マウントされてフォーマットされた RAID を使用します。

18.5. Web コンソールを使用した RAID 上のボリュームグループの作成

ソフトウェア RAID からボリュームグループを構築

前提条件

- フォーマットまたはマウントされていない RAID デバイス

手順

- RHEL 8 Web コンソールを開きます。

- Storage をクリックします。

- Volume Groups ボックスの + ボタンをクリックします。

- ボリュームグループの作成 ダイアログボックスで、新しいボリュームグループの名前を入力します。

ディスク リストで、RAID デバイスを選択します。

リストに RAID が表示されない場合は、システムから RAID のマウントを解除します。RAID デバイスは、RHEL 8 システムでは使用できません。

- Create をクリックします。

新しいボリュームグループが作成され、引き続き論理ボリュームを作成できます。

18.6. 関連情報

- ソフト破損と、RAID LV の設定時にデータを保護する方法の詳細は、DM 整合性を使用した RAID LV の作成 を参照してください。

第19章 Web コンソールを使用した LVM 論理ボリュームの設定

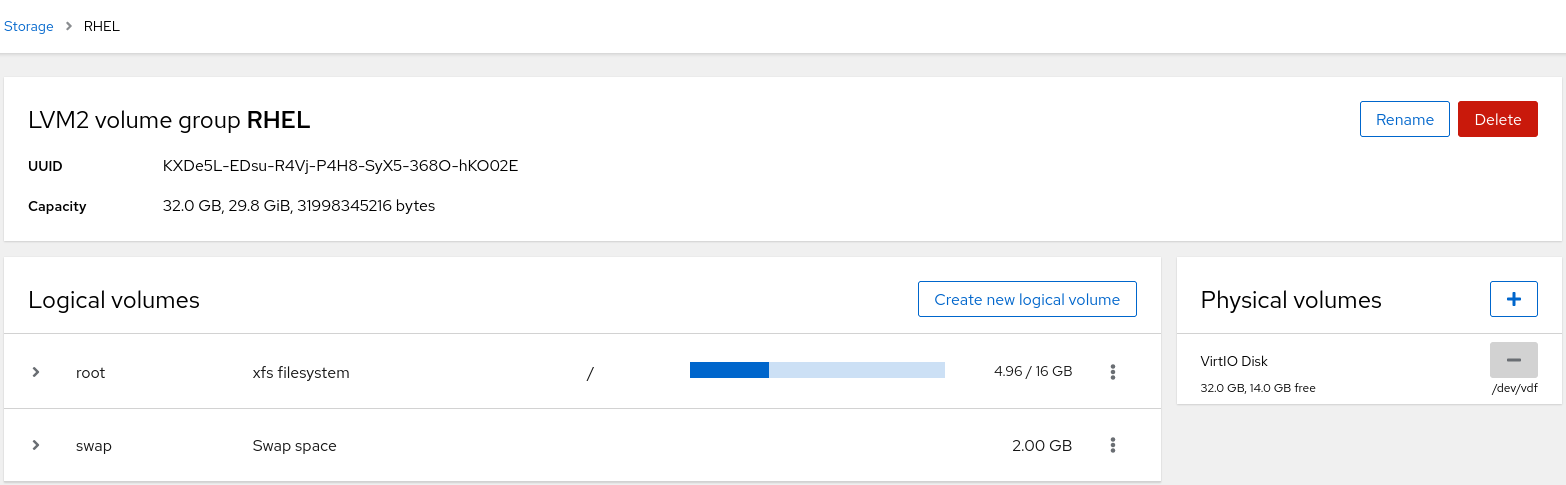

Red Hat Enterprise Linux 8 は、LVM 論理ボリュームマネージャーを作成します。Red Hat Enterprise Linux 8 をインストールする場合は、インストール時に自動的に作成される LVM にインストールされます。

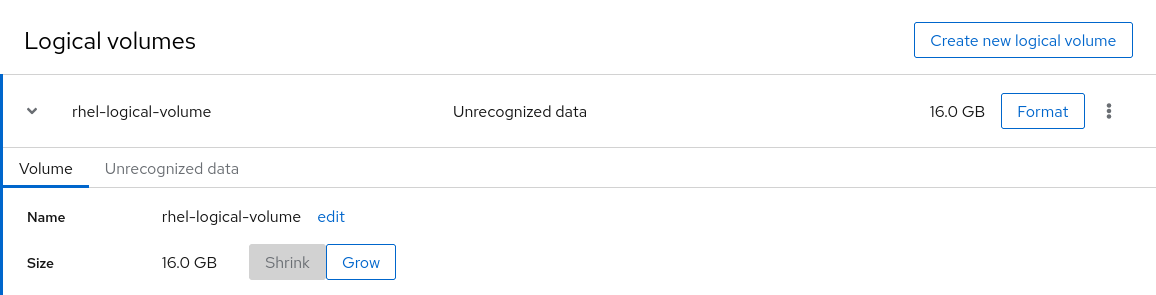

スクリーンショットは、インストール中に 2 つの論理ボリュームが自動的に作成された RHEL 8 システムのクリーンインストールの Web コンソールビューを示しています。

論理ボリュームの詳細は、以下のセクションを参照してください。

前提条件

RHEL 8 Web コンソールがインストールされている。

手順は、Installing and enabling the web console を参照してください。

-

cockpit-storagedパッケージがシステムにインストールされている。 - 物理ドライブ、RAID デバイス、または論理ボリュームを作成できるその他のブロックデバイスの種類。

19.1. Web コンソールの論理ボリュームマネージャー

RHEL 8 Web コンソールは、LVM ボリュームグループおよび論理ボリュームを作成するグラフィカルインターフェイスを提供します。

ボリュームグループは、物理ボリュームと論理ボリュームとの間に層を作成します。これにより、論理ボリューム自体には影響を与えずに物理ボリュームを追加または削除できます。ボリュームグループは、そのグループに含まれるすべての物理ドライブの容量を、1 つのドライブの容量として表示します。

Web コンソールのボリュームグループに物理ドライブを参加させることができます。

論理ボリュームは、1 つの物理ドライブとして動作し、システムのボリュームグループに構築されます。

論理ボリュームの主な利点は以下のようになります。

- 物理ドライブに使用されるパーティションシステムよりも優れた柔軟性

- 複数の物理ドライブを 1 つのボリュームに接続する機能

- 再起動せずに、オンラインボリュームの容量を拡張 (拡大) または減少 (縮小) する可能性

- スナップショットを作成する機能

関連情報

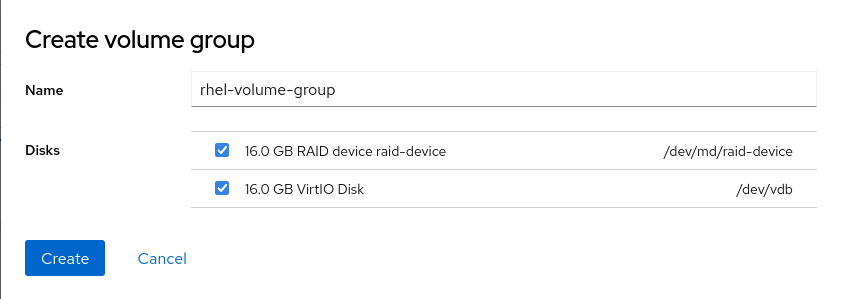

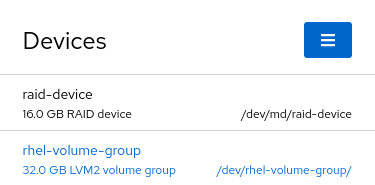

19.2. Web コンソールでボリュームグループの作成

1 つ以上の物理ドライブまたは他のストレージデバイスからボリュームグループを作成します。

論理ボリュームは、ボリュームグループから作成されます。各ボリュームグループに、複数の論理ボリュームを追加できます。

詳細は、LVM ボリュームグループの管理 を参照してください。

前提条件

- ボリュームグループを作成する物理ドライブ、またはその他の種類のストレージデバイス。

手順

- RHEL 8 Web コンソールにログインします。

- Storage をクリックします。

Devices セクションで、ドロップダウンメニューから Create LVM2 volume group を選択します。

- 名前 フィールドに、グループの名前 (スペースなし) を入力します。

ボリュームグループを作成するために組み合わせるドライブを選択します。

期待したとおりにデバイスが表示されない場合があります。RHEL Web コンソールは、未使用のブロックデバイスのみを表示します。使用済みのデバイスとは、以下のようなデバイスを指します。

- ファイルシステムでフォーマットしたデバイス

- 別のボリュームグループの物理ボリューム

別のソフトウェアの RAID デバイスのメンバーになる物理ボリューム

デバイスが表示されない場合は、フォーマットして空にして、未使用にします。

- Create をクリックします。

Web コンソールは、Devices セクションにボリュームグループを追加します。グループをクリックすると、ボリュームグループから割り当てた論理ボリュームを作成できます。

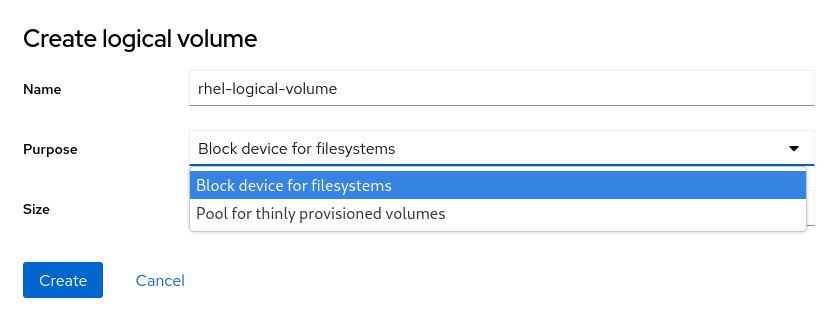

19.3. Web コンソールで論理ボリュームの作成

論理ボリュームは物理ドライブとして動作します。RHEL 8 Web コンソールを使用して、ボリュームグループに LVM 論理ボリュームを作成できます。

前提条件

-

cockpit-storagedパッケージがシステムにインストールされている。 - ボリュームグループが作成されている。詳細については、Web コンソールでのボリュームグループの作成 を参照してください。

手順

- RHEL 8 Web コンソールにログインします。

- Storage をクリックします。

- Devices セクションで、論理ボリュームを作成するボリュームグループをクリックします。

- Logical volumes セクションで、Create new Logical Volume をクリックします。

- 名前 フィールドに、新しい論理ボリュームの名前 (スペースなし) を入力します。

Purpose ドロップダウンメニューで、Block device for filesystems を選択します。

この設定では、ボリュームグループに含まれるすべてのドライブの容量の合計に等しい最大ボリュームサイズを持つ論理ボリュームを作成できます。

論理ボリュームのサイズを定義します。以下を検討してください。

- この論理ボリュームを使用するシステムにどのぐらいの容量が必要か

- 作成する論理ボリュームの数

領域をすべて使用する必要はありません。必要な場合は、後で論理ボリュームを大きくすることができます。

- Create をクリックします。

設定を確認するには、論理ボリュームをクリックして、詳細を確認してください。

この段階では、論理ボリュームが作成され、フォーマット処理でファイルシステムを作成してマウントする必要があります。

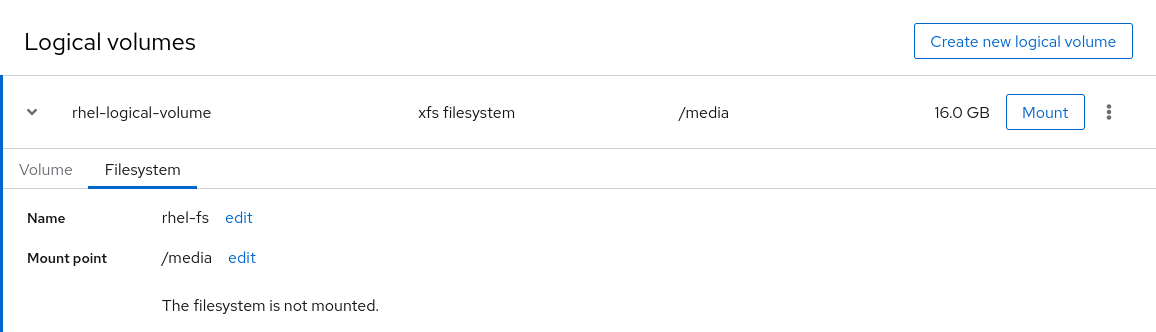

19.4. Web コンソールで論理ボリュームのフォーマット

論理ボリュームは物理ドライブとして動作します。これらを使用するには、ファイルシステムでフォーマットする必要があります。

論理ボリュームをフォーマットすると、ボリューム上のすべてのデータが消去されます。

選択するファイルシステムにより、論理ボリュームに使用できる設定パラメーターが決まります。たとえば、XFS ファイルシステムはボリュームの縮小をサポートしていません。詳細については、Web コンソールでの論理ボリュームのサイズ変更 を参照してください。

前提条件

-

cockpit-storagedパッケージがシステムにインストールされている。 - 論理ボリュームが作成されている。詳細については、Web コンソールでの論理ボリュームの作成 を参照してください。

- システムに対する root アクセス権限を持っている。

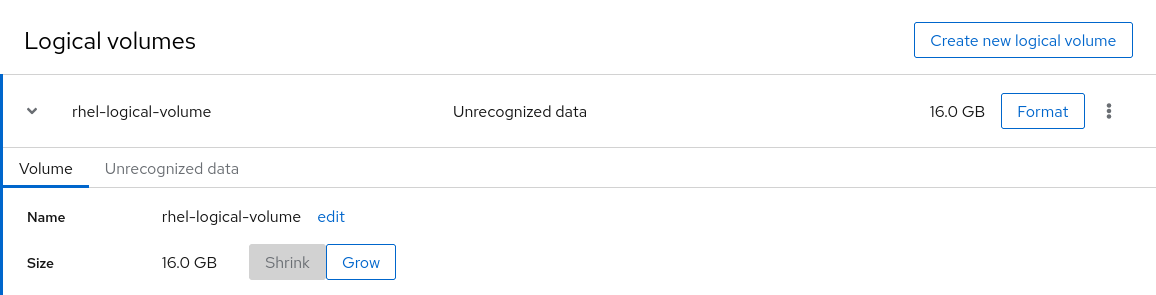

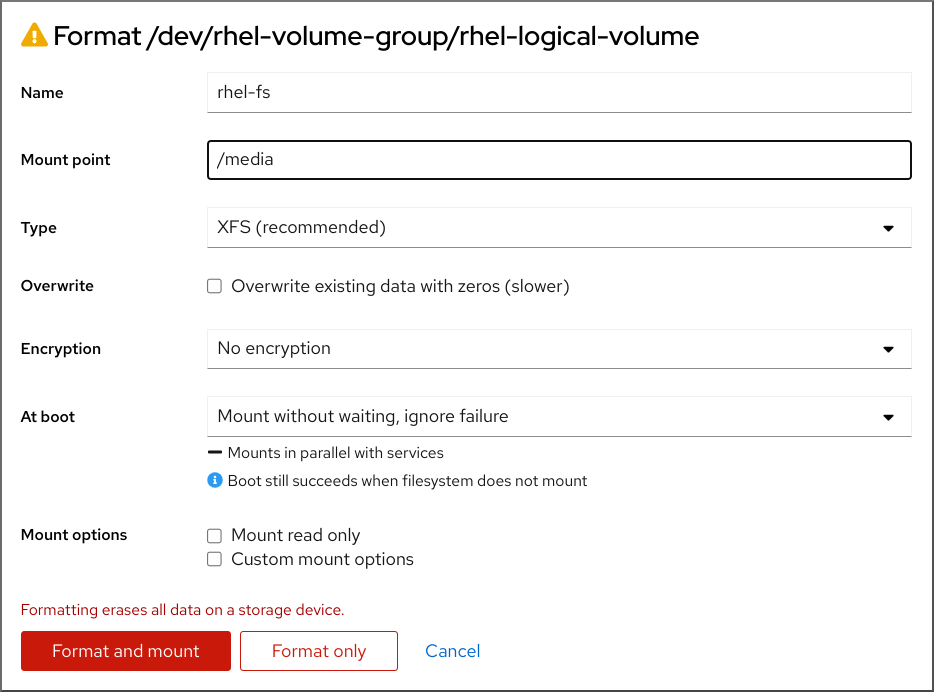

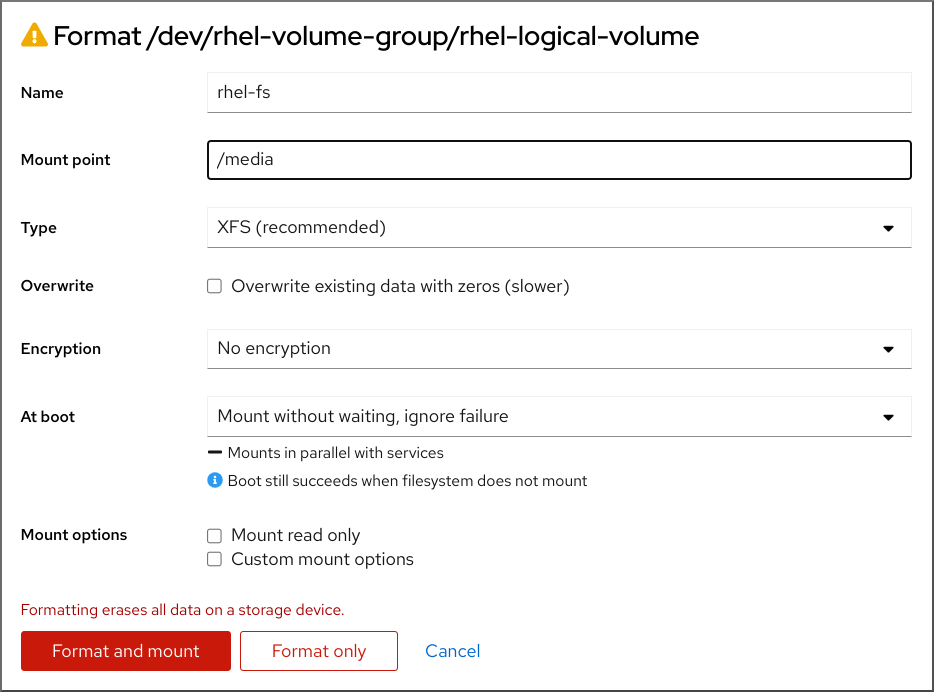

手順

- RHEL 8 Web コンソールにログインします。

- Storage をクリックします。

- Devices セクションで、論理ボリュームが配置されているボリュームグループをクリックします。

Devices セクションで、Format をクリックします。

- Name フィールドに、ファイルシステムの名前を入力します。

マウントポイント フィールドに、マウントパスを追加します。

Type ドロップダウンメニューで、ファイルシステムを選択します。

XFS ファイルシステムは大規模な論理ボリュームをサポートし、オンラインの物理ドライブを停止せずに、既存のファイルシステムの拡大および縮小を行うことができます。別のストレージの使用を希望しない場合は、このファイルシステムを選択したままにしてください。

XFS は、XFS ファイルシステムでフォーマットしたボリュームサイズを縮小することには対応していません。

ext4 ファイルシステムは以下に対応します。

- 論理ボリューム

- オンラインの物理ドライブを停止せずに切り替え

- ファイルシステムの拡張

- ファイルシステムの縮小

ボリュームをフォーマットする方法に応じて、Overwrite オプションを選択します。

- Don’t overwrite existing data - RHEL Web コンソールは、ディスクヘッダーのみを書き換えます。このオプションの利点は、フォーマット処理に必要な時間が短いことです。

- Overwrite existing data with zeros - RHEL Web コンソールは、ディスク全体をゼロで書き直します。このプログラムはディスク全体を調べるため、このオプションを使用すると遅くなります。ディスクにデータが含まれていて、上書きする必要がある場合は、このオプションを使用します。

論理ボリュームで暗号化を有効にする場合は、Encryption ドロップダウンメニューで暗号化のタイプを選択します。

LUKS1 (Linux Unified Key Setup) または LUKS2 暗号化を使用したバージョンを選択できます。これを使用すると、パスフレーズを使用してボリュームを暗号化できます。

- At boot ドロップダウンメニューで、システムの起動後に論理ボリュームをいつマウントするかを選択します。

- 必要な Mount options を選択します。

論理ボリュームをフォーマットします。

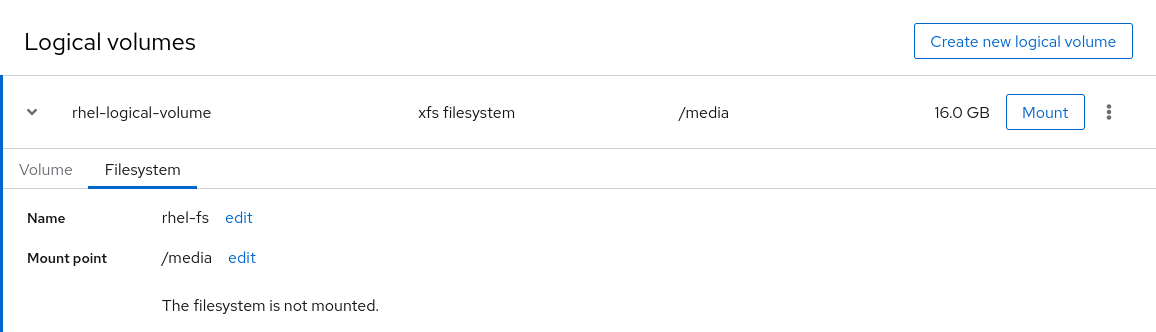

- ボリュームをフォーマットしてすぐにマウントする場合は、Format and mount をクリックします。

ボリュームをマウントせずにフォーマットする場合は、Format only をクリックします。

ボリュームのサイズや、選択するオプションによって、フォーマットに数分かかることがあります。

検証

フォーマットが正常に完了したら、Filesystem タブでフォーマットした論理ボリュームの詳細を確認できます。

- Format only オプションを選択した場合は、Mount をクリックして論理ボリュームを使用します。

19.5. Web コンソールで論理ボリュームのサイズを変更

RHEL 8 Web コンソールで論理ボリュームを拡張または縮小する方法を説明します。

論理ボリュームのサイズを変更できるかどうかは、使用しているファイルシステムの種類に依存します。ほとんどのファイルシステムは、ボリュームをオンライン (停止) せずに拡張 (拡大) できます。

論理ボリュームに、縮小に対応するファイルシステムが含まれる場合は、論理ボリュームのサイズを縮小することもできます。これは、たとえば、ext3 または ext4 のファイルシステムでも利用できます。

GFS2 または XFS のファイルシステムを含むボリュームを減らすことはできません。

前提条件

- 論理ボリュームのサイズ変更に対応するファイルシステムを含む既存の論理ボリューム。

手順

次の手順は、ボリュームをオフラインにすることなく、論理ボリュームを大きくする手順を説明します。

- RHEL Web コンソールにログインします。

- Storage をクリックします。

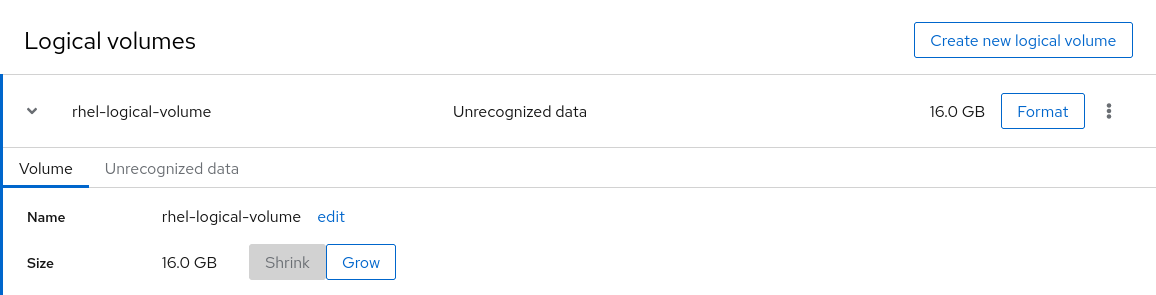

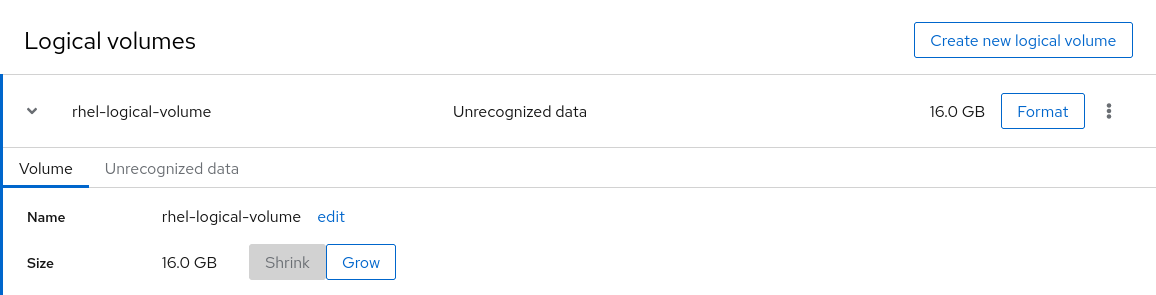

- Devices セクションで、論理ボリュームが配置されているボリュームグループをクリックします。

- Logical volumes ボリュームセクションで、logical volume をクリックします。

Volume タブで、Grow をクリックします。

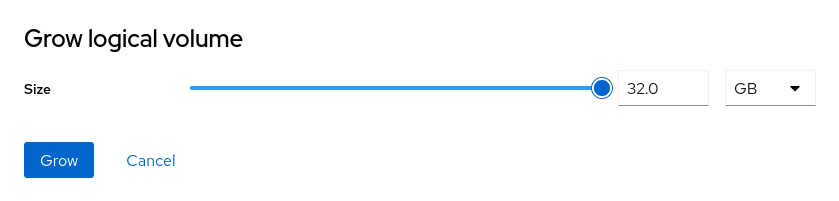

Grow logical volume ダイアログボックスで、ボリュームサイズを調整します。

- Grow をクリックします。

LVM は、システムを停止せずに、論理ボリュームを拡大します。

19.6. 関連情報

第20章 Web コンソールを使用したシン論理ボリュームの設定

シンプロビジョニングされた論理ボリュームを使用すると、実際に利用可能な物理ストレージよりも多くの領域を、指定したアプリケーションまたはサーバーに割り当てることができます。

詳細については、シンプロビジョニングされたスナップショットボリュームの作成 を参照してください。

以下のセクションでは、次のことを説明します。

前提条件

RHEL 8 Web コンソールがインストールされている。

詳細は、Web コンソールのインストールおよび有効化 を参照してください。

-

cockpit-storagedパッケージがシステムにインストールされている。 - ボリュームグループの作成に使用する物理ドライブまたは他のタイプのストレージデバイスがシステムに接続されている。

20.1. Web コンソールでシン論理ボリュームにプールを作成

プロビジョニングされたボリューム用のプールを作成します。

前提条件

手順

- RHEL 8 Web コンソールにログインします。

- Storage をクリックします。

- シンボリュームを作成するボリュームグループをクリックします。

- 新規論理ボリュームの作成 をクリックします。

- 名前 フィールドに、シンボリュームの新しいプールの名前 (スペースなし) を入力します。

- 目的 ドロップダウンメニューで、シンプロビジョニングされたボリューム用プール を選択します。この設定により、シンボリュームを作成できます。

シンボリュームのプールのサイズを定義します。以下を検討してください。

- このプールで必要なシンボリュームの数

- 各シンボリュームの予想サイズ

領域をすべて使用する必要はありません。必要な場合は、後でプールを大きくできます。

Create をクリックします。

シンボリューム用のプールが作成され、シンボリュームを作成できます。

20.2. Web コンソールで論理ボリュームの作成

プールにシン論理ボリュームを作成します。複数のシンボリュームを追加でき、各シンボリュームは、シンボリュームのプールと同じ大きさにできます。

シンボリュームを使用する場合は、論理ボリュームの物理的な空き容量を定期的に確認する必要があります。

前提条件

シンボリュームのプールを作成している。

詳細は、Web コンソールでシン論理ボリュームにプールを作成 を参照してください。

手順

- RHEL 8 Web コンソールにログインします。

- Storage をクリックします。

- シンボリュームを作成するボリュームグループをクリックします。

- 必要なプールをクリックします。

- シンボリュームの作成 をクリックします。

- シンボリュームの作成 ダイアログボックスで、シンボリュームの名前 (スペースなし) を入力します。

- シンボリュームのサイズを定義します。

- Create をクリックします。

この段階で、シン論理ボリュームが作成されているため、それをフォーマットする必要があります。

20.3. Web コンソールで論理ボリュームのフォーマット

論理ボリュームは物理ドライブとして動作します。これらを使用するには、ファイルシステムでフォーマットする必要があります。

論理ボリュームをフォーマットすると、ボリューム上のすべてのデータが消去されます。

選択するファイルシステムにより、論理ボリュームに使用できる設定パラメーターが決まります。たとえば、XFS ファイルシステムはボリュームの縮小をサポートしていません。詳細については、Web コンソールでの論理ボリュームのサイズ変更 を参照してください。

前提条件

-

cockpit-storagedパッケージがシステムにインストールされている。 - 論理ボリュームが作成されている。詳細については、Web コンソールでの論理ボリュームの作成 を参照してください。

- システムに対する root アクセス権限を持っている。

手順

- RHEL 8 Web コンソールにログインします。

- Storage をクリックします。

- Devices セクションで、論理ボリュームが配置されているボリュームグループをクリックします。

Devices セクションで、Format をクリックします。

- Name フィールドに、ファイルシステムの名前を入力します。

マウントポイント フィールドに、マウントパスを追加します。

Type ドロップダウンメニューで、ファイルシステムを選択します。

XFS ファイルシステムは大規模な論理ボリュームをサポートし、オンラインの物理ドライブを停止せずに、既存のファイルシステムの拡大および縮小を行うことができます。別のストレージの使用を希望しない場合は、このファイルシステムを選択したままにしてください。

XFS は、XFS ファイルシステムでフォーマットしたボリュームサイズを縮小することには対応していません。

ext4 ファイルシステムは以下に対応します。

- 論理ボリューム

- オンラインの物理ドライブを停止せずに切り替え

- ファイルシステムの拡張

- ファイルシステムの縮小

ボリュームをフォーマットする方法に応じて、Overwrite オプションを選択します。

- Don’t overwrite existing data - RHEL Web コンソールは、ディスクヘッダーのみを書き換えます。このオプションの利点は、フォーマット処理に必要な時間が短いことです。

- Overwrite existing data with zeros - RHEL Web コンソールは、ディスク全体をゼロで書き直します。このプログラムはディスク全体を調べるため、このオプションを使用すると遅くなります。ディスクにデータが含まれていて、上書きする必要がある場合は、このオプションを使用します。

論理ボリュームで暗号化を有効にする場合は、Encryption ドロップダウンメニューで暗号化のタイプを選択します。

LUKS1 (Linux Unified Key Setup) または LUKS2 暗号化を使用したバージョンを選択できます。これを使用すると、パスフレーズを使用してボリュームを暗号化できます。

- At boot ドロップダウンメニューで、システムの起動後に論理ボリュームをいつマウントするかを選択します。

- 必要な Mount options を選択します。

論理ボリュームをフォーマットします。

- ボリュームをフォーマットしてすぐにマウントする場合は、Format and mount をクリックします。

ボリュームをマウントせずにフォーマットする場合は、Format only をクリックします。

ボリュームのサイズや、選択するオプションによって、フォーマットに数分かかることがあります。

検証

フォーマットが正常に完了したら、Filesystem タブでフォーマットした論理ボリュームの詳細を確認できます。

- Format only オプションを選択した場合は、Mount をクリックして論理ボリュームを使用します。

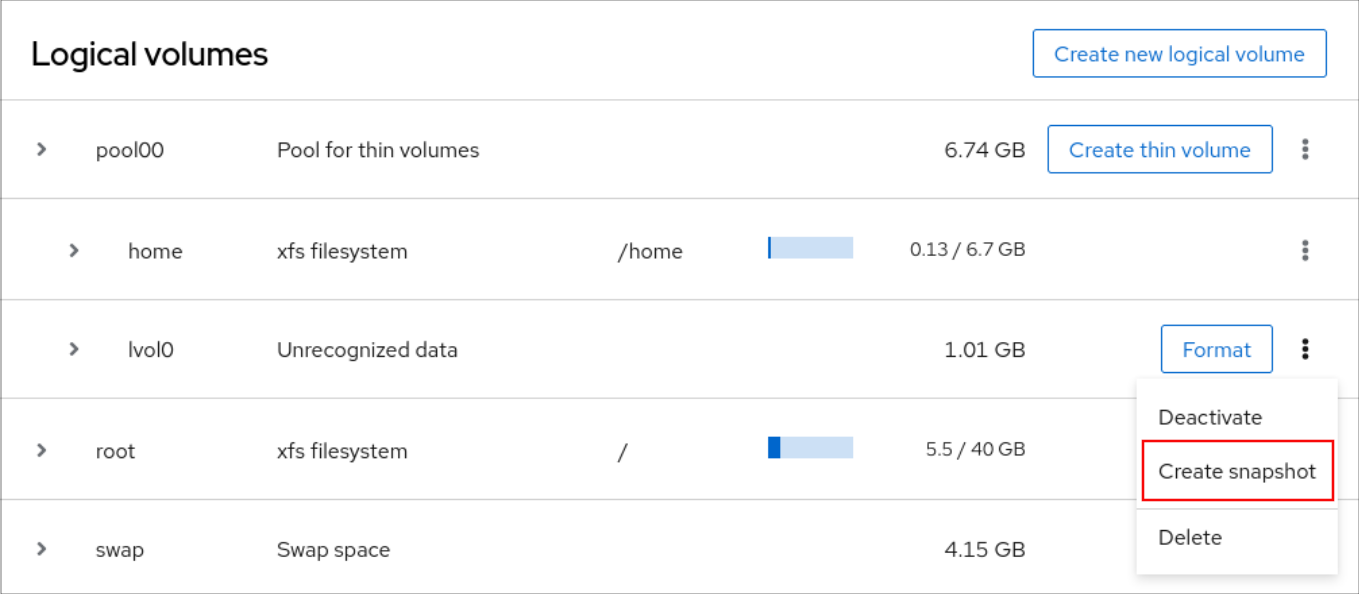

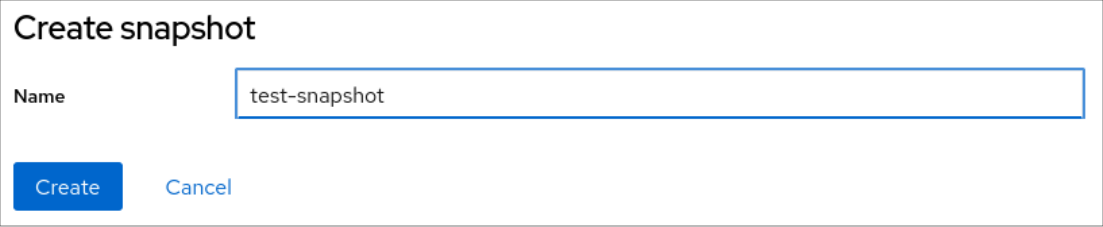

20.4. Web コンソールを使用したシンプロビジョニングされたスナップショットボリュームの作成

RHEL Web コンソールでシン論理ボリュームのスナップショットを作成し、前回のスナップショット以降ディスクに記録された変更をバックアップできます。

前提条件

- RHEL 8 Web コンソールをインストールし、アクセスできる。詳細は、Web コンソールのインストールと有効化 を参照してください。

-

cockpit-storagedパッケージがシステムにインストールされている。 - シンプロビジョニングボリュームが作成されている。詳細は、Web コンソールを使用したシン論理ボリュームの設定 を参照してください。

手順

- RHEL Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- RHEL Web コンソールで、Storage をクリックします。

- Devices ボックスで、必要な論理ボリュームを含むボリュームグループをクリックします。

- Logical volumes テーブルでボリュームを見つけて、その行にあるメニューボタン ⋮ をクリックします。

Create snapshot をクリックします。

Name フィールドにスナップショット名を入力します。

- Create をクリックします。

Logical volumes テーブルで新しいスナップショットを見つけ、Activate をクリックしてボリュームをアクティブ化します。

第21章 Web コンソールを使用してボリュームグループ内の物理ドライブを変更する

RHEL 8 Web コンソールを使用して、ボリュームグループのドライブを変更します。

物理ドライブを変更するには、次の手順に従ってください。

前提条件

RHEL 8 Web コンソールがインストールされている。

詳細は、Web コンソールのインストールおよび有効化 を参照してください。

-

cockpit-storagedパッケージがシステムにインストールされている。 - 古いまたは不具合がある物理ドライブを交換するための新しい物理ドライブ。

- この設定には、物理ドライブがボリュームグループに編成されていることが必要になります。

21.1. Web コンソールでボリュームグループに物理デバイスを追加

RHEL 8 Web コンソールを使用すると、既存の論理ボリュームに新しい物理ドライブ、またはその他のタイプのボリュームを追加できます。

前提条件

- ボリュームグループが作成されている。

- マシンに新しいドライブが接続されている。

手順

- RHEL 8 のコンソールにログインします。

- Storage をクリックします。

- ボリュームグループ ボックスで、物理ボリュームを追加するボリュームグループをクリックします。

- 物理ボリューム ボックスで、+ ボタンをクリックします。

- ディスクの追加 ダイアログボックスでドライブを選択し、追加 をクリックします。

これにより、RHEL 8 Web コンソールは物理ボリュームを追加します。

検証手順

- これは、物理ボリューム セクションで表示でき、論理ボリュームが、ドライブへの書き込みをすぐに開始できます。

21.2. Web コンソールでボリュームグループから物理ドライブを削除

論理ボリュームに複数の物理ドライブが含まれている場合は、オンラインの物理ドライブのいずれかを削除できます。

システムは、削除時に、削除するドライブから全てのデータを自動的に別のデバイスに移動します。これには少し時間がかかる場合があります。

Web コンソールは、物理ドライブを削除するための十分な容量があるかどうかを検証します。

前提条件

- 複数の物理ドライブが接続するボリュームグループ

手順

次の手順は、RHEL 8 Web コンソールで、システムを停止させずにボリュームグループからドライブを削除する方法を説明します。

- RHEL 8 Web コンソールにログインします。

- Storage をクリックします。

- 論理ボリュームがあるボリュームグループをクリックします。

- 物理ボリューム セクションで、推奨されるボリュームを見つけます。

- ボタンをクリックします。

ディスクを削除するための十分な容量が論理ボリュームにあるかどうかを RHEL 8 Web コンソールが検証します。容量が十分ではない場合は、ディスクを削除できず、最初に別のディスクを追加する必要があります。詳細については、Web コンソールで物理ドライブを論理ボリュームに追加する を参照してください。

これにより、RHEL 8 Web コンソールは、システムを停止せずに作成した論理ボリュームから物理ボリュームを削除します。

第22章 Web コンソールを使用した Virtual Data Optimizer ボリュームの管理

RHEL 8 Web コンソールを使用して、VDO (Virtual Data Optimizer) を設定します。

以下の方法について説明します。

- VDO ボリュームの作成

- VDO ボリュームのフォーマット

- VDO ボリュームの拡張

前提条件

- RHEL 8 Web コンソールをインストールし、アクセスできる。詳細は、Web コンソールのインストールおよび有効化 を参照してください。

-

cockpit-storagedパッケージがシステムにインストールされている。

22.1. Web コンソールでの VDO ボリューム

Red Hat Enterprise Linux 8 では、Virtual Data Optimizer (VDO) がサポートされます。

VDO は、以下を組み合わせたブロック仮想化テクノロジーです。

- 圧縮

- 詳細は、Enabling or disabling compression in VDO を参照してください。

- 重複排除

- 詳細は、Enabling or disabling compression in VDO を参照してください。

- シンプロビジョニング

- 詳細は、シンプロビジョニングボリューム (シンボリューム) の作成と管理 を参照してください。

このような技術を使用して、VDO は、以下を行います。

- ストレージ領域をインラインに保存します。

- ファイルを圧縮します。

- 重複を排除します。

- 物理ストレージまたは論理ストレージが提供するサイズよりも多くの仮想領域を割り当てることができます。

- 拡大して仮想ストレージを拡張できます。

VDO は、さまざまなタイプのストレージに作成できます。RHEL 8 Web コンソールでは、以下に VDO を設定できます。

LVM

注記シンプロビジョニングされたボリュームに VDO を設定することはできません。

- 物理ボリューム

- ソフトウェア RAID

ストレージスタックにおける VDO の配置の詳細は、System Requirements を参照してください。

関連情報

- VDO の詳細は、Deduplicating and compressing storage を参照してください。

22.2. Web コンソールで VDO ボリュームの作成

RHEL Web コンソールで VDO ボリュームを作成します。

前提条件

- VDO の作成元となる物理ドライブ、LVM、または RAID

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Storage をクリックします。

- VDO Devices ボックスの + ボタンをクリックします。

- 名前 フィールドに、VDO ボリュームの名前 (スペースなし) を入力します。

- 使用するドライブを選択します。

論理サイズ バーに、VDO ボリュームのサイズを設定します。10 回以上拡張できますが、VDO ボリュームを作成する目的を検討してください。

- アクティブな仮想マシンまたはコンテナーストレージの場合は、使用する論理のサイズを、ボリュームの物理サイズの 10 倍になるようにします。

- オブジェクトストレージの場合は、使用する論理のサイズを、ボリュームの物理サイズの 3 倍になるようにします。

詳細は、Deploying VDO を参照してください。

インデックスメモリー バーで、VDO ボリュームにメモリーを割り当てます。

VDO システム要件の詳細は、System Requirements を参照してください。

圧縮 オプションを選択します。このオプションを使用すると、さまざまなファイル形式を効率的に減らすことができます。

詳細は、Enabling or disabling compression in VDO を参照してください。

重複排除 オプションを選択します。

このオプションは、重複ブロックのコピーを削除して、ストレージリソースが使用されなくなるようにします。詳細は、Enabling or disabling compression in VDO を参照してください。

- 必要に応じて、512 バイトのブロックサイズを必要とするアプリケーションで VDO ボリュームを使用する場合は、512 バイトのエミュレーションを使用 を選択します。これにより、VDO ボリュームのパフォーマンスは低下しますが、その必要はほとんどありません。不明な場合は、無効にします。

- Create をクリックします。

検証手順

- ストレージ セクションに新しい VDO ボリュームが表示されることを確認します。そして、ファイルシステムでフォーマットすることができます。

22.3. Web コンソールで VDO ボリュームのフォーマット

VDO ボリュームは物理ドライブとして動作します。論理ボリュームを使用するには、ファイルシステムでフォーマットする必要があります。

VDO をフォーマットすると、ボリュームのデータがすべて消去されます。

次の手順では、VDO ボリュームをフォーマットする手順を説明します。

前提条件

- VDO ボリュームが作成されている。詳細については、Web コンソールでの VDO ボリュームの作成 を参照してください。

手順

- RHEL 8 Web コンソールにログインします。詳細は、Web コンソールへのログイン を参照してください。

- Storage をクリックします。

- VDO ボリュームをクリックします。

- Unrecognized Data タブをクリックします。

- Format をクリックします。

削除 ドロップダウンメニューから、以下を選択します。

- 既存のデータを上書きしないでください

- RHEL Web コンソールは、ディスクヘッダーのみを書き換えます。このオプションの利点は、フォーマットの速度です。

- 既存のデータをゼロで上書きする

- RHEL Web コンソールは、ディスク全体をゼロで書き直します。このプログラムはディスク全体を調べるため、このオプションを使用すると遅くなります。ディスクにデータが含まれていて、書き直す必要がある場合は、このオプションを使用します。

種類 ドロップダウンメニューで、ファイルシステムを選択します。

XFS ファイルシステムは大規模な論理ボリュームをサポートし、オンラインの物理ドライブを停止せずに、既存のファイルシステムの拡大および縮小を行うことができます。別のストレージの使用を希望しない場合は、このファイルシステムを選択したままにしてください。

XFS は、ボリュームの縮小に対応していません。したがって、XFS でフォーマットしたボリュームを縮小することはできません。

- ext4 ファイルシステムは論理ボリュームをサポートし、オンラインの物理ドライブを停止せずに、既存のファイルシステムの拡大および縮小を行うことができます。

LUKS (Linux Unified Key Setup) 暗号を使用したバージョンも選択できます。パスフレーズを使用してボリュームの暗号化を行えます。

- 名前 フィールドに、論理ボリューム名を入力します。

マウント ドロップダウンメニューで、カスタム を選択します。

デフォルト オプションでは、システムを次回起動したときにファイルシステムがマウントされているとは限りません。

- マウントポイント フィールドに、マウントパスを追加します。

- 起動時にマウント を選択します。

Format をクリックします。

フォーマットに使用されるオプションや、ボリュームのサイズによって、フォーマットに数分かかることがあります。

成功すると、ファイルシステム タブに、フォーマットされた VDO ボリュームの詳細が表示されます。

- VDO ボリュームを使用するには、マウント をクリックします。

この時点で、システムが、マウントされてフォーマットされた VDO ボリュームを使用します。

22.4. Web コンソールで VDO ボリュームの拡張

RHEL 8 Web コンソールで VDO ボリュームを拡張します。

前提条件

-

cockpit-storagedパッケージがシステムにインストールされている。 - VDO ボリュームが作成されている。

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Storage をクリックします。

- VDO デバイス で、VDO ボリュームをクリックします。

- VDO ボリュームの詳細で、Grow ボタンをクリックします。

- VDO の論理サイズを増加 ダイアログボックスで、VDO ボリュームの論理サイズを増やします。

- Grow をクリックします。

検証手順

- 新しいサイズの VDO ボリュームの詳細を確認し、変更が正常に行われたことを確認します。

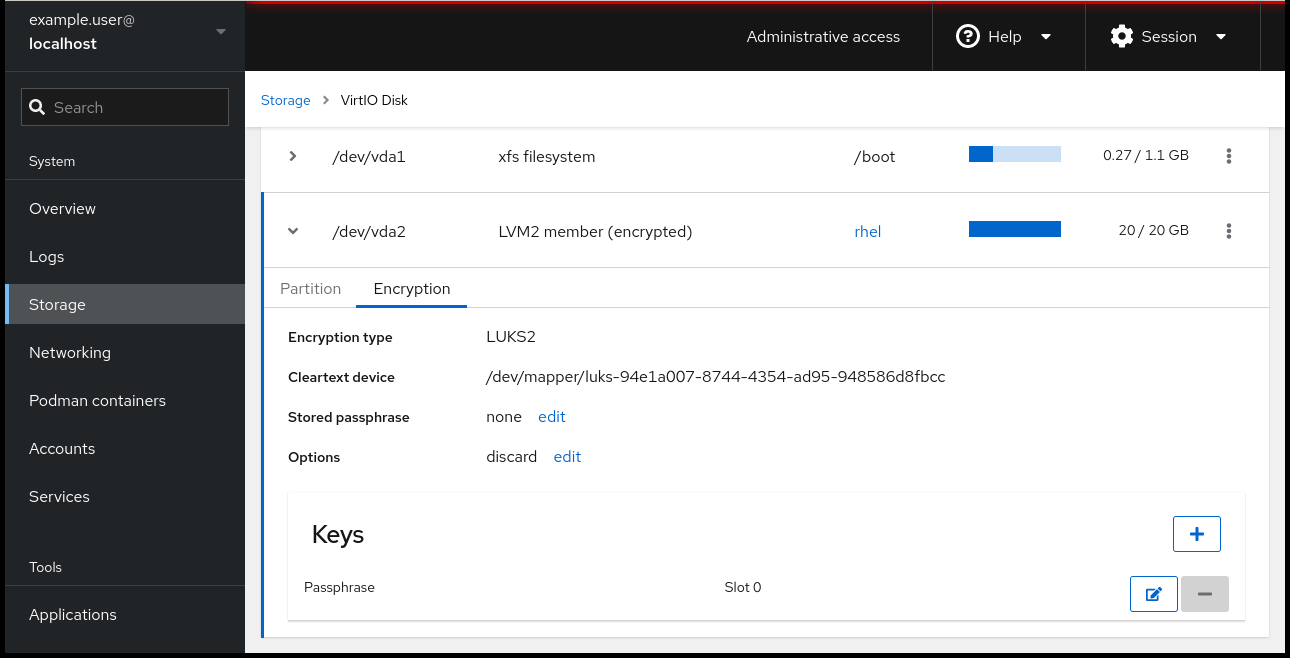

第23章 RHEL Web コンソールで LUKS パスワードを使用したデータのロック

Web コンソールの ストレージ タブでは、作成、ロック、ロック解除、サイズ変更、または LUKS (Linux Unified Key Setup) バージョン 2 形式を使用した暗号化デバイスを設定できます。

この新しいバージョンの LUKS は、以下を提供します。

- より柔軟なロック解除ポリシー

- より強力な暗号化

- 今後の変更との互換性の高さ

前提条件

- RHEL 8 Web コンソールがインストールされている。詳細は、Web コンソールのインストールおよび有効化 を参照してください。

-

cockpit-storagedパッケージがシステムにインストールされている。

23.1. LUKS ディスクの暗号化