Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

5.3.4. 信頼の維持

信頼管理には、グローバルな信頼設定、Kerberos 信頼設定、DNS レルム設定、Active Directory ユーザーへの ID 範囲割り当てなど、複数の領域が関係します。

5.3.4.1. グローバル信頼設定の編集

ipa-adtrust-install ユーティリティーは、Active Directory ドメインへの信頼の作成に必要な IdM ドメインのバックグラウンド情報を自動的に設定します。

グローバル信頼設定には、以下の 5 つの属性が含まれます。

- Windows スタイルのセキュリティー ID (SID)。この属性は自動生成され、修正できません。

- ドメイン GUID。この属性は自動生成され、変更できません。

- Kerberos ドメイン名。この属性は IdM 設定から取得され、変更できません。

- IdM ユーザーを追加するデフォルトのグループ。この属性は変更できます。

- NetBIOS 名。この属性を変更することは推奨されません。

信頼設定は

cn=domain,cn=ad,cn=etc,dc=example,dc=com サブツリーに保存されます。

5.3.4.1.1. NetBIOS 名の変更

重要

ほとんどの場合で NetBIOS 名を変更すると、既存の信頼をすべて再確立する必要があります。したがって、Red Hat は、属性を変更しないことを推奨します。

ipa-adtrust-install ユーティリティーを実行するときに、Active Directory トポロジーと互換性がある NetBIOS 名は、IdM サーバーに対して設定されます。後で変更するには、ipa-adtrust-install を再度実行し、--netbios-name オプションを使用して新しい NetBIOS 名を指定します。

[root@ipaserver ]# ipa-adtrust-install --netbios-name=NEWBIOSNAME

5.3.4.1.2. Windows ユーザーのデフォルトグループの変更

Identity Management が Active Directory フォレストを信頼するように設定すると、IdM ユーザーの Kerberos チケットに MS-PAC レコードが追加されます。MS-PAC レコードには、IdM ユーザーが属するグループのセキュリティー識別子 (SID) が含まれます。IdM ユーザーのプライマリーグループに SID が割り当てられていない場合は、Default SMB グループ に定義されたセキュリティー識別子の値が使用されます。AD ドメインコントローラーが IdM 信頼コントローラーからユーザー情報を要求すると、同じロジックが Samba スイートによって適用されます。

Default SMB グループは、

ipa-adtrust-install ユーティリティーが自動作成されるフォールバックグループです。デフォルトのグループは削除できませんが、グローバル信頼設定を使用して、IdM ユーザーのプライマリーグループのフォールバックとして使用する別の IdM グループを指定できます。

コマンドラインからデフォルトグループを設定するには、ipa trustconfig-mod コマンドを使用します。

[root@server ~]# kinit admin [root@server ~]# ipa trustconfig-mod --fallback-primary-group="Example Windows Group"

IdM Web UI からデフォルトグループを設定するには、以下を実行します。

- IdM Web UI を開きます。

https://ipaserver.example.com

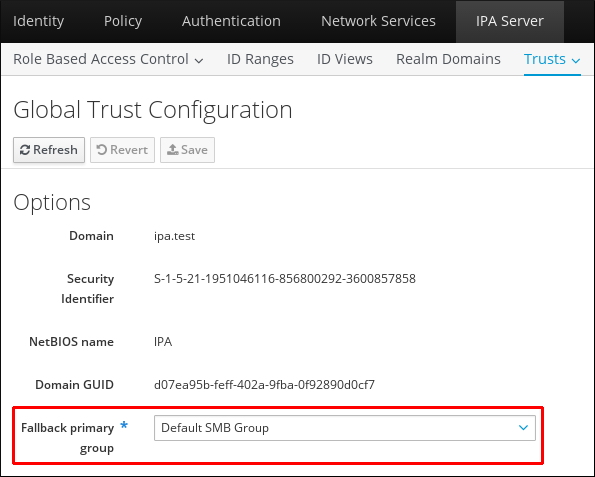

- IPA Server メインタブで Trusts サブタブを選択し、Global Configuration セクションを開きます。

- Fallback primary group ドロップダウンリストのすべての IdM グループから、新しいグループを選択します。

図5.6 Windows ユーザーのデフォルトグループの設定

- Save をクリックして、新しい設定を保存します。