Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

ネットワークガイド

RHEL 7 でネットワーク、ネットワークインターフェイス、およびネットワークサービスの設定および管理

Ioanna Gkioka

Mirek Jahoda

Jana Heves

Stephen Wadeley

Christian Huffman

概要

パート I. 作業開始前の準備

第1章 ネットワークトピックの概要

1.1. IP ネットワークと非 IP ネットワークの比較

ネットワーク通信のカテゴリー

- IP ネットワーク

- インターネットプロトコルアドレスを介して通信するネットワーク。IP ネットワークは、インターネットおよびほとんどの内部ネットワークに実装されています。イーサネット、ケーブルモデム、DSL モデム、ダイヤルアップモデム、無線ネットワーク、VPN 接続などがその代表的な例です。

- 非 IP ネットワーク

- トランスポート層ではなく下位層を介して通信するのに使用されるネットワーク。このネットワークはほとんど使用されないことに注意してください。13章InfiniBand および RDMA ネットワークの設定で説明されているように、InfiniBand は非 IP ネットワークです。

1.2. 静的 IP アドレス指定と動的 IP アドレス指定の比較

- 静的な IP アドレス指定

- デバイスに静的 IP アドレスが割り当てられている場合は、そのアドレスを手動で変更しない限り、時間の経過とともに変わることはありません。静的

IPアドレス指定の使用が推奨されるのは、次のような場合です。DNSなどのサーバーや認証サーバーのネットワークアドレスの整合性を確保する。- 他のネットワークインフラストラクチャーから独立して動作する、帯域外管理デバイスを使用する。

「ネットワーク設定方法の選択」に列挙されるすべての設定ツールでは、静的なIPアドレスを手動で割り当てることができます。「nmcli を使用した静的イーサネット接続の追加および設定」で説明されている nmcli ツールも適しています。自動設定および管理の詳細は、Red Hat Enterprise Linux 7 システム管理ガイドの『OpenLMI』を参照してください。『Red Hat Enterprise Linux 7 インストールガイド』 では、ネットワーク設定の割り当てを自動化するのに使用できる Kickstart ファイルの使用方法を説明します。 - 動的な IP アドレス指定

- デバイスに動的 IP アドレスが割り当てられている場合は、そのアドレスが時間の経過とともに変わります。このため、マシンを再起動すると IP アドレスが変わる可能性があるため、随時ネットワークに接続するデバイスに使用することが推奨されます。動的 IP アドレスは、より柔軟で、設定と管理が簡単です。ダイナミックホストコントロールプロトコル (DHCP) は、ネットワーク設定をホストに動的に割り当てる従来の方法です。詳細は、「DHCP を使用する理由」を参照してください。また、「nmcli を使用した動的イーサネット接続の追加および設定」で説明されているように、nmcli ツールを使用することもできます。注記静的 IP アドレスまたは動的 IP アドレスをどのような場合に使用するかを定義する厳密な規則はありません。ユーザーのニーズ、設定、およびネットワーク環境によって異なります。デフォルトでは、NetworkManager は、

DHCPクライアントである dhclient を呼び出します。

1.3. DHCP クライアントの動作の設定

DHCP クライアントである dhclient を呼び出すことに注意してください。

IP アドレスの要求

DHCP 接続が開始すると、dhcp クライアントは DHCP サーバーから IP アドレスを要求します。dhcp クライアントがこの要求を完了するのを待つ時間は、デフォルトで 60 秒です。nmcli ツールを使用して ipv4.dhcp-timeout プロパティーを設定するか、/etc/sysconfig/network-scripts/ifcfg-ifname ファイルの IPV4_DHCP_TIMEOUT オプションを設定できます。たとえば、nmcli を使用します。

~]# nmcli connection modify enp1s0 ipv4.dhcp-timeout 10

この間にアドレスを取得できないと、IPv4 設定は失敗します。接続全体が失敗する場合もあり、これは ipv4.may-fail プロパティーにより異なります。

ipv4.may-failがyes(デフォルト)に設定されている場合、接続の状態は IPv6 設定に依存します。- IPv6 設定が有効であり、これが成功すると、接続はアクティブになりますが、IPv4 設定は再試行できません。

- IPv6 設定が無効であるか、または設定されていないと、接続は失敗します。

ipv4.may-failがnoに設定されている場合、接続は非アクティブになります。この場合は、以下のようになります。- 接続の

autoconnectプロパティーが有効になっている場合、NetworkManager は、autoconnect-retriesプロパティーに設定された回数だけ接続のアクティブ化を再試行します。デフォルトでは 4 回です。 - それでも接続が dhcp アドレスを取得できないと、自動アクティベーションは失敗します。5 分後に自動接続プロセスが再開されて、dhcp クライアントが dhcp サーバーからのアドレスの取得を再試行することに注意してください。

リース更新の要求

ipv4.dhcp-timeout プロパティーを秒単位(デフォルトは 60)で設定して設定されます。試行時に応答を得ると、プロセスは停止し、リースが更新されます。

ipv4.may-failがyes(デフォルト)に設定され、IPv6 が正常に設定されている場合、接続はアクティブになり、dhcp クライアントは 2 分ごとに再起動します。ipv4.may-failをnoに設定すると、接続は非アクティブになります。この場合、接続のautoconnectプロパティーが有効になっている場合、接続は最初からアクティブになります。

1.3.1. DHCPv4 の永続化

ipv4.dhcp-timeout プロパティーを 32 ビットの整数(MAXINT32)の最大値 2147483647 または infinity 値に設定します。

~]$ nmcli connection modify enps1s0 ipv4.dhcp-timeout infinity

その結果、NetworkManager は、成功するまで DHCP サーバーからのリースの取得または更新の試行を停止しません。

/etc/sysconfig/network-scripts/ifcfg-enp1s0 設定ファイルまたは nmcli を使用して、IPADDR プロパティーに静的 IP を手動で追加します。

~]$ nmcli connection modify enp1s0 ipv4.address 192.168.122.88/24

1.4. ワイヤレス規制ドメインの設定

.bin ファイルを使用して規制データベース情報を維持します。

/etc/sysconfig/regdomain ファイルで COUNTRY 環境変数を定義できます。

setregdomain (1)man ページ:国コードに基づいて規制ドメインを設定します。crda (8)man ページ - 特定の ISO または IEC 3166 alpha2 のワイヤレス規制ドメインをカーネルに送信します。regulatory.bin (5)man ページ - Linux ワイヤレス規制データベースを表示します。- man ページの

iw (8)- ワイヤレスデバイスおよびその設定を表示または操作します。

1.5. netconsoleの設定

netconsole カーネルモジュールを使用すると、ネットワークを介して別のコンピューターにカーネルメッセージをログに記録できます。

netconsole を使用できるようにするには、ネットワークに適切に設定された rsyslog サーバーが必要です。

手順1.1 netconsole 用 rsyslog サーバーの設定

/etc/rsyslog.confファイルのMODULESセクションで次の行のコメントを解除して、514/udp ポートをリッスンし、ネットワークからメッセージを受信するようにrsyslogdデーモンを設定します。$ModLoad imudp $UDPServerRun 514

rsyslogdサービスを再起動して、変更を適用します。]# systemctl restart rsyslogrsyslogdが 514/udp ポートでリッスンしていることを確認します。]# netstat -l | grep syslog udp 0 0 0.0.0.0:syslog 0.0.0.0:* udp6 0 0 [::]:syslog [::]:*netstat -l 出力の0.0.0.0:syslogおよび[::]:syslog値は、rsyslogdが/etc/servicesファイルで定義されたデフォルトのnetconsoleポートでリッスンしていることを意味します。]$ cat /etc/services | grep syslog syslog 514/udp syslog-conn 601/tcp # Reliable Syslog Service syslog-conn 601/udp # Reliable Syslog Service syslog-tls 6514/tcp # Syslog over TLS syslog-tls 6514/udp # Syslog over TLS syslog-tls 6514/dccp # Syslog over TLS

Netconsole は、initscripts パッケージの一部である /etc/sysconfig/netconsole ファイルを使用して設定されます。このパッケージはデフォルトでインストールされ、netconsole サービスも提供します。

手順1.2 送信元マシンの設定

/etc/sysconfig/netconsoleファイルのSYSLOGADDR変数の値を、syslogdサーバーの IP アドレスに一致するように設定します。以下に例を示します。SYSLOGADDR=192.168.0.1

- 変更を有効にするために

netconsoleサービスを再起動します。]# systemctl restart netconsole.service - システムを再起動した後に

netconsole.serviceを実行できるようにします。]# systemctl enable netconsole.service - クライアントからの

netconsoleメッセージを/var/log/messagesファイル(デフォルト)またはrsyslog.confで指定されたファイルで表示します。]# cat /var/log/messages

rsyslogd および netconsole.service はポート 514 を使用します。別のポートを使用するには、/etc/rsyslog.conf の以下の行を、必要なポート番号に変更します。

$UDPServerRun <PORT>

/etc/sysconfig/netconsole ファイルで以下の行のコメントを解除して編集します。

SYSLOGPORT=514

netconsole 設定およびトラブルシューティングのヒントに関する詳細は、Netconsole Kernel Documentation を参照してください。

1.6. sysctl によるネットワークカーネル調整パラメーターの使用

sysctl ユーティリティーで特定のカーネルチューナブルを使用すると、実行中のシステムでネットワーク設定を調整し、ネットワークパフォーマンスに直接影響を与えることができます。

/etc/sysctl.conf ファイルに行を追加します。

sysctl パラメーターの一覧を表示するには、root で以下を入力します。

~]# sysctl -a

sysctl を使用したネットワークカーネルパラメーターの詳細は、システム管理者のガイド の複数のインターフェイスでの PTP の使用 を参照してください。

1.7. ncat ユーティリティーを使用したデータの管理

IPv4 と IPv6 の両方を処理し、接続を開き、パケットを送信し、ポートスキャンを実行し、SSL、接続ブローカーなどの高レベルの機能をサポートします。

ncat のインストール

root で以下のコマンドを実行します。

~]# yum install ncat

ncat ユースケースの簡単な例

例1.1 クライアントとサーバーとの間の通信の有効化

- TCP ポート 8080 で接続をリッスンするように、クライアントマシンを設定します。

~]$ ncat -l 8080 - サーバーマシンで、クライアントの IP アドレスを指定し、同じポート番号を使用します。

~]$ ncat 10.0.11.60 8080接続のいずれの側でもメッセージを送信でき、ローカルマシンとリモートマシンの両方に表示されます。 Ctrl+Dを押して、TCP 接続を閉じます。

-u オプションを指定して同じ nc コマンドを使用します。以下に例を示します。

~]$ ncat -u -l 8080

例1.2 ファイルの送信

- クライアントマシンで、ファイルをサーバーマシンに転送する特定のポートをリッスンするには、次のコマンドを実行します。

~]$ ncat -l 8080 > outputfile - サーバーマシンで、クライアントの IP アドレス、ポート、および転送するファイルを指定します。

~]$ ncat -l 10.0.11.60 8080 < inputfile

~]$ ncat -l 8080 < inputfile

~]$ ncat -l 10.0.11.60 8080 > outputfile

例1.3 HTTP プロキシーサーバーの作成

~]$ ncat -l --proxy-type http localhost 8080

例1.4 ポートのスキャン

-z オプションを使用してスキャンするポートの範囲を指定します。

~]$ ncat -z 10.0.11.60 80-90

Connection to 192.168.0.1 80 port [tcp/http] succeeded!

例1.5 SSL を使用した安全なクライアントサーバー通信の設定

SSL を設定します。

~]$ ncat -e /bin/bash -k -l 8080 --ssl

~]$ ncat --ssl 10.0.11.60 8080

SSL 接続の真に機密性を確保するには、サーバーには --ssl-cert オプションおよび --ssl-key オプションが必要で、クライアントには --ssl-verify オプションおよび --ssl-trustfile オプションが必要です。OpenSSL の詳細は、『 セキュリティーガイドの OpenSSL の使用 セクションを参照して』 ください。

パート II. IP ネットワークの管理

第2章 NetworkManager の使用

2.1. NetworkManager の概要

ifcfg タイプの設定ファイルは引き続きサポートされます。詳細は、「ネットワークスクリプトによる NetworkManager の使用」を参照してください。

2.1.1. NetworkManager を使用する利点

- ネットワーク管理の容易化: NetworkManager は、ネットワーク接続が機能するようにします。システムにネットワーク設定がなく、ネットワークデバイスがあることを検出すると、NetworkManager は一時的な接続を作成して接続を提供します。

- ユーザーへの接続設定が容易になります。NetworkManager は 、GUI、nmtui、nmcli など、 さまざまなツールで管理を提供します。「NetworkManager のツール」を参照してください。

- 柔軟な設定に対応します。たとえば、WiFi インターフェイスを設定すると、NetworkManager は利用可能な wifi ネットワークをスキャンして表示します。インターフェイスを選択でき、NetworkManager は、再起動プロセス後の自動接続を提供するのに必要な認証情報を表示します。NetworkManager は、ネットワークエイリアス、IP アドレス、静的ルート、DNS 情報、VPN 接続、および接続固有のパラメーターを多数設定できます。設定オプションは、必要に応じて修正できます。

- ネットワーク設定と状態についてアプリケーションによるクエリーと制御を可能にする、D-Bus を介した API を提供します。この方法により、アプリケーションは D-BUS を介してネットワークを確認し、制御できます。たとえば、

Web コンソールインターフェイスは、Webブラウザーを介してサーバーを監視および設定し、NetworkManager D-BUS インターフェイスを使用してネットワークを設定します。 - 再起動プロセス後もデバイスの状態を維持し、再起動中に管理モードに設定されているインターフェイスを引き継ぎます。

- 明示的にマネージド外として設定されていないが、ユーザーまたは他のネットワークサービスによって手動で制御されているデバイスを処理します。

2.2. NetworkManager のインストール

root で以下を入力します。

~]# yum install NetworkManager2.3. NetworkManager のステータスの確認

~]$ systemctl status NetworkManager

NetworkManager.service - Network Manager

Loaded: loaded (/lib/systemd/system/NetworkManager.service; enabled)

Active: active (running) since Fri, 08 Mar 2013 12:50:04 +0100; 3 days ago

Active: inactive (dead) と表示されることに注意してください。

2.4. NetworkManager の開始

~]# systemctl start NetworkManager

~]# systemctl enable NetworkManager2.5. NetworkManager のツール

表2.1 NetworkManager のツールとアプリケーションの概要

| アプリケーションおよびツール | 説明 |

|---|---|

| nmcli | コマンドラインツール。ユーザーとスクリプトが NetworkManager と対話できるようにします。nmcli は、サーバーなどの GUI がないシステムで、NetworkManager のすべての側面を制御することができることに注意してください。GUI ツールのようにさらに高度な機能を提供します。 |

| nmtui | NetworkManager用の単純な curses ベースのテキストユーザーインターフェイス(TUI) |

| nm-connection-editor | ボンドの設定や接続のチーミングなど、control-center ユーティリティーで処理されていない特定のタスク用のグラフィカルユーザーインターフェイスツール。NetworkManager が保存したネットワーク接続を追加、削除、および変更できます。これを起動するには、端末に nm-connection-editor と入力します。

~]$ nm-connection-editor

|

| control-center | GNOME Shell が提供し、デスクトップユーザーが利用可能なユーザーインターフェイス。これには、ネットワーク設定ツールが含まれます。これを起動するには、Super キーを押してアクティビティーの概要に入り、Network と 入力 して Enter を押します。Network 設定ツールが表示されます。 |

| ネットワーク接続アイコン | GNOME Shell が提供するグラフィカルユーザーインターフェイスツールで、NetworkManager が報告するネットワーク接続の状態を表します。アイコンには複数の状態があり、現在使用中の接続の種類を視覚的に表示します。 |

2.6. ネットワークスクリプトによる NetworkManager の使用

ネットワークスクリプト という用語は、/etc/init.d/network スクリプトと、それが呼び出すその他のインストール済みスクリプトを指します。NetworkManager はデフォルトのネットワークサービスを提供しますが、スクリプトと NetworkManager は並行して実行され、連携することができます。Red Hat は、それを最初にテストすることを推奨します。

ネットワークスクリプトの実行

systemctl start|stop|restart|status network systemctl ユーティリティーは既存の環境変数をクリアし、正しい実行を確保します。

/etc/init.d/network が NetworkManager をチェックして、NetworkManager の接続の改ざんを回避します。NetworkManager は、sysconfig 設定ファイルを使用するプライマリーアプリケーションであり、/etc/init.d/network はセカンダリーとなることを目的としています。

/etc/init.d/network スクリプトは、以下を実行します。

- 手動で - systemctl コマンド

start|stop|restartnetwork のいずれかを使用して、または - ネットワークサービスが有効な場合は、起動およびシャットダウン時 - systemctl enable network コマンドの結果として。

ifup スクリプトおよび ifdown スクリプトを手動で呼び出すこともできます。

~]# systemctl restart network.service

これにより、新しい設定を読み込むために、ネットワークインターフェイスカード (NIC) をすべて無効にして有効にします。詳細は、Red Hat ナレッジベースソリューション Reload and force-reload options for network serviceを参照してください。

ネットワークスクリプトのカスタムコマンドを使用

/sbin/ifup-local スクリプト、ifdown-pre-local スクリプト、および ifdown-local スクリプトのカスタムコマンドは、これらのデバイスが /etc/init.d/network サービスによって制御されている場合にのみ実行されます。ifup-local ファイルは、デフォルトでは存在しません。必要に応じて、/sbin/ ディレクトリーの下に作成します。

ifup-local スクリプトは initscripts によってのみ読み取りでき、NetworkManager は読み取りできません。NetworkManager を使用してカスタムスクリプトを実行するには、dispatcher.d/ ディレクトリーの下に作成します。「dispatcher スクリプトの実行」を参照してください。

ネットワークスクリプト と NetworkManager の両方を使用して実行できます。NetworkManager が有効な場合は、ifup スクリプトおよび ifdown スクリプトにより、NetworkManager が問題のインターフェイスを管理するかどうかを NetworkManager に尋ねます。これは、ifcfg ファイルの 「DEVICE=」 行にあります。

- ifup の呼び出し

ifupを呼び出して、デバイスが NetworkManager で 管理 されている場合は、以下の 2 つのオプションがあります。- デバイスがまだ接続されてい ない 場合は、NetworkManager に接続を開始するように要求します。

- デバイスがすでに 接続している 場合は、何もする必要がありません。

- ifdown の呼び出し

ifdownを呼び出して、デバイスが NetworkManager により 管理 されます。ifdownにより、NetworkManager が接続を終了するように求められます。

ifup または ifdown のいずれかを呼び出すと、このスクリプトは、NetworkManager が存在してから使用した、古い NetworkManager 以外のメカニズムを使用して接続を開始します。

dispatcher スクリプトの実行

/etc/NetworkManager/dispatcher.d/ ディレクトリーが存在し、NetworkManager はアルファベット順にそこにあるスクリプトを実行します。各スクリプトは、root が所有する実行可能ファイルであり、ファイル 所有 者に対してのみ 書き込み権限 を持っている必要があります。NetworkManager の dispatcher スクリプト実行の詳細は、Red Hat ナレッジベースソリューションethtool コマンドを適用するように NetworkManager の dispatcher スクリプトを記述するを参照してください。

2.7. sysconfig ファイルによる NetworkManager の使用

/etc/sysconfig/ ディレクトリーは、設定ファイルおよびスクリプトの場所です。ほとんどのネットワーク設定情報がここに保存されます。ただし、VPN、モバイルブロードバンド、および PPPoE の設定を除き、/etc/NetworkManager/ サブディレクトリーに保存されます。たとえば、インターフェイス固有の情報は、/etc/sysconfig/network-scripts/ ディレクトリーの ifcfg ファイルに保存されます。

/etc/sysconfig/network ファイルを使用します。VPN、モバイルブロードバンド、および PPPoE 接続に関する情報は /etc/NetworkManager/system-connections/ に保存されます。

ifcfg ファイルを編集しても、NetworkManager は自動的に変更を認識しないため、変更を通知する必要があります。NetworkManager プロファイル設定を更新するツールのいずれかを使用すると、NetworkManager は、そのプロファイルを使用して再接続するまでこれらの変更を実装しません。たとえば、エディターを使用して設定ファイルを変更した場合、NetworkManager は設定ファイルを再度読み込む必要があります。

root で と入力して、すべての接続プロファイルをリロードします。

~]# nmcli connection reload

ifcfg-ifname を 1 つだけ 再読み込みするには、次のコマンドを実行します。

~]# nmcli con load /etc/sysconfig/network-scripts/ifcfg-ifname

~]# nmcli dev disconnect interface-name ~]# nmcli con up interface-name

ifup コマンドの使用時に実行中の場合に NetworkManager をトリガーしようとします。ネットワークスクリプトの詳細は、「ネットワークスクリプトによる NetworkManager の使用」を参照してください。

ifup スクリプトは汎用スクリプトで、いくつかのことを実行し、ifup-device_name、ifup-wireless、ifup-ppp などのインターフェイス固有のスクリプトを呼び出します。ユーザーが ifup enp1s0 を手動で実行すると、以下を行います。

ifupが/etc/sysconfig/network-scripts/ifcfg-enp1s0というファイルを探します。ifcfgファイルが存在する場合、ifupはそのファイル内のTYPEキーを検索し、呼び出すタイプ固有のスクリプトを特定します。ifupは、TYPEに基づいてifup-wirelessまたはifup-device_nameを呼び出します。- タイプ固有のスクリプトがタイプ固有のセットアップを実行します。

- タイプ固有のスクリプトにより、共通関数が

DHCPや静的セットアップなどのIP関連のタスクを実行できます。

/etc/init.d/network は起動時にすべての ifcfg ファイルを読み取り、ONBOOT=yes になっている各ファイルについて、NetworkManager がすでに ifcfg ファイルから DEVICE を起動しているかどうかを確認します。NetworkManager がそのデバイスを起動するか、またはすでに起動している場合は、そのファイルに対しては何も実行されず、次の ONBOOT=yes ファイルもチェックされます。NetworkManager がまだそのデバイスを起動していない場合は、initscripts は従来の動作を続行し、その ifcfg ファイルの ifup を呼び出します。

ifcfg ファイルがシステム起動時に開始されることが予想されます。これにより、 NetworkManager が処理しないレガシーネットワークタイプ(ISDN、analog dial-up modems など)や、NetworkManager でまだサポートされていない新しいアプリケーションは、NetworkManager が処理できない場合でも initscripts によって正常に起動されます。

/etc ディレクトリー内のどこか、またはライブファイルと同じ場所に保存しないことが推奨されます。.old、.orig、.rpmnew、.rpmorig、.rpmsave の拡張機能のみが除外されます。

2.8. 関連情報

man (1)man ページ:man ページとその検索方法が説明されています。NetworkManager (8)man ページ - ネットワーク管理デーモンを説明しています。NetworkManager.conf (5)man ページ -NetworkManager設定ファイルが説明されています。/usr/share/doc/initscripts-version/sysconfig.txt: 従来のネットワークサービスが理解できるようにifcfg設定ファイルとそのディレクティブについて説明しています。/usr/share/doc/initscripts-version/examples/networking/: 設定ファイルのサンプルが含まれるディレクトリー。ifcfg (8)man ページ - ifcfg コマンドについて簡単に説明しています。

第3章 IP ネットワークの設定

3.1. ネットワーク設定方法の選択

- NetworkManager を使用してネットワークインターフェイスを設定するには、以下のいずれかのツールを使用します。

- テキスト形式のユーザーインターフェイスツール nmtui。詳細は、「nmtui を使用した IP ネットワークの設定」を参照してください。

- コマンドラインツール nmcli詳細は、「nmcli を使用する IP ネットワークの設定」を参照してください。

- グラフィカルユーザーインターフェイスツール GNOME GUI詳細は、「 GNOME GUI を使用した IP ネットワークの設定 」を参照してください。

- NetworkManager を使用 せず にネットワークインターフェイスを設定するには、以下を行います。

ifcfgファイルを手動で編集します。詳細は、「ifcfg ファイルを使用した IP ネットワークの設定」を参照してください。- ip コマンドを使用します。IP アドレスをインターフェイスに割り当てるのに使用できますが、変更は再起動をまたぐ永続的なものではありません。詳細は、「ip コマンドを使用した IP ネットワークの設定」を参照してください。

- root ファイルシステムがローカルでは ない 場合にネットワークを設定するには、以下の手順を行います。

- カーネルのコマンドラインを使用する。詳細は、「カーネルコマンドラインから IP ネットワークの設定」を参照してください。

3.2. nmtui を使用した IP ネットワークの設定

前提条件

- 端末ウィンドウで nmtui ツールを使用する。NetworkManager-tui パッケージに含まれていますが、デフォルトでは NetworkManager と一緒にインストールされません。NetworkManager-tui をインストールするには、次のコマンドを実行します。

~]# yum install NetworkManager-tui - NetworkManager が実行していることを確認するには、「NetworkManager のステータスの確認」 を参照してください。

手順

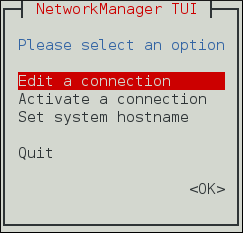

- nmtui ツールを起動します。

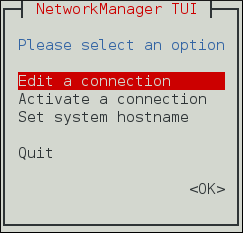

~]$ nmtuiテキストユーザーインターフェイスが表示されます。図3.1 NetworkManager のテキスト形式ユーザーインターフェイスの開始メニュー

[D] - 移動するには、矢印キーを使用するか、Tab を押して順方向に進み、Shift+Tab を押してオプションを再度実行します。Enter を押してオプションを選択します。Space バーは、チェックボックスのステータスを切り替えます。

手順

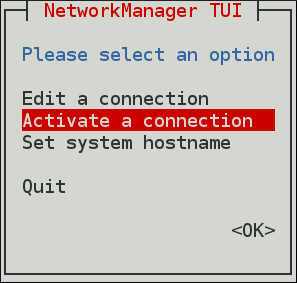

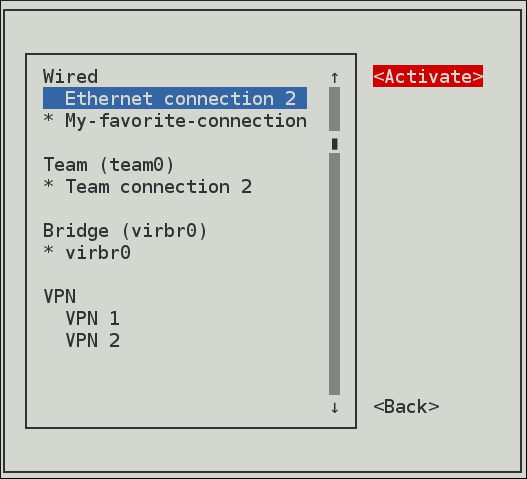

Activate a connectionメニューエントリーを選択します。図3.2 接続のアクティブ化

- 修正した接続を選択します。右側の

Deactivateボタンをクリックします。図3.3 修正した接続の非アクティブ化

- 接続を再度選択し、

Activateボタンをクリックします。図3.4 修正した接続の再アクティブ化

nmtui edit接続名が指定されていない場合、選択メニューが表示されます。接続名が指定され、正しく特定されると、関連する Edit connection 画面が表示されます。connection-namenmtui connect接続名が指定されていない場合、選択メニューが表示されます。接続名を指定して正しく特定されると、関連する接続がアクティブになります。無効なコマンドがあると、使用方法に関するメッセージが表示されます。connection-name

802.1X を使用したイーサネット接続は編集できません。

3.3. nmcli を使用する IP ネットワークの設定

- サーバー、ヘッドレスマシン、および端末の場合は、nmcli を使用して、GUI を使用せずに NetworkManager を直接制御することができます。これには、ネットワーク接続の作成、編集、開始、および停止やネットワークステータスの表示が含まれます。

- スクリプトの場合、nmcli は簡潔な出力形式をサポートします。これはスクリプト処理に適しています。この場合、ネットワーク接続を手動で管理するのではなく、ネットワーク設定の整合性を維持するために用いられます。

一般的 な、ネットワーク、ラジオ、接続、デバイス、エージェント、および 監視 のいずれかのオプションになります。nmcli [OPTIONS] OBJECT { COMMAND | help }コマンドには、このいずれかの接頭辞を使用できます。たとえば、nmcli con help、nmcli c help、nmcli connection help は、同じ出力を生成します。

- -t (terse)

- このモードは、コンピューターのスクリプト処理に使用される場合があり、値だけを表示する簡潔な出力を確認できます。

例3.1 簡潔な出力の表示

nmcli -t device ens3:ethernet:connected:Profile 1 lo:loopback:unmanaged: - -f (field)

- このオプションでは、どのフィールドを出力に表示できるかを指定します。たとえば、NAME、UUID、TYPE、AUTOCONNECT、ACTIVE、DEVICE、STATE です。フィールドは、1 つまたは複数使用できます。複数のフィールドを使用する場合は、フィールドを区切るコンマの後に空白を入力しないでください。

例3.2 出力内のフィールドの指定

~]$ nmcli -f DEVICE,TYPE device DEVICE TYPE ens3 ethernet lo loopbackまた、次のようなスクリプトの記述に適しています。~]$ nmcli -t -f DEVICE,TYPE device ens3:ethernet lo:loopback - -p (pretty)

- このオプションにより、nmcli は人間が判読できる出力を生成します。たとえば、値を揃え、ヘッダーを表示します。

例3.3 pretty モードで出力の表示

nmcli -p device ===================== Status of devices ===================== DEVICE TYPE STATE CONNECTION -------------------------------------------------------------- ens3 ethernet connected Profile 1 lo loopback unmanaged -- - -h (help)

- ヘルプ情報を表示します。

- nmcli help

- このコマンドでは、その後のコマンドで使用される利用可能なオプションおよびオブジェクト名のリストが表示されます。

- nmcli object help

- このコマンドでは、指定したオブジェクトに関する利用可能なアクションのリストが表示されます。以下に例を示します。

nmcli c help

3.3.1. nmcli の簡単な選択例

例3.4 NetworkManager の全体ステータスの確認

~]$ nmcli general status

STATE CONNECTIVITY WIFI-HW WIFI WWAN-HW WWAN

connected full enabled enabled enabled enabled

簡潔モードの場合は、以下のようになります。

~]$ nmcli -t -f STATE general

connected

例3.5 NetworkManager のロギングの状態の表示

~]$ nmcli general logging

LEVEL DOMAINS

INFO PLATFORM,RFKILL,ETHER,WIFI,BT,MB,DHCP4,DHCP6,PPP,WIFI_SCAN,IP4,IP6,A

UTOIP4,DNS,VPN,SHARING,SUPPLICANT,AGENTS,SETTINGS,SUSPEND,CORE,DEVICE,OLPC,

WIMAX,INFINIBAND,FIREWALL,ADSL,BOND,VLAN,BRIDGE,DBUS_PROPS,TEAM,CONCHECK,DC

B,DISPATCH

例3.6 すべての接続を表示

~]$ nmcli connection show

NAME UUID TYPE DEVICE

Profile 1 db1060e9-c164-476f-b2b5-caec62dc1b05 ethernet ens3

ens3 aaf6eb56-73e5-4746-9037-eed42caa8a65 ethernet --

例3.7 現在アクティブな接続のみを表示

~]$ nmcli connection show --active

NAME UUID TYPE DEVICE

Profile 1 db1060e9-c164-476f-b2b5-caec62dc1b05 ethernet ens3

例3.8 NetworkManager が認識するデバイスとその状態のみの表示

~]$ nmcli device status

DEVICE TYPE STATE CONNECTION

ens3 ethernet connected Profile 1

lo loopback unmanaged --

表3.1 nmcli コマンドの省略形の例

| nmcli コマンド | 省略形 | |

|---|---|---|

| nmcli general status | nmcli g | |

| nmcli general logging | nmcli g log | |

| nmcli connection show | nmcli con show | |

| nmcli connection show --active | nmcli con show -a | |

| nmcli device status | nmcli dev |

3.3.2. nmcli を使用したネットワークインターフェイスの起動および停止

nmcli con up id bond0 nmcli con up id port0 nmcli dev disconnect bond0 nmcli dev disconnect ens3

3.3.3. nmcli オプションについて

connection.type- 接続の種類です。設定可能な値は、adsl、bond、bond-slave、bridge、bridge-slave、bluetooth、cdma、ethernet、gsm、infiniband、olpc-mesh、team、team-slave、vlan、wifi、wimax です。各接続タイプには、タイプ固有のコマンドオプションがあります。

TYPE_SPECIFIC_OPTIONSの一覧は、『nmcli(1)』 の man ページで確認できます。以下に例を示します。gsm接続では、アクセスポイント名をapnに指定する必要があります。nmcli c add connection.type gsm apn access_point_name

wifiデバイスには、ssidに指定されるサービスセット ID が必要です。nmcli c add connection.type wifi ssid My identifier

connection.interface-name- 接続に関連するデバイス名。

nmcli con add connection.interface-name enp1s0 type ethernet

connection.id- 接続プロファイルに使用される名前。接続名を指定しないと、次のように接続名が生成されます。

connection.type -connection.interface-name

connection.idは接続 プロファイル の名前です。デバイスを示すインターフェイス名(wlp61s0、ens3、em1)と混同しないようにしてください。なお、ユーザーはインターフェイスと同じ名前を接続に付けることができますが、これは別のものです。1 つのデバイスに複数の接続プロファイルを利用することもできます。これは、モバイルデバイスの場合や異なるデバイス間でネットワークケーブルを切り替える場合に非常に便利です。必要に応じて、設定を編集するのではなく、異なるプロファイルを作成してインターフェイスに適用します。idオプションも接続プロファイル名を参照します。

show、up、down などの nmcli コマンドで最も重要なオプションは次のとおりです。

id- ユーザーが接続プロファイルに割り当てる識別用文字列。nmcli connection コマンドで、ID を使用して接続を指定できます。コマンド出力の NAME フィールドには、必ず接続 ID が表示されます。con-name が参照するのと同じ接続プロファイル名が参照されます。

uuid- システムが接続プロファイルに割り当てる一意の識別用文字列。nmcli connection コマンドで

uuidを使用して、接続を特定できます。

3.3.4. nmcli インタラクティブ接続エディターの使用

~]$ nmcli con edit

表示されたリストから有効な接続の種類を入力するよう求められます。接続の種類を入力すると、nmcli プロンプトが表示されます。接続の種類に精通している場合は、nmcli con edit コマンドに有効な接続 タイプ オプションを追加して、nmcli プロンプトに直接取り込むことができます。既存の接続プロファイルの編集には、次の形式になります: nmcli con edit [id | uuid | path] ID新しい接続プロファイルを編集します。

nmcli con edit [type new-connection-type] [con-name new-connection-name]

describe setting.property)。以下に例を示します。

nmcli> describe team.config

3.3.5. nmcli による接続プロファイルの作成および修正

nmcli c add {ARGUMENTS}- プロパティー名

- 接続を内部的に記述するために NetworkManager が使用する名前。最も重要なものを以下に示します。

- connection.type

nmcli c add connection.type

bond - connection.interface-name

nmcli c add connection.interface-name

enp1s0 - connection.id

nmcli c add connection.id

"My Connection"プロパティーとその設定の詳細は、man ページのnm-settings (5)を参照してください。

- エイリアス名

- 内部的にプロパティーに翻訳された、人間が理解可能な名前。最も一般的なものを以下に示します。

- タイプ(connection.type プロパティー)

nmcli c add type

bond - ifname (connection.interface-name プロパティー)

nmcli c add ifname

enp1s0 - con-name (connection.id プロパティー)

nmcli c add con-name

"My Connection"

nmcli では、接続を作成するには、エイリアス を使用する必要がありました。たとえば、ifname enp1s0 および con-name My Connection などです。次の形式のコマンドを使用できます。 nmcli c add type ethernet ifname enp1s0 con-name "My Connection"

プロパティー名 と エイリアス の両方を同じ意味で使用できます。以下は、すべて有効であり、同等です。nmcli c add type ethernet ifname enp1s0 con-name "My Connection" ethernet.mtu 1600

nmcli c add connection.type ethernet ifname enp1s0 con-name "My Connection" ethernet.mtu 1600

nmcli c add connection.type ethernet connection.interface-name enps1s0 connection.id "My Connection" ethernet.mtu 1600

type 引数のみがすべての接続タイプに必須であり、ifname は ボンディング、チーム、ブリッジ、および vlan を除くすべてのタイプで必須です。

- type (type_name)

- 接続の種類です。以下に例を示します。

nmcli c add type

bond - ifname (interface_name)

- 接続のバインド先となるインターフェイスです。例を以下に示します。

nmcli c add ifname interface_name type ethernet

nmcli c modify

connection.id を My Connection から My favorite connection に変更し、connection.interface-name を enp1s0 に変更するには、以下のコマンドを実行します。 nmcli c modify "My Connection" connection.id "My favorite connection" connection.interface-name enp1s0

プロパティー名 を使用することが推奨されます。エイリアス は、互換性の理由でのみ使用されます。

nmcli c modify "My favorite connection" ethernet.mtu 1600

nmcli con up con-name

以下に例を示します。

nmcli con up My-favorite-connection

Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/16)

3.3.6. nmcli を使用したネットワーク接続

~]$ nmcli con show

NAME UUID TYPE DEVICE

Auto Ethernet 9b7f2511-5432-40ae-b091-af2457dfd988 802-3-ethernet --

ens3 fb157a65-ad32-47ed-858c-102a48e064a2 802-3-ethernet ens3

MyWiFi 91451385-4eb8-4080-8b82-720aab8328dd 802-11-wireless wlp61s0

出力の NAME フィールドは常に接続 ID (名前)を示すことに注意してください。これはインターフェイス名と同じように見えますが、異なるものです。上記の 2 つ目の接続では、NAME フィールドの ens3 は、ユーザーがインターフェイスに適用されるプロファイルに指定した接続 ID です。 ens3.最後の接続では、ユーザーは接続 ID MyWiFi をインターフェイスに割り当てています。 wlp61s0.

~]$ nmcli device status

DEVICE TYPE STATE CONNECTION

ens3 ethernet disconnected --

ens9 ethernet disconnected --

lo loopback unmanaged --

3.3.7. nmcli を使用した動的イーサネット接続の追加および設定

動的イーサネット接続を追加する

IP 設定でイーサネット設定プロファイルを追加するには、DHCP がネットワーク設定を割り当てるのを許可します。 nmcli connection add type ethernet con-name connection-name ifname interface-name

~]$ nmcli con add type ethernet con-name my-office ifname ens3

Connection 'my-office' (fb157a65-ad32-47ed-858c-102a48e064a2) successfully added.

~]$ nmcli con up my-office

Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/5)

デバイスおよび接続のステータスを確認します。

~]$ nmcli device status

DEVICE TYPE STATE CONNECTION

ens3 ethernet connected my-office

ens9 ethernet disconnected --

lo loopback unmanaged --

動的イーサネット接続の設定

DHCP サーバーに送信したホスト名を変更するには、dhcp-hostname プロパティーを修正します。

~]$ nmcli con modify my-office my-office ipv4.dhcp-hostname host-name ipv6.dhcp-hostname host-name

DHCP サーバーに送信した IPv4 クライアント ID を変更するには、dhcp-client-id プロパティーを修正します。

~]$ nmcli con modify my-office my-office ipv4.dhcp-client-id client-ID-string

IPv6 には dhcp-client-id プロパティーがなく、dhclient は IPv6 の識別子を作成します。詳細は、man ページの dhclient (8) を参照してください。

DHCP サーバーでホストに送信された DNS サーバーを無視するには、ignore-auto-dns プロパティーを変更します。

~]$ nmcli con modify my-office my-office ipv4.ignore-auto-dns yes ipv6.ignore-auto-dns yes

nm-settings (5) を参照してください。

例3.9 インタラクティブエディターを使用した動的イーサネット接続の設定

~]$ nmcli con edit type ethernet con-name ens3

===| nmcli interactive connection editor |===

Adding a new '802-3-ethernet' connection

Type 'help' or '?' for available commands.

Type 'describe [<setting>.<prop>]' for detailed property description.

You may edit the following settings: connection, 802-3-ethernet (ethernet), 802-1x, ipv4, ipv6, dcb

nmcli> describe ipv4.method

=== [method] ===

[NM property description]

IPv4 configuration method. If 'auto' is specified then the appropriate automatic method (DHCP, PPP, etc) is used for the interface and most other properties can be left unset. If 'link-local' is specified, then a link-local address in the 169.254/16 range will be assigned to the interface. If 'manual' is specified, static IP addressing is used and at least one IP address must be given in the 'addresses' property. If 'shared' is specified (indicating that this connection will provide network access to other computers) then the interface is assigned an address in the 10.42.x.1/24 range and a DHCP and forwarding DNS server are started, and the interface is NAT-ed to the current default network connection. 'disabled' means IPv4 will not be used on this connection. This property must be set.

nmcli> set ipv4.method auto

nmcli> save

Saving the connection with 'autoconnect=yes'. That might result in an immediate activation of the connection.

Do you still want to save? [yes] yes

Connection 'ens3' (090b61f7-540f-4dd6-bf1f-a905831fc287) successfully saved.

nmcli> quit

~]$

デフォルトの動作では、接続プロファイルが永続的に保存されます。必要な場合は、save temporary コマンドで、次回の再起動時まで、プロファイルをメモリーにのみ保持できます。

3.3.8. nmcli を使用した静的イーサネット接続の追加および設定

静的イーサネット接続の追加

IPv4 設定でイーサネット接続を追加するには、nmcli connection add type ethernet con-name connection-name ifname interface-name ip4 address gw4 address

IPv6 アドレスとゲートウェイ情報を ip6 および gw6 オプションを使用して追加できます。

IPv4 アドレスとゲートウェイのみを使用して静的イーサネット接続を作成するには、次のコマンドを実行します。

~]$ nmcli con add type ethernet con-name test-lab ifname ens9 ip4 10.10.10.10/24 \ gw4 10.10.10.254必要に応じて、デバイスの

IPv6 アドレスとゲートウェイを指定します。

~]$ nmcli con add type ethernet con-name test-lab ifname ens9 ip4 10.10.10.10/24 \ gw4 10.10.10.254 ip6 abbe::cafe gw6 2001:db8::1 Connection 'test-lab' (05abfd5e-324e-4461-844e-8501ba704773) successfully added.

IPv4 DNS サーバーアドレスを設定するには、次のコマンドを実行します。

~]$ nmcli con mod test-lab ipv4.dns "8.8.8.8 8.8.4.4"

これにより、以前に設定された DNS サーバーが置き換えられることに注意してください。2 つの IPv6 DNS サーバーアドレスを設定するには、次のコマンドを実行します。

~]$ nmcli con mod test-lab ipv6.dns "2001:4860:4860::8888 2001:4860:4860::8844"

これにより、以前に設定された DNS サーバーが置き換えられることに注意してください。または、以前のセットに DNS サーバーを追加するには、+ 接頭辞を使用します。

~]$ nmcli con mod test-lab +ipv4.dns "8.8.8.8 8.8.4.4"

~]$ nmcli con mod test-lab +ipv6.dns "2001:4860:4860::8888 2001:4860:4860::8844"

~]$ nmcli con up test-lab ifname ens9

Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/6)

デバイスおよび接続のステータスを確認します。

~]$ nmcli device status

DEVICE TYPE STATE CONNECTION

ens3 ethernet connected my-office

ens9 ethernet connected test-lab

lo loopback unmanaged --

~]$ nmcli -p con show test-lab =============================================================================== Connection profile details (test-lab) =============================================================================== connection.id: test-lab connection.uuid: 05abfd5e-324e-4461-844e-8501ba704773 connection.interface-name: ens9 connection.type: 802-3-ethernet connection.autoconnect: yes connection.timestamp: 1410428968 connection.read-only: no connection.permissions: connection.zone: -- connection.master: -- connection.slave-type: -- connection.secondaries: connection.gateway-ping-timeout: 0 [output truncated]

-p, --pretty オプションを使用すると、出力にタイトルバナーとセクション区切りが追加されます。

例3.10 インタラクティブエディターを使用した静的イーサネット接続の設定

~]$ nmcli con edit type ethernet con-name ens3

===| nmcli interactive connection editor |===

Adding a new '802-3-ethernet' connection

Type 'help' or '?' for available commands.

Type 'describe [>setting<.>prop<]' for detailed property description.

You may edit the following settings: connection, 802-3-ethernet (ethernet), 802-1x, ipv4, ipv6, dcb

nmcli> set ipv4.addresses 192.168.122.88/24

Do you also want to set 'ipv4.method' to 'manual'? [yes]: yes

nmcli>

nmcli> save temporary

Saving the connection with 'autoconnect=yes'. That might result in an immediate activation of the connection.

Do you still want to save? [yes] no

nmcli> save

Saving the connection with 'autoconnect=yes'. That might result in an immediate activation of the connection.

Do you still want to save? [yes] yes

Connection 'ens3' (704a5666-8cbd-4d89-b5f9-fa65a3dbc916) successfully saved.

nmcli> quit

~]$

デフォルトの動作では、接続プロファイルが永続的に保存されます。必要な場合は、save temporary コマンドで、次回の再起動時まで、プロファイルをメモリーにのみ保持できます。

connection.autoconnect を yes に設定します。NetworkManager は、設定を /etc/sysconfig/network-scripts/ifcfg-my-office に書き込みます。ここで、対応する BOOTPROTO は none に、ONBOOT は yes に設定されます。

3.3.9. nmcli を使用してプロファイルを特定のデバイスにロック

nmcli connection add type ethernet con-name connection-name ifname interface-nameで行います。すべての互換性のあるイーサネットインターフェイスで利用可能なプロファイルを指定するには、

nmcli connection add type ethernet con-name connection-name ifname "*"を使用します。特定のインターフェイスを設定しなくても、

ifname 引数を使用する必要があることに注意してください。ワイルドカード文字 * を使用して、プロファイルと互換性のあるデバイスを使用できることを指定します。

nmcli connection add type ethernet con-name "connection-name" ifname "*" mac 00:00:5E:00:53:00

3.3.10. nmcli を使用する Wi-Fi 接続の追加

~]$ nmcli dev wifi list

SSID MODE CHAN RATE SIGNAL BARS SECURITY

FedoraTest Infra 11 54 MB/s 98 ▂▄▆█ WPA1

Red Hat Guest Infra 6 54 MB/s 97 ▂▄▆█ WPA2

Red Hat Infra 6 54 MB/s 77 ▂▄▆_ WPA2 802.1X

* Red Hat Infra 40 54 MB/s 66 ▂▄▆_ WPA2 802.1X

VoIP Infra 1 54 MB/s 32 ▂▄__ WEP

MyCafe Infra 11 54 MB/s 39 ▂▄__ WPA2

IP 設定で Wi-Fi 接続プロファイルを作成し、DNS アドレスの自動割り当てを許可するには、以下を実行します。

~]$ nmcli con add con-name MyCafe ifname wlp61s0 type wifi ssid MyCafe \ ip4 192.168.100.101/24 gw4 192.168.100.1WPA2 パスワード (例: 「caffeine」) を設定するには、以下のコマンドを実行します。

~]$ nmcli con modify MyCafe wifi-sec.key-mgmt wpa-psk ~]$ nmcli con modify MyCafe wifi-sec.psk caffeineパスワードのセキュリティーに関する情報は、『Red Hat Enterprise Linux 7 セキュリティーガイド』を参照してください。

~]$ nmcli radio wifi [on | off ]

nmcli を使用した特定プロパティーの変更

mtu など)を確認するには、以下を実行します。

~]$ nmcli connection show id 'MyCafe' | grep mtu

802-11-wireless.mtu: auto

設定のプロパティーを変更するには、次のコマンドを実行します。

~]$ nmcli connection modify id 'MyCafe' 802-11-wireless.mtu 1350

変更を確認するには、次のコマンドを実行します。

~]$ nmcli connection show id 'MyCafe' | grep mtu

802-11-wireless.mtu: 1350

-3-ethernet および 802- 11-wireless、および 設定のプロパティーとしての mtu などのパラメーターを参照します。プロパティーとその設定の詳細は、man ページの nm-settings (5) を参照してください。

3.3.11. 特定のデバイスを無視するように NetworkManager を設定

lo (loopback)デバイス以外のすべてのデバイスを管理します。ただし、特定のデバイスを unmanaged に設定して、NetworkManager がこのデバイスを無視するように設定できます。この設定では、スクリプトなどを使用して、このデバイスを手動で管理できます。

3.3.11.1. NetworkManager で、デバイスを Unmanaged (管理外) として永続的に設定

enp1s0 インターフェイスを unmanaged として永続的に設定する方法を説明します。

手順

- オプション:デバイスの一覧を表示して、unmanaged に設定するデバイスを特定します。

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet disconnected -- ... - 以下の内容で

/etc/NetworkManager/conf.d/99-unmanaged-devices.confファイルを作成します。[keyfile] unmanaged-devices=interface-name:enp1s0

複数のデバイスを unmanaged に設定するには、unmanaged-devicesパラメーターのエントリーをセミコロンで区切ります。[keyfile] unmanaged-devices=interface-name:interface_1;interface-name:interface_2;...

NetworkManagerサービスを再読み込みします。# systemctl reload NetworkManager

検証手順

- デバイスのリストを表示します。

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unmanaged -- ...

enp1s0デバイスの横にある unmanaged 状態は、NetworkManager がこのデバイスを管理していないことを示します。

関連情報

3.3.11.2. NetworkManager でデバイスの非管理として一時的に設定

enp1s0 インターフェイスを unmanaged として一時的に設定する方法を説明します。

手順

- オプション:デバイスの一覧を表示して、unmanaged に設定するデバイスを特定します。

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet disconnected -- ... enp1s0デバイスを unmanaged 状態に設定します。# nmcli device set enp1s0 managed no

検証手順

- デバイスのリストを表示します。

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unmanaged -- ...

enp1s0デバイスの横にある unmanaged 状態は、NetworkManager がこのデバイスを管理していないことを示します。

関連情報

3.4. GNOME GUI を使用した IP ネットワークの設定

- GNOME control-center アプリケーション

- GNOME nm-connection-editor アプリケーション

3.4.1. control-center GUI を使用したネットワーク接続

- Super キーを押してアクティビティーの概要に入り、Settings と 入力 して Enter を押します。次に、左側の

Networkタブを選択すると、Network 設定ツールが表示されます。「control-center を使用した新しい接続の設定」に進みます。 - 画面右上にある GNOME シェルのネットワーク接続アイコンをクリックして、メニューを開く。

図3.5 control-center アプリケーションを使用したネットワーク設定

[D]

- 現在接続しているカテゴリー別のネットワーク一覧( 有線 や Wi-Fiなど)。

- NetworkManager が検出した Available Networks の全一覧。

- 設定済みの仮想プライベートネットワーク (VPN) への接続オプション。および

- ネットワーク設定 メニューエントリーを 選択するオプション。

3.4.2. GUI を使用した新規接続の設定および既存接続の編集

- GNOME control-center アプリケーション

- GNOME nm-connection-editor アプリケーション

3.4.2.1. control-center を使用した新規接続の設定および既存接続の編集

control-center を使用した新しい接続の設定

- Super キーを押してアクティビティーの概要に入り、Settings と 入力 して Enter を押します。次に、左側の

Networkタブを選択します。右側のメニューに Network 設定ツールが表示されます。図3.6 ネットワーク設定ウィンドウの表示

- 新しい接続を追加するには、プラスボタンをクリックします。設定するには、以下のコマンドを実行します。

control-center を使用した既存の接続の編集

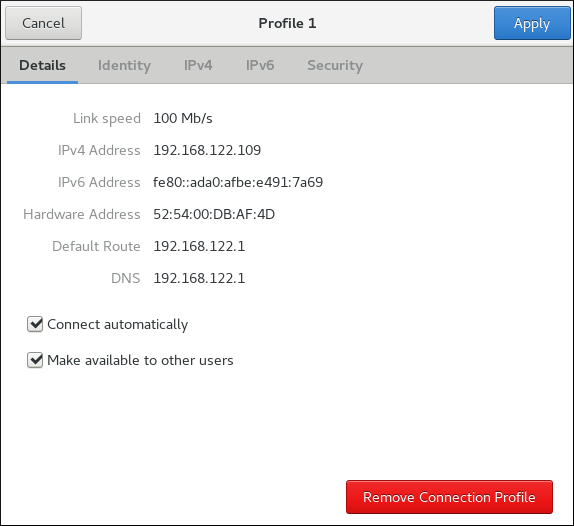

IP アドレス、DNS、ルーティング設定などのほとんどのネットワーク設定タスクを実行できます。

図3.7 ネットワーク接続詳細ウィンドウを使用したネットワークの設定

[D]

3.4.2.2. nm-connection-editor を使用した新規接続の設定および既存接続の編集

nm-connection-editor を使用した新しい接続の設定

手順

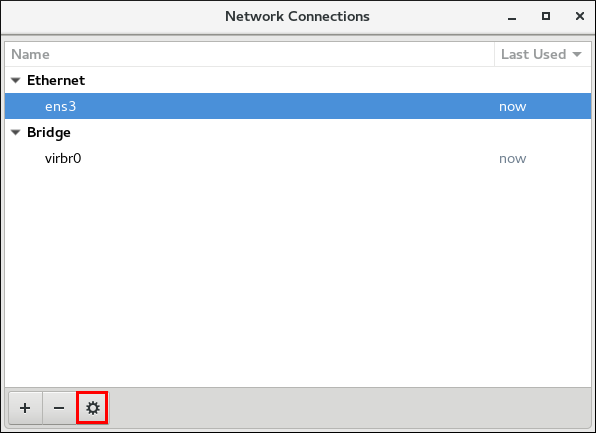

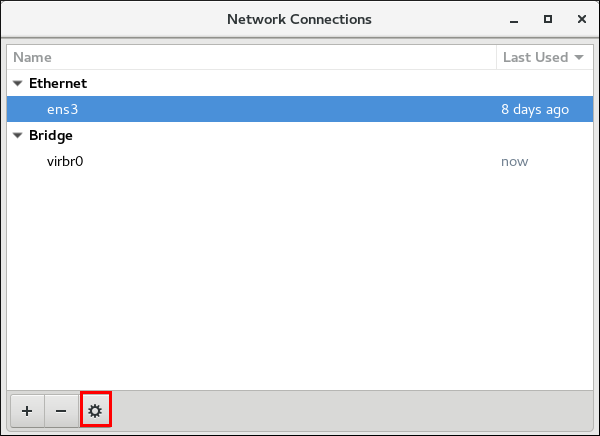

- 端末に

nm-connection-editorと入力します。~]$ nm-connection-editorネットワーク接続 ウィンドウが表示されます。 - + (プラス) ボタンをクリックして、接続タイプを選択します。

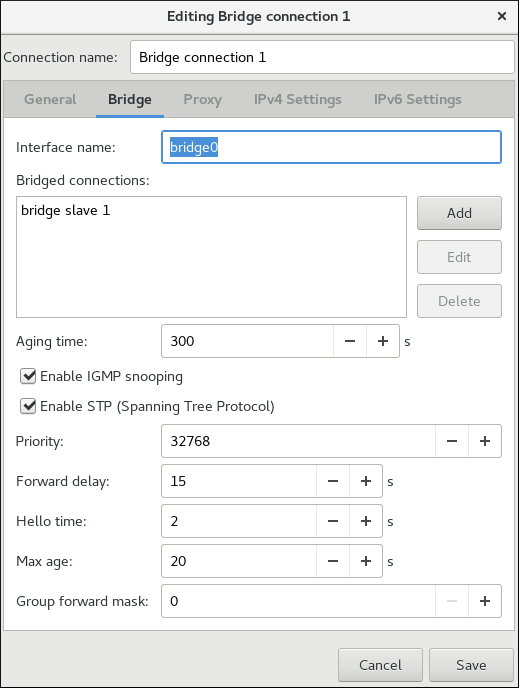

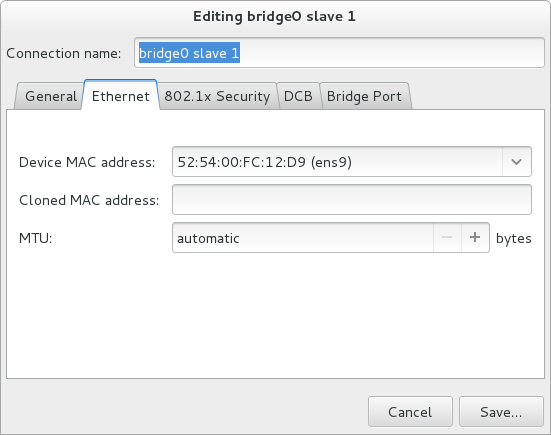

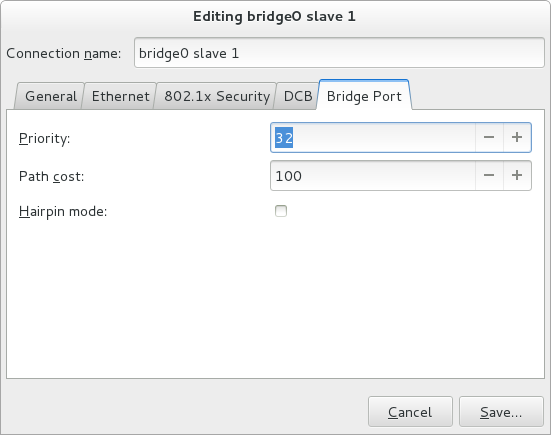

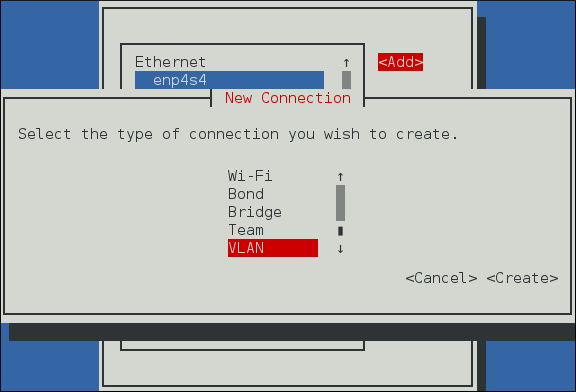

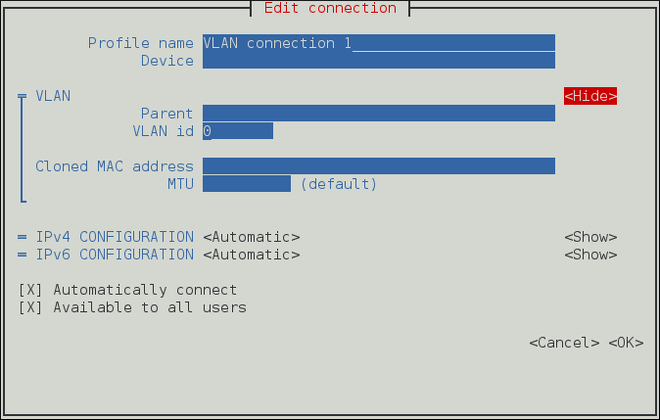

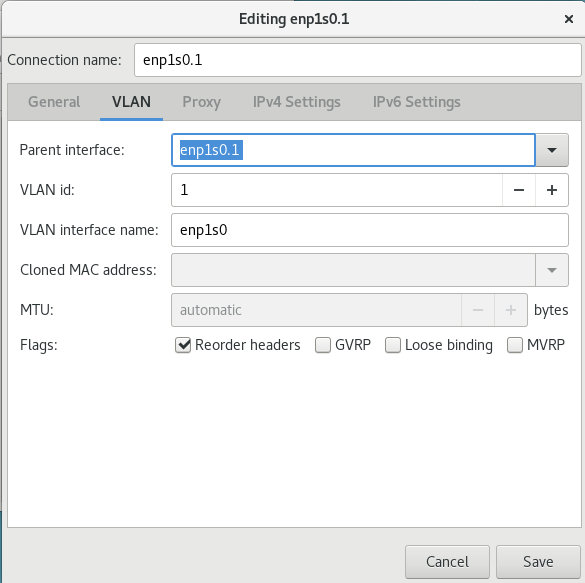

図3.8 nm-connection-editor を使用した接続タイプの追加

図3.9 nm-connection-editor を使用した接続タイプの選択

作成および設定するには、以下のコマンドを実行します。

作成および設定するには、以下のコマンドを実行します。

nm-connection-editor を使用した既存接続の編集

3.4.3. nm-connection-editor を使用した一般的な設定オプション

nm-connection-editor ユーティリティーを使用する場合は、以下の手順に従って、ほとんどの接続タイプ(イーサネット、wifi、モバイルブロードバンド、DSL)に共通する設定オプションが 5 つあります。

手順

- 端末に

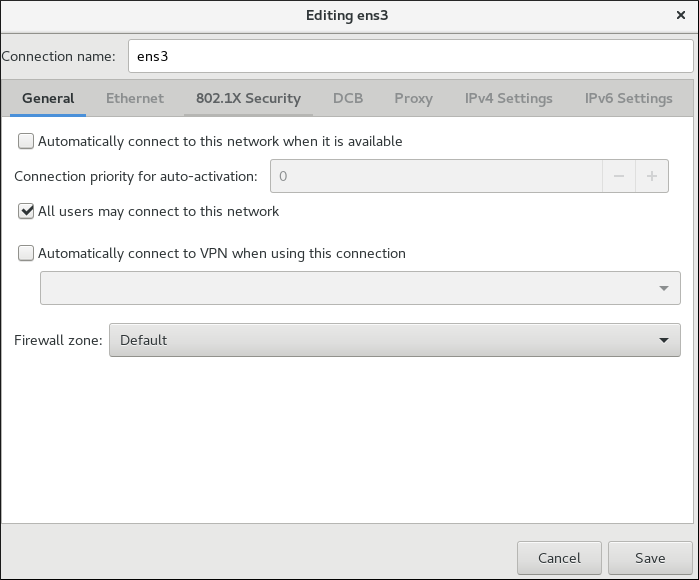

nm-connection-editorと入力します。~]$ nm-connection-editorネットワーク接続 ウィンドウが表示されます。+ (プラス) ボタンをクリックして接続タイプを選択するか、歯車アイコンをクリックして、既存の接続を編集します。 - Editing ダイアログで General タブを選択します。

図3.10 nm-connection-editor における設定オプション

- 接続名: ネットワーク接続のわかりやすい名前を入力します。この名前は、Network ウィンドウのメニューでこの接続を一覧表示するために使用されます。

- Connection priority for auto-activation - 接続が自動接続に設定されていると、番号がアクティブになります(デフォルトでは

0)。数値が大きいほど優先度が高くなります。 - Automatically connect to this network when it is available - このボックスを選択すると、NetworkManager が利用可能なときにこの接続に自動接続します。詳細は、「control-center を使用した既存の接続の編集」を参照してください。

- All users can connect to this network - このボックスを選択すると、システム上のすべてのユーザーが 利用できる接続が作成されます。この設定を変更するには、root 権限が必要になる場合があります。詳細は、「GUI を使用したシステム全体およびプライベート接続プロファイルの管理」を参照してください。

- Automatically connect to VPN when using this connection - このボックスを選択すると、NetworkManager が利用可能なときに VPN 接続に自動接続します。ドロップダウンメニューから VPN を選択します。

- ファイアウォールゾーン - ドロップダウンメニューからファイアウォールゾーンを選択します。ファイアウォールゾーンに関する詳細情報は、『Red Hat Enterprise Linux 7 セキュリティーガイド』を参照してください。

3.4.4. GUI を使用してネットワークに自動的に接続

- GNOME control-center アプリケーション

- GNOME nm-connection-editor アプリケーション

3.4.4.1. control-center を使用したネットワークの自動接続

手順

- Super キーを押してアクティビティーの概要に入り、Settings と 入力 して Enter を押します。次に、左側の Network タブを選択します。ネットワーク設定ツールが右側のメニューに表示されます。「control-center を使用した新しい接続の設定」を参照してください。

- 右側のメニューから、ネットワークインターフェイスを選択します。

- 右側のメニューにある接続プロファイルの歯車アイコンをクリックします。Network の詳細ウィンドウが表示されます。

- Details メニューエントリーを選択します。「control-center を使用した既存の接続の編集」 を参照してください。

- Connect automatically を選択し、NetworkManager が利用可能であることを検知すると、NetworkManager が接続に自動接続するようになります。NetworkManager が自動的に接続しないようにする場合は、チェックボックスの選択を解除します。この場合、接続するには手動でネットワーク接続のアイコンを選択する必要があります。

3.4.4.2. nm-connection-editor を使用したネットワークの自動接続

Automatically connect to this network when it is available チェックボックスにチェックを入れます。

3.4.5. GUI を使用したシステム全体およびプライベート接続プロファイルの管理

接続 設定の permissions プロパティーの詳細は、man ページの nm-settings (5) を参照してください。 以下のグラフィカルユーザーインターフェイスツールを使用して、接続プロファイルへのアクセスを制御できます。

- nm-connection-editor アプリケーション

- control-center アプリケーション

3.4.5.1. nm-connection-editor を使用した接続プロファイルの権限の管理

3.4.5.2. control-center を使用した接続プロファイルの権限の管理

Details ウィンドウで Make available to other users チェックボックスを選択します。

user-em2 を作成し、自動的 に接続する チェックボックスを選択して いるが、他のユーザーにも利用可能に する 選択を行わない 場合、この接続は起動時に利用できなくなります。

- 他のユーザーにも利用可能にする チェックボックスの選択を解除します。これにより、この変更を行ったユーザーのみが 接続を変更および使用可能に変更します。

- polkit フレームワークを使用して、ユーザーごとに一般的なネットワーク操作のパーミッションを制限します。

polkit の詳細については、polkit (8) の man ページを参照してください。

3.4.6. GUI を使用した有線 (イーサーネット) 接続の設定

- control-center アプリケーション

- nm-connection-editor アプリケーション

3.4.6.1. control-center を使用した有線接続の設定

手順

- Super キーを押してアクティビティーの概要に入り、Settings と 入力 して Enter を押します。次に、左側の

Networkメニューエントリーを選択すると、Network 設定ツールが表示されます。「control-center を使用した新しい接続の設定」 を参照してください。 - Wired ネットワークインターフェイスがまだ強調表示されていない場合は、選択します。システムは、デフォルトで、1 つの有線 接続プロファイル ( Wired )を作成し、設定します。プロファイルは、インターフェイスに適用できる名前の付いたコレクションです。必要に応じて、1 つのインターフェイスに対して複数のプロファイルを作成して適用できます。デフォルトのプロファイルは削除できませんが、設定は変更できます。

- 歯車アイコンをクリックして、デフォルトの Wired プロファイルを編集します。

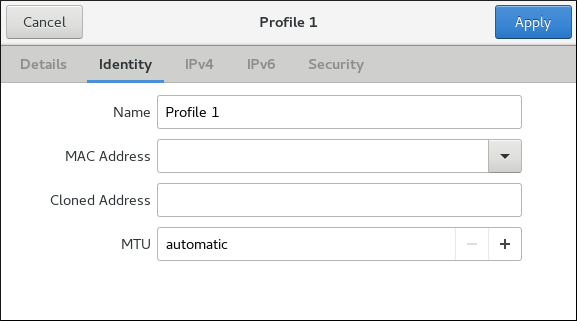

基本設定オプション

図3.11 有線接続に関する基本設定オプション

- 名前: ネットワーク接続のわかりやすい名前を入力します。この名前は、Network ウィンドウのメニューでこの接続を一覧表示するために使用されます。

- MAC アドレス - このプロファイルを適用する必要があるインターフェイスの MAC アドレスを選択します。

- Cloned Address - 必要な場合は、使用する別の MAC アドレスを入力します。

- MTU: 必要な場合は、使用する特定の 最大伝送単位 (MTU)を入力します。MTU 値は、リンク層が転送する最大パケットサイズをバイト単位で表したものです。この値のデフォルトは

1500で、通常は指定したり変更したりする必要はありません。

有線設定の追加作成

- または

- Port-based Network Access Control (PNAC) にアクセスし、802.1X セキュリティー メニューエントリーをクリックして、「802.1X セキュリティーの設定」 に進みます。

新しい (または変更した) 有線接続の保存

有線接続の新規作成

3.4.6.2. nm-connection-editor を使用した有線接続の設定

- 端末に nm-connection-editor を入力します。

~]$ nm-connection-editorネットワーク接続 ウィンドウが表示されます。 - 編集するイーサネット接続を選択して、歯車アイコンをクリックします。

図3.12 有線接続を編集します。

編集ダイアログが表示されます。- ネットワークに自動的に接続し、接続を制限するには、

Generalタブをクリックします。「nm-connection-editor を使用した一般的な設定オプション」 を参照してください。 - ネットワーク設定を設定するには、

Ethernetタブをクリックします。??? を参照してください。 - 有線接続に 802.1X セキュリティーを設定するには、

802.1X セキュリティータブをクリックします。??? を参照してください。 - IPV4 を設定するには、

IPV4 Settingsタブをクリックします。詳細は、「nm-connection-editor を使用した IPV4 の方法の設定」 を参照してください。 - IPV6 設定を設定するには、

IPV6 Settingsタブをクリックします。「IPv6 セッティングの設定」 を参照してください。

3.4.7. GUI を使用した Wi-Fi 接続の設定

Wi-Fi (ワイヤレス または 802.11a/b/g/nとも呼ばれます)接続を設定する方法を説明します。アクセスポイントは、ワイヤレスデバイスをネットワークに接続できるデバイスです。

利用可能なアクセスポイントにすばやく接続

手順

- ネットワーク接続アイコンをクリックして、ネットワーク接続アイコンのメニューをアクティブにします。「control-center GUI を使用したネットワーク接続」を参照してください。

- Wi-Fi ネットワークの一覧で、アクセスポイントの Service Set Identifier (SSID)を見つけます。

- ネットワークの SSID をクリックします。鍵の記号は、アクセスポイントが認証を要求することを示します。アクセスポイントがセキュリティーで保護されている場合は、認証キーまたはパスワードの入力を求めるダイアログが表示されます。NetworkManager は、アクセスポイントで使用されるセキュリティーの種類を自動検出しようとします。複数の可能性がある場合、NetworkManager はセキュリティータイプを推測し、Wi-Fi セキュリティー ドロップダウンメニューで表示します。

- WPA-PSK セキュリティー (パスフレーズ付きの WPA) の場合は、選択する必要がありません。

- WPA Enterprise (802.1X) の場合は、セキュリティーを自動検出できないため、セキュリティーを選択する必要があります。良くわからない場合は、順番に、それぞれのタイプに接続してみてください。

- Password フィールドにキーまたはパスフレーズを入力します。40 ビットの WEP キーまたは 128 ビットの WPA キーは、必要な長さがないと無効になります。選択したセキュリティータイプに必要な長さのキーを入力するまで、Connect ボタンは非アクティブのままになります。ワイヤレスセキュリティーの詳細は、「802.1X セキュリティーの設定」 を参照してください。

非表示 Wi-Fi ネットワークへの接続

手順

- Super キーを押してアクティビティーの概要に入り、Settings と 入力 して Enter を押します。次に、左側の

Wi-Fiメニューエントリーを選択します。 - Connect to Hidden Network を選択します。2 つの選択肢があります。

- 以前非表示にしたネットワークに接続したことがある場合は、以下を行います。

- ネットワークを選択するには、Connection ドロップダウンを使用します。

- Connect をクリックします。

- そうでない場合は、以下の手順に従ってください。

- Connection ドロップダウンを New のままにします。

- 非表示のネットワークの SSID を入力します。

- その Wi-Fi セキュリティー 方法を選択します。

- 正しい認証の秘密を入力します。

- Connect をクリックします。

新しい Wi-Fi 接続の設定

手順

- Settings の Wi-Fi メニューエントリーを選択します。

- 接続する Wi-Fi 接続名 (デフォルトでは SSID と同じ) をクリックします。

- SSID が範囲にない場合は、「非表示 Wi-Fi ネットワークへの接続」を参照してください。

- SSID が範囲内にある場合は、右側のメニューで

Wi-Fi接続プロファイルをクリックします。鍵の記号は、鍵やパスワードが必要であることを示します。要求されたら、認証の詳細を入力してください。

既存の Wi-Fi 接続の編集

手順

- Super キーを押してアクティビティーの概要に入り、Settings と 入力 して Enter を押します。

- 左側のメニューエントリーから Wi-Fi を選択します。

- 編集する Wi-Fi 接続名の右側にある歯車アイコンを選択すると、接続の編集ダイアログが表示されます。現在ネットワークが範囲に含まれていない場合は、履歴 をクリックして過去の接続を表示することに注意してください。Details ウィンドウには、接続の詳細が表示されます。

Wi-Fi 接続に関する基本設定オプション

図3.13 Wi-Fi 接続に関する基本設定オプション

- SSID

- アクセスポイント (AP) の サービスセット識別子 (SSID) です。

- BSSID

- BSSID( Basic Service Set Identifier )は、インフラストラクチャー モードで接続する特定のワイヤレスアクセスポイントの MAC アドレス(ハードウェアアドレス とも呼ばれます)です。このフィールドはデフォルトで空白になっており、BSSID を指定せずに SSID によってワイヤレスアクセスポイントに接続できます。BSSID を指定している場合は、システムによる特定のアクセスポイントのみへの関連付けが強制的に実行されます。アドホックネットワークの場合、アドホックネットワークの作成時に、mac80211 サブシステムがランダムに BSSID を生成します。NetworkManagerでは表示されません。

- MAC アドレス

- MAC アドレスを選択します。これは、Wi-Fi が使用する ハードウェアアドレス とも呼ばれます。単一システムには、1 つまたは複数のワイヤレスネットワークアダプターを接続することができます。したがって、MAC アドレス フィールドを使用すると、特定のワイヤレスアダプターを特定の接続(または接続)に関連付けることができます。

- クローンしたアドレス

- 実際のハードウェアアドレスの代わりに使用する、クローンした MAC アドレスです。必要でない限り、空白のままにします。

- Connect automatically - このボックスを選択すると、NetworkManager が利用可能なときにこの接続に自動接続します。詳細は、「control-center を使用した既存の接続の編集」を参照してください。

- Make available to other users - このボックスを選択して、システム上のすべてのユーザーが利用できる接続を作成します。この設定を変更するには、root 権限が必要になる場合があります。詳細は、「GUI を使用したシステム全体およびプライベート接続プロファイルの管理」を参照してください。

Wi-Fi 接続の追加設定

- または

新しい (または変更した) 接続の保存

3.4.8. GUI を使用した VPN 接続の設定

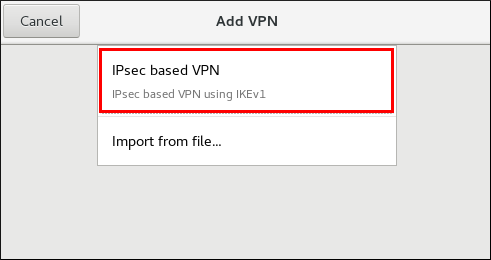

IPsec は、VPN を作成するのに推奨される方法です。Libreswan は、VPN 用のオープンソースのユーザー空間 IPsec 実装です。コマンドラインを使用した IPsec VPN の設定は、『Red Hat Enterprise Linux 7 セキュリティーガイド を参照してください』。

3.4.8.1. control-center を使用した VPN 接続の確立

IPsec は、Red Hat Enterprise Linux 7 で VPN を作成するのに推奨される方法です。詳細は、「GUI を使用した VPN 接続の設定」 を参照してください。

root で以下のコマンドを実行します。

~]# yum install NetworkManager-libreswan-gnome

- ルーティングおよび認証目的で 認証ヘッダー を追加します。

- パケットデータを暗号化します。

- カプセル化セキュリティーペイロード (ESP) プロトコルに従ってデータをパケットに囲みます。ESP は暗号化解除および処理の指示を設定します。

新しい IPsec VPN 接続の追加

手順

- Super キーを押してアクティビティーの概要に入り、Settings と 入力 して Enter を押します。次に Network メニューエントリーを選択すると、Network 設定ツールが表示されます。「control-center を使用した新しい接続の設定」 を参照してください。

- VPN エントリーで + (プラス) ボタンをクリックします。

- Add VPN ウィンドウが表示されます。 手動で設定する場合は、IPsec ベースの VPN を選択します。

図3.14 IPsec モードの VPN の設定

Identity設定フォームでは、GeneralセクションおよびAdvancedセクションにフィールドを指定できます。図3.15 全般オプションおよび高度セクション

Generalセクションで、以下を指定できます。

- ゲートウェイ

- リモート VPN ゲートウェイの名前または

IPアドレス。 - ユーザー名

- 必要な場合は、認証のために VPN ユーザーに関連付けられたパスワードを入力します。

- ユーザーパスワード

- 必要に応じて、認証のために VPN ユーザーの ID に関連付けられているパスワードを入力します。

- グループ名

- リモートゲートウェイで設定された VPN グループ名です。空欄の場合は、デフォルトのアグレッシブモードではなく IKEv1 メインモードが使われます。

- シークレット

- ユーザー認証の前に暗号化を初期化するのに使われる、事前共有キーです。必要に応じて、グループ名に関連付けられたパスワードを入力します。

Advancedセクションでは、以下の設定が可能です。

- フェーズ 1 アルゴリズム

- 必要な場合は、暗号化チャンネルの認証および設定で使用するアルゴリズムを入力します。

- フェーズ 2 アルゴリズム

- 必要な場合は、

IPsecネゴシエーションに使用するアルゴリズムを入力します。 - ドメイン

- 必要な場合は、ドメイン名を入力します。

既存の VPN 接続を編集する

手順

- Super キーを押してアクティビティーの概要に入り、Settings と 入力 して Enter を押します。次に Network メニューエントリーを選択すると、Network 設定ツールが表示されます。「control-center を使用した新しい接続の設定」 を参照してください。

- 編集する VPN 接続を選択し、歯車アイコンをクリックして、

GeneralセクションおよびAdvancedセクションを編集します。「control-center を使用した VPN 接続の確立」 を参照してください。

新規 (または修正した) 接続を保存して他の設定を行う

3.4.8.2. nm-connection-editor を使用した VPN 接続の設定

手順

- 端末に nm-connection-editor と入力します。ネットワーク接続 ウィンドウが表示されます。詳細は 「nm-connection-editor を使用した一般的な設定オプション」 を参照してください。

- + (プラス) ボタンをクリックします。Choose a Connection Type メニューが開きます。

- VPN メニューエントリーから、

IPsec ベースの VPNオプションを選択します。

3.4.9. GUI を使用したモバイルブロードバンド接続の設定

- 2G: GPRS (General Packet Radio Service)、EDGE (Enhanced Data Rates for GSM Evolution)、または CDMA (Code Division Multiple Access)。

- 3G: UMTS (Universal Mobile Telecommunications System)、HSPA (High Speed Packet Access)、または EVDO (EVolution Data-Only)。

3.4.9.1. nm-connection-editor を使用したモバイルブロードバンド接続の設定

新しいモバイルブロードバンド接続の追加

手順

- 端末に nm-connection-editor と入力します。ネットワーク接続 ウィンドウが表示されます。詳細は 「nm-connection-editor を使用した一般的な設定オプション」 を参照してください。

- + (プラス) ボタンをクリックします。Choose a Connection Type メニューが開きます。

- Mobile Broadband メニューエントリーを選択します。

- Create をクリックして、Set up a Mobile Broadband Connection アシスタントを開きます。

- Create a connection for this mobile broadband device で、接続で使用する 2G または 3G 対応デバイスを選択します。ドロップダウンメニューが使用できない場合は、システムがモバイルブロードバンドの機能を持ったデバイスを検出できなかったことを示します。この場合、Cancel をクリックし、モバイルブロードバンド対応のデバイスが接続されており、コンピューターによって認識されていることを確認してから、この手順を再試行してください。続行 ボタンをクリックします。

- 一覧からサービスプロバイダーが置かれている国を選択し、Continue ボタンをクリックします。

- リストからプロバイダーを選択するか、手動で入力します。続行 ボタンをクリックします。

- ドロップダウンメニューから請求プランを選んで、Access Point Name (APN) が正しいか確認します。続行 ボタンをクリックします。

- 設定を確認して、適用 ボタンをクリックします。

- 「モバイルブロードバンドタブの設定」を参照して、モバイルブロードバンド特有の設定を編集します。

既存のモバイルブロードバンド接続を編集する

手順

- 端末に nm-connection-editor と入力します。ネットワーク接続 ウィンドウが 表示されます。

- Mobile Broadband タブを選択します。

- 編集する接続を選択し、歯車アイコンをクリックします。詳細は、「nm-connection-editor を使用した一般的な設定オプション」を参照してください。

- 「モバイルブロードバンドタブの設定」を参照して、モバイルブロードバンド特有の設定を編集します。

モバイルブロードバンドタブの設定

- Number

- GSM ベースのモバイルブロードバンドネットワークでの PPP 接続を確立するためにダイアルする番号です。このフィールドは、ブロードバンドデバイスの初期インストールの際に自動設定されている場合があります。通常、このフィールドは空白のままにして、代わりに APN を入力できます。

- Username

- ネットワークでの認証に使用するユーザー名を記入します。一部のプロバイダーは、ユーザー名を提供しないことや、ネットワーク接続の時点でユーザー名を受け付けたりすることがあります。

- Password

- ネットワークで認証に使用するパスワードを記入します。一部のプロバイダーはパスワードを提供しなかったり、またはすべてのパスワードを受け付けたりします。

- APN

- GSM ベースのネットワークとの接続を確立するために使用する Access Point Name (APN) を記入します。これは以下の項目を決定するので、正しい APN を記入することが重要になります。

- ネットワーク使用量についてユーザーが請求される方法

- ユーザーがインターネット、イントラネット、サブネットワークにアクセスできるかどうか。

- ネットワーク ID

- ネットワーク ID を入力すると、NetworkManager は、デバイスが特定のネットワークにのみ登録するように強制します。これにより、ローミングを直接に制御できない時に接続がローミングしないようにします。

- Type

- any: デフォルト値の Any では、モデムは最速のネットワークを選択します。3G (UMTS/HSPA): 接続に 3G ネットワーク技術のみを使用するように強制します。2G (GPRS/EDGE): 接続に 2G ネットワーク技術のみを使用するように強制します。prefer 3G (UMTS/HSPA) - HSPA や UMTS などの 3G 技術を使用して最初に接続を試み、障害時にのみ GPRS または EDGE にフォールバックします。prefer 2G (GPRS/EDGE) - まず、GPRS や EDGE などの 2G 技術を使用して接続しようとし、障害時にのみ HSPA または UMTS にフォールバックします。

- ホームネットワークが使用できない場合にローミングを許可

- ホームネットワークからローミングに移行せずに NetworkManager が接続を終了するようにするには、このボックスをオフにします。ボックスがオンになっていると、NetworkManager は、ホームネットワークからローミングに移行して適切な接続を維持しようとします。その逆も同様です。

- PIN

- デバイスの SIM (Subscriber Identity Module)が PIN (PersonIdentification Number)でロックされている場合は、PIN を入力して、NetworkManager がデバイスのロックを解除できるようにします。デバイスを使用するために PIN が必要な場合は、NetworkManager は SIM のロックを解除する必要があります。

APN、Network ID、または Type オプションは含まれません。

新規 (または修正した) 接続を保存して他の設定を行う

3.4.10. GUI を使用して DSL 接続の設定

3.4.10.1. nm-connection-editor を使用した DSL 接続の設定

新しい DSL 接続の追加

手順

- 端末に nm-connection-editor と入力します。ネットワーク接続 ウィンドウが表示されます。詳細は 「nm-connection-editor を使用した一般的な設定オプション」 を参照してください。

- + (プラス) ボタンをクリックします。

- 接続の種類の選択 リストが表示されます。

- DSL を選択し、Create ボタンをクリックします。

- DSL Connection 1の編集 ウィンドウが表示されます。

既存の DSL 接続を編集する

手順

- 端末に nm-connection-editor と入力します。ネットワーク接続 ウィンドウが 表示されます。

- 編集する接続を選択し、歯車アイコンをクリックします。詳細は、「nm-connection-editor を使用した一般的な設定オプション」を参照してください。

DSL タブの設定

- Username

- サービスプロバイダー認証で使用するユーザー名を入力します。

- サービス

- サービスプロバイダーからの指示がない限り、空白のままにします。

- Password

- サービスプロバイダーから提供されたパスワードを入力します。

新規 (または修正した) 接続を保存して他の設定を行う

3.5. ifcfg ファイルを使用した IP ネットワークの設定

ifcfg ファイルを編集して、ネットワークインターフェイスを手動で設定できます。

ifcfg-name です。接尾辞 name は、設定ファイルが制御するデバイスの名前を指します。通常、ifcfg ファイルの接尾辞は、設定ファイル自体の DEVICE ディレクティブが指定する文字列と同じです。

ifcfg ファイルを使用した静的ネットワーク設定によるインタフェースの設定

ifcfg ファイルを使用して静的ネットワークでインターフェイスを設定するには、enp1s0 という名前のインターフェイスに対して、/etc/sysconfig/network-scripts/ ディレクトリーに ifcfg-enp1s0 という名前のファイルを作成します。これには以下が含まれます。

IPv4設定の場合DEVICE=enp1s0 BOOTPROTO=none ONBOOT=yes PREFIX=24 IPADDR=10.0.1.27

IPv6設定の場合DEVICE=enp1s0 BOOTPROTO=none ONBOOT=yes IPV6INIT=yes IPV6ADDR=2001:db8::2/48

これは ipcalc によって自動的に計算されるため、ネットワークまたはブロードキャストアドレスを指定する必要はありません。IPv6の ifcfg 設定オプションの詳細は、『nm-settings-ifcfg-rh(5)』 の man ページを参照してください。

ifcfg ファイルを使用した動的ネットワーク設定によるインタフェースの設定

ifcfg ファイルを使用して動的ネットワーク設定で em1 という名前のインターフェイスを設定するには、次のコマンドを実行します。

/etc/sysconfig/network-scripts/ディレクトリーに、以下のようなifcfg-em1という名前のファイルを作成します。DEVICE=em1 BOOTPROTO=dhcp ONBOOT=yes

DHCPサーバーに別のホスト名を送信するようにインターフェイスを設定するには、ifcfgファイルに以下の行を追加します。DHCP_HOSTNAME=hostname

DHCPサーバーに別の完全修飾ドメイン名(FQDN)を送信するようにインターフェイスを設定するには、ifcfgファイルに以下の行を追加します。DHCP_FQDN=fully.qualified.domain.name

注記指定したifcfgファイルでは、DHCP_HOSTNAME または DHCP_FQDN のいずれかのディレクティブ 1 つのみを使用してください。DHCP_HOSTNAME と DHCP_FQDN の両方が指定されている場合は、後者のみが使用されます。- 特定の

DNSサーバーを使用するようにインターフェイスを設定するには、ifcfgファイルに以下の行を追加します。PEERDNS=no DNS1=ip-address DNS2=ip-address

ip-address は、DNSサーバーのアドレスです。これにより、ネットワークサービスが指定されたDNSサーバーで/etc/resolv.confを更新します。DNSサーバーアドレスは 1 つだけ必要です。もう 1 つのアドレスは任意です。 ifcfgファイルで静的ルートを設定するには、「ifcfg ファイルでの静的ルートの設定」 を参照してください。デフォルトでは、インターフェイス設定ファイルでBOOTPROTOをdhcpに設定してアドレスを自動的に取得するようにプロファイルが設定されている場合、NetworkManager はDHCPクライアントである dhclient を呼び出します。DHCPが必要な場合は、インターフェイス上のすべてのインターネットプロトコル(IPv4およびIPv6)に対して dhclient のインスタンスが開始されます。NetworkManager が実行していない場合や、インターフェイスを管理していない場合は、必要に応じて従来のネットワークサービスが dhclient のインスタンスを呼び出します。動的な IP アドレスの詳細は、「静的 IP アドレス指定と動的 IP アドレス指定の比較」を参照してください。- 設定を適用するには、以下を行います。

- 更新した接続ファイルを再読み込みします。

# nmcli connection reload

- 接続を再度有効にします。

# nmcli connection up connection_name

3.5.1. ifcfg ファイルを使用したシステム全体およびプライベート接続プロファイルの管理

ifcfg ファイルの USERS ディレクティブに対応します。USERS ディレクティブが存在しない場合、ネットワークプロファイルはすべてのユーザーが利用できます。たとえば、ifcfg ファイルの以下のコマンドは、リストされているユーザーだけが接続を利用できるようにします。 USERS="joe bob alice"

USERCTL ディレクティブを設定して、デバイスを管理できます。

- yes を設定すると、

root以外のユーザーはこのデバイスを制御できます。 - を設定し ない と、

root以外のユーザーがこのデバイスを制御することはでき ません。

3.6. ip コマンドを使用した IP ネットワークの設定

man ip (8) ページに記載されています。Red Hat Enterprise Linux 7 におけるパッケージ名は、iproute となります。必要に応じて、以下のようにバージョン番号を確認して、ip ユーティリティーがインストールされていることを確認できます。

~]$ ip -V

ip utility, iproute2-ss130716ip link set ifname down

IFF_UP 状態に設定し、カーネルのスコープから有効にします。これは、initscripts の ifup ifname コマンドまたは NetworkManager のデバイスのアクティブ化状態とは異なります。実際、NetworkManager は、インターフェイスが現在切断されている場合でも常にインターフェイスを設定します。nmcli ツールを使用してデバイスを切断しても、IFF_UP フラグは削除されません。このようにして、NetworkManager はキャリアの状態に関する通知を受け取ります。

ifcfg ファイル)を利用するか、スクリプトにコマンドを追加します。

IP アドレスを割り当てることができます。 ip addr [ add | del ] address dev ifname

ip コマンドを使って静的アドレスを割り当てる

IP アドレスをインターフェイスに割り当てるには、以下を実行します。

~]# ip address add 10.0.0.3/24 dev enp1s0 You can view the address assignment of a specific device: ~]# ip addr show dev enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000 link/ether f0:de:f1:7b:6e:5f brd ff:ff:ff:ff:ff:ff inet 10.0.0.3/24 brd 10.0.0.255 scope global global enp1s0 valid_lft 58682sec preferred_lft 58682sec inet6 fe80::f2de:f1ff:fe7b:6e5f/64 scope link valid_lft forever preferred_lft foreverその他の例およびコマンドオプションは、man ページの

ip-address (8) を参照してください。

ip コマンドを使って複数のアドレスを設定する

~]# ip address add 192.168.2.223/24 dev enp1s0 ~]# ip address add 192.168.4.223/24 dev enp1s0 ~]# ip addr 3: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000 link/ether 52:54:00:fb:77:9e brd ff:ff:ff:ff:ff:ff inet 192.168.2.223/24 scope global enp1s0 inet 192.168.4.223/24 scope global enp1s0

ip (8) を参照してください。

3.7. カーネルコマンドラインから IP ネットワークの設定

- dracut ユーティリティーをインストールします。dracut の使用に関する詳細は、『Red Hat Enterprise Linux System Administrator's Guide』を参照してください。

- カーネルコマンドラインの

ipオプションを使用して、設定を行います。ip<client-IP-number>:[<server-id>]:<gateway-IP-number>:<netmask>:<client-hostname>:<interface>:{dhcp|dhcp6|auto6|on|any|none|off}以下に例を示します。DHCP: DHCP 設定dhpc6: DHCP IPv6 設定auto6- 自動 IPv6 設定で、any: カーネルで利用可能なプロトコル(デフォルト)none、off- 自動設定なし、静的ネットワーク設定

ip=192.168.180.120:192.168.180.100:192.168.180.1:255.255.255.0::enp1s0:off

- ネームサーバーの設定を定義します。

nameserver=srv1 [nameserver=srv2 [nameserver=srv3 […]]]

/etc/sysconfig/network-scripts/ ファイルにコピーできる新しい ifcfg ファイルを生成します。

3.8. IGMP で IP マルチキャストの有効化

~]$ ip maddr show dev br0

8: br0

inet 224.0.0.1

inet6 ff02::1

inet6 ff01::1

[output truncated]MULTICAST 文字列を見つけます。以下に例を示します。

~]$ ip link show br0 8: br0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT qlen 1000 link/ether 6c:0b:84:67:fe:63 brd ff:ff:ff:ff:ff:ff

~]# ip link set multicast off dev br0 ~]$ ip link show br0 8: br0: <BROADCAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT qlen 1000 link/ether 6c:0b:84:67:fe:63 brd ff:ff:ff:ff:ff:ff

MULTICAST 文字列がない場合は、マルチキャストが無効になっていることを示します。

~]# ip link set multicast on dev br0 ~]$ ip link show br0 8: br0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT qlen 1000 link/ether 6c:0b:84:67:fe:63 brd ff:ff:ff:ff:ff:ff

ip (8) man ページを参照してください。

/proc/net/igmp ファイルを参照してください。

~]$ cat /proc/net/igmpfirewalld で有効になっていません。ゾーンで IGMP を有効にするには、以下を行います。

~]# firewall-cmd --zone=zone-name --add-protocol=igmp3.9. 関連情報

インストールされているドキュメント

- 『ip(8)』 man ページ: ip ユーティリティーのコマンド構文を説明しています。

- 『nmcli(1)』 の man ページ: NetworkManager のコマンドラインツールを説明しています。

- 『nmcli-examples(5)』 man ページ: nmcli コマンドの例を説明します。

- 『nm-settings(5)』 man ページ: NetworkManager のプロパティーとその設定を説明しています。

- 『nm-settings-ifcfg-rh(5)』 man ページ: ifcfg-rh 設定プラグインを説明しています。

オンラインドキュメント

- 『Red Hat Enterprise Linux 7 セキュリティーガイド』

IPsecベースの VPN とその設定について説明します。DNSSEC を使用した認証済みDNSクエリーの使用を説明します。- 『RFC 1518』: Classless Inter-Domain Routing (CIDR)

- 可変長サブネットを含む CIDR アドレス割り当ておよび集約戦略を説明しています。

- 『RFC 1918』: Address Allocation for Private Internets

- は、プライベート使用用に予約されている

IPv4アドレスの範囲を説明します。 - 『RFC 3330』: Special-Use IPv4 Addresses

- Internet Assigned Numbers Authority (IANA)によって割り当てられたグローバルおよび他の特殊な

IPv4アドレスブロックを説明します。

第4章 静的ルートおよびデフォルトゲートウェイの設定

4.1. ルーティングおよびゲートウェイの概要

DHCP によって設定されている場合、通常はアップストリームネットワークまたはインターネットにつながるゲートウェイのアドレスが割り当てられます。このゲートウェイは、通常はデフォルトのゲートウェイと呼ばれます。これは、システムがこれ以上のルールを認識していない場合 (ルーティングテーブルに存在しない場合)、使用するゲートウェイとなるためです。ネットワーク管理者は、ネットワーク内の最初または最後のホスト IP アドレスをゲートウェイアドレスとして使用します(例:192.168.10 .1 または 192.168.10.254 )。ネットワーク自体を表すアドレス(この例では 192 . 168.10.0)と、サブネットのブロードキャストアドレス(この例では 192. 168.10.255)と混同しないようにしてください。デフォルトゲートウェイは、従来のネットワークルーターです。デフォルトゲートウェイは、ローカルネットワーク宛ではなく、ルーティングテーブルで優先ルートが指定されていないすべてのトラフィックに適用されます。

4.2. nmcli を使った静的ルートの設定

- nmcli コマンドライン

- nmcli インタラクティブ接続エディター

例4.1 nmcli を使った静的ルートの設定

~]# nmcli connection modify enp1s0 +ipv4.routes "192.168.122.0/24 10.10.10.1"

これにより、192 .168.22. 0/24 サブネットへのトラフィックが 10.10.10.1 のゲートウェイに転送されます。

例4.2 nmcli をエディター使用した静的ルートの設定

~]$ nmcli con edit ens3 ===| nmcli interactive connection editor |=== Editing existing '802-3-ethernet' connection: 'ens3' Type 'help' or '?' for available commands. Type 'describe [<setting>.<prop>]' for detailed property description. You may edit the following settings: connection, 802-3-ethernet (ethernet), 802-1x, dcb, ipv4, ipv6, tc, proxy nmcli> set ipv4.routes 192.168.122.0/24 10.10.10.1 nmcli> save persistent Connection 'ens3' (23f8b65a-8f3d-41a0-a525-e3bc93be83b8) successfully updated. nmcli> quit

4.3. GUI を使用した静的ルートの設定

- ルート

- Address - リモートネットワーク、サブネット、またはホストの

IPアドレスを入力します。ネットマスク - 上記で入力したIPアドレスのネットマスクまたは接頭辞長。Gateway - 上記で入力したリモートネットワーク、サブネット、またはホストにつながるゲートウェイのIPアドレス。メトリック: このルートに渡す優先値であるネットワークコスト。数値が低い方が優先されます。 - 自動

- Automatic が ON の場合、

RAまたはDHCPからのルートが使用されますが、追加の静的ルートを追加することもできます。OFF の場合は、定義した静的ルートのみが使用されます。 - Use this connection only for resources on its network (この接続はネットワーク上のリソースのためだけに使用)

- このチェックボックスを選択すると、この接続はデフォルトルートになりません。よくある例としては、本社への接続が VPN トンネルや専用線で、インターネット向けトラフィックにこの接続を使用しない場合が挙げられます。このオプションを選択すると、この接続で自動的に学習したルートを使用することが明確なトラフィックか、手動で入力したトラフィックのみがこの接続を経由します。

4.4. ip コマンドでの静的ルートの設定

IP ルーティングテーブルを表示するには、ip route コマンドを使用します。以下に例を示します。

~]$ ip route default via 192.168.122.1 dev ens9 proto static metric 1024 192.168.122.0/24 dev ens9 proto kernel scope link src 192.168.122.107 192.168.122.0/24 dev enp1s0 proto kernel scope link src 192.168.122.126

ip route [ add | del | change | append | replace ] destination-address の ip-route (8) man ページを参照してください。

~]# ip route add 192.0.2.1 via 10.0.0.1 [dev interface]

IP アドレスで、10.0.0.1 はネクストホップアドレスで、interface はネクストホップにつながる終了インターフェイスです。

IP アドレスの範囲を表す IP アドレス)、以下を実行します。

~]# ip route add 192.0.2.0/24 via 10.0.0.1 [dev interface]

192.0.2.0 はドット付き 10 進表記の宛先ネットワークの IP アドレスで、/24 はネットワーク接頭辞です。ネットワーク接頭辞は、サブネットマスク内の有効なビット数です。ネットワークアドレスにスラッシュ、ネットワーク接頭辞長を続けるこの形式は、classless inter-domain routing (CIDR) 表記と呼ばれることもあります。

~]# ip route del 192.0.2.1

/etc/sysconfig/network-scripts/ ディレクトリーに route-interface ファイルを作成して設定します。たとえば、enp1s0 インターフェイスの静的ルートは、/etc/sysconfig/network-scripts/route-enp1s0 ファイルに保存されます。route-interface ファイルに加えた変更は、ネットワークサービスまたはインターフェイスを再起動するまで反映されません。route-interface ファイルには、2 つの形式があります。

- ip コマンド引数については、「IP コマンド引数形式を使用した静的ルート」 を参照してください。および

- network/netmask ディレクティブは、「Network または Netmask のディレクティブ形式を使用した静的ルート」を参照してください。

ip route コマンドの詳細は、ip-route (8) man ページを参照してください。

4.5. ifcfg ファイルでの静的ルートの設定

/etc/sysconfig/network-scripts/ ディレクトリーのインターフェイスごとの設定ファイルに配置する必要があります。ファイル名は、route-interface の形式にする必要があります。設定ファイルで使用するコマンドの種類は 2 つあります。

IP コマンド引数形式を使用した静的ルート

/etc/sysconfig/network-scripts/route-enp1s0 )で必要な場合は、最初の行でデフォルトゲートウェイへのルートを定義します。これは、ゲートウェイが DHCP 経由で設定されておらず、/etc/sysconfig/network ファイルでグローバルに設定されていない場合のみ必要です。

default via 192.168.1.1 dev interfaceIP アドレスです。interface は、デフォルトゲートウェイに接続されている、または到達可能なインターフェイスになります。dev オプションは省略できます。これはオプションです。この設定は、/etc/sysconfig/network ファイルの設定よりも優先されることに注意してください。

10.10.10.0/24 via 192.168.1.1 [dev interface]IP アドレスです。ネクストホップアドレス の方が好ましいですが、出口インターフェイスのアドレスでも機能します。「ネクストホップ」とは、ゲートウェイやルーターなどリンクのリモート側を意味します。dev オプションを使用して、終了 インターフェイス を指定できますが、必須ではありません。必要に応じて静的ルートを追加します。

route-interface ファイルの例です。デフォルトゲートウェイは 192.168.0.1 です。 enp1s0 リースされた行または WAN 接続は 192.168.0.10 で利用できます。2 つの静的ルートは、10.10.10.0/ 24 ネットワークおよび 172.16.1.10/32 ホストに到達するためのものです。

default via 192.168.0.1 dev enp1s0 10.10.10.0/24 via 192.168.0.10 dev enp1s0 172.16.1.10/32 via 192.168.0.10 dev enp1s0

192.168.0.0/24 ネットワークに送信されるパケットは、そのネットワークに接続されているインターフェイスに送信されます。10.10.10.0/ 24 ネットワークおよび 172.16.1.10/32 ホストに送信されるパケットは 192. 168.0.10 に転送されます。既知でないリモートネットワークに向かうパケットはデフォルトゲートウェイを使用するので、デフォルトルートが適切でない場合は、静的ルートはリモートネットワークもしくはホスト用のみに設定すべきです。ここでのリモートとは、システムに直接繋がれていないネットワークやホストを指します。

IPv6 設定の場合、ip ルート形式の route6-interface ファイルの例:

2001:db8:1::/48 via 2001:db8::1 metric 2048 2001:db8:2::/48

ip route 形式を使用して、送信元アドレスを指定できます。以下に例を示します。

10.10.10.0/24 via 192.168.0.10 src 192.168.0.2

DHCP によって割り当てられており、同じメトリックを持つ同じゲートウェイが設定ファイルで指定されている場合、起動時またはインターフェイスの起動時にエラーが発生します。"RTNETLINK answers: File exists" というエラーメッセージが表示される可能性があります。このエラーは無視できます。

Network または Netmask のディレクティブ形式を使用した静的ルート

route-interface ファイルに network/netmask ディレクティブ形式を使用することもできます。以下は、ネットワーク/ネットマスク形式のテンプレートで、後に説明が続きます。

ADDRESS0=10.10.10.0 NETMASK0=255.255.255.0 GATEWAY0=192.168.1.1

ADDRESS0=10.10.10.0 は、到達するリモートネットワークまたはホストのネットワークアドレスです。NETMASK0=255で定義されているネットワークアドレスのネットマスクです。.255.255.0 は、ADDRESS0= 10.10.10.0GATEWAY0=192に到達するために使用できるデフォルトゲートウェイまたは.168.1.1は、ADDRESS0= 10.10.10.0IPアドレスです。

route-interface ファイルの例です。デフォルトゲートウェイは 192.168.0.1 ですが、リースされた行または WAN 接続は 192.168.0 .10 で利用できます。2 つの静的ルートは、10.10.10.0/24 および 172.16.1.0/24 ネットワークに到達するためのものです。

ADDRESS0=10.10.10.0 NETMASK0=255.255.255.0 GATEWAY0=192.168.0.10 ADDRESS1=172.16.1.10 NETMASK1=255.255.255.0 GATEWAY1=192.168.0.10

ADDRESS0、ADDRESS1、ADDRESS2 などです。

4.5.1. ポリシールーティングについて

Policy-routing はソースルーティングとも呼ばれ、より柔軟なルーティング設定のためのメカニズムです。ルーティングの決定は、通常、パッケージの宛先 IP アドレスに基づいて行われます。ポリシールーティング により、ソース IP アドレス、ソースポート、プロトコルタイプなどの他のルーティングプロパティーに基づいてルートをより柔軟に選択できます。ルーティングテーブルは、ネットワークに関するルート情報を保存します。これらは、/etc/iproute2/rt_tables ファイルに設定できる数値または名前で識別されます。デフォルトのテーブルは 254 で識別されます。policy-routing を使用すると、ルールも必要になります。ルールは、ルーティングテーブルを選択するために使用され、パケットの特定のプロパティーに基づいています。

ip route 形式は、複数のルーティングテーブルを指定する既存のポリシーベースのルーティング設定を定義するために使用できます。

10.10.10.0/24 via 192.168.0.10 table 1 10.10.10.0/24 via 192.168.0.10 table 2

IPv4 の場合は /etc/sysconfig/network-scripts/rule-enp1s0 ファイル、または IPv6 の場合は /etc/sysconfig/network-scripts/rule6-enp1s0 ファイルに編集します。

IPv4の場合はipv4.route-tableおよびIPv6の場合はipv6.route-table

DHCP、autoconf6、DHCP6 からのすべてのルートがそのテーブルに配置されます。また、アドレスをすでに設定しているサブネットのルートはすべて、対応するルーティングテーブルに追加します。たとえば、192.168.1.10/24 アドレスを設定する場合は、ipv4.route-table に 192.168.1.0/24 サブネットを追加します。

policy-routing ルールの詳細は、man ページの ip-rule (8) を参照してください。ルーティングテーブルは、man ページの ip-route (8) を参照してください。

4.6. デフォルトゲートウェイの設定

/etc/sysconfig/network ファイルを解析し、「up」 にあるインターフェイスのネットワークインターフェイス ifcfg ファイルを解析するネットワークスクリプトによって決定されます。ifcfg ファイルは数値順に解析され、最後に読み取られる GATEWAY ディレクティブはルーティングテーブルのデフォルトルートを作成するために使用されます。

/etc/sysconfig/network ファイルの使用は非推奨となり、ゲートウェイの指定はインターフェイスごとの設定ファイルでのみ行う必要があります。

DHCP によって割り当てられるのが最適です。NetworkManager のゲートウェイへのアクセスに使用する終了インターフェイスの選択に影響を与える必要がある特別なケースでは、デフォルトゲートウェイに送られないインターフェイスに対して ifcfg ファイルで DEFROUTE=no コマンドを利用します。

第5章 ネットワーク接続設定の設定

5.1. 802.3 リンクセッティングの設定

802-3-ethernet.auto-negotiate802-3-ethernet.speed802-3-ethernet.duplex

- リンクネゴシエーションを無視する

- オートネゴシエーションを強制的にアクティブ化する

- リンク設定

speedおよびduplexを手動で設定する

リンクネゴシエーションを無視する

802-3-ethernet.auto-negotiate = no 802-3-ethernet.speed = 0 802-3-ethernet.duplex = NULL

auto-negotiate パラメーターが no に設定されていても、speed および duplex の値が設定されていない場合、これはオートネゴシエーションが無効になっているわけではありません。

オートネゴシエーションを強制的にアクティブ化する

802-3-ethernet.auto-negotiate = yes 802-3-ethernet.speed = 0 802-3-ethernet.duplex = NULL

リンクの speed および duplex を手動で設定する

speed および duplex 設定を手動で設定できます。

speed および duplex を手動で設定するには、上記のパラメーターを以下のように設定します。

802-3-ethernet.auto-negotiate = no 802-3-ethernet.speed = [speed in Mbit/s] 802-3-ethernet.duplex = [half |full]

speed と duplex の値の両方を設定してください。設定しないと、NetworkManager はリンク設定を更新しません。

- nmcli ツール

- nm-connection-editor ユーティリティー

nmcli ツールを使用した 802.3 リンク設定の設定

手順

- enp1s0 デバイス用に、新規イーサネット接続を作成します。

- 希望の 802.3 リンクセッティングを設定します。詳細は、を参照してください。 「802.3 リンクセッティングの設定」たとえば、

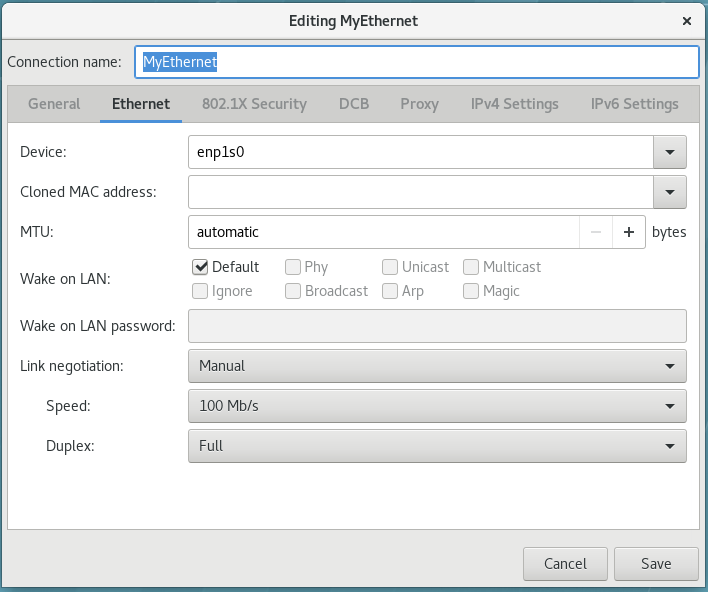

speedオプション 100 Mbit/s およびduplexを full に手動で設定するには、次のコマンドを実行します。nmcli connection add con-name MyEthernet type ethernet ifname enp1s0 \ 802-3-ethernet.auto-negotiate no \ 802-3-ethernet.speed 100 \ 802-3-ethernet.duplex full

nm-connection-editor による 802.3 リンク設定の設定

手順

- 端末に nm-connection-editor と入力します。

- 編集するイーサネット接続を選択し、歯車アイコンをクリックして、編集ダイアログに移動します。詳細は、「nm-connection-editor を使用した一般的な設定オプション」を参照してください。

- 希望のリンクネゴシエーションを選択します。

ignore: リンク設定はスキップされます(デフォルト)。Automatic: デバイスに対してリンクオートネゴシエーションが強制されます。Manual:SpeedオプションおよびDuplexオプションを指定して、リンクネゴシエーションを強制することができます。

図5.1 nm-connection-editor を使用した 802.3 リンクセッティングの設定

5.2. 802.1X セキュリティーの設定

DHCP サーバーは、許可されていないユーザーに IP アドレスをリースしないように設定されていましたが、さまざまな理由から、これは実用的ではなく、安全ではないため、推奨されなくなりました。代わりに、802.1X セキュリティーを使用して、ポートベースの認証を通じて、論理的に安全なネットワークを確保します。

5.2.1. nmcli を使用した Wi-Fi 用の 802.1X セキュリティーの設定

手順

- 認証された

key-mgmt(キー管理)プロトコルを設定します。セキュアなwifi接続の鍵設定メカニズムを設定します。プロパティーの詳細は 『nm-settings(5)』 の man ページを参照してください。 - 802-1x 認証設定の設定TLS (Transport Layer Security) 認証については、「TLS の設定」を参照してください。

表5.1 802-1x 認証設定

| 802-1x 認証設定 | 名前 | |

|---|---|---|

| 802-1x.identity | アイデンティティー | |

| 802-1x.ca-cert | CA 証明書 | |

| 802-1x.client-cert | ユーザー証明書 | |

| 802-1x.private-key | 秘密鍵 | |

| 802-1x.private-key-password | 秘密鍵のパスワード |

nmcli c add type wifi ifname wlo61s0 con-name 'My Wifi Network' \

802-11-wireless.ssid 'My Wifi' \

802-11-wireless-security.key-mgmt wpa-eap \

802-1x.eap tls \

802-1x.identity identity@example.com \

802-1x.ca-cert /etc/pki/my-wifi/ca.crt \

802-1x.client-cert /etc/pki/my-wifi/client.crt \

802-1x.private-key /etc/pki/my-wifi/client.key \

802-1x.private-key-password s3cr3t

5.2.2. nmcli を使用した有線用の 802.1X セキュリティーの設定

有線 接続を設定するには、ワイヤレス 接続と同じ手順に従います( 802-11-wireless.ssid および 802-11-wireless-security.key-mgmt 設定を除く)。

5.2.3. GUI を使用した Wi-Fi 用の 802.1X セキュリティーの設定

手順

- Network ウィンドウを開きます( 「control-center GUI を使用したネットワーク接続」を参照してください)。

- 右側のメニューから ワイヤレス ネットワークインターフェイスを選択します。必要に応じて、電源ボタンを ON に設定し、ハードウェアスイッチがオンであることを確認します。

- 802.1X セキュリティーを設定する新規接続の接続名を選択するか、既存の接続プロファイルのギアのアイコンをクリックします。新規接続の場合、必要な認証手順を完了して接続を完了させてからギアのアイコンをクリックします。

- Security を選択します。以下の設定オプションが利用できます。

- Security

- none: Wi-Fi 接続を暗号化しません。WEP 40/128-bit Key - IEEE 802.11 標準からの Wired Equivalent Privacy (WEP)。共有キー (PSK) を 1 つ使用します。WEP 128 ビットパスフレーズ - パスフレーズの MD5 ハッシュを使用して WEP キーを取得します。LEAP - Cisco Systems の Lightweight Extensible Authentication Protocol。動的 WEP (802.1X) - WEP キーは動的に変更されます。用途「TLS の設定」WPA & WPA2 Personal - IEEE 802.11i 標準からの Wi-Fi Protected Access (WPA)。WEP の代替。802.11i-2004 規格の Wi-Fi Protected Access II (WPA2)。個人モードは、事前共有キー (WPA-PSK) を使用します。WPA & WPA2 Enterprise - IEEE 802.1X ネットワークアクセス制御を提供するために RADIUS 認証サーバーで使用する WPA。用途「TLS の設定」

- Password

- 認証プロセスで使用するパスワードを入力します。

- ドロップダウンメニューから、LEAP、Dynamic WEP (802.1X)、または WPA & WPA2 Enterprise のセキュリティー方法のいずれかを選択します。

5.2.4. nm-connection-editor を使用した有線用の 802.1X セキュリティーの設定

手順

- 端末に nm-connection-editor を入力します。

~]$ nm-connection-editorネットワーク接続 ウィンドウが表示されます。 - 編集するイーサネット接続を選択し、歯車アイコンをクリックしてください。「nm-connection-editor を使用した有線接続の設定」を参照してください。

- セキュリティー を 選択 し、電源ボタンを ON に設定して、設定を有効にします。

- 以下のいずれかの認証方法を選択します。

- Transport Layer Security には TLS を選択し、「TLS の設定」 に進みます。

- FAST を選択して Flexible Authentication through Secure Tunneling を選択し、「Tunneled TLS の設定」 に進みます。

- Tunneled Transport Layer Security (TTLS または EAP-TTLS として知られる)には Tunneled TLS を選択し、「Tunneled TLS の設定」 に進みます。

- Protected Extensible Authentication Protocol には Protected EAP (PEAP) を選択し、「Protected EAP (PEAP) の設定」 に進みます。

TLS の設定

- アイデンティティー

- このサーバーの識別子を入力します。

- ユーザー証明書

- 個人用 X.509 証明書ファイルをブラウズして選択します。これは、Distinguished Encoding Rules (DER) または Privacy Enhanced Mail (PEM) でエンコードされたものです。

- CA 証明書

- X.509 認証局 証明書ファイルをブラウズして選択します。これは、Distinguished Encoding Rules (DER) または Privacy Enhanced Mail (PEM) でエンコードされたものです。

- 秘密鍵

- プライベートキーをブラウズして選択します。これは、Distinguished Encoding Rules (DER)、Privacy Enhanced Mail (PEM)、または Personal Information Exchange Syntax Standard (PKCS #12) でエンコードされたものです。

- 秘密鍵のパスワード

- Private key フィールドに秘密鍵のパスワードを入力します。Show password を選択して、入力時にパスワードを表示します。

FAST の設定

- Anonymous Identity

- このサーバーの識別子を入力します。

- PAC プロビジョニング

- チェックボックスを選択してから Anonymous、Authenticated、および both から選択し ます。

- PAC file

- クリックしてブラウズし、protected access credential (PAC) ファイルを選択します。

- Inner authentication

- GTC - Generic Token Card。MSCHAPv2 - Microsoft Challenge Handshake Authentication Protocol version 2.

- Username

- 認証プロセスで使用するユーザー名を入力します。

- Password

- 認証プロセスで使用するパスワードを入力します。

Tunneled TLS の設定

- Anonymous identity

- この値は、非暗号化 ID として使用されます。

- CA 証明書

- クリックしてブラウズし、認証局 (CA) の証明書を選択します。

- Inner authentication

- PAP - パスワード認証プロトコル。MSCHAP - チャレンジハンドシェイク認証プロトコルMSCHAPv2 - Microsoft Challenge Handshake Authentication Protocol version 2.CHAP - チャレンジハンドシェイク認証プロトコル

- Username

- 認証プロセスで使用するユーザー名を入力します。

- Password

- 認証プロセスで使用するパスワードを入力します。

Protected EAP (PEAP) の設定

- Anonymous Identity

- この値は、非暗号化 ID として使用されます。

- CA 証明書

- クリックしてブラウズし、認証局 (CA) の証明書を選択します。

- PEAP version

- 使用する、保護された EAP のバージョン。Automatic、0、1 のいずれか。

- Inner authentication

- MSCHAPv2 - Microsoft Challenge Handshake Authentication Protocol version 2.MD5 - メッセージダイジェスト 5、暗号ハッシュ関数。GTC - Generic Token Card。

- Username

- 認証プロセスで使用するユーザー名を入力します。

- Password

- 認証プロセスで使用するパスワードを入力します。

5.3. wpa_supplicant および NetworkManagerでの MACsec の使用

Media Access Control Security (MACsec、IEEE 802.1AE)は、LAN 内のすべてのトラフィックを GCM-AES-128 アルゴリズムで暗号化および認証します。MACsec は、IP だけでなく、ARP (Address Resolution Protocol)、ND (Neighbor Discovery)、または DHCP も保護できます。IPsec はネットワーク層(レイヤー 3)および SSL または TLS 上でアプリケーション層(レイヤー 7)で動作しますが、MACsec はデータリンク層(レイヤー 2)で動作します。MACsec と他のネットワーク層のセキュリティープロトコルを組み合わせて、これらの標準が提供するさまざまなセキュリティー機能を利用します。

MACsec を有効にするには、以下を実行します。

手順

- CAK/CKN ペアを作成します。たとえば、次のコマンドにより、16 バイトの鍵が 16 進数表記で生成されます。

~]$ dd if=/dev/urandom count=16 bs=1 2> /dev/null | hexdump -e '1/2 "%02x"' wpa_supplicant.conf設定ファイルを作成し、次の行を追加します。ctrl_interface=/var/run/wpa_supplicant eapol_version=3 ap_scan=0 fast_reauth=1 network={ key_mgmt=NONE eapol_flags=0 macsec_policy=1 mka_cak=0011... # 16 bytes hexadecimal mka_ckn=2233... # 32 bytes hexadecimal }前の手順の値を使用して、wpa_supplicant.conf設定ファイルのmka_cak行とmka_ckn行を完了します。詳細は、man ページのwpa_supplicant.conf (5)を参照してください。- wlp61s0 を使用してネットワークに接続している場合は、以下のコマンドを使用して wpa_supplicant を起動します。

~]# wpa_supplicant -i wlp61s0 -Dmacsec_linux -c wpa_supplicant.conf

wpa_supplicant.conf ファイルを作成および編集する代わりに、nmcli コマンドを使用して、前述の手順と同じように wpa_supplicant を設定することを推奨します。以下の例では、すでに 16 バイトの 16 進数 CAK ($MKA_CAK)と 32 バイトの 16 進数 CKN ($MKA_CKN)があることを前提としています。

~]# nmcli connection add type macsec \ con-name test-macsec+ ifname macsec0 \ connection.autoconnect no \ macsec.parent wlp61s0 macsec.mode psk \ macsec.mka-cak $MKA_CAK \ macsec.mka-cak-flags 0 \ macsec.mka-ckn $MKA_CKN ~]# nmcli connection up test-macsec+

MACsec ネットワークのアーキテクチャー、ユースケースシナリオ、設定例の詳細は、MACsec: a different solution to encrypt network traffic の記事を参照してください。

5.4. IPv4 設定の設定

control-center を使用した IPv4 設定の設定

手順

- Super キーを押してアクティビティーの概要に入り、Settings と 入力 して Enter を押します。次に、左側の

Networkタブを選択すると、Network 設定ツールが表示されます。「control-center を使用した新しい接続の設定」に進みます。 - 編集する接続を選択し、歯車アイコンをクリックします。

編集ダイアログが表示されます。 - IPv4 メニューエントリーをクリックします。

IP アドレス、DNS、およびルート情報を入力します。IPv4 メニューエントリーは、有線、ワイヤレス、モバイルブロードバンド、VPN、DSL のいずれかを作成して変更するときに利用できます。

DHCP を使用して DHCP サーバーから動的 IP アドレスを取得する場合は、アドレス を Automatic (DHCP) に設定するだけです。

nm-connection-editor を使用した IPV4 の方法の設定

IPv4 設定方法を説明します。

手順

- 端末に nm-connection-editor と入力します。

- 既存の接続タイプの場合は、歯車アイコンをクリックします。

図5.2 接続の編集

- IPv4 Settings をクリックします。

図5.3 IPv4 設定の設定

接続の種類別で利用可能な IPv4 方式

IPv4 接続方法のいずれかを選択できます。関連のある接続の種類に応じてすべての方式がここにリスト表示されています。

- 有線、ワイヤレス、DSL 接続の方式

- Automatic (DHCP) - 接続しているネットワークが

IPアドレスの割り当てにDHCPサーバーを使用する場合は、このオプションを選択します。DHCP クライアント ID フィールドに入力する必要はありません。自動(DHCP)アドレスのみ - 接続しているネットワークがIPアドレスの割り当てにDHCPサーバーを使用しているが、DNSサーバーを手動で割り当てたい場合は、このオプションを選択します。Manual:IPアドレスを手動で割り当てる場合は、このオプションを選択します。Link-Local Only - 接続しているネットワークにDHCPサーバーがなく、IPアドレスを手動で割り当てない場合は、このオプションを選択します。接頭辞169.254/16が付いたランダムなアドレスが 『RFC 3927』 に従って割り当てられます。他のコンピューターと共有 - 設定しているインターフェイスがインターネットまたは WAN 接続を共有する場合は、このオプションを選択します。このインターフェイスには、10.42.x.1/24範囲のアドレスが割り当てられ、DHCPサーバーおよびDNSサーバーが起動し、ネットワーク アドレス変換 (NAT)を使用してシステム上のデフォルトのネットワーク接続にインターフェイスが接続されています。Disabled - この接続ではIPv4は無効になっています。 - モバイルブロードバンド接続の方式

- 自動(PPP) - 接続しているネットワークが

IPアドレスとDNSサーバーを自動的に割り当てる場合は、このオプションを選択します。自動(PPP)アドレスのみ - 接続しているネットワークがIPアドレスを自動的に割り当ててもDNSサーバーを手動で指定する場合は、このオプションを選択します。 - VPN 接続の方式

- 自動(VPN) - 接続しているネットワークが

IPアドレスとDNSサーバーを自動的に割り当てる場合は、このオプションを選択します。自動(VPN)アドレスのみ - 接続しているネットワークがIPアドレスを自動的に割り当ててもDNSサーバーを手動で指定する場合は、このオプションを選択します。 - DSL 接続の方式

- 自動(PPPoE) - 接続しているネットワークが

IPアドレスとDNSサーバーを自動的に割り当てる場合は、このオプションを選択します。自動(PPPoE)アドレスのみ - 接続しているネットワークがIPアドレスを自動的に割り当ててもDNSサーバーを手動で指定する場合は、このオプションを選択します。

DHCP を使用して DHCP サーバーから動的 IP アドレスを取得する場合は、method を Automatic (DHCP) に設定するだけです。

5.5. IPv6 セッティングの設定

- メソッド

- ignore: この接続の

IPv6設定を無視する場合は、このオプションを選択します。Automatic: SLAAC を使用して、ハードウェアアドレスおよび ルーター広告 (RA)に基づいてステートレスの自動設定を作成するには、このオプションを選択します。自動、アドレスのみ - 接続しているネットワークが ルーター広告 (RA)を使用して自動ステートレス設定を作成するが、DNSサーバーを手動で割り当てたい場合は、このオプションを選択します。自動、DHCP のみ - RA を使用しないが、DHCPv6からの情報を直接要求してステートフルな設定を作成する場合は、このオプションを選択します。Manual:IPアドレスを手動で割り当てる場合は、このオプションを選択します。Link-Local Only - 接続しているネットワークにDHCPサーバーがなく、IPアドレスを手動で割り当てない場合は、このオプションを選択します。接頭辞FE80::0の付いたランダムなアドレスが 『RFC 4862』 に従って割り当てられます。 - アドレス

- DNS サーバー:

DNSサーバーのコンマ区切りリストを入力します。ドメインの検索: ドメインコントローラーのコンマ区切りリストを入力します。

5.6. PPP (ポイントツーポイント) セッティングの設定

Authentication Methods

- MPPE (ポイントツーポイント暗号化) を使用

- Microsoft のポイントツーポイント暗号化プロトコル (『RFC 3078』)。

- BSD データ圧縮を許可する

- PPP BSD 圧縮プロトコル (『RFC 1977』)。

- Deflate データ圧縮を許可する

- PPP Deflate プロトコル (『RFC 1979』)。

- TCP ヘッダー圧縮を使用

- 低スピードシリアルリンク用に TCP/IP ヘッダーを圧縮します (『RFC 1144』)。

- PPP echo のパケットを送信

- ループバックテスト用の LCP Echo 要求および Echo 応答コード (『RFC 1661』)。

第6章 ホスト名の設定

6.1. ホスト名について

ホスト 名には、static、pretty、および transient の 3 つのクラスがあります。

名 で、ユーザーが選択でき、/etc/hostname ファイルに保存されます。「一時的な」 ホスト 名 は、カーネルによって維持される動的なホスト名です。デフォルトでは static ホスト名に初期化され、その値は「localhost」になります。実行時に DHCP または mDNS で変更できます。「pretty」 ホスト 名 は、ユーザーに表示するためのフリーフォームの UTF8 ホスト名です。

host.example.com などの DNS 内のマシンに使用される 完全修飾ドメイン名 (FQDN)と一致することを推奨しています。また、静的および一時的な名前は、厳密な要件ではない場合でも、7 ビットの ASCII 小文字の下位文字のみで設定され、スペースやドットはなく、DNS ドメイン名ラベルで許可されている形式に制限することが推奨されます。ただし、これは厳密な要件ではありません。従来の仕様ではアンダースコアは禁止されているので、この使用も推奨されません。

a-z、A-Z、0 「-」 9、-、「_」、および で設定されます 「。」 唯一の場合は、ドットで開始または終了しないようにし、それぞれに続く 2 つのドットをたどらないようにします。また、最大 64 文字までの長さも強制されます。

6.1.1. 推奨される命名プラクティス

.yourcompany等)を公開レジスターに追加することがあります。このため、Red Hat では、プライベートネットワーク上であっても委任されていないドメイン名を使用しないことを強く推奨しています。その結果、ネットワークリソースは利用できなくなります。また、委任されていないドメイン名を使うと、DNSSEC の実装および維持がより困難になります。これは、ドメイン名の競合が DNSSEC 検証の有効化に手動の設定ペナルティーを必要とするためです。この問題の詳細は、ドメイン名の衝突に関する ICANN のよくある質問を参照してください。

6.2. テキスト形式のユーザーインターフェイス nmtui を使用したホスト名の設定

~]$ nmtui

テキストユーザーインターフェイスが表示されます。無効なコマンドがあると、使用方法に関するメッセージが表示されます。

図6.1 NetworkManager のテキスト形式ユーザーインターフェイスの開始メニュー

[D]

/etc/hostname ファイルで静的ホスト名をクエリーして設定できます。

systemd-hostnamed サービスを使用して、/etc/hostname ファイルに保存される静的ホスト名の読み取りおよび書き込みを行います。このため、/etc/hostname ファイルに対する手動の変更が NetworkManager によって自動的に取得されなくなりました。システムのホスト名は、hostnamectl ユーティリティーで変更する必要があります。また、/etc/sysconfig/network ファイルで HOSTNAME 変数の使用が非推奨になりました。

6.3. hostnamectl を使用したホスト名の設定

6.3.1. 全ホスト名の表示

~]$ hostnamectl status

オプションが指定されていない場合、status オプションはデフォルトで暗示されています。

6.3.2. 全ホスト名の設定

root で以下のコマンドを実行します。

~]# hostnamectl set-hostname name

このコマンドは、pretty、static、および transient のホスト名を同様に変更します。static および transient ホスト名は、pretty ホスト名のシンプルな形式です。スペースは 「-」 に置き換えられ、特殊文字は削除されます。

6.3.3. 特定のホスト名の設定

root で以下のコマンドを入力します。

~]# hostnamectl set-hostname name [option...]

ここでの オプション は、-- pretty、-- static、および --transient のいずれかです。

--static オプションまたは --transient オプションが --pretty オプションとともに使用すると、静的および一時的なホスト名は Pretty ホスト名の形式を簡素化されます。スペースは 「-」 に置き換えられ、特殊文字は削除されます。--pretty オプションを使用しなければ、簡素化されることはありません。

~]# hostnamectl set-hostname "Stephen's notebook" --pretty

6.3.4. 特定のホスト名の削除

root で以下のコマンドを関連するオプションと共に実行します。

~]# hostnamectl set-hostname "" [option...]

"" は引用符付きの 空の文字列で、オプション は --pretty、--static、および --transient のいずれかです。

6.3.5. ホスト名のリモートでの変更

-H, --host オプションを使用します。

~]# hostnamectl set-hostname -H [username]@hostname

ここでの hostname は、設定対象となるリモートホストです。username はオプション選択になります。hostnamectl ツールは SSH を使用してリモートシステムに接続します。

6.4. nmcli を使用したホスト名の設定

/etc/hostname ファイルで静的ホスト名をクエリーして設定できます。

~]$ nmcli general hostname

静的ホスト名を my-server に設定するには、root で以下のコマンドを実行します。

~]# nmcli general hostname my-server

6.5. 関連情報

hostnamectl (1)man ページ - コマンドおよびコマンドオプションを含む hostnamectl について説明しています。hostname (1)man ページ - hostname コマンドおよび domainname コマンドについて説明しています。hostname (5)man ページ - ホスト名ファイル、その内容、および使用について説明します。hostname (7)man ページ - ホスト名の解決の説明が記載されています。machine-info (5)man ページ - ローカルマシン情報ファイルおよびそれに含まれる環境変数について説明しています。machine-id (5)man ページ - ローカルマシン ID 設定ファイルが説明されています。systemd-hostnamed.service (8)man ページ - hostnamectl が使用するsystemd-hostnamedシステムサービスについて説明しています。

第7章 ネットワークボンディングの設定

7.1. コントローラーおよびポートインターフェイスのデフォルト動作の理解

NetworkManager デーモンを使用してボンディングされたポートインターフェイスを制御する場合、特に障害検索時には、以下の点に留意してください。

- コントローラーインターフェイスを起動しても、ポートインターフェイスは自動的に起動しない。

- ポートインターフェイスを起動すると、コントローラーインターフェイスは毎回、起動する。

- コントローラーインターフェイスを停止すると、ポートインターフェイスも停止する。

- ポートのないコントローラーは静的

IP接続を開始できる。 - コントローラーにポートがない場合は、

DHCP接続の開始時にポートを待機します。 DHCP接続でポートを待機中のコントローラーは、キャリアを含むポートが追加されると完了する。DHCP接続でポートを待機中のコントローラーは、キャリアをともなわないポートが追加されると待機を継続します。

7.2. テキスト形式のユーザーインターフェイス nmtui を使ったボンディングの設定

~]$ nmtui

テキストユーザーインターフェイスが表示されます。無効なコマンドがあると、使用方法に関するメッセージが表示されます。

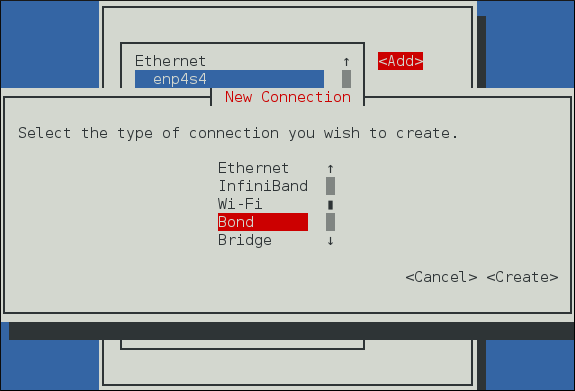

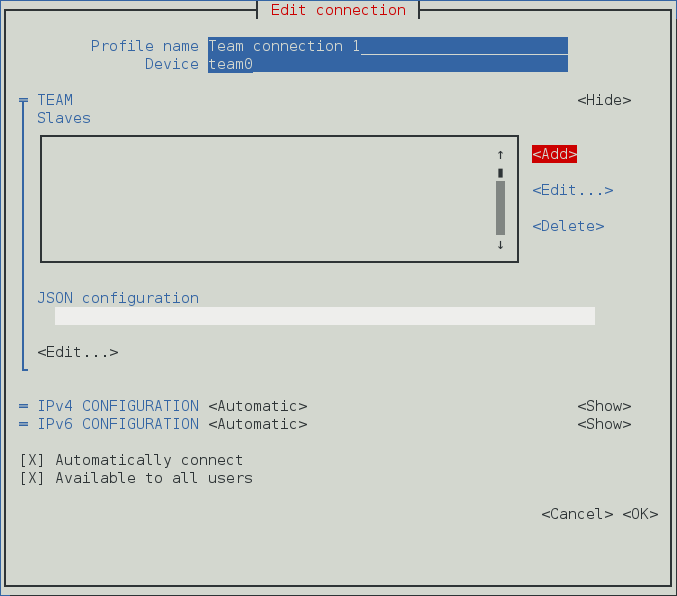

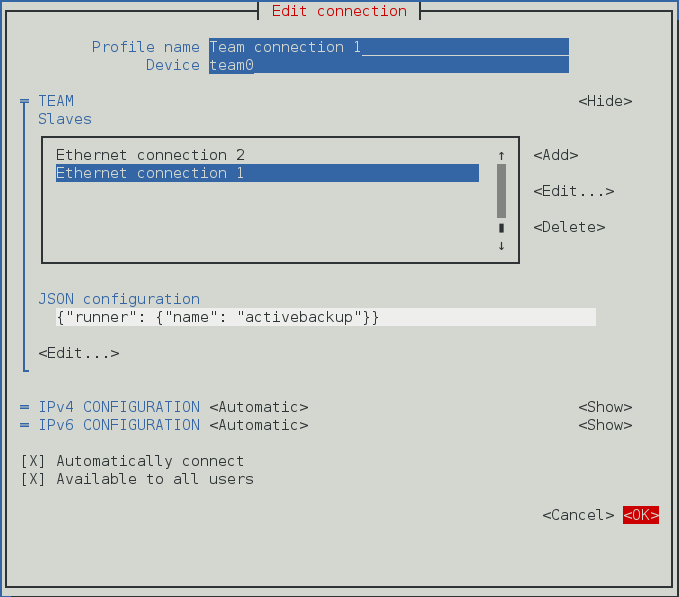

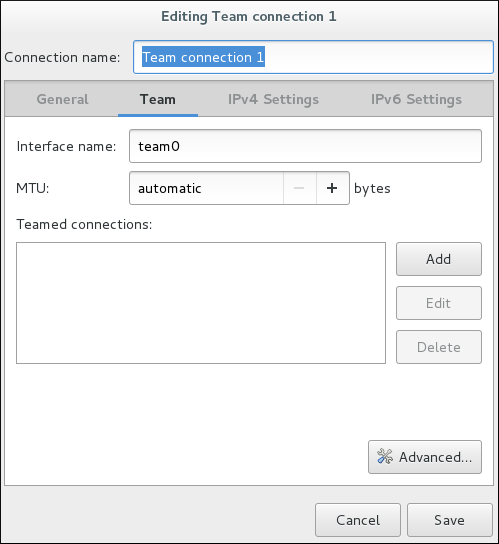

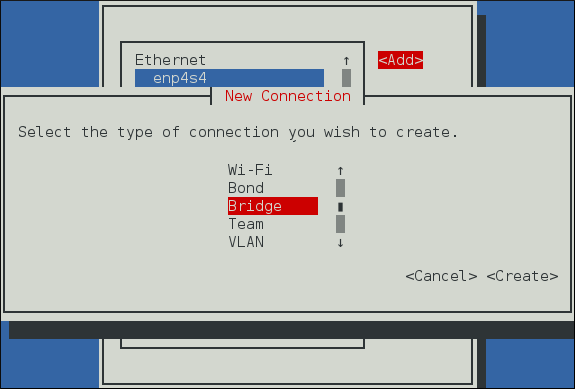

- メニューから 接続の編集 を選択します。Add を選択すると、New Connection 画面が開きます。

図7.1 NetworkManager テキスト形式のユーザーインターフェイスのボンド接続追加メニュー

[D] - Bond を選択してから Create を選択します。ボンドの 接続の編集 画面が開きます。

図7.2 NetworkManager テキスト形式ユーザーインターフェイスでボンド接続を設定するメニュー

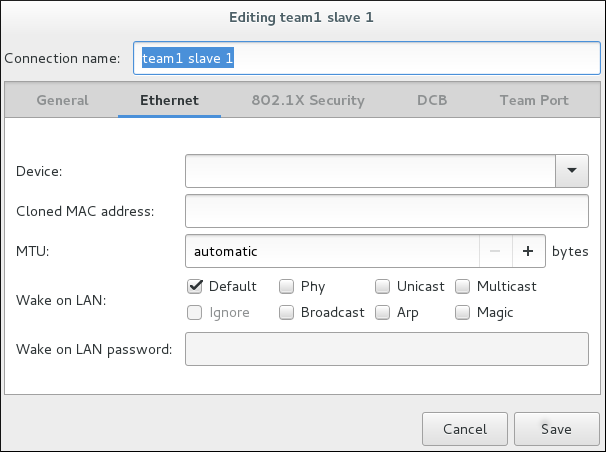

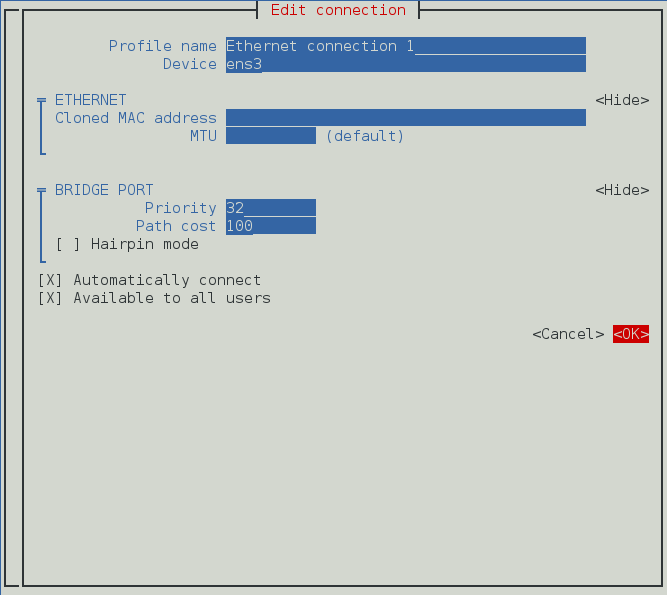

[D] - この時点で、ボンドにポートインターフェイスを追加する必要があります。これらを追加するには、Add を選択します。これにより、New Connection 画面が開きます。Connection のタイプを選択したら、Create ボタンを選択します。

図7.3 NetworkManager テキスト形式ユーザーインターフェイスで新規ボンドスレーブを設定するメニュー

[D] - ポートの 接続の編集 画面が表示されます。Device セクションに、必要なポートのデバイス名または MAC アドレスを入力します。必要な場合は、イーサネット ラベルの右側にある Show を選択して、ボンドの MAC アドレスとして使用するクローンの MAC アドレスを入力します。OK ボタンを選択してポートを保存します。注記MAC アドレスなしでデバイスを指定すると、Edit Connection ウィンドウが再読み込みされると Device セクションが自動的に入力されますが、デバイスが正常に見つかった場合にのみデバイスセクションが自動的に設定されます。