Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

7.1 リリースノート

Red Hat Enterprise Linux 7

Release Notes for Red Hat Enterprise Linux 7.1

概要

本リリースノートでは、Red Hat Enterprise Linux 7.1 に実装された主な新機能および機能拡張、本リリースにおける既知の問題について説明します。Red Hat Enterprise Linux 6 から Red Hat Enterprise Linux 7 への変更に関する詳細は、移行計画ガイド を参照してください。

確認

Red Hat グローバルサポートサービスは、Red Hat Enterprise Linux 7 のテストにおける優れた貢献について、Sterling アーキテクトと NORMAL Everette を認識します。

はじめに

Red Hat Enterprise Linux のマイナーリリースは、個々の機能拡張、セキュリティー、バグ修正エラータを集約したものです。『Red Hat Enterprise Linux 7.1 リリースノート』 では、Red Hat Enterprise Linux 7 オペレーティングシステムおよびこのマイナーリリースの付随するアプリケーションに含まれる主な変更、機能、および拡張機能について記載しています。また、『Red Hat Enterprise Linux 7.1 リリースノートには、Red Hat Enterprise Linux 7』.1 の既知の問題が記載されています。

Red Hat Enterprise Linux のライフサイクルに関する詳細は、https://access.redhat.com/support/policy/updates/errata/ を参照してください。

パート I. 新機能

ここでは、Red Hat Enterprise Linux 7.1 に追加された新機能および主要な機能拡張を説明します。

第1章 アーキテクチャー

Red Hat Enterprise Linux 7.1 は、以下のアーキテクチャーで 1 つのキットとして利用できます。[1]

本リリースでは、Red Hat では、サーバーおよびシステム、および Red Hat のオープンソースエクスペリエンス全体の改善をまとめました。

1.1. Red Hat Enterprise Linux for POWER, little endian

Red Hat Enterprise Linux 7.1 では、IBM POWER8 プロセッサーを使用する IBM Power Systems サーバーにリトルエンディアンサポートが導入されました。以前は、Red Hat Enterprise Linux 7 では、IBM Power Systems に big endian バリアントのみが提供されていました。POWER8 ベースのサーバーでのリトルエンディアンのサポートは、64 ビット Intel 互換システム(

x86_64)と IBM Power Systems 間のアプリケーションの移植性を向上させることを目的としています。

- IBM Power Systems サーバーに Red Hat Enterprise Linux をリトルエンディアンモードでインストールするための個別のインストールメディアが提供されます。これらのメディアは、Red Hat カスタマーポータル の ダウンロード セクションから入手できます。

- Red Hat Enterprise Linux for POWER (リトルエンディアン)では、IBM POWER8 プロセッサーベースのサーバーのみがサポートされます。

- 現在、Red Hat Enterprise Linux for POWER (リトルエンディアン)は、Red Hat Enteprise Virtualization for Power の KVM ゲストとしてのみサポートされています。ベアメタルハードウェアへのインストールは現在サポートされていません。

- GRUB2 ブートローダーは、インストールメディアおよびネットワークブートで使用されます。インストールガイド が更新され、GRUB2 を使用して IBM Power Systems クライアント用のネットワークブートサーバーを設定する手順が追加されました。

- IBM Power Systems 向けのソフトウェアパッケージはすべて、リトルエンディアンと Red Hat Enterprise Linux for POWER のビッグエンディアンバリアントの両方で利用できます。

- Red Hat Enterprise Linux for POWER 用にビルドされたパッケージは、

ppc64leアーキテクチャーコードを使用します(例: gcc-4.8.3-9.ael7b.ppc64le.rpm )。

[1]

Red Hat Enterprise Linux 7.1 インストールは、64 ビットハードウェアでのみ対応していることに注意してください。Red Hat Enterprise Linux 7.1 は、以前のバージョンの Red Hat Enterprise Linux を含む 32 ビットのオペレーティングシステムを仮想マシンとして実行できます。

[2]

Red Hat Enterprise Linux 7.1 (リトルエンディアン)は現在、Red Hat Enteprise Virtualization for Power および PowerVM ハイパーバイザーの KVM ゲストとしてのみサポートされています。

[3]

Red Hat Enterprise Linux 7.1 は、IBM zEnterprise 196 ハードウェア以降をサポートしていることに注意してください。IBM System z10 アーキテクトシステムはサポートされなくなり、Red Hat Enterprise Linux 7.1 は起動しません。

第2章 ハードウェアの有効化

2.1. Intel Broadwell プロセッサーおよびグラフィックサポート

Red Hat Enterprise Linux 7.1 では、Intel Xeon E3.10.0-514xx v4 プロセッサーファミリーの有効化により、第 5 世代 Intel プロセッサー(

Broadwellという名前のコード)の初期サポートが追加されました。サポートには、2D および 3D モードの両方の統合グラフィックス、およびオーディオサポート(Broadwell High Definition Legacy Audio、HDMI オーディオ、および DisplayPort オーディオ)が含まれます。

Red Hat Enterprise Linux での CPU の有効化に関する詳細は、Red Hat ナレッジベースアーティクル() https://access.redhat.com/support/policy/intel を参照してください。

turbostat ツール( kernel-tools パッケージの一部)も、新しいプロセッサーに対応するように更新されました。

2.2. Intel 通信チューセッティング 89xx シリーズでの SMBUS (Watchdog および I2C)のサポート

Red Hat Enterprise Linux 7.1 では、89xx シリーズ Intel Communications Chipset (以前の Coleto Creek)で、SMBUS (Watchdog および I2C)のサポートが追加されました。

2.3. Intel プロセッサーのマイクロコード更新

microcode_ctl パッケージの Intel プロセッサーの CPU マイクロコードが、Red Hat Enterprise Linux 7.1 のバージョン

0x17 からバージョン 0x1c に更新されました。

2.4. AMD Hawaii GPU サポート

Red Hat Enterprise Linux 7.1 では、Handwaii コア(AMD Radeon R9 290 および AMD Radeon R9 290X)を使用して AMD グラフィックカードでハードウェアアクセラレーションのサポートを有効にします。

2.5. qethqoat での OSA-Express5s カードのサポート

OSA-Express5s カードのサポートが、s390utils パッケージの一部である

qethqoat ツールに追加されました。今回の機能拡張により、OSA-Express5s カードのネットワークおよびカード設定のサービス性が拡張され、IBM System z 上の Red Hat Enterprise Linux 7.1 でテクノロジープレビューとして含まれています。

第3章 インストールおよび起動

3.1. インストーラー

Red Hat Enterprise Linux 7.1 のインストールプロセスを改善するために、Red Hat Enterprise Linux インストーラーである Anaconda が強化されました。

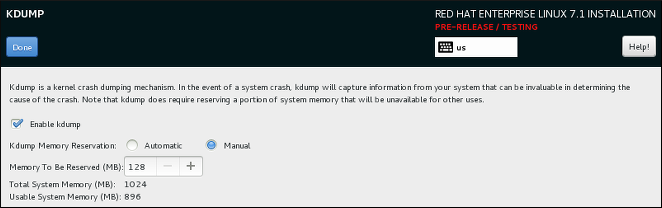

インターフェイス

- グラフィカルインストーラーインターフェイスには、インストール中に Kdump カーネルクラッシュダンプメカニズムを設定できるようにする追加画面が含まれるようになりました。以前は、これはインストール後に firstboot ユーティリティーを使用して設定されていましたが、グラフィカルインターフェイスがないとアクセスできませんでした。これで、グラフィカル環境なしで、システムのインストールプロセスの一部として Kdump を設定できるようになりました。新しい画面には、メインのインストーラーメニュー(インストールの概要)からアクセスできます。

図3.1 新しい Kdump 画面

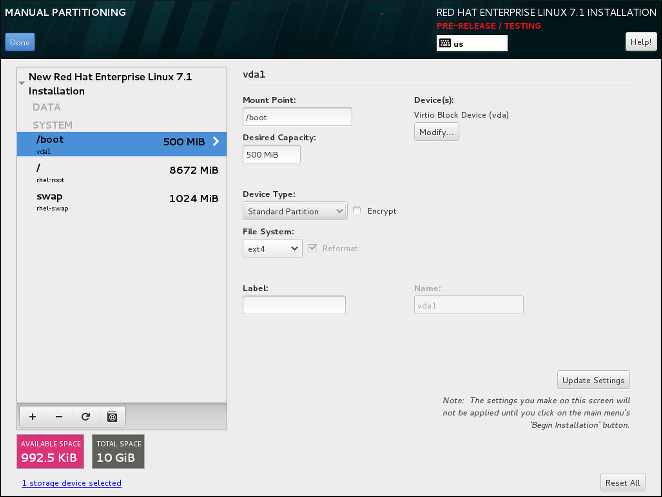

[D] - ユーザーエクスペリエンスを向上させるために、手動パーティション設定の画面が再設計されました。一部のコントロールは、画面の異なる場所に移動しました。

図3.2 再設計された手動パーティション設定画面

[D] - インストーラーの ネットワークと ホスト名 画面でネットワークブリッジを設定できるようになりました。これを行うには、インターフェイスリストの下部にある + ボタンをクリックして、メニューから Bridge を選択し、Editing bridge connection ダイアログウィンドウでブリッジを設定します。このダイアログは NetworkManager で提供され、『Red Hat Enterprise Linux 7.1 ネットワークガイド』 に記載されています。ブリッジ設定用に新たなキックスタートオプションもいくつか追加されました。詳細は以下を参照してください。

- インストーラーは複数のコンソールを使用してログを表示しなくなりました。代わりに、すべてのログは仮想コンソール 1 (

tty1)の tmux ペインにあります。インストール時にログにアクセスするには、Ctrl+Alt+F1 を押して tmux に切り替え、Ctrl+b X を使用して異なるウィンドウを切り替えます(画面下部に表示される特定のウィンドウ数に置き換えます)。グラフィカルインターフェイスに戻すには、Ctrl+Alt+F6 を押します。 - Anaconda のコマンドラインインターフェイスに完全なヘルプが含まれるようになりました。これを表示するには、anaconda パッケージがインストールされているシステムで anaconda -h コマンドを使用します。コマンドラインインターフェイスを使用すると、インストール済みシステムでインストーラーを実行できます。これは、ディスクイメージのインストールに役立ちます。

キックスタートのコマンドとオプション

- logvol コマンドには、新しいオプション

--profile=があります。このオプションを使用すると、ユーザーはシン論理ボリュームで使用する設定プロファイル名を指定できます。これを使用すると、名前は論理ボリュームのメタデータにも含まれます。デフォルトでは、利用可能なプロファイルはdefaultとthin-performanceで、/etc/lvm/profileディレクトリーで定義されます。詳細は、lvm(8)man ページを参照してください。 - logvol コマンドの

--size=オプションおよび--percent=オプションの動作が変更されました。以前は、--percent=オプションが--growおよび--size=と共に使用され、静的サイズのボリュームがすべて作成された後に論理ボリュームを拡張する方法を指定していました。Red Hat Enterprise Linux 7.1 以降、--size=および--percent=は同じ logvol コマンドでは使用できません。 - キックスタートコマンドの autostep の

--autoscreenshotオプションが修正され、画面の終了時に各画面のスクリーンショットを/tmp/anaconda-screenshotsディレクトリーに正しく保存するようになりました。インストールが完了すると、これらのスクリーンショットは/root/anaconda-screenshotsに移動します。 - liveimg コマンドが、tar ファイルおよびディスクイメージからのインストールをサポートするようになりました。tar アーカイブにはインストールメディアの root ファイルシステムが含まれ、ファイル名は

.tar、.tbz、.tgz、.txz、.tar.bz2、.tar.gz、または.tar.xzで終わる必要があります。 - ネットワークブリッジを設定するための network コマンドに、新たなオプションがいくつか追加されました。

--bridgeslaves=オプションを使用すると、--device=オプションで指定したデバイス名を持つネットワークブリッジが作成され、--bridgeslaves=オプションで定義されたデバイスがブリッジに追加されます。以下に例を示します。network --device=bridge0 --bridgeslaves=em1--bridgeopts=オプションには、ブリッジインターフェイス用のパラメーターのコンマ区切りリスト(任意)が必要です。使用できる値はstp、priority、forward-delay、hello-time、max-age、ageing-timeなどです。これらのパラメーターの詳細は、nm-settings (5)man ページを参照してください。

- autopart コマンドには、新しいオプション

--fstypeがあります。このオプションを使用すると、キックスタートファイルで自動パーティション設定を使用する場合に、デフォルトのファイルシステムタイプ(xfs)を変更できます。 - コンテナーサポートを改善するために、いくつかの新機能がキックスタートに追加されました。これらの機能には、以下が含まれます。

- repo コマンドの新しい

--installオプションは、指定したリポジトリー設定をインストール済みシステムの/etc/yum.repos.d/ディレクトリーに保存します。このオプションを使用しない場合は、キックスタートファイルで設定したリポジトリーの使用はインストール中に限られ、インストール後のシステムでは使用できません。 - bootloader コマンドの

--disabledオプションは、ブートローダーのインストールを防ぎます。 - キックスタートファイルの %packages セクションの新しい

--nocoreオプションは、システムが@coreパッケージグループをインストールできないようにします。これにより、コンテナーで使用する非常に最小限のシステムをインストールできます。

注記上記のオプションは、コンテナーと組み合わせる場合にのみ有効であることに注意してください。このオプションを汎用インストールで使用すると、システムが使用できなくなる可能性があります。

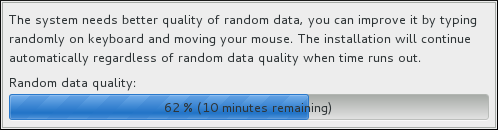

LUKS 暗号化のエントロピーの収集

- インストール時に 1 つ以上のパーティションまたは論理ボリュームを暗号化することを選択した場合(対話型インストールまたはキックスタートファイルのいずれか)、Anaconda は 256 ビットのエントロピー(ランダムデータ)を収集し、暗号化のセキュリティーを確保します。256 ビットのエントロピーが収集されるか、10 分後にインストールが続行されます。エントロピーの収集は、暗号化されたパーティションまたはボリュームの作成時に実際のインストールフェーズの開始時に行われます。グラフィカルインターフェイスでダイアログウィンドウが開き、進捗と残りの時間が表示されます。エントロピー収集プロセスはスキップまたは無効化できません。ただし、プロセスを高速化する方法は複数あります。

- インストール時にシステムにアクセスできる場合は、キーボードのランダムキーを押してマウスを移動することで、追加のエントロピーを指定できます。

- インストール中のシステムが仮想マシンである場合、Red Hat Enterprise Linux 7.1 仮想化の導入および管理ガイド で説明されているように、virtio-rng デバイス(仮想乱数ジェネレーター)をアタッチできます。

図3.3 暗号用のエントロピーの収集

[D]

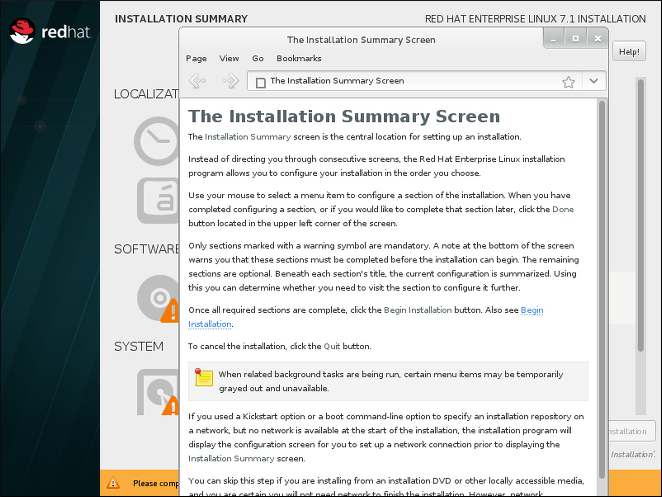

グラフィカルインストーラーでの組み込みヘルプ

インストーラーのグラフィカルインターフェイスと 初期セットアップ ユーティリティーの各画面には、右上隅に Help ボタンが追加されました。このボタンをクリックすると、Yelp ヘルプブラウザーを使用して、現在の画面に関連する インストールガイド のセクションが開きます。

図3.4 Anaconda の組み込みヘルプ

[D]

3.2. ブートローダー

IBM Power Systems のインストールメディアは、以前提供していた yaboot の代わりに GRUB2 ブートローダーを使用するようになりました。POWER 用の Red Hat Enterprise Linux の big endian バリアントには GRUB2 が推奨されますが、yaboot も使用できます。新たに導入されたリトルエンディアンバリアントでは、GRUB2 を起動する必要があります。

インストールガイド が更新され、GRUB2 を使用して IBM Power Systems 用のネットワークブートサーバーを設定する手順が追加されました。

第4章 ストレージ

LVM Cache

Red Hat Enterprise Linux 7.1 より、LVM キャッシュが完全にサポートされています。この機能により、小規模の高速なデバイスで、大規模で低速なデバイスへのキャッシュとして実行している論理ボリュームを作成できます。キャッシュ論理ボリュームの作成については、

lvm (7) man ページを参照してください。

キャッシュ論理ボリューム(LV)の使用に対する以下の制限に注意してください。

- キャッシュ LV はトップレベルのデバイスである必要があります。これは、シンプール LV、RAID LV のイメージ、またはその他のサブ LV タイプとしては使用できません。

- キャッシュ LV (作成元の LV、メタデータ LV、およびデータ LV)は、リニア、ストライプ、または RAID タイプのみにすることができます。

- キャッシュ LV のプロパティーは、作成後に変更できません。キャッシュプロパティーを変更するには、キャッシュを削除し、必要なプロパティーで再作成します。

libStorageMgmt API を使用したストレージアレイ管理

Red Hat Enterprise Linux 7.1 以降、ストレージアレイに依存しない API である

libStorageMgmt を使用したストレージアレイの管理が完全にサポートされています。提供される API は安定性と整合性を備え、開発者は異なるストレージアレイをプログラム的に管理し、ハードウェアアクセラレーション機能を使用できます。また、システム管理者は libStorageMgmt を使用して手動でストレージを設定したり、コマンドラインインターフェイスでストレージ管理タスクを自動化したりできます。Targetd プラグインは完全サポートされておらず、引き続きテクノロジープレビューである点に注意してください。サポート対象のハードウェア:

- NetApp Filer (ontap 7-Mode)

- Nexenta (nstor 3.1.x のみ)

- SMI-S (以下のベンダーの場合):

- HP 3PAR

- OS リリース 3.2.1 以降

- EMC VMAX および VNX

- ソリューション Enabler V7.6.2.48 以降

- SMI-S Provider V4.6.2.18 hotfix kit 以降

- HDS VSP Array non-embedded provider

- Hitachi Command Suite v8.0 以降

libStorageMgmt の詳細は、Storage Administration Guideの関連の章を 参照してください。

LSI Syncro のサポート

Red Hat Enterprise Linux 7.1 には、LSI Syncro CS 高可用性ダイレクトアタッチストレージ(HA-DAS)アダプターを有効にする

megaraid_sas ドライバーにコードが含まれています。megaraid_sas ドライバーは、以前に有効になっているアダプターで完全にサポートされていますが、Syncro CS に対するこのドライバーの使用がテクノロジープレビューとして利用できます。このアダプターのサポートは、LSI、システムインテグレーター、またはシステムベンダーから直接提供されます。Syncro CS を Red Hat Enterprise Linux 7.1 にデプロイする場合は、Red Hat および LSI にフィードバックをお寄せください。LSI Syncro CS ソリューションの詳細は、http://www.lsi.com/products/shared-das/pages/default.aspx を参照してください。

DIF/DIX サポート

DIF/DIX は、Red Hat Enterprise Linux 7.1 で SCSI 標準およびテクノロジープレビューに新たに追加されました。DIF/DIX は、一般的に使用される 512 バイトのディスクブロックのサイズを 512 から 520 バイトに増やし、Data Integrity Field (DIF)を追加します。DIF は、書き込みの発生時に HBA (Host Bus Adapter) により算出されるデータブロックのチェックサム値を保存します。その後、ストレージデバイスは受信時にチェックサムを確認し、データとチェックサムの両方を保存します。読み取りが発生すると、チェックサムが、ストレージデバイス、および受信する HBA により検証されます。

詳細は、ストレージ 管理ガイド の DIF/DIX が有効になっているブロックデバイス セクションを参照してください。

device-mapper-multipath Syntax エラーチェックと出力の強化

multipath.conf ファイルをより確実に検証するように、device-mapper-multipath ツールが強化されました。その結果、multipath.conf に解析できない行が含まれる場合、device-mapper-multipath はエラーを報告し、これらの行を無視して誤った解析を回避します。

さらに、multipathd show paths format コマンドに、次のワイルドカード式が追加されました。

- ホストとターゲットのファイバーチャネルワイドノード名の場合は %n と %n をそれぞれ使用します。

- ホストとターゲットのファイバーチャネルワイドポート名の %r と %r をそれぞれ設定します。

マルチパスを特定のファイバーチャネルホスト、ターゲット、およびそれらのポートに関連付けることが簡単になり、ユーザーはストレージ設定をより効率的に管理できます。

第5章 ファイルシステム

Btrfs ファイルシステムのサポート

Btrfs (B-Tree)ファイルシステムは、Red Hat Enterprise Linux 7.1 ではテクノロジープレビューとしてサポートされます。このファイルシステムは、高度な管理、信頼性、スケーラビリティー機能を提供します。これにより、ユーザーはスナップショットを作成でき、圧縮および統合デバイスの管理が可能になります。

OverlayFS

OverlayFS ファイルシステムサービスにより、ユーザーは別のファイルシステムにオーバーレイできます。上位のファイルシステムで変更が記録されても、下位のファイルシステムは変更されません。これは、複数のユーザーがファイルシステムイメージ(コンテナーなど)を共有したり、ベースイメージが読み取り専用メディア(DVD-ROM など)上にあるため便利です。

Red Hat Enterprise Linux 7.1 では、OverlayFS がテクノロジープレビューとしてサポートされます。現在、以下の 2 つの制限があります。

ext4を下位ファイルシステムとして使用することが推奨されます。xfsおよびgfs2ファイルシステムの使用はサポートされていません。- SELinux はサポートされておらず、OverlayFS を使用するには、Enforcing モードを無効にする必要があります。

Parallel NFS のサポート

パラレル NFS (pNFS)は、NFS v4.1 標準の一部で、クライアントがストレージデバイスに直接アクセスし、並行してアクセスできるようにします。pNFS アーキテクチャーは、いくつかの一般的なワークロードで NFS サーバーのスケーラビリティーとパフォーマンスを向上させることができます。

pNFS は、ファイル、オブジェクト、ブロックの 3 つの異なるストレージプロトコルまたはレイアウトを定義します。クライアントはファイルレイアウトをサポートし、Red Hat Enterprise Linux 7.1 以降、ブロックおよびオブジェクトレイアウトは完全にサポートされます。

Red Hat は、パートナーおよびオープンソースプロジェクトと連携して、新しい pNFS レイアウトタイプを修飾し、今後さらにレイアウトタイプに完全に対応します。

pNFS の詳細は、http://www.pnfs.com/ を参照してください。

第6章 カーネル

Ceph ブロックデバイスのサポート

libceph.ko モジュールおよび rbd.ko モジュールが Red Hat Enterprise Linux 7.1 カーネルに追加されました。これらの RBD カーネルモジュールにより、Linux ホストは通常のディスクデバイスエントリーとして Ceph ブロックデバイスを認識できます。これは、ディレクトリーにマウントして、XFS や ext4 などの標準ファイルシステムでフォーマットできます。

CephFS モジュール

ceph.ko は、現在 Red Hat Enterprise Linux 7.1 ではサポートされていません。

同時フラッシュ MCL 更新

IBM System z アーキテクチャーの Red Hat Enterprise Linux 7.1 では、マイクロコードレベルのアップグレード(MCL)が有効になっています。これらのアップグレードは、フラッシュストレージメディアに I/O 操作に影響を与えずに適用でき、変更したハードウェアサービスレベルについてユーザーに通知します。

動的カーネルパッチ

Red Hat Enterprise Linux 7.1 では、テクノロジープレビューとして動的なカーネルパッチユーティリティーである kpatch が導入されました。kpatch ユーティリティーを使用すると、再起動せずにカーネルを動的にパッチを適用するために使用できるバイナリーカーネルパッチのコレクションを管理できます。kpatch は、AMD64 および Intel 64 のアーキテクチャーでのみの実行に対応していることに注意してください。

1 つ以上の CPU を備えた crashkernel

Red Hat Enterprise Linux 7.1 では、複数の CPU で crashkernel を起動できます。この機能はテクノロジープレビューとして提供されています。

dm-era ターゲット

Red Hat Enterprise Linux 7.1 では、テクノロジープレビューとして dm-era device-mapper ターゲットが導入されました。dm-era は、元号と呼ばれるユーザー定義の期間に書き込まれたブロックを追跡します。各元号のターゲットインスタンスは、現在の元号を 32 ビットカウンターを等幅増加させます。このターゲットにより、バックアップソフトウェアは、最後のバックアップ以降に変更されたブロックを追跡できます。また、キャッシュの内容の部分的な無効化を有効にして、ベンダースナップショットへのロールバック後にキャッシュの一貫性を回復できます。dm-era ターゲットは、主に dm-cache ターゲットとペアになることが予想されます。

Cisco VIC カーネルドライバー

Cisco VIC Infiniband カーネルドライバーがテクノロジープレビューとして Red Hat Enterprise Linux 7.1 に追加されました。このドライバーを使用すると、プロプライエタリー Cisco アーキテクチャーで Remote Directory Memory Access (RDMA)のようなセマンティクスを使用できます。

hwrng の Entropy Management の強化

virtio-rng を使用した Linux ゲストの準仮想化ハードウェア RNG (hwrng)のサポートが Red Hat Enterprise Linux 7.1 で強化されました。以前は、

rngd デーモンをゲスト内で起動し、ゲストカーネルのエントロピープールに転送する必要がありました。Red Hat Enterprise Linux 7.1 以降、手動の手順が削除されました。ゲストエントロピーが特定のレベルを下回ると、新しい khwrngd スレッドは virtio-rng デバイスからエントロピーを取得します。このプロセスを透過的にすると、すべての Red Hat Enterprise Linux ゲストが、KVM ホストが提供する準仮想化ハードウェア RNG によるセキュリティー上の利点が強化されます。

スケジューラーの負荷分散パフォーマンスの改善

以前は、スケジューラーの負荷分散コードは、すべてのアイドル状態の CPU に対して分散されていました。Red Hat Enterprise Linux 7.1 では、アイドル状態の CPU の代わりにアイドル状態の負荷分散は、CPU がロードバランシングのために生じている場合にのみ行われます。この新しい動作により、非アイドル状態の CPU の負荷分散速度が削減されるため、スケジューラーが行う不要な作業量が減少し、そのパフォーマンスが向上します。

スケジューラーの newidle Balance が改善されました。

スケジューラーの動作が変更され、実行可能なタスクがある場合に

新しいidle バランスコードでタスクを検索しなくなり、パフォーマンスが向上します。

HugeTLB は、ノードごとの 1 GB の Huge Page 割り当てをサポートします。

Red Hat Enterprise Linux 7.1 には、実行時に gigantic ページ割り当てのサポートが追加されました。これにより、1GB の

hugetlbfs のユーザーが、実行時に 1GB を割り当てる必要がある NUMA (Non-Uniform Memory Access)ノードを指定できます。

新しい MCS ベースのロックメカニズム

Red Hat Enterprise Linux 7.1 では、新しいロックメカニズム MCS ロックが導入されました。この新しいロックメカニズムにより、大規模なシステムで

スピン ロックのオーバーヘッドが大幅に削減されるため、スピン ロックは通常 Red Hat Enterprise Linux 7.1

プロセススタックサイズが 8KB から 16KB に増加

Red Hat Enterprise Linux 7.1 以降、カーネルプロセススタックサイズが 8KB から 16KB に増加され、スタック領域を使用する大規模なプロセスが使用できるようになりました。

perf および systemtap で有効にされた uprobe および uretprobe 機能

Red Hat Enterprise Linux 7.1 では、

uprobe および uretprobe 機能は perf コマンドおよび systemtap スクリプトで正しく機能します。

End-To-End Data Consistency Checking

IBM System z でのエンドツーエンドのデータ整合性チェックは、Red Hat Enterprise Linux 7.1 で完全にサポートされています。これによりデータの整合性が強化され、データの破損やデータ損失がより効果的に回避されます。

32 ビットシステムの DRBG

Red Hat Enterprise Linux 7.1 では、決定論的なランダムビットジェネレーター(DRBG)が 32 ビットシステムで機能するように更新されました。RHEL

NFSoRDMA Available

テクノロジープレビューとして、NFSoRDMA サービスが Red Hat Enterprise Linux 7.1 で有効になっています。これにより、Red Hat Enterprise Linux 7 NFS サーバーで RDMA (Remote Direct Memory Access)トランスポートを使用する予定のユーザーに

svcrdma モジュールが利用できるようになります。

大きなクラッシュカーネルサイズのサポート

Red Hat Enterprise Linux 7.1 でサポートされる最大メモリー制限の 6TB までの大規模なメモリーを持つシステムで Kdump カーネルクラッシュをダンプするメカニズムが、Red Hat Enterprise Linux 7.1 で完全にサポートされるようになりました。

セキュアブートマシンでサポートされる kdump

Red Hat Enterprise Linux 7.1 では、セキュアブートが有効なマシンで Kdump クラッシュダンプメカニズムがサポートされ

ファームウェア支援クラッシュダンプ

Red Hat Enterprise Linux 7.1 では、kdump の代替クラッシュダンプツールを提供するファームウェア支援ダンプ(fadump)のサポートが導入されました。ファームウェア支援機能は、クラッシュダンプがディスクに保存されると、一般的な使用のために予約されたダンプメモリーを解放するメカニズムを提供します。これにより、ダンプの実行後にシステムを再起動する必要がなくなるため、システムのダウンタイムが短縮されます。さらに、fadump は、ユーザー空間にすでに存在している kdump インフラストラクチャーを使用し、既存の kdump init スクリプトとシームレスに機能します。

IBM System z のランタイムインストルメンテーション

テクノロジープレビューとして、IBM System z の Red Hat Enterprise Linux 7.1 に Runtime Instrumentation 機能のサポートが追加されました。ランタイムのインストルメンテーションにより、IBM zEnterprise EC12 システムで利用可能な多くのユーザー空間アプリケーションについて高度な分析と実行が可能になります。

Cisco usNIC Driver

UCM (Cisco Unified Communication Manager) サーバーには Cisco 専用の usNIC (User Space Network Interface Controller) を提供するオプション機能があります。これを使用すると、ユーザー空間のアプリケーションに対して RDMA (Remote Direct Memory Access) のような動作を実行できるようになります。テクノロジープレビューとして、Red Hat Enterprise Linux 7.1 には

libusnic_verbs ドライバーが含まれています。これにより、Verbs API をベースとした標準の InfiniBand RDMA プログラミングを介して usNIC デバイスを使用できます。

Intel Ethernet Server Adapter X710/XL710 ドライバーの更新

i40e および i40evf カーネルドライバーが、最新のアップストリームバージョンに更新されました。この更新ドライバーは、Red Hat Enterprise Linux 7.1 ではテクノロジープレビューとして含まれています。

第7章 仮想化

KVM における vCPU の最大数の増加

KVM ゲストでサポートされる仮想 CPU (vCPU)の最大数が 240 に増えました。これにより、ユーザーがゲストに割り当てることができる仮想処理ユニットの量が増えるため、パフォーマンスが低下する可能性があります。

QEMU、KVM、および libvirt API での第 5 世代 Intel コア命令のサポート

Red Hat Enterprise Linux 7.1 では、第 5 世代 Intel Core プロセッサーのサポートが QEMU ハイパーバイザー、KVM カーネルコード、および

libvirt API に追加されました。これにより、KVM ゲストは、ADCX、ADOX、RDSFEED、PREFETCHW、および supervisor mode access prevention (SMAP)の手順と機能を使用できます。

KVM ゲストに対する USB 3.0 サポート

Red Hat Enterprise Linux 7.1 機能は、テクノロジープレビューとして USB 3.0 ホストアダプター(xHCI)エミュレーションを追加することで、USB サポートが改善されました。

dump-guest-memory コマンドの圧縮

Red Hat Enterprise Linux 7.1 以降、dump-guest-memory コマンドはクラッシュダンプ圧縮に対応します。これにより、virsh dump コマンドを使用して、ゲストクラッシュダンプにハードディスク領域が少なくて済みます。さらに、圧縮されたゲストクラッシュダンプを保存するには、通常、非圧縮ゲストクラッシュダンプを保存する時間よりも短くなります。

OVMF (Open Virtual Machine Firmware)

Open Virtual Machine Firmware (OVMF)は、Red Hat Enterprise Linux 7.1 でテクノロジープレビューとして利用できます。OVMF は、AMD64 および Intel 64 ゲスト向けの UEFI セキュアブート環境です。

Hyper-V でのネットワークパフォーマンスの向上

ネットワークパフォーマンスを向上させるために、Hyper-V ネットワークドライバーの新機能がいくつか導入されました。たとえば、Receive-Side Scaling、Large Send Offload、Scatter/Gather I/O がサポートされ、ネットワークのスループットが向上します。

hyperv-daemons の hypervfcopyd

hypervfcopyd デーモンが hyperv-daemons パッケージに追加されました。hypervfcopyd は、Hyper-V 2012 R2 ホストで実行している Linux ゲスト用のファイルコピーサービス機能の実装です。これにより、ホストは(VMBUS 上の)ファイル(VMBUS 経由)を Linux ゲストにコピーできます。

libguestfs の新機能

Red Hat Enterprise Linux 7.1 では、

libguestfs に多くの新機能が導入されています。これは、仮想マシンのディスクイメージにアクセスして変更するためのツールセットです。Namely:

virt-builder- 仮想マシンイメージをビルドする新しいツール。virt-builderを使用して、ゲストを迅速かつ安全に作成し、カスタマイズします。

virt-customize- 仮想マシンのディスクイメージをカスタマイズするための新しいツール。virt-customizeを使用してパッケージのインストール、設定ファイルの編集、スクリプトの実行、およびパスワードの設定を行います。

virt-diff- 2 つの仮想マシンのファイルシステム間の違いを表示する新しいツール。virt-diffを使用して、スナップショット間で変更されたファイルを簡単に検出します。

virt-log- ゲストからのログファイルを一覧表示する新しいツール。virt-logツールは、Linux 従来の Linux、Linux によるジャーナルの使用、Windows イベントログなどのさまざまなゲストをサポートします。

virt-v2v- 外部ハイパーバイザーからのゲストを KVM で実行するための新しいツールであり、libvirt、OpenStack、oVirt、Red Hat Enterprise Virtualization (RHEV)、およびその他の複数のターゲットで管理されます。現在、virt-v2vは、Xen および VMware ESX で実行されている Red Hat Enterprise Linux および Windows ゲストを変換できます。

フライトレコーダーのトレース

フライトレコーダートレースのサポートが Red Hat Enterprise Linux 7.1 で導入されました。フライトレコーダートレースは

SystemTap を使用して、ゲストマシンが実行されている限り qemu-kvm データを自動的にキャプチャーします。これにより、qemu-kvm の問題を調査するための追加の取り組みが提供されます。qemu-kvm コアダンプよりも柔軟性が高くなります。

フライトレコーダートレースを設定して使用する方法の詳細は、仮想 化の導入および管理ガイド を参照してください。

IBM System z 用の LPAR Watchdog

Red Hat Enterprise Linux 7.1 では、テクノロジープレビューとして、IBM System z 用の新しいウォッチドッグドライバーが導入されました。この強化されたウォッチドッグは、z/VM ハイパーバイザーの Linux 論理パーティション(LPAR)および Linux ゲストをサポートし、Linux システムが応答しなくなった場合に自動的に再起動および自動ダンプ機能を提供します。

RDMA ベースのライブゲストの移行

Remote Direct Memory Access (RDMA)ベースの移行のサポートが

libvirt に追加されました。その結果、新しい rdma:// 移行 URI を使用して RDMA を介した移行を要求できるようになりました。これにより、大規模なゲストのライブマイグレーションが大幅に短縮されます。RDMA ベースの移行を使用する前に、RDMA を設定し、libvirt がこれを使用するように設定する必要があることに注意してください。

Q35 チップセット、PCI Express Bus、および AHCI Bus Emulation の削除

Red Hat Enterprise Linux 7.1 では、KVM ゲスト仮想マシンで PCI Express (PCIe)バスおよび Advanced Host Controller Interface (AHCI)バスをサポートするのに必要な Q35 マシンタイプのエミュレーションが削除されます。これらの機能は、以前は Red Hat Enterprise Linux でテクノロジープレビューとして提供されていました。ただし、これらは引き続き活発に開発されており、今後も Red Hat 製品の一部として利用可能になる可能性があります。

第8章 クラスタリング

Corosync の動的トークンタイムアウト

token_coefficient オプションが Corosync クラスターエンジンに追加されました。token_coefficient の値は、nodelist セクションが指定され、3 つ以上のノードが含まれる場合にのみ使用されます。このような場合、トークンのタイムアウトは以下のように計算されます。

[token + (amount of nodes - 2)] * token_coefficient

これにより、新規ノードが追加されるたびにトークンタイムアウトを手動で変更せずに、クラスターをスケーリングできます。デフォルト値は 650 ミリ秒ですが、0 に設定するとこの機能を効果的に削除できます。

この機能により、

Corosync はノードの動的な追加および削除を処理できます。

corosync Tie Breaker で改良された機能

Corosync の auto_tie_breaker クォーラム機能が強化され、より柔軟な設定および関連中断ノードの変更に関するオプションが提供されるようになりました。ユーザーは、クラスターの分割時にクォーラムを保持するノードの一覧を選択できるようになりました。または、クォーラムが最小のノード ID または最大のノード ID を持つノードによって保持されることを選択することができるようになりました。

Red Hat High Availability の機能拡張

Red Hat Enterprise Linux 7.1 リリースの場合、

Red Hat High Availability Add-On は以下の機能をサポートします。これらの機能の詳細は、『High Availability Add-On リファレンス』 を参照してください。

- pcs resource cleanup コマンドが、すべてのリソースのリソースステータスと

failcountをリセットできるようになりました。 - pcs resource move コマンドに

lifetimeパラメーターを指定して、このコマンドが作成するリソース制約が有効になる期間を指定できます。 - pcs acl コマンドを使用して、ローカルユーザーにアクセス制御リスト(ACL)を使用してクラスター設定への読み取り専用アクセスまたは読み書きアクセスを許可するパーミッションを設定できます。

- pcs constraint コマンドは、一般的なリソースオプションに加えて、特定の制約オプションの設定に対応するようになりました。

- pcs resource create コマンドは

disabledパラメーターをサポートし、作成されるリソースが自動的に起動しないことを示します。 - pcs cluster quorum unblock コマンドは、クォーラムの確立時にクラスターがすべてのノードを待たないようにします。

- pcs resource create コマンドの

beforeパラメーターおよびafterパラメーターを使用してリソースグループの順序を設定できます。 - クラスター設定を tarball にバックアップし、pcs config コマンドのバックアップおよび復元オプションを使用して、バックアップからすべてのノードのクラスター設定ファイルを

復元できます。

第9章 コンパイラーおよびツール

System z Binaries での Linux のホットパッチ適用サポート

GNU コンパイラーコレクション(GCC)は、Linux on System z バイナリー用のマルチスレッドコードのオンラインパッチのサポートを実装します。ホットパッチ修正に使用する特定の機能を選択するには、

-mhotpatch コマンドラインオプションを使用すると、すべての関数に function 属性および hot-patching を有効にできます。

ホットパッチを有効にすると、ソフトウェアサイズおよびパフォーマンスに悪影響を及ぼします。したがって、すべての関数のホットパッチサポートを有効にするのではなく、特定の機能にホットパッチを使用することが推奨されます。

Red Hat Enterprise Linux 7.0 では、Linux on System z バイナリーのホットパッチ適用サポートはテクノロジープレビュー機能です。Red Hat Enterprise Linux 7.1 のリリースにより、完全にサポートされるようになりました。

パフォーマンスアプリケーションプログラミングインターフェイスの機能拡張

Red Hat Enterprise Linux 7 には、Performance Application Programming Interface (PAPI)が含まれています。PAPI は、最新のマイクロプロセッサーのハードウェアパフォーマンスカウンターへのクロスプラットフォームインターフェイスの仕様です。これらのカウンターは、イベントをカウントする小さなレジスターセットとして存在します。これは、プロセッサーの機能に関連する特定のシグナルの発生です。これらのイベントの監視には、アプリケーションのパフォーマンス分析とチューニングでさまざまな用途があります。

Red Hat Enterprise Linux 7.1 では、PAPI および関連する

libpfm ライブラリーが拡張され、IBM POWER8、Applied Micro X-Gene、ARM Cortex A57、および ARM Cortex A53 プロセッサーに対応するようになりました。さらに、Intel Xeon、Intel Xeon v2、および Intel Xeon v3 のイベントセットが更新されました。

OProfile

OProfile は、Linux システムのシステム全体のプロファイラーです。プロファイリングはバックグラウンドで透過的に実行され、プロファイルデータはいつでも収集できます。Red Hat Enterprise Linux 7.1 では、OProfile が拡張され、Intel Atom プロセッサー C2XXX、第 5 世代 Intel Core プロセッサープロセッサー、IBM POWER8、AppliedMicro X-Gene、および ARM Cortex A57 をサポートするようになりました。

OpenJDK8

Red Hat Enterprise Linux 7.1 には、最新バージョンの Open Java Development Kit (OpenJDK8)が含まれる java-1.8.0-openjdk パッケージが含まれており、完全にサポートされるようになりました。これらのパッケージは、Java SE 8 の完全に準拠した実装を提供し、既存の java-1.7.0-openjdk パッケージと並行して使用できます。これは、Red Hat Enterprise Linux 7.1 で引き続き利用できます。

Java 8 には、Lambda 式、デフォルトメソッド、コレクション用の新しい Stream API、JDBC 4.2、ハードウェア AES サポートなど、多くの新しい改善が追加されました。さらに、OpenJDK8 には、その他のパフォーマンス更新およびバグ修正が数多く含まれています。

sosreport がスナップの置き換え

非推奨の snap ツールが powerpc-utils パッケージから削除されました。その機能は sosreport ツールに統合されました。

GDB Support for Little-Endian 64 ビット PowerPC

Red Hat Enterprise Linux 7.1 では、GNU Debugger (GDB)に 64 ビットの PowerPC リトルエンディアンアーキテクチャーのサポートを実装します。

tuna の機能拡張

Tuna は、スケジューラーポリシー、RT の優先度、CPU アフィニティーなどのスケジューラーの調整可能なツールです。Red Hat Enterprise Linux 7.1 では、起動時に Tuna GUI が拡張され、root 認証を要求するようになりました。これにより、ユーザーは root としてデスクトップを実行して Tuna GUI を呼び出す必要がなくなります。Tuna の詳細は、Tuna User Guide を参照してください。

crash Moved to Debugging Tools

Red Hat Enterprise Linux 7.1 では、crash パッケージは abrt パッケージの依存関係ではなくなりました。そのため、インストールを最小限に抑えるために、Red Hat Enterprise Linux 7 のデフォルトインストールから crash が削除されました。クラッシュパッケージをインストールするには、Anaconda インストーラー GUI で

Debugging Tools オプションを選択する必要

あります。https://bugzilla.redhat.com/show_bug.cgi?id=1166420

正確な ethtool 出力

テクノロジープレビューとして、

ethtool ユーティリティーのネットワーククエリー機能が、IBM System z の Red Hat Enterprise Linux 7.1 で強化されました。その結果、改善されたクエリーと互換性のあるハードウェアを使用している場合、ethtool は改善された監視オプションを提供し、ネットワークカードの設定と値をより正確に表示できるようになりました。

トランザクショナル同期拡張機能の検討の懸念

Intel は、TSX (Transactional Synchronization Extensions)命令に関するエラータ HSW136 を発行しました。特定の状況では、Intel TSX 命令を使用するソフトウェアにより、予期しない動作が発生する可能性があります。TSX 命令は、特定の条件下で Red Hat Enterprise Linux 7.1 GCC で構築されたアプリケーションによって実行できます。これには、TSX 命令が有効なハードウェアで実行される場合に GCC の実験的な Transactional Memory サポート(

-fgnu-tm)の使用が含まれます。Red Hat Enterprise Linux 7.1 のユーザーは、現時点でトランザクションメモリーを試す場合や、適切なハードウェアまたはファームウェアの更新を適用して TSX 命令を無効にする場合は、注意が必要です。

第10章 ネットワーク

TNC (Trusted Network Connect)

Red Hat Enterprise Linux 7.1 では、Trusted Network Connect 機能がテクノロジープレビューとして導入されています。Trusted Network Connect は、TLS、802.1X、IPsec など、既存のネットワークアクセス制御(NAC)ソリューションと共に使用され、エンドポイントのシステム情報(オペレーティングシステムの設定、インストール済みパッケージなど)を収集します。TNC を使用して、このような測定値をネットワークアクセスポリシーと照合してから、エンドポイントがネットワークにアクセスできるようにします。

qlcnic ドライバーの SR-IOV 機能

Single-Root I/O Virtualization (SR-IOV)のサポートが、テクノロジープレビューとして

qlcnic ドライバーに追加されました。この機能のサポートは QLogic から直接提供されます。QLogic および Red Hat にフィードバックをお寄せください。qlcnic ドライバーのその他の機能は引き続きフルサポートになります。

Berkeley Packet Filter

Berkeley Packet Filter (BPF)ベースの トラフィック分類子 のサポートが Red Hat Enterprise Linux 7.1 に追加されました。BPF は、パケットソケットのパケットフィルターリングで、セキュアコンピューティングモード (seccomp)および sand-boxing のパケットフィルターリングに使用されます。BPF には最も重要なアーキテクチャー向けの単なるインタイム実装があり、フィルターを構築するためのリッチ構文があります。

クロックの安定性の向上

以前は、テスト結果は、ティックレスカーネル機能を無効にすると、システムクロックの安定性を大幅に改善することが示されていました。カーネル起動オプションパラメーターに nohz=off を追加することで、カーネルティックモードを無効にすることができます。ただし、Red Hat Enterprise Linux 7.1 のカーネルに適用される最近の改善により、システムクロックの安定性が大幅に改善され、nohz=off の有無にかかわらずクロックの安定性の相違点が、ほとんどのユーザーに対して大幅に小さくなるはずです。これは、

PTP および NTP を使用した時刻同期アプリケーションに役立ちます。

libnetfilter_queue パッケージ

libnetfilter_queue パッケージが Red Hat Enterprise Linux 7.1 に追加されました。

libnetfilter_queue は、カーネルパケットフィルターによってキューに置かれたパケットに API を提供するユーザー空間ライブラリーです。これにより、カーネル nfnetlink_queue サブシステムからキューに置かれたパケットの受信、パケットの解析、パケットヘッダーの書き換え、および変更されたパケットの再挿入が可能になります。

チーミング

Red Hat Enterprise Linux 7.1 では、libteam パッケージが

バージョン 1.15 に更新されました。特に teamd が自動的に systemd が再生成されるようになり、全体的な信頼性が向上します。

Intel QuickAssist Technology Driver

Intel QuickAssist Technology (QAT)ドライバーが Red Hat Enterprise Linux 7.1 に追加されました。QAT ドライバーは、ハードウェアオフロード暗号化機能をシステムに追加する QuickAssist ハードウェアを有効にします。

linuxptp timemaster Support for Failover between PTP and NTP

Red Hat Enterprise Linux 7.1 では、linuxptp パッケージが

バージョン 1.4 に更新されました。これは、特に timemaster アプリケーションを使用した PTP ドメインと NTP ソース間のフェイルオーバーのサポートが数多く追加されました。複数の PTP ドメインがネットワーク上で利用できるか、または NTP へのフォールバックが必要な場合、timemaster プログラムを使用して、利用可能なすべてのタイムソースにシステムクロックを同期できます。

ネットワーク initscripts

Red Hat Enterprise Linux 7.1 に、カスタム VLAN 名のサポートが追加されました。GRE トンネルでの

IPv6 のサポートが改善されました。内部アドレスは再起動後も維持されるようになりました。

TCP の遅延 ACK

Red Hat Enterprise Linux 7.1 の iproute パッケージに、設定可能な TCP 遅延 ACK のサポートが追加されました。これは、ip route quickack コマンドで有効にできます。

NetworkManager

Red Hat Enterprise Linux 7.

1 では、NetworkManager がバージョン 1.0 に更新されました。

Wi-Fi、Blueto、ワイヤレスワイドエリアネットワーク(WWAN)、ADSL、および

チーム のサポートが個別のサブパッケージに分割され、インストールが小さくなりました。

小規模な環境をサポートするために、今回の更新で、使用するメモリーが少ない、オプションの組み込み Dynamic Host Configuration Protocol (DHCP)クライアントが導入されました。

NetworkManager を起動し、インターフェイスを設定してから終了する静的ネットワーク設定用の NetworkManager モードが新たに追加されました。

NetworkManager は、NetworkManager 以外の管理対象デバイスとの連携を改善します。特に、このようなデバイスに IFF_UP フラグを設定しなくなりました。さらに、NetworkManager は、それ自体の外部で作成された接続を認識し、必要に応じて NetworkManager 内で使用できるように保存できます。

Red Hat Enterprise Linux 7.1 では、NetworkManager は、インターフェイスごとにデフォルトルートを割り当てます。各デフォルトルートのメトリクスは、グローバルのデフォルトインターフェイスを選択するように調整され、このメトリックは、特定のインターフェイスを他のルートよりも優先するようにカスタマイズできます。他のプログラムにより追加されるデフォルトのルートは、NetworkManager では変更されません。

NetworkManager の IPv6 設定の改善により、自動設定が失敗した場合でも、IPv6 ルーター広告 MTU を尊重し、手動で設定した静的 IPv6 アドレスを保持できるようになりました。さらに、モムとプロバイダーが IPv6 をサポートしている場合、WWAN 接続は IPv6 に対応するようになりました。

pre-up および pre-down スクリプトのサポートなど、dispatcher スクリプトのさまざまな改善が行われました。

ボンディングオプション lacp_rate が Red Hat Enterprise Linux 7.1 でサポートされるようになりました。NetworkManager は、マスターインターフェイスをスレーブインターフェイスで名前変更する際に、デバイスの名前を簡単に変更できるように強化されました。

NetworkManager の auto-connect 機能に、優先度設定が追加されました。自動接続に複数の適格候補が利用可能な場合、NetworkManager は最も優先度が高い接続を選択するようになりました。利用可能なすべての接続の優先度が等しい場合、NetworkManager はデフォルトの動作を使用し、最後のアクティブな接続

選択します。https://bugzilla.redhat.com/show_bug.cgi?id=663730

今回の更新で、nmcli コマンドラインユーティリティーに多くの改善が行われました。これには、Wi-Fi または 802.1X ネットワークに接続する際にパスワードを提供する機能が含まれます。

ネットワーク名前空間と VTI

ネットワーク名前空間を使用した 仮想トンネルインターフェイス (VTI)のサポートが Red Hat Enterprise Linux 7.1 に追加されました。これにより、パケットがカプセル化またはカプセル化解除されたときに VTI からのトラフィックを異なる名前空間間で渡すことができます。

MemberOf プラグインの代替設定ストレージ

Red Hat Directory Server の

MemberOf プラグインの設定は、バックエンドデータベースにマッピングされた接尾辞に保存できるようになりました。これにより、MemberOf プラグイン設定を複製できます。これにより、ユーザーは複製された環境で一貫した MemberOf プラグイン設定を維持できます。

第11章 Red Hat Enterprise Linux Atomic Host

Red Hat Enterprise Linux 7.1 のリリースには、Red Hat Enterprise Linux Atomic Host が含まれています。これは、Linux コンテナーの実行に最適化された安全で軽量で、フットプリントを最小限に抑えたオペレーティングシステムです。これは、Red Hat Enterprise Linux 7 で利用可能な強力なテクノロジーを利用するように設計されています。Red Hat Enterprise Linux Atomic Host は SELinux を使用してマルチテナント環境で強力な保護を提供し、アトミックアップグレードとロールバックを実行する機能を提供します。これにより、ダウンタイムを短縮し、メンテナーンスをより迅速に行うことができます。Red Hat Enterprise Linux Atomic Host は、Red Hat Enterprise Linux 7 と同じ RPM パッケージで提供される同じアップストリームプロジェクトを使用します。

Red Hat Enterprise Linux Atomic Host には、Linux コンテナーをサポートする以下のツールがプリインストールされています。

Red Hat Enterprise Linux Atomic Host は以下のテクノロジーを使用します。

- OSTree および rpm-OSTree: これらのプロジェクトは、アトミックアップグレードおよびロールバック機能を提供します。

- systemd - Linux 用の強力な新しい init システムにより、起動時間が短縮され、オーケストレーションが容易になります。

- selinux - デフォルトでは有効になっており、マルチテナントの完全なセキュリティーを提供します。

Red Hat Enterprise Linux Atomic Host 7.1.4 の新機能

- iptables-service パッケージが追加されました。

- Red Hat Enterprise Linux Atomic Host で見つからないコマンドが RHEL Atomic Tools コンテナー内でシームレスに再試行されている場合は、コマンドの自動転送を有効にできるようになりました。この機能はデフォルトで無効にされています(システム上でプルした RHEL Atomic Tools が必要です)。これを有効にするには、

/etc/sysconfig/atomicファイルのexport行のコメントを解除して、以下のようになります。export TOOLSIMG=rhel7/rhel-tools

- atomic コマンド:

- Dockerfile の LABEL コマンドに、3 つのオプション(

OPT1、OPT2、OPT3)を渡すことができるようになりました。開発者は、環境変数をラベルに追加して、ユーザーが atomic を使用して追加のコマンドを渡すことを可能にします。以下は Dockerfile の例です。LABEL docker run ${OPT1}${IMAGE}この行は、以下のコマンドを実行することを意味します。atomic run --opt1="-ti" image_nameは実行中と同じです。docker run -ti image_name - ラベル内の

${NAME}と${IMAGE}の任意の場所を使用でき、atomic はこれをイメージと名前に置き換えます。 - The

${SUDO_UID}and${SUDO_GID}options are set and can be used in imageLABEL. - atomic mount コマンドは、指定のコンテナー/イメージ ID またはイメージに属するファイルシステムをマウントしようとします。オプションで、イメージの特定のバージョンを使用するためのレジストリーおよびタグを指定できます。

Red Hat Enterprise Linux Atomic Host 7.1.3 の新機能

- プロビジョニングされた各マシンに一意のマシン ID を提供するように強化された rpm-OSTee。

- 特定の GPG キーを特定の OSTree リモートに関連付けるために、リモート固有の GPG キーリングのサポートが追加されました。

- atomic コマンド:

- アトミックアップロード: ユーザーはコンテナーイメージを Docker リポジトリーまたは Pulp/Crane インスタンスにアップロードできます。

- atomic version - "Name Version Release" コンテナーラベルを

ContainerID;Name-Version-Release;Image/Tag形式で表示します。 - atomic verify: イメージを検査して、イメージレイヤーが利用可能な最新のイメージレイヤーに基づいていることを確認します。たとえば、rhel7- 1.1.2 をベースとする MongoDB アプリケーションがあり、rhel7 -1.1.3 ベースイメージが利用できる場合には、このコマンドにより、後のイメージがあることが通知されます。

- および version コマンドを確認するために、dbus インターフェイスが追加されました。

Red Hat Enterprise Linux Atomic Host 7.1.2 の新機能

atomic コマンドラインインターフェイスが、Red Hat Enterprise Linux 7.1 および Red Hat Enterprise Linux Atomic Host で利用できるようになりました。この機能セットは、両方のシステムで異なることに注意してください。OSTree 更新のサポートが含まれるのは、Red Hat Enterprise Linux Atomic Host のみです。atomic run コマンドは、両方のプラットフォームでサポートされています。

- アトミック実行 では、コンテナーは

RUNメタデータラベルを使用してランタイムオプションを指定できます。これは、主に 権限で使用されます。 - アトミックインストール および アトミックアン インストールにより、コンテナーは INSTALL および

UNメタデータラベルでインストールおよびアンインストールスクリプトを指定できます。INSTALL - Atomic がコンテナーのアップグレードと更新されたイメージの確認をサポートするようになりました。

iscsi-initiator-utils パッケージが Red Hat Enterprise Linux Atomic Host に追加されました。これにより、システムは iSCSI ボリュームをマウントできます。Kubernetes はストレージプラグインを取得してコンテナーの iSCSI マウントを設定しました。

また、systemd から利用可能な Integrity Measurement Architecture (IMA)、audit、および libwrap もあります。

重要

Red Hat Enterprise Linux Atomic Host は、他の Red Hat Enterprise Linux 7 バリアントと同じように管理されません。具体的には以下を実行します。

- Yum パッケージマネージャーは、システムの更新やソフトウェアパッケージのインストールまたは更新には使用されません。詳細は、Red Hat Enterprise Linux Atomic Host へのアプリケーションのインストール を参照してください。

- ローカルシステム設定を保存するための書き込みアクセスがあるシステムには、

/etc/と/var/の 2 つのディレクトリーのみがあります。/usr/ディレクトリーは読み取り専用でマウントされます。その他のディレクトリーは、書き込み可能な場所へのシンボリックリンクです。たとえば、/home/ディレクトリーは/var/home/へのシンボリックリンクです。詳細は、Red Hat Enterprise Linux Atomic Host File System を参照してください。 - デフォルトのパーティション設定では、デフォルトのループバックではなく、LVM (ダイレクト論理ボリューム管理)を使用して、コンテナーで利用可能なほとんどの領域を示します。

詳細は、Getting Started with Red Hat Enterprise Linux Atomic Host を参照してください。

Red Hat Enterprise Linux Atomic Host 7.1.1 は、新しいバージョンの Docker および etcd を提供し、atomic コマンドおよびその他のコンポーネントのメンテナーンスの修正を提供します。

第12章 Linux コンテナー

12.1. Docker Technology を使用した Linux コンテナー

Red Hat Enterprise Linux Atomic Host 7.1.4 には、以下の更新が含まれています。

docker パッケージがアップストリームバージョン 1.7.1 にアップグレードされ、バージョン 1.7 に対するさまざまな改善が含まれ、Red Hat Enterprise Linux Atomic Host 7.1.3 に含まれるバージョン 1.6 の大幅な変更が含まれています。バージョン 1.6 から 1.7.1 までの修正および機能の完全リストは、以下の変更ログを参照し https://github.com/docker/docker/blob/master/CHANGELOG.md てください。また、Red Hat Enterprise Linux Atomic Host 7.1.4 には、以下の変更が含まれています。

- firewalld が docker コンテナーでサポートされるようになりました。firewalld がシステムで実行している場合は、firewalld パススルーを介してルールが追加されます。firewalld が再読み込みされると、設定が再適用されます。

- Docker は、コンテナー固有の cgroup 情報を

/sys/fs/cgroupディレクトリー下にマウントするようになりました。アプリケーションによっては、利用可能なリソースの量に基づいて決定を行うものもあります。たとえば、Java 仮想マシン(JVM)は、利用可能なメモリー量を確認して、十分なプールを割り当ててパフォーマンスを向上させることができます。これにより、アプリケーションは/sys/fs/cgroup/memoryを読み取ることで、コンテナーで利用可能なメモリーの最大数を検出できます。 - ループバックデバイスでデバイスマッパーを使用している場合は、docker run コマンドが警告メッセージを出力するようになりました。

dm.thinpooldevオプションを実稼働環境のストレージオプションとして使用することを強く推奨します。実稼働環境ではループバックを使用しないでください。 --init=systemdフラグを使用して、systemd モードでコンテナーを実行できるようになりました。systemd でコンテナーを PID 1 として実行している場合、このフラグはすべての systemd 機能をオンにして、非特権コンテナーで実行できるようにします。container_uuidを環境変数として設定し、/etc/machine-idファイルに保存します。このファイルは、コンテナー内の journald を外部ログにリンクします。ホストディレクトリーをコンテナーにマウントし、systemd が特権を必要としないようにし、ホストからコンテナーにジャーナルディレクトリーをマウントします。コンテナー内で journald を実行すると、ホストの journalctl ユーティリティーにコンテンツを表示できます。/runディレクトリーを tmpfs としてマウントします。次に、--systemdが指定されている場合、/sys/fs/cgroupディレクトリーをコンテナーに読み取り専用として自動的にマウントします。systemd モードで実行する際に、systemd に適切なシグナルを送信します。- docker search コマンドを使用したコンテナーでの検索エクスペリエンスが改善されました。

- インデックスを追加して検索結果を追加できるようになりました。

- リモート名にレジストリー名を付けることができます。

- インデックス名が IP アドレスでない場合は短縮できます。

- インデックス名の一覧を表示しないように

--no-indexオプションが追加されました。 - インデックスの保存時のエントリーのソート:

index_name、start_count、registry_name、name、およびdescriptionでソートできます。 - インデックスが省略された場合のエントリーソート:

registry_name、star_count、name、およびdescriptionでソートできます。

- Docker info API を使用して設定済みのレジストリー一覧を公開できるようになりました。

Red Hat Enterprise Linux Atomic Host 7.1.3 には、以下の更新が含まれています。

- docker-storage-setup

- docker-storage-setup は論理ボリュームマネージャー(LVM)に依存してシンプールを自動的に拡張するようになりました。デフォルトでは、ボリュームグループ内の 60% の空き領域がシンプールに使用され、LVM により自動的に拡張されます。シンプールが 60% 満杯になると、20% 増えます。

- docker-storage-setup のデフォルト設定ファイルは

/usr/lib/docker-storage-setup/docker-storage-setupにあります。このファイルの設定は、/etc/sysconfig/docker-storage-setupファイルを編集して上書きできます。 - シンプールを作成するために raw ブロックデバイスを docker サービスに渡すサポートが削除されました。docker-storage-setup サービスは LVM シンプールを作成し、docker に渡すようになりました。

- シンプールのチャンクサイズが 64K から 512K に増加しました。

- デフォルトでは、root ユーザーのパーティションテーブルは拡張されません。この動作は、

/etc/sysconfig/docker-storage-setupファイルにGROWPART=trueオプションを設定することで変更できます。 - シンプールは

skip_block_zeroing機能で設定されるようになりました。つまり、新しいブロックがプールにプロビジョニングされると、ゼロになりません。これは、パフォーマンス上の理由から行われます。この動作を変更するには、--zeroオプションを使用します。lvchange --zero y thin-pool - デフォルトでは、devicemapper グラフドライバーを使用する docker ストレージはループバックデバイスで実行されます。このセットアップは実稼働環境の準備ができていないため、使用しないことを強く推奨します。これについてユーザーに警告する警告メッセージが表示されます。ユーザーは、このストレージフラグ

dm.no_warn_on_loop_devices=trueを渡すことで、この警告を抑制するオプションがあります。

- Docker 形式のコンテナーでのストレージの処理に関連する更新:

- SELinux で検証された NFS ボリュームプラグインが追加されました。これには、NFS ボリュームプラグインを使用した NFS マウント GlusterFS が含まれます。

- NFS ボリュームプラグイン用に検証される永続ボリュームサポートのみが追加されました。

- SELinux で検証されたローカルストレージ(HostPath ボリュームプラグイン)が追加されました(ドキュメントで説明されている回避策が必要です)。

- SELinux で検証された iSCSI ボリュームプラグインが追加されました。

- SELinux で検証された gcePersistentDisk Volume Plugins が追加されました(ドキュメントで説明されている回避策が必要です)。

Red Hat Enterprise Linux Atomic Host 7.1.2 には、以下の更新が含まれています。

- docker-1.6.0-11.el7

- 完全に再設計されたレジストリーと、Docker 1.6 がサポートする新しいレジストリー API。これにより、イメージのプルのパフォーマンスおよび信頼性が大幅に向上します。

- コンテナーログを他のシステムに送信できる新しいロギングドライバー API が docker ユーティリティーに追加されました。

--log driverオプションが docker run コマンドに追加され、JSON ファイル、syslog、または none の 3 つのサブオプションが使用されます。noneオプションは、必須ではない詳細なログを持つアプリケーションで使用できます。 - Dockerfile 命令は、コミットおよびインポート時に使用できるようになりました。また、これにより、イメージ全体を再構築せずに、実行中のイメージに変更を加える機能が追加されます。

commit --changeおよびimport --changeオプションを使用すると、新しいイメージに適用する標準の変更を指定できます。これらは Dockerfile 構文で表現され、イメージの変更に使用されます。 - 今回のリリースで、カスタム cgroups のサポートが追加されました。

--cgroup-parentフラグを使用して、特定の cgroup を渡してコンテナーを実行できます。これにより、独自に cgroups を作成および管理できます。これらの cgroups のカスタムリソースを定義し、コンテナーを共通の親グループ下に配置できます。 - 今回の更新により、Docker デーモンの設定時に、すべてのコンテナーのデフォルトの ulimit 設定を指定できるようになりました。以下に例を示します。

docker -d --default-ulimit nproc=1024:2048このコマンドは、すべてのコンテナーに対してソフト制限 1024 とハード制限の 2048 子プロセスを設定します。異なる ulimit 値には、このオプションを複数回設定できます。以下に例を示します。--default-ulimit nproc=1024:2408 --default-ulimit nofile=100:200これらの設定は、以下のようなコンテナーの作成時に上書きできます。docker run -d --ulimit nproc=2048:4096 httpdこれにより、デーモンに渡されるデフォルトの nproc 値が上書きされます。 --block-registryフラグを指定してレジストリーをブロックする機能。- 複数のレジストリーを一度に検索するためのサポート。

- ローカルイメージをパブリックレジストリーにプッシュするには、確認する必要があります。

- 短縮名は、docker.io レジストリーが最後に設定されたレジストリーの一覧に対してローカルで解決されます。これにより、プルは常に完全修飾名で行われます。

Red Hat Enterprise Linux Atomic Host 7.1.1 には、以下の更新が含まれています。

- docker-1.5.0-28.el7

- IPv6 サポート:グローバルにルーティングおよびローカルリンクアドレスのサポートを利用できます。

- 読み取り専用コンテナー:このオプションは、コンテナー内のアプリケーションがファイルシステム全体に書き込みできないように制限するために使用されます。

- 統計 API およびエンドポイント:ライブ CPU、メモリー、ネットワーク IO の統計をコンテナーからストリーミングできるようになりました。

- docker build -f docker_file: docker build で使用される Dockerfile 以外のファイルを指定するコマンドです。

- 修飾されていないプルおよび検索に使用する追加のレジストリーを指定する機能。これの前に、非修飾名はパブリック Docker Hub でのみ検索されていました。

--block-registry= <registry> フラグを使用した特定レジストリーとの通信をブロックする機能。これには、パブリック Docker Hub をブロックする機能と、すべてのレジストリーをブロックする機能が含まれます。- パブリックレジストリーにプッシュするには確認が必要です。

- 一覧表示されると、すべてのリポジトリーが完全修飾されるようになりました。docker images の出力には、プルされたすべてのイメージのソースレジストリー名が一覧表示されます。docker search の出力には、すべての結果のソースレジストリー名が表示されます。

12.2. コンテナーのオーケストレーション

Red Hat Enterprise Linux Atomic Host 7.1.5 および Red Hat Enterprise Linux 7.1 には、以下の更新が含まれています。

- kubernetes-1.0.3-0.1.gitb9a88a7.el7

- kubectl コマンドを提供する新しい kubernetes-client サブパッケージが kubernetes コンポーネントに追加されました。

- etcd-2.1.1-2.el7

- etcd は、ピア TLS プロトコルを使用する場合にパフォーマンスを向上するようになりました。

Red Hat Enterprise Linux Atomic Host 7.1.4 および Red Hat Enterprise Linux 7.1 には、以下の更新が含まれています。

- kubernetes-1.0.0-0.8.gitb2dafda.el7

- Ansible 自動化プラットフォームを使用して Kubernetes クラスターを設定できるようになりました。

Red Hat Enterprise Linux Atomic Host 7.1.3 および Red Hat Enterprise Linux 7.1 には、以下の更新が含まれています。

- kubernetes-0.17.1-4.el7

- Kubernetes ノードは API サーバーで明示的に作成する必要がないので、Kubernetes ノードは自動的に参加して登録されます。

- NFS、GlusterFS、および Ceph ブロックプラグインが Red Hat Enterprise Linux に追加され、NFS サポートが Red Hat Enterprise Linux Atomic Host に追加されました。

- etcd-2.0.11-2.el7

- クラスターメンバー、パフォーマンス、およびリソース使用状況の改善点の追加または削除に関するバグが修正されました。

GOMAXPROCS環境変数が、システムで利用可能なプロセッサーの最大数を使用するように設定されており、etcd がすべてのプロセッサーを同時に使用するようになりました。-listen-client-urlsフラグを設定する際に、-advertise-client-urlsフラグ が 含まれるように設定ファイルを更新する必要があります。

Red Hat Enterprise Linux Atomic Host 7.1.2 および Red Hat Enterprise Linux 7.1 には、以下の更新が含まれています。

- kubernetes-0.15.0-0.3.git0ea87e4.el7

- v1beta3 API を有効にし、これをデフォルトの API バージョンとして設定します。

- マルチサービスを追加しました。

- Kubelet はセキュアな HTTPS ポートをリッスンするようになりました。

- API サーバーがクライアント証明書認証をサポートするようになりました。

- マスター Pod からログコレクションを有効にしました。

- 新規ボリュームサポート:iSCSI ボリュームプラグイン、GlusterFS ボリュームプラグイン、Amazon Elastic Block Store (Amazon EBS)ボリュームのサポート。

- NFS ボリュームプラグイン * JSON を使用してスケジューラーを設定する問題が修正されました。

- スケジューラーの失敗時のメッセージが改善されました。

- ポートの競合に関するメッセージが改善されました。

- 新規 Pod の作成時にマスターの応答性が向上しました。

- IPC (inter-process communication) namespace のサポートが追加されました。

--etcd_config_fileおよび--etcd_serversオプションは kube-proxy ユーティリティーから削除されました。代わりに--masterオプションを使用してください。

- etcd-2.0.9-2.el7

- 設定ファイルの形式が大幅に変更されました。古い設定ファイルを使用すると、etcd のアップグレードに失敗します。

- etcdctl コマンドは、指定されたスナップショットからの非表示キーのインポートをサポートするようになりました。

- IPv6 のサポートが追加されました。

- etcd プロキシーは初期設定後に再起動に失敗しなくなりました。

-nameフラグを設定して単一のメンバークラスターをブートストラップする場合、-initial-clusterフラグは不要になりました。- etcd 2 は Raft 分散コンセンサスプロトコルの独自の実装を使用するようになり、以前のバージョンの etcd は goraft 実装を使用していました。

- etcd 0 .4.8 で生成される移行スナップを etcd クラスターバージョン 2.0 にインポートするために etcdctl import コマンドが追加されました。

- etcdctl ユーティリティーは、ポート 2379 をデフォルトポートとして取得するようになりました。

- cadvisor パッケージは kubernetes パッケージによって廃止されました。cadvisor の機能は kubelet サブパッケージの一部になりました。

Red Hat Enterprise Linux 7.1 には、kubernetes、flannel、および etcd 経由で docker テクノロジーを使用して構築されたオーケストレーション Linux コンテナーのサポートが含まれています。

Red Hat Enterprise Linux Atomic Host 7.1.1 および Red Hat Enterprise Linux 7.1 には、以下の更新が含まれています。

- etcd 0.4.6-0.13.el7 - 新規コマンドである etcdctl が追加され、システム管理者が etcd を参照および編集しやすくなりました。

- flannel 0.2.0-7.el7 - ネットワークインターフェイスが起動しるまで起動の遅延をサポートするバグ修正です。

詳細は、Get Started Orchestrating Containers with Kubernetes を参照してください。

12.3. cockpit での有効化

Red Hat Enterprise Linux Atomic Host 7.1.5 および Red Hat Enterprise Linux 7.1 には、以下の更新が含まれています。

- Cockpit Web サービス が特権コンテナーとして利用できるようになりました。これにより、cockpit-ws パッケージをインストールできない Red Hat Enterprise Linux Atomic Host などのシステムで Cockpit を実行できますが、Cockpit のその他の前提条件が含まれています。この特権コンテナーを使用するには、以下のコマンドを使用します。

$ sudo atomic run rhel7/cockpit-ws - Cockpit には、Cockpit Web サービスの単一インスタンスを使用して他のホストにアクセスできる機能が追加されました。これは、ユーザーが 1 つのマシンだけにアクセスできる場合や、Cockpit Web サービスがインストールされていない他のホストを管理する場合に役立ちます。他のホストには、cockpit-bridge パッケージおよび cockpit-shell パッケージがインストールされている必要があります。

- 特定のユーザーおよびシステムに承認された SSH キーは、Administrator Accounts セクションを使用して設定できるようになりました。

- Cockpit は新しい

ストレージシステム API を使用して、ディスクおよびファイルシステムを設定および監視するようになりました。

Red Hat Enterprise Linux Atomic Host 7.1.2 および Red Hat Enterprise Linux 7.1 には、以下の更新が含まれています。

- libssh - クライアントおよびサーバー側で SSHv1 および SSHv2 プロトコルを実装するマルチプラットフォーム C ライブラリー。これは、プログラムをリモートで実行し、ファイルを転送したり、リモートプログラムにセキュアで透過的なトンネルを使用したりするために使用できます。Secure FTP の実装により、リモートファイルの管理が容易になります。

- cockpit-ws: cockpit-ws パッケージには、ブラウザーアプリケーションと

cockpitdなどのさまざまな設定ツールおよびサービス間の通信に使用される Web サーバーコンポーネントが含まれます。cockpit-ws はシステムの起動時に自動的に起動します。cockpit-ws パッケージは、Red Hat Enterprise Linux 7.1 にのみ含まれています。

12.4. libvirt-lxc ツールツールを使用するコンテナーが非推奨になる

以下の libvirt-lxc パッケージは、Red Hat Enterprise Linux 7.1 以降で非推奨になりました。

- libvirt-daemon-driver-lxc

- libvirt-daemon-lxc

- libvirt-login-shell

Linux コンテナーフレームワークに関する今後の開発は、docker コマンドラインインターフェイスに基づいています。libvirt-lxc ツールは今後の Red Hat Enterprise Linux リリース (Red Hat Enterprise Linux 7 を含む) からは削除される可能性があるため、カスタムなコンテナー管理アプリケーションを開発する際には依存しないようにしてください。

第13章 認証および相互運用性

手動バックアップおよび復元機能

今回の更新で、Identity Management (IdM)に ipa-backup コマンドおよび ipa-restore コマンドが追加されました。これにより、ユーザーは IdM データを手動でバックアップし、ハードウェアに障害が発生した場合に復元できるようになりました。詳細は、ipa-backup(1) および ipa-restore(1) の man ページ、または Linux ドメイン ID、認証、およびポリシーガイド のドキュメントを参照してください。

WinSync から信頼への移行のサポート

今回の更新で、ユーザー設定の新しい

ID ビュー メカニズムが実装されました。これにより、Active Directory が使用する WinSync 同期ベースのアーキテクチャーからレルム間の信頼に基づくインフラストラクチャーへの Identity Management ユーザーの移行が可能になります。ID ビュー と移行手順の詳細は、Windows Integration Guide のドキュメントを参照してください。

ワンタイムパスワード認証

認証セキュリティーを強化する最適な方法の 1 つは、2 つの要素認証(2FA)を必要とすることです。非常に一般的なオプションは、ワンタイムパスワード(OTP)を使用することです。この手法はプロプライエタリースペースで開始しますが、間もなくオープンな標準が発生しました(HOTP: RFC 4226、TOTP: RFC 6238)。Red Hat Enterprise Linux 7.1 の Identity Management には、標準の OTP メカニズムの最初の実装が含まれています。詳細は、System-Level Authentication Guide のドキュメントを参照してください。

一般的なインターネットファイルシステムの SSSD 統合

cifs-utils ユーティリティーが ID-mapping プロセスを実行する方法を設定するために、

SSSD が提供するプラグインインターフェイスが追加されました。これにより、SSSD クライアントは Winbind サービスを実行しているクライアントと同じ機能を持つ CIFS 共有にアクセスできるようになりました。詳細は、Windows Integration Guide のドキュメントを参照してください。

認証局管理ツール

ipa-cacert-manage renew コマンドが Identity Management (IdM)クライアントに追加されました。これにより、IdM 認証局(CA)ファイルを更新できます。これにより、ユーザーは外部 CA が署名した証明書を使用して IdM をスムーズにインストールし、設定できます。この機能の詳細は、ipa-cacert-manage(1) の man ページを参照してください。

アクセス制御の粒度の向上

Identity Management (IdM)サーバー UI で、特定セクションの読み取りパーミッションを調整できるようになりました。これにより、IdM サーバー管理者は、選択したユーザーにのみ特権コンテンツのアクセシビリティーを制限できます。さらに、IdM サーバーの認証されたユーザーは、デフォルトでそのすべてのコンテンツに対する読み取りパーミッションが付与されなくなりました。この変更により、IdM サーバーデータの全体的なセキュリティーが向上します。

非特権ユーザーのドメインアクセスの制限

domains= オプションが pam_sss モジュールに追加されました。これにより、/etc/sssd/sssd.conf ファイルの domains= オプションがオーバーライドされます。さらに、今回の更新で、pam_trusted_users オプションが追加されました。これにより、ユーザーは SSSD デーモンが信頼する数値の UID またはユーザー名の一覧、pam_public_domains オプション、および信頼できないユーザーがアクセスできるドメインの一覧を追加できます。上記の追加により、通常のユーザーが指定のアプリケーションにアクセスできますが、システム自体にはログイン権限がありません。この機能の詳細は、Linux ドメイン ID、認証、およびポリシーガイド の ドキュメントを参照してください。

データプロバイダーの自動設定

ipa-client-install コマンドは、デフォルトで

SSSD を sudo サービスのデータプロバイダーとして設定するようになりました。この動作は、--no-sudo オプションを使用して無効にできます。さらに、Identity Management クライアントインストールの NIS ドメイン名を指定する --nisdomain オプションが追加され、NIS ドメイン名を設定しないように --no_nisdomain オプションが追加されました。このオプションのいずれも使用されていない場合は、代わりに IPA ドメインが使用されます。

AD および LDAP sudo プロバイダーの使用

AD プロバイダーは、Active Directory サーバーへの接続に使用するバックエンドです。Red Hat Enterprise Linux 7.1 では、AD sudo プロバイダーを LDAP プロバイダーと共に使用することは、テクノロジープレビューとしてサポートされます。AD sudo プロバイダーを有効にするには、

sssd.conf ファイルの domain セクションに sudo_provider=ad 設定を追加します。

32 ビットバージョンの krb5-server および krb5-server-ldap が非推奨に

32 ビットバージョンの

Kerberos 5 Server は配布されなくなり、Red Hat Enterprise Linux 7.1、krb5-server. i686、krb5-server. s390、krb5-server. ppc、krb5-server-ldap. i686、krb5-server-ldap. s390、および krb5-server-ldap. ppc 以降非推奨になりました。Red Hat Enterprise Linux 7 では 32 ビットバージョンの krb5-server を配布する必要はありません。これは、AMD64 および Intel 64 システム(x86_64)、64 ビット IBM Power Systems サーバー(ppc64)、および IBM System z (s390x)のアーキテクチャーでのみサポートされています。

SSSD は GPO ポリシーを使用して HBAC を定義する

SSSD は、アクセス制御に AD サーバーに保存されている GPO オブジェクトを使用できるようになりました。この機能拡張は Windows クライアントの機能を模倣し、Windows マシンと Unix マシンの両方を処理する単一のアクセス制御ルールセットを使用できるようになりました。実質的に、Windows 管理者は GPO を使用して Linux クライアントへのアクセスを制御できるようになりました。

IPA の Apache モジュール

Apache モジュールのセットがテクノロジープレビューとして Red Hat Enterprise Linux 7.1 に追加されました。外部アプリケーションで Apache モジュールを使用して、簡易認証以外に Identity Management とのより密接な対話を実現できます。

第14章 セキュリティー

SCAP セキュリティーガイド

scap-security-guide パッケージが Red Hat Enterprise Linux 7.1 に含まれており、セキュリティーガイダンス、ベースライン、および関連する検証メカニズムを提供します。このガイダンスは、実用的な強化アドバイスのカタログで設定される Security Content Automation Protocol (SCAP)で指定されています。SCAP セキュリティーガイド には、規定されたセキュリティーポリシー要件に関するシステムセキュリティーコンプライアンススキャンを実行するために必要なデータが含まれています。書き込まれた説明と自動テスト(probe)の両方が含まれます。テストを自動化することで、SCAP セキュリティーガイドは、システムコンプライアンスを定期的に検証するための便利で信頼性の高い方法を提供します。

Red Hat Enterprise Linux 7.1 バージョンの SCAP セキュリティーガイド には、Red Hat Enterprise Linux Server 7.1 クラウドシステムのコンプライアンススキャンに使用できる Red Hat Corporate Profile for Certified Cloud Providers (RH CCP) が含まれています。

また、Red Hat Enterprise Linux 7.1 scap-security-guide パッケージには、Red Hat Enterprise Linux 6 および Red Hat Enterprise Linux 7 の SCAP データストリームコンテンツ形式ファイルが含まれます。これにより、これらの両方の製品のリモートコンプライアンススキャンが可能になります。

Red Hat Enterprise Linux 7.1 システム管理者は、openscap-scanner パッケージの oscap コマンドラインツールを使用して、システムが指定したガイドラインに準拠していることを確認できます。詳細は、scap-security-guide(8) の man ページを参照してください。

SELinux ポリシー

Red Hat Enterprise Linux 7.1 では、SELinux ポリシーが変更されました。

init_t ドメインで以前に実行した独自の SELinux ポリシーのないサービスは、新たに追加された unconfined_service_t ドメインで実行されるようになりました。Red Hat Enterprise Linux 7.1 の SELinux User's and Administrator's Guide の Unconfined Processes の章を参照してください。

OpenSSH の新機能

OpenSSH のツールセットがバージョン 6.6.1p1 に更新され、暗号化に関連する新機能がいくつか追加されました。

- Daniel Bernstein の

Curve25519の elliptic-curveDiffie-Hellmanを使用した鍵交換がサポートされるようになりました。この方法は、サーバーとクライアントの両方がこれをサポートするようになりました。 Ed25519elliptic-curve 署名スキームを公開鍵タイプとして使用するためのサポートが追加されました。ユーザーキーとホスト鍵の両方に使用できるEd25519は、ECDSAおよびDSAよりも優れたセキュリティーと、優れたパフォーマンスを提供します。bcrypt鍵導出関数(KDF)を使用する新しい秘密鍵形式が追加されました。デフォルトでは、この形式はEd25519キーに使用されますが、他のタイプのキーに対しても要求される可能性があります。- 新しいトランスポート暗号

chacha20-poly1305@openssh.comが追加されました。Daniel Bernstein のChaCha20ストリーム暗号とPoly1305メッセージ認証コード(MAC)を組み合わせたものです。

Libreswan の新機能

IPsec VPN の Libreswan 実装がバージョン 3.12 に更新され、新機能および改善が複数追加されました。

- 新しい暗号が追加されました。

IKEv2への対応が改善されました。IKEv1およびIKEv2に中間証明書チェーンのサポートが追加されました。- 接続処理が改善されました。

- OpenBSD、Cisco、および Android のシステムで相互運用性が改善されました。

- systemd への対応が改善されました。

- ハッシュされた

CERTREQおよびトラフィック統計のサポートが追加されました。

TNC の新機能

strongimcv パッケージが提供するTNC(TNC)アーキテクチャーが更新され、stronged Swan 5.2.0 をベースにしています。以下の新機能および改善が TNC に追加されました。

- Trusted Network Connect の

PT-EAPトランスポートプロトコル(RFC 7171)が追加されました。 - Attestation Integrity Measurement Collector (IMC)/Integrity Measurement Verifier (IMV)ペアが IMA-NG 測定形式をサポートするようになりました。

- 新しい TPMRA ワークアイテムを実装することで、Attestation IMV サポートが改善されました。

- SWID IMV を使用する JSON ベースの REST API のサポートが追加されました。

- SWID IMC は、swidGenerator を使用して dpkg、rpm、または pacman パッケージマネージャーからインストールされたパッケージをすべて抽出できるようになりました。これにより、新しい ISO/IEC 19770-2:2014 標準に従って SWID タグが生成されます。

EAP (T).2 の実装は、AEAD モードサポートにより拡張され、現在TLS およびその他のプロトコルで使用される1libtlsTLSAES-GCMに制限されます。- 共通の

imv_sessionオブジェクトを介してアクセスリクエスター ID、デバイス ID、および製品情報を共有するための(IMV)サポートが改善されました。 - 既存の

IF-TNCCS(PB-TNC)プロトコル、IF-M(PA-TNC)プロトコル、およびOS IMC/IMVペアでいくつかのバグが修正されました。

GnuTLS の新機能

SSL、TLS、および DTLS プロトコルの GnuTLS 実装がバージョン 3.3.8 に更新され、新機能および改善が数多く追加されました。

DTLS 1.2のサポートが追加されました。- Application Layer Protocol Negotiation (ALPN)のサポートが追加されました。

- elliptic-curve 暗号化スイートのパフォーマンスが改善されました。

- 新しい暗号スイート

RSA-PSKおよびCAMELLIA-GCMが追加されました。 - Trusted Platform Module (TPM)標準のネイティブサポートが追加されました。

PKCS#11スマートカードおよび ハードウェアセキュリティーモジュール (HSM)のサポートが複数の方法で改善されました。- FIPS 140 セキュリティー標準(Federal Information Processing Standards)への準拠が複数の方法で改善されました。

第15章 デスクトップ

Mozilla Thunderbird

thunderbird パッケージが提供する Mozilla Thunderbird が Red Hat Enterprise Linux 7.1 に追加され、Evolution メールおよび newsgroup クライアントの代替が提供されます。

Quad-buffered OpenGL Stereo Visuals のサポート

GNOME Shell および Mutter コンポジターコンポジターのウィンドウマネージャーにより、サポートされているハードウェアでクアッドバッファーの OpenGL ステレオの視覚を使用できるようになりました。この機能を正しく使用できるようにするには、NVIDIA Display Driver バージョン 337 以降がインストールされている必要があります。

オンラインアカウントプロバイダー

新しい GSettings キー

org.gnome.online-accounts.whitelisted-providers が GNOME オン ラインアカウントに追加されました( gnome-online-accounts パッケージにより提供)。このキーは、起動時に明示的にロードできるオンラインアカウントプロバイダーの一覧を提供します。このキーを指定すると、システム管理者は適切なプロバイダーを有効にしたり、他のプロバイダーを選択的に無効にしたりできます。

第16章 サポート性およびメンテナーンス

ABRT Authorized Micro-Reporting

Red Hat Enterprise Linux 7.1 では、ABRT( Automatic Bug Reporting Tool )は Red Hat カスタマーポータルとの密接な統合を受け取り、マイクロレポートをポータルに直接送信できます。ABRT は、マイクロレポートの承認に必要なユーザーポータルの認証情報を簡単に設定できるように、ユーティリティー

abrt-auto-reporting を提供します。

統合承認により、ABRT はマイクロレポートの原因を修正する手順が含まれるリッチテキストを使用してマイクロレポートに応答できます。たとえば、ABRT は、アップグレードするパッケージを提示したり、問題に関連するナレッジベースの記事を提供したりすることができます。

この機能の詳細は、カスタマーポータル を参照し てください。

第17章 Red Hat Software Collections

Red Hat Software Collections とは、動的なプログラミング言語、データベースサーバー、関連パッケージを提供する Red Hat のコンテンツセットのことで、AMD64 および Intel 64 のアーキテクチャー上の Red Hat Enterprise Linux 6 および Red Hat Enterprise Linux 7 のすべてのサポートされるリリースにインストールして使用できます。

Red Hat Software Collections で配布される動的言語、データベースサーバー、およびその他のツールは、Red Hat Enterprise Linux で提供されるデフォルトのシステムツールに代わるものではなく、これらのツールよりも優先して使用されます。

Red Hat Software Collections は、scl ユーティリティーに基づく代替パッケージメカニズムを使用して、パッケージの並行セットを提供します。このセットを使用すると、Red Hat Enterprise Linux で代替パッケージバージョンを使用できるようになります。scl ユーティリティーを使用すると、実行するパッケージバージョンをいつでも選択できます。

重要

Red Hat Software Collections のライフサイクルおよびサポート期間は、Red Hat Enterprise Linux に比べて短くなります。詳細は、Red Hat Software Collections Product Life Cycle を参照してください。

Red Hat Developer Toolset は、別の Software Collection として同梱される Red Hat Software Collections に含まれるようになりました。Red Hat Developer Toolset は、Red Hat Enterprise Linux プラットフォームで作業する開発者向けに設計されています。これは、現在のバージョンの GNU コンパイラーコレクション、GNU Debugger、Eclipse 開発プラットフォーム、およびその他の開発、デバッグ、パフォーマンス監視ツールを提供します。

セットに含まれるコンポーネント、システム要件、既知の問題、使用方法、および各 Software Collection の詳細は、Red Hat Software Collections documentation を参照してください。

このソフトウェアコレクション、インストール、使用方法、既知の問題などに含まれるコンポーネントの詳細は、Red Hat Developer Toolset のドキュメント を参照してください。

第18章 Red Hat Enterprise Linux for Real Time

Red Hat Enterprise Linux for Real Time は、特別なカーネルビルドと複数のユーザー空間ユーティリティーで設定される Red Hat Enterprise Linux 7.1 の新しいオファリングです。このカーネルと適切なシステム設定により、Red Hat Enterprise Linux for Real Time は決定論的なワークロードを提供します。これにより、ユーザーは一貫した応答時間と予測可能なレイテンシーに依存することができます。これらの機能は、経理的なサービスマーケットプレイス、テレコミュニケーション、モディアル調査などの業界で極めて重要です。

Red Hat Enterprise Linux for Real Time のインストール方法と、このオファリングを完全に活用できるようにシステムを設定してチューニングする方法は、Red Hat Enterprise Linux for Real Time 7 Installation Guide を参照してください。

パート II. テクノロジープレビュー

ここでは、Red Hat Enterprise Linux 7.1 で導入または更新されているテクノロジープレビュー機能の概要を説明します。

Red Hat テクノロジープレビューの詳細については、を参照してください https://access.redhat.com/support/offerings/techpreview/。

第19章 ハードウェアの有効化

qethqoatでの OSA-Express5s カードのサポート。を参照してください。 「qethqoat での OSA-Express5s カードのサポート」

第20章 ストレージ

- LSI Syncro CS HA-DAS アダプター。を参照してください。 「LSI Syncro のサポート」

- DIF/DIX。を参照してください。 「DIF/DIX サポート」

第21章 ファイルシステム

Btrfsファイルシステム(を参照) 「Btrfs ファイルシステムのサポート」OverlayFS。を参照してください。 「OverlayFS」

第22章 カーネル

- kpatch (を参照) 「動的カーネルパッチ」

- 複数の CPU を備えた

crashkernel。を参照してください。 「1 つ以上の CPU を備えた crashkernel」 dm-eradevice-mapper ターゲット。を参照してください。 「dm-era ターゲット」- Cisco VIC カーネルドライバー。を参照してください。 「Cisco VIC カーネルドライバー」

- NFSoRDMA が使用可能です。を参照してください。 「NFSoRDMA Available」

- IBM System z のランタイムインストルメンテーションは、を参照してください。 「IBM System z のランタイムインストルメンテーション」

- Cisco usNIC ドライバー(を参照) 「Cisco usNIC Driver」

- Intel Ethernet Server Adapter X710/XL710 ドライバーの更新。を参照してください。 「Intel Ethernet Server Adapter X710/XL710 ドライバーの更新」

第23章 仮想化

- USB 3.0 ホストアダプター(xHCI)エミュレーションについては、を参照してください。 「KVM ゲストに対する USB 3.0 サポート」

- Open Virtual Machine Firmware (OVMF)を参照してください。 「OVMF (Open Virtual Machine Firmware)」

- IBM System z 用の LPAR Watchdog は、を参照してください。 「IBM System z 用の LPAR Watchdog」

第24章 コンパイラーおよびツール

- ethtool の出力が正確です。を参照してください。 「正確な ethtool 出力」

第25章 ネットワーク

- Trusted Network Connect (を参照) 「TNC (Trusted Network Connect)」

qlcnicドライバーの SR-IOV runctionality を参照してください。 「qlcnic ドライバーの SR-IOV 機能」

第26章 認証および相互運用性

- AD sudo プロバイダーを LDAP プロバイダーと共に使用する場合は、を参照してください。 「AD および LDAP sudo プロバイダーの使用」

- IPA の Apache モジュール。を参照してください。 「IPA の Apache モジュール」

パート III. デバイスドライバー

本章では、Red Hat Enterprise Linux 7.1 で更新されたすべてのデバイスドライバーの包括的な一覧を提供します。

第27章 ストレージドライバーの更新

hpsaドライバーがバージョン 3.4.4-1-RH1 にアップグレードされました。qla2xxxドライバーがバージョン 8.07.00.08.07.1-k1 にアップグレードされました。qla4xxxドライバーがバージョン 5.04.00.04.07.01-k0 にアップグレードされました。qlcnicドライバーがバージョン 5.3.61 にアップグレードされました。netxen_nicドライバーがバージョン 4.0.82 にアップグレードされました。qlgeドライバーがバージョン 1.00.00.34 にアップグレードされました。bnx2fcドライバーがバージョン 2.4.2 にアップグレードされました。bnx2iドライバーがバージョン 2.7.10.1 にアップグレードされました。cnicドライバーがバージョン 2.5.20 にアップグレードされました。bnx2xドライバーがバージョン 1.710.51-0 にアップグレードされました。bnx2ドライバーがバージョン 2.2.5 にアップグレードされました。megaraid_sasドライバーがバージョン 06.805.06.01-rc1 にアップグレードされました。mpt2sasドライバーがバージョン 18.100.00.00 にアップグレードされました。iprドライバーがバージョン 2.6.0 にアップグレードされました。- kmod-lpfc パッケージが Red Hat Enterprise Linux 7 に追加されました。これにより、FCoE (Fibre Channel)アダプターおよび Fibre Channel over Ethernet (FCoE)アダプターで lpfc ドライバーを使用する場合に安定性が向上します。

lpfcドライバーがバージョン 0:10.2.8021.1 にアップグレードされました。 be2iscsiドライバーがバージョン 10.4.74.0r にアップグレードされました。nvmeドライバーがバージョン 0.9 にアップグレードされました。

第28章 ネットワークドライバーの更新

bnaドライバーがバージョン 3.2.23.0r にアップグレードされました。cxgb3ドライバーがバージョン 1.1.5-ko にアップグレードされました。cxgb3iドライバーがバージョン 2.0.0 にアップグレードされました。iw_cxgb3ドライバーがバージョン 1.1 にアップグレードされました。cxgb4ドライバーがバージョン 2.0.0-ko にアップグレードされました。cxgb4vfドライバーがバージョン 2.0.0-ko にアップグレードされました。cxgb4iドライバーがバージョン 0.9.4 にアップグレードされました。iw_cxgb4ドライバーがバージョン 0.1 にアップグレードされました。e1000eドライバーがバージョン 2.3.2-k にアップグレードされました。igbドライバーがバージョン 5.2.13-k にアップグレードされました。igbvfドライバーがバージョン 2.0.2-k にアップグレードされました。ixgbeドライバーがバージョン 3.19.1-k にアップグレードされました。ixgbevfドライバーがバージョン 2.12.1-k にアップグレードされました。i40eドライバーがバージョン 1.0.11-k にアップグレードされました。i40evfドライバーがバージョン 1.0.1 にアップグレードされました。e1000ドライバーがバージョン 7.3.21-k8-NAPI にアップグレードされました。mlx4_enドライバーがバージョン 2.2-1 にアップグレードされました。mlx4_ibドライバーがバージョン 2.2-1 にアップグレードされました。mlx5_coreドライバーがバージョン 2.2-1 にアップグレードされました。mlx5_ibドライバーがバージョン 2.2-1 にアップグレードされました。ocrdmaドライバーがバージョン 10.2.287.0u にアップグレードされました。ib_ipoibドライバーがバージョン 1.0.0 にアップグレードされました。ib_qibドライバーがバージョン 1.11 にアップグレードされました。enicドライバーがバージョン 2.1.1.67 にアップグレードされました。be2netドライバーがバージョン 10.4r にアップグレードされました。tg3ドライバーがバージョン 3.137 にアップグレードされました。r8169ドライバーがバージョン 2.3LK-NAPI にアップグレードされました。

第29章 グラフィックドライバーの更新

vmwgfxドライバーがバージョン 2.6.0.0 にアップグレードされました。

パート IV. 非推奨の機能

ここでは、Red Hat Enterprise Linux 7.1 までのすべてのマイナーリリースで非推奨となった機能の概要を説明します。

第30章 Red Hat Enterprise Linux 7 での非推奨の機能

依存関係としてリンク付けされたライブラリーのシンボルが、ld では解決されない

以前のリリースでは、リンク付けされた任意のライブラリーのシンボルがすべて

ld リンカーによって解決されていました (他のライブラリーの依存関係として暗示的にしかリンク付けされていない場合も同様)。そのため、開発者が暗示的にリンク付けされたライブラリーのシンボルをアプリケーションコードに使用するのに、これらのライブラリーのリンクを明示的に指定する必要はありませんでした。

セキュリティー上の理由から

ld が変更し、依存関係として暗黙的にリンク付けされたライブラリーのシンボルに対する参照を解決しないようになりました。

これにより、ライブラリーのリンクを宣言せず依存関係として暗黙的にしかリンク付けしていない場合には、アプリケーションコードでそのライブラリーのシンボルの使用を試みると、

ld とのリンクに失敗します。依存関係としてリンク付けされたライブラリーのシンボルを使用する場合、開発者はこれらのライブラリーとも明示的にリンク付けする必要があります。

Windows ゲスト仮想マシンのサポートが限定

Red Hat Enterprise Linux 7 以降、Windows ゲスト仮想マシンは、Advanced Mission Critical (AMC)などの特定のサブスクリプションプログラムでのみサポートされます。

パート V. 既知の問題

このパートでは Red Hat Enterprise Linux 7.1 の既知の問題を説明します。

第31章 インストールおよび起動

-

Anacondaコンポーネント、BZ#1067868 - 特定の状況では、ブート DVD または ISO イメージからシステムをインストールする場合は、ネットワーク接続を設定して有効にした場合に、割り当てられたすべての IP アドレスがネットワークスポークに表示されるわけではありません。この問題を回避するには、ネットワークスポークを離れて、再度入力します。再入力すると、割り当てられたアドレスがすべて正しく表示されます。

Anacondaコンポーネント、BZ#1085310- インストール方法でネットワーク接続が必要でない限り、ネットワークデバイスはインストール時に自動的に有効になりません。その結果、非アクティブなネットワークデバイスが原因で、キックスタートインストール時にトレースバックエラーが発生する可能性があります。この問題を回避するには、起動時に

ksdevice=linkオプションを設定するか、ks.cfgファイルに--device=linkオプションを追加して、キックスタートインストール中にアクティブなリンクを持つネットワークデバイスを有効にします。 Anacondaコンポーネント、BZ#1185280- IPv6 のみの設定を持つインターフェイスは、IPv6 ソースからの手動グラフィカルインストール後にネットワークインターフェイスを起動しません。したがって、システムはインターフェイスを ONBOOT=no に設定して起動するため、ネットワーク接続は機能しません。Automatically connect to network チェックボックスを選択し(利用可能な場合は)、以下のようにコマンドで kickstart を使用します。

network --noipv4 --bootproto=dhcp --activateいずれの場合も、システムの起動時に IPv6 がアクティブになるように設定されています。ネットワークインターフェイスが IPv4 および IPv6 設定に設定されており、IPv6 アドレスからインストールされている場合は、インストール後にシステム起動時にアクティブになるように設定されます(ONBOOT=yes)。 Anacondaコンポーネント、BZ#1085325anacondaインストーラーは FCoE ディスクの追加を正しく処理しません。これにより、anacondaの事前ストレージページに FCoE ディスクを追加すると、以下のエラーメッセージが出て失敗します。No Fibre Channel Forwarders or VN2VN Responders Found

この問題を回避するには、単に手順を繰り返して FCoE ディスクを追加します。繰り返し実行すると、設定プロセスが正しい結果を生成します。または、anacondaユーザーインターフェイスに FCoE ディスクを追加する前に、anacondaシェルで lldpad -d コマンドを実行して、上記の問題を回避します。anacondaコンポーネント、BZ#1087774- ソースコードは、

bnx2iiSCI ドライバーでの起動を正しく処理しません。そのため、Red Hat Enterprise Linux 7.1 をインストールすると、インストール完了後にサーバーが自動的に再起動しません。現在利用できる回避策はありません。 Anacondaコンポーネント、BZ#965985- IBM System z アーキテクチャーでレスキューモードで起動すると、レスキューシェルの 2 番目と 3 番目のレスキュー画面が不完全であり、適切に表示されません。

Anacondaコンポーネント、BZ#1190146/bootパーティションが分離されておらず、カーネルコマンドラインでboot=パラメーターを指定すると、FIPS モードでシステムの起動に失敗します。この問題を回避するには、カーネルコマンドラインからboot=パラメーターを削除します。Anacondaコンポーネント、BZ#1174451- テキストモードのインストール中に ネットワーク 設定ダイアログでネームサーバーを設定する際に、ユーザーがネームサーバー間で空白文字を挿入すると、インストーラーが予期せず終了します。この問題を回避するには、インストールの Network Configuration ステップで複数のネームサーバーを設定する場合は、ネームサーバー間でスペースを入れずにコンマ区切りのリストに入力します。たとえば、この状況で 1

.1.1.1、インストーラーが複数のネームサーバーを正しく設定し、クラッシュしないようにします。2.1.2.1 にスペースを入力すると、インストーラーがクラッシュし、スペースなしで 1.1.1.1,2.1.2.1 と入力すると、 Anacondaコンポーネント、BZ#1166652- インストールシステムに、別のアクティブな物理ネットワークインターフェイスに接続された複数の iSCSI ストレージターゲットがある場合、インストーラーは インストール先 画面で iSCSI ターゲット検出を開始するとハングします。2 つの異なるネットワークでアクセス可能な iSCSI マルチパスターゲットでも同じ問題が発生し、ターゲットを ネットワークインターフェイスにバインド オプションが選択されて いる場合でも発生します。この問題を回避するには、アクティブな物理ネットワークインターフェイスが 1 つだけ利用可能な iSCSI ターゲットがあることを確認し、インストール後に他のインターフェイスに追加のターゲットを割り当てます。

Anacondaコンポーネント、BZ#1168169- 手動インストール時に 1024x768 (800x600 など)の画面の解像度を使用すると、手動パーティション設定 画面の一部の制御に到達できなくなります。この問題は、VNC サーバーはデフォルトで 800x600 に設定されているため、VNC ビューアーを使用してインストールシステムに接続する際に一般的に表示されます。この問題を回避するには、起動オプションを使用して、解像度を 1024x768 以上に設定します。以下に例を示します。

linux inst.vnc inst.resolution=1024x768Anaconda 起動オプションの詳細は、『Red Hat Enterprise Linux 7.1 インストールガイド』 を参照してください。 dracutコンポーネント、BZ#1192480- 約 15 分後に iSCSI サーバーへの接続を試みる際に、IPv6 を使用して iSCSI で起動するシステムがタイムアウトします。ただし、正常に接続し、期待どおりに起動します。

kernelコンポーネント、BZ#1055814- UEFI ベースのシステムに Red Hat Enterprise Linux 7 をインストールすると、Anaconda インストーラーが次のエラーで予期せず終了します。

BootLoaderError: failed to remove old efi boot entry

この問題を回避するには、ブートメニューでInstall Red Hat Enterprise Linux 7オプションを編集し、e キーを押して、efi_no_storage_paranoiaカーネルパラメーターをlinuxefiで始まる行の最後に追加します。F10 キーを押して変更したオプションを起動し、インストールを開始します。 sg3_utilsコンポーネント、BZ#1186462- 従来の init スクリプトの代わりに

systemdを使用するように iprutils パッケージの変換により、システムの起動時にsgドライバーが読み込まれなくなりました。そのため、sgドライバーが読み込まれないと、/dev/sg*デバイスが存在しないようになります。この問題を回避するには、modprobe sg を手動で発行するか、init スクリプトに追加します。sgドライバーが読み込まれると、/dev/sg*デバイスが存在し、sgドライバーを使用して SCSI デバイスにアクセスできます。 Anacondaコンポーネント、BZ#1072619- 読み取り専用ディスクをハードドライブのインストールソースとして使用することはできません。

inst.repo=hd: device :pathオプションを指定すると、デバイス が書き込み可能であることを確認してください。 kernelコンポーネント、BZ#1067292、BZ#1008348- さまざまなプラットフォームには、LSI が提供する BIOS または UEFI 支援ソフトウェア RAID が含まれます。このハードウェアには、Red Hat Enterprise Linux に含まれないクローズドソース

メガsrドライバーが必要です。したがって、メガーに依存するプラットフォームおよびアダプターは、Red Hat ではサポートされていません。また、dmraidDisk Data Format 1 (DDF1)機能など、特定のオープンソース RAID の代替機能の使用は現在、これらのシステムではサポートされていません。ただし、ServeRAID アダプターを使用する IBM System x サーバーなどの特定のシステムでは、BIOS RAID 機能を無効にできます。これを行うには、UEFI メニューを入力し、System Settings および Devices および I/O Ports サブメニューを Configure the onboard SCU サブメニューに移動します。次に、SCU 設定をRAIDからnonRAIDに変更します。変更を保存し、システムを再起動します。このモードでは、ストレージは、mptsas、mpt2sas、mpt3sasなど、Red Hat Enterprise Linux に同梱されているオープンソースの RAID 以外の LSI ドライバーを使用して設定されます。IBM システムのmegasrドライバーを取得するには、IBM サポートページ を参照してください。特定の Cisco Unified Computing System (UCS)プラットフォームもこの制限の影響を受けます。ただし、これらのシステムで BIOS RAID 機能を無効にすることはできません。megasrドライバーを取得するには、Cisco サポートページ を参照してください。注記説明されている制限は、megaraidドライバーを使用する LSI アダプターには適用されません。これらのアダプターは、アダプターファームウェアに RAID 機能を実装します。 カーネルコンポーネント、BZ#1168074- CPU のホットプラグ中に、カーネルは以下の警告メッセージを発行することがあります。

WARNING: at block/blk-mq.c:701__blk_mq_run_hw_queue+0x31d/0x330()

メッセージは安全性に問題がないため、無視できます。 kernelコンポーネント、BZ#1097468- Linux カーネルの Non-Uniform Memory Access (NUMA)バランシングは、常に正常に機能するとは限りません。これにより、

numa_balancingパラメーターが設定されている場合、一部のメモリーは制約のあるノードに移行する前に任意の宛先以外のノードに移動でき、移行先ノードのメモリーも特定の状況で減少します。現在、利用可能な既知の回避策はありません。 kernelコンポーネント、BZ#1087796bnx2fcドライバーが破損したフレームを処理している間にbnx2xモジュールを削除しようとすると、カーネルパニックが発生します。この問題を回避するには、modprobe -r bnx2x コマンドを実行する前に、アクティブな FCoE インターフェイスをすべてシャットダウンします。Kernelコンポーネント、BZ#915855qla4xxドライバーが USB サブシステムと割り込み行を共有している場合、システムに存在する QLogic 1G iSCSI アダプターは、呼び出しトレースエラーが発生する可能性があります。このエラーは、システム機能には影響しません。このエラーは、/var/log/messagesファイルのカーネルログメッセージにあります。呼び出しトレースがカーネルログメッセージにログインしないようにするには、システムの起動時にnousbカーネルパラメーターを追加します。カーネルコンポーネント、BZ#1164997- BCM57711 デバイスで

bnx2xドライバーを使用し、Virtual Extensible LAN (VXLAN)でトラフィックを送信する場合、送信されたパケットには誤ったチェックサムがあります。その結果、通信に失敗し、UDP: bad checksumメッセージが受信側のカーネルログに表示されます。この問題を回避するには、ethtoolユーティリティーを使用してbnx2xデバイスのチェックサムオフロードを無効にします。 カーネルコンポーネント、BZ#1164114- ネットワークインターフェイスカード(NIC)が

downに設定されている間に特定のパラメーターを変更すると、qlgeドライバーを使用している場合はシステムが応答しなくなる可能性があります。この問題は、New API (NAPI)の登録と登録解除間の競合状態が原因で発生します。現在利用できる回避策はありません。 system-config-kdumpコンポーネント、BZ#1077470- Kernel Dump Configuration ウィンドウで、Target settings タブで Raw device オプションを選択しても機能しません。この問題を回避するには、

kdump.confファイルを手動で編集します。 Yaboot コンポーネント、BZ#1032149yabootブートローダーのバグにより、Red Hat Enterprise Linux 6 から Red Hat Enterprise Linux 7 へのアップグレードは、不明なまたは破損したファイルシステムエラーで IBM Power Systems で失敗する可能性があります。util-linuxコンポーネント、BZ#1171155anacondaインストーラーは、IBM AIX オペレーティングシステムのラベルの付いたディスクを正しく処理できません。これにより、このようなディスクに Red Hat Enterprise Linux をインストールしようとすると失敗します。インストールの失敗を防ぐために、AIX ラベル付きのディスクを使用しないことが推奨されます。カーネルコンポーネント、BZ#1192470- IBM System z アーキテクチャーで実行している Red Hat Enterprise Linux 6.6 から Red Hat Enterprise Linux 7.1 へのインプレースアップグレードを実行しようとし、Red Hat Enterprise Linux 6.6 に

kernel-kdumpパッケージがインストールされていると、kdumpブートレコードは削除されません。したがって、ziplユーティリティーが呼び出されると、アップグレードに失敗します。この問題を回避するには、アップグレードを実行する前に、/etc/zipl.confファイルからkdumpブートレコードを削除します。 Anacondaコンポーネント、BZ#1171778- フルネームのみを設定し、テキストインストールで新規ユーザーのユーザー名を設定しても、root パスワードを設定する必要はありません。そのため、このようなユーザーが設定され、root パスワードが設定されていない場合、ユーザーはログインできず、root ではありません。また、このバグにより initial-setup がクラッシュしてから、このようなインストール後にユーザーを作成したり、root パスワードを設定したりすることはできません。この問題を回避するには、インストール時に root パスワードを設定するか、テキストインストール時にユーザーのユーザー名を設定します。

python-blivetコンポーネント(BZ#1192004)- iSCSI ディスクを追加してパーティションを再設定する前に、インストーラーは予想外に終了します。したがって、このような状況では、インストールを正常に完了できません。この問題を回避するには、インストール中に iSCSI ディスクまたは FCoE ディスクを追加する前に、ストレージをリセットするか、再起動してください。

Anacondaコンポーネント、BZ#1168902anacondaインストーラーは、inst.ks=cdrom:/ファイルを想定し、ks.cfgパラメーターを使用して起動する場合は ks.cfgks.cfgファイルが数分以内に指定されていない場合は緊急モードに入ります。起動に時間がかかる一部のエンタープライズサーバーでは、Anaconda はユーザーがks.cfgファイルを提供できるのに十分な時間待機しません。この問題を回避するには、rd.retryブートパラメーターを追加し、大きな値を使用します。たとえば、rd.retry=86400を使用すると 24 時間が経過するとタイムアウトになり、rd.retry=1<<15を使用すると、約 34 年後にタイムアウトになり、既知のすべてのシナリオで十分な時間が提供されます。subscription-managerコンポーネント、BZ#1158396firstbootユーティリティーで使用される Back ボタンは適切に機能しません。多くの場合、無効にされ、有効になっている場合は、キーを押しても効果はありません。そのため、Subscription Management Registration で Back をクリックしても前のパネルに戻ることはありません。戻る場合は、無効なサーバーまたは無効な認証情報を入力して、Done をクリックします。その後、Unable to reach the server ダイアログか、Unable to register the system ダイアログのいずれかが最初のfirstbootパネルの上部に表示されます。エラーダイアログを解除し、No, I prefer to register at a later time オプションを選択します。kernelコンポーネント、BZ#1076374https://bugzilla.redhat.com/show_bug.cgi?id=1076374- GRUB2 ブートローダーは、Hypertext Transfer Protocol (HTTP)および Trivial File Transfer Protocol (TFTP)によるネットワークブートをサポートします。ただし、ネットワークトラフィックが大きい場合、HTTP でのネットワークブートは非常に遅くなり、タイムアウトが発生する可能性があります。この問題が発生した場合は、TFTP を使用してカーネルおよび initrd イメージを読み込みます。これを行うには、ブートファイルを TFTP サーバーディレクトリーに置き、以下を

grub.cfgファイルに追加します。ここで、1.1.1.1は TFTP サーバーのアドレスです。insmod tftp set root=tftp,1.1.1.1

Anacondaコンポーネント、BZ#1164131- ドライバー更新ディスクローダーは、ネットワークデバイスがすでに設定されている場合は再設定されません。したがって、ドライバー更新ディスクを使用して既存の機能ネットワークドライバーを別のバージョンに置き換えると、ネットワークを使用してインストーラーのランタイムイメージを取得できなくなります。この問題を回避するには、インストールプロセス中に提供されたネットワークドライバーを使用し、インストール後にネットワークドライバーを更新します。

第32章 ストレージ

kernelコンポーネント、BZ#1170328- Internet Small Computer System Interface (iSCSI)ターゲットが iSCSI Extensions for RDMA (iSER)インターフェイスを使用して設定されている場合、iSER を介した検出の実行に失敗します。そのため、場合によっては、ターゲットパニックが発生することがあります。検出に iSER を使用せず、ログインフェーズにのみ iSER を使用することが推奨されます。

kernelコンポーネント、BZ#1185396- サーバーを iSER 対応の iSCSI ターゲットとして使用し、接続損失が繰り返し発生すると、ターゲットが応答を停止する可能性があります。その結果、カーネルは応答しなくなります。この問題を回避するには、iSER 接続損失を最小限に抑えるか、iSER 以外の iSCSI モードに戻します。

kernelコンポーネント、BZ#1061871、BZ#1201247- ストレージアレイが CHECK CONDITION ステータスを返し、センスデータが無効な場合、Small Computer Systems Interface (SCSI)の中間層コードは I/O 操作を再試行します。後続の I/O 操作が同じ結果を受け取ると、I/O 操作は無限に再試行されます。このバグについては、現在回避策は利用できません。

第33章 ファイルシステム

kernelコンポーネント、BZ#1172496- ext4 コードのバグにより、1 キロバイトのブロックサイズを持ち 32 メガバイト未満の ext4 ファイルシステムのサイズを変更することはできません。

第34章 仮想化

netcfコンポーネント、BZ#1100588- ネットワーク以外のソースから Red Hat Enterprise Linux 7 をインストールする場合、デフォルトでネットワークデバイスはインターフェイス設定ファイルで指定されません。これにより、

virshユーティリティーで iface-bridge コマンドを使用したブリッジの作成に失敗し、エラーメッセージが表示されます。この問題を回避するには、/etc/sysconfig/network-scripts/ifcfg-*ファイルにDEVICE=行を追加します。 grub2コンポーネント、BZ#1045127- 7 を超える PCI ブリッジをネスト化して、セグメンテーションフォールトエラーが発生することが知られています。ネストされた 7 個を超える PCI ブリッジを作成することは推奨されません。

kernelコンポーネント、BZ#1075857- Red Hat Enterprise Linux 7 では、kernel

sym53c8xxモジュールに対応していません。したがって、Red Hat Enterprise Linux が Xen ハイパーバイザーまたは Amazon Web Services (AWS) Elastic Compute Cloud (EC2)上でゲストとして実行されている場合、エミュレートされた Small Computer System Interface (SCSI)ディスクを使用することはできません。Red Hat は、代わりに準仮想化デバイスを使用することを推奨します。 kernelコンポーネント、BZ#1081851xen_emulated_unplug=neverオプションまたはxen_emulated_unplug=unnecesary オプションがゲストカーネルコマンドラインに渡されると、新しいデバイスを Xen ゲストにホットプラグしようと試みません。ホストで xl コマンドを実行すると成功しますが、ゲストにデバイスは表示されません。この問題を回避するには、ゲストカーネルコマンドラインから前述のオプションを削除し、準仮想化ドライバーを使用してホットプラグを許可します。xen_emulated_unplug=neverおよびxen_emulated_unplug=unnecesary は、デバッグ目的にのみ使用されることに注意してください。kernelコンポーネント、BZ#1035213- Hyper-V 環境で SCSI ディスクのホットプラグとホットアンプラグ後には、ディスクがエラーをログに記録し、数分間使用できなくなることがあり、partprobe コマンドで調べると誤った情報が表示されます。

カーネルコンポーネント、BZ#1183960- 以前の Intel マイクロコードの更新では、第 4 世代 Intel Core プロセッサー、Intel Xeon v3 プロセッサー、および第 5 世代 Intel Core プロセッサーから Hardware Lock Elision (HLE)および Restricted Transactional Memory (RTM)機能が削除されました。ただし、マイクロコード更新なしで CPU を含むホストから、更新のある CPU を含むホストへの KVM ゲストのライブマイグレーションを実行すると、ゲストは HLE および RTM の使用を継続しようとする場合があります。これにより、

Illegal Instructionエラーにより、ゲストのアプリケーションが予期せず終了する可能性があります。この問題を回避するには、HLE および RTM のある CPU から 機能なしで CPU に移行すると、ゲストをシャットダウンし、非ライブマイグレーションを実行します。これにより、移行後に HLE および RTM がゲストで使用できなくなり、上記のクラッシュが阻止されます。 systemdコンポーネント、BZ#1151604、BZ#1147876- QEMU と pSeries プラットフォーム間の意図しない互換性がないため、systemd-detect-virt コマンドおよび virt-what コマンドは IBM Power Systems 上の PowerKVM 仮想化を適切に検出できません。現在、既知の回避策はありません。

カーネルコンポーネント、BZ#1153521merge_across_nodes=1パラメーターでカーネル共有メモリー(KSM)機能が有効になっている場合、KSM はmbind()関数で設定されたメモリーポリシーを無視し、一部のメモリー領域から、ポリシーに一致しない NUMA (Non-Uniform Memory Access)ノードにページをマージする可能性があります。この問題を回避するには、KSM を無効にするか、QEMU で NUMA メモリーバインディングを使用する場合はmerge_across_nodesパラメーターを0に設定します。これにより、KVM 仮想マシンに設定された NUMA メモリーポリシーが期待どおりに機能するためです。

第35章 デプロイメントおよびツール

systemdコンポーネント、BZ#1178848systemdサービスは、読み取り専用としてマウントされるcgroupツリーにcgroupプロパティーを設定できません。その結果、以下のエラーメッセージがログに表示される可能性があります。Failed to reset devices.list on /machine.slice: Invalid argument

お使いのシステムに大きな影響を及ぼさないため、この問題は無視できます。systemdコンポーネント、BZ#978955- systemctl [start|stop|restart] NAME コマンドを使用してサービスまたはユニットを開始、停止、または再起動しようとすると、アクションが成功したかどうかをユーザーに通知するためのメッセージは表示されません。

subscription-managerコンポーネント、BZ#1166333subscription-managerのユーザーインターフェイスの Assamese (as-IN)、Punjabi (pa-IN)、および Korean (ko-KR)の翻訳が不完全です。これにより、これらのロケールのいずれかで実行されているsubscription-managerのユーザーは、設定された言語ではなく英語のラベルが表示される可能性があります。systemtapコンポーネント、BZ#1184374- カーネルの特定の機能は、期待どおりにプローブされません。この問題を回避するには、ステートメントまたは関連関数でプローブを試行します。

systemtapコンポーネント(BZ#1183038)- 関数プローブ内では、特定のパラメーターや関数にアクセスできません。これにより、

$parameterアクセスを拒否することができます。この問題を回避するには、systemtapプロログルサーチのヒューリスティックをアクティブにします。

第36章 コンパイラーおよびツール

java-1.8.0-openjdkコンポーネント、BZ#1189530- Red Hat Enterprise Linux 7.1 では、java-1.8.0-openjdk パッケージは RPM メタデータに java を提供しないため、

Javaを必要とするパッケージとの互換性が破損し、Enterprise Application Platform (EAP)チャンネルから利用できます。この問題を回避するには、java-1.8. 0-openjdk をインストールする前に、RPM メタデータに java を提供する別のパッケージをインストールします。

第37章 ネットワーク

rsyncコンポーネント、BZ#1082496rsyncd@.servicersyncd.service コマンドを実行して rsync をデーモンとして実行すると、期待どおりに機能します。InfiniBandコンポーネント、BZ#1172783- libocrdma パッケージは、InfiniBand サポートグループのデフォルトパッケージセットには含まれていません。したがって、ユーザーが InfiniBand サポートグループを選択し、RDMA over Converged Ethernet (RoCE)が Emulex OneConnect アダプターで機能することが予想される場合、必要なドライバー

libocrdmaはデフォルトでインストールされません。初回起動時に、以下のコマンドを実行して、不足しているパッケージを手動でインストールできます。~]# yum install libocrdmaこれにより、ユーザーは RoCE モードで Emulex OneConnect デバイスを使用できるようになりました。 vsftpdコンポーネント、BZ#1058712vsftpdデーモンは、現在、Elliptic Curve Diffie-Hellman Exchange (ECDHE)キー交換プロトコルに基づく暗号スイートをサポートしていません。したがって、vsftpdがこのようなスイートを使用するように設定されている場合、共有暗号 SSLアラートで接続は拒否されます。arptablesコンポーネント、BZ#1018135- Red Hat Enterprise Linux 7 では、arptables パッケージが導入されました。これは、Red Hat Enterprise Linux 6 に含まれる arptables_jf パッケージに代わるものです。このバージョンの構文は arptables_jf とは異なるため、arptables のすべてのユーザーはスクリプトを更新することが推奨されます。

opensslコンポーネント、BZ#1062656- MD5 署名証明書を必要とする WPA (Wi-Fi Protected Access) Enterprise Access Point (AP)に接続することはできません。この問題を回避するには、

wpa_supplicant.serviceファイルを/usr/lib/systemd/system/ディレクトリーから/etc/systemd/system/ディレクトリーにコピーし、以下の行をファイルのServiceセクションに追加します。Environment=OPENSSL_ENABLE_MD5_VERIFY=1

次に、root で systemctl daemon-reload コマンドを実行して、サービスファイルを再読み込みします。重要MD5 証明書は安全性が非常に低く、Red Hat では使用を推奨していません。

第38章 Red Hat Enterprise Linux Atomic Host

dracutコンポーネント、BZ#1160691- Red Hat Enterprise Linux Atomic Host 7.1.0 では、Anaconda インストーラーで暗号化された root インストールを設定できますが、システムは後で起動しません。インストーラーでこのオプションを選択することは推奨されません。

dracutコンポーネント、BZ#1189407- Red Hat Enterprise Linux Atomic Host 7.1.0 は Anaconda のインストール時に iSCSI サポートを提供しますが、現在のコンテンツセットには iSCSI サポートが含まれていないため、システムはストレージにアクセスできません。インストーラーでこのオプションを選択することは推奨されません。

kexec-toolsコンポーネント、BZ#1180703- コードの解析の問題により、kdump ユーティリティーは現在、

/var/crash/ではなく、/sysroot/crash/ディレクトリーにカーネルクラッシュドリップを保存します。 rhel-server-atomicコンポーネント(BZ#1186923)- kernel-devel を含む host-kernel-matching パッケージと他のパッケージが rheltools コンテナーイメージにインストールされている場合を除き、Red Hat Enterprise Linux Atomic Host 7.1.0 は現在 systemtap をサポートしていません。

rhel-server-atomicコンポーネント(BZ#1193704)- Red Hat Enterprise Linux Atomic Host は、3 GB のストレージを root パーティションに割り当てます。これには、docker ボリュームが含まれます。より多くのボリューム領域をサポートするには、システムに物理ストレージをさらに追加するか、root 論理ボリュームを拡張する必要があります。Red Hat Enterprise Linux Atomic Host の Getting Started with Red Hat Enterprise Linux Atomic Host の Managing Storage with Red Hat Enterprise Linux Atomic Host セクションでは、この問題の回避策を説明します。

rhel-server-atomicコンポーネント(BZ#1186922)- ltrace コマンドが Super-Privileged Container (SPC)内で実行され、Red Hat Enterprise Linux Atomic Host で実行しているプロセスを追跡できない場合、ltrace コマンドは、トレースするプロセスに接続されている共有ライブラリーのバイナリーイメージを見つけることができません。これにより、ltrace は、以下の例のような一連のエラーメッセージを表示します。

Can't open /lib64/libwrap.so.0: No such file or directory Couldn't determine base address of /lib64/libwrap.so.0 ltrace: ltrace-elf.c:426: ltelf_destroy: Assertion `(<e->plt_relocs)->elt_size == sizeof(GElf_Rela)' failed.

rhel-server-atomicコンポーネント、BZ#1187119- Red Hat Enterprise Linux Atomic Host には、ホスト自体のコンテンツのカスタマイズや上書きのメカニズムは含まれません。たとえば、デバッグにカスタムカーネルを使用するツールは含まれません。

rhel-server-atomicコンポーネント、BZ#1187119- Red Hat Enterprise Linux Atomic Host には、ホスト自体のコンテンツのカスタマイズや上書きのメカニズムは含まれません。たとえば、デバッグにカスタムカーネルを使用するツールは含まれません。

第39章 Linux コンテナー

Dockerコンポーネント、BZ#1193609- docker シンプール設定のループデバイスを設定する場合、docker の削除やコンテナー I/O 操作などの Docker 操作が遅くなる可能性があります。推奨される代替設定は、LVM シンプールを設定し、docker のストレージバックエンドとして使用することです。LVM シンプールの設定方法は、man ページの

lvmthin (7)を参照してください。次に、/etc/sysconfig/docker-storageファイルを変更して以下の行を追加し、コンテナーストレージに LVM シンプールを使用します。DOCKER_STORAGE_OPTIONS= --storage-opt dm.thinpooldev=<pool-device>

dockerコンポーネント、BZ#1190492- 一部のアプリケーションコンテナーがすでにアクティブな間に起動される Super-Privileged Container (SPC)は、これらのアプリケーションコンテナーのファイルシステムツリーにアクセスできます。ファイルシステムツリーはデバイスマッパーの thin ターゲットデバイスにあります。SPC はこれらのファイルシステムツリーの参照を保持するため、アプリケーションコンテナーの終了時に、docker デーモンはシンターゲットをクリーンアップできません(デバイスはビジーです)。これにより、以下のエラーメッセージが systemd のジャーナルに記録されます。

Cannot destroy container {Id}: Driver devicemapper failed to remove root filesystem {Id}: Device is Busy{Id}はコンテナーランタイム ID のプレースホルダーで、アプリケーションコンテナーの終了後も古いデバイスマッパー thin target が残されます。 dockerコンポーネント、BZ#1190492- 一部のアプリケーションコンテナーがすでにアクティブな間に起動される Super-Privileged Container (SPC)は、これらのアプリケーションコンテナーのファイルシステムツリーにアクセスできます。ファイルシステムツリーはデバイスマッパーの thin ターゲットデバイスにあります。SPC はこれらのファイルシステムツリーの参照を保持するため、アプリケーションコンテナーの終了時に、docker デーモンはシンターゲットをクリーンアップできません(デバイスはビジーです)。これにより、以下のエラーメッセージが systemd のジャーナルに記録されます。

Cannot destroy container {Id}: Driver devicemapper failed to remove root filesystem {Id}: Device is Busy{Id}はコンテナーランタイム ID のプレースホルダーで、アプリケーションコンテナーの終了後も古いデバイスマッパー thin target が残されます。 Dockerコンポーネント、BZ#1188252- docker デーモンは、Super-Privileged Container (SPC)の実行中に予期せず終了する場合があります。そのため、Super-Privileged コンテナーに関連する古いエントリーは

/var/lib/docker/linkgraph.dbに残され、コンテナーは後で正しく再起動できません。 gdbコンポーネント、BZ#1186918- GNU デバッガー(GDB)が Super-Privileged Container (SPC)内で実行し、Red Hat Enterprise Linux Atomic Host の別のコンテナーで実行されているプロセスに割り当てると、GDB は、デバッグするプロセスによって読み込まれた主な実行ファイルや共有ライブラリーのバイナリーイメージを見つけられません。その結果、GDB は、存在しないファイルに関連するエラーメッセージを表示するか、存在しないものの、GDB が正しくアタッチされたように見えることがありますが、後続のコマンドは失敗したり、破損した情報を表示する可能性があります。回避策として、以下のようにコマンドを実行する前に sysroot および file を指定します。

set sysroot /proc/PID/root file /proc/PID/exe attach PID

第40章 認証および相互運用性

bind-dyndb-ldapコンポーネント(BZ# 1139776)bind-dyndb-ldapシステムプラグインの最新バージョンでは、以前のバージョンに対して大幅に改善されていますが、現在いくつかの制限があります。制限の 1 つは LDAP 名前変更(MODRDN)操作のサポートがありません。そのため、LDAP で名前が変更された DNS レコードが正しく提供されません。この問題を回避するには、namedデーモンを再起動して、MODRDN 操作ごとにデータを再同期します。Identity Management (IdM)クラスターで、すべての IdM レプリカでnamedデーモンを再起動します。ipaコンポーネント、BZ#1187524userRoot.ldifファイルおよびipaca.ldifファイル(Identity Management (IdM)がバックアップからの復元時にバックエンドを再インポート)は、IdM バックアップを含む tar アーカイブに存在していても、完全なサーバー復元中に開くことができません。そのため、これらのファイルはサーバーのフル復元時にスキップされます。サーバーのフルバックアップから復元すると、復元されたバックエンドはバックアップの作成後に一部の更新を受け取ることができます。バックアップが作成された時間と復元が実行される時間の間に受信されたすべての更新が失われるため、これは想定されていません。サーバーが正常に復元されましたが、無効なデータが含まれる可能性があります。レプリカの初期化に無効なデータを含む復元されたサーバーを使用すると、レプリカの再初期化は成功しますが、レプリカのデータは無効になります。現在利用できる回避策はありません。完全なサーバー IdM バックアップから復元されたサーバーを使用してレプリカを再初期化することが推奨されます。これにより、復元および再初期化プロセスの最後に予期しない更新が存在しないことを確認することが推奨されます。この既知の問題は、データのみの IdM 復元ではなく、完全なサーバー IdM 復元にのみ関連します。ipa (slapi-nis)コンポーネント、BZ#1157757- Identity Management (IdM)と AD へのフォレスト間の信頼を使用して Active Directory (AD)ユーザーがレガシークライアントにアクセスできるように Schema Compatibility プラグインが設定されている場合、AD ユーザーの複雑なグループメンバーシップを解決する要求を受信すると、389 Directory Server は特定の条件下で CPU 消費を増やすことができます。

ipaコンポーネント、BZ#1186352- Identity Management (IdM)サーバーをバックアップから復元し、復元したデータを他のレプリカに再初期化しても、スキーマ互換性プラグインは復元および再初期化を実行する前に古いデータのキャッシュを維持できます。その結果、レプリカが予期せず動作する可能性があります。たとえば、バックアップの実行後に最初に追加されたユーザーの追加を試み、復元および再初期化の手順で削除された場合、スキーマ互換性キャッシュには競合するユーザーエントリーが含まれるため、操作はエラーで失敗する可能性があります。この問題を回避するには、マスターサーバーから再利用した後に IdM レプリカを再起動します。これにより、スキーマ互換性キャッシュがクリアされ、上記の状況でレプリカが期待どおりに動作するようになります。

ipaコンポーネント、BZ#1188195- 匿名ユーザーと認証されたユーザーは、Red Hat Enterprise Linux 7.1 バージョンの Identity Management (IdM)にアップグレードした後に

facsimiletelephonenumberユーザー属性を読み取るデフォルトのパーミッションを失います。新しいデフォルト設定を手動で変更し、属性を再度読み取りできるようにするには、以下のコマンドを実行します。ipa permission-mod 'System: Read User Addressbook Attributes' --includedattrs facsimiletelephonenumber

ipaコンポーネント、BZ#1189034- ホストの DNS ゾーンが完全修飾されていない場合、ipa host-del --updatedns コマンドはホストの DNS レコードを更新しません。Red Hat Enterprise Linux 7.0 および 6 では、修飾されていないゾーンを作成できました。修飾されていない DNS ゾーンで ipa host-del --updatedns を実行すると(例:完全修飾 example.test. ではなく、ドット(.))、コマンドは内部エラーで失敗し、DNS レコードではなくホストが削除されます。この問題を回避するには、Red Hat Enterprise Linux 7.0 または 6 を実行している IdM サーバーで ipa host-del --updatedns コマンドを実行します。ここで、ホスト DNS レコードの更新が期待どおりに機能するか、Red Hat Enterprise Linux 7.1 でコマンドを実行してからホスト DNS レコードを手動で更新します。