Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

1.3.2. IdM クライアントの概要

クライアントとは単に、Kerberos および DNS サービス、NTP 設定、および証明書サービスを使用して、IdM ドメイン内で動作するように設定されたマシンのことを指します。クライアントにはデーモンが必要なく、製品をインストールしておく必要がない点が重要な違いです。IdM クライアントにはシステム設定のみが必要で、この設定で、IdM サービスを使用するように指示します。

Red Hat Enterprise Linux システムでは、SSSD (System Security Services Daemon) などの、IdM が使用できるプラットフォームツールが多数あります。IdM サービスと連携する基盤のプラットフォームが使用されている場合には、プラットフォームアプリケーションで IdM が有効になります。特定の PAM モジュールや IdM コマンドラインユーティリティーなどの他のツールは、マシンにインストールされる IdM 固有のパッケージとして Identity Management に同梱されます。これは、Identity Management で使用されるプラットフォームコンポーネントではなく、IdM コンポーネントです。

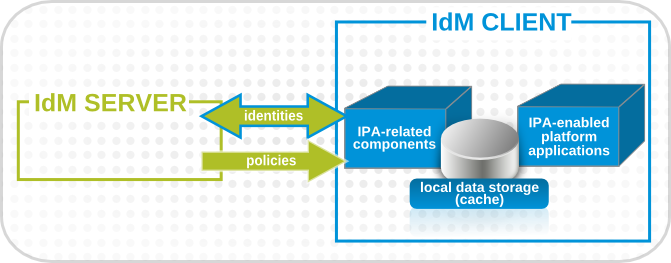

図1.3 サーバーおよびクライアントの対話

IdM は、クライアントでローカルストレージ (キャッシュ) を使用して、以下のような方法でパフォーマンスを向上します。

- マシンがオフライン時に IdM 情報を保存します。

- クライアントが中央サーバーにアクセスできない場合は、通常のタイムアウト期間が過ぎた後も情報をアクティブな状態で保持します。このキャッシュは、マシンをリブートした後も永続されます。

- サーバーを確認する前にローカルで情報をチェックして、要求のラウンドトリップタイムを短縮します。

情報は、種類 に応じて LDB データベース (LDAP と同様) またはローカルファイルシステム (XML ファイル) のいずれかに保存されます。

- ユーザー、マシン、およびグループに関する ID 情報は、LDAP ディレクトリーと同じ構文を使用する LDB データベースに保存されます。この ID 情報は、元は IdM サーバーの 389 Directory Server インスタンスに保存されていました。この情報は頻繁に変更、参照されるため、より最新の情報を迅速に呼び出すことが重要ですが、これは、クライアント上の LDB データベースとサーバーの Directory Server を使用することで可能になります。

- ポリシー情報は ID 情報よりも静的で、SELinux または sudo の設定を追加できます。これらのポリシーはサーバー上でグローバルに設定され、クライアントに伝播されます。クライアントでは、 ポリシー情報は XML ファイルのファイルシステムに保存されるので、どのサービスを管理する場合でも、ダウンロードしてネイティブファイルに変換できます。

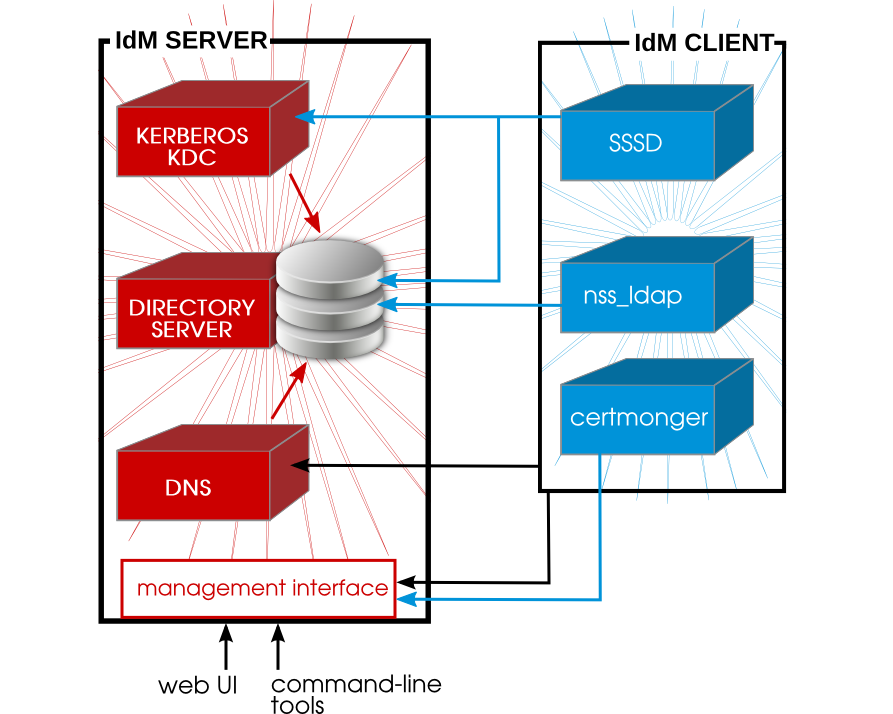

IdM サーバーの特定のサービスセットは、IdM クライアントのサービスとモジュールのサブセットと対話します。クライアントとは、IdM ドメインからキータブまたは証明書を取得できるマシン (ホスト) です。

図1.4 IdM サービス間の対話

図1.4「IdM サービス間の対話」では、Red Hat Enterprise Linux がネイティブのデーモンを 2 つ使用して IdM サーバーを操作しています。

- SSSD では、マシンのユーザー認証ができ、ホストベースのアクセス制御ルールを有効にします。

certmongerは、クライアント上の証明書を監視、更新します。仮想マシンなどのシステム上のサービス向けに新規の証明書をリクエストできます。

Red Hat Enterprise Linux クライアントがドメインに追加される (登録される) と、SSSD と

certmonger は IdM サーバーに接続するように設定され、必要な Kerberos キータブとホストの証明書が作成されます。(ホスト証明書は、Web サーバーなどの他のサービスで使用される可能性はありますが、IdM では直接使用されません。)