1.4. Web コンソールを使用した Directory Server への TLS 暗号化接続の有効化

Web コンソールを使用して TLS 暗号化を設定できます。

前提条件

- Web コンソールでインスタンスにログインしている。

手順

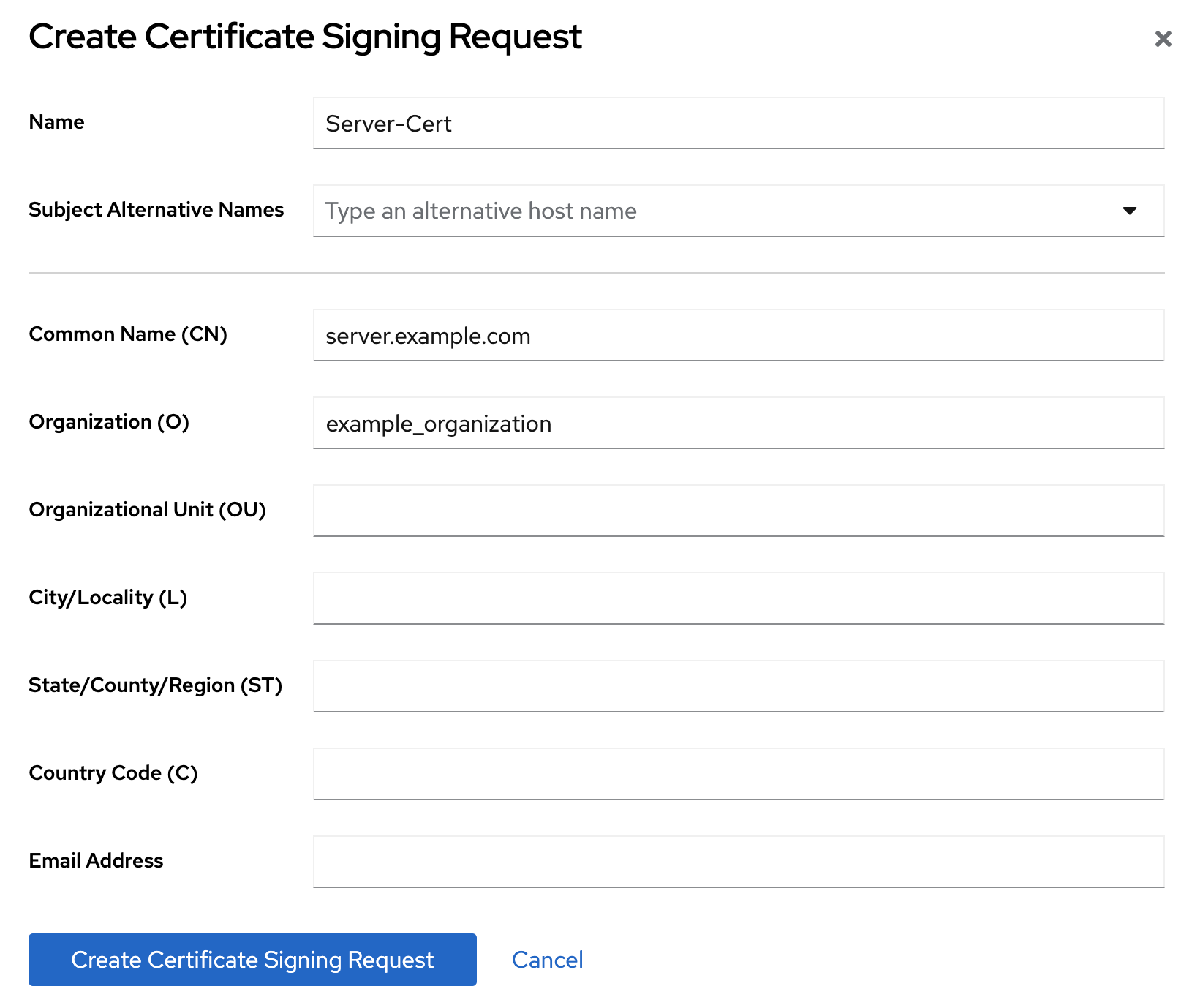

- Server → Security → Certificate Management → Certificate Signing Request に移動し、Create Certificate Signing Request をクリックします。

証明書署名要求 (CSR)、共通名 (CN)、および組織 (O) の名前を設定します。

ホストに複数の名前でアクセスできる場合は、Subject Alternative Names フィールドに代替名を設定します。

- Create Certificate Signing Request をクリックします。

CSR テキストを表示し、これをコピーします。

- 表示する CSR の Node options アイコンをクリックして、View CSR を選択します。

- CSR コンテンツをコピーします。

- 認証局 (CA) に CSR ファイルを送信し、発行した証明書を取得します。詳細は、CA のドキュメントを参照してください。

- CA から証明書を取得したら、Server → Security → Certificate Management → TLS Certificates に移動し、Add Server Certificate をクリックします。

サーバー証明書に一意のニックネームを設定し、発行された証明書をアップロードし、Add Certificate をクリックします。

後のステップには証明書のニックネームが必要であるため、証明書のニックネームを覚えておいてください。

- Server → Security → Certificate Management → Trusted Certificate Authorities に移動し、Add CA Certificate をクリックします。

- CA 証明書に一意のニックネームを設定し、CA 証明書ファイルをアップロードし、Add Certificate をクリックします。

オプション:Directory Server インスタンスのインストール時に TLS 暗号化を有効にしなかった場合は、有効にします。

- Server → Security Settings に移動し、セキュリティースイッチを有効にします。

- ポップアップウィンドウで、Enable Security をクリックします。

- Security Setting ページで Save Configuration をクリックします。

Security Configuration ページで Server Certificate Name を設定します。

- Server → Security → Security Configuration の順に移動します。

- Server Certificate Name ドロップダウンリストでサーバー証明書のニックネームを選択し、Save Configuration をクリックします。

- オプション: ドロップダウンリストに証明書のニックネームが表示されない場合は、Security Settings ページを更新して、前の手順を再度実行します。

-

オプション:

636以外の LDAPS ポートを使用する場合は、Server → Server Settings に移動し、LDAPS ポートを設定して、Save をクリックします。 firewalldサービスで LDAPS ポートを開きます。#

firewall-cmd --permanent --add-port=636/tcp#firewall-cmd --reloadオプション: Server → Security Security → Configuration に移動し、Require Secure Connections チェックボックスを選択し、Save Configuration をクリックします。

Directory Server は、プレーンテキストの LDAP ポートを無効にします。

- 右上隅の Actions をクリックし、Restart Instance を選択します。