Red Hat Directory Server のセキュリティー保護

Directory Server のセキュリティーの強化

概要

Red Hat ドキュメントへのフィードバック (英語のみ)

Red Hat ドキュメントに対するご意見をお聞かせください。ドキュメントの改善点があればお知らせください。これを行うには、以下を行います。

Jira からのフィードバック送信 (アカウントが必要)

- Jira の Web サイトにログインします。

- 上部のナビゲーションバーで Create をクリックします。

- Summary フィールドにわかりやすいタイトルを入力します。

- Description フィールドに、ドキュメントの改善に関するご意見を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- ダイアログの下部にある Create をクリックします。

Bugzilla からのフィードバック送信 (アカウントが必要)

- Bugzilla の Web サイトに移動します。

- Component として Documentation を使用します。

- Description フィールドに、ドキュメントの改善に向けたご提案を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- Submit Bug をクリックします。

第1章 Directory Server への TLS 暗号化接続の有効化

デフォルトでは、Red Hat Directory Server は暗号化なしで LDAP サービスを提供します。セキュリティーを改善するには、Directory Server で TLS を設定して、レプリケーション環境内のクライアントや他のホストを有効にして、暗号化された接続を使用できます。これらのユーザーは、ポート 389 で STARTTLS コマンドを使用し、またはセキュアな接続にポート 636 で LDAPS プロトコルを使用できます。

バインド識別名 (DN) およびパスワード、または証明書ベースの認証を使用して、簡易認証で TLS を使用できます。

Directory Server の暗号化サービスは、Mozilla Network Security Services (NSS) (TLS およびベース暗号化機能のライブラリー) によって提供されます。NSS には、連邦情報処理標準 (FIPS) 140-2 認定であるソフトウェアベースの暗号化トークンが含まれています。

1.1. Directory Server への暗号化接続のさまざまなオプション

暗号化された接続を使用して Directory Server に接続するには、以下のプロトコルとフレームワークを使用できます。

- LDAPS

-

LDAPS プロトコルを使用すると、接続は暗号化を使用して開始し、成功または失敗します。ただし、暗号化されていないデータはネットワーク経由で送信されません。このため、暗号化されていない LDAP で

STARTTLSを使用する代わりに、LDAPS の使用が推奨されます。 - LDAP 上の STARTTLS

クライアントは LDAP プロトコルで暗号化されていない接続を確立し、

STARTTLSコマンドを送信します。コマンドに成功すると、それ以降の通信はすべて暗号化されます。警告STARTTLSコマンドが失敗し、クライアントが接続をキャンセルしないと、認証情報を含むすべてのデータが暗号化されずにネットワーク上に送信されます。- SASL

- Simple Authentication and Security Layer (SASL) フレームワークを使用すると、Kerberos などの外部認証方法を使用してユーザーを認証できます。

1.2. Directory Server で NSS データベースをアンロックする方法

Directory Server は、証明書署名要求 (CSR)、秘密鍵、および証明書をネットワークセキュリティーサービス (NSS) データベースに保存します。新規インスタンスをインストールすると、インストーラーは NSS データベースを自動的に作成し、無作為にパスワードで保護します。インストーラーは、このパスワードを以下のファイルに保存します。

-

/etc/dirsrv/slapd-instance_name/pwdfile.txt:dsconf tlsコマンドは、このファイルを使用して NSS データベースにアクセスします。 /etc/dirsrv/slapd-instance_name/pin.txt: このファイルには、Directory Server の起動時に NSS データベースを自動的にアンロックするトークンとパスワードが含まれます。- インスタンスを起動するたびに、Directory Server が NSS データベースのパスワードを要求するようにするには、このファイルを削除します。

- パスワードを要求せずにインスタンスを自動的に起動するようにするには、NSS データベースパスワードを変更する場合にこのファイルを保存して更新します。

/etc/dirsrv/slapd-instance_name/pin.txt ファイルが存在しない場合は、暗号化を有効にして Directory Server を起動し、NSS データベースにパスワードを設定すると、動作は以下のようになります。

systemctlユーティリティーまたはdsctlユーティリティーがns-slapdDirectory Server プロセスを開始すると、systemdサービスはパスワードを要求して、自動的にsystemd-tty-ask-password-agentユーティリティーに入力を渡します。#

dsctl instance_name startEnter PIN for Internal (Software) Token: (press TAB for no echo)まれに、

ns-slapdDirectory Server プロセスがsystemctlユーティリティーまたはdsctlユーティリティーで開始されず、プロセスがターミナルから切り離されていると、ns-slapdは、wallコマンドを使用してすべてのターミナルにメッセージを送信します。Broadcast message from root@server (Fri 2021-01-01 06:00:00 CET): Password entry required for 'Enter PIN for Internal (Software) Token:' (PID 1234). Please enter password with the systemd-tty-ask-password-agent tool!

パスワードを入力するには、次のコマンドを実行します。

#

systemd-tty-ask-password-agentEnter PIN for Internal (Software) Token:

関連情報

1.3. コマンドラインで Directory Server への TLS 暗号化接続の有効化

TLS による暗号化または証明書ベースの認証を使用するには、Network Security Services (NSS) データベースで証明書を管理する必要があります。インスタンスを作成すると、dscreate ユーティリティーは /etc/dirsrv/slapd-instance_name/ ディレクトリーにこのデータベースを自動的に作成し、強力なパスワードで保護します。

手順

プライベートキーおよび証明書署名要求 (CSR) を作成します。外部ユーティリティーを使用して作成する場合は、この手順を省略します。

ホストが 1 つの名前のみで到達可能である場合は、以下を実行します。

#

dsctl instance_name tls generate-server-cert-csr -s "CN=server.example.com,O=example_organization"複数の名前でホストにアクセスできる場合は、以下を行います。

#

dsctl instance_name tls generate-server-cert-csr -s "CN=server.example.com,O=example_organization" server.example.com server.example.net最後のパラメーターとしてホスト名を指定した場合、このコマンドは

DNS:server.example.com, DNS:server.example.netエントリーで SAN (Subject Alternative Name) 拡張を CSR に追加します。

-s subjectパラメーターで指定した文字列は、RFC 1485 に従って有効なサブジェクト名である必要があります。サブジェクトのCNフィールドが必要で、サーバーの完全修飾ドメイン名 (FQDN) の 1 つに設定する必要があります。このコマンドは、/etc/dirsrv/slapd-instance_name/Server-Cert.csrファイルに CSR を保存します。- 認証局 (CA) に CSR を送信し、発行した証明書を取得します。詳細は、CA のドキュメントを参照してください。

CA が発行するサーバー証明書を NSS データベースにインポートします。

dsctl tls generate-server-cert-csrコマンドを使用して秘密鍵を作成した場合は、以下を入力します。#

dsconf -D "cn=Directory Manager" ldap://server.example.com security certificate add --file /root/instance_name.crt --name "server-cert" --primary-cert--name _certificate_nicknameパラメーターで設定した証明書の名前を書き留めておきます。これは後のステップで必要になります。外部ユーティリティーを使用して秘密鍵を作成した場合は、サーバー証明書および秘密鍵をインポートします。

#

dsctl instance_name tls import-server-key-cert /root/server.crt /root/server.keyこのコマンドでは、最初にサーバー証明書へのパスを指定してから、秘密鍵へのパスを指定する必要があります。このメソッドは、証明書のニックネームを

Server-Certに設定します。

CA 証明書を NSS データベースにインポートします。

#

dsconf -D "cn=Directory Manager" ldap://server.example.com security ca-certificate add --file /root/ca.crt --name "Example CA"CA 証明書の信頼フラグを設定します。

#

dsconf -D "cn=Directory Manager" ldap://server.example.com security ca-certificate set-trust-flags "Example CA" --flags "CT,,"これにより、Directory Server が、TLS による暗号化および証明書ベースの認証に対して CA を信頼するように設定します。

TLS を有効にし、LDAPS ポートを設定します。

#

dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-securePort=636 nsslapd-security=onfirewalldサービスで LDAPS ポートを開きます。#

firewall-cmd --permanent --add-port=636/tcp#firewall-cmd --reloadRSA 暗号ファミリーを有効にし、NSS データベースセキュリティーデバイスおよびサーバー証明書名を設定します。

#

dsconf -D "cn=Directory Manager" ldap://server.example.com security rsa set --tls-allow-rsa-certificates on --nss-token "internal (software)" --nss-cert-name Server-Certデフォルトでは、NSS データベースのセキュリティーデバイスの名前は

internal (software)です。オプション: プレーンテキストの LDAP ポートを無効にします。

#

dsconf inst security disable_plain_portインスタンスの再起動

#

dsctl instance_name restart

検証

LDAPS プロトコルを使用して Directory Server への接続を確立します。たとえば、クエリーを実行します。

#

ldapsearch -H ldaps://server.example.com:636 -D "cn=Directory Manager" -W -b "dc=example,dc=com" -x -s baseコマンドが失敗し、

ldap_sasl_bind(SIMPLE): Can't contact LDAP server (-1)エラーが発生した場合は、デバッグレベル 1 でコマンドを再実行します。#

ldapsearch -H ldaps://server.example.com:636 -D "cn=Directory Manager" -W -b "dc=example,dc=com" -x -s base -d 1

次のステップ

1.4. Web コンソールを使用した Directory Server への TLS 暗号化接続の有効化

Web コンソールを使用して TLS 暗号化を設定できます。

前提条件

- Web コンソールでインスタンスにログインしている。

手順

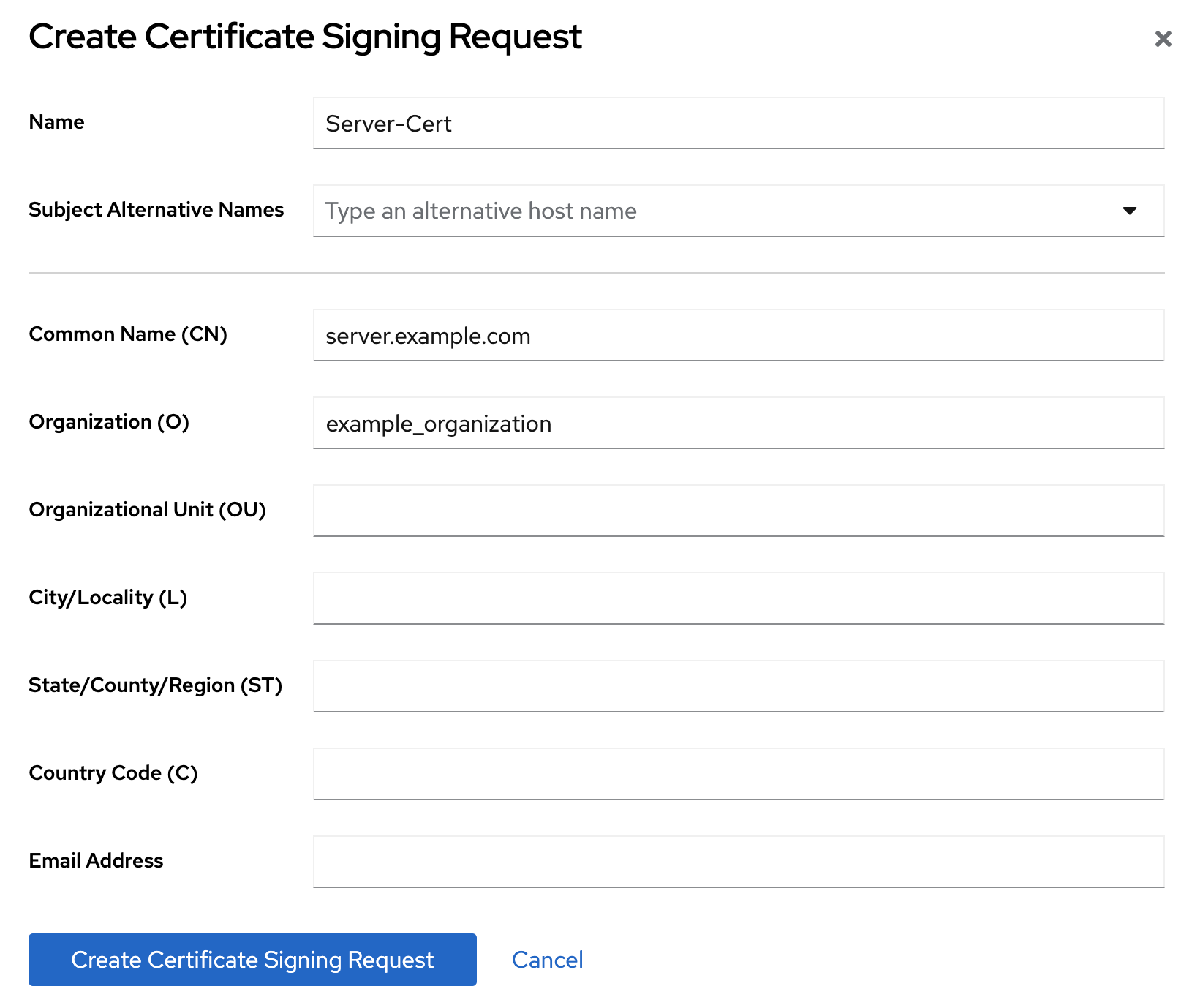

- Server → Security → Certificate Management → Certificate Signing Request に移動し、Create Certificate Signing Request をクリックします。

証明書署名要求 (CSR)、共通名 (CN)、および組織 (O) の名前を設定します。

ホストに複数の名前でアクセスできる場合は、Subject Alternative Names フィールドに代替名を設定します。

- Create Certificate Signing Request をクリックします。

CSR テキストを表示し、これをコピーします。

- 表示する CSR の Node options アイコンをクリックして、View CSR を選択します。

- CSR コンテンツをコピーします。

- 認証局 (CA) に CSR ファイルを送信し、発行した証明書を取得します。詳細は、CA のドキュメントを参照してください。

- CA から証明書を取得したら、Server → Security → Certificate Management → TLS Certificates に移動し、Add Server Certificate をクリックします。

サーバー証明書に一意のニックネームを設定し、発行された証明書をアップロードし、Add Certificate をクリックします。

後のステップには証明書のニックネームが必要であるため、証明書のニックネームを覚えておいてください。

- Server → Security → Certificate Management → Trusted Certificate Authorities に移動し、Add CA Certificate をクリックします。

- CA 証明書に一意のニックネームを設定し、CA 証明書ファイルをアップロードし、Add Certificate をクリックします。

オプション:Directory Server インスタンスのインストール時に TLS 暗号化を有効にしなかった場合は、有効にします。

- Server → Security Settings に移動し、セキュリティースイッチを有効にします。

- ポップアップウィンドウで、Enable Security をクリックします。

- Security Setting ページで Save Configuration をクリックします。

Security Configuration ページで Server Certificate Name を設定します。

- Server → Security → Security Configuration の順に移動します。

- Server Certificate Name ドロップダウンリストでサーバー証明書のニックネームを選択し、Save Configuration をクリックします。

- オプション: ドロップダウンリストに証明書のニックネームが表示されない場合は、Security Settings ページを更新して、前の手順を再度実行します。

-

オプション:

636以外の LDAPS ポートを使用する場合は、Server → Server Settings に移動し、LDAPS ポートを設定して、Save をクリックします。 firewalldサービスで LDAPS ポートを開きます。#

firewall-cmd --permanent --add-port=636/tcp#firewall-cmd --reloadオプション: Server → Security Security → Configuration に移動し、Require Secure Connections チェックボックスを選択し、Save Configuration をクリックします。

Directory Server は、プレーンテキストの LDAP ポートを無効にします。

- 右上隅の Actions をクリックし、Restart Instance を選択します。

1.5. 証明書の有効期限が切れた場合に Directory Server の挙動の管理

デフォルトでは、暗号化が有効で、証明書の有効期限が切れると、Directory Server は警告をログに記録し、サービスを起動します。この動作を変更するには、nsslapd-validate-cert パラメーターを設定します。以下の値を設定できます。

-

warn: Directory Server が起動し、期限切れの証明書に関する警告を/var/log/dirsrv/slapd-instance_name/errorログファイルに記録します。これはデフォルト設定です。 -

on: Directory Server は証明書を検証します。証明書の有効期限が切れると、インスタンスは起動できません。 -

off: Directory Server は証明書の有効期限を検証しません。インスタンスが起動し、警告は記録されません。

前提条件

- TLS 暗号化を設定している。

手順

以下のコマンドを使用して、

nsslapd-validate-certパラメーターを変更します。#

dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-validate-cert=<value>

1.6. NSS データベースのパスワードの変更

ネットワークセキュリティーサービス (NSS) データベースのパスワードを変更できます。たとえば、権限のない人にパスワードが知られるようになったときに変更します。

前提条件

現在の NSS データベースのパスワードを知っている必要がある。

Directory Server の起動時に自動的にデータベースのロックを解除するためのパスワードファイルを使用している場合、パスワードは、

/etc/dirsrv/slapd-instance_name/pin.txtに、プレーンテキストで暗号化されずに保存されている。

手順

以下のコマンドを使用して NSS データベースのパスワードを変更します。

#

certutil -d /etc/dirsrv/slapd-instance_name/ -WEnter Password or Pin for "NSS Certificate DB": Enter a password which will be used to encrypt your keys. The password should be at least 8 characters long, and should contain at least one non-alphabetic character. Enter new password: Re-enter password: Password changed successfully.NSS データベースのパスワードを要求せずに、パスワードファイルを使用して Directory Server を自動的に起動する場合は、以前のパスワードを

/etc/dirsrv/slapd-instance_name/pin.txt内の新しいパスワードに置き換えます。NSS ソフトウェア暗号モジュールを使用する場合は、以下になります。

Internal (Software) Token:passwordHardware Security Module (HSM) を使用する場合:

name_of_the_token:password

検証

パスワードの入力が必要な NSS データベースで操作を実行します。たとえば、インスタンスの秘密鍵をリスト表示します。

#

certutil -d /etc/dirsrv/slapd-instance_name/ -Kcertutil: Checking token "NSS Certificate DB" in slot "NSS User Private Key and Certificate Services" Enter Password or Pin for "NSS Certificate DB": < 0> rsa 72cb03f87381abfbb6b9e78234e2e4502ad1bfc0 NSS Certificate DB:Server-Cert新しいパスワードの入力後にコマンドにより想定される出力が表示される場合には、パスワードの変更に成功しました。

1.7. NSS データベースのパスワードを要求せずにインスタンスを起動するパスワードファイルの作成

新規インスタンスの作成時に、インストーラーは /etc/dirsrv/slapd-instance_name/pin.txt ファイルを自動的に作成し、ネットワークセキュリティーサービス (NSS) パスワードを要求せずに Directory Server が起動するようにします。ただし、このファイルを削除すると再作成できます。

このパスワードはプレーンテキストで保存されます。サーバーがセキュアでない環境で実行している場合は、パスワードファイルを使用しないでください。

前提条件

- NSS データベースのパスワードを知っている必要がある。

手順

以下の内容で

/etc/dirsrv/slapd-instance_name/pin.txtファイルを作成します。NSS ソフトウェア暗号モジュールを使用する場合は、以下になります。

Internal (Software) Token:passwordHardware Security Module (HSM) を使用する場合:

name_of_the_token:password

ファイルの権限を設定します。

#

chown dirsrv:root /etc/dirsrv/slapd-instance_name/pin.txt#chmod 400 /etc/dirsrv/slapd-instance_name/pin.txt

検証

インスタンスを再起動します。

#

dsctl instance_name restartシステムが NSS データベースのパスワードを要求しない場合、Directory Server はパスワードファイルを使用します。

1.8. Directory Server が使用する CA 証明書の Red Hat Enterprise Linux のトラストストアへの追加

Directory Server で TLS 暗号化を有効にすると、CA が発行した証明書を使用するようにインスタンスを設定します。クライアントが LDAPS プロトコルまたは LDAP 上の STARTTLS コマンドを使用してサーバーへの接続を確立する場合、Directory Server はこの証明書を使用して接続を暗号化します。クライアントユーティリティーは CA 証明書を使用して、サーバーの証明書が有効であるかどうかを確認します。デフォルトでは、これらのユーティリティーは、サーバーの証明書を信頼していない場合に接続を取り消します。

例1.1 クライアントユーティリティーが CA 証明書を使用しない場合の接続エラーの可能性

dsconf#

dsconf -D "cn=Directory Manager" ldaps://server.example.com:636 config getError: {'desc': "Can't contact LDAP server", 'info': 'error:1416F086:SSL routines:tls_process_server_certificate:certificate verify failed (self signed certificate in certificate chain)'}ldapsearch#

ldapsearch -H ldaps://server.example.com:636 -D "cn=Directory Manager" -W -b "dc=example,dc=com" -xEnter LDAP Password: ldap_sasl_bind(SIMPLE): Can't contact LDAP server (-1)

Red Hat Enterprise Linux でクライアントユーティリティーを有効にして Directory Server が使用する証明書を検証するには、オペレーティングシステムのトラストストアに CA 証明書を追加します。

前提条件

ネットワークセキュリティーサービス (NSS) データベースのパスワードを知っている。

Directory Server インスタンスのインストール時に生成されたパスワードを使用する場合は、

/etc/dirsrv/slapd-instance_name/pwdfile.txtファイルでこのパスワードをプレーンテキストで特定する。

手順

Directory Server が使用する CA 証明書のローカルコピーがない場合は、以下を実行します。

サーバーのネットワークセキュリティーサービス (NSS) データベースで証明書をリスト表示します。

#

certutil -d /etc/dirsrv/slapd-instance_name/ -LCertificate Nickname Trust Attributes SSL,S/MIME,JAR/XPI Example CA C,, Server-Cert u,u,uNSS データベースの CA 証明書のニックネームを使用して、CA 証明書をエクスポートします。

#

certutil -d /etc/dirsrv/slapd-instance_name/ -L -n "Example CA" -a > /tmp/ds-ca.crt

CA 証明書を

/etc/pki/ca-trust/source/anchors/ディレクトリーにコピーします。#

cp /tmp/ds-ca.crt /etc/pki/ca-trust/source/anchors/CA 信頼データベースを再構築します。

#

update-ca-trust

検証

LDAPS プロトコルを使用して Directory Server への接続を確立します。たとえば、クエリーを実行します。

#

ldapsearch -H ldaps://server.example.com:636 -D "cn=Directory Manager" -W -b "dc=example,dc=com" -x -s base

関連情報

-

update-ca-trust(8)の man ページ

第2章 サポートされる TLS プロトコルバージョンの設定

Red Hat Enterprise Linux 9 では、システム全体の暗号化ポリシープロファイルはすべて最低要件として TLS 1.2 が定義されています。そのため、この TLS バージョンは Directory Server の最小値でもあります。ただし、TLS の新しいバージョンをサポートするクライアントのみがある場合は、少なくともより高いプロトコルバージョンを設定してセキュリティーを強化できます。

2.1. コマンドラインを使用した最小および最大の TLS プロトコルバージョンの設定

コマンドラインを使用して、最小および最大の TLS プロトコルの両方を設定できます。

最大 TLS プロトコルを設定しないでください。設定した場合には、クライアントはデフォルトの標準よりも弱い TLS プロトコルを使用する必要がある場合があります。最大 TLS バージョンを設定しないと、Directory Server は、サポート範囲内で最も強力なバージョンを常に使用します。

前提条件

- Directory Server で TLS 暗号化を有効にしている。

手順

必要に応じて、Directory Server で現在有効な TLS プロトコルを表示します。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security get | egrep -i "sslVersionMin|sslVersionMax" sslversionmin: TLS1.2 sslversionmax: TLS1.3最小 TLS プロトコルを設定します。たとえば、TLS 1.3 に設定するには、以下を入力します。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security set --tls-protocol-min="TLS1.3"パラメーターを TLS 1.2 よりも小さい値に設定することはできません。これは、RHEL システム全体の暗号化ポリシープロファイルの最小値です。

非推奨: サポートされている最大の TLS プロトコルを設定します。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security set --tls-protocol-max="TLS1.3"--tls-protocol-maxを--tls-protocol-minよりも小さい値に設定すると、Directory Server は最大プロトコルを最小値と同じ値に設定します。サポートされている最も強力な暗号化プロトコルを常にサポートされる最大 TLS バージョンとして使用するには、

--tls-protocol-maxを設定しないでください。インスタンスを再起動します。

# dsctl instance_name restart

検証

サポートされる TLS プロトコルを表示します。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security get | egrep -i "sslVersionMin|sslVersionMax" sslversionmin: TLS1.3 sslversionmax: TLS1.3opensslユーティリティーを使用して、特定の TLS プロトコルを使用してセキュアなクライアント接続を確立します。# echo | openssl s_client -connect server.example.com:636 -tls1_3 ... New, TLSv1.3, Cipher is TLS_AES_128_GCM_SHA256 ...

2.2. Web コンソールを使用した最小および最大の TLS プロトコルバージョンの設定

Web コンソールを使用して最小および最大の TLS プロトコルの両方を設定できます。

最大 TLS プロトコルを設定しないでください。設定した場合には、クライアントはデフォルトの標準よりも弱い TLS プロトコルを使用する必要がある場合があります。最大 TLS バージョンを設定しないと、Directory Server は、サポート範囲内で最も強力なバージョンを常に使用します。

前提条件

- Directory Server で TLS 暗号化を有効にしている。

- Web コンソールで Directory Server インスタンスにログインしている。

手順

- Server → Security の順に移動します。

-

Minimum TLS Versionフィールドで、最低限必要な TLS プロトコルを設定します。 -

非推奨:

Maximum TLS Versionフィールドでサポート対象範囲で最大の TLS プロトコルに設定します。 - Save settings をクリックします。

-

右上隅の Actions をクリックし、

Restart Instanceを選択します。

検証

opensslユーティリティーを使用して、特定の TLS プロトコルを使用してセキュアなクライアント接続を確立します。# echo | openssl s_client -connect server.example.com:636 -tls1_3 ... New, TLSv1.3, Cipher is TLS_AES_128_GCM_SHA256 ...

第3章 暗号化接続に必要な LDAPS または STARTTLS

ネットワーク経由で暗号化されていないパスワードを送信するのを防ぐために、サーバーへの接続時に LDAPS または STARTTLS 暗号化を使用できるように Directory Server を設定できます。

3.1. コマンドラインで Directory Server が LDAPS または STARTTLS で暗号化した接続のみを受け入れるように設定

デフォルトでは、Directory Server はバインド DN と暗号化されていない接続を介したパスワードを使用した認証を許可します。これはセキュリティーリスクです。証明書ベースの認証や SASL などの別のセキュアなメカニズムを使用できないとします。この場合は、TLS または STARTTLS を使用してサーバーに対して認証する際に暗号化された接続を要求するように Directory Server を設定できます。

バインド操作のセキュアな接続を必要とするのは、認証されたバインドにのみ適用されます。匿名および認証されていないバインドなどのパスワードのないバインド操作は、標準の接続で続行できます。

前提条件

- レプリカ合意などの既存のサーバー間の接続がセキュアなバインドを使用するように設定している。

手順

nsslapd-require-secure-binds設定パラメーターをonに設定します。# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-require-secure-binds=onオプション: LDAPS を使用する場合は、プレーンテキストの LDAP ポートを無効にします。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security disable_plain_portインスタンスを再起動します。

# dsctl instance_name restart

この機能を有効にすると、すべての接続に必要です。たとえば、これには、レプリカ合意、同期、データベースのチェーンが含まれます。

関連情報

3.2. Web コンソールを使用して、LDAPS または STARTTLS で暗号化した接続のみを受け入れるように Directory Server を設定

デフォルトでは、Directory Server はバインド DN と暗号化されていない接続を介したパスワードを使用した認証を許可します。これはセキュリティーリスクです。証明書ベースの認証や SASL などの別のセキュアなメカニズムを使用できないとします。この場合は、TLS または STARTTLS を使用してサーバーに対して認証する際に暗号化された接続を要求するように Directory Server を設定できます。

バインド操作のセキュアな接続を必要とするのは、認証されたバインドにのみ適用されます。匿名および認証されていないバインドなどのパスワードのないバインド操作は、標準の接続で続行できます。

前提条件

- レプリカ合意などの既存のサーバー間の接続がセキュアなバインドを使用するように設定している。

- Web コンソールでインスタンスにログインしている。

手順

-

Server → Security Security → Configuration に移動し、

Require Secure Connectionsオプションを選択し、Save Configuration をクリックします。 -

オプション: LDAPS を使用する場合は、Server → Server Settings → General Settings に移動し、

LDAP Portを0に設定してプレーンテキストの LDAP ポートを無効にします。Save をクリックします。 -

右上隅の Actions をクリックし、

Restart Instanceを選択します。

この機能を有効にすると、すべての接続に必要です。たとえば、これには、レプリカ合意、同期、データベースのチェーンが含まれます。

関連情報

第4章 Directory Server がサポートする暗号のリストの更新

暗号化された接続を確立するには、Directory Server とクライアントの両方に、少なくとも 1 つの共通の暗号が必要です。たとえば、Directory Server でデフォルトで有効化されていない暗号がレガシーアプリケーションで必要な場合は、有効にできます。

4.1. デフォルトの暗号と利用可能な暗号の違い

設定で個別の暗号をリスト表示する代わりに、nsSSL3Ciphers パラメーターで以下のキーワードのいずれかを使用できます。

デフォルト: ネットワークセキュリティーサービス (NSS) で有効なデフォルトの暗号を参照してください。リストを表示するには、以下を入力します。# /usr/lib64/nss/unsupported-tools/listsuites | grep -B1 --no-group-separator "Enabled"デフォルトのキーワードは、nsSSL3Ciphersパラメーターのデフォルト値です。All: Directory Server で対応しているすべての暗号を参照します。リストを表示するには、以下を入力します。# dsconf -D "cn=Directory Manager" ldap://server.example.com security ciphers list --supported特定の暗号のみを有効にする場合は、

allキーワードを使用します。たとえば、nsSSL3Ciphersを-all,+TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384に設定すると、Directory Server がすべての暗号を無効にし、TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384のみを有効にします。

4.2. 弱い暗号

デフォルトでは、Directory Server は弱い暗号を拒否し、Directory Server がそれに対応するように設定する必要があります。

暗号は、以下の場合に弱いとみなされます。

これらはエクスポート可能です。

エクスポートする暗号には、暗号名に

EXPORTというラベルが付いています。たとえば、TLS_RSA_EXPORT_WITH_RC4_40_MD5の場合は以下のようになります。この暗号は対称的であり、

3DESアルゴリズムよりも弱いです。対称暗号は、暗号化と復号化の両方に同じ暗号鍵を使用します。

- キーの長さは 128 ビットより短いです。

4.3. コマンドラインを使用した Directory Server がサポートする暗号化の設定

Directory Server で対応している暗号のリストを更新するには、nsSSL3Ciphers パラメーターを更新します。

前提条件

- Directory Server で TLS 暗号化を有効にしている。

手順

有効な暗号のリストを表示します。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security ciphers list defaultdefaultキーワードは、ネットワークセキュリティーサービス (NSS) で有効な暗号のみが有効になっていることを示します。弱い暗号を有効にする必要がある場合は、次のコマンドを実行します。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security set --allow-insecure-ciphers onnsSSL3Ciphersパラメーターを更新します。たとえば、TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384およびTLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384暗号のみを有効にするには、以下を入力します。# dsconf -D "cn=Directory Manager" ldap://server.example.com security ciphers set -- "-all,+TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384,+TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384"--を使用して、シェルが-allの-文字をコマンドのオプションとして解釈しないようにします。-allをエスケープするために\文字を使用しないでください。エラーが発生し、別の暗号が選択される可能性があるためです。インスタンスを再起動します。

# dsctl instance_name restart

検証

有効な暗号のリストを表示します。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security ciphers list default +TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 +TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

関連情報

4.4. Web コンソールを使用した Directory Server がサポートする暗号化の設定

Directory Server Web コンソールの Cipher Preferences メニューで暗号を設定できます。

前提条件

- Directory Server で TLS 暗号化を有効にしている。

- Web コンソールでインスタンスにログインしている。

手順

弱い暗号を有効にする必要がある場合は、以下を行います。

- Server → Security → Security Configuration の順に移動します。

-

Allow Weak Ciphersを選択します。 -

Save settingsをクリックします。

- Server → Security → Cipher Preferences の順に移動します。

暗号の設定を更新します。たとえば、

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384とTLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384暗号のみを有効にするには、以下を実行します。-

Cipher SuiteフィールドでNo Ciphersを選択します。 -

Allow Specific CiphersフィールドにTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384を入力します。

-

- Save settings をクリックします。

- Actions → Restart Instance をクリックします。

検証

-

Server → Security → Cipher Preferences の順に移動します。

Enabled Ciphersリストには、有効な暗号が表示されます。

第5章 CA 信頼フラグの変更

認証局 (CA) の信頼フラグは、DirectoryServer が CA 証明書を信頼するシナリオを定義します。たとえば、フラグを設定して、TLS 接続の証明書をサーバーへ信頼し、証明書ベースの認証用に設定します。

5.1. コマンドラインを使用した CA 信頼フラグの変更

以下の信頼フラグを認証局 (CA) 証明書に設定できます。

-

C: 信頼される CA -

T: 信頼される CA クライアント認証 -

c: 有効な CA -

P: 信頼されるピア -

p: 有効なピア -

u: 秘密鍵

TLS, email, object signing の 3 つのカテゴリーでコンマ区切りの信頼フラグを指定します

たとえば、TLS 暗号化および証明書ベースの認証の CA を信頼するには、信頼フラグを CT に設定します。

前提条件

- CA 証明書をネットワークセキュリティーサービス (NSS) データベースにインポートしている。

手順

以下のコマンドを使用して、CA 証明書の信頼フラグを変更します。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security ca-certificate set-trust-flags "Example CA" --flags "trust_flags"

検証

NSS データベースのすべての証明書を表示します。

#

certutil -d /etc/dirsrv/slapd-instance_name/ -LCertificate Nickname Trust Attributes SSL,S/MIME,JAR/XPI Example CA CT,,

関連情報

-

certutil(1)の man ページ

5.2. Web コンソールを使用した CA 信頼フラグの変更

Web コンソールを使用して CA 信頼フラグを変更できます。

前提条件

- CA 証明書をネットワークセキュリティーサービス (NSS) データベースにインポートしている。

手順

- Server → Security → Certificate Management → Trusted Certificate Authorities に移動します。

-

CA 証明書の横にある … アイコンをクリックして、

Edit Trust Flagsを選択します。 信頼フラグを選択します。

- Saveをクリックします。

検証

- Server → Security → Certificate Management → Trusted Certificate Authorities に移動します。

- CA 証明書の横にある > をクリックして、信頼フラグを表示します。

第6章 TLS 証明書の更新

TLS 証明書には有効期限 (日時) があります。継続してセキュアな接続を提供するには、有効期限が切れる前に Directory Server のサーバー証明書を更新します。

6.1. コマンドラインでの TLS 証明書の更新

TLS サーバー証明書の有効期限が切れる前に、以下の手順に従います。

前提条件

- 属性の暗号化が設定されていない。

- TLS 証明書の有効期限がまもなく切れる。

手順

プライベートキーおよび証明書署名要求 (CSR) を作成します。外部ユーティリティーを使用して作成する場合は、この手順を省略します。

ホストが 1 つの名前のみで到達可能である場合は、以下を実行します。

# dsctl instance_name tls generate-server-cert-csr -s "CN=server.example.com,O=example_organization"複数の名前でホストにアクセスできる場合は、以下を行います。

# dsctl instance_name tls generate-server-cert-csr -s "CN=server.example.com,O=example_organization" server.example.com server.example.net最後のパラメーターとしてホスト名を指定した場合、このコマンドは

DNS:server.example.com, DNS:server.example.netエントリーで SAN (Subject Alternative Name) 拡張を CSR に追加します。

-s subjectパラメーターで指定した文字列は、RFC 1485 に従って有効なサブジェクト名である必要があります。サブジェクトのCNフィールドが必要で、サーバーの完全修飾ドメイン名 (FQDN) の 1 つに設定する必要があります。このコマンドは、/etc/dirsrv/slapd-instance_name/Server-Cert.csrファイルに CSR を保存します。- 認証局 (CA) に CSR を送信し、発行した証明書を取得します。詳細は、CA のドキュメントを参照してください。

-

CA 証明書とサーバー証明書の両方を

/root/ディレクトリーに保存します。 以下のオプションのいずれかを使用して、CA が発行するサーバー証明書を NSS データベースにインポートします。

dsctl tls generate-server-cert-csrコマンドを使用して秘密鍵を作成した場合は、以下を入力します。# dsconf -D "cn=Directory Manager" ldap://server.example.com security certificate add --file /root/instance_name.crt --name "server-cert" --primary-cert--name _certificate_nicknameパラメーターで設定した証明書の名前を書き留めておきます。これは後のステップで必要になります。外部ユーティリティーを使用して秘密鍵を作成した場合は、サーバー証明書および秘密鍵をインポートします。

# dsctl instance_name tls import-server-key-cert /root/server.crt /root/server.keyこのコマンドでは、最初にサーバー証明書へのパスを指定してから、秘密鍵へのパスを指定する必要があります。このメソッドは、証明書のニックネームを

Server-Certに設定します。

CA 証明書を NSS データベースにインポートします。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security ca-certificate add --file /root/ca.crt --name "Example CA"CA 証明書の信頼フラグを設定します。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security ca-certificate set-trust-flags "Example CA" --flags "CT,,"これにより、Directory Server が、TLS による暗号化および証明書ベースの認証に対して CA を信頼するように設定します。

インスタンスを停止します。

# dsctl instance_name stop/etc/dirsrv/slapd-instance_name/dse.ldifファイルを編集し、属性を含む以下のエントリーを削除します。-

cn=AES,cn=encrypted attribute keys,cn=database_name,cn=ldbm database,cn=plugins,cn=config -

cn=3DES,cn=encrypted attribute keys,cn=database_name,cn=ldbm database,cn=plugins,cn=config

重要全データベースのエントリーを削除します。

nsSymmetricKey属性を含むエントリーが/etc/dirsrv/slapd-instance_name/dse.ldifファイルに残されると、Directory Server は起動に失敗します。-

インスタンスを起動します。

# dsctl instance_name start

第7章 証明書ベースの認証の設定

Directory Server は、LDAP クライアントの証明書ベースの認証と、レプリケーショントポロジーなどのサーバー間接続をサポートしています。

設定に応じて、クライアントは証明書を使用して認証できるか、認証する必要があります。サーバーは、証明書の subject フィールドの属性に基づいて証明書を検証した後、ディレクトリー内でユーザーを検索します。検索でユーザーエントリーを 1 つだけ返すと、Directory Server はこのユーザーを使用してすべての操作を行います。必要に応じて、認証に使用される証明書が、ユーザーエントリーの userCertificate 属性に保存されている Distinguished Encoding Rules (DER) 形式の証明書と一致するように設定できます。

証明書ベースの認証を使用する利点:

- 効率の向上: 証明書データベースのパスワードを使用して認証し、その後のすべてのバインド操作または認証操作でその証明書を使用する方が、バインド識別名 (DN) とパスワードを繰り返し提供するよりも効率的です。

- セキュリティーの向上: 証明書ベースの認証は、証明書ベースの認証では公開鍵の暗号化が使用されるため、証明書以外のバインド操作よりも安全です。攻撃者は、ネットワーク全体でバインド認証情報を傍受できません。証明書やデバイスが失われた場合は、PIN がなければ役に立たないため、フィッシング攻撃などのサードパーティーの干渉の影響を受けません。

7.1. 証明書ベースの認証の設定

前提条件

- Directory Server で TLS 暗号化を有効にしている。

-

ネットワークセキュリティーサービス (NSS) データベースで認証局 (CA) 証明書の

CTフラグを設定します。

手順

/etc/dirsrv/slapd-instance_name/certmap.confファイルを作成し、証明書から Directory Server ユーザーへ情報をマッピングします。certmap default default default:DNComps dc default:FilterComps mail,cn default:VerifyCert on certmap example cn=Example CA example:DNComps

この設定では、

cn=Example CAによって発行された証明書の場合、この発行者のDNCompsパラメーターが空に設定されているため、Directory Server は証明書のサブジェクトからベース DN を生成しません。さらに、FilterCompsとVerifyCertの設定は、デフォルトのエントリーから継承されます。cn=Example CAとは異なる発行者 DN を持つ証明書は、デフォルトエントリーの設定を使用し、証明書のサブジェクトの cn 属性に基づいてベース DN を生成します。これにより、ディレクトリー全体を検索せずに、Directory Server が特定の DN で検索を開始できます。すべての証明書について、Directory Server は、証明書のサブジェクトの

mail属性およびcn属性を使用して検索フィルターを生成します。ただし、件名にmail属性が存在しない場合、Directory Server は自動的に証明書の e 属性の値を件名に使用します。証明書ベースの認証を有効にします。たとえば、証明書ベースの認証をオプションとして設定するには、次のように入力します。

# dsconf -D "cn=Directory Manager" ldap://server.example.com security set --tls-client-auth="allowed"--tls-client-auth=requiredオプションを使用して、証明書ベースの認証を必須として設定します。オプション: 証明書ベースの認証を必須として設定した場合は、

nsslapd-require-secure-bindsパラメーターを有効にします。# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-require-secure-binds=onこの設定により、ユーザーは暗号化されていない接続を使用して証明書ベースの認証をバイパスできなくなります。

オプション: Directory Server がバインド要求の認証情報の代わりに証明書の ID を使用する必要がある場合は、

EXTERNAL簡易認証およびセキュリティー層 (SASL) メカニズムを使用するように Directory Server を設定します。# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-force-sasl-external=onこの設定では、Directory Server は証明書内の ID 以外のバインド方法を無視します。

インスタンスを再起動します。

# dsctl instance_name restart

次のステップ:

-

認証証明書がユーザーの

userCertificate属性に格納されている証明書と一致する必要があるように Directory Server を設定した場合は、証明書をユーザーエントリーに追加します。詳細は、「ユーザーへの証明書の追加」 を参照してください。

関連情報

- Directory Server への TLS 暗号化接続の有効化

- CA 信頼フラグの変更

-

certmap.conf(5)man ページ

7.2. ユーザーへの証明書の追加

証明書ベースの認証を設定すると、認証に使用される証明書がユーザーの userCertificate バイナリー属性に格納されている証明書と一致する必要があるようにサーバーを設定できます。この機能を有効にした場合は、影響を受けるユーザーの証明書をディレクトリーエントリーに追加する必要があります。

前提条件

- Directory Server で証明書ベースの認証を有効にした。

- サーバーによって信頼されている認証局 (CA) によって発行されたクライアント証明書がある。

- クライアント証明書は識別符号化規則 (DER) 形式である。

-

クライアント証明書は、サーバーの

/etc/dirsrv/slapd-instance_name/certmap.confで設定された要件を満たしている。

手順

証明書が DER 形式でない場合は、変換します。たとえば、証明書を Privacy Enhanced Mail (PEM) から DER に変換するには、次のように入力します。

# openssl x509 -in /home/user_name/certificate.pem -out /home/user_name/certificate.der -outform DERユーザーの

userCertificate属性に証明書を追加します。# ldapmodify -D "cn=Directory Manager" -W -H ldaps://server.example.com -x dn: uid=user_name,ou=People,dc=example,dc=com changetype: modify add: userCertificate userCertificate:< file:///home/user_name/example.der

検証

証明書ベースの認証を使用してユーザーとして認証します。

CA 証明書、ユーザーキー、およびユーザー証明書の対応するパスに、以下の環境変数を設定します。

LDAPTLS_CACERT=/home/user_name/CA.crt LDAPTLS_KEY=/home/user_name/user.key LDAPTLS_CERT=/home/user_name/user.der

または、現在のユーザーの

~/.ldaprcファイルでTLS_CACERT、TLS_KEY、およびTLS_CERTパラメーターを設定します。サーバーに接続します。

# ldapwhoami -H ldaps://server.example.com -Y EXTERNAL dn: uid=example,ou=people,dc=example,dc=com

関連情報

-

ldap.conf(5)man ページのTLS OPTIONSセクション

第8章 証明書ベースの認証を使用したマルチサプライヤーレプリケーションの設定

2 つの Directory Server インスタンス間のレプリケーションを設定する場合、バインド DN とパスワードを使用してレプリケーションパートナーを認証する代わりに、証明書ベースの認証を使用できます。

これを行うには、新しいサーバーをレプリケーショントポロジーに追加し、証明書ベースの認証を使用して新しいホストと既存のサーバーの間にレプリケーションアグリーメントを設定します。

証明書ベースの認証には、TLS 暗号化接続が必要です。

8.1. 証明書ベースの認証による複製合意で使用するためのアカウントとバインドグループの準備

複製合意で証明書ベースの認証を使用するには、まずアカウントを準備し、クライアント証明書をこれらのアカウントの userCertificate 属性に保存します。さらに、この手順では、後で複製合意で使用するバインドグループを作成します。

この手順は、既存のホスト server1.example.com で実行します。

前提条件

- Directory Server で TLS 暗号化を有効にしています。

/root/server1.derファイルと/root/server2.derファイルにクライアント証明書を識別名エンコーディングルール (DER) 形式で保存しました。クライアント証明書の詳細と、認証局 (CA) から証明書を要求する方法については、CA のドキュメントを参照してください。

手順

ou=servicesエントリーが存在しない場合は作成します。# ldapadd -D "cn=Directory Manager" -W -H ldaps://server1.example.com -x dn: ou=services,dc=example,dc=com objectClass: organizationalunit objectClass: top ou: services

cn=server1,ou=services,dc=example,dc=comおよびcn=server1,ou=services,dc=example,dc=comなど、両方のサーバーのアカウントを作成します。# ldapadd -D "cn=Directory Manager" -W -H ldaps://server1.example.com -x dn: cn=server1,ou=services,dc=example,dc=com objectClass: top objectClass: person objectClass: inetOrgPerson sn: server1 cn: server1 userPassword: password userCertificate:< file:///root/server1.der adding new entry "cn=server1,ou=services,dc=example,dc=com" dn: cn=server2,ou=services,dc=example,dc=com objectClass: top objectClass: person objectClass: inetOrgPerson sn: server2 cn: server2 userPassword: password userCertificate:< file:///root/server2.der adding new entry "cn=server2,ou=services,dc=example,dc=com"

cn=repl_servers,dc=groups,dc=example,dc=comなどのグループを作成します。# dsidm -D "cn=Directory Manager" ldaps://server1.example.com -b "dc=example,dc=com" group create --cn "repl_servers"2 つのレプリケーションアカウントをメンバーとしてグループに追加します。

# dsidm -D "cn=Directory Manager" ldaps://server1.example.com -b "dc=example,dc=com" group add_member repl_servers "cn=server1,ou=services,dc=example,dc=com" # dsidm -D "cn=Directory Manager" ldaps://server1.example.com -b "dc=example,dc=com" group add_member repl_servers "cn=server2,ou=services,dc=example,dc=com"

8.2. 一時レプリケーションマネージャーアカウントを使用した新しいサーバーの初期化

証明書ベースの認証では、ディレクトリーに格納されている証明書が使用されます。ただし、新しいサーバーを初期化する前は、server2.example.com のデータベースは空であり、関連付けられた証明書を持つアカウントは存在しません。したがって、データベースの初期化前に、証明書を使用してレプリケーションすることはできません。この問題は、server2.example.com を一時的なレプリケーションマネージャーアカウントで初期化することで解決できます。

前提条件

-

Directory Server インスタンスを

server2.example.comにインストールした。 -

dc=example,dc=com接尾辞のデータベースが存在する。 -

server1.example.comとserver2.example.comの両方のサーバーの Directory Server で TLS 暗号化を有効にした。

手順

server2.example.comで、dc=example,dc=com接尾辞のレプリケーションを有効にします。# dsconf -D "cn=Directory Manager" ldaps://server2.example.com replication enable --suffix "dc=example,dc=com" --role "supplier" --replica-id 2 --bind-dn "cn=replication manager,cn=config" --bind-passwd "password"このコマンドは、

server2.example.comホストをdc=example,dc=com接尾辞のサプライヤーとして設定し、このホストのレプリカ ID を2に設定します。さらに、このコマンドは、指定されたパスワードで一時的なcn=replication manager,cn=configユーザーを作成し、このアカウントが接尾辞の変更をこのホストに複製できるようにします。トポロジー内のすべてのサプライヤーの接尾辞については、レプリカ ID は

1から65534の間の一意の整数である必要があります。server1.example.com上で:レプリケーションを有効にします。

# dsconf -D "cn=Directory Manager" ldaps://server1.example.com replication enable --suffix="dc=example,dc=com" --role="supplier" --replica-id="1"認証用に直前の手順で一時的なアカウントを使用する一時的なレプリカ合意を作成します。

# dsconf -D "cn=Directory Manager" ldaps://server1.example.com repl-agmt create --suffix="dc=example,dc=com" --host="server1.example.com" --port=636 --conn-protocol=LDAPS --bind-dn="cn=Replication Manager,cn=config" --bind-passwd="password" --bind-method=SIMPLE --init temporary_agreement

検証

初期化が成功したことを確認します。

# dsconf -D "cn=Directory Manager" ldaps://server1.example.com repl-agmt init-status --suffix "dc=example,dc=com" temporary_agreement Agreement successfully initialized.

8.3. 証明書ベースの認証を使用したマルチサプライヤーレプリケーションの設定

証明書ベースの認証を使用するマルチサプライヤーレプリケーション環境では、レプリカは証明書を使用して相互に認証します。

前提条件

-

server1.example.comとserver2.example.comの両方のホストで証明書ベースの認証を設定します。 - Directory Server は、クライアント証明書を発行する認証局 (CA) を信頼します。

-

クライアント証明書は、サーバーの

/etc/dirsrv/slapd-instance_name/certmap.confで設定された要件を満たしています。

手順

server1.example.com上で:一時的なレプリカ合意を削除します。

# dsconf -D "cn=Directory Manager" ldaps://server1.example.com repl-agmt delete --suffix="dc=example,dc=com" temporary_agreementcn=repl_servers,dc=groups,dc=example,dc=comバインドグループをレプリケーション設定に追加します。# dsconf -D "cn=Directory Manager" ldaps://server1.example.com replication set --suffix="dc=example,dc=com" --repl-bind-group "cn=repl_servers,dc=groups,dc=example,dc=com"バインドグループの変更を自動的にチェックするように Directory Server を設定します。

# dsconf -D "cn=Directory Manager" ldaps://server1.example.com replication set --suffix="dc=example,dc=com" --repl-bind-group-interval=0

server2.example.com上で:一時的なレプリケーションマネージャーアカウントを削除します。

# dsconf -D "cn=Directory Manager" ldaps://server2.example.com replication delete-manager --suffix="dc=example,dc=com" --name="Replication Manager"cn=repl_servers,dc=groups,dc=example,dc=comバインドグループをレプリケーション設定に追加します。# dsconf -D "cn=Directory Manager" ldaps://server2.example.com replication set --suffix="dc=example,dc=com" --repl-bind-group "cn=repl_servers,dc=groups,dc=example,dc=com"バインドグループの変更を自動的にチェックするように Directory Server を設定します。

# dsconf -D "cn=Directory Manager" ldap://server2.example.com replication set --suffix="dc=example,dc=com" --repl-bind-group-interval=0証明書ベースの認証を使用して複製合意を作成します。

dsconf -D "cn=Directory Manager" ldaps://server2.example.com repl-agmt create --suffix="dc=example,dc=com" --host="server1.example.com" --port=636 --conn-protocol=LDAPS --bind-method="SSLCLIENTAUTH" --init server2-to-server1

server1.example.comで、証明書ベースの認証を使用して複製合意を作成します。dsconf -D "cn=Directory Manager" ldaps://server1.example.com repl-agmt create --suffix="dc=example,dc=com" --host="server2.example.com" --port=636 --conn-protocol=LDAPS --bind-method="SSLCLIENTAUTH" --init server1-to-server2

検証

初期化が成功したことを各サーバーで確認します。

# dsconf -D "cn=Directory Manager" ldaps://server1.example.com repl-agmt init-status --suffix "dc=example,dc=com" server1-to-server2 Agreement successfully initialized. # dsconf -D "cn=Directory Manager" ldaps://server2.example.com repl-agmt init-status --suffix "dc=example,dc=com" server2-to-server1 Agreement successfully initialized.

関連情報

第9章 レプリケーション変更ログの暗号化

攻撃者がサーバーのファイルシステムにアクセスできる場合は、レプリケーション changelog を暗号化してインスタンスのセキュリティーを強化します。

changelog 暗号化は、サーバーの TLS 暗号化キーと同じ PIN を使用してキーのロックを解除します。サーバーの起動時に PIN を手動で入力するか、PIN ファイルを使用する必要があります。

Directory Server は、無作為に生成された対称暗号キーを使用して、changelog を暗号化および復号化します。サーバーは、設定された暗号ごとに異なるキーを使用します。これらの鍵は、サーバーの TLS 証明書から公開鍵を使用してラップされ、生成したラップ済みキーがサーバーの設定ファイル内に保存されます。属性暗号化の効果的な強度は、ラップに使用されるサーバーの TLS キーの強度と同じです。サーバーの秘密鍵と PIN にアクセスできないと、ラップ済みのコピーから対称キーを復旧することができません。

9.1. コマンドラインを使用した changelog の暗号化

レプリケーショントポロジーのセキュリティーを向上させるには、サプライヤーおよびハブの changelog を暗号化します。この手順では、dc=example,dc=com 接尾辞に対して changelog 暗号化を有効にする方法を説明します。

前提条件

- サーバーの TLS 暗号化が有効になっている。

- ホストは、レプリケーショントポロジー内のサプライヤーまたはハブです。

手順

changelog(例:

/tmp/changelog.ldifファイル) をエクスポートします。#

dsconf -D "cn=Directory Manager" ldap://server.example.com replication export-changelog to-ldif -o /tmp/changelog.ldif -r "dc=example,dc=com"dc=example,dc=com接尾辞の changelog 暗号化を有効にします。#

dsconf -D "cn=Directory Manager" ldap://server.example.com replication --suffix "dc=example,dc=com" --encrypt/tmp/changelog.ldifファイルから changelog をインポートします。#

dsconf -D "cn=Directory Manager" ldap://server.example.com replication import-changelog from-ldif -r "dc=example,dc=com" /tmp/changelog.ldifインスタンスを再起動します。

#

dsctl instance_name restart

検証

- エントリーの更新など、LDAP ディレクトリーに変更を加えます。

インスタンスを停止します。

#

dsctl instance_name stop接尾辞とそれに対応するデータベースをリスト表示します。

#

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix listdc=example,dc=com (userroot)changelog の暗号化を有効にするデータベースの名前を書き留めておきます。

以下のコマンドを実行して、changelog の一部を表示します。

#

dbscan -f /var/lib/dirsrv/slapd-instance_name/db/userroot/replication_changelog.db | tail -50changelog が暗号化されている場合は、暗号化されたデータのみが表示されます。

インスタンスを起動します。

#

dsctl instance_name start

第10章 グループのメンバーが Directory Server をバックアップすることの許可、およびグループメンバーの 1 つとしてのバックアップの実行

グループのメンバーに、インスタンスをバックアップして、そのバックアップを実施するパーミッションを設定できます。バックアップスクリプトまたは cron ジョブに cn=Directory Manager の認証情報を設定する必要がなくなるため、セキュリティーが向上します。また、グループを変更して、バックアップのパーミッションを簡単に許可し、取り消すことができます。

10.1. グループが Directory Server をバックアップすることの許可

この手順を使用して、cn=backup_users,ou=groups,dc=example,dc=com グループを追加し、このグループのメンバーがバックアップタスクを作成するのを許可します。

前提条件

-

エントリー

ou=groups,dc=example,dc=comがデータベースに存在する。

手順

cn=backup_users,ou=groups,dc=example,dc=comグループを作成します。#

dsidm -D "cn=Directory manager" ldap://server.example.com -b "dc=example,dc=com" group create --cn backup_userscn=backup_users,ou=groups,dc=example,dc=comグループのメンバーによるバックアップタスクの作成を許可するアクセス制御手順 (ACI) を追加します。#

ldapadd -D "cn=Directory Manager" -W -H ldap://server.example.comdn: cn=config changetype: modify add: aci aci: (target = "ldap:///cn=backup,cn=tasks,cn=config")(targetattr="*") (version 3.0 ; acl "permission: Allow backup_users group to create backup tasks" ; allow (add, read, search) groupdn = "ldap:///cn=backup_users,ou=groups,dc=example,dc=com";) - add: aci aci: (target = "ldap:///cn=config")(targetattr = "nsslapd-bakdir || objectClass") (version 3.0 ; acl "permission: Allow backup_users group to access bakdir attribute" ; allow (read,search) groupdn = "ldap:///cn=backup_users,ou=groups,dc=example,dc=com";)ユーザーを作成します。

ユーザーアカウントを作成します。

#

dsidm -D "cn=Directory manager" ldap://server.example.com -b "dc=example,dc=com" user create --uid="example" --cn="example" --uidNumber="1000" --gidNumber="1000" --homeDirectory="/home/example/" --displayName="Example User"ユーザーアカウントのパスワードを設定します。

#

dsidm -D "cn=Directory manager" ldap://server.example.com -b "dc=example,dc=com" account reset_password "uid=example,ou=People,dc=example,dc=com" "password"

uid=example,ou=People,dc=example,dc=comユーザーをcn=backup_users,ou=groups,dc=example,dc=comグループに追加します。#

dsidm -D "cn=Directory manager" ldap://server.example.com -b "dc=example,dc=com" group add_member backup_users uid=example,ou=People,dc=example,dc=com

検証

cn=configエントリーに設定された ACI を表示します。#

ldapsearch -o ldif-wrap=no -LLLx -D "cn=directory manager" -W -H ldap://server.example.com -b cn=config aci=* aci -s basedn: cn=config aci: (target = "ldap:///cn=backup,cn=tasks,cn=config")(targetattr="*")(version 3.0 ; acl "permission: Allow backup_users group to create backup tasks" ; allow (add, read, search) groupdn = "ldap:///cn=backup_users,ou=groups,dc=example,dc=com";) aci: (target = "ldap:///cn=config")(targetattr = "nsslapd-bakdir || objectClass")(version 3.0 ; acl "permission: Allow backup_users group to access bakdir attribute" ; allow (read,search) groupdn = "ldap:///cn=backup_users,ou=groups,dc=example,dc=com";) ...

10.2. 通常ユーザーとしてのバックアップの実行

cn=Directory Manager ではなく、通常のユーザーとしてバックアップを実行できます。

前提条件

-

cn=backup_users,ou=groups,dc=example,dc=comグループのメンバーがデータをバックアップするのを許可している。 -

バックアップの実行に使用するユーザーが

cn=backup_users,ou=groups,dc=example,dc=comグループのメンバーである。

手順

以下の方法のいずれかを使用してバックアップタスクを作成します。

dsconf backup createコマンドの使用:#

dsconf -D "uid=example,ou=People,dc=example,dc=com" ldap://server.example.com backup createタスクの手動での作成:

#

ldapadd -D "uid=example,ou=People,dc=example,dc=com" -W -H ldap://server.example.comdn: cn=backup-2021_07_23_12:55_00,cn=backup,cn=tasks,cn=config changetype: add objectClass: extensibleObject nsarchivedir: /var/lib/dirsrv/slapd-instance_name/bak/backup-2021_07_23_12:55_00 nsdatabasetype: ldbm database cn: backup-2021_07_23_12:55_00

検証

バックアップが作成されたことを確認します。

#

ls -l /var/lib/dirsrv/slapd-instance_name/bak/total 0 drwx------. 3 dirsrv dirsrv 108 Jul 23 12:55 backup-2021_07_23_12_55_00 ...

第11章 グループのメンバーがデータをエクスポートすることの許可、およびグループメンバーの 1 つとしてのエクスポートの実行

グループのメンバーに、データをエクスポートするパーミッションを設定できます。スクリプトに cn=Directory Manager の認証情報を設定する必要がなくなるため、セキュリティーが向上します。また、グループを変更して、エクスポートのパーミッションを簡単に許可し、取り消しすことができます。

11.1. グループによるデータエクスポートの許可

この手順を使用して、cn=export_users,ou=groups,dc=example,dc=com グループを追加し、このグループのメンバーがエクスポートタスクを作成することを許可します。

手順

cn=export_users,ou=groups,dc=example,dc=comグループを作成します。#

dsidm -D "cn=Directory manager" ldap://server.example.com -b "dc=example,dc=com" group create --cn export_userscn=export_users,ou=groups,dc=example,dc=comグループのメンバーがエクスポートタスクを作成することを許可するアクセス制御手順 (ACI) を追加します。#

ldapadd -D "cn=Directory Manager" -W -H ldap://server.example.comdn: cn=config changetype: modify add: aci aci: (target = "ldap:///cn=export,cn=tasks,cn=config") (targetattr="*") (version 3.0 ; acl "permission: Allow export_users group to export data" ; allow (add, read, search) groupdn = "ldap:///cn=export_users,ou=groups,dc=example,dc=com";) - add: aci aci: (target = "ldap:///cn=config")(targetattr = "objectclass || cn || nsslapd-suffix || nsslapd-ldifdir") (version 3.0 ; acl "permission: Allow export_users group to access ldifdir attribute" ; allow (read,search) groupdn = "ldap:///cn=export_users,ou=groups,dc=example,dc=com";)ユーザーを作成します。

ユーザーアカウントを作成します。

#

dsidm -D "cn=Directory manager" ldap://server.example.com -b "dc=example,dc=com" user create --uid="example" --cn="example" --uidNumber="1000" --gidNumber="1000" --homeDirectory="/home/example/" --displayName="Example User"ユーザーアカウントのパスワードを設定します。

#

dsidm -D "cn=Directory manager" ldap://server.example.com -b "dc=example,dc=com" account reset_password "uid=example,ou=People,dc=example,dc=com" "password"

uid=example,ou=People,dc=example,dc=comユーザーをcn=export_users,ou=groups,dc=example,dc=comグループに追加します。#

dsidm -D "cn=Directory manager" ldap://server.example.com -b "dc=example,dc=com" group add_member export_users uid=example,ou=People,dc=example,dc=com

検証

cn=configエントリーに設定された ACI を表示します。#

ldapsearch -o ldif-wrap=no -LLLx -D "cn=directory manager" -W -H ldap://server.example.com -b cn=config aci=* aci -s basedn: cn=config aci: (target = "ldap:///cn=export,cn=tasks,cn=config")(targetattr="*")(version 3.0 ; acl "permission: Allow export_users group to export data" ; allow (add, read, search) groupdn = "ldap:///cn=export_users,ou=groups,dc=example,dc=com";) aci: (target = "ldap:///cn=config")(targetattr = "objectclass || cn || nsslapd-suffix || nsslapd-ldifdir")(version 3.0 ; acl "permission: Allow export_users group to access ldifdir attribute" ; allow (read,search) groupdn = "ldap:///cn=export_users,ou=groups,dc=example,dc=com";) ...

11.2. 通常ユーザーとしてのエクスポートの実行

cn=Directory Manager ではなく、通常のユーザーとしてエクスポートを実行できます。

前提条件

-

cn=export_users,ou=groups,dc=example,dc=comグループのメンバーがデータをエクスポートすることを許可している。 -

エクスポートの実行に使用するユーザーが

cn=export_users,ou=groups,dc=example,dc=comグループのメンバーである。

手順

以下の方法のいずれかを使用してエクスポートタスクを作成します。

dsconf backend exportコマンドの使用:#

dsconf -D "uid=example,ou=People,dc=example,dc=com" ldap://server.example.com backend export userRootタスクの手動での作成:

#

ldapadd -D "uid=example,ou=People,dc=example,dc=com" -W -H ldap://server.example.comdn: cn=userRoot-2021_07_23_12:55_00,cn=export,cn=tasks,cn=config changetype: add objectClass: extensibleObject nsFilename: /var/lib/dirsrv/slapd-instance_name/ldif/None-userroot-2021_07_23_12:55_00.ldif nsInstance: userRoot cn: export-2021_07_23_12:55_00

検証

バックアップが作成されたことを確認します。

#

ls -l /var/lib/dirsrv/slapd-instance_name/ldif/*.ldiftotal 0 -rw-------. 1 dirsrv dirsrv 10306 Jul 23 12:55 None-userroot-2021_07_23_12_55_00.ldif ...

第12章 アクセス制御手順の管理

Directory Server が要求を受信すると、bind 操作でユーザーによって提供される認証情報、およびディレクトリーに定義されているアクセス制御の手順 (ACI) を使用し、要求されたエントリーまたは属性へのアクセスを許可または拒否します。サーバーは、read、write、search、compare などのアクションのパーミッションを許可または拒否できます。ユーザーに付与されたパーミッションレベルは、指定される認証情報によって異なります。

Directory Server のアクセス制御により、ACI が適用される場合に正確なルールを設定できます。

- ディレクトリー全体、サブツリー、または特定のエントリーの場合

- 特定のユーザー、特定のユーザーまたはグループに属するすべてのユーザー、またはディレクトリー内のすべてのユーザーの場合

IP アドレス、IP 範囲、または DNS 名などの特定の場所。

ロードバランサーは場所固有のルールに影響を及ぼす可能性があることに注意してください。

複雑な ACI の読み取りと理解は難しくなります。1 つの複雑な ACI の代わりに、同じ効果を達成するために複数の単純なルールを作成できます。ただし、ACI が多いほど、ACI 処理のコストも増加します。

12.1. ACI 配置

Directory Server は、アクセス制御命令 (ACI) をディレクトリーエントリーの多値 aci 操作属性に保存します。ACI を設定するには、aci 属性を対応するディレクトリーエントリーに追加します。Directory Server は ACI を適用します。

ACI を含むエントリー (子エントリーがない場合) にのみ適用されます。たとえば、クライアントが

uid=user_name,ou=People,dc=example,dc=comオブジェクトへのアクセスを必要とし、ACI がdc=example,dc=comにのみ設定されており、子エントリーには設定されていない場合は、この ACI のみが適用されます。注記add権限を持つ ACI は、今後作成される子エントリーにも適用されます。ACI を含むエントリーと、(子エントリーがある場合は) その下のすべてのエントリーへ。これにより、サーバーが指定のエントリーに対するアクセスパーミッションを評価すると、リクエストされたディレクトリー接尾辞と、エントリー自体の ACI との間のすべてのエントリーについて ACI を検証します。

たとえば、ACI は

dc=example,dc=comおよびou=People,dc=example,dc=comエントリーに設定されます。ACI が設定されていないuid=user_name,ou=People,dc=example,dc=comオブジェクトにクライアントがアクセスする場合、Directory Server はまずou=People,dc=example,dc=comエントリー上の ACI を検証します。この ACI がアクセスを許可する場合は、評価は停止し、アクセスを許可します。そうでない場合は、Directory Server はou=People,dc=example,dc=com上の ACI を検証します。この ACI がクライアントを正常に承認すると、オブジェクトにアクセスできます。

rootDSE エントリーに設定された ACI はこのエントリーにのみ適用されます。

エントリーで作成された ACI は、そのエントリーに直接適用するのではなく、以下のサブツリーの一部のエントリーまたはすべてのエントリーに適用できます。この方法の利点は、一般的な ACI をディレクトリーツリーの上位において、下位にあるエントリーに影響を与えることができることです。たとえば、inetOrgPerson オブジェクトクラスを含むエントリーをターゲットにする ACI は、organizationalUnit エントリーまたは locality エントリーのレベルで作成できます。

一般的なルールを高レベルのブランチポイントに配置し、ディレクトリーツリー内の ACI の数を最小限にします。より具体的なルールの範囲を制限するには、できるだけ早くリーフエントリーに配置します。

12.2. ACI の構造

aci 属性は以下の構文を使用します。

(target_rule) (version 3.0; acl "ACL_name"; permission_rule bind_rules;)

-

target_ruleは、アクセスを制御するためのエントリー、属性、またはエントリーと属性のセットを指定します。 -

バージョン 3.0は、アクセス制御手順 (ACI) バージョンを特定する必須文字列です。 -

acl "ACL name"は ACI を記述する名前または文字列を設定します。 -

permission_ruleは、read、writeなど、どの権限を許可または拒否されるかを設定します。 -

bind_rulesは、アクセスを許可または拒否するために、バインド時に一致するルールを指定します。

パーミッションとバインドルールのペアはアクセス制御ルールと呼ばれます。

特定のターゲットに複数のアクセス制御を効率的に設定するには、ターゲットごとに複数のアクセス制御ルールを設定します。

(target_rule)(version 3.0; acl "ACL_name"; permission_rule bind_rules; permission_rule bind_rules; ... ;)

12.3. ACI 評価

特定のエントリーに対するアクセス権を評価するには、サーバーによりエントリー自体に存在するアクセス制御の手順 (ACI) のリストと、親エントリーにある ACI のリストが Directory Server に保存されている最上位のエントリーに再び作成されます。ACI は、特定のインスタンス用のデータベース全体で評価されますが、異なるインスタンスもすべて評価されます。

Directory Server は、ディレクトリーツリー内の配置ではなく、ACI のセマンティクスに基づいてこのリストを評価します。これは、ディレクトリーツリーのルートに近い ACI が、ディレクトリーツリーのリーフに近い ACI よりも優先されないことを意味しています。

Directory Server では、ACI の deny パーミッションは allow パーミッションよりも優先されます。たとえば、ディレクトリーのルートレベルで書き込みパーミッションを拒否する場合は、他の ACI がこのパーミッションを付与していても、ユーザーはディレクトリーに書き込むことができません。特定のユーザーにディレクトリーへの書き込みパーミッションを付与するには、ユーザーがそのディレクトリーに書き込むことができるように、元の拒否ルールに例外を追加する必要があります。

ACI を改善するには、deny ルールの代わりに、粒度の細かい allow ルールを使用します。

12.4. ACI の制限

アクセス制御手順 (ACI) を設定する場合は、以下の制限が適用されます。

ディレクトリーデータベースが複数のサーバーに分散されている場合は、ACI で使用できるキーワードに以下の制限が適用されます。

groupdnキーワードを使用したグループエントリーに依存する ACI は、グループエントリーと同じサーバーに置く必要があります。グループが動的の場合、グループのすべてのメンバーに、サーバーのエントリーが必要です。静的グループのメンバーエントリーは、リモートサーバーに配置できます。

-

rolednキーワードを使用したロール定義に依存する ACI は、ロール定義エントリーと同じサーバーにある必要があります。ロールを持つすべてのエントリーは、同じサーバーに配置する必要があります。

ただし、ターゲットエントリーに保存されている値を、たとえば

userattrキーワードを使用して、bind ユーザーのエントリーに保存されている値と一致させることができます。この場合、通常、バインドユーザーに ACI を格納するサーバーにエントリーがない場合でも、アクセスが評価されます。以下の ACI キーワードでは、Class of Service (CoS) 属性などの仮想属性を使用することはできません。

-

targetfilter -

targattrfilters -

userattr

-

- アクセス制御ルールは、ローカルサーバーでのみ評価されます。たとえば、ACI キーワードの LDAP URL にサーバーのホスト名を指定すると、URL は無視されます。

12.5. Directory Server がレプリケーショントポロジーで ACI を処理する方法

アクセス制御手順 (ACI) は、エントリーの aci 属性に保存されます。したがって、ACI を含むエントリーが複製されたデータベースの一部である場合、ACI は複製されます。

ACI は、受信 LDAP 要求を解決するサーバーで常に評価されます。コンシューマーサーバーが更新要求を受け取ると、サプライヤーサーバーに参照を返してから、その要求がサプライヤーでサービスを提供できるかどうかを評価します。

12.6. ACI の表示、追加、削除、および更新

ldapsearch ユーティリティーを使用して検索、および ldapmodify ユーティリティーを使用して、アクセス制御手順 (ACI) を追加、削除、および更新できます。

ACI の表示

たとえば、dc=example,dc=com およびサブエントリーに設定された ACI を表示するには、以下のコマンドを実行します。

# ldapsearch -D "cn=Directory Manager" -W -H ldap://server.example.com -x -b "dc=example,dc=com" -s sub '(aci=*)' aci

ACI の追加

たとえば、ACI を ou=People,dc=example,dc=com エントリーに追加するには、次のコマンドを実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr="userPassword") (version 3.0; acl

"Allow users updating their password";

allow (write) userdn= "ldap:///self";)ACI の削除

ACI を削除するには、以下を実行します。

1 つの

aci属性がエントリーに設定されているか、エントリーからすべての ACI を削除する場合は、以下を実行します。#

ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -xdn: ou=People,dc=example,dc=com changetype: delete delete: aci複数の ACI がエントリーに存在し、特定の ACI を削除する場合は、実際の ACI を指定します。

#

ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -xdn: ou=People,dc=example,dc=com changetype: modify delete: aci aci: (targetattr="userPassword") (version 3.0; acl "Allow users updating their password"; allow (write) userdn= "ldap:///self";)

ACI の更新

ACI を更新するには、以下を実行します。

- 既存の ACI を削除します。

- 更新された設定で新しい ACI を追加します。

12.7. ACI ターゲットの定義

アクセス制御手順 (ACI) のターゲットルールは、Directory Server が ACI を適用するエントリーを定義します。ターゲットを設定しない場合、ACI は aci 属性が含まれるエントリーと以下のエントリーに適用されます。

ACI では、以下の強調表示された部分がターゲットルールになります。

(target_rule)(version 3.0; acl "ACL_name"; permission_rule bind_rules;)

複雑な ACI の場合、Directory Server は ACI で異なるキーワードを持つ複数のターゲットルールをサポートします。

(target_rule_1)(target_rule_2)(...)(version 3.0; acl "ACL_name"; permission_rule bind_rules;)

複数のターゲットルールを指定した場合に、その順番は関係ありません。以下のキーワードはそれぞれ、ACI で一度だけ使用できることに注意してください。

-

target -

targetattr -

targetattrfilters -

targetfilter -

target_from -

target_to

12.7.1. ターゲットルールの構文

ターゲットルールの一般的な構文は、以下のとおりです。

(keyword comparison_operator "expression")

-

keyword: ターゲットの種類を設定します。 comparison_operator: 有効な値は=および!=で、ターゲットが式で指定されたオブジェクトであるかを示します。警告セキュリティー上の理由から、Red Hat は、他のすべてのエントリーまたは属性で指定の操作を許可するため、

!=演算子を使用しないことを推奨します。以下に例を示します。(targetattr != "userPassword");(version 3.0; acl "example"); allow (write) ... );

前の例では、ACI を設定する識別名 (DN) の下にある

userPassword属性以外の属性の設定、更新、または削除を行うことができます。ただし、これにより、ユーザーはこの属性への書き込みアクセスを許可するaci属性を追加することもできます。-

expression: ターゲットを設定し、引用符で囲む必要があります。式自体は使用するキーワードによって異なります。

12.7.2. ディレクトリーエントリーのターゲット

識別名 (DN) およびその下のエントリーに基づいてアクセスを制御するには、アクセス制御手順 (ACI) の target キーワードを使用します。target キーワードを使用するターゲットルールは、DN を式として取ります。

(target comparison_operator "ldap:///distinguished_name")

対象となる DN またはその上位 DN に、target キーワードで ACI を設定する必要があります。たとえば、ou=People,dc=example,dc=com をターゲットにする場合、ACI を ou=People,dc=example,dc=com または dc=example,dc=com のいずれかに設定する必要があります。

例12.1 target キーワードの使用

ou=People,dc=example,dc=com エントリーに保存されているユーザーを有効にして、独自のエントリー内の全属性を検索および表示するには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (target = "ldap:///ou=People,dc=example,dc=com") (version 3.0;

acl "Allow users to read and search attributes of own entry"; allow (search, read)

(userdn = "ldap:///self");)target キーワードでのワイルドカードの使用

* ワイルドカード文字ターゲットに複数のエントリーを使用できます。

以下のターゲットルールの例は、uid 属性が文字 a で始まる値に設定される ou=People,dc=example,dc=com のすべてのエントリーと一致します。

(target = "ldap:///uid=a*,ou=People,dc=example,dc=com")

ワイルドカードの位置に応じて、ルールは属性値だけでなく、完全な DN にも適用されます。そのため、ワイルドカードを DN の一部の代わりに使用できます。

例12.2 ワイルドカードを使用したディレクトリーエントリーのターゲット

次のルールは、dc=example,dc=com ツリー内のすべてのエントリーを対象とし、uid 属性が一致するもので、dc=example,dc=com エントリー自体に格納されているエントリーだけではありません。

(target = "ldap:///uid=user_name*,dc=example,dc=com")

以前のターゲットルールは、以下のような複数のエントリーと一致します。

-

uid=user_name,dc=example,dc=com -

uid=user_name,ou=People,dc=example,dc=com -

uid=user_name2,dc=example,dc=com

Directory Server は、DN の接尾辞部分でのワイルドカードをサポートしません。たとえば、ディレクトリーの接尾辞が dc=example,dc=com の場合は、(target = "ldap:///dc=*.com") などのように、この接尾辞でワイルドカード付きのターゲットは使用できません。

12.7.3. ターゲット属性

アクセス制御手順 (ACI) のアクセスを特定の属性に制限するには、targetattr キーワードを使用します。たとえば、このキーワードは以下を定義します。

- 読み取り操作では、どの属性がクライアントに返されるか

- 検索操作では、どのような属性が検索されるのか

- 書き込み操作では、どの属性がオブジェクトに書き込むことができるか

- add 操作では、新規オブジェクトの作成時に追加できる属性

特定の状況では、targetattr キーワードを使用して、他のターゲットキーワードを targetattr と組み合わせることで、ACI をセキュアにすることができます。ターゲットルールの高度な使用方法 を参照してください。

read および search 操作では、デフォルトのターゲットは無属性です。targetattr キーワードのない ACI は、add、delete などの完全なエントリーに影響する ACI にのみ役に立ちます。

targetattr キーワードを使用するターゲットルールで複数の属性を分離するには、|| を使用します。

(targetattr comparison_operator "attribute_1 || attribute_2 || ...")

式に設定された属性はスキーマに定義する必要があります。

式に指定される属性は、ACI の作成先となるエントリーと、さらにターゲットルールによって制限されない場合は、それ以下のすべてのエントリーに適用されます。

例12.3 targetattr キーワードの使用

dc=example,dc=com に保存されているユーザーとすべてのサブエントリーで、独自のエントリー内の userPassword 属性を更新するには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap::server.example.com -x

dn: dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr = "userPassword") (version 3.0;

acl "Allow users updating own userPassword";

allow (write) (userdn = "ldap:///self");)targetattr キーワードでのワイルドカードの使用

* ワイルドカード文字を使用すると、たとえば全属性をターゲットにすることができます。

(targetattr = "*")

セキュリティー上の理由から、操作属性を含むすべての属性へのアクセスが許可されているため、targetattr ではワイルドカードを使用しないでください。たとえば、ユーザーがすべての属性を追加または変更できると、ユーザーは追加の ACI を作成し、独自の権限を増やす可能性があります。

12.7.4. LDAP フィルターを使用したエントリーと属性の対象

特定の基準に一致するエントリーのグループを対象にするには、LDAP フィルターで targetfilter キーワードを使用します。

(targetfilter comparison_operator "LDAP_filter")

フィルター式は、標準の LDAP 検索フィルターです。

例12.4 targetfilter キーワードの使用

department 属性が Engineering または Sales に設定されているすべてのエントリーを変更するために、cn=Human Resources,dc=example,dc.com グループのメンバーにパーミッションを付与するには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: dc=example,dc=com

changetype: modify

add: aci

aci: (targetfilter = "(|(department=Engineering)(department=Sales)")

(version 3.0; acl "Allow HR updating engineering and sales entries";

allow (write) (groupdn = "ldap:///cn=Human Resources,dc=example,dc.com");)

targetfilter キーワードはエントリー全体を対象にします。これを targetattr キーワードと組み合わせると、アクセス制御の手順 (ACI) はターゲットエントリーの属性のサブセットにのみ適用されます。フィルターに一致するエントリーの個別属性のターゲット設定 を参照してください。

LDAP フィルターは、ディレクトリーに分散されるエントリーおよび属性をターゲットにする場合に便利です。ただし、フィルターにはアクセスを管理するオブジェクトの名前を直接付けないため、結果が予測できないことがあります。フィルターが設定された ACI がターゲットとするエントリーのセットは、属性が追加または削除される際に変更する可能性が高くなります。したがって、ACI で LDAP フィルターを使用する場合は、ldapsearch 操作などで同じフィルターを使用して、正しいエントリーおよび属性を対象としていることを確認してください。

targetfilter キーワードでのワイルドカードの使用

targetfilter キーワードは、標準の LDAP フィルターと同様にワイルドカードをサポートします。たとえば、値が adm で始まるすべての uid 属性をターゲットにするには、次のコマンドを実行します。

(targetfilter = "(uid=adm*) ...)

12.7.5. LDAP フィルターを使用した属性値のターゲット

アクセス制御を使用すると、属性の特定値を対象にできます。つまり、ある属性の値がアクセス制御手順 (ACI) で定義されている基準を満たしていれば、その属性に対してパーミッションを付与したり、拒否したりすることができるのです。属性の値に基づいてアクセスを許可または拒否する ACI は、値ベースの ACI と呼ばれます。これは、ADD および DEL 操作にのみ適用されます。検索権限を持つユーザーは、特定の値で制限できません。

値ベースの ACI を作成するには、以下の構文で targattrfilters キーワードを使用します。

1 つの属性とフィルターの組み合わせが含まれる操作の場合:

(targattrfilters="operation=attribute:filter")

複数の属性とフィルターの組み合わせのある操作の場合:

(targattrfilters="operation=attribute_1:filter_1 && attribute_2:filter_2 ... && attribute_m:filter_m")

複数の属性とフィルターを組み合わせた 2 つの操作の場合。

(targattrfilters="operation_1=attribute_1_1:filter_1_1 && attribute_1_2:filter_1_2 ... && attribute_1_m:filter_1_m , operation_2=attribute_2_1:filter_2_1 && attribute_2_2:filter_2_2 ... & attribute_2_n:filter_2_n ")

上記の構文の例では、オペレーションを add または del のいずれかに設定できます。attribute:filter の組み合わせは、フィルターと、フィルターが適用される属性を設定します。

以下では、フィルターを一致させる方法を説明します。

- エントリーを作成する際に、新しいエントリーの属性にフィルターが適用されると、その属性の各インスタンスがフィルターに一致する必要があります。

- エントリーとフィルターを削除するとエントリーの属性に適用される場合、その属性の各インスタンスはフィルターと一致する必要があります。

-

エントリーを変更し、操作が属性を追加する場合は、その属性に適用される

addフィルターが一致している必要があります。 -

操作が属性を削除すると、その属性に適用される

delフィルターが一致している必要があります。エントリーに属性の個別の値が置き換えられる場合は、addおよびdelフィルターの両方が一致する必要があります。

例12.5 targattrfilters キーワードの使用

Admin ロールを除く独自のエントリーにロールを追加できるようにする ACI を作成するには、値が 123 接頭辞で始まる限り、telephone 属性を追加するには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap::server.example.com -x

dn: dc=example,dc=com

changetype: modify

add: aci

aci: (targattrfilters="add=nsroledn:(!(nsroledn=cn=Admin)) &&

telephoneNumber:(telephoneNumber=123*)") (version 3.0;

acl "Allow adding roles and telephone";

allow (add) (userdn = "ldap:///self");)12.7.6. ソースおよび宛先 DN のターゲット

特定の状況では、管理者がディレクトリーエントリーを移動できるようにします。アクセス制御手順 (ACI) で target_from および target_to キーワードを使用すると、ユーザーを有効にしなくても、操作の送信元および宛先を指定できます。

- ACI に設定される別のソースからエントリーを移動します。

- エントリーを ACI のセットとして別の宛先に移動するには、以下のコマンドを実行します。

- ソースの識別名 (DN) から既存のエントリーを削除します。

- 宛先 DN に新規エントリーを追加するには、以下を行います。

例12.6 target_from および target_to キーワードの使用

uid=user,dc=example,dc=com アカウントがユーザーアカウントを cn=staging,dc=example,dc=com エントリーから cn=people,dc=example,dc=com に移動するようにするには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap:server.example.com -x

dn: dc=example,dc=com

changetype: modify

add: aci

aci: (target_from="ldap:///uid=*,cn=staging,dc=example,dc=com")

(target_to="ldap:///cn=People,dc=example,dc=com")

(version 3.0; acl "MODDN from"; allow (moddn))

userdn="ldap:///uid=user,dc=example,dc=com";)

ACI は、それらが定義されているサブツリーにのみ適用されます。この例では、ACI は dc=example,dc=com サブツリーにのみ適用されます。

target_from または target_to キーワードが設定されていない場合は、ACI がソースまたは宛先と一致します。

12.8. ターゲットルールの高度な使用方法

複数のキーワードを組み合わせることで、複雑なターゲットルールを作成できます。本セクションでは、ターゲットルールの高度な使用例を紹介します。

12.8.1. グループの作成およびメンテナンスへのパーミッションの委譲

特定の状況では、管理者はパーミッションを他のアカウントまたはグループに委譲する必要があることがあります。ターゲットキーワードを組み合わせることで、この要求を解決するセキュアなアクセス制御手順 (ACI) を作成できます。

例12.7 グループの作成およびメンテナンスへのパーミッションの委譲

uid=user,ou=People,dc=example,dc=com" アカウントが ou=groups,dc=example,dc=com エントリーでグループを作成および更新できるようにするには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: dc=example,dc=com

changetype: modify

add: aci

aci: (target = "ldap:///cn=*,ou=Groups,dc=example,dc=com")

(targattrfilters="add=objectclass:(|(objectclas=top)(objectclass=groupOfUniqueNames)))

(targetattr="cn || uniqueMember || objectClass")

(version 3.0; acl "example"; allow (read, search, write, add)

(userdn = "ldap:///uid=test,ou=People,dc=example,dc=com");)

前述の例は、セキュリティー上の理由から、特定の制限を追加します。uid=test,ou=People,dc=example,dc=com ユーザー:

-

topオブジェクトクラスおよびgroupOfUniqueNamesオブジェクトクラスが含まれる必要があるオブジェクトを作成できます。 -

accountなどの追加のオブジェクトクラスを追加できません。たとえば、ローカル認証に Directory Server アカウントを使用して、無効なユーザー ID (例:rootユーザーの0) を持つ新規ユーザーを作成できなくなります。

targetfilter ルールは、ACI エントリーが groupofuniquenames オブジェクトクラスを持つエントリーにのみ適用され、targetattrfilter ルールにより、他のオブジェクトクラスも追加されないようにします。

12.8.2. エントリーと属性の両方をターゲットに設定

target は、識別名 (DN) に基づいてアクセスを制御します。ただし、ワイルドカードと targetattr キーワードと組み合わせて使用する場合は、エントリーと属性の両方をターゲットにすることができます。

例12.8 エントリーと属性の両方をターゲットに設定

uid=user,ou=People,dc=example,dc.com ユーザーが、dc=example,dc=com サブツリー内のすべての組織単位でグループのメンバーを読み取り、検索できるようにするには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: dc=example,dc=com

changetype: modify

add: aci

aci: (target="ldap:///cn=*,dc=example,dc=com")(targetattr="member" || "cn") (version 3.0;

acl "Allow uid=user to search and read members of groups";

allow (read, search) (userdn = "ldap:///uid=user,ou=People,dc=example,dc.com");)12.8.3. フィルターに一致するエントリーの個別属性のターゲット設定

2 つのターゲットルールで targetattr および targetfilter キーワードを組み合わせる場合は、フィルターに一致するエントリーの特定の属性をターゲットにすることができます。

例12.9 フィルターに一致するエントリーの個別属性のターゲット設定

department 属性が Engineering に設定されている全エントリーの jpegPhoto 属性および manager 属性を cn=Engineering Admins,dc=example,dc=com グループのメンバーが変更できるようにするには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr = "jpegPhoto || manager")

(targetfilter = "(department=Engineering)") (version 3.0;

acl "Allow engineering admins updating jpegPhoto and manager of department members";

allow (write) (groupdn = "ldap:///cn=Engineering Admins,dc=example,dc.com");)12.8.4. 単一ディレクトリーエントリーのターゲット設定

単一ディレクトリーエントリーを対象にするには、targetattr および targetfilter キーワードを組み合わせます。

例12.10 単一ディレクトリーエントリーのターゲット設定

uid=user,ou=People,dc=example,dc=com ユーザーが u=Engineering,dc=example,dc=com エントリーで ou および cn 属性を読み取り、検索できるようにするには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=Engineering,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr = "ou || cn")

(targetfilter = "(ou=Engineering)") (version 3.0;

acl "Allow uid=user to search and read engineering attributes";

allow (read, search) (userdn = "ldap:///uid=user,ou=People,dc=example,dc.com");)

以前の例が ou=Engineering,dc=example,dc=com エントリーのみを対象にできるようにするには、ou=Engineering,dc=example,dc=com のサブエントリーは、ou 属性を Engineering に設定しないでください。

ディレクトリーの構造が変更すると、これらの種類の ACI が失敗する可能性があります。

または、ターゲットエントリーに保存される属性値を使用して、バインド要求のユーザー入力に一致するバインドルールを作成できます。値の一致に基づくアクセスの定義 を参照してください。

12.9. ACI パーミッションの定義

パーミッションルールは、アクセス制御手順 (ACI) に関連付けられた権限と、アクセスを許可または拒否されるかどうかを定義します。

ACI では、以下の強調表示された部分はパーミッションルールになります。

(target_rule) (version 3.0; acl "ACL_name"; permission_rule bind_rules;)

12.9.1. パーミッションルールの構文

パーミッションルールの一般的な構文は、以下のとおりです。

permission (rights)

-

permission: アクセス制御手順 (ACI) がパーミッションを許可するか、拒否するかを設定します。 -

rights: ACI が許可または拒否する権限を設定します。User rights in permission rules を参照してください。

例12.11 パーミッションの定義

ou=People,dc=example,dc=com エントリーに保存されているユーザーが、独自のエントリー内の全属性を検索し、表示するには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (target = "ldap:///ou=People,dc=example,dc=com") (version 3.0;

acl "Allow users to read and search attributes of own entry"; allow (search, read)

(userdn = "ldap:///self");)12.9.2. パーミッションルールのユーザー権限

パーミッションルールの権限は、付与または拒否される操作を定義します。ACI では、以下の権限の 1 つまたは複数を設定できます。

表12.1 ユーザーの権利

| 権利 | 説明 |

|---|---|

|

| ユーザーがディレクトリーデータを読み込めるかどうかを設定します。このパーミッションは、LDAP の検索操作にのみ適用されます。 |

|

|

属性を追加、変更、または削除してユーザーがエントリーを変更できるかどうかを設定します。このパーミッションは、LDAP の |

|

|

ユーザーがエントリーを作成できるかどうかを設定します。このパーミッションは、LDAP の |

|

|

ユーザーがエントリーを削除できるかどうかを設定します。このパーミッションは、LDAP の |

|

|

ユーザーがディレクトリーデータを検索できるかどうかを設定します。検索結果の一部として返されたデータを表示するには、 |

|

|

ユーザーが提供したデータとディレクトリーに保存されているデータを比較できるかどうかを設定します。 |

|

| ユーザーがグループから独自の識別名 (DN) を追加または削除できるかどうかを設定します。この権限は、グループ管理にのみ使用されます。 |

|

|

指定した DN が他のエントリーの権限でターゲットにアクセスできるかどうかを設定します。 |

|

|

|

12.9.3. LDAP 操作に必要な権限

This section describes the rights you must grant to users depending on the type of LDAP operation you want to authorize them to perform.

エントリーの追加:

-

追加するエントリーの

addパーミッションを付与します。 -

エントリーの各属性の値に

writeパーミッションを付与します。この権限はデフォルトで付与されますが、targattrfiltersキーワードを使用して制限できます。

-

追加するエントリーの

エントリーの削除:

-

削除するエントリーの

deleteパーミッションを付与します。 -

エントリーの各属性の値に

writeパーミッションを付与します。この権限はデフォルトで付与されますが、targattrfiltersキーワードを使用して制限できます。

-

削除するエントリーの

エントリーの属性の変更:

-

属性タイプで

writeパーミッションを付与します。 -

各属性種別の値の

write権限を付与します。この権限はデフォルトで付与されますが、targattrfiltersキーワードを使用して制限できます。

-

属性タイプで

エントリーの RDN の変更:

-

エントリーで

writeパーミッションを付与します。 -

新しい RDN で使用される属性タイプの

writeパーミッションを付与します。 -

古い RDN の削除に適した権限を付与する場合は、古い RDN で使用される属性タイプの

writeパーミッションを付与します。 -

新しい RDN で使用される属性型の値に対して

write権限を付与します。この権限はデフォルトで付与されますが、targattrfiltersキーワードを使用して制限できます。

-

エントリーで

属性の値を比較します。

-

属性タイプで

compareパーミッションを付与します。

-

属性タイプで

エントリーの検索:

-

検索フィルターで使用される各属性タイプの

searchパーミッションを付与します。 -

エントリーで使用される属性タイプの

readパーミッションを付与します。

-

検索フィルターで使用される各属性タイプの

12.10. ACI バインドルールの定義

アクセス制御手順 (ACI) のバインドルールは、Directory Server が ACI を適用するのに必要なバインドパラメーターを定義します。たとえば、以下に基づいてバインドルールを設定できます。

- DNS

- グループメンバーシップまたは割り当てられたロール

- エントリーがバインドする場所

- バインド時に使用する必要のある認証の種類

- バインドが実行される回数または日数

ACI では、以下の強調表示された部分はバインドルールになります。

(target_rule) (version 3.0; acl "ACL_name"; permission_rule bind_rules;)

12.10.1. バインドルールの構文

バインドルールの一般的な構文は以下のとおりです。

keyword comparison_operator "expression"

-

keyword: bind 操作のタイプを設定します。 -

comparison_operator: 有効な値は=および!=で、ターゲットが式で指定されたオブジェクトであるかを示します。キーワードが追加の比較演算子に対応している場合は、該当するセクションで説明されます。 -

expression: 式を設定し、引用符で囲む必要があります。式自体は使用するキーワードによって異なります。

12.10.2. ユーザーベースのアクセスの定義

userdn キーワードを使用すると、1 つまたは複数の DN に基づいてアクセスを許可または拒否でき、以下の構文を使用します。

userdn comparison_operator "ldap:///distinguished_name || ldap:///distinguished_name || ..."

式の DN を以下のように設定します。

- DN: userdn キーワードでの DN の使用 を参照してください。

- LDAP フィルター: Using the userdn keyword with an LDAP filter を参照してください。

-

anyonealias: Granting anonymous access を参照してください。 -

allエイリアス: 認証済みユーザーへのアクセスの付与 を参照してください。 -

selfエイリアス: Enabling users to access their own entries を参照してください。 -

parentエイリアス: Setting access for child entries of a user を参照してください。

LDAP URL 内でホスト名またはポート番号を指定しないでください。URL は常にローカルサーバーに適用されます。

userdn キーワードでの DN の使用

userdn キーワードを識別名 (DN) に設定して、ACI を一致するエントリーのみに適用します。複数のエントリーを照合するには、DN で * ワイルドカードを使用します。

userdn キーワードを DN とともに使用するには、以下の構文を使用します。

userdn comparison_operator ldap:///distinguished_name

例12.12 userdn キーワードでの DN の使用

uid=admin,ou=People,dc=example,dc=com ユーザーが ou=People,dc=example,dc=com エントリーで他のすべてのユーザーの manager 属性を読み取るようにするには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr="manager") (version 3.0; acl "Allow uid=admin reading manager attribute";

allow (search, read) userdn = "ldap:///uid=admin,ou=People,dc=example,dc=com";)LDAP フィルターで userdn キーワードの使用

ユーザーへのパーミッションを動的に許可または拒否するには、LDAP フィルターで userdn キーワードを使用します。

userdn comparison_operator "ldap:///distinguished_name??scope?(filter)"

LDAP フィルターは * ワイルドカードをサポートします。

例12.13 LDAP フィルターで userdn キーワードの使用

department 属性が Human Resources に設定されたユーザーを有効にするには、ou=People,dc=example,dc=com エントリーでユーザーの homePostalAddress 属性を更新します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr="homePostalAddress") (version 3.0;

acl "Allow HR setting homePostalAddress"; allow (write)

userdn = "ldap:///ou=People,dc=example,dc=com??sub?(department=Human Resources)";)匿名アクセスの付与

特定の状況では、管理者はディレクトリー内のデータへの匿名アクセスを設定します。匿名アクセスは、以下を指定してディレクトリーにバインドできることを意味します。

- バインド DN およびパスワードなし

- 有効なバインド DN およびパスワード

匿名アクセスを設定するには、bind ルールの userdn キーワードで ldap:///anyone 式を使用します。

userdn comparison_operator "ldap:///anyone"例12.14 匿名アクセスの付与

認証なしですべてのユーザーが ou=People,dc=example,dc=com エントリーで sn、givenName、および telephoneNumber 属性を読み取りおよび検索できるようにするには、以下を行います。

# ldapmodify -D "cn=Directory Manager" -W -H __ldap://server.example.com -x`

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr="sn" || targetattr="givenName" || targetattr = "telephoneNumber")

(version 3.0; acl "Anonymous read, search for names and phone numbers";

allow (read, search) userdn = "ldap:///anyone")認証済みユーザーへのアクセスの付与

特定の状況では、管理者は匿名バインドを除き、Directory Server に正常にバインドできるユーザーにパーミッションを付与します。この機能を設定するには、bind ルールの userdn キーワードで ldap:///all 式を使用します。

userdn comparison_operator "ldap:///all"例12.15 認証済みユーザーへのアクセスの付与

認証されたユーザーが自分自身をメンバーとして ou=example,ou=groups,dc=example,dc=com グループに追加およびグループから削除できるようにするには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=example,ou=Groups,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr="member") (version 3.0;

acl "Allow users to add/remove themselves from example group";

allow (selfwrite) userdn = "ldap:///all")ユーザーが空のエントリーにアクセスできるようにする

ユーザーの独自のエントリーへのアクセスを許可または拒否する ACI を設定するには、bind ルールの userdn キーワードで ldap:///self 式を使用します。

userdn comparison_operator "ldap:///self"例12.16 ユーザーが空のエントリーにアクセスできるようにする

ou=People,dc=example,dc=com エントリーのユーザーが独自の userPassword 属性を更新できるようにするには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr="userPassword") (version 3.0;

acl "Allow users updating their password";

allow (write) userdn = "ldap:///self")ユーザーの子エントリーへのアクセス設定

バインド DN がターゲットエントリーの親である場合にのみエントリーへのアクセスを許可または拒否されるように設定するには、bind ルールの userdn キーワードで self:///parent 式を使用します。

userdn comparison_operator "ldap:///parent"例12.17 ユーザーの子エントリーへのアクセス設定

cn=user,ou=People,dc=example,dc=com ユーザーが独自のサブエントリー (cn=example,cn=user,ou=People,dc=example,dc=com など) の manager 属性を更新できるようにするには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: cn=user,ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr="manager") (version 3.0;

acl "Allow cn=user to update manager attributes";

allow (write) userdn = "ldap:///parent")12.10.3. グループベースのアクセスの定義

グループベースのアクセス制御手順 (ACI) を使用すると、グループへのユーザーの追加、またはグループからのユーザーの削除により、アクセスを管理できます。グループメンバーシップに基づく ACI を設定するには、groupdn キーワードを使用します。ユーザーが指定された 1 つまたは複数のグループのメンバーである場合は、ACI が一致します。

groupdn キーワードを使用すると、Directory Server は以下の属性に基づいてグループメンバーシップを検証します。

- member

- uniqueMember

- memberURL

- memberCertificateDescription

groupdn キーワードでルールをバインドするには、以下の構文を使用します。

groupdn comparison_operator "ldap:///distinguished_name || ldap:///distinguished_name || ..."

式の識別名 (DN) を次のように設定します。

- DN。groupdn キーワードでの DN の使用 を参照してください。

- LDAP フィルター。LDAP フィルターで groupdn キーワードの使用 を参照してください。

1 つのバインドルールに複数の DN を設定する場合は、認証されたユーザーがこれらのグループのいずれかのメンバーの場合、Directory Server は ACI を適用します。ユーザーを複数のグループのメンバーとして設定するには、複数の groupdn キーワードを使用して、ブール値 and 演算子を使用して組み合わせます。詳細は、Combining Bind Rules Using Boolean Operators を参照してください。

LDAP URL 内でホスト名またはポート番号を指定しないでください。URL は常にローカルサーバーに適用されます。

groupdn キーワードでの DN の使用

ACI をグループのメンバーに適用するには、groupdn キーワードをグループの DN に設定します。

DN に設定された groupdn キーワードは、以下の構文を使用します。

groupdn comparison_operator ldap:///distinguished_name

例12.18 groupdn キーワードでの DN の使用

cn=example,ou=Groups,dc=example,dc=com グループのメンバーが ou=People,dc=example,dc=com のエントリーの manager 属性を検索および読み取るようにするには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr="manager") (version 3.0;

acl "Allow example group to read manager attribute";

allow (search, read) groupdn = "ldap:///cn=example,ou=Groups,dc=example,dc=com";)LDAP フィルターで groupdn キーワードの使用

groupdn キーワードを使用した LDAP フィルターを使用すると、ACI に一致させるために、認証されたユーザーがフィルター検索で返されるグループの少なくとも 1 つのメンバーでなければならないことを定義できます。

LDAP フィルターが含まれる groupdn キーワードは以下の構文を使用します。

groupdn comparison_operator "ldap:///distinguished_name??scope?(filter)"

LDAP フィルターは * ワイルドカードをサポートします。

例12.19 LDAP フィルターで groupdn キーワードの使用

dc=example,dc=com のグループのメンバーや、manager 属性が example に設定されているサブツリーを有効にするには、ou=People,dc=example,dc=com のエントリーの homePostalAddress を更新します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr="homePostalAddress") (version 3.0;

acl "Allow manager=example setting homePostalAddress"; allow (write)

userdn = "ldap:///dc=example,dc=com??sub?(manager=example)";)12.10.4. 値の一致に基づくアクセスの定義

バインドルールの userattr キーワードを使用して、ディレクトリーとターゲットエントリーにバインドするのに使用されるエントリー間でどの属性が一致するかを指定します。

userattr キーワードは、以下の構文を使用します。

userattr comparison_operator "attribute_name#bind_type_or_attribute_value

詳細は、以下を参照してください。

デフォルトでは、Directory Server は、作成したエントリーに対するアクセス権限を評価します。ただし、同じレベルのユーザーオブジェクトを防ぐために、Directory Server は、userattr キーワードを使用した場合に、アクセス制御手順 (ACI) を設定したエントリーに add パーミッションを付与しません。この動作を設定するには、parent キーワードとともに userattr キーワードを使用して、レベル 0 にもパーミッションを付与します。

継承の詳細は、Defining access based on value matching を参照してください。

USERDN バインドタイプの使用

バインディングユーザーの識別名 (DN) が属性に保存されている DN と一致する場合に ACI を適用するには、USERDN バインドタイプを使用します。

USERDN バインドタイプの userattr キーワードには、以下の構文を使用します。

userattr comparison_operator "attribute_name#USERDN"

例12.20 USERDN バインドタイプの使用

マネージャーに対し、すべての権限を独自の関連付けの telephoneNumber 属性に付与するには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr = "telephoneNumber")

(version 3.0; acl "Manager: telephoneNumber";

allow (all) userattr = "manager#USERDN";)

前述の ACI は、ou=People,dc=example,dc=com のエントリーに対して操作を行ったユーザーの DN が、このエントリーの manager 属性に格納されている DN と一致すれば、真と評価されます。

GROUPDN バインドタイプの使用

バインディングユーザー DN が属性に設定されたグループのメンバーである場合に ACI を適用するには、GROUPDN バインドタイプを使用します。

GROUPDN バインドタイプの userattr キーワードには、以下の構文を使用します。

userattr comparison_operator "attribute_name#GROUPDN"

例12.21 GROUPDN バインドタイプの使用

ユーザーに、ou=Social Committee,ou=Groups,dc=example,dc=com エントリーを所有するグループエントリーを削除する権限を付与するには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=Social Committee,ou=Groups,dc=example,dc=com

changetype: modify

add: aci

aci: (target="ou=Social Committee,ou=Groups,dc=example,dc=com)

(targattrfilters="del=objectClass:(objectClass=groupOfNames)")

(version 3.0; acl "Delete Group";

allow (delete) userattr = "owner#GROUPDN";)

操作を実行するユーザーの DN が owner 属性で指定されたグループのメンバーである場合に、以前の ACI が true になります。

指定のグループは動的グループで、グループの DN はデータベースの任意の接尾辞にすることができます。しかし、このタイプの ACI をサーバーが評価するには、リソースを大量に必要とします。

ターゲットエントリーと同じ接尾辞の下にある静的グループを使用している場合は、パフォーマンスを改善するために以下の式を使用します。

userattr comparison_operator "ldap:///distinguished_name?attribute_name#GROUPDN"

ROLEDN バインドタイプの使用

バインディングユーザーが属性で指定されたロールに属する場合に ACI を適用するには、ROLEDN バインドタイプを使用します。

ROLEDN バインドタイプの userattr キーワードには、以下の構文を使用します。

userattr comparison_operator "attribute_name#ROLEDN"

例12.22 ROLEDN バインドタイプの使用

cn=Administrators,dc=example,dc=com ロールを持つユーザーが ou=People,dc=example,dc=com のエントリーの manager 属性を検索および読み取るようにするには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (version 3.0; acl "Allow example role owners to read manager attribute";

allow (search, read) userattr = manager#ROLEDN;)指定のロールはデータベースの任意の接尾辞の下に置くことができます。フィルターされたロールも使用している場合、このタイプの ACI の評価は、サーバー上の多くのリソースを使用します。

静的ロール定義を使用し、ロールエントリーがターゲットエントリーと同じ接尾辞下にある場合は、パフォーマンスを向上させるために以下の式を使用します。

SELFDN バインドタイプの使用

SELFDN バインドタイプを使用すると、バインドされたユーザーの DN がエントリーの単一値属性に設定されている場合にパーミッションを付与できます。

SELFDN バインドタイプの userattr キーワードには、以下の構文を使用します。

userattr comparison_operator "attribute_name#SELFDN"

例12.23 SELFDN バインドタイプの使用

ユーザーが ipatokenOwner 属性にバインドユーザーの DN が設定された ipatokenuniqueid=*,cn=otp,dc=example,dc=com エントリーを追加できるようにするには、次のコマンドを実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=otp,dc=example,dc=com

changetype: modify

add: aci

aci: (target = "ldap:///ipatokenuniqueid=*,cn=otp,dc=example,dc=com")

(targetfilter = "(objectClass=ipaToken)")(version 3.0;

acl "token-add-delete"; allow (add) userattr = "ipatokenOwner#SELFDN";)LDAPURL バインドタイプの使用

バインド DN がターゲットエントリーの属性で指定されたフィルターと一致する場合に ACL を適用するには、LDAPURL バインドタイプを使用します。

LDAPURL バインドタイプの userattr キーワードには、以下の構文を使用します。

userattr comparison_operator "attribute_name#LDAPURL"

例12.24 LDAPURL バインドタイプの使用

ldap:///ou=People,dc=example,dc=com??one?(uid=user*) に設定した aciurl 属性が含まれるユーザーオブジェクトに読み取りパーミッションおよび検索パーミッションを付与するには、以下を実行します。

# ldapmodify -D "cn=Directory Manager" -W -H ldap://server.example.com -x

dn: ou=People,dc=example,dc=com

changetype: modify

add: aci

aci: (targetattr = "*")

(version 3.0; acl "Allow read,search "; allow (read,search)

(userattr = "aciurl#LDAPURL);)継承による userattr キーワードの使用

userattr キーワードを使用してターゲットエントリーにバインドするために使用されるエントリーを関連付ける場合、ACI は指定されたターゲットにのみ適用され、その下のエントリーには適用されません。特定の状況下では、管理者は ACI の適用範囲を、対象となるエントリーよりも数レベル広げたいと考えます。これは、parent キーワードを使用して、ACI を継承するターゲットよりも低いレベルの数を指定できます。

parent キーワードで userattr キーワードを使用する場合、構文は以下のようになります。

userattr comparison_operator "parent[inheritance_level].attribute_name#bind_type_or_attribute_value

-

inheritance_level: ターゲットが ACI を継承するレベルの数を指定します。ターゲットエントリーの下に、5 つのレベル (0、1、2、3、4) を追加できます。ゼロ (0) はターゲットエントリーを示します。 -

attribute_name:userattrまたはgroupattrのキーワードでターゲットとする属性。 -