第3章 Core Server 設定リファレンス

本章では、すべてのコア (サーバー関連) 属性のアルファベットの参照を提供します。「Directory Server 設定の概要」 Red Hat Directory Server 設定ファイルに関する適切な概要が含まれています。

3.1. コアサーバー設定の属性リファレンス

このセクションには、コアサーバーの機能に関連する設定属性の参照情報が記載されています。サーバー設定の変更に関する詳細は、「サーバー設定へのアクセスおよび変更」 を参照してください。プラグインとして実装されるサーバー機能のリストは、「サーバープラグインの機能リファレンス」 を参照してください。カスタムサーバー機能の実装に関するヘルプは、Directory Server サポートにお問い合わせください。

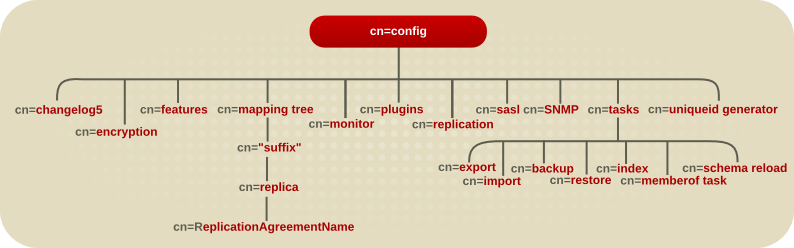

以下の図のように、dse.ldif ファイルに保存された設定情報は、一般的な設定エントリー cn=config 配下にある情報ツリーとして編成されます。

図3.1 設定データを示すディレクトリー情報ツリー

この設定ツリーのノードのほとんどは、以下のセクションで説明されています。

cn=plugins ノードは 4章プラグイン実装サーバー機能リファレンス で説明されています。各属性の説明には、ディレクトリーエントリーの DN、デフォルト値、値の有効な範囲、その使用方法などが含まれます。

本章で説明するエントリーおよび属性の一部は、製品の今後のリリースで変更される可能性があります。

3.1.1. cn=config

一般的な設定エントリーは cn=config エントリーに保存されます。cn=config エントリーは、nsslapdConfig オブジェクトクラスのインスタンスで、extensibleObject オブジェクトクラスを継承します。

3.1.1.1. nsslapd-accesslog(アクセスログ)

この属性は、各 LDAP アクセスを記録するために使用されるログのパスおよびファイル名を指定します。ログファイルには、デフォルトで以下の情報を記録します。

- データベースにアクセスするクライアントマシンの IP アドレス (IPv4 または IPv6)。

- 実行される操作 (検索、追加、変更など)。

- アクセス権の結果 (返されるエントリーの数やエラーコードなど)。

アクセスログをオフにする方法は、Red Hat Directory Server 管理ガイドのサーバーおよびデータベースアクティビティーの監視の章を参照してください。

アクセスロギングを有効にするには、この属性に有効なパスとパラメーターが必要で、nsslapd-accesslog-logging-enabled 設定属性を on に切り替える必要があります。以下の表は、これらの 2 つの設定属性と、アクセスロギングを無効化または有効にするという 2 つの設定属性に対して可能な 4 つの値の組み合わせを示しています。

表3.1 dse.ldif ファイル属性

| 属性 | 値 | ロギングの有効化または無効化 |

|---|---|---|

| nsslapd-accesslog-logging-enabled nsslapd-accesslog | on 空の文字列 | 無効 |

| nsslapd-accesslog-logging-enabled nsslapd-accesslog | on filename | 有効 |

| nsslapd-accesslog-logging-enabled nsslapd-accesslog | off 空の文字列 | 無効 |

| nsslapd-accesslog-logging-enabled nsslapd-accesslog | off filename | 無効 |

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 有効なファイル名。 |

| デフォルト値 | /var/log/dirsrv/slapd-instance/access |

| 構文 | DirectoryString |

| 例 | nsslapd-accesslog: /var/log/dirsrv/slapd-instance/access |

3.1.1.2. nsslapd-accesslog-level(アクセスログレベル)

この属性は、アクセスログにログ記録する内容を制御します。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | * 0 - アクセスロギングなし * 4 - 内部アクセス操作のロギング * 256 - 接続、操作、および結果の記録 * 512 - エントリーおよび参照情報にアクセスするためのロギング

* これらの値を一緒に追加して、必要なロギングタイプを提供します。たとえば、 |

| デフォルト値 | 256 |

| 構文 | 整数 |

| 例 | nsslapd-accesslog-level: 256 |

3.1.1.3. nsslapd-accesslog-list(アクセスログファイルの List)

設定できないこの読み取り専用属性は、アクセスログのローテーションで使用されるアクセスログファイルのリストを提供します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | |

| デフォルト値 | なし |

| 構文 | DirectoryString |

| 例 | nsslapd-accesslog-list: accesslog2,accesslog3 |

3.1.1.4. nsslapd-accesslog-logbuffering(Log Buffering)

off に設定すると、サーバーはすべてのアクセスログエントリーを直接ディスクに書き込みます。バッファーを使用すると、パフォーマンスに影響を与えずに負荷が大きい場合でもサーバーがアクセスロギングを使用できます。ただし、デバッグ時には、操作と、ログエントリーがファイルにフラッシュされるのを待たずに、バッファーを無効にしても、すぐに結果を見えることがあります。ログバッファリングを無効にすると、負荷の高いサーバーのパフォーマンスに深刻な影響を与える可能性があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-accesslog-logbuffering: off |

3.1.1.5. nsslapd-accesslog-logexpirationtime(アクセスログの有効期限)

この属性は、削除前にログファイルに到達できる最大期間を指定します。この属性はユニット数のみを提供します。ユニットは、nsslapd-accesslog-logexpirationtimeunit 属性で指定されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 から最大 32 ビットの整数値 (2147483647) -1 または 0 の値は、ログが期限切れになることはありません。 |

| デフォルト値 | -1 |

| 構文 | 整数 |

| 例 | nsslapd-accesslog-logexpirationtime: 2 |

3.1.1.6. nsslapd-accesslog-logexpirationtimeunit(アクセスログの有効期限時間単位)

この属性は、nsslapd-accesslog-logexpirationtime 属性の単位を指定します。ユニットがサーバーによって認識されていない場合は、ログが期限切れになることはありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | month | week | day |

| デフォルト値 | month |

| 構文 | DirectoryString |

| 例 | nsslapd-accesslog-logexpirationtimeunit: week |

3.1.1.7. nsslapd-accesslog-logging-enabled(アクセスログの有効化ロギング)

accesslog ロギングを無効にして有効にしますが、各データベースへのアクセスを記録するのに使用されるログのパスおよびパラメーターを指定する nsslapd-accesslog 属性と併せてのみ有効です。

アクセスロギングを有効にするには、この属性を on に切り替え、nsslapd-accesslog 設定属性に有効なパスとパラメーターが必要です。以下の表は、これらの 2 つの設定属性と、アクセスロギングを無効化または有効にするという 2 つの設定属性に対して可能な 4 つの値の組み合わせを示しています。

表3.2 dse.ldif Attributes

| 属性 | 値 | ログの有効化または無効化 |

|---|---|---|

| nsslapd-accesslog-logging-enabled nsslapd-accesslog | on 空の文字列 | 無効 |

| nsslapd-accesslog-logging-enabled nsslapd-accesslog | on filename | 有効 |

| nsslapd-accesslog-logging-enabled nsslapd-accesslog | off 空の文字列 | 無効 |

| nsslapd-accesslog-logging-enabled nsslapd-accesslog | off filename | 無効 |

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-accesslog-logging-enabled: off |

3.1.1.8. nsslapd-accesslog-logmaxdiskspace(Access Log Maximum Disk Space)

この属性は、アクセスログが消費できる最大ディスク容量 (メガバイト単位) を指定します。この値を超えると、最も古いアクセスログが削除されます。

最大ディスク容量を設定する場合は、ログファイルのローテーションにより作成可能なログファイルの合計数を考慮してください。また、Directory Server が管理する 3 つの異なるログファイル (アクセスログ、監査ログ、およびエラーログ) があり、それぞれがディスク領域を消費することに注意してください。これらの考慮事項を、アクセスログのディスク領域の合計量と比較します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647)。値が -1 の場合は、アクセスログに許可されるディスク領域のサイズが無制限であることを意味します。 |

| デフォルト値 | 500 |

| 構文 | 整数 |

| 例 | nsslapd-accesslog-logmaxdiskspace: 500 |

3.1.1.9. nsslapd-accesslog-logminfreediskspace(アクセスログ最小空きディスク容量)

この属性は、許可される最小空きディスク容量をメガバイト単位で設定します。空きディスク容量がこの属性で指定された値を下回ると、この属性を満たすために十分なディスク領域が解放されるまで、最も古いアクセスログが削除されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647) |

| デフォルト値 | -1 |

| 構文 | 整数 |

| 例 | nsslapd-accesslog-logminfreediskspace: -1 |

3.1.1.10. nsslapd-accesslog-logrotationsync-enabled(アクセスログローテーション同期の有効化)

この属性は、アクセスログのローテーションが、特定の日に同期されるかどうかを設定します。この方法でログローテーションを同期すると、毎日深夜から深夜までなど、1 日の指定された時間にログファイルを生成できます。これにより、ログファイルがカレンダーに直接マップされるため、ログファイルの分析がはるかに簡単になります。

アクセスログのローテーションを時刻で同期するには、この属性を nsslapd-accesslog-logrotationsynchour 属性値および nsslapd-accesslog-logrotationsyncmin 属性値をログファイルのローテーションの時間と分に設定して、この属性を有効にする必要があります。

たとえば、アクセスログファイルを毎日真夜中にローテーションするには、この属性の値を on に設定して有効にし、nsslapd-accesslog-logrotationsynchour 属性および nsslapd-accesslog-logrotationsyncmin 属性の値を 0 に設定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-accesslog-logrotationsync-enabled: on |

3.1.1.11. nsslapd-accesslog-logrotationsynchour(アクセスログローテーション同期時間)

この属性は、アクセスログをローテーションする時刻を設定します。この属性は、nsslapd-accesslog-logrotationsync-enabled 属性および nsslapd-accesslog-logrotationsyncmin 属性と共に使用する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 - 23 |

| デフォルト値 | 0 |

| 構文 | 整数 |

| 例 | nsslapd-accesslog-logrotationsynchour: 23 |

3.1.1.12. nsslapd-accesslog-logrotationsyncmin(アクセスログローテーション同期確認確認)

この属性は、アクセスログをローテーションする日数を設定します。この属性は、nsslapd-accesslog-logrotationsync-enabled 属性および nsslapd-accesslog-logrotationsynchour 属性と共に使用する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 - 59 |

| デフォルト値 | 0 |

| 構文 | 整数 |

| 例 | nsslapd-accesslog-logrotationsyncmin: 30 |

3.1.1.13. nsslapd-accesslog-logrotationtime(アクセスログローテーション時間)

この属性は、アクセスログファイルのローテーションの間隔を設定します。この属性はユニット数のみを提供します。単位 (day、week、month など) は nsslapd-accesslog-logrotationtimeunit 属性で指定します。

Directory Server は、ログのサイズにかかわらず、設定された間隔が過ぎた後の最初の書き込み操作でログをローテーションします。

パフォーマンス上の理由から、ログローテーションを指定しないことは推奨していませんが、ログが無期限に増大するため、これを指定する方法は 2 つあります。nsslapd-accesslog-maxlogsperdir 属性値を 1 に設定するか、nsslapd-accesslog-logrotationtime 属性を -1 に設定します。サーバーは最初に nsslapd-accesslog-maxlogsperdir 属性をチェックして、この属性の値が 1 を超える場合、サーバーは nsslapd-accesslog-logrotationtime 属性をチェックします。詳細は、「nsslapd-accesslog-maxlogsperdir(アクセスログの最大数)」 を参照してください。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647)。値が -1 の場合は、アクセスログファイルのローテーションの間隔が無制限になります。 |

| デフォルト値 | 1 |

| 構文 | 整数 |

| 例 | nsslapd-accesslog-logrotationtime: 100 |

3.1.1.14. nsslapd-accesslog-logrotationtimeunit(アクセスログローテーション時間単位)

この属性は、nsslapd-accesslog-logrotationtime 属性の単位を設定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | month | week | day | hour | minute |

| デフォルト値 | day |

| 構文 | DirectoryString |

| 例 | nsslapd-accesslog-logrotationtimeunit: week |

3.1.1.15. nsslapd-accesslog-maxlogsize(アクセスログの最大サイズ)

この属性は、最大アクセスログサイズをメガバイト単位で設定します。この値に達すると、アクセスログはローテーションされます。つまり、サーバーがログ情報を新しいログファイルに書き込むことを意味します。nsslapd-accesslog-maxlogsperdir 属性が 1 に設定されている場合、サーバーはこの属性を無視します。

最大ログサイズを設定する場合は、ログファイルのローテーションにより作成可能なログファイルの合計数を考慮してください。また、Directory Server が管理する 3 つの異なるログファイル (アクセスログ、監査ログ、およびエラーログ) があり、それぞれがディスク領域を消費することに注意してください。これらの考慮事項を、アクセスログのディスク領域の合計量と比較します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647)。値が -1 の場合は、ログファイルのサイズが無制限になります。 |

| デフォルト値 | 100 |

| 構文 | 整数 |

| 例 | nsslapd-accesslog-maxlogsize: 100 |

3.1.1.16. nsslapd-accesslog-maxlogsperdir(アクセスログの最大数)

この属性は、アクセスログが保存されるディレクトリーに格納できるアクセスログの合計数を設定します。アクセスログがローテーションされるたびに、新しいログファイルが作成されます。アクセスログディレクトリーに含まれるファイルの数がこの属性に保存されている値を超えると、ログファイルの最も古いバージョンが削除されます。パフォーマンス上の理由から、サーバーがログをローテーションせず、ログが無制限に大きくなるため、Red Hat はこの値を 1 に設定 しない ことを推奨します。

この属性の値が 1 よりも大きい場合は、nsslapd-accesslog-logrotationtime 属性をチェックして、ログローテーションが指定されているかどうかを確認します。nsslapd-accesslog-logrotationtime 属性の値が -1 の場合、ログローテーションはありません。詳細は、「nsslapd-accesslog-logrotationtime(アクセスログローテーション時間)」 を参照してください。

nsslapd-accesslog-logminfreediskspace および nsslapd-accesslog-maxlogsize に設定した値によっては、実際のログ数は nsslapd-accesslog-maxlogsperdir で設定する数よりも少なくなる可能性があることに注意してください。たとえば、nsslapd-accesslog-maxlogsperdir がデフォルトの (10 ファイル) を使用し、nsslapd-accesslog-logminfreediskspace を 500 MB に、nsslapd-accesslog-maxlogsize を 100 MB に設定すると、Directory Server は 5 つのアクセスファイルのみを保持します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 1 から最大 32 ビットの整数値 (2147483647) |

| デフォルト値 | 10 |

| 構文 | 整数 |

| 例 | nsslapd-accesslog-maxlogsperdir: 10 |

3.1.1.17. nsslapd-accesslog-mode(アクセスログファイルのパーミッション)

この属性は、アクセスログファイルが作成されるアクセスモードまたはファイルパーミッションを設定します。有効な値は、000 から 777 の組み合わせ (番号または絶対 UNIX ファイルのパーミッション) です。値は、3 桁の数字である必要があります。数字は 0 から 7 まで変わります。

-

0- なし -

1- 実行のみ -

2- 書き込みのみ -

3- 書き込みおよび実行 -

4- 読み取り専用 -

5- 読み取りおよび実行 -

6- 読み取りおよび書き込み -

7- 読み取り、書き込み、および実行

3 桁の数値では、最初の数字は所有者の権限を表し、2 つ目の数字はグループのパーミッションを表し、3 つ目の数字は全員のパーミッションを表します。デフォルト値を変更する場合、000 はログへのアクセスを許可せず、すべてのユーザーに書き込み権限を許可すると、ログが上書きまたは削除される可能性があることに注意してください。

新しく設定されたアクセスモードは、作成された新しいログにのみ影響します。モードは、ログが新しいファイルにローテーションするときに設定されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 000 から 777 まで |

| デフォルト値 | 600 |

| 構文 | 整数 |

| 例 | nsslapd-accesslog-mode: 600 |

3.1.1.18. nsslapd-allow-anonymous-access

バインド DN またはパスワードを指定せずに Directory Server への接続を試みると、これは 匿名バインド になります。匿名バインドは、ユーザーが最初にディレクトリーに対して認証を行う必要がないため、電話番号や電子メールアドレスをディレクトリーで確認するような、一般的な検索および読み取り操作を簡素化します。

ただし、匿名バインドにはリスクがあります。機密情報へのアクセスを制限したり、変更や削除などのアクションを許可しないように、適切な ACI を導入する必要があります。さらに、匿名バインドは、サービス拒否攻撃や、悪意のあるユーザーがサーバーへのアクセスを取得するのに使用できます。

匿名バインドを無効にしてセキュリティーを強化できます (オフ)。デフォルトでは、匿名バインドは検索操作および読み取り操作に対して許可 (on) されます。これにより、ユーザーおよびグループのエントリーに加えて、root DSE などの設定エントリーを含む 通常のディレクトリーエントリー にアクセスすることができます。3 つ目のオプション rootdse により、匿名検索および root DSE 自体への読み取りアクセスが許可されますが、他のすべてのディレクトリーエントリーへのアクセスを制限します。

必要に応じて、「nsslapd-anonlimitsdn」 で説明されているように nsslapd-anonlimitsdn 属性を使用して、リソース制限を匿名バインドに配置できます。

この値の変更は、サーバーが再起動するまで反映されません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off | rootdse |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-allow-anonymous-access: on |

3.1.1.19. nsslapd-allow-hashed-passwords

このパラメーターは、事前にハッシュ化されたパスワードチェックを無効にします。デフォルトでは、Directory Server では、事前にハッシュ化されたパスワードは Directory Manager 以外のユーザーによって設定できません。この権限を Password Administrators グループに追加すると、他のユーザーに委任できます。ただし、レプリケーションパートナーが、事前にハッシュ化されたパスワードチェックをすでに制御している場合など、この機能は Directory Server で無効にする必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-allow-hashed-passwords: off |

3.1.1.20. nsslapd-allow-unauthenticated-binds

認証されていないバインドは、ユーザーが空のパスワードを提供する Directory Server への接続です。Directory Server では、デフォルト設定を使用すると、セキュリティー上の理由から、このシナリオのアクセスを拒否します。

Red Hat は、認証されていないバインドを有効にしないことを推奨します。この認証方法により、Directory Manager を含むアカウントとしてパスワードを指定せずにユーザーがバインドできます。バインド後、ユーザーはバインドに使用されるアカウントのパーミッションを持つすべてのデータにアクセスできます。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-allow-unauthenticated-binds: off |

3.1.1.21. nsslapd-allowed-sasl-mechanisms

デフォルトでは、ルート DSE は SASL ライブラリーがサポートするすべてのメカニズムをリスト表示します。ただし、一部の環境では、特定の環境だけが優先されます。nsslapd-allowed-sasl-mechanisms 属性を使用すると、定義した SASL メカニズムのみを有効にできます。

メカニズム名は大文字、数字、およびアンダースコアで設定される必要があります。各メカニズムはコンマまたはスペースで区切ることができます。

EXTERNAL メカニズムは SASL プラグインによって実際に使用されません。これはサーバーの内部であり、主に TLS クライアント認証に使用されます。したがって、EXTERNAL メカニズムは制限または制御できません。nsslapd-allowed-sasl-mechanisms 属性に設定されているかどうかに関わらず、常にサポートされているメカニズムリストに表示されます。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 有効な SASL メカニズム |

| デフォルト値 | None(すべての SASL メカニズムが許可される) |

| 構文 | DirectoryString |

| 例 | nsslapd-allowed-sasl-mechanisms: GSSAPI、DIGEST-MD5、OTP |

3.1.1.22. nsslapd-anonlimitsdn

リソース制限は、認証されたバインドに設定できます。リソース制限では、検索の単一の操作 (nsslapd-sizeLimit)、時間制限 (nsslapd-timelimit)、およびタイムアウト期間 (nsslapd-idletimeout)、ならびに検索可能なエントリーの合計数 (nsslapd-lookthroughlimit) で検索可能なエントリー数の上限を設定できます。このリソース制限により、サービス拒否攻撃がディレクトリーリソースを結合し、全体的なパフォーマンスを向上させることができます。

リソース制限はユーザーエントリーに設定されます。匿名のバインディングは、当然ながら、ユーザーエントリーとは関係ありません。これは、通常、リソース制限が匿名操作には適用されません。

匿名バインドにリソース制限を設定するには、適切なリソース制限でテンプレートエントリーを作成できます。nsslapd-anonlimitsdn 設定属性を追加して、このエントリーを指定し、リソース制限を匿名バインドに適用できます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 任意の DN |

| デフォルト値 | なし |

| 構文 | DirectoryString |

| 例 | nsslapd-anonlimitsdn: cn=anon template,ou=people,dc=example,dc=com |

3.1.1.23. nsslapd-attribute-name-exceptions

この属性を使用すると、属性名の標準以外の文字を、スキーマ定義属性の "_" など、古いサーバーと後方互換性に使用できます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-attribute-name-exceptions: on |

3.1.1.24. nsslapd-auditlog(監査ログ)

この属性は、各データベースに加えられた変更を記録するために使用されるログのパスおよびファイル名を設定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 有効なファイル名 |

| デフォルト値 | /var/log/dirsrv/slapd-instance/audit |

| 構文 | DirectoryString |

| 例 | nsslapd-auditlog: /var/log/dirsrv/slapd-instance/audit |

監査ロギングを有効にするには、この属性に有効なパスとパラメーターが必要で、nsslapd-auditlog-logging-enabled 設定属性を on に切り替える必要があります。以下の表は、これらの 2 つの設定属性と、監査ロギングを無効化または有効にするという 2 つの設定属性に対して可能な 4 つの値の組み合わせを示しています。

表3.3 nsslapd-auditlog の可能な組み合わせ

| dse.ldif の属性 | 値 | ロギングの有効化または無効化 |

|---|---|---|

| nsslapd-auditlog-logging-enabled nsslapd-auditlog | on 空の文字列 | 無効 |

| nsslapd-auditlog-logging-enabled nsslapd-auditlog | on filename | 有効 |

| nsslapd-auditlog-logging-enabled nsslapd-auditlog | off 空の文字列 | 無効 |

| nsslapd-auditlog-logging-enabled nsslapd-auditlog | off filename | 無効 |

3.1.1.25. nsslapd-auditlog-display-attrs

nsslapd-auditlog-display-attrs 属性を使用すると、Directory Server が監査ログに表示する属性を設定して、変更されるエントリーに関する有用な識別情報を提供できます。監査ログに属性を追加すると、エントリー内の特定の属性の現在の状態とエントリーの更新の詳細を確認できます。

次のオプションのいずれかを選択して、ログ内の属性を表示できます。

- Directory Server が変更するエントリーの特定の属性を表示するには、属性名を値として指定します。

- 複数の属性を表示するには、スペースで区切られた属性名のリストを値として指定します。

- エントリーのすべての属性を表示するには、値としてアスタリスク (*) を使用します。

Directory Server が監査ログに表示する必要がある属性のスペース区切りのリストを指定するか、値としてアスタリスク (*) を使用して、変更されるエントリーのすべての属性を表示します。

たとえば、監査ログ出力に cn 属性を追加するとします。nsslapd-auditlog-display-attrs 属性を cn に設定すると、監査ログに次の出力が表示されます。

time: 20221027102743

dn: uid=73747737483,ou=people,dc=example,dc=com

#cn: Frank Lee

result: 0

changetype: modify

replace: description

description: Adds cn attribute to the audit log

-

replace: modifiersname

modifiersname: cn=dm

-

replace: modifytimestamp

modifytimestamp: 20221027142743Z| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 有効な属性名。監査ログ内のエントリーのすべての属性を表示する場合は、アスタリスク (*) を使用します。 |

| デフォルト値 | なし |

| 構文 | DirectoryString |

| 例 | nsslapd-auditlog-display-attrs: cn ou |

3.1.1.26. nsslapd-auditlog-list

監査ログファイルのリストを提供します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | |

| デフォルト値 | なし |

| 構文 | DirectoryString |

| 例 | nsslapd-auditlog-list: auditlog2,auditlog3 |

3.1.1.27. nsslapd-auditlog-logexpirationtime(監査ログの有効期限)

この属性は、ログファイルが削除される前に許可される最大期間を設定します。この属性はユニット数のみを提供します。単位 (day、week、month など) は nsslapd-auditlog-logexpirationtimeunit 属性で指定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 から最大 32 ビットの整数値 (2147483647) -1 または 0 の値は、ログが期限切れになることはありません。 |

| デフォルト値 | -1 |

| 構文 | 整数 |

| 例 | nsslapd-auditlog-logexpirationtime: 1 |

3.1.1.28. nsslapd-auditlog-logexpirationtimeunit(監査ログの有効期限時間単位)

この属性は、nsslapd-auditlog-logexpirationtime 属性の単位を設定します。ユニットがサーバーによって認識されていない場合は、ログが期限切れになることはありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | month | week | day |

| デフォルト値 | 週 |

| 構文 | DirectoryString |

| 例 | nsslapd-auditlog-logexpirationtimeunit: day |

3.1.1.29. nsslapd-auditlog-logging-enabled(監査ログの有効化)

監査ロギングをオンおよびオフにします。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-auditlog-logging-enabled: off |

監査ロギングを有効にするには、この属性に有効なパスとパラメーターが必要で、ns slapd-auditlog-logging-enabled 設定属性を on に切り替える必要があります。以下の表は、これらの 2 つの設定属性と、監査ロギングを無効化または有効にするという 2 つの設定属性に対して可能な 4 つの値の組み合わせを示しています。

表3.4 nsslapd-auditlog と nsslapd-auditlog-logging-enabled の組み合わせ

| 属性 | 値 | ロギングの有効化または無効化 |

|---|---|---|

| nsslapd-auditlog-logging-enabled nsslapd-auditlog | on 空の文字列 | 無効 |

| nsslapd-auditlog-logging-enabled nsslapd-auditlog | on filename | 有効 |

| nsslapd-auditlog-logging-enabled nsslapd-auditlog | off 空の文字列 | 無効 |

| nsslapd-auditlog-logging-enabled nsslapd-auditlog | off filename | 無効 |

3.1.1.30. nsslapd-auditlog-logmaxdiskspace(監査ログの最大ディスク領域)

この属性は、監査ログが消費できる最大ディスク容量をメガバイト単位で設定します。この値を超えると、最も古い監査ログが削除されます。

最大ディスク容量を設定する場合は、ログファイルのローテーションにより作成可能なログファイルの合計数を考慮してください。また、Directory Server が維持する 3 つの異なるログファイル (アクセスログ、監査ログ、およびエラーログ) があり、それぞれがディスク領域を消費することに注意してください。これらの考慮事項を、監査ログのディスク領域の合計量と比較します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647)。値が -1 の場合は、監査ログに許可されるディスク領域のサイズが無制限であることを意味します。 |

| デフォルト値 | -1 |

| 構文 | 整数 |

| 例 | nsslapd-auditlog-logmaxdiskspace: 10000 |

3.1.1.31. nsslapd-auditlog-logminfreediskspace(監査ログの最小ディスク領域)

この属性は、許容できる最小ディスク容量をメガバイト単位で設定します。空きディスク容量がこの属性によって指定された値を下回ると、この属性を満たすために十分なディスク領域が解放されるまで、最も古い監査ログが削除されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 (無制限) | 1 から 32 ビットの整数値 (2147483647) |

| デフォルト値 | -1 |

| 構文 | 整数 |

| 例 | nsslapd-auditlog-logminfreediskspace: -1 |

3.1.1.32. nsslapd-auditlog-logrotationsync-enabled(監査ログローテーション同期の有効化)

この属性は、監査ログのローテーションが特定の時刻と同期するかどうかを設定します。この方法でログローテーションを同期すると、毎日深夜から深夜までなど、1 日の指定された時間にログファイルを生成できます。これにより、ログファイルがカレンダーに直接マップされるため、ログファイルの分析がはるかに簡単になります。

監査ロギングのローテーションを時刻で同期するには、この属性を nsslapd-auditlog-logrotationsynchour 属性値および nsslapd-auditlog-logrotationsyncmin 属性値をログファイルのローテーションの時間および分に設定して、この属性を有効にする必要があります。

たとえば、毎日深夜に監査ログファイルをローテーションするには、その値を on に設定してこの属性を有効にしてから、nsslapd-auditlog-logrotationsynchour 属性および nsslapd-auditlog-logrotationsyncmin 属性の値を 0 に設定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-auditlog-logrotationsync-enabled: on |

3.1.1.33. nsslapd-auditlog-logrotationsynchour(監査ログローテーション同期時間)

この属性は、監査ログのローテーションを行う時刻を設定します。この属性は、nsslapd-auditlog-logrotationsync-enabled 属性および nsslapd-auditlog-logrotationsyncmin 属性と共に使用する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 - 23 |

| デフォルト値 |

なし ( |

| 構文 | 整数 |

| 例 | nsslapd-auditlog-logrotationsynchour: 23 |

3.1.1.34. nsslapd-auditlog-logrotationsyncmin(監査ログローテーション同期数)

この属性は、監査ログのローテーションに使用する日数を設定します。この属性は、nsslapd-auditlog-logrotationsync-enabled 属性および nsslapd-auditlog-logrotationsynchour 属性と共に使用する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 - 59 |

| デフォルト値 |

なし ( |

| 構文 | 整数 |

| 例 | nsslapd-auditlog-logrotationsyncmin: 30 |

3.1.1.35. nsslapd-auditlog-logrotationtime(監査ログローテーション時間)

この属性は、監査ログファイルのローテーションの間隔を設定します。この属性はユニット数のみを提供します。単位 (day、week、month など) は nsslapd-auditlog-logrotationtimeunit 属性で指定します。nsslapd-auditlog-maxlogsperdir 属性が 1 に設定されていると、サーバーはこの属性を無視します。

Directory Server は、ログのサイズにかかわらず、設定された間隔が過ぎた後の最初の書き込み操作でログをローテーションします。

パフォーマンス上の理由から、ログローテーションを指定しないことは推奨しませんが、ログは無期限に大きくなるため、これを指定する方法は 2 つあります。nsslapd-auditlog-maxlogsperdir 属性値を 1 に設定するか、nsslapd-auditlog-logrotationtime 属性を -1 に設定します。サーバーは最初に nsslapd-auditlog-maxlogsperdir 属性をチェックして、この属性の値が 1 よりも大きい場合、サーバーは nsslapd-auditlog-logrotationtime 属性をチェックします。詳細は、「nsslapd-auditlog-maxlogsperdir(監査ログの最大数)」 を参照してください。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647)。値が -1 の場合は、監査ログファイルのローテーションの間隔が無制限になります。 |

| デフォルト値 | 1 |

| 構文 | 整数 |

| 例 | nsslapd-auditlog-logrotationtime: 100 |

3.1.1.36. nsslapd-auditlog-logrotationtimeunit(監査ログローテーション時間単位)

この属性は、nsslapd-auditlog-logrotationtime 属性の単位を設定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | month | week | day | hour | minute |

| デフォルト値 | 週 |

| 構文 | DirectoryString |

| 例 | nsslapd-auditlog-logrotationtimeunit: day |

3.1.1.37. nsslapd-auditlog-maxlogsize(監査ログの最大サイズ)

この属性は、最大監査ログサイズをメガバイト単位で設定します。この値に達すると、監査ログはローテーションされます。つまり、サーバーがログ情報を新しいログファイルに書き込むことを意味します。nsslapd-auditlog-maxlogsperdir を 1 にすると、サーバーはこの属性を無視します。

最大ログサイズを設定する場合は、ログファイルのローテーションにより作成可能なログファイルの合計数を考慮してください。また、Directory Server が管理する 3 つの異なるログファイル (アクセスログ、監査ログ、およびエラーログ) があり、それぞれがディスク領域を消費することに注意してください。これらの考慮事項を、監査ログのディスク領域の合計量と比較します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647)。値が -1 の場合は、ログファイルのサイズが無制限になります。 |

| デフォルト値 | 100 |

| 構文 | 整数 |

| 例 | nsslapd-auditlog-maxlogsize: 50 |

3.1.1.38. nsslapd-auditlog-maxlogsperdir(監査ログの最大数)

この属性は、監査ログが保存されるディレクトリーに格納できる監査ログの合計数を設定します。監査ログがローテーションされるたびに、新しいログファイルが作成されます。監査ログディレクトリーに含まれるファイルの数がこの属性に保存されている値を超えると、ログファイルの最も古いバージョンは削除されます。デフォルトは 1 ログです。このデフォルト値が許可されると、サーバーはログをローテーションせず、無制限に増加します。

この属性の値が 1 よりも大きい場合は、nsslapd-auditlog-logrotationtime 属性をチェックして、ログローテーションが指定されているかどうかを確認します。nsslapd-auditlog-logrotationtime 属性の値が -1 の場合、ログローテーションはありません。詳細は、「nsslapd-auditlog-logrotationtime(監査ログローテーション時間)」 を参照してください。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 1 から最大 32 ビットの整数値 (2147483647) |

| デフォルト値 | 1 |

| 構文 | 整数 |

| 例 | nsslapd-auditlog-maxlogsperdir: 10 |

3.1.1.39. nsslapd-auditlog-mode(監査ログファイルのパーミッション)

この属性は、監査ログファイルが作成されるアクセスモードまたはファイルパーミッションを設定します。有効な値は、番号がミラーリングされるか、絶対 UNIX ファイルのパーミッションになるため、000 から 777 の組み合わせです。値は、3 桁の数字の組み合わせである必要があります。数字は 0 から 7 によって異なります。

- 0 - なし

- 1 - 実行のみ

- 2 - 書き込みのみ

- 3 - 書き込みおよび実行

- 4 - 読み取り専用

- 5 - 読み取りおよび実行

- 6 - 読み取りおよび書き込み

- 7 - 読み取り、書き込み、および実行

3 桁の数値では、最初の数字は所有者の権限を表し、2 つ目の数字はグループのパーミッションを表し、3 つ目の数字は全員のパーミッションを表します。デフォルト値を変更する場合、000 はログへのアクセスを許可せず、すべてのユーザーに書き込み権限を許可すると、ログが上書きまたは削除される可能性があることに注意してください。

新しく設定されたアクセスモードは、作成された新しいログにのみ影響します。モードは、ログが新しいファイルにローテーションするときに設定されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 000 から 777 まで |

| デフォルト値 | 600 |

| 構文 | 整数 |

| 例 | nsslapd-auditlog-mode: 600 |

3.1.1.40. nsslapd-auditfaillog(送信失敗ログ)

この属性は、失敗した LDAP の変更を記録するために使用されるログのパスおよびファイル名を設定します。

nsslapd-auditfaillog-logging-enabled が有効にされており、nsslapd-auditfaillog が設定されていない場合、監査の失敗イベントは nsslapd-auditlog で指定されたファイルに記録されます。

nsslapd-auditfaillog パラメーターを nsslapd-auditlog と同じパスに設定すると、いずれも同じファイルに記録されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 有効なファイル名 |

| デフォルト値 | /var/log/dirsrv/slapd-instance/audit |

| 構文 | DirectoryString |

| 例 | nsslapd-auditfaillog: /var/log/dirsrv/slapd-instance/audit |

監査の失敗ログを有効にするには、この属性に有効なパスが必要で、nsslapd-auditfaillog-logging-enabled 属性を on に設定する必要があります。

3.1.1.41. nsslapd-auditfaillog-list

監査失敗のログファイルのリストを提供します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | |

| デフォルト値 | なし |

| 構文 | DirectoryString |

| 例 | nsslapd-auditfaillog-list: auditfaillog2,auditfaillog3 |

3.1.1.42. nsslapd-auditfaillog-logexpirationtime(監査ログの有効期限)

この属性は、削除前のログファイルの最大期間を設定します。ユニット数に提供されます。nsslapd-auditfaillog-logexpirationtimeunit 属性の day、week、month など、単位を指定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 から最大 32 ビットの整数値 (2147483647) -1 または 0 の値は、ログが期限切れになることはありません。 |

| デフォルト値 | -1 |

| 構文 | 整数 |

| 例 | nsslapd-auditfaillog-logexpirationtime: 1 |

3.1.1.43. nsslapd-auditfaillog-logexpirationtimeunit(Audit Fail Log Expiration Time Unit)

この属性は、nsslapd-auditfaillog-logexpirationtime 属性に単位を設定します。ユニットがサーバーによって認識されていない場合は、ログが期限切れになることはありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | month | week | day |

| デフォルト値 | 週 |

| 構文 | DirectoryString |

| 例 | nsslapd-auditfaillog-logexpirationtimeunit: day |

3.1.1.44. nsslapd-auditfaillog-logging-enabled(Audit Fail Log Enable Logging)

失敗した LDAP 変更のロギングをオンまたはオフにします。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-auditfaillog-logging-enabled: off |

3.1.1.45. nsslapd-auditfaillog-logmaxdiskspace(監査ログの最大ディスク領域)

この属性は、監査ログが消費できる最大ディスク容量をメガバイト単位で設定します。サイズが制限を超えると、最も古い監査ログが削除されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647)。値が -1 の場合は、監査ログに許可されるディスク領域のサイズが無制限であることを意味します。 |

| デフォルト値 | 100 |

| 構文 | 整数 |

| 例 | nsslapd-auditfaillog-logmaxdiskspace: 10000 |

3.1.1.46. nsslapd-auditfaillog-logminfreediskspace(監査失敗ログ最小空きディスク容量)

この属性は、許容できる最小ディスク容量をメガバイト単位で設定します。空きディスク容量が指定された値よりも小さい場合、十分なディスク領域が解放されるまで最も古い監査ログが削除されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 (無制限) | 1 から 32 ビットの整数値 (2147483647) |

| デフォルト値 | -1 |

| 構文 | 整数 |

| 例 | nsslapd-auditfaillog-logminfreediskspace: -1 |

3.1.1.47. nsslapd-auditfaillog-logrotationsync-enabled(監査失敗ログローテーション同期有効)

この属性は、監査失敗のログローテーションが、特定の日に同期されるかどうかを設定します。この方法でログローテーションを同期すると、毎日深夜から深夜までなど、1 日の指定された時間にログファイルを生成できます。これにより、ログファイルがカレンダーに直接マップされるため、ログファイルの分析がはるかに簡単になります。

監査失敗ロギングのローテーションを時刻で同期するには、この属性を nsslapd-auditfaillog-logrotationsynchour 属性値および nsslapd-auditfaillog-logrotationsyncmin 属性値をログファイルのローテーションの時間および分に設定して、この属性を有効にする必要があります。

たとえば、毎日深夜に監査失敗ログファイルをローテーションするには、その値を on に設定してこの属性を有効にしてから、nsslapd-auditfaillog-logrotationsynchour 属性および nsslapd-auditfaillog-logrotationsyncmin 属性の値を 0 に設定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-auditfaillog-logrotationsync-enabled: on |

3.1.1.48. nsslapd-auditfaillog-logrotationsynchour(監査ログローテーション同期時間)

この属性は、監査ログがローテーションされる時刻を設定します。この属性は、nsslapd-auditfaillog-logrotationsync-enabled 属性および nsslapd-auditfaillog-logrotationsyncmin 属性と共に使用する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 - 23 |

| デフォルト値 |

なし ( |

| 構文 | 整数 |

| 例 | nsslapd-auditfaillog-logrotationsynchour: 23 |

3.1.1.49. nsslapd-auditfaillog-logrotationsyncmin(監査ログローテーション同期数)

この属性は、監査ログがローテーションされる分を設定します。この属性は、nsslapd-auditfaillog-logrotationsync-enabled 属性および nsslapd-auditfaillog-logrotationsynchour 属性と共に使用する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 - 59 |

| デフォルト値 |

なし ( |

| 構文 | 整数 |

| 例 | nsslapd-auditfaillog-logrotationsyncmin: 30 |

3.1.1.50. nsslapd-auditfaillog-logrotationtime(監査ログローテーション時間)

この属性は、監査失敗ログファイルのローテーションの間隔を設定します。この属性はユニット数のみを提供します。単位 (day、week、month など) は nsslapd-auditfaillog-logrotationtimeunit 属性で指定します。nsslapd-auditfaillog-maxlogsperdir 属性が 1 に設定されている場合、サーバーはこの属性を無視します。

Directory Server は、ログのサイズにかかわらず、設定された間隔が過ぎた後の最初の書き込み操作でログをローテーションします。

パフォーマンス上の理由から、ログローテーションを指定しないことは推奨しませんが、ログは無期限に大きくなるため、これを指定する方法は 2 つあります。nsslapd-auditfaillog-maxlogsperdir 属性値を 1 に設定するか、nsslapd-auditfaillog-logrotationtime 属性を -1 に設定します。サーバーは最初に nsslapd-auditfaillog-maxlogsperdir 属性をチェックして、この属性の値が 1 を超える場合は、サーバーでは nsslapd-auditfaillog-logrotationtime 属性を確認します。詳細は、「nsslapd-auditfaillog-maxlogsperdir(監査ログの最大数)」 を参照してください。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647)。値が -1 の場合は、監査失敗ログファイルのローテーションの間隔が無制限になります。 |

| デフォルト値 | 1 |

| 構文 | 整数 |

| 例 | nsslapd-auditfaillog-logrotationtime: 100 |

3.1.1.51. nsslapd-auditfaillog-logrotationtimeunit(監査失敗ログローテーション時間単位)

この属性は、nsslapd-auditfaillog-logrotationtime 属性の単位を設定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | month | week | day | hour | minute |

| デフォルト値 | 週 |

| 構文 | DirectoryString |

| 例 | nsslapd-auditfaillog-logrotationtimeunit: day |

3.1.1.52. nsslapd-auditfaillog-maxlogsize(監査ログの最大サイズ)

この属性は、最大監査失敗ログサイズをメガバイト単位で設定します。この値に達すると、監査ログはローテーションされます。つまり、サーバーがログ情報を新しいログファイルに書き込むことを意味します。nsslapd-auditfaillog-maxlogsperdir パラメーターが 1 に設定されている場合、サーバーはこの属性を無視します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647)。値が -1 の場合は、ログファイルのサイズが無制限になります。 |

| デフォルト値 | 100 |

| 構文 | 整数 |

| 例 | nsslapd-auditfaillog-maxlogsize: 50 |

3.1.1.53. nsslapd-auditfaillog-maxlogsperdir(監査ログの最大数)

この属性は、監査ログが保存されるディレクトリーに格納できる監査ログの合計数を設定します。監査失敗のログがローテーションされるたびに、新しいログファイルが作成されます。監査ログディレクトリーに含まれるファイルの数がこの属性に保存されている値を超えると、ログファイルの最も古いバージョンは削除されます。デフォルトは 1 ログです。このデフォルト値が許可されると、サーバーはログをローテーションせず、無制限に増加します。

この属性の値が 1 よりも大きい場合は、nsslapd-auditfaillog-logrotationtime 属性をチェックして、ログローテーションが指定されているかどうかを設定します。nsslapd-auditfaillog-logrotationtime 属性の値が -1 の場合は、ログローテーションがありません。詳細は、「nsslapd-auditfaillog-logrotationtime(監査ログローテーション時間)」 を参照してください。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 1 から最大 32 ビットの整数値 (2147483647) |

| デフォルト値 | 1 |

| 構文 | 整数 |

| 例 | nsslapd-auditfaillog-maxlogsperdir: 10 |

3.1.1.54. nsslapd-auditfaillog-mode(監査失敗ログファイルパーミッション)

この属性は、監査失敗ログファイルが作成されるアクセスモードまたはファイルパーミッションを設定します。有効な値は、番号がミラーリングされるか、絶対 UNIX ファイルのパーミッションになるため、000 から 777 の組み合わせです。値は、3 桁の数字の組み合わせである必要があります。数字は 0 から 7 によって異なります。

- 0 - なし

- 1 - 実行のみ

- 2 - 書き込みのみ

- 3 - 書き込みおよび実行

- 4 - 読み取り専用

- 5 - 読み取りおよび実行

- 6 - 読み取りおよび書き込み

- 7 - 読み取り、書き込み、および実行

3 桁の数値では、最初の数字は所有者の権限を表し、2 つ目の数字はグループのパーミッションを表し、3 つ目の数字は全員のパーミッションを表します。デフォルト値を変更する場合、000 はログへのアクセスを許可せず、すべてのユーザーに書き込み権限を許可すると、ログが上書きまたは削除される可能性があることに注意してください。

新しく設定されたアクセスモードは、作成された新しいログにのみ影響します。モードは、ログが新しいファイルにローテーションするときに設定されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 000 から 777 まで |

| デフォルト値 | 600 |

| 構文 | 整数 |

| 例 | nsslapd-auditfaillog-mode: 600 |

3.1.1.55. nsslapd-bakdir(デフォルトのバックアップディレクトリー)

このパラメーターは、デフォルトのバックアップディレクトリーへのパスを設定します。Directory Server ユーザーには、設定されたディレクトリーに書き込みパーミッションが必要です。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 任意のローカルディレクトリーパス。 |

| デフォルト値 | /var/lib/dirsrv/slapd-instance/bak |

| 構文 | DirectoryString |

| 例 | nsslapd-bakdir: /var/lib/dirsrv/slapd-instance/bak |

3.1.1.56. nsslapd-certdir(証明書およびキーデータベースディレクトリー)

このパラメーターは、Directory Server がインスタンスの Network Security Services(NSS) データベースを保存するために使用するディレクトリーへの完全パスを定義します。このデータベースには、インスタンスの秘密鍵と証明書が含まれます。

フォールバックとして Directory Server は、秘密鍵と証明書をこのディレクトリーに抽出します。サーバーがプライベート名前空間の /tmp/ ディレクトリーに抽出できません。プライベート名スペースの詳細は、systemd.exec(5) の man ページの PrivateTmp パラメーターの説明を参照してください。

nsslapd-certdir で指定したディレクトリーはサーバーのユーザー ID で所有され、このユーザー ID のみがこのディレクトリーに読み取り/書き込みパーミッションを持っている必要があります。セキュリティー上の理由から、他のユーザーには、このディレクトリーに読み書きするパーミッションがありません。

この属性への変更を反映するには、サービスを再起動する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 絶対パス |

| デフォルト値 | /etc/dirsrv/slapd-instance_name/ |

| 構文 | DirectoryString |

| 例 | nsslapd-certdir: /etc/dirsrv/slapd-instance_name/ |

3.1.1.57. nsslapd-certmap-basedn(証明書マップ検索ベース)

この属性は、/etc/dirsrv/slapd-instance_name/certmap.conf ファイルで設定される security サブシステム証明書マッピングの制限を回避するために、TLS 証明書を使用してクライアント認証を実行する場合に使用できます。このファイルの設定によっては、証明書マッピングは、ルート DN に基づいてディレクトリーサブツリー検索を使用して実行できます。検索がルート DN をベースとする場合、nsslapd-certmap-basedn 属性は、ルート以外のエントリーに基づいて検索を強制的に実行する可能性があります。この属性の有効な値は、証明書マッピングに使用する接尾辞またはサブツリーの DN です。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 任意の有効な DN |

| デフォルト値 | |

| 構文 | DirectoryString |

| 例 | nsslapd-certmap-basedn: ou=People,dc=example,dc=com |

3.1.1.58. nsslapd-config

この読み取り専用属性は設定 DN です。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 任意の有効な設定 DN |

| デフォルト値 | |

| 構文 | DirectoryString |

| 例 | nsslapd-config: cn=config |

3.1.1.59. nsslapd-cn-uses-dn-syntax-in-dns

このパラメーターを使用すると、CNF 値内で DN を有効にできます。

Directory Server の DN ノーマライザーは RFC4514 に従い、RDN 属性タイプが DN 構文にベースでない場合は空白を保持します。ただし、Directory Server の設定エントリーは、cn 属性を使用して DN 値を保存することがあります。たとえば、dn: cn="dc=A,dc=com", cn=mapping tree,cn=config の場合は、DN 構文に従って cn を正規化する必要があります。

この設定が必要な場合は、nsslapd-cn-uses-dn-syntax-in-dns パラメーターを有効にします。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-cn-uses-dn-syntax-in-dns: off |

3.1.1.60. nsslapd-connection-buffer: 1

この属性は、接続バッファーの動作を設定します。値:

-

0: バッファーを無効にします。PDU(単一のプロトコルデータユニット) のみが一度に読み込まれます。 -

1:512バイトの通常の固定サイズLDAP_SOCKET_IO_BUFFER_SIZE。 -

2: 適応可能なバッファーサイズ

値が 2 の場合は、クライアントが大量のデータを一度に送信する場合にパフォーマンスが向上します。たとえば、大規模な追加や変更操作の場合や、多くの非同期リクエスト数がレプリケーション中に単一の接続で受信される場合などがこれに該当します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 0 | 1 | 2 |

| デフォルト値 | 1 |

| 構文 | 整数 |

| 例 | nsslapd-connection-buffer: 1 |

3.1.1.61. nsslapd-connection-nocanon

このオプションを使用すると、SASL NOCANON フラグを有効または無効にできます。無効にすると、Directory Server は、送信接続の DNS 逆引きエントリーを検索しないようにします。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-connection-nocanon: on |

3.1.1.62. nsslapd-conntablesize

この属性は接続テーブルサイズを設定し、サーバーによってサポートされる接続の総数を決定します。

接続スロットが不足しているため、Directory Server が接続を拒否する場合は、この属性の値を増やします。この状況が発生すると、Directory Server のエラーログファイルは、Not listening for new connections — too many fds open メッセージを記録します。

オープンファイルの数とプロセスごとのオープンファイル数の上限を増やす必要がある場合があります。Directory Server を起動するシェルでオープンファイルの数 (ulimit -n) の ulimit を増やす 必要がある場合があります。

接続テーブルのサイズは、nsslapd-maxdescriptor で上限です。詳細は、「nsslapd-maxdescriptors(最大ファイル記述子)」 を参照してください。

この属性の変更を反映するには、サーバーを再起動する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Values | オペレーティングシステムに依存します |

| Default Value |

Directory Server プロセスが開くことのできるファイルの最大数。 |

| Syntax | 整数 |

| Example | nsslapd-conntablesize: 4093 |

3.1.1.63. nsslapd-counters

nsslapd-counters 属性は、Directory Server データベースおよびサーバーパフォーマンスカウンターを有効および無効にします。

大きなカウンターを追跡すると、パフォーマンスに影響する可能性があります。カウンターの 64 ビットの整数をオフにすると、パフォーマンスが最小限に抑えられますが、長期統計追跡に悪影響を及ぼします。

このパラメーターは、デフォルトで有効になっています。カウンターを無効にするには、Directory Server を停止し、直接 dse.ldif ファイルを編集し、サーバーを再起動します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-counters: on |

3.1.1.64. nsslapd-csnlogging

この属性は、利用可能な場合は変更シーケンス番号 (CSN) がアクセスログに記録されるかどうかを設定します。デフォルトでは、CSN ロギングがオンになっています。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-csnlogging: on |

3.1.1.65. nsslapd-defaultnamingcontext

この属性は、クライアントがデフォルトで検索ベースとして使用する、設定されたすべての命名コンテキストを示します。この値は、defaultNamingContext 属性としてルート DSE にコピーされます。これにより、クライアントはルート DSE にクエリーを実行してコンテキストを取得し、適切なベースで検索を開始できます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | ルート接尾辞 DN |

| デフォルト値 | デフォルトのユーザー接尾辞 |

| 構文 | DN |

| 例 | nsslapd-defaultnamingcontext: dc=example,dc=com |

3.1.1.66. nsslapd-disk-monitoring

この属性は、ディスクで利用可能なディスク領域を確認するか、Directory Server データベースが実行している場所をマウントするために 10 秒ごとに実行されるスレッドを有効にします。利用可能なディスク領域が設定されたしきい値を下回ると、サーバーはロギングレベルの削減、アクセスまたは監査ログの無効化、ローテーションされたログの削除を行います。利用可能な領域が十分にない場合は、サーバーは正常にシャットダウンします (ウェイアと猶予期間後)。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-disk-monitoring: on |

3.1.1.67. nsslapd-disk-monitoring-grace-period

「nsslapd-disk-monitoring-threshold」 に設定されたディスク領域制限の半分に達すると、サーバーをシャットダウンするまで待機する猶予期間を設定します。これにより、管理者がディスクをクリーンアップし、シャットダウンを防ぐことができます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 任意の整数値 (分単位) |

| デフォルト値 | 60 |

| 構文 | 整数 |

| 例 | nsslapd-disk-monitoring-grace-period: 45 |

3.1.1.68. nsslapd-disk-monitoring-logging-critical

ログディレクトリーがディスク領域の制限 「nsslapd-disk-monitoring-threshold」 に設定された半方向ポイントをパスした場合にサーバーをシャットダウンするかどうかを設定します。

これを有効にすると、ロギングは無効 ではなく、サーバーによるディスク使用量を減らす手段としてローテーションされたログは削除されません。サーバーは単にシャットダウンプロセスを実行します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-disk-monitoring-logging-critical: on |

3.1.1.69. nsslapd-disk-monitoring-readonly-on-threshold

空きディスク領域が nsslapd-disk-monitoring-threshold パラメーターに設定した値の半分に達すると、Directory Server は、nsslapd-disk-monitoring-grace-period に設定された猶予期間後にインスタンスをシャットダウンします。ただし、インスタンスが停止する前にディスクの容量が不足すると、データが破損する可能性があります。この問題を回避するには、しきい値に達した場合に nsslapd-disk-monitoring-readonly-on-threshold パラメーターを有効にします。Directory Server は、しきい値に達したときにインスタンスを読み取り専用モードに設定します。

この設定では、空きディスク領域が nsslapd-disk-monitoring-threshold で設定したしきい値の半分を下回ると、Directory Server が起動しません。

この属性への変更を反映するには、サービスを再起動する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-disk-monitoring-readonly-on-threshold: off |

3.1.1.70. nsslapd-disk-monitoring-threshold

サーバーに十分なディスク領域があるかどうかを評価するために使用するしきい値をバイト単位で設定します。領域がこのしきい値の半分に達すると、サーバーはシャットダウンプロセスを開始します。

たとえば、しきい値が 2MB(デフォルト) の場合、利用可能なディスク領域が 1MB になると、サーバーはシャットダウンを開始します。

デフォルトでは、しきい値は Directory Server インスタンスの設定、トランザクション、およびデータベースディレクトリーによって使用されるディスク領域に対して評価されます。「nsslapd-disk-monitoring-logging-critical」 属性が有効な場合は、ログディレクトリーが評価に含まれます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | * 32 ビットシステムの 0 から 32 ビットの整数値 (2147483647) * 64 ビットシステムの 0 から 64 ビットの整数値 (9223372036854775807) |

| デフォルト値 | 2000000 (2MB) |

| 構文 | DirectoryString |

| 例 | nsslapd-disk-monitoring-threshold: 2000000 |

3.1.1.71. nsslapd-dn-validate-strict

「nsslapd-syntaxcheck」 属性により、サーバーは新規または変更された属性値がその属性に必要な構文と一致することを確認できます。

ただし、DN の構文ルールでは、厳格さが増大しています。RFC 4514 で DN 構文ルールを適用しようとすると、古い構文定義を使用して多くのサーバーが破損する可能性があります。デフォルトでは、nsslapd-syntaxcheck は RFC 1779 または RFC 2253 を使用して DN を検証します。

nsslapd-dn-validate-strict 属性は、RFC 4514 のセクション 3 に従って、DN の厳密な構文検証を明示的に有効にします。この属性を off (デフォルト) に設定すると、サーバーは、構文違反があるかどうかをチェックする前に値を正規化します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-dn-validate-strict: off |

3.1.1.72. nsslapd-ds4-compatible-schema

cn=schema のスキーマを Directory Server の 4.x バージョンと互換性を持たせるようにします。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-ds4-compatible-schema: off |

3.1.1.73. nsslapd-enable-turbo-mode

Directory Server の Turbo モードは、ワーカースレッドを接続専用にし、その接続からの受信操作を継続的に読み取ることができる機能です。これにより、非常にアクティブな接続でパフォーマンスを向上でき、この機能はデフォルトで有効になります。

ワーカースレッドは、サーバーによって受信される LDAP 操作を処理します。ワーカースレッドの数は nsslapd-threadnumber パラメーターで定義されます。各ワーカースレッドは、現在の接続のアクティビティーレベルが、確立されたすべての接続間で最大 1 つであるかどうかを評価します。Directory Server は、最後のチェック以降に開始される操作の数としてアクティビティーを測定し、現在の接続の動作が最も高い場合は turbo モードでワーカースレッドを切り替えます。

1 秒以上など、バインド操作の実行時間が長い (ログファイルの etime 値) 場合は、ターボモードを無効にするとパフォーマンスが向上する可能性があります。ただし、場合によっては、バインド時間がネットワークやハードウェアの問題の現象となる場合があります。このような状況では、turbo モードを無効にするとパフォーマンスが向上しません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-enable-turbo-mode: on |

3.1.1.74. nsslapd-enable-upgrade-hash

単純なバインド時に、バインド操作の性質上、Directory Server はプレーンテキストのパスワードにアクセスできます。nsslapd-enable-upgrade-hash パラメーターが有効で、ユーザーを認証した場合、Directory Server は、ユーザーの userPassword 属性が passwordStorageScheme 属性に設定されたハッシュアルゴリズムを使用するかどうかを確認します。アルゴリズムが異なる場合、サーバーは passwordStorageScheme のアルゴリズムでプレーンテキストのパスワードをハッシュ化し、ユーザーの userPassword 属性の値を更新します。

たとえば、弱いアルゴリズムを使用してハッシュ化されたパスワードを持つユーザーエントリーをインポートする場合、サーバーは passwordStorageScheme(デフォルトでは PBKDF2_SHA256) に設定したアルゴリズムを使用して、ユーザーの最初のログインでパスワードを自動的にハッシュ化します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-enable-upgrade-hash: on |

3.1.1.75. nsslapd-enquote-sup-oc (上級オブジェクトクラスエンクォーティングの有効化)

この属性は非推奨となり、Directory Server の今後のバージョンで削除されます。

この属性は、cn=schema エントリーに含まれる objectclass 属性の引用が、インターネットのドラフト RFC 2252 によって指定された引用に準拠するかどうかを制御します。デフォルトでは、Directory Server は RFC 2252 に準拠しており、この値は引用符で囲まれていないことを示します。非常に古いクライアントのみでは、この値を on に設定する必要があります。したがって、この値は off のままにします。

この属性をオンまたはオフにしても、Directory Server コンソールには影響を及ぼしません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-enquote-sup-oc: off |

3.1.1.76. nsslapd-entryusn-global

nsslapd-entryusn-global パラメーターは、USN プラグインがすべてのバックエンドデータベースまたは各データベースに個別に生成される更新シーケンス番号 (USN) を割り当てるかどうかを定義します。すべてのバックエンドデータベースで一意の USN の場合は、このパラメーターを on に設定します。

詳細は 「entryusn」 を参照してください。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-entryusn-global: off |

3.1.1.77. nsslapd-entryusn-import-initval

エントリーがサーバーからエクスポートされ、別のサーバーにインポートされた場合には、エントリーの更新シーケンス番号 (USN) が保持されません (レプリケーション用のデータベースの初期化の際を含む)。デフォルトでは、インポートされたエントリーのエントリー USN はゼロに設定されます。

nsslapd-entryusn-import-initval を使用して、エントリー USN に別の初期値を設定できます。これは、すべてのインポートされたエントリーに使用される開始 USN を設定します。

nsslapd-entryusn-import-initval には 2 つの値があります。

- 整数。インポートされたすべてのエントリーに使用される明示的な開始番号です。

- next。つまり、インポートされたエントリーはすべて、インポート操作の前にサーバー上にあった最大のエントリー USN 値を、1 つずつインクリメントして使用します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 任意の整数 | 次へ |

| デフォルト値 | |

| 構文 | DirectoryString |

| 例 | nsslapd-entryusn-import-initval: next |

3.1.1.78. nsslapd-errorlog(エラーログ)

この属性は、Directory Server が生成するエラーメッセージを記録するために使用されるログのパスおよびファイル名を設定します。これらのメッセージはエラー状態を記述することができますが、多くの場合、以下のような情報的条件が含まれます。

- サーバーの起動およびシャットダウン時間。

- サーバーが使用するポート番号。

このログの情報量は、Log Level 属性の現在の設定により異なります。詳細は、「nsslapd-errorlog-level(エラーログレベル)」 を参照してください。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 有効なファイル名 |

| デフォルト値 | /var/log/dirsrv/slapd-instance/errors |

| 構文 | DirectoryString |

| 例 | nsslapd-errorlog: /var/log/dirsrv/slapd-instance/errors |

エラーロギングを有効にするには、この属性に有効なパスとファイル名が必要で、nsslapd-errorlog-logging-enabled 設定属性を on に切り替える必要があります。以下の表は、これらの 2 つの設定属性と、エラーロギングを無効化または有効にするという 2 つの設定属性に対して可能な 4 つの値の組み合わせを示しています。

表3.5 Nsslapd-errorlog 設定属性に考えられる組み合わせ

| dse.ldif の属性 | 値 | ロギングの有効化または無効化 |

|---|---|---|

| nsslapd-errorlog-logging-enabled nsslapd-errorlog | on 空の文字列 | 無効 |

| nsslapd-errorlog-logging-enabled nsslapd-errorlog | on filename | 有効 |

| nsslapd-errorlog-logging-enabled nsslapd-errorlog | off 空の文字列 | 無効 |

| nsslapd-errorlog-logging-enabled nsslapd-errorlog | off filename | 無効 |

3.1.1.79. nsslapd-errorlog-level(エラーログレベル)

この属性は、Directory Server のロギングレベルを設定します。ログレベルは加算されます。つまり、3 の値を指定するとレベル 1 と 2 の両方が含まれます。

nsslapd-errorlog-level のデフォルト値は 16384 です。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | * 1 - 追跡関数の呼び出し。サーバーに入る際にメッセージをログに記録し、関数を終了します。 * 2 - デバッグパケット処理。 * 4 - ヘビートレース出力デバッグ。 * 8 - 接続管理。 * 16 - 送信/受信パケットの出力。 * 32 - 検索フィルター処理。 * 64 - 設定ファイル処理。 * 128 - アクセス制御リスト処理。 * 1024 - シェルデータベースとのログ通信。 * 2048 - デバッグを解析するログエントリー。 * 4096 - ハウスキーピングスレッドのデバッグ。 * 8192 - レプリケーションのデバッグ。 * 16384 - 重大なエラーや、常にエラーログに書き込まれるその他のメッセージに使用されるデフォルトのロギングレベル (例: サーバー起動メッセージ)このレベルのメッセージは、ログレベルの設定に関係なく、常にエラーログに含まれます。 * 32768 - データベースキャッシュのデバッグ

* 65536 - サーバープラグインのデバッグ。サーバープラグインが

* 262144 - アクセス制御サマリー情報。レベル * 524288 - LMDB データベースのデバッグ。 |

| デフォルト値 | 16384 |

| 構文 | 整数 |

| 例 | nsslapd-errorlog-level: 8192 |

3.1.1.80. nsslapd-errorlog-list

この読み取り専用属性は、エラーログファイルのリストを提供します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | |

| デフォルト値 | なし |

| 構文 | DirectoryString |

| 例 | nsslapd-errorlog-list: errorlog2,errorlog3 |

3.1.1.81. nsslapd-errorlog-logexpirationtime(エラーログの有効期限)

この属性は、削除前にログファイルが到達できる最大期間を設定します。この属性はユニット数のみを提供します。ユニット (day、week、month など) は nsslapd-errorlog-logexpirationtimeunit 属性で指定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 から最大 32 ビットの整数値 (2147483647) -1 または 0 の値は、ログが期限切れになることはありません。 |

| デフォルト値 | -1 |

| 構文 | 整数 |

| 例 | nsslapd-errorlog-logexpirationtime: 1 |

3.1.1.82. nsslapd-errorlog-logexpirationtimeunit(エラーログの有効期限時間単位)

この属性は、nsslapd-errorlog-logexpirationtime 属性の単位を設定します。ユニットがサーバーによって認識されていない場合は、ログが期限切れになることはありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | month | week | day |

| デフォルト値 | month |

| 構文 | DirectoryString |

| 例 | nsslapd-errorlog-logexpirationtimeunit: week |

3.1.1.83. nsslapd-errorlog-logging-enabled(エラーロギングの有効化)

エラーロギングのオンとオフを切り替えます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-errorlog-logging-enabled: on |

3.1.1.84. nsslapd-errorlog-logmaxdiskspace(エラーログの最大ディスク領域)

この属性は、エラーログが消費できる最大ディスク容量をメガバイト単位で設定します。この値を超えると、最も古いエラーログが削除されます。

最大ディスク容量を設定する場合は、ログファイルのローテーションにより作成可能なログファイルの合計数を考慮してください。また、Directory Server が管理する 3 つの異なるログファイル (アクセスログ、監査ログ、およびエラーログ) があり、それぞれがディスク領域を消費することに注意してください。これらの考慮事項を、エラーログのディスク領域の合計量と比較します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647)。値が -1 の場合は、エラーログに許可されるディスク領域のサイズが無制限であることを意味します。 |

| デフォルト値 | 100 |

| 構文 | 整数 |

| 例 | nsslapd-errorlog-logmaxdiskspace: 10000 |

3.1.1.85. nsslapd-errorlog-logminfreediskspace(エラーログの最小ディスク領域)

この属性は、許可される最小空きディスク容量をメガバイト単位で設定します。空きディスク容量がこの属性で指定された値を下回ると、この属性を満たすために十分なディスク領域が解放されるまで、最も古いアクセスログが削除されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 (無制限) | 1 から 32 ビットの整数値 (2147483647) |

| デフォルト値 | -1 |

| 構文 | 整数 |

| 例 | nsslapd-errorlog-logminfreediskspace: -1 |

3.1.1.86. nsslapd-errorlog-logrotationsync-enabled(エラーログローテーション同期が有効)

この属性は、エラーログのローテーションが特定の時刻と同期するかどうかを設定します。この方法でログローテーションを同期すると、毎日深夜から深夜までなど、1 日の指定された時間にログファイルを生成できます。これにより、ログファイルがカレンダーに直接マップされるため、ログファイルの分析がはるかに簡単になります。

エラーロギングのローテーションを時刻で同期するには、この属性を nsslapd-errorlog-logrotationsynchour 属性値および nsslapd-errorlog-logrotationsyncmin 属性値をログファイルのローテーションの時間および分に設定して、この属性を有効にする必要があります。

たとえば、毎日深夜にエラーログファイルをローテーションするには、その値を on に設定してこの属性を有効にしてから、nsslapd-errorlog-logrotationsynchour 属性および nsslapd-errorlog-logrotationsyncmin 属性の値を 0 に設定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-errorlog-logrotationsync-enabled: on |

3.1.1.87. nsslapd-errorlog-logrotationsynchour(エラーログローテーション同期時間)

この属性は、エラーログをローテーションする時刻を設定します。この属性は、nsslapd-errorlog-logrotationsync-enabled 属性および nsslapd-errorlog-logrotationsyncmin 属性と共に使用する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 - 23 |

| デフォルト値 | 0 |

| 構文 | 整数 |

| 例 | nsslapd-errorlog-logrotationsynchour: 23 |

3.1.1.88. nsslapd-errorlog-logrotationsyncmin(エラーログローテーション同期確認)

この属性は、エラーログをローテーションするために 1 日分を設定します。この属性は、nsslapd-errorlog-logrotationsync-enabled 属性および nsslapd-errorlog-logrotationsynchour 属性と併用する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 - 59 |

| デフォルト値 | 0 |

| 構文 | 整数 |

| 例 | nsslapd-errorlog-logrotationsyncmin: 30 |

3.1.1.89. nsslapd-errorlog-logrotationtime(エラーログローテーション時間)

この属性は、エラーログファイルのローテーションの間隔を設定します。この属性はユニット数のみを提供します。ユニット (day、week、month など) は nsslapd-errorlog-logrotationtimeunit (エラーログローテーション時間単位) 属性で指定します。

Directory Server は、ログのサイズにかかわらず、設定された間隔が過ぎた後の最初の書き込み操作でログをローテーションします。

パフォーマンス上の理由から、ログローテーションを指定しないことは推奨しませんが、ログは無期限に大きくなるため、これを指定する方法は 2 つあります。nsslapd-errorlog-maxlogsperdir 属性値を 1 に設定するか、nsslapd-errorlog-logrotationtime 属性を -1 に設定します。サーバーは最初に nsslapd-errorlog-maxlogsperdir 属性をチェックして、この属性の値が 1 よりも大きい場合、サーバーは nsslapd-errorlog-logrotationtime 属性をチェックします。詳細は、「nsslapd-errorlog-maxlogsperdir(最大エラーログファイル数)」 を参照してください。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647)。値が -1 の場合は、エラーログファイルのローテーションの間隔が無制限になります。 |

| デフォルト値 | 1 |

| 構文 | 整数 |

| 例 | nsslapd-errorlog-logrotationtime: 100 |

3.1.1.90. nsslapd-errorlog-logrotationtimeunit(エラーログローテーション時間単位)

この属性は、nsslapd-errorlog-logrotationtime (エラーログローテーション時間) の単位を設定します。ユニットがサーバーによって認識されていない場合は、ログが期限切れになることはありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | month | week | day | hour | minute |

| デフォルト値 | 週 |

| 構文 | DirectoryString |

| 例 | nsslapd-errorlog-logrotationtimeunit: day |

3.1.1.91. nsslapd-errorlog-maxlogsize(最大ログサイズ)

この属性は、最大エラーログサイズをメガバイト単位で設定します。この値に達すると、エラーログがローテーションされ、サーバーはログ情報の新しいログファイルへの書き込みを開始します。nsslapd-errorlog-maxlogsperdir が 1 に設定されている場合、サーバーはこの属性を無視します。

最大ログサイズを設定する場合は、ログファイルのローテーションにより作成可能なログファイルの合計数を考慮してください。また、Directory Server が管理する 3 つの異なるログファイル (アクセスログ、監査ログ、およびエラーログ) があり、それぞれがディスク領域を消費することに注意してください。これらの考慮事項を、エラーログのディスク領域の合計量と比較します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 | 1 から最大 32 ビットの整数値 (2147483647) で、値が -1 の場合は、ログファイルのサイズが無制限になります。 |

| デフォルト値 | 100 |

| 構文 | 整数 |

| 例 | nsslapd-errorlog-maxlogsize: 100 |

3.1.1.92. nsslapd-errorlog-maxlogsperdir(最大エラーログファイル数)

この属性は、エラーログが保存されるディレクトリーに格納できるエラーログの合計数を設定します。エラーログがローテーションされるたびに、新しいログファイルが作成されます。エラーログディレクトリーに含まれるファイルの数がこの属性に保存されている値を超えると、ログファイルの最も古いバージョンは削除されます。デフォルトは 1 ログです。このデフォルト値が許可されると、サーバーはログをローテーションせず、無制限に増加します。

この属性の値が 1 よりも大きい場合は、nsslapd-errorlog-logrotationtime 属性をチェックして、ログローテーションが指定されているかどうかを確認します。nsslapd-errorlog-logrotationtime 属性の値が -1 の場合、ログローテーションはありません。詳細は、「nsslapd-errorlog-logrotationtime(エラーログローテーション時間)」 を参照してください。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 1 から最大 32 ビットの整数値 (2147483647) |

| デフォルト値 | 1 |

| 構文 | 整数 |

| 例 | nsslapd-errorlog-maxlogsperdir: 10 |

3.1.1.93. nsslapd-errorlog-mode(エラーログファイルのパーミッション)

この属性は、エラーログファイルが作成されるアクセスモードまたはファイルパーミッションを設定します。有効な値は、番号がミラーリングされるか、絶対 UNIX ファイルのパーミッションになるため、000 から 777 の組み合わせです。つまり、値は 3 桁の数字の組み合わせである必要があり、数字は 0 から 7 によって異なります。

- 0 - なし

- 1 - 実行のみ

- 2 - 書き込みのみ

- 3 - 書き込みおよび実行

- 4 - 読み取り専用

- 5 - 読み取りおよび実行

- 6 - 読み取りおよび書き込み

- 7 - 読み取り、書き込み、および実行

3 桁の数値では、最初の数字は所有者の権限を表し、2 つ目の数字はグループのパーミッションを表し、3 つ目の数字は全員のパーミッションを表します。デフォルト値を変更する場合、000 はログへのアクセスを許可せず、すべてのユーザーに書き込み権限を許可すると、ログが上書きまたは削除される可能性があることに注意してください。

新しく設定されたアクセスモードは、作成された新しいログにのみ影響します。モードは、ログが新しいファイルにローテーションするときに設定されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 000 から 777 まで |

| デフォルト値 | 600 |

| 構文 | 整数 |

| 例 | nsslapd-errorlog-mode: 600 |

3.1.1.94. nsslapd-force-sasl-external

TLS 接続を確立すると、クライアントは最初に証明書を送信し、SASL/EXTERNAL メカニズムを使用して BIND 要求を発行します。SASL/EXTERNAL を使用すると、Directory Server に対して、TLS ハンドシェイクの証明書の認証情報を使用するように指示します。ただし、一部のクライアントは BIND 要求を送信するときに SASL/EXTERNAL を使用しないため、Directory Server は簡易認証要求または匿名要求としてバインドを処理し、TLS 接続が失敗します。

nsslapd-force-sasl-external 属性は、証明書ベースの認証でクライアントを強制し、SASL/EXTERNAL メソッドを使用して BIND 要求を送信します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | String |

| 例 | nsslapd-force-sasl-external: on |

3.1.1.95. nsslapd-groupevalnestlevel

この属性は非推奨になり、これまでの目的でのみ説明されます。

アクセス制御プラグインは nsslapd-groupevalnestlevel 属性で指定された値を使用して、アクセス制御がグループ評価用に実行するネストのレベル数を設定します。その代わりに、ネスト化のレベルの数は 5 としてハードコーディングされます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 から 5 |

| デフォルト値 | 5 |

| 構文 | 整数 |

| 例 | nsslapd-groupevalnestlevel: 5 |

3.1.1.96. nsslapd-idletimeout(デフォルトのアイドルタイムアウト)

この属性は、アイドル状態の LDAP クライアント接続がサーバーによって閉じられるまでの秒数を設定します。0 に設定すると、サーバーはアイドル状態の接続を閉じなくなります。この設定は、すべての接続およびすべてのユーザーに適用されます。Poll() が 0 を返さない場合、接続テーブルがウォークされたときにアイドル状態のタイムアウトが強制されます。そのため、1 つの接続を持つサーバーはアイドル状態のタイムアウトを強制しません。

ユーザーエントリーに追加できる nsIdleTimeout 操作属性を使用して、この属性に割り当てられた値を上書きします。詳細は、Red Hat Directory Server 管理ガイドのバインド DN に基づいたリソース制限の設定セクションを参照してください。

非常に大規模なデータベースの場合、この属性には、エントリーへの接続がタイムアウトすると、オンライン初期化プロセスが完了するか、レプリケーションが失敗するまで十分な値が必要です。または、nsIdleTimeout 属性を、サプライヤーバインド DN として使用するエントリーの高い値に設定できます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 から最大 32 ビットの整数値 (2147483647) |

| デフォルト値 | 3600 |

| 構文 | 整数 |

| 例 | nsslapd-idletimeout: 3600 |

3.1.1.97. nsslapd-ignore-virtual-attrs

このパラメーターを使用すると、検索エントリーで仮想属性ルックアップを無効にできます。

仮想属性が必要ない場合は、検索結果で仮想属性ルックアップを無効にして、検索の速度を増やすことができます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| Example | nsslapd-ignore-virtual-attrs: off |

3.1.1.98. nsslapd-instancedir(インスタンスディレクトリー)

この属性は非推奨になりました。nsslapd-certdir、nsslapd-lockdir などのインスタンス固有のパス用に個別の設定パラメーターになりました。設定された特定のディレクトリーパスのドキュメントを参照してください。

3.1.1.99. nsslapd-ioblocktimeout(IO ブロックのタイムアウト)

この属性は、停止した LDAP クライアントへの接続を閉じるまでの時間をミリ秒単位で設定します。LDAP クライアントは、読み取りまたは書き込み操作の I/O の進捗が全くない場合には停止されたと見なされます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | ティックにおける 0 から最大 32 ビットの整数値 (2147483647) |

| デフォルト値 | 10000 |

| 構文 | 整数 |

| 例 | nsslapd-ioblocktimeout: 10000 |

3.1.1.100. nsslapd-lastmod(トラッキング変更時間)

この属性は、Directory Server が新しく作成または更新されたエントリーの操作属性 creatorsName、createTimestamp、modifiersName、および modifyTimestamp を維持するかどうかを設定します。

Red Hat は、これらの属性の追跡を無効にしないことを推奨します。無効にすると、エントリーは nsUniqueID 属性に割り当てられた一意の ID を取得しなくなり、レプリケーションは機能しません。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-lastmod: on |

3.1.1.101. nsslapd-ldapiautobind(Enable Autobind)

nsslapd-ldapiautobind は、サーバーが LDAPI を使用して Directory Server に自動バインドできるようにするかどうかを設定します。自動バインドは、システムユーザーの UID または GUID 数を Directory Server ユーザーにマッピングし、これらの認証情報に基づいて Directory Server に対してユーザーを自動的に認証します。Directory Server 接続は UNIX ソケット上で実行されます。

自動バインドを有効にするとともに、自動バインドを設定するには、マッピングエントリーを設定する必要があります。nsslapd-ldapimaprootdn は、システム上の root ユーザーを Directory Manager にマッピングします。nsslapd-ldapimaptoentries は、nsslapd-ldapiuidnumbertype、nsslapd-ldapigidnumbertype、および nsslapd-ldapientrysearchbase 属性で定義されたパラメーターに基づいて、通常のユーザーを Directory Server ユーザーにマッピングします。

autobind は LDAPI が有効な場合にのみ有効にできます。つまり、nsslapd-ldapilisten が on になり、nsslapd-ldapifilepath 属性が LDAPI ソケットに設定されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-ldapiautobind: off |

3.1.1.102. nsslapd-ldapientrysearchbase(LDAPI 認証エントリーの検索ベース)

自動バインドでは、システムユーザーの UID および GUID 番号に基づいて、システムユーザーを Directory Server ユーザーエントリーにマッピングできます。これには、UID 番号 (nsslapd-ldapiuidnumbertype) および GUID 番号 (nsslapd-ldapigidnumbertype) に使用する属性の Directory Server パラメーターを設定し、一致するユーザーエントリーの検索に使用する検索ベースを設定する必要があります。

nsslapd-ldapientrysearchbase で、自動バインドに使用するユーザーエントリーを検索するサブツリーを指定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | DN |

| デフォルト値 |

サーバーインスタンスの作成時に作成された接尾辞 (例: |

| 構文 | DN |

| 例 | nsslapd-ldapientrysearchbase: ou=people,dc=example,dc=om |

3.1.1.103. nsslapd-ldapifilepath(LDAPI ソケットのファイルの場所)

LDAPI は、TCP ではなく UNIX ソケットを介して LDAP サーバーに接続します。LDAPI を設定するには、UNIX ソケットを介して通信するようにサーバーを設定する必要があります。使用する UNIX ソケットは、nsslapd-ldapifilepath 属性に設定されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 任意のディレクトリーパス |

| デフォルト値 | /var/run/dirsrv/slapd-example.socket |

| 構文 | 大文字と小文字を区別する文字列 |

| 例 | nsslapd-ldapifilepath: /var/run/slapd-example.socket |

3.1.1.104. nsslapd-ldapigidnumbertype(System GUID 番号の属性マッピング)

自動バインドを使用して、システムユーザーを自動的に認証し、UNIX ソケットを使用してサーバーに接続できます。システムユーザーを、認証のために Directory Server ユーザーにマッピングするには、システムユーザーの UID および GUID 番号を Directory Server 属性にマッピングする必要があります。nsslapd-ldapigidnumbertype 属性は、システム GUID をユーザーエントリーにマッピングする Directory Server 属性を示します。

LDAPI が有効になっている場合 (nsslapd-ldapilisten および nsslapd-ldapifilepath)、自動バインドが有効になっている場合 (nsslapd-ldapiautobind)、および通常のユーザーに対して自動バインドマッピングが有効になっている場合 (nsslapd-ldapimaptoentries) にのみ、ユーザーは自動バインドを使用してサーバーに接続できます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | Directory Server の属性 |

| デフォルト値 | gidNumber |

| 構文 | DirectoryString |

| 例 | nsslapd-ldapigidnumbertype: gidNumber |

3.1.1.105. nsslapd-ldapilisten(LDAPI の有効化)

nsslapd-ldapilisten は、Directory Server への LDAPI 接続を有効にします。LDAPI を使用すると、ユーザーは標準の TCP ポートではなく UNIX ソケットを介して Directory Server に接続できるようになります。nsslapd-ldapilisten を on に設定して LDAPI を有効にすることに加えて、nsslapd-ldapifilepath 属性に LDAPI 用に設定された UNIX ソケットも必要です。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-ldapilisten: on |

3.1.1.106. nsslapd-ldapimaprootdn (root ユーザー用の自動バインドマッピング)

自動バインドにより、システムユーザーは Directory Server ユーザーにマッピングされ、UNIX ソケットを介して Directory Server に対して自動的に認証されます。

root システムユーザー (UID が 0 のユーザー) は、nsslapd-ldapimaprootdn 属性で指定した Directory Server エントリーにマッピングされます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 任意の DN |

| デフォルト値 | cn=Directory Manager |

| 構文 | DN |

| 例 | nsslapd-ldapimaprootdn: cn=Directory Manager |

3.1.1.107. nsslapd-ldapimaptoentries(通常ユーザーの自動バインドマッピングの有効化)

自動バインドにより、システムユーザーは Directory Server ユーザーにマッピングされ、UNIX ソケットを介して Directory Server に対して自動的に認証されます。このマッピングは root ユーザーに対して自動化されますが、nsslapd-ldapimaptoentries 属性を介して通常のシステムユーザーに対して有効にする必要があります。この属性を on に設定すると、通常のシステムユーザーを Directory Server エントリーにマッピングできます。この属性が有効になっていない場合は、root ユーザーのみが autobind を使用して Directory Server に対して認証し、他のすべてのユーザーは匿名で接続できます。

マッピング自体は、nsslapd-ldapiuidnumbertype 属性および nsslapd-ldapigidnumbertype 属性で設定され、Directory Server 属性をユーザーの UID および GUID の番号にマップします。

LDAPI が有効になっている場合 (nsslapd-ldapilisten および nsslapd-ldapifilepath)、自動バインドが有効になっている場合 (nsslapd-ldapiautobind) にのみ、ユーザーは自動バインドを使用してサーバーに接続できます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-ldapimaptoentries: on |

3.1.1.108. nsslapd-ldapiuidnumbertype

自動バインドを使用して、システムユーザーを自動的に認証し、UNIX ソケットを使用してサーバーに接続できます。システムユーザーを、認証のために Directory Server ユーザーにマッピングするには、システムユーザーの UID および GUID 番号を Directory Server 属性にマッピングする必要があります。nsslapd-ldapiuidnumbertype 属性は、システム UID をユーザーエントリーにマップするために Directory Server 属性を示します。

LDAPI が有効になっている場合 (nsslapd-ldapilisten および nsslapd-ldapifilepath)、自動バインドが有効になっている場合 (nsslapd-ldapiautobind)、および通常のユーザーに対して自動バインドマッピングが有効になっている場合 (nsslapd-ldapimaptoentries) にのみ、ユーザーは自動バインドを使用してサーバーに接続できます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | Directory Server の属性 |

| デフォルト値 | uidNumber |

| 構文 | DirectoryString |

| 例 | nsslapd-ldapiuidnumbertype: uidNumber |

3.1.1.109. nsslapd-ldifdir

Directory Server は、db2ldif または db2ldif.pl を使用する場合に、このパラメーターで設定したディレクトリーに LDAP データ交換形式 (LDIF) 形式のファイルをエクスポートします。ディレクトリーは Directory Server のユーザーおよびグループが所有する必要があります。このユーザーおよびグループは、このディレクトリーに読み取りおよび書き込みアクセスを持つ必要があるだけです。

この属性への変更を反映するには、サービスを再起動する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | Directory Server ユーザーが書き込み可能なディレクトリー |

| デフォルト値 | /var/lib/dirsrv/slapd-instance_name/ldif/ |

| 構文 | DirectoryString |

| 例 | nsslapd-ldifdir: /var/lib/dirsrv/slapd-instance_name/ldif/ |

3.1.1.110. nsslapd-listen-backlog-size

この属性は、ソケット接続のバックログの最大数を設定します。listen サービスは、受信接続を受け付けるソケット数を設定します。Backlog 設定は、接続を拒否する前にソケット (sockfd) のキューを拡張する最大期間を設定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 最大 64 ビットの整数値 (9223372036854775807) |

| デフォルト値 | 128 |

| 構文 | 整数 |

| 例 | nsslapd-listen-backlog-size: 128 |

3.1.1.111. nsslapd-listenhost(IP アドレスに追加)

この属性により、複数の Directory Server インスタンスがマルチホームのマシンで実行できるようになります (または、マルチホームマシンの 1 つのインターフェイスのリッスンを制限することができます)。1 つのホップに関連する複数の IP アドレスが存在する可能性があります。これらの IP アドレスは、IPv4 と IPv6 の両方の組み合わせになります。このパラメーターを使用して、Directory Server インスタンスを単一の IP インターフェイスに制限することができます。

ホスト名が nsslapd-listenhost 値として指定される場合、Directory Server はホスト名に関連付けられたすべてのインターフェイスについて要求に応答します。単一 IP インターフェイス (IPv4 または IPv6) が nsslapd-listenhost の値として指定される場合、Directory Server は、その特定のインターフェイスに送信された要求のみに応答します。IPv4 アドレスまたは IPv6 アドレスのいずれかを使用できます。

この属性の変更を反映するには、サーバーを再起動する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | ローカルホスト名、IPv4 アドレスまたは IPv6 アドレス |

| デフォルト値 | |

| 構文 | DirectoryString |

| 例 | nsslapd-listenhost: ldap.example.com |

3.1.1.112. nsslapd-localhost(ローカルホスト)

この属性は、Directory Server を実行するホストマシンを指定します。この属性は、MMR プロトコルの一部を設定する参照 URL を作成します。フェイルオーバーノードのある高可用性設定では、その参照はローカルホスト名ではなく、クラスターの仮想名を参照する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 完全修飾ホスト名。 |

| デフォルト値 | インストールされたマシンのホスト名。 |

| 構文 | DirectoryString |

| 例 | nsslapd-localhost: phonebook.example.com |

3.1.1.113. nsslapd-localuser(ローカルユーザー)

この属性は、Directory Server を実行するユーザーを設定します。ユーザーを実行するグループは、ユーザーのプライマリーグループを調べてこの属性から派生します。ユーザーの変更により、このインスタンス向けのインスタンス固有のファイルおよびディレクトリーはすべて chown などのツールを使用して、新規ユーザーによって所有されるように変更する必要があります。

サーバーインスタンスの設定時に nsslapd-localuser の値が最初に設定されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 有効なユーザー |

| デフォルト値 | |

| 構文 | DirectoryString |

| 例 | nsslapd-localuser: dirsrv |

3.1.1.114. nsslapd-lockdir(サーバーロックファイルディレクトリー)

これは、サーバーがロックファイルに使用するディレクトリーへの完全パスです。デフォルト値は /var/lock/dirsrv/slapd-instance です。この値の変更は、サーバーが再起動するまで反映されません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | サーバー ID への書き込みアクセスのあるサーバーユーザー ID が所有するディレクトリーへの絶対パス |

| デフォルト値 | /var/lock/dirsrv/slapd-instance |

| 構文 | DirectoryString |

| 例 | nsslapd-lockdir: /var/lock/dirsrv/slapd-instance |

3.1.1.115. nsslapd-localssf

nsslapd-localssf パラメーターは、LDAPI 接続のセキュリティー強度係数 (SSF) を設定します。Directory Server は、nsslapd-localssf に設定した値が nsslapd-minssf パラメーターに設定した値と同じか、それ以上の場合にのみ LDAPI 接続を許可します。そのため、LDAPI の接続は nsslapd-minssf の最小 SSF セットに対応します。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 0 から最大 32 ビットの整数値 (2147483647) |

| デフォルト値 | 71 |

| 構文 | 整数 |

| 例 | nsslapd-localssf: 71 |

3.1.1.116. nsslapd-logging-hr-timestamps-enabled(高解像度ログタイムスタンプの有効化または無効化)

ログがナノ秒の精度で高解像度のタイムスタンプを使用するか、1 秒の精度で標準解決タイムスタンプを使用するかどうかを制御します。デフォルトでは有効です。ログのタイムスタンプを 1 秒の精度に戻すには、このオプションを off に設定します。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 |

|

| デフォルト値 |

|

| 構文 | DirectoryString |

| 例 | nsslapd-logging-hr-timestamps-enabled: on |

3.1.1.117. nsslapd-maxbersize(最大メッセージサイズ)

受信メッセージに許可される最大サイズ (バイト単位) を定義します。これにより、Directory Server で処理できる LDAP 要求のサイズが制限されます。要求のサイズを制限すると、さまざまな DoS 攻撃を防ぎます。

この制限の対象は LDAP 要求の合計サイズです。たとえば、エントリーの追加要求で、要求のエントリーがデフォルトの設定値よりも大きい場合に、この追加要求は拒否されます。ただし、この制限はレプリケーションプロセスには適用されません。この属性の変更には細心の注意を払ってください。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 - 2 (ギガバイト) - (2,147,483,647 バイト)

|

| デフォルト値 | 2097152 |

| 構文 | 整数 |

| 例 | nsslapd-maxbersize: 2097152 |

3.1.1.118. nsslapd-maxdescriptors(最大ファイル記述子)

この属性は、Directory Server が使用しようとするファイル記述子の最大数を設定します。ファイル記述子は、クライアントがサーバーに接続するたびに使用されます。ファイル記述子は、アクセスログ、エラーログ、監査ログ、データベースファイル (インデックスおよびトランザクションログ)、およびレプリケーションおよびチェーンの他のサーバーへの発信接続のソケットとして使用されます。

TCP/IP がクライアント接続に使用できる記述子の数は、nsslapd-conntablesize 属性によって決まります。この属性のデフォルト値は、ファイル記述子のソフト制限に設定されており、デフォルトは 1024 です。ただし、この属性を手動で設定すると、サーバーはプロセスファイル記述子のソフト制限が同じになるように更新します。

この値が設定されすぎると、Directory Server はオペレーティングシステムに許容可能な最大値をクエリーしてから、その値を使用します。また、エラーログに情報メッセージが出力されます。Directory Server Console または ldapmodify を使用して、この値をリモートで無効な値に設定すると、サーバーは新しい値を拒否し、古い値を維持し、エラーで応答します。

一部のオペレーティングシステムでは、ユーザーがプロセスで使用できるファイル記述子の数を設定できます。ファイル記述子の制限と設定に関する詳細は、オペレーティングシステムのドキュメントを参照してください。dsktune プログラム (Red Hat Directory Server インストールガイド で説明) は、必要に応じてファイル記述子の数を増やすなど、システムカーネルまたは TCP/IP チューニング属性への変更を提案するために使用できます。ファイル記述子が不足しているため、Directory Server が接続を拒否する場合は、この属性の値を増加させます。これが発生すると、以下のメッセージが Directory Server のエラーログファイルに書き込まれます。

Not listening for new connections -- too many fds open

受信接続の数を増やす方法は、「nsslapd-conntablesize」 を参照してください。

UNIX シェルには通常、ファイル記述子の数に対する設定可能な制限があります。limit および ulimit についての詳細は、オペレーティングシステムのドキュメンテーションを参照してください。これらの 制限により、多くの場合で問題が発生する可能性があります。

この属性の変更を反映するには、サーバーを再起動する必要があります。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 1 から 65535 |

| Default Value | 4096 |

| Syntax | 整数 |

| Example | nsslapd-maxdescriptors: 4096 |

3.1.1.119. nsslapd-maxsasliosize (最大 SASL パケットサイズ)

ユーザーが SASL GSS-API 経由で Directory Server に対して認証される場合、サーバーはクライアントに一定量のメモリーをクライアントに割り当て、クライアント要求するメモリーの量に応じて、LDAP 操作を実行する必要があります。攻撃者は、このようなサイズの大きいパケットサイズを送信して、Directory Server がクラッシュするか、サービス拒否攻撃の一部として無限に連携する可能性があります。

Directory Server が SASL クライアントに許可するパケットサイズは、nsslapd-maxsasliosize 属性を使用して制限できます。この属性は、サーバーが許可する SASL IO パケットの最大サイズを設定します。

受信 SASL IO パケットが nsslapd-maxsasliosize の制限よりも大きい場合、サーバーは即座にクライアントを切断し、メッセージをエラーログに記録し、管理者が必要に応じて設定を調節できるようにします。

この属性値はバイト単位で指定されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | * 32 ビットシステムの -1(32 ビットの整数値)(2147483647) * 64 ビットシステムの -1(64 ビット整数値) から最大 64 ビットの整数値 (9223372036854775807) |

| デフォルト値 | 2097152 (2MB) |

| 構文 | 整数 |

| 例 | nsslapd-maxsasliosize: 2097152 |

3.1.1.120. nsslapd-maxthreadsperconn(接続あたりの最大スレッド)

コネクションが使用する必要のあるスレッドの最大数を定義します。クライアントがバインドし、バインドを解除する前に 1 つまたは 2 つの操作のみを実行する通常の操作では、デフォルト値を使用します。クライアントが多くのリクエストをバインドして同時に発生する場合は、この値を増やして、各接続ですべての操作を実行できるようにします。この属性は、サーバーコンソールでは使用できません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 1 から最大 threadnumber |

| デフォルト値 | 5 |

| 構文 | 整数 |

| 例 | nsslapd-maxthreadsperconn: 5 |

3.1.1.121. nsslapd-minssf

セキュリティー強度係数 は、接続の強度が鍵強度に応じてどのように近いかについての相対測定です。SSF は、TLS または SASL 接続の保護方法を決定します。nsslapd-minssf 属性は、サーバーへの接続に最低限 SSF 要件を設定します。接続試行は、最低 SSF よりも弱い接続を拒否します。

TLS および SASL 接続は、Directory Server への接続で混在できます。通常、これらの接続にはそれぞれ異なる SSF があります。2 つの SSF が高いほど、最小 SSF 要件との比較に使用されます。

SSF 値を 0 に設定すると、最低限の設定はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 正の整数 |

| デフォルト値 | 0 (off) |

| 構文 | DirectoryString |

| 例 | nsslapd-minssf: 128 |

3.1.1.122. nsslapd-minssf-exclude-rootdse

セキュリティー強度係数 は、接続の強度が鍵強度に応じてどのように近いかについての相対測定です。SSF は、TLS または SASL 接続の保護方法を決定します。

nsslapd-minssf-exclude-rootdse 属性は、ルート DSE のクエリーを除き、サーバーへの任意の接続の SSF 要件を設定します。これにより、ほとんどの接続に対して適切な SSF 値が強制され、最初にセキュアな接続を確立しなくても、クライアントがルート DSE からサーバー設定に関する情報を取得することができます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 正の整数 |

| デフォルト値 | 0 (off) |

| 構文 | DirectoryString |

| 例 | nsslapd-minssf-exclude-rootdse: 128 |

3.1.1.123. nsslapd-moddn-aci

このパラメーターは、ディレクトリーエントリーがあるサブツリーから別のサブツリーに移動し、moddn 操作でソースおよびターゲット制限を使用するときに ACI チェックを制御します。後方互換性のために、ACI チェックを無効にできます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-moddn-aci: on |

3.1.1.124. nsslapd-malloc-mmap-threshold

Directory Server インスタンスが systemctl ユーティリティーを使用してサービスとして起動すると、/etc/sysconfig/dirsrv ファイルまたは /etc/sysconfig/dirsrv-instance_name ファイルに設定しない限り、環境変数はサーバーに渡されません。詳細は、systemd.exec(3) の man ページを参照してください。

サービスファイルを手動で編集して M_MMAP_THRESHOLD 環境変数を設定する代わりに、nsslapd-malloc-mmap-threshold パラメーターを使用すると、Directory Server 設定で値を設定します。詳細は、mallopt(3) の man ページの M_MMAP_THRESHOLD パラメーターの説明を参照してください。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 - 33554432 |

| デフォルト値 |

mallopt(3) の man ページの |

| 構文 | 整数 |

| 例 | nsslapd-malloc-mmap-threshold: 33554432 |

3.1.1.125. nsslapd-malloc-mxfast

Directory Server インスタンスが systemctl ユーティリティーを使用してサービスとして起動すると、/etc/sysconfig/dirsrv ファイルまたは /etc/sysconfig/dirsrv-instance_name ファイルに設定しない限り、環境変数はサーバーに渡されません。詳細は、systemd.exec(3) の man ページを参照してください。

サービスファイルを手動で編集して M_MXFAST 環境変数を設定する代わりに、nsslapd-malloc-mxfast パラメーターを使用すると、Directory Server の設定に値を設定できます。詳細は、mallopt(3) の man ページの M_MXFAST パラメーターの説明を参照してください。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 - 80 * (sizeof(size_t) / 4) |

| デフォルト値 |

mallopt(3) の man ページの |

| 構文 | 整数 |

| 例 | nsslapd-malloc-mxfast: 1048560 |

3.1.1.126. nsslapd-malloc-trim-threshold

Directory Server インスタンスが systemctl ユーティリティーを使用してサービスとして起動すると、/etc/sysconfig/dirsrv ファイルまたは /etc/sysconfig/dirsrv-instance_name ファイルに設定しない限り、環境変数はサーバーに渡されません。詳細は、systemd.exec(3) の man ページを参照してください。

サービスファイルを手動で編集して M_TRIM_THRESHOLD 環境変数を設定する代わりに、nsslapd-malloc-trim-threshold パラメーターを使用すると、Directory Server 設定で値を設定します。詳細は、mallopt(3) の man ページの M_TRIM_THRESHOLD パラメーターの説明を参照してください。

この設定を有効にするためにサーバーを再起動する必要はありません。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 から 2^31-1 |

| デフォルト値 |

mallopt(3) の man ページの |

| 構文 | 整数 |

| 例 | nsslapd-malloc-trim-threshold: 131072 |

3.1.1.127. nsslapd-nagle

この属性の値が off の場合、TCP_NODELAY オプションが設定されます。これにより、LDAP 応答 (エントリーや結果メッセージなど) が即座にクライアントに送られます。属性が有効な場合、デフォルトの TCP 動作が適用されます。特に、データの送信は遅延され、通常はイーサネットの場合は 1 つのパケット (通常は 1500 バイト) にデータをグループ化できます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-nagle: off |

3.1.1.128. nsslapd-ndn-cache-enabled

識別名 (DN) の正規化は、リソース集約型タスクです。nsslapd-ndn-cache-enabled パラメーターが有効になっている場合、Directory Server はメモリーに正規化された DN をキャッシュします。nsslapd-ndn-cache-max-size パラメーターを更新して、このキャッシュの最大サイズを設定します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | on | off |

| デフォルト値 | on |

| 構文 | DirectoryString |

| 例 | nsslapd-ndn-cache-enabled: on |

3.1.1.129. nsslapd-ndn-cache-max-size

識別名 (DN) の正規化は、リソース集約型タスクです。nsslapd-ndn-cache-enabled パラメーターが有効になっている場合、Directory Server はメモリーに正規化された DN をキャッシュします。nsslapd-ndn-cache-max-size パラメーターは、このキャッシュの最大サイズを設定します。

要求された DN がキャッシュされていない場合は、正規化され、追加されます。キャッシュサイズの制限を超過すると、Directory Server は、キャッシュから最も最近使用された 10,000 DN を削除します。ただし、少なくとも 10,000 の DN は常にキャッシュされます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| 有効な値 | 0 から最大 32 ビットの整数値 (2147483647) |

| デフォルト値 | 20971520 |

| 構文 | 整数 |

| 例 | nsslapd-ndn-cache-max-size: 20971520 |

3.1.1.130. nsslapd-outbound-ldap-io-timeout

この属性は、すべてのアウトバウンド LDAP 接続の I/O 待機時間を制限します。デフォルトは 300000 ミリ秒 (5 分) です。値が 0 の場合は、サーバーが I/O の待機時間に制限を課さないことを意味します。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | 0 から最大 32 ビットの整数値 (2147483647) |

| デフォルト値 | 300000 |

| 構文 | DirectoryString |

| 例 | nsslapd-outbound-ldap-io-timeout: 300000 |

3.1.1.131. nsslapd-pagedsizelimit(シンプルページ結果検索のサイズ制限)

この属性は、簡単なページ結果制御を使用する 検索操作から返すエントリーの最大数を設定します。これにより、ページ検索の nsslapd-sizelimit 属性がオーバーライドされます。

この値がゼロに設定されている場合、nsslapd-sizelimit 属性は、ページ検索と非ページ検索に使用されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | -1 から最大 32 ビットの整数値 (2147483647) |

| デフォルト値 | |

| 構文 | 整数 |

| 例 | nsslapd-pagedsizelimit: 10000 |

3.1.1.132. nsslapd-plug-in

この読み取り専用属性は、サーバーによって読み込まれる構文および一致するルールプラグインのプラグインエントリーの DN をリスト表示します。

3.1.1.133. nsslapd-plugin-binddn-tracking

操作自体がサーバープラグインによって開始された場合でも、エントリーの修飾子として操作に使用されるバインド DN を設定します。操作を実行する特定のプラグインは、別の運用属性 internalModifiersname にリスト表示されます。

もう 1 つの変更は、ディレクトリーツリーの他の自動変更をトリガーできます。たとえば、ユーザーが削除されると、そのユーザーは Referential Integrity プラグインが属するグループから自動的に削除されます。ユーザーの初回削除は、サーバーにバインドされているユーザーアカウントによって実行されますが、グループへの更新はプラグインによって実行されているものとして表示され、更新を開始したユーザーに関する情報はありません。nsslapd-plugin-binddn-tracking 属性により、サーバーは、更新操作を開始したユーザーと、実際に実行した内部プラグインを追跡できます。以下に例を示します。

dn: cn=my_group,ou=groups,dc=example,dc=com modifiersname: uid=jsmith,ou=people,dc=example,dc=com internalModifiersname: cn=referential integrity plugin,cn=plugins,cn=config

この属性はデフォルトで無効にされています。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-plugin-binddn-tracking: on |

3.1.1.134. nsslapd-plugin-logging

デフォルトでは、アクセスログが内部操作を記録するように設定されている場合でも、プラグイン内部操作はアクセスログファイルに記録されません。各プラグインの設定でロギングを有効にする代わりに、このパラメーターを使用してグローバルに制御することができます。

有効にすると、プラグインはこのグローバル設定およびログアクセスおよび監査イベント (有効な場合) を使用します。

nsslapd-plugin-logging が有効で、nsslapd-accesslog-level が内部操作を記録するように設定されている場合は、インデックスされていない検索とその他の内部操作がアクセスログファイルに記録されます。

nsslapd-plugin-logging が設定されていない場合、プラグインからインデックスされていない検索は Directory Server エラーログに記録されます。

| パラメーター | 説明 |

|---|---|

| エントリー DN | cn=config |

| Valid Range | on | off |

| デフォルト値 | off |

| 構文 | DirectoryString |

| 例 | nsslapd-plugin-logging: off |

3.1.1.135. nsslapd-port(ポート番号)

この属性は、標準の LDAP 通信に使用される TCP/IP ポート番号を提供します。このポートで TLS を実行するには、Start TLS 拡張操作を使用します。この選択したポートは、ホストシステムで一意でなければなりません。他のアプリケーションが同じポート番号を使用しないようにしてください。ポート番号が 1024 未満の場合は、Directory Server を root で起動する必要があります。

サーバーは、起動後にその uid を nsslapd-localuser 値に設定します。設定ディレクトリーのポート番号を変更する場合は、設定ディレクトリーの対応するサーバーインスタンスエントリーを更新する必要があります。

ポート番号の変更を考慮してサーバーを再起動する必要があります。

| パラメーター | 説明 |

|---|---|