18.14. 高度なアクセス制御: マクロ ACI の使用

マクロ ACI により柔軟性が向上します。たとえば、サブツリーを追加できます。また、ACI を追加しなくても、他のサブツリーと同じ調整されたアクセス制御を自動的に取得できます。副作用として、ACI の数は小さくなりますが、Macro ACI 処理の数は通常の ACI よりも高くなります。

マクロは、ACI の DN または DN の一部を表すために使用されるプレースホルダーです。マクロを使って、ACI のターゲット部分、バインドルール部分、またはその両方で DN を表現することができます。実際には、Directory Server が受信 LDAP 操作を取得すると、ACI マクロは LDAP 操作によってターゲットとなっているリソースと照合されます。一致する場合、マクロはターゲットリソースの DN の値に置き換えられます。次に、Directory Server は ACI を正常に評価します。

18.14.1. マクロ ACI の例

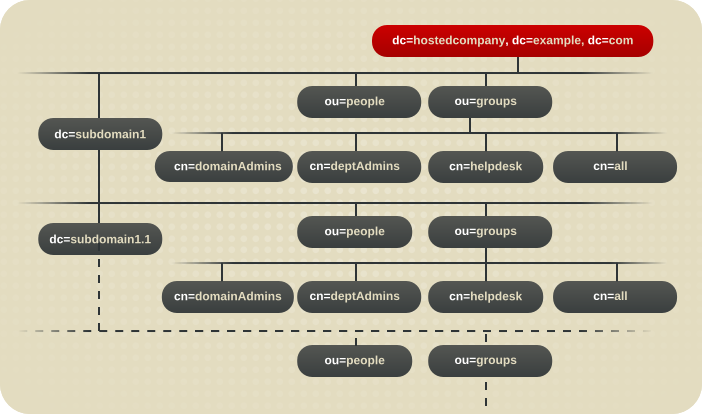

図18.1「マクロ ACI のディレクトリーツリーの例」は、マクロ ACI を使用して ACI の全体的な数を効果的に減らすディレクトリーツリーを表示します。この図は、同じツリー構造 (ou=groups、ou=people) を持つサブドメインの繰り返しパターンを使用します。Example Corp. ディレクトリーツリーが接尾辞 dc=hostedCompany2,dc=example,dc=com および dc=hostedCompany3,dc=example,dc=com を格納するため、このパターンはツリー全体で繰り返されます。

ディレクトリーツリーに適用される ACI には、繰り返しパターンがあります。たとえば、以下の ACI は dc=hostedCompany1,dc=example,dc=com ノードにあります。

aci: (targetattr="*")(targetfilter=(objectClass=nsManagedDomain))

(version 3.0; acl "Domain access"; allow (read,search)

groupdn="ldap:///cn=DomainAdmins,ou=Groups,dc=hostedCompany1,dc=example,dc=com";)

この ACI は、dc=hostedCompany1,dc=example,dc=com ツリー内の任意のエントリーに DomainAdmins グループに対する読み取り権限および検索権限を付与します。

図18.1 マクロ ACI のディレクトリーツリーの例

以下の ACI は dc=hostedCompany1,dc=example,dc=com ノードにあります。

aci: (targetattr="*")(targetfilter=(objectClass=nsManagedDomain))

(version 3.0; acl "Domain access"; allow (read,search)

groupdn="ldap:///cn=DomainAdmins,ou=Groups,dc=hostedCompany1,dc=example,dc=com";)

以下の ACI は dc=subdomain1,dc=hostedCompany1,dc=example,dc=com ノードにあります。

aci: (targetattr="*")(targetfilter=(objectClass=nsManagedDomain))

(version 3.0; acl "Domain access"; allow (read,search)

groupdn="ldap:///cn=DomainAdmins,ou=Groups,dc=subdomain1,dc=hostedCompany1,dc=example,dc=com";)

以下の ACI は dc=hostedCompany2,dc=example,dc=com ノードにあります。

aci: (targetattr="*")(targetfilter=(objectClass=nsManagedDomain))

(version 3.0; acl "Domain access"; allow (read,search)

groupdn="ldap:///cn=DomainAdmins,ou=Groups,dc=hostedCompany2,dc=example,dc=com";)

以下の ACI は dc=subdomain1,dc=hostedCompany2,dc=example,dc=com ノードにあります。

aci: (targetattr="*")(targetfilter=(objectClass=nsManagedDomain))

(version 3.0; acl "Domain access"; allow (read,search)

groupdn="ldap:///cn=DomainAdmins,ou=Groups,dc=subdomain1,dc=hostedCompany2,dc=example,dc=com";)

上記の 4 つの ACI での唯一の違いは groupdn キーワードで指定される DN です。DN にマクロを使用して、これらの ACI を dc=example,dc=com ノード上のツリーのルートにある単一の ACI に置き換えることができます。この ACI は以下のように読み取ります。

aci: (target="ldap:///ou=Groups,($dn),dc=example,dc=com")

(targetattr="*")(targetfilter=(objectClass=nsManagedDomain))

(version 3.0; acl "Domain access"; allow (read,search)

groupdn="ldap:///cn=DomainAdmins,ou=Groups,[$dn],dc=example,dc=com";)

以前使用されていなかった target キーワードが新しい ACI で使用されます。

この例では、ACI の数が 4 から 1 に減ります。実際の効果は、ディレクトリーツリーにどれだけ多くの繰り返しパターンがあるかにかかっています。

18.14.2. マクロ ACI 構文

マクロ ACI には、DN、または DN の一部を置き換える以下のタイプの式が含まれます。

- ($dn)

- [$dn]

- ($attr.attrName) ここで、attrName はターゲットエントリーに含まれる属性を表します。

このセクションでは、userdn、roledn、groupdn、および userattr などのバインド認証情報を提供するために使用される ACI キーワードは、ACI の ターゲット とは異なり、サブジェクト をまとめて呼びます。マクロ ACI は、ターゲット部分または ACI のサブジェクト部分で使用できます。

表18.5「ACI キーワードのマクロ」 は、DN マクロを使用できる ACI の概要を示します。

表18.5 ACI キーワードのマクロ

| マクロ | ACI キーキーワード |

|---|---|

| ($dn) | target, targetfilter, userdn, roledn, groupdn, userattr |

| [$dn] | targetfilter, userdn, roledn, groupdn, userattr |

| ($attr.attrName) | userdn, roledn, groupdn, userattr |

以下の制限が適用されます。

- targetfilter、userdn、roledn、groupdn、userattr で ($dn) を使用する場合は、($dn) を含むターゲットを定義する 必要があります。

- targetfilter、userdn、roledn、groupdn、userattr で [$dn] を使用する場合は、($dn) を含むターゲットを定義する 必要があります。

注記

マクロを使用する場合は、($dn) マクロが含まれるターゲット定義を 常に 必要とします。

($dn) マクロと ($attr.attrName) マクロを組み合わせることができます。

18.14.2.1. ($dn) のマクロ一致

($dn) マクロは、LDAP 要求でターゲットとするリソースの一致する部分に置き換えられます。たとえば、cn=all,ou=groups,dc=subdomain1,dc=hostedCompany1,dc=example,dc=com エントリーで LDAP 要求と、以下のようにターゲットを定義する ACI があります。

(target="ldap:///ou=Groups,($dn),dc=example,dc=com")

($dn) マクロは dc=subdomain1,dc=hostedCompany1 と一致します。

ACI のサブジェクトも ($dn) を使用する場合は、ターゲットと一致する部分文字列を使用してサブジェクトを展開します。以下に例を示します。

aci: (target="ldap:///ou=*,($dn),dc=example,dc=com")

(targetattr = "*") (version 3.0; acl "Domain access"; allow (read,search)

groupdn="ldap:///cn=DomainAdmins,ou=Groups,($dn),dc=example,dc=com";)

この場合、ターゲットの ($dn) に一致する文字列が dc=subdomain1,dc=hostedCompany1 の場合、サブジェクトで同じ文字列が使用されます。その後、ACI は以下のように拡張されます。

aci: (target="ldap:///ou=Groups,dc=subdomain1,dc=hostedCompany1,

dc=example,dc=com") (targetattr = "*") (version 3.0; acl "Domain

access"; allow (read,search) groupdn="ldap:///cn=DomainAdmins,ou=Groups,

dc=subdomain1,dc=hostedCompany1,dc=example,dc=com";)

マクロの拡張後、Directory Server は通常のプロセスに従って ACI を評価し、アクセスが付与されているかどうかを確認します。

18.14.2.2. [$dn] のマクロ一致

[$dn] と一致するメカニズムは、($dn) とは若干異なります。対象となるリソースの DN は、一致するものが見つかるまで、左端の RDN コンポーネントを削除するたびに複数回調べられます。

たとえば、cn=all,ou=groups,dc=subdomain1,dc=hostedCompany1,dc=example,dc=com サブツリーをターゲットとする LDAP 要求と、以下の ACI があります。

aci: (target="ldap:///ou=Groups,($dn),dc=example,dc=com")

(targetattr = "*") (version 3.0; acl "Domain access"; allow (read,search)

groupdn="ldap:///cn=DomainAdmins,ou=Groups,[$dn],dc=example,dc=com";)

この ACI を拡張する手順は以下のとおりです。

- ターゲットの ($dn) は dc=subdomain1,dc=hostedCompany1 と一致します。

- サブジェクトの [$dn] は、dc=subdomain1,dc=hostedCompany1 に置き換えられます。この場合の結果は、groupdn="ldap:///cn=DomainAdmins,ou=Groups,dc=subdomain1,dc=hostedCompany1,dc=example,dc=com" になります。バインド DN が対象のグループのメンバーである場合は、一致するプロセスが停止し、ACI が評価されます。一致しない場合は、プロセスが続行します。

- サブジェクトの [$dn] は、dc=hostedCompany1 に置き換えられます。この場合の結果は、groupdn="ldap:///cn=DomainAdmins,ou=Groups,dc=hostedCompany1,dc=example,dc=com" になります。この場合、バインド DN がそのグループのメンバーではない場合、ACI は評価されません。これがメンバーの場合には、ACI が評価されます。

[$dn] は、マクロの利点は、ドメインレベルの管理者にディレクトリーツリー内の すべての サブドメインにアクセスを付与する柔軟な方法を提供することです。したがって、ドメイン間の階層関係を表現するのに便利です。

たとえば、以下の ACI について考えてみましょう。

aci: (target="ldap:///ou=*, ($dn),dc=example,dc=com")

(targetattr="*")(targetfilter=(objectClass=nsManagedDomain))

(version 3.0; acl "Domain access"; allow (read,search)

groupdn="ldap:///cn=DomainAdmins,ou=Groups,[$dn],dc=example,dc=com";)

cn=DomainAdmins,ou=Groups,dc=hostedCompany1,dc=example,dc=com のメンバーに、dc=hostedCompany1 の下にあるすべてのサブドメインへのアクセス権限を付与します。そのため、該当グループに属する管理者は ou=people,dc=subdomain1.1,dc=subdomain1 などのサブツリーにアクセスできます。

ただし、同時に cn=DomainAdmins,ou=Groups,dc=subdomain1.1 のメンバーは、ou=people,dc=hostedCompany1 および ou=people,dc=subdomain1,dc=hostedCompany1 ノードへのアクセスが拒否されます。

18.14.2.3. Macro Matching for ($attr.attrName)

($attr.attrName) マクロは、DN のサブジェクト部分に常に使用されます。たとえば、以下の roledn を定義します。

roledn = "ldap:///cn=DomainAdmins,($attr.ou)"

ここで、サーバーが、以下のエントリーでターゲットに設定された LDAP 操作を受け取ることを想定しています。

dn: cn=Jane Doe,ou=People,dc=HostedCompany1,dc=example,dc=com cn: Jane Doe sn: Doe ou: Engineering,dc=HostedCompany1,dc=example,dc=com ...

ACI の roledn 部分を評価するため、サーバーはターゲットエントリーに保存されている

ou 属性を確認し、この属性の値をマクロを展開します。そのため、この例では roledn は以下のように展開されます。

roledn = "ldap:///cn=DomainAdmins,ou=Engineering,dc=HostedCompany1,dc=example,dc=com"

次に、Directory Server は通常の ACI 評価アルゴリズムに従って ACI を評価します。

属性が多値を持つ場合、それぞれの値を使ってマクロをデプロイメントし、一致した最初の値を使用します。以下に例を示します。

dn: cn=Jane Doe,ou=People,dc=HostedCompany1,dc=example,dc=com cn: Jane Doe sn: Doe ou: Engineering,dc=HostedCompany1,dc=example,dc=com ou: People,dc=HostedCompany1,dc=example,dc=com...

この場合、Directory Server が ACI を評価すると、以下の拡張された式で論理 OR が実行します。

roledn = "ldap:///cn=DomainAdmins,ou=Engineering,dc=HostedCompany1,dc=example,dc=com" roledn = "ldap:///cn=DomainAdmins,ou=People,dc=HostedCompany1,dc=example,dc=com"