エンドユーザーガイド

Red Hat CodeReady Workspaces 2.11 の使用

概要

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、今後の複数のリリースで段階的に用語の置き換えを実施して参ります。詳細は、弊社 の CTO、Chris Wright のメッセージを参照してください。

第1章 CodeReady Workspaces のナビゲーション

本章では、Red Hat CodeReady Workspaces のナビゲーションについて利用できる方法を説明します。

1.1. Dashboard を使用した CodeReady Workspaces のナビゲーション

Dashboard は、\https://codeready-<openshift_deployment_name>.<domain_name>/dashboard などの URL からクラスターからアクセスできます。本セクションでは、OpenShift でこの URL にアクセスする方法を説明します。

1.1.1. OAuth を使用した OpenShift の CodeReady Workspaces への初回ログイン

本セクションでは、OAuth を使用して初めて OpenShift で CodeReady Workspaces にログインする方法を説明します。

前提条件

- OpenShift インスタンスの管理者に問い合わせ、Red Hat CodeReady Workspaces の URL を取得してください。

手順

- Red Hat CodeReady Workspaces URL に移動し、Red Hat CodeReady Workspaces ログインページを表示します。

- OpenShift OAuth オプションを選択します。

- Authorize Access ページが表示されます。

- Allow selected permissions ボタンをクリックします。

-

アカウント情報を更新します。

Username、Email、First name、およびLast nameフィールドを指定し、Submit ボタンをクリックします。

検証手順

- ブラウザーに Red Hat CodeReady Workspaces Dashboard が表示されます。

1.1.2. 新規ユーザーとして登録するための OpenShift の CodeReady Workspaces へのログイン

本セクションでは、初めて新しいユーザーとして登録するために OpenShift の CodeReady Workspaces にログインする方法を説明します。

前提条件

- OpenShift インスタンスの管理者に問い合わせ、Red Hat CodeReady Workspaces の URL を取得してください。

- 自己登録が有効にされている必要があります。自己登録の有効化を参照してください。

手順

- Red Hat CodeReady Workspaces URL に移動し、Red Hat CodeReady Workspaces ログインページを表示します。

- Register as a new user オプションを選択します。

-

アカウント情報を更新します。

Username、Email、First name、およびLast nameフィールドを指定し、Submit ボタンをクリックします。

検証手順

- ブラウザーに Red Hat CodeReady Workspaces Dashboard が表示されます。

1.1.3. crwctl を使用した CodeReady Workspaces へのログイン

本セクションでは、CodeReady Workspaces Dashboard から login コマンドをコピーして、crwctl ツールを使用して CodeReady Workspaces にログインする方法を説明します。

前提条件

- Red Hat CodeReady Workspaces の実行中のインスタンス。Red Hat CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールについて参照してください。

- CodeReady Workspaces CLI 管理ツール。crwctl 管理ツールの使用を参照してください。

- Red Hat CodeReady Workspaces Dashboard をブラウザーで開いている。

手順

- Dashboard の右上隅を使用して、ユーザーのポップアップメニューを開きます。

- Copy crwctl login コマンド オプションを選択します。

-

通知メッセージ

The login command copied to clipboardが表示されるのを待ちます。 login コマンドをターミナルに貼り付け、ログインが正常に実行されることを確認します。

$ crwctl auth:login ... Successfully logged into <server> as <user>

1.1.4. OpenShift 4 CLI を使用した CodeReady Workspaces クラスター URL の検索

本セクションでは、OpenShift 4 コマンドラインインターフェース (CLI) を使用して CodeReady Workspaces クラスター URL を取得する方法を説明します。URL は OpenShift ログまたは checluster カスタムリソースから取得できます。

前提条件

- OpenShift で実行している Red Hat CodeReady Workspaces のインスタンス。

- ユーザーの場所は、CodeReady Workspaces インストールプロジェクトになります。

手順

checlusterCR (カスタムリソース) から CodeReady Workspaces クラスター URL を取得するには、以下を実行します。$ oc get checluster --output jsonpath='{.items[0].status.cheURL}'または、OpenShift ログから CodeReady Workspaces クラスター URL を取得するには、以下を実行します。

$ oc logs --tail=10 `(oc get pods -o name | grep operator)` | \ grep "available at" | \ awk -F'available at: ' '{print $2}' | sed 's/"//'

1.2. 証明書のブラウザーへのインポート

本セクションでは、ルート認証局を Web ブラウザーにインポートし、自己署名された TLS 証明書と共に CodeReady Workspaces を使用する方法を説明します。

TLS 証明書が信頼されていない場合には、以下のエラーメッセージが表示され、ログインプロセスがブロックされます。"Your CodeReady Workspaces server may be using a self-signed certificate.To resolve the issue, import the server CA certificate in the browser."これを防ぐには、CodeReady Workspaces のインストール後に、自己署名された CA 証明書の公開される部分をブラウザーに追加します。

1.2.1. 証明書の Linux または Windows の Google Chrome への追加

手順

- CodeReady Workspaces がデプロイされている URL に移動します。

証明書を保存します。

- アドレスバーの左側にある警告または開いたロックアイコンをクリックします。

- Certificates をクリックし、Details タブに移動します。

必要な Root 認証局である最上位の証明書を選択し(下位から古い証明書をエクスポートしないでください)、エクスポートします。

- Linux の場合は、Export ボタンをクリックします。

- Windows の場合は、Save to file ボタンをクリックします。

- Privacy and security セクションで Google Chrome Certificates settings に移動し、Authorities タブに移動します。

- Import ボタンをクリックし、保存された証明書ファイルを開きます。

- Trust this certificate for identifying websites を選択し、OK ボタンをクリックします。

- CodeReady Workspaces 証明書をブラウザーに追加すると、アドレスバーの URL の横に閉じたロックアイコンが表示され、セキュアな接続であることが示唆されます。

1.2.2. macOS の Google Chrome への証明書の追加

手順

- CodeReady Workspaces がデプロイされている URL に移動します。

証明書を保存します。

- アドレスバーの左側にあるロックアイコンをクリックします。

- Certificates をクリックします。

- 使用する証明書を選択し、表示される大きなアイコンをデスクトップにドラッグします。

- Keychain Access アプリケーションを開きます。

- System キーチェーンを選択し、保存された証明書ファイルをこれにドラッグします。

- インポートした CA をダブルクリックして Trust に移動し、When using this certificate: Always Trust を選択します。

- 追加した証明書を有効にするためにブラウザーを再起動します。

1.2.3. 証明書の Firefox への追加

手順

- CodeReady Workspaces がデプロイされている URL に移動します。

証明書を保存します。

- アドレスバーの左側にあるロックアイコンをクリックします。

- Connection not secure という警告の横にある > ボタンをクリックします。

- More information ボタンをクリックします。

- Security タブの View Certificate ボタンをクリックします。

-

2 番目の証明書タブを選択します。証明書の Common Name は

ingress-operatorで開始する必要があります。 - PEM(cert) リンクをクリックし、証明書を保存します。

-

about:preferences に移動し、

certificatesを検索して View Certificates をクリックします。 - Authorities タブに移動し、Import ボタンをクリックしてから、保存した証明書ファイルを開きます。

- Trust this CA to identify websites にチェックマークを付け、OK をクリックします。

- 追加した証明書を有効にするために Firefox を再起動します。

- CodeReady Workspaces 証明書をブラウザーに追加すると、アドレスバーの URL の横に閉じたロックアイコンが表示され、セキュアな接続であることが示唆されます。

1.3. OpenShift Developer パースペクティブからの CodeReady Workspaces へのアクセス

OpenShift Container Platform Web コンソールは、Administrator パースペクティブと Developer パースペクティブという 2 つのパースペクティブを提供します。

Developer パースペクティブは、以下を実行する機能などの、開発者のユースケースに固有のワークフローを提供します。

- 既存のコードベース、イメージ、および Dockerfile をインポートして、OpenShift Container Platform でアプリケーションを作成し、デプロイします。

- アプリケーション、コンポーネント、およびプロジェクト内のこれらに関連付けられたサービスと視覚的に対話し、それらのデプロイメントとビルドステータスを監視します。

- アプリケーション内のコンポーネントをグループ化し、アプリケーション内およびアプリケーション間でコンポーネントを接続します。

- サーバーレス機能(テクノロジープレビュー)を統合します。

- CodeReady Workspaces を使用してアプリケーションコードを編集するためにワークスペースを作成します。

1.3.1. OpenShift Developer パースペクティブの CodeReady Workspaces との統合

このセクションでは、CodeReady Workspaces の OpenShift Developer パースペクティブのサポートについて説明します。

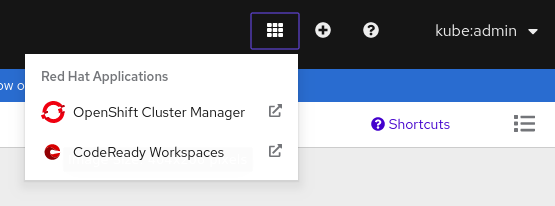

CodeReady Workspaces Operator が OpenShift Container Platform 4.2 以降にデプロイされると、ConsoleLink カスタムリソース (CR) が作成されます。これにより、OpenShift Developer パースペクティブコンソールを使用して CodeReady Workspaces インストールにアクセスするための Red Hat Applications メニューへの対話的なリンクが追加されます。

Red Hat Application メニューにアクセスするには、OpenShift Web コンソールのメイン画面の 3 x 3 のマトリックスアイコンをクリックします。ドロップダウンメニューに表示される CodeReady Workspaces Console Link では、新規ワークスペースを作成するか、またはユーザーを既存のワークスペースにリダイレクトします。

CodeReady Workspaces が HTTP リソースと共に使用される場合、OpenShift Container Platform コンソールリンクは作成されません。

From Git オプションを使用して CodeReady Workspaces をインストールする場合、OpenShift Developer パースペクティブのリンクは、CodeReady Workspaces が HTTPS を使用してデプロイされる場合にのみ作成されます。HTTP リソースが使用されている場合、コンソールリンクは作成されません。

1.3.2. CodeReady Workspaces を使用した OpenShift Container Platform で実行されるアプリケーションのコードの編集

本セクションでは、CodeReady Workspaces を使用して OpenShift で実行しているアプリケーションのソースコードの編集を開始する方法を説明します。

前提条件

- CodeReady Workspaces は同じ OpenShift 4 クラスターにデプロイされている必要があります。

手順

- Topology ビューを開き、すべてのプロジェクトを一覧表示します。

-

Select an Application 検索フィールドに

workspaceと入力してすべてのワークスペースを一覧表示します。 ワークスペースをクリックして編集します。

デプロイメントは、円形のボタンで囲まれたグラフィカルな円で表示されます。これらのボタンの 1 つは Edit Source Code です。

- CodeReady Workspaces を使用してアプリケーションのコードを編集するには、Edit Source Code ボタンをクリックします。これにより、アプリケーションコンポーネントのクローン作成されたソースコードのあるワークスペースにリダイレクトされます。

1.3.3. Red Hat Applications メニューからの CodeReady Workspaces へのアクセス

本セクションでは、OpenShift Container Platform の Red Hat Applications メニューから CodeReady Workspaces ワークスペースにアクセスする方法を説明します。

前提条件

- CodeReady Workspaces Operator は OpenShift 4 で利用可能である必要があります。

手順

メイン画面の右上にある 3 x 3 マトリックスアイコンを使用して、Red Hat Applications メニューを開きます。

ドロップダウンメニューには、利用可能なアプリケーションが表示されます。

- CodeReady Workspaces リンクをクリックして、CodeReady Workspaces Dashboard を開きます。

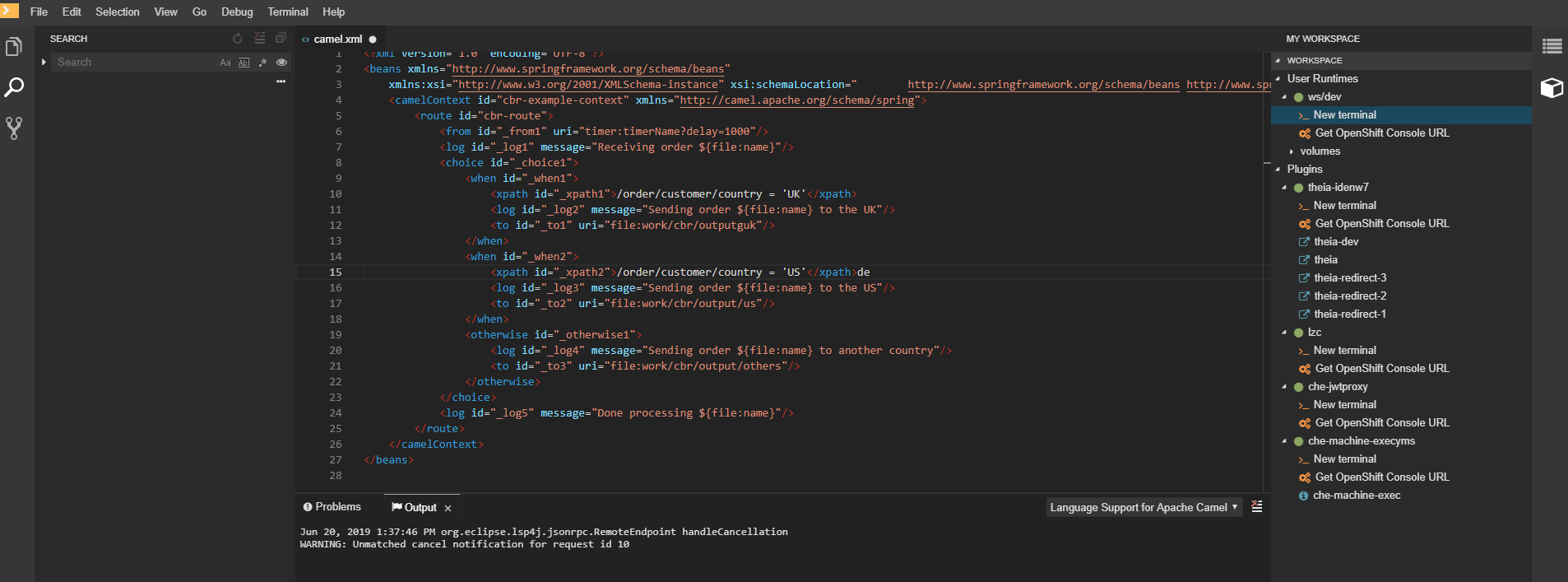

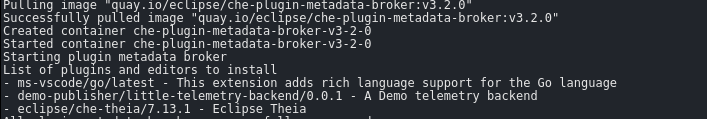

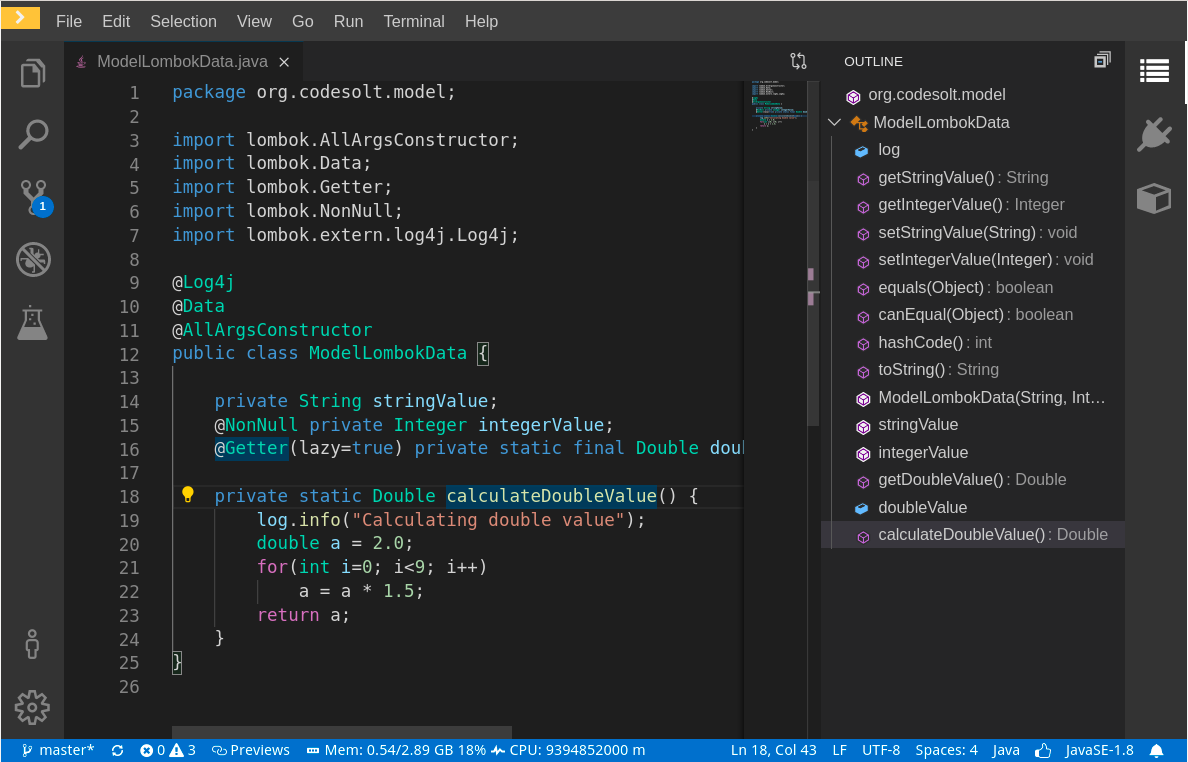

第2章 Che-Theia IDE の基本

本セクションでは、Che-Theia (Red Hat CodeReady Workspaces のネイティブ統合開発環境) の基本ワークフローとコマンドについて説明します。

2.1. Che-Theia のカスタムコマンドの定義

Che-Theia IDE を使用すると、ユーザーはワークスペースを使用する際に利用できる devfile でカスタムコマンドを定義できます。

これは、たとえば以下の場合に役立ちます。

- プロジェクトのビルド、実行、およびデバッグを単純化する。

- リード開発者がチームの要件に基づいてワークスペースをカスタマイズできるようにする。

- 新たなチームメンバーの研修に要する時間を短縮する。

「devfile バージョン 2のオーサリング」も参照してください。

2.1.1. Che-Theia タスクのタイプ

以下は、devfile の commands セクションの例です。

commands:

- name: Package Native App

actions:

- type: exec

component: centos-quarkus-maven

command: "mvn package -Dnative -Dmaven.test.skip"

workdir: ${CHE_PROJECTS_ROOT}/quarkus-quickstarts/getting-started

- name: Start Native App

actions:

- type: exec

component: ubi-minimal

command: ./getting-started-1.0-SNAPSHOT-runner

workdir: ${CHE_PROJECTS_ROOT}/quarkus-quickstarts/getting-started/target

- name: Attach remote debugger

actions:

- type: vscode-launch

referenceContent: |

{

"version": "0.2.0",

"configurations": [

{

"type": "java",

"request": "attach",

"name": "Attach to Remote Quarkus App",

"hostName": "localhost",

"port": 5005

}

]

}- CodeReady Workspaces コマンド

Package Native AppおよびStart Native AppCodeReady Workspaces コマンドは、ワークスペースコンテナーで実行されるタスクを定義するために使用されます。

-

execタイプは、CodeReady Workspaces ランナーがコマンド実行に使用されることを示唆します。ユーザーは、コマンドが実行されるコンテナーでコンポーネントを指定できます。 -

commandフィールドには、実行するコマンドラインが含まれます。 -

workdirは、コマンドを実行する作業ディレクトリーです。 -

componentフィールドは、コマンドを実行するコンテナーを参照します。このフィールドには、コンテナーが定義されているコンポーネントaliasが含まれます。

-

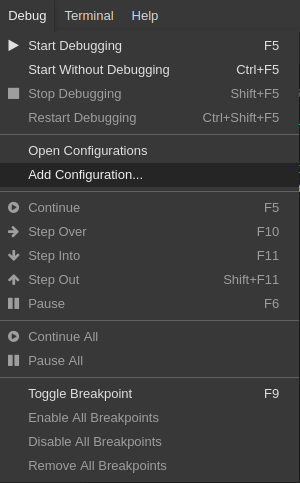

- VS Code の

launch設定 Attach remote debuggerVS Code

launch設定は、通常デバッグ設定を定義するために使用されます。これらの設定をトリガーするには、F5 を押すか、または Debug メニューから Start Debugging を選択します。この設定は、デバッグ用に接続するポートやデバッグするアプリケーションのタイプ (Node.js、Java など) などの情報をデバッガーに提供します。-

タイプは

vscode-launchです。 -

これには、VS Code 形式の

launch設定が含まれます。 -

VS Code の

launch設定の詳細は、Visual Studio のドキュメントページでデバッグのセクションを参照してください

-

タイプは

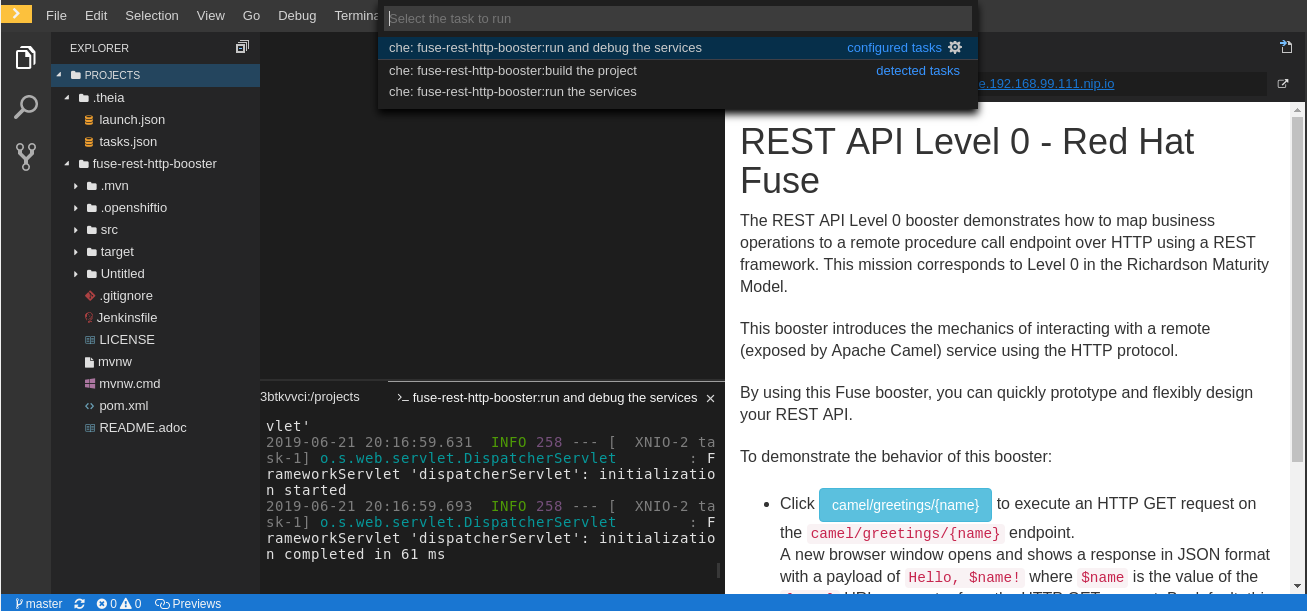

exec コマンドとしても知られるタイプ che のタスクは、Terminal→Run Task メニューから、または My Workspace パネルでそれらを選択して実行できます。他のタスクは、Terminal→Run Task からのみ選択できます。起動する設定が Che-Theia デバッガーで利用できます。

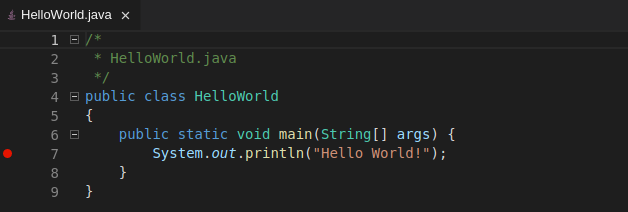

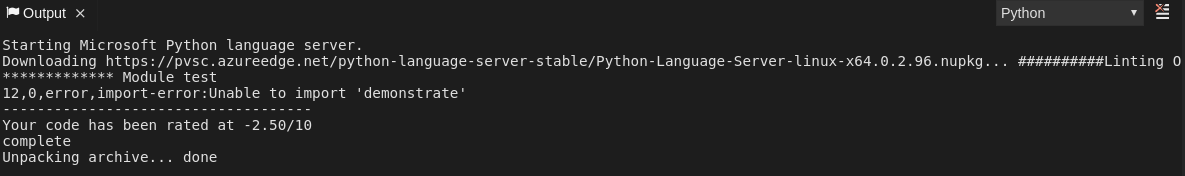

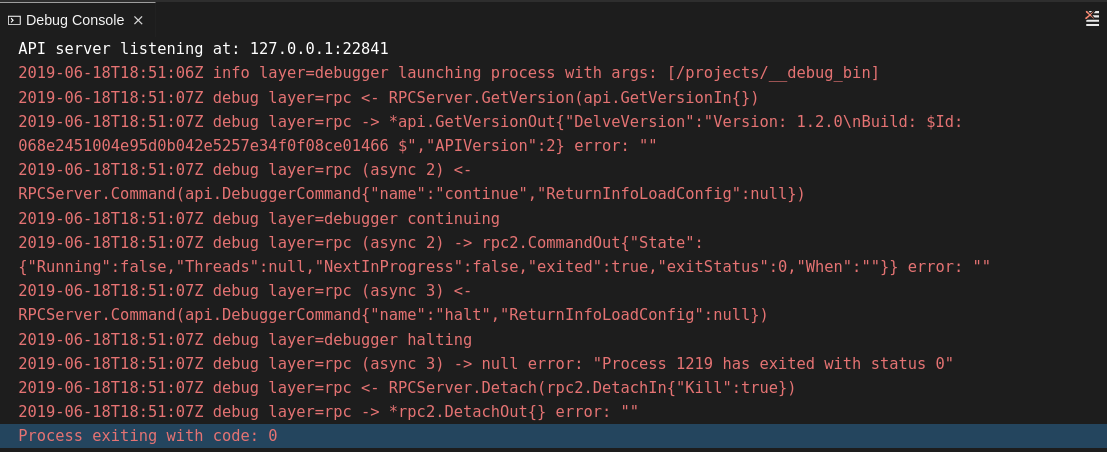

2.1.2. 実行およびデバッグ

Che-Theia は Debug Adapter Protocol をサポートします。このプロトコルは、開発ツールがデバッガーと通信する際の汎用的な方法を定義します。これは、Che-Theia がすべての実装で機能することを意味します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

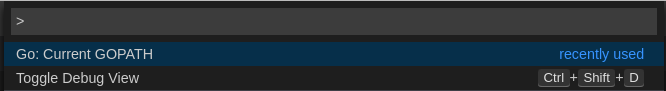

手順

アプリケーションをデバッグするには、以下を実行します。

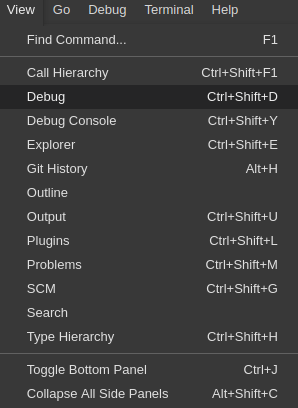

Debug → Add Configuration をクリックして、

launch設定のデバッグまたはプロジェクトへの追加を行います。

ポップアップメニューから、デバッグするアプリケーションの適切な設定を選択します。

属性を変更または追加して、設定を更新します。

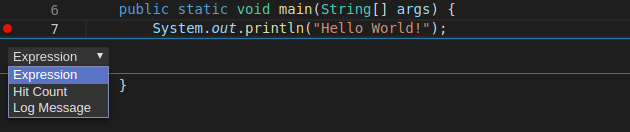

ブレークポイントは、エディターのマージンを選択して切り替えることができます。

ブレークポイントメニューを開いたら、Edit Breakpoint コマンドを使用して条件を追加します。

IDE に

Expresion入力フィールドが表示されます。

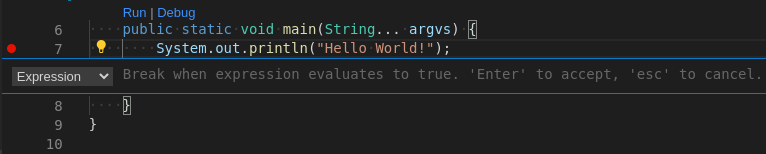

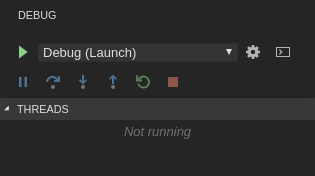

デバッグを開始するには、View→Debug をクリックします。

Debug ビューで設定を選択し、F5 を押してアプリケーションをデバッグします。または、Ctrl+F5 を押してデバッグせずにアプリケーションを起動します。

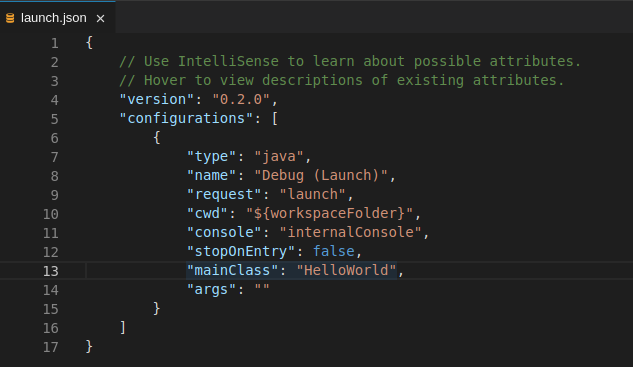

2.1.3. タスクおよびlaunch設定の編集

手順

設定ファイルをカスタマイズするには、以下を実行します。

-

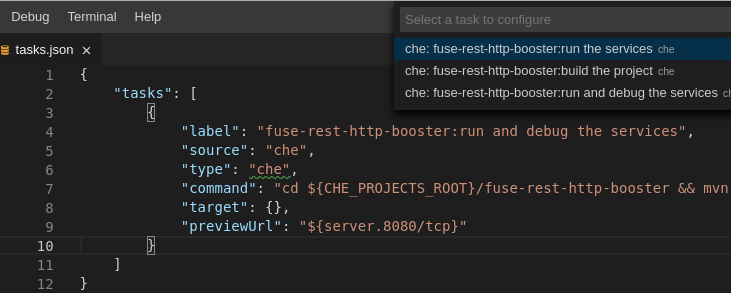

tasks.jsonまたはlaunch.json設定ファイルを編集します。 設定ファイルに新規の定義を追加するか、既存の定義を変更します。

注記変更内容は設定ファイルに保存されます。

-

プラグインで提供されるタスク設定をカスタマイズするには、Terminal → Configure Tasks メニューオプションを選択して、設定するタスクを選択します。設定は

tasks.jsonファイルにコピーされ、編集に利用できます。

2.2. バージョン管理

Red Hat CodeReady Workspaces は VS Code SCM モデル をネイティブにサポートします。デフォルトでは、Red Hat CodeReady Workspaces には、ソースコード管理 (SCM) プロバイダーとしてのネイティブのVS Code Git 拡張が含まれます。

2.2.1. Git 設定の管理: アイデンティティー

Git の使用を開始する前に、まずユーザー名とメールアドレスを設定します。これは、毎回の Git コミットでこの情報を使用するために重要になります。

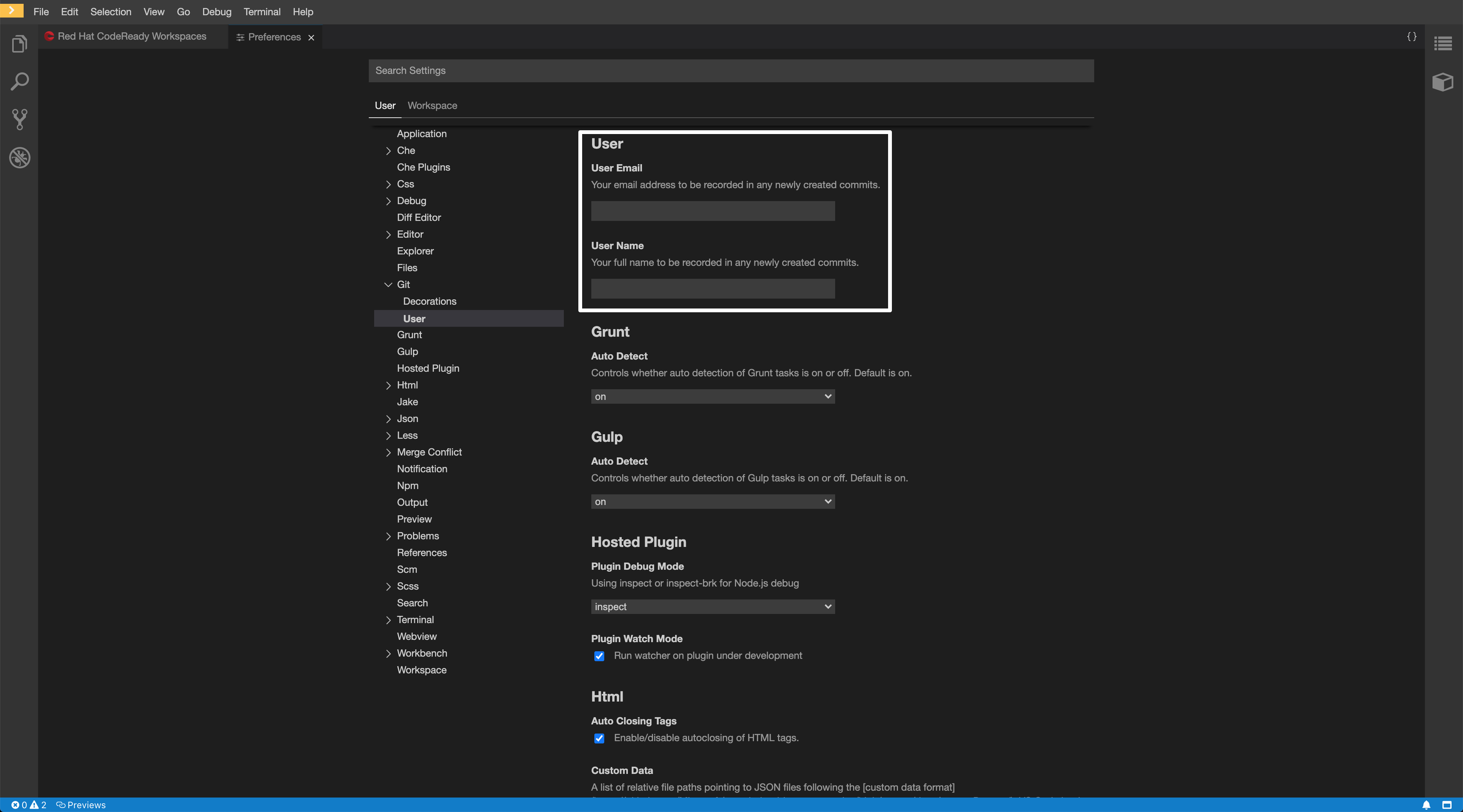

手順

CodeReady Workspaces ユーザーインターフェースを使用して Git アイデンティティーを設定するには、以下を実行します。

File > Settings > Open Preferences を開くか、または Ctrl+, を押します。

- 開いたウィンドウで、Git → User サブセクションに移動し、User mail と User name の値を入力します。

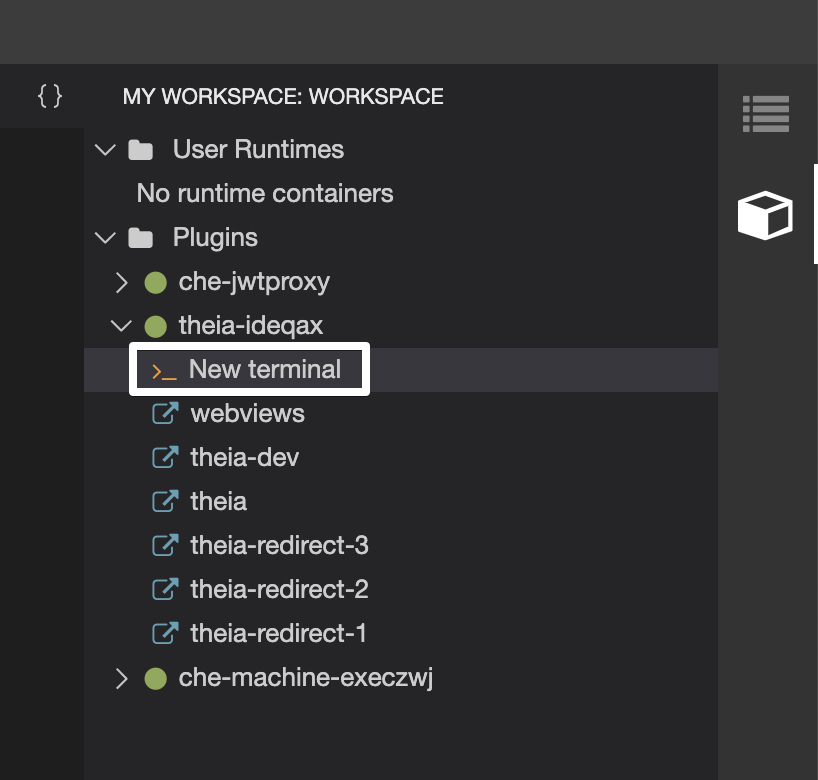

コマンドラインを使用して Git アイデンティティーを設定するには、Che-Theia コンテナーのターミナルを開きます。

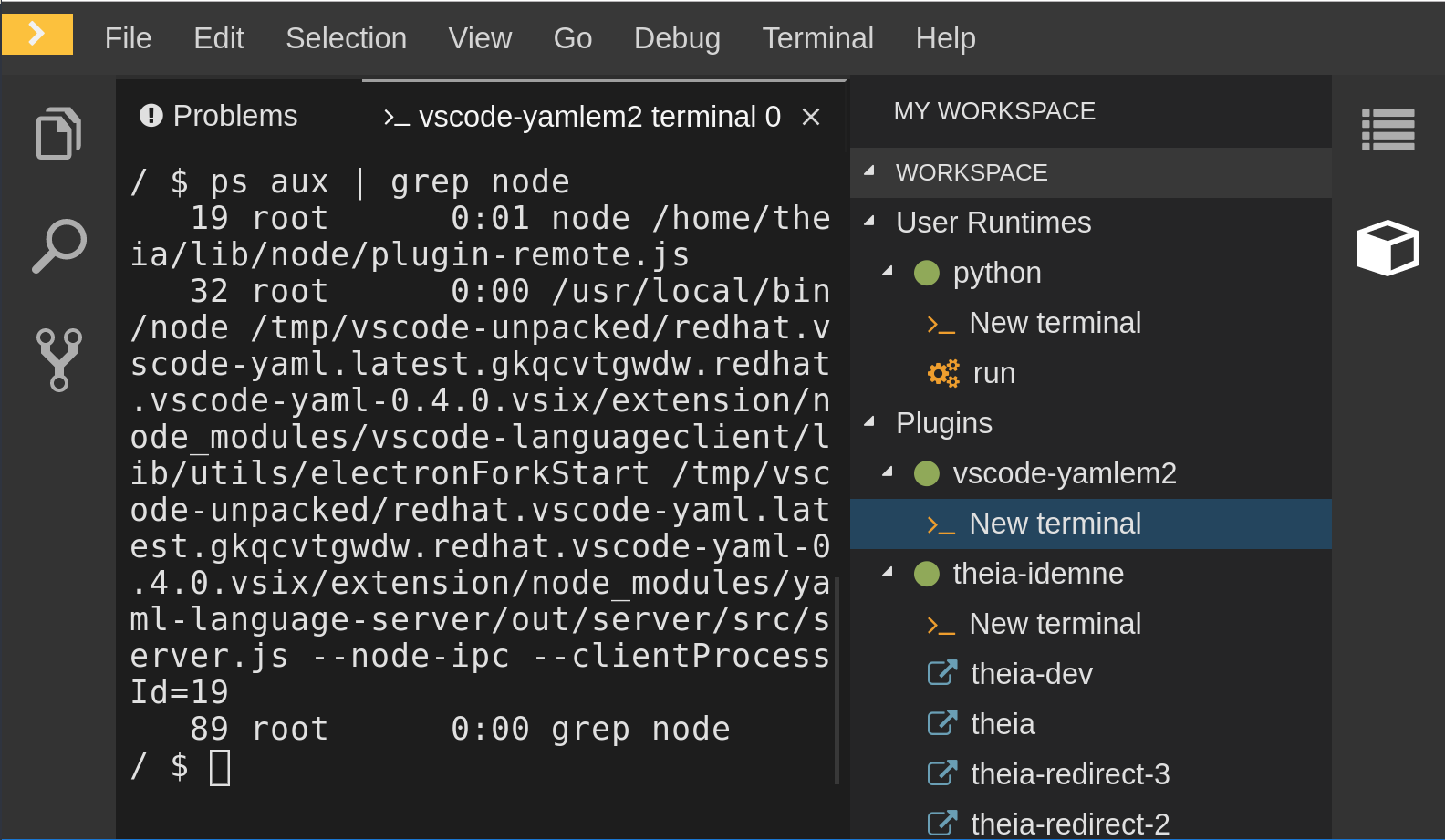

My Workspace ビューに移動し、Plugins > theia-ide > New terminal を開きます。

以下のコマンドを実行します。

$ git config --global user.name "John Doe" $ git config --global user.email johndoe@example.com

Che-Theia は、現在のコンテナーにこの情報を永続的に保存し、ワークスペースの起動時に他のコンテナー用にこの情報を復元します。

2.2.2. HTTPS を使用した Git リポジトリーへのアクセス

手順

HTTPS を使用してリポジトリーのクローンを作成するには、以下を実行します。

- Visual Studio Code Git 拡張で提供される clone コマンドを使用します。

または、ターミナルでネイティブの Git コマンドを使用して、プロジェクトのクローンを作成します。

-

cdコマンドを使用して、宛先フォルダーに移動します。 git cloneを使用して、リポジトリーのクローンを作成します。$ git clone <link>Red Hat CodeReady Workspaces は Git の自己署名された TLS 証明書をサポートします。詳細は、自己署名証明書を使用した Git リポジトリーをサポートする CodeReady Workspaces のデプロイを参照してください。

2.2.3. 生成される SSH キーペアを使用した Git リポジトリーへのアクセス

2.2.3.1. CodeReady Workspaces コマンドパレットを使用した SSH キーの生成

CodeReady Workspaces コマンドパレットを使用した SSH キーを生成できます。各 SSH キーは 1 つの特定の Git プロバイダーのパーミッションを制限するため、使用中の Git プロバイダーごとに一意の SSH キーを作成する必要があります。

デフォルトで、すべての Git プロバイダーについて機能する一般的な SSH キーペアが利用できます。この使用を開始するには、パブリックキーを Git プロバイダーに追加します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。Red Hat CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールについて参照してください。

- CodeReady Workspaces 「CodeReady Workspaces 2.11 ワークスペースの設定」 のこのインスタンスで定義される既存のワークスペース。

- 個人の GitHub アカウント または他の Git プロバイダーのアカウントが作成されている必要があります。

手順

特定の Git プロバイダーについてのみ機能する SSH キーペアを生成します。

CodeReady Workspaces IDE で F1 キーを押してコマンドパレットを開くか、またはトップメニューで View → Find Command に移動します。

コマンドパレット は、Ctrl+Shift+p (または macOS の Cmd+Shift+p) を押してアクティブにすることもできます。

-

検索ボックスに

generateを入力し、入力後に Enter を押して SSH: generate key pair for particular host の検索を行います。 SSH キーペアのホスト名を指定します (例:

github.com)。SSH キーペアが生成されます。

右下の View ボタンをクリックし、エディターからパブリックキーをコピーし、これを Git プロバイダーに追加します。

コマンドパレットから別のコマンドを使用できるようになりました。SSH セキュア URL を指定して git リポジトリーのクローンを作成できるようになりました。

2.2.3.2. 関連付けられたパブリックキーを GitHub のリポジトリーまたはアカウントに追加する

関連付けられたパブリックキーを GitHub のリポジトリーまたはアカウントに追加するには、以下を実行します。

- github.com に移動します。

- ウィンドウの右上にあるユーザーアイコンの横のドロップダウン矢印をクリックします。

- Settings → SSH and GPG keys をクリックしてから New SSH key ボタンをクリックします。

- Title フィールドにキーのタイトルを入力し、Key フィールドに CodeReady Workspaces からコピーしたパブリックキーを貼り付けます。

- Add SSH key ボタンをクリックします。

2.2.3.3. 関連付けられたパブリックキーを GitLab の Git リポジトリーまたは GitLab のアカウントに追加する

関連付けられたパブリックキーを GitLab の Git リポジトリーまたはアカウントに追加するには、以下を実行します。

- gitlab.com に移動します。

- ウィンドウの右上にあるユーザーアイコンをクリックします。

- Settings → SSH Keys をクリックします。

- Title フィールドにキーのタイトルを入力し、Key フィールドに CodeReady Workspaces からコピーしたパブリックキーを貼り付けます。

- Add key ボタンをクリックします。

2.2.4. GitHub PR プラグインを使用したプルリクエストの管理

GitHub のプルリクエストを管理するには、ワークスペースのプラグインの一覧から選択可能な VS Code GitHub Pull Request プラグインを使用します。

2.2.4.1. GitHub Pull Requests プラグインの使用

前提条件

- GitHub OAuth が設定されている必要があります。GitHub OAuth の設定について参照してください。

手順

プラグインのビューで Accounts メニューまたは Sign in ボタンを使用して GitHub にサインインします。

GitHub からサインアウトするには、左下の Accounts メニュー、または GitHub Pull Requests: Sign out from GitHub コマンドを使用します。

2.3. Che-Theia のトラブルシューティング

本セクションでは、Che-Theia IDE で最も頻繁に発生する問題を説明します。

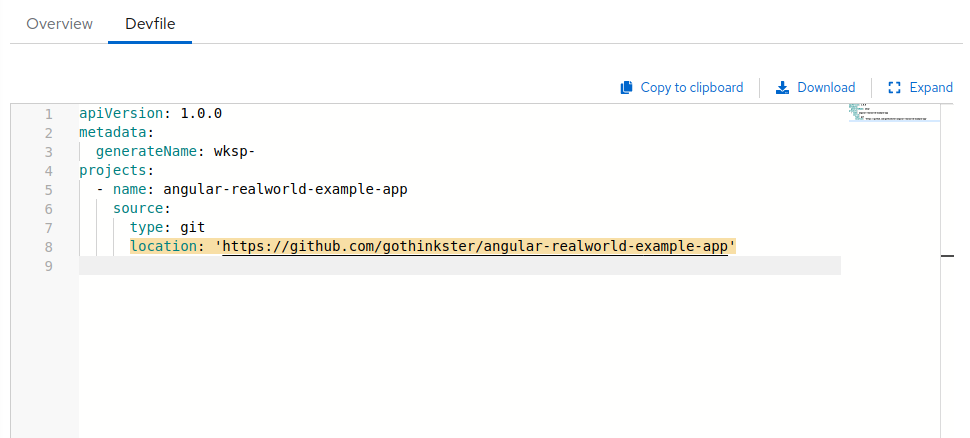

- Che-Theiaは、

Plugin runtime crashed unexpectedly, all plugins are not working, please reload the page. Probably there is not enough memory for the plugins.メッセージとともに通知を表示します。 つまり、Che-Theia IDE コンテナーで実行されている Che-Theia プラグインの 1 つに、コンテナーよりも多くのメモリーが必要です。この問題を修正するには、Che-Theia IDE コンテナーのメモリーの量を増やします。

- CodeReady Workspaces Dashboard に移動します。

- 問題が発生したワークスペースを選択します。

- Devfile タブに切り替えます。

-

devfile の

componentsセクションで、cheEditorタイプのコンポーネントを見つけます。 -

新規のプロパティーを追加します (

memoryLimit: 1024M)(またはすでにある場合は値を増やします)。 - 変更を保存し、ワークスペースを再起動します。

2.4. 単一ホストモードおよびマルチホストモードの Che-Theia Webview の相違点

使用される Che デプロイメントストラテジー、単一ホストかマルチホストに応じて、Che-Theia Webview API が機能する仕方に違いがあります。

2.4.1. Webview の概要

Webview プラグイン API を使用すると、Che-Theia 内でビューを作成し、任意の HTML コンテンツを表示できます。内部的には、これは iframe およびサービスワーカーを使用して実装されます。

2.4.2. マルチホストモードの Webview

Red Hat CodeReady Workspaces がマルチホストモードでデプロイされると、Webview コンテンツは別の Origin (オリジン) で提供されます。つまり、これはメインの Che-Theia コンテキストから分離されます。そのため、コントリビュートしたビューは以下にアクセスできません。

- 最上位の DOM

- ローカルストレージ、Cookie などの Che-Theia ステート

2.4.3. 単一ホストモードの Webview

Red Hat CodeReady Workspaces が単一ホストモードでデプロイされると、Webview コンテンツがメインの Che-Theia コンテキストと同じオリジンを使用して読み込まれます。これは、外部コンテンツがブラウザーでメイン Che-Theia にアクセスすることを妨げるものは何もないことを意味します。そのため、Webview をコントリビュートする異なるプラグインによって読み込まれる可能性のあるコンテンツに細心の注意を払う必要があります。

第3章 開発者ワークスペース

Red Hat CodeReady Workspaces は、開発者ワークスペースに、アプリケーションのコード、ビルド、テスト、実行、およびデバッグに必要なすべてのものを提供します。これを許可するために、開発者ワークスペースは 4 つの主なコンポーネントを提供します。

- プロジェクトのソースコード。

- Web ベースの統合開発環境 (IDE)

- 開発者がプロジェクトで作業するために必要なツールの依存関係。

- アプリケーションランタイム: アプリケーションの実稼働環境での実行に使用される環境のレプリカ。

Pod は CodeReady Workspaces ワークスペースの各コンポーネントを管理します。そのため、CodeReady Workspaces ワークスペースで実行されているすべてのものは、コンテナー内で実行されます。これにより、CodeReady Workspaces ワークスペースに高い移植性を持たせることができます。

組み込みブラウザーベースの IDE は、CodeReady Workspaces ワークスペースで実行しているすべてについてのアクセスポイントです。これにより、CodeReady Workspaces ワークスペースの共有が簡単になります。

デフォルトでは、1 度に 1 つのワークスペースのみを実行できます。ユーザーが実行できる同時ワークスペースの数を増やすには、CheCluster を更新します。

$ oc patch checluster/codeready-workspaces -n openshift-workspaces --type=merge \

-p '{ "spec": { "server": { "customCheProperties": { "CHE_LIMITS_USER_WORKSPACES_RUN_COUNT": "-1" } } } }'詳細は、ユーザーワークスペースの制限について参照してください。

表3.1 機能および利点

| 機能 | 従来の IDE ワークスペース | Red Hat CodeReady Workspaces ワークスペース |

|---|---|---|

| 設定およびインストールが必要 | Yes | No |

| 組み込みツール | 部分的。IDE プラグインには設定が必要です。依存関係にはインストールと設定が必要です。例: JDK、Maven、Node | Yesプラグインは、それらの依存関係を提供します。 |

| アプリケーションランタイムが指定される | No。開発者はこれを個別に管理する必要があります。 | Yesアプリケーションランタイムはワークスペースで複製されます。 |

| 共有可能 | No。または容易ではない | Yes開発者ワークスペースは URL で共有可能です。 |

| バージョンが使用可能 | いいえ | Yesdevfile はプロジェクトのソースコードと共に存在します。 |

| どこからでもアクセス可能 | No。インストールが必要です。 | Yesブラウザーのみが必要です。 |

CodeReady Workspaces ワークスペースを起動するには、以下を実行します。

Dashboard を使用して CodeReady Workspaces 2.11 を検出します。

CodeReady Workspaces 2.11 ワークスペースの起動に推奨される方法として devfile を使用します。

CodeReady Workspaces 2.11 ワークスペースと対話に推奨される方法としてブラウザーベースの IDE を使用します。CodeReady Workspaces 2.11 ワークスペースと対話する別の方法については、「ワークスペースへのリモートアクセス」 を参照してください。

3.1. コードサンプルからのワークスペースの作成

本セクションでは、コードサンプルまたは devfile テンプレートからワークスペースを作成する方法を説明します。

- Quick Add ビュー を使用したサンプルからのワークスペースの作成。

- Custom Workspace ビュー でテンプレートを使用したカスタムワークスペースの作成。

devfile についての詳細は、「devfile バージョン 2のオーサリング」 を参照してください。

3.1.1. ユーザーダッシュボードのQuick Addからのワークスペースの作成

本セクションでは、ユーザーダッシュボードおよびコードサンプルを使用してワークスペースを作成する方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

手順

- CodeReady Workspaces Dashboard に移動します。「Dashboard を使用した CodeReady Workspaces のナビゲーション」 を参照してください。

- 左側のナビゲーションパネルで Create Workspace に移動します。

Quick Add タブをクリックします。

ギャラリーには、ビルドして実行するサンプルプロジェクトを一覧表示しています。

- ワークスペースを起動するには、事前に作成した devfile のセットからサンプルプロジェクトを選択します。

上書きしない限り、ワークスペース名は devfile の metadata.generateName プロパティーと、一意性を確保するために 4 つのランダムな文字が生成されます。

3.1.2. テンプレートからのカスタムワークスペースの作成

本セクションでは、テンプレートからカスタムワークスペースを作成する方法を説明します。

前提条件

- Red Hat CodeReady Workspaces の実行中のインスタンス。Red Hat CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールについて参照してください。

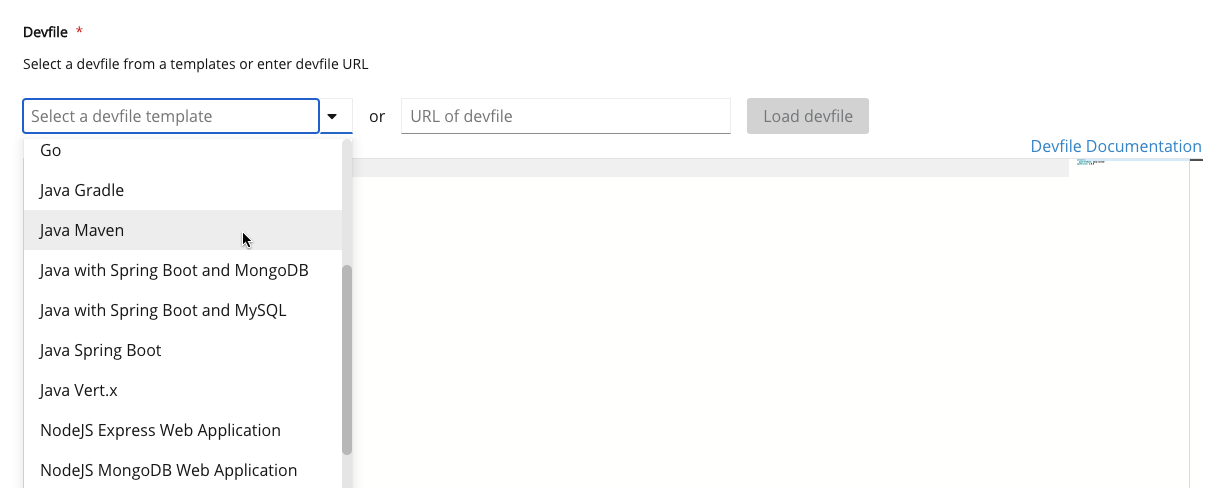

手順

- CodeReady Workspaces Dashboard に移動します。「Dashboard を使用した CodeReady Workspaces のナビゲーション」 を参照してください。

- 左側のナビゲーションパネルで Create Workspace に移動します。

- Custom Workspace タブをクリックします。

ワークスペースの Name を定義します。

新規ワークスペース名ワークスペース名は、スタックの基礎となる devfile に基づいて自動生成できます。生成される名前は、常にプレフィックスおよび 4 つのランダムな文字としての devfile

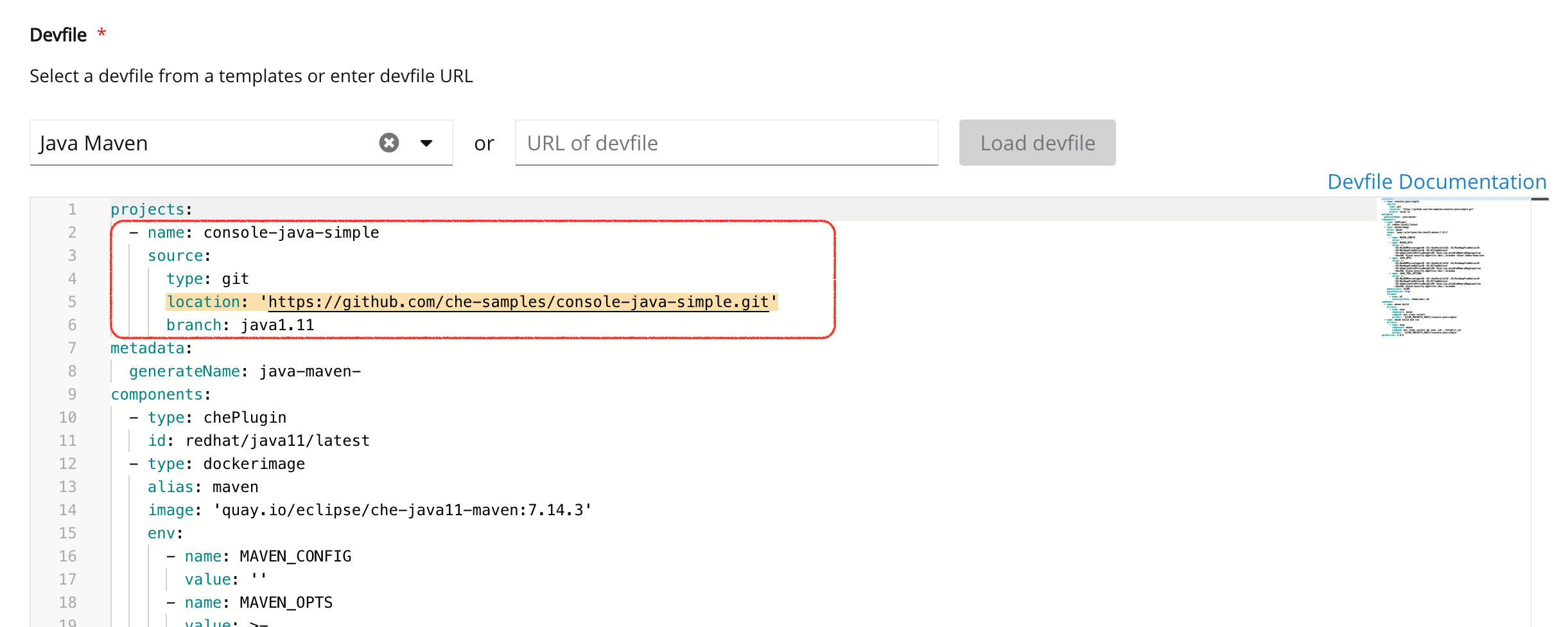

metadata.generateNameのプロパティーで構成されます。Devfile セクションで、プロジェクトのビルドおよび実行に使用される devfile テンプレートを選択します。

- ワークスペースを起動します。フォームの下部にある Create & Open ボタンをクリックします。

3.2. リモート devfile からのワークスペースの作成

CodeReady Workspaces ワークスペース作成を迅速かつ簡単にするには、factory リンクを使用します。

3.2.1. Git リポジトリーのデフォルトブランチでのワークスペースの作成

本セクションでは、ファクトリー URL を使用して CodeReady Workspaces ワークスペースを起動する方法を説明します。ファクトリー URL は、CodeReady Workspaces が devfile を含む Git ソースリポジトリーを参照するリンクです。

ファクトリー URL は 2 つの形式に存在します。

-

短縮形

/#$URL -

以前のバージョンの CodeReady Workspaces で使用される追加の設定パラメーターをサポートする長い形式

/f?url=$URL

前提条件

- Red Hat CodeReady Workspaces の実行中のインスタンス。CodeReady Workspaces のインストールを参照してください。

-

Git リポジトリー <GIT_REPOSITORY_URL> は HTTPS 経由で利用でき、ルートフォルダーに

devfile.yamlまたは.devfile.yamlが含まれます。「devfile バージョン 2のオーサリング」 を参照してください。

手順

ファクトリー URL を開いてワークスペースを実行します。以下の 2 つの形式を使用できます。

\https://codeready-<openshift_deployment_name>.<domain_name>/#<GIT_REPOSITORY_URL>- これは短縮形です。

\https://codeready-<openshift_deployment_name>.<domain_name>/f?url=<GIT_REPOSITORY_URL>この長い形式は、追加の設定パラメーターをサポートします。

例3.1 短縮形のファクトリー URL を使用して、Red Hat が

https://github.com/eclipse-che/che-serverリポジトリーのデフォルトブランチからホストされる Eclipse Che にワークスペースを作成します。例3.2 長い形式のファクトリー URL を使用して、Red Hat が

https://github.com/eclipse-che/che-serverリポジトリーのデフォルトブランチからホストされる Eclipse Che にワークスペースを作成します。

3.2.2. Git リポジトリーの機能ブランチでのワークスペースの作成

CodeReady Workspaces ワークスペースは、ユーザーの選択する機能ブランチの Git ソースリポジトリーに保存される devfile を参照して作成できます。次に CodeReady Workspaces インスタンスは検出された devfile を使用してワークスペースをビルドします。

前提条件

- Red Hat CodeReady Workspaces の実行中のインスタンス。Red Hat CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールについて参照してください。

-

devfile.yamlまたは.devfile.yamlファイルは、HTTPS 経由でアクセス可能なユーザーが選択する特定のブランチの、Git リポジトリーのルートフォルダーにあります。devfile の作成および使用についての詳細は、「devfile バージョン 2のオーサリング」 を参照してください。

手順

URL \https://codeready-<openshift_deployment_name>.<domain_name>/#<GitHubBranch> を開いてワークスペースを実行します。

例

以下の URL 形式を使用して、workspaces.openshift.com でホストされる実験的な quarkus-quickstarts ブランチを開きます。

https://workspaces.openshift.com/f?url=https://github.com/maxandersen/quarkus-quickstarts/tree/che

3.2.3. HTTP を使用した一般にアクセス可能なスタンドアロン devfile でのワークスペースの作成

ワークスペースは、devfile、devfile の未加工コンテンツを参照する URL を使用して作成できます。次に CodeReady Workspaces インスタンスは検出された devfile を使用してワークスペースをビルドします。

前提条件

- Red Hat CodeReady Workspaces の実行中のインスタンス。Red Hat CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールについて参照してください。

-

一般にアクセス可能なスタンドアロン

devfile.yamlファイル。devfile の作成および使用についての詳細は、「devfile バージョン 2のオーサリング」 を参照してください。

手順

-

URL

\https://codeready-<openshift_deployment_name>.<domain_name>/#https://<yourhosturl>/devfile.yamlを開いてワークスペースを実行します。

3.2.4. factory パラメーターを使用した devfile 値の上書き

リモート devfile の以下のセクションで値を上書きできます。

-

apiVersion -

metadata -

projects -

属性

追加の factory パラメーターを使用して値を上書きできます。

前提条件

- Red Hat CodeReady Workspaces の実行中のインスタンス。CodeReady Workspaces のインストールを参照してください。

-

一般にアクセス可能なスタンドアロンの

devfile.yamlファイル。devfile の作成および使用の詳細は、「devfile バージョン 2のオーサリング」 を参照してください。

手順

-

URL

\https://codeready-<openshift_deployment_name>.<domain_name>/f?url=https://<hostURL>/devfile.yaml&override.<parameter.path>=<value>に移動してワークスペースを開きます。

例3.3 generateName プロパティーを上書きする例

以下の初期 devfile について考えてみましょう。

apiVersion: 1.0.0 metadata: generateName: golang- projects: ...

generateName 値を追加または上書きするには、以下の factory URL を使用します。

https://workspaces.openshift.com/f?url=<repository-url>&override.metadata.generateName=myprefix作成されるワークスペースには、以下の devfile モデルがあります。

apiVersion: 1.0.0 metadata: generateName: myprefix projects: ...

例3.4 プロジェクトソースブランチプロパティーの上書き例

以下の初期 devfile について考えてみましょう。

apiVersion: 1.0.0

metadata:

generateName: java-mysql-

projects:

- name: web-java-spring-petclinic

source:

type: git

location: "https://github.com/spring-projects/spring-petclinic.git"

...

ソースの branch の値を追加または上書きするには、以下の factory URL を使用します。

https://workspaces.openshift.com/f?url=<repository-url>&override.projects.web-java-spring-petclinic.source.branch=1.0.x作成されるワークスペースには、以下の devfile モデルがあります。

apiVersion: 1.0.0

metadata:

generateName: java-mysql-

projects:

- name: web-java-spring-petclinic

source:

type: git

location: "https://github.com/spring-projects/spring-petclinic.git"

branch: 1.0.x

...例3.5 属性値の上書きまたは作成例

以下の初期 devfile について考えてみましょう。

apiVersion: 1.0.0 metadata: generateName: golang- attributes: persistVolumes: false projects: ...

persistVolumes 属性値を追加または上書きするには、以下の factory URL を使用します。

https://workspaces.openshift.com/f?url=<repository-url>&override.attributes.persistVolumes=true作成されるワークスペースには、以下の devfile モデルがあります。

--- apiVersion: 1.0.0 metadata: generateName: golang- attributes: persistVolumes: true projects: ...

属性を上書きする場合、attributes キーワードをベースとするものはすべて属性名として解釈されます。ドットで区切られた名前を使用できます。

https://workspaces.openshift.com/f?url=<repository-url>&override.attributes.dot.name.format.attribute=true作成されるワークスペースには、以下の devfile モデルがあります。

apiVersion: 1.0.0 metadata: generateName: golang- attributes: dot.name.format.attribute: true projects: ...

検証手順

- CodeReady Workspaces ダッシュボードで、新たに作成されたワークスペースの Devfile タブに移動し、コンテンツを検査します。

3.2.5. ユーザーによるワークスペースのデプロイメントラベルおよびアノテーションの定義を許可する

本セクションでは、factory パラメーターを使用してワークスペースのデプロイメントのラベルとアノテーションをカスタマイズする方法を説明します。

前提条件

- Red Hat CodeReady Workspaces の実行中のインスタンス。Red Hat CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールについて参照してください。

-

一般にアクセス可能なスタンドアロン

devfile.yamlファイル。devfile の作成および使用についての詳細は、「devfile バージョン 2のオーサリング」 を参照してください。

手順

-

URL

\https://codeready-<openshift_deployment_name>.<domain_name>/f?url=https://<hostURL>/devfile.yaml&workspaceDeploymentLabels=<url_encoded_comma_separated_key_values>&workspaceDeploymentAnnotations=<url_encoded_comma_separated_key_values override>に移動してワークスペースを開きます。

例3.6 deployment labelsを上書きする例

追加する以下のラベルについて検討します。

ike.target=preference-v1 ike.session=test

ラベルを追加または上書きするには、以下のファクトリー URL を使用します。

https://workspaces.openshift.com/f?url=<repository-url>&workspaceDeploymentLabels=ike.target%3Dpreference-v1%2Cike.session%3Dtest作成されるワークスペースには、以下のデプロイメントラベルが含まれます。

apiVersion: apps/v1

kind: Deployment

metadata:

annotations:

deployment.kubernetes.io/revision: "1"

creationTimestamp: "2020-10-27T14:03:26Z"

generation: 1

labels:

che.component.name: che-docs-dev

che.original_name: che-docs-dev

che.workspace_id: workspacegln2g1shejjufpkd

ike.session: test

ike.target: preference-v1

name: workspacegln2g1shejjufpkd.che-docs-dev

namespace: opentlc-mgr-che

resourceVersion: "107516"

spec:

...例3.7 deployment annotationsを上書きする例

追加する以下のアノテーションについて検討します。

ike.A1=preference-v1 ike.A=test

アノテーションを追加または上書きするには、以下のファクトリー URL を使用します。

https://workspaces.openshift.com/f?url=<repository-url>&workspaceDeploymentAnnotations=ike.A1%3Dpreference-v1%2Cike.A%3Dtest生成されるワークスペースには、以下のデプロイメントアノテーションが含まれます。

apiVersion: apps/v1

kind: Deployment

metadata:

annotations:

deployment.kubernetes.io/revision: "1"

ike.A: test

ike.A1: preference-v1

creationTimestamp: "2020-10-28T09:58:52Z"

generation: 1

labels:

che.component.name: che-docs-dev

che.original_name: che-docs-dev

che.workspace_id: workspacexrtf710v64rl5ouz

name: workspacexrtf710v64rl5ouz.che-docs-dev

namespace: opentlc-mgr-che

resourceVersion: "213191"

...検証手順

デプロイメントラベルとアノテーションを表示するには、以下を実行します。

- ユーザーの namespace の名前を取得します。

- CodeReady Workspaces Dashboard を使用して、Workspaces タブに移動し、OpenShift namespace フィールドの名前を読み取ります。

クラスターにログインします。

checlusterCR (カスタムリソース) から CodeReady Workspaces クラスター URL を取得するには、以下を実行します。$ oc get checluster --output jsonpath='{.items[0].status.cheURL}'ログイン:

$ oc login -u <username> -p <password> <cluster_URL>

最初の手順の OpenShift namespace 名を使用して、プロジェクトのすべてのデプロイメントのデプロイメントラベルとアノテーションを表示します。

$ oc get deployment -n <NAMESPACE> -o=custom-columns="NAMESPACE:.metadata.namespace,NAME:.metadata.name,LABELS:.metadata.labels,ANNOTATIONS:.metadata.annotations"

3.2.6. ユーザーのワークスペース作成ストラテジーの定義の許可

開発者は、CodeReadyワークスペースを構成して、ファクトリURLを受け入れるたびに新しいワークスペースを作成するか、ユーザーが既に持っている場合は既存のワークスペースを再利用できます。

CodeReady Workspaces は以下のオプションをサポートします。

-

perclick: デフォルトのストラテジーであり、指定のファクトリー URL が許可されるたびに新規ワークスペースを作成します。 -

peruser: 最初に、ワークスペースはファクトリー URL を使用して作成されます。他のユーザーの呼び出しは、ファクトリー URL(1 ファクトリー = 1 ワークスペース)によって作成された特定のワークスペースを再利用します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインストールを参照してください。

- Git リポジトリー <GIT_REPOSITORY_URL> は HTTPS 経由で利用できます。

手順

ファクトリー URL を開き、追加のストラテジーパラメーターを指定してワークスペースを実行します。

\https://codeready-<openshift_deployment_name>.<domain_name>/f?url=<GIT_REPOSITORY_URL>&policies.create=<value>

3.3. crwctl およびローカル devfile を使用したワークスペースの作成

crwctl ツールにローカルに保存された devfile を参照させて、CodeReady Workspaces ワークスペースを作成できます。次に CodeReady Workspaces インスタンスは検出された devfile を使用してワークスペースをビルドします。

前提条件

- Red Hat CodeReady Workspaces の実行中のインスタンス。Red Hat CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールについて参照してください。

- CodeReady Workspaces CLI 管理ツール。crwctl 管理ツールの使用を参照してください。

- devfile は、現在の作業ディレクトリー内のローカルファイルシステムで利用できます。devfile の作成および使用についての詳細は、「devfile バージョン 2のオーサリング」 を参照してください。

- Red Hat CodeReady Workspaces にログインしている必要があります。How to login into CodeReady Workspaces using crwctlを参照してください。

手順

-

以下のように、

crwctlツールにworkspace:createパラメーターを指定して devfile からワークスペースを実行します。

$ crwctl workspace:create --name=<WORKSPACE_NAME> \ 1 --devfile=devfile.yaml --start \ -n openshift-workspaces

- 1

- 作成するワークスペース名。

--devfile フラグを省略すると、crwctl は現行ディレクトリーで、ワークスペースの作成に使用する devfile.yaml または devfile.yml ファイルを検索します。

3.4. プロジェクトのソースコードをインポートしてワークスペースを作成する

本セクションでは、既存のコードベースを編集するために新規ワークスペースを作成する方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

- Red Hat CodeReady Workspaces 「CodeReady Workspaces 2.11 ワークスペースの設定」 のこのインスタンスで定義する開発環境に関連するプラグインが含まれる既存のワークスペース。

ユーザーは、ワークスペースを開始する前に適用する必要がある 2 つの方法で進行することができます。

既存のコードベースを編集するために新規ワークスペースを作成するには、ワークスペースの起動後に、以下のいずれかの方法を使用します。

3.4.1. Dashboard からサンプルを選択し、devfile をプロジェクトに含めるように変更します。

- 左側のナビゲーションパネルで Create Workspace に移動します。

- Custom Workspace タブがまだ選択されていない場合はクリックします。

Devfile セクションで、プロジェクトのビルドおよび実行に使用される devfile テンプレートを選択します。

Devfile エディター で

projectsセクションを更新します。 例: プロジェクトの追加

例: プロジェクトの追加プロジェクトをワークスペースに追加するには、以下のセクションを追加または編集します。

projects: - name: che source: type: git location: 'https://github.com/eclipse-che/che-server.git'Devfile リファレンスを参照してください。

- ワークスペースを開くには、Create & Open ボタンをクリックします。

3.4.2. Dashboard から既存ワークスペースへのインポート

- Dashboard から Workspace を選択します。

- 名前を選択してワークスペースを選択します。これにより、ワークスペースの Overview タブにリンクされます。

- Devfile タブを開いて、独自の YAML 設定を入力できます。

- プロジェクトを追加します。

プロジェクトをワークスペースに追加するには、以下のセクションを追加または編集します。

projects:

- name: che

source:

type: git

location: 'https://github.com/eclipse-che/che-server.git'Devfile リファレンスを参照してください。

3.4.2.1. プロジェクトのインポート後のコマンドの編集

ワークスペースにプロジェクトを追加したら、これにコマンドを追加できます。プロジェクトにコマンドを追加すると、ブラウザーでアプリケーションを実行し、デバッグし、起動できます。

プロジェクトにコマンドを追加するには、以下を実行します。

- Dashboard でワークスペース設定を開き、Devfile タブを選択します。

- commands フィールドを変更します。

- ワークスペースを開きます。

コマンドを実行するには、メインメニューから Terminal > Run Task を選択します。

コマンドを設定するには、メインメニューから Terminal > Configure Tasks を選択します。

3.4.3. Git: Clone コマンドを使用した実行中のワークスペースへのインポート

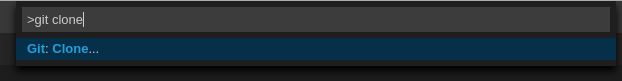

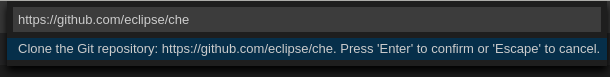

Git: Clone コマンドを使用して実行中のワークスペースにインポートするには、以下を実行します。

ワークスペースを起動してから、コマンドパレットまたは Welcome 画面で Git: Clone コマンドを使用して、プロジェクトを実行中のワークスペースにインポートします。

F1、CTRL-SHIFT-P、または Welcome 画面に表示されるリンクを使用して、コマンドパレットを開きます。

クローンを作成するプロジェクトのパスを入力します。

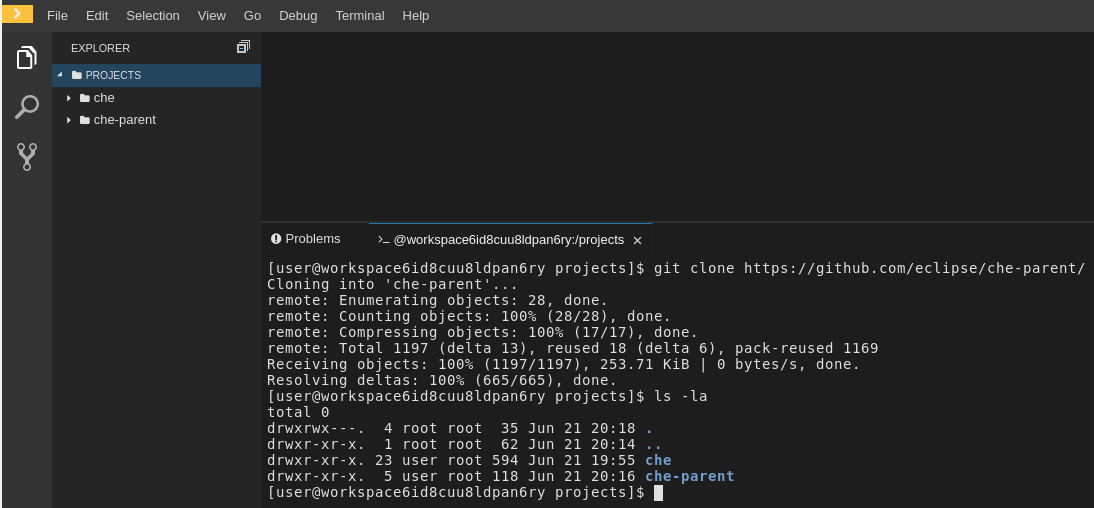

3.4.4. ターミナルで git clone を使用した実行中のワークスペースへのインポート

上記の方法に加え、ワークスペースを起動し、ターミナル を開き、git clone を入力してコードをプルすることもできます。

ターミナルでワークスペースプロジェクトをインポートまたは削除してもワークスペース設定が更新されず、IDE はダッシュボードの Devfile タブへの変更を反映しません。

同様に、Dashboard を使用してプロジェクトを追加してから rm -fr myproject でプロジェクトを削除すると、プロジェクトは、Devfile タブに依然として表示される可能性があります。

3.5. CodeReady Workspaces 2.11 ワークスペースの設定

3.5.1. 既存ワークスペースの設定変更

本セクションでは、User Dashboard から既存のワークスペースの設定を変更する方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

- CodeReady Workspaces のこのインスタンスで定義される既存のワークスペース。

手順

- CodeReady Workspaces Dashboard に移動します。「Dashboard を使用した CodeReady Workspaces のナビゲーション」 を参照してください。

- 左側のナビゲーションパネルで Workspaces に移動します。

- ワークスペースの名前をクリックして、設定の概要ページに移動します。

Overview タブをクリックし、以下の操作を実行します。

- Workspace name を変更します。

- Storage Type を選択します。

- プロジェクト を確認します。

- Devfile タブで、ワークスペースの YAML 設定を編集します。「devfile バージョン 2のオーサリング」 を参照してください。

3.5.2. ワークスペースへのプロジェクトの追加

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

- CodeReady Workspaces のこのインスタンスで定義される既存のワークスペース。

手順

ワークスペースにプロジェクトを追加するには、以下を実行します。

- Workspaces ページに移動し、更新されるワークスペースをクリックします。

- Devfile タブを開きます。

Devfile editor で、必要なプロジェクトを指定して

projectsセクションを追加します。

プロジェクトを追加したら、Save ボタンをクリックしてこのワークスペース設定を保存します。

デモの例は、以下を参照してください。

例: devfile を使用したワークスペースへの

.gitプロジェクトの追加以下のインスタンスでは、プロジェクト

crwはユーザーのプロジェクトのサンプルとして機能します。ユーザーは、devfile のname属性を使用してこのプロジェクトを指定します。location属性は、Git リポジトリーまたは ZIP アーカイブへの URL で表されるソースリポジトリーを定義します。プロジェクトをワークスペースに追加するには、以下のセクションを追加または編集します。

projects: - name: <crw> source: type: git location: 'https://github.com/<github-organization>/<crw>.git'

詳細は、「devfile リファレンス」 のセクションを参照してください。

3.5.3. ワークスペースツールの設定

3.5.3.1. プラグインの追加

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

- CodeReady Workspaces のこのインスタンスで定義される既存のワークスペース。

手順

ワークスペースにプラグインを追加するには、以下を実行します。

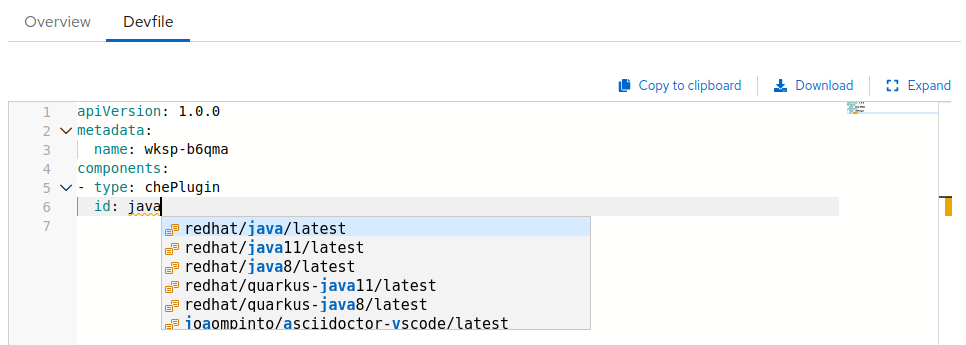

- Devfile タブをクリックします。

必要な

chePluginコンポーネントを追加し、Save ボタンをクリックします。注記利用可能なプラグイン一覧を表示するには、Ctrl+Space を押して、完了機能をアクティブにします。

3.5.3.2. ワークスペースエディターの定義

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

- CodeReady Workspaces のこのインスタンスで定義される既存のワークスペース。

手順

ワークスペースで使用するエディターを定義するには、以下を実行します。

- Devfile タブをクリックします。

必要な

cheEditorコンポーネントを追加し、Save ボタンをクリックします。注記利用可能なプラグイン一覧を表示するには、Ctrl+Space を押して、完了機能をアクティブにします。CodeReady Workspaces 2.11 に推奨されるエディターは Che-Theia です。

3.6. ユーザーダッシュボードからの既存ワークスペースの実行

本セクションでは、ユーザーダッシュボードから既存のワークスペースを実行する方法を説明します。

3.6.1. Run ボタンを使用したユーザーダッシュボードからの既存ワークスペースの実行

本セクションでは、Run ボタンを使用してユーザーダッシュボードから既存のワークスペースを実行する方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

- CodeReady Workspaces のこのインスタンスで定義される既存のワークスペース。

手順

- CodeReady Workspaces Dashboard に移動します。「Dashboard を使用した CodeReady Workspaces のナビゲーション」 を参照してください。

- 左側のナビゲーションパネルで Workspaces に移動します。

- 実行していないワークスペースの名前をクリックし、概要ページに移動します。

ページ右上の Run ボタンをクリックします。

ワークスペースが起動し、ブラウザーはワークスペースに移動しません。

3.6.2. Open ボタンを使用したユーザーダッシュボードからの既存ワークスペースの実行

本セクションでは、Open ボタンを使用して、ユーザーダッシュボードから既存のワークスペースを実行する方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

- CodeReady Workspaces のこのインスタンスで定義される既存のワークスペース。

手順

- CodeReady Workspaces Dashboard に移動します。「Dashboard を使用した CodeReady Workspaces のナビゲーション」 を参照してください。

- 左側のナビゲーションパネルで Workspaces に移動します。

- 実行していないワークスペースの名前をクリックし、概要ページに移動します。

ページ右上にある Open ボタンをクリックします。

ワークスペースが起動し、ブラウザーはワークスペースに移動します。

3.6.3. Recent Workspaces を使用したユーザーダッシュボードからの既存ワークスペースの実行

本セクションでは、Recent Workspaces を使用して、ユーザーダッシュボードから既存のワークスペースを実行する方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

- CodeReady Workspaces のこのインスタンスで定義される既存のワークスペース。

手順

- CodeReady Workspaces Dashboard に移動します。「Dashboard を使用した CodeReady Workspaces のナビゲーション」 を参照してください。

- 左側のナビゲーションパネルの Recent Workspaces セクションで、実行していないワークスペースの名前を右クリックし、コンテキストメニューで Run をクリックしてこれを起動します。

3.7. OpenShift アプリケーションのワークスペースへのインポート

CodeReady Workspaces ワークスペースでアプリケーションの新規インスタンスをデプロイするには、以下のいずれかのシナリオを使用します。

- 既存ワークスペースの変更: Dashboard ユーザーインターフェースの使用

-

実行中のアプリケーションの使用:

crwctlを使用した dev ファイルの生成

3.7.1. OpenShift アプリケーションのワークスペース devfile 定義への追加

この手順では、OpenShift アプリケーションを組み込むために CodeReady Workspaces ワークスペース devfile を定義する方法を説明します。

デモの目的で、以下の 2 つの Pod を持つサンプル OpenShift アプリケーションを使用します。

- この nodejs-app.yaml で指定される Node.js アプリケーション

- この mongo-db.yaml で指定される MongoDB Pod

OpenShift クラスターでアプリケーションを実行するには、以下を実行します。

$ node=https://raw.githubusercontent.com/redhat-developer/devfile/master/samples/web-nodejs-with-db-sample/nodejs-app.yaml && \

mongo=https://raw.githubusercontent.com/redhat-developer/devfile/master/samples/web-nodejs-with-db-sample/mongo-db.yaml && \

oc apply -f ${mongo} && \

oc apply -f ${node}前提条件

- Red Hat CodeReady Workspaces の実行中のインスタンスでクラスターにログインしている。Red Hat CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールについて参照してください。

-

crwctl管理ツールが利用可能である。Using the crwctl management toolセクションを参照してください。

手順

最も簡単な devfile を作成します。

apiVersion: 1.0.0 metadata: name: minimal-workspace 1- 1

minimal-workspaceの名前を指定します。CodeReady Workspaces サーバーがこの devfile を処理すると、devfile はデフォルトのエディター (Che-Theia) とデフォルトのエディタープラグイン (ターミナルなど) のみを持つ最小の CodeReady Workspaces ワークスペースに変換されます。

OpenShift アプリケーションをワークスペースに追加するには、devfile を変更して

Kubernetesコンポーネントタイプを追加します。たとえば、NodeJS-Mongo アプリケーションを

minimal-workspaceに組み込むには、以下を実行します。apiVersion: 1.0.0 metadata: name: minimal-workspace components: - type: openshift reference: https://raw.githubusercontent.com/.../mongo-db.yaml - alias: nodejs-app type: openshift reference: https://raw.githubusercontent.com/.../nodejs-app.yaml entrypoints: - command: ['sleep'] 1 args: ['infinity']- 1

sleep infinityコマンドは、Node.js アプリケーションのエントリーポイントとして追加されます。このコマンドは、ワークスペースの開始フェーズでアプリケーションが起動しないようにします。この設定により、ユーザーはテストまたはデバッグ目的で必要に応じてアプリケーションを起動できます。

devfile にコマンドを追加して、開発者のアプリケーションのテストをより容易にします。

apiVersion: 1.0.0 metadata: name: nodejs-with-db projects: - name: nodejs-mongo-app source: type: git location: 'https://github.com/ijason/NodeJS-Sample-App.git' commitId: 187d468 # refers to the last commitId the project compiles (with express3) components: - type: openshift reference: https://raw.githubusercontent.com/redhat-developer/devfile/master/samples/web-nodejs-with-db-sample/mongo-db.yaml - alias: nodejs-app type: openshift reference: https://raw.githubusercontent.com/redhat-developer/devfile/master/samples/web-nodejs-with-db-sample/nodejs-app.yaml commands: - name: run 1 actions: - type: exec component: nodejs-app command: cd ${CHE_PROJECTS_ROOT}/nodejs-mongo-app/EmployeeDB/ && npm install && sed -i -- ''s/localhost/mongo/g'' app.js && node app.js- 1

- devfile に追加された

runコマンドは、コマンドパレットから Che-Theia のタスクとして利用できます。実行すると、コマンドは Node.js アプリケーションを起動します。

devfile を使用してワークスペースを作成し、起動します。

$ crwctl workspace:start --devfile <devfile-path>

関連資料

3.7.2. Dashboard を使用した OpenShift アプリケーションの既存ワークスペースへの追加

この手順では、既存のワークスペースを変更し、新たに作成された devfile を使用して OpenShift アプリケーションをインポートする方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

- CodeReady Workspaces のこのインスタンスで定義される既存のワークスペース。

手順

- ワークスペースの作成後に、Workspace メニューを使用して必要なワークスペースをクリックします。

- ワークスペース devfile を変更し、Devfile タブを使用します。

- OpenShift コンポーネントを追加します。

- 変更を有効にするには、devfile を保存して、CodeReady Workspaces ワークスペースを再起動します。

3.7.3. 既存の OpenShift アプリケーションからの devfile の生成

この手順では、crwctl ツールを使用して、既存の OpenShift アプリケーションから devfile を生成する方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

-

crwctl管理ツールが利用可能である。crwctl 管理ツールの使用を参照してください。 - CodeReady Workspaces にログインしている。How to login into CodeReady Workspaces using crwctlを参照してください。

手順

devfile を生成するには、以下を使用します。

$ crwctl devfile:generate

crwctl devfile:generateコマンドを使用して、NodeJSコンポーネントが含まれるNodeJS-MongoDBアプリケーションなどから devfile を生成することもできます。例:

$ crwctl devfile:generate --selector="app=nodejs" apiVersion: 1.0.0 metadata: name: crwctl-generated components: - type: kubernetes alias: app=nodejs referenceContent: | kind: List apiVersion: v1 metadata: name: app=nodejs items: - apiVersion: apps/v1 kind: Deployment metadata: labels: app: nodejs name: web (...)Node.js アプリケーションの YAML 定義は、

referenceContent属性を使用し、devfile のインラインで利用できます。言語のサポートを追加するには、

--languageパラメーターを使用します。$ crwctl devfile:generate --selector="app=nodejs" --language="typescript" apiVersion: 1.0.0 metadata: name: crwctl-generated components: - type: kubernetes alias: app=nodejs referenceContent: | kind: List apiVersion: v1 (...) - type: chePlugin alias: typescript-ls id: che-incubator/typescript/latest

生成された devfile を使用して、

crwctlで CodeReady Workspaces ワークスペースを起動します。$ crwctl workspace:start --devfile=devfile.yaml

3.8. ワークスペースへのリモートアクセス

本セクションでは、ブラウザーの外部で CodeReady Workspaces ワークスペースにリモートでアクセスする方法を説明します。

CodeReady Workspaces ワークスペースはコンテナーとして存在し、デフォルトではブラウザーウィンドウから変更されます。さらに、CodeReady Workspaces ワークスペースと対話する方法として以下の方法を使用できます。

-

OpenShift コマンドラインツール

ocを使用して、ワークスペースコンテナーでコマンドラインを開きます。 -

ocツールを使用したファイルのアップロードおよびダウンロード。

3.8.1. oc を使用したワークスペースへのリモートアクセス

OpenShift コマンドラインツール (oc) を使用して CodeReady Workspaces ワークスペースにリモートでアクセスするには、本セクションの手順に従います。

前提条件

ocバージョン 1.5.0 以降が利用できる。インストールされているバージョンの情報については、以下を実行します。$ oc version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.0" ...

手順

以下の例を参照してください。

-

workspace7b2wemdf3hx7s3ln.maven-74885cf4d5-kf2q4は Pod の名前です。 crwはプロジェクトです。OpenShift プロジェクトの名前と、CodeReady Workspaces ワークスペースを実行する Pod を検索するには、以下を実行します。

$ oc get pod -l che.workspace_id --all-namespaces NAMESPACE NAME READY STATUS RESTARTS AGE crw workspace7b2wemdf3hx7s3ln.maven-74885cf4d5-kf2q4 4/4 Running 0 6m4s

コンテナーの名前を見つけるには、以下を実行します。

$ NAMESPACE=crw $ POD=workspace7b2wemdf3hx7s3ln.maven-74885cf4d5-kf2q4 $ oc get pod ${POD} -o custom-columns=CONTAINERS:.spec.containers[*].name CONTAINERS maven,che-machine-execpau,theia-ide6dj,vscode-javaw92プロジェクト、Pod 名、およびコンテナーの名前がある場合は、'oc ' コマンドを使用してリモートシェルを開きます。

$ NAMESPACE=crw $ POD=workspace7b2wemdf3hx7s3ln.maven-74885cf4d5-kf2q4 $ CONTAINER=maven $ oc exec -ti -n ${NAMESPACE} ${POD} -c ${CONTAINER} bash user@workspace7b2wemdf3hx7s3ln $コンテナーから

buildおよびrunコマンドを実行します (CodeReady Workspaces ワークスペースのターミナルから実行する場合と同様)。user@workspace7b2wemdf3hx7s3ln $ mvn clean install [INFO] Scanning for projects... (...)

関連資料

-

ocの詳細は、Getting started with the CLIを参照してください。

3.8.2. コマンドラインインターフェースを使用したワークスペースへのファイルのダウンロードおよびアップロード

この手順では、ocツールを使用してファイルをリモートで CodeReady Workspaces ワークスペースから/にダウンロードする方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

- 変更する予定の CodeReady Workspaces ワークスペースへのリモートアクセスワークスペースへのリモートアクセスを参照してください。

ocバージョン 1.5.0 以降が利用できる。インストールされているバージョンの情報については、以下を実行します。$ oc version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.0" ...

手順

以下の手順では、ユーザープロジェクトの例として crw を使用します。

ワークスペースコンテナーからユーザーの現在のホームディレクトリーに

downloadme.txtという名前のローカルファイルをダウンロードするには、CodeReady Workspaces リモートシェルで以下を実行します。$ REMOTE_FILE_PATH=/projects/downloadme.txt $ NAMESPACE=crw $ POD=workspace7b2wemdf3hx7s3ln.maven-74885cf4d5-kf2q4 $ CONTAINER=maven $ oc cp ${NAMESPACE}/${POD}:${REMOTE_FILE_PATH} ~/downloadme.txt -c ${CONTAINER}-

uploadme.txtという名前のローカルファイルを/projectsディレクトリー内のワークスペースコンテナーにアップロードするには、以下を実行します。

$ LOCAL_FILE_PATH=./uploadme.txt

$ NAMESPACE=crw

$ POD=workspace7b2wemdf3hx7s3ln.maven-74885cf4d5-kf2q4

$ CONTAINER=maven

$ oc cp ${LOCAL_FILE_PATH} ${NAMESPACE}/${POD}:/projects -c ${CONTAINER}前述の手順を使用すると、ユーザーはディレクトリーをダウンロードし、アップロードすることもできます。

関連資料

-

ocの詳細は、Getting started with the CLIを参照してください。

3.9. シークレットをファイルまたは環境変数としてワークスペースコンテナーにマウントする

シークレットは、ユーザー名、パスワード、認証トークン、設定などの機密データを暗号化された形式で保存する OpenShift オブジェクトです。

ユーザーは、機密データが含まれるシークレットをワークスペースコンテナーにマウントできます。これにより、新規に作成されるワークスペースごとに、シークレットから保存されたデータが自動的に再適用されます。その結果、ユーザーはこれらの認証情報と設定を手動で指定する必要はありません。

以下のセクションでは、OpenShift シークレットをワークスペースコンテナーに自動的にマウントし、以下のようなコンポーネントの永続的なマウントポイントを作成する方法を説明します。

-

Maven 設定(

settings.xmlファイル) - SSH キーペア

- AWS 認証トークン

- Git 認証情報ストアファイル

OpenShift シークレットは以下のようにワークスペースコンテナーにマウントできます。

- ファイル: これにより、Maven 機能を持つすべての新規ワークスペースに適用される自動的にマウントされた Maven 設定が作成されます。

環境変数: これは、自動認証に SSH キーペアおよい AWS 認証トークンを使用します。

注記SSH キーペアはファイルとしてマウントすることもできますが、この形式は主に Maven 設定を設定することを目的として使用されます。

マウントプロセスでは標準の OpenShift マウントメカニズムを使用しますが、シークレットを必要な CodeReady Workspaces ワークスペースコンテナーに適切にバインドするために追加のアノテーションとラベルが必要です。

3.9.1. シークレットをファイルとしてワークスペースコンテナーにマウントする

OpenShift 3.11 では、ファイルとしてマウントされるシークレットは devfile に定義されたボリュームマウントを上書きします。

本セクションでは、CodeReady Workspaces の単一ワークスペースまたは複数ワークスペースコンテナーで、ユーザーのプロジェクトからシークレットをファイルとしてマウントする方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

手順

CodeReady Workspaces ワークスペースが作成される OpenShift プロジェクトで新規の OpenShift シークレットを作成します。

-

作成されるシークレットのラベルは、CodeReady Workspaces の

che.workspace.provision.secret.labelsプロパティーに設定されるラベルのセットと一致する必要があります。デフォルトのラベルは以下の通りです。 -

app.kubernetes.io/part-of: che.eclipse.org app.kubernetes.io/component: workspace-secret:注記以下の例では、Red Hat CodeReady Workspaces のバージョン 2.1 と 2.2 での

target-containerアノテーションの使用法の違いについて説明します。例:

apiVersion: v1 kind: Secret metadata: name: mvn-settings-secret labels: app.kubernetes.io/part-of: che.eclipse.org app.kubernetes.io/component: workspace-secret ...アノテーションは指定のシークレットがファイルとしてマウントされていることを示し、オプションで、シークレットがマウントされるコンテナーの名前を指定します。target-container アノテーションがない場合、シークレットは CodeReady Workspaces ワークスペースのすべてのユーザーコンテナーにマウントされますが、これは CodeReady Workspaces バージョン 2.1 についてのみ 適用されます。

apiVersion: v1 kind: Secret metadata: name: mvn-settings-secret annotations: che.eclipse.org/target-container: maven che.eclipse.org/mount-path: {prod-home}/.m2/ che.eclipse.org/mount-as: file labels: ...CodeReady Workspaces バージョン 2.2 以降、

target-containerアノテーションは非推奨となり、ブール値が含まれるautomount-workspace-secretアノテーションが導入されました。これは、devfile で上書きされる機能を使用して、デフォルトのシークレットのマウント動作を定義することを目的としています。trueの値により、すべてのワークスペースコンテナーへの自動マウントが有効になります。これとは対照的に、falseの値は、automountWorkspaceSecrets:trueプロパティーを使用して devfile コンポーネントで明示的に要求されるまでマウントプロセスを無効にします。apiVersion: v1 kind: Secret metadata: name: mvn-settings-secret annotations: che.eclipse.org/automount-workspace-secret: "true" che.eclipse.org/mount-path: {prod-home}/.m2/ che.eclipse.org/mount-as: file labels: ...OpenShift シークレットのデータには複数の項目が含まれる可能性があり、その名前はコンテナーにマウントされる必要なファイル名と一致する必要があります。

apiVersion: v1 kind: Secret metadata: name: mvn-settings-secret labels: app.kubernetes.io/part-of: che.eclipse.org app.kubernetes.io/component: workspace-secret annotations: che.eclipse.org/automount-workspace-secret: "true" che.eclipse.org/mount-path: {prod-home}/.m2/ che.eclipse.org/mount-as: file data: settings.xml: <base64 encoded data content here>これにより、

settings.xmlという名前のファイルが、すべてのワークスペースコンテナーの/home/jboss/.m2/パスにマウントされます。secret-s マウントパスは、devfile を使用するワークスペースの特定のコンポーネントに対して上書きできます。マウントパスを変更するには、devfile のコンポーネントで、上書きされたシークレット名と必要なマウントパスと一致する名前を使用して追加のボリュームを宣言する必要があります。

apiVersion: 1.0.0 metadata: ... components: - type: dockerimage alias: maven image: maven:3.11 volumes: - name: <secret-name> containerPath: /my/new/path ...このような上書きの場合、コンポーネントはそれらに属するコンテナーを区別するためにエイリアスを宣言し、上書きパスをこれらのコンテナーについてのみに適用する必要があります。

-

作成されるシークレットのラベルは、CodeReady Workspaces の

3.9.2. シークレットを環境変数としてワークスペースコンテナーにマウントする

以下のセクションでは、OpenShift シークレットを環境変数として、ユーザーのプロジェクトから CodeReady Workspaces の単一ワークスペースまたは複数ワークスペースコンテナーにマウントする方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

手順

CodeReady Workspaces ワークスペースが作成される OpenShift プロジェクトで新規の OpenShift シークレットを作成します。

-

生成されるシークレットのラベルは、CodeReady Workspaces の

che.workspace.provision.secret.labelsプロパティーに設定されるラベルのセットと一致する必要があります。デフォルトでは、これは 2 つのラベルのセットになります。 -

app.kubernetes.io/part-of: che.eclipse.org app.kubernetes.io/component: workspace-secret:注記以下の例では、Red Hat CodeReady Workspaces のバージョン 2.1 と 2.2 での

target-containerアノテーションの使用法の違いについて説明します。例:

apiVersion: v1 kind: Secret metadata: name: mvn-settings-secret labels: app.kubernetes.io/part-of: che.eclipse.org app.kubernetes.io/component: workspace-secret ...アノテーションは、指定のシークレットが環境変数としてマウントされていることを示す必要があり、オプションでこのマウントが適用されるコンテナー名を指定します。target-container アノテーションが定義されていない場合、シークレットは CodeReady Workspaces ワークスペースのすべてのユーザーコンテナーにマウントされますが、これは CodeReady Workspaces バージョン 2.1 についてのみ 適用されます。

apiVersion: v1 kind: Secret metadata: name: mvn-settings-secret annotations: che.eclipse.org/target-container: maven che.eclipse.org/env-name: FOO_ENV che.eclipse.org/mount-as: env labels: ... data: mykey: myvalueこれにより、

FOO_ENVという名前の環境変数と値myvalueが、mavenという名前のコンテナーにプロビジョニングされます。CodeReady Workspaces バージョン 2.2 以降、

target-containerアノテーションは非推奨となり、ブール値が含まれるautomount-workspace-secretアノテーションが導入されました。これは、devfile で上書きされる機能を使用して、デフォルトのシークレットのマウント動作を定義することを目的としています。trueの値により、すべてのワークスペースコンテナーへの自動マウントが有効になります。これとは対照的に、falseの値は、automountWorkspaceSecrets:trueプロパティーを使用して devfile コンポーネントで明示的に要求されるまでマウントプロセスを無効にします。apiVersion: v1 kind: Secret metadata: name: mvn-settings-secret annotations: che.eclipse.org/automount-workspace-secret: "true" che.eclipse.org/env-name: FOO_ENV che.eclipse.org/mount-as: env labels: ... data: mykey: myvalueこれにより、

FOO_ENVという名前の環境変数、および値myvalueがすべてのワークスペースコンテナーにプロビジョニングされます。シークレットに複数のデータ項目がある場合、環境変数の名前は以下のようにそれぞれのデータキーについて指定される必要があります。

apiVersion: v1 kind: Secret metadata: name: mvn-settings-secret annotations: che.eclipse.org/automount-workspace-secret: "true" che.eclipse.org/mount-as: env che.eclipse.org/mykey_env-name: FOO_ENV che.eclipse.org/otherkey_env-name: OTHER_ENV labels: ... data: mykey: myvalue otherkey: othervalueこれにより、

FOO_ENV、OTHER_ENVという名前の、myvalueおよびothervalueの値を持つ 2 つの環境変数がワークスペースコンテナーにプロビジョニングされます。注記OpenShift シークレットのアノテーション名の最大長さは 63 文字です。ここで、9 文字は、

/で終わるプレフィックス用に予約されます。これは、シークレットに使用できるキーの最大長さの制限として機能します。

-

生成されるシークレットのラベルは、CodeReady Workspaces の

3.9.3. git 認証情報のワークスペースコンテナーへのマウント

本セクションでは、git 認証情報ストアをユーザーのプロジェクトから、CodeReady Workspaces の単一ワークスペースまたは複数ワークスペースコンテナーのファイルにシークレットとしてマウントする方法を説明します。

前提条件

- CodeReady Workspaces の実行中のインスタンスがある。CodeReady Workspaces のインスタンスをインストールするには、CodeReady Workspaces のインストールを参照してください。

手順

- ストレージフォーマットで git 認証情報ファイルを準備します。

- ファイルのコンテンツを base64 形式にエンコードします。

CodeReady Workspaces ワークスペースが作成される OpenShift プロジェクトで新規の OpenShift シークレットを作成します。

-

作成されるシークレットのラベルは、CodeReady Workspaces の

che.workspace.provision.secret.labelsプロパティーに設定されるラベルのセットと一致する必要があります。デフォルトのラベルは以下の通りです。 -

app.kubernetes.io/part-of: che.eclipse.org -

app.kubernetes.io/component: workspace-secret:

-

作成されるシークレットのラベルは、CodeReady Workspaces の

3.9.4. シークレットをワークスペースコンテナーにマウントするプロセスでのアノテーションの使用

Kubernetes アノテーションとラベルは、任意の非識別メタデータを OpenShift ネイティブオブジェクトに割り当てるために、ライブラリー、ツール、およびその他のクライアントで使用されるツールです。

ラベルはオブジェクトを選択し、それらを特定の条件を満たすコレクションに接続します。ここで、アノテーションは OpenShift オブジェクトによって内部で使用されない非識別情報に使用されます。

本セクションでは、CodeReady Workspaces ワークスペースでの OpenShift シークレットのマウントプロセスで使用される OpenShift アノテーションの値について説明します。

アノテーションには、適切なマウント設定を特定するのに役立つアイテムが含まれている必要があります。これらのアイテムは以下の通りです。

-

che.eclipse.org/target-container: バージョン 2.1 まで有効です。マウントするコンテナーの名前。名前が定義されていない場合、シークレットは CodeReady Workspaces ワークスペースのすべてのユーザーのコンテナーにマウントされます。 -

che.eclipse.org/automount-workspace-secret:バージョン 2.2. で導入 されました。メインマウントセレクター。trueに設定すると、シークレットは CodeReady Workspaces ワークスペースのすべてのユーザーのコンテナーにマウントされます。falseに設定すると、シークレットはデフォルトでコンテナーにマウントされません。この属性の値は、ワークスペースのオーナーにより多くの柔軟性を提供するautomountWorkspaceSecretsブール値プロパティーを使用して devfile コンポーネントで上書きできます。このプロパティーを使用するには、これを使用するコンポーネントについてaliasを定義する必要があります。 -

che.eclipse.org/env-name: シークレットのマウントに使用される環境変数の名前。 -

che.eclipse.org/mount-as: このアイテムは、シークレットが環境変数またはファイルとしてマウントされるかどうかを記述します。オプション:envまたはfile。 -

che.eclipse.org/<mykeyName>-env-name: FOO_ENV: データに複数のアイテムが含まれる場合に使用される環境変数の名前。mykeyNameは例として使用されます。

3.10. SCM サーバーのプライベートリポジトリーでのユーザーの認証

次のセクションでは、SCM サーバーのユーザー認証を設定する方法を説明します。

3.10.1. Bitbucket サーバーでの認証

Red Hat CodeReady Workspaces ユーザーは、Bitbucket SCM (Source Code Management) システムのパブリックまたはプライベートリポジトリーをプロジェクトのソースとして使用できます。

プライベートリポジトリーを使用するには、以下で説明されている追加の設定が必要です。

Bitbucket 認証は、個人アクセストークンの使用をベースとします。各 Bitbucket ユーザーは、異なる名前、パーミッション、有効期限などを持つ複数の個人アクセストークンを要求できます。これらのトークンを使用して、Bitbucket REST API 呼び出しに署名し、Git リポジトリー操作を実行することができます。

CodeReady Workspaces 側で Bitbucket 認証を許可するには、個人トークンをシークレット形式でユーザーのプロジェクトに保存する必要があります。シークレットは以下のようになります。

apiVersion: v1

kind: Secret

metadata:

name: bitbucket-personal-access-token-secret

labels:

app.kubernetes.io/part-of: che.eclipse.org

app.kubernetes.io/component: scm-personal-access-token

annotations:

che.eclipse.org/expired-after: '-1'

che.eclipse.org/che-userid: '355d1ce5-990e-401e-9a8c-094bca10b5b3'

che.eclipse.org/scm-userid: '2'

che.eclipse.org/scm-username: 'user-foo'

che.eclipse.org/scm-url: 'https://bitbucket.apps.cluster-example.com'

data:

token: TlRnNE1UazRORFl5TWpNeU9sMTI1aDFFT2dRbXBlTUYvbmhiLzNQUC9hT08=シークレットの主な部分は以下のようになります。

| ラベル |

| SCM 個人トークンシークレットであることを示します。 |

| アノテーション |

| トークンが属するユーザーの Red Hat CodeReady Workspaces ID。 |

| アノテーション |

| トークンが属する Bitbucket ユーザー ID |

| アノテーション |

| トークンが属する Bitbucket ユーザー名 |

| アノテーション |

| このトークンが属する Bitbucket サーバーの URL |

| アノテーション |

| 個人アクセストークンの有効期限 |

| データエントリー |

| 個人アクセストークンの base-64 でエンコードされた値 |

Linux マシンで base64 ツールを使用して文字列を base64 形式にエンコードすると、ソース文字列の最後に改行文字が追加され、値はデコード後の認証ヘッダー値として使用できなくなります。これを回避するには、base64 -w0 を使用します。これにより、新たに追加された行が削除されるか、または 'tr -džn' を使用して改行が明示的に削除されます。

REST API URL への呼び出しを使用してシークレットからユーザー ID を取得するには、以下を実行します。

Bitbucket の場合:

https://<bitbucket-hostname>/rest/api/1.0/users/<username>

CodeReady Workspaces の場合

\https://codeready-<openshift_deployment_name>.<domain_name>/api/user

- シークレットから取得したトークン認証情報に関して、別のシークレットが自動的に作成され、Git 操作に対する認証が可能になります。このシークレットは Git 認証情報ファイルとしてワークスペースコンテナーにマウントされ、プライベート Git リポジトリーと連携するために追加の設定は不要になります。

- リモート Git リポジトリーが自己署名証明書を使用する場合は、サーバー設定を追加します。自己署名証明書を使用した Git リポジトリーをサポートする CodeReady Workspaces のデプロイを参照してください。

3.10.2. GitLab サーバーでの認証

GitLab システムでの認証の設定は Bitbucket に似ています。

GitLab 認証は、個人アクセストークンの使用をベースとします。各 GitLab ユーザーは、異なる名前、パーミッション、有効期限などを持つ複数の個人アクセストークンを要求できます。これらのトークンを使用して、GitLab REST API 呼び出しに署名し、Git リポジトリー操作を実行することができます。

個人アクセストークンの詳細は、GitLab のドキュメントを参照してください。

CodeReady Workspaces 側で GitLab 認証を許可するには、個人トークンをシークレット形式でユーザーのプロジェクトに保存する必要があります。シークレットは以下のようになります。

例3.8 GitLab 個人アクセストークンシークレット

apiVersion: v1

kind: Secret

metadata:

name: gitlab-personal-access-token-secret

labels:

app.kubernetes.io/part-of: che.eclipse.org

app.kubernetes.io/component: scm-personal-access-token

annotations:

che.eclipse.org/expired-after: '-1'

che.eclipse.org/che-userid: '355d1ce5-990e-401e-9a8c-094bca10b5b3'

che.eclipse.org/scm-userid: '2'

che.eclipse.org/scm-username: 'user-foo'

che.eclipse.org/scm-url: 'https://gitlab.apps.cluster-example.com'

data:

token: Yzh5cEt6cURxUWVCa3FKazhtaHg=シークレットの主な部分は以下のようになります。

| ラベル |

| SCM 個人トークンシークレットであることを示します。 |

| アノテーション |

| トークンが属するユーザーの Red Hat CodeReady Workspaces ID。 |

| アノテーション |

| トークンが属する GitLab ユーザー ID |

| アノテーション |

| トークンが属する GitlLab ユーザー名 |

| アノテーション |

| このトークンが属する GitLab サーバーの URL |

| アノテーション |

| 個人アクセストークンの有効期限 |

| データエントリー |

| 個人アクセストークンの base-64 でエンコードされた値 |

Linux マシンで base64 ツールを使用して文字列を base64 形式にエンコードすると、ソース文字列の最後に改行文字が追加され、値はデコード後の認証ヘッダー値として使用できなくなります。これを回避するには、base64 -w0 を使用します。これにより、新たに追加された行が削除されるか、または 'tr -džn' を使用して改行が明示的に削除されます。

シークレットからユーザー ID を取得するには、GitLab Web UI の ユーザープロファイルページを確認するか、REST API URL を呼び出します。

GitLab の場合:

https://<gitlab-hostname>/api/v4/users?username=<username>

CodeReady Workspaces の場合

\https://codeready-<openshift_deployment_name>.<domain_name>/api/user

- シークレットから取得したトークン認証情報に関して、別のシークレットが自動的に作成され、Git 操作に対する認証が可能になります。このシークレットは Git 認証情報ファイルとしてワークスペースコンテナーにマウントされ、プライベート Git リポジトリーと連携するために追加の設定は不要になります。

- リモート Git リポジトリーが自己署名証明書を使用する場合は、サーバー設定を追加します。自己署名証明書を使用した Git リポジトリーをサポートする CodeReady Workspaces のデプロイを参照してください。

3.10.3. GitHub サーバーでの認証

GitHub システムでの認証の設定は GitLab に似ています。

GitHub 認証は、個人アクセストークンの使用をベースとします。各 GitHub ユーザーは、異なる名前、パーミッション、有効期限などを持つ複数の個人アクセストークンを要求できます。これらのトークンを使用して、GitHub REST API 呼び出しに署名し、Git リポジトリー操作を実行することができます。

CodeReady Workspaces 側で GitHub 認証を許可するには、個人トークンをシークレット形式でユーザーのプロジェクトに保存する必要があります。シークレットは以下のようになります。

例3.9 GitHub 個人アクセストークンシークレット

apiVersion: v1

kind: Secret

metadata:

name: github-personal-access-token-secret

labels:

app.kubernetes.io/part-of: che.eclipse.org

app.kubernetes.io/component: scm-personal-access-token

annotations:

che.eclipse.org/expired-after: '-1'

che.eclipse.org/che-userid: '355d1ce5-990e-401e-9a8c-094bca10b5b3'

che.eclipse.org/scm-userid: '1651062'

che.eclipse.org/scm-username: 'user-foo'

che.eclipse.org/scm-url: 'https://github.com'

data:

token: Yzh5cEt6cURxUWVCa3FKazhtaHg=シークレットの主な部分は以下のようになります。

| ラベル |

| SCM 個人トークンシークレットであることを示します。 |

| アノテーション |

| トークンが属するユーザーの Red Hat CodeReady Workspaces ID。 |

| アノテーション |

| トークンが属する GitHub ユーザー ID |

| アノテーション |

| トークンが属する GitHub ユーザー名 |

| アノテーション |

|

このトークンが属する GitHub サーバーの URL通常、これは |

| アノテーション |

| 個人アクセストークンの有効期限 |

| データエントリー |

| 個人アクセストークンの base-64 でエンコードされた値 |

Linux マシンで base64 ツールを使用して文字列を base64 形式にエンコードすると、ソース文字列の最後に改行文字が追加され、値はデコード後の認証ヘッダー値として使用できなくなります。これを回避するには、base64 -w0 を使用します。これにより、新たに追加された行が削除されるか、または 'tr -džn' を使用して改行が明示的に削除されます。

シークレットからユーザー ID を取得するには、REST API URL を呼び出します。

https://api.github.com/user

CodeReady Workspaces の場合

\https://codeready-<openshift_deployment_name>.<domain_name>/api/user

- シークレットから取得したトークン認証情報に関して、別のシークレットが自動的に作成され、Git 操作に対する認証が可能になります。このシークレットは Git 認証情報ファイルとしてワークスペースコンテナーにマウントされ、プライベート Git リポジトリーと連携するために追加の設定は不要になります。

- リモート Git リポジトリーが自己署名証明書を使用する場合は、サーバー設定を追加します。自己署名証明書を使用した Git リポジトリーをサポートする CodeReady Workspaces のデプロイを参照してください。

第4章 devfileのオーサリング

4.1. devfile バージョン 1のオーサリング

本セクションでは、devfile の概念および 1.0 仕様の devfile を使用して CodeReady Workspaces ワークスペースを設定する方法を説明します。

4.1.1. devfile とは

devfile は、開発環境を記述し、定義するファイルです。

- ソースコード。

- ブラウザー IDE ツールやアプリケーションランタイムなどの開発コンポーネント。

- 事前定義コマンドの一覧。

- クローン作成するプロジェクト。

devfile は、CodeReady Workspaces が消費し、複数のコンテナーで構成されるクラウドワークスペースに変換する YAML ファイルです。devfile はリモートまたはローカルに保存できます。以下のような各種の方法で実行できます。

- git リポジトリーのルートフォルダー、または機能ブランチを使用。

- HTTP 経由でアクセス可能な一般にアクセスできる Web サーバーを使用。

-

ローカルでファイルとして使用、または

crwctlを使用してデプロイ。 - devfile のコレクション (devfile レジストリー として知られる) を使用。

ワークスペースの作成時に、CodeReady Workspaces はその定義を使用してすべてを開始し、必要なツールおよびアプリケーションランタイムのすべてのコンテナーを実行します。また、CodeReady Workspaces はファイルシステムボリュームをマウントして、ソースコードをワークスペースで利用できるようにします。

devfile は、プロジェクトのソースコードでバージョン管理できます。ワークスペースで古いメンテナンスブランチを修正する必要がある場合、プロジェクトの devfile は、ワークスペースの定義を古いブランチでの機能を開始するために必要な各種ツールと依存関係と共に提供します。これを使用してワークスペースをオンデマンドでインスタンス化します。

CodeReady Workspaces は、ワークスペースで使用するツールと共に devfile の最新の状態を維持します。

- パス、git の場所、ブランチなどのプロジェクトの要素。

- ビルド、実行、テスト、デバッグなどの日次タスクを実行するためのコマンド。

- アプリケーションの実行に必要なコンテナーイメージを含むランタイム環境。

- 開発者がワークスペースで使用するツール、IDE 機能、ヘルパーが含まれる Che-Theia プラグイン (例: Git、Java サポート、SonarLint、およびプルリクエスト)。

4.1.2. 最小の devfile

以下は、devfile で必要なコンテンツの最小コンテンツです。

apiVersion: 1.0.0 metadata: name: crw-in-crw-out

devfile の完全なサンプルについては、CodeReady Workspaces devfile.yaml の Red Hat CodeReady Workspaces を参照してください。

パラメーター generateName または name を使用するかどうかは選択できますが、ユーザーはこれらのパラメーターのいずれかを選択し、定義する必要があります。両方の属性を指定すると、generateName は無視されます。「ワークスペース名の生成」 を参照してください。

metadata: generatedName:

または

metadata: name:

4.1.3. ワークスペース名の生成

自動生成されるワークスペース名のプレフィックスを指定するには、devfile で generateName パラメーターを設定します。

apiVersion: 1.0.0 metadata: generateName: crw-

ワークスペース名は <generateName>YYYYY 形式(例: che-2y7kp)になります。Y はランダムな [a-z0-9] 文字です。

ワークスペースの作成時に、以下の命名規則が適用されます。

-

nameが定義される際に、これはワークスペース名<name>として使用されます。 -

generateNameのみが定義されている場合、これは生成される名前<generateName>YYYYYのベースとして使用されます。

factory を使用して作成されたワークスペースの場合、name または generateName を定義すると同じ結果になります。定義された値は、名前のプレフィックス <name>YYYYY または <generateName>YYYYY として使用されます。generateName と name の両方が定義されている場合は、generateName が優先されます。

4.1.4. プロジェクトの devfile の作成

本セクションでは、プロジェクト用に最小限の devfile を作成し、devfile に複数のプロジェクトを追加する方法を説明します。

4.1.4.1. 最小 devfile の作成

ワークスペースを実行するのに十分な最小の devfile は、以下の部分素で構成されます。

- 仕様バージョン

- 名前

プロジェクトのない最小 devfile の例

apiVersion: 1.0.0 metadata: name: minimal-workspace

追加の設定がない場合、デフォルトのエディターが含まれるワークスペースが CodeReady Workspaces サーバーで設定されるデフォルトのプラグインと共に起動します。Che-Theia は、CodeReady Workspaces Machine Exec プラグインと共にデフォルトのエディターとして設定されます。factory を使用して Git リポジトリー内でワークスペースを起動すると、指定のリポジトリーとブランチからのプロジェクトがデフォルトで作成されます。プロジェクト名は、リポジトリー名と一致します。

ワークスペースの機能を追加するために、以下の部分を追加します。

- コンポーネントの一覧: 開発コンポーネントおよびユーザーランタイム

- プロジェクトの一覧: ソースコードリポジトリー

- コマンドの一覧: 開発環境の実行、ランタイム環境の起動など、ワークスペースコンポーネントを管理するためのアクション

プロジェクトを含む最小 devfile の例

apiVersion: 1.0.0

metadata:

name: petclinic-dev-environment

projects:

- name: petclinic

source:

type: git

location: 'https://github.com/spring-projects/spring-petclinic.git'

components:

- type: chePlugin

id: redhat/java/latest

4.1.4.2. devfile の複数プロジェクトの指定

単一の devfile は、必要な宛先に対してクローン作成される複数のプロジェクトを定義できます。これらのプロジェクトは、ワークスペースの起動後にユーザーのワークスペース内に作成されます。

各プロジェクトについて、以下を指定します。

- ソースリポジトリーのタイプ: これには .git または .zip を指定できます。詳細は、Devfile リファレンスのセクションを参照してください。

- ソースリポジトリーの場所: Git リポジトリーまたは zip アーカイブへの URL。

- オプションで、プロジェクトのクローンが作成されるディレクトリー。指定がない場合は、デフォルトのディレクトリーが使用されます。これは、プロジェクト名またはプロジェクトの Git リポジトリーに一致するディレクトリーです。

2 つのプロジェクトを含む devfile の例

以下の例では、プロジェクトの frontend および backend はユーザーのプロジェクトのサンプルとして機能します。各プロジェクトは別個のリポジトリーに置かれます。

-

backendプロジェクトには、CodeReady Workspaces ランタイムで暗黙的に定義される、ソースルート下のsrc/github.com/<github-organization>/<backend>/ディレクトリーにクローン作成する特定の要件があります。 -

frontendプロジェクトは、ソースルート下の<frontend/>ディレクトリーにクローン作成されます。

apiVersion: 1.0.0 metadata: name: example-devfile projects: - name: <frontend> source: type: git location: https://github.com/<github-organization>/<frontend>.git - name: <backend> clonePath: src/github.com/<github-organization>/<backend> source: type: git location: https://github.com/<github-organization>/<backend>.git

関連資料

すべての devfile コンポーネントの割り当てと使用可能な値についての詳細は、以下を参照してください。

以下のサンプル devfile は、適切な参照例です。

4.1.5. devfile リファレンス

本セクションでは、devfile の参照および devfile を構成するさまざまな要素を使用する方法について説明します。

4.1.5.1. devfile へのスキーマバージョンの追加

手順

-

devfile で

schemaVersion属性を定義します。

例4.1 devfile へのスキーマバージョンの追加

schemaVersion: 1.0.0

4.1.5.2. devfile への名前の追加

devfile への名前の追加は必須です。name および generateName はどちらも任意の属性ですが、少なくともそのうちの 1 つを定義する必要があります。

手順

ワークスペースの静的名を指定するには、

name属性を定義します。devfile への静的名の追加

schemaVersion: 1.0.0 metadata: name: devfile-sample

自動生成されるワークスペース名のプレフィックスを指定するには

generateName属性を定義し、name属性を定義しません。ワークスペース名は<generateName>YYYYY形式になります(例:devfile-sample-2y7kp)。Yはランダムな[a-z0-9]文字です。生成された名前の devfile への追加

schemaVersion: 1.0.0 metadata: generateName: devfile-sample-

factory を使用して作成されたワークスペースの場合、name または generateName を定義すると同じ結果になります。定義された値は、名前のプレフィックス <name>YYYYY または <generateName>YYYYY として使用されます。generateName と name の両方が定義されている場合は、generateName が優先されます。

4.1.5.3. devfile へのプロジェクトの追加

devfile は、1 つ以上のプロジェクトが含まれるように設計されています。これらのプロジェクトを開発するためのワークスペースが作成されます。プロジェクトは、devfile の projects セクションに追加されます。

単一 devfile の各プロジェクトには、以下が必要です。

- 一意な名前

- 指定されるソース

プロジェクトソースは、type および location の 2 つの必須の値で構成されます。

type- プロジェクトソースプロバイダーの種類。

location- プロジェクトソースの URL。

CodeReady Workspaces は以下のプロジェクトタイプをサポートします。

git- Git のソースを含むプロジェクト。この場所はクローンのリンクを参照します。

github-

gitと同じですが、GitHub でホストされるプロジェクト専用です。GitHub 固有の機能を使用しないプロジェクトにはgitを使用します。 zip- ZIP アーカイブのソースを含むプロジェクト。場所は ZIP ファイルを参照します。

4.1.5.3.1. プロジェクトソースタイプ: git

source:

type: git

location: https://github.com/eclipse-che/che-server.git

startPoint: main 1

tag: 7.34.0

commitId: 36fe587

branch: 7.34.x

sparseCheckoutDir: core 2例4.2 sparseCheckoutDir パラメーター設定

-

ルートの

my-moduleディレクトリー (およびそのコンテンツ) のみを作成するには/my-module/に設定されます。 先頭のスラッシュ (

my-module/) を省略して、プロジェクトに存在するすべてのmy-moduleディレクトリーを作成します。たとえば、/addons/my-module/を含みます。最後のスラッシュは、指定される名前のディレクトリー (それらのコンテンツを含む) のみが作成されることを示します。

-

ワイルドカードを使用して、複数のディレクトリー名を指定します。たとえば、

module-*を設定すると、module-で始まる指定のプロジェクトのすべてのディレクトリーがチェックアウトされます。

詳細は、Git ドキュメントで sparse checkout を参照してください。

4.1.5.3.2. プロジェクトソースタイプ: zip

source:

type: zip

location: http://host.net/path/project-src.zip4.1.5.3.3. プロジェクトのクローンパスパラメーター: clonePath

clonePath パラメーターは、プロジェクトのクローンを作成するパスを指定します。パスは /projects/ ディレクトリーに相対的であり、/projects/ ディレクトリーから外すことはできません。デフォルト値はプロジェクト名です。

プロジェクトが含まれる devfile の例

apiVersion: 1.0.0

metadata:

name: my-project-dev

projects:

- name: my-project-resourse

clonePath: resources/my-project

source:

type: zip

location: http://host.net/path/project-res.zip

- name: my-project

source:

type: git

location: https://github.com/my-org/project.git

branch: develop

4.1.5.4. devfile へのコンポーネントの追加

単一の devfile のコンポーネントにはそれぞれ一意の名前を指定する必要があります。

4.1.5.4.1. コンポーネントタイプ: cheEditor

id を定義してワークスペースで使用するエディターを記述します。devfile には、cheEditor タイプの 1 つのコンポーネントのみを含めることができます。

components:

- alias: theia-editor

type: cheEditor

id: eclipse/che-theia/next

cheEditor がない場合、デフォルトのエディターがそのデフォルトのプラグインと共に提供されます。デフォルトのプラグインは、デフォルトと同じ id で明示的に定義されるエディターについて指定されます (バージョンが異なる場合でも同様です)。Che-Theia は、CodeReady Workspaces Machine Exec プラグインと共にデフォルトのエディターとして設定されます。

ワークスペースでエディターが必要にならないように指定するには、devfile 属性の editorFree:true 属性 を使用します。

4.1.5.4.2. コンポーネントタイプ: chePlugin

id を定義してワークスペース内のプラグインを記述します。devfile は、複数の chePlugin コンポーネントを含めることができます。

components:

- alias: exec-plugin

type: chePlugin

id: eclipse/che-machine-exec-plugin/latest

上記の両方のタイプで、CodeReady Workspaces プラグインレジストリーからの、スラッシュで区切られたパブリッシャー、プラグインの名前およびバージョンである ID を使用します。CodeReady Workspaces プラグインレジストリーは、デフォルトですべてのプラグインに latest バージョンを使用することに注意してください。

ID でカスタムプラグインを参照するには、カスタムプラグインレジストリーをビルドし、デプロイします。カスタムレジストリーイメージのビルドを参照してください。

4.1.5.4.3. 代替コンポーネントレジストリーの指定

cheEditor および chePlugin コンポーネントタイプの代替レジストリーを指定するには、registryUrl パラメーターを使用します。

components:

- alias: exec-plugin

type: chePlugin

registryUrl: https://my-customregistry.com

id: eclipse/che-machine-exec-plugin/latest4.1.5.4.4. 記述子にリンクしてコンポーネントを指定する

エディターまたはプラグイン id を使用して cheEditor または chePlugin を指定するのではなく、reference フィールドを使用して、通常 meta.yaml という名前のコンポーネント記述子への直接リンクを提供します。

components:

- alias: exec-plugin

type: chePlugin

reference: https://raw.githubusercontent.com.../plugin/1.0.1/meta.yaml

reference フィールドの URL は一般に公開されている必要があり、取得可能な meta.yaml ファイルを直接参照する必要があります。meta.yaml ファイルにリダイレクトするか、または直接参照しない URL により、ワークスペースの起動が失敗します。meta.yaml ファイルの公開に関する詳細は、「VS Code 拡張のメタデータの公開」 を参照してください。

単一のコンポーネント定義で id および reference フィールドを組み合わせることはできません。それらは相互に排他的です。

4.1.5.4.5. chePlugin コンポーネント設定のチューニング

chePlugin コンポーネントを詳細に調整する必要がある場合があり、その場合はコンポーネントの設定を使用できます。この例は、プラグイン設定を使用して JVM を設定する方法を示しています。

id: redhat/java/latest

type: chePlugin

preferences:

java.jdt.ls.vmargs: '-noverify -Xmx1G -XX:+UseG1GC -XX:+UseStringDeduplication'設定は配列として指定することもできます。

id: redhat/java/latest

type: chePlugin

preferences:

go.lintFlags: ["--enable-all", "--new"]

4.1.5.4.6. コンポーネントタイプ: kubernetes

OpenShift コンポーネントの一覧からの設定の適用を可能にする複雑なコンポーネントタイプ。

コンテンツは、コンポーネントのコンテンツを含むファイルを参照する reference 属性で指定できます。

components:

- alias: mysql

type: kubernetes

reference: petclinic.yaml

selector:

app.kubernetes.io/name: mysql

app.kubernetes.io/component: database

app.kubernetes.io/part-of: petclinic

または、このコンポーネントを持つ devfile を REST API に追加するには、referenceContent フィールドを使用して OpenShift List オブジェクトのコンテンツを devfile に組み込むことができます。

components:

- alias: mysql

type: kubernetes

reference: petclinic.yaml

referenceContent: |

kind: List

items:

-

apiVersion: v1

kind: Pod

metadata:

name: ws

spec:

containers:

... etc4.1.5.4.7. コンテナーのエントリーポイントの上書き

OpenShift で認識される場合と同様です。

一覧には複数のコンテナーが含まれる場合があります (デプロイメントの Pod または Pod テンプレートに含まれる場合があります)。エントリーポイントの変更を適用するコンテナーを選択するには、以下を実行します。

エントリーポイントは、以下のように定義できます。

components:

- alias: appDeployment

type: kubernetes

reference: app-deployment.yaml

entrypoints:

- parentName: mysqlServer

command: ['sleep']

args: ['infinity']

- parentSelector:

app: prometheus

args: ['-f', '/opt/app/prometheus-config.yaml']

entrypoints 一覧には、適用する command および args パラメーターと共にコンテナーを選択する場合の制約が含まれます。上記の例では、制約は parentName: mysqlServer であり、これにより mysqlServer という親オブジェクトで定義されるすべてのコンテナーにコマンドが適用されます。親オブジェクトは、参照ファイル (上記の例では app-deployment.yaml) で定義される一覧の最上位オブジェクトであることが想定されます。

その他のタイプの制約 (およびそれらの組み合わせ) も使用できます。

containerName- コンテナーの名前

parentName- 上書きするコンテナーが (間接的に) 含まれる親オブジェクトの名前

parentSelector- 親オブジェクトに必要なラベルのセット

これらの制約の組み合わせは、参照される OpenShift List 内のコンテナーを正確に特定するために使用されます。

4.1.5.4.8. コンテナー環境変数の上書き

OpenShift コンポーネントのエントリーポイントをプロビジョニングまたは上書きするには、以下のように設定します。

components:

- alias: appDeployment

type: kubernetes

reference: app-deployment.yaml

env:

- name: ENV_VAR

value: valueこれは、一時的なコンテンツの場合や、参照されるコンテンツを編集するためのアクセスがない場合に役立ちます。指定される環境変数は各 init コンテナーおよびすべての Pod および Deployment 内のコンテナーにプロビジョニングされます。

4.1.5.4.9. mount-source オプションの指定

プロジェクトのソースディレクトリーのマウントをコンテナーに指定するには、mountSources パラメーターを使用します。

components:

- alias: appDeployment

type: kubernetes

reference: app-deployment.yaml

mountSources: true

有効にされている場合、プロジェクトソースマウントは指定されるコンポーネントのすべてのコンテナーに適用されます。このパラメーターは、chePlugin タイプのコンポーネントにも適用できます。

4.1.5.4.10. コンポーネントタイプ: dockerimage

ワークスペースでコンテナーのコンテナーイメージベースの設定を定義することが可能なコンポーネントタイプ。dockerimage タイプのコンポーネントは、カスタムツールをワークスペースに組み込みます。コンポーネントは、そのイメージによって特定されます。

components:

- alias: maven

type: dockerimage

image: quay.io/eclipse/che-java11-maven:nightly

volumes:

- name: mavenrepo

containerPath: /root/.m2

env:

- name: ENV_VAR

value: value

endpoints:

- name: maven-server

port: 3101

attributes:

protocol: http

secure: 'true'

public: 'true'

discoverable: 'false'

memoryLimit: 1536M

memoryRequest: 256M

command: ['tail']

args: ['-f', '/dev/null']

最小の dockerimage コンポーネントの例

apiVersion: 1.0.0

metadata:

name: MyDevfile

components:

- type: dockerimage

image: golang

memoryLimit: 512Mi

command: ['sleep', 'infinity']

これはコンポーネントのタイプ dockerimage および、image属性名を指定し、通常の Docker の命名規則を使用してコンポーネントに使用されるイメージの名前を指定します。つまり、上記の type 属性は docker.io/library/golang:latest と等しくなります。

dockerimage コンポーネントには、Red Hat CodeReady Workspaces のイメージで提供される ツール の有効な統合に必要な追加のリソースおよび情報を使用してイメージを拡張するための数多くの機能が含まれています。

4.1.5.4.11. プロジェクトソースのマウント

dockerimage コンポーネントがプロジェクトソースにアクセスできるようにするには、mountSources 属性を true に設定する必要があります。

apiVersion: 1.0.0

metadata:

name: MyDevfile

components:

- type: dockerimage

image: golang

memoryLimit: 512Mi

command: ['sleep', 'infinity']

ソースは、イメージの実行中のコンテナーで利用可能な CHE_PROJECTS_ROOT 環境変数に保存される場所にマウントされます。この場所はデフォルトで /projects に設定されます。

4.1.5.4.12. コンテナーエントリーポイント

dockerimage の command 属性は、他の引数と共に、イメージから作成されるコンテナーの entrypoint コマンドを変更するために使用されます。Red Hat CodeReady Workspaces では、コンテナーを無限に実行して、コンテナーに接続し、任意のコマンドをいつでも実行できるようにする必要があります。sleep コマンドの可用性と infinity 引数のサポートは特定のイメージで使用されるベースイメージによって異なるため、CodeReady Workspaces はこの動作を独自に自動的に挿入することはできません。ただし、この機能を活用すると、たとえば、変更した設定で必要なサーバーを起動することなどが可能になります。

4.1.5.4.13. 永続ストレージ

任意のタイプのコンポーネントは、イメージ内の特定の場所にマウントするカスタムボリュームを指定することができます。ボリューム名はすべてのコンポーネントで共有されるため、このメカニズムを使用してコンポーネント間でファイルシステムを共有することもできることに留意してください。

dockerimage タイプのボリュームを指定する例:

apiVersion: 1.0.0

metadata:

name: MyDevfile

components:

- type: dockerimage

image: golang

memoryLimit: 512Mi

mountSources: true

command: ['sleep', 'infinity']

volumes:

- name: cache

containerPath: /.cache

cheEditor/chePlugin タイプのボリュームを指定する例:

apiVersion: 1.0.0

metadata:

name: MyDevfile

components:

- type: cheEditor

alias: theia-editor

id: eclipse/che-theia/next

env:

- name: HOME

value: $(CHE_PROJECTS_ROOT)

volumes:

- name: cache

containerPath: /.cache

kubernetes/openshift タイプのボリュームを指定する例:

apiVersion: 1.0.0

metadata:

name: MyDevfile

components:

- type: openshift

alias: mongo

reference: mongo-db.yaml

volumes:

- name: mongo-persistent-storage

containerPath: /data/db4.1.5.4.14. コンポーネントのコンテナーメモリー制限の指定

dockerimage、chePlugin、または cheEditor のコンテナーメモリー制限を指定するには、memoryLimit パラメーターを使用します。

components:

- alias: exec-plugin

type: chePlugin

id: eclipse/che-machine-exec-plugin/latest

memoryLimit: 1Gi

- alias: maven

type: dockerimage

image: quay.io/eclipse/che-java11-maven:nightly

memoryLimit: 512Mこの制限は、指定されるコンポーネントのすべてのコンテナーに適用されます。

cheEditor および chePlugin コンポーネントタイプの場合、RAM 制限はプラグイン記述子ファイル (通常は meta.yaml という名前) で記述できます。

指定がない場合は、システム全体のデフォルトが適用されます (CHE_WORKSPACE_SIDECAR_DEFAULT__MEMORY__LIMIT__MB システムプロパティーの説明を参照)。

4.1.5.4.15. コンポーネントのコンテナーメモリー要求の指定

dockerimage、chePlugin、または cheEditor のコンテナーメモリー要求を指定するには、memoryRequest パラメーターを使用します。

components:

- alias: exec-plugin

type: chePlugin

id: eclipse/che-machine-exec-plugin/latest

memoryLimit: 1Gi

memoryRequest: 512M

- alias: maven

type: dockerimage

image: quay.io/eclipse/che-java11-maven:nightly

memoryLimit: 512M

memoryRequest: 256Mこの制限は、指定されるコンポーネントのすべてのコンテナーに適用されます。

cheEditor および chePlugin コンポーネントタイプの場合、RAM 要求はプラグイン記述子ファイル (通常は meta.yaml という名前) で記述できます。

指定がない場合は、システム全体のデフォルトが適用されます(CHE_WORKSPACE_SIDECAR_DEFAULT__MEMORY__REQUEST__MB の説明を参照)。

4.1.5.4.16. コンポーネントのコンテナー CPU 制限の指定

chePlugin、cheEditor、または dockerimage のコンテナー CPU 制限を指定するには、cpuLimit パラメーターを使用します。

components:

- alias: exec-plugin

type: chePlugin

id: eclipse/che-machine-exec-plugin/latest

cpuLimit: 1.5

- alias: maven

type: dockerimage

image: quay.io/eclipse/che-java11-maven:nightly

cpuLimit: 750mこの制限は、指定されるコンポーネントのすべてのコンテナーに適用されます。

cheEditor および chePlugin コンポーネントタイプの場合、CPU 制限はプラグイン記述子ファイル (通常は meta.yaml という名前) で記述できます。

指定がない場合は、システム全体のデフォルトが適用されます(CHE_WORKSPACE_SIDECAR_DEFAULT__CPU__LIMIT__CORES の説明を参照)。

4.1.5.4.17. コンポーネントのコンテナー CPU 要求の指定

chePlugin、cheEditor、または dockerimage のコンテナー CPU 要求を指定するには、cpuRequest パラメーターを使用します。

components:

- alias: exec-plugin

type: chePlugin

id: eclipse/che-machine-exec-plugin/latest

cpuLimit: 1.5

cpuRequest: 0.225

- alias: maven

type: dockerimage

image: quay.io/eclipse/che-java11-maven:nightly

cpuLimit: 750m

cpuRequest: 450mこの制限は、指定されるコンポーネントのすべてのコンテナーに適用されます。

cheEditor および chePlugin コンポーネントタイプの場合、CPU 要求はプラグイン記述子ファイル (通常は meta.yaml という名前) で記述できます。

指定がない場合は、システム全体のデフォルトが適用されます(CHE_WORKSPACE_SIDECAR_DEFAULT__CPU__REQUEST__CORES の説明を参照)。

4.1.5.4.18. 環境変数

Red Hat CodeReady Workspaces では、コンポーネントの設定で利用可能な環境変数を変更して、Docker コンテナーを設定できます。環境変数は、コンポーネントタイプdockerimage、chePlugin、cheEditor、kubernetes、openshift でサポートされます。コンポーネントに複数のコンテナーがある場合、環境変数は各コンテナーにプロビジョニングされます。

apiVersion: 1.0.0

metadata:

name: MyDevfile

components:

- type: dockerimage

image: golang

memoryLimit: 512Mi

mountSources: true

command: ['sleep', 'infinity']

env:

- name: GOPATH

value: $(CHE_PROJECTS_ROOT)/go

- type: cheEditor

alias: theia-editor

id: eclipse/che-theia/next

memoryLimit: 2Gi

env:

- name: HOME

value: $(CHE_PROJECTS_ROOT)- 変数の拡張は環境変数間で機能し、この場合、変数の参照に Kubernetes の命名規則が使用されます。

- 事前定義された変数は、カスタム定義で使用できます。

以下の環境変数は、CodeReady Workspaces サーバーで事前に設定されます。

-

CHE_PROJECTS_ROOT: プロジェクトディレクトリーの場所 (コンポーネントがソースをマウントしないと、プロジェクトにアクセスできない点に注意してください)。 -

CHE_WORKSPACE_LOGS_ROOT__DIR: すべてのコンポーネントに共通するログの場所。コンポーネントでこのディレクトリーにログを配置する選択をする場合、ログファイルは他のすべてのコンポーネントからアクセスできます。 -

CHE_API_INTERNAL: CodeReady Workspaces サーバーとの通信に使用される CodeReady Workspaces サーバー API エンドポイントへの URL。 -

CHE_WORKSPACE_ID: 現行ワークスペースの ID。 -

CHE_WORKSPACE_NAME: 現行ワークスペースの名前。 -