管理ガイド

Red Hat CodeReady Workspaces 2.11 の管理

概要

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、今後の複数のリリースで段階的に用語の置き換えを実施して参ります。詳細は、弊社 の CTO、Chris Wright のメッセージを参照してください。

第1章 CodeReady Workspaces アーキテクチャーの概要

Red Hat CodeReady Workspaces コンポーネントには以下が含まれます。

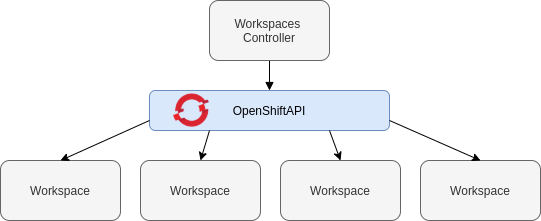

- 中央のワークスペースコントローラー: OpenShift API でユーザーワークスペースを管理する、常に実行中のサービス。

- ユーザーワークスペース: ユーザーがコーディングを停止する際にコントローラーが停止させるコンテナーベースの IDE。

図1.1 CodeReady Workspaces アーキテクチャーの概要

CodeReady Workspaces が OpenShift クラスターにインストールされる際、ワークスペースコントローラーはデプロイされている唯一のコンポーネントになります。CodeReady Workspaces ワークスペースは、ユーザーがこれをリクエストするとすぐに作成されます。

1.1. CodeReady Workspaces ワークスペースコントローラーについて

1.1.1. CodeReady Workspaces ワークスペースコントローラー

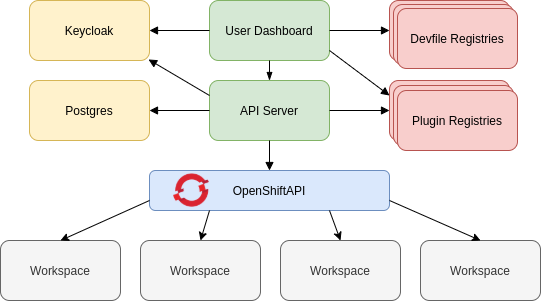

ワークスペースコントローラーは、コンテナーベースの開発環境 (CodeReady Workspaces ワークスペース) を管理します。以下のデプロイメントシナリオを利用できます。

- Single-user: デプロイメントには認証サービスは含まれません。開発環境のセキュリティーは保護されません。この設定に必要なリソースは少なくなります。これは、ローカルインストールにより適しています。

- Multiuser: これはマルチテナント設定です。開発環境のセキュリティーは保護され、この設定ではより多くのリソースが必要になります。クラウドインストールに適しています。

以下の図は、CodeReady Workspaces ワークスペースコントローラーの一部である各種サービスを示しています。RH-SSO および PostgreSQL は、マルチユーザー設定でのみ必要となることに注意してください。

図1.2 CodeReady Workspaces ワークスペースコントローラー

関連資料

1.1.2. CodeReady Workspaces サーバー

CodeReady Workspaces サーバーは、ワークスペースコントローラーの中心となるサービスです。これは HTTP REST API を公開して CodeReady Workspaces ワークスペースを管理し、マルチユーザーモードで CodeReady Workspaces ユーザーを管理する Java Web サービスです。

| コンテナーイメージ |

|

1.1.3. CodeReady Workspaces ユーザーダッシュボード

ユーザーダッシュボードは、Red Hat CodeReady Workspaces のランディングページです。これは Angular フロントエンドアプリケーションです。CodeReady Workspaces ユーザーは、ユーザーダッシュボードでブラウザーから CodeReady Workspaces ワークスペースを作成し、起動し、管理します。

| コンテナーイメージ |

|

1.1.4. CodeReady Workspaces Devfile レジストリー

CodeReady Workspaces devfile レジストリーは、そのまま使用できるワークスペースを作成するための CodeReady Workspaces スタックの一覧を提供するサービスです。このスタックの一覧は、Dashboard → Create Workspace ウィンドウで使用されます。devfile レジストリーはコンテナーで実行され、ユーザーダッシュボードが接続できる任意の場所にデプロイできます。

devfile レジストリーのカスタマイズに関する詳細は、「devfile レジストリーのカスタマイズ」についてのセクションを参照してください。

| コンテナーイメージ |

|

1.1.5. CodeReady Workspaces プラグインレジストリー

CodeReady Workspaces プラグインレジストリーは、CodeReady Workspaces ワークスペースのプラグインおよびエディターの一覧を提供するサービスです。devfile は、CodeReady Workspaces プラグインレジストリーに公開されるプラグインのみを参照します。これはコンテナーで実行され、CodeReady Workspaces サーバーが接続するすべての場所にデプロイできます。

| コンテナーイメージ |

|

1.1.6. CodeReady Workspaces および PostgreSQL

PostgreSQL データベースは、マルチユーザーモードで CodeReady Workspaces を設定するための前提条件です。CodeReady Workspaces 管理者は、CodeReady Workspaces を既存の PostgreSQL インスタンスに接続するか、または CodeReady Workspaces デプロイメントで新規の専用 PostgreSQL インスタンスを起動することを選択できます。

CodeReady Workspaces サーバーはデータベースを使用してユーザー設定(Workspaces メタデータ、Git 認証情報) を永続化させます。RH-SSO は、データベースをバックエンドとして使用し、ユーザー情報を永続化させます。

| コンテナーイメージ |

|

1.1.7. CodeReady Workspaces および RH-SSO

RH-SSO は、マルチユーザーモードで CodeReady Workspaces を設定するための前提条件です。CodeReady Workspaces 管理者は、CodeReady Workspaces を既存の RH-SSO インスタンスに接続するか、または CodeReady Workspaces デプロイメントで新規の専用 RH-SSO インスタンスを起動することを選択できます。

CodeReady Workspaces サーバーは、OpenID Connect (OIDC) プロバイダーとして RH-SSO を使用して CodeReady Workspaces ユーザーの認証を行い、CodeReady Workspaces リソースへのアクセスのセキュリティーを保護します。

| コンテナーイメージ |

|

1.2. CodeReady Workspaces ワークスペースアーキテクチャーについて

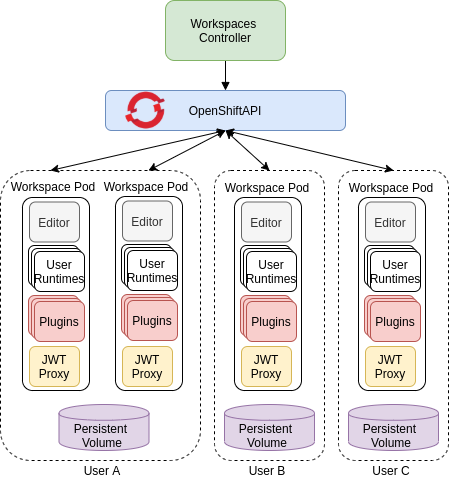

1.2.1. CodeReady Workspaces ワークスペースアーキテクチャー

クラスターの CodeReady Workspaces デプロイメントは、CodeReady Workspaces サーバーコンポーネント、ユーザープロファイルおよび設定を保存するデータベース、およびワークスペースをホストするいつくかの追加のデプロイメントで構成されます。CodeReady Workspaces サーバーは、ワークスペースコンテナーと有効にされたプラグイン、以下のような関連するコンポーネントを含むデプロイメントで構成されるワークスペースの作成をオーケストレーションします。

- ConfigMap

- service

- endpoint

- ingress/route

- Secret

- PV

CodeReady Workspaces ワークスペースは Web アプリケーションです。これは、エディター、言語の自動補完、デバッグツールなどの最新の IDE のすべてのサービスを提供するコンテナーで実行されるマイクロサービスで構成されます。IDE サービスは、OpenShift リソースとして定義されるコンテナーおよびユーザーランタイムアプリケーションにパッケージ化された開発ツールでデプロイされます。

CodeReady Workspaces ワークスペースのプロジェクトのソースコードは、OpenShift PersistentVolume で永続化されます。マイクロサービスは、ソースコード(IDE サービス、開発ツール) への読み取り/書き込みアクセスを持つコンテナー内で実行され、ランタイムアプリケーションはこの共有ディレクトリーへの読み取り/書き込みアクセスがあります。

以下の図は、CodeReady Workspaces ワークスペースの詳細なコンポーネントを示しています。

図1.3 CodeReady Workspaces ワークスペースコンポーネント

この図では、実行中のワークスペースが 4 つあります。2 つは User A に属し、1 つは User B に属し、もう 1 つは User C に属します。

devfile 形式を使用して、CodeReady Workspaces ワークスペースのツールおよびランタイムアプリケーションを指定します。

1.2.2. CodeReady Workspaces ワークスペースコンポーネント

本セクションでは、CodeReady Workspaces ワークスペースのコンポーネントについて説明します。

1.2.2.1. Che Editor プラグイン

Che Editor プラグインは、CodeReady Workspaces ワークスペースプラグインです。これは、ワークスペースでエディターとして使用される Web アプリケーションを定義します。デフォルトの CodeReady Workspaces ワークスペースエディターは Che-Theia です。これは、Visual Studio Code (VS Code) と同様の Web ベースのソースコードエディターです。これには、VS Code 拡張機能をサポートするプラグインシステムがあります。

| ソースコード | |

| コンテナーイメージ |

|

| エンドポイント |

|

1.2.2.2. CodeReady Workspaces ユーザーランタイム

ユーザーランタイムとして終了しないユーザーコンテナーを使用します。コンテナーイメージまたは OpenShift リソースのセットとして定義できるアプリケーションは、CodeReady Workspaces ワークスペースに追加できます。これにより、CodeReady Workspaces ワークスペースでのアプリケーションのテストが容易になります。

CodeReady Workspaces ワークスペースでアプリケーションをテストするには、ワークスペース仕様にステージまたは実稼働環境で使用するアプリケーションの YAML 定義を含めます。これは、12 要素のアプリケーション開発/実稼働パリティーです。

ユーザーランタイムの例は Node.js、SpringBoot または MongoDB、および MySQL です。

1.2.2.3. CodeReady Workspaces ワークスペース JWT プロキシー

JWT プロキシーは、CodeReady Workspaces ワークスペースサービスの通信のセキュリティーを保護します。CodeReady Workspaces ワークスペース JWT プロキシーは、CodeReady Workspaces サーバーがマルチユーザーモードで設定されている場合のみ、CodeReady Workspaces ワークスペースに含まれます。

HTTP プロキシーは、ワークスペースサービスから CodeReady Workspaces サーバーへの送信要求に署名し、ブラウザーで実行されている IDE クライアントからの受信要求を認証するために使用されます。

| ソースコード | |

| コンテナーイメージ |

|

1.2.2.4. CodeReady Workspaces プラグインブローカー

プラグインブローカーは、プラグイン meta.yaml ファイルに関連した特別なサービスです。以下を実行します。

- CodeReady Workspaces サーバーが認識するプラグイン定義を提供するためにすべての情報を収集します。

- ワークスペースプロジェクトで準備の各種アクションを実行する (ダウンロード、ファイルの展開、プロセス設定)。

プラグインブローカーの主な目的は、CodeReady Workspaces がサポートできる実際のプラグインから CodeReady Workspaces プラグイン定義を切り離すことにあります。ブローカーでは、CodeReady Workspaces は CodeReady Workspaces サーバーを更新せずに異なるプラグインをサポートできます。

CodeReady Workspaces サーバーはプラグインブローカーを起動します。プラグインブローカーは、ワークスペースと同じ OpenShift プロジェクトで実行されます。これには、プラグインおよびプロジェクトの永続ボリュームへのアクセスがあります。

プラグインブローカーはコンテナーイメージとして定義されます (例: eclipse/che-plugin-broker)。プラグインタイプは、起動しているブローカーのタイプを判別します。Che Plugin および Che Editor の 2 種類のプラグインがサポートされます。

| ソースコード | |

| コンテナーイメージ |

|

1.2.3. CodeReady Workspaces ワークスペース作成フロー

以下は、CodeReady Workspaces ワークスペースの作成フローです。

ユーザーは、以下によって定義された CodeReady Workspaces ワークスペースを起動します。

- エディター (デフォルトは Che-Theia)

- プラグインの一覧(Java や OpenShift ツールなど)

- ランタイムアプリケーションの一覧

- CodeReady Workspaces サーバーは、プラグインレジストリーからエディターおよびプラグインメタデータを取得します。

- すべてのプラグインタイプに対して、CodeReady Workspaces サーバーは特定のプラグインブローカーを起動します。

CodeReady Workspaces プラグインブローカーは、プラグインのメタデータを Che Plugin 定義に変換します。これは以下の手順を実行します。

- プラグインをダウンロードし、そのコンテンツを展開します。

-

プラグインの

meta.yamlファイルを処理し、これを Che Plugin の形式で CodeReady Workspaces サーバーに戻します。

- CodeReady Workspaces サーバーはエディターとプラグインサイドカーを起動します。

- エディターは、プラグインの永続ボリュームからプラグインを読み込みます。

第2章 CodeReady Workspaces リソース要件の計算

本セクションでは、Red Hat CodeReady Workspaces の実行に必要なメモリーや CPU などのリソースを計算する方法を説明します。

CodeReady Workspaces 中央コントローラーとユーザーワークスペースはいずれもコンテナーのセットで構成されます。これらのコンテナーは、CPU および RAM の制限および要求の点でリソース消費に貢献します。

2.1. コントローラーの要件

Workspace コントローラーは、5 つの異なるコンテナーで実行される 5 つのサービスのセットで構成されます。以下の表は、これらの各サービスのデフォルトのリソース要件を示しています。

表2.1 ControllerServices

| Pod | コンテナー名 | デフォルトのメモリー制限 | デフォルトのメモリー要求 |

|---|---|---|---|

| CodeReady Workspaces サーバーおよびダッシュボード | che | 1 GiB | 512 MiB |

| PostgreSQL |

| 1 GiB | 512 MiB |

| RH-SSO |

| 2 GiB | 512 MiB |

| devfile レジストリー |

| 256 MiB | 16 MiB |

| プラグインレジストリー |

| 256 MiB | 16 MiB |

これらのデフォルト値は、CodeReady Workspaces Workspace Controller が小規模な CodeReady Workspaces ワークスペースを管理する場合に問題なく使用できます。大規模なデプロイメントの場合は、メモリー制限を増やします。デフォルトの要求および制限を上書きする方法については、CodeReady Workspaces サーバーコンポーネントの高度な設定オプション を参照してください。たとえば、https://workspaces.openshift.com で実行される Red Hat がホストする Eclipse Che は 1 GB のメモリーを使用します。

2.2. ワークスペースの要件

本セクションでは、ワークスペースに必要なリソースを計算する方法を説明します。これは、このワークスペースの各コンポーネントに必要なリソースの合計です。

以下の例は、適切な計算の必要性について示しています。

- アクティブな 10 のプラグインがあるワークスペースには、これより少ないプラグインを持つ同じワークスペースよりも多くのリソースが必要になります。

- 標準の Java ワークスペースでは、ビルド、テスト、およびアプリケーションのデバッグにより多くのリソースが必要になるため、標準の Node.js ワークスペースよりも多くのリソースが必要になります。

手順

-

Authoring devfiles version 2の

componentsセクションで明示的に指定されるワークスペースコンポーネントを特定します。 暗黙的なワークスペースコンポーネントを特定します。

-

CodeReady Workspaces はデフォルトの

cheEditor:che-theiaと、コマンドの実行を許可するchePlugin(che-machine-exec-plugin)を暗黙的に読み込みます。CodeReady Workspaces がマルチユーザーモードで実行されている場合は、cheEditorコンポーネントを読み込みます。 -

CodeReady Workspaces がマルチユーザーモードで実行されている場合は、

JWT Proxyコンポーネントを読み込みます。JWT プロキシーは、ワークスペースコンポーネントの外部通信の認証および認可を行います。

-

CodeReady Workspaces はデフォルトの

各コンポーネントの要件を計算します。

デフォルト値:

以下の表は、すべてのワークスペースコンポーネントのデフォルト要件を示しています。また、デフォルトのクラスター全体を変更できるように対応する CodeReady Workspaces サーバープのロパティーも表示します。

表2.2 タイプ別のワークスペースコンポーネントのデフォルト要件

コンポーネントのタイプ CodeReady Workspaces サーバープロパティー デフォルトのメモリー制限 デフォルトのメモリー要求 chePluginche.workspace.sidecar.default_memory_limit_mb128 MiB

64 MiB

cheEditorche.workspace.sidecar.default_memory_limit_mb128 MiB

64 MiB

kubernetes、openshift、dockerimageche.workspace.default_memory_limit_mb,che.workspace.default_memory_request_mb1 Gi

200 MiB

JWT プロキシーche.server.secure_exposer.jwtproxy.memory_limit、che.server.secure_exposer.jwtproxy.memory_request128 MiB

15 MiB

chePluginsおよびcheEditorsコンポーネントのカスタム要件:カスタムメモリー制限および要求:

存在する場合、

meta.yamlファイルのcontainersセクションのmemoryLimitおよびmemoryRequest属性は、chePluginsまたはcheEditorsコンポーネントのメモリー制限を定義します。CodeReady Workspaces は、明示的に指定されていない場合に、メモリー制限に一致するようにメモリー要求を自動的に設定します。例2.1

chePluginche-incubator/typescript/latestmeta.yaml仕様セクション:spec: containers: - image: docker.io/eclipse/che-remote-plugin-node:next name: vscode-typescript memoryLimit: 512Mi memoryRequest: 256Miこれにより、コンテナーには以下のメモリー制限および要求が設定されます。

Memory limit

512 MiB

メモリー要求

256 MiB

注記IBM Power Systems (ppc64le) の場合は、一部のプラグインのメモリー制限が最大 1.5G まで増え、Pod が十分な RAM を実行できるようになりました。たとえば、IBM Power Systems (ppc64le) では、Theia エディター Pod には 2G が必要で、OpenShift コネクター Pod には 2.5G が必要です。AMD64 および Intel 64(x86_64)、 および IBM Z(s390x)の場合、メモリー要件は 512M と 1500M とそれぞれ低くなっています。ただし、一部の devfile は、AMD64 および Intel 64 (x86_64)、ならびに IBM Z (s390x) に有効である低い制限を設定するように設定されます。これを回避するため、デフォルトの memoryLimit を 1 - 1.5 GB 以上を増やすために、devfile を編集します。

注記chePluginのmeta.yamlファイルの検索方法コミュニティープラグインは、

v3/plugins/${organization}/${name}/${version}/フォルダーの CodeReady Workspaces plug-ins registry repository で利用できます。コミュニティー以外またはカスタマイズされたプラグインの場合、

meta.yamlファイルは${pluginRegistryEndpoint}/v3/plugins/${organization}/${name}/${version}/meta.yamlのローカルの OpenShift クラスターで利用できます。カスタム CPU の制限および要求:

CodeReady Workspaces は、デフォルトで CPU の制限および要求を設定しません。ただし、

meta.yamlファイルまたは devfile でchePluginおよびcheEditorタイプの CPU 制限を、メモリー制限と同じ様に設定できます。例2.2

chePluginche-incubator/typescript/latestmeta.yaml仕様セクション:spec: containers: - image: docker.io/eclipse/che-remote-plugin-node:next name: vscode-typescript cpuLimit: 2000m cpuRequest: 500mこれにより、コンテナーに以下の CPU 制限および要求が設定されます。

CPU 制限

2 コア

CPU 要求

0.5 コア

CPU 制限および要求をグローバルに設定するには、以下の専用の環境変数を使用します。

|

|

|

|

|

|

CodeReady Workspaces サーバーコンポーネントの詳細な設定オプションを参照してください。

OpenShift プロジェクトの LimitRange オブジェクトは、クラスター管理者によって設定される CPU 制限および要求のデフォルト値を指定できることに注意してください。リソースのオーバーランによる開始エラーを防ぐために、アプリケーションやワークスペースレベルでの制限がこれらの設定に準拠している必要があります。

dockerimageコンポーネントのカスタム要件:存在する場合、devfileの

memoryLimit属性とmemoryRequest属性は、dockerimageコンテナのメモリ制限を定義します。CodeReady Workspaces は、明示的に指定されていない場合に、メモリー制限に一致するようにメモリー要求を自動的に設定します。- alias: maven type: dockerimage image: eclipse/maven-jdk8:latest memoryLimit: 1536Mkubernetesまたはopenshiftコンポーネントのカスタム要件:参照されるマニフェストは、メモリー要件および制限を定義できます。

- 以前に計算された要件をすべて追加します。

2.3. ワークスペースの例

本セクションでは、CodeReady Workspaces ワークスペースの例を説明します。

以下の devfile は、CodeReady Workspaces ワークスペースを定義します。

apiVersion: 1.0.0

metadata:

generateName: guestbook-nodejs-sample-

projects:

- name: guestbook-nodejs-sample

source:

type: git

location: "https://github.com/l0rd/nodejs-sample"

components:

- type: chePlugin

id: che-incubator/typescript/latest

- type: kubernetes

alias: guestbook-frontend

reference: https://raw.githubusercontent.com/l0rd/nodejs-sample/master/kubernetes-manifests/guestbook-frontend.deployment.yaml

mountSources: true

entrypoints:

- command: ['sleep']

args: ['infinity']この表は、各ワークスペースコンポーネントのメモリー要件を示しています。

表2.3 ワークスペースメモリー要件および制限の合計

| Pod | コンテナー名 | デフォルトのメモリー制限 | デフォルトのメモリー要求 |

|---|---|---|---|

| ワークスペース |

theia-ide(デフォルトの | 512 MiB | 512 MiB |

| ワークスペース |

machine-exec (デフォルトの | 128 MiB | 128 MiB |

| ワークスペース |

vscode-typescript ( | 512 MiB | 512 MiB |

| ワークスペース |

frontend ( | 1 GiB | 512 MiB |

| JWT プロキシー | verifier | 128 MiB | 128 MiB |

| 合計 | 2.25 GiB | 1.75 GiB | |

-

devfile に含まれていない場合でも、

theia-ideおよびmachine-execコンポーネントは暗黙的にワークスペースに追加されます。 -

machine-execで必要なリソースは、chePluginのデフォルトです。 -

theia-ideのリソースは、cheEditormeta.yamlでmemoryLimitが 512 MiB に設定されます。 -

Typescript VS Code 拡張は、デフォルトのメモリー制限もオーバーライドします。

meta.yamlファイルでは、制限は明示的に 512 MiB に指定されます。 -

CodeReady Workspaces は、

kubernetesコンポーネントタイプのデフォルト(メモリー制限 1 GiB とメモリー要求の 512 MiB) を適用します。これは、kubernetesコンポーネントが、リソースの制限や要求のないコンテナー仕様を持つDeploymentマニフェストを参照するためです。 - JWT コンテナーには 128 MiB のメモリーが必要です。

すべての内容を追加すると、制限が 2.25 GiB の 1.75 GiB のメモリー要求が設定されます。

第3章 レジストリーのカスタマイズ

本章では、CodeReady Workspaces のカスタムレジストリーをビルドし、実行する方法を説明します。

3.1. CodeReady Workspaces レジストリーについて

CodeReady Workspaces は、プラグインレジストリーと devfile レジストリーの 2 つのレジストリーを使用します。これらは、CodeReady Workspaces プラグインおよび devfile のメタデータを公開する静的な Web サイトです。オフラインモードでビルドする場合には、アーティファクトも含まれます。

devfile およびプラグインレジストリーは、2 つの Pod で実行されます。これらのデプロイメントは、CodeReady Workspaces インストールに含まれます。

devfile およびプラグインレジストリー

- devfile レジストリー

-

devfile レジストリーは、CodeReady Workspaces スタックの定義を保持します。スタックは、Create Workspace を選択すると CodeReady Workspaces ユーザーダッシュボードで利用できます。これには、サンプルプロジェクトを含む CodeReady Workspaces の技術的なスタックのサンプルの一覧が含まれます。オフラインモードでビルドする場合には、

zipファイルとして devfile で参照されるサンプルプロジェクトがすべて含まれます。 - プラグインレジストリー

- プラグインレジストリーを使用すると、CodeReady Workspaces の同じインスタンスのすべてのユーザーにプラグイン定義を共有できます。オフラインモードでビルドすると、すべてのプラグインまたは拡張アーティファクトも含まれます。

3.2. カスタムレジストリーイメージのビルド

3.2.1. カスタム devfile レジストリーイメージのビルド

本セクションでは、カスタム devfile レジストリーイメージをビルドする方法を説明します。この手順では、devfile を追加する方法を説明します。このイメージには、devfile で参照されるすべてのサンプルプロジェクトが含まれます。

前提条件

- podman または docker の実行中のインストール。

- 追加する devfile の有効なコンテンツ。devfile バージョン 2のオーサリングを参照してください。

手順

devfile レジストリーリポジトリーのクローンを作成し、デプロイするバージョンをチェックアウトします。

$ git clone git@github.com:redhat-developer/codeready-workspaces.git $ cd codeready-workspaces $ git checkout crw-2.11-rhel-8

./dependencies/che-devfile-registry/devfiles/ディレクトリーで、サブディレクトリー<devfile-name>/を作成し、devfile.yamlファイルおよびmeta.yamlファイルを追加します。例3.1 devfile のファイル編成

./dependencies/che-devfile-registry/devfiles/ └── <devfile-name> ├── devfile.yaml └── meta.yaml-

devfile.yamlファイルに有効なコンテンツを追加します。devfile 形式の詳細については、Authoring devfiles version 2を参照してください。 meta.yamlファイルが以下の構造に準拠していることを確認します。表3.1 devfile

meta.yamlのパラメーター属性 詳細 descriptionユーザーダッシュボードに表示される説明。

displayNameユーザーダッシュボードに表示される名前。

iconユーザーダッシュボードに表示される

.svgファイルへのリンクtagsタグの一覧。タグには通常、スタックに含まれるツールが含まれます。

globalMemoryLimit任意のパラメーター: devfile が起動するすべてのコンポーネントによって消費されることが予想されるメモリーの合計。この数字はユーザーダッシュボードに表示されます。これは情報を示唆するように提供されますが、CodeReady Workspaces サーバーでは考慮されません。

例3.2 devfile の例

meta.yamldisplayName: Rust description: Rust Stack with Rust 1.39 tags: ["Rust"] icon: https://www.eclipse.org/che/images/logo-eclipseche.svg globalMemoryLimit: 1686Mi

カスタム devfile レジストリーイメージをビルドします。

$ cd dependencies/che-devfile-registry $ ./build.sh --organization <my-org> \ --registry <my-registry> \ --tag <my-tag>

注記build.shスクリプトの詳細なオプションを表示するには--helpパラメーターを使用します。

3.2.2. カスタムプラグインレジストリーイメージのビルド

本セクションでは、カスタムプラグインレジストリーイメージをビルドする方法を説明します。この手順では、プラグインを追加する方法を説明します。イメージには、プラグインまたは拡張メタデータが含まれます。

前提条件

- NodeJS 12.x

- yarn の実行中のバージョン。参照: Installing Yarn

-

./node_modules/.binがPATH環境変数にある。 - podman または docker の実行中のインストール。

手順

プラグインレジストリーリポジトリーのクローンを作成し、デプロイするバージョンをチェックアウトします。

$ git clone git@github.com:redhat-developer/codeready-workspaces.git $ cd codeready-workspaces $ git checkout crw-2.11-rhel-8

-

./dependencies/che-plugin-registry/ディレクトリーで、che-theia-plugins.yamlファイルを編集します。 -

che-theia-plugins.yamlファイルに有効なコンテンツを追加します。詳細は、Adding a VS Code extension to the Che plug-ins registryを参照してください。 カスタムプラグインレジストリーイメージをビルドします。

$ cd dependencies/che-plugin-registry $ ./build.sh --organization <my-org> \ --registry <my-registry> \ --tag <my-tag>

注記build.shスクリプトの詳細なオプションを表示するには--helpパラメーターを使用します。レジストリーイメージにプラグインバイナリーを含めるには、--offlineパラメーターを追加します。レジストリーのビルド後にコンテナーに表示される

./dependencies/che-plugin-registry/v3/plugins/の内容を確認します。正常なプラグインレジストリービルドから作成されるすべてのmeta.yamlファイルがここにあります。./dependencies/che-plugin-registry/v3/plugins/ ├── <publisher> │ └── <plugin-name> │ ├── latest │ │ └── meta.yaml │ └── latest.txt

関連資料

3.3. カスタムレジストリーの実行

前提条件

このセクションで使用される my-plug-in-registry イメージおよび my-devfile-registry イメージは、docker コマンドを使用して構築されます。このセクションでは、これらのイメージが CodeReady Workspaces がデプロイされている OpenShift クラスターで利用できることを想定しています。

これらのイメージは以下にプッシュできます。

-

quay.ioまたは DockerHub などのパブリックコンテナーレジストリー。 - プライベートレジストリー

3.3.1. OpenShift でのレジストリーのデプロイ

手順

プラグインレジストリーをデプロイする OpenShift テンプレートは、GitHub リポジトリーの deploy/openshift/ ディレクトリーで利用できます。

OpenShift テンプレートを使用してプラグインレジストリーをデプロイするには、以下のコマンドを実行します。

NAMESPACE=<namespace-name> 1 IMAGE_NAME="my-plug-in-registry" IMAGE_TAG="latest" oc new-app -f openshift/che-plugin-registry.yml \ -n "$\{NAMESPACE}" \ -p IMAGE="$\{IMAGE_NAME}" \ -p IMAGE_TAG="$\{IMAGE_TAG}" \ -p PULL_POLICY="Always"

- 1

- crwctl を使用してインストールされている場合、デフォルトの CodeReady Workspaces プロジェクトは

openshift-workspacesになります。この OperatorHub のインストール方法では、CodeReady Workspaces を現在のプロジェクトユーザーにデプロイします。

devfile レジストリーには、GitHub リポジトリーの

deploy/openshift/ディレクトリーに OpenShift テンプレートがあります。これをデプロイするには、以下のコマンドを実行します。NAMESPACE=<namespace-name> 1 IMAGE_NAME="my-devfile-registry" IMAGE_TAG="latest" oc new-app -f openshift/che-devfile-registry.yml \ -n "$\{NAMESPACE}" \ -p IMAGE="$\{IMAGE_NAME}" \ -p IMAGE_TAG="$\{IMAGE_TAG}" \ -p PULL_POLICY="Always"

- 1

- crwctl を使用してインストールされている場合、デフォルトの CodeReady Workspaces プロジェクトは

openshift-workspacesになります。この OperatorHub のインストール方法では、CodeReady Workspaces を現在のプロジェクトユーザーにデプロイします。

検証手順

<plug-in> プラグインはプラグインレジストリーで利用できます。

例3.3 プラグインレジストリー API を要求する <plug-in> を検索します。

$ URL=$(oc get route -l app=che,component=plugin-registry \ -o 'custom-columns=URL:.spec.host' --no-headers) $ INDEX_JSON=$(curl -sSL http://${URL}/v3/plugins/index.json) $ echo ${INDEX_JSON} | jq '.[] | select(.name == "<plug-in>")'<devfile> devfile は devfile レジストリーで利用できます。

例3.4 devfile レジストリー API を要求する <devfile> を検索します。

$ URL=$(oc get route -l app=che,component=devfile-registry \ -o 'custom-columns=URL:.spec.host' --no-headers) $ INDEX_JSON=$(curl -sSL http://${URL}/v3/plugins/index.json) $ echo ${INDEX_JSON} | jq '.[] | select(.name == "<devfile>")'CodeReady Workspaces サーバーはプラグインレジストリーの URL を参照します。

例3.5

cheConfigMap のCHE_WORKSPACE_PLUGIN__REGISTRY__URLパラメーターの値をプラグインレジストリールートの URL と比較します。cheConfigMap のCHE_WORKSPACE_PLUGIN__REGISTRY__URLパラメーターの値を取得します。$ oc get cm/che \ -o "custom-columns=URL:.data['CHE_WORKSPACE_PLUGIN__REGISTRY__URL']" \ --no-headers

プラグインレジストリールートの URL を取得します。

$ oc get route -l app=che,component=plugin-registry \ -o 'custom-columns=URL: .spec.host' --no-headers

CodeReady Workspaces サーバーは devfile レジストリーの URL を参照します。

例3.6

cheConfigMap のCHE_WORKSPACE_DEVFILE__REGISTRY__URLパラメーターの値を devfile レジストリールートの URL と比較します。cheConfigMap のCHE_WORKSPACE_DEVFILE__REGISTRY__URLパラメーターの値を取得します。$ oc get cm/che \ -o "custom-columns=URL:.data['CHE_WORKSPACE_DEVFILE__REGISTRY__URL']" \ --no-headers

devfile レジストリールートの URL を取得します。

$ oc get route -l app=che,component=devfile-registry \ -o 'custom-columns=URL: .spec.host' --no-headers

値が一致しない場合は、ConfigMap を更新し、CodeReady Workspaces サーバーを再起動します。

$ oc edit cm/codeready (...) $ oc scale --replicas=0 deployment/codeready $ oc scale --replicas=1 deployment/codeready

プラグインは以下で使用できます。

- ワークスペースの詳細の Devfile タブの chePlugin コンポーネントの補完

- ワークスペースの Plugin Che-Theia ビュー

- devfile は、ユーザーダッシュボードの Create Workspace ページの Quick Add および Custom Workspace タブで利用できます。

3.3.2. 既存の CodeReady Workspaces ワークスペースでのカスタムプラグインレジストリーの追加

以下のセクションでは、既存の CodeReady Workspaces ワークスペースでのカスタムプラグインレジストリーを追加する 2 つの方法を説明します。

- コマンドパレットを使用したカスタムプラグインレジストリーの追加 - 新しいカスタムプラグインレジストリーを、コマンドパレットコマンドのテキスト入力を使用してすぐに追加します。この方法では、ユーザーがプラグインレジストリーの URL または名前などの既存の情報を編集することはできません。

-

settings.jsonファイルを使用してカスタムプラグインレジストリーを追加 - 新しいカスタムプラグインレジストリーを追加し、既存のエントリーを編集する場合。

3.3.2.1. コマンドパレットを使用してカスタムプラグインレジストリの追加

前提条件

- CodeReady Workspaces のインスタンス

手順

CodeReady Workspaces IDE で F1 キーを押してコマンドパレットを開くか、またはトップメニューで View → Find Command に移動します。

コマンドパレット は、Ctrl+Shift+p (または macOS の Cmd+Shift+p) を押してアクティブにすることもできます。

-

Add Registryコマンドを検索ボックスに入力したら、Enter を一度押します。 次の 2 つのコマンドプロンプトにレジストリー名とレジストリー URL を入力します。

- 新規プラグインレジストリーの追加後に、プラグイン ビューのプラグインの一覧が更新され、新規プラグインレジストリーが有効になっていないと、ユーザーに警告メッセージが表示されます。

3.3.2.2. settings.json ファイルを使用したカスタムプラグインレジストリーの追加

以下のセクションでは、メインの CodeReady Workspaces Settings メニューを使用して、settings.json ファイルを使用して新規プラグインレジストリーを編集し、追加する方法を説明します。

前提条件

- CodeReady Workspaces のインスタンス

手順

- メインの CodeReady Workspaces 画面から、Ctrl+,を押すか、または左側のバーの歯車アイコンを使用して Open Preferences を選択します。

Che Plug-ins を選択し、Edit in

setting.jsonリンクに進みます。setting.jsonファイルが表示されます。以下のように

chePlugins.repositories属性を使用して、新しいプラグインレジストリーを追加します。{ “application.confirmExit”: “never”, “chePlugins.repositories”: {“test”: “https://test.com”} }変更を保存し、既存の CodeReady Workspaces ワークスペースにカスタムプラグインレジストリーを追加します。

-

新たに追加されたプラグイン検証ツールは、

settings.jsonファイルのchePlugins.repositoriesフィールドに設定された URL 値の正確性をチェックします。 -

新規プラグインレジストリーの追加後に、プラグイン ビューのプラグインの一覧が更新され、新規プラグインレジストリーが有効になっていないと、ユーザーに警告メッセージが表示されます。このチェックは、コマンドパレットコマンド

Add plugin registryを使用して追加されたプラグインにも機能します。

-

新たに追加されたプラグイン検証ツールは、

第4章 CodeReady Workspaces ログの取得

CodeReady Workspaces で各種ログを取得する方法は、以下のセクションを参照してください。

4.1. サーバーロギングの設定

CodeReady Workspaces サーバーで利用可能な個別のロガーのログレベルを微調整できます。

CodeReady Workspaces サーバー全体のログレベルは、Operator の cheLogLevel 設定プロパティーを使用してグローバルに設定されます。Operator によって管理されないインストールでグローバルログレベルを設定するには、che ConfigMap で CHE_LOG_LEVEL 環境変数を指定します。

CHE_LOGGER_CONFIG 環境変数を使用して、CodeReady Workspaces サーバーで個別のロガーのログレベルを設定できます。

4.1.1. ログレベルの設定

CHE_LOGGER_CONFIG プロパティーの値の形式は、コンマ区切りのキーと値のペアの一覧です。キーは、CodeReady Workspaces サーバーログ出力に表示されるロガーの名前で、値は必要なログレベルになります。

Operator ベースのデプロイメントでは、CHE_LOGGER_CONFIG 変数はカスタムリソースの customCheProperties の下に指定されます。

たとえば、以下のスニペットでは、WorkspaceManager が DEBUG ログメッセージを生成するようにします。

...

server:

customCheProperties:

CHE_LOGGER_CONFIG: "org.eclipse.che.api.workspace.server.WorkspaceManager=DEBUG"4.1.2. ロガーの命名

ロガーの名前は、それらのロガーを使用する内部サーバークラスのクラス名に従います。

4.1.3. HTTP トラフィックのロギング

CodeReady Workspaces サーバーと Kubernetes または OpenShift クラスターの API サーバー間の HTTP トラフィックをログに記録できます。これを実行するには、che.infra.request-logging ロガーを TRACE レベルに設定する必要があります。

...

server:

customCheProperties:

CHE_LOGGER_CONFIG: "che.infra.request-logging=TRACE"4.2. OpenShift での OpenShift イベントへのアクセス

OpenShift プロジェクトのハイレベルのモニタリングについては、プロジェクトが実行する OpenShift イベントを表示します。

本セクションでは、OpenShift Web コンソールでこれらのイベントにアクセスする方法を説明します。

前提条件

- 実行中の OpenShift Web コンソール。

手順

- OpenShift Web コンソールの左側のパネルで、Home → Events をクリックします。

- 特定のプロジェクトのイベントの一覧を表示するには、一覧からプロジェクトを選択します。

- 現在のプロジェクトのイベントの詳細が表示されます。

関連資料

- OpenShift イベントの一覧については、OpenShift ドキュメントのComprehensive List of Events in OpenShift documentationを参照してください。

4.3. OpenShift 4 CLI ツールを使用した CodeReady Workspaces クラスターデプロイメントの状態の表示

本セクションでは、OpenShift 4 CLI ツールを使用して CodeReady Workspaces クラスターのデプロイメントの状態を表示する方法を説明します。

前提条件

- OpenShift で実行している Red Hat CodeReady Workspaces のインスタンス。

-

OpenShift コマンドラインツール

ocのインストール

手順

以下のコマンドを実行して

crwプロジェクトを選択します。$ oc project <project_name>以下のコマンドを実行して、選択したプロジェクトで実行されている Pod の名前およびステータスを取得します。

$ oc get pods

すべての Pod のステータスが

Runningであることを確認します。例4.1 ステータスが

Runningの PodNAME READY STATUS RESTARTS AGE codeready-8495f4946b-jrzdc 0/1 Running 0 86s codeready-operator-578765d954-99szc 1/1 Running 0 42m keycloak-74fbfb9654-g9vp5 1/1 Running 0 4m32s postgres-5d579c6847-w6wx5 1/1 Running 0 5m14s

CodeReady Workspaces クラスターデプロイメントの状態を表示するには、以下を実行します。

$ oc logs --tail=10 -f `(oc get pods -o name | grep operator)`

例4.2 Operator のログ:

time="2019-07-12T09:48:29Z" level=info msg="Exec successfully completed" time="2019-07-12T09:48:29Z" level=info msg="Updating eclipse-che CR with status: provisioned with OpenShift identity provider: true" time="2019-07-12T09:48:29Z" level=info msg="Custom resource eclipse-che updated" time="2019-07-12T09:48:29Z" level=info msg="Creating a new object: ConfigMap, name: che" time="2019-07-12T09:48:29Z" level=info msg="Creating a new object: ConfigMap, name: custom" time="2019-07-12T09:48:29Z" level=info msg="Creating a new object: Deployment, name: che" time="2019-07-12T09:48:30Z" level=info msg="Updating eclipse-che CR with status: CodeReady Workspaces API: Unavailable" time="2019-07-12T09:48:30Z" level=info msg="Custom resource eclipse-che updated" time="2019-07-12T09:48:30Z" level=info msg="Waiting for deployment che. Default timeout: 420 seconds"

4.4. CodeReady Workspaces サーバーログの表示

本セクションでは、コマンドラインを使用して CodeReady Workspaces サーバーログを表示する方法を説明します。

4.4.1. OpenShift CLI を使用した CodeReady Workspaces サーバーログの表示

本セクションでは、OpenShift CLI (コマンドラインインターフェース) を使用して CodeReady Workspaces サーバーログを表示する方法を説明します。

手順

ターミナルで以下のコマンドを実行し、Pod を取得します。

$ oc get pods

例

$ oc get pods NAME READY STATUS RESTARTS AGE codeready-11-j4w2b 1/1 Running 0 3m

デプロイメントのログを取得するには、以下のコマンドを実行します。

$ oc logs <name-of-pod>例

$ oc logs codeready-11-j4w2b

4.5. 外部サービスログの表示

本セクションでは、CodeReady Workspaces サーバーに関連する外部サービスのログを表示する方法を説明します。

4.5.1. RH-SSO ログの表示

RH-SSO OpenID プロバイダーは、サーバーと IDE の 2 つの部分で構成されます。これは診断またはエラー情報を複数のログに書き込みます。

4.5.1.1. RH-SSO サーバーログの表示

このセクションでは、RH-SSO OpenID プロバイダーサーバーのログを表示する方法について説明します。

手順

- OpenShift Web コンソールで Deployments をクリックします。

-

Filter by label 検索フィールドに

keycloakを入力し、RH-SSO ログを表示します。

.Deployment Configs セクションで、keycloak リンクをクリックしてこれを開きます。

- History タブで、アクティブな RH-SSO デプロイメントについての View log リンクをクリックします。

- RH-SSO ログが表示されます。

関連資料

- RH-SSO IDE サーバーに関連する診断およびエラーメッセージについては、「CodeReady Workspaces サーバーログの表示」を参照してください。

4.5.1.2. Firefox での RH-SSO クライアントログの表示

このセクションでは、Firefox WebConsole で RH-SSO IDE クライアント診断またはエラー情報を表示する方法を説明します。

手順

- Menu > WebDeveloper > WebConsole をクリックします。

4.5.1.3. Google Chrome での RH-SSO クライアントログの表示

このセクションでは、Google Chrome Console タブで RH-SSO IDE クライアントの診断またはエラー情報を表示する方法を説明します。

手順

- Menu > More Tools > Developer Tools の順にクリックします。

- Console タブをクリックします。

4.5.2. CodeReady Workspaces データベースログの表示

本セクションでは、PostgreSQL サーバーログなどのデータベースログを CodeReady Workspaces に表示する方法を説明します。

手順

- OpenShift Web コンソールで Deployments をクリックします。

Find by label 検索フィールドに以下を入力します。

-

app=cheおよび Enter を押してください。 component=postgresおよび Enter を押してください。OpenShift Web コンソールは、これら 2 つのキーでベースを検索し、PostgreSQL ログを表示するようになりました。

-

-

postgresデプロイメントをクリックして開きます。 アクティブな PostgreSQL デプロイメントの View log リンクをクリックします。

OpenShift Web コンソールには、データベースログが表示されます。

関連資料

- PostgreSQL サーバーに関連する診断またはエラーメッセージは、アクティブな CodeReady Workspaces デプロイメントログにある場合があります。アクティブな CodeReady Workspaces デプロイメントログへのアクセスに関する詳細は、「CodeReady Workspaces サーバーログの表示」 セクションを参照してください。

4.6. プラグインブローカーログの表示

このセクションでは、プラグインブローカーログを表示する方法を説明します。

che-plugin-broker Pod 自体は作業が完了すると削除されます。そのため、イベントログはワークスペースの起動時にのみ利用できます。

手順

一時 Pod からのログイベントを表示するには、以下を実行します。

- CodeReady Workspaces ワークスペースを起動します。

- メインの OpenShift Container Platform 画面から、Workload → Pods に移動します。

- Pod の Terminal タブにある OpenShift ターミナルコンソールを使用します。

検証手順

- ワークスペースの起動中に OpenShift ターミナルコンソールがプラグインブローカーログを表示します

4.7. crwctl を使用したログの収集

crwctl ツールを使用して OpenShift クラスターからすべての Red Hat CodeReady Workspaces ログを取得できます。

-

crwctl server:deployは、Red Hat CodeReady Workspaces のインストール時に Red Hat CodeReady Workspaces サーバーログの収集を自動的に開始します。 -

crwctl server:logsは、既存の Red Hat CodeReady Workspaces サーバーログを収集します。 -

crwctl workspace:logsはワークスペースログを収集します

第5章 CodeReady Workspaces の監視

本章では、CodeReady Workspaces を設定してメトリクスを公開する方法と、CodeReady Workspaces でメトリクスとして公開されるデータを処理するために外部ツールを使用してモニタリングスタックのサンプルを構築する方法を説明します。

5.1. CodeReady Workspaces メトリクスの有効化および公開

本セクションでは、CodeReady Workspaces メトリクスを有効にし、公開する方法を説明します。

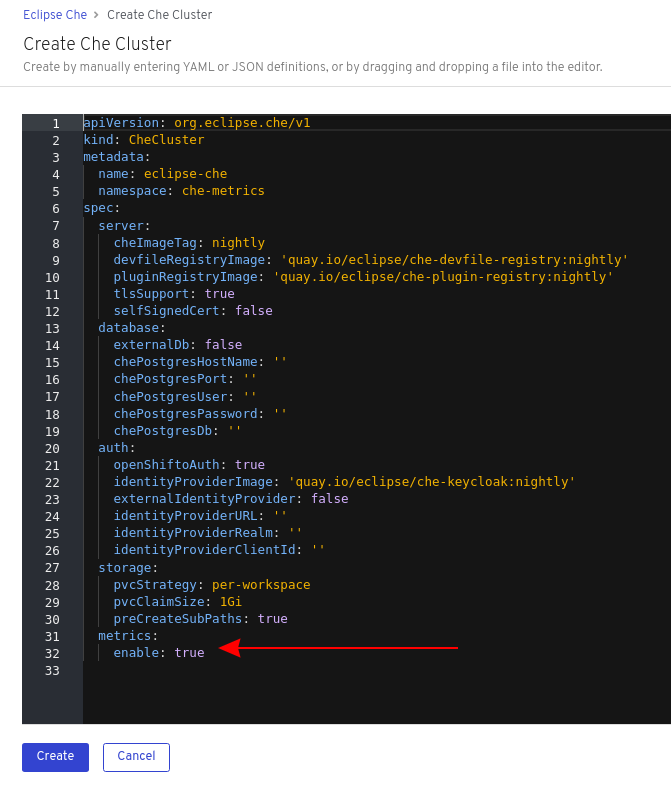

手順

-

che-master ホストで

8087ポートをサービスとして公開するCHE_METRICS_ENABLED=true環境変数を設定します。

Red Hat CodeReady Workspaces が OperatorHub でインストールされると、デフォルトの CheCluster CR が使用されている場合に環境変数が自動的に設定されます。

spec:

metrics:

enable: true5.2. Prometheus を使用した CodeReady Workspaces メトリクスの収集

このセクションでは、Prometheus モニタリングシステムを使用して、CodeReady Workspaces に関するメトリクスを収集し、保存し、クエリーする方法を説明します。

前提条件

-

CodeReady Workspaces はポート

8087でメトリクスを公開している。che メトリクスの有効化および公開について参照してください。 -

Prometheus 2.9.1 以降が実行中である。Prometheus コンソールは、対応する service と route のあるポート

9090で実行されている。Prometheus を初めて実行するための手順について参照してください。

手順

8087ポートからメトリクスを収集するように Prometheus を設定する。例5.1 Prometheus 設定の例

apiVersion: v1 kind: ConfigMap metadata: name: prometheus-config data: prometheus.yml: |- global: scrape_interval: 5s 1 evaluation_interval: 5s 2 scrape_configs: 3 - job_name: 'che' static_configs: - targets: ['[che-host]:8087'] 4

検証手順

Prometheus コンソールを使用して、メトリクスをクエリーし、表示します。

メトリックは、

http://<che-server-url>:9090/metricsで入手できます。詳細は、Prometheus ドキュメントの「Using the expression browser」を参照してください。

第6章 CodeReady Workspaces のトレース

トレースは、マイクロサービスアーキテクチャーのレイテンシーの問題をトラブルシューティングするためにタイミングデータを収集するのに役立ち、分散システムで伝播されるため、完全なトランザクションまたはワークフローを理解するのに役立ちます。すべてのトランザクションでは、新規サービスが独立したチームによって導入されると、早い段階でパフォーマンスの異常を反映する可能性があります。

CodeReady Workspaces アプリケーションの追跡は、ワークスペースの作成、ワークスペースの起動、サブ操作の実行期間の分解、ボトルネックの特定、プラットフォーム全体の状態を改善など、さまざまな操作の実行を分析するのに役立ちます。

トレーサーはアプリケーションに存在します。これらは、発生する操作に関するタイミングとメタデータを記録します。多くの場合、それらはライブラリーをインストルメント化し、使用がユーザーに破棄されるようにします。たとえば、インストルメント化された Web サーバーは、要求の受信時や応答の送信時を記録します。収集されるトレースデータは スパン と呼ばれます。スパンには、トレースやスパン識別子などの情報や、次のステップに伝播できる他の種類の情報が含まれるコンテキストがあります。

6.1. トレース API

CodeReady Workspaces はインストルメント化に OpenTracing API (ベンダーに依存しないフレームワーク) を使用します。これは、開発者が別のトレースバックエンドを試す場合、新規の分散トレースシステムのインストルメンテーションプロセスを繰り返すのではなく、開発者は単にトレーサーのバックエンドの設定を変更できることを意味します。

6.2. バックエンドの追跡

デフォルトでは、CodeReady Workspaces は Jaeger をトレースバックエンドとして使用します。Jaeger は Dapper および OpenZipkin によって提供され、Uber Technologies によってオープンソースとしてリリースされた分散トレーシングシステムです。Jaeger は、大規模な要求およびパフォーマンスに対応する、より複雑なアーキテクチャーを拡張します。

6.3. Jaeger トレースツールのインストール

以下のセクションでは、Jaeger トレーシングツールのインストール方法を説明します。その後、Jaeger は CodeReady Workspaces でメトリクスを収集するために使用できます。

利用可能なインストール方法:

Jaeger を使用して CodeReady Workspaces インスタンスをトレースするには、バージョン 1.12.0 以降が必要になります。Jaeger の詳細は、Jaeger の Web サイトを参照してください。

6.3.1. OpenShift 4 での OperatorHub を使用した Jaeger のインストール

このセクションでは、実稼働環境でテストおよび評価目的で Jaeger トレースツールを使用する方法についての情報を提供します。

OpenShift Container Platform の OperatorHub インターフェースから Jaeger トレースツールをインストールするには、以下の手順を実行します。

前提条件

- ユーザーが OpenShift Container Platform Web コンソールにログインしている。

- CodeReady Workspaces インスタンスはプロジェクトで利用できます。

手順

- OpenShift Container Platform コンソールを開きます。

- メインの OpenShift Container Platform 画面の左側のメニューから、Operators → OperatorHub に移動します。

-

Search by keyword 検索バーに、

Jaeger Operatorと入力します。 -

Jaeger Operatorタイルをクリックします。 -

Jaeger Operatorポップアップウィンドウで Install ボタンをクリックします。 -

インストール方法を選択します。

A specific project on the clusterの場合、CodeReady Workspaces はデプロイされ、残りをデフォルト値のままにします。 - Subscribe ボタンをクリックします。

- メインの OpenShift Container Platform 画面の左側のメニューから、Operators → Installed Operators ページ に移動します。

- Red Hat CodeReady Workspaces は、InstallSucceeded ステータスで示唆されるようにインストールされた Operator として表示されます。

- インストールされた Operator の一覧で、 Jaeger Operator 名をクリックします。

- Overview タブに移動します。

-

ページ下部の Conditions セクションで、メッセージ

install strategy completed with no errorsが表示されるのを待機します。 -

Jaeger Operatorおよび追加のElasticsearch Operatorがインストールされています。 - Operators → Installed Operators セクションに移動します。

- インストールされた Operator の一覧で Jaeger Operator をクリックします。

- Jaeger Cluster ページが表示されます。

- ウィンドウの左下にある Create Instance をクリックします。

- 保存をクリックします。

-

OpenShift は Jaeger クラスター

jaeger-all-in-one-inmemoryを作成します。 - メトリクスコレクションの有効化についての手順に従い、以下の手順を完了します。

6.3.2. OpenShift 4 での CLI を使用した Jaeger のインストール

このセクションでは、テストおよび評価の目的で Jaeger トレースツールを使用する方法について説明します。

OpenShift Container Platform の CodeReady Workspaces プロジェクトから Jaeger トレースツールをインストールするには、本セクションの手順に従います。

前提条件

- ユーザーが OpenShift Container Platform Web コンソールにログインしている。

- OpenShift Container Platform クラスターの CodeReady Workspaces のインスタンス。

手順

OpenShift Container Platform クラスターの CodeReady Workspaces インストールプロジェクトで、

ocクライアントを使用して Jaeger デプロイメントの新規アプリケーションを作成します。$ oc new-app -f / ${CHE_LOCAL_GIT_REPO}/deploy/openshift/templates/jaeger-all-in-one-template.yml: --> Deploying template "<project_name>/jaeger-template-all-in-one" for "/home/user/crw-projects/crw/deploy/openshift/templates/jaeger-all-in-one-template.yml" to project <project_name> Jaeger (all-in-one) --------- Jaeger Distributed Tracing Server (all-in-one) * With parameters: * Jaeger Service Name=jaeger * Image version=latest * Jaeger Zipkin Service Name=zipkin --> Creating resources ... deployment.apps "jaeger" created service "jaeger-query" created service "jaeger-collector" created service "jaeger-agent" created service "zipkin" created route.route.openshift.io "jaeger-query" created --> Success Access your application using the route: 'jaeger-query-<project_name>.apps.ci-ln-whx0352-d5d6b.origin-ci-int-aws.dev.rhcloud.com' Run 'oc status' to view your app.- メインの OpenShift Container Platform 画面の左側のメニューから Workloads → Deployments を使用して、Jaeger デプロイメントが正常に終了するまで監視します。

- メインの OpenShift Container Platform 画面の左側のメニューから Networking → Routes を選択し、URL リンクをクリックして Jaeger ダッシュボードにアクセスします。

- メトリクスコレクションの有効化についての手順に従い、以下の手順を完了します。

6.4. メトリクス収集の有効化

前提条件

- Jaeger v1.12.0 以降がインストールされている。「Jaeger トレースツールのインストール」 の手順を参照してください。

手順

Jaeger トレースを機能させるには、CodeReady Workspaces デプロイメントで以下の環境変数を有効にします。

# Activating CodeReady Workspaces tracing modules CHE_TRACING_ENABLED=true # Following variables are the basic Jaeger client library configuration. JAEGER_ENDPOINT="http://jaeger-collector:14268/api/traces" # Service name JAEGER_SERVICE_NAME="che-server" # URL to remote sampler JAEGER_SAMPLER_MANAGER_HOST_PORT="jaeger:5778" # Type and param of sampler (constant sampler for all traces) JAEGER_SAMPLER_TYPE="const" JAEGER_SAMPLER_PARAM="1" # Maximum queue size of reporter JAEGER_REPORTER_MAX_QUEUE_SIZE="10000"

次の環境変数を有効にするには、以下を実行します。

CodeReady Workspaces デプロイメントの

yamlソースコードで、spec.server.customChePropertiesに以下の設定変数を追加します。customCheProperties: CHE_TRACING_ENABLED: 'true' JAEGER_SAMPLER_TYPE: const DEFAULT_JAEGER_REPORTER_MAX_QUEUE_SIZE: '10000' JAEGER_SERVICE_NAME: che-server JAEGER_ENDPOINT: 'http://jaeger-collector:14268/api/traces' JAEGER_SAMPLER_MANAGER_HOST_PORT: 'jaeger:5778' JAEGER_SAMPLER_PARAM: '1'JAEGER_ENDPOINTの値を編集して、デプロイメントの Jaeger コレクターサービスの名前に一致するようにします。メインの OpenShift Container Platform 画面の左側のメニューから、Networking → Services に移動して JAEGER_ENDPOINT の値を取得します。または、以下の

ocコマンドを実行します。$ oc get services

要求された値は

collector文字列が含まれるサービス名に含まれます。

関連資料

- カスタム環境プロパティーや、CheCluster カスタムリソースでの定義方法に関する詳細は、Advanced configuration options for the CodeReady Workspaces server componentを参照してください。

- Jaeger のカスタム設定については、Jaeger クライアント環境変数の一覧を参照してください。

6.5. Jaeger UI での CodeReady Workspaces トレースの表示

このセクションでは、Jaeger UI を使用して CodeReady Workspaces 操作の追跡についての概要を示す方法を説明します。

手順

この例では、CodeReady Workspaces インスタンスはしばらく実行されており、1 つのワークスペースが起動しています。

ワークスペース開始のトレースを検査するには、以下を実行します。

左側の Search パネルで、操作名(スパン名)、タグ、または期間でスパンをフィルターします。

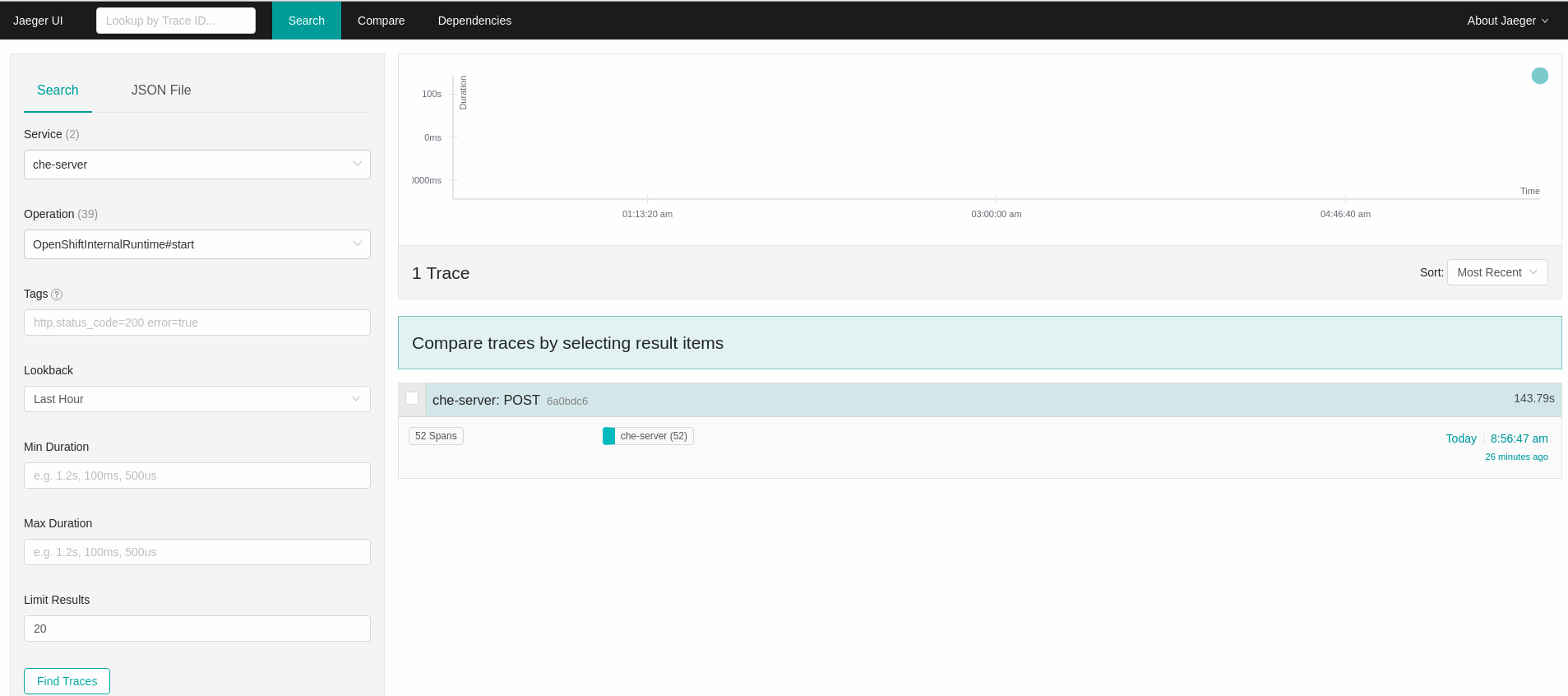

図6.1 Jaeger UI を使用した CodeReady Workspaces の追跡

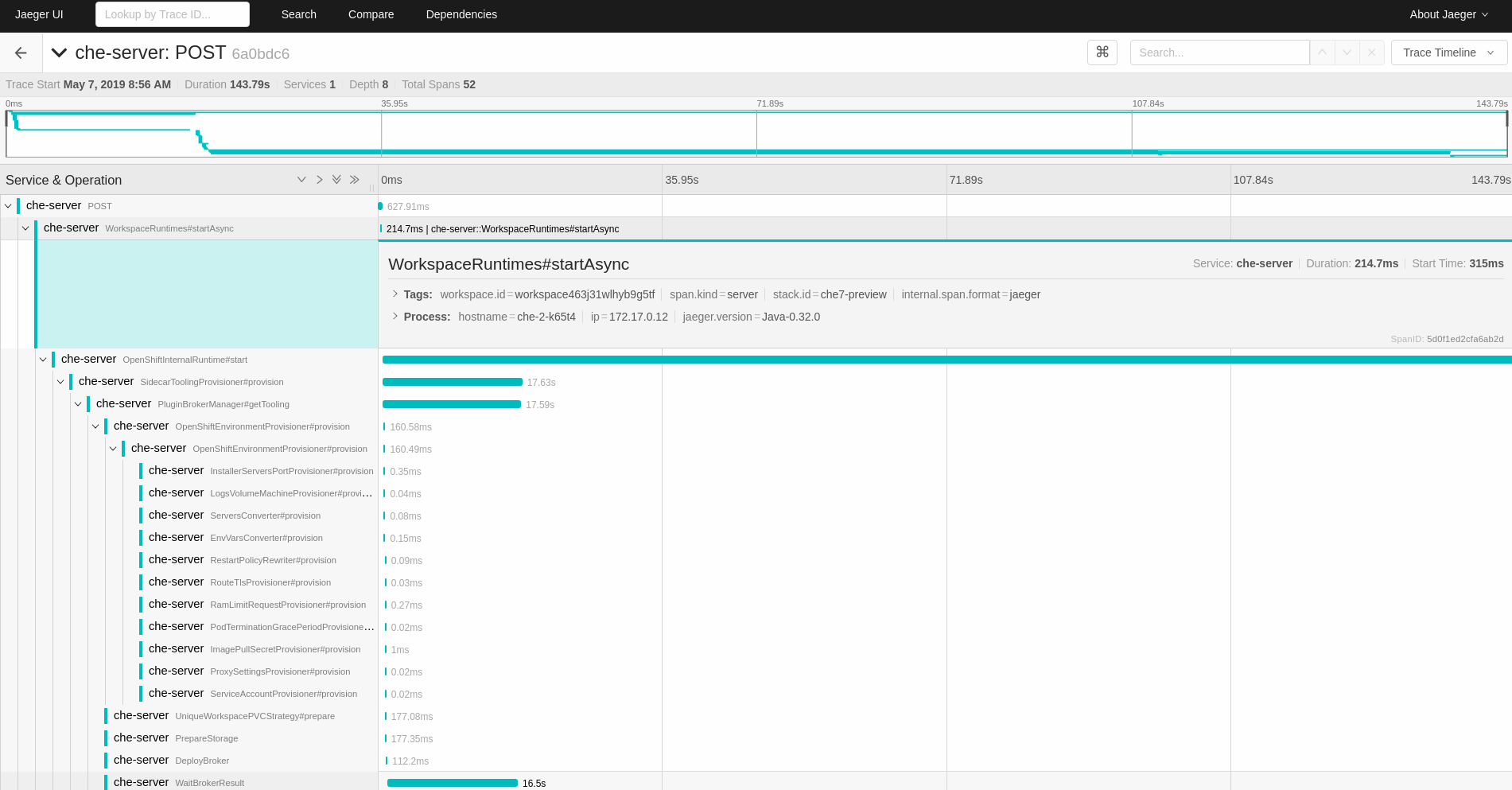

トレースを選択して拡張し、ネストされたスパンのツリーと、タグや期間などの強調表示されたスパンに関する追加情報を表示します。

図6.2 拡張されたトレースツリー

6.6. CodeReady Workspaces トレーシングコードベースの概要および拡張ガイド

CodeReady Workspaces のトレース実装のコアの部分は、che-core-tracing-core および che-core-tracing-web モジュールにあります。

トレース API へのすべての HTTP 要求には独自のトレースがあります。これは、サーバーアプリケーション全体にバインドされる OpenTracing ライブラリー から TracingFilter で実行されます。@Traced アノテーションをメソッドに追加すると、TracingInterceptor はトレーススパンを追加します。

6.6.1. タグ付け

スパンには、操作名、スパンの起点、エラー、およびユーザーのスパンのクエリーやフィルターに役立つその他のタグなど、標準のタグが含まれる場合があります。ワークスペース関連の操作(ワークスペースの開始または停止など)には、userId、workspaceID、stackId などの追加のタグが使用されます。TracingFilter によって作成されたスパンには、HTTP ステータスコードタグもあります。

トレースメソッドでのタグの宣言は、TracingTags クラスからフィールドを設定して静的に実行されます。

TracingTags.WORKSPACE_ID.set(workspace.getId());

TracingTags は、それぞれの AnnotationAware タグ実装のように、一般的に使用されるすべてのタグが宣言されるクラスです。

関連資料

Jaeger UI の使用方法についての詳細は、Jaeger ドキュメントの『Jaeger Getting Started Guide』を参照してください。

第7章 バックアップおよび障害復旧

本セクションでは、CodeReady Workspaces のバックアップおよび障害復旧機能の複数の側面について説明します。

7.1. 外部データベースの設定

PostgreSQL データベースは、CodeReady Workspaces の状態に関するデータを永続化させるために、CodeReady Workspaces サーバーによって使用されます。これには、ユーザーアカウント、ワークスペース、設定についての情報、およびその他の詳細情報が含まれます。

デフォルトで、CodeReady Workspaces Operator はデータベースデプロイメントを作成し、管理します。

ただし、CodeReady Workspaces Operator はバックアップやリカバリーなどの完全なライフサイクル機能をサポートしません。

ビジネスに不可欠な環境では、以下の推奨される障害復旧オプションを使用して外部データベースを設定します。

- 高可用性 (HA)

- PITR (Point In Time Recovery)

オンプレミスの外部 PostgreSQL インスタンスを設定するか、または Amazon Relational Database Service (Amazon RDS) などのクラウドサービスを使用します。Amazon RDS を使用すると、通常の、およびオンデマンドのスナップショットを使用して、回復性のある障害復旧ストラテジーの Multi-Availability Zone 設定で実稼働データベースをデプロイできます。

データベースサンプルの設定例は以下のようになります。

| パラメーター | 値 |

|---|---|

| インスタンスクラス | db.t2.small |

| vCPU | 1 |

| RAM | 2 GB |

| Multi-az | true、2 つのレプリカ |

| エンジンのバージョン | 9.6.11 |

| TLS | enabled |

| 自動化されたバックアップ | 有効 (30 日) |

7.1.1. 外部 PostgreSQL の設定

手順

以下の SQL スクリプトを使用して、CodeReady Workspaces サーバーのユーザーおよびデータベースを作成し、ワークスペースのメタデータなどを永続化させます。

CREATE USER <database-user> WITH PASSWORD '<database-password>' 1 2 CREATE DATABASE <database> 3 GRANT ALL PRIVILEGES ON DATABASE <database> TO <database-user> ALTER USER <database-user> WITH SUPERUSER

以下の SQL スクリプトを使用して、RH-SSO バックエンドのデータベースを作成して、ユーザー情報を永続化させます。

CREATE USER keycloak WITH PASSWORD '<identity-database-password>' 1 CREATE DATABASE keycloak GRANT ALL PRIVILEGES ON DATABASE keycloak TO keycloak- 1

- RH-SSO データベースのパスワード

7.1.2. 外部 PostgreSQL と連携するように CodeReady Workspaces を設定する

前提条件

-

ocツールが利用できる。

手順

CodeReady Workspaces のプロジェクトを事前に作成します。

$ oc create namespace openshift-workspaces

CodeReady Workspaces サーバーデータベースの認証情報を保存するためにシークレットを作成します。

$ oc create secret generic <server-database-credentials> \ 1 --from-literal=user=<database-user> \ 2 --from-literal=password=<database-password> \ 3 -n openshift-workspaces

RH-SSO データベース認証情報を保存するためのシークレットを作成します。

$ oc create secret generic <identity-database-credentials> \ 1 --from-literal=password=<identity-database-password> \ 2 -n openshift-workspaces

パッチを適用して

crwctlコマンドを実行し、Red Hat CodeReady Workspaces をデプロイします。以下に例を示します。$ crwctl server:deploy --che-operator-cr-patch-yaml=patch.yaml ...

patch.yaml には、Operator がデータベースのデプロイを省略し、既存のデータベースの接続詳細を CodeReady Workspaces サーバーに渡すことができるようにするために以下が含まれる必要があります。

spec:

database:

externalDb: true

chePostgresHostName: <hostname> 1

chePostgresPort: <port> 2

chePostgresSecret: <server-database-credentials> 3

chePostgresDb: <database> 4

spec:

auth:

identityProviderPostgresSecret: <identity-database-credentials> 5関連資料

7.2. 永続ボリュームのバックアップ

永続ボリューム (PV) は、ローカルのハードドライブのデスクトップ IDE 用にワークスペースのデータを保存する方法と同様に、CodeReady Workspaces ワークスペースデータを保存します。

データの損失を防ぐには、PV を定期的にバックアップします。PV を含む OpenShift リソースのバックアップおよび復元には、ストレージに依存しないツールを使用することが推奨されます。

7.2.1. 推奨されるバックアップツール: Velero

Velero は、OpenShift アプリケーションおよびそれらの PV をバックアップするオープンソースツールです。Velero を使用すると、以下を実行できます。

- クラウドまたはオンプレミスでデプロイします。

- データ損失が発生した場合にクラスターをバックアップし、復元します。

- クラスターリソースを他のクラスターに移行します。

- 実稼働クラスターを開発およびテスト用に複製します。

または、基礎となるストレージシステムに依存するバックアップソリューションを使用できます。たとえば、Gluster や Ceph 固有のソリューションなどがこれに含まれます。

第8章 ワークスペースの起動を迅速化するイメージのキャッシュ

CodeReady Workspaces ワークスペースの起動時間のパフォーマンスを改善するには、Image Puller を使用して OpenShift クラスターのイメージの事前プルに使用できる CodeReady Workspaces に依存しないコンポーネントを使用します。Image Puller は、関連する CodeReady Workspaces ワークスペースイメージを各ノードで事前にプルするように設定できる DaemonSet を作成する追加の OpenShift デプロイメントです。これらのイメージは、CodeReady Workspaces ワークスペースの起動時にすでに利用可能なため、ワークスペースの開始時間が改善されています。

Image Puller は、設定用に以下のパラメーターを提供します。

表8.1 Image Puller パラメーター

| パラメーター | 使用法 | デフォルト |

|---|---|---|

|

| デーモンセットのヘルスチェック間隔(時間単位) |

|

|

| Puller の実行時にキャッシュされる各イメージのメモリー要求。「Image Puller のメモリーパラメーターの定義」 を参照してください。 |

|

|

| Puller の実行時にキャッシュされる各イメージのメモリー制限。「Image Puller のメモリーパラメーターの定義」 を参照してください。 |

|

|

| Puller の実行時にキャッシュされる各イメージのプロセッサー要求 |

|

|

| Puller の実行時にキャッシュされる各イメージのプロセッサー制限 |

|

|

| 作成するデーモンセットの名前 |

|

|

| 作成するデプロイメントの名前 |

|

|

| 作成するデーモンセットが含まれる OpenShift プロジェクト |

|

|

|

プルするイメージのセミコロンで区切られた一覧 ( | |

|

| デーモンセットによって作成される Pod に適用するノードセレクター |

|

|

| DaemonSet によって作成される Pod に適用されるアフィニティー |

|

|

|

DeamonSet で作成される Pod に追加する |

|

関連資料

8.1. プルするイメージの一覧の定義

Image Puller は、che-machine-exec などの scratch イメージを含むほとんどのイメージを事前プルできます。ただし、traefik などの Dockerfile にボリュームをマウントするイメージは、OpenShift 3.11 における事前プルではサポートされません。

ワークスペースの起動に関連するイメージの事前プルが行われると、ワークスペースの起動時間が短縮されます。以下に例を示します。

- Che-Theia

- ブローカーイメージ

- プラグインサイドカーイメージ

前提条件

-

curlツールが利用できる。curl ホームページを参照してください。 -

jqツールが利用できる。jq ホームページを参照してください。 -

yqツールが利用できる。yq ホームページを参照してください。

手順

OpenShift プラットフォームの関連するコンテナーイメージの一覧を収集します。

例8.1 CodeReady Workspaces 2.11 のすべてのイメージ一覧の取得

$ curl -sSLo- https://raw.githubusercontent.com/redhat-developer/codeready-workspaces-images/crw-2.11-rhel-8/codeready-workspaces-operator-metadata-generated/manifests/codeready-workspaces.csv.yaml \ | yq -r '.spec.relatedImages[]'

ワークスペースの起動フェーズに関連するイメージを保持します。

-

eap -

machineexec -

mongodb -

pluginbroker -

plugin- -

stacks -

theia -

ubi-minimal

-

ターゲットプラットフォームで対応していないコンテナーイメージの一覧から除外します。

AMD64 および Intel 64 (x86_64)の場合は、

openj9イメージを除外します。例8.2

openj9イメージを除く AMD64 および Intel 64 (x86_64)のイメージ一覧che_workspace_plugin_broker_artifacts=registry.redhat.io/codeready-workspaces/pluginbroker-artifacts-rhel8@sha256:a9bf68e6dabbaaaf3e97afe4ac6e97a317e8fd9c05c88e5801fbf01aaa1ebb99; che_workspace_plugin_broker_metadata=registry.redhat.io/codeready-workspaces/pluginbroker-metadata-rhel8@sha256:727f80af1e1f6054ac93cad165bc392f43c951681936b979b98003e06e759643; codeready_workspaces_machineexec_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/machineexec-rhel8@sha256:bfdd8cf61a6fad757f1e8334aa84dbf44baddf897ff8def7496bf6dbc066679d; codeready_workspaces_plugin_java11_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java11-rhel8@sha256:d0337762e71fd4badabcb38a582b2f35e7e7fc1c9c0f2e841e339d45b7bd34ed; codeready_workspaces_plugin_java11_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java11-rhel8@sha256:d0337762e71fd4badabcb38a582b2f35e7e7fc1c9c0f2e841e339d45b7bd34ed; codeready_workspaces_plugin_java8_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java8-rhel8@sha256:b2ceb0039c763e6a38aa370157b476ecb08faf8b2bfb680bada774e149583d62; codeready_workspaces_plugin_java8_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java8-rhel8@sha256:b2ceb0039c763e6a38aa370157b476ecb08faf8b2bfb680bada774e149583d62; codeready_workspaces_plugin_kubernetes_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-kubernetes-rhel8@sha256:45535630e37e3e317772f36b28b47859d32ad1e82505a796139682cdbefb03b8; codeready_workspaces_plugin_openshift_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-openshift-rhel8@sha256:d2384cafc870c497913168508be0d846412c68ace9724baa37ca3c6be9aa4772; codeready_workspaces_stacks_cpp_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-cpp-rhel8@sha256:31ef0774342bc1dbcd91e3b85d68d7a28846500f04ace7a5dfa3116c0cedfeb1; codeready_workspaces_stacks_cpp_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-cpp-rhel8@sha256:31ef0774342bc1dbcd91e3b85d68d7a28846500f04ace7a5dfa3116c0cedfeb1; codeready_workspaces_stacks_dotnet_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-dotnet-rhel8@sha256:6ca14e5a94a98b15f39a353e533cf659b2b3937a86bd51af175dc3eadd8b80d5; codeready_workspaces_stacks_dotnet_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-dotnet-rhel8@sha256:6ca14e5a94a98b15f39a353e533cf659b2b3937a86bd51af175dc3eadd8b80d5; codeready_workspaces_stacks_golang_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-golang-rhel8@sha256:30e71577cb80ffaf1f67a292b4c96ab74108a2361347fc593cbb505784629db2; codeready_workspaces_stacks_golang_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-golang-rhel8@sha256:30e71577cb80ffaf1f67a292b4c96ab74108a2361347fc593cbb505784629db2; codeready_workspaces_stacks_php_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-php-rhel8@sha256:bb7f7ef0ce58695aaf29b3355dd9ee187a94d1d382f68f329f9664ca01772ba2; codeready_workspaces_stacks_php_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-php-rhel8@sha256:bb7f7ef0ce58695aaf29b3355dd9ee187a94d1d382f68f329f9664ca01772ba2; codeready_workspaces_theia_endpoint_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/theia-endpoint-rhel8@sha256:abb4f4c8e1328ea9fc5ca4fe0c809ec007fe348e3d2ccd722e5ba75c02ff448f; codeready_workspaces_theia_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/theia-rhel8@sha256:5ed38a48d18577120993cd3b673a365e31aeb4265c5b4a95dd9d0ac747260392; jboss_eap_7_eap74_openjdk8_openshift_rhel7_devfile_registry_image_g4xdilrqbi______=registry.redhat.io/jboss-eap-7/eap74-openjdk8-openshift-rhel7@sha256:b4a113c4d4972d142a3c350e2006a2b297dc883f8ddb29a88db19c892358632d; jboss_eap_7_eap_xp3_openjdk11_openshift_devfile_registry_image_gmxdaljzbi______=registry.redhat.io/jboss-eap-7/eap-xp3-openjdk11-openshift-rhel8@sha256:3875b2ee2826a6d8134aa3b80ac0c8b5ebc4a7f718335d76dfc3461b79f93d19; pvc_jobs=registry.redhat.io/ubi8/ubi-minimal@sha256:31ccb79b1b2c2d6eff1bee0db23d5b8ab598eafd6238417d9813f1346f717c11; rhscl_mongodb_36_rhel7_devfile_registry_image_gewtkmak=registry.redhat.io/rhscl/mongodb-36-rhel7@sha256:9f799d356d7d2e442bde9d401b720600fd9059a3d8eefea6f3b2ffa721c0dc73;

IBM Z および IBM Power Systems の場合は、

java8およびjava11のopenj9バージョンを使用しdotnetを除外します。例8.3 IBM Z および IBM Power Systems のイメージ一覧:

java8およびjava11のopenj9バージョンを使用し、dotnetを除くche_workspace_plugin_broker_artifacts=registry.redhat.io/codeready-workspaces/pluginbroker-artifacts-rhel8@sha256:a9bf68e6dabbaaaf3e97afe4ac6e97a317e8fd9c05c88e5801fbf01aaa1ebb99; che_workspace_plugin_broker_metadata=registry.redhat.io/codeready-workspaces/pluginbroker-metadata-rhel8@sha256:727f80af1e1f6054ac93cad165bc392f43c951681936b979b98003e06e759643; codeready_workspaces_machineexec_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/machineexec-rhel8@sha256:bfdd8cf61a6fad757f1e8334aa84dbf44baddf897ff8def7496bf6dbc066679d; codeready_workspaces_plugin_java11_openj9_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java11-openj9-rhel8@sha256:8d9930cd3c0b2fa72a6c0d880b4d0b330b1a7a51491f09175134dcc79f2cb376; codeready_workspaces_plugin_java11_openj9_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java11-openj9-rhel8@sha256:8d9930cd3c0b2fa72a6c0d880b4d0b330b1a7a51491f09175134dcc79f2cb376; codeready_workspaces_plugin_java8_openj9_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java8-openj9-rhel8@sha256:d7ec33ce2fa61a06fade63e2b516409c465bd5516030dd482e2f4bdb2d676c9f; codeready_workspaces_plugin_java8_openj9_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java8-openj9-rhel8@sha256:d7ec33ce2fa61a06fade63e2b516409c465bd5516030dd482e2f4bdb2d676c9f; codeready_workspaces_plugin_kubernetes_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-kubernetes-rhel8@sha256:45535630e37e3e317772f36b28b47859d32ad1e82505a796139682cdbefb03b8; codeready_workspaces_plugin_openshift_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-openshift-rhel8@sha256:d2384cafc870c497913168508be0d846412c68ace9724baa37ca3c6be9aa4772; codeready_workspaces_stacks_cpp_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-cpp-rhel8@sha256:31ef0774342bc1dbcd91e3b85d68d7a28846500f04ace7a5dfa3116c0cedfeb1; codeready_workspaces_stacks_cpp_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-cpp-rhel8@sha256:31ef0774342bc1dbcd91e3b85d68d7a28846500f04ace7a5dfa3116c0cedfeb1; codeready_workspaces_stacks_golang_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-golang-rhel8@sha256:30e71577cb80ffaf1f67a292b4c96ab74108a2361347fc593cbb505784629db2; codeready_workspaces_stacks_golang_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-golang-rhel8@sha256:30e71577cb80ffaf1f67a292b4c96ab74108a2361347fc593cbb505784629db2; codeready_workspaces_stacks_php_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-php-rhel8@sha256:bb7f7ef0ce58695aaf29b3355dd9ee187a94d1d382f68f329f9664ca01772ba2; codeready_workspaces_stacks_php_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-php-rhel8@sha256:bb7f7ef0ce58695aaf29b3355dd9ee187a94d1d382f68f329f9664ca01772ba2; codeready_workspaces_theia_endpoint_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/theia-endpoint-rhel8@sha256:abb4f4c8e1328ea9fc5ca4fe0c809ec007fe348e3d2ccd722e5ba75c02ff448f; codeready_workspaces_theia_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/theia-rhel8@sha256:5ed38a48d18577120993cd3b673a365e31aeb4265c5b4a95dd9d0ac747260392; jboss_eap_7_eap74_openjdk8_openshift_rhel7_devfile_registry_image_g4xdilrqbi______=registry.redhat.io/jboss-eap-7/eap74-openjdk8-openshift-rhel7@sha256:b4a113c4d4972d142a3c350e2006a2b297dc883f8ddb29a88db19c892358632d; jboss_eap_7_eap_xp3_openj9_11_openshift_devfile_registry_image_gmxdacq_=registry.redhat.io/jboss-eap-7/eap-xp3-openj9-11-openshift-rhel8@sha256:53684e34b0dbe8560d2c330b0761b3eb17982edc1c947a74c36d29805bda6736; jboss_eap_7_eap_xp3_openjdk11_openshift_devfile_registry_image_gmxdaljzbi______=registry.redhat.io/jboss-eap-7/eap-xp3-openjdk11-openshift-rhel8@sha256:3875b2ee2826a6d8134aa3b80ac0c8b5ebc4a7f718335d76dfc3461b79f93d19; pvc_jobs=registry.redhat.io/ubi8/ubi-minimal@sha256:31ccb79b1b2c2d6eff1bee0db23d5b8ab598eafd6238417d9813f1346f717c11; rhscl_mongodb_36_rhel7_devfile_registry_image_gewtkmak=registry.redhat.io/rhscl/mongodb-36-rhel7@sha256:9f799d356d7d2e442bde9d401b720600fd9059a3d8eefea6f3b2ffa721c0dc73;

プル前の一覧からイメージを判別します。

ワークスペースの起動時間を短縮するには、ワークスペース関連のイメージを事前にプルすることを検討してください。

-

theia-rhel8 -

theia-endpoint-rhel8 -

pluginbroker-artifacts-rhel8 -

pluginbroker-metadata-rhel8 -

stacks-*-rhel8 plugin-*-rhel8- スタックイメージの一覧: コンテナーイメージ - スタック

- プラグインイメージの一覧: コンテナーイメージ - プラグイン

-

関連資料

8.2. Image Puller のメモリーパラメーターの定義

メモリー要求および制限パラメーターを定義して、コンテナーをプルし、プラットフォームに実行するのに十分なメモリーがあることを確認します。

前提条件

手順

-

CACHING_MEMORY_REQUESTまたはCACHING_MEMORY_LIMITの最小値を定義するには、プルする各コンテナーイメージの実行に必要なメモリー容量を考慮してください。 CACHING_MEMORY_REQUESTまたはCACHING_MEMORY_LIMITの最大値を定義するには、クラスターのデーモンセット Pod に割り当てられるメモリーの合計を考慮します。(memory limit) * (number of images) * (number of nodes in the cluster)

コンテナーのメモリー制限が

20Miの 20 ノードで 5 つのイメージをプルする場合、2000Miのメモリーが必要です。

8.3. CodeReady Workspaces Operator を使用した Image Puller のインストール

本セクションでは、CodeReady Workspaces Operatorを使用して、テクノロジープレビュー状態でコミュニティがサポートする機能であるImage Pullerをインストールする方法を説明します。

前提条件

- 「プルするイメージの一覧の定義」

- 「Image Puller のメモリーパラメーターの定義」

- Operator Lifecycle Manager および OperatorHub が OpenShift インスタンスで利用できる。OpenShift は、バージョン 4.2 以降のバージョンを提供します。

- CodeReady Workspaces Operator が利用できる。OperatorHub を使用した OpenShift 4 への CodeReady Workspaces のインストールを参照してください。

手順

.spec.imagePuller.enableをtrueに設定して、CheClusterカスタムリソースの Image Puller を有効にします。apiVersion: org.eclipse.che/v1 kind: CheCluster metadata: name: codeready-workspaces spec: # ... imagePuller: enable: trueCheClusterカスタムリソースに Image Puller を設定します。apiVersion: org.eclipse.che/v1 kind: CheCluster metadata: name: codeready-workspaces spec: ... imagePuller: enable: true spec: configMapName: <kubernetes-image-puller> daemonsetName: <kubernetes-image-puller> deploymentName: <kubernetes-image-puller> images: 'che_workspace_plugin_broker_artifacts=registry.redhat.io/codeready-workspaces/pluginbroker-artifacts-rhel8@sha256:a9bf68e6dabbaaaf3e97afe4ac6e97a317e8fd9c05c88e5801fbf01aaa1ebb99;che_workspace_plugin_broker_metadata=registry.redhat.io/codeready-workspaces/pluginbroker-metadata-rhel8@sha256:727f80af1e1f6054ac93cad165bc392f43c951681936b979b98003e06e759643;codeready_workspaces_machineexec_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/machineexec-rhel8@sha256:bfdd8cf61a6fad757f1e8334aa84dbf44baddf897ff8def7496bf6dbc066679d;codeready_workspaces_plugin_java11_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java11-rhel8@sha256:d0337762e71fd4badabcb38a582b2f35e7e7fc1c9c0f2e841e339d45b7bd34ed;codeready_workspaces_plugin_java11_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java11-rhel8@sha256:d0337762e71fd4badabcb38a582b2f35e7e7fc1c9c0f2e841e339d45b7bd34ed;codeready_workspaces_plugin_java8_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java8-rhel8@sha256:b2ceb0039c763e6a38aa370157b476ecb08faf8b2bfb680bada774e149583d62;codeready_workspaces_plugin_java8_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java8-rhel8@sha256:b2ceb0039c763e6a38aa370157b476ecb08faf8b2bfb680bada774e149583d62;codeready_workspaces_plugin_kubernetes_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-kubernetes-rhel8@sha256:45535630e37e3e317772f36b28b47859d32ad1e82505a796139682cdbefb03b8;codeready_workspaces_plugin_openshift_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-openshift-rhel8@sha256:d2384cafc870c497913168508be0d846412c68ace9724baa37ca3c6be9aa4772;codeready_workspaces_stacks_cpp_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-cpp-rhel8@sha256:31ef0774342bc1dbcd91e3b85d68d7a28846500f04ace7a5dfa3116c0cedfeb1;codeready_workspaces_stacks_cpp_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-cpp-rhel8@sha256:31ef0774342bc1dbcd91e3b85d68d7a28846500f04ace7a5dfa3116c0cedfeb1;codeready_workspaces_stacks_dotnet_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-dotnet-rhel8@sha256:6ca14e5a94a98b15f39a353e533cf659b2b3937a86bd51af175dc3eadd8b80d5;codeready_workspaces_stacks_dotnet_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-dotnet-rhel8@sha256:6ca14e5a94a98b15f39a353e533cf659b2b3937a86bd51af175dc3eadd8b80d5;codeready_workspaces_stacks_golang_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-golang-rhel8@sha256:30e71577cb80ffaf1f67a292b4c96ab74108a2361347fc593cbb505784629db2;codeready_workspaces_stacks_golang_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-golang-rhel8@sha256:30e71577cb80ffaf1f67a292b4c96ab74108a2361347fc593cbb505784629db2;codeready_workspaces_stacks_php_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-php-rhel8@sha256:bb7f7ef0ce58695aaf29b3355dd9ee187a94d1d382f68f329f9664ca01772ba2;codeready_workspaces_stacks_php_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-php-rhel8@sha256:bb7f7ef0ce58695aaf29b3355dd9ee187a94d1d382f68f329f9664ca01772ba2;codeready_workspaces_theia_endpoint_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/theia-endpoint-rhel8@sha256:abb4f4c8e1328ea9fc5ca4fe0c809ec007fe348e3d2ccd722e5ba75c02ff448f;codeready_workspaces_theia_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/theia-rhel8@sha256:5ed38a48d18577120993cd3b673a365e31aeb4265c5b4a95dd9d0ac747260392;jboss_eap_7_eap74_openjdk8_openshift_rhel7_devfile_registry_image_g4xdilrqbi______=registry.redhat.io/jboss-eap-7/eap74-openjdk8-openshift-rhel7@sha256:b4a113c4d4972d142a3c350e2006a2b297dc883f8ddb29a88db19c892358632d;jboss_eap_7_eap_xp3_openjdk11_openshift_devfile_registry_image_gmxdaljzbi______=registry.redhat.io/jboss-eap-7/eap-xp3-openjdk11-openshift-rhel8@sha256:3875b2ee2826a6d8134aa3b80ac0c8b5ebc4a7f718335d76dfc3461b79f93d19;pvc_jobs=registry.redhat.io/ubi8/ubi-minimal@sha256:31ccb79b1b2c2d6eff1bee0db23d5b8ab598eafd6238417d9813f1346f717c11;rhscl_mongodb_36_rhel7_devfile_registry_image_gewtkmak=registry.redhat.io/rhscl/mongodb-36-rhel7@sha256:9f799d356d7d2e442bde9d401b720600fd9059a3d8eefea6f3b2ffa721c0dc73;'

サポートされている Image Puller を使用するには、これを KubernetesImagePuller Operator とは別にインストールします。Red Hat が提供する追加のテストおよび検証により、Red Hat の公式ビルドの利点。

CodeReady Workspaces のインストール時に Operator Hub での KubernetesImagePuller の使用を有効にし、使用するコミュニティーでサポートされるバージョンを設定します。

デフォルトイメージ

-

CodeReady Workspaces Operator は、

CheClusterカスタムリソースを作成する前にイメージがこのフィールドに追加されていない場合に、ワークスペースの起動(Theia イメージ、プラグインブローカーイメージ、サイドカープラグインイメージ)に使用されるデフォルトイメージを.spec.imagePuller.spec.imagesフィールドに入力します。CodeReady Workspaces Operator は、CodeReady Workspaces のロールアウト更新後に.spec.imagePuller.spec.imagesフィールドのデフォルトイメージを更新します。ただし、CheClusterカスタムリソースを作成する前に、イメージが.spec.imagePuller.spec.imagesフィールドに追加された場合、CodeReady Workspaces Operator はデフォルトイメージを追加しません。 -

CheClusterカスタムリソースの作成 後 にユーザーによって提供されるイメージが.spec.imagePuller.spec.imagesフィールドに追加されると、CodeReady Workspaces Operator は後続の CodeReady Workspaces ロールアウトの更新時にデフォルトイメージを更新します。ロールアウトの更新後も、デフォルト以外のイメージは.spec.imagePuller.spec.imagesフィールドで変更されないままになります。

検証

-

OpenShift は

kubernetes-image-puller-operatorサブスクリプションを作成します。 eclipse-che namespaceには コミュニティーでサポートされるcommunity supported Kubernetes Image Puller OperatorClusterServiceVersionが含まれます。$ oc get clusterserviceversions

eclipse-che namespaceにはkubernetes-image-pullerおよびkubernetes-image-puller-operatorデプロイメントが含まれます。$ oc get deployments

コミュニティーがサポートする Kubernetes Image Puller Operator は

KubernetesImagePullerカスタムリソースを作成します。$ oc get kubernetesimagepullers

CodeReady Workspaces Operator を使用した Image Puller のアンインストール

-

CheClusterカスタムリソースを編集し、.spec.imagePuller.enableをfalseに編集します。 -

CheClusterカスタムリソースを編集し、.spec.imagePuller.specを、 CodeReady Workspaces Operator のオプションの Image Puller パラメーターを設定できるように設定します。

8.4. OperatorHub を使用した OpenShift 4 での Image Puller のインストール

この手順では、Operator を使用してコミュニティーでサポートされる Kubernetes Image Puller Operator を OpenShift 4 にインストールする方法について説明します。

前提条件

- OpenShift 4 の実行中のインスタンスの管理者アカウント

- 「プルするイメージの一覧の定義」

- 「Image Puller のメモリーパラメーターの定義」

手順

- Image Puller をホストする OpenShift プロジェクト <kubernetes-image-puller> を作成するには、OpenShift Web コンソールを開き、Home → Projects セクションに移動し、Create Project をクリックします。

プロジェクトの詳細を指定します。

- Name: <kubernetes-image-puller>

- Display Name: <Image Puller>

- Description: <Kubernetes Image Puller>

- Operators → OperatorHub に移動します。

-

Filter by keywordボックスを使用して、

community supported Kubernetes Image Puller Operatorを検索します。community supported Kubernetes Image Puller Operator をクリックします。 - Operator の説明を確認します。Continue → Install をクリックします。

- Installation Mode について A specific project on the cluster を選択します。ドロップダウンで、OpenShift プロジェクト <kubernetes-image-puller> を見つけます。Subscribe をクリックします。

- コミュニティーがサポートする Kubernetes Image Puller Operator のインストールを待機します。KubernetesImagePuller → Create instance をクリックします。

-

YAML エディターのあるリダイレクトされるウィンドウで、

KubernetesImagePullerカスタムリソースに変更を加え、Create をクリックします。 - <kubernetes-image-puller> OpenShift プロジェクトの Workloads および Pods メニューに移動します。Image Puller が利用可能であることを確認します。

8.5. OpenShift テンプレートを使用した OpenShift への Image Puller のインストール

この手順では、OpenShift テンプレートを使用して Kubernetes Image Puller を OpenShift にインストールする方法を説明します。

前提条件

- 実行中の OpenShift クラスター。

-

ocツールが利用できる。 - 「プルするイメージの一覧の定義」.

- 「Image Puller のメモリーパラメーターの定義」

手順

Image Puller リポジトリーのクローンを作成し、OpenShift テンプレートが含まれるディレクトリーを取得します。

$ git clone https://github.com/che-incubator/kubernetes-image-puller $ cd kubernetes-image-puller/deploy/openshift

以下のパラメーターを使用して、

app.yaml、configmap.yamlおよびserviceaccount.yamlOpenShift テンプレートを設定します。表8.2

app.yamlの Image Puller OpenShift テンプレートパラメーター値 使用法 デフォルト DEPLOYMENT_NAMEConfigMap の

DEPLOYMENT_NAMEの値kubernetes-image-pullerIMAGEkubernetes-image-pullerデプロイメントに使用されるイメージregistry.redhat.io/codeready-workspaces/imagepuller-rhel8:2.11IMAGE_TAGプルするイメージタグ

latestSERVICEACCOUNT_NAMEデプロイメントで作成され、使用される ServiceAccount の名前

kubernetes-image-puller表8.3

configmap.yamlの Image Puller OpenShift テンプレートパラメーター値 使用法 デフォルト CACHING_CPU_LIMITConfigMap の

CACHING_CPU_LIMITの値.2CACHING_CPU_REQUESTConfigMap の

CACHING_CPU_REQUESTの値.05CACHING_INTERVAL_HOURSConfigMap の

CACHING_INTERVAL_HOURSの値"1"CACHING_MEMORY_LIMITConfigMap の

CACHING_MEMORY_LIMITの値"20Mi"CACHING_MEMORY_REQUESTConfigMap の

CACHING_MEMORY_REQUESTの値"10Mi"DAEMONSET_NAMEConfigMap の

DAEMONSET_NAMEの値kubernetes-image-pullerDEPLOYMENT_NAMEConfigMap の

DEPLOYMENT_NAMEの値kubernetes-image-pullerIMAGESConfigMap の

IMAGESの値'che_workspace_plugin_broker_artifacts=registry.redhat.io/codeready-workspaces/pluginbroker-artifacts-rhel8@sha256:a9bf68e6dabbaaaf3e97afe4ac6e97a317e8fd9c05c88e5801fbf01aaa1ebb99;che_workspace_plugin_broker_metadata=registry.redhat.io/codeready-workspaces/pluginbroker-metadata-rhel8@sha256:727f80af1e1f6054ac93cad165bc392f43c951681936b979b98003e06e759643;codeready_workspaces_machineexec_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/machineexec-rhel8@sha256:bfdd8cf61a6fad757f1e8334aa84dbf44baddf897ff8def7496bf6dbc066679d;codeready_workspaces_plugin_java11_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java11-rhel8@sha256:d0337762e71fd4badabcb38a582b2f35e7e7fc1c9c0f2e841e339d45b7bd34ed;codeready_workspaces_plugin_java11_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java11-rhel8@sha256:d0337762e71fd4badabcb38a582b2f35e7e7fc1c9c0f2e841e339d45b7bd34ed;codeready_workspaces_plugin_java8_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java8-rhel8@sha256:b2ceb0039c763e6a38aa370157b476ecb08faf8b2bfb680bada774e149583d62;codeready_workspaces_plugin_java8_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-java8-rhel8@sha256:b2ceb0039c763e6a38aa370157b476ecb08faf8b2bfb680bada774e149583d62;codeready_workspaces_plugin_kubernetes_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-kubernetes-rhel8@sha256:45535630e37e3e317772f36b28b47859d32ad1e82505a796139682cdbefb03b8;codeready_workspaces_plugin_openshift_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/plugin-openshift-rhel8@sha256:d2384cafc870c497913168508be0d846412c68ace9724baa37ca3c6be9aa4772;codeready_workspaces_stacks_cpp_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-cpp-rhel8@sha256:31ef0774342bc1dbcd91e3b85d68d7a28846500f04ace7a5dfa3116c0cedfeb1;codeready_workspaces_stacks_cpp_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-cpp-rhel8@sha256:31ef0774342bc1dbcd91e3b85d68d7a28846500f04ace7a5dfa3116c0cedfeb1;codeready_workspaces_stacks_dotnet_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-dotnet-rhel8@sha256:6ca14e5a94a98b15f39a353e533cf659b2b3937a86bd51af175dc3eadd8b80d5;codeready_workspaces_stacks_dotnet_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-dotnet-rhel8@sha256:6ca14e5a94a98b15f39a353e533cf659b2b3937a86bd51af175dc3eadd8b80d5;codeready_workspaces_stacks_golang_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-golang-rhel8@sha256:30e71577cb80ffaf1f67a292b4c96ab74108a2361347fc593cbb505784629db2;codeready_workspaces_stacks_golang_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-golang-rhel8@sha256:30e71577cb80ffaf1f67a292b4c96ab74108a2361347fc593cbb505784629db2;codeready_workspaces_stacks_php_devfile_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-php-rhel8@sha256:bb7f7ef0ce58695aaf29b3355dd9ee187a94d1d382f68f329f9664ca01772ba2;codeready_workspaces_stacks_php_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/stacks-php-rhel8@sha256:bb7f7ef0ce58695aaf29b3355dd9ee187a94d1d382f68f329f9664ca01772ba2;codeready_workspaces_theia_endpoint_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/theia-endpoint-rhel8@sha256:abb4f4c8e1328ea9fc5ca4fe0c809ec007fe348e3d2ccd722e5ba75c02ff448f;codeready_workspaces_theia_plugin_registry_image_gixdcmik=registry.redhat.io/codeready-workspaces/theia-rhel8@sha256:5ed38a48d18577120993cd3b673a365e31aeb4265c5b4a95dd9d0ac747260392;jboss_eap_7_eap74_openjdk8_openshift_rhel7_devfile_registry_image_g4xdilrqbi______=registry.redhat.io/jboss-eap-7/eap74-openjdk8-openshift-rhel7@sha256:b4a113c4d4972d142a3c350e2006a2b297dc883f8ddb29a88db19c892358632d;jboss_eap_7_eap_xp3_openjdk11_openshift_devfile_registry_image_gmxdaljzbi______=registry.redhat.io/jboss-eap-7/eap-xp3-openjdk11-openshift-rhel8@sha256:3875b2ee2826a6d8134aa3b80ac0c8b5ebc4a7f718335d76dfc3461b79f93d19;pvc_jobs=registry.redhat.io/ubi8/ubi-minimal@sha256:31ccb79b1b2c2d6eff1bee0db23d5b8ab598eafd6238417d9813f1346f717c11;rhscl_mongodb_36_rhel7_devfile_registry_image_gewtkmak=registry.redhat.io/rhscl/mongodb-36-rhel7@sha256:9f799d356d7d2e442bde9d401b720600fd9059a3d8eefea6f3b2ffa721c0dc73;'NAMESPACEConfigMap の

NAMESPACEの値k8s-image-pullerNODE_SELECTORConfigMap の

NODE_SELECTORの値"{}"表8.4

serviceaccount.yamlの Image Puller OpenShift テンプレートパラメーター値 使用法 デフォルト SERVICEACCOUNT_NAMEデプロイメントで作成され、使用される ServiceAccount の名前

kubernetes-image-pullerImage Puller をホストする OpenShift プロジェクトを作成します。

$ oc new-project <k8s-image-puller>テンプレートを処理してから適用し、Puller をインストールします。

$ oc process -f serviceaccount.yaml | oc apply -f - $ oc process -f configmap.yaml | oc apply -f - $ oc process -f app.yaml | oc apply -f -

検証手順

<kubernetes-image-puller> デプロイメントおよび <kubernetes-image-puller> デーモンセットがあることを確認します。デーモンセットでは、クラスター内の各ノードに Pod が必要です。

$ oc get deployment,daemonset,pod --namespace <k8s-image-puller><kubernetes-image-puller>

ConfigMapの値を確認します。$ oc get configmap <kubernetes-image-puller> --output yaml

第9章 ID および承認の管理

このセクションでは、Red Hat CodeReady Workspaces の ID および認証の管理についての各種の側面について説明します。

9.1. ユーザーの認証

以下では、CodeReady Workspaces サーバー上とワークスペース内の両方で、Red Hat CodeReady Workspaces のユーザー認証のすべての側面について説明します。これには、すべての REST API エンドポイント、WebSocket または JSON RPC 接続、一部の Web リソースのセキュリティーを保護することが含まれます。

すべての認証タイプは、JWT オープン標準を、ユーザー ID 情報を転送するコンテナーとして使用します。さらに、CodeReady Workspaces サーバー認証は、RH-SSO によってデフォルトで提供される OpenID Connect プロトコル実装に基づいて行われます。

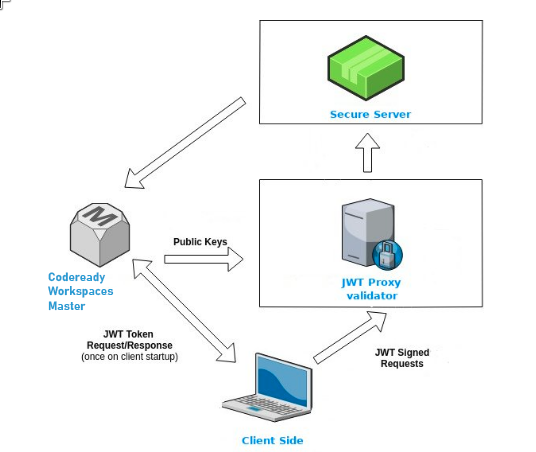

ワークスペースでの認証は、自己署名されたワークごとの JWT トークンの発行と、JWTProxy に基づく専用サービスでの検証について示唆します。

9.1.1. CodeReady Workspaces サーバーに対する認証

9.1.1.1. 他の認証の実装を使用した CodeReady Workspaces サーバーに対する認証

この手順では、RH-SSO 以外の OpenID Connect (OIDC) 認証の実装を使用する方法について説明します。

手順

-

multiuser.propertiesファイルに保存されている認証設定パラメーターを更新します (例: クライアント ID、認証 URL、レルム名)。 -

単一のフィルターまたはフィルターチェーンを作成してトークンを検証し、CodeReady Workspaces ダッシュボードでユーザーを作成し、

subjectオブジェクトを作成します。 - 新規の認証プロバイダーが OpenID プロトコルをサポートする場合、設定エンドポイントで利用可能な OIDC JS クライアントライブラリーを使用してください。これは特定の実装から分離されるためです。

- 選択されたプロバイダーがユーザー (名前および姓、肩書き) についての追加データを保存する場合、この情報を提供するプロバイダーに固有の ProfileDao 実装を作成することが推奨されます。

9.1.1.2. OAuth を使用した CodeReady Workspaces サーバーに対する認証

サードパーティーサービスとのユーザーの対話を容易にするために、CodeReady Workspaces サーバーは OAuth 認証をサポートします。OAuth トークンは、GitHub 関連のプラグインにも使用されます。

OAuth 認証には、2 つの主要なフローがあります。

- delegated

- デフォルトです。OAuth 認証を RH-SSO サーバーに委譲します。

- embedded

- ビルトイン CodeReady Workspaces サーバーメカニズムを使用して OAuth プロバイダーと通信します。

2 つの実装間で切り替えるには、che.oauth.service_mode=<embedded|delegated> 設定プロパティーを使用します。

OAuth API の主な REST エンドポイントは /api/oauth であり、以下が含まれます。

-

OAuth 認証フローを開始できる認証メソッドの

/authenticate。 -

プロバイダーからのコールバックを処理するコールバックメソッドの

/callback。 -

現行ユーザーの OAuth トークンを取得するためのトークン GET メソッドの

/token。 -

現行ユーザーの OAuth トークンを無効にするためのトークン DELETE メソッドの

/token。 -

設定済みのアイデンティティープロバイダーの一覧を取得する GET メソッドの

/。

9.1.1.3. Swagger または REST クライアントを使用したクエリーの実行

ユーザーの RH-SSO トークンを使用して、REST クライアントでユーザーの代わりにセキュアな API に対してクエリーを実行します。有効なトークンは、Request ヘッダーまたは ?token=$token クエリーパラメーターとして割り当てる必要があります。

CodeReady Workspaces Swagger インターフェース \https://codeready-<openshift_deployment_name>.<domain_name>/swagger にアクセスします。アクセストークンが Request ヘッダーに含まれるように、ユーザーは RH-SSO で署名する必要があります。

9.1.2. CodeReady Workspaces ワークスペースでの認証

ワークスペースコンテナーには、認証で保護される必要のあるサービスが含まれる場合があります。このように保護されるサービスは、セキュア なサービスと呼ばれます。これらのサービスのセキュリティーを保護するには、マシンの認証メカニズムを使用します。

JWT トークンを使用すると、RH-SSO トークンをワークスペースコンテナーに渡す必要がなくなります(セキュアではなくなる可能性があります)。また、RH-SSO トークンの有効期間は比較的短く、定期的な更新またはリフレッシュが必要になる場合があります。このため、クライアントの同じユーザーセッショントークンを管理し、これらとの同期を維持するのは容易ではありません。

図9.1 ワークスペース内の認証

9.1.2.1. セキュアなサーバーの作成

CodeReady Workspaces ワークスペースでセキュアなサーバーを作成するには、devfile の dockerimage タイプコンポーネントで、エンドポイントの secure 属性を true に設定します。

セキュアなサーバーの devfile スニペット

components:

- type: dockerimage

endpoints:

- attributes:

secure: 'true'

9.1.2.2. ワークスペース JWT トークン

ワークスペーストークンは、要求に以下の情報が含まれる JSON Web トークン (JWT) です。

-

uid: このトークンを所有するユーザーの ID -

uname: このトークンを所有するユーザーの名前 -

wsid: このトークンでクエリーできるワークスペースの ID

すべてのユーザーには、各ワークスペースに固有の個人用トークンが提供されます。トークンと署名の構造は、RH-SSO の場合とは異なります。以下は、トークンビューの例です。

# Header

{

"alg": "RS512",

"kind": "machine_token"

}

# Payload

{

"wsid": "workspacekrh99xjenek3h571",

"uid": "b07e3a58-ed50-4a6e-be17-fcf49ff8b242",

"uname": "john",

"jti": "06c73349-2242-45f8-a94c-722e081bb6fd"

}

# Signature

{

"value": "RSASHA256(base64UrlEncode(header) + . + base64UrlEncode(payload))"

}RSA アルゴリズムを使用した SHA-256 暗号は、JWT トークンの署名に使用されます。これは設定不可です。また、トークンの署名に使用されるキーペアの公開部分を配布するパブリックサービスはありません。

9.1.2.3. マシントークンの検証

マシントークン (JWT トークン) の検証は、別の Pod で実行される JWTProxy と共に専用の per-workspace サービスを使用して実行されます。ワークスペースが起動すると、このサービスは CodeReady Workspaces サーバーから SHA キーの公開部分を受信します。セキュアなサーバーごとに個別の検証エンドポイントが作成されます。トラフィックがそのエンドポイントに到達すると、JWTProxy は cookie またはヘッダーからトークンを抽出し、公開鍵の部分を使用して検証します。

CodeReady Workspaces サーバーをクエリーするには、ワークスペースサーバーは CHE_MACHINE_TOKEN 環境変数で提供されるマシントークンを使用できます。このトークンは、ワークスペースを起動するユーザーのトークンです。このような要求の範囲は、現在のワークスペースにのみ制限されます。許可される操作の一覧も厳密に制限されます。

9.2. ユーザーの認証

CodeReady Workspaces でのユーザー認証は、パーミッションモデルに基づいて行われます。パーミッションは、ユーザーの許可されるアクションを制御し、セキュリティーモデルを確立するために使用されます。すべての要求は、認証にパスした後に、現行ユーザーのサブジェクトに必要なパーミッションがあるかどうかについて検証されます。CodeReady Workspaces が管理するリソースを制御し、ユーザーにパーミッションを割り当てることで特定のアクションを許可できます。

パーミッションは以下のエンティティーに適用できます。

- ワークスペース

- システム

すべてのパーミッションは、提供される REST API を使用して管理できます。API は、\https://codeready-<openshift_deployment_name>.<domain_name>/swagger/#!/permissions で Swagger を使用して文書化されます。

9.2.1. CodeReady Workspaces ワークスペースパーミッション

ワークスペースを作成するユーザーはワークスペースの所有者です。デフォルトで、ワークスペースの所有者には、パーミッション read、use、run、configure、setPermissions、および delete があります。ワークスペースの所有者は、ユーザーをワークスペースに招待し、他のユーザーのワークスペースのパーミッションを制御できます。

ワークスペースには以下のパーミッションが関連付けられています。

表9.1 CodeReady Workspaces ワークスペースパーミッション

| パーミッション | 詳細 |

|---|---|

| read | ワークスペース設定の読み取りを許可します。 |

| use | ワークスペースの使用や、これとの対話を許可します。 |

| run | ワークスペースの開始および停止を許可します。 |

| configure | ワークスペース設定の定義および変更を許可します。 |

| setPermissions | その他のユーザーのワークスペースパーミッションの更新を許可します。 |

| 削除 | ワークスペースの削除を許可します。 |

9.2.2. CodeReady Workspaces システムパーミッション

CodeReady Workspaces のシステムパーミッションは、CodeReady Workspaces インストール全体のさまざまな側面を制御します。以下のパーミッションがシステムに適用されます。

表9.2 CodeReady Workspaces システムパーミッション

| パーミッション | 詳細 |

|---|---|

| manageSystem | システムおよびワークスペースの制御を許可します。 |

| setPermissions | システムでのユーザーのパーミッションの更新を許可します。 |

| manageUsers | ユーザーの作成および管理を許可します。 |

| monitorSystem | サーバーの状態の監視に使用するエンドポイントへのアクセスを許可します。 |

すべてのシステムパーミッションは、CHE_SYSTEM_ADMIN__NAME プロパティーで設定した管理ユーザーに付与されます (デフォルトは admin です)。システムのパーミッションは CodeReady Workspaces サーバーの起動時に付与されます。ユーザーが CodeReady Workspaces ユーザーデータベースにない場合は、最初のユーザーのログイン後に表示されます。

9.2.3. manageSystem パーミッション

manageSystem パーミッションを 持つ ユーザーは、以下のサービスにアクセスできます。

| パス | HTTP メソッド | 詳細 |

|---|---|---|

| /resource/free/ | GET | 空きリソース制限を取得します。 |

| /resource/free/{accountId} | GET | 指定のアカウントの空きリソース制限を取得します。 |

| /resource/free/{accountId} | POST | 指定のアカウントの空きリソース制限を編集します。 |

| /resource/free/{accountId} | DELETE | 指定のアカウントの空きリソース制限を削除します。 |

| /installer/ | POST | インストーラーをレジストリーに追加します。 |

| /installer/{key} | PUT | レジストリーでインストーラーを更新します。 |

| /installer/{key} | DELETE | レジストリーからインストーラーを削除します。 |

| /logger/ | GET | CodeReady Workspaces サーバーのロギング設定を取得します。 |

| /logger/{name} | GET | CodeReady Workspaces サーバーで、ロガーの名前でロガーの設定を取得します。 |

| /logger/{name} | PUT | CodeReady Workspaces サーバーでロガーを作成します。 |

| /logger/{name} | POST | CodeReady Workspaces サーバーでロガーを編集します。 |

| /resource/{accountId}/details | GET | 指定のアカウントのリソースに関する詳細情報を取得します。 |

| /system/stop | POST | すべてのシステムサービスをシャットダウンし、CodeReady Workspaces の停止に向けて準備します。 |

9.2.4. monitorSystem パーミッション

monitorSystem パーミッションを持つユーザーは、以下のサービスにアクセスできます。

| パス | HTTP メソッド | 詳細 |

|---|---|---|

| /activity | GET | 一定期間に特定の状態に置かれているワークスペースを取得します。 |

9.2.5. CodeReady Workspaces パーミッションの一覧表示

特定の リソース に適用される CodeReady Workspaces パーミッションを一覧表示するには、GET /permissions 要求を実行します。

user に適用されるパーミッションを一覧表示するには、GET /permissions/{domain} 要求を実行します。

すべてのユーザー に適用されるパーミッションを一覧表示するには、GET /permissions/{domain}/all 要求を実行します。この情報を表示するには、ユーザーに manageSystem パーミッションが必要です。

適切なドメイン値は次のとおりです。

- system

- organization

- workspace

ドメインは任意です。ドメインを指定しないと、API はすべてのドメインについて想定されるすべてのパーミッションを返します。

9.2.6. CodeReady Workspaces パーミッションの割り当て

リソースにパーミッションを割り当てるには、POST /permissions 要求を実行します。適切なドメイン値は次のとおりです。

- system

- organization

- workspace

以下は、userId を持つユーザーの workspaceID を持つワークスペースに対するパーミッションを要求するメッセージの本体です。

CodeReady Workspaces ユーザーパーミッションの要求

{

"actions": [

"read",

"use",

"run",

"configure",

"setPermissions"

],

"userId": "userID", 1

"domainId": "workspace",

"instanceId": "workspaceID" 2

}

9.3. 認証の設定

9.3.1. 認証およびユーザー管理

Red Hat CodeReady Workspaces は RH-SSO を使用してユーザーの作成、インポート、管理、削除、および認証を行います。RH-SSO は、ビルトイン認証メカニズムとユーザーストレージを使用します。サードパーティーのアイデンティティー管理システムを使用してユーザーを作成し、認証できます。CodeReady Workspaces リソースへのアクセスを要求する場合に、Red Hat CodeReady Workspaces には RH-SSO トークンが必要です。

ローカルユーザーおよびインポートされたフェデレーションユーザーは、プロファイルにメールアドレスが必要です。

デフォルトの RH-SSO 認証情報は admin:admin です。Red Hat CodeReady Workspaces への初回ログイン時に、admin:admin 認証情報を使用できます。これにはシステム権限があります。

RH-SSO URL を特定します。

OpenShift Web コンソールおよび RH-SSO プロジェクトに移動します。

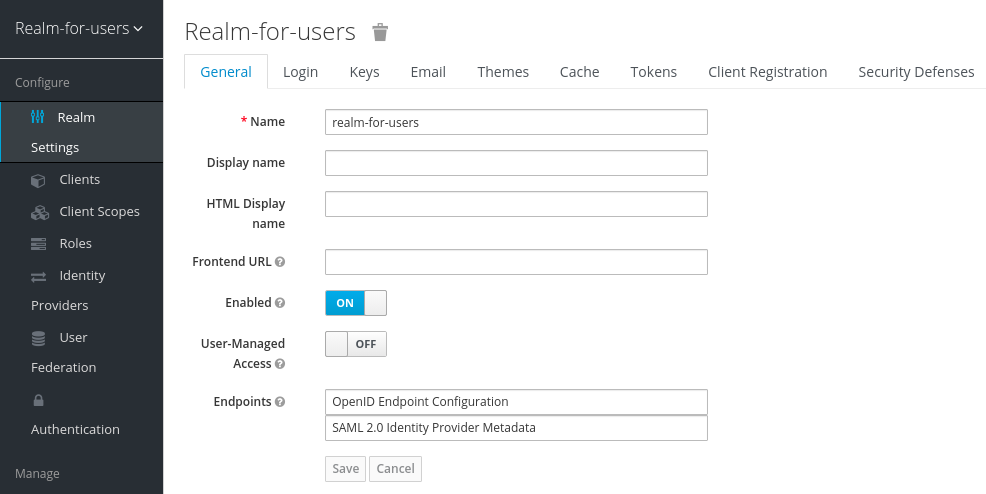

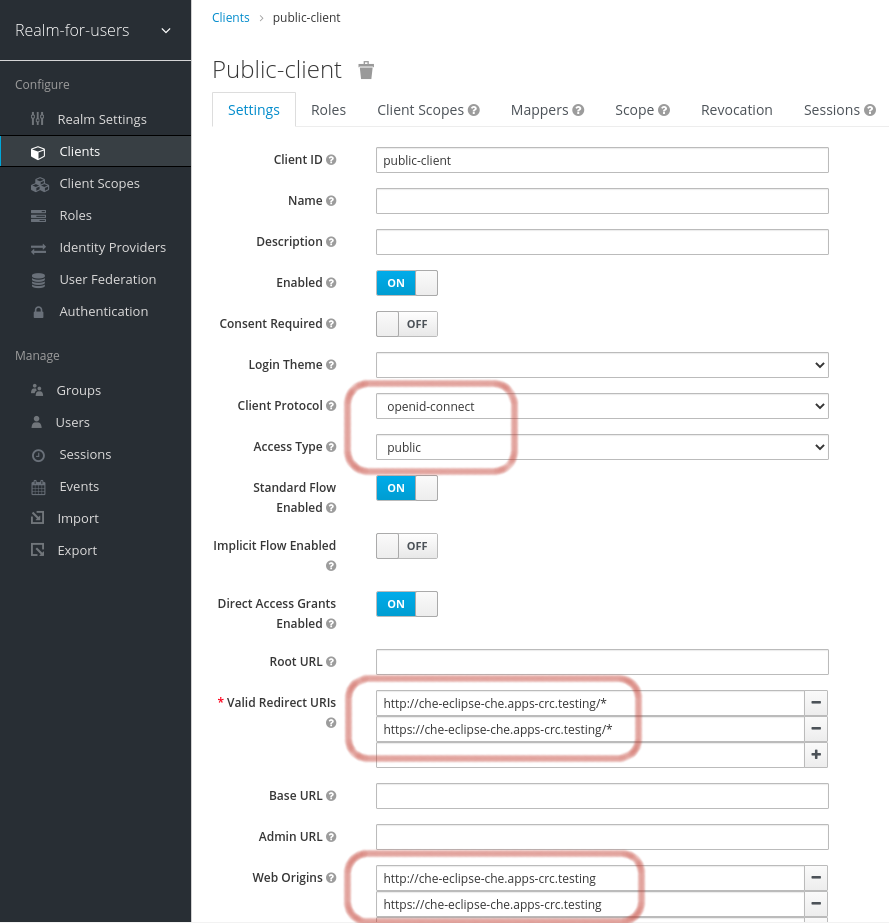

9.3.2. RH-SSO と連携する CodeReady Workspaces の設定

デプロイメントスクリプトは RH-SSO を設定します。以下のフィールドを使用して codeready-public クライアントを作成します。

- Valid Redirect URIs: この URL を使用して CodeReady Workspaces にアクセスします。

- Web Origins

以下は、RH-SSO と連携するように CodeReady Workspaces を設定する場合の一般的なエラーです。

- 無効な

redirectURIエラー -

エイリアスの

myhostで CodeReady Workspaces にアクセスし、元のCHE_HOSTが1.1.1.1の場合に発生します。このエラーが発生した場合は、RH-SSO 管理コンソールに移動し、有効なリダイレクト URI が設定されていることを確認してください。 - CORS エラー

- 無効な Web Origin がある場合に発生します。

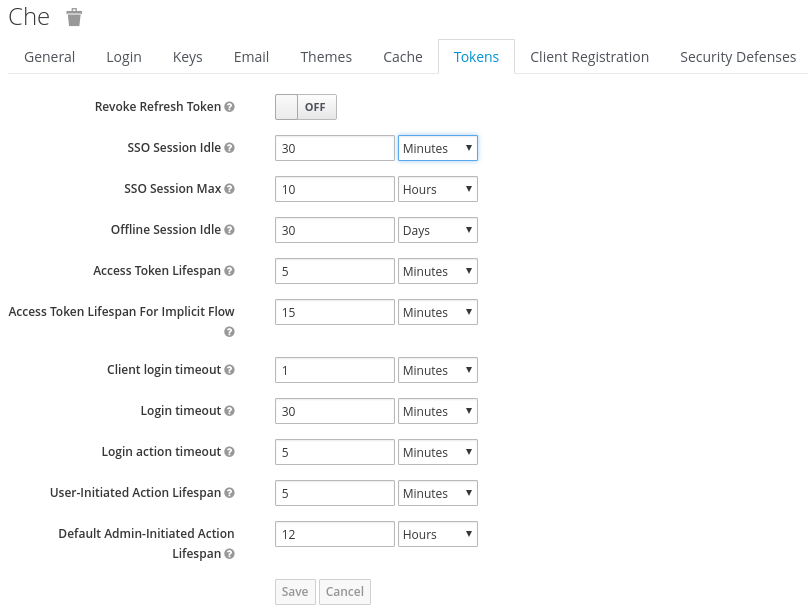

9.3.3. RH-SSO トークンの設定

ユーザートークンの有効期間は、デフォルトで 30 分後に切れます。

以下の RH-SSO トークン設定を変更することができます。

9.3.4. ユーザーフェデレーションの設定

RH-SSO は、外部ユーザーデータベースのフェデレーションを行い、LDAP および Active Directory をサポートします。ストレージプロバイダーを選択する前に、接続をテストし、ユーザーを認証できます。

プロバイダーの追加方法については、RH-SSO ドキュメントのユーザーストレージのフェデーレーションについてのページを参照してください。

複数の LDAP サーバーを指定するには、RH-SSO ドキュメントの LDAP および Active Directory についてのページを参照してください。

9.3.5. ソーシャルアカウントおよびブローカーを使用した認証の有効化

RH-SSO は、GitHub、OpenShift、および Facebook や Twitter などの最も一般的に使用されるソーシャルネットワークの組み込みサポートを提供します。GitHub でログインを有効にする方法については、RH-SSO ドキュメントを参照してください。

9.3.5.1. GitHub OAuth の設定

GitHub の OAuth では、GitHub への SSH キーの自動アップロードを許可します。

前提条件

-

ocツールが利用できる。

手順

CodeReady Workspaces URL をアプリケーションの

Homepage URLの値として、また RH-SSO GitHub エンドポイント URL を認証コールバック URL の値として使用して GitHub に OAuth アプリケーションを作成します。デフォルト値は、それぞれhttps://codeready-openshift-workspaces.<DOMAIN>/およびhttps://keycloak-openshift-workspaces.<DOMAIN>/auth/realms/codeready/broker/github/endpointです。<DOMAIN>はOpenShiftクラスタードメインです。CodeReady Workspaces がデプロイされているプロジェクトで新規シークレットを作成します。