7.6. OCSP (Online Certificate Status Protocol) レスポンダーの使用

7.6.1. OCSP レスポンダーの設定

Online Certificate Status Manager の設定時にセキュリティードメイン内の CA が選択される場合は、OCSP サービスを設定する追加の手順は必要ありません。CA の CRL 公開は自動的に設定され、その署名証明書は Online Certificate Status Manager の証明書データベースで自動的に追加および信頼されます。ただし、セキュリティーのないドメイン CA を選択した場合は、Online Certificate Status Manager の設定後に OCSP サービスを手動で設定する必要があります。

注記

OCSP Manager が属するセキュリティードメイン内のすべての CA は、設定時に OCSP Manager によって自動的に信頼されるわけではありません。CA パネルで設定された CA の証明書チェーン内のすべての CA は、OCSP マネージャーによって自動的に信頼されます。セキュリティードメイン内にあるが証明書チェーンにはない他の CA は、手動で信頼させる必要があります。

セキュリティードメイン外の Certificate Manager に Online Certificate Status Manager を設定するには、次を行います。

- OCSP レスポンダーに公開されるすべての CA に CRL を設定します。

- OCSP サービスが処理するすべての CA で、公開を有効にし、パブリッシャーを設定し、公開ルールを設定します (8章証明書および CRL の公開)。Certificate Manager が LDAP ディレクトリーに公開され、Online Certificated Status Manager がそのディレクトリーから読み込むように設定している場合は、これは必要ありません。

- 証明書プロファイルは、Certificate Manager が OCSP サービス要求をリッスンする場所を指す Authority Information Access 拡張機能を含むように設定する必要があります (「証明書マネージャーの内部 OCSP サービスの有効化」)。

- OCSP Responder を設定します。

- 失効情報ストア (「失効情報ストアの設定: 内部データベース」 および 「失効情報ストアの設定: LDAP ディレクトリー」) を設定します。

- OCSP レスポンダー (「OCSP レスポンダーへの CA の特定」) へのすべての公開証明書マネージャーを特定します。

- 必要に応じて、OCSP 署名証明書 (「CA 証明書の信頼設定の変更」) に署名した CA に信頼を設定します。

- 設定後に両方のサブシステムを再起動します。

- CA が OCSP レスポンダーに適切に接続されていることを確認します (「証明書マネージャーおよびオンライン証明書ステータスマネージャーの接続の確認」)。

7.6.2. OCSP レスポンダーへの CA の特定

CRL を Online Certificate Status Manager に公開するように CA を設定する前に、Online Certificate Status Manager の内部データベースに CA 署名証明書を保存することにより、CA を Online Certificate Status Manager に識別する必要があります。Certificate Manager は、この証明書に関連するキーペアの CRL を署名します。Online Certificate Status Manager は、保存した証明書に対して署名を検証します。

注記

Online Certificate Status Manager の設定時にセキュリティードメイン内の CA が選択されている場合は、CA を認識するように Online Certificate Status Manager を設定する手順が追加する必要はありません。CA 署名の証明書は自動的に追加され、Online Certificate Status Manager の証明書データベースで信頼されます。ただし、非セキュリティードメイン CA が選択されている場合は、Online Certificate Status Manager を設定した後、CA 署名証明書を証明書データベースに手動で追加する必要があります。

CRL を Online Certificate Status Manager に公開する CA の証明書チェーンをインポートする必要はありません。OCSP サービスに証明書チェーンが必要なのは、CA が CRL を公開するときに SSL/TLS 認証を介して Online Certificate Status Manager に接続する場合のみです。それ以外の場合は、Online Certificate Status Manager に完全な証明書チェーンは必要ありません。

ただし、Online Certificate Status Manager の証明書データベースには、CRL に署名した証明書 (CA 署名証明書または個別の CRL 署名証明書) が必要です。OCSP サービスは、CRL に署名した証明書を、証明書チェーンではなく、データベース内の証明書と比較することにより、CRL を検証します。ルート CA とその下位 CA の 1 つが CRL を Online Certificate Status Manager に公開する場合、Online Certificate Status Manager には両方の CA の CA 署名証明書が必要です。

CA が Online Certificate Status Manager に公開している証明書の署名に使用される CA または CRL 署名証明書をインポートするには、次の手順を実行します。

- Certificate Manager の base-64 CA 署名証明書は、CA のエンドエンティティーページから取得します。

- オンライン証明書ステータスマネージャーエージェントページを開きます。URL の形式は https://hostname:SSLport/ocsp/agent/ocsp です。

- 左側のフレームで、Add Certificate Authority をクリックします。

- フォームで、エンコードされた CA 署名証明書を Base 64 encoded certificate (including the header and footer) というラベルの付いたテキスト領域内に貼り付けます。

- 証明書が正常に追加されたことを確認するには、左側のフレームで List Certificate Authorities をクリックします。

その結果、新しい CA に関する情報が表示されます。This Update フィールド、Next Update、および Requests Served Since Startup フィールドには、ゼロ (0) の値が表示されます。

7.6.2.1. 証明書マネージャーおよびオンライン証明書ステータスマネージャーの接続の確認

Certificate Manager を再起動すると、Online Certificate Status Manager の SSL/TLS ポートに接続しようとします。Certificate Manager が実際に Online Certificate Status Manager と通信したことを確認するには、This Update フィールドおよび Next Update フィールドを確認します。これらのフィールドは、CA が Online Certificate Status Manager と最後に通信したときの適切なタイムスタンプで更新する必要があります。クライアントが証明書失効リストのステータスに対して OCSP サービスにクエリーを試行していないため、Requests Served Since Startup フィールドにはゼロ (0) の値が表示されるはずです。

7.6.2.2. 失効情報ストアの設定: 内部データベース

Online Certificate Status Manager は各 Certificate Manager の CRL を内部データベースに保存し、これを CRL ストアとして使用し、証明書の失効ステータスを確認します。Online Certificate Status Manager が CRL を内部データベースに格納するために使用する設定を変更するには、以下を実行します。

- オンライン証明書ステータスマネージャーコンソールを開きます。

pkiconsole https://server.example.com:8443/ocsp

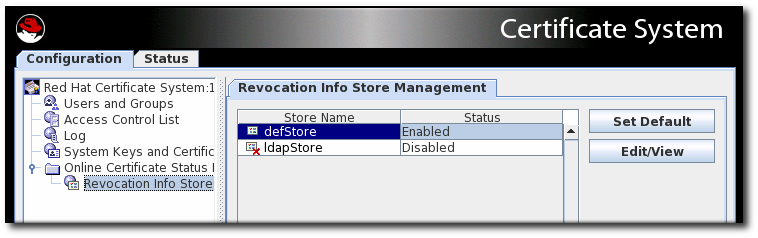

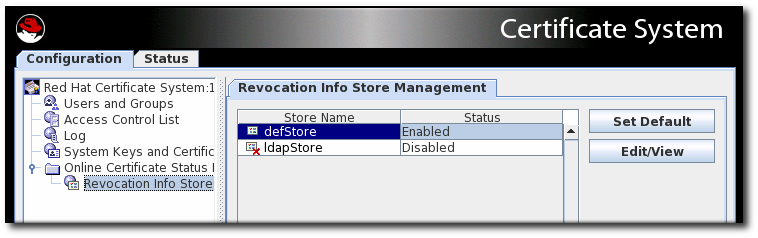

- Configuration タブで Online Certificate Status Manager を選択し、Revocation Info Stores を選択します。

右側のペインには、Online Certificate Status Manager が使用できる 2 つのリポジトリーが表示されます。デフォルトでは、内部データベースで CRL を使用します。

右側のペインには、Online Certificate Status Manager が使用できる 2 つのリポジトリーが表示されます。デフォルトでは、内部データベースで CRL を使用します。 - defStore を選択して Edit/View をクリックします。

- defStore 値を編集します。

- notFoundAsGood.問題の証明書が CRL のいずれかに見つからない場合は、GOOD の OCSP 応答を返すように OCSP サービスを設定します。これを選択しないと、応答は UNKNOWN になり、クライアントが発生した場合にはエラーメッセージが表示されます。

- byName.OCSP レスポンダーは、応答を行う OCSP レスポンダーの ID を含む基本的な応答タイプのみをサポートします。基本応答タイプの ResponderID フィールドは、

ocsp.store.defStore.byNameパラメーターの値により決定されます。byNameパラメーターが true である、または存在しない場合、OCSP 認証局署名証明書サブジェクト名は OCSP 応答の ResponderID フィールドとして使用されます。byNameパラメーターが false の場合、OCSP 認証局署名証明書キーハッシュは OCSP 応答の ResponderID フィールドになります。 - includeNextUpdate.次の CRL 更新時間のタイムスタンプが含まれます。

7.6.2.3. 失効情報ストアの設定: LDAP ディレクトリー

OCSP Manager はデフォルトでは CA CRL を内部データベースに保存しますが、代わりに LDAP ディレクトリーに公開された CRL を使用するよう設定することができます。

重要

ldapStore メソッドが有効になっていると、OCSP ユーザーインターフェイスは証明書のステータスを確認しません。

LDAP ディレクトリーを使用するように Online Certificate Status Manager を設定するには、以下を実行します。

- オンライン証明書ステータスマネージャーコンソールを開きます。

pkiconsole https://server.example.com:8443/ocsp

- Configuration タブで Online Certificate Status Manager を選択し、Revocation Info Stores を選択します。

右側のペインには、Online Certificate Status Manager が使用できる 2 つのリポジトリーが表示されます。デフォルトでは、内部データベースで CRL を使用します。

右側のペインには、Online Certificate Status Manager が使用できる 2 つのリポジトリーが表示されます。デフォルトでは、内部データベースで CRL を使用します。 - LDAP ディレクトリーで CRL を使用するには、Set Default をクリックして ldapStore オプションを有効にします。

- ldapStore を選択して Edit/View をクリックします。

- ldapStore パラメーターを設定します。

- numConns.OCSP サービスがチェックする必要のある LDAP ディレクトリーの合計数。デフォルトでは、これは 0 に設定されます。この値を設定すると、対応するhost フィールド、port フィールド、baseDN フィールド、および refreshInSec フィールドの数が表示されます。

- host.LDAP ディレクトリーの完全修飾 DNS ホスト名。

- port。LDAP ディレクトリーの SSL/TLS ポート以外のポート。

- baseDN.CRL の検索を開始する DN。たとえば、O=example.com です。

- refreshInSec.接続が更新される頻度。デフォルトは 86400 秒 (毎日) です。

- caCertAttr.デフォルト値である cACertificate;binary はそのままにしておきます。これは、Certificate Manager がその CA 署名証明書を公開する属性です。

- crlAttr.デフォルト値 certificateRevocationList;binary はそのままにしておきます。これは、Certificate Manager が CRL を公開する属性です。

- notFoundAsGood.問題の証明書が CRL のいずれかに見つからない場合は、GOOD の OCSP 応答を返すように OCSP サービスを設定します。これを選択しないと、応答は UNKNOWN になり、クライアントが発生した場合にはエラーメッセージが表示されます。

- byName.OCSP レスポンダーは、応答を行う OCSP レスポンダーの ID を含む基本的な応答タイプのみをサポートします。基本応答タイプの ResponderID フィールドは、

ocsp.store.defStore.byNameパラメーターの値により決定されます。byNameパラメーターが true である、または存在しない場合、OCSP 認証局署名証明書サブジェクト名は OCSP 応答の ResponderID フィールドとして使用されます。byNameパラメーターが false の場合、OCSP 認証局署名証明書キーハッシュは OCSP 応答の ResponderID フィールドになります。 - includeNextUpdate.Online Certificate Status Manager には、次の CRL 更新時間のタイムスタンプを含めることができます。

7.6.2.4. OCSP サービス設定のテスト

以下を実行して、Certificate Manager が OCSP 要求を適切に処理できるかどうかをテストします。

- ブラウザーまたはクライアントで失効チェックをオンにします。

- OCSP サービス用に有効になっている CA から証明書を要求します。

- 要求を承認します。

- ブラウザーまたはクライアントに証明書をダウンロードします。

- CA がブラウザーまたはクライアントで信頼されていることを確認します。

- Certificate Manager の内部 OCSP サービスのステータスを確認します。CA エージェントサービスページを開き、OCSP サービス のリンクを選択します。

- 独立した Online Certificate Status Manager サブシステムをテストします。Online Certificate Status Manager エージェントサービスページを開き、List Certificate Authorities リンクをクリックします。このページには、CRL を Online Certificate Status Manager に公開するための設定された Certificate Manager に関する情報が表示されます。このページには、最後に起動した時点の Online Certificate Status Manager のアクティビティーも要約されています。

- 証明書を取り消します。

- ブラウザーまたはクライアントで証明書を確認します。サーバーは、証明書が取り消されたことを返す必要があります。

- Certificate Manager の OCSP サービスステータスを再度チェックして、次のことが発生したことを確認します。

- ブラウザーは OCSP クエリーを Certificate Manager に送信します。

- Certificate Manager は OCSP の応答をブラウザーに送信します。

- ブラウザーはその応答を使用して証明書を検証し、証明書を検証できなかったというステータスを返しました。

- 独立した OCSP サービスサブシステムを再度チェックし、これらの問題が発生することを確認します。

- 証明書マネージャーは、CRL を Online Certificate Status Manager に公開します。

- ブラウザーは OCSP 応答を Online Certificate Status Manager に送信します。

- Online Certificate Status Manager は OCSP の応答をブラウザーに送ります。

- ブラウザーはその応答を使用して証明書を検証し、証明書を検証できなかったというステータスを返しました。

7.6.3. 問題のあるシリアル番号のレスポンスの設定

OCSP レスポンダーは、証明書が有効かどうかを判断する前に、証明書の失効ステータスと有効期限を確認します。デフォルトでは、OCSP は証明書の他の情報を検証しません。

notFoundAsGood パラメーターは、OCSP が無効なシリアル番号で証明書を処理する方法を設定します。このパラメーターはデフォルトで有効になっています。つまり、証明書が不正なシリアル番号で存在する場合は、証明書が有効であれば、OCSP が証明書の GOOD のステータスを返します。

OCSP に、不正なシリアル番号と失効ステータスに基づいて証明書をチェックおよび拒否させるには、

notFoundAsGood 設定を変更します。この場合、OCSP は、間違ったシリアル番号を持つ証明書とともに UNKNOWN ステータスを返します。クライアントはエラーとして解釈し、それに応じて応答できます。

- オンライン証明書ステータスマネージャーコンソールを開きます。

pkiconsole https://server.example.com:8443/ocsp

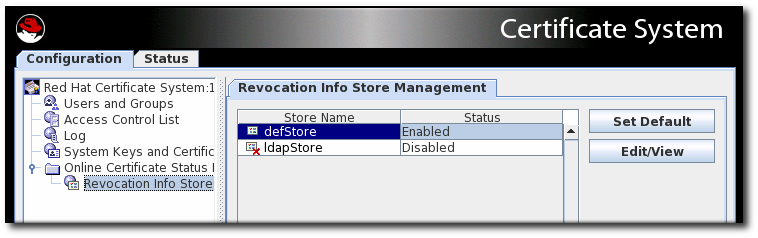

- Configuration タブで Online Certificate Status Manager を選択し、Revocation Info Stores を選択します。

- defStore を選択して Edit/View をクリックします。

notFoundAsGood値を編集します。このチェックボックスを選択すると、証明書のシリアル番号が不正な場合でも OCSP が GOOD の値を返します。チェックボックスの選択を解除すると、OCSP は、UNKNOWN の値を送信します。クライアントはこれをエラーとして解釈できます。

- OCSP Manager を再起動します。

]# systemctl restart pki-tomcatd@instance-name.service

7.6.4. 証明書マネージャーの内部 OCSP サービスの有効化

Certificate Manager には、OCSP 準拠のクライアントでビルトインの OCSP サービスがあり、Certificate Manager に、証明書の失効ステータスを直接問い合わせることができます。Certificate Manager がインストールされると、OCSP 署名証明書が発行され、OCSP サービスがデフォルトで有効になります。この OCSP 署名証明書は、OCSP サービスリクエストへのすべての応答に署名するために使用されます。内部 OCSP サービスは、Certificate Manager の内部データベースに格納されている証明書のステータスをチェックするため、このサービスを使用するように公開を設定する必要はありません。

クライアントは、Certificate Manager の SSL/TLS エンドエンティティーポートを介して OCSP サービスをクエリーできます。証明書失効ステータスをクエリーすると、Certificate Manager は証明書の内部データベースを検索し、そのステータスを確認してクライアントに応答します。Certificate Manager は発行されたすべての証明書のリアルタイムステータスであるため、失効確認の方法は最も正確です。

インストール時に、すべての CA ビルトイン OCSP サービスが有効になっている。ただし、このサービスを使用するには、CA が Authority Information Access 拡張で証明書を発行する必要があります。

- CA のエンドエンティティーに移動します。以下に例を示します。

http

s://server.example.com:8443/ca/ee/ca - CA 署名証明書を探します。

- 証明書で Authority Info Access 拡張を探し、http

s://server.example.com:8443/ca/ocsp などの Location URIName 値をメモします。 - 登録プロファイルを更新して、Authority Information Access 拡張を有効にし、Location パラメーターを Certificate Manager の URI に設定します。証明書プロファイルの編集に関する詳細は、「証明書プロファイルの設定」 を参照してください。

- CA インスタンスを再起動します。

]# systemctl restart pki-tomcatd@instance-name.service

注記

Certificate Manager の内部 OCSP サービスを無効にするには、CA の

CS.cfg ファイルを編集し、ca.ocsp パラメーターの値を false に変更します。

ca.ocsp=false

7.6.5. OCSPClient プログラムを使用した OCSP リクエストの送信

OCSPClient プログラムは、OCSP リクエストの実行に使用できます。以下に例を示します。

]# OCSPClient -h server.example.com -p 8080 -d /etc/pki/pki-tomcat/alias -c "caSigningCert cert-pki-ca" --serial 2 CertID.serialNumber=2 CertStatus=Good

OCSPClient コマンドは、以下のコマンドラインオプションと共に使用できます。

表7.1 利用可能な OCSPClient オプション

| オプション | 説明 |

|---|---|

| -d database | セキュリティーデータベースの場所 (デフォルト: 現行ディレクトリー) |

| -h hostname | OCSP サーバーのホスト名 (デフォルト: example.com) |

| -p port | OCSP サーバーのポート番号 (デフォルト: 8080) |

| -t path | OCSP サービスパス (デフォルト: /ocsp/ee/ocsp) |

| -c nickname | CA 証明書のニックネーム (デフォルト: CA 署名証明書) |

| -n times | 送信番号 (デフォルトは 1) |

| --serial serial_number | チェックする証明書のシリアル番号 |

| --input input_file | DER でエンコードされた OCSP 要求が含まれる入力ファイル |

| --output output_file | DER でエンコードされた OCSP 応答を保存する出力ファイル |

| -v, --verbose | 詳細モードで実行 |

| --help | ヘルプメッセージを表示 |

7.6.6. GET メソッドを使用した OCSP リクエストの送信

RFC 6960 で説明されているように、255 バイト未満の OCSP 要求は、GET メソッドを使用して Online Certificate Status Manager に送信できます。GET 経由で OCSP 要求を送信するには、以下のコマンドを実行します。

- クエリーされるステータスで、証明書の OCSP 要求を生成します。以下に例を示します。

]# openssl ocsp -CAfile ca.pem -issuer issuer.pem -serial serial_number -reqout - | base64 MEIwQDA+MDwwOjAJBgUrDgMCGgUABBT4cyABkyiCIhU4JpmIBewdDnn8ZgQUbyBZ44kgy35o7xW5BMzM8FTvyTwCAQE=

- Web ブラウザーのアドレスバーに URL を貼り付けて、ステータス情報を返します。ブラウザーが OCSP 要求を処理できるようにする必要があります。

https://server.example.com:8443/ocsp/ee/ocsp/MEIwQDA+MDwwOjAJBgUrDgMCGgUABBT4cyABkyiCIhU4JpmIBewdDnn8ZgQUbyBZ44kgy35o7xW5BMzM8FTvyTwCAQE=

- OCSP Manager は、ブラウザーが解釈できる証明書のステータスを返します。設定可能なステータスは GOOD、REVOKED、および UNKNOWN です。

あるいは、curl などのツールを使用して、要求と openssl を使用して応答を解析して、コマンドラインから OCSP を実行します。以下に例を示します。

- クエリーされるステータスで、証明書の OCSP 要求を生成します。以下に例を示します。

]# openssl ocsp -CAfile ca.pem -issuer issuer.pem -serial serial_number -reqout - | base64 MEIwQDA+MDwwOjAJBgUrDgMCGgUABBT4cyABkyiCIhU4JpmIBewdDnn8ZgQUbyBZ44kgy35o7xW5BMzM8FTvyTwCAQE=

- curl を使用して、OCSP 要求を送信するために OCSP Manager に接続します。

curl https://server.example.com:8443/ocsp/ee/ocsp/MEIwQDA+MDwwOjAJBgUrDgMCGgUABBT4cyABkyiCIhU4JpmIBewdDnn8ZgQUbyBZ44kgy35o7xW5BMzM8FTvyTwCAQE= > ocspresp.der

- openssl を使用して応答を解析します。

openssl ocsp -respin ocspresp.der -resp_text

Authority Information Access 拡張機能を備えた 7.1 CA によって発行された証明書を GET メソッドを使用して OCSP に送信するには、「Certificate System 7.1 以前で発行された証明書のリダイレクトの設定」 で説明するように、要求を適切な URL に転送するためのリダイレクトを作成する必要があります。

7.6.7. Certificate System 7.1 以前で発行された証明書のリダイレクトの設定

ファイルルート

/ocsp/ee/ocsp/ を含む URL で指定された OCSP ユーザーページの場所は、Certificate System 9 または Certificate System 8.1 と、Certificate System 7.1 とで異なります (Certificate System 7.1 では /ocsp/)。Authority Information Access 拡張機能を備えた 7.1 以前の CA によって発行された証明書を OCSP に送信するには、リダイレクトを作成して、要求を適切な URL に転送します。

注記

リダイレクトの設定は、Authority Information Access 拡張機能を備えた 7.1 以前の CA によって発行された証明書を管理するためにのみ必要です。証明書が新しいバージョンの Certificate Manager によって発行されている場合、または Authority Information Access 拡張機能が含まれていない場合、この設定は必要ありません。

- OCSP レスポンダーを停止します。

]# systemctl stop pki-tomcatd@instance-name.service

- OCSP のエンドユーザー Web アプリケーションディレクトリーに移動します。以下に例を示します。

]# cd /var/lib/pki-ocsp/webapps/ocsp

- OCSP の Web アプリケーションディレクトリーの

ROOT/WEB-INF/ディレクトリーにあるROOTディレクトリーに移動します。以下に例を示します。]# cd /var/lib/pki-ocsp/webapps/ocsp/ROOT/WEB-INF/

- OCSP の Web アプリケーションディレクトリーの

ROOTディレクトリーにlib/ディレクトリーを作成して開きます。]# mkdir lib ]# cd lib/

/usr/share/java/pki/cms.jarJAR ファイルへリンクするシンボリックリンクを作成します。以下に例を示します。]# ln -s /usr/share/java/pki/cms.jar cms.jar

- メインの Web アプリケーションディレクトリーに移動します。以下に例を示します。

]# cd /var/lib/pki-ocsp/webapps/ocsp/

- 現行インスタンス (

ocsp) ディレクトリーの名前を変更します。以下に例を示します。]# mv /var/lib/pki-ocsp/webapps/ocsp/ocsp /var/lib/pki-ocsp/webapps/ocsp/ocsp2

- 元の

ocsp/ディレクトリーのWEB-INF/ディレクトリーに移動します。以下に例を示します。]# cd /var/lib/pki-ocsp/webapps/ocsp/ocsp/WEB-INF

- 元の

ocsp/WEB-INF/ディレクトリーで、web.xmlファイルを編集し、eeocspAddCRLとcsadmin-wizardサーブレットの間に行マッピングを追加します。<servlet-mapping> <servlet-name> ocspOCSP </servlet-name> <url-pattern> /ee/ocsp/* </url-pattern> </servlet-mapping> ROOTディレクトリーにweb.xmlファイルを作成し、インストールします。以下に例を示します。<?xml version="1.0" encoding="ISO-8859-1"?> <web-app> <display-name>Welcome to Tomcat</display-name> <description> Welcome to Tomcat </description> <servlet> <servlet-name>ocspProxy</servlet-name> <servlet-class>com.netscape.cms.servlet.base.ProxyServlet</servlet-class> <init-param> <param-name>destContext</param-name> <param-value>/ocsp2</param-value> </init-param> <init-param> <param-name>destServlet</param-name> <param-value>/ee/ocsp</param-value> </init-param> </servlet> <servlet> <servlet-name>ocspOther</servlet-name> <servlet-class>com.netscape.cms.servlet.base.ProxyServlet</servlet-class> <init-param> <param-name>destContext</param-name> <param-value>/ocsp2</param-value> </init-param> <init-param> <param-name>srcContext</param-name> <param-value>/ocsp</param-value> </init-param> <init-param> <param-name>destServlet</param-name> <param-value></param-value> </init-param> <init-param> <param-name>matchURIStrings</param-name> <param-value>/ocsp/registry,/ocsp/acl,/ocsp/jobsScheduler,/ocsp/ug,/ocsp/server,/ocsp/log, /ocsp/auths,/ocsp/start,/ocsp/ocsp,/ocsp/services,/ocsp/agent,/ocsp/ee, /ocsp/admin</param-value> </init-param> <init-param> <param-name>destServletOnNoMatch</param-name> <param-value>/ee/ocsp</param-value> </init-param> <init-param> <param-name>appendPathInfoOnNoMatch</param-name> <param-value>/ocsp</param-value> </init-param> </servlet> <servlet-mapping> <servlet-name>ocspProxy</servlet-name> <url-pattern>/ocsp</url-pattern> </servlet-mapping> <servlet-mapping> <servlet-name>ocspOther</servlet-name> <url-pattern>/ocsp/*</url-pattern> </servlet-mapping> </web-app>/var/lib/pki-ocsp/conf/context.xmlファイルを編集して、以下の行を追加します。<Context> to <Context crossContext="true" >/var/lib/pki-ocsp/webapps/ocsp/ocsp2/services.templateファイルを編集し、以下の行を変更します。result.recordSet[i].uri); to result.recordSet[i].uri + "/");- OCSP インスタンスを起動します。

]# systemctl restart pki-tomcatd@instance-name.service