1.2. ファイアウォールルールの自動化

Ansible セキュリティー自動化により、さまざまな製品全体で一連のアクションを必要とするさまざまなファイアウォールポリシーを自動化できます。acl_manager ロールなどの Ansible ロールを使用して、IP または URL のブロックやブロック解除などの多くのファイアウォールデバイスについてアクセス制御リスト (ACL) を管理できます。ロールを使用すると、既知のファイル構造に基づいて、関連する変数、ファイル、タスク、ハンドラー、およびその他の Ansible アーティファクトを自動的に読み込みます。ロールでコンテンツを分類した後に、簡単に再利用し、他のユーザーと共有できます。

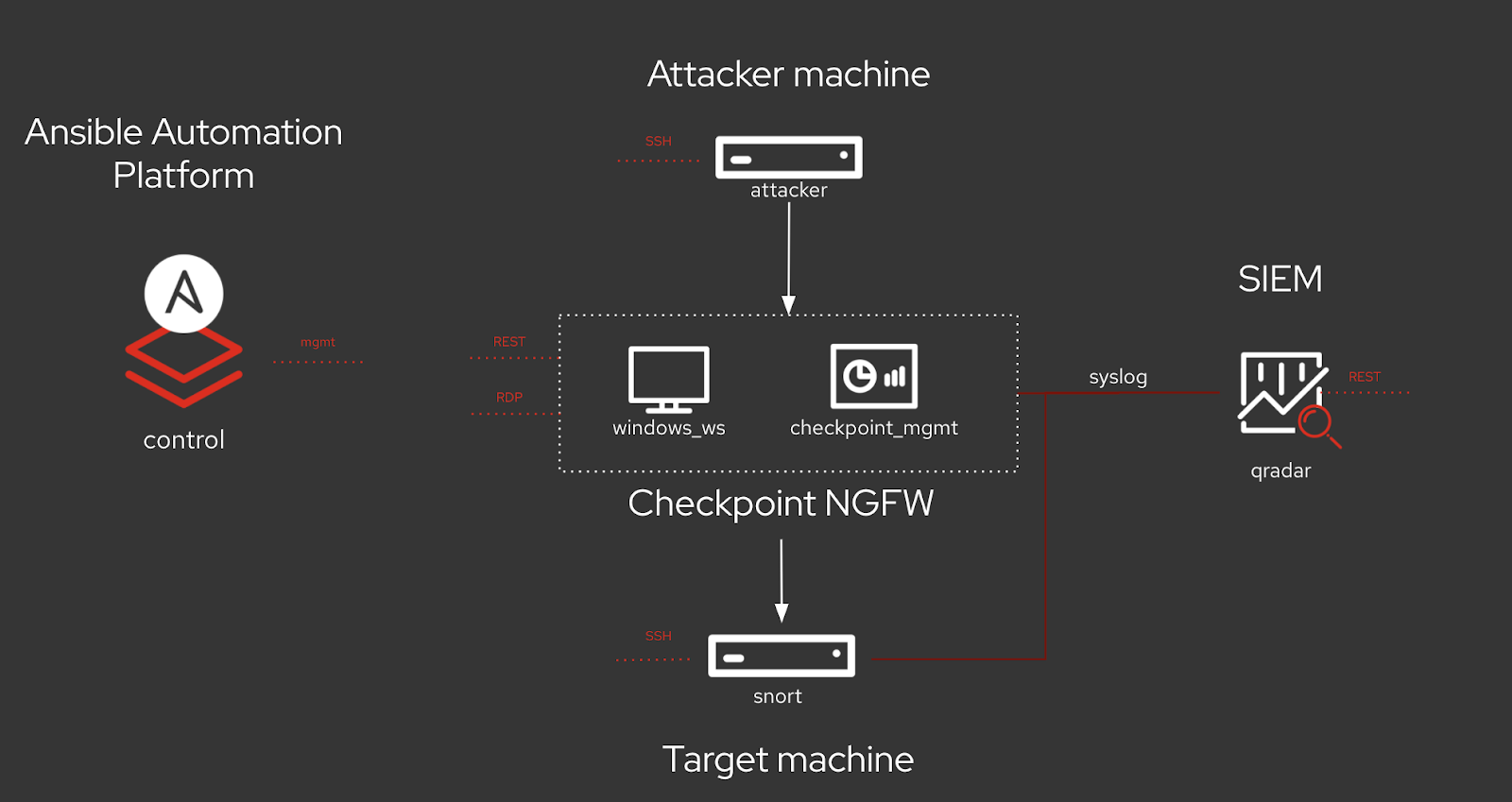

以下のラボ環境は、実際のエンタープライズセキュリティーアーキテクチャーの簡素化された例です。ここでは、複雑で、追加のベンダー固有のツールが含まれます。これは、侵入アラートを受信し、攻撃者の IP アドレスをブロックする acl_manger ロールを使用して Playbook をすぐに実行する典型的なインシデント対応シナリオです。

チーム全体で Ansible セキュリティー自動化を使用して、調査、脅威ハンティング、インシデント対応をすべて 1 つのプラットフォームで行うことができます。Red Hat Ansible Automation Platform は、セキュリティーチーム内で使用および再利用を容易にする認定コンテンツコレクションを提供します。

関連情報

Ansible ロールの詳細は、docs.ansible.com の ロール を参照してください。

1.2.1. 新しいファイアウォールルールの作成

acl_manager ロールを使用して、宛先 IP アドレスへのアクセスからソース IP アドレスをブロックする新しいファイアウォールルールを作成します。

前提条件

- Ansible 2.9 以降がインストールされている。

- 新規ポリシーを適用する Check Point Management サーバーへのアクセスがある。

手順

ansible-galaxy コマンドを使用して acl_manager ロールをインストールします。

$ ansible-galaxy install ansible_security.acl_manager

新しい Playbook を作成し、以下のパラメーターを設定します。たとえば、送信元オブジェクト、宛先オブジェクト、2 つのオブジェクト間のアクセスルール、および管理している実際のファイアウォール (Check Point など) です。

- name: block IP address hosts: checkpoint connection: httpapi tasks: - include_role: name: acl_manager tasks_from: block_ip vars: source_ip: 172.17.13.98 destination_ip: 192.168.0.10 ansible_network_os: checkpointPlaybook を実行します (

$ ansible-navigator run --ee false <playbook.yml>)。

検証

宛先 IP アドレスへのアクセスからソース IP アドレスをブロックする新しいファイアウォールルールを作成しました。MGMT サーバーにアクセスし、新しいセキュリティーポリシーが作成されていることを確認します。

関連情報

ロールのインストールに関する詳細は、Galaxy からのロールのインストール を参照してください。

1.2.2. ファイアウォールルールの削除

acl_manager ロールを使用してセキュリティールールを削除します。

前提条件

- Ansible 2.9 以降がインストールされている。

- 新しいポリシーを適用するファイアウォール MGMT サーバーへのアクセスがある。

手順

ansible-galaxy コマンドを使用して acl_manager ロールをインストールします。

$ ansible-galaxy install ansible_security.acl_manager

CLI を使用して、acl_manger ロールで新規 Playbook を作成し、パラメーター (例: ソースオブジェクト、宛先オブジェクト、2 つのオブジェクト間のアクセスルール) を設定します。

- name: delete block list entry hosts: checkpoint connection: httpapi - include_role: name: acl_manager Tasks_from: unblock_ip vars: source_ip: 192.168.0.10 destination_ip: 192.168.0.11 ansible_network_os: checkpointPlaybook を実行します ($ ansible-navigator run --ee false <playbook.yml>)

検証

ファイアウォールルールが削除されました。MGMT サーバーにアクセスし、新しいセキュリティーポリシーが削除されていることを確認します。

関連情報

ロールのインストールに関する詳細は、Galaxy からのロールのインストール を参照してください。