管理および設定ガイド

Red Hat JBoss Enterprise Application Platform 6 向け

Red Hat Customer Content Services

概要

第1章 はじめに

1.1. Red Hat JBoss Enterprise Application Platform 6

1.2. JBoss EAP 6 の機能

表1.1 JBoss EAP 6.3.0 の機能

| 機能 | 説明 |

|---|---|

| Java 証明書 | 認定された Java Enterprise Edition 6 の Full Profile と Web Profile。 |

| 管理対象ドメイン |

|

| 管理コンソールおよび管理 CLI | 新しいドメインまたはスタンドアロンサーバー管理インターフェース。XML 設定ファイルの編集は必要なくなりました。管理 CLI には、管理タスクをスクリプト化および自動化できるバッチモードも含まれます。 |

| 簡素化されたディレクトリーのレイアウト | modules ディレクトリーにはすべてのアプリケーションサーバーモジュールが含まれるようになりました。共通でサーバー固有の lib ディレクトリーは廃止されました。domain ディレクトリーと standalone ディレクトリーには、それぞれドメインデプロイメント用のアーティファクトおよび設定ファイルと、スタンドアロンデプロイメント用のアーティファクトおよび設定ファイルが含まれます。 |

| モジュラークラスローディングメカニズム | モジュールはオンデマンドでロードおよびアンロードされます。これにより、パフォーマンスが向上し、セキュリティーの利点が提供され、起動および再起動の時間が短縮されます。 |

| 簡略化されたデータソース管理 | データベースドライバーは他のサービスと同様にデプロイされます。また、データソースは、管理コンソールまたは管理 CLI で直接作成および管理されます。 |

| リソースの使用の削減と効率化 | JBoss EAP 6 はより少ないシステムリソースを使用し、以前のバージョンよりも効率的に使用します。その他の利点として、JBoss EAP 6 では JBoss EAP 5 よりも起動および停止時間が短縮されます。 |

1.3. JBoss EAP 6 の操作モード

1.4. スタンドアロンサーバー

1.5. 管理対象ドメイン

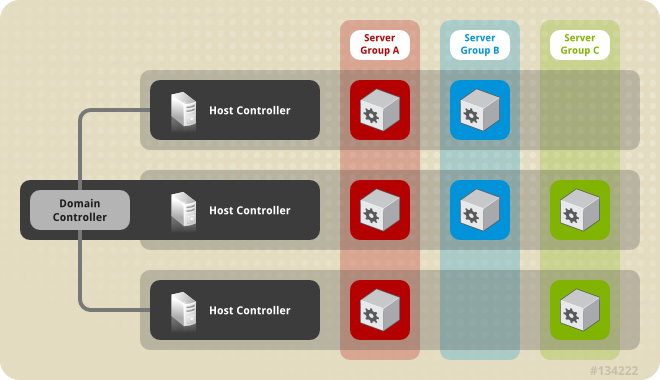

domain.sh または domain.bat スクリプトが実行される物理または仮想ホストです。ホストコントローラーは、ドメイン管理タスクをドメインコントローラーへ委譲するために設定されます。

図1.1 管理対象ドメインを表す図

1.6. ドメインコントローラー

- ドメインの集中管理ポリシーを維持する。

- すべてのホストコントローラーが現在のコンテンツを認識するようにする。

- 実行中のすべての JBoss EAP 6 インスタンスがこのポリシーに従って設定されるよう、ホストコントローラーをサポートする。

domain/configuration/domain.xml ファイルに格納されます。このファイルは、ドメインコントローラーのホストのファイルシステム上にある未展開の JBoss EAP 6 インストールファイル内にあります。

domain.xml ファイルは、ドメインコントローラーとして実行するよう設定されたホストコントローラーの domain/configuration/ ディレクトリーに存在する必要があります。このファイルは、ドメインコントローラーとして実行しないホストコントローラー上のインストールには必要ありませんが、このようなサーバー上に domain.xml ファイルがあっても問題はありません。

domain.xml ファイルには、あるドメインのサーバーインスタンス上で実行できるプロファイル設定が含まれています。プロファイル設定には、プロファイルを構成するさまざまなサブシステムの詳細設定が含まれます。また、ドメイン設定にはソケットのグループの定義やサーバーグループの定義も含まれます。

1.7. ドメインコントローラーの検索およびフェールオーバー

<domain-controller>

<remote security-realm="ManagementRealm">

<discovery-options>

<static-discovery name="primary" host="172.16.81.100" port="9999"/>

<static-discovery name="backup" host="172.16.81.101" port="9999"/>

</discovery-options>

</remote>

</domain-controller>- name

- このドメインコントローラー検索オプションの名前。

- host

- リモートドメインコントローラーのホスト名。

- port

- リモートドメインコントローラーのポート。

--backup オプションで開始されたホストコントローラーをドメインコントローラーとして動作するよう昇格できます。

注記

--backup オプションでホストコントローラーを開始すると、コントローラーによってドメイン設定のローカルコピーが維持されます。この設定は、ホストコントローラーがドメインコントローラーとして動作するよう再設定された場合に使用されます。

手順1.1 ホストコントローラーを昇格してドメインコントローラーにする

- 元のドメインコントローラーが停止した状態であることを確認します。

- 管理 CLI を使用して、新しいドメインコントローラーとなるホストコントローラーへ接続します。

- 以下のコマンドを実行してホストコントローラーを設定し、新しいドメインコントローラーとして動作するようにします。

/host=HOST_NAME:write-local-domain-controller - 以下のコマンドを実行し、ホストコントローラーをリロードします。

reload --host=HOST_NAME

1.8. ホストコントローラー

domain.sh または domain.bat スクリプトがホスト上で実行されると起動します。

domain/configuration/host.xml ファイルから設定を読み取ります。このファイルは、ホストのファイルシステム上にある未展開の JBoss EAP 6 インストールファイルに存在します。host.xml ファイルには、特定のホストに固有する以下の設定情報が含まれています。

- このインストールから実行される JBoss EAP 6 インスタンスの名前。

- 次の設定のいずれか。

- ホストコントローラーがドメインコントローラーへ通知して、ホストコントローラー自体を登録し、ドメイン設定へアクセスする方法。

- リモートドメインコントローラーの検索および通知方法。

- ホストコントローラーはドメインコントローラーとして動作する。

- ローカルの物理インストールに固有する設定。たとえば、

domain.xmlに宣言された名前付きインターフェースの定義はhost.xmlにある実際のマシン固有の IP アドレスへマップできます。さらに、domain.xml の抽象パス名をhost.xmlのファイルシステムパスへマップできます。

1.9. サーバーグループ

<server-group name="main-server-group" profile="default"> <socket-binding-group ref="standard-sockets"/> <deployments> <deployment name="foo.war_v1" runtime-name="foo.war"/> <deployment name="bar.ear" runtime-name="bar.ear"/> </deployments> </server-group>

- name: サーバーグループの名前。

- profile: サーバーグループのプロファイル名。

- socket-binding-group: グループのサーバーに対して使用されるデフォルトのソケットバインディンググループ。この名前は

host.xmlでサーバーごとに上書きできます。しかし、すべてのサーバーグループの必須要素であるため、この要素がないとドメインが起動できません。

- deployments: グループのサーバー上にデプロイするデプロイメントコンテンツ。

- system-properties: グループのサーバーに設定するシステムプロパティー。

- jvm: グループの全サーバーに対するデフォルトの JVM 設定。ホストコントローラーはこれらの設定を

host.xmlの他の設定とマージし、サーバーの JVM を開始するために使用される設定を作成します。

1.10. JBoss EAP 6 プロファイル

第2章 アプリケーションサーバー管理

2.1. JBoss EAP 6 の起動および停止

2.1.1. JBoss EAP 6 の起動

2.1.2. JBoss EAP 6 をスタンドアロンサーバーとして起動

ここでは、JBoss EAP 6 をスタンドアロンサーバーとして起動する手順を説明します。

手順2.1 プラットフォームサービスをスタンドアロンサーバーとして起動

Red Hat Enterprise Linux の場合

次のコマンドを実行します:EAP_HOME/bin/standalone.shMicrosoft Windows Server の場合

次のコマンドを実行します:EAP_HOME\bin\standalone.bat他のパラメーターを指定する (任意)

起動スクリプトに渡すことができる他のパラメーターの一覧を出力するには、-hパラメーターを使います。

JBoss EAP 6 スタンドアロンサーバーインスタンスが起動します。

2.1.3. JBoss EAP 6 を管理対象ドメインとして起動

ドメイン内のサーバーグループのスレーブサーバーを起動する前にドメインコントローラーを起動する必要があります。最初に、この手順をドメインコントローラーで使用した後に、関連するホストコントローラーおよびドメインに関連する他のホストに対して使用してください。

手順2.2 プラットフォームサービスを管理対象ドメインとして起動

Red Hat Enterprise Linux の場合

コマンドEAP_HOME/bin/domain.shを実行します。Microsoft Windows Server の場合

コマンドEAP_HOME\bin\domain.batを実行します。他のパラメーターを起動スクリプトに渡す (任意)

起動スクリプトに渡すことができる各種パラメーターを確認するには、-hパラメーターを使います。

JBoss EAP 6 管理対象ドメインインスタンスが起動します。

2.1.4. 管理対象ドメインのホストの名前設定

管理対象ドメインで実行されている各ホストには一意な名前を付ける必要があります。管理を容易にし、複数のホストで同じホスト設定ファイルを使用できるようにするために、以下の優先順位を用いてホスト名が決定されます。

host.xml設定ファイルにあるhost要素のname属性 (設定されている場合)。jboss.host.nameシステムプロパティーの値。jboss.qualified.host.nameシステムプロパティーの最後のピリオド (.) の後に続く値、または最後のピリオドがない場合は全体の値。- POSIX ベースのオペレーティングシステムでは、

HOSTNAME環境変数のピリオド (.) の後に続く値。Microsoft Windows ではCOMPUTERNAME環境変数のピリオドの後に続く値。最後のピリオドがない場合は、全体の値。

手順2.3 システムプロパティーを用いたホスト名の設定

- 編集するホスト設定ファイル (例:

host.xml) を開きます。 - ファイルにある

host要素を見つけます。以下に例を示します。<host name="master" xmlns="urn:jboss:domain:1.6">

- この要素が存在する場合は、

name="HOST_NAME"host要素は以下のようになるはずです。<host xmlns="urn:jboss:domain:1.6">

- 以下の例のように、

-Djboss.host.name引数を渡してサーバーを起動します。-Djboss.host.name=HOST_NAME

手順2.4 特定の名前を用いたホスト名の設定

- 以下の構文を使用して、JBoss EAP スレーブホストを起動します。

例を以下に示します。bin/domain.sh --host-config=HOST_FILE_NAMEbin/domain.sh --host-config=host-slave01.xml - 管理 CLI を起動します。

- 以下の構文を使用してホスト名を置き換えます。

例を以下に示します。/host=EXISTING_HOST_NAME:write-attribute(name="name",value=UNIQUE_HOST_NAME)

次の結果が表示されるはずです。/host=master:write-attribute(name="name",value="host-slave01")"outcome" => "success"

これは、host-slave01.xmlファイルのホストname属性を以下のように変更します。<host name="host-slave01" xmlns="urn:jboss:domain:1.6">

- この処理を完了するには、変更前のホスト名を使用してサーバー設定をリロードする必要があります。

例を以下に示します。reload --host=EXISTING_HOST_NAMEreload --host=master

2.1.5. 2 台のマシンでの管理対象ドメインの作成

注記

- IP1 = ドメインコントローラーの IP アドレス (マシン 1)

- IP2 = ホストの IP アドレス (マシン 2)

手順2.5 2 台のマシンで管理対象ドメインを作成

マシン 1 での作業

- ホストがドメインコントローラーを認証できるようにするために、add-user.sh スクリプトを使用して管理ユーザー (例:

slave01) を追加します。add-user出力のSECRET_VALUEに注意してください。 - 専用のドメインコントローラー向けに事前設定された

host-master.xml設定ファイルでドメインを起動します。 -bmanagement=$IP1を使用して、他のマシンがドメインコントローラーを見えるようにします。[$JBOSS_HOME/bin]$ ./domain.sh --host-config=host-master.xml -bmanagement=$IP1

マシン 2 での作業

- ユーザークレデンシャルを用いて

$JBOSS_HOME/domain/configuration/host-slave.xmlファイルを更新します。<?xml version='1.0' encoding='UTF-8'?> <host xmlns="urn:jboss:domain:1.6" name="slave01"> <!-- add user name here --> <management> <security-realms> <security-realm name="ManagementRealm"> <server-identities> <secret value="$SECRET_VALUE" /> <!-- use secret value from add-user.sh output--> </server-identities> ... - ホストを起動します。

[$JBOSS_HOME/bin]$ ./domain.sh --host-config=host-slave.xml -Djboss.domain.master.address=$IP1 -b=$IP2

ドメインを管理します。

CLI を使用する場合:[$JBOSS_HOME/bin]$ ./jboss-cli.sh -c --controller=$IP1

Web コンソールを使用する場合:http://$IP1:9990

サーバーのインデックスページへアクセスします。http://$IP2:8080/ http://$IP2:8230/

2.1.6. 代替設定を用いた JBoss EAP 6 の起動

前提条件

- 代替の設定ファイルを使用する前に、デフォルト設定をテンプレートとして使用して、代替の設定ファイルを作成します。管理対象ドメインの場合は、設定ファイルを

EAP_HOME/domain/configuration/ディレクトリーに置く必要があります。スタンドアロンサーバーの場合は、設定ファイルをEAP_HOME/standalone/configuration/ディレクトリーに置く必要があります。

注記

EAP_HOME/docs/examples/configs/ ディレクトリーに複数の設定例が含まれています。これらの例を使用し、クラスタリングや Transaction XTS API などの追加機能を有効にします。

standalone-picketlink.xml、standalone-genericjms.xml、および standalone-hornetq-colocated.xml の設定ファイルを変更せずに使用するとエラーが発生します。

手順2.6 代替設定を用いたインスタンスの起動

スタンドアロンサーバー

スタンドアロンサーバーでは、--server-configパラメーターに設定ファイルのファイル名をオプションとして指定します。設定ファイルはEAP_HOME/standalone/configuration/ディレクトリーに置く必要があり、このディレクトリーからの相対パスで設定ファイルを指定する必要があります。例2.1 Red Hat Enterprise Linux のスタンドアロンサーバーに別の設定ファイルを使用

[user@host bin]$

./standalone.sh --server-config=standalone-alternate.xmlこの例は、EAP_HOME/standalone/configuration/standalone-alternate.xml設定ファイルを使用します。例2.2 Microsoft Windows Server のスタンドアロンサーバーに別の設定ファイルを使用

C:\EAP_HOME\bin>

standalone.bat --server-config=standalone-alternate.xmlこの例は、EAP_HOME\standalone\configuration\standalone-alternative.xml設定ファイルを使用します。管理対象ドメイン

管理対象ドメインでは、設定ファイルのファイル名を--domain-configパラメーターのオプションとして指定します。設定ファイルはEAP_HOME/domain/configuration/ディレクトリーに置く必要があり、このディレクトリーからの相対パスを指定する必要があります。例2.3 Red Hat Enterprise Linux の管理対象ドメインに別の設定ファイルを使用

[user@host bin]$

./domain.sh --domain-config=domain-alternate.xmlこの例は、EAP_HOME/domain/configuration/domain-alternate.xml設定ファイルを使用します。例2.4 Microsoft Windows Server の管理対象ドメインに別の設定ファイルを使用

C:\EAP_HOME\bin>

domain.bat --domain-config=domain-alternate.xmlこの例は、EAP_HOME\domain\configuration\domain-alternate.xml設定ファイルを使用します。

代替の設定ファイルを使用して JBoss EAP が起動されます。

2.1.7. JBoss EAP 6 の停止

注記

手順2.7 JBoss EAP 6 のインスタンスの停止

コマンドラインプロンプトから対話的に起動したインスタンスの停止

JBoss EAP 6 が実行されているターミナルで Ctrl-C を押します。

手順2.8 オペレーティングシステムサービスとして起動されたインスタンスの停止

オペレーティングシステムに応じて、以下のいずれかの手順を実行します。Red Hat Enterprise Linux

Red Hat Enterprise Linux でサービススクリプトを記述したときは、stop機能を使用します。これは、スクリプトに記述する必要があります。次に、service scriptname stopを使用できます。ここで scriptname はスクリプトの名前に置き換えます。Microsoft Windows Server

Microsoft Windows の場合は、net serviceコマンドを使用するか、コントロールパネルの サービス アプレットからサービスを停止します。

手順2.9 バックグラウンドで実行されているインスタンスの停止 (Red Hat Enterprise Linux)

- プロセスのプロセス ID (PID) を取得します。

単一のインスタンスのみが実行されている場合 (スタンドアロンモード)

以下のコマンドはいずれも JBoss EAP 6 の単一インスタンスの PID を返します。pidof javajps(jpsコマンドは、jboss-modules.jarと jps 自体の 2 つのプロセスに対する ID を返します。jboss-modules.jarの ID を使用して EAP インスタンスを停止します)。

複数の EAP インスタンスが実行されている場合 (ドメインモード)

複数の EAP インスタンスが実行されている場合、正しいプロセスを識別するには、さらに包括的なコマンドを使用する必要があります。- 詳細モードで

jpsコマンドを使用すると、見つかった java プロセスに関する詳細情報が提供されます。以下は、実行している EAP プロセスを PID およびロールで識別する、詳細なjpsコマンドからの出力の一部になります。$ jps -v 12155 jboss-modules.jar -D[Server:server-one] -XX:PermSize=256m -XX:MaxPermSize=256m -Xms1303m ... 12196 jboss-modules.jar -D[Server:server-two] -XX:PermSize=256m -XX:MaxPermSize=256m -Xms1303m ... 12096 jboss-modules.jar -D[Host Controller] -Xms64m -Xmx512m -XX:MaxPermSize=256m ... 11872 Main -Xms128m -Xmx750m -XX:MaxPermSize=350m -XX:ReservedCodeCacheSize=96m -XX:+UseCodeCacheFlushing ... 11248 jboss-modules.jar -D[Standalone] -XX:+UseCompressedOops -verbose:gc ... 12892 Jps ... 12080 jboss-modules.jar -D[Process Controller] -Xms64m -Xmx512m -XX:MaxPermSize=256m ...

ps auxコマンドを使用して複数の EAP インスタンスの情報を返すこともできます。以下は、実行している EAP プロセスを PID およびロールで識別する、詳細なpsコマンドからの出力の一部になります。$ ps aux | grep java username 12080 0.1 0.9 3606588 36772 pts/0 Sl+ 10:09 0:01 /path/to/java -D[Process Controller] -server -Xms128m -Xmx128m -XX:MaxPermSize=256m ... username 12096 1.0 4.1 3741304 158452 pts/0 Sl+ 10:09 0:13 /path/to/java -D[Host Controller] -Xms128m -Xmx128m -XX:MaxPermSize=256m ... username 12155 1.7 8.9 4741800 344224 pts/0 Sl+ 10:09 0:22 /path/to/java -D[Server:server-one] -XX:PermSize=256m -XX:MaxPermSize=256m -Xms1000m -Xmx1000m -server - ... username 12196 1.8 9.4 4739612 364436 pts/0 Sl+ 10:09 0:22 /path/to/java -D[Server:server-two] -XX:PermSize=256m -XX:MaxPermSize=256m -Xms1000m -Xmx1000m -server ...

上記の例では、ドメイン全体を停止するには Process Controller プロセスを停止します。これらのコマンドにgrepユーティリティーを使用すると Process Controller を識別できます。jps -v | grep "Process Controller"ps aux | grep "Process Controller"

kill PIDを実行して、TERMシグナルをプロセスに送信します。PID は前述のコマンドの 1 つを使用して識別されたプロセス IDに置き換えます。

JBoss EAP 6 がクリーンにシャットダウンされ、データは失われません。

2.1.8. サーバー実行時に渡すスイッチと引数のリファレンス

standalone.xml、domain.xml、および host.xml の設定ファイルで定義されたものとは別の設定でサーバーを起動できます。これには、ソケットバインディングの代替セットや二次設定でのサーバーの起動が含まれることがあります。起動時にヘルプスイッチを渡すと、利用可能なこれらのパラメーターのリストを表示できます。

例2.5

-h または --help スイッチが追加で使用されています。help スイッチの結果は以下の表を参照してください。

[localhost bin]$ standalone.sh -h[localhost bin]$ domain.sh -h表2.1 実行時スイッチおよび引数

| 引数またはスイッチ | モード | 説明 |

|---|---|---|

--admin-only | Standalone | サーバーの実行タイプを ADMIN_ONLY に設定します。これにより管理インターフェースが開かれ、管理要求が許可されますが、他のランタイムサービスは起動されず、エンドユーザーの要求は許可されません。 |

--admin-only | Domain | ホストコントローラーの実行タイプを ADMIN_ONLY に設定します。これにより管理インターフェースが開かれ、管理要求が許可されますが、サーバーは起動しません。ホストコントローラーがドメインのマスターである場合はスレーブホストコントローラーからの受信接続が許可されます。 |

-b <value>、-b=<value> | Standalone、Domain | システムプロパティー jboss.bind.address を該当する値に設定します。 |

-b<interface>=<value> | Standalone、Domain | システムプロパティー jboss.bind.address.<interface> を指定の値に設定します。 |

--backup | Domain | このホストがドメインコントローラーではない場合でも永続ドメイン設定のコピーを保持します。 |

-c <config>、-c=<config> | Standalone | 使用するサーバー設定ファイルの名前。デフォルト値は standalone.xml です。 |

-c <config>、-c=<config> | Domain | 使用するサーバー設定ファイルの名前。デフォルト値は domain.xml です。 |

--cached-dc | Domain | ホストがドメインコントローラーではなく、起動時にドメインコントローラーに接続できない場合、ローカルでキャッシュされたドメイン設定のコピーを使用してブートします。 |

--debug [<port>] | Standalone | オプションの引数を用いてデバッグモードを有効にし、ポートを指定します。起動スクリプトがサポートする場合のみ動作します。 |

-D<name>[=<value>] | Standalone、Domain | システムプロパティーを設定します。 |

--domain-config=<config> | Domain | 使用するサーバー設定ファイルの名前。デフォルト値は domain.xml です。 |

-h、--help | Standalone、Domain | ヘルプメッセージを表示し、終了します。 |

--host-config=<config> | Domain | 使用するホスト設定ファイルの名前。デフォルト値は host.xml です。 |

--interprocess-hc-address=<address> | Domain | ホストコントローラーがプロセスコントローラーからの通信をリッスンしなければならないアドレス。 |

--interprocess-hc-port=<port> | Domain | ホストコントローラーがプロセスコントローラーからの通信をリッスンしなければならないポート。 |

--master-address=<address> | Domain | システムプロパティー jboss.domain.master.address を指定の値に設定します。デフォルトのスレーブホストコントローラーの設定では、マスターホストコントローラーのアドレスを設定するために使用されます。 |

--master-port=<port> | Domain | システムプロパティー jboss.domain.master.port を指定の値に設定します。デフォルトのスレーブホストコントローラーの設定では、マスターホストコントローラーによるネイティブ管理の通信で使用されるポートを設定するために使用されます。 |

--read-only-server-config=<config> | Standalone | 使用するサーバー設定ファイルの名前。元のファイルは上書きされないため、--server-config および -c とは異なります。 |

--read-only-domain-config=<config> | Domain | 使用するドメイン設定ファイルの名前。最初のファイルは上書きされないため、--domain-config および -c とは異なります。 |

--read-only-host-config=<config> | Domain | 使用するホスト設定ファイルの名前。最初のファイルは上書きされないため、--host-config とは異なります。 |

-P <url>、-P=<url>、--properties=<url> | Standalone、Domain | 該当する URL からシステムプロパティーをロードします。 |

--pc-address=<address> | Domain | プロセスコントローラーが制御するプロセスからの通信をリッスンするアドレス。 |

--pc-port=<port> | Domain | プロセスコントローラーが制御するプロセスからの通信をリッスンするポート。 |

-S<name>[=<value>] | Standalone | セキュリティープロパティーを設定します。 |

--server-config=<config> | Standalone | 使用するサーバー設定ファイルの名前。デフォルト値は standalone.xml です。 |

-u <value>、-u=<value> | Standalone、Domain | システムプロパティー jboss.default.multicast.address を指定の値に設定します。 |

-v、-V、--version | Standalone、Domain | アプリケーションサーバーのバージョンを表示し、終了します。 |

2.2. サーバーの起動と停止

2.2.1. 管理 CLI を使用したサーバーの起動および停止

前提条件

スタンドアロンサーバーインスタンスは、コマンドラインスクリプトで起動でき、管理 CLI より shutdown コマンドを使用してシャットダウンできます。インスタンスが再度必要な場合は、「JBoss EAP 6 をスタンドアロンサーバーとして起動」 の説明どおりに起動プロセスを再実行します。

例2.6 管理 CLI よりスタンドアロンサーバーインスタンスを停止する

[standalone@localhost:9999 /] shutdown

管理対象ドメインを実行している場合は、管理コンソールを使用するとドメインの特定サーバーを選択的に起動または停止できます。これには、ドメイン全体のサーバーグループや、ホスト上の特定サーバーインスタンスが含まれます。

例2.7 管理 CLI より管理対象ドメインのサーバーホストを停止する

shutdown コマンドを使用します。この例では、シャットダウン操作を呼び出す前にインスタンス名を宣言し、「master」という名前のサーバーホストを停止します。tab キーを使用して文字列を補完し、利用可能なホスト値などの可視変数を表示します。

[domain@localhost:9999 /] /host=master:shutdown

例2.8 管理 CLI より管理対象ドメインのサーバーホストを起動および停止する

start および stop 操作を呼び出す前に、サーバーグループを宣言することで、main-server-group という名前のデフォルトのサーバーグループを起動します。tab キーを使用して文字列を補完し、利用可能なサーバーグループ名の値などの可視変数を表示します。

[domain@localhost:9999 /] /server-group=main-server-group:start-servers

[domain@localhost:9999 /] /server-group=main-server-group:stop-servers

例2.9 管理 CLI より管理対象ドメインのサーバーインスタンスを起動および停止する

start および stop 操作を呼び出す前に、ホストおよびサーバーの設定を宣言することで、master ホスト上の server-one という名前のサーバーインスタンスを起動および停止します。tab キーを使用して文字列を補完し、利用可能なホストおよびサーバー設定の値などの可視変数を表示します。

[domain@localhost:9999 /] /host=master/server-config=server-one:start

[domain@localhost:9999 /] /host=master/server-config=server-one:stop

2.2.2. 管理コンソールを使用したサーバーの起動

手順2.10 管理対象ドメイン向けのサーバーの起動

- コンソールの右上にある Runtime タブを選択します。Server メニューを展開し、Overview を選択します。

- Server Instances のリストから、起動するサーバーを選択します。実行されているサーバーはチェックマークで示されます。このリストにあるインスタンスにカーソルを合わせ、サーバーの詳細の下に青色でオプションを表示します。

- インスタンスを起動するには、表示された Start Server テキストをクリックします。クリックすると、ダイアログボックスが開きます。Confirm ボタンをクリックしてサーバーを起動します。

選択したサーバーが起動し、稼働状態になります。

2.2.3. 管理コンソールを使用したサーバーの停止

手順2.11 管理コンソールを使用した管理対象ドメインのサーバーの停止

- コンソールの右上にある Runtime タブを選択します。Domain メニューを展開し、Overview を選択します。

- Hosts, groups and server instances の表に使用可能な Server Instances のリストが表示されます。稼働中のサーバーにはチェックマークが付きます。

- 選択したサーバーにカーソルを合わせ、表示される Stop Server テキストをクリックします。確認ダイアログウインドウが表示されます。

- Confirm をクリックし、サーバーを停止します。

選択されたサーバーが停止します。

2.3. ファイルシステムパス

2.3.1. ファイルシステムパス

domain.xml、host.xml、および standalone.xml の設定には、パスを宣言できるセクションが含まれます。設定の他のセクションは、各インスタンスの絶対パスを宣言せず論理名を使用することにより、これらのパスを参照できます。これにより、特定のホスト設定をユニバーサルな論理名に解決できるため、設定や管理がしやすくなります。

log ディレクトリーを示す jboss.server.log.dir パスへの参照が含まれます。

例2.10 ロギングディレクトリーの相対パス例

<file relative-to="jboss.server.log.dir" path="server.log"/>

表2.2 標準的なパス

| Value | 説明 |

|---|---|

jboss.home.dir | JBoss EAP 6 ディストリビューションのルートディレクトリー。 |

user.home | ユーザーのホームディレクトリー。 |

user.dir | ユーザーのカレントワーキングディレクトリー。 |

java.home | Java インストールディレクトリー。 |

jboss.server.base.dir | 各サーバーインスタンスのルートディレクトリー。 |

jboss.server.data.dir | サーバーが永続データファイルストレージに使用するディレクトリー。 |

jboss.server.config.dir | サーバー設定が含まれるディレクトリー。 |

jboss.server.log.dir | サーバーがファイルストレージに使用するディレクトリー。 |

jboss.server.temp.dir | サーバーが一時ファイルストレージに使用するディレクトリー。 |

jboss.controller.temp.dir | ホストコントローラーが一時的なファイルストレージとして使用するディレクトリー。 |

スタンドアロンサーバーを実行している場合は、以下の 2 つの方法の 1 つを用いて jboss.server.base.dir、jboss.server.log.dir、または jboss.server.config.dir パスをオーバーライドできます。

- サーバーの起動時に、コマンドラインで引数を渡すことができます。例は次のとおりです。

bin/standalone.sh -Djboss.server.log.dir=/var/log - サーバー設定ファイルの

JAVA_OPTS変数を編集できます。EAP_HOME/bin/standalone.confファイルを開き、ファイルの最後に以下の行を追加します。JAVA_OPTS="$JAVA_OPTS Djboss.server.log.dir=/var/log"

カスタムパスを作成することも可能です。たとえば、以下のようにロギングに使用する相対パスを定義できます。

my.relative.path=/var/logmy.relative.path を使用するよう、ログハンドラーを変更します。

2.4. 設定ファイル

2.4.1. JBoss EAP 6 の設定ファイル

表2.3 設定ファイルの場所

| サーバーモード | 場所 | 目的 |

|---|---|---|

| domain.xml | EAP_HOME/domain/configuration/domain.xml | 管理対象ドメインの主要の設定ファイルです。ドメインマスターのみがこのファイルを読み取ります。他のドメインメンバーでは削除が可能です。 |

| host.xml | EAP_HOME/domain/configuration/host.xml | このファイルには、管理対象ドメインの物理ホスト固有の設定情報が含まれています (ネットワークインターフェース、ソケットバインディング、ホスト名、その他のホスト固有の詳細など)。host.xml ファイルには、host-master.xml および host-slave.xml (詳細については、下記参照) の両方の機能がすべて含まれています。このファイルはスタンドアロンサーバーの場合は存在しません。 |

| host-master.xml | EAP_HOME/domain/configuration/host-master.xml | このファイルには、サーバーを管理対象ドメインのマスターサーバーとして実行するために必要な設定情報のみが含まれています。このファイルはスタンドアロンサーバーでは存在しません。 |

| host-slave.xml | EAP_HOME/domain/configuration/host-slave.xml | このファイルには、サーバーを管理対象ドメインのスレーブサーバーとして実行するために必要な設定情報のみが含まれています。このファイルはスタンドアロンサーバーでは存在しません。 |

| standalone.xml | EAP_HOME/standalone/configuration/standalone.xml | スタンドアロンサーバーのデフォルトの設定ファイルです。このファイルにはサブシステム、ネットワーキング、デプロイメント、ソケットバインディング、その他の設定情報などを含むスタンドアロンサーバーに関するすべての情報が含まれています。スタンドアロンサーバーの起動時にこの設定が自動的に使用されます。 |

| standalone-full.xml | EAP_HOME/standalone/configuration/standalone-full.xml | スタンドアロンサーバーの設定例です。高可用性を要するサブシステムを除く、可能な全サブシステムのサポートが含まれます。使用するには、サーバーを停止し、次のコマンドを使用して再起動します: EAP_HOME/bin/standalone.sh -c standalone-full.xml |

| standalone-ha.xml | EAP_HOME/standalone/configuration/standalone-ha.xml | このサンプル設定ファイルは、デフォルトのサブシステムをすべて有効にし、高可用性または負荷分散クラスターに参加できるよう mod_cluster および JGroups サブシステムをスタンドアロンサーバーに対して追加します。このファイルは管理対象ドメインには適用されません。この設定を使用するには、サーバーを停止し、次のコマンドを使用して再起動します: EAP_HOME/bin/standalone.sh -c standalone-ha.xml |

| standalone-full-ha.xml | EAP_HOME/standalone/configuration/standalone-full-ha.xml | これはスタンドアロンサーバーの設定例です。高可用性に必要となるサブシステムを含む、可能なすべてのサブシステムのサポートが含まれます。使用するにはサーバーを停止し、次のコマンドを使用して再起動します: EAP_HOME/bin/standalone.sh -c standalone-full-ha.xml |

2.4.2. 記述子ベースのプロパティー置換

standalone.xml または domain.xml からグローバルに有効化されます。

<subsystem xmlns="urn:jboss:domain:ee:1.1">

<spec-descriptor-property-replacement>

true

</spec-descriptor-property-replacement>

<jboss-descriptor-property-replacement>

true

</jboss-descriptor-property-replacement>

</subsystem>ejb-jar.xml および persistence.xml の Java EE 記述子は置き換えできますが、デフォルトでは無効になっています。

jboss-ejb3.xmljboss-app.xmljboss-web.xml*-jms.xml*-ds.xml

@ActivationConfigProperty(propertyName = "connectionParameters", propertyValue = "host=192.168.1.1;port=5445")

connectionParameters を指定できます。

./standalone.sh -DconnectionParameters='host=10.10.64.1;port=5445'

<activation-config>

<activation-config-property>

<activation-config-property-name>

connectionParameters

</activation-config-property-name>

<activation-config-property-value>

${jms.connection.parameters:'host=10.10.64.1;port=5445'}

</activation-config-property-value>

</activation-config-property>

</activation-config>${jms.connection.parameters:'host=10.10.64.1;port=5445'} では、デフォルト値を提供しながら、コマンドラインが指定するパラメーターによって接続パラメーターが上書きされます。

2.4.3. 記述子ベースのプロパティー置換の有効化/無効化

記述子プロパティー置換の限定的な制御が、jboss-as-ee_1_1.xsd に導入されました。このタスクには、記述子ベースのプロパティー置換を設定するのに必要な手順が含まれます。

trueに設定された場合は、プロパティー置換が有効になります。falseに設定された場合は、プロパティー置換が無効になります。

手順2.12 jboss-descriptor-property-replacement

jboss-descriptor-property-replacement は、次の記述子でプロパティー置換を有効または無効にするために使用されます。

jboss-ejb3.xmljboss-app.xmljboss-web.xml*-jms.xml*-ds.xml

jboss-descriptor-property-replacement のデフォルト値は true です。

- 管理 CLI では、次のコマンドを実行して

jboss-descriptor-property-replacementの値を決定します。/subsystem=ee:read-attribute(name="jboss-descriptor-property-replacement")

- 次のコマンドを実行して動作を設定します。

/subsystem=ee:write-attribute(name="jboss-descriptor-property-replacement",value=VALUE)

手順2.13 spec-descriptor-property-replacement

spec-descriptor-property-replacement は、次の記述子でプロパティー置換を有効または無効にするために使用されます。

ejb-jar.xmlpersistence.xml

spec-descriptor-property-replacement のデフォルト値は false です。

- 管理 CLI では、次のコマンドを実行して

spec-descriptor-property-replacementの値を確認します。/subsystem=ee:read-attribute(name="spec-descriptor-property-replacement")

- 次のコマンドを実行して動作を設定します。

/subsystem=ee:write-attribute(name="spec-descriptor-property-replacement",value=VALUE)

記述子ベースのプロパティー置換が正常に設定されます。

2.4.4. ファイルの履歴設定

standalone.xml、domain.xml、および host.xml ファイルが含まれます。これらのファイルは直接編集して変更できますが、管理 CLI や管理コンソールといった利用可能な管理操作でアプリケーションサーバーモデルを設定する方法が推奨されます。

2.4.5. 以前の設定でのサーバーの起動

standalone.xml を使用してスタンドアロンサーバーの以前の設定でアプリケーションサーバーを起動する方法を示しています。同じコンセプトは、domain.xml と host.xml のそれぞれを使用した管理対象ドメインに適用されます。

- 起動するバックアップバージョンを特定します。この例では、正常な起動後に最初加えられた変更前のサーバーモデルのインスタンスが再度呼び出されます。

EAP_HOME/standalone/configuration/standalone_xml_history/current/standalone.v1.xml jboss.server.config.dir下で相対ファイル名を渡し、バックアップモデルのこの設定を用いてサーバーを起動します。EAP_HOME/bin/standalone.sh --server-config=standalone_xml_history/current/standalone.v1.xml

アプリケーションサーバーが、選択された設定で起動されます。

注記

EAP_HOME/domain/configuration/domain_xml_history/current/domain.v1.xml にあります。

jboss.domain.config.dir 下で相対ファイル名を渡し、バックアップモデルのこの設定を用いてサーバーを起動します。

EAP_HOME/bin/domain.sh --domain-config=domain_xml_history/current/domain.v1.xml

2.4.6. 管理 CLI を使用した設定スナップショットの保存

設定スナップショットは、現在のサーバー設定のポイントインタイムコピーです。これらのコピーは、管理者が保存およびロードできます。

standalone.xml 設定ファイルを使用しますが、同じプロセスが domain.xml および host.xml 設定ファイルにも適用されます。

前提条件

手順2.14 設定スナップショットの撮影および保存

スナップショットの保存

take-snapshot操作を実行して、現在のサーバー設定のコピーを取得します。[standalone@localhost:9999 /] :take-snapshot { "outcome" => "success", "result" => "/home/User/EAP_HOME/standalone/configuration/standalone_xml_history/snapshot/20110630-172258657standalone.xml"

現在のサーバー設定のスナップショットが保存されます。

2.4.7. 管理 CLI を使用した設定スナップショットのロード

standalone.xml ファイルを使用しますが、同じプロセスが domain.xml および host.xml ファイルにも適用されます。

手順2.15 設定スナップショットのロード

- ロードするスナップショットを識別します。この例では、スナップショットディレクトリーから以下のファイルが呼び出されます。スナップショットファイルのデフォルトのパスは以下のとおりです。

EAP_HOME/standalone/configuration/standalone_xml_history/snapshot/20110812-191301472standalone.xml

スナップショットは相対パスにより表されます。たとえば、上記の例は次のように記述できます。jboss.server.config.dir/standalone_xml_history/snapshot/20110812-191301472standalone.xml

- ファイル名を渡し、選択したスナップショットを用いてサーバーを起動します。

EAP_HOME/bin/standalone.sh --server-config=standalone_xml_history/snapshot/20110913-164449522standalone.xml

ロードしたスナップショットに選択された設定を用いてサーバーが再起動します。

2.4.8. 管理 CLI を使用した設定スナップショットの削除

前提条件

standalone.xml ファイルを使用しますが、同じプロセスが domain.xml および host.xml ファイルにも適用されます。

手順2.16 特定のスナップショットの削除

- ロードするスナップショットを指定します。この例では、スナップショットディレクトリーから以下のファイルが削除されます。

EAP_HOME/standalone/configuration/standalone_xml_history/snapshot/20110630-165714239standalone.xml

:delete-snapshotコマンドを実行して、特定のスナップショットを削除します。以下の例のようにスナップショットの名前を指定します。[standalone@localhost:9999 /]

:delete-snapshot(name="20110630-165714239standalone.xml"){"outcome" => "success"}

スナップショットが削除されます。

手順2.17 スナップショットすべてを削除

:delete-snapshot(name="all")コマンドを以下の例のとおりに実行し、スナップショットをすべて削除します。[standalone@localhost:9999 /]

:delete-snapshot(name="all"){"outcome" => "success"}

スナップショットがすべて削除されます。

2.4.9. 管理 CLI を使用したすべての設定スナップショットのリスト

前提条件

standalone.xml ファイルを使用しますが、同じプロセスが domain.xml および host.xml ファイルにも適用されます。

手順2.18 すべての設定スナップショットのリスト

すべてのスナップショットのリスト

:list-snapshotsコマンドを実行して、保存されたすべてのスナップショットをリストします。[standalone@localhost:9999 /]

:list-snapshots{ "outcome" => "success", "result" => { "directory" => "/home/hostname/EAP_HOME/standalone/configuration/standalone_xml_history/snapshot", "names" => [ "20110818-133719699standalone.xml", "20110809-141225039standalone.xml", "20110802-152010683standalone.xml", "20110808-161118457standalone.xml", "20110912-151949212standalone.xml", "20110804-162951670standalone.xml" ] } }

スナップショットがリストされます。

第3章 管理インターフェース

3.1. アプリケーションサーバーの管理

3.2. 管理アプリケーションプログラミングインターフェース (API)

JBoss EAP 6 は、サーバーを設定および管理する 3 つの方法 (Web インターフェース、コマンドラインクライアント、および XML 設定ファイルのセット) を提供します。推奨される設定ファイルの編集方法には管理コンソールと管理 CLI が含まれますが、これらの 3 つの方法で設定に加えられた編集は、異なるビューにわたって常に同期され、最終的に XML ファイルに永続化されます。サーバーインスタンスの実行中に XML 設定ファイルで行われた編集は、サーバーモデルによって上書きされることに注意してください。

管理コンソールは、Google Web Toolkit (GWT) で構築された Web インターフェースの例です。管理コンソールは、HTTP 管理インターフェースを使用してサーバーと通信します。HTTP API エンドポイントは、管理レイヤーと統合するために HTTP プロトコルに依存する管理クライアントのエントリーポイントで、JSON でエンコードされたプロトコルとデタイプな (detyped) RPC スタイルの API を使用して管理対象ドメインまたはスタンドアロンサーバーに対して管理操作を記述および実行します。HTTP API は Web コンソールによって使用されますが、他のクライアントに対しても統合機能を提供します。

例3.1 HTTP API 設定ファイルの例

<management-interfaces>

[...]

<http-interface security-realm="ManagementRealm">

<socket-binding http="management-http"/>

</http-interface>

</management-interfaces>表3.1 管理コンソールへの URL

| URL | 説明 |

|---|---|

http://localhost:9990/console | ローカルホストでアクセスされる管理コンソール (管理対象ドメイン設定を制御します)。 |

http://hostname:9990/console | リモートでアクセスされる管理コンソール (ホストを指定し、管理対象ドメイン設定を制御します)。 |

http://hostname:9990/management | HTTP 管理 API は管理コンソールと同じポートで実行され、API に公開された raw 属性と値を表示します。 |

ネイティブ API ツールの例には管理 CLI があります。この管理ツールは管理対象ドメインまたはスタンドアロンサーバーインスタンスに使用できるため、ユーザーはドメインコントローラーまたはスタンドアロンサーバーインスタンスに接続し、デタイプ (detyped) の管理モデルを介して利用可能な管理操作を実行できます。

例3.2 ネイティブ API 設定ファイルの例

<management-interfaces>

<native-interface security-realm="ManagementRealm">

<socket-binding native="management-native"/>

</native-interface>

[...]

</management-interfaces>3.3. 管理コンソールと管理 CLI

3.4. 管理コンソール

3.4.1. 管理コンソール

3.4.2. 管理コンソールへのログイン

前提条件

- 「管理インターフェースのユーザーの追加」 の説明にしたがって管理ユーザーを作成する必要があります。JBoss EAP 6 が稼働している必要があります。

管理コンソールのスタートページへのアクセス

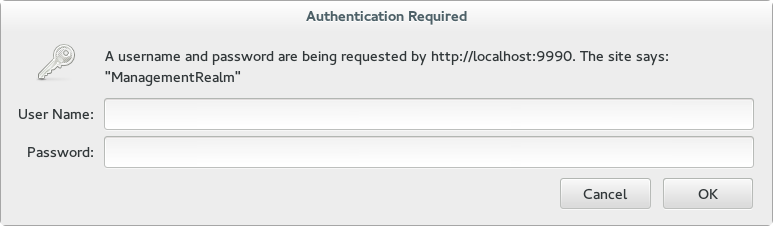

Web ブラウザーを起動し、Web ブラウザーで管理コンソール (http://localhost:9990/console/App.html) に移動します。注記

ポート 9990 は、管理コンソールソケットバインディングとして事前定義されています。- 以前作成したアカウントのユーザー名とパスワードを入力し、管理コンソールのログイン画面にログインします。

図3.1 管理コンソールのログイン画面

ログインすると、以下のアドレスにリダイレクトされ、管理コンソールのランディングページが表示されます (http://localhost:9990/console/App.html#home)。

3.4.3. 管理コンソールの言語の変更

サポート言語

- ドイツ語 (de)

- 簡体中国語 (zh-Hans)

- ブラジルポルトガル語 (pt-BR)

- フランス語 (fr)

- スペイン語 (es)

- 日本語 (ja)

手順3.1 Web ベース管理コンソールの言語の変更

管理コンソールへのログイン

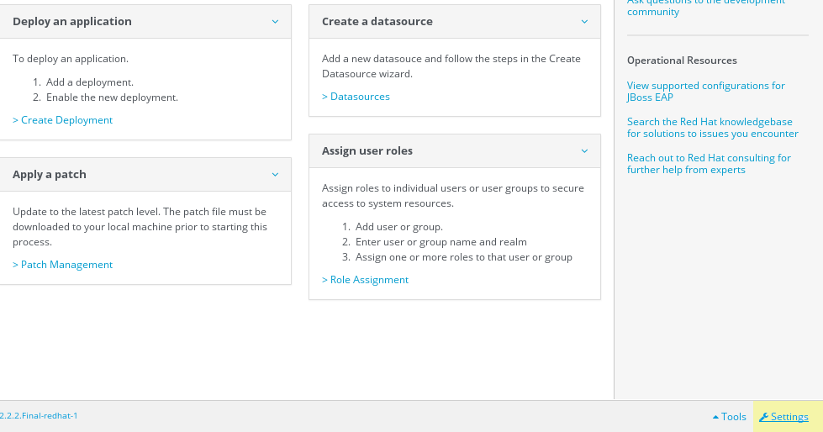

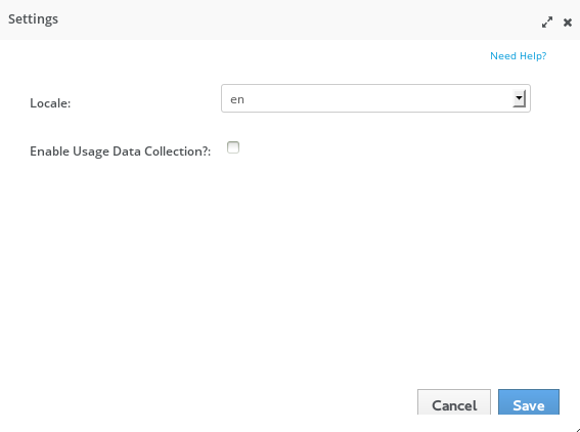

Web ベースの管理コンソールにログインします。Settings ダイアログを開きます。

画面の右下付近に Settings ラベルがあります。これをクリックして管理コンソールの設定を開きます。必要な言語を選択します。

Locale 選択ボックスから希望の言語を選択します。次に、Save を選択します。確認ボックスに、アプリケーションをリロードする必要があると表示されます。Confirm をクリックします。新しいロケールを使用するために Web ブラウザを更新します。

3.4.4. EAP コンソールの分析

Google Analytics は、Web サイトの包括的な使用統計を提供する無料の Web 分析サービスです。訪問数、ページビュー、訪問別ページ数、平均滞在時間など、Web サイトの訪問者に関する重要なデータを提供します。Google Analytics を使用すると、Web サイトの存在やそのユーザーの認知度が向上します。

JBoss EAP 6.3 では、ユーザーは管理コンソールの Google Analytics を有効または無効にできます。Google Analytics の機能は、コンソールがどのように使用され、コンソールのどの部分が重要であるかを Red Hat EAP チームが理解することを目的としています。この情報は、ユーザーの必要性に見合ったコンソールのデザイン、機能、およびコンテンツを導入するために使用されます。

3.4.5. EAP コンソールの Google Analytics の有効化/無効化

- 管理コンソールにログインします。

- コンソールの右下にある Settings をクリックします。

図3.2 管理コンソールのログイン画面

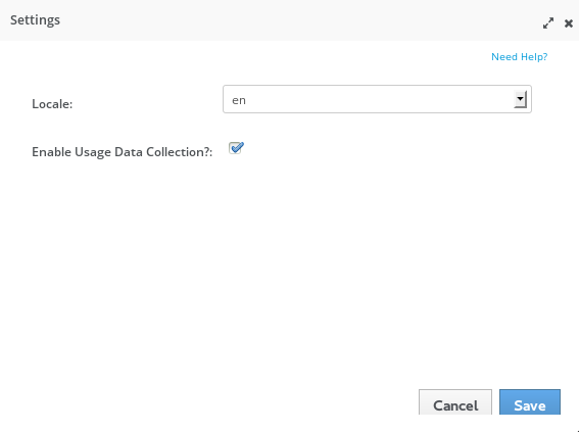

Settingsウインドウの Enable Usage Data Collection チェックボックスを選択し、Save ボタンをクリックします。アプリケーションをリロードし、新しい設定を有効にします。

図3.3 Settings ウインドウ (使用率データの収集を有効化)

Settings ウインドウの Enable Usage Data Collection をクリックして選択を解除します。Save ボタンをクリックします。

図3.4 Settings ウインドウ (使用率データの収集を無効化)

注記

3.4.6. 管理コンソールを使用したサーバーの設定

手順3.2 サーバーの設定

- コンソールの上部より Domain タブを選択します。利用可能なサーバーインスタンスの表が表示されます。

- Available Server Configurations テーブルよりサーバーインスタンスを選択します。

- 選択したサーバーの詳細の上にある Edit ボタンをクリックします。

- 設定属性を変更します。

- Save をクリックして終了します。

サーバー設定が変更され、サーバーが次回再起動したときに変更が反映されます。

3.4.7. 管理コンソールでのデプロイメントの追加

前提条件

- コンソールの上部より Runtime タブを選択します。

- スタンドアロンサーバーの場合は、Server メニューを展開し、Manage Deployments を選択します。管理対象ドメインの場合は、Domain メニューを展開し、Manage Deployments を選択します。Manage Deployments パネルが表示されます。

- Content Repository タブの Add を選択します。Create Deployment ダイアログボックスが表示されます。

- ダイアログボックスの Browse をクリックします。デプロイするファイルを選択し、アップロードします。Next をクリックして作業を続行します。

- Create Deployments ダイアログボックスに表示されるデプロイメント名とランタイム名を確認します。名前を確認したら、Save をクリックし、ファイルをアップロードします。

選択したコンテンツがサーバーにアップロードされ、デプロイメント可能になります。

3.4.8. 管理コンソールでのサーバーの新規作成

手順3.3 サーバー設定の新規作成

管理コンソールの Server Configurations ページへの移動

コンソールの上部にある Domain タブを選択します。設定の新規作成

- Available Server Configuration の表の上にある Add ボタンを選択します。

- Create Server Configuration ダイアログで基本的なサーバー設定を入力します。

- Save ボタンを選択して、新しいサーバー設定を保存します。

新しいサーバーが作成され、Server Configurations リストに表示されます。

3.4.9. 管理コンソールを使用したデフォルトログレベルの変更

手順3.4 ロギングレベルの編集

管理コンソールの Logging パネルに移動します。

- 管理対象ドメインを使用している場合は、コンソールの上部にある Configuration タブを選択した後、コンソールの左側にあるドロップダウンリストから該当するプロファイルを選択します。

- 管理対象ドメインまたはスタンドアロンサーバーのどちらの場合でも、コンソールの左側にあるリストの Core メニューを展開し、Logging エントリーをクリックします。

- コンソール上部の Log Categories タグをクリックします。

ロガー詳細の編集

Log Categories テーブル内のエントリーの詳細を編集します。- Log Categories の表のエントリーを選択し、下にある Details セクションの Edit をクリックします。

- Log Level ドロップダウンボックスでカテゴリーのログレベルを設定します。設定したら、Save ボタンをクリックします。

該当するカテゴリーのログレベルが更新されます。

3.4.10. 管理コンソールでのサーバーグループの新規作成

前提条件

手順3.5 サーバーグループの新規作成および追加

Server Groups ビューへの移動

コンソールの上部にある Domain タブを選択します。- 左側の列にあるメニューの Server ラベルを展開します。Server Groups を選択します。

サーバーグループの追加

Add ボタンをクリックし新規サーバーグループを追加します。サーバーグループの設定

- サーバーグループ名を入力します。

- サーバーグループのプロファイルを選択します。

- サーバーグループのソケットバインディングを選択します。

- Save ボタンをクリックし、新たに作成したグループを保存します。

新規サーバーグループが管理コンソールに表示されるようになります。

3.5. 管理 CLI

3.5.1. 管理コマンドラインインターフェース (CLI)

3.5.2. 管理 CLI の起動

手順3.6 Linux または Microsoft Windows Server での CLI の起動

Linux での CLI の起動

コマンドラインで以下のコマンドを入力して、EAP_HOME/bin/jboss-cli.shファイルを実行します。$ EAP_HOME/bin/jboss-cli.sh

Microsoft Windows Server での CLI の起動

ダブルクリックするか、コマンドラインで以下のコマンドを入力して、EAP_HOME\bin\jboss-cli.batファイルを実行します。C:\>EAP_HOME\bin\jboss-cli.bat

3.5.4. 管理 CLI を使用した管理対象サーバーインスタンスへの接続

前提条件

手順3.7 管理対象サーバーインスタンスへの接続

connectコマンドの実行管理 CLI で、connectコマンドを入力します。[disconnected /]

connectConnected to domain controller at localhost:9999- Linux システムで管理 CLI を起動するときに管理対象サーバーへ接続するには、

--connectパラメーターを使用します。$

EAP_HOME/bin/jboss-cli.sh --connect --connectパラメーターは、ホストとサーバーのポートを指定するために使用できます。ポートの値が9999であるアドレス192.168.0.1に接続するには、次のコマンドを使用します。$

EAP_HOME/bin/jboss-cli.sh --connect --controller=192.168.0.1:9999

3.5.5. 管理 CLI でのヘルプの取得

CLI コマンドを学ぶ必要がある場合や何を行ったらいいかわからない場合に、ガイダンスが必要になることがあります。管理 CLI には、一般的なオプションと状況依存オプションから構成されるヘルプダイアログが組み込まれてます (処理状況に依存するヘルプコマンドでは、スタンドアロンまたはドメインコントローラーへの接続を確立する必要があります。接続が確立されない限り、これらのコマンドはリストに表示されません)。

前提条件

一般的なヘルプの場合

管理 CLI で、helpコマンドを入力します。[standalone@localhost:9999 /]

help状況依存ヘルプの取得

管理 CLI で、help -commands拡張コマンドを入力します。[standalone@localhost:9999 /]

help --commands- 特定のコマンドの詳細な説明については、そのコマンドとその後に

--helpを入力してください。[standalone@localhost:9999 /]

deploy --help

CLI ヘルプ情報が表示されます。

3.5.6. バッチモードでの管理 CLI の使用

バッチ処理により、複数の操作をシーケンスでグループ化し、ユニットとして一緒に実行できます。シーケンス内のいずれかの操作要求が失敗したら、操作のグループ全体がロールバックされます。

手順3.8 バッチモードのコマンドおよび操作

バッチモードの開始

batchコマンドを使用してバッチモードを開始します。[standalone@localhost:9999 /] batch [standalone@localhost:9999 / #]

バッチモードになると、プロンプトにハッシュ (#) が表示されます。バッチへの操作要求の追加

バッチモードでは、通常通りに操作リクエストを入力します。操作リクエストは、入力順にバッチに追加されます。操作要求のフォーマットに関する詳細は 「管理 CLI での操作およびコマンドの使用」 を参照してください。バッチの実行

操作要求のシーケンス全体が入力されたら、run-batchコマンドを使用してバッチを実行します。[standalone@localhost:9999 / #] run-batch The batch executed successfully.

バッチの作業に使用できるコマンドの完全リストについては、「CLI のバッチモードコマンド」 を参照してください。外部ファイルに保存されたバッチコマンド

頻繁に実行するバッチコマンドは、外部のテキストファイルに保存できます。これらのバッチコマンドをロードするには、ファイルへのフルパスを引数としてbatchコマンドに渡すか、run-batchコマンドの引数として直接実行します。テキストエディターを使用してバッチコマンドファイルを作成できます。1 行に 1 つのコマンドのみがあるようにし、CLI がコマンドにアクセスできる必要があります。次のコマンドは、バッチモードでmyscript.txtファイルをロードします。このファイルのすべてのコマンドは編集または削除できます。新しいコマンドを挿入できます。このバッチセッションで変更された内容はmyscript.txtファイルへ保持されません。[standalone@localhost:9999 /] batch --file=myscript.txt

次のコマンドは、myscript.txtファイルに保存されたバッチコマンドを即時実行します。[standalone@localhost:9999 /] run-batch --file=myscript.txt

入力された操作リクエストのシーケンスがバッチとして完了します。

3.5.7. CLI のバッチモードコマンド

表3.2 CLI のバッチモードコマンド

| コマンド名 | 説明 |

|---|---|

| list-batch | 現在のバッチのコマンドおよび操作のリスト |

| edit-batch-line line-number edited-command | 編集する行番号と edited コマンドを提供し、現在のバッチの行を編集します。例: edit-batch-line 2 data-source disable --name=ExampleDS |

| move-batch-line fromline toline | 移動したい行の番号を最初の引数として指定し、移動先を 2 番目の引数として指定してバッチの行の順序を変更します。例: move-batch-line 3 1 |

| remove-batch-line linenumber | 特定の行でバッチコマンドを削除します。例: remove-batch-line 3 |

| holdback-batch [batchname] |

このコマンドを使用すると現在のバッチを延期または保存できます。バッチの外部にて急に CLI で実行するものがある場合にこのコマンドを使用します。保留したバッチへ戻るには、再度 CLI コマンドラインに

batch を入力します。

holdback-batch コマンドの使用中にバッチ名を指定すると、バッチがその名前で保存されます。名前が付けられたバッチに戻るには、batch batchname コマンドを使用します。バッチ名を指定せずに batch コマンドを呼び出すと、新しい (名前のない) バッチが開始されます。名前のない保留バッチは 1 つのみ存在できます。

保留されたバッチをすべて一覧表示するには、

batch -l コマンドを使用します。

|

| discard-batch | 現在アクティブなバッチを破棄します。 |

3.5.8. 管理 CLI での操作およびコマンドの使用

手順3.9 要求の作成、設定、および実行

操作要求の構築

操作要求では、管理モデルとの低レベルの対話が可能です。この場合、サーバー設定を制御された方法で編集できます。操作要求は、以下の 3 つの部分から構成されます。- スラッシュ (

/) で始まるアドレス。 - コロン (

:) で始まる操作名。 - 丸かっこ「

()」で囲まれたパラメーターのオプションセット。

アドレスの特定

設定はアドレス指定可能なリソースの階層ツリーとして表されます。各リソースノードは、異なる操作セットを提供します。アドレスは、操作を実行するリソースノードを指定します。アドレスでは以下の構文を使用します。/node-type=node-name

- node-type は、リソースノードタイプです。これは、設定 XML の要素名に対してマッピングされます。

- node-name はリソースノード名です。これは、設定 XML の要素の

name属性に対してマッピングされます。 - スラッシュ (

/) を使用してリソースツリーの各レベルを区切ります。

設定 XML ファイルを参照して必要なアドレスを決定します。EAP_HOME/standalone/configuration/standalone.xmlファイルはスタンドアロンサーバーの設定を保持し、EAP_HOME/domain/configuration/domain.xmlファイルとEAP_HOME/domain/configuration/host.xmlファイルは管理対象ドメインの設定を保持します。例3.3 操作アドレスの例

ロギングサブシステムで操作を実行するには、操作要求に以下のアドレスを使用します。/subsystem=logging

Java データソースに対して操作を実行するには、操作要求に以下のアドレスを使用します。/subsystem=datasources/data-source=java

操作の特定

リソースノードのタイプによって操作は異なります。操作では以下の構文を使用します。:operation-name

- operation-name は、要求する操作の名前です。

利用可能な操作をリストするために、スタンドアロンサーバーの任意のリソースアドレスでread-operation-names操作を使用します。例3.4 利用可能な操作

ロギングサブシステムのすべての利用可能な操作をリストするために、スタンドアロンサーバーの以下の要求を入力します。[standalone@localhost:9999 /] /subsystem=logging:read-operation-names { "outcome" => "success", "result" => [ "add", "read-attribute", "read-children-names", "read-children-resources", "read-children-types", "read-operation-description", "read-operation-names", "read-resource", "read-resource-description", "remove", "undefine-attribute", "whoami", "write-attribute" ] }パラメーターの決定

各操作では異なるパラメーターが必要な場合があります。パラメーターは以下の構文を使用します。(parameter-name=parameter-value)

- parameter-name は、パラメーターの名前です。

- parameter-value は、パラメーターの値です。

- 複数のパラメーターは、カンマ (

,) で区切られます。

必要なパラメーターを決定するには、リソースノードで操作名をパラメーターとして渡し、read-operation-descriptionコマンドを実行します。詳細については、例3.5「操作パラメーターの決定」 を参照してください。例3.5 操作パラメーターの決定

ロギングサブシステムでread-children-types操作に必須のパラメーターを決定するには、以下のようにread-operation-descriptionコマンドを入力します。[standalone@localhost:9999 /] /subsystem=logging:read-operation-description(name=read-children-types) { "outcome" => "success", "result" => { "operation-name" => "read-children-types", "description" => "Gets the type names of all the children under the selected resource", "reply-properties" => { "type" => LIST, "description" => "The children types", "value-type" => STRING }, "read-only" => true } }

完全操作要求の入力

アドレス、操作、およびパラメーターが決定されたら、完全操作要求を入力します。例3.6 操作要求の例

[standalone@localhost:9999 /]

/subsystem=web/connector=http:read-resource(recursive=true)

管理インターフェースは、サーバー設定の操作要求を実行します。

3.5.9. 管理 CLI 設定オプション

jboss-cli.xml は、CLI が起動するたびにロードされます。このファイルは、$EAP_HOME/bin ディレクトリーまたは jboss.cli.config システムプロパティーで指定されたディレクトリーに置く必要があります。

default-controllerconnectコマンドがパラメーターなしで実行された場合に接続するコントローラーの設定。default-controller パラメーター

host- コントローラーのホスト名。デフォルト値は

localhostです。 port- コントローラーへ接続するポート番号。

validate-operation-requests- 実行のため要求がコントローラーへ送信される前に操作要求のパラメーターリストが検証されるかどうかを示します。タイプはブール値で、デフォルト値は

trueです。 history- この要素には、コマンドおよび操作の履歴ログの設定が含まれます。

historyパラメーターenabledhistoryが有効であるかを示します。タイプはブール値で、デフォルト値はtrueです。- file-name

- 履歴が保存されるファイルの名前。デフォルト値は

.jboss-cli-historyです。 - file-dir

- 履歴が保存されるディレクトリーの名前。デフォルト値は

$USER_HOMEです。 - max-size

- 履歴ファイルの最大サイズ。デフォルト値は 500 です。

- resolve-parameter-values

- 操作要求を送信する前にコマンド引数 (または操作パラメーター) として指定されたシステムプロパティーを解決するか、またはサーバー側で解決が発生するようにするか。タイプはブール値で、デフォルト値は

falseです。 - connection-timeout

- コントローラーと接続を確立するまでの許容時間。タイプは整数で、デフォルト値は 5000 秒です。

- ssl

- この要素には、SSL に使用されるキーストアとトラストストアの設定が含まれます。

警告

Red Hat は、影響するすべてのパッケージで TLSv1.1 または TLSv1.2 を利用するために SSL を明示的に無効化することを推奨しています。sslパラメーター- vault

- タイプ:

vaultType - key-store

- タイプ: 文字列

- key-store-password

- タイプ: 文字列

- alias

- タイプ: 文字列

- key-password

- タイプ: 文字列

- trust-store

- タイプ: 文字列

- trust-store-password

- タイプ: 文字列

- modify-trust-store

trueに設定された場合、認識できない証明書を受信したときに CLI がユーザーに伝え、トラストストアへの保存を許可します。タイプはブール値で、デフォルト値はtrueです。

vaultTypecodeとmoduleの両方が指定されていない場合は、デフォルトの実装が使用されます。codeが指定され、moduleが指定されていない場合は、Picketbox モジュールの指定されたクラスを探します。moduleとcodeが両方指定されている場合は、module によって指定されたモジュールでcodeによって指定されたクラスを探します。- code

- タイプ: 文字列

- module

- タイプ: 文字列

silent- 情報およびエラーメッセージをターミナルに出力するかを指定します。

falseに指定されても、設定が許可したり、> を使用して出力ターゲットがコマンドラインの一部であると指定された場合は、ロガーを使用してメッセージがログに記録されます。デフォルト値はFalseです。

3.5.10. 管理 CLI コマンドのリファレンス

前提条件

トピック「「管理 CLI でのヘルプの取得」」では、一般オプションおよび状況依存オプションとのヘルプダイアログを含む管理 CLI ヘルプ機能にアクセスする方法について説明しています。ヘルプコマンドは、操作コンテキストに依存し、スタンドアロンまたはドメインコントローラへの確立された接続を必要とします。接続が確立されない限り、これらのコマンドはリストに表示されません。

表3.3

| コマンド | 説明 |

|---|---|

batch | 新しいバッチを作成してバッチモードを開始するか、既存の保留中のバッチに応じて、バッチを再びアクティベートします。保留中のバッチがない場合は、引数なしで呼び出されたこのコマンドによって新しいバッチが開始されます。名前がない保留中のバッチがある場合は、このコマンドによってそのバッチが再びアクティベートされます。名前がある保留中のバッチがある場合は、保留中のバッチの名前を引数にしてこのコマンドを実行することにより、これらのバッチをアクティベートできます。 |

cd | 現在のノードパスを引数に変更します。現在のノードパスはアドレス部分を含まない操作要求のアドレスとして使用されます。操作要求にアドレスが含まれる場合、そのアドレスは現在のノードパスに対して相対的であると見なされます。現在のノードパスは node-type で終わることがあります。その場合は、logging:read-resource などの node-name を指定すれば操作を実行できます。 |

clear | 画面を消去します。 |

command | 新しいタイプコマンドを追加し、既存の汎用タイプコマンドを削除およびリストできます。汎用タイプコマンドは、特定のノードタイプに割り当てられたコマンドであり、そのタイプのインスタンス向けの操作を実行可能にします。また、既存インスタンスのタイプにより公開された任意のプロパティーを変更することもできます。 |

connect | 指定されたホストおよびポートのコントローラに接続します。 |

connection-factory | 接続ファクトリーを定義します。 |

data-source | データソースサブシステムで JDBC データソース設定を管理します。 |

deploy | ファイルパスで指定されたアプリケーションをデプロイするか、リポジトリーで無効になっている既存のアプリケーションを有効にします。引数なしで実行された場合、既存のデプロイメントすべてがリストされます。 |

help | ヘルプメッセージを表示します。該当するコマンドの状況依存の結果を提供するには、--commands 引数とともに使用します。 |

history | メモリー内の CLI コマンド履歴を表示し、履歴拡張が有効または無効であるかを表示します。必要に応じて履歴拡張をクリア、無効、および有効にするには、引数とともに使用します。 |

jms-queue | メッセージングサブシステムで JMS キューを定義します。 |

jms-topic | メッセージングサブシステムで JMS トピックを定義します。 |

ls | ノードパスの内容をリストします。デフォルトでは、ターミナルの幅全体を使用して結果が列に出力されます。-l スイッチを使用すると、1 行ごとに 1 つの名前で結果が出力されます。 |

pwd | 現在の作業ノードの完全ノードパスを出力します。 |

quit | コマンドラインインターフェースを終了します。 |

read-attribute | 値を表示し、引数によっては管理されたリソースの属性の詳細も表示します。 |

read-operation | 指定された操作の詳細を表示します。指定がない場合は使用できる操作をすべて表示します。 |

undeploy | 目的のアプリケーションの名前で実行された場合にアプリケーションをアンデプロイします。リポジトリーからアプリケーションを削除するには引数とともに使用します。アプリケーションを指定せずに実行すると、既存のデプロイメントすべてをリストします。 |

version | アプリケーションサーバーバージョンと環境情報を出力します。 |

xa-data-source | データソースサブシステムで JDBC XA データソース設定を管理します。 |

3.5.11. 管理 CLI 操作のリファレンス

管理 CLI の操作は、「管理 CLI を使用した操作名の表示」 で解説している read-operation-names を使用すると公開できます。また、操作の説明は、「管理 CLI を使用した操作説明の表示」 で解説している read-operation-descriptions 操作を使用すると表示できます。

表3.4 管理 CLI の操作

| 操作名 | 説明 |

|---|---|

add-namespace | namespaces 属性のマップに名前空間接頭辞のマッピングを追加します。 |

add-schema-location | schema-locations 属性のマップにスキーマロケーションマッピングを追加します。 |

delete-snapshot | snapshots ディレクトリーからサーバー設定のスナップショットを削除します。 |

full-replace-deployment | 以前にアップロードされたデプロイメントコンテンツを使用可能なコンテンツの一覧に追加して、ランタイムの同名の既存コンテンツを置き換え、その置き換えられたコンテンツを使用可能なコンテンツの一覧から削除します。詳細については、リンク先を参照してください。 |

list-snapshots | snapshots ディレクトリーに保存されているサーバー設定のスナップショットを一覧表示します。 |

read-attribute | 選択したリソースの属性の値を表示します。 |

read-children-names | 指定の型を持つ選択したリソースの配下にある子の名前をすべて表示します。 |

read-children-resources | 指定のタイプであるすべての子リソースに関する情報を表示します。 |

read-children-types | 選択したリソースの配下にある子すべての型名を表示します。 |

read-config-as-xml | 現在の設定を読み込み、XML 形式で表示します。 |

read-operation-description | 特定のリソースに対する操作の詳細を表示します。 |

read-operation-names | 特定のリソースに対する全操作の名前を表示します。 |

read-resource | モデルリソースの属性値および任意の子リソースの基本情報もしくは詳細情報を表示します。 |

read-resource-description | リソースの属性、子リソースのタイプ、および操作についての詳細を表示します。 |

reload | すべてのサービスを終了し、再起動することでサーバーをリロードします。 |

remove-namespace | namespaces 属性マップから名前空間接頭辞のマッピングを削除します。 |

remove-schema-location | schema-locations 属性マップからスキーマロケーションマッピングを削除します。 |

replace-deployment | ランタイムの既存のコンテンツを新しいコンテンツに置き換えます。新しいコンテンツを事前にデプロイメントコンテンツリポジトリーにアップロードする必要があります。 |

resolve-expression | 式を、式へ解析可能な入力または文字列として許可し、ローカルのシステムプロパティーおよび環境変数に対して解決する操作です。 |

resolve-internet-address | インターフェース解決基準を取り、その基準と一致するローカルマシンの IP アドレスを見つけます。一致する IP アドレスが見つからない場合は失敗します。 |

server-set-restart-required | 再起動が必要なモードにサーバーを設定します。 |

shutdown | System.exit(0) の呼び出しにより、サーバーをシャットダウンします。 |

start-servers | 現在実行されていないすべての設定済みサーバーを管理対象ドメインで起動します。 |

stop-servers | 管理対象ドメインで現在実行しているすべてのサーバーを停止します。 |

take-snapshot | サーバー設定のスナップショットを作成し、snapshots ディレクトリーに保存します。 |

upload-deployment-bytes | 含まれたバイトアレイのデプロイメントコンテンツをデプロイメントコンテンツリポジトリーに追加すべきであることを示します。この操作は、コンテンツがランタイムにデプロイされるべきであることを示すものではありません。 |

upload-deployment-stream | 対象入力ストリームインデックスで利用可能なデプロイメントコンテンツをデプロイメントコンテンツレポジトリーに追加すべきか指定します。この操作は、コンテンツをランタイムにデプロイすべきかは指定していません。 |

upload-deployment-url | 対象の URL で利用可能なデプロイメントコンテンツをデプロイメントコンテンツリポジトリーに追加すべきかを指定します。この操作は、コンテンツをランタイムにデプロイすべきかは指定しません。 |

validate-address | 操作のアドレスを検証します。 |

write-attribute | 選択したリソースの属性値を設定します。 |

3.6. 管理 CLI 操作

3.6.1. 管理 CLI によるリソースの属性の表示

前提条件

read-attribute 操作は、選択した属性の現在のランタイム値を読み取るために使用されるグローバル操作です。この操作を使用すると、デフォルトの値や非定義の値を無視し、ユーザーが設定した値のみを表示できます。要求プロパティーには次のパラメーターが含まれます。

要求プロパティー

name- 選択したリソース下で値を取得する属性の名前。

include-defaultsfalseを設定すると、デフォルト値を無視し、ユーザーが設定した属性のみを表示するよう操作結果を制限できるブール値パラメーター。

手順3.10 選択した属性の現在のランタイム値を表示

read-attribute操作の実行管理 CLI よりread-attributeを使用してリソース属性の値を表示します。操作要求の詳細については、「管理 CLI での操作およびコマンドの使用」 を参照してください。[standalone@localhost:9999 /]

:read-attribute(name=name-of-attribute)

read-attribute 操作の利点は、特定属性の現在のランタイム値を表示できることです。read-resource 操作でも同様の結果を得ることができますが、include-runtime 要求プロパティーを追加した場合のみ可能で、そのノードに対して使用できる全リソース一覧の一部のみを表示できます。次の例が示すように、read-attribute 操作は粒度の細かい属性クエリを対象としています。

例3.7 read-attribute 操作を実行したパブリックインターフェース IP の表示

read-attribute を使用して現在のランタイムの厳密値を返します。

[standalone@localhost:9999 /] /interface=public:read-attribute(name=resolved-address)

{

"outcome" => "success",

"result" => "127.0.0.1"

}resolved-address 属性はランタイム値であるため、標準的な read-resource 操作の結果には表示されません。

[standalone@localhost:9999 /] /interface=public:read-resource

{

"outcome" => "success",

"result" => {

"any" => undefined,

"any-address" => undefined,

"any-ipv4-address" => undefined,

"any-ipv6-address" => undefined,

"inet-address" => expression "${jboss.bind.address:127.0.0.1}",

"link-local-address" => undefined,

"loopback" => undefined,

"loopback-address" => undefined,

"multicast" => undefined,

"name" => "public",

"nic" => undefined,

"nic-match" => undefined,

"not" => undefined,

"point-to-point" => undefined,

"public-address" => undefined,

"site-local-address" => undefined,

"subnet-match" => undefined,

"up" => undefined,

"virtual" => undefined

}

}resolved-address や他のランタイム値を表示するには、include-runtime 要求プロパティーを使用する必要があります。

[standalone@localhost:9999 /] /interface=public:read-resource(include-runtime=true)

{

"outcome" => "success",

"result" => {

"any" => undefined,

"any-address" => undefined,

"any-ipv4-address" => undefined,

"any-ipv6-address" => undefined,

"inet-address" => expression "${jboss.bind.address:127.0.0.1}",

"link-local-address" => undefined,

"loopback" => undefined,

"loopback-address" => undefined,

"multicast" => undefined,

"name" => "public",

"nic" => undefined,

"nic-match" => undefined,

"not" => undefined,

"point-to-point" => undefined,

"public-address" => undefined,

"resolved-address" => "127.0.0.1",

"site-local-address" => undefined,

"subnet-match" => undefined,

"up" => undefined,

"virtual" => undefined

}

}現在のランタイム属性値が表示されます。

3.6.2. 管理 CLI でのアクティブユーザーの表示

前提条件

whoami の操作は、現在アクティブなユーザーの属性を識別するために使用されるグローバルな操作です。この操作はユーザー名の ID と割り当てられたレルムを表示します。whoami の操作は、管理者が複数のレルムで複数のユーザーを管理する場合や、複数のターミナルセッションやユーザーアカウントを持つドメインインスタンス全体でアクティブユーザーを追跡する場合に便利です。

手順3.11 whoami を使用した管理 CLI でのアクティブユーザーの表示

whoamiの実行管理 CLI よりwhoamiを使用し、アクティブなユーザーのアカウントを表示します。[standalone@localhost:9999 /]

:whoami次の例はスタンドアロンサーバーでwhoamiを使用し、アクティブなユーザーは username でManagementRealmレルムが割り当てられていることを表しています。例3.8 スタンドアロンインスタンスでの

whoamiの使用[standalone@localhost:9999 /]:whoami { "outcome" => "success", "result" => {"identity" => { "username" => "username", "realm" => "ManagementRealm" }} }

現在アクティブなユーザーのアカウントが表示されます。

3.6.3. 管理 CLI でのシステムおよびサーバー情報の表示

前提条件

手順3.12 管理 CLI でのシステムおよびサーバー情報の表示

versionコマンドの実行管理 CLI で、versionコマンドを入力します。[domain@localhost:9999 /]

version

アプリケーションサーバーのバージョンと環境情報が表示されます。

3.6.4. 管理 CLI を使用した操作説明の表示

前提条件

手順3.13 管理 CLI でのコマンドの実行

read-operation-description操作の実行管理 CLI で、read-operation-descriptionを使用して、操作に関する情報を表示します。操作ではキーと値のペアの形式でパラメーターを追加して、表示する操作を示す必要があります。操作結果の詳細については、「管理 CLI での操作およびコマンドの使用」 を参照してください。[standalone@localhost:9999 /]

:read-operation-description(name=name-of-operation)

例3.9 list-snapshots 操作の説明表示

list-snapshots 操作を説明する方法を示しています。

[standalone@localhost:9999 /] :read-operation-description(name=list-snapshots)

{

"outcome" => "success",

"result" => {

"operation-name" => "list-snapshots",

"description" => "Lists the snapshots",

"request-properties" => {},

"reply-properties" => {

"type" => OBJECT,

"value-type" => {

"directory" => {

"type" => STRING,

"description" => "The directory where the snapshots are stored",

"expressions-allowed" => false,

"required" => true,

"nillable" => false,

"min-length" => 1L,

"max-length" => 2147483647L

},

"names" => {

"type" => LIST,

"description" => "The names of the snapshots within the snapshots directory",

"expressions-allowed" => false,

"required" => true,

"nillable" => false,

"value-type" => STRING

}

}

},

"access-constraints" => {"sensitive" => {"snapshots" => {"type" => "core"}}},

"read-only" => false

}

}選択した操作に関する説明が表示されます。

3.6.5. 管理 CLI を使用した操作名の表示

前提条件

手順3.14 管理 CLI でのコマンドの実行

read-operation-namesの実行管理 CLI よりread-operation-names操作を使用して利用可能な操作の名前を表示します。操作要求の詳細については、「「管理 CLI での操作およびコマンドの使用」」を参照してください。[standalone@localhost:9999 /]

:read-operation-names

例3.10 管理 CLI を使用した操作名の表示

read-operation-names 操作を説明する方法を示しています。

[standalone@localhost:9999 /]:read-operation-names

{

"outcome" => "success",

"result" => [

"add-namespace",

"add-schema-location",

"delete-snapshot",

"full-replace-deployment",

"list-snapshots",

"read-attribute",

"read-children-names",

"read-children-resources",

"read-children-types",

"read-config-as-xml",

"read-operation-description",

"read-operation-names",

"read-resource",

"read-resource-description",

"reload",

"remove-namespace",

"remove-schema-location",

"replace-deployment",

"resolve-expression",

"resolve-internet-address",

"server-set-restart-required",

"shutdown",

"take-snapshot",

"undefine-attribute",

"upload-deployment-bytes",

"upload-deployment-stream",

"upload-deployment-url",

"validate-address",

"validate-operation",

"whoami",

"write-attribute"

]

}利用可能な操作名が表示されます。

3.6.6. 管理 CLI を使用した利用可能なリソースの表示

前提条件

read-resource 操作は、リソース値を読み取るために使用されるグローバル操作です。この操作を使用すると、現在のノードまたは子ノードのリソースに関する基本または詳細情報や、操作結果の範囲を拡大または制限するさまざまな要求プロパティーを表示できます。要求プロパティーには、以下のパラメーターが含まれます。

要求プロパティー

recursive- 子リソースに関する詳細情報を再帰的に含めるかどうか。

recursive-depth- 含まれる子リソースの情報の深さ。

proxies- 再帰的なクエリにリモートリソースを含めるかどうか。たとえば、ドメインコントローラーのクエリにスレーブのホストコントローラーからのホストレベルのリソースを含めること。

include-runtime- 応答に、永続的な設定ではない属性値などのランタイム属性を含めるかどうか。この要求プロパティーは、デフォルトで false に設定されます。

include-defaults- デフォルト属性の読み取りを有効または無効にするブール値の要求プロパティー。false に設定された場合は、ユーザーが設定した属性のみが返され、未定義のままの属性は無視されます。

手順3.15 管理 CLI でのコマンドの実行

read-resource操作の実行管理 CLI で、read-resource操作を使用して利用可能なリソースを表示します。[standalone@localhost:9999 /]

:read-resource以下の例は、スタンドアロンサーバーインスタンスでread-resource操作を使用して一般的なリソース情報を表示する方法を示しています。結果はstandalone.xml設定ファイルに類似し、サーバーインスタンス向けにインストールまたは設定されたシステムリソース、拡張機能、インターフェース、およびサブシステムを表示します。これらの情報は、さらに直接クエリーできます。例3.11 ルートレベルでの

read-resource操作の使用[standalone@localhost:9999 /]:read-resource { "outcome" => "success", "result" => { "deployment" => undefined, "deployment-overlay" => undefined, "management-major-version" => 1, "management-micro-version" => 0, "management-minor-version" => 4, "name" => "longgrass", "namespaces" => [], "product-name" => "EAP", "product-version" => "6.3.0.GA", "release-codename" => "Janus", "release-version" => "7.2.0.Final-redhat-3", "schema-locations" => [], "system-property" => undefined, "core-service" => { "management" => undefined, "service-container" => undefined, "server-environment" => undefined, "platform-mbean" => undefined }, "extension" => { "org.jboss.as.clustering.infinispan" => undefined, "org.jboss.as.connector" => undefined, "org.jboss.as.deployment-scanner" => undefined, "org.jboss.as.ee" => undefined, "org.jboss.as.ejb3" => undefined, "org.jboss.as.jaxrs" => undefined, "org.jboss.as.jdr" => undefined, "org.jboss.as.jmx" => undefined, "org.jboss.as.jpa" => undefined, "org.jboss.as.jsf" => undefined, "org.jboss.as.logging" => undefined, "org.jboss.as.mail" => undefined, "org.jboss.as.naming" => undefined, "org.jboss.as.pojo" => undefined, "org.jboss.as.remoting" => undefined, "org.jboss.as.sar" => undefined, "org.jboss.as.security" => undefined, "org.jboss.as.threads" => undefined, "org.jboss.as.transactions" => undefined, "org.jboss.as.web" => undefined, "org.jboss.as.webservices" => undefined, "org.jboss.as.weld" => undefined }, "interface" => { "management" => undefined, "public" => undefined, "unsecure" => undefined }, "path" => { "jboss.server.temp.dir" => undefined, "user.home" => undefined, "jboss.server.base.dir" => undefined, "java.home" => undefined, "user.dir" => undefined, "jboss.server.data.dir" => undefined, "jboss.home.dir" => undefined, "jboss.server.log.dir" => undefined, "jboss.server.config.dir" => undefined, "jboss.controller.temp.dir" => undefined }, "socket-binding-group" => {"standard-sockets" => undefined}, "subsystem" => { "logging" => undefined, "datasources" => undefined, "deployment-scanner" => undefined, "ee" => undefined, "ejb3" => undefined, "infinispan" => undefined, "jaxrs" => undefined, "jca" => undefined, "jdr" => undefined, "jmx" => undefined, "jpa" => undefined, "jsf" => undefined, "mail" => undefined, "naming" => undefined, "pojo" => undefined, "remoting" => undefined, "resource-adapters" => undefined, "sar" => undefined, "security" => undefined, "threads" => undefined, "transactions" => undefined, "web" => undefined, "webservices" => undefined, "weld" => undefined } } }子ノードに対する

read-resource操作の実行read-resource操作は、ルートから子ノードを問い合わせるために実行できます。操作の構造は最初に公開するノードを定義し、ノードに対して実行する操作を追加します。[standalone@localhost:9999 /]

/subsystem=web/connector=http:read-resource下例では、特定の Web サブシステムノードに対してread-resource操作を行うと、Web サブシステムコンポーネントに関する特定のリソース情報を公開できます。例3.12 ルートノードからの子ノードリソースの公開

[standalone@localhost:9999 /] /subsystem=web/connector=http:read-resource { "outcome" => "success", "result" => { "configuration" => undefined, "enable-lookups" => false, "enabled" => true, "executor" => undefined, "max-connections" => undefined, "max-post-size" => 2097152, "max-save-post-size" => 4096, "name" => "http", "protocol" => "HTTP/1.1", "proxy-name" => undefined, "proxy-port" => undefined, "redirect-port" => 443, "scheme" => "http", "secure" => false, "socket-binding" => "http", "ssl" => undefined, "virtual-server" => undefined } }cdコマンドを使用して子ノードに移動し、read-resource操作を直接実行しても、同じ結果を得ることができます。例3.13 ディレクトリーの変更による子ノードリソースの公開

[standalone@localhost:9999 /] cd subsystem=web

[standalone@localhost:9999 subsystem=web] cd connector=http

[standalone@localhost:9999 connector=http] :read-resource { "outcome" => "success", "result" => { "configuration" => undefined, "enable-lookups" => false, "enabled" => true, "executor" => undefined, "max-connections" => undefined, "max-post-size" => 2097152, "max-save-post-size" => 4096, "name" => "http", "protocol" => "HTTP/1.1", "proxy-name" => undefined, "proxy-port" => undefined, "redirect-port" => 443, "scheme" => "http", "secure" => false, "socket-binding" => "http", "ssl" => undefined, "virtual-server" => undefined } }再帰的なパラメーターを使用して結果にアクティブな値を含める

再帰的なパラメーターを使用すると、すべての属性の値 (永続的でない値、起動時に渡された値、ランタイムモデルでアクティブな他の属性など) を公開できます。[standalone@localhost:9999 /]

/interface=public:read-resource(include-runtime=true)以前の例と比較すると、include-runtime要求プロパティーを含めることにより、HTTP コネクターによって送受信されたバイトなどの追加のアクティブな属性が公開されます。例3.14

include-runtimeパラメーターを使用して追加でアクティブな値を公開[standalone@localhost:9999 /] /subsystem=web/connector=http:read-resource(include-runtime=true) { "outcome" => "success", "result" => { "any" => undefined, "any-address" => undefined, "any-ipv4-address" => undefined, "any-ipv6-address" => undefined, "inet-address" => expression "${jboss.bind.address:127.0.0.1}", "link-local-address" => undefined, "loopback" => undefined, "loopback-address" => undefined, "multicast" => undefined, "name" => "public", "nic" => undefined, "nic-match" => undefined, "not" => undefined, "point-to-point" => undefined, "public-address" => undefined, "resolved-address" => "127.0.0.1", "site-local-address" => undefined, "subnet-match" => undefined, "up" => undefined, "virtual" => undefined } }

3.6.7. 管理 CLI を使用した利用可能なリソース説明の表示

前提条件

手順3.16 管理 CLI でのコマンドの実行

read-resource-descriptionの実行管理 CLI よりread-resource-description操作を使用して利用可能なリソースを読み取りおよび表示します。操作要求の詳細については、「管理 CLI での操作およびコマンドの使用」 を参照してください。[standalone@localhost:9999 /]

:read-resource-descriptionオプションパラメーターの使用

read-resource-description操作では、追加パラメーターを使用できます。- リソースの操作の説明を表示するには、

operationsパラメーターを使用します。[standalone@localhost:9999 /]

:read-resource-description(operations=true) - リソースの継承された操作の説明を表示または非表示にするには、

inheritedパラメーターを使用します。デフォルトの状態は true です。[standalone@localhost:9999 /]

:read-resource-description(inherited=false) - 子リソースの操作の再帰的な説明を表示するには、

recursiveパラメーターを使用します。[standalone@localhost:9999 /]

:read-resource-description(recursive=true) - リソースの説明を表示するには、

localeパラメーターを使用します。null の場合は、デフォルトのロケールが使用されます。[standalone@localhost:9999 /]

:read-resource-description(locale=true)

利用可能なリソースの説明が表示されます。

3.6.8. 管理 CLI を使用したアプリケーションサーバーのリロード

前提条件

reload 操作を使用して、すべてのサービスをシャットダウンし、ランタイムを再起動します。reload の完了後、管理 CLI は自動的に再接続します。

例3.15 アプリケーションのリロード

[standalone@localhost:9999 /]:reload

{"outcome" => "success"}3.6.9. 管理 CLI を使用したアプリケーションサーバーのシャットダウン

前提条件

手順3.17 アプリケーションサーバーのシャットダウン

shutdown操作の実行- 管理 CLI で、

shutdown操作を使用しSystem.exit(0)システムコールを介してサーバーをシャットダウンします。操作要求の詳細については、「管理 CLI での操作およびコマンドの使用」 を参照してください。- スタンドアロンモードでは、次のコマンドを使用します。

[standalone@localhost:9999 /]

:shutdown - ドメインモードでは、適切なホスト名を指定して次のコマンドを使用します。

[domain@localhost:9999 /]

/host=master:shutdown

- デタッチした CLI インスタンスへ接続し、サーバーをシャットダウンするには、次のコマンドを実行します。

jboss-cli.sh --connect command=:shutdown

- リモート CLI インスタンスへ接続し、サーバーをシャットダウンするには、次のコマンドを実行します。

[disconnected /] connect IP_ADDRESS Connected to IP_ADDRESS:PORT_NUMBER [192.168.1.10:9999 /] :shutdown

IP_ADDRESS をインスタンスの IP アドレスに置き換えます。

アプリケーションサーバーがシャットダウンされます。ランタイムが利用できない場合に、管理 CLI が切断されます。

3.6.10. 管理 CLI での属性の設定

前提条件

write-attribute 操作は、選択されたリソース属性を記述または変更するために使用するグローバル操作です。この操作を使用して永続的な変更を行い、管理対象サーバーインスタンスの設定を変更できます。要求プロパティーには以下のパラメーターが含まれます。

要求プロパティー

name- 選択されたリソース下で値を設定する属性の名前。

value- 選択されたリソース下の属性の必要な値。基礎となるモデルが null 値をサポートする場合は、null になることがあります。

手順3.18 管理 CLI でのリソース属性の設定

write-attribute操作の実行管理 CLI で、write-attribute操作を使用してリソース属性の値を変更します。操作は、完全リソースパスが指定されたリソースの子ノードまたは管理 CLI のルートノードで実行できます。

例3.16 write-attribute 操作によるデプロイメントスキャナーの無効化

write-attribute 操作を使用してデプロイメントスキャナーを無効にします。操作は、ルートノードから実行されます (タブ補完を使用して正しいリソースパスを入力します)。

[standalone@localhost:9999 /] /subsystem=deployment-scanner/scanner=default:write-attribute(name=scan-enabled,value=false)

{"outcome" => "success"}read-attribute 操作を直接使用して確認できます。

[standalone@localhost:9999 /] /subsystem=deployment-scanner/scanner=default:read-attribute(name=scan-enabled)

{

"outcome" => "success",

"result" => false

}read-resource 操作を使用し、すべてのノードの利用可能なリソース属性をリストして結果を確認することもできます。以下の例では、scan-enabled 属性が false に設定されていることが分かります。

[standalone@localhost:9999 /] /subsystem=deployment-scanner/scanner=default:read-resource

{

"outcome" => "success",

"result" => {

"auto-deploy-exploded" => false,

"auto-deploy-xml" => true,

"auto-deploy-zipped" => true,

"deployment-timeout" => 600,

"path" => "deployments",

"relative-to" => "jboss.server.base.dir",

"scan-enabled" => false,

"scan-interval" => 5000

}

}リソース属性が更新されます。

3.6.11. 管理 CLI を使用したシステムプロパティーの設定

手順3.19 管理 CLI を使用したシステムプロパティーの設定

- JBoss EAP サーバーを起動します。

- ご使用のオペレーティングシステム向けのコマンドを使用して、管理 CLI を起動します。Linux の場合:

Windows の場合:EAP_HOME/bin/jboss-cli.sh --connectEAP_HOME\bin\jboss-cli.bat --connect - システムプロパティーを追加します。使用するコマンドは、スタンドアロンサーバーと管理対象ドメインのどちらを実行しているかによって異なります。管理対象ドメインを実行している場合、ドメインで稼働しているすべてのサーバーへシステムプロパティーを追加できます。

- 以下の構文を使用して、スタンドアロンサーバーでシステムプロパティーを追加します。

/system-property=PROPERTY_NAME:add(value=PROPERTY_VALUE)

例3.17 システムプロパティーをスタンドアロンサーバーへ追加

[standalone@localhost:9999 /] /system-property=property.mybean.queue:add(value=java:/queue/MyBeanQueue) {"outcome" => "success"} - 以下の構文を使用して、管理対象ドメインのすべてのホストおよびサーバーへシステムプロパティーを追加します。

/system-property=PROPERTY_NAME:add(value=PROPERTY_VALUE)

例3.18 管理対象ドメインのすべてのサーバーへシステムプロパティーを追加

[domain@localhost:9999 /] /system-property=property.mybean.queue:add(value=java:/queue/MyBeanQueue) { "outcome" => "success", "result" => undefined, "server-groups" => {"main-server-group" => {"host" => {"master" => { "server-one" => {"response" => {"outcome" => "success"}}, "server-two" => {"response" => {"outcome" => "success"}} }}}} } - 以下の構文を使用して、管理対象ドメインのホストおよびそのサーバーインスタンスへシステムプロパティーを追加します。

/host=master/system-property=PROPERTY_NAME:add(value=PROPERTY_VALUE)

例3.19 システムプロパティーをドメインのホストおよびそのサーバーへ追加

[domain@localhost:9999 /] /host=master/system-property=property.mybean.queue:add(value=java:/queue/MyBeanQueue) { "outcome" => "success", "result" => undefined, "server-groups" => {"main-server-group" => {"host" => {"master" => { "server-one" => {"response" => {"outcome" => "success"}}, "server-two" => {"response" => {"outcome" => "success"}} }}}} } - 以下の構文を使用して、管理対象ドメインのサーバーインスタンスにシステムプロパティーを追加します。

/host=master/server-config=server-one/system-property=PROPERTY_NAME:add(value=PROPERTY_VALUE)

例3.20 システムプロパティーを管理対象ドメインのサーバーインスタンスへ追加

[domain@localhost:9999 /] /host=master/server-config=server-one/system-property=property.mybean.queue:add(value=java:/queue/MyBeanQueue) { "outcome" => "success", "result" => undefined, "server-groups" => {"main-server-group" => {"host" => {"master" => {"server-one" => {"response" => {"outcome" => "success"}}}}}} }

- システムプロパティーを読み取ります。使用するコマンドは、スタンドアロンサーバーと管理対象ドメインのどちらを実行しているかによって異なります。

- 以下の構文を使用して、スタンドアロンサーバーからシステムプロパティーを読み取ります。

/system-property=PROPERTY_NAME:read-resource

例3.21 スタンドアロンサーバーからシステムプロパティーの読み取り

[standalone@localhost:9999 /] /system-property=property.mybean.queue:read-resource { "outcome" => "success", "result" => {"value" => "java:/queue/MyBeanQueue"} } - 以下の構文を使用して、管理対象ドメインのすべてのホストおよびサーバーからシステムプロパティーを読み取ります。

/system-property=PROPERTY_NAME:read-resource

例3.22 管理対象ドメインのすべてのサーバーからシステムプロパティーを読み取り

[domain@localhost:9999 /] /system-property=property.mybean.queue:read-resource { "outcome" => "success", "result" => { "boot-time" => true, "value" => "java:/queue/MyBeanQueue" } } - 以下の構文を使用して、管理対象ドメインのホストおよびそのサーバーインスタンスからシステムプロパティーを読み取ります。

/host=master/system-property=PROPERTY_NAME:read-resource

例3.23 ドメインのホストおよびそのサーバーからシステムプロパティーを読み取り

[domain@localhost:9999 /] /host=master/system-property=property.mybean.queue:read-resource { "outcome" => "success", "result" => { "boot-time" => true, "value" => "java:/queue/MyBeanQueue" } } - 以下の構文を使用して、管理対象ドメインのサーバーインスタンスからシステムプロパティーを読み取ります。

/host=master/server-config=server-one/system-property=PROPERTY_NAME:read-resource

例3.24 管理対象ドメインのサーバーインスタンスからシステムプロパティーを読み取り

[domain@localhost:9999 /] /host=master/server-config=server-one/system-property=property.mybean.queue:read-resource { "outcome" => "success", "result" => { "boot-time" => true, "value" => "java:/queue/MyBeanQueue" } }

- システムプロパティーを削除します。使用するコマンドは、スタンドアロンサーバーと管理対象ドメインのどちらを実行しているかによって異なります。

- 以下の構文を使用して、スタンドアロンサーバーからシステムプロパティーを削除します。

/system-property=PROPERTY_NAME:remove

例3.25 スタンドアロンサーバーからシステムプロパティーを削除

[standalone@localhost:9999 /] /system-property=property.mybean.queue:remove {"outcome" => "success"} - 以下の構文を使用して、管理対象ドメインのすべてのホストおよびサーバーからシステムプロパティーを削除します。

/system-property=PROPERTY_NAME:remove

例3.26 ドメインのホストおよびそのサーバーからシステムプロパティーを削除

[domain@localhost:9999 /] /system-property=property.mybean.queue:remove { "outcome" => "success", "result" => undefined, "server-groups" => {"main-server-group" => {"host" => {"master" => { "server-one" => {"response" => {"outcome" => "success"}}, "server-two" => {"response" => {"outcome" => "success"}} }}}} } - 以下の構文を使用して、管理対象ドメインのホストおよびそのサーバーインスタンスからシステムプロパティーを削除します。

/host=master/system-property=PROPERTY_NAME:remove

例3.27 ドメインのホストおよびそのインスタンスからシステムプロパティーを削除

[domain@localhost:9999 /] /host=master/system-property=property.mybean.queue:remove { "outcome" => "success", "result" => undefined, "server-groups" => {"main-server-group" => {"host" => {"master" => { "server-one" => {"response" => {"outcome" => "success"}}, "server-two" => {"response" => {"outcome" => "success"}} }}}} } - 以下の構文を使用して、管理対象ドメインのサーバーインスタンスからシステムプロパティーを削除します。

/host=master/server-config=server-one/system-property=PROPERTY_NAME:remove

例3.28 管理対象ドメインのサーバーからシステムプロパティーを削除

[domain@localhost:9999 /] /host=master/server-config=server-one/system-property=property.mybean.queue:remove { "outcome" => "success", "result" => undefined, "server-groups" => {"main-server-group" => {"host" => {"master" => {"server-one" => {"response" => {"outcome" => "success"}}}}}} }

3.7. 管理 CLI コマンド履歴

3.7.1. 管理 CLI コマンド履歴の利用

.jboss-cli-history として自動的に保存されるログファイルに追加されます。この履歴ファイルはデフォルトで、CLI コマンドを最大 500 件記録できるように設定されます。

history コマンド自体は、現在のセッションの履歴を返しますが、引数を追加すると、セッションメモリーの履歴を無効化、有効化、または消去できます。管理 CLI では、キーボードの矢印キーを使用してコマンドや操作の履歴を前後に移動できます。

3.7.2. 管理 CLI コマンド履歴の表示

前提条件

手順3.20 管理 CLI コマンド履歴の表示

historyコマンドの実行管理 CLI で、historyコマンドを入力します。[standalone@localhost:9999 /]

history

CLI の起動後または履歴削除コマンドの実行後にメモリーに格納された CLI コマンドの履歴が表示されます。

3.7.3. 管理 CLI コマンド履歴の消去

前提条件

手順3.21 管理 CLI コマンド履歴の消去

history --clearコマンドの実行管理 CLI で、history --clearコマンドを入力します。[standalone@localhost:9999 /]

history --clear

CLI の起動後に記録されたコマンドの履歴がセッションメモリーから削除されます。コマンド履歴は、ユーザーのホームディレクトリーに保存された .jboss-cli-history ファイルに保持されます。

3.7.4. 管理 CLI コマンド履歴の無効化

前提条件

手順3.22 管理 CLI コマンド履歴の無効化

history --disableコマンドの実行管理 CLI で、history --disableコマンドを入力します。[standalone@localhost:9999 /]

history --disable

CLI で実行されたコマンドは、メモリー内およびユーザーのホームディレクトリーに保存された .jboss-cli-history ファイルには記録されません。

3.7.5. 管理 CLI コマンド履歴の有効化

前提条件

手順3.23 管理 CLI コマンド履歴の有効化

history --enableコマンドの実行管理 CLI で、history --enableコマンドを入力します。[standalone@localhost:9999 /]

history --enable

CLI で実行されたコマンドは、メモリー内およびユーザーのホームディレクトリーに保存された .jboss-cli-history ファイルに記録されます。

3.8. 管理インターフェース監査ロギング

3.8.1. 管理インターフェース監査ロギング

注記

3.8.2. 管理 CLI からの管理インターフェース監査ロギングの有効化

file という名前のファイルハンドラーを使用して EAP_HOME/standalone/data/audit-log.log ファイルにログレコードを出力するよう事前設定されています。

/core-service=management/access=audit/logger=audit-log:write-attribute(name=enabled,value=true)

/core-service=management/access=audit:read-resource(recursive=true)

logger 設定属性を使用することもできます。

- log-boot

trueに設定された場合、サーバーを起動するときの管理操作が監査ログに含まれます。falseの場合は含まれません。デフォルト値はfalseです。- log-read-only

trueに設定された場合、すべての操作が監査ログに記録されます。falseの場合は、モデルを変更する操作のみが記録されます。デフォルト値はfalseです。

3.8.3. 管理インターフェースの監査ロギングフォーマッター

表3.5 JSON フォーマッター属性

| 属性 | 説明 |

|---|---|

| include-date | フォーマットされたログレコードにタイムスタンプが含まれるかどうかを定義するブール値。 |

| date-separator | 日付と日付以外のフォーマットされたログメッセージを区別する文字が含まれる文字列。include-date=false の場合は無視されます。 |

| date-format | java.text.SimpleDateFormat が理解するように、タイムスタンプに使用するデータ形式。include-date=false の場合は無視されます。 |

| compact | true の場合、JSON を 1 行でフォーマットします。新しい行が含まれる値が存在する可能性があるため、レコード全体を 1 行にするのが重要な場合は、escape-new-line または escape-control-characters を true に設定します。 |

| escape-control-characters | true の場合、すべての制御文字 (10 進値が 32 未満の ASCII エントリー) を 8 進の ASCII コードでエスケープします。たとえば、新しい行は「#012」になります。true の場合、escape-new-line=false を上書きします。 |

| escape-new-line | true の場合、新しい行を 8 進の ASCII コードでエスケープします (例: #012)。 |

表3.6 JSON フォーマッターフィールド

| フィールド名 | 説明 |

|---|---|

| type | 管理操作であることを示す core、または JMX サブシステムからであることを示す jmx を値として指定できます (JMX サブシステムの監査ロギングの設定については JMX サブシステムを参照してください)。 |

| r/o | 操作によって管理モデルが変更されない場合は、値が true になります。変更される場合は false になります。 |

| booting | 起動プロセス中に操作が実行された場合は、値が true になります。サーバーの起動後に操作が実行された場合は false になります。 |

| version | JBoss EAP インスタンスのバージョン番号。 |

| user | 認証されたユーザーのユーザー名。稼働しているサーバーと同じマシンの管理 CLI から操作が実行された場合は、特別な $local ユーザーが使用されます。 |

| domainUUID | ドメインコントローラーからサーバー、スレーブホストコントローラー、およびスレーブホストコントローラーサーバーへ伝播されるすべての操作をリンクする ID。 |

| access | 以下のいずれかの値を使用できます。

|

| remote-address | この操作を実行するクライアントのアドレス。 |

| success | 操作に成功した場合の値は true になります。ロールバックされた場合は false になります。 |

| ops | 実行される操作。JSON へシリアライズ化された操作のリストになります。起動時は、XML の解析で生じたすべての操作がリストされます。起動後は、通常 1 つのエントリーがリストされます。 |

3.8.4. 管理インターフェースの監査ロギングファイルハンドラー

表3.7 ファイルハンドラー監査ログ属性

| 属性 | 説明 | 読み取り専用 |

|---|---|---|

| formatter | ログレコードをフォーマットするために使用する JSON フォーマッターの名前。 | False |

| path | 監査ログファイルのパス。 | False |

| relative-to | 以前指定された別のパスの名前、またはシステムによって提供される標準的なパスの 1 つ。relative-to が指定された場合、パス属性の値は、この属性によって指定されたパスへの相対値としてみなされます。 | False |

| failure-count | ハンドラーが初期化された後に発生したロギング失敗数。 | True |

| max-failure-count | このハンドラーを無効化する前の最大ロギング失敗数。 | False |

| disabled-due-to-failure | ロギングの失敗によりこのハンドラーが無効になった場合の値は true になります。 | True |

3.8.5. 管理インターフェイスの監査ロギング syslog ハンドラー

表3.8 syslog ハンドラーの属性

| 属性 | 説明 | デフォルト値 |

|---|---|---|

app-name | RFC-5424 のセクション 6.2.5 で定義された syslog レコードに追加するアプリケーション名。指定されない場合、デフォルト値は製品の名前になります。 | undefined |

disabled-due-to-failure | ロギングの失敗によりこのハンドラーが無効になった場合の値は true になります。 | false |

facility | RFC-5424 のセクション 6.2.1 と RFC-3164 のセクション 4.1.1 で定義された syslog ロギングに使用する機能。 | USER_LEVEL |

failure-count | ハンドラーが初期化された後に発生したロギング失敗数。 | 0 (ゼロ) |

formatter | ログレコードのフォーマットに使用するフォーマッターの名前。 | null |

host | syslog サーバーのホスト名。 | localhost |

max-failure-count | このハンドラーを無効化する前の最大ロギング失敗数。 | 10 |

max-length | ヘッダーを含む、ログメッセージの最大長 (バイト単位)。未定義の場合、デフォルト値は 1024 バイト (syslog-format が RFC3164 の場合) または 2048 バイト (syslog-format が RFC5424 の場合) になります。 | undefined |

port | syslog サーバーがリッスンしているポート。 | 514 |

protocol | syslog ハンドラーに使用するプロトコル。udp、tcp、または tls のいずれか 1 つである必要があります。 | null |

syslog-format | syslog 形式: RFC-5424 または RFC-3164. | RFC5424 |

truncate | ヘッダーを含むメッセージの長さ (バイト長) が最大長を越える場合に、そのメッセージが省略されるかどうか。false に設定すると、メッセージが分割され、同じヘッダー値で送信されます。 | false |

3.8.6. syslog サーバーへの管理インターフェース監査ロギングの有効化

注記

/host=HOST_NAME 接頭辞を /core-service コマンドへ追加します。

手順3.24 syslog サーバーへのロギングの有効化

msyslogという名前の syslog ハンドラーを作成します。[standalone@localhost:9999 /]batch [standalone@localhost:9999 /]/core-service=management/access=audit/syslog-handler=mysyslog:add(formatter=json-formatter) [standalone@localhost:9999 /]/core-service=management/access=audit/syslog-handler=mysyslog/protocol=udp:add(host=localhost,port=514) [standalone@localhost:9999 /]run-batch

syslog ハンドラーへの参照を追加します。

[standalone@localhost:9999 /]/core-service=management/access=audit/logger=audit-log/handler=mysyslog:add

管理インターフェースの監査ログエントリーが syslog サーバーに記録されます。

第4章 ユーザー管理

4.1. ユーザー作成

4.1.1. 管理インターフェースのユーザーの追加

最初に利用できるユーザーアカウントがないため、Boss EAP 6 の管理インスタンスは、デフォルトでセキュアになります (グラフィカルインストーラーを使用してプラットフォームがインストールされてない場合)。これは、単純な設定エラーが原因でセキュリティーが侵されることを防ぐための対策です。

手順4.1 リモート管理インターフェース用の最初の管理ユーザーを作成

add-user.shまたはadd-user.batスクリプトを実行します。EAP_HOME/bin/ディレクトリーへ移動します。ご使用のオペレーティングシステムに対応するスクリプトを呼び出します。- Red Hat Enterprise Linux

[user@host bin]$./add-user.sh- Microsoft Windows Server

C:\bin>add-user.bat

管理ユーザーの追加を選択します。

ENTER を押して、デフォルトのオプションaを選択して管理ユーザーを追加します。このユーザーはManagementRealmに追加され、Web ベース管理コンソールまたはコマンドラインベース管理 CLI を使用して監理操作を実行することを許可されます。他のオプションbを選択すると、ユーザーがApplicationRealmに追加され、特定のパーミッションは提供されません。このレルムはアプリケーションで使用するために提供されます。ユーザー名とパスワードを入力します。

ユーザー名とパスワードの入力を要求されたら入力します。入力後、パスワードを確認するよう指示されます。グループ情報を入力します。

ユーザーが属するグループを追加します。ユーザーが複数のグループに属する場合は、カンマ区切りリストを入力します。ユーザーがどのグループにも属さない場合は空白のままにします。情報を確認します。

情報を確認するよう指示されます。情報が正しければyesを入力します。ユーザーがリモート JBoss EAP 6 サーバーインスタンスを表すかどうかを選択します。

管理者以外にも、場合によっては JBoss EAP 6 の別のインスタンスを表すユーザーをManagementRealmで JBoss EAP 6 に追加する必要があることがあります。このユーザーは、メンバーとしてクラスターに参加することを認証できる必要があります。次のプロンプトでは、この目的のために追加されたユーザーを指定できます。yesを選択した場合は、ユーザーのパスワードを表すハッシュされたsecret値が提供されます。これは他の設定ファイルに追加する必要があります。このタスクでは、noを選択してください。追加ユーザーを入力します。

必要な場合は、この手順を繰り返すと追加のユーザーを入力できます。また、稼働中のシステムにいつでもユーザーを追加することが可能です。デフォルトのセキュリティーレルムを選択する代わりに他のレルムにユーザーを追加すると、承認を細かく調整できます。非対話的にユーザーを作成します。

コマンドラインで各パラメーターを渡すと非対話的にユーザーを作成できます。ログや履歴ファイルにパスワードが表示されるため、この方法は共有システムでは推奨されません。管理レルムを使用した、コマンドの構文は次のとおりです。[user@host bin]$./add-user.sh username passwordアプリケーションレルムを使用するには、-aパラメーターを使用します。[user@host bin]$./add-user.sh -a username password--silentパラメーターを渡すと add-user スクリプトの通常の出力を無効にできます。これは、usernameおよびpasswordパラメーターが指定されている場合のみ適用されます。エラーメッセージは表示されます。

追加したすべてのユーザーは、指定したセキュリティーレルム内でアクティベートされます。ManagementRealm レルム内でアクティブなユーザーは、リモートシステムから JBoss EAP 6 を管理できます。

関連トピック:

4.1.2. ユーザー管理の add-user スクリプトへ引数を渡す

add-user.sh または add-user.bat コマンドを対話的に実行できますが、コマンドラインで引数を渡すこともできます。ここでは、コマンドライン引数を add-user スクリプトへ渡すときに使用可能なオプションについて説明します。

4.1.3. add-user コマンド引数

add-user.sh または add-user.bat コマンドで使用できる引数を表しています。

表4.1 add-user コマンド引数

| コマンドライン引数 | 引数の値 | 説明 |

|---|---|---|

|

-a

|

該当なし

|

この引数は、アプリケーションレルムでユーザーを作成するよう指定します。省略した場合、デフォルトでは管理レルムでユーザーが作成されます。

|

|

-dc

|

DOMAIN_CONFIGURATION_DIRECTORY

|

この引数は、プロパティーファイルが含まれるドメイン設定ディレクトリーを指定します。省略した場合、デフォルトのディレクトリーは

EAP_HOME/domain/configuration/ になります。

|

|

-sc

|

SERVER_CONFIGURATION_DIRECTORY

|

この引数は、プロパティーファイルが含まれる代替のスタンドアロンサーバー設定ディレクトリーを指定します。省略した場合、デフォルトのディレクトリーは

EAP_HOME/standalone/configuration/ になります。

|

|

-up

--user-properties

|

USER_PROPERTIES_FILE

|

この引数は、代替のユーザープロパティーファイルの名前を指定します。絶対パスを使用でき、代替の設定ディレクトリーを指定する

-sc または -dc 引数と共に使用されるファイル名を使用することもできます。

|

|

-g

--group

|

GROUP_LIST

|

このユーザーに割り当てるグループのコンマ区切りリスト。

|

|

-gp

--group-properties

|

GROUP_PROPERTIES_FILE

|

この引数は、代替のグループプロパティーファイルの名前を指定します。絶対パスを使用でき、代替の設定ディレクトリーを指定する

-sc または -dc 引数と共に使用されるファイル名を使用することもできます。

|

|

-p

--password

|

PASSWORD

|

ユーザーのパスワード。パスワードは次の要件を満たしている必要があります。

|

|

-u

--user

|

USER_NAME

|

ユーザーの名前。英数字と ,./=@\ の記号のみが有効です。

|

|

-r

--realm

|

REALM_NAME

|

管理インターフェースをセキュアにするために使用されるレルムの名前。省略した場合、デフォルト値は

ManagementRealm です。

|

|

-s

--silent

|

該当なし

|

コンソールへ出力せずに add-user スクリプトを実行します。

|

|

-h

--help

|

該当なし

|

add-user スクリプトの使用情報を表示します。

|

4.1.4. ユーザー管理情報の代替プロパティーファイルの指定

デフォルトでは、add-user.sh または add-user.bat スクリプトを使用して作成されたユーザーおよびロール情報は、サーバー設定ディレクトリーにあるプロパティーファイルに保存されます。サーバー設定情報は EAP_HOME/standalone/configuration/ ディレクトリーに保存され、ドメイン設定情報は EAP_HOME/domain/configuration/ ディレクトリーに保存されます。ここでは、デフォルトのファイル名および場所を上書きする方法について説明します。

手順4.2 代替プロパティーファイルの指定

- サーバー設定の代替のディレクトリーを指定するには、

-sc引数を使用します。この引数は、サーバー設定プロパティーファイルが含まれる代替のディレクトリーを指定します。 - ドメイン設定の代替のディレクトリーを指定するには、

-dc引数を使用します。この引数は、ドメイン設定プロパティーファイルが含まれる代替のディレクトリーを指定します。 - 代替のユーザー設定プロパティーファイルを指定するには、

-upまたは--user-properties引数を使用します。絶対パスを使用でき、代替の設定ディレクトリーを指定する-scまたは-dc引数と共に使用されるファイル名を使用することもできます。 - 代替のグループ設定プロパティーファイルを指定するには、

-gpまたは--group-properties引数を使用します。絶対パスを使用でき、代替の設定ディレクトリーを指定する-scまたは-dc引数と共に使用されるファイル名を使用することもできます。

注記

add-user コマンドは、既存のプロパティーファイルでの操作を目的とするコマンドです。コマンドライン引数に指定された代替のプロパティーファイルが存在しない場合は、次のエラーが表示されます。

JBAS015234: No appusers.properties files found

4.1.5. add-user スクリプトのコマンドラインの例

add-user.sh または add-user.bat コマンドで引数を渡す方法を表しています。記載があるもの以外は、これらのコマンドはスタンドアローンサーバーの設定を前提としています。

例4.1 デフォルトのプロパティーファイルを使用した単一のグループに属するユーザーの作成

EAP_HOME/bin/add-user.sh -a -u 'appuser1' -p 'password1!' -g 'guest'- ユーザー

appuser1が、ユーザー情報が保存される以下のデフォルトプロパティーファイルに追加されます。EAP_HOME/standalone/configuration/application-users.propertiesEAP_HOME/domain/configuration/application-users.properties

guestグループのユーザーappuser1が、グループ情報が保存されるデフォルトのプロパティーファイルに追加されます。EAP_HOME/standalone/configuration/application-roles.propertiesEAP_HOME/domain/configuration/application-roles.properties

例4.2 デフォルトのプロパティーファイルを使用した複数のグループに属するユーザーの作成

EAP_HOME/bin/add-user.sh -a -u 'appuser1' -p 'password1!' -g 'guest,app1group,app2group'- ユーザー

appuser1が、ユーザー情報が保存される以下のデフォルトプロパティーファイルに追加されます。EAP_HOME/standalone/configuration/application-users.propertiesEAP_HOME/domain/configuration/application-users.properties

guest、app1group、およびapp2groupグループに属するユーザーappuser1が、グループ情報が保存されるデフォルトのプロパティーファイルに追加されます。EAP_HOME/standalone/configuration/application-roles.propertiesEAP_HOME/domain/configuration/application-roles.properties

例4.3 デフォルトのプロパティーファイルを使用したデフォルトレルムの管理特権を持つユーザーの作成

EAP_HOME/bin/add-user.sh -u 'adminuser1' -p 'password1!' -g 'admin'- ユーザー

adminuser1が、ユーザー情報が保存される以下のデフォルトプロパティーファイルに追加されます。EAP_HOME/standalone/configuration/mgmt-users.propertiesEAP_HOME/domain/configuration/mgmt-users.properties

adminグループのユーザーadminuser1が、グループ情報が保存されるデフォルトのプロパティーファイルに追加されます。EAP_HOME/standalone/configuration/mgmt-groups.propertiesEAP_HOME/domain/configuration/mgmt-groups.properties