セキュリティーガイド

Red Hat JBoss Enterprise Application Platform 6 向け

エディッション 1

概要

パート I. Red Hat JBoss Enterprise Application Platform 6 のセキュリティー

第1章 はじめに

1.1. Red Hat JBoss Enterprise Application Platform 6 (JBoss EAP 6) の概要

1.2. JBoss Enterprise Application Platform 6 のセキュア化

第2章 セキュリティーの概要

2.1. 宣言的セキュリティー

2.1.1. Java EE 宣言型セキュリティーの概要

ejb-jar.xml および web.xml デプロイメント記述子を使用して、エンタープライズアプリケーションの EJB および Web コンポーネントへのアクセスをセキュア化します。

2.1.2. セキュリティーの参照

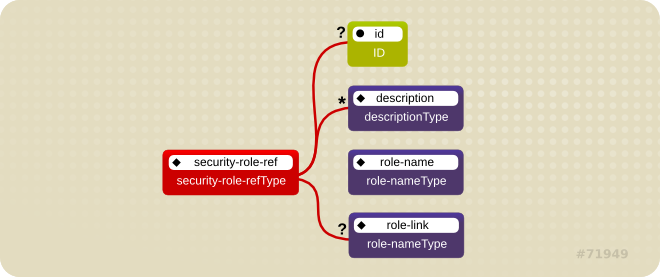

図2.1 セキュリティーロール参照モデル

role-nameType 属性値を isCallerInRole(String) メソッドへの引数として使用することを宣言します。isCallerInRole メソッドを使用すると、コンポーネントは <security-role-ref> または <role-name> 要素で宣言されたロールに呼び出し元があるかどうかを検証できます。<role-name> 要素の値は、<role-link> 要素を介して <security-role> へリンクする必要があります。通常、isCallerInRole は、ロールベースの <method-permissions> 要素を使用して定義できないセキュリティーチェックを実行するために使用されます。

例2.1 ejb-jar.xml 記述子の一部

<!-- A sample ejb-jar.xml fragment -->

<ejb-jar>

<enterprise-beans>

<session>

<ejb-name>ASessionBean</ejb-name>

...

<security-role-ref>

<role-name>TheRoleICheck<role-name>

<role-link>TheApplicationRole</role-link>

</security-role-ref>

</session>

</enterprise-beans>

...

</ejb-jar>

注記

例2.2 web.xml 記述子の一部

<web-app>

<servlet>

<servlet-name>AServlet</servlet-name>

...

<security-role-ref>

<role-name>TheServletRole</role-name>

<role-link>TheApplicationRole</role-link>

</security-role-ref>

</servlet>

...

</web-app>

2.1.3. セキュリティーアイデンティティー (ID)

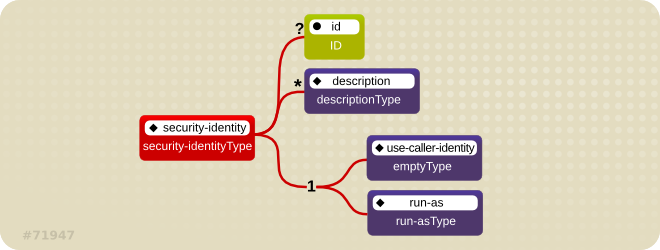

図2.2 J2EE セキュリティーアイデンティティーデータモデル

EJBContext.getCallerPrincipal() メソッドのように呼び出し元の ID が変更されないことに注意してください。呼び出し元のセキュリティーロールは、<run-as> または <role-name> 要素値によって指定された単一のロールに設定されます。

<ejb-jar>

<enterprise-beans>

<session>

<ejb-name>ASessionBean</ejb-name>

<!-- ... -->

<security-identity>

<use-caller-identity/>

</security-identity>

</session>

<session>

<ejb-name>RunAsBean</ejb-name>

<!-- ... -->

<security-identity>

<run-as>

<description>A private internal role</description>

<role-name>InternalRole</role-name>

</run-as>

</security-identity>

</session>

</enterprise-beans>

<!-- ... -->

</ejb-jar>

anonymous という名前のプリンシパルがすべての発信呼び出しへ割り当てられます。別のプリンシパルを呼び出しに関連付けるには、<run-as-principal> を jboss.xml ファイルの Bean に関連付けます。以下の断片は、internal という名前のプリンシパルを前例の RunAsBean に関連付けます。

<session>

<ejb-name>RunAsBean</ejb-name>

<security-identity>

<run-as-principal>internal</run-as-principal>

</security-identity>

</session>

web.xml ファイルのサーブレット定義にもあります。以下の例は、InternalRole ロールをサーブレットに割り当てる方法を示しています。

<servlet>

<servlet-name>AServlet</servlet-name>

<!-- ... -->

<run-as>

<role-name>InternalRole</role-name>

</run-as>

</servlet>

principal に関連付けられます。run-as ロールに従う特定のプリンシパルを割り当てるため、<run-as-principal> 要素は jboss-web.xml ファイルにあります。以下の断片は、internal という名前のプリンシパルを上記のサーブレットに関連付ける方法を示しています。

<servlet>

<servlet-name>AServlet</servlet-name>

<run-as-principal>internal</run-as-principal>

</servlet>

2.1.4. セキュリティーロール

security-role-ref または security-identity 要素によって参照されるセキュリティーロール名は、アプリケーションの宣言済みロールの 1 つへマップする必要があります。アプリケーションアセンブラーは、security-role 要素を宣言して論理セキュリティーロールを定義します。role-name の値は、論理アプリケーションロール名になります (Administrator、Architect、SalesManager など)。

security-role 要素は security-role-ref/role-name の値をコンポーネントロールが参照する論理ロールへマップためだけに使用されます。ユーザーの割り当てられたロールは、アプリケーションのセキュリティーマネージャーの動的関数です。JBoss では、メソッドパーミッションの宣言に security-role の定義は必要ありません。しかし、アプリケーションサーバーにまたがる移植性を維持し、デプロイメント記述子を保持するため、security-role 要素を指定することが推奨されます。

例2.3 security-role 要素の使用を示す ejb-jar.xml 記述子の断片

<!-- A sample ejb-jar.xml fragment --><ejb-jar><assembly-descriptor><security-role><description>The single application role</description><role-name>TheApplicationRole</role-name></security-role></assembly-descriptor></ejb-jar>

例2.4 security-role 要素の使用を示す web.xml 記述子の断片の例

<!-- A sample web.xml fragment --><web-app><security-role><description>The single application role</description><role-name>TheApplicationRole</role-name></security-role></web-app>

2.1.5. EJB メソッドのパーミッション

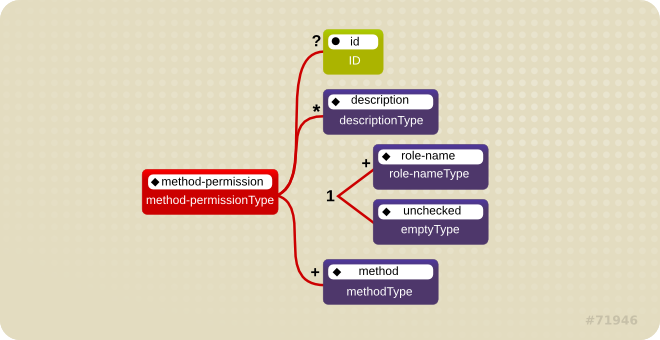

図2.3 J2EE メソッドパーミッション要素

method-permission 要素には、メソッド子要素によって特定された EJB メソッドへアクセスできる論理ロールを定義する 1 つ以上の role-name 子要素が含まれています。また、role-name 要素の代わりに unchecked 要素を指定して、認証されたすべてのユーザーがメソッド子要素によって特定されたメソッドにアクセスできることを宣言できます。さらに、exclude-list 要素があるメソッドにはアクセスできないことを宣言することも可能です。method-permission 要素を使用して、ロールによるアクセスが可能であると宣言されていないメソッドが EJB にある場合、EJB メソッドはデフォルトでは使用されません。これは、メソッドがデフォルトで exclude-list に含まれるようにすることと同じです。

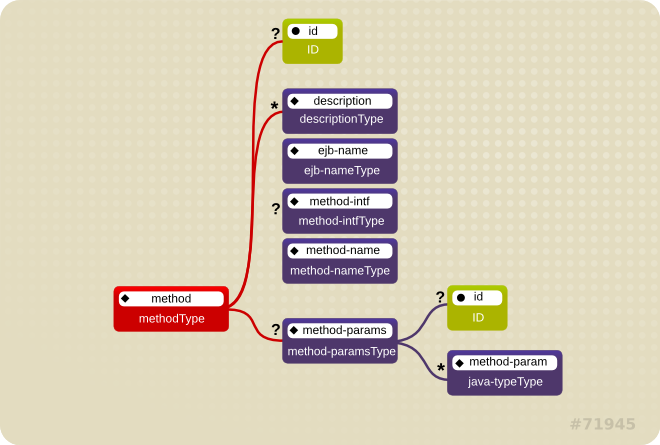

図2.4 J2EE メソッド要素

<method><ejb-name>EJBNAME</ejb-name><method-name>*</method-name></method>

<method><ejb-name>EJBNAME</ejb-name><method-name>METHOD</method-name></method>

<method><ejb-name>EJBNAME</ejb-name><method-name>METHOD</method-name><method-params><method-param>PARAMETER_1</method-param><!-- ... --><method-param>PARAMETER_N</method-param></method-params></method>

method-intf 要素は、エンタープライズ Bean のホームおよびリモートインターフェースの両方に定義された同じ名前やシグネチャーを持つメソッドを区別するために使用されます。

method-permission 要素の完全な使用例は、例2.5「method-permission 要素の使用を説明する ejb-jar.xml 記述子の断片」 を参照してください。

例2.5 method-permission 要素の使用を説明する ejb-jar.xml 記述子の断片

<ejb-jar><assembly-descriptor><method-permission><description>The employee and temp-employee roles may access any

method of the EmployeeService bean </description><role-name>employee</role-name><role-name>temp-employee</role-name><method><ejb-name>EmployeeService</ejb-name><method-name>*</method-name></method></method-permission><method-permission><description>The employee role may access the findByPrimaryKey,

getEmployeeInfo, and the updateEmployeeInfo(String) method of

the AardvarkPayroll bean </description><role-name>employee</role-name><method><ejb-name>AardvarkPayroll</ejb-name><method-name>findByPrimaryKey</method-name></method><method><ejb-name>AardvarkPayroll</ejb-name><method-name>getEmployeeInfo</method-name></method><method><ejb-name>AardvarkPayroll</ejb-name><method-name>updateEmployeeInfo</method-name><method-params><method-param>java.lang.String</method-param></method-params></method></method-permission><method-permission><description>The admin role may access any method of the

EmployeeServiceAdmin bean </description><role-name>admin</role-name><method><ejb-name>EmployeeServiceAdmin</ejb-name><method-name>*</method-name></method></method-permission><method-permission><description>Any authenticated user may access any method of the

EmployeeServiceHelp bean</description><unchecked/><method><ejb-name>EmployeeServiceHelp</ejb-name><method-name>*</method-name></method></method-permission><exclude-list><description>No fireTheCTO methods of the EmployeeFiring bean may be

used in this deployment</description><method><ejb-name>EmployeeFiring</ejb-name><method-name>fireTheCTO</method-name></method></exclude-list></assembly-descriptor></ejb-jar>

2.1.6. エンタープライズ Bean セキュリティーアノテーション

@DeclareRoles- コードに宣言された各セキュリティーロールを宣言します。ロールの設定に関する詳細情報は、『Java EE 5 Tutorial』 の Declaring Security Roles Using Annotations を参照してください。

@RolesAllowed、@PermitAll、および@DenyAll- アノテーションのメソッドパーミッションを指定します。アノテーションメソッドパーミッションの設定に関する詳細は、『Java EE 5 Tutorial』 の Specifying Method Permissions Using Annotations を参照してください。

@RunAs- コンポーネントの伝播されたセキュリティーアイデンティティーを設定します。伝播されたセキュリティーアイデンティティーをアノテーションを使用して設定する方法については、『Java EE 5 Tutorial』 の Configuring a Component’s Propagated Security Identity を参照してください。

2.1.7. Web コンテンツのセキュリティー制約

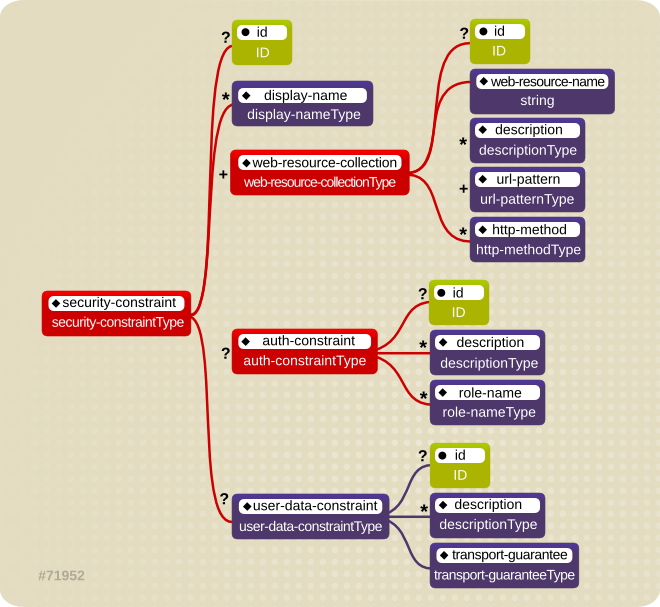

web.xml security-constraint 要素を使用して宣言されます。

図2.5 Web コンテンツのセキュリティー制約

NONE、INTEGRAL、および CONFIDENTIAL になります。NONE を指定すると、アプリケーションはトランスポートの保証を必要としません。INTEGRAL の場合、アプリケーションはクライアントとサーバー間での送信中でデータが変更されない方法を必要とします。CONFIDENTIAL の場合、アプリケーションは送信中のデータが他のエンティティーによって見られないようにする方法を必要とします。ほとんどの場合で、INTEGRAL または CONFIDENTIAL フラグが存在すると SSL の使用が必要になります。

図2.6 Web ログインの設定

BASIC、DIGEST、FORM、および CLIENT-CERT です。<realm-name> 子要素は、HTTP ベーシックおよびダイジェスト認証で使用されるレルム名を指定します。<form-login-config> 子要素は、フォームベースのログインで使用されるログインおよびエラーページを指定します。<auth-method> 値が FORM でない場合、form-login-config と子要素は無視されます。

/restricted パス下にある URL には /restricted ロールが必要であることを示しています。トランスポート保証は必要なく、ユーザーアイデンティティーの取得に使用される認証メソッドは BASIC HTTP 認証です。

例2.6 web.xml 記述子の断片

<web-app>

<security-constraint>

<web-resource-collection>

<web-resource-name>Secure Content</web-resource-name>

<url-pattern>/restricted/*</url-pattern>

</web-resource-collection>

<auth-constraint>

<role-name>AuthorizedUser</role-name>

</auth-constraint>

<user-data-constraint>

<transport-guarantee>NONE</transport-guarantee>

</user-data-constraint>

</security-constraint>

<!-- ... -->

<login-config>

<auth-method>BASIC</auth-method>

<realm-name>The Restricted Zone</realm-name>

</login-config>

<!-- ... -->

<security-role>

<description>The role required to access restricted content </description>

<role-name>AuthorizedUser</role-name>

</security-role>

</web-app>

2.1.8. フォームベース認証の有効化

web.xml の <login-config> 要素に <auth-method>FORM</auth-method> が含まれるようにします。ログインおよびエラーページも、以下のように <login-config> に定義されます。

<login-config>

<auth-method>FORM</auth-method>

<form-login-config>

<form-login-page>/login.html</form-login-page>

<form-error-page>/error.html</form-error-page>

</form-login-config>

</login-config>

FormAuthenticator を使用してユーザーを適切なページに移動します。JBoss EAP はセッションプールを保持するため、リクエストごとに認証情報が存在する必要はありません。FormAuthenticator がリクエストを受け取ると、既存のセッションに関して org.apache.catalina.session.Manager をクエリします。セッションが存在しない場合、新しいセッションが作成されます。その後、FormAuthenticator がセッションのクレデンシャルを検証します。

注記

/dev/urandom (Linux の場合) より取得され、MD5 でハッシュ化されます。セッション ID は作成時にチェックされ、作成された ID が一意になるようにします。

JSESSIONID と呼ばれ、値はセッション ID の 16 進数列です。このクッキーは、非永続として設定されます。そのため、ブラウザーを終了するとクライアント側でこのクッキーが削除されます。サーバー側では、活動がないと 60 秒後にセッションが期限切れになり、セッションオブジェクトとそれらのクレデンシャルが削除されます。

FormAuthenticator によってリクエストがキャッシュされ、必要な場合は新しいセッションが作成されます。さらに、ユーザーは login-config に定義されたログインページへリダイレクトされます (前述のコード例では、ログインページは login.html になります)。その後、ユーザーは提供される HTML フォームにユーザー名とパスワードを入力します。ユーザー名とパスワードは、j_security_check フォームアクションを介して FormAuthenticator へ渡されます。

FormAuthenticator によって、ユーザー名とパスワードが Web アプリケーションコンテキストにアタッチされるレルムに対して認証されます。JBoss Enterprise Application Platform では、レルムは JBossWebRealm になります。認証に成功すると、FormAuthenticator によってキャッシュから保存されたリクエストが読み出され、ユーザーが元のリクエストへリダイレクトされます。

注記

/j_security_check で終わり、最低でも j_username および j_password パラメーターが存在する場合のみ、フォーム認証リクエストを認識します。

2.1.9. 宣言型セキュリティーの有効化

第3章 JAAS とは

3.1. JAAS

3.2. JAAS コアクラス

Subject(javax.security.auth.Subject)

Configuration(javax.security.auth.login.Configuration)LoginContext(javax.security.auth.login.LoginContext)

Principal(java.security.Principal)Callback(javax.security.auth.callback.Callback)CallbackHandler(javax.security.auth.callback.CallbackHandler)LoginModule(javax.security.auth.spi.LoginModule)

3.3. サブジェクトおよびプリンシパルクラス

Subject クラスは JAAS の中心クラスです。Subject は人やサービスなどの、単一エンティティーの情報を表します。これには、エンティティーのプリンシパル、パブリックのクレデンシャル、プライベートのクレデンシャルなどが含まれます。JAAS API は既存の Java 2 java.security.Principal インターフェースを使用して、プリンシパルを表します。これは、基本的に入力された名前になります。

public Set getPrincipals() {...}

public Set getPrincipals(Class c) {...}

getPrincipals() はサブジェクトに含まれるすべてのプリンシパルを返します。getPrincipals(Class c) は、クラス c のインスタンスまたはそのサブクラスの 1 つであるプリンシパルのみを返します。サブジェクトに一致するプリンシパルがない場合は、空のセットが返されます。

java.security.acl.Group インターフェースは java.security.Principal のサブインターフェースであるため、プリンシパルのセットのインスタンスは、他のプリンシパルやプリンシパルグループの論理グループを表すことがあります。

3.4. サブジェクトの認証

- アプリケーションは

LoginContextをインスタンス化し、ログイン設定の名前とCallbackHandlerを渡して、設定LoginModuleが必要とするCallbackオブジェクトを追加します。 LoginContextは、名前付きログイン設定に含まれるすべてのLoginModulesをロードするためConfigurationを確認します。このような名前付き設定が存在しない場合は、other設定がデフォルトで使用されます。- アプリケーションによって、

LoginContext.loginメソッドが呼び出されます。 - ログインメソッドはロードされたすべての

LoginModuleを呼び出します。各LoginModuleはサブジェクトを認証するため、関連するLoginModuleでハンドルメソッドを呼び出し、認証プロセスに必要な情報を取得します。必要な情報は、Callbackオブジェクトのアレイの形式でハンドルメソッドに渡されます。認証に成功すると、LoginModuleは関連のプリンシパルとクレデンシャルをサブジェクトに関連付けします。 LoginContextは認証ステータスをアプリケーションに返します。ログインメソッドから返されると認証が成功したことになります。ログインメソッドによって LoginException がスローされると認証に失敗したことになります。- 認証に成功すると、アプリケーションは

LoginContext.getSubjectメソッドを使用して認証されたサブジェクトを取得します。 - サブジェクトの認証が完了した後に

LoginContext.logoutメソッドを呼び出すと、loginメソッドによりサブジェクトに関連付けられたすべてのプリンシパルおよび関連情報を削除できます。

LoginContext クラスは、サブジェクト認証の基本メソッドを提供し、基礎となる認証技術に依存しないアプリケーションを開発する方法を提供します。LoginContext は、特定のアプリケーション向けに設定された認証サービスを決定するため Configuration を確認します。LoginModule クラスは認証サービスを表します。そのため、アプリケーション自体を変更しなくても、異なるログインモジュールをアプリケーションにプラグ可能です。次のコードは、アプリケーションがサブジェクトを認証するために必要となる手順を示しています。

CallbackHandler handler = new MyHandler();

LoginContext lc = new LoginContext("some-config", handler);

try {

lc.login();

Subject subject = lc.getSubject();

} catch(LoginException e) {

System.out.println("authentication failed");

e.printStackTrace();

}

// Perform work as authenticated Subject

// ...

// Scope of work complete, logout to remove authentication info

try {

lc.logout();

} catch(LoginException e) {

System.out.println("logout failed");

e.printStackTrace();

}

// A sample MyHandler class

class MyHandler

implements CallbackHandler

{

public void handle(Callback[] callbacks) throws

IOException, UnsupportedCallbackException

{

for (int i = 0; i < callbacks.length; i++) {

if (callbacks[i] instanceof NameCallback) {

NameCallback nc = (NameCallback)callbacks[i];

nc.setName(username);

} else if (callbacks[i] instanceof PasswordCallback) {

PasswordCallback pc = (PasswordCallback)callbacks[i];

pc.setPassword(password);

} else {

throw new UnsupportedCallbackException(callbacks[i],

"Unrecognized Callback");

}

}

}

}

LoginModule インターフェースの実装を作成することで、認証技術を統合します。これにより、管理者は異なる認証技術を 1 つのアプリケーションにプラグできます。複数の LoginModule をチェーン化し、複数の認証技術を認証プロセスに加えることが可能です。たとえば、1 つの LoginModule がユーザー名およびパスワードベースの認証を行い、別の LoginModule をスマートカードリーダや生体認証などのハードウェアデバイスへ接続するインターフェースとすることが可能です。

LoginModule のライフサイクルは、クライアントがログインメソッドを作成し公開するLoginContext オブジェクトによって決定されます。このプロセスには 2 つのフェーズがあり、プロセスの手順は次のようになります。

LoginContextは引数のないパブリックコンストラクターを使用して、設定されたLoginModuleを作成します。- 各

LoginModuleは、初期化メソッドへの呼び出しによって初期化されます。Subject引数は null 以外になることが保証されます。初期化メソッドのシグネチャーはpublic void initialize(Subject subject, CallbackHandler callbackHandler, Map sharedState, Map options)です。 loginメソッドは、認証プロセスを開始するために呼び出されます。たとえば、あるメソッド実装はユーザーにユーザー名とパスワードの入力を求め、NIS や LDAP などのネーミングサービスに保存されたデータに対してこの情報を検証することがあります。別の実装は、スマートカードや生体認証デバイスにインターフェースとして接続したり、基礎となるオペレーティングシステムからユーザー情報を抽出したりすることがあります。各LoginModuleによるユーザーアイデンティティーの検証は、JAAS 認証のフェーズ 1 とみなされます。loginメソッドのシグネチャーはboolean login() throws LoginExceptionです。LoginExceptionは失敗を意味します。true の戻り値はメソッドが成功したことを示し、false の戻り値はログインモジュールが無視されることを示します。LoginContextの全体的な認証が成功すると、各LoginModuleでcommitが呼び出されます。フェーズ 1 がLoginModuleに対して成功すると、コミットメソッドはフェーズ 2 を続行し、関連するプリンシパル、パブリッククレデンシャル、プライベートクレデンシャルをサブジェクトに関連付けます。フェーズ 1 がLoginModuleに対して失敗すると、commitはユーザー名やパスワードなどの以前保存した認証状態をすべて削除します。commitメソッドのシグネチャーはboolean commit() throws LoginExceptionです。LoginExceptionがスローされると、コミットフェーズの完了に失敗したことを示します。true が返されるとメソッドが成功したことを示し、false が返されるとログインモジュールが無視されることを示します。LoginContextの全体的な認証が失敗すると、各LoginModuleでabortメソッドが呼び出されます。abortメソッドはログインまたは初期化メソッドによって作成されたすべての認証状態を削除または破棄します。abortメソッドのシグネチャーはboolean abort() throws LoginExceptionです。LoginExceptionがスローされるとabortフェーズの完了に失敗したことを示します。true が返されるとメソッドが成功したことを示し、false が返されるとログインモジュールが無視されることを示します- ログイン成功後に認証状態を削除するため、アプリケーションは

LoginContextでlogoutを呼び出します。これにより、各LoginModuleでlogoutメソッドが呼び出されます。logoutメソッドは、commit操作中に当初サブジェクトに関連付けられていたプリンシパルとクレデンシャルを削除します。クレデンシャルは削除時に破棄されるはずです。logoutメソッドのシグネチャーはboolean logout() throws LoginExceptionです。LoginExceptionがスローされるとログアウトプロセスの完了に失敗したことを示します。true が返されるとメソッドが成功したことを示し、false が返されるとログインモジュールが無視されることを示します。

LoginModule がユーザーと通信して認証情報を取得する必要がある場合、CallbackHandler オブジェクトを使用します。アプリケーションは、 CallbackHandler インターフェースを実装して LoginContext に渡し、基礎となるログインモジュールに直接認証情報を送信します。

CallbackHandler を使用して、パスワードやスマートカード PIN などのユーザー入力による情報を取得したり、ステータスなどの情報をユーザーに提供したりします。アプリケーションによる CallbackHandler の指定を可能にすることで、基礎となる LoginModule がアプリケーションとユーザーが対話するさまざまな方法に依存しないようにします。たとえば、GUI アプリケーションの CallbackHandler の実装は、ウィンドウを表示してユーザーの入力を求めることがあります。一方でアプリケーションサーバーなどの GUI でない環境の CallbackHandler 実装は、アプリケーションサーバー API を使用してクレデンシャル情報を取得することがあります。 CallbackHandler インターフェースには実装するメソッドが 1 つあります。

void handle(Callback[] callbacks)

throws java.io.IOException,

UnsupportedCallbackException;

Callback インターフェースです。これは複数のデフォルト実装が提供されているタグ付けインターフェースで、前述の例で使用した NameCallback と PasswordCallback が含まれます。LoginModule は Callback を使用し、認証メカニズムで必要となる情報を要求します。LoginModule は認証のログインフェーズの間に Callback のアレイを直接 CallbackHandler.handle メソッドに渡します。callbackhandler がハンドルメソッドに渡された Callback オブジェクトの使用方法が分からない場合は、UnsupportedCallbackException をスローしてログイン呼び出しを中止します。

パート II. プラットフォームのセキュア化

第4章 セキュリティーサブシステム

4.1. セキュリティーサブシステム

ディープコピーサブジェクトモードが無効化されている場合 (デフォルト)、セキュリティーデータ構造をコピーすると、データ構造全体をコピーするのではなく、オリジナルが参照されます。この動作はより効率的ですが、フラッシュまたはログアウトの操作によって同一 ID の複数のスレッドが件名を消去すると、データの破損が発生する傾向にあります。

java.security.Security クラスに適用するシステム全体のセキュリティプロパティーを設定できます。

セキュリティードメインとは、認証、承認、監査、およびマッピングを制御するために単一または複数のアプリケーションが使用する Java Authentication and Authorization Service (JAAS) 宣言型セキュリティー設定のセットです。デフォルトでは、jboss-ejb-policy、jboss-web-policy、および other の 3 つのセキュリティードメインが含まれています。アプリケーションの必要性に対応するため、セキュリティードメインは必要に応じていくつでも作成できます。

4.2. セキュリティーサブシステムの構造

例4.1 セキュリティーサブシステムの設定例

<subsystem xmlns="urn:jboss:domain:security:1.2">

<security-management>

...

</security-management>

<security-domains>

<security-domain name="other" cache-type="default">

<authentication>

<login-module code="Remoting" flag="optional">

<module-option name="password-stacking" value="useFirstPass"/>

</login-module>

<login-module code="RealmUsersRoles" flag="required">

<module-option name="usersProperties" value="${jboss.domain.config.dir}/application-users.properties"/>

<module-option name="rolesProperties" value="${jboss.domain.config.dir}/application-roles.properties"/>

<module-option name="realm" value="ApplicationRealm"/>

<module-option name="password-stacking" value="useFirstPass"/>

</login-module>

</authentication>

</security-domain>

<security-domain name="jboss-web-policy" cache-type="default">

<authorization>

<policy-module code="Delegating" flag="required"/>

</authorization>

</security-domain>

<security-domain name="jboss-ejb-policy" cache-type="default">

<authorization>

<policy-module code="Delegating" flag="required"/>

</authorization>

</security-domain>

</security-domains>

<vault>

...

</vault>

</subsystem>

<security-management>、 <subject-factory>、および <security-properties> 要素はデフォルト設定では存在しません。<subject-factory> および <security-properties> 要素は JBoss EAP 6.1 およびそれ以降のバージョンで廃止になりました。

4.3. セキュリティーサブシステムの設定

4.3.1. セキュリティーサブシステムの設定

- <security-management>

- このセクションはセキュリティーサブシステムのハイレベルの挙動を上書きします。各設定は任意です。ディープコピーサブジェクトモード以外で、これらの設定を変更することはほとんどありません。

オプション 説明 deep-copy-subject-mode スレッドの安全性を高めるため、セキュリティートークンへコピーまたはリンクするかどうかを指定します。authentication-manager-class-name 使用する代替の AuthenticationManager 実装クラス名を指定します。authorization-manager-class-name 使用する代替の AuthorizationManager 実装クラス名を指定します。audit-manager-class-name 使用する代替の AuditManager 実装クラス名を指定します。identity-trust-manager-class-name 使用する代替の IdentityTrustManager 実装クラス名を指定します。mapping-manager-class-name 使用する MappingManager 実装クラス名を指定します。 - <subject-factory>

- サブジェクトファクトリーはサブジェクトインスタンスの作成を制御します。呼び出し元を検証するため、認証マネージャーを使用することがあります。サブジェクトファクトリーは、主に JCA コンポーネントがサブジェクトを確立するために使用されます。サブジェクトファクトリーを変更する必要はあまりありません。

- <security-domains>

- 複数のセキュリティードメインを保持するコンテナ要素です。セキュリティードメインには認証、承認、マッピング、監査モジュール、JASPI 認証、および JSSE 設定の情報が含まれることがあります。アプリケーションはセキュリティードメインを指定してセキュリティー情報を管理します。

- <security-properties>

- java.security.Security クラスに設定されるプロパティーの名前と値が含まれます。

4.3.2. セキュリティー管理

4.3.2.1. ディープコピーサブジェクトモード

4.3.2.2. ディープコピーサブジェクトモードの有効化

手順4.1 管理コンソールからディープコピーセキュリティーモードを有効化

管理コンソールにログインします。

通常、管理コンソールは http://127.0.0.1:9990/ のような URL で使用できます。環境に合わせて適切な URL を使用してください。管理対象ドメイン: 適切なプロファイルを選択します。

管理対象ドメインではプロファイルごとにセキュリティーサブシステムが設定されているため、各プロファイルに対して個別にディープコピーセキュリティーモードを有効または無効にできます。プロファイルを選択するには、コンソール表示の右上にある Profiles ラベルをクリックし、左上にある Profiles 選択ボックスより変更したいプロファイルを選択します。Security Subsystem 設定メニューを開きます。

管理コンソールの右にある Security メニュー項目を展開し、Security Subsystem リンクをクリックします。deep-copy-subject-mode の値を変更します。

Edit ボタンをクリックします。Deep Copy Subjects: の横にあるボックスにチェックを入れ、ディープコピーサブジェクトモードを有効にします。

管理 CLI を使用してこのオプションを有効にしたい場合、以下のコマンドの 1 つを使用します。

例4.2 管理対象ドメイン

/profile=full/subsystem=security:write-attribute(name=deep-copy-subject-mode,value=TRUE)

例4.3 スタンドアロンサーバー

/subsystem=security:write-attribute(name=deep-copy-subject-mode,value=TRUE)

4.3.3. セキュリティードメイン

4.3.3.1. セキュリティードメイン

4.3.3.2. Picketbox

- 「承認」 およびアクセス制御

- プリンシパル、ロール、および属性の 「セキュリティーマッピング」

第5章 PicketLink アイデンティティー管理

5.1. セキュリティートークンサービス (STS)

- Issue や Renew などの要求タイプ。

- トークンのタイプ。

- 発行されたトークンのライフタイム。

- トークンを要求したサービスプロバイダーに関する情報。

- 生成されたトークンを暗号化するために使用される情報。

RequestSecurityToken 要素で囲まれます。要求の例には、この要求が Issue 要求であることを指定する RequestType と、発行するトークンのタイプを指定する TokenType の 2 つの WS-Trust 要素も含まれています。

例5.1 WS-Trust セキュリティートークン要求メッセージ

<S11:Envelope xmlns:S11=".." xmlns:wsu=".." xmlns:wst="..">

<S11:Header>

...

</S11:Header>

<S11:Body wsu:Id="body">

<wst:RequestSecurityToken Context="context">

<wst:TokenType>http://www.tokens.org/SpecialToken</wst:TokenType>

<wst:RequestType>

http://docs.oasis-open.org/ws-sx/ws-trust/200512/Issue

</wst:RequestType>

</wst:RequestSecurityToken>

</S11:Body>

</S11:Envelope>

例5.2 セキュリティートークン応答メッセージ

<wst:RequestSecurityTokenResponse Context="context" xmlns:wst=".." xmlns:wsu="..">

<wst:TokenType>http://www.tokens.org/SpecialToken</wst:TokenType>

<wst:RequestedSecurityToken>

<token:SpecialToken xmlns:token="...">

ARhjefhE2FEjneovi&@FHfeoveq3

</token:SpecialToken>

</wst:RequestedSecurityToken>

<wst:Lifetime>

<wsu:Created>...</wsu:Created>

<wsu:Expires>...</wsu:Expires>

</wst:Lifetime>

</wst:RequestSecurityTokenResponse>

TokenType 要素は発行されたトークンのタイプを指定し、RequestedSecurityToken 要素にはトークン自体が含まれています。トークンの形式は、トークンのタイプによって異なります。Lifetime 要素は、いつトークンが作成され、期限切れになるかを指定します。

セキュリティートークン要求の処理手順は次のとおりです。

- クライアントがセキュリティートークン要求を

PicketLinkSTSに送信します。

PicketLinkSTSが要求メッセージを解析し、JAXB オブジェクトモデルを生成します。

- 必要な場合、

PicketLinkSTSは設定ファイルを読み取り、STSConfigurationオブジェクトを作成します。その後、WSTrustRequestHandlerへの参照を設定から取得し、要求の処理をハンドラーインスタンスへ委譲します。

- 要求ハンドラーは必要な場合に

STSConfigurationを使用してデフォルト値を設定します (要求がトークンのライフタイム値を指定しない場合など)。

WSTrustRequestHandlerはWSTrustRequestContextを作成し、PicketLinkSTSより受信したJAXB要求オブジェクトおよび呼び出し元プリンシパルを設定します。

WSTrustRequestHandlerはSTSConfigurationを使用して、要求されたトークンのタイプを基に要求の処理に使用する必要があるSecurityTokenProviderを取得します。その後、プロバイダーを呼び出し、構築されたWSTrustRequestContextをパラメーターとして渡します。

SecurityTokenProviderインスタンスはトークン要求を処理し、発行されたトークンを要求コンテキストに保存します。

WSTrustRequestHandlerはトークンをコンテキストから取得し、必要な場合は暗号化します。また、セキュリティートークンが含まれる WS-Trust 応答オブジェクトを構築します。

PicketLinkSTSは要求ハンドラーによって生成される応答を書き取り、クライアントへ返します。

5.2. PicketLink STS の設定

picketlink-sts.xml ファイルに指定する必要があります。picketlink-sts.xml ファイルに設定できる要素は次のとおりです。

注記

PicketLinkSTS: ルート要素です。STS 管理者が以下のデフォルト値を設定できるよう、一部のプロパティーを定義します。STSName: セキュリティートークンサービスの名前を表す文字列。指定がない場合は、デフォルト値のPicketLinkSTSが使用されます。TokenTimeout: 秒単位のトークンライフタイム値。指定のない場合は、デフォルト値の 3600 (1 時間) が使用されます。EncryptToken: 発行されたトークンが暗号化されるかどうかを指定するブール値。デフォルト値は false です。

KeyProvider: トークンを署名および暗号化するために PicketLink STS によって使用されるキーストアを設定するため、この要素とすべてのサブ要素が使用されます。キーストアの場所、そのパスワード、エイリアスおよびパスワードの署名 (秘密鍵) などのプロパティーは、すべてこのセクションに設定されます。RequestHandler: この要素は、使用されるWSTrustRequestHandler実装の完全修飾名を指定します。指定がない場合、デフォルトのorg.picketlink.identity.federation.core.wstrust.StandardRequestHandlerが使用されます。SecurityTokenProvider: このセクションは、各タイプのセキュリティートークンに対応するために使用する必要があるSecurityTokenProvider実装を指定します。例には、SpecialTokenタイプのトークンに対応するプロバイダーと、StandardTokenタイプのトークンに対応するプロバイダーの 2 つのプロバイダーがあります。WSTrustRequestHandlerは、STSConfigurationのgetProviderForTokenType(文字列タイプ) メソッドを呼び出し、適切なSecurityTokenProviderへの参照を取得します。TokenTimeout: WS-Trust 要求にライフタイムが指定されていない場合に、WSTrustRequestHandlerによって使用されます。作成時間が現在の時間で、指定の秒数後に期限切れとなるライフタイムインスタンスを作成します。ServiceProviders: 各サービスプロバイダー (セキュリティートークンを必要とする Web サービス) に使用しなければならないトークンタイプを指定します。WS-Trust 要求にトークンタイプが含まれていない場合、WSTrustRequestHandlerはサービスプロバイダーエンドポイントを使用して、発行する必要があるトークンのタイプを確認する必要があります。EncryptToken: 発行されたトークンを暗号化する必要があるかどうかを決定するために、WSTrustRequestHandlerによって使用されます。true の場合、サービスプロバイダーの公開鍵証明書 (PKC) を使用してトークンが暗号化されます。

例5.3 PicketLink STS 設定

<PicketLinkSTS xmlns="urn:picketlink:identity-federation:config:1.0"

STSName="Test STS" TokenTimeout="7200" EncryptToken="true">

<KeyProvider ClassName="org.picketlink.identity.federation.bindings.tomcat.KeyStoreKeyManager">

<Auth Key="KeyStoreURL" Value="keystore/sts_keystore.jks"/>

<Auth Key="KeyStorePass" Value="testpass"/>

<Auth Key="SigningKeyAlias" Value="sts"/>

<Auth Key="SigningKeyPass" Value="keypass"/>

<ValidatingAlias Key="http://services.testcorp.org/provider1" Value="service1"/>

<ValidatingAlias Key="http://services.testcorp.org/provider2" Value="service2"/>

</KeyProvider>

<RequestHandler>org.picketlink.identity.federation.core.wstrust.StandardRequestHandler</RequestHandler>

<TokenProviders>

<TokenProvider ProviderClass="org.picketlink.test.identity.federation.bindings.wstrust.SpecialTokenProvider"

TokenType="http://www.tokens.org/SpecialToken"/>

<TokenProvider ProviderClass="org.picketlink.identity.federation.api.wstrust.plugins.saml.SAML20TokenProvider"

TokenType="http://docs.oasis-open.org/wss/oasis-wss-saml-token-profile-1.1#SAMLV2.0"/>

</TokenProviders>

<ServiceProviders>

<ServiceProvider Endpoint="http://services.testcorp.org/provider1" TokenType="http://www.tokens.org/SpecialToken"

TruststoreAlias="service1"/>

<ServiceProvider Endpoint="http://services.testcorp.org/provider2" TokenType="http://docs.oasis-open.org/wss/oasis-wss-saml-token-profile-1.1#SAMLV2.0"

TruststoreAlias="service2"/>

</ServiceProviders>

</PicketLinkSTS>

5.3. PicketLink STS ログインモジュール

STS ログインモジュールのタイプは次のとおりです。

STSIssuingLoginModule

- 設定された STS を呼び出し、セキュリティートークンを要求します。

RequestedSecurityTokenを正常に受け取った後、認証の成功を示します。 - 通常、STS への呼び出しには認証が必要です。このログインモジュールは、以下のソースの 1 つよりクレデンシャルを使用します。

useOptionsCredentialsモジュールオプションがtrueに設定されている場合は、プロパティーファイルを使用します。password-stackingモジュールオプションがuseFirstPassに設定されている場合は、以前のログインモジュールクレデンシャルを使用します。- 名前およびパスワードコールバックを提供し、設定された

CallbackHandlerよりクレデンシャルを使用します。

- 認証に成功した後、同じアサーションを持つものがすでに存在しない場合は

SamlCredentialがサブジェクトの公開クレデンシャルに挿入されます。

STSValidatingLoginModule

- 設定された STS を呼び出し、利用可能なセキュリティートークンを検証します。

- 通常、STS への呼び出しには認証が必要です。このログインモジュールは、以下のソースの 1 つよりクレデンシャルを使用します。

useOptionsCredentialsモジュールオプションがtrueに設定されている場合は、プロパティーファイルを使用します。password-stackingモジュールオプションがuseFirstPassに設定されている場合は、以前のログインモジュールクレデンシャルを使用します。- 名前およびパスワードコールバックを提供し、設定された

CallbackHandlerよりクレデンシャルを使用します。

- 認証に成功した後、同じアサーションを持つものがすでに存在しない場合は

SamlCredentialがサブジェクトの公開クレデンシャルに挿入されます。

SAML2STSLoginModule

- このログインモジュールは、

ObjectCallbackを設定されたCallbackHandlerに提供し、SamlCredentialオブジェクトが返されることを想定します。アサーションは、設定された STS に対して検証されます。 - ユーザー ID および SAML トークンが共有されている場合、正常に認証された別のログインモジュールの上にスタックされると、このログインモジュールは検証を省略します。

- 認証に成功した後、ユーザーの ID として設定される

SamlCredentialと、ユーザーのロールとして設定される複数値のロール属性に対してSamlCredentialが確認されます。

SAML2LoginModule

- このログインモジュールは、SAML 認証の他のコンポーネントと一緒に使用され、このログインモジュール自体は認証を行いません。

SPRedirectFormAuthenticatorは、SAML v2 HTTP リダイレクトプロファイルの PicketLink の実装でこのログインモジュールを使用します。- Tomcat オーセンティケーターバルブは、アイデンティティープロバイダーへリダイレクトし、SAML アサーションを取得して、認証を実行します。

- このログインモジュールは、JAAS サブジェクトに入力されるユーザー ID およびロールを JBoss セキュリティーフレームワークへ渡すために使用されます。

5.4. STSIssuingLoginModule の設定

STSIssuingLoginModule は、ユーザー名とパスワードを使用し、トークンを読み出してユーザーを STS に対して認証します。

例5.4 STSIssuingLoginModule の設定

<application-policy name="saml-issue-token">

<authentication>

<login-module

code="org.picketlink.identity.federation.core.wstrust.auth.STSIssuingLoginModule" flag="required"> <module-option name="configFile">./picketlink-sts-client.properties</module-option>

<module-option name="endpointURI">http://security_saml/endpoint</module-option>

</login-module>

</authentication>

<mapping>

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSPrincipalMappingProvider"

type="principal" />

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSGroupMappingProvider"

type="role" />

</mapping>

</application-policy>

- 宣言されたセキュリティードメインの変更。

- Principal マッピングプロバイダーの指定。

- RoleGroup マッピングプロバイダーの指定。

5.5. STSValidatingLoginModule の設定

例5.5 STSValidatingLoginModule の設定

<application-policy name="saml-validate-token">

<authentication>

<login-module

code="org.picketlink.identity.federation.core.wstrust.auth.STSValidatingLoginModule" flag="required">

<module-option name="configFile">./picketlink-sts-client.properties</module-option>

<module-option name="endpointURI">http://security_saml/endpoint</module-option>

</login-module>

</authentication>

<mapping>

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSPrincipalMappingProvider"

type="principal" />

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSGroupMappingProvider"

type="role" />

</mapping>

</application-policy>

5.6. SAML Web ブラウザーベースの SSO

5.6.1. SAML Web ブラウザーベースの SSO

5.6.2. HTTP リダイレクトバインディングを使用した SAML v2 ベースの Web SSO の設定

- アイデンティティープロバイダー: アイデンティティープロバイダーは、エンドユーザーを認証し、そのユーザーのアイデンティティーを信頼されたパートナーにアサートする権限のあるエンティティーです。

- サービスプロバイダー: サービスプロバイダーはアイデンティティープロバイダーに依存し、ユーザーの電子クレデンシャルよりユーザーに関する情報をアサートするため、サービスプロバイダーはユーザークレデンシャルの信頼されたアサーションのセットを基にアクセス制御および伝播を管理します。

5.6.3. アイデンティティープロバイダーの設定

手順5.1 アイデンティティープロバイダー (IDP) の設定

IDP の Web アプリケーションセキュリティーの設定

Web アプリケーションをアイデンティティープロバイダーとして設定します。注記

ログインページをカスタマイズできるため、FORM ベースの Web アプリケーションセキュリティーを使用することが推奨されます。web.xmlの設定例は次のとおりです。例5.6 IDP の web.xml 設定

<display-name>IDP</display-name> <description>IDP</description> <!-- Define a security constraint that gives unlimited access to images --> <security-constraint> <web-resource-collection> <web-resource-name>Images</web-resource-name> <url-pattern>/images/*</url-pattern> </web-resource-collection> </security-constraint> <!-- Define a Security Constraint on this Application --> <security-constraint> <web-resource-collection> <web-resource-name>IDP</web-resource-name> <url-pattern>/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>manager</role-name> </auth-constraint> </security-constraint> <!-- Define the Login Configuration for this Application --> <login-config> <auth-method>FORM</auth-method> <realm-name>IDP Application</realm-name> <form-login-config> <form-login-page>/jsp/login.jsp</form-login-page> <form-error-page>/jsp/loginerror.jsp</form-error-page> </form-login-config> </login-config> <!-- Security roles referenced by this web application --> <security-role> <description> The role that is required to log in to the IDP Application </description> <role-name>manager</role-name> </security-role> </web-app>IDP バルブの設定

IDP Web アプリケーションの WEB-INF ディレクトリーにcontext.xmlファイルを作成し、IDP のバルブを設定します。以下はcontext.xmlファイルの例になります。例5.7 IDP バルブの context.xml ファイル設定

<context> <Valve className="org.picketlink.identity.federation.bindings.tomcat.idp.IDPWebBrowserSSOValve"/> </context>

PicketLink 設定ファイル (picketlink.xml) の設定

IDP Web アプリケーションの WEB-INF ディレクトリーでpicketlink.xmlファイルを設定します。この設定ファイルには、サービスプロバイダーおよび IDP への送信 SAML2 アサーションに発行側として追加される URL を指定します。以下はpicketlink.xmlファイルの例になります。例5.8 picketlink-idfed.xml の設定

<PicketLink xmlns="urn:picketlink:identity-federation:config:2.1"> <PicketLinkIDP xmlns="urn:picketlink:identity-federation:config:2.1"> <IdentityURL>http://localhost:8080/idp/</IdentityURL> </PicketLinkIDP> <Handlers xmlns="urn:picketlink:identity-federation:handler:config:2.1"> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2IssuerTrustHandler" /> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2LogOutHandler" /> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2AuthenticationHandler" /> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.RolesGenerationHandler" /> </Handlers> </PicketLink>

5.6.4. サービスプロバイダーの設定

手順5.2 サービスプロバイダー (SP) の設定

SP の Web アプリケーションセキュリティーの設定

SP として設定する Web アプリケーションの web.xml ファイルで、FORM ベースのセキュリティーを有効にする必要があります。例5.9 SP の web.xml 設定

<display-name>IDP</display-name> <description>IDP</description> <!-- Define a security constraint that gives unlimited access to images --> <security-constraint> <web-resource-collection> <web-resource-name>Images</web-resource-name> <url-pattern>/images/*</url-pattern> </web-resource-collection> </security-constraint> <!-- Define a Security Constraint on this Application --> <security-constraint> <web-resource-collection> <web-resource-name>IDP</web-resource-name> <url-pattern>/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>manager</role-name> </auth-constraint> </security-constraint> <!-- Define the Login Configuration for this Application --> <login-config> <auth-method>FORM</auth-method> <realm-name>IDP Application</realm-name> <form-login-config> <form-login-page>/jsp/login.jsp</form-login-page> <form-error-page>/jsp/loginerror.jsp</form-error-page> </form-login-config> </login-config> <!-- Security roles referenced by this web application --> <security-role> <description> The role that is required to log in to the IDP Application </description> <role-name>manager</role-name> </security-role> </web-app>SP バルブの設定

SP のバルブを設定するには、SP Web アプリケーションの WEB-INF ディレクトリーにcontext.xmlを作成します。例5.10 IDP バルブの context.xml ファイル設定

<Context> <Valve className="org.jboss.identity.federation.bindings.tomcat.sp.SPRedirectSignatureFormAuthenticator" /> </Context>

PicketLink フェデレーション設定ファイル (picketlink-idfed.xml) の設定

IDP Web アプリケーションの WEB-INF ディレクトリーでpicketlink-idfed.xmlファイルを設定します。この設定ファイルには、サービスプロバイダーおよび IDP への送信 SAML2 アサーションに発行側として追加される URL を指定します。以下はpicketlink-idfed.xmlの設定例になります。例5.11 picketlink-idfed.xml の設定

<PicketLinkIDP xmlns="urn:picketlink:identity-federation:config:1.0" > <IdentityURL>http://localhost:8080/idp/</IdentityURL> </PicketLinkIDP

PicketLink フェデレーションハンドラーファイル (

picketlink-handlers.xml) の設定SP Web アプリケーションの WEB-INF でpicketlink-handlers.xmlを設定します。例5.12 picketlink-handlers.xml の設定

<Handlers xmlns="urn:picketlink:identity-federation:handler:config:1.0"> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2LogOutHandler"/> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2AuthenticationHandler"/> </Handlers>

注記

ハンドラーがリストされている順番を維持してください。

5.6.5. HTTP POST バインディングを使用した SAML v2 ベースの Web SSO の設定

手順5.3 HTTP POST バインディングを使用した SAML v2 ベースの Web SSO の設定

アイデンティティープロバイダー (IDP) を設定します。

HTTP POST バインディング向けに IDP を設定する手順は、HTTP リダイレクトバインディング向けに IDP を設定する手順と同じです。IDP 設定の詳細は、「HTTP リダイレクトバインディングを使用した SAML v2 ベースの Web SSO の設定」を参照してください。サービスプロバイダー (SP) の設定

注記

HTTP POST バインディング向けに SP を設定する手順は、HTTP リダイレクトバインディング向けに SP を設定する手順と同じですが、context.xmlファイルに違いがあります。以下は、IDP バルブのcontext.xmlファイルの例になります。例5.13 IDP バルブの context.xml ファイル設定

<Context> <Valve className="org.picketlink.identity.federation.bindings.tomcat.sp.SPPostFormAuthenticator" /> </Context>

SP 設定の詳細は、「サービスプロバイダーの設定」を参照してください。

5.7. SAML グローバルログアウトプロファイルの設定

注記

手順5.4 グローバルログアウトの設定

picketlink-handlers.xml の設定

picketlink-handlers.xml にSAML2LogOutHandlerを追加します。サービスプロバイダー Web ページの設定

サービスプロバイダーの Web ページの最後にあるリンクにGLO=trueを追加します。例5.14 グローバルログアウトへのリンク

<a href="?GLO=true">Click to Globally LogOut</a>

5.8. Kerberos と SPNEGO の統合

5.8.1. Kerberos と SPNEGO の統合

通常の設定では、アクティブディレクトリードメインによって制御されるデスクトップにユーザーがログインします。ユーザーは Web ブラウザー (Firefox または Internet Explorer) を使用して、JBoss EAP 上でホストされる JBoss Negotiation を使用する Web アプリケーションへアクセスします。Web ブラウザーは、デスクトップのサインオン情報を Web アプリケーションへ転送します。JBoss EAP は、アクティブディレクトリーまたは Kerberos サーバーを用いてバックグラウンドの GSS メッセージを使用し、ユーザーを検証します。これにより、ユーザーは Web アプリケーションへのシームレスな SSO を実現できます。

5.8.2. SPNEGO を使用したデスクトップ SSO

- セキュリティードメイン

- システムプロパティー

- Web アプリケーション

手順5.5 SPNEGO を使用するデスクトップ SSO の設定

セキュリティードメインの設定

セキュリティードメインを設定して、サーバーのアイデンティティーを表し、Web アプリケーションをセキュアにします。例5.15 セキュリティードメインの設定

<security-domains> <security-domain name="host" cache-type="default"> <authentication> <login-module code="Kerberos" flag="required"> <module-option name="storeKey" value="true"/> <module-option name="useKeyTab" value="true"/> <module-option name="principal" value="host/testserver@MY_REALM"/> <module-option name="keyTab" value="/home/username/service.keytab"/> <module-option name="doNotPrompt" value="true"/> <module-option name="debug" value="false"/> </login-module> </authentication> </security-domain> <security-domain name="SPNEGO" cache-type="default"> <authentication> <login-module code="SPNEGO" flag="requisite"> <module-option name="password-stacking" value="useFirstPass"/> <module-option name="serverSecurityDomain" value="host"/> </login-module> <!-- Login Module For Roles Search --> </security-domain>システムプロパティーの設定

必要な場合は、システムプロパティーをドメインモデルに設定できます。例5.16 システムプロパティーの設定

<system-properties> <property name="java.security.krb5.kdc" value="mykdc.mydomain"/> <property name="java.security.krb5.realm" value="MY_REALM"/> </system-properties>Web アプリケーションの設定

オーセンティケーターは上書きできませんが、NegotiationAuthenticatorをバルブとして jboss-web.xml 記述子に追加し、Web アプリケーションを設定できます。注記

セキュア化するリソースの決定に使用されるため、security-constraintおよびlogin-configが web.xml ファイルに定義されている必要があります。しかし、選択されたauth-methodはこのオーセンティケーターによって上書きされます。例5.17 Web アプリケーションの設定

<!DOCTYPE jboss-web PUBLIC "-//JBoss//DTD Web Application 2.4//EN" "http://www.jboss.org/j2ee/dtd/jboss-web_4_0.dtd"> <jboss-web> <security-domain>java:/jaas/SPNEGO</security-domain> <valve> <class-name>org.jboss.security.negotiation.NegotiationAuthenticator</class-name> </valve> </jboss-web>また、JBoss Negotiation クラスの場所を特定できるようにするため、Web アプリケーションはMETA-INF/MANIFEST.MFに定義された依存関係を必要とします。例5.18

META-INF/MANIFEST.MFでの依存関係の定義Manifest-Version: 1.0 Build-Jdk: 1.6.0_24 Dependencies: org.jboss.security.negotiation

5.8.3. Microsoft Windows ドメインでの JBoss Negotiation の設定

{hostname}、レルムは {realm}、ドメインは {domain}、JBoss EAP インスタンスをホストするサーバーは {machine_name} を使用します。

手順5.6 Microsoft Windows ドメインでの JBoss Negotiation の設定

既存のサービスプリンシパルマッピングの消去

Microsoft Windows ネットワークでは、一部のマッピングが自動作成されます。自動的に作成されたマッピングを削除し、ネゴシエーションが適切に行われるようにサーバーのアイデンティティーをサービスプリンシパルへマップします。マッピングにより、クライアントコンピューター上の Web ブラウザーがサーバーを信頼し、SPNEGO の実行を試みます。クライアントコンピューターは、HTTP{hostname}形式のマッピングに対し、ドメインコントローラーを検証します。既存のマッピングを削除する手順は次のとおりです。- コマンド

setspn -L {machine_name}を使用して、コンピューターに対してドメインに登録されたマッピングをリストします。 - コマンド

setspn -D HTTP/{hostname} {machine_name}およびsetspn -D host/{hostname} {machine_name}を使用して、既存のマッピングを削除します。

- ホストユーザーアカウントを作成します。

注記

必ず、ホストユーザー名が{machine_name}と異なるようにしてください。これ以降では、ホストユーザー名として{user_name}を使用します。 {user_name}と{hostname}の間のマッピングを定義します。- コマンド

ktpass -princ HTTP/{hostname}@{realm} -pass * -mapuser {domain}\{user_name}を実行し、サービスプリンシパルマッピングを設定します。 - 入力を要求されたら、ユーザー名のパスワードを入力します。

注記

ユーザー名のパスワードをリセットします。これはキータブをエクスポートするために必要です。 - コマンド

setspn -L {user_name}を実行し、マッピングを検証します。

ユーザーのキータブを、JBoss EAP がインストールされているサーバーへエクスポートします。

コマンドktab -k service.keytab -a HTTP/{hostname}@{realm}を実行し、キータブをエクスポートします。注記

このコマンドは、HTTP/{hostname} プリンシパルのチケットを、JBoss 上でホストセキュリティードメインを設定するために使用されるキータブservice.keytabへエクスポートします。- セキュリティードメイン内のプリンシパルを次のように定義します。

<module-option name="principal">HTTP/{hostname}@{realm}</module-option>

5.9. 認証

5.9.1. 認証

5.9.2. セキュリティードメインでの認証の設定

手順5.7 セキュリティードメインの認証設定

セキュリティードメインの詳細ビューを開きます。

管理コンソールの右上にある Profiles ラベルをクリックします。管理対象ドメインで、Profile ビューの左上にある Profile 選択ボックスから変更するプロファイルを選択します。左側の Security メニュー項目をクリックし、展開されたメニューで Security Domains をクリックします。編集するセキュリティードメインの View リンクをクリックします。認証サブシステム設定に移動します。

ビューの最上部の Authentication ラベルをクリックします (選択済みでない場合)。設定領域が Login Modules と Details の 2 つの領域に分割されます。ログインモジュールは、設定の基本単位です。セキュリティードメインには複数のログインモジュールを含めることができ、各ログインモジュールには複数の属性とオプションを含めることができます。認証モジュールを追加します。

Add ボタンをクリックして JAAS 認証モジュールを追加します。モジュールの詳細を記入します。Code がモジュールのクラス名です。Flags は、モジュールが同じセキュリティードメイン内で他の認証モジュールにどのように関係するかを制御します。フラグの説明Java Enterprise Edition 6 の仕様では、セキュリティーモジュールの次の説明が提供されます。次のリストは、http://docs.oracle.com/javase/6/docs/technotes/guides/security/jaas/JAASRefGuide.html#AppendixA に記載されています。詳細については、このドキュメントを参照してください。

フラグ 詳細 required LoginModule は成功する必要があります。成功または失敗すると、LoginModule リストを下方向に進み認証が続行されます。requisite LoginModule は成功する必要があります。成功すると、LoginModule リストの下方向に進み認証が続行されます。失敗すると、即座に制御がアプリケーションに戻されます (LoginModule リストの下方向に進まず、認証が続行されません)。sufficient LoginModule は成功する必要はありません。成功した場合は、即座に制御がアプリケーションに戻されます (LoginModule リストの下方向に進まず、認証が続行されません)。失敗すると、LoginModule リストの下方向に進み認証が続行されます。optional LoginModule は成功する必要がありません。成功または失敗した場合、LoginModule リストの下方向に進み認証が続行されます。モジュールを追加したら、画面の Details セクションで Edit をクリックすることにより、Code または Flags を変更できます。Attributes タブが選択されていることを確認します。モジュールオプションを追加、編集、または削除します (任意)。

モジュールにオプションを追加する必要がある場合は、Login Modules リストのエントリーをクリックし、ページの Details セクションの Module Options タブを選択します。Add ボタンをクリックし、オプションのキーと値を指定します。Remove ボタンを使用してオプションを削除します。

認証モジュールが、セキュリティードメインに追加され、セキュリティードメインを使用するアプリケーションですぐに利用できます。

jboss.security.security_domain モジュールのオプション

デフォルトでは、セキュリティードメインに定義された各ログインモジュールには jboss.security.security_domain モジュールオプションが自動的に追加されます。既知のオプションのみが定義されるようチェックを行うログインモジュールでは、このオプションが問題が発生する原因となります。このようなログインモジュールの 1 つが IBM Kerberos ログインモジュールの com.ibm.security.auth.module.Krb5LoginModule です。

true に設定します。以下を起動パラメーターに追加します。

-Djboss.security.disable.secdomain.option=true

5.10. JASPI (Java Authentication SPI for Containers)

5.10.1. JASPI (Java Authentication SPI for Containers) のセキュリティー

5.10.2. JASPI (Java Authentication SPI for Containers) のセキュリティーの設定

<authentication-jaspi> 要素をセキュリティードメインに追加します。設定は標準的な認証モジュールと似ていますが、ログインモジュール要素は <login-module-stack> 要素で囲まれています。設定の構成は次のとおりです。

例5.19 authentication-jaspi 要素の構成

<authentication-jaspi> <login-module-stack name="..."> <login-module code="..." flag="..."> <module-option name="..." value="..."/> </login-module> </login-module-stack> <auth-module code="..." login-module-stack-ref="..."> <module-option name="..." value="..."/> </auth-module> </authentication-jaspi>

EAP_HOME/domain/configuration/domain.xml または EAP_HOME/standalone/configuration/standalone.xml へ直接追加する必要があります。

5.11. 承認

5.11.1. 承認

5.11.2. セキュリティードメインにおける承認の設定

手順5.8 セキュリティードメインの承認設定

セキュリティードメインの詳細ビューを開きます。

管理コンソールの右上にある Profiles ラベルをクリックします。管理対象ドメインで、Profile ビューの左上にある Profile 選択ボックスから変更するプロファイルを選択します。左側の Security メニュー項目をクリックし、展開されたメニューで Security Domains をクリックします。編集するセキュリティードメインの View リンクをクリックします。承認サブシステム設定に移動します。

ビューの最上部にある Authorization ラベルをクリックします (選択済みでない場合)。設定領域が Policies と Details の 2 つの領域に分割されます。ログインモジュールは、設定の基本単位です。セキュリティードメインには複数の承認ポリシーを含めることができ、各ログインモジュールには複数の属性とオプションを含めることができます。ポリシーを追加します。

Add ボタンをクリックして JAAS 承認ポリシーモジュールを追加します。モジュールの詳細を記入します。Code がモジュールのクラス名です。Flags は、モジュールが同じセキュリティードメイン内で他の承認ポリシーモジュールにどのように関係するかを制御します。フラグの説明Java Enterprise Edition 6 の仕様では、セキュリティーモジュールの次の説明が提供されます。次のリストは、http://docs.oracle.com/javase/6/docs/technotes/guides/security/jaas/JAASRefGuide.html#AppendixA に記載されています。詳細については、このドキュメントを参照してください。

フラグ 詳細 required LoginModule は成功する必要があります。成功または失敗すると、LoginModule リストを下方向に進み承認が続行されます。requisite LoginModule は成功する必要があります。成功すると、LoginModule リストの下方向に進み承認が続行されます。失敗すると、即座に制御がアプリケーションに戻されます (LoginModule リストの下方向に進まず、承認が続行されません)。sufficient LoginModule は成功する必要はありません。成功した場合は、即座に制御がアプリケーションに戻されます (LoginModule リストの下方向に進まず、承認が続行されません)。失敗すると、LoginModule リストの下方向に進み承認が続行されます。optional LoginModule は成功する必要がありません。成功または失敗した場合、LoginModule リストを下方向に進み承認が続行されます。モジュールを追加したら、画面の Details セクションで Edit をクリックすることにより、Code または Flags を変更できます。Attributes タブが選択されていることを確認します。モジュールオプションを追加、編集、または削除します (任意)。

モジュールにオプションを追加する必要がある場合は、Login Modules リストのエントリーをクリックし、ページの Details セクションの Module Options タブを選択します。Add ボタンをクリックし、オプションのキーと値を提供します。すでに存在するオプションを編集するには、キーをクリックするか、変更します。Remove ボタンを使用してオプションを削除します。

承認ポリシーモジュールが、セキュリティードメインに追加され、セキュリティードメインを使用するアプリケーションですぐに利用できます。

5.12. JACC (Java Authorization Contract for Containers)

5.12.1. JACC (Java Authorization Contract for Containers)

5.12.2. JACC (Java Authorization Contract for Containers) のセキュリティーの設定

jboss-web.xml を編集する必要があります。

セキュリティードメインに JACC サポートを追加するには、required フラグセットで JACC 承認ポリシーをセキュリティードメインの承認スタックへ追加します。以下は JACC サポートを持つセキュリティードメインの例になりますが、セキュリティードメインは 直接 XML には設定されず、管理コンソールまたは管理 CLI で設定されます。

<security-domain name="jacc" cache-type="default">

<authentication>

<login-module code="UsersRoles" flag="required">

</login-module>

</authentication>

<authorization>

<policy-module code="JACC" flag="required"/>

</authorization>

</security-domain>

jboss-web.xml は デプロイメントの META-INF/ または WEB-INF/ ディレクトリーに存在し、Web コンテナに対する追加の JBoss 固有の設定を格納し、上書きします。JACC が有効になっているセキュリティードメインを使用するには、<security-domain> 要素が含まれるようにし、 さらに <use-jboss-authorization> 要素を true に設定する必要があります。以下は、上記の JACC セキュリティードメインを使用するよう適切に設定されているアプリケーションになります。

<jboss-web>

<security-domain>jacc</security-domain>

<use-jboss-authorization>true</use-jboss-authorization>

</jboss-web>

セキュリティードメインと JACC を使用するよう EJB を設定する方法は Web アプリケーションの場合とは異なります。EJB の場合、ejb-jar.xml 記述子にてメソッドまたはメソッドのグループ上でメソッドパーミッションを宣言できます。<ejb-jar> 要素内では、すべての子 <method-permission> 要素に JACC ロールに関する情報が含まれます。詳細は設定例を参照してください。EJBMethodPermission クラスは Java Enterprise Edition 6 API の一部で、http://docs.oracle.com/javaee/6/api/javax/security/jacc/EJBMethodPermission.html で説明されています。

例5.20 EJB の JACC メソッドパーミッション例

<ejb-jar>

<method-permission>

<description>The employee and temp-employee roles may access any method of the EmployeeService bean </description>

<role-name>employee</role-name>

<role-name>temp-employee</role-name>

<method>

<ejb-name>EmployeeService</ejb-name>

<method-name>*</method-name>

</method>

</method-permission>

</ejb-jar>

<security> 子要素の jboss-ejb3.xml 記述子に宣言されます。セキュリティードメインの他に、EJB が実行されるプリンシパルを変更する run-as プリンシパル を指定することもできます。

例5.21 EJB におけるセキュリティードメイン宣言の例

<security> <ejb-name>*</ejb-name> <security-domain>myDomain</security-domain> <run-as-principal>myPrincipal</run-as-principal> </security>

5.12.3. XACML を使用した粒度の細かい承認

5.12.3.1. 粒度の細かい承認および XACML

- PERMIT - アクセスは許可されます。

- DENY - アクセスは拒否されます。

- INDETERMINATE - PDP にエラーがあります。

- NOTAPPLICABLE - 要求に足りない属性があるか、一致するポリシーがありません。

- Oasis XACML v2.0 ライブラリー

- JAXB v2.0 ベースのオブジェクトモデル

- XACML ポリシーおよび属性を保存または読み出しするための ExistDB 統合。

5.12.3.2. 粒度の細かい承認向けの XACML の設定

手順5.9 XACML の設定

- 単一の jar ファイルであるライブラリーをダウンロードします。

XACML に対して 1 つ以上のポリシーファイルを作成します。

WEB-INF/classes下に、すべてのポリシーを保存するpoliciesを作成します。WEB-INF/classesディレクトリー下にpolicyConfig.xmlを作成します。定義できる 2 タイプのポリシーセットは次のとおりです。- RPS (ロールパーミッションポリシーセット)

- PPS (パーミッションポリシーセット)

例5.22 RPS (ロールパーミッションポリシーセット)

Employee (従業員)<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="RPS:employee:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target> <Subjects> <Subject> <SubjectMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:anyURI-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">employee</AttributeValue> <SubjectAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"/> </SubjectMatch> </Subject> </Subjects> </Target> <!-- Use permissions associated with the employee role --> <PolicySetIdReference>PPS:employee:role</PolicySetIdReference> </PolicySet>Manager (マネージャー)<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="RPS:manager:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target> <Subjects> <Subject> <SubjectMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:anyURI-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">manager</AttributeValue> <SubjectAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"/> </SubjectMatch> </Subject> </Subjects> </Target> <!-- Use permissions associated with the manager role --> <PolicySetIdReference>PPS:manager:role</PolicySetIdReference> </PolicySet>

例5.23 PPS (パーミッションポリシーセット)

Employee (従業員)<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="PPS:employee:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target /> <!-- Permissions specifically for the employee role --> <Policy PolicyId="Permissions:specifically:for:the:employee:role" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to create a purchase order --> <Rule RuleId="Permission:to:create:a:purchase:order" Effect="Permit"> <Target> <Resources> <Resource> <ResourceMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">purchase order </AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:resource:resource-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ResourceMatch> </Resource> </Resources> <Actions> <Action> <ActionMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">create</AttributeValue> <ActionAttributeDesignator AttributeId="urn:action-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ActionMatch> </Action> </Actions> </Target> </Rule> </Policy> <!-- HasPrivilegesOfRole Policy for employee role --> <Policy PolicyId="Permission:to:have:employee:role:permissions" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to have employee role permissions --> <Rule RuleId="Permission:to:have:employee:permissions" Effect="Permit"> <Condition> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:and"> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">employee</AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">urn:oasis:names:tc:xacml:2.0:actions:hasPrivilegesOfRole </AttributeValue> <ActionAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> </Apply> </Condition> </Rule> </Policy> </PolicySet>Manager (マネージャー)<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="PPS:manager:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target /> <!-- Permissions specifically for the manager role --> <Policy PolicyId="Permissions:specifically:for:the:manager:role" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to sign a purchase order --> <Rule RuleId="Permission:to:sign:a:purchase:order" Effect="Permit"> <Target> <Resources> <Resource> <ResourceMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">purchase order </AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:resource:resource-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ResourceMatch> </Resource> </Resources> <Actions> <Action> <ActionMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">sign</AttributeValue> <ActionAttributeDesignator AttributeId="urn:action-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ActionMatch> </Action> </Actions> </Target> </Rule> </Policy> <!-- HasPrivilegesOfRole Policy for manager role --> <Policy PolicyId="Permission:to:have:manager:role:permissions" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to have manager role permissions --> <Rule RuleId="Permission:to:have:manager:permissions" Effect="Permit"> <Condition> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:and"> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">manager</AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">urn:oasis:names:tc:xacml:2.0:actions:hasPrivilegesOfRole </AttributeValue> <ActionAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> </Apply> </Condition> </Rule> </Policy> <!-- Include permissions associated with employee role --> <PolicySetIdReference>PPS:employee:role</PolicySetIdReference> </PolicySet>XACML エンジンに対して設定ファイルを作成します。

設定ファイルは、ロケーターを設定し、ポリシーが保存されるディレクトリーを示すために作成されます。例5.24 設定ファイル

ポリシーファイルのディレクトリーのみを示す設定ファイル<ns:jbosspdp xmlns:ns="urn:jboss:xacml:2.0"> <ns:Policies> <ns:PolicySet> <ns:Location>test/policies/rbac/</ns:Location> </ns:PolicySet> </ns:Policies> <ns:Locators> <ns:Locator Name="org.jboss.security.xacml.locators.JBossRBACPolicySetLocator"/> </ns:Locators> </ns:jbosspdp>ポリシーセットを定義する設定ファイル<ns:jbosspdp xmlns:ns="urn:jboss:xacml:2.0"> <ns:Policies> <ns:PolicySet> <ns:Location>test/policies/rbac/employee-PPS-policyset.xml</ns:Location> </ns:PolicySet> <ns:PolicySet> <ns:Location>test/policies/rbac/manager-PPS-policyset.xml</ns:Location> </ns:PolicySet> <ns:PolicySet> <ns:Location>test/policies/rbac/employee-RPS-policyset.xml</ns:Location> </ns:PolicySet> <ns:PolicySet> <ns:Location>test/policies/rbac/manager-RPS-policyset.xml</ns:Location> </ns:PolicySet> </ns:Policies> <ns:Locators> <ns:Locator Name="org.jboss.security.xacml.locators.JBossRBACPolicySetLocator"/> </ns:Locators> </ns:jbosspdp>- PDP (ポリシー決定ポイント) を作成し、設定ファイルに渡します。

- PEP (ポリシー強制ポイント) は、コンテキストを基に XACML 要求を作成します。XACML 要求を PDP へ渡し、以下のアクセス決定の 1 つを取得します。

- Permit

- Deny

- Indeterminate

- Not Applicable

例5.25 アクセス決定

許可の条件<Request xmlns="urn:oasis:names:tc:xacml:2.0:context:schema:os" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="urn:oasis:names:tc:xacml:2.0:context:schema:os access_control-xacml-2.0-context-schema-os.xsd"> <Subject> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:subject:subject-id" DataType="http://www.w3.org/2001/XMLSchema#string"> <AttributeValue>Anne</AttributeValue> </Attribute> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Subject> <Resource> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Resource> <Action> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>urn:oasis:names:tc:xacml:2.0:actions:hasPrivilegesOfRole</AttributeValue> </Attribute> </Action> </Request>許可の拒否<Request xmlns="urn:oasis:names:tc:xacml:2.0:context:schema:os" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="urn:oasis:names:tc:xacml:2.0:context:schema:os access_control-xacml-2.0-context-schema-os.xsd"> <Subject> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:subject:subject-id" DataType="http://www.w3.org/2001/XMLSchema#string"> <AttributeValue>Anne</AttributeValue> </Attribute> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Subject> <Resource> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Resource> <Action> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>urn:nobody</AttributeValue> </Attribute> </Action> </Request>

5.13. セキュリティーの監査

5.13.1. セキュリティー監査

5.13.2. セキュリティー監査の設定

手順5.10 セキュリティードメインのセキュリティー監査の設定

セキュリティードメインの詳細ビューを開きます。

管理コンソールの右上にある Profiles ラベルをクリックします。スタンドアロンサーバーでは、タブに Profile ラベルがあります。管理対象ドメインでは、Profile ビューの左上にある Profile 選択ボックスから変更するプロファイルを選択します。左側の Security メニュー項目をクリックし、展開されたメニューで Security Domains をクリックします。編集するセキュリティードメインの View リンクをクリックします。監査サブシステム設定に移動します。

ビューの最上部の Audit ラベルをクリックします (選択済みでない場合)。設定領域が Provider Modules と Details の 2 つの領域に分割されます。プロバイダーモジュールは、設定の基本単位です。セキュリティードメインには複数のプロバイダーモジュールを含めることができ、各ログインモジュールには属性とオプションを含めることができます。プロバイダーモジュールを追加します。

Add ボタンをクリックしてプロアクティブモジュールを追加します。Code セクションに、プロバイダーモジュールのクラス名を入力します。モジュールを追加したら、画面の Details セクションで Edit をクリックすることにより、Code を変更できます。Attributes タブが選択されていることを確認します。モジュールの挙動を確認します。

監査モジュールの目的は、セキュリティーサブシステムのイベントを監視する方法を提供することです。ログファイルの記述、メールによる通知、またはその他の監査メカニズムによって監視を行うことが可能です。たとえば、JBoss EAP 6 にはデフォルトでLogAuditProviderモジュールが含まれています。この監査モジュールを前述の手順に従って有効にすると、EAP_HOMEディレクトリ内のlogサブフォルダーにあるaudit.logファイルにセキュリティー通知を書き込みます。前述の手順がLogAuditProviderのコンテキスト内で動作するかを確認するには、通知が発生するようなアクションを実行した後、監査ログファイルをチェックします。含まれるセキュリティー監査プロバイダーモジュールの完全一覧は 「含まれるセキュリティー監査プロバイダーモジュール」 を参照してください。モジュールオプションを追加、編集、または削除します (任意)。

モジュールにオプションを追加する必要がある場合は、Modules リストのエントリーをクリックし、ページの Details セクションの Module Options タブを選択します。Add ボタンをクリックし、オプションのキーと値を提供します。すでに存在するオプションを編集するには、Remove ラベルをクリックして削除するか、Add ボタンをクリックして正しいオプションで再び追加します。

セキュリティー監査モジュールは、セキュリティードメインに追加され、セキュリティードメインを使用するアプリケーションですぐに利用できます。

5.14. セキュリティーマッピング

5.14.1. セキュリティーマッピング

5.14.2. セキュリティードメインでのセキュリティーマッピングの設定

手順5.11 セキュリティードメインでのセキュリティーマッピングの設定

セキュリティードメインの詳細ビューを開きます。

管理コンソールの右上にある Profiles ラベルをクリックします。スタンドアロンサーバーでは、タブに Profile ラベルがあります。管理対象ドメインでは、Profile ビューの左上にある Profile 選択ボックスから変更するプロファイルを選択します。左側の Security メニュー項目をクリックし、展開されたメニューで Security Domains をクリックします。編集するセキュリティードメインの View リンクをクリックします。マッピングサブシステム設定に移動します。

ビューの最上部の Mapping ラベルをクリックします (選択済みでない場合)。設定領域が Modules と Details の 2 つの領域に分割されます。マッピングモジュールは、設定の基本単位です。セキュリティードメインには複数のマッピングモジュールを含めることができ、各ログインモジュールには複数の属性とオプションを含めることができます。モジュールを追加します。

Add ボタンをクリックしてセキュリティーマッピングモジュールを追加します。モジュールの詳細を記入します。Code がモジュールのクラス名です。Type フィールドは、このモジュールが実行するマッピングのタイプを示します。許可される値は principal、role、attribute、または credential です。モジュールを追加したら、画面の Details セクションで Edit をクリックすることにより、Code または Type を変更できます。Attributes タブが選択されていることを確認します。モジュールオプションを追加、編集、または削除します (任意)。

モジュールにオプションを追加する必要がある場合は、Modules リストのエントリーをクリックし、ページの Details セクションの Module Options タブを選択します。Add ボタンをクリックし、オプションのキーと値を提供します。すでに存在するオプションを編集するには、Remove ラベルキーをクリックして削除するか、新しい値で再び追加します。Remove ボタンを使用してオプションを削除します。

セキュリティーマッピングモジュールは、セキュリティードメインに追加され、セキュリティードメインを使用するアプリケーションですぐに利用できます。

5.15. アプリケーションでのセキュリティードメインの使用

アプリケーションでセキュリティードメインを使用するには、最初にサーバーの設定ファイルまたはアプリケーションの記述子ファイルのいずれかにドメインを設定する必要があります。その後、使用する EJB に必要なアノテーションを追加する必要があります。ここでは、アプリケーションでセキュリティードメインを使用するために必要な手順について取り上げます。

手順5.12 セキュリティードメインを使用するようアプリケーションを設定

セキュリティードメインの定義

セキュリティードメインは、サーバーの設定ファイルまたはアプリケーションの記述子ファイルのいずれかに定義できます。サーバーの設定ファイルへセキュリティードメインを設定

セキュリティードメインは、サーバーの設定ファイルのsecurityサブシステムに設定されます。JBoss EAP 6 インスタンスが管理対象ドメインで実行されている場合、domain/configuration/domain.xmlファイルになります。JBoss EAP 6 インスタンスがスタンドアロンサーバーとして実行されている場合はstandalone/configuration/standalone.xmlファイルになります。other、jboss-web-policy、およびjboss-ejb-policyセキュリティードメインはデフォルトとして JBoss EAP 6 に提供されます。次の XML の例は、サーバーの設定ファイルのsecurityサブシステムよりコピーされました。<subsystem xmlns="urn:jboss:domain:security:1.2"> <security-domains> <security-domain name="other" cache-type="default"> <authentication> <login-module code="Remoting" flag="optional"> <module-option name="password-stacking" value="useFirstPass"/> </login-module> <login-module code="RealmDirect" flag="required"> <module-option name="password-stacking" value="useFirstPass"/> </login-module> </authentication> </security-domain> <security-domain name="jboss-web-policy" cache-type="default"> <authorization> <policy-module code="Delegating" flag="required"/> </authorization> </security-domain> <security-domain name="jboss-ejb-policy" cache-type="default"> <authorization> <policy-module code="Delegating" flag="required"/> </authorization> </security-domain> </security-domains> </subsystem>管理コンソールまたは CLI を使用して、追加のセキュリティードメインを必要に応じて設定できます。アプリケーションの記述子ファイルにセキュリティードメインを設定

セキュリティードメインはアプリケーションのWEB-INF/web.xmlファイルにある<jboss-web>要素の<security-domain>子要素に指定されます。次の例はmy-domainという名前のセキュリティードメインを設定します。<jboss-web> <security-domain>my-domain</security-domain> </jboss-web>これがWEB-INF/jboss-web.xml記述子に指定できる多くの設定の 1 つになります。

EJB へ必要なアノテーションを追加

@SecurityDomainおよび@RolesAllowedアノテーションを使用してセキュリティーを EJB に設定します。次の EJB コードの例は、guestロールのユーザーによるotherセキュリティードメインへのアクセスを制限します。package example.ejb3; import java.security.Principal; import javax.annotation.Resource; import javax.annotation.security.RolesAllowed; import javax.ejb.SessionContext; import javax.ejb.Stateless; import org.jboss.ejb3.annotation.SecurityDomain; /** * Simple secured EJB using EJB security annotations * Allow access to "other" security domain by users in a "guest" role. */ @Stateless @RolesAllowed({ "guest" }) @SecurityDomain("other") public class SecuredEJB { // Inject the Session Context @Resource private SessionContext ctx; /** * Secured EJB method using security annotations */ public String getSecurityInfo() { // Session context injected using the resource annotation Principal principal = ctx.getCallerPrincipal(); return principal.toString(); } }その他のコード例は、Red Hat カスタマーポータルより入手できる JBoss EAP 6 Quickstarts バンドルのejb-securityクイックスタートを参照してください。

第6章 Java セキュリティマネージャー

6.1. Java Security Manager

Java Security Manager は、Java 仮想マシン (JVM) サンドボックスの外部境界を管理するクラスで、JVM 内で実行するコードが JVM 外のリソースと対話する方法を制御します。Java Security Manager が有効な場合、Java API は安全でない可能性のある操作を行う前に Security Manager が承認するか確認します。

6.2. Java Security Manager のポリシー

さまざまなコードのクラスに対する定義済みのパーミッションセット。Java Security Manager はアプリケーションが要求したアクションと、このセキュリティーポリシーを比較します。ポリシーでアクションが許可された場合、Security Manager により、アクションの実行が許可されます。ポリシーによりアクションが許可されない場合、Security Manager はこのアクションを拒否します。セキュリティーポリシーは、コードの場所やコードのシグネチャーを基にパーミッションを定義できます。

java.security.manager や java.security.policy を使用して設定されます。

6.3. Java Security Manager 内での JBoss EAP 6 の実行

domain.sh スクリプトまたは standalone.sh スクリプトにパラメーターをオプションとして渡すことはできません。次の手順を実行すると、インスタンスが Java Security Manager ポリシー内で実行されるよう設定できます。

要件

- この手順を実行する前に、Java Development Kit (JDK) に含まれる

policytoolコマンドを使用してセキュリティーポリシーを記述する必要があります。この手順では、ポリシーがEAP_HOME/bin/server.policyにあることを前提としています。 - 設定ファイルを編集する前に、ドメインまたはスタンドアロンサーバーを完全に停止する必要があります。

手順6.1 設定ファイルの編集

設定ファイルを開きます。

編集のために設定ファイルを開きます。このファイルは、管理対象ドメインを使用しているか、スタンドアロンサーバーを使用しているかに応じて、2 つの場所のいずれかに存在します。これは、サーバーまたはドメインを起動するために使用される実行可能ファイルではありません。管理対象ドメイン

EAP_HOME/bin/domain.confスタンドアロンサーバー

EAP_HOME/bin/standalone.conf

ファイルの最後に Java オプションを追加します。

以下の行をファイルの最後に追加します。-Djava.security.policy値を変更してセキュリティーポリシーの場所を指定できます。改行をせずに 1 行で指定する必要があります。デバッグレベルを指定すると、-Djava.security.debugを変更し、ログに記録する情報量を調整できます。最も冗長なのはfailure,access,policyです。JAVA_OPTS="$JAVA_OPTS -Djava.security.manager -Djboss.home.dir=$PWD/.. -Djava.security.policy==$PWD/server.policy -Djava.security.debug=failure"

ドメインサーバーを起動します。

ドメインまたはサーバーを通常どおり起動します。

6.4. Java Security Manager ポリシーの記述

ほとんどの JDK および JRE ディストリビューションには、Java Security Manager セキュリティーポリシーを作成および編集するための policytool という名前のアプリケーションが含まれます。policytool の詳細については、http://docs.oracle.com/javase/6/docs/technotes/tools/ を参照してください。

セキュリティーポリシーは、次の設定要素から構成されます。

- CodeBase

- コードの元の URL の場所 (ホストとドメインの情報以外)。オプションのパラメーターです。

- SignedBy

- コードを署名するためにプライベートキーが使用された署名者を参照するキーストアで使用されたエイリアス。これは、単一値またはカンマ区切りの値リストになります。オプションのパラメーターです。省略された場合は、署名の有無に関わらず Java Security Manager に影響はありません。

- Principals

- principal_type/principal_name ペアのリスト。これは、実行スレッドのプリンシパルセット内に存在する必要があります。Principals エントリーはオプションです。省略された場合は、「任意のプリンシパル」を意味します。

- Permissions

- パーミッションは、コードに与えられるアクセス権です。多くのパーミッションは、Java Enterprise Edition 6 (Java EE 6) 仕様の一部として提供されます。本書では、JBoss EAP 6 で提供される追加のパーミッションについてのみ説明します。

手順6.2 新しい Java Security Manager ポリシーの設定

policytoolを起動します。policytoolツールを次のいずれかの方法で起動します。Red Hat Enterprise Linux

GUI またはコマンドプロンプトで、/usr/bin/policytoolを実行します。Microsoft Windows Server

スタートメニューまたは Java インストールのbin\から、policytool.exeを実行します。場所は異なることがあります。

ポリシーを作成します。

ポリシーを作成するには、Add Policy Entry を選択します。必要なパラメーターを追加し、Done をクリックします。既存のポリシーを編集します。

既存のポリシーのリストからポリシーを選択し、Edit Policy Entry ボタンを選択します。必要に応じて、パラメーターを編集します。既存のポリシーを削除します。

既存のポリシーのリストからポリシーを選択し、Remove Policy Entry ボタンを選択します。

JBoss EAP 6 固有のパーミッション

- org.jboss.security.SecurityAssociation.getPrincipalInfo

org.jboss.security.SecurityAssociation.getPrincipal()メソッドとgetCredential()メソッドにアクセスを提供します。このランタイムパーミッションを使用すると、現在のスレッド呼び出し元とクレデンシャルが見られるというリスクが発生します。- org.jboss.security.SecurityAssociation.getSubject

org.jboss.security.SecurityAssociation.getSubject()メソッドにアクセスを提供します。- org.jboss.security.SecurityAssociation.setPrincipalInfo

org.jboss.security.SecurityAssociation.setPrincipal()メソッド、setCredential(),setSubject()メソッド、pushSubjectContext()メソッド、およびpopSubjectContext()メソッドにアクセスを提供します。このランタイムパーミッションを使用すると、現在のスレッド呼び出し元とクレデンシャルを設定できるというリスクが発生します。- org.jboss.security.SecurityAssociation.setServer

org.jboss.security.SecurityAssociation.setServerメソッドにアクセスを提供します。このランタイムパーミッションを使用すると、呼び出し元プリンシパルおよびクレデンシャルのマルチスレッドストレージを有効または無効にできるリスクが発生します。- org.jboss.security.SecurityAssociation.setRunAsRole

org.jboss.security.SecurityAssociation.pushRunAsRoleメソッド、popRunAsRoleメソッド、pushRunAsIdentityメソッド、およびpopRunAsIdentityメソッドにアクセスを提供します。このランタイムパーミッションを使用すると、現在の呼び出し元の run-as ロールプリンシパルを変更できるというリスクが発生します。- org.jboss.security.SecurityAssociation.accessContextInfo

org.jboss.security.SecurityAssociation.accessContextInfoおよびaccessContextInfoの getter および setter メソッドにアクセスを提供します。これにより、現在のセキュリティーコンテキスト情報を設定および取得できます。- org.jboss.naming.JndiPermission

- 特別なパーミッションを、指定された JNDI ツリーパスのファイルおよびディレクトリーに提供するか、またはすべてのファイルとディレクトリーに対して再帰的に提供します。JndiPermission は、ファイルまたはディレクトリーに関連するパス名および有効なパーミッションセットから構成されます。使用できるパーミッションには以下が含まれます。

- bind

- rebind

- unbind

- lookup

- list

- listBindings

- createSubcontext

- all

/*で終わるパス名は、指定されたパーミッションがパス名のすべてのファイルとディレクトリーに適用されることを示します。/-で終わるパス名は、パス名のすべてのファイルとサブディレクトリーに対して再帰的にパーミッションが与えられることを示します。パス名は、任意のディレクトリーの任意のファイルに一致する特別なトークン <<ALL BINDINGS>> から構成されます。 - org.jboss.security.srp.SRPPermission

- プライベートセッションキーやプライベートキーなどの機密性の高い SRP 情報へのアクセスを保護するカスタムパーミッションクラス。

getSessionKeyターゲットは、SRP ネゴシエーションの結果から得られるプライベートセッションへのアクセスを提供します。このキーへのアクセスでは、セッションキーで暗号化されたメッセージを暗号化および復号化できます。 - org.hibernate.secure.HibernatePermission

- このパーミッションクラスは、Hibernate セッションをセキュアにする基本的なパーミッションを提供します。このプロパティーのターゲットはエンティティー名です。利用可能なアクセスには以下のものがあります。

- insert

- delete

- update

- read

- * (all)

- org.jboss.metadata.spi.stack.MetaDataStackPermission

- 読み出し元がメタデータスタックと対話する方法を制御するカスタムパーミッションクラスを提供します。利用可能なパーミッションは以下のとおりです。

- modify

- push (スタックに対する)

- pop (スタックから)

- peek (スタックに対する)

- * (all)

- org.jboss.config.spi.ConfigurationPermission

- 設定プロパティーの設定をセキュアにします。パーミッションターゲット名のみを定義し、アクションを定義しません。このプロパティーのターゲットには以下のものが含まれます。

- <property name> (このコードが設定するパーミッションを持つプロパティー)

- * (すべてのプロパティー)

- org.jboss.kernel.KernelPermission

- カーネル設定へのアクセスをセキュアにします。パーミッションターゲット名のみを定義し、アクションを定義しません。このプロパティーのターゲットには以下のものが含まれます。

- access (カーネル設定に対する)

- configure (アクセスを含む)

- * (all)

- org.jboss.kernel.plugins.util.KernelLocatorPermission

- カーネルへのアクセスをセキュアにします。パーミッションターゲット名のみを定義し、アクションを定義しません。このプロパティーのターゲットには以下のものが含まれます。

- kernel

- * (all)

6.5. Security Manager ポリシーのデバッグ

java.security.debug オプションは、報告されたセキュリティー関連情報のレベルを設定します。コマンド java -Djava.security.debug=help は、すべてのデバッグオプションのヘルプ出力を表示します。デバッグレベルを all に設定すると、原因不明のセキュリティー関連の障害をトラブルシューティングするときに役に立ちますが、一般的な使用には多すぎる量の情報が表示されます。一般的に適切なデフォルト値は access:failure です。

手順6.3 一般的なデバッグの有効化

この手順を実行すると、セキュリティー関連デバッグ情報の一般的な機密レベルを有効にすることができます。

次の行をサーバー設定ファイルに追加します。- 管理対象ドメインで JBoss EAP 6 インスタンスが実行されている場合、以下の行は Linux では

bin/domain.confファイル、Windows ではbin/domain.conf.batファイルに追加されます。 - JBoss EAP 6 インスタンスがスタンドアロンサーバーとして実行されている場合、以下の行は Linux では

bin/standalone.confファイル、Windows ではbin\standalone.conf.batファイルに追加されます。

Linux

JAVA_OPTS="$JAVA_OPTS -Djava.security.debug=access:failure"

Windows

JAVA_OPTS="%JAVA_OPTS% -Djava.security.debug=access:failure"

セキュリティー関連デバッグ情報の一般的なレベルが有効になります。

第7章 セキュリティーレルム

7.1. セキュリティーレルム

ManagementRealmは、管理 CLI や Web ベースの管理コンソールに機能を提供する管理 API の認証情報を保存します。これは、JBoss EAP 6 を管理するための認証システムを提供します。管理 API に使用する同じビジネスルールでアプリケーションを認証する必要がある場合には、ManagementRealmを使用することもできます。ApplicationRealmは Web アプリケーションと EJB のユーザー、パスワード、およびロール情報を保存します。

REALM-users.propertiesはユーザー名とハッシュ化されたパスワードを保存します。REALM-users.propertiesはユーザーからロールへのマッピングを保存します。

domain/configuration/ および standalone/configuration/ ディレクトリーに保存されます。ファイルは add-user.sh や add-user.bat コマンドによって同時に書き込まれます。コマンドの実行時、新しいユーザーをどのレルムに追加するかを最初に決定します。

7.2. 新しいセキュリティーレルムの追加

Management CLI を実行します。

jboss-cli.shまたはjboss-cli.batコマンドを開始し、サーバーに接続します。新しいセキュリティーレルムを作成します。

次のコマンドを実行し、ドメインコントローラーまたはスタンドアロンサーバー上でMyDomainRealmという名前の新しいセキュリティーレルムを作成します。/host=master/core-service=management/security-realm=MyDomainRealm:add()

新しいロールの情報を保存するプロパティーファイルへの参照を作成します。

次のコマンドを実行し、新しいロールに関連するプロパティーが含まれるmyfile.propertiesという名前のファイルのポインターを作成します。注記

新たに作成されたプロパティーファイルは、含まれるadd-user.shおよびadd-user.batスクリプトによって管理されません。そのため、外部から管理する必要があります。/host=master/core-service=management/security-realm=MyDomainRealm/authentication=properties:add(path=myfile.properties)

新しいセキュリティーレルムが作成されます。新たに作成されたこのレルムにユーザーやロールを追加すると、デフォルトのセキュリティーレルムとは別のファイルに情報が保存されます。新規ファイルはご使用のアプリケーションやプロシージャーを使用して管理できます。

7.3. セキュリティーレルムへのユーザーの追加

add-user.shまたはadd-user.batコマンドを実行します。ターミナルを開き、EAP_HOME/bin/ディレクトリーへ移動します。Red Hat Enterprise Linux や他の UNIX 系のオペレーティングシステムを稼働している場合は、add-user.shを実行します。Microsoft Windows Server を稼働している場合はadd-user.batを実行します。管理ユーザーかアプリケーションユーザーのどちらを追加するか選択します。

この手順ではbを入力し、アプリケーションユーザーを追加します。ユーザーが追加されるレルムを選択します。

デフォルトでは、ApplicationRealmのみが選択可能です。カスタムレルムが追加されている場合はその名前を入力します。入力を促されたらユーザー名、パスワード、ロールを入力します。

入力を促されたら希望のユーザー名、パスワード、任意のロールを入力します。yesを入力して選択を確認するか、noを入力して変更をキャンセルします。変更はセキュリティーレルムの各プロパティーファイルに書き込まれます。

第8章 暗号化

8.1. 暗号化

8.2. SSL 暗号化

8.3. JBoss EAP 6 Web サーバーでの SSL 暗号化の実装

多くの Web アプリケーションでは、クライアントとサーバー間で SSL 暗号化接続 (HTTPS 接続とも呼ばれます) が必要です。以下の手順を使用すると、サーバーまたはサーバーグループで HTTPS を有効にできます。

要件

- SSL 暗号化キーセットと SSL 暗号化証明書が必要です。これらは、証明書署名認証局から購入したり、コマンドラインユーティリティーを使用して生成したりできます。Red Hat Enterprise Linux ユーティリティーを使用して暗号化キーを生成するには、「SSL 暗号化キーおよび証明書の生成」を参照してください。

- 特定の環境とセットアップについて以下の詳細を知る必要があります。

- 証明書ファイルに対する完全ディレクトリー名およびパス。

- 暗号化キーの暗号化パスワード。

- 管理 CLI を実行し、ドメインコントローラーまたはスタンドアロンサーバーに接続する必要があります。

注記

/profile=default を削除して管理 CLI コマンドを変更します。

手順8.1 JBoss Web Server が HTTPS を使用するよう設定

新しい HTTPS コネクターを追加します。

プロファイルを適切に変更し、以下の管理 CLI コマンドを実行します。これにより、HTTPSという名前のセキュアコネクターが新たに作成されます。これはhttpsスキームとhttpsソケットバインディング (デフォルト値は8443) を使用し、セキュアに設定されます。例8.1 管理 CLI コマンド

/profile=default/subsystem=web/connector=HTTPS/:add(socket-binding=https,scheme=https,protocol=HTTP/1.1,secure=true)

SSL 暗号化証明書およびキーを設定します。

例の値を独自の値に置き換え、以下の CLI コマンドを実行して SSL 証明書を設定します。この例では、キーストアはサーバー設定ディレクトリー (管理対象ドメインではEAP_HOME/domain/configuration/) へコピーされることを前提としています。例8.2 管理 CLI コマンド

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration:add(name=https,certificate-key-file="${jboss.server.config.dir}/keystore.jks",password=SECRET, key-alias=KEY_ALIAS)コネクターの SSL プロパティーに設定できるパラメーターの完全な一覧については、「SSL コネクターリファレンス」を参照してください。アプリケーションをデプロイします。

設定したプロファイルを使用するサーバーグループにアプリケーションをデプロイします。スタンドアロンサーバーを使用する場合、アプリケーションをサーバーにデプロイします。アプリケーションに対する HTTP 要求は新しい SSL 暗号化接続を使用します。

8.4. SSL 暗号化キーおよび証明書の生成

要件

- Java Development Kit 実装で提供される

keytoolユーティリティーが必要です。このコマンドは、Red Hat Enterprise Linux 上の OpenJDK により/usr/bin/keytoolにインストールされます。 keytoolコマンドの構文およびパラメーターについて理解してください。この手順では、非常に一般的な手順を実行します。本書では、SSL 証明書またはkeytoolコマンドに特有の説明は範囲外となります。

手順8.2 SSL 暗号化キーおよび証明書の生成

パブリックキーおよびプライベートキーとともにキーストアを生成します。

以下のコマンドを実行し、jbossというエイリアスを持つserver.keystoreという名前のキーストアをカレントディレクトリーに生成します。keytool -genkeypair -alias jboss -keyalg RSA -keystore server.keystore -storepass mykeystorepass --dname "CN=jsmith,OU=Engineering,O=mycompany.com,L=Raleigh,S=NC,C=US"

この keytool コマンドで使用されるパラメーターの説明は次のとおりです。パラメーター 説明 -genkeypairkeytoolコマンドは公開鍵と秘密鍵が含まれるキーペアを生成します。-aliasキーストアのエイリアス。この値は任意ですが、エイリアス jbossはデフォルトで JBoss Web サーバーによって使用されます。-keyalgキーペア生成のアルゴリズム。この例では RSAになります。-keystoreキーストアファイルの名前と場所。デフォルトの場所はカレントディレクトリです。選択する名前は任意です。この例では、ファイルの名前は server.keystoreになります。-storepassこのパスワードは、キーの読み取りを可能にするためキーストアに対して認証を行うために使用されます。パスワードは 6 文字以上である必要があり、キーストアがアクセスされた時に提供しなければなりません。この例では、 mykeystorepassが使用されています。このパラメーターを省略すると、コマンドの実行時に入力するよう要求されます。-keypass実際の鍵のパスワードです。注記

実装の制限により、ストアと同じパスワードを使用する必要があります。--dnameキーの識別名を記述する引用符で囲まれた文字列 (例: "CN=jsmith,OU=Engineering,O=mycompany.com,L=Raleigh,C=US")。以下のコンポーネントが連結された文字列になります。 CN- 共通名またはホスト名。ホスト名が jsmith.mycompany.com の場合、CNは jsmith になります。OU- 組織単位 (例: Engineering)。O- 組織名 (例: mycompany.com)。L- 地域 (例: Raleigh または London)。S- 州 (例: NC)。このパラメーターの使用は任意です。C- 2 文字の国コード (例: US または UK)。

上記のコマンドを実行すると、次の情報が要求されます。- コマンドラインで

-storepassパラメーターを使用しなかった場合、キーストアのパスワードを入力するよう要求されます。次に要求されたら新しいパスワードを再入力します。 - コマンドラインで

-keypassパラメーターを使用しなかった場合、キーのパスワードを入力するよう要求されます。Enter を押し、キーストアのパスワードと同じ値を設定します。

コマンドが終了すると、ファイルserver.keystoreにエイリアスjbossを持つ単一のキーが含まれるようになります。キーを検証します。

以下のコマンドを使用して、キーが正常に動作することを検証します。keytool -list -keystore server.keystore

キーストアのパスワードを入力するよう求められます。キーストアの内容 (この場合はjbossという名前の単一キー) が表示されます。jbossキーの種類がkeyEntryであることに注意してください。これは、キーストアにこのキーのパブリックおよびプライベートエントリが含まれることを示します。証明書署名要求を生成します。

次のコマンドを実行し、手順 1 で作成したキーストアより公開鍵を使用して証明書署名要求を生成します。keytool -certreq -keyalg RSA -alias jboss -keystore server.keystore -file certreq.csr

キーストアに対する認証を行うために、パスワードを入力するよう求められます。keytoolコマンドにより、現在の作業ディレクトリにcertreq.csrという名前の証明書署名要求が新規作成されます。新しく生成された証明書署名要求をテストします。

以下のコマンドを使用して証明書の内容をテストします。openssl req -in certreq.csr -noout -text

証明書の詳細が表示されます。オプション: 証明書署名要求を認証局 (CA) に送信します。

認証局 (CA) は、証明書を認証できます。この結果、証明書は、サードパーティークライアントが信用できると見なされます。CA により、署名済み証明書が提供されます。また、オプションで 1 つまたは複数の中間証明書が提供されます。オプション: キーストアからの自己署名証明書のエクスポート

テストまたは内部使用のためにのみ証明書が必要な場合は、自己署名証明書を使用できます。次のように、手順 1 で作成したキーストアからエクスポートします。keytool -export -alias jboss -keystore server.keystore -file server.crt

キーストアに対して認証するためパスワードの入力が求められます。server.crtという名前の自己署名証明書が現在の作業ディレクトリに作成されます。署名済み証明書を中間証明書とともにインポートします。

CA で指示された順序で各証明書をインポートします。各証明書をインポートするには、intermediate.caまたはserver.crtを実際のファイル名に置き換えます。証明書が別のファイルとして提供されない場合は、各証明書に対して個別のファイルを作成し、その内容をファイルに貼り付けます。注記

署名済み証明書および証明書キーは機密情報です。サーバー間での転送方法に注意してください。keytool -import -keystore server.keystore -alias intermediateCA -file intermediate.ca

keytool -import -alias jboss -keystore server.keystore -file server.crt

証明書が正常にインポートされたことをテストします。

以下のコマンドを実行し、要求された場合にキーストアパスワードを入力します。キーストアの内容が表示され、証明書がリストの一部になります。keytool -list -keystore server.keystore

署名済み証明書はキーストアに含まれ、HTTPS Web サーバー通信を含む SSL 接続を暗号化するために使用できます。

8.5. SSL コネクターリファレンス

default を使用した管理対象ドメイン向けに設計されています。プロファイル名を、管理対象ドメインに対して設定する名前に変更するか、コマンドの /profile=default 部分を省略します (スタンドアロンサーバーの場合)。

表8.1 SSL コネクター属性

| 属性 | 説明 | CLI コマンド |

|---|---|---|

| name |

SSL コネクターの表示名。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=name,value=https) |

| verify-client |

接続を受け入れる前にクライアントから有効な証明書チェーンが必要な場合は、

true に設定します。SSL スタックでクライアント証明書を要求し、クライアント証明書が提示されない場合でもエラーが発生しないようにするには、want に設定します。CLIENT-CERT 認証を使用するセキュリティー制約によって保護されたリソースをクライアントが要求する場合を除き、証明書チェーンを必要としないときは false (デフォルト値) に設定します。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=verify-client,value=want) |

| verify-depth |

クライアントが有効な証明を持たないと判断するまでにチェックされる中間証明書発行者の最大数。デフォルト値は

10 です。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=verify-depth,value=10) |

| certificate-key-file |

署名済みサーバー証明書が格納されるキーストアの完全ファイルパスおよびファイル名。JSSE 暗号化の場合、この証明書ファイルが唯一のファイルになり、OpenSSL は複数のファイルを使用します。デフォルト値は JBoss EAP 6 を実行しているユーザーのホームディレクトリー内にある

.keystore ファイルになります。keystoreType がファイルを使用しない場合は、パラメーターを空の文字列に設定します。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=certificate-key-file,value=../domain/configuration/server.keystore) |

| certificate-file |

OpenSSL 暗号化を使用する場合は、このパラメーターの値を、サーバー証明書を含むファイルに対するパスに設定します。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=certificate-file,value=server.crt) |

| password |

トラストストアおよびキーストアのパスワード。以下の例では、PASSWORD を実際のパスワードに置き換えます。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=password,value=PASSWORD) |

| protocol |

使用する SSL プロトコルのバージョン。サポートされる値には、

SSLv2、SSLv3、TLSv1、SSLv2+SSLv3、および ALL があります。デフォルト値は ALL です。

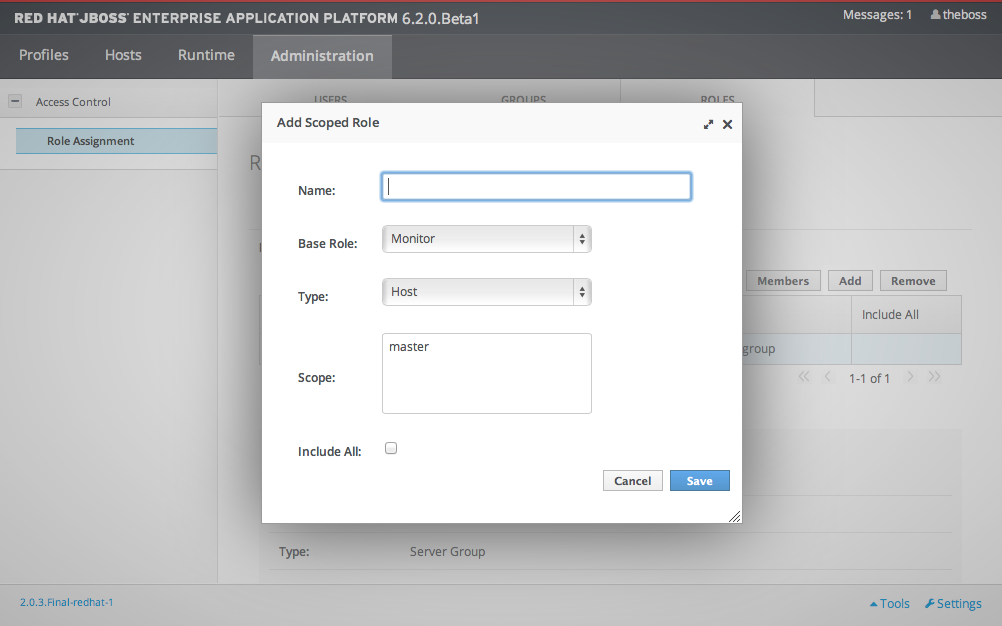

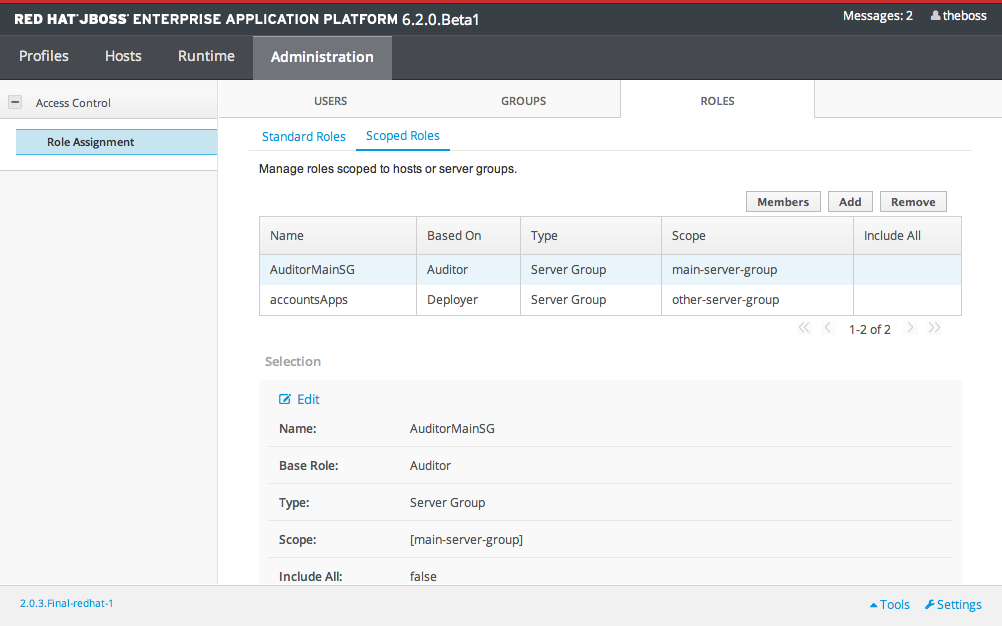

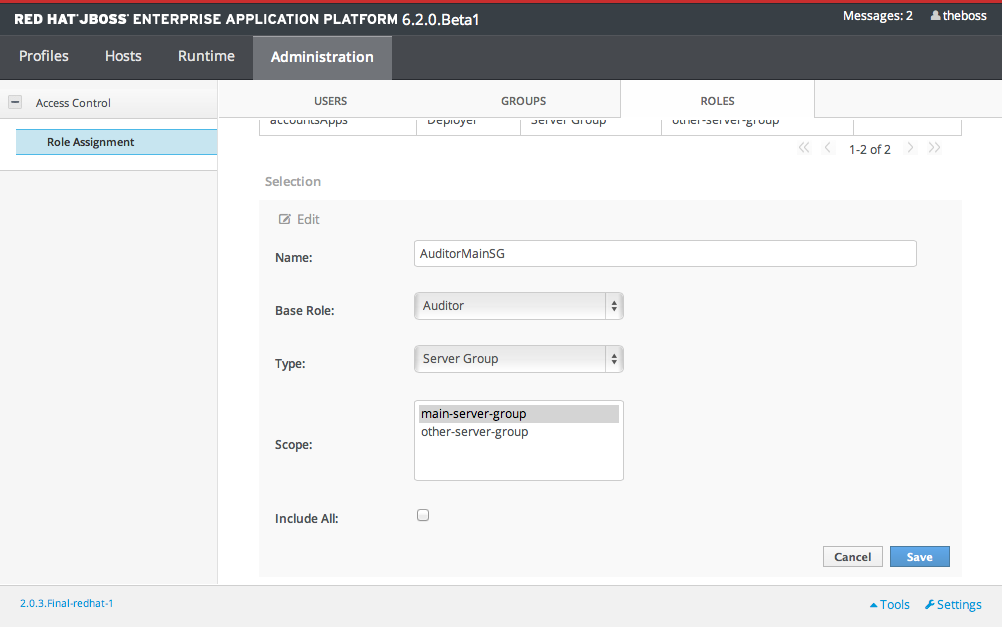

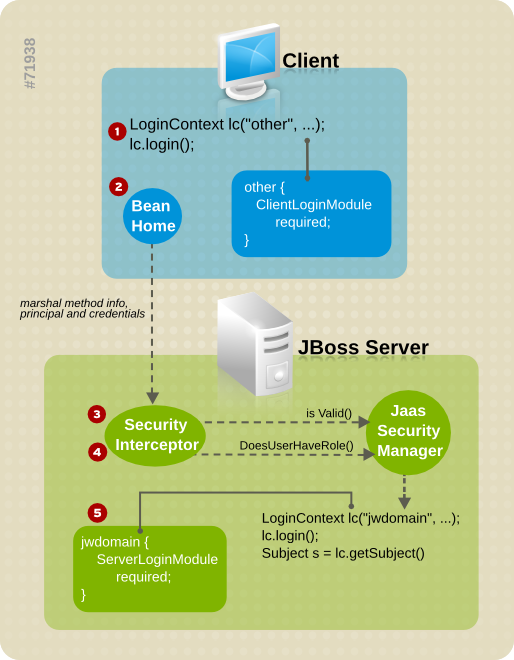

|