開発ガイド

JBoss Enterprise Application Platform 6 向け

エディッション 3

Nidhi Chaudhary

Lucas Costi

Russell Dickenson

Sande Gilda

Vikram Goyal

Eamon Logue

Darrin Mison

Scott Mumford

David Ryan

Misty Stanley-Jones

Keerat Verma

Tom Wells

概要

第1章 アプリケーションの開発

1.1. はじめに

1.1.1. JBoss Enterprise Application Platform 6 について

1.2. 要件

1.2.1. Java Enterprise Edition 6 を理解する

1.2.1.1. EE 6 プロファイルの概要

1.2.1.2. Java Enterprise Edition 6 Web Profile

Java EE 6 Web Profile の要件

- Java Platform、Enterprise Edition 6

Java Web テクノロジー

- Servlet 3.0 (JSR 315)

- JSP 2.2 および Expression Language (EL) 1.2

- JavaServer Faces (JSF) 2.0 (JSR 314)

- JSP 1.2 向けの Java Standard Tag Library (JSTL)

- Debugging Support for Other Languages 1.0 (JSR 45)

エンタープライズアプリケーションテクノロジー

- Contexts and Dependency Injection (CDI) (JSR 299)

- Dependency Injection for Java (JSR 330)

- Enterprise JavaBeans 3.1 Lite (JSR 318)

- Java Persistence API 2.0 (JSR 317)

- Common Annotations for the Java Platform 1.1 (JSR 250)

- Java Transaction API (JTA) 1.1 (JSR 907)

- Bean Validation (JSR 303)

1.2.1.3. Java Enterprise Edition 6 Full Profile

EE 6 Full Profile に含まれるアイテム

- EJB 3.1 (Lite ではない) (JSR 318)

- Java EE Connector Architecture 1.6 (JSR 322)

- Java Message Service (JMS) API 1.1 (JSR 914)

- JavaMail 1.4 (JSR 919)

Web サービステクノロジー

- Jax-RS RESTful Web Services 1.1 (JSR 311)

- Implementing Enterprise Web Services 1.3 (JSR 109)

- JAX-WS Java API for XML-Based Web Services 2.2 (JSR 224)

- Java Architecture for XML Binding (JAXB) 2.2 (JSR 222)

- Web Services Metadata for the Java Platform (JSR 181)

- Java APIs for XML-based RPC 1.1 (JSR 101)

- Java APIs for XML Messaging 1.3 (JSR 67)

- Java API for XML Registries (JAXR) 1.0 (JSR 93)

管理およびセキュリティテクノロジー

- Java Authentication Service Provider Interface for Containers 1.0 (JSR 196)

- Java Authentication Contract for Containers 1.3 (JSR 115)

- Java EE Application Deployment 1.2 (JSR 88)

- J2EE Management 1.1 (JSR 77)

1.2.2. JBoss Enterprise Application Platform 6 で使用されるモジュールと新しいモジュラークラスローディングシステムについて

1.2.2.1. モジュール

- 静的モジュール

- 静的モジュールは、アプリケーションサーバーの

EAP_HOME/modules/ディレクトリに事前定義されます。各サブディレクトリは 1 つのモジュールを表し、1 つまたは複数の JAR ファイルと設定ファイル (module.xml) が含まれます。モジュールの名前は、module.xmlファイルで定義されます。アプリケーションサーバーで提供されるすべての API (Java EE API や JBoss Logging などの他の API を含む) は、静的モジュールとして提供されます。カスタム静的モジュールの作成は、同じサードパーティーライブラリを使用する同じサーバー上に多くのアプリケーションがデプロイされる場合に役立ちます。これらのライブラリを各アプリケーションとバンドルする代わりに、JBoss 管理者はこれらのライブラリが含まれるモジュールを作成およびインストールできます。アプリケーションは、カスタム静的モジュールで明示的な依存関係を宣言できます。 - 動的モジュール

- 動的モジュールは、各 JAR または WAR デプロイメント (または、EAR 内のサブデプロイメント) に対してアプリケーションサーバーによって作成およびロードされます。動的モジュールの名前は、デプロイされたアーカイブの名前から派生されます。デプロイメントはモジュールとしてロードされるため、依存関係を設定でき、他のデプロイメントが依存関係として使用できます。

1.2.2.2. クラスロードとモジュールの概要

1.3. 開発環境の設定

1.3.1. JBoss Developer Studio のダウンロードとインストール

1.3.1.1. JBoss Developer Studio の設定

1.3.1.2. JBoss Developer Studio 5 のダウンロード

- https://access.redhat.com/ にアクセスします。

- ダウンロード → JBoss Enterprise Middleware → ダウンロード と選択します。

- ドロップボックスから JBoss Developer Studio を選択します。

- 適切なバージョンを選択し、ダウンロード をクリックします。

1.3.1.3. JBoss Developer Studio 5 のインストール

手順1.1 JBoss Developer Studio 5 のインストール

- 端末を開きます。

- ダウンロードした

.jarファイルが含まれるディレクトリへ移動します。 - 次のコマンドを実行して GUI インストーラーを開始します。

java -jar jbdevstudio-build_version.jar

- [Next] をクリックしてインストールを開始します。

- [I accept the terms of this license agreement] を選択し、[Next] をクリックします。

- インストールパスを調整し、[Next] をクリックします。

注記

インストールパスのフォルダーが存在しない場合はメッセージが表示されます。[Ok] をクリックしてフォルダーを作成します。 - デフォルトの JVM が選択されます。他の JVM を選択するか、そのまま [Next] をクリックします。

- 使用可能なアプリケーションプラットフォームを追加し、[Next] をクリックします。

- インストールの詳細を確認し、[Next] をクリックします。

- インストールが完了したら [Next] をクリックします。

- JBoss Developer Studio のデスクトップショートカットを設定し、[Next] をクリックします。

- [Done] をクリックします。

1.3.1.4. JBoss Developer Studio の起動

手順1.2 JBoss Developer Studio を起動するコマンド

- 端末を開きます。

- インストールディレクトリへ移動します。

- 次のコマンドを実行して JBoss Developer Studio を起動します。

[localhost]$ ./jbdevstudio

1.3.1.5. JBoss Enterprise Application Platform 6 サーバーの JBoss Developer Studio への追加

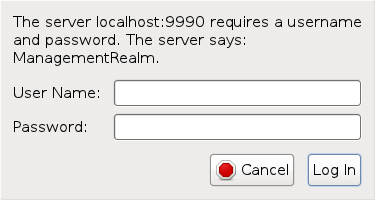

手順1.3 サーバーの追加

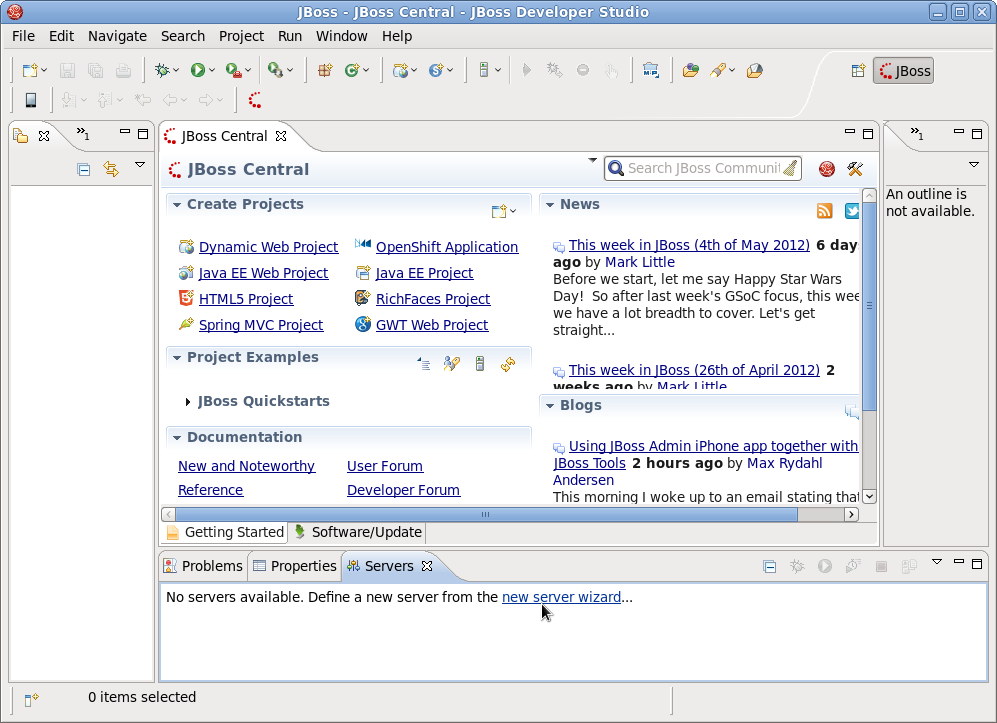

- [Servers]タブを開きます。[Servers]タブがない場合は次のようにパネルへ追加します。

- [Window] → [Show View] → [Other...] をクリックします。

- [Servers] フォルダーより [Server] を選択し、[OK] をクリックします。

- [new server wizard]リンクをクリックするか、空のサーバーパネル内で右クリックし、[New] → [Server] と選択します。

図1.1 新しいサーバーの追加 - 使用できるサーバーがない場合

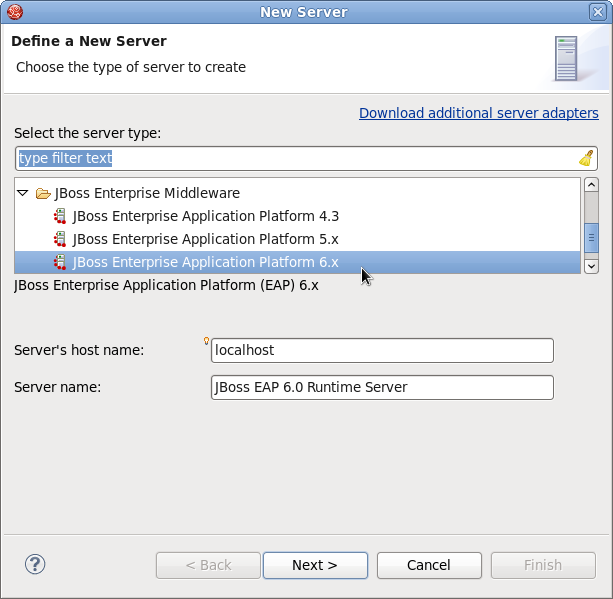

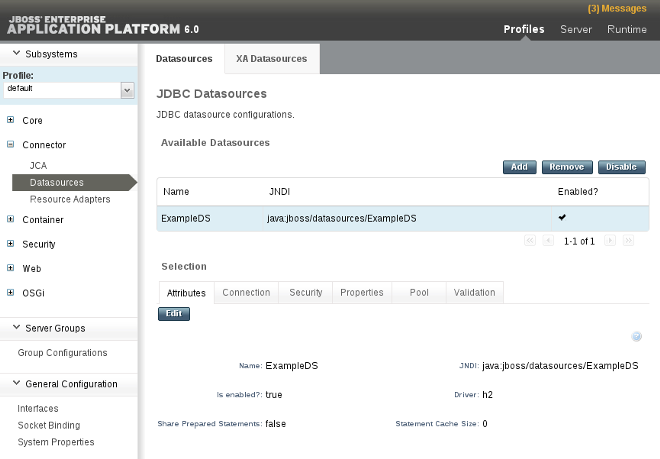

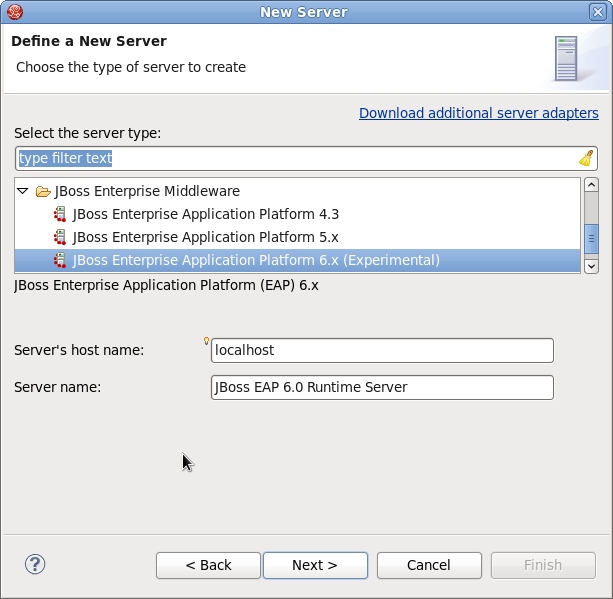

- [JBoss Enterprise Middleware] を拡張し、 [JBoss Enterprise Application Platform 6.x] を選択します。その後、[Next] ボタンをクリックします。

図1.2 サーバータイプの選択

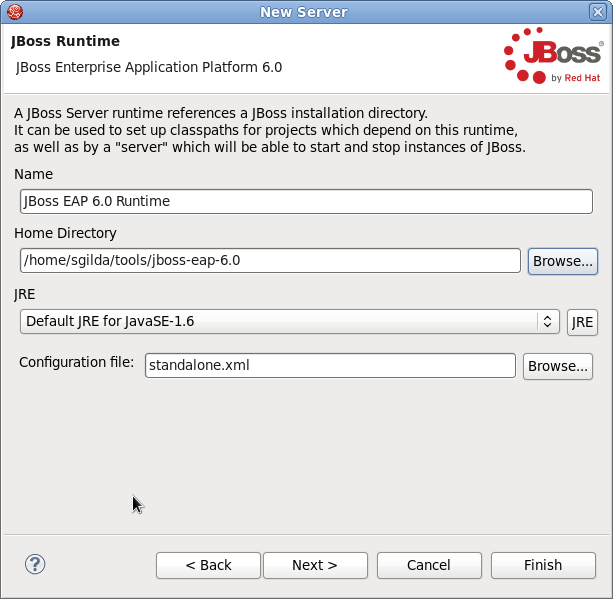

- [Browse] をクリックし、JBoss Enterprise Application Platform 6 のインストール場所へ移動します。そして [Next] をクリックします。

図1.3 サーバーインストールの閲覧

- この画面でサーバーの動作を定義します。手作業でサーバーを起動するか、JBoss Developer Studio に管理を任せます。デプロイメントのリモートサーバーを定義し、そのサーバーの管理ポートを公開するかどうかを決定できます (たとえば、JMX を使用してこのサーバーに接続する必要がある場合)。この例では、サーバーがローカルサーバーであり、JBoss Developer Studio がサーバーを管理するため、何もチェックする必要がないことを前提とします。次へ (Next) をクリックします。

図1.4 新しい JBoss サーバーの挙動の定義

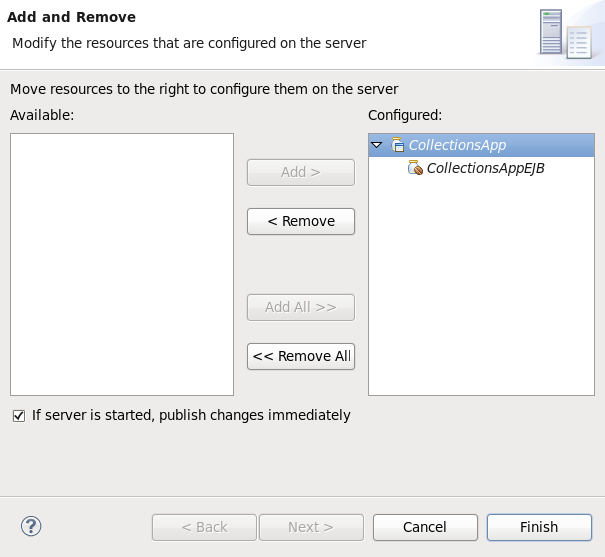

- この画面により新しいサーバーに対して既存のプロジェクトを設定することが可能です。現時点ではプロジェクトがないため、 [Finish] をクリックします。

図1.5 新しい JBoss サーバーのリソースの変更

JBoss Enterprise Application Server 6.0 のランタイムサーバーは [Servers] タブに表示されます。

図1.6 サーバーがサーバーリストに表示される

1.4. 最初のアプリケーションの実行

1.4.1. デフォルトの Welcome Web アプリケーションの置き換え

手順1.4 デフォルトの Welcome Web アプリケーションを独自の Web アプリケーションに置き換える

Welcome アプリケーションを無効にします。

管理 CLI スクリプトEAP_HOME/bin/jboss-cli.shを使用して次のコマンドを実行します。異なる管理対象ドメインプロファイルの変更が必要となる場合があります。スタンドアローンサーバーでは、コマンドの/profile=default部分の削除が必要となる場合があります。/profile=default/subsystem=web/virtual-server=default-host:write-attribute(name=enable-welcome-root,value=false)

ルートコンテキストを使用するよう Web アプリケーションを設定します。

Web アプリケーションを設定してルートコンテキストを (/) を URL アドレスとして使用するには、META-INF/またはWEB-INF/ディレクトリにあるjboss-web.xmlを変更します。<context-root>ディレクティブを次のようなディレクティブに置き換えます。<jboss-web> <context-root>/</context-root> </jboss-web>アプリケーションをデプロイします。

サーバーグループか最初に変更したサーバーにアプリケーションをデプロイします。アプリケーションはhttp://SERVER_URL:PORT/で使用できるようになります。

1.4.2. クイックスタートコードの例をダウンロードする

1.4.2.1. Java EE クイックスタートサンプルへのアクセス

JBoss Enterprise Application Platform 6 には、ユーザーが Java EE 6 の技術を使用したアプリケーションの作成を簡単に開始できるクイックスタートのサンプルが複数含まれています。

要件

- Maven 3.0.0 以降のバージョン。Maven のインストールに関する詳細は http://maven.apache.org/download.html を参照してください。

手順1.5 クイックスタートのダウンロード

- Web ブラウザーを開き、URL https://access.redhat.com/jbossnetwork/restricted/listSoftware.html?product=appplatform にアクセスします。

- リストに「Application Platform 6 クイックスタート」があることを確認します。

- [ダウンロード] ボタンをクリックし、サンプルが含まれる

.zipファイルをダウンロードします。 - 希望のディレクトリにアーカイブを展開します。

Java EE クイックスタートのサンプルがダウンロードされ、解凍されます。各クイックスタートのデプロイ方法については、jboss-eap-6.0-quickstarts/ ディレクトリーにある README.md ファイルを参照してください。

1.4.3. クイックスタートの実行

1.4.3.1. JBoss Developer Studio でのクイックスタートの実行

手順1.6 JBoss Developer Studio にクイックスタートをインポートする

- この作業を行っていない場合は、 「Maven 設定を使用した JBoss Enterprise Application Platform の Maven リポジトリーの設定」に記載された手順に従ってください。

- JBoss Developer Studio を起動します。

- メニューより [File] → [Import] と選択します。

- 選択リストより [Maven] → [Maven Projects] と選択し、[Next] を選択します。

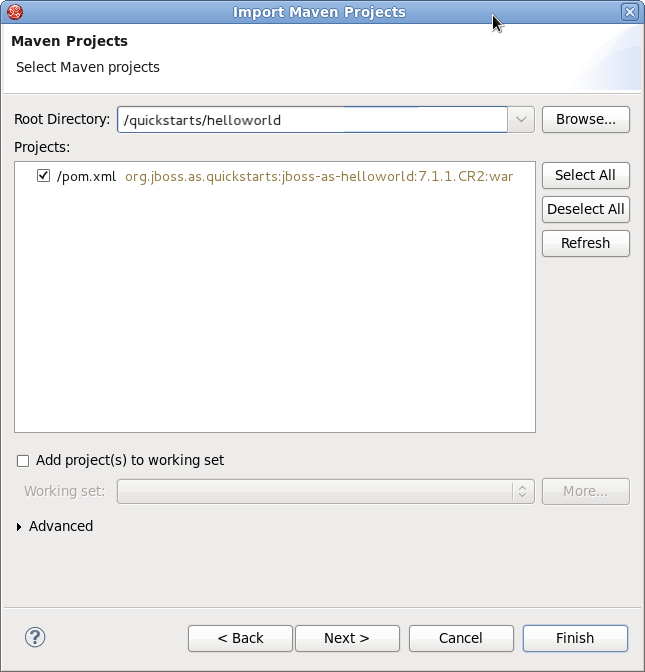

図1.7 既存の Maven プロジェクトのインポート

- インポートするクイックスタートのディレクトリーを参照し、OK をクリックします。[Projects] リストボックスに、選択したクイックスタートプロジェクトの

pom.xmlファイルが示されます。

図1.8 Maven プロジェクトの選択

- [Next] をクリックした後、 [Finish] をクリックします。

手順1.7 helloworld クイックスタートのビルドとデプロイ

helloworld クイックスタートは最も単純なクイックスタートの 1 つで、JBoss サーバーが適切に設定され実行されているか検証することができます。

- [Servers] タブを開き、パネルにアプリケーションを追加します。

- [Window] → [Show View] → [Other...] をクリックします。

- [Servers] フォルダーから [Server] を選択し[Ok] をクリックします。

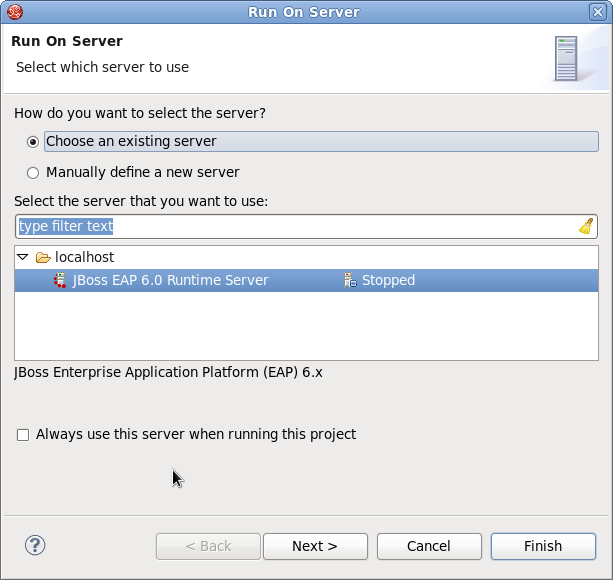

- [Project Explorer] タブで [helloworld] を右クリックし、[Run As] → [Run on Server] を選択します。

- [JBoss EAP 6.0 Runtime Server] サーバーを選択し、[Next] をクリックします。これにより

helloworldクイックスタートが JBoss サーバーにデプロイされます。 helloworldが JBoss サーバーに正しくデプロイされたことを確認するには、Web ブラウザーを開いて、URL http://localhost:8080/jboss-as-helloworld でアプリケーションに接続します。

1.4.3.2. コマンドラインを使用したクイックスタートの実行

手順1.8 コマンドラインを使用したクイックスタートのビルドおよびデプロイ

クイックスタートのルートディレクトリにある

READMEファイルを確認してください。このファイルにはシステム要件に関する一般的な情報、Maven の設定方法、ユーザーの追加方法、クイックスタートの実行方法が含まれています。クイックスタートを始める前に必ず読むようにしてください。このファイルには使用可能なクイックスタートの一覧表も含まれています。この表にはクイックスタート名と使用する技術が記載され、各クイックスタートの簡単な説明と設定するために必要な経験レベルが記載されています。クイックスタートの詳細情報はクイックスタート名をクリックしてください。他のクイックスタートを向上したり拡張するため作成されたクイックスタートもあります。このようなクイックスタートはPrerequisitesカラムに記載されています。クイックスタートに前提条件がある場合、クイックスタートを始める前にこれらをインストールする必要があります。任意コンポーネントのインストールや設定が必要になるクイックスタートもあります。これらのコンポーネントはクイックスタートが必要である場合のみインストールしてください。helloworldクイックスタートを実行します。helloworldクイックスタートは最も単純なクイックスタートの 1 つで、JBoss サーバーが適切に設定され実行されているか検証することができます。helloworldクイックスタートのルートにあるREADMEファイルを開きます。このファイルにはクイックスタートのビルドおよびデプロイ方法や実行しているアプリケーションへのアクセス方法の詳細手順が含まれています。別のクイックスタートを実行します。

各クイックスタートのルートフォルダーにあるREADMEファイルの手順に従って例を実行します。

1.4.4. クイックスタートチュートリアルの確認

1.4.4.1. helloworld クイックスタート

helloworld クイックスタートでは JBoss Enterprise Application Platform 6 に単純なサーブレットをデプロイする方法を説明します。ビジネスロジックは CDI (Contexts and Dependency Injection) Bean として提供されるサービスにカプセル化されサーブレットに挿入されます。このクイックスタートは大変単純です。「Hello World」を Web ページに出力するだけです。サーバーが適切に設定され、起動されたかを最初に確認するのに適しています。

手順1.9 helloworld クイックスタートを JBoss Developer Studio にインポートします。

- インポートしていない場合は、 「Maven 設定を使用した JBoss Enterprise Application Platform の Maven リポジトリーの設定」に記述された手順に従います。

- JBoss Developer Studio がインストールされていない場合は、 「JBoss Developer Studio 5 のインストール」に記述された手順に従います。

- 「JBoss Developer Studio の起動」に記述された手順に従います。

- メニューより [File] → [Import] と選択します。

- 選択リストより [Maven] → [Maven Projects] と選択し、[Next] を選択します。

図1.9 既存の Maven プロジェクトのインポート

QUICKSTART_HOME/quickstart/helloworld/ディレクトリを閲覧し、[OK] をクリックします。[ Projects] リストボックスに [helloworld] クイックスタートプロジェクトからpom.xmlファイルが追加されます。

図1.10 Maven プロジェクトの選択

- [Finish] をクリックします。

手順1.10 helloworld クイックスタートのビルドとデプロイ

- JBoss Enterprise Application Platform 6 用 JBoss Developer Studio がまだ設定されていない場合は、 「JBoss Enterprise Application Platform 6 サーバーの JBoss Developer Studio への追加」に記述された手順に従います。

- [Project Explorer] タブの [jboss-as-helloworld] を右クリックし、[Run As] → [Run on Server] と選択します。

図1.11 サーバー上での実行

- [JBoss EAP 6.0 Runtime Server] サーバーを選択し、[Next] をクリックします。これにより helloworld クイックスタートが JBoss サーバーにデプロイされます。

- helloworld が JBoss サーバーに正しくデプロイされたことを確認するには、Web ブラウザーを開き、URL http://localhost:8080/jboss-as-helloworld を指定してアプリケーションにアクセスします。

手順1.11 ディレクトリ構造の確認

QUICKSTART_HOME/helloworld ディレクトリにあります。helloworld クイックスタートはサーブレットと CDI Bean によって構成されます。また、このアプリケーションの Bean を検索し、CDI をアクティベートするよう JBoss Enterprise Application Platform 6 に伝える空の beans.xml ファイルも含まれています。

beans.xmlはクイックスタートのsrc/main/webapp/ディレクトリにあるWEB-INF/フォルダーにあります。src/main/webapp/ディレクトリには、単純なメタリフレッシュを使用してユーザーのブラウザーを http://localhost:8080/jboss-as-helloworld/HelloWorld にあるサーブレットへリダイレクトするindex.htmlファイルも含まれています。- この例の全設定は、例の

src/main/webapp/ディレクトリにあるWEB-INF/にあります。 - クイックスタートには

web.xmlファイルは必要ありません。

手順1.12 コードの確認

HelloWorldServlet コードの検証

HelloWorldServlet.javaはsrc/main/java/org/jboss/as/quickstarts/helloworld/ディレクトリにあります。このサーブレットが情報をブラウザーに送ります。27. @WebServlet("/HelloWorld") 28. public class HelloWorldServlet extends HttpServlet { 29. 30. static String PAGE_HEADER = "<html><head /><body>"; 31. 32. static String PAGE_FOOTER = "</body></html>"; 33. 34. @Inject 35. HelloService helloService; 36. 37. @Override 38. protected void doGet(HttpServletRequest req, HttpServletResponse resp) throws ServletException, IOException { 39. PrintWriter writer = resp.getWriter(); 40. writer.println(PAGE_HEADER); 41. writer.println("<h1>" + helloService.createHelloMessage("World") + "</h1>"); 42. writer.println(PAGE_FOOTER); 43. writer.close(); 44. } 45. 46. }表1.1 HelloWorldServlet の詳細

行 注記 27 Java EE 6 以前はサーブレットの登録に XML ファイルが使用されました。サーブレットの登録はかなり簡易化され、 @WebServletアノテーションを追加し、サーブレットへのアクセスに使用される URL へのマッピングを提供することのみが必要となります。30-32 各 Web ページには適切な形式の HTML が必要になります。本クイックスタートは静的な文字列を使用して最低限のヘッダーとフッターの出力を書き出します。 34-35 これらの行は実際のメッセージを生成する HelloService CDI Bean を挿入します。HelloService の API を変更しない限り、ビューレイヤーを変更せずに HelloService の実装を後日変更することが可能です。 41 この行はサービスへ呼び出し、「Hello World」というメッセージを生成して HTTP 要求へ書き出します。 HelloService コードの検証

HelloService.javaファイルはsrc/main/java/org/jboss/as/quickstarts/helloworld/ディレクトリにあります。このサービスは非常に単純であり、メッセージを返します。XML やアノテーションの登録は必要ありません。9. public class HelloService { 10. 11. String createHelloMessage(String name) { 12. return "Hello " + name + "!"; 32. } 33. } 34.

1.4.4.2. numberguess クイックスタート

このクイックスタートでは単純なアプリケーションを作成し、 JBoss Enterprise Application Platform 6 にデプロイする方法を説明します。ここで作成するアプリケーションは情報を永続化しません。情報は JSF ビューを使用して表示され、ビジネスロジックは 2 つの CDI (Contexts and Dependency Injection) Bean にカプセル化されます。numberguess クイックスタートでは 1 から 100 までの数字を当てるチャンスが 10 回与えられます。数字を選択した後、その数字が正解の数字より大きいか小さいかが表示されます。

QUICKSTART_HOME/numberguess ディレクトリにあります。numberguess クイックスタートは WAR モジュールとしてパッケージ化された複数の Bean や設定ファイル、Facelets (JSF) ビューによって構成されます。

手順1.13 numberguess クイックスタートを JBoss Developer Studio にインポートします。

- JBoss Developer Studio がインストールされていない場合は、 「JBoss Developer Studio 5 のインストール」に記述された手順に従います。

- 「JBoss Developer Studio の起動」に記述された手順に従います。

- メニューより [File] → [Import] と選択します。

- 選択リストより [Maven] → [Maven Projects] と選択し、[Next] を選択します。

図1.12 既存の Maven プロジェクトのインポート

QUICKSTART_HOME/quickstart/numberguess/ディレクトリを閲覧し、[OK] をクリックします。 [Projects] リストボックスに [numberguess] クイックスタートプロジェクトからpom.xmlファイルが追加されます。- [Finish] をクリックします。

手順1.14 numberguess クイックスタートのビルドとデプロイ

- JBoss Enterprise Application Platform 6 用 JBoss Developer Studio がまだ設定されていない場合は、 「JBoss Enterprise Application Platform 6 サーバーの JBoss Developer Studio への追加」に記述された手順に従います。

- [Project Explorer] タブの [jboss-as-numberguess] を右クリックし、[Run As] → [Run on Server] と選択します。

- [JBoss EAP 6.0 Runtime Server] サーバーを選択し、[Next] をクリックします。これにより numberguess クイックスタートが JBoss サーバーにデプロイされます。

- numberguess が JBoss サーバーに正しくデプロイされたことを確認するには、Web ブラウザを開き、URL http://localhost:8080/jboss-as-numberguess を指定してアプリケーションにアクセスします。

手順1.15 設定ファイルの確認

src/main/webapp/ ディレクトリにある WEB-INF/ ディレクトリに格納されています。

faces-config ファイルの確認

本クイックスタートはfaces-config.xmlファイル名の JSF 2.0 バージョンを使用します。Facelets の標準的なバージョンが JSF 2.0 のデフォルトのビューハンドラーであるため、特に必要なものはありません。ここでは JBoss Enterprise Application Platform 6 は Java EE の領域を越えます。この設定ファイルが含まれると JSF が自動的に設定されます。そのため、設定はルート要素のみで構成されます。03. <faces-config version="2.0" 04. xmlns="http://java.sun.com/xml/ns/javaee" 05. xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" 06. xsi:schemaLocation=" 07. http://java.sun.com/xml/ns/javaee> 08. http://java.sun.com/xml/ns/javaee/web-facesconfig_2_0.xsd"> 09. 10. </faces-config>

beans.xml ファイルの確認

アプリケーションの Bean を検索し、CDI を有効にするよう JBoss Enterprise Application Platform に伝える空のbeans.xmlファイルも存在します。web.xml ファイルはありません

クイックスタートにはweb.xmlファイルは必要ありません。

手順1.16 JSF コードの確認

.xhtml ファイル拡張子を使用しますが、レンダリングされたビューには .jsf 拡張子を使用します。

home.xhtml コードの確認

home.xhtmlファイルはsrc/main/webapp/ディレクトリにあります。03. <html xmlns="http://www.w3.org/1999/xhtml" 04. xmlns:ui="http://java.sun.com/jsf/facelets" 05. xmlns:h="http://java.sun.com/jsf/html" 06. xmlns:f="http://java.sun.com/jsf/core"> 07. 08. <head> 09. <meta http-equiv="Content-Type" content="text/html; charset=iso-8859-1" /> 10. <title>Numberguess</title> 11. </head> 12. 13. <body> 14. <div id="content"> 15. <h1>Guess a number...</h1> 16. <h:form id="numberGuess"> 17. 18. <!-- Feedback for the user on their guess --> 19. <div style="color: red"> 20. <h:messages id="messages" globalOnly="false" /> 21. <h:outputText id="Higher" value="Higher!" 22. rendered="#{game.number gt game.guess and game.guess ne 0}" /> 23. <h:outputText id="Lower" value="Lower!" 24. rendered="#{game.number lt game.guess and game.guess ne 0}" /> 25. </div> 26. 27. <!-- Instructions for the user --> 28. <div> 29. I'm thinking of a number between <span 30. id="numberGuess:smallest">#{game.smallest}</span> and <span 31. id="numberGuess:biggest">#{game.biggest}</span>. You have 32. #{game.remainingGuesses} guesses remaining. 33. </div> 34. 35. <!-- Input box for the users guess, plus a button to submit, and reset --> 36. <!-- These are bound using EL to our CDI beans --> 37. <div> 38. Your guess: 39. <h:inputText id="inputGuess" value="#{game.guess}" 40. required="true" size="3" 41. disabled="#{game.number eq game.guess}" 42. validator="#{game.validateNumberRange}" /> 43. <h:commandButton id="guessButton" value="Guess" 44. action="#{game.check}" 45. disabled="#{game.number eq game.guess}" /> 46. </div> 47. <div> 48. <h:commandButton id="restartButton" value="Reset" 49. action="#{game.reset}" immediate="true" /> 50. </div> 51. </h:form> 52. 53. </div> 54. 55. <br style="clear: both" /> 56. 57. </body> 58. </html>表1.2 JSF の詳細

行 注記 20-24 ユーザーに送信できるメッセージ、「Higher」(より大きい) と「Lower」(より小さい) になります。 29-32 ユーザーが数を選択するごとに数字の範囲が狭まります。有効な数の範囲が分かるようにこの文章は変更されます。 38-42 このフィールドは値式を使用して Bean プロパティーにバインドされます。 42 ユーザーが誤って範囲外の数字を入力しないようバリデーターのバインディングが使用されます。バリデーターがない場合は、ユーザーが範囲外の数字を使用することがあります。 43-45 ユーザーの選択した数字をサーバーに送る方法があるはずです。ここでは Bean 上のアクションメソッドをバインドします。

手順1.17 クラスファイルの確認

src/main/java/org/jboss/as/quickstarts/numberguess/ ディレクトリにあります。パッケージの宣言とインポートはリストには含まれていません。完全なリストはクイックスタートのソースコードにあります。

Random.java 限定子コードの検証

型に基づき挿入の対象となる 2 つの Bean 間の曖昧さを取り除くために修飾子が使用されます。修飾子の詳細については、 「修飾子を使用して不明な挿入を解決」を参照してください。@Random限定子は乱数の挿入に使用されます。21. @Target({ TYPE, METHOD, PARAMETER, FIELD }) 22. @Retention(RUNTIME) 23. @Documented 24. @Qualifier 25. public @interface Random { 26. 27. }MaxNumber.java 限定子コードの検証

@MaxNumberqualifierは最大許可数の挿入に使用されます。21. @Target({ TYPE, METHOD, PARAMETER, FIELD }) 22. @Retention(RUNTIME) 23. @Documented 24. @Qualifier 25. public @interface MaxNumber { 26. 27. }ジェネレーターコードの検証

Generatorクラスは producer メソッドより乱数を作成する役割があります。また、producer メソッドより最大可能数も公開します。このクラスはアプリケーションスコープ指定であるため、毎回異なる乱数になることはありません。28. @ApplicationScoped 29. public class Generator implements Serializable { 30. private static final long serialVersionUID = -7213673465118041882L; 31. 32. private java.util.Random random = new java.util.Random(System.currentTimeMillis()); 33. 34. private int maxNumber = 100; 35. 36. java.util.Random getRandom() { 37. return random; 38. } 39. 40. @Produces 41. @Random 42. int next() { 43. // a number between 1 and 100 44. return getRandom().nextInt(maxNumber - 1) + 1; 45. } 46. 47. @Produces 48. @MaxNumber 49. int getMaxNumber() { 50. return maxNumber; 51. } 52. }ゲームコードの検証

セッションスコープ指定クラスGameはアプリケーションのプライマリエントリーポイントです。ゲームの設定や再設定、ユーザーが選択する数字のキャプチャーや検証、FacesMessageによるユーザーへのフィードバック提供を行う役割があります。コンストラクト後の lifecycle メソッドを使用し、@Random Instance<Integer>Bean より乱数を読み出してゲームを初期化します。このクラスの @Named アノテーションを見てください。このアノテーションは式言語 (EL) より Bean を JSF ビューにアクセスできるようにしたい場合のみ必要です。この場合#{game}が EL になります。035. @Named 036. @SessionScoped 037. public class Game implements Serializable { 038. 039. private static final long serialVersionUID = 991300443278089016L; 040. 041. /** 042. * The number that the user needs to guess 043. */ 044. private int number; 045. 046. /** 047. * The users latest guess 048. */ 049. private int guess; 050. 051. /** 052. * The smallest number guessed so far (so we can track the valid guess range). 053. */ 054. private int smallest; 055. 056. /** 057. * The largest number guessed so far 058. */ 059. private int biggest; 060. 061. /** 062. * The number of guesses remaining 063. */ 064. private int remainingGuesses; 065. 066. /** 067. * The maximum number we should ask them to guess 068. */ 069. @Inject 070. @MaxNumber 071. private int maxNumber; 072. 073. /** 074. * The random number to guess 075. */ 076. @Inject 077. @Random 078. Instance<Integer> randomNumber; 079. 080. public Game() { 081. } 082. 083. public int getNumber() { 084. return number; 085. } 086. 087. public int getGuess() { 088. return guess; 089. } 090. 091. public void setGuess(int guess) { 092. this.guess = guess; 093. } 094. 095. public int getSmallest() { 096. return smallest; 097. } 098. 099. public int getBiggest() { 100. return biggest; 101. } 102. 103. public int getRemainingGuesses() { 104. return remainingGuesses; 105. } 106. 107. /** 108. * Check whether the current guess is correct, and update the biggest/smallest guesses as needed. 109. * Give feedback to the user if they are correct. 110. */ 111. public void check() { 112. if (guess > number) { 113. biggest = guess - 1; 114. } else if (guess < number) { 115. smallest = guess + 1; 116. } else if (guess == number) { 117. FacesContext.getCurrentInstance().addMessage(null, new FacesMessage("Correct!")); 118. } 119. remainingGuesses--; 120. } 121. 122. /** 123. * Reset the game, by putting all values back to their defaults, and getting a new random number. 124. * We also call this method when the user starts playing for the first time using 125. * {@linkplain PostConstruct @PostConstruct} to set the initial values. 126. */ 127. @PostConstruct 128. public void reset() { 129. this.smallest = 0; 130. this.guess = 0; 131. this.remainingGuesses = 10; 132. this.biggest = maxNumber; 133. this.number = randomNumber.get(); 134. } 135. 136. /** 137. * A JSF validation method which checks whether the guess is valid. It might not be valid because 138. * there are no guesses left, or because the guess is not in range. 139. * 140. */ 141. public void validateNumberRange(FacesContext context, UIComponent toValidate, Object value) { 142. if (remainingGuesses <= 0) { 143. FacesMessage message = new FacesMessage("No guesses left!"); 144. context.addMessage(toValidate.getClientId(context), message); 145. ((UIInput) toValidate).setValid(false); 146. return; 147. } 148. int input = (Integer) value; 149. 150. if (input < smallest || input > biggest) { 151. ((UIInput) toValidate).setValid(false); 152. 153. FacesMessage message = new FacesMessage("Invalid guess"); 154. context.addMessage(toValidate.getClientId(context), message); 155. } 156. } 157. }

第2章 Maven ガイド

2.1. Maven について

2.1.1. Maven リポジトリについて

http://、ファイルサーバーのリポジトリにはfile:// という風に共通のプロトコルを使いアクセスします。ローカルのリポジトリは、リモートリポジトリからのアーティファクトをダウンロードしキャッシュ化したものです。

2.1.2. Maven POM ファイルについて

pom.xml ファイルでは一部の設定オプションを設定する必要があり、他のすべてのオプションはデフォルト値に設定されます。詳細については、 「Maven POM ファイルの最低要件」を参照してください。

pom.xml ファイルのスキーマは http://maven.apache.org/maven-v4_0_0.xsd にあります。

2.1.3. Maven POM ファイルの最低要件

pom.xml ファイルの最低要件は次の通りです。

- プロジェクトルート

- modelVersion

- groupId - プロジェクトのグループの ID

- artifactId - アーティファクト (プロジェクト) の ID

- version - 指定グループ下のアーティファクトのバージョン

基本的な pom.xml ファイルは次のようになります。

<project> <modelVersion>4.0.0</modelVersion> <groupId>com.jboss.app</groupId> <artifactId>my-app</artifactId> <version>1</version> </project>

2.1.4. Maven 設定ファイルについて

settings.xml ファイルには Maven に関するユーザー固有の設定情報が含まれています。開発者の ID、プロキシ情報、ローカルリポジトリの場所など、 pom.xml ファイルで配布されてはならないユーザー固有の設定が含まれています。

settings.xml が存在する場所は 2 つあります。

- Maven インストール

- 設定ファイルは

M2_HOME/conf/ディレクトリにあります。これらの設定はglobal設定と呼ばれます。デフォルトの Maven 設定ファイルはコピー可能なテンプレートで、これを基にユーザー設定ファイルを設定することが可能です。 - ユーザーのインストール

- 設定ファイルは

USER_HOME/.m2/ディレクトリにあります。 Maven とユーザーのsettings.xmlファイルが存在する場合、内容はマージされます。重複する内容がある場合、ユーザーのsettings.xmlファイルが優先されます。

settings.xml ファイルの例は以下のとおりです。

<?xml version="1.0" encoding="UTF-8"?>

<settings xmlns="http://maven.apache.org/SETTINGS/1.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/SETTINGS/1.0.0 http://maven.apache.org/xsd/settings-1.0.0.xsd">

<profiles>

<!-- Configure the JBoss EAP Maven repository -->

<profile>

<id>jboss-eap-maven-repository</id>

<repositories>

<repository>

<id>jboss-eap</id>

<url>file:///path/to/repo/jboss-eap-6.0-maven-repository</url>

<releases>

<enabled>true</enabled>

</releases>

<snapshots>

<enabled>false</enabled>

</snapshots>

</repository>

</repositories>

<pluginRepositories>

<pluginRepository>

<id>jboss-eap-maven-plugin-repository</id>

<url>file:///path/to/repo/jboss-eap-6.0-maven-repository</url>

<releases>

<enabled>true</enabled>

</releases>

<snapshots>

<enabled>false</enabled>

</snapshots>

</pluginRepository>

</pluginRepositories>

</profile>

</profiles>

<activeProfiles>

<!-- Optionally, make the repository active by default -->

<activeProfile>jboss-eap-maven-repository</activeProfile>

</activeProfiles>

</settings>

settings.xml ファイルのスキーマは http://maven.apache.org/xsd/settings-1.0.0.xsd にあります。

2.2. Maven と JBoss Maven レポジトリのインストール

2.2.1. Maven のダウンロードとインストール

- Apache Maven Project - Download Maven へアクセスし、ご使用のオペレーティングシステムに対する最新のディストリビューションをダウンロードします。

- ご使用のオペレーシングシステムに対して Apache Maven をダウンロードしインストールする方法については Maven のドキュメントを参照してください。

2.2.2. JBoss Enterprise Application Platform 6 の Maven リポジトリのインストール

2.2.3. JBoss Enterprise Application Platform 6 の Maven リポジトリのローカルインストール

リポジトリをインストールする方法には、ローカルファイルシステム上のインストール、Apache Web サーバー上のインストール、Maven リポジトリマネージャーを使用したインストールの 3 つの方法があります。この例では、ローカルのファイルシステムへ JBoss Enterprise Application Platform 6 の Maven リポジトリをダウンロードする手順を取り上げます。このオプションは設定が簡単で、ローカルマシンですぐ使用することが可能になります。開発環境で Maven の知識を深めることができますが、チームによる実稼働環境での使用は推奨されません。

手順2.1 JBoss Enterprise Application Platform 6 Maven リポジトリーをダウンロードしてローカルファイルシステムにインストールする

JBoss Enterprise Application Platform 6 の Maven リポジトリ ZIP アーカイブのダウンロード

Web ブラウザーを開き、URL https://access.redhat.com/jbossnetwork/restricted/listSoftware.html?product=appplatform にアクセスします。- リストに「Application Platform 6 Maven リポジトリ」があることを確認します。

- [ダウンロード] ボタンをクリックし、リポジトリが含まれる

.zipファイルをダウンロードします。 - ローカルファイルシステム上の同じディレクトリにあるファイルを希望のディレクトリへ解凍します。

これにより、jboss-eap-6.1.0.maven-repository という名前の Maven リポジトリーディレクトリーが作成されます。

重要

settings.xml 設定ファイルで個別に設定する必要があります。各ローカルリポジトリーは、独自の <repository> タグ内で設定する必要があります。

重要

.m2/ ディレクトリにあるキャッシュされた repository/ サブディレクトリを削除してください。

2.2.4. Apache httpd を使用するため JBoss Enterprise Application Platform 6 の Maven リポジトリをインストールする

Apache httpd を設定する必要があります。手順は Apache HTTP Server Project を参照してください。

手順2.2 JBoss Enterprise Application Platform 6 の Maven リポジトリ ZIP アーカイブのダウンロード

- Web ブラウザーを開き、URL https://access.redhat.com/jbossnetwork/restricted/listSoftware.html?product=appplatform にアクセスします。

- リストに「Application Platform 6 Maven リポジトリ」があることを確認します。

- [ダウンロード] ボタンをクリックし、リポジトリが含まれる

.zipファイルをダウンロードします。 - Apache サーバー上で Web にアクセス可能なディレクトリにファイルを展開します。

- Apache を設定し、作成されたディレクトリの読み取りアクセスとディレクトリの閲覧を許可します。

マルチユーザー環境が Apache httpd 上で Maven リポジトリにアクセスできるようになります。

注記

2.2.5. Nexus Maven リポジトリマネージャーを使用して JBoss Enterprise Application Platform 6 の Maven リポジトリをインストールする

手順2.3 JBoss Enterprise Application Platform 6 の Maven リポジトリ ZIP アーカイブのダウンロード

- Web ブラウザーを開き、URL https://access.redhat.com/jbossnetwork/restricted/listSoftware.html?product=appplatform にアクセスします。

- リストに「Application Platform 6 Maven リポジトリ」があることを確認します。

- [ダウンロード] ボタンをクリックし、リポジトリが含まれる

.zipファイルをダウンロードします。 - 希望のディレクトリにファイルを展開します。

手順2.4 Nexus Maven リポジトリマネージャーを使用して JBoss Enterprise Application Platform 6 の Maven リポジトリを追加する

- 管理者として Nexus にログインします。

- リポジトリマネージャーの左側の [Views] → [Repositories] メニューより [Repositories] セクションを選択します。

- [Add...] ドロップダウンメニューをクリックし、[Hosted Repository] を選択します。

- 新しいリポジトリに名前と ID をつけます。

- フィールド [Override Local Storage] の場所に、展開されたリポジトリへのディスク上のパスを入力します。

- リポジトリグループでアーティファクトを使用できるようにする場合は次の手順に従い設定を継続します。必要がない場合は継続しないでください。

- リポジトリグループを選択します。

- [Configure] タブをクリックします。

- [Available Repositories] リストにある新しい JBoss Maven リポジトリを左側の [Ordered Group Repositories] へドラッグします。

注記

このリストの順番により Maven アーティファクトの検索優先度が決定されます。

Nexus Maven リポジトリマネージャーを使用してリポジトリが設定されます。

2.2.6. Maven リポジトリマネージャーについて

- お客様の組織と Maven リポジトリーとの間のプロキシを設定する機能を提供します。これには、デプロイメントの高速化や効率化、Maven によるダウンロード対象を制御するレベルの向上など、さまざまな利点があります。

- 独自に生成したアーティファクトのデプロイ先を提供し、組織全体にわたる異なる開発チーム間におけるコラボレーションを可能にします。

一般的に使用される Maven リポジトリマネージャー

- Sonatype Nexus

- Nexus に関する詳しい情報は Sonatype Nexus: Manage Artifacts を参照してください。

- Artifactory

- Artifactory に関する詳しい情報は Artifactory Open Source を参照してください。

- Apache Archiva

- Apache Archiva に関する詳しい情報は Apache Archiva: The Build Artifact Repository Manager を参照してください。

2.3. Maven レポジトリの設定

2.3.1. JBoss Enterprise Application Platform の Maven リポジトリの設定

プロジェクトで Maven により JBoss Enterprise Application Platform Maven リポジトリーを使用するには 2 つの方法があります。

- リポジトリーをMaven グローバルまたはユーザー設定で設定します。

- リポジトリーをプロジェクトの POM ファイルで設定します。

手順2.5 JBoss Enterprise Application Platform の Maven リポジトリを使用するよう Maven を設定する

Maven の設定を使用して Maven リポジトリを設定する

これは推奨される方法です。リポジトリマネージャーや共有サーバーを用いたリポジトリを使用して Maven を設定すると、プロジェクトの制御や管理が向上します。また、代替のミラーを使用してプロジェクトファイルを変更せずにリポジトリマネージャーへの特定リポジトリのルックアップ要求をすべてリダイレクトすることが可能になります。ミラーに関する詳細については、http://maven.apache.org/guides/mini/guide-mirror-settings.html を参照してください。プロジェクトの POM ファイルにリポジトリ設定が含まれていない場合、この設定方法はすべての Maven プロジェクトに対して適用されます。プロジェクトの POM を使用して Maven リポジトリを設定する

通常、この方法は推奨されません。プロジェクトの POM ファイルにリポジトリーを設定する場合は慎重に計画します。ビルドに時間がかかり、想定外のリポジトリーからアーティファクトが抽出されることがあることに注意してください。注記

通常レポジトリーマネージャーが使用されるエンタープライズ環境では、Maven は、このマネージャーを使用してすべてのプロジェクトに対してすべてのアーティファクトを問い合わせる必要があります。Maven は、宣言されたすべてのリポジトリーを使用して不明なアーティファクトを見つけます。探しているものが見つからない場合は、中央リポジトリー (組み込みの親 POM で定義されます) での検索を試行します。この中央の場所をオーバーライドするには、centralで定義を追加してデフォルトの中央リポジトリーがリポジトリーマネージャーになるようにします。これは、確立されたプロジェクトには適切ですが、クリーンな、または「新しい」プロジェクトの場合は、周期的な依存関係が作成されるため、問題が発生します。このような設定では、推移的に含まれた POM も問題になります。Maven は、これらの外部リポジトリーで不明なアーティファクトを問い合わせる必要があります。これにより、ビルドに時間がかかるだけでなく、アーティファクトの抽出元を制御できなくなり、多くの場合、ビルドが破壊されます。この設定方法は、設定されたプロジェクトのグローバルおよびユーザーの Maven 設定を上書きします。

2.3.2. Maven 設定を使用した JBoss Enterprise Application Platform の Maven リポジトリーの設定

- Maven 設定を変更できます。

- プロジェクトの POM ファイルを設定できます。

注記

- ファイルシステム

file:///path/to/repo/jboss-eap-6.0.0-maven-repository- Apache Web サーバー

http://intranet.acme.com/jboss-eap-6.0.0-maven-repository/- Nexus リポジトリマネージャー

https://intranet.acme.com/nexus/content/repositories/jboss-eap-6.0.0-maven-repository

手順2.6 設定

- 選択した設定タイプの

settings.xmlを開きます。グローバル設定

global設定を設定する場合はM2_HOME/conf/settings.xmlファイルを開きます。ユーザー設定

ユーザー固有の設定を設定する場合、USER_HOME/.m2/settings.xmlファイルが存在しない時はM2_HOME/conf/ディレクトリのsettings.xmlファイルをUSER_HOME/.m2/ディレクトリにコピーします。

- 以下の XML を

settings.xmlファイルの<profiles>要素にコピーします。<url>を実際のリポジトリーの場所に変更します。<profile> <id>jboss-eap-repository</id> <repositories> <repository> <id>jboss-eap-repository</id> <name>JBoss EAP Maven Repository</name> <url>file:///path/to/repo/jboss-eap-6.0.0-maven-repository</url> <layout>default</layout> <releases> <enabled>true</enabled> <updatePolicy>never</updatePolicy> </releases> <snapshots> <enabled>false</enabled> <updatePolicy>never</updatePolicy> </snapshots> </repository> </repositories> <pluginRepositories> <pluginRepository> <id>jboss-eap-repository-group</id> <name>JBoss EAP Maven Repository</name> <url> file:///path/to/repo/jboss-eap-6.0.0-maven-repository </url> <layout>default</layout> <releases> <enabled>true</enabled> <updatePolicy>never</updatePolicy> </releases> <snapshots> <enabled>false</enabled> <updatePolicy>never</updatePolicy> </snapshots> </pluginRepository> </pluginRepositories> </profile>次の XML をsettings.xmlファイルの<activeProfiles>要素へコピーします。<activeProfile>jboss-eap-repository</activeProfile>

- JBoss Developer Studio の稼働中に

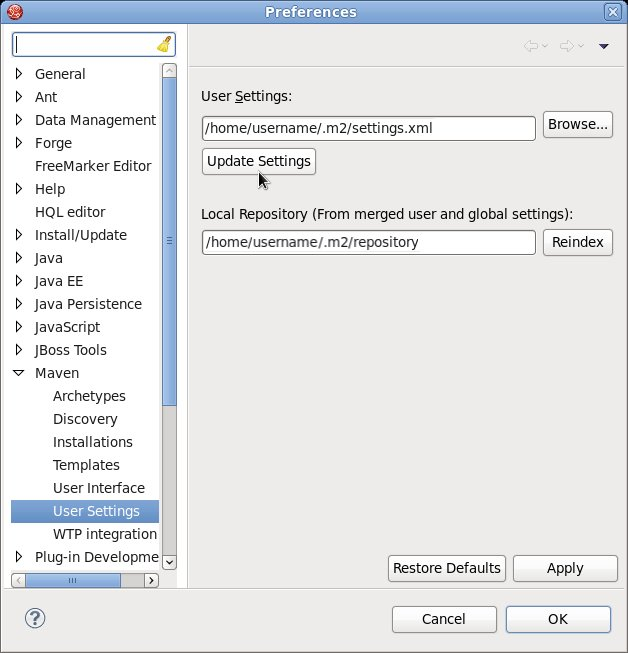

settings.xmlファイルを変更する時は、ユーザー設定をリフレッシュする必要があります。メニューより [Window] → [Preferences] と選択します。 [Preferences] ウインドウで [Maven] を開き、[User Settings] を選択します。[Update Settings] ボタンをクリックし、 JBoss Developer Studio で Maven のユーザー設定をリフレッシュします。

図2.1 Maven ユーザー設定の更新

重要

- Missing artifact ARTIFACT_NAME

- [ERROR] Failed to execute goal on project PROJECT_NAME; Could not resolve dependencies for PROJECT_NAME

~/.m2/repository/ サブディレクトリー (Linux の場合) または %SystemDrive%\Users\USERNAME\.m2\repository\ サブディレクトリー (Windows の場合) に存在します。

JBoss Enterprise Application Platform のリポジトリが設定されます。

2.3.3. プロジェクト POM を用いた JBoss Enterprise Application Platform の Maven リポジトリの設定

- Maven 設定を変更できます。

- プロジェクトの POM ファイルを設定できます。

pom.xml に追加して、JBoss Enterprise Application Platform の Maven リポジトリーを使用するよう特定のプロジェクトを設定する方法について説明します。この設定方法は、グローバル設定とユーザー設定よりも優先されます。

注記

central で定義を追加してデフォルトの中央リポジトリーがリポジトリーマネージャーになるようにします。これは、確立されたプロジェクトには適切ですが、クリーンな、または「新しい」プロジェクトの場合は、周期的な依存関係が作成されるため、問題が発生します。

注記

- ファイルシステム

file:///path/to/repo/jboss-eap-6.0.0-maven-repository- Apache Web サーバー

http://intranet.acme.com/jboss-eap-6.0.0-maven-repository/- Nexus リポジトリマネージャー

https://intranet.acme.com/nexus/content/repositories/jboss-eap-6.0.0-maven-repository

- テキストエディターでプロジェクトの

pom.xmlファイルを開きます。 - 次のリポジトリ設定を追加します。既にファイルに

<repositories>設定が存在する場合は<repository>要素を追加します。必ず<url>をリポジトリが実存する場所に変更するようにしてください。<repositories> <repository> <id>jboss-eap-repository-group</id> <name>JBoss EAP Maven Repository</name> <url>file:///path/to/repo/jboss-eap-6.0.0-maven-repository/</url> <layout>default</layout> <releases> <enabled>true</enabled> <updatePolicy>never</updatePolicy> </releases> <snapshots> <enabled>true</enabled> <updatePolicy>never</updatePolicy> </snapshots> </repository> </repositories> - 次のプラグインリポジトリ設定を追加します。既にファイルに

<pluginRepositories>設定が存在する場合は<pluginRepository>要素を追加します。<pluginRepositories> <pluginRepository> <id>jboss-eap-repository-group</id> <name>JBoss EAP Maven Repository</name> <url>file:///path/to/repo/jboss-eap-6.0.0-maven-repository/</url> <releases> <enabled>true</enabled> </releases> <snapshots> <enabled>true</enabled> </snapshots> </pluginRepository> </pluginRepositories>

第3章 クラスローディングとモジュール

3.1. はじめに

3.1.1. クラスロードとモジュールの概要

3.1.3. モジュール

- 静的モジュール

- 静的モジュールは、アプリケーションサーバーの

EAP_HOME/modules/ディレクトリに事前定義されます。各サブディレクトリは 1 つのモジュールを表し、1 つまたは複数の JAR ファイルと設定ファイル (module.xml) が含まれます。モジュールの名前は、module.xmlファイルで定義されます。アプリケーションサーバーで提供されるすべての API (Java EE API や JBoss Logging などの他の API を含む) は、静的モジュールとして提供されます。カスタム静的モジュールの作成は、同じサードパーティーライブラリを使用する同じサーバー上に多くのアプリケーションがデプロイされる場合に役立ちます。これらのライブラリを各アプリケーションとバンドルする代わりに、JBoss 管理者はこれらのライブラリが含まれるモジュールを作成およびインストールできます。アプリケーションは、カスタム静的モジュールで明示的な依存関係を宣言できます。 - 動的モジュール

- 動的モジュールは、各 JAR または WAR デプロイメント (または、EAR 内のサブデプロイメント) に対してアプリケーションサーバーによって作成およびロードされます。動的モジュールの名前は、デプロイされたアーカイブの名前から派生されます。デプロイメントはモジュールとしてロードされるため、依存関係を設定でき、他のデプロイメントが依存関係として使用できます。

3.1.4. モジュールの依存関係

例3.1 モジュールの依存関係

- モジュール A がモジュール C への明示的な依存関係を宣言する場合。

- または、モジュール B がモジュール B の依存関係をモジュール C でエクスポートする場合。

3.1.5. デプロイメントでのクラスローディング

- WAR デプロイメント

- WAR デプロイメントは 1 つのモジュールとして考慮されます。

WEB-INF/libディレクトリのクラスはWEB-INF/classesディレクトリにあるクラスと同じように処理されます。war にパッケージされているクラスはすべて、同じクラスローダーでロードされます。 - EAR デプロイメント

- EAR デプロイメントは複数のモジュールで構成されます。これらのモジュールは以下のルールに従って定義されます。

- EAR の

lib/ディレクトリは親モジュールと呼ばれる1つのモジュールです。 - また、EAR 内の各 WAR デプロイメントは1つのモジュールです。

- 同様に、EAR 内の EJB JAR デプロイメントも 1 つのモジュールとなっています。

サブデプロイメントモジュール (EAR 内の WAR、JAR デプロイメント) は、自動的に親モジュールに依存しますが、サブデプロイメント同士が自動的に依存するわけではありません。これは、サブデプロイメントの分離 (subdeployment isolation) と呼ばれ、デプロイメントごとまたはアプリケーションサーバー全体で無効にすることができます。サブデプロイメントモジュール間の明示的な依存関係については、他のモジュールと同じ方法で追加することが可能です。

3.1.6. クラスローディングの優先順位

- 暗黙的な依存性Java EE API などの、JBoss Enterprise Application Platform 6 が自動的に追加する依存性です。こちらの依存性は、一般的な機能や JBoss Enterprise Application Platform 6 が対応する API が含まれているため、優先順位が最も高くなっています。各暗黙的依存性に関する完全な詳細情報は 「暗黙的なモジュール依存関係」 を参照してください。

- 明示的な依存性アプリケーション設定にて手動で追加される依存性です。これらの依存性は、アプリケーションの

MANIFEST.MFファイルや、新しくオプションで追加された JBoss の配備記述子jboss-deployment-structure.xmlファイルを使い追加可能です。明示的な依存性の追加方法については、「デプロイメントへの明示的なモジュール依存関係の追加」 を参照してください。 - ローカルリソースデプロイメント内にパッケージ化されるクラスファイル (例:WAR ファイルの

WEB-INF/classesあるいはWEB-INF/libから) - デプロイメント間の依存性これらは、EAR デプロイメントにある他のデプロイメントの依存関係です。これには、EAR の

libディレクトリーにあるクラス、あるいは他の EJB jar に定義されているクラスが含まれます。

3.1.7. 動的モジュールの名前付け

- WAR および JAR ファイルのデプロイメントは次の形式で名前が付けられます。

deployment.DEPLOYMENT_NAME

例えば、inventory.warのモジュール名はdeployment.inventory.warとなり、store.jarのモジュール名はdeployment.store.jarとなります。 - エンタープライズアーカイブ内のサブデプロイメントは次の形式で名前が付けられます。

deployment.EAR_NAME.SUBDEPLOYMENT_NAME

たとえば、エンタープライズアーカイブaccounts.ear内にあるreports.warのサブデプロイメントのモジュール名はdeployment.accounts.ear.reports.warになります。

3.1.8. jboss-deployment-structure.xml

jboss-deployment-structure.xml は JBoss Enterprise Application Platform 6 の新しいオプションデプロイメント記述子です。このデプロイメント記述子を使用すると、デプロイメントのクラスローディングを制御できます。

EAP_HOME/docs/schema/jboss-deployment-structure-1_2.xsd にあります。

3.2. デプロイメントへの明示的なモジュール依存関係の追加

要件

- モジュール依存関係を追加するソフトウェアプロジェクトが存在する必要があります。

- 依存関係として追加するモジュールの名前を覚えておく必要があります。JBoss Enterprise Application Platform に含まれる静的モジュールのリストは 「含まれるモジュール」 を参照してください。モジュールが他のデプロイメントである場合は 「動的モジュールの名前付け」 を参照してモジュール名を判断してください。

- デプロイメントの

MANIFEST.MFファイルにエントリーを追加します。 jboss-deployment-structure.xmlデプロイメント記述子にエントリーを追加します。

手順3.1 MANIFEST.MF へ依存関係の設定を追加する

MANIFEST.MF ファイルに必要な依存関係エントリを作成することができます。「Maven を使用した MANIFEST.MF エントリーの生成」 を参照してください。

MANIFEST.MFファイルの追加プロジェクトにMANIFEST.MFファイルがない場合、MANIFEST.MFというファイルを作成します。Web アプリケーション (WAR) では、このファイルをMETA-INFディレクトリーに追加します。EJB アーカイブ (JAR) では、META-INFディレクトリーに追加します。依存関係エントリの追加

依存関係モジュール名をコンマで区切り、依存関係エントリーをMANIFEST.MFファイルへ追加します。Dependencies: org.javassist, org.apache.velocity

任意: 依存関係を任意にする

依存関係エントリーのモジュール名にoptionalを付けると、依存関係を任意にすることができます。Dependencies: org.javassist optional, org.apache.velocity

任意: 依存関係のエクスポート

依存関係エントリーのモジュール名にexportを付けると、依存関係をエクスポートすることができます。Dependencies: org.javassist, org.apache.velocity export

手順3.2 jboss-deployment-structure.xml への依存関係設定の追加

jboss-deployment-structure.xmlの追加アプリケーションにjboss-deployment-structure.xmlファイルが存在しない場合は、jboss-deployment-structure.xmlという新しいファイルを作成し、プロジェクトに追加します。このファイルは<jboss-deployment-structure>がルート要素の XML ファイルです。<jboss-deployment-structure> </jboss-deployment-structure>

Web アプリケーション (WAR) では、このファイルをWEB-INFに追加します。EJB アーカイブ (JAR) では、META-INFディレクトリに追加します。依存関係セクションの追加

<deployment>要素をドキュメントルート内に作成し、その中に<dependencies>要素を作成します。モジュール要素の追加

依存関係ノード内に各モジュール依存関係に対するモジュール要素を追加します。name属性をモジュールの名前に設定します。<module name="org.javassist" />

任意: 依存関係を任意にする

値がTRUEのモジュールエントリーにoptional属性を追加すると依存関係を任意にすることができます。この属性のデフォルト値はFALSEです。<module name="org.javassist" optional="TRUE" />

任意: 依存関係のエクスポート

値がTRUEのモジュールエントリーにexport属性を追加すると依存関係をエクスポートできます。この属性のデフォルト値はFALSEです。<module name="org.javassist" export="TRUE" />

例3.2 2 つの依存関係を持つ jboss-deployment-structure.xml

<jboss-deployment-structure>

<deployment>

<dependencies>

<module name="org.javassist" />

<module name="org.apache.velocity" export="TRUE" />

</dependencies>

</deployment>

</jboss-deployment-structure>

3.3. Maven を使用した MANIFEST.MF エントリーの生成

Dependencies エントリーを持つ MANIFEST.MF ファイルを生成することができます。この処理により、依存関係の一覧は自動的に生成されず、pom.xml に指定された詳細が含まれる MANIFEST.MF ファイルのみが作成されます。

要件

- 作業用の Maven プロジェクトが既に存在している必要があります。

- Maven プロジェクトが JAR、EJB、WAR プラグイン (

maven-jar-plugin、maven-ejb-plugin、maven-war-plugin) のいずれかを使用しなければなりません。 - プロジェクトのモジュール依存関係の名前を知っていなければなりません。JBoss Enterprise Application Platform 6 に含まれる静的モジュールの一覧は 「含まれるモジュール」 を参照してください。モジュールが別のデプロイメントにある場合は 「動的モジュールの名前付け」 を参照してモジュール名を判断してください。

手順3.3 モジュール依存関係が含まれる MANIFEST.MF ファイルの生成

設定の追加

プロジェクトのpom.xmlファイルにあるパッケージングプラグイン設定に次の設定を追加します。<configuration> <archive> <manifestEntries> <Dependencies></Dependencies> </manifestEntries> </archive> </configuration>依存関係の一覧表示

モジュール依存関係の一覧を <Dependencies> 要素に追加します。MANIFEST.MFに依存関係を追加する時と同じ形式を使用します。この形式に関する詳細は 「デプロイメントへの明示的なモジュール依存関係の追加」 を参照してください。<Dependencies>org.javassist, org.apache.velocity</Dependencies>

プロジェクトの構築

Maven アセンブリゴールを用いたプロジェクトの構築[Localhost ]$ mvn assembly:assembly

MANIFEST.MF ファイルが最終アーカイブに含まれます。

例3.3 pom.xml の設定されたモジュール依存関係

<plugins>

<plugin>

<groupId>org.apache.maven.plugins</groupId>

<artifactId>maven-war-plugin</artifactId>

<configuration>

<archive>

<manifestEntries>

<Dependencies>org.javassist, org.apache.velocity</Dependencies>

</manifestEntries>

</archive>

</configuration>

</plugin>

</plugins>

3.4. モジュールが暗黙的にロードされないようにする

要件

- モジュール依存関係を除外するソフトウェアプロジェクトが存在する必要があります。

- 除外するモジュール名を知っている必要があります。暗黙的な依存関係のリストや状態については 「暗黙的なモジュール依存関係」 を参照してください。

手順3.4 jboss-deployment-structure.xml への依存関係除外設定の追加

- アプリケーションに

jboss-deployment-structure.xmlファイルが存在しない場合は、jboss-deployment-structure.xmlという新しいファイルを作成し、プロジェクトに追加しあす。このファイルは<jboss-deployment-structure>がルート要素の XML ファイルです。<jboss-deployment-structure> </jboss-deployment-structure>

Web アプリケーション (WAR) では、このファイルをWEB-INFに追加します。EJB アーカイブ (JAR) では、META-INFディレクトリに追加します。 <deployment>要素をドキュメントルート内に作成し、その中に<exclusions>要素を作成します。<deployment> <exclusions> </exclusions> </deployment>

- exclusions 要素内で、除外される各モジュールに対して

<module>要素を追加します。name属性をモジュールの名前に設定します。<module name="org.javassist" />

例3.4 2 つのモジュールの除外

<jboss-deployment-structure>

<deployment>

<exclusions>

<module name="org.javassist" />

<module name="org.dom4j" />

</exclusions>

</deployment>

</jboss-deployment-structure>

3.5. サブシステムをデプロイメントから除外する

ここではサブシステムをデプロイメントより除外するために必要な手順について説明します。jboss-deployment-structure.xml 設定ファイルを編集します。サブシステムの除外はサブシステムの削除と同じ影響がありますが、1 つのデプロイメントのみに適用されます。

手順3.5 サブシステムの除外

- テキストエディターで

jboss-deployment-structure.xmlファイルを開きます。 - 次の XML を <deployment> タグの中に追加します。

<exclude-subsystems> <subsystem name="SUBSYSTEM_NAME" /> </exclude-subsystems>

jboss-deployment-structure.xmlファイルを保存します。

サブシステムが除外されます。サブシステムのデプロイメントユニットプロセッサがデプロイメント上で実行されないようになります。

例3.5 jboss-deployment-structure.xml ファイルの例

<jboss-deployment-structure xmlns="urn:jboss:deployment-structure:1.2">

<ear-subdeployments-isolated>true</ear-subdeployments-isolated>

<deployment>

<exclude-subsystems>

<subsystem name="resteasy" />

</exclude-subsystems>

<exclusions>

<module name="org.javassist" />

</exclusions>

<dependencies>

<module name="deployment.javassist.proxy" />

<module name="deployment.myjavassist" />

<module name="myservicemodule" services="import"/>

</dependencies>

<resources>

<resource-root path="my-library.jar" />

</resources>

</deployment>

<sub-deployment name="myapp.war">

<dependencies>

<module name="deployment.myear.ear.myejbjar.jar" />

</dependencies>

<local-last value="true" />

</sub-deployment>

<module name="deployment.myjavassist" >

<resources>

<resource-root path="javassist.jar" >

<filter>

<exclude path="javassist/util/proxy" />

</filter>

</resource-root>

</resources>

</module>

<module name="deployment.javassist.proxy" >

<dependencies>

<module name="org.javassist" >

<imports>

<include path="javassist/util/proxy" />

<exclude path="/**" />

</imports>

</module>

</dependencies>

</module>

</jboss-deployment-structure>

3.6. クラスローディングとサブデプロイメント

3.6.1. エンタープライズアーカイブのモジュールおよびクラスロード

- 各 WAR および EJB JAR サブデプロイメントはモジュールです。

- EAR アーカイブのルートにある

lib/ディレクトリの内容はモジュールです。これは、親モジュールと呼ばれます。

- WAR サブデプロイメントでは、親モジュールとすべての EJB JAR サブデプロイメントに暗黙的な依存関係が存在します。

- EJB JAR サブデプロイメントでは、親モジュールと他のすべての EJB JAR サブデプロイメントに暗黙的な依存関係が存在します。

重要

MANIFEST.MF ファイルのClass-Path エントリーとして明示的に宣言されない限り、移植可能なアプリケーションがお互いにアクセスできるサブデプロイメントに依存しないことが推奨されます。

3.6.2. サブデプロイメントクラスローダーの分離

3.6.3. EAR 内のサブデプロイメントクラスローダーの分離を無効化する

重要

デプロイメント記述子ファイルの追加

jboss-deployment-structure.xmlデプロイメント記述子ファイルが存在しない場合は EAR のMETA-INFディレクトリへ追加し、次の内容を追加します。<jboss-deployment-structure> </jboss-deployment-structure>

<ear-subdeployments-isolated>要素の追加<ear-subdeployments-isolated>要素が存在しない場合はjboss-deployment-structure.xmlファイルへ追加し、内容がfalseとなるようにします。<ear-subdeployments-isolated>false</ear-subdeployments-isolated>

この EAR デプロイメントに対してサブデプロイメントクラスローダーの分離が無効になります。そのため、EAR のサブデプロイメントは WAR ではないサブデプロイメントごとに自動的な依存関係を持ちます。

3.7. 参考資料

3.7.1. 暗黙的なモジュール依存関係

表3.1 暗黙的なモジュール依存関係

| サブシステム | 常に追加されるモジュール | 条件付きで追加されるモジュール | 条件 |

|---|---|---|---|

| コアサーバー |

|

-

|

-

|

| EE サブシステム |

|

-

|

-

|

| EJB3 サブシステム |

-

|

|

Java EE 6 の仕様で指定されているように、デプロイメント内の有効な場所で

ejb-jar.xml が存在するか、アノテーションベースの EJB が存在すること (例:@Stateless、@Stateful、@MessageDriven など)

|

| JAX-RS (Resteasy) サブシステム |

|

| デプロイメント内に JAX-RS のアノテーションが存在すること |

| JCA サブシステム |

|

| デプロイメントがリソースアダプター (RAR) デプロイメントの場合 |

| JPA (Hibernate) サブシステム |

|

| @PersistenceUnit または @PersistenceContext アノテーションが存在するか、デプロイメント記述子に<persistence-unit-ref> または <persistence-context-ref> が存在すること |

| SAR サブシステム |

-

|

| デプロイメントが SAR アーカイブであること |

| セキュリティサブシステム |

|

-

|

-

|

| Web サブシステム |

-

|

| デプロイメントは WAR アーカイブです。利用されている場合は、JavaServer Faces(JSF) のみが追加されます。 |

| Web サービスサブシステム |

|

-

|

-

|

| Weld (CDI) サブシステム |

-

|

| beans.xml ファイルがデプロイメント内で検出された場合 |

3.7.2. 含まれるモジュール

asm.asmch.qos.cal10ncom.google.guavacom.h2database.h2com.sun.jsf-implcom.sun.jsf-implcom.sun.xml.bindcom.sun.xml.messaging.saajgnu.getoptjavaee.apijavax.activation.apijavax.annotation.apijavax.apijavax.ejb.apijavax.el.apijavax.enterprise.apijavax.enterprise.deploy.apijavax.faces.apijavax.faces.apijavax.inject.apijavax.interceptor.apijavax.jms.apijavax.jws.apijavax.mail.apijavax.management.j2ee.apijavax.persistence.apijavax.resource.apijavax.rmi.apijavax.security.auth.message.apijavax.security.jacc.apijavax.servlet.apijavax.servlet.jsp.apijavax.servlet.jstl.apijavax.transaction.apijavax.validation.apijavax.ws.rs.apijavax.wsdl4j.apijavax.xml.bind.apijavax.xml.jaxp-providerjavax.xml.registry.apijavax.xml.rpc.apijavax.xml.soap.apijavax.xml.stream.apijavax.xml.ws.apijlinenet.sourceforge.cssparsernet.sourceforge.htmlunitnet.sourceforge.nekohtmlnu.xomorg.antlrorg.apache.antorg.apache.commons.beanutilsorg.apache.commons.cliorg.apache.commons.codecorg.apache.commons.collectionsorg.apache.commons.ioorg.apache.commons.langorg.apache.commons.loggingorg.apache.commons.poolorg.apache.cxforg.apache.httpcomponentsorg.apache.james.mime4jorg.apache.log4jorg.apache.neethiorg.apache.santuario.xmlsecorg.apache.velocityorg.apache.ws.scoutorg.apache.ws.securityorg.apache.ws.xmlschemaorg.apache.xalanorg.apache.xercesorg.apache.xml-resolverorg.codehaus.jackson.jackson-core-aslorg.codehaus.jackson.jackson-jaxrsorg.codehaus.jackson.jackson-mapper-aslorg.codehaus.jackson.jackson-xcorg.codehaus.woodstoxorg.dom4jorg.hibernateorg.hibernate.enversorg.hibernate.infinispanorg.hibernate.validatororg.hornetqorg.hornetq.raorg.infinispanorg.infinispan.cachestore.jdbcorg.infinispan.cachestore.remoteorg.infinispan.client.hotrodorg.jacorborg.javassistorg.jaxenorg.jboss.as.aggregateorg.jboss.as.appclientorg.jboss.as.cliorg.jboss.as.clustering.apiorg.jboss.as.clustering.commonorg.jboss.as.clustering.ejb3.infinispanorg.jboss.as.clustering.implorg.jboss.as.clustering.infinispanorg.jboss.as.clustering.jgroupsorg.jboss.as.clustering.serviceorg.jboss.as.clustering.singletonorg.jboss.as.clustering.web.infinispanorg.jboss.as.clustering.web.spiorg.jboss.as.cmporg.jboss.as.connectororg.jboss.as.consoleorg.jboss.as.controllerorg.jboss.as.controller-clientorg.jboss.as.deployment-repositoryorg.jboss.as.deployment-scannerorg.jboss.as.domain-add-userorg.jboss.as.domain-http-error-contextorg.jboss.as.domain-http-interfaceorg.jboss.as.domain-managementorg.jboss.as.eeorg.jboss.as.ee.deploymentorg.jboss.as.ejb3org.jboss.as.embeddedorg.jboss.as.host-controllerorg.jboss.as.jacorborg.jboss.as.jaxrorg.jboss.as.jaxrsorg.jboss.as.jdrorg.jboss.as.jmxorg.jboss.as.jpaorg.jboss.as.jpa.hibernateorg.jboss.as.jpa.hibernateorg.jboss.as.jpa.hibernate.infinispanorg.jboss.as.jpa.openjpaorg.jboss.as.jpa.spiorg.jboss.as.jpa.utilorg.jboss.as.jsr77org.jboss.as.loggingorg.jboss.as.mailorg.jboss.as.management-client-contentorg.jboss.as.messagingorg.jboss.as.modclusterorg.jboss.as.namingorg.jboss.as.networkorg.jboss.as.osgiorg.jboss.as.platform-mbeanorg.jboss.as.pojoorg.jboss.as.process-controllerorg.jboss.as.protocolorg.jboss.as.remotingorg.jboss.as.sarorg.jboss.as.securityorg.jboss.as.serverorg.jboss.as.standaloneorg.jboss.as.threadsorg.jboss.as.transactionsorg.jboss.as.weborg.jboss.as.webservicesorg.jboss.as.webservices.server.integrationorg.jboss.as.webservices.server.jaxrpc-integrationorg.jboss.as.weldorg.jboss.as.xtsorg.jboss.classfilewriterorg.jboss.com.sun.httpserverorg.jboss.common-coreorg.jboss.dmrorg.jboss.ejb-clientorg.jboss.ejb3org.jboss.iiop-clientorg.jboss.integration.ext-contentorg.jboss.interceptororg.jboss.interceptor.spiorg.jboss.invocationorg.jboss.ironjacamar.apiorg.jboss.ironjacamar.implorg.jboss.ironjacamar.jdbcadaptersorg.jboss.jandexorg.jboss.jaxbintrosorg.jboss.jboss-transaction-spiorg.jboss.jsfunit.coreorg.jboss.jtsorg.jboss.jts.integrationorg.jboss.loggingorg.jboss.logmanagerorg.jboss.logmanager.log4jorg.jboss.marshallingorg.jboss.marshalling.riverorg.jboss.metadataorg.jboss.modulesorg.jboss.mscorg.jboss.nettyorg.jboss.osgi.deploymentorg.jboss.osgi.frameworkorg.jboss.osgi.resolverorg.jboss.osgi.spiorg.jboss.osgi.vfsorg.jboss.remoting3org.jboss.resteasy.resteasy-atom-providerorg.jboss.resteasy.resteasy-cdiorg.jboss.resteasy.resteasy-jackson-providerorg.jboss.resteasy.resteasy-jaxb-providerorg.jboss.resteasy.resteasy-jaxrsorg.jboss.resteasy.resteasy-jsapiorg.jboss.resteasy.resteasy-multipart-providerorg.jboss.saslorg.jboss.security.negotiationorg.jboss.security.xacmlorg.jboss.shrinkwrap.coreorg.jboss.staxmapperorg.jboss.stdioorg.jboss.threadsorg.jboss.vfsorg.jboss.weld.apiorg.jboss.weld.coreorg.jboss.weld.spiorg.jboss.ws.apiorg.jboss.ws.commonorg.jboss.ws.cxf.jbossws-cxf-clientorg.jboss.ws.cxf.jbossws-cxf-factoriesorg.jboss.ws.cxf.jbossws-cxf-serverorg.jboss.ws.cxf.jbossws-cxf-transports-httpserverorg.jboss.ws.jaxws-clientorg.jboss.ws.jaxws-jboss-httpserver-httpspiorg.jboss.ws.native.jbossws-native-coreorg.jboss.ws.native.jbossws-native-factoriesorg.jboss.ws.native.jbossws-native-servicesorg.jboss.ws.saaj-implorg.jboss.ws.spiorg.jboss.ws.tools.commonorg.jboss.ws.tools.wsconsumeorg.jboss.ws.tools.wsprovideorg.jboss.xborg.jboss.xnioorg.jboss.xnio.nioorg.jboss.xtsorg.jdomorg.jgroupsorg.joda.timeorg.junitorg.omg.apiorg.osgi.coreorg.picketboxorg.picketlinkorg.python.jython.standaloneorg.scannotation.scannotationorg.slf4jorg.slf4j.extorg.slf4j.implorg.slf4j.jcl-over-slf4jorg.w3c.css.sacsun.jdk

3.7.3. JBoss デプロイメント構造のデプロイメント記述子のリファレンス

- 明示的なモジュール依存関係を定義する。

- 特定の暗黙的な依存関係がローディングされないようにする。

- デプロイメントのリソースより追加モジュールを定義する。

- EAR デプロイメントのサブデプロイメント分離の挙動を変更する。

- EAR のモジュールに追加のリソースルートを追加する。

第4章 グローバル値

4.1. バルブについて

4.2. グローバルバルブについて

4.3. オーセンティケーターバルブについて

org.apache.catalina.authenticator.AuthenticatorBase のサブクラスで、authenticate() メソッドを上書きします。

4.4. Web アプリケーションがバルブを使用するよう設定する

jboss-web.xml デプロイメント記述子で設定する必要があります。

重要

要件

- バルブを作成し、アプリケーションのクラスパスに含める必要があります。これは、バルブをアプリケーションの WAR ファイルにまたは依存関係として追加されたモジュールに含めることにより、実現できます。このようなモジュールの例には、サーバーにインストールされた静的モジュールや EAR アーカイブの

lib/ディレクトリーにある JAR ファイル (WAR が EAR でデプロイされる場合) があります。 - アプリケーションは

jboss-web.xmlデプロイメント記述子を含む必要があります。

手順4.1 ローカルバルブのためにアプリケーションを設定する

バルブ要素を追加する

name と class-name の属性を使用してバルブ要素をアプリケーションのjboss-web.xmlファイルに追加します。name は、バルブの一意の ID であり、class-name はバルブクラスの名前です。<valve name="VALVENAME" class-name="VALVECLASSNAME"> </valve>

特定のパラメーター

バルブでパラメーターを設定できる場合は、各パラメーターのバルブ要素にparam子要素を追加してそれぞれに対して名前と値を指定します。<param name="PARAMNAME" value = "VALUE" />

例4.1 jboss-web.xml バルブ設定

<valve name="clientlimiter" class-name="org.jboss.samplevalves.restrictedUserAgentsValve">

<param name="restricteduseragents" value = "^.*MS Web Services Client Protocol.*$" />

</valve>

4.5. Web アプリケーションがオーセンティケーターバルブを使用するよう設定する

web.xml デプロイメント記述子を設定する必要があります。最も単純なケースでは、web.xml 設定は BASIC 認証を使用した場合と同じです。ただし、of login-config の auth-method 子要素は、設定を実行するバルブの名前に設定されます。

要件

- 認証バルブがすでに作成されている必要があります。

- 認証バルブがグローバルバルブの場合、認証バルブはすでにインストールおよび設定されている必要があります。また、設定された名前を知っている必要があります。

- アプリケーションが使用するセキュリティーレルムのレルム名を知っている必要があります。

手順4.2 アプリケーションがオーセンティケーターバルブを使用するよう設定する

バルブを設定する

ローカルバルブを使用する場合は、jboss-web.xmlデプロイメント記述子で設定する必要があります。「Web アプリケーションがバルブを使用するよう設定する」を参照してください。グローバルバルブを使用する場合、これは不必要です。セキュリティー設定を web.xml に追加する

security-constraint、login-config、security-role などの標準的な要素を使用して、セキュリティー設定をアプリケーションの web.xml ファイルに追加します。login-config 要素で、auth-method の値をオーセンティケーターバルブの名前に設定します。また、realm-name 要素を、アプリケーションが使用している JBoss セキュリティーレルムの名前に設定する必要があります。<login-config> <auth-method>VALVE_NAME</auth-method> <realm-name>REALM_NAME</realm-name> </login-config>

4.6. カスタムバルブを作成する

手順4.3 カスタムバルブを作成する

バルブクラスを作成する

org.apache.catalina.valves.ValveBaseのサブクラスを作成します。package org.jboss.samplevalves; import org.apache.catalina.valves.ValveBase; import org.apache.catalina.connector.Request; import org.apache.catalina.connector.Response; public class restrictedUserAgentsValve extends ValveBase { }呼び出しメソッドを実装する

invoke()メソッドは、このバルブがパイプラインで実行されるときに呼び出されます。要求オブジェクトと応答オブジェクトはパラメーターとして渡されます。ここで、要求と応答の処理と変更を行います。public void invoke(Request request, Response response) { }次のパイプラインステップを呼び出す

呼び出しメソッドが最後に実行する必要があることはパイプラインの次のステップを呼び出し、変更された要求オブジェクトと応答オブジェクトを渡すことです。これは、getNext().invoke()メソッドを使用して行われます。getNext().invoke(request, response);

オプション: パラメーターを指定する

バルブを設定可能にする必要がある場合は、パラメーターを追加してこれを有効にします。これは、インスタンス変数と各パラメーターに対するセッターを追加して行います。private String restrictedUserAgents = null; public void setRestricteduseragents(String mystring) { this.restrictedUserAgents = mystring; }

例4.2 単純なカスタムバルブ

package org.jboss.samplevalves;

import java.io.IOException;

import java.util.regex.Pattern;

import javax.servlet.ServletException;

import org.apache.catalina.valves.ValveBase;

import org.apache.catalina.connector.Request;

import org.apache.catalina.connector.Response;

public class restrictedUserAgentsValve extends ValveBase

{

private String restrictedUserAgents = null;

public void setRestricteduseragents(String mystring)

{

this.restrictedUserAgents = mystring;

}

public void invoke(Request request, Response response) throws IOException, ServletException

{

String agent = request.getHeader("User-Agent");

System.out.println("user-agent: " + agent + " : " + restrictedUserAgents);

if (Pattern.matches(restrictedUserAgents, agent))

{

System.out.println("user-agent: " + agent + " matches: " + restrictedUserAgents);

response.addHeader("Connection", "close");

}

getNext().invoke(request, response);

}

}

第5章 開発者向けのロギング

5.1. はじめに

5.1.1. ロギングについて

5.1.2. JBoss LogManager でサポートされるアプリケーションロギングフレームワーク

- JBoss Logging - JBoss Enterprise Application Platform 6 に含まれています。

- Apache Commons Logging - http://commons.apache.org/logging/

- Simple Logging Facade for Java (SLF4J) - http://www.slf4j.org/

- Apache log4j - http://logging.apache.org/log4j/1.2/

- Java SE Logging (java.util.logging) - http://download.oracle.com/javase/6/docs/api/java/util/logging/package-summary.html

5.1.3. ログレベルについて

TRACE、DEBUG、INFO、WARN、ERROR および FATAL となります。

WARN レベルのログハンドラーは、WARN、ERROR、および FATAL のレベルのメッセージのみを記録します。

5.1.4. サポートされているログレベル

表5.1 サポートされているログレベル

| ログレベル | 値 | 説明 |

|---|---|---|

| FINEST | 300 |

-

|

| FINER | 400 |

-

|

| TRACE | 400 |

アプリケーションの実行状態に関する詳細情報を提供するメッセージに使用します。通常、

TRACE のログメッセージはアプリケーションのデバッグ時のみにキャプチャーされます。

|

| DEBUG | 500 |

アプリケーションの個別の要求またはアクティビティの進捗状況を表示するメッセージに使用します。

DEBUG のログメッセージは通常アプリケーションのデバッグ時のみにキャプチャーされます。

|

| FINE | 500 |

-

|

| CONFIG | 700 |

-

|

| INFO | 800 |

アプリケーションの全体的な進捗状況を示すメッセージに使用します。多くの場合、アプリケーションの起動、シャットダウン、およびその他の主要なライフサイクルイベントに使用されます。

|

| WARN | 900 |

エラーではないが、理想的とは見なされない状況を示すために使用されます。将来的にエラーをもたらす可能性のある状況を示します。

|

| WARNING | 900 |

-

|

| ERROR | 1000 |

発生したエラーの中で、現在のアクティビティや要求の完了を妨げる可能性があるが、アプリケーション実行の妨げにはならないエラーを表示するために使用されます。

|

| SEVERE | 1000 |

-

|

| FATAL | 1100 |

クリティカルなサービス障害やアプリケーションのシャットダウンをもたらしたり、JBoss Enterprise Application Platform 6 のシャットダウンを引き起こす可能性があるイベントを表示するのに使用します。

|

5.1.5. デフォルトのログファイルの場所

表5.2 スタンドアローンサーバー用デフォルトログファイル

| ログファイル | 説明 |

|---|---|

EAP_HOME/standalone/log/boot.log |

サーバールートログ。サーバーの起動に関連するログメッセージが含まれます。

|

EAP_HOME/standalone/log/server.log |

サーバーログ。サーバー起動後のすべてのログメッセージが含まれます。

|

表5.3 管理対象ドメイン用デフォルトログファイル

| ログファイル | 説明 |

|---|---|

EAP_HOME/domain/log/host-controller/boot.log |

ホストコントローラーブートログ。ホストコントローラーの起動に関連するログメッセージが含まれます。

|

EAP_HOME/domain/log/process-controller/boot.log |

プロセスコントローラーブートログ。プロセスコントローラーの起動に関連するログメッセージが含まれます。

|

EAP_HOME/domain/servers/SERVERNAME/log/boot.log |

指定されたサーバーのサーバーブートログ。指定されたサーバーの起動に関連するログメッセージが含まれます。

|

EAP_HOME/domain/servers/SERVERNAME/log/server.log |

指定されたサーバーのサーバーログ。指定されたサーバー起動後のすべてのログメッセージが含まれます。

|

5.2. JBoss ロギングフレームワークを用いたロギング

5.2.1. JBoss Logging について

5.2.2. JBoss ロギングの機能

- 革新的かつ使いやすい「型指定された」ロガーを提供します。

- 国際化および現地化を完全サポートします。翻訳者はプロパティーファイルのメッセージバンドルを使用します。開発者はインターフェースやアノテーションを使用できます。

- 実稼働向けにはビルド時に型指定されたロガーを生成し、開発向けにはランタイムで型指定されたロガーを生成するツール。

5.2.3. JBoss ロギングを使用してアプリケーションにロギングを追加

org.jboss.logging.Logger) を作成し、そのオブジェクトの適切なメソッドを呼び出します。このタスクは、アプリケーションにこのオブジェクトのサポートを追加するために必要な手順を示しています。

要件

- ビルドシステムとして Maven を使用している場合は、JBoss Maven リポジトリーを含めるようプロジェクトが設定されている必要があります。「Maven 設定を使用した JBoss Enterprise Application Platform の Maven リポジトリーの設定」を参照してください。

- JBoss ロギング JAR ファイルがアプリケーションのビルドパスに指定されている必要があります。これを行う方法は、アプリケーションをビルドするのに JBoss Developer Studio を使用するか、Maven を使用するかによって異なります。

- JBoss Developer Studio を使用してビルドする場合、これを行うには JBoss Developer Studio メニューから [Project] -> [Properties] を選択し、[Targeted Runtimes] を選択して、JBoss Enterprise Application Platform 6 のランタイムがチェックされていることを確認します。

- Maven を使用してビルドする場合、これを行うには、次の依存性設定をプロジェクトの

pom.xmlファイルに追加します。<dependency> <groupId>org.jboss.logging</groupId> <artifactId>jboss-logging</artifactId> <version>3.1.2.GA-redhat-1</version> <scope>provided</scope> </dependency>

JAR は、JBoss Enterprise Application Platform 6 がデプロイされたアプリケーションに提供するため、ビルドされたアプリケーションに含める必要はありません。

インポートの追加

使用する JBoss Logging クラスネームスペースに対して import ステートメントを追加します。少なくとも、import org.jboss.logging.Loggerをインポートする必要があります。import org.jboss.logging.Logger;

Logger オブジェクトの作成

org.jboss.logging.Loggerのインスタンスを作成し、静的メソッドLogger.getLogger(Class)を呼び出して初期化します。各クラスに対してこれを単一インスタンス変数として作成することが推奨されます。private static final Logger LOGGER = Logger.getLogger(HelloWorld.class);

ロギングメッセージの追加

Loggerオブジェクトのメソッドへの呼び出しを、ログメッセージを送信するコードに追加します。Loggerオブジェクトには、さまざまなタイプのメッセージに対するさまざまなパラメーターを持つさまざまなメソッドが含まれます。最も使用しやすいものは次のとおりです。debug(Object message)info(Object message)error(Object message)trace(Object message)fatal(Object message)これらのメッセージは、対応するログレベルとmessageパラメーターを文字列として持つログメッセージを送信します。LOGGER.error("Configuration file not found.");JBoss Logging メソッドの完全なリストについては、JBoss Enterprise Application Platform 6 API ドキュメンテーションのorg.jboss.loggingパッケージを参照してください。

例5.1 プロパティーファイルを開くときに JBoss ロギングを使用

import org.jboss.logging.Logger;

public class LocalSystemConfig

{

private static final Logger LOGGER = Logger.getLogger(LocalSystemConfig.class);

public Properties openCustomProperties(String configname) throws CustomConfigFileNotFoundException

{

Properties props = new Properties();

try

{

LOGGER.info("Loading custom configuration from "+configname);

props.load(new FileInputStream(configname));

}

catch(IOException e) //catch exception in case properties file does not exist

{

LOGGER.error("Custom configuration file ("+configname+") not found. Using defaults.");

throw new CustomConfigFileNotFoundException(configname);

}

return props;

}

5.3. ロギングプロファイル

5.3.1. ロギングプロファイルについて

重要

- 一意の名前 (必須)。

- ログハンドラーの数 (いくつでも)。

- ログカテゴリーの数 (いくつでも)。

- ルートロガー (1 つまで)。

重要

5.3.2. アプリケーションにおけるロギングプロファイルの指定

MANIFEST.MF ファイルに指定します。

前提条件

- サーバー上に設定されたロギングプロファイルの名前を認識している必要があります。使用するプロファイルの名前についてはサーバー管理者に問い合わせてください。

手順5.1 ロギングプロファイル設定をアプリケーションへ追加

MANIFEST.MFの編集アプリケーションにMANIFEST.MFファイルがない場合は、以下の内容が含まれるファイルを作成します。NAME は必要なプロファイル名に置き換えてください。Manifest-Version: 1.0 Logging-Profile: NAMEアプリケーションにMANIFEST.MFファイルがある場合は、以下の行を追加し、NAME を必要なプロファイル名に置き換えます。Logging-Profile: NAME

注記

maven-war-plugin を使用している場合、MANIFEST.MF ファイルを src/main/resources/META-INF/ に置き、次の設定を pom.xml ファイルに追加できます。

<plugin>

<artifactId>maven-war-plugin</artifactId>

<configuration>

<archive>

<manifestFile>src/main/resources/META-INF/MANIFEST.MF</manifestFile>

</archive>

</configuration>

</plugin>

第6章 国際化と現地語化

6.1. はじめに

6.1.2. 多言語化について

6.2. JBoss ロギングツール

6.2.1. 概要

6.2.1.1. JBoss ロギングツールの国際化および現地語化

org.jboss.logging アノテーションが付けられたインターフェース内でメソッド定義として作成されます。JBoss ロギングがコンパイル時にインターフェースを実装するため、インターフェースを実装する必要はありません。定義すると、これらのメソッドを使用してコードでメッセージをログに記録したり、例外オブジェクトを取得することが可能です。

6.2.1.2. JBoss ロギングツールのクイックスタート

logging-tools には JBoss ロギングツールの機能を実証する単純な Maven プロジェクトが含まれています。このクイックスタートは本書のコード例で幅広く使用されています。

6.2.1.3. メッセージロガー

@org.jboss.logging.MessageLogger アノテーションが付けられます。

6.2.1.4. メッセージバンドル

@org.jboss.logging.MessageBundle アノテーションが付けられます。

6.2.1.5. 国際化されたログメッセージ

@LogMessage と @Message アノテーションを付ける必要があり、@Message の値属性を使用してログメッセージを指定しなければなりません。国際化されたログメッセージはプロパティーファイルに翻訳を提供するとローカライズされます。

6.2.1.6. 国際化された例外

6.2.1.7. 国際化されたメッセージ

6.2.1.8. 翻訳プロパティーファイル

6.2.1.9. JBoss ロギングツールのプロジェクトコード

@MessageLogger アノテーションの projectCode 属性で定義されます。

6.2.1.10. JBoss ロギングツールのメッセージ ID

@Message アノテーションの id 属性で定義されます。

6.2.2. 国際化されたロガー、メッセージ、例外の作成

6.2.2.1. 国際化されたログメッセージの作成

logging-tools クイックスタートを参照してください。

前提条件

- Maven プロジェクトがすでに存在している必要があります。「JBoss ロギングツールの Maven 設定」を参照してください。

- JBoss ロギングツールに必要な Maven 設定がプロジェクトにある必要があります。

手順6.1 国際化されたログメッセージバンドルの作成

メッセージロガーインターフェースの作成

ログメッセージの定義が含まれるように Java インターフェースをプロジェクトに追加します。定義されるログメッセージに対し、インターフェースにその内容を表す名前を付けます。ログメッセージインターフェースの要件は次の通りです。@org.jboss.logging.MessageLoggerアノテーションが付けられていなければなりません。org.jboss.logging.BasicLoggerを拡張しなければなりません。- このインターフェースを実装する型付きロガーのフィールドをインターフェースが定義する必要があります。

org.jboss.logging.LoggerのgetMessageLogger()メソッドで定義します。

package com.company.accounts.loggers; import org.jboss.logging.BasicLogger; import org.jboss.logging.Logger; import org.jboss.logging.MessageLogger; @MessageLogger(projectCode="") interface AccountsLogger extends BasicLogger { AccountsLogger LOGGER = Logger.getMessageLogger( AccountsLogger.class, AccountsLogger.class.getPackage().getName() ); }メソッド定義の追加

各ログメッセージのインターフェースにメソッド定義を追加します。ログメッセージに対する各メソッドにその内容を表す名前を付けます。各メソッドの要件は次の通りです。- メソッドは

voidを返さなければなりません。 @org.jboss.logging.LogMessageアノテーションが付いていなければなりません。@org.jboss.logging.Messageアノテーションが付いていなければなりません。@org.jboss.logging.Messageの値属性にはデフォルトのログインメッセージが含まれます。翻訳がない場合にこのメッセージが使用されます。

@LogMessage @Message(value = "Customer query failed, Database not available.") void customerQueryFailDBClosed();

デフォルトのログレベルはINFOです。メソッドの呼び出し

メッセージがロギングされなければならない場所にコードのインターフェースメソッドへの呼び出しを追加します。プロジェクトがコンパイルされる時にアノテーションプロセッサーがインターフェースの実装を作成するため、インターフェースの実装を作成する必要はありません。AccountsLogger.LOGGER.customerQueryFailDBClosed();

カスタムのロガーは BasicLogger よりサブクラス化されるため、BasicLoggerのロギングメソッド (debug()やerror()など) を使用することもできます。国際化されていないメッセージをログに記録するため他のロガーを作成する必要はありません。AccountsLogger.LOGGER.error("Invalid query syntax.");

6.2.2.2. 国際化されたメッセージの作成と使用

logging-tools クイックスタートを参照してください。

要件

- JBoss Enterprise Application Platform 6 のリポジトリを使用する作業用の Maven プロジェクトが存在しなければなりません。「Maven 設定を使用した JBoss Enterprise Application Platform の Maven リポジトリーの設定」 を参照してください。

- JBoss ロギングツールの必要な Maven 設定が追加されている必要があります。「JBoss ロギングツールの Maven 設定」 を参照してください。

手順6.2 国際化されたメッセージの作成と使用

例外のインターフェースの作成

JBoss ロギングツールはインターフェースで国際化されたメッセージを定義します。定義されるメッセージに対し、インターフェースにその内容を表す名前を付けます。インターフェースの要件は次の通りです。- パブリックとして宣言される必要があります。

@org.jboss.logging.MessageBundleアノテーションが付けられていなければなりません。- インターフェースと同じ型のメッセージバンドルであるフィールドをインターフェースが定義する必要があります。

@MessageBundle(projectCode="") public interface GreetingMessageBundle { GreetingMessageBundle MESSAGES = Messages.getBundle(GreetingMessageBundle.class); }メソッド定義の追加

各メッセージのインターフェースにメソッド定義を追加します。メッセージに対する各メソッドにその内容を表す名前を付けます。各メソッドの要件は次の通りです。- 型

Stringのオブジェクトを返す必要があります。 @org.jboss.logging.Messageアノテーションが付いていなければなりません。- デフォルトメッセージに

@org.jboss.logging.Messageの値属性が設定されていなければなりません。翻訳がない場合にこのメッセージが使用されます。

@Message(value = "Hello world.") String helloworldString();

呼び出しメソッド

メッセージを取得する必要がある場所でアプリケーションのインターフェースメソッドを呼び出します。System.console.out.println(helloworldString());

6.2.2.3. 国際化された例外の作成

logging-tools クイックスタートを参照してください。

手順6.3 国際化された例外の作成と使用

JBoss ロギングツール設定の追加

JBoss ロギングツールをサポートするために必要なプロジェクト設定を追加します。「JBoss ロギングツールの Maven 設定」を参照してください。例外のインターフェースの作成

JBoss ロギングツールはインターフェースで国際化された例外を定義します。定義される例外に対し、インターフェースにその内容を表す名前を付けます。インターフェースの要件は次の通りです。publicとして宣言される必要があります。@org.jboss.logging.MessageBundleアノテーションが付けられていなければなりません。- インターフェースと同じ型のメッセージバンドルであるフィールドをインターフェースが定義する必要があります。

@MessageBundle(projectCode="") public interface ExceptionBundle { ExceptionBundle EXCEPTIONS = Messages.getBundle(ExceptionBundle.class); }メソッド定義の追加

各例外のインターフェースにメソッド定義を追加します。例外に対する各メソッドにその内容を表す名前を付けます。各メソッドの要件は次の通りです。- 型

ExceptionのオブジェクトまたはExceptionのサブタイプを返す必要があります。 @org.jboss.logging.Messageアノテーションが付いていなければなりません。- デフォルトの例外メッセージに

@org.jboss.logging.Messageの値属性が設定されていなければなりません。翻訳がない場合にこのメッセージが使用されます。 - メッセージ文字列の他にパラメータを必要とするコンストラクターが返された例外にある場合、

@Paramアノテーションを使用してこれらのパラメーターをメソッド定義に提供しなければなりません。パラメーターはコンストラクターと同じ型で同じ順番でなければなりません。

@Message(value = "The config file could not be opened.") IOException configFileAccessError(); @Message(id = 13230, value = "Date string '%s' was invalid.") ParseException dateWasInvalid(String dateString, @Param int errorOffset);

呼び出しメソッド

例外を取得する必要がある場所でコードのインターフェースメソッドを呼び出します。メソッドは例外をスローしませんが、スローできる例外オブジェクトを返します。try { propsInFile=new File(configname); props.load(new FileInputStream(propsInFile)); } catch(IOException ioex) //in case props file does not exist { throw ExceptionBundle.EXCEPTIONS.configFileAccessError(); }

6.2.3. 国際化されたロガー、メッセージ、例外の現地語化

6.2.3.1. Maven で新しい翻訳プロパティーファイルを生成する

logging-tools クイックスタートを参照してください。

前提条件

- 作業用の Maven プロジェクトが既に存在している必要があります。

- JBoss ロギングツールに対してプロジェクトが設定されていなければなりません。

- 国際化されたログメッセージや例外を定義する 1 つ以上のインターフェースがプロジェクトに含まれていなければなりません。

手順6.4 Maven で新しい翻訳プロパティーファイルを生成する

Maven 設定の追加

-AgenereatedTranslationFilePathコンパイラー引数を Maven コンパイラープラグイン設定に追加し、新しいファイルが作成されるパスを割り当てます。<plugin> <groupId>org.apache.maven.plugins</groupId> <artifactId>maven-compiler-plugin</artifactId> <version>2.3.2</version> <configuration> <source>1.6</source> <target>1.6</target> <compilerArgument> -AgeneratedTranslationFilesPath=${project.basedir}/target/generated-translation-files </compilerArgument> <showDeprecation>true</showDeprecation> </configuration> </plugin>上記の設定は Maven プロジェクトのtarget/generated-translation-filesディレクトリに新しいファイルを作成します。プロジェクトの構築

Maven を使用したプロジェクトの構築[Localhost]$ mvn compile

@MessageBundle または @MessageLogger アノテーションが付けられたインターフェースごとに 1 つのプロパティーファイルが作成されます。各インターフェースが宣言される Java パッケージに対応するサブディレクトリに新しいファイルが作成されます。

InterfaceName.i18n_locale_COUNTRY_VARIANT.properties という構文を使用して名前が付けられます。InterfaceName はこのファイルが生成されたインターフェースの名前になります。

6.2.3.2. 国際化されたロガーや例外、メッセージの翻訳

logging-tools クイックスタートを参照してください。

要件

- 作業用の Maven プロジェクトが既に存在している必要があります。

- JBoss ロギングツールに対してプロジェクトが設定されていなければなりません。

- 国際化されたログメッセージや例外を定義する 1 つ以上のインターフェースがプロジェクトに含まれていなければなりません。

- テンプレート翻訳プロパティーファイルを生成するようプロジェクトが設定されている必要があります。

手順6.5 国際化されたロガーや例外、メッセージの翻訳

テンプレートプロパティーファイルの生成

mvn compileコマンドを実行し、テンプレート翻訳プロパティーファイルを作成します。プロジェクトへのテンプレートファイルの追加

翻訳したいインターフェースのテンプレートを、テンプレートが作成されたディレクトリからプロジェクトのsrc/main/resourcesディレクトリへコピーします。プロパティーファイルは翻訳するインターフェースと同じパッケージに存在しなければなりません。コピーしたテンプレートファイルの名前変更

GreeterLogger.i18n_fr_FR.propertiesのように、含まれる翻訳に応じてテンプレートファイルのコピーの名前を変更します。テンプレートの内容の翻訳

新しい翻訳プロパティーファイルを編集し、適切な翻訳が含まれるようにします。# Level: Logger.Level.INFO # Message: Hello message sent. logHelloMessageSent=Bonjour message envoyé.

実行された各バンドルの各翻訳に対して手順の 2、3、4 を繰り返します。

target/generated-sources/annotations/ で確認できます。

6.2.4. 国際化されたログメッセージのカスタマイズ

6.2.4.1. ログメッセージへのメッセージ IDとプロジェクトコードの追加

logging-tools クイックスタートを参照してください。

要件

- 国際化されたログメッセージを持つプロジェクトが存在する必要があります。「国際化されたログメッセージの作成」を参照してください。

- 使用するプロジェクトコードを認識する必要があります。プロジェクトコードを 1 つ使用することも、各インターフェースに異なるコードを定義することも可能です。

手順6.6 メッセージ ID とプロジェクトコードをログメッセージに追加する

インターフェースのプロジェクトコードを指定します。

カスタムのロガーインターフェースに付けられる@MessageLoggerアノテーションの projectCode 属性を使用してプロジェクトコードを指定します。インターフェースに定義されるすべてのメッセージがこのプロジェクトコードを使用します。@MessageLogger(projectCode="ACCNTS") interface AccountsLogger extends BasicLogger { }メッセージ ID の指定

メッセージを定義するメソッドに付けられる @Message アノテーションの id 属性を使用して各メッセージに対してメッセージ ID を指定します。@LogMessage @Message(id=43, value = "Customer query failed, Database not available.") void customerQueryFailDBClosed();

10:55:50,638 INFO [com.company.accounts.ejb] (MSC service thread 1-4) ACCNTS000043: Customer query failed, Database not available.

6.2.4.2. メッセージのログレベル設定

INFO です。ロギングメソッドに付けられた @LogMessage アノテーションの level 属性を用いて異なるログレベルを指定することが可能です。

手順6.7 メッセージのログレベルの指定

level 属性の指定

ログメッセージメソッド定義の@LogMessageアノテーションにlevel属性を追加します。ログレベルの割り当て

このメッセージに対するログレベルの値をlevel属性に割り当てます。levelに有効な値はorg.jboss.logging.Logger.Levelに定義される 6 つの列挙定数であるDEBUG、ERROR、FATAL、INFO、TRACE、WARNになります。Import org.jboss.logging.Logger.Level; @LogMessage(level=Level.ERROR) @Message(value = "Customer query failed, Database not available.") void customerQueryFailDBClosed();

ERROR レベルのログメッセージが作成されます。

10:55:50,638 ERROR [com.company.app.Main] (MSC service thread 1-4) Customer query failed, Database not available.

6.2.4.3. パラメーターによるログメッセージのカスタマイズ

手順6.8 パラメーターによるログメッセージのカスタマイズ

メソッド定義へパラメーターを追加する

すべての型のパラメーターをメソッド定義に追加することができます。型に関係なくパラメーターの String 表現がメッセージに表示されます。ログメッセージへパラメーター参照を追加する

参照は明示的なインデックスか通常のインデックスを使用できます。- 通常のインデックスを使用するには、各パラメーターを表示したいメッセージ文字列に

%s文字を挿入します。%sの最初のインスタンスにより最初のパラメーターが挿入され、2 番目のインスタンスにより 2 番目のパラメーターが挿入されます。 - 明示的なインデックスを使用するには、文字

%{#}をメッセージに挿入します。# は表示したいパラメーターの数に置き換えます。

重要

例6.1 通常のインデックスを使用したメッセージパラメーター

@LogMessage(level=Logger.Level.DEBUG) @Message(id=2, value="Customer query failed, customerid:%s, user:%s") void customerLookupFailed(Long customerid, String username);

例6.2 明示的なインデックスを使用したメッセージパラメーター

@LogMessage(level=Logger.Level.DEBUG)

@Message(id=2, value="Customer query failed, customerid:%{1}, user:%{2}")

void customerLookupFailed(Long customerid, String username);

6.2.4.4. ログメッセージの原因として例外を指定する

Throwable 型とするか、サブクラスのいずれかに @Cause アノテーションを付ける必要があります。このパラメーターは、他のパラメーターのようにログメッセージで参照することはできず、ログメッセージの後に表示されます。

手順6.9 ログメッセージの原因として例外を指定する

パラメーターの追加

Throwable型のパラメーターまたはサブクラスをメソッドに追加します。@Message(id=404, value="Loading configuration failed. Config file:%s") void loadConfigFailed(Exception ex, File file);

アノテーションの追加

パラメーターに@Causeアノテーションを追加します。import org.jboss.logging.Cause @Message(value = "Loading configuration failed. Config file: %s") void loadConfigFailed(@Cause Exception ex, File file);

メソッドの呼び出し

コードでメソッドが呼び出されると、正しい型のオブジェクトが渡され、ログメッセージの後に表示されます。try { confFile=new File(filename); props.load(new FileInputStream(confFile)); } catch(Exception ex) //in case properties file cannot be read { ConfigLogger.LOGGER.loadConfigFailed(ex, filename); }コードがFileNotFoundException型の例外をスローした場合、上記コード例の出力は次のようになります。10:50:14,675 INFO [com.company.app.Main] (MSC service thread 1-3) Loading configuration failed. Config file: customised.properties java.io.FileNotFoundException: customised.properties (No such file or directory) at java.io.FileInputStream.open(Native Method) at java.io.FileInputStream.<init>(FileInputStream.java:120) at com.company.app.demo.Main.openCustomProperties(Main.java:70) at com.company.app.Main.go(Main.java:53) at com.company.app.Main.main(Main.java:43)

6.2.5. 国際化された例外のカスタマイズ

6.2.5.1. メッセージ ID とプロジェクトコードを例外メッセージに追加する

要件

- 国際化された例外を持つプロジェクトが存在する必要があります。「国際化された例外の作成」を参照してください。

- 使用するプロジェクトコードを認識する必要があります。プロジェクトコードを 1 つ使用することも、各インターフェースに異なるコードを定義することも可能です。

手順6.10 メッセージ ID とプロジェクトコードを例外メッセージに追加する

プロジェクトコードの指定

例外バンドルインターフェースに付けられる@MessageBundleアノテーションのprojectCode属性を使用してプロジェクトコードを指定します。インターフェースに定義されるすべてのメッセージがこのプロジェクトコードを使用します。@MessageBundle(projectCode="ACCTS") interface ExceptionBundle { ExceptionBundle EXCEPTIONS = Messages.getBundle(ExceptionBundle.class); }メッセージ ID の指定

例外を定義するメソッドに付けられる@Messageアノテーションのid属性を使用して各例外に対してメッセージ ID を指定します。@Message(id=143, value = "The config file could not be opened.") IOException configFileAccessError();

重要

例6.3 国際化された例外の作成

@MessageBundle(projectCode="ACCTS")

interface ExceptionBundle

{

ExceptionBundle EXCEPTIONS = Messages.getBundle(ExceptionBundle.class);

@Message(id=143, value = "The config file could not be opened.")

IOException configFileAccessError();

}

throw ExceptionBundle.EXCEPTIONS.configFileAccessError();

Exception in thread "main" java.io.IOException: ACCTS000143: The config file could not be opened. at com.company.accounts.Main.openCustomProperties(Main.java:78) at com.company.accounts.Main.go(Main.java:53) at com.company.accounts.Main.main(Main.java:43)

6.2.5.2. パラメーターによる例外メッセージのカスタマイズ

手順6.11 パラメーターによる例外メッセージのカスタマイズ

メソッド定義へパラメーターを追加する

すべての型のパラメーターをメソッド定義に追加することができます。型に関係なくパラメーターのString表現がメッセージに表示されます。例外メッセージへパラメーター参照を追加する

参照は明示的なインデックスか通常のインデックスを使用できます。- 通常のインデックスを使用するには、各パラメーターを表示したいメッセージ文字列に

%s文字を挿入します。%sの最初のインスタンスにより最初のパラメーターが挿入され、2 番目のインスタンスにより 2 番目のパラメーターが挿入されます。 - 明示的なインデックスを使用するには、文字

%{#}をメッセージに挿入します。#は表示したいパラメーターの数に置き換えます。

明示的なインデックスを使用すると、メッセージのパラメーター参照の順番がメソッドで定義される順番とは異なるようになります。これは、異なるパラメーターの順番が必要な翻訳メッセージで重要になります。

重要

@Cause アノテーションが付けられたパラメーターはパラメーターの数には含まれません。

例6.4 通常のインデックスを使用

@Message(id=143, value = "The config file %s could not be opened.") IOException configFileAccessError(File config);

例6.5 明示的なインデックスを使用

@Message(id=143, value = "The config file %{1} could not be opened.")

IOException configFileAccessError(File config);

6.2.5.3. 別の例外の原因として 1 つの例外を指定する

手順6.12 別の例外の原因として 1 つの例外を指定する

パラメーターの追加

Throwable型のパラメーターまたはサブクラスをメソッドに追加します。@Message(id=328, value = "Error calculating: %s.") ArithmeticException calculationError(Throwable cause, String msg);

アノテーションの追加

パラメーターに@Causeアノテーションを追加します。import org.jboss.logging.Cause @Message(id=328, value = "Error calculating: %s.") ArithmeticException calculationError(@Cause Throwable cause, String msg);

メソッドの呼び出し

例外オブジェクトを取得するためインターフェースメソッドを呼び出します。キャッチした例外を原因として使用し、キャッチブロックより新しい例外をスローするのが最も一般的なユースケースになります。try { ... } catch(Exception ex) { throw ExceptionBundle.EXCEPTIONS.calculationError( ex, "calculating payment due per day"); }

例6.6 別の例外の原因として 1 つの例外を指定する

@MessageBundle(projectCode = "TPS")

interface CalcExceptionBundle

{

CalcExceptionBundle EXCEPTIONS = Messages.getBundle(CalcExceptionBundle.class);

@Message(id=328, value = "Error calculating: %s.")

ArithmeticException calcError(@Cause Throwable cause, String value);

}

int totalDue = 5;

int daysToPay = 0;

int amountPerDay;

try

{

amountPerDay = totalDue/daysToPay;

}

catch (Exception ex)

{

throw CalcExceptionBundle.EXCEPTIONS.calcError(ex, "payments per day");

}

Exception in thread "main" java.lang.ArithmeticException: TPS000328: Error calculating: payments per day. at com.company.accounts.Main.go(Main.java:58) at com.company.accounts.Main.main(Main.java:43) Caused by: java.lang.ArithmeticException: / by zero at com.company.accounts.Main.go(Main.java:54) ... 1 more

6.2.6. 参考資料

6.2.6.1. JBoss ロギングツールの Maven 設定

pom.xml ファイルのプロジェクトの設定を次のように変更する必要があります。

pom.xml ファイルの例については、logging-tools クイックスタートを参照してください。

- プロジェクトに対して JBoss Maven リポジトリが有効になっている必要があります。「Maven 設定を使用した JBoss Enterprise Application Platform の Maven リポジトリーの設定」 を参照してください。

jboss-loggingとjboss-logging-processorの Maven 依存関係を追加する必要があります。これらの依存関係は両方 JBoss Enterprise Application Platform 6 で使用可能であるため、各依存関係の scope 要素を次のようにprovidedに設定できます。<dependency> <groupId>org.jboss.logging</groupId> <artifactId>jboss-logging-processor</artifactId> <version>1.0.0.Final</version> <scope>provided</scope> </dependency> <dependency> <groupId>org.jboss.logging</groupId> <artifactId>jboss-logging</artifactId> <version>3.1.0.GA</version> <scope>provided</scope> </dependency>

maven-compiler-pluginのバージョンは2.2以上である必要があり、1.6のターゲットソースおよび生成されたソースに対して設定する必要があります。<plugin> <groupId>org.apache.maven.plugins</groupId> <artifactId>maven-compiler-plugin</artifactId> <version>2.3.2</version> <configuration> <source>1.6</source> <target>1.6</target> </configuration> </plugin>

6.2.6.2. 翻訳プロパティーファイルの形式

java.util.Properties クラスのドキュメントに記載されている単純な行指向の key=value ペア形式です。

InterfaceName.i18n_locale_COUNTRY_VARIANT.properties

InterfaceNameは翻訳が適用されるインターフェースの名前です。locale、COUNTRY、およびVARIANTは翻訳が適用される地域設定を識別します。localeは ISO-639 言語コードを使用して言語を指定し、COUNTRYは ISO-3166 国名コードを使用して国を指定します。COUNTRYは任意です。VARIANTは特定のオペレーティングシステムやブラウザーのみに適用される翻訳を識別するために使用される任意の識別子です。

例6.7 翻訳プロパティーファイルの例

GreeterService.i18n_fr_FR_POSIX.properties

# Level: Logger.Level.INFO # Message: Hello message sent. logHelloMessageSent=Bonjour message envoyé.

6.2.6.3. JBoss ロギングツールのアノテーションに関する参考資料

表6.1 JBoss ロギングツールのアノテーション

| アノテーション | ターゲット | 説明 | 属性 |

|---|---|---|---|

@MessageBundle | インターフェース |

インターフェースをメッセージバンドルとして定義します。

| projectCode |

@MessageLogger | インターフェース |

インターフェースをメッセージロガーとして定義します。

| projectCode |

@Message | メソッド |

メッセージバンドルとメッセージロガーで使用できます。メッセージロガーでは、多言語化されたロガーとしてメソッドを定義します。メッセージバンドルでは、多言語化された文字列または例外オブジェクトを返すメソッドとして定義します。

| value、id |

@LogMessage | メソッド |