セキュリティガイド

JBoss Enterprise Application Platform 5 のユーザー向け

エディッション 5.1.2

Anil Saldhana

JBoss Security Lead

Jaikiran Pai

Marcus Moyses

Peter Skopek

Stephan Mueller

概要

パート I. セキュリティの概要

注記

第1章 Java EE の宣言型セキュリティの概要

ejb-jar.xml と web. xml デプロイメント記述子を使用して、エンタープライズアプリケーションの EJB と Web コンポーネントへのアクセスをセキュアにします。次項では様々なセキュリティ要素の目的と使用方法について見ていきます。

1.1. セキュリティ参照

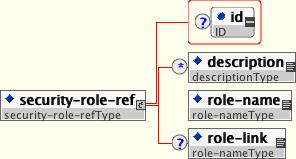

図1.1 <security-role-ref> 要素

role-nameType 属性値を isCallerInRole(String) メソッドへの引数として使用していることを宣言します。isCallerInRole メソッドを使用することで、コンポーネントは呼び出し側が <security-role-ref> または <role-name> 要素で宣言されたロールにあるか検証できます。<role-name> 要素値は <role-link> 要素を通じて <security-role> 要素にリンクする必要があります。isCallerInRole の一般的な使用方法は、ロールベースの <method-permissions> 要素を使用して定義できないセキュリティ確認を実行することです。

例1.1 ejb-jar.xml 記述子の一部

<!-- A sample ejb-jar.xml fragment -->

<ejb-jar>

<enterprise-beans>

<session>

<ejb-name>ASessionBean</ejb-name>

...

<security-role-ref>

<role-name>TheRoleICheck</role-name>

<role-link>TheApplicationRole</role-link>

</security-role-ref>

</session>

</enterprise-beans>

...

</ejb-jar>

注記

例1.2 web.xml 記述子の一部

<web-app>

<servlet>

<servlet-name>AServlet</servlet-name>

...

<security-role-ref>

<role-name>TheServletRole</role-name>

<role-link>TheApplicationRole</role-link>

</security-role-ref>

</servlet>

...

</web-app>

1.2. セキュリティアイデンティティ

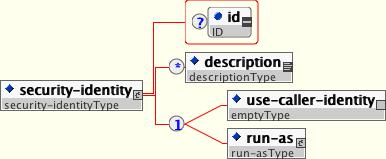

図1.2 security-identity 要素

EJBContext.getCallerPrincipal() メソッドで見られるように変更することはありません。むしろ呼び出し側のセキュリティロールは <run-as> または <role-name> 要素値によって指定される単一のロールに設定されます。

<!-- A sample ejb-jar.xml fragment -->

<ejb-jar>

<enterprise-beans>

<session>

<ejb-name>ASessionBean</ejb-name>

<!-- ... -->

<security-identity>

<use-caller-identity/>

</security-identity>

</session>

<session>

<ejb-name>RunAsBean</ejb-name>

<!-- ... -->

<security-identity>

<run-as>

<description>A private internal role</description>

<role-name>InternalRole</role-name>

</run-as>

</security-identity>

</session>

</enterprise-beans>

<!-- ... -->

</ejb-jar>

anonymous という名前のプリンシパルがすべての発信呼び出しに割り当てられます。別のプリンシパルにその呼び出しを関連付けたい場合は、jboss.xml ファイルの Bean と <run-as-principal> を関連付ける必要があります。次の例では internal という名前のプリンシパルを前述の例からの RunAsBean と関連付けます。

<session>

<ejb-name>RunAsBean</ejb-name>

<security-identity>

<run-as-principal>internal</run-as-principal>

</security-identity>

</session>

web.xml ファイルのサーブレット定義でも使用できます。次の例では ロール InternalRole をサーブレットに割り当てる方法を示しています。

<servlet>

<servlet-name>AServlet</servlet-name>

<!-- ... -->

<run-as>

<role-name>InternalRole</role-name>

</run-as>

</servlet>

principal と関連付けられます。<run-as-principal> 要素は run-as ロールと合う特定のプリンシパルを割り当てるため jboss-web.xml ファイルで使用できます。次の例では internal という名前のプリンシパルを上記のサーブレットと関連付ける方法を示しています。

<servlet>

<servlet-name>AServlet</servlet-name>

<run-as-principal>internal</run-as-principal>

</servlet>

1.3. セキュリティロール

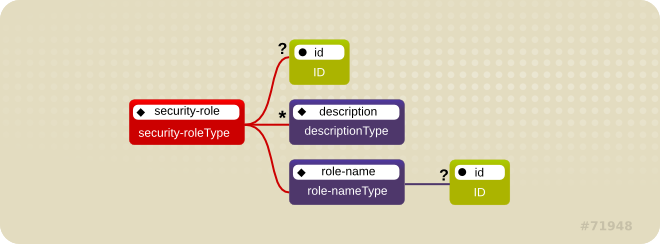

図1.3 <security-role> 要素

ejb-jar.xml ファイルの <security-role> の使用方法について説明しています。

例1.3 ejb-jar.xml 記述子の一部

<!-- A sample ejb-jar.xml fragment -->

<ejb-jar>

<!-- ... -->

<assembly-descriptor>

<security-role>

<description>The single application role</description>

<role-name>TheApplicationRole</role-name>

</security-role>

</assembly-descriptor>

</ejb-jar>

例1.4 web.xml 記述子の一例

<!-- A sample web.xml fragment -->

<web-app>

<!-- ... -->

<security-role>

<description>The single application role</description>

<role-name>TheApplicationRole</role-name>

</security-role>

</web-app>

1.4. EJB メソッドパーミッション

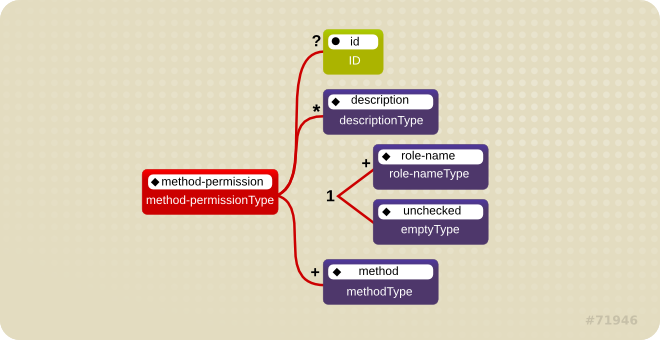

図1.4 <method-permission> 要素

exclude-list にデフォルト設定するのと同等です。

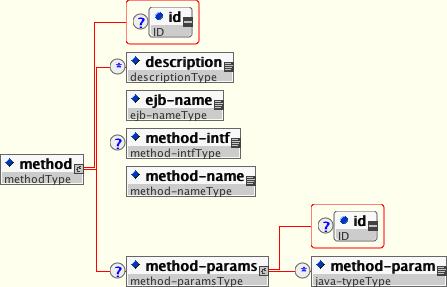

図1.5 <method> 要素

<method>

<ejb-name>EJBNAME</ejb-name>

<method-name>*</method-name>

</method>

<method>

<ejb-name>EJBNAME</ejb-name>

<method-name>METHOD</method-name>

</method>

<method>

<ejb-name>EJBNAME</ejb-name>

<method-name>METHOD</method-name>

<method-params>

<method-param>PARAMETER_1</method-param>

<!-- ... -->

<method-param>PARAMETER_N</method-param>

</method-params>

</method>

例1.5 <method-permission> 要素の使用方法

<ejb-jar>

<assembly-descriptor>

<method-permission>

<description>The employee and temp-employee roles may access any

method of the EmployeeService bean </description>

<role-name>employee</role-name>

<role-name>temp-employee</role-name>

<method>

<ejb-name>EmployeeService</ejb-name>

<method-name>*</method-name>

</method>

</method-permission>

<method-permission>

<description>The employee role may access the findByPrimaryKey,

getEmployeeInfo, and the updateEmployeeInfo(String) method of

the AardvarkPayroll bean </description>

<role-name>employee</role-name>

<method>

<ejb-name>AardvarkPayroll</ejb-name>

<method-name>findByPrimaryKey</method-name>

</method>

<method>

<ejb-name>AardvarkPayroll</ejb-name>

<method-name>getEmployeeInfo</method-name>

</method>

<method>

<ejb-name>AardvarkPayroll</ejb-name>

<method-name>updateEmployeeInfo</method-name>

<method-params>

<method-param>java.lang.String</method-param>

</method-params>

</method>

</method-permission>

<method-permission>

<description>The admin role may access any method of the

EmployeeServiceAdmin bean </description>

<role-name>admin</role-name>

<method>

<ejb-name>EmployeeServiceAdmin</ejb-name>

<method-name>*</method-name>

</method>

</method-permission>

<method-permission>

<description>Any authenticated user may access any method of the

EmployeeServiceHelp bean</description>

<unchecked/>

<method>

<ejb-name>EmployeeServiceHelp</ejb-name>

<method-name>*</method-name>

</method>

</method-permission>

<exclude-list>

<description>No fireTheCTO methods of the EmployeeFiring bean may be

used in this deployment</description>

<method>

<ejb-name>EmployeeFiring</ejb-name>

<method-name>fireTheCTO</method-name>

</method>

</exclude-list>

</assembly-descriptor>

</ejb-jar>

1.5. エンタープライズ Bean セキュリティアノテーション

@DeclareRoles- コードで宣言される各セキュリティロールを宣言します。ロールの設定に関する詳細は 『Java EE 5 Tutorial』 Declaring Security Roles Using Annotations を参照してください。

@RolesAllowed,@PermitAll, and@DenyAll- アノテーションに対してメソッドパーミッションを指定します。アノテーションメソッドパーミッションの設定に関する詳細は 『Java EE 5 Tutorial』 Specifying Method Permissions Using Annotations を参照してください。

@RunAs- コンポーネントの伝播したセキュリティアイデンティティを設定します。アノテーションを使用した伝播したセキュリティアイデンティティの設定についての詳細は 『Java EE 5 Tutorial』 Configuring a Component’s Propagated Security Identity を参照してください。

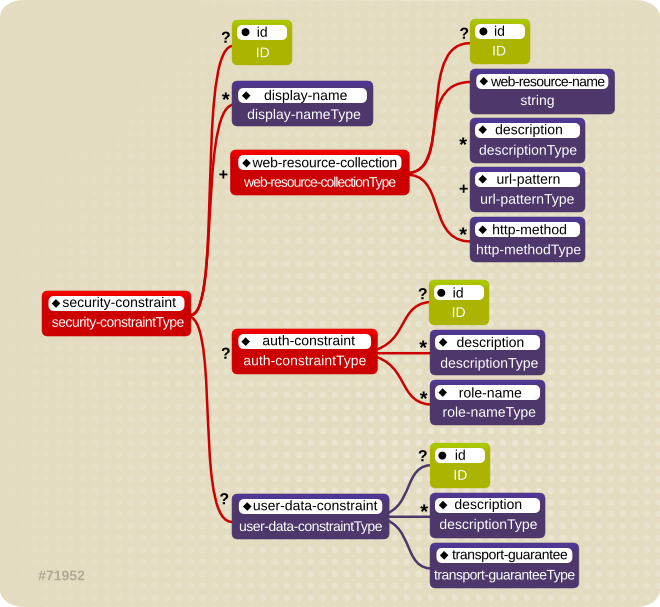

1.6. Web コンテンツのセキュリティ制約

web.xml security-constraint 要素を使用して宣言されます。

図1.6 <security-constraint> 要素

NONE、INTEGRAL、CONFIDENTIAL になります。NONE の値は、アプリケーションはどのトランスポートの保証も必要としないことを意味します。INTEGRAL の値は、アプリケーションでは伝送中に変化不可能な方法でクライアントとサーバー間で送信されたデータが送信される必要があることを意味します。CONFIDENTIAL の値は、アプリケーションでは他のエンティティが送信のコンテンツを監視しない方法でデータが送信される必要があることを意味します。ほとんどの場合、INTEGRAL か CONFIDENTIAL のフラグがあると SSL の使用が必要になります。

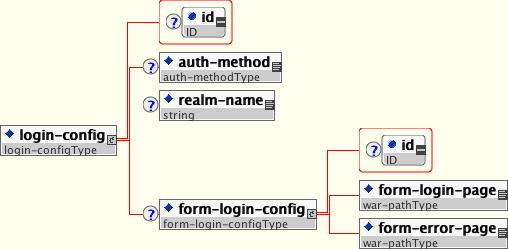

図1.7 <login-config> 要素

BASIC、DIGEST、FORM、CLIENT-CERT です。<realm-name> 子要素は HTTP ベーシックおよびダイジェスト認証で使用するレルム名を指定します。<form-login-config> 子要素はフォームベースのログインで使用されるエラーページだけでなくログインも指定します。<auth-method> 値が FORM でない場合は、form-login-config とその子要素は無視されます。

/restricted パスにあるすべての URL が AuthorizedUser ロールを必要とすることを示しています。必要となるトランスポートの保証はなく、ユーザーアイデンティティの取得に使用される認証メソッドは BASIC HTTP 認証になります。

例1.6 web.xml 記述子の一部

<web-app>

<!-- ... -->

<security-constraint>

<web-resource-collection>

<web-resource-name>Secure Content</web-resource-name>

<url-pattern>/restricted/*</url-pattern>

</web-resource-collection>

<auth-constraint>

<role-name>AuthorizedUser</role-name>

</auth-constraint>

<user-data-constraint>

<transport-guarantee>NONE</transport-guarantee>

</user-data-constraint>

</security-constraint>

<!-- ... -->

<login-config>

<auth-method>BASIC</auth-method>

<realm-name>The Restricted Zone</realm-name>

</login-config>

<!-- ... -->

<security-role>

<description>The role required to access restricted content </description>

<role-name>AuthorizedUser</role-name>

</security-role>

</web-app>

1.7. フォームベースの認証を有効にする

web.xml の <login-config> 要素の <auth-method>FORM</auth-method> を含めることにより定義されます。ログインページとエラーページは以下のとおり <login-config> でも定義されます。

<login-config>

<auth-method>FORM</auth-method>

<form-login-config>

<form-login-page>/login.html</form-login-page>

<form-error-page>/error.html</form-error-page>

</form-login-config>

</login-config>FormAuthenticator を使用して、ユーザーを適切なページへ移動します。JBoss Enterprise Application Platform はセッションプールを管理することで、認証情報が各要求に対して存在する必要はありません。 FormAuthenticator が要求を受け取る場合、既存のセッションに対し org.apache.catalina.session.Manager をクエリします。セッションが存在しない場合は、新しいセッションが作成されます。その後、FormAuthenticator がセッションの資格情報を検証します。

注記

/dev/urandom (Linux) から取得され、MD5 でハッシュされます。セッションアイデンティティの作成時にそれが一意であることを確認します。

JSESSIONID と呼ばれます。その値はセッションアイデンティティの HEX 文字列です。このクッキーは非永続と設定されます。これはクライアント側ではブラウザが存在する場合は削除されることを意味します。サーバー側ではセッションは非アクティブの時間が 60 秒を越えると期限切れになり、その時にセッションオブジェクトと資格情報が削除されます。

FormAuthenticator は要求をキャッシュし、必要であれば新しいセッションを作成し、ユーザーを login-config で定義されたログインページに再移動させます (前回の例のコードでは、ログインページは login.html です)。次に、ユーザーは提供されている HTML フォームにユーザー名とパスワードを入力します。ユーザー名とパスワードは j_security_check フォームアクションにより FormAuthenticator に渡されます。

FormAuthenticator は Web アプリケーションコンテキストに接続されるレルムに対してユーザー名とパスワードを認証します。JBoss Enterprise Application Platform では、レルムは JBossWebRealm になります。認証が成功すると、FormAuthenticator はキャッシュから保存した要求を取得し、ユーザーを元の要求に再移動させます。

注記

/j_security_check で終わり、少なくとも j_username と j_password パラメータが存在しているときだけです。

1.8. 宣言型セキュリティを有効にする

第2章 JAAS の概略

2.1. JAAS コアクラス

Subject(javax.security.auth.Subject)Principal(java.security.Principal)

Callback(javax.security.auth.callback.Callback)CallbackHandler(javax.security.auth.callback.CallbackHandler)Configuration(javax.security.auth.login.Configuration)LoginContext(javax.security.auth.login.LoginContext)LoginModule(javax.security.auth.spi.LoginModule)

2.1.1. サブジェクトとプリンシパルクラス

Subject のクラスは JAAS の中心クラスです。Subject は人やサービスなど単一のエンティティの情報を表します。情報はエンティティのプリンシパル、パブリックの資格情報、プライベートの資格情報などに渡ります。JAAS API は既存の Java 2 java.security.Principal インターフェースを使用して、プリンシパルを表します。プリンシパルは基本的に入力された名前になります。

public Set getPrincipals() {...}

public Set getPrincipals(Class c) {...}

getPrincipals() はサブジェクトに含まれるすべてのプリンシパルを返します。getPrincipals(Class c) はクラス c のインスタンスまたはそのサブクラスのひとつであるプリンシパルのみを返します。サブジェクトに一致するプリンシパルがない場合は空のセットが返されます。

java.security.acl.Group インターフェースは java.security.Principal のサブインターフェースであるため、プリンシパルのセットのインスタンスは他のプリンシパルやプリンシパルのグループの論理グループを表します。

2.1.2. サブジェクトの認証

- アプリケーションは

LoginContextのインスタンスを作成し、ログイン設定の名前とCallbackHandlerを渡して、設定LoginModuleで必要とされるとおりCallbackオブジェクトを追加します。 LoginContextは、名前付きログイン設定に含まれているすべてのLoginModulesをロードするようConfigurationと確認します。そうした名前付き設定が存在しない場合は、other設定がデフォルトとして使用されます。- アプリケーションが

LoginContext.loginメソッドを呼び出します。 - ログインメソッドはロードされたすべての

LoginModuleを呼び出します。各LoginModuleはサブジェクトの認証を試行するため、関連付けられたCallbackHandlerでハンドルメソッドを呼び出し、認証プロセスに必要な情報を取得します。必要な情報はCallbackオブジェクトのアレイの形式でハンドルメソッドに渡されます。成功すると、LoginModuleは関連のプリンシパルと資格情報をサブジェクトに関連付けします。 LoginContextはアプリケーションに認証状態を返します。ログインメソッドからの返されると成功となります。ログインメソッドによって LoginException がスローされると失敗となります。- 認証が成功したら、アプリケーションは

LoginContext.getSubjectメソッドを使用して認証されたサブジェクトを取得します。 - サブジェクトの認証が完了した後に

LoginContext.logoutメソッドを呼び出すと、ログインメソッドによりサブジェクトに関連付けられたすべてのプリンシパルと関連情報を削除することができます。

LoginContext クラスは認証しているサブジェクトに基本メソッドを提供し、基礎となる認証技術に依存しないアプリケーションを開発する方法を提供します。LoginContext は特定のアプリケーション向けに設定された認証サービスを決定するよう Configuration と確認します。LoginModule クラスは認証サービスを表します。そのため、アプリケーション自体を変更することなくログインモジュールをアプリケーションにプラグインすることが可能です。次のコードは、サブジェクトを認証するためアプリケーションに必要となるステップを示しています。

CallbackHandler handler = new MyHandler();

LoginContext lc = new LoginContext("some-config", handler);

try {

lc.login();

Subject subject = lc.getSubject();

} catch(LoginException e) {

System.out.println("authentication failed");

e.printStackTrace();

}

// Perform work as authenticated Subject

// ...

// Scope of work complete, logout to remove authentication info

try {

lc.logout();

} catch(LoginException e) {

System.out.println("logout failed");

e.printStackTrace();

}

// A sample MyHandler class

class MyHandler

implements CallbackHandler

{

public void handle(Callback[] callbacks) throws

IOException, UnsupportedCallbackException

{

for (int i = 0; i < callbacks.length; i++) {

if (callbacks[i] instanceof NameCallback) {

NameCallback nc = (NameCallback)callbacks[i];

nc.setName(username);

} else if (callbacks[i] instanceof PasswordCallback) {

PasswordCallback pc = (PasswordCallback)callbacks[i];

pc.setPassword(password);

} else {

throw new UnsupportedCallbackException(callbacks[i],

"Unrecognized Callback");

}

}

}

}

LoginModule インターフェースの実装を作成することで、認証技術を統合します。これにより管理者は異なる認証技術を 1 つのアプリケーションにプラグインできます。複数の LoginModule をチェーン化し複数の認証技術を認証プロセスに加えることが可能です。例えば、ある LoginModule がユーザー名 / パスワードベースの認証を行い、別の LoginModule はスマートカードリーダや生体認証などのハードウェアデバイスに接続することができます。

LoginModule のライフサイクルは、クライアントがログインメソッドを作成し公開するLoginContext オブジェクトによって決定されます。このプロセスには 2 つのフェーズがあり、プロセスの手順は次のようになります。

LoginContextは引数のないパブリックコンストラクタを使用して、設定されたLoginModuleを作成します。- 各

LoginModuleは initialize メソッドへの呼び出しによって初期化されます。Subject引数は null 以外になることが保証されます。initialize メソッドのシグネチャはpublic void initialize(Subject subject, CallbackHandler callbackHandler, Map sharedState, Map options)です。 loginメソッドは認証プロセスを開始するために呼び出されます。例えば、あるメソッド実装はユーザーにユーザー名とパスワードの入力を求め、NIS または LDAP などのネーミングサービスで保存されているデータに対してこの情報を確認することがあります。別の実装ではスマートカードや生体認証デバイスに接続されるか、単に基礎となるオペレーティングシステムからユーザー情報を抽出することがあります。各LoginModuleによるユーザーアイデンティティの検証は JAAS 認証のフェーズ 1 とみなされます。loginメソッドのシグネチャはboolean login() throws LoginExceptionです。LoginExceptionは失敗を意味します。true の戻り値はメソッドが成功したことを示し、false の戻り値はログインモジュールが無視されることを示しています。LoginContextの全体的な認証が成功すると、各LoginModuleでcommitが呼び出されます。フェーズ 1 がLoginModuleに対し成功すると、コミットメソッドではフェーズ 2 が続き、関連するプリンシパル、パブリックの資格情報、プライベートの資格情報をサブジェクトに関連付けます。フェーズ 1 がLoginModuleに対し失敗すると、commitはユーザー名やパスワードなど以前に保存していた認証状態をすべて削除します。commitメソッドのシグネチャはboolean commit() throws LoginExceptionです。LoginExceptionがスローされると、コミットフェーズの完了が失敗したことを示します。true が返されるとメソッドが成功したことを示し、false が返されるとログインモジュールが無視されることを示します。LoginContextの全体的な認証が失敗すると、各LoginModuleでabortメソッドが呼び出されます。abortメソッドはログインまたは initialize メソッドによって作成されたすべての認証状態を削除または破棄します。abortメソッドのシグネチャはboolean abort() throws LoginExceptionです。LoginExceptionがスローされるとabortフェーズの完了が失敗したことを示します。true が返されるとメソッドが成功したことを示し、false が返されるとログインモジュールが無視されることを示します。- ログイン成功後に認証状態を削除するには、アプリケーションは

LoginContextでlogoutを呼び出します。これにより、各LoginModuleでlogoutメソッド呼び出しが発生します。logoutメソッドはcommit動作時に当初サブジェクトに関連付けられていたプリンシパルと資格情報を削除します。資格情報は削除時に破棄されるべきです。logoutメソッドのシグネチャはboolean logout() throws LoginExceptionです。LoginExceptionがスローされるとログアウトプロセスの完了が失敗したことを示します。true が返されるとメソッドが成功したことを示し、false が返されるとログインモジュールが無視されることを示します。

LoginModule が認証情報を取得するためユーザーと交信する必要がある場合、CallbackHandler オブジェクトを使用します。アプリケーションは CallbackHandler インターフェースを実装してそれを LoginContext に渡し、直接基礎となるログインモジュールに認証情報を送ります。

CallbackHandler を使用します。アプリケーションに CallbackHandler を指定できるようにすることで、基礎となる LoginModule はアプリケーションがユーザーと対話する様々な方法に依存しない状態を維持します。例えば GUI アプリケーションの CallbackHandler の実装は、ウィンドウを表示してユーザーの入力を求めることがあります。 一方でアプリケーションサーバーなど GUI でない環境の CallbackHandler 実装は、アプリケーションサーバー API を使用して単に資格情報を取得することがあります。CallbackHandler インターフェースには実装するメソッドが 1 つあります。

void handle(Callback[] callbacks)

throws java.io.IOException,

UnsupportedCallbackException;

Callback インターフェースです。これは複数のデフォルト実装が提供されているタグ付けインターフェースで、前述の例で使用した NameCallback と PasswordCallback が含まれます。LoginModule は Callback を使用し、認証メカニズムで必要となる情報を要求します。LoginModule は認証のログインフェーズの間に Callback のアレイを直接 CallbackHandler.handle メソッドに渡します。callbackhandler がハンドルメソッドに渡された Callback オブジェクトの使用方法が分からない場合は、UnsupportedCallbackException をスローしてログイン呼び出しを中止します。

第3章 JBoss セキュリティモデル

org.jboss.security.AuthenticationManagerorg.jboss.security.RealmMappingorg.jboss.security.SecurityProxyorg.jboss.security.AuthorizationManagerorg.jboss.security.AuditManagerorg.jboss.security.MappingManager

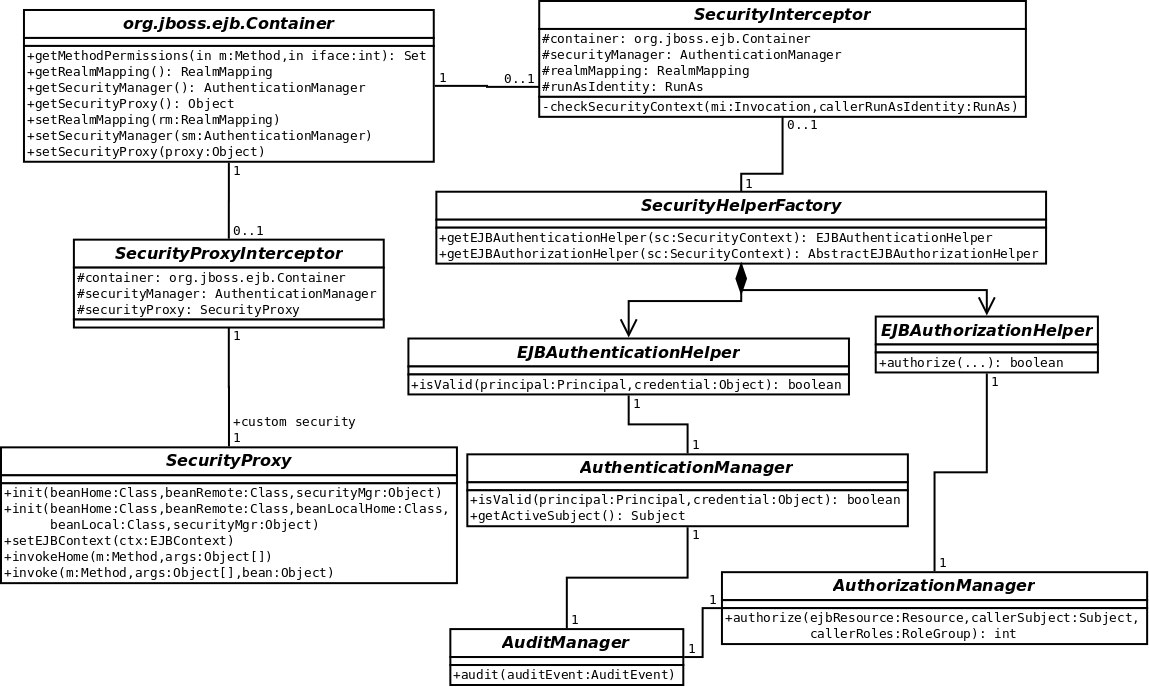

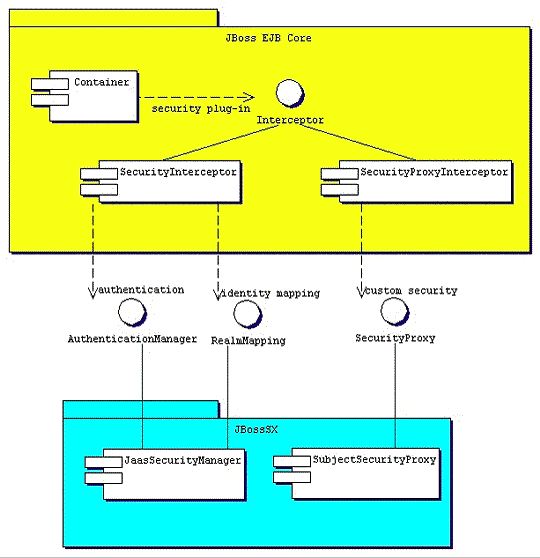

図3.1 JBoss サーバー EJB コンテナ要素とのセキュリティモデルのインターフェース関係

org.jboss.ejb.Container、org.jboss.SecurityInterceptor、org.jboss.SecurityProxyInterceptor で表されます。その他のクラスは JBoss セキュリティサブシステムにより提供されるインターフェースとクラスです。

org.jboss.security.AuthenticationManagerorg.jboss.security.AuthorizationManager

セキュリティインターフェースのロール

- AuthenticationManager

- このインターフェースの役割は プリンシパル と関連付けられる資格情報を検証することです。Principal とはユーザー名、雇用者番号、ソーシャルセキュリティ番号などのアイデンティティです。資格情報 はパスワード、セッションキー、デジタル署名などアイデンティティの証明です。

isValidメソッドは呼び出されて、ユーザーアイデンティティと動作環境で既知の関連付けられた資格情報がユーザーアイデンティティの有効な証明となるかを決定します。 - AuthorizationManager

- このインターフェースの役割は Java EE 仕様により指示されたアクセス制御です。このインターフェースの実装により、プラグ可能な承認に役立つ Policy Provider のセットをスタックできます。

- SecurityProxy

- このインターフェースはカスタムの

SecurityProxyInterceptorプラグインの要件を記述します。SecurityProxyにより EJB ホームとリモートインターフェースメソッドの両方に対してメソッドベースでカスタムセキュリティチェックの外部化が可能になります。 - AuditManager

- このインターフェースの役割はセキュリティイベントの監査証跡を提供することです。

- MappingManager

- このインターフェースの役割は Principal、Role、Attribute のマッピングを提供することです。AuthorizationManager の実装は内部的にマッピングマネージャを呼び出し、アクセス制御を実行する前にロールをマップすることができます。

- SecurityDomain

- これは

AuthenticationManager、RealmMapping、SubjectSecurityManagerインターフェースの拡張です。SecurityDomainがコンポーネントでセキュリティを実装するための推奨される方法です。その理由として、JAAS Subject が持つ利点、ASP スタイルアプリケーションとリソースデプロイメントに提供される強化したサポートがあげられます。java.security.KeyStore、Java Secure Socket Extension (JSSE)com.sun.net.ssl.KeyManagerFactory、com.sun.net.ssl.TrustManagerFactoryインターフェースはクラスに含まれます。 - RealmMapping

- このインターフェースの役割はプリンシパルマッピングとロールマッピングです。

getPrincipalメソッドは動作環境でユーザーアイデンティティを既知として取り、アプリケーションドメインアイデンティティを返します。doesUserHaveRoleメソッドは動作環境のユーザーアイデンティティがアプリケーションドメインから指定されたロールを割り当てられていることを検証します。

AuthenticationManager、RealmMapping、SecurityProxy インターフェースは JAAS 関連クラスと関連がないことに注意してください。JBossSX フレームワークは JAAS に大きく依存していますが、Java EE セキュリティモデルの実装に必要な基本的なセキュリティインターフェースは依存していません。JBossSX フレームワークは JAAS に基づく基本的なセキュリティプラグインインターフェースの単なる実装です。

図3.2 JBossSX フレームワーク実装クラスと JBoss サーバー EJB コンテナレイヤ

3.1. 宣言型セキュリティの有効化の再確認

図3.3 jboss.xml と jboss-web.xml セキュリティ要素のサブセット

AuthenticationManager と RealmMapping インターフェースの両方を実装するオブジェクトです。トップレベルの要素として指定すると、デプロイメントユニットのすべての EJB に対しどのセキュリティドメインを指定するかを定義します。デプロイメントユニット内で複数のセキュリティマネージャを混在させると、内部コンポーネントの動作や管理が複雑になるため、これが一般的な使用方法です。

EJBContext.getUserPrincipal メソッドにより返される Principal オブジェクトに使用する名前を指定します。これにより認証されていない呼び出し側に特別なパーミッションを伝えることはありません。主要な目的は、セキュアでないサーブレットと JSP ページがセキュアでない EJB を呼び出すことができ、目的の EJB が getUserPrincipal メソッドを使用して呼び出し側に対して nul でない Principal を取得できるようにすることです。これは J2EE 仕様要件です。

org.jboss.security.SecurityProxy インターフェースの実装を使用できます。別の方法として、EJB のホーム、リモート、ローカルホーム、またはローカルインターフェースでメソッドを実装するオブジェクトを使用する共通のインターフェースを使用することもできます。特定のクラスが SecurityProxy インターフェースを実装しない場合は、インスタンスはメソッド呼び出しをオブジェクトに委譲する SecurityProxy 実装でラップされる必要があります。org.jboss.security.SubjectSecurityProxy はデフォルトの JBossSX インストールで使用される SecurityProxy 実装の一例です。

SecurityProxy の簡単な例を見てみましょう。カスタムの SecurityProxy は、Bean の echo メソッドを 4 文字の単語を使用してその引数として呼び出す者がいないことを検証します。これはロールベースのセキュリティでは不可能な確認です。セキュリティコンテキストはメソッド引数であり、呼び出し側のプロパティではないため FourLetterEchoInvoker ロールを定義することはできません。カスタムの SecurityProxy のコードは 例3.1「カスタムの EchoSecurityProxy 実装」 を参照してください。

例3.1 カスタムの EchoSecurityProxy 実装

package org.jboss.book.security.ex1;

import java.lang.reflect.Method;

import javax.ejb.EJBContext;

import org.apache.log4j.Category;

import org.jboss.security.SecurityProxy;

/** A simple example of a custom SecurityProxy implementation

* that demonstrates method argument based security checks.

* @author Scott.Stark@jboss.org

* @version $Revision: 1.4 $

*/

public class EchoSecurityProxy implements SecurityProxy

{

Category log = Category.getInstance(EchoSecurityProxy.class);

Method echo;

public void init(Class beanHome, Class beanRemote,

Object securityMgr)

throws InstantiationException

{

log.debug("init, beanHome="+beanHome

+ ", beanRemote="+beanRemote

+ ", securityMgr="+securityMgr);

// Get the echo method for equality testing in invoke

try {

Class[] params = {String.class};

echo = beanRemote.getDeclaredMethod("echo", params);

} catch(Exception e) {

String msg = "Failed to find an echo(String) method";

log.error(msg, e);

throw new InstantiationException(msg);

}

}

public void setEJBContext(EJBContext ctx)

{

log.debug("setEJBContext, ctx="+ctx);

}

public void invokeHome(Method m, Object[] args)

throws SecurityException

{

// We don't validate access to home methods

}

public void invoke(Method m, Object[] args, Object bean)

throws SecurityException

{

log.debug("invoke, m="+m);

// Check for the echo method

if (m.equals(echo)) {

// Validate that the msg arg is not 4 letter word

String arg = (String) args[0];

if (arg == null || arg.length() == 4)

throw new SecurityException("No 4 letter words");

}

// We are not responsible for doing the invoke

}

}

EchoSecurityProxy は、Bean インスタンスで呼び出されるメソッドが init メソッドをロードした echo(String) メソッドと一致することを確認します。一致があると、メソッド引数は取得され、その長さが 4 または null に対して比較されます。どちらの場合でも SecurityException がスローされます。

EchoBean に対するカスタムのプロキシとして EchoSecurityProxy をインストールする関連付けられた jboss.xml 記述子は 例3.2「jboss.xml 記述子」 で示されています。

例3.2 jboss.xml 記述子

<jboss>

<security-domain>java:/jaas/other</security-domain>

<enterprise-beans>

<session>

<ejb-name>EchoBean</ejb-name>

<security-proxy>org.jboss.book.security.ex1.EchoSecurityProxy</security-proxy>

</session>

</enterprise-beans>

</jboss>

Hello と Four を付けて EchoBean.echo メソッドを呼び出そうとするクライアントを実行して、カスタムのプロキシをテストしてみましょう。

public class ExClient

{

public static void main(String args[])

throws Exception

{

Logger log = Logger.getLogger("ExClient");

log.info("Looking up EchoBean");

InitialContext iniCtx = new InitialContext();

Object ref = iniCtx.lookup("EchoBean");

EchoHome home = (EchoHome) ref;

Echo echo = home.create();

log.info("Created Echo");

log.info("Echo.echo('Hello') = "+echo.echo("Hello"));

log.info("Echo.echo('Four') = "+echo.echo("Four"));

}

}

Four が 4 文字の単語であるため失敗するはずです。examples ディレクトリから Ant を使用して次のようにクライアントを実行します。

[examples]$ ant -Dchap=security -Dex=1 run-example

run-example1:

...

[echo] Waiting for 5 seconds for deploy...

[java] [INFO,ExClient] Looking up EchoBean

[java] [INFO,ExClient] Created Echo

[java] [INFO,ExClient] Echo.echo('Hello') = Hello

[java] Exception in thread "main" java.rmi.AccessException: SecurityException; nested exception is:

[java] java.lang.SecurityException: No 4 letter words

...

[java] Caused by: java.lang.SecurityException: No 4 letter words

...echo('Hello') メソッド呼び出しは成功し、echo('Four') メソッド呼び出しは乱雑な例外という結果となりました。上記の出力は本書では紙面の都合上省略されています。例外で重要な箇所は、EchoSecurityProxy により生成された SecurityException("No 4 letter words") が希望通り試行されたメソッド呼び出しを中止するために投げられたということです。

第4章 JBoss セキュリティ拡張アーキテクチャ

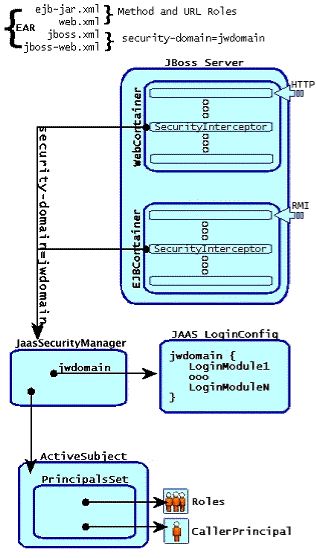

org.jboss.security.plugins.JaasSecurityManager です。これは AuthenticationManager と RealmMapping インターフェースのデフォルト実装です。図4.1「<security-domain> デプロイメント記述子の値、コンポーネントコンテナ、JaasSecurityManager 間の関係」 は、対応するコンポーネントのデプロイメント記述子の <security-domain> 要素を基にした EJB と Web コンテナレイヤへの JaasSecurityManager の統合方法について示しています。

図4.1 <security-domain> デプロイメント記述子の値、コンポーネントコンテナ、JaasSecurityManager 間の関係

jwdomain でセキュアな EJB と Web コンテンツを含むエンタープライズアプリケーションを示しています。EJB と Web コンテナにはセキュリティインターセプタを含む要求インターセプタアーキテクチャがあり、これによりコンテナセキュリティモデルを強制実施します。デプロイメント時に、jboss.xml と jboss-web.xml 記述子の <security-domain> 要素値を使用して、コンテナに関連付けられたセキュリティマネージャインスタンスを取得します。次にセキュリティインターセプタはセキュリティマネージャを使用して、そのロールを実行します。セキュアなコンポーネントが要求されると、セキュリティインターセプタはセキュリティチェックをコンテナに関連付けられたセキュリティマネージャインスタンスに委譲します。

JaasSecurityManager 実装は、<security-domain> 要素値と一致する名前のもとで設定される JAAS ログインモジュールを実行することで得られる Subject インスタンスに関連付けられた情報を基にセキュリティチェックを行います。次項では JaasSecurityManager 実装とその JAAS の使用について詳しく見ていきます。

4.1. JaasSecurityManager による JAAS の使用方法

JaasSecurityManager は JAAS パッケージを使用して、AuthenticationManager と RealmMapping インターフェース動作を実装します。特に、その動作は JaasSecurityManager が割り当てられたセキュリティドメインと一致する名前のもとで設定されたログインモジュールインスタンスを実行することで発生します。ログインモジュールはセキュリティドメインのプリンシパル認証とロールマッピング動作を実装します。こうして、ドメインに対して異なるログインモジュール設定をプラグインするだけで異なるセキュリティドメインに渡り JaasSecurityManager を使用することができます。

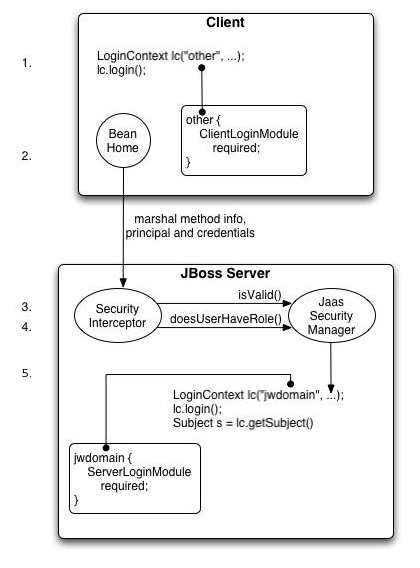

JaasSecurityManager の使用方法の詳細を図解するため、EJB ホームメソッド呼び出しのクライアント呼び出しを見ていきます。前提条件となる設定は、EJB が JBoss サーバーでデプロイされ、そのホームインターフェースメソッドが ejb-jar.xml 記述子の <method-permission> 要素を使用してセキュアであること、JBoss サーバーには jboss.xml 記述子 <security-domain> 要素を使用して jwdomain という名前のセキュリティドメインが割り当てられることです。

図4.2 セキュアな EJB ホームメソッド呼び出しの認証と承認のステップ

- クライアントは JAAS ログインを実行して、認証に対してプリンシパルと資格情報を確立する必要があります。図では Client Side Login (クライアント側のログイン) と記されています。これがクライアントが JBoss でログインアイデンティティを確立する方法です。JNDI

InitialContextプロパティによりログイン情報を提示するサポートは別の設定で行われます。JAAS ログインでは、LoginContextインスタンスを作成し、使用する設定名を渡すことが必要です。設定名はotherです。この 1 度きりのログインによってログインプリンシパルと資格情報をすべての後続 EJB メソッド呼び出しに関連付けます。このプロセスではユーザーを認証しない場合があることに注意してください。クライアント側ログインの性質は、クライアントが使用するログインモジュール設定に依存しています。この例ではotherクライアント側のログイン設定エントリはClientLoginModuleモジュール (org.jboss.security.ClientLoginModule) を使用するよう設定されています。これはサーバー上で後ほど行われる認証に対して単にユーザー名とパスワードを JBoss EJB 呼び出しレイヤにバインドするデフォルトのクライアント側のモジュールです。クライアントのアイデンティティはクライアント上では認証されません。 - クライアントは EJB ホームインターフェースを取得し、Bean の作成を試みます。このイベントは Home Method Invocation (ホームメソッド呼び出し) と記されます。これにより、ホームインターフェースメソッド呼び出しが JBoss サーバーに送られます。呼び出しには、ステップ 1 で行われたクライアント側の JAAS ログインからのユーザーアイデンティティと資格情報とともに、クライアントから渡されるメソッド引数が含まれます。

- サーバー側ではセキュリティインターセプタは最初にコールを呼び出すユーザーの認証が必要となり、クライアント側では JAAS ログインが必要です。

- EJB がセキュアであるセキュリティドメインがログインモジュールの選択を行います。セキュリティドメイン名は

LoginContextコンストラクタに渡されるログイン設定エントリ名として使用されます。EJB セキュリティドメインはjwdomainです。JAAS ログインがユーザーを認証すると、PrincipalsSetに以下を含む JAASSubjectが作成されます。java.security.Principalは、デプロイメントセキュリティ環境で既知のクライアントアイデンティティに該当します。Rolesという名前のjava.security.acl.Groupには、ユーザーが割り当てられるアプリケーションドメインからのロール名が含まれています。org.jboss.security.SimplePrincipalオブジェクトを使用してロール名を表します。SimplePrincipalはシンプルな文字列をベースにしたPrincipalの実装です。こうしたロールを使用して、ejb-jar.xmlにあるメソッドに割り当てられたロールとEJBContext.isCallerInRole(String)メソッド実装を検証します。CallerPrincipalという名前のオプションのjava.security.acl.Groupには、アプリケーションドメインの呼び出し側のアイデンティティに該当する単一のorg.jboss.security.SimplePrincipalが含まれます。CallerPrincipalの唯一のグループメンバーはEJBContext.getCallerPrincipal()メソッドにより返される値となります。このマッピングの目的は、セキュリティ動作環境で既知のPrincipalがアプリケーションに既知の名前を持つPrincipalにマップできるようにすることです。CallerPrincipalがないと、デプロイメントセキュリティ環境のプリンシパルのマッピングがgetCallerPrincipalメソッド値として使用されます。つまり、動作しているプリンシパルはアプリケーションドメインのプリンシパルと同じです。

- セキュリティインターセプタチェックの最後のステップは、認証されたユーザーが要求されたメソッドを呼び出すパーミッションを持っていることの確認です。これは 図4.2「セキュアな EJB ホームメソッド呼び出しの認証と承認のステップ」 で Server Side Authorization (サーバー側の承認) と記されています。承認を実行することで、次のステップを実行する必要があります。

- EJB コンテナから EJB メソッドへのアクセスを許可したロール名を取得します。ロール名は呼び出されたメソッドを含むすべての <method-permission> 要素の

ejb-jar.xml記述子 <role-name> 要素により決定されます。 - 割り当てられたロールがない場合や、exclude-list 要素でメソッドが指定されていない場合は、メソッドへのアクセスは拒否されます。そうでない場合は、

doesUserHaveRoleメソッドはセキュリティインターセプタによりセキュリティマネージャで呼び出され、呼び出し側が割り当てられたロール名を持っているか確認します。このメソッドはロール名を使って反復し、認証されたユーザーの SubjectRolesグループが割り当てられたロール名を持つSimplePrincipalを含んでいるか確認します。ロール名がRolesグループのメンバーである場合はアクセスは許可されます。いずれのロール名もメンバーでない場合はアクセスは拒否されます。 - EJB がカスタムのセキュリティプロキシで設定された場合、メソッド呼び出しはそれに委譲されます。セキュリティプロキシが呼び出し側へのアクセスを拒否したい場合は、

java.lang.SecurityExceptionを投げます。SecurityExceptionが投げられなかった場合は、EJB メソッドへのアクセスは許可され、メソッド呼び出しは次のコンテナインターセプタに渡されます。SecurityProxyInterceptorがこのチェックを処理するため、このインターセプタは表示されないことに注意してください。 - JBoss Web 接続では、Tomcat がセキュリティ制約の要素とロール検証を管理します。Web 接続に対して要求が受け取られると、Tomcat は要求されたリソースとアクセスされた HTTP メソッドに一致する

web.xmlで定義されたセキュリティ制約を確認します。ある制限が要求に対して存在する場合、Tomcat は JaasSecurityManager を呼び出してプリンシパルの認証を実行します。これにより確実にユーザーロールがそのプリンシパルのオブジェクトと関連付けられているようにします。唯一 Tomcat がロールの検証を実行します。例えばallRolesなどのパラメータやSTRICT_MODEが使用されたかどうかを確認します。

JaasSecurityManager は前の成功したログインからのプリンシパルと資格情報を保存するために使用する認証キャッシュの概念をサポートします。次項の関連する MBean サービスに関する説明のとおり、JaasSecurityManager 設定の一部として使用する認証キャッシュのインスタンスを指定できます。ユーザー定義のキャッシュがない場合は、設定可能な期間中に資格情報を管理するデフォルトキャッシュが使用されます。

4.2. JaasSecurityManagerService MBean

JaasSecurityManagerService MBean サービスはセキュリティマネージャを管理します。名前は Jaas で始まりますが、処理するセキュリティマネージャはその実装で JAAS を使用する必要はありません。名前は、デフォルトのセキュリティマネージャの実装が JaasSecurityManager であることに由来しています。JaasSecurityManagerService の主要な役割はセキュリティマネージャ実装を外在させることです。セキュリティマネージャの実装を変更するには、AuthenticationManager と RealmMapping インターフェースの別の実装を提供します。

JaasSecurityManagerService の基本的な第 2 の役割は、JNDI javax.naming.spi.ObjectFactory 実装を提供し、JNDI 名からセキュリティマネージャへの実装マッピングにシンプルなコード不要の管理を実現することです。セキュリティを有効にするには、<security-domain> デプロイメント記述子の要素によるセキュリティマネージャの実装の JNDI 名を指定します。

java:/jaas という名前で JNDI ObjectFactory としてバインドすることで、JaasSecurityManagerService が名前へのセキュリティマネージャのインスタンスの関連付けを管理します。これにより <security-domain> 要素に対する値として java:/jaas/XYZ という形式の命名規則が許可されます。XYZ セキュリティドメインのセキュリティマネージャインスタンスは必要に応じて作成されます。

XYZ のセキュリティマネージャは、セキュリティドメインの名前を取るコンストラクタを使用して、SecurityManagerClassName 属性により指定されるクラスのインスタンスを作成することによって java:/jaas/XYZ バインディングに対する最初のルックアップで作成されます。

重要

<security-domain> デプロイメント記述子の要素のプレフィックス「java:/jaas」は、セキュリティドメインの JNDI 名をセキュリティマネージャのバインディングに適切にバインドするために必要でした。

java:/jaas プレフィックスはセキュリティドメイン宣言には必要ありません。java:/jaas プレフィックスはなおサポートされており、後方互換性を保っています。

<jboss>

<!-- Configure all containers to be secured under the "customer" security domain -->

<security-domain>customer</security-domain>

<!-- ... -->

</jboss>

customer を検索すると、customer という名前のセキュリティドメインに関連したセキュリティマネージャのインスタンスが返されます。このセキュリティマネージャは AuthenticationManager と RealmMapping セキュリティインターフェースを実装し、JaasSecurityManagerServiceSecurityManagerClassName 属性により指定されるタイプとなります。

JaasSecurityManagerService MBean はデフォルトでは標準 JBoss ディストリビューションで使用されるよう設定されており、多くの場合はデフォルト設定としてそのまま使用できます。JaasSecurityManagerService の設定可能な属性として以下が挙げられます。

- SecurityManagerClassName

- セキュリティマネージャ実装を提供するクラス名です。実装は

org.jboss.security.AuthenticationManagerとorg.jboss.security.RealmMappingインターフェース両方に対応している必要があります。指定がない場合は、JAAS ベースのorg.jboss.security.plugins.JaasSecurityManagerにデフォルト設定されます。 - CallbackHandlerClassName

JaasSecurityManagerにより使用されるjavax.security.auth.callback.CallbackHandler実装を提供するクラス名です。注記

デフォルト実装 (org.jboss.security.auth.callback.SecurityAssociationHandler) がニーズに合わない場合は、JaasSecurityManagerにより使用されるハンドラを一時的に変更できます。ほとんどの実装ではデフォルトのハンドラで十分です。- SecurityProxyFactoryClassName

org.jboss.security.SecurityProxyFactory実装を提供するクラス名です。指定がない場合は、org.jboss.security.SubjectSecurityProxyFactoryにデフォルト設定されます。- AuthenticationCacheJndiName

- セキュリティ資格情報のキャッシュポリシーの場所を特定します。最初は <security-domain> ごとに

CachePolicyインスタンスを返すことができるObjectFactory場所として扱われます。ドメインのCachePolicyを検索するときに、セキュリティドメインの名前をこの名前に追加します。これが失敗した場合は、場所はすべてのセキュリティドメインに対して単一のCachePolicyとして扱われます。デフォルトとして、時間制限を設けたキャッシュポリシーが使用されます。 - DefaultCacheTimeout

- デフォルトの時間制限が設けられたキャッシュポリシーのタイムアウトを秒単位で指定します。デフォルト値は 1800 秒 (30 分) です。タイムアウトに使用する値は、頻繁な認証動作と資格情報がセキュリティ情報ストアに対して同期していない可能性がある期間とのトレードオフです。セキュリティ資格情報のキャッシュを無効にしたい場合は、毎回認証が強制的に実行されるようこの値を 0 に設定します。

AuthenticationCacheJndiNameがデフォルト値から変更されている場合は効果がありません。 - DefaultCacheResolution

- デフォルトの時間制限が設けられたキャッシュポリシー解決を秒単位で指定します。キャッシュの現在のタイムスタンプが更新される間隔を制御し、タイムアウトを有効にするため

DefaultCacheTimeout未満になるようにします。デフォルトの解決は 60 秒 (1 分) です。これはAuthenticationCacheJndiNameがデフォルト値から変更されている場合は効果がありません。 - DefaultUnauthenticatedPrincipal

- 認証されていないユーザーが使用するプリンシパルを指定します。この設定により、認証されていないユーザーがデフォルトのパーミッションを設定することが可能になります。

JaasSecurityManagerService は数多くの役立つ動作をサポートします。これには、ランタイム時のセキュリティドメイン認証キャッシュのフラッシュ、セキュリティドメイン認証キャッシュのアクティブなユーザーの一覧取得、セキュリティマネージャインターフェースメソッドなどが含まれます。

public void flushAuthenticationCache(String securityDomain) です。

MBeanServer server = ...;

String jaasMgrName = "jboss.security:service=JaasSecurityManager";

ObjectName jaasMgr = new ObjectName(jaasMgrName);

Object[] params = {domainName};

String[] signature = {"java.lang.String"};

server.invoke(jaasMgr, "flushAuthenticationCache", params, signature);

Principals キーのスナップショットを得ることができます。MBean 動作のシグネチャは public List getAuthenticationCachePrincipals(String securityDomain) です。

MBeanServer server = ...;

String jaasMgrName = "jboss.security:service=JaasSecurityManager";

ObjectName jaasMgr = new ObjectName(jaasMgrName);

Object[] params = {domainName};

String[] signature = {"java.lang.String"};

List users = (List) server.invoke(jaasMgr, "getAuthenticationCachePrincipals",

params, signature);

public boolean isValid(String securityDomain, Principal principal, Object credential);

public Principal getPrincipal(String securityDomain, Principal principal);

public boolean doesUserHaveRole(String securityDomain, Principal principal,

Object credential, Set roles);

public Set getUserRoles(String securityDomain, Principal principal, Object credential);

securityDomain 引数により名前が付いた関連するセキュリティドメインの対応する AuthenticationManager と RealmMapping インターフェースメソッドへのアクセスを提供します。

4.3. JaasSecurityDomain MBean

org.jboss.security.plugins.JaasSecurityDomain は JaasSecurityManager の拡張で、KeyStore、JSSE KeyManagerFactory、TrustManagerFactory の概念を追加し、SSL と他の暗号の使用事例をサポートします。追加で設定可能な JaasSecurityDomain の属性として以下が挙げられます。

- KeyStoreType

KeyStore実装のタイプです。これはjava.security.KeyStore.getInstance(String type)ファクトリメソッドに渡されるタイプ引数です。デフォルトはJKSです。- KeyStoreURL

KeyStoreデーターベースがある場所への URL です。これを使用して、InputStreamを取得しKeyStoreを初期化します。文字列に URL の名前 / 値が含まれていない場合は、値はファイルとして扱われます。- KeyStorePass

KeyStoreデーターベースコンテンツに関連付けられたパスワードです。KeyStorePassは、エンコード / デコード動作で使用される PBE 秘密キーを作成するSaltとIterationCount属性と組み合わせても使用されます。KeyStorePass属性値の形式は次のうちのいずれかです。KeyStoreのプレーンテキストのパスワードです。文字列のtoCharArray()値は変更せずに使用します。- プレーンテキストのパスワードを取得するために実行するコマンドです。形式は

{EXT}...であり、...はプラットフォーム固有のコマンドを実行するためにRuntime.exec(String)メソッドに渡される正しいコマンドラインです。コマンド出力の 1 行目はパスワードとして使用されます。 - プレーンテキストのパスワードを取得するために作成するクラスです。形式は

{CLASS}classname[:ctorarg]であり、[:ctorarg]はclassnameのインスタンスを作成するときにコンストラクタに渡されるオプションの文字列です。パスワードはtoCharArray()メソッドがあればそれを呼び出してクラス名から取得されます。ない場合は、toString()メソッドが使用されます。

- Salt

PBEParameterSpecsalt の値です。- IterationCount

PBEParameterSpec反復カウント値です。- TrustStoreType

TrustStore実装のタイプです。これはjava.security.KeyStore.getInstance(String type)ファクトリメソッドに渡されるタイプ引数です。デフォルトはJKSです。- TrustStoreURL

TrustStoreデーターベースがある場所への URL です。これを使用して、InputStreamを取得しKeyStoreを初期化します。文字列が URL 値でない場合は、ファイルとして扱われます。- TrustStorePass

- 信頼できるストアデーターベースのコンテンツに関連付けられたパスワードです。

TrustStorePassは簡易パスワードで、KeyStorePassと同じ設定オプションはありません。 - ManagerServiceName

- セキュリティマネージャサービス MBean の JMX オブジェクト名の文字列を設定します。これを使用してデフォルトを登録し、

java:/jaas/<domain>のもとでセキュリティマネージャとしてJaasSecurityDomainを登録します。<domain>は MBean コンストラクタに渡される名前です。この名前はjboss.security:service=JaasSecurityManagerにデフォルト設定されます。

パート II. アプリケーションセキュリティ

第5章 概要

- 認証

- サーバーがユーザーがシステムまたはオペレーションにアクセスできるかを決定するプロセスです。

- 承認

- 認証されたユーザーがシステムまたはオペレーションの特定の権限またはリソースにアクセスする権限を持っているかをサーバーが決定するプロセスです。

- マッピング

- 認証されたユーザーと事前定義した承認プロファイルをサーバーが関連付けるプロセスです。

- 監査

- サーバーが認証と承認のセキュリティイベントを監視するプロセスです。

- セキュリティドメイン

- XML で定義され、Java Naming and Directory Interface (JNDI) を使用してランタイム時にアプリケーションが使用できる認証、承認、マッピングポリシーのセットです。

第6章 セキュリティドメインスキーマ

- 5.1

jboss-as/lib/jbosssx.jar/の中の/schema/security-beans_1_0.xsd- 5.0、5.0.1

jboss-as/common/lib/jbosssx.jarの中の/schema/security-beans_1_0.xsd

<application-policy xmlns="urn:jboss:security-beans:1.0" name="">

<authentication>

<login-module code="" flag="[required|requisite|sufficient|optional]" extends="">

<module-option name=""></module-option>

</login-module>

</authentication>

<authorization>

<policy-module code="" flag="[required|requisite|sufficient|optional]"/>

</authorization>

<mapping>

<mapping-module code="" type="" />

</mapping>

</application-policy>図6.1 セキュリティドメイン定義のスキーマ

6.1. セキュリティドメイン要素

- <application-policy>

- セキュリティドメインの要素は、システム内にどのようにデプロイされているかに関わらず、<application-policy> 要素内に含まれます。この要素は

xmlns属性で宣言されているように XML 名前空間を使用します。name属性はアプリケーションによって参照されたセキュリティドメインの名前を設定します。セキュリティドメイン名はjava:/jaasコンテキスト下の JNDI でバインドされ、デプロイメント記述子の参照を通じてアプリケーションによってアクセスされます。<application-policy> 要素には、セキュリティドメインの動作とそれを使用するすべてのアプリケーションを設定する多くの子要素を含むことができます。こうした要素のさらなる詳細は 「<authentication>」、 「<authorization>」、「<mapping>」 に記載されています。

6.1.1. <authentication>

- <authentication>

- この要素には <login-module> 要素が含まれ、アプリケーションより接続するユーザーの認証時にどの認証モジュールが使用されるかを制御します。<login-module> 要素が複数存在している場合は、認証が検証される前に満たすべき集団グループの要件を形成します。この集団グループは スタック と呼ばれます。

- <login-module>

- この要素はアプリケーションが使用できるログインモジュール実装を指定する

code属性を使用し、スタックに存在している各ログインモジュールを解析する方法をアプリケーションに伝えるflag属性を使用します。flag属性は次の値に対応します。- required

- 認証が成功するためにはログインモジュールが成功する必要があります。必須の <login-module> が失敗した場合は、認証は失敗します。スタックの残りのログインモジュールは認証の結果に関わらず呼び出されます。

- requisite

- モジュールは成功する必要があります。成功すれば、認証はスタックまで続きます。モジュールが失敗すれば、直ちに制御はアプリケーションに返します。

- sufficient

- ログインモジュールは成功する必要はありません。成功すれば、直ちに制御はアプリケーションに返します。モジュールが失敗すると、認証はスタックまで続きます。

- optional

- ログインモジュールは成功する必要はありません。ログインモジュールが成功するか失敗するかに関わらず、認証はなおスタックまで続きます。

各 <login-module> にはログインモジュール実装に必要な設定を更に定義する <module-option> 要素のセットが含まれます。 - <module-option>

- 各ログインモジュールには独自の設定オプションのセットがあります。名前の属性はログインモジュールが必要なプロパティを指定し、値は <module-option> 要素の CDATA で宣言されます。モジュールオプションは選択するログインモジュールにより異なります。「モジュールの使用」 にはモジュールオプションに関して詳しく記載されています。

6.1.2. <authorization>

- <authorization>

- この要素にはアプリケーションユーザーを承認するために使用されるポリシーモジュールとそのモジュールが必要かどうかを定義する <policy-module> 要素が含まれます。<policy-module> 要素が複数存在している場合は、承認が検証される前に満たすべき集団グループの要件を形成します。この集団グループは スタック と呼ばれます。

- <policy-module>

- この要素はアプリケーションが使用できるポリシーモジュール実装を指定する

code属性を使用し、ポリシースタックに存在している各ポリシーモジュールを解析する方法をアプリケーションに伝えるflag属性を使用します。flag属性は次の値に対応します。- required

- 承認が成功するためにはモジュールが成功する必要があります。必須の <policy-module> が失敗した場合は、承認の試行は失敗します。スタックの残りのモジュールはモジュールの結果に関わらず呼び出されます。

- requisite

- モジュールは成功する必要があります。成功すれば、承認はスタックまで続きます。失敗すれば、直ちに制御はアプリケーションに返します。

- sufficient

- ログインモジュールは成功する必要はありません。成功すれば、直ちに制御はアプリケーションに返します。失敗すると、承認はスタックまで続きます。

- optional

- ログインモジュールは成功する必要はありません。モジュールが成功するか失敗するかに関わらず、承認はなおスタックまで続きます。

6.1.3. <mapping>

- <mapping>

- この要素には mapping-module 要素のパラメータを定義するために使用される <mapping-module> 要素が含まれます。<mapping-module> 要素が複数存在している場合は、マッピングが成功する前に満たすべき集団グループの要件を形成します。この集団グループは スタック と呼ばれます。

- <mapping-module>

- この要素はアプリケーションが使用できるマッピングモジュール実装を指定する

code属性を使用し、ポリシースタックに存在している各マッピングモジュールを解析する方法をアプリケーションに伝えるflag属性を使用します。flag 属性は次の値に対応します。- required

- マッピングが成功するためにはモジュールが成功する必要があります。必須の <mapping-module> が失敗した場合は、認証は失敗します。スタックの残りのモジュールは認証の結果に関わらず呼び出されます。

- requisite

- モジュールは成功する必要があります。成功すれば、マッピングはスタックまで続きます。モジュールが失敗すれば、直ちに制御はアプリケーションに返します。

- sufficient

- モジュールは成功する必要はありません。成功すれば、直ちに制御はアプリケーションに返します。モジュールが失敗すると、マッピングはスタックまで続きます。

- optional

- モジュールは成功する必要はありません。モジュールが成功するか失敗するかに関わらず、マッピングはなおスタックまで続きます。

第7章 認証

例7.1 シングルログインスタックの認証ポリシー

UsersRolesLoginModule ( 「UsersRolesLoginModule」 を参照) を使用する jmx-console という名前のシンプルなセキュリティドメイン設定について説明します。

jboss-as/server/$PROFILE/conf/props ディレクトリのファイルからのユーザーとロールのプロパティにより提供されます。

<application-policy xmlns="urn:jboss:security-beans:1.0 name="jmx-console">

<authentication>

<login-module code="org.jboss.security.auth.spi.UsersRolesLoginModule" flag="required">

<module-option name="usersProperties">props/jmx-console-users.properties</module-option>

<module-option name="rolesProperties">props/jmx-console-roles.properties</module-option>

</login-module>

</authentication>

</application-policy>

例7.2 複数のログインスタックの認証ポリシー

web-console という名前のセキュリティドメイン設定について説明します。

LdapLoginModule (「LdapLoginModule」 を参照) を使用してログイン資格情報を取得します。一方で、別の <login-module> は BaseCertLoginModule (「BaseCertLoginModule」 を参照) を使用して認証資格情報を取得します。

<application-policy xmlns="urn:jboss:security-beans:1.0 name="web-console">

<authentication>

<!-- LDAP configuration -->

<login-module code="org.jboss.security.auth.spi.LdapLoginModule"

flag="sufficient" />

<!-- database configuration -->

<login-module code="org.jboss.security.auth.spi.BaseCertLoginModule"

flag="sufficient" />

</authentication>

</application-policy>

7.1. カスタムコールバックハンドラ

conf/jboss-service.xmlJaasSecurityManagerService MBean 定義で CallbackHandlerClassName 属性を指定します。deploy/security/security-jboss-beans.xmlJNDISecurityManagement Bean にコールバックハンドラのインスタンスをインジェクトします。

手順7.1 属性を使用したコールバックハンドラの設定

jboss-service.xml 設定ファイルでコールバックハンドラを指定する手順を示しています。

設定ファイルを開きます

$JBOSS_HOME/server/$PROFILE/conf/に移動します。jboss-service.xmlファイルを開きます。デフォルトでjboss-service.xmlファイルには 例7.3「jboss-service デフォルト設定」 の設定が含まれています。例7.3 jboss-service デフォルト設定

<?xml version="1.0" encoding="UTF-8"?> ... <!-- ==================================================================== --> <!-- Security --> <!-- ==================================================================== --> <!-- JAAS security manager and realm mapping --> <mbean code="org.jboss.security.plugins.JaasSecurityManagerService" name="jboss.security:service=JaasSecurityManager"> <!-- A flag which indicates whether the SecurityAssociation server mode is set on service creation. This is true by default since the SecurityAssociation should be thread local for multi-threaded server operation.--> <attribute name="ServerMode">true</attribute> <attribute name="SecurityManagerClassName">org.jboss.security.plugins.JaasSecurityManager</attribute> <attribute name="DefaultUnauthenticatedPrincipal">anonymous</attribute> <!-- DefaultCacheTimeout: Specifies the default timed cache policy timeout in seconds. If you want to disable caching of security credentials, set this to 0 to force authentication to occur every time. This has no affect if the AuthenticationCacheJndiName has been changed from the default value.--> <attribute name="DefaultCacheTimeout">1800</attribute> <!-- DefaultCacheResolution: Specifies the default timed cache policy resolution in seconds. This controls the interval at which the cache current timestamp is updated and should be less than the DefaultCacheTimeout in order for the timeout to be meaningful. This has no affect if the AuthenticationCacheJndiName has been changed from the default value.--> <attribute name="DefaultCacheResolution">60</attribute> <!-- DeepCopySubjectMode: This set the copy mode of subjects done by the security managers to be deep copies that makes copies of the subject principals and credentials if they are cloneable. It should be set to true if subject include mutable content that can be corrupted when multiple threads have the same identity and cache flushes/logout clearing the subject in one thread results in subject references affecting other threads.--> <attribute name="DeepCopySubjectMode">false</attribute> </mbean> ...属性を追加します

カスタムコールバックハンドラを設定するには、<attribute> 要素を <mbean> 要素の子として追加し、コールバックハンドラの完全修飾名を指定します。コールバックハンドラが指定された例の <attribute> 要素については、例7.4「コールバックハンドラを追加した jboss-service」 を参照してください。例7.4 コールバックハンドラを追加した jboss-service

<?xml version="1.0" encoding="UTF-8"?> ... <!-- ==================================================================== --> <!-- Security --> <!-- ==================================================================== --> <!-- JAAS security manager and realm mapping --> <mbean code="org.jboss.security.plugins.JaasSecurityManagerService" name="jboss.security:service=JaasSecurityManager"> <!-- A flag which indicates whether the SecurityAssociation server mode is set on service creation. This is true by default since the SecurityAssociation should be thread local for multi-threaded server operation.--> <attribute name="ServerMode">true</attribute> <attribute name="SecurityManagerClassName">org.jboss.security.plugins.JaasSecurityManager</attribute> <attribute name="DefaultUnauthenticatedPrincipal">anonymous</attribute> <!-- DefaultCacheTimeout: Specifies the default timed cache policy timeout in seconds. If you want to disable caching of security credentials, set this to 0 to force authentication to occur every time. This has no affect if the AuthenticationCacheJndiName has been changed from the default value.--> <attribute name="DefaultCacheTimeout">1800</attribute> <!-- DefaultCacheResolution: Specifies the default timed cache policy resolution in seconds. This controls the interval at which the cache current timestamp is updated and should be less than the DefaultCacheTimeout in order for the timeout to be meaningful. This has no affect if the AuthenticationCacheJndiName has been changed from the default value.--> <attribute name="DefaultCacheResolution">60</attribute> <!-- DeepCopySubjectMode: This set the copy mode of subjects done by the security managers to be deep copies that makes copies of the subject principals and credentials if they are cloneable. It should be set to true if subject include mutable content that can be corrupted when multiple threads have the same identity and cache flushes/logout clearing the subject in one thread results in subject references affecting other threads.--> <attribute name="DeepCopySubjectMode">false</attribute> <attribute name="CallbackHandlerClassName">org.jboss.security.plugins.[Custom_Callback_Handler_Name]</attribute> </mbean> ...サーバーを再起動します

これでjboss-service.xmlファイルを設定し、カスタムコールバックハンドラを使用できるようになりました。サーバーを再起動して、新しいセキュリティポリシーが有効であることを確認してください。

手順7.2 インジェクションを使用したセキュリティコールバックハンドラの設定

カスタムコールバックのインスタンスを作成します

カスタムコールバックハンドラのインスタンスを作成し、登録する必要があります。設定ファイルを開きます

$JBOSS_HOME/server/$PROFILE/deploy/security/に移動します。security-jboss-beans.xmlファイルを開きます。デフォルトでsecurity-jboss-beans.xmlファイルには 例7.5「security-jboss-beans デフォルト設定」 の JNDIBasedSecurityManagement Bean 設定が含まれています。例7.5 security-jboss-beans デフォルト設定

<!-- JNDI Based Security Management --> <bean name="JBossSecuritySubjectFactory" class="org.jboss.security.integration.JBossSecuritySubjectFactory" />

インジェクションのプロパティを追加します

コールバックハンドラをインジェクトするには、<property> 要素を JNDIBasedSecurityManagement <mbean> 要素の子として追加します。例7.4「コールバックハンドラを追加した jboss-service」 に説明された <property> と <inject> 要素を使用してコールバックハンドラを指定します。例7.6 security-jboss-beans コールバックハンドラ

<bean name="JBossSecuritySubjectFactory" class="org.jboss.security.integration.JBossSecuritySubjectFactory"> <property name="securityManagement"> <inject bean="JNDIBasedSecurityManagement" /> </property> </bean>サーバーを再起動します

これでsecurity-jboss-beans.xmlファイルを設定し、カスタムコールバックハンドラをインジェクトできるようになりました。サーバーを再起動して、新しいセキュリティポリシーが有効であることを確認してください。

第8章 承認

jboss-as/server/$PROFILE/deploy/security/security-policies-jboss-beans.xml で設定されたデフォルトの jboss-web-policy と jboss-ejb-policy 承認が使用されます。

security-policies-jboss-beans.xml のデフォルト設定を無効にします。

jboss.xml および (WAR では) jboss-web.xml に含まれているデフォルトの承認を上書きします。

手順8.1 すべての EJB および WAR コンポーネントに承認ポリシーを設定

jboss-web-policy と jboss-ejb-policy を定義します。

セキュリティポリシー Bean を開きます

$JBOSS_HOME/server/$PROFILE/deploy/securityに移動します。security-policies-jboss-beans.xmlファイルを開きます。デフォルトでsecurity-policies-jboss-beans.xmlファイルには 例8.1「security-policies-jboss-beans.xml」 の設定が含まれています。例8.1 security-policies-jboss-beans.xml

<?xml version="1.0" encoding="UTF-8"?> <deployment xmlns="urn:jboss:bean-deployer:2.0"> <application-policy xmlns="urn:jboss:security-beans:1.0" name="jboss-web-policy" extends="other"> <authorization> <policy-module code="org.jboss.security.authorization.modules.DelegatingAuthorizationModule" flag="required"/> </authorization> </application-policy> <application-policy xmlns="urn:jboss:security-beans:1.0" name="jboss-ejb-policy" extends="other"> <authorization> <policy-module code="org.jboss.security.authorization.modules.DelegatingAuthorizationModule" flag="required"/> </authorization> </application-policy> </deployment>application-policy 定義を変更します

JACC を使用して、各コンポーネントの単一の承認ポリシーを設定するには、JACC 承認モジュールの名前が付いた各<policy-module>code属性を修正します。<?xml version="1.0" encoding="UTF-8"?> <deployment xmlns="urn:jboss:bean-deployer:2.0"> <application-policy xmlns="urn:jboss:security-beans:1.0" name="jboss-web-policy" extends="other"> <authorization> <policy-module code="org.jboss.security.authorization.modules.JACCAuthorizationModule" flag="required"/> </authorization> </application-policy> <application-policy xmlns="urn:jboss:security-beans:1.0" name="jboss-ejb-policy" extends="other"> <authorization> <policy-module code="org.jboss.security.authorization.modules.JACCAuthorizationModule" flag="required"/> </authorization> </application-policy> <application-policy xmlns="urn:jboss:security-beans:1.0" name="jacc-test" extends="other"> <authorization> <policy-module code="org.jboss.security.authorization.modules.JACCAuthorizationModule" flag="required"/> </authorization> </application-policy> </deployment>サーバーを再起動します

これで、各アプリケーションポリシーに対して JACC 承認を有効にしたsecurity-policy-jboss-beans.xmlファイルを設定できました。サーバーを再起動して、新しいセキュリティポリシーが有効であることを確認してください。

アプリケーションにさらに粒度の細かいセキュリティポリシーが必要な場合は、各アプリケーションポリシーに対して複数の承認セキュリティポリシーを宣言することができます。新しいセキュリティドメインは、別のセキュリティドメインからの基本設定を引き継ぎ、承認ポリシーモジュールなど特定の設定を上書きすることができます。

手順8.2 特定のセキュリティドメインに対する承認ポリシーの設定

test-domain セキュリティドメインは UsersRolesLoginModule ログインモジュールを使用し、JACC 承認を使用します。test-domain-inherited セキュリティドメインは test-domain からのログインモジュール情報を引き継ぎ、XACML 承認を使用する必要があると指定しています。

セキュリティポリシーを開きます

jboss-as/server/$PROFILE/conf/login-config.xmlファイルでセキュリティドメインの設定を指定するか、または設定を含むデプロイメント記述子ファイルを作成することができます。ご使用のアプリケーションでセキュリティドメインの設定をパッケージ化したい場合は、デプロイメント記述子を選択します。login-config.xml を検索し、開きます

使用しているサーバープロファイルのlogin-config.xmlファイルに移動し、編集するファイルを開きます。$JBOSS_HOME/jboss-as/server/$PROFILE/conf/login-config.xmljboss-beans.xml 記述子を作成します

[prefix]-jboss-beans.xml記述子を作成し、[prefix] を有効な名前と置換します (test-war-jboss-beans.xmlなど)。設定しているサーバープロファイルの/deployディレクトリにこのファイルを保存します。jboss-as/server/$PROFILE/deploy/[prefix]-jboss-beans.xml

test-domain セキュリティドメインを指定します

ステップ 1 で選択した目的のファイルで、test-domainセキュリティドメインを指定します。このドメインには、<login-module> 定義や JACC 承認ポリシーモジュールの定義などの認証情報が含まれています。<?xml version="1.0" encoding="UTF-8"?> <deployment xmlns="urn:jboss:bean-deployer:2.0"> <application-policy xmlns="urn:jboss:security-beans:1.0" name="test-domain"> <authentication> <login-module code = "org.jboss.security.auth.spi.UsersRolesLoginModule" flag = "required"> <module-option name = "unauthenticatedIdentity">anonymous</module-option> <module-option name="usersProperties">u.properties</module-option> <module-option name="rolesProperties">r.properties</module-option> </login-module> </authentication> <authorization> <policy-module code="org.jboss.security.authorization.modules.JACCAuthorizationModule" flag="required"/> </authorization> </application-policy> </deployment>test-domain-inherited セキュリティドメインを追加します

test-domainアプリケーションポリシーの後に、test-domain-inheritedアプリケーションポリシーの定義を追加します。extends属性をotherに設定します。これでログインモジュール情報が引き継がれます。<policy-module>要素の XACML 承認モジュールを指定します。<?xml version="1.0" encoding="UTF-8"?> <deployment xmlns="urn:jboss:bean-deployer:2.0"> <application-policy xmlns="urn:jboss:security-beans:1.0" name="test-domain"> <authentication> <login-module code = "org.jboss.security.auth.spi.UsersRolesLoginModule" flag = "required"> <module-option name = "unauthenticatedIdentity">anonymous</module-option> <module-option name="usersProperties">u.properties</module-option> <module-option name="rolesProperties">r.properties</module-option> </login-module> </authentication> <authorization> <policy-module code="org.jboss.security.authorization.modules.JACCAuthorizationModule" flag="required"/> </authorization> </application-policy> <application-policy xmlns="urn:jboss:security-beans:1.0" name="test-domain-inherited" extends="other"> <authorization> <policy-module code="org.jboss.security.authorization.modules.XACMLAuthorizationModule" flag="required"/> </authorization> </application-policy> </deployment>サーバーを再起動します

これで、異なる承認メソッドを使用する 2 つのセキュリティドメインを持つ目的のファイルを設定できました。サーバーを再起動して、新しいセキュリティポリシーが有効であることを確認してください。

8.1. 委譲されるモジュール

*-jboss-beans.xml) 内で承認モジュールを委譲することができ、実装内の標準認証から異なる承認ポリシーを指定することができます。

org.jboss.security.authorization.modules.AuthorizationModuleDelegate クラスは、委譲されるモジュールの実装を可能にする多くのサブクラスを提供します。

AbstractJACCModuleDelegateWebPolicyModuleDelegateEJBPolicyModuleDelegateWebXACMLPolicyModuleDelegateWebJACCPolicyModuleDelegateEJBXACMLPolicyModuleDelegateEJBJACCPolicyModuleDelegate

org.jboss.security.authorization.modules.AuthorizationModuleDelegate クラスを拡張する場合は、委譲された承認モジュールを作成できます。

例8.2 モジュールの委譲の宣言

<application-policy xmlns="urn:jboss:security-beans:1.0" name="test-domain" extends="other">

<authorization>

<policy-module code="xxx.yyy.MyAuthorizationModule" flag="required">

<module-option name="delegateMap">web=xxx.yyy.mywebauthorizationdelegate,ejb=xxx.yyy.myejbauthorizationdelegate</module-option>

</policy-module>

</authorization>

</application-policy>第9章 マッピング

org.jboss.security.mapping.providers.DeploymentRolesMappingProvider クラスを <mapping-module> 要素の code 属性に対する値として宣言することで実行できます。加えて、type 属性は role に設定する必要があります。<mapping> 要素スキーマに関する情報は 「<mapping>」 を参照してください。

重要

例9.1 <mapping-module> の宣言

<application-policy name="test-domain">

<authentication>

...

</authentication>

<mapping>

<mapping-module code="org.jboss.security.mapping.providers.DeploymentRolesMappingProvider" type="role"/>

</mapping>

...

</application-policy>WEB-INF/jboss-web.xml (.war または .sar) ファイルに追加することができます。

例9.2 <security-role> の宣言

<assembly-descriptor>

...

<security-role>

<role-name>Support</role-name>

<principal-name>Mark</principal-name>

<principal-name>Tom</principal-name>

</security-role>

...

</assembly-descriptor>WEB-INF/jboss-web.xml に含まれるベースのセキュリティロール情報に加えて実装されます。

第10章 監査

重要

重要

手順10.1 セキュリティ監査機能の有効化

log4j 設定ファイルを開きます

$JBOSS_HOME/server/$PROFILE/conf/に移動します。テキストエディタを使用してjboss-log4j.xmlファイルを開きます。セキュリティ監査カテゴリを非コメント化します

デフォルトでは、jboss-log4j.xmlファイルの Security Audit Provider カテゴリの定義はコメントアウトされています。例10.1「log4j Security Audit Provider のカテゴリ」 で示されているカテゴリ定義を非コメント化します。例10.1 log4j Security Audit Provider のカテゴリ

<?xml version="1.0" encoding="UTF-8"?> <!-- Limit the verbose MC4J EMS (lib used by admin-console) categories --> <category name="org.mc4j.ems"> <priority value="WARN"/> </category> <!-- Show the evolution of the DataSource pool in the logs [inUse/Available/Max] <category name="org.jboss.resource.connectionmanager.JBossManagedConnectionPool"> <priority value="TRACE"/> </category> --> <!-- Category specifically for Security Audit Provider --> <category name="org.jboss.security.audit.providers.LogAuditProvider" additivity="false"> <priority value="TRACE"/> <appender-ref ref="AUDIT"/> </category> <!-- Limit the org.jboss.serial (jboss-serialization) to INFO as its DEBUG is verbose --> <category name="org.jboss.serial"> <priority value="INFO"/> </category>

Audit appender を非コメント化します

デフォルトでは、jboss-log4j.xmlファイルの AUDIT appender の定義はコメントアウトされています。例10.1「log4j Security Audit Provider のカテゴリ」 で示されている appender の定義を非コメント化します。例10.2 log4j Security Audit Provider のカテゴリ

... <!-- Emit events as JMX notifications <appender name="JMX" class="org.jboss.monitor.services.JMXNotificationAppender"> <errorHandler class="org.jboss.logging.util.OnlyOnceErrorHandler"/> <param name="Threshold" value="WARN"/> <param name="ObjectName" value="jboss.system:service=Logging,type=JMXNotificationAppender"/> <layout class="org.apache.log4j.PatternLayout"> <param name="ConversionPattern" value="%d %-5p [%c] %m"/> </layout> </appender> --> <!-- Security AUDIT Appender --> <appender name="AUDIT" class="org.jboss.logging.appender.DailyRollingFileAppender"> <errorHandler class="org.jboss.logging.util.OnlyOnceErrorHandler"/> <param name="File" value="${jboss.server.log.dir}/audit.log"/> <param name="Append" value="true"/> <param name="DatePattern" value="'.'yyyy-MM-dd"/> <layout class="org.apache.log4j.PatternLayout"> <param name="ConversionPattern" value="%d %-5p [%c] (%t:%x) %m%n"/> </layout> </appender> <!-- ================ --> <!-- Limit categories --> <!-- ================ --> <!-- Limit the org.apache category to INFO as its DEBUG is verbose --> <category name="org.apache"> <priority value="INFO"/> </category> ...保存して、サーバーを再起動します

これで、jboss-log4j.xmlファイルで設定したとおり実装に対し監査サービスをアクティブにすることができました。サーバーを再起動して、新しいセキュリティポリシーが有効であることを確認してください。セキュリティ監査が正しく機能していることを確認します

監査サービスが設定、デプロイされた時点で、監査ログエントリは監査サービスと EJB 呼び出しが成功したかを確認します。audit.logファイルはjboss-as/server/$PROFILE/log/ディレクトリにあります。成功する EJB 呼び出しは、次のaudit.log出力に似ています。例10.3 成功する EJB 呼び出しのログエントリ

2008-12-05 16:08:26,719 TRACE [org.jboss.security.audit.providers.LogAuditProvider] (http-127.0.0.1-8080-2:) [Success]policyRegistration=org.jboss.security.plugins.JBossPolicyRegistration@76ed4518; Resource:=[org.jboss.security.authorization.resources.EJBResource:contextMap={policyRegistration=org.jboss.security.plugins.JBossPolicyRegistration@76ed4518}:method=public abstract org.jboss.test.security.interfaces.RunAsServiceRemote org.jboss.test.security.interfaces.RunAsServiceRemoteHome.create() throws java.rmi.RemoteException,javax.ejb.CreateException:ejbMethodInterface=Home:ejbName=RunAs:ejbPrincipal=jduke:MethodRoles=Roles(identitySubstitutionCaller,):securityRoleReferences=null:callerSubject=Subject: Principal: [roles=[identitySubstitutionCaller, extraRunAsRole],principal=runAsUser] Principal: Roles(members:extraRunAsRole,identitySubstitutionCaller) :callerRunAs=[roles=[identitySubstitutionCaller, extraRunAsRole],principal=runAsUser]:callerRunAs=[roles=[identitySubstitutionCaller, extraRunAsRole],principal=runAsUser]:ejbRestrictionEnforcement=false:ejbVersion=null];Source=org.jboss.security.plugins.javaee.EJBAuthorizationHelper;Exception:=;失敗する EJB 呼び出しは、次のaudit.log出力に似ています。例10.4 失敗する EJB 呼び出しのログエントリ

[Error]policyRegistration=org.jboss.security.plugins.JBossPolicyRegistration@76ed4518;Resource:=[org.jboss.security.authorization.resources.EJBResource:contextMap={policyRegistration=org.jboss.security.plugins.JBossPolicyRegistration@76ed4518}:method=public java.security.Principal org.jboss.test.security.ejb3.SimpleStatelessSessionBean.invokeUnavailableMethod():ejbMethodInterface=Remote:ejbName=SimpleStatelessSessionBean:ejbPrincipal=UserA:MethodRoles=Roles(<NOBODY>,):securityRoleReferences=null:callerSubject=Subject: Principal: UserA Principal: Roles(members:RegularUser,Administrator) :callerRunAs=null:callerRunAs=null:ejbRestrictionEnforcement=false:ejbVersion=null];Source=org.jboss.security.plugins.javaee.EJBAuthorizationHelper;Exception:=Authorization Failed: ;

手順10.2 Web コンテナにセキュリティ監査を有効化

EJB セキュリティ監査を有効にします

手順10.1「セキュリティ監査機能の有効化」 の説明通りセキュリティを有効にする必要があります。サーバーレルムで監査を有効にします

Web コンテナ監査はserver.xmlファイルのサーバーレルムで最初にアクティブにする必要があります。server.xmlファイルはjboss-as/server/$PROFILE/deploy/jbossweb.sar/ディレクトリにあります。例10.5 server.xml 監査のアクティブ化

<Realm className="org.jboss.web.tomcat.security.JBossWebRealm" certificatePrincipal="org.jboss.security.auth.certs.SubjectDNMapping" allRolesMode="authOnly" enableAudit="

true"/>監査レベルのシステムプロパティを指定します

Web アプリケーションの監査レベルはrun.sh(Linux) またはrun.bat(Microsoft Windows) スクリプトの org.jboss.security.web.audit システムプロパティを使用して指定する必要があります。別の方法として、jboss-as/server/$PROFILE/deploy/properties-service.xmlファイルのシステムプロパティを指定することもできます。Linux

jboss-as/bin/run.shファイルにシステムプロパティを追加します。## Specify the Security Audit options #System Property setting to configure the web audit: #* off = turn it off #* headers = audit the headers #* cookies = audit the cookie #* parameters = audit the parameters #* attributes = audit the attributes #* headers,cookies,parameters = audit the headers,cookie and # parameters #* headers,cookies = audit the headers and cookies JAVA_OPTS="$JAVA_OPTS -Dorg.jboss.security.web.audit=headers,cookies,parameter"

Microsoft Windows

jboss-as/bin/run.batファイルにシステムプロパティを追加します。rem Specify the Security Audit options rem System Property setting to configure the web audit rem * off = turn it off rem * headers = audit the headers rem * cookies = audit the cookie rem * parameters = audit the parameters rem * attributes = audit the attributes rem * headers,cookies,parameters = audit the headers,cookie and rem parameters rem * headers,cookies = audit the headers and cookies set JAVA_OPTS=%JAVA_OPTS% " -Dorg.jboss.security.web.audit=headers,cookies,parameter"

properties-service.xml

jboss-as/server/$PROFILE/deploy/properties-service.xmlファイルのSystemPropertiesServiceクラス MBeanを更新し、<attribute> として java プロパティを宣言します。以下のコードサンプルで関連するオペレーティングシステムブロックを非コメント化できます。... <mbean code="org.jboss.varia.property.SystemPropertiesService" name="jboss:type=Service,name=SystemProperties"> <!-- Linux Attribute Declaration --> <!-- <attribute name="Properties">JAVA_OPTS="$JAVA_OPTS -Dorg.jboss.security.web.audit=headers,cookies,parameter" </attribute> --> <!-- Windows Attribute Declaration --> <!-- <attribute name="Properties">JAVA_OPTS=%JAVA_OPTS% " -Dorg.jboss.security.web.audit=headers,cookies,parameter" </attribute> --> </mbean> ...

セキュリティ監査が正しく機能していることを確認します

システムプロパティがファイルで指定された時点で、監査ログエントリは Web 呼び出しが成功するか確認します。audit.logファイルはjboss-as/server/$PROFILE/log/ディレクトリにあります。成功する Web 呼び出しは、次のaudit.log出力に似ています。例10.6 成功する Web 呼び出しのログエントリ

2008-12-05 16:08:38,997 TRACE [org.jboss.security.audit.providers.LogAuditProvider] (http-127.0.0.1-8080-17:) [Success]policyRegistration=org.jboss.security.plugins.JBossPolicyRegistration@76ed4518;Resource:=[org.jboss.security.authorization.resources.WebResource:contextMap={policyRegistration=org.jboss.security.plugins.JBossPolicyRegistration@76ed4518,securityConstraints=[Lorg.apache.catalina.deploy.SecurityConstraint;@6feeae6, resourcePermissionCheck=true},canonicalRequestURI=/restricted/get-only/x,request=[/web-constraints:cookies=null:headers=user-agent=Jakarta Commons-HttpClient/3.0,authorization=host=localhost:8080,][parameters=],CodeSource=null];securityConstraints=SecurityConstraint[RestrictedAccess - Get Only];Source=org.jboss.security.plugins.javaee.WebAuthorizationHelper;resourcePermissionCheck=true;Exception:=;失敗する EJB 呼び出しは、次のaudit.log出力に似ています。例10.7 失敗する Web 呼び出しのログエントリ

2008-12-05 16:08:41,561 TRACE [org.jboss.security.audit.providers.LogAuditProvider] (http-127.0.0.1-8080-4:) [Failure]principal=anil;Source=org.jboss.web.tomcat.security.JBossWebRealm;request=[/jaspi-web-basic:cookies=null:headers=user-agent=Jakarta Commons-HttpClient/3.0,authorization=host=localhost:8080,][parameters=][attributes=];2008-12-05 16:07:30,129 TRACE [org.jboss.security.audit.providers.LogAuditProvider] (WorkerThread#1[127.0.0.1:55055]:)

第11章 セキュリティドメインのデプロイ

- モジュールのセキュリティドメイン

- セキュリティドメインのデプロイメントメソッドで、セキュリティドメイン宣言は デプロイメント記述子 に含まれます。モジュールのセキュリティドメインは

*-jboss-beans.xmlの形式を取ります。EJB Jar のMETA-INFディレクトリ、または Web アプリケーション (WAR) のWEB-INFディレクトリに含まれています。 - デプロイメント記述子

- アプリケーションのデプロイメント設定を記述する宣言型の XML 設定ファイルです。アプリケーションがデプロイされる方法は、このファイル内で変更可能なため、アプリケーションの基礎となるコードに変更を加える必要がなくなります。

jboss-as/server/$PROFILE/conf/login-config.xmlファイルで、セキュリティドメインを宣言します。- モジュールのセキュリティドメインを作成、デプロイします。

手順11.1 モジュールのセキュリティドメイン設定

UsersRolesLoginModule を使用しますが、モジュールのセキュリティドメインを作成する場合はこのログインモジュールに制限されることはありません。JBoss Enterprise Application Platform に同梱されている追加のログインモジュールに関しては、「モジュールの使用」 を参照してください。

デプロイメント記述子を作成します

デプロイメント記述子のファイルを作成し、セキュリティドメイン設定を含める必要があります。ご使用のアプリケーションにデプロイメント記述子をすでに作成している場合は、このステップを飛ばしてステップ 2 に進んでください。ファイル名は[domain_name]-jboss-beans.xmlの形式を取ります。domain_name が任意なら、デプロイメント記述子の名前がサーバープロファイル全体に一意であるようにアプリケーションに有効な名前を選択するべきです。ファイルには標準 XML 宣言と正しく設定した<deployment>要素を含む必要があります。<?xml version="1.0" encoding="UTF-8"?> <deployment xmlns="urn:jboss:bean-deployer:2.0"> </deployment>

アプリケーションポリシーを定義します

個別のセキュリティドメインは <deployment> 要素内で定義されます。以下の例では、2 つのセキュリティドメインが指定されています。各認証ポリシーは同じログインモジュールとモジュールパラメータを使用します。注記

他のログインモジュールは Enterprise Application Platform の向けに使用できます。使用できるログインモジュールに関する詳細は 「モジュールの使用」 を参照してください。<?xml version="1.0" encoding="UTF-8"?> <deployment xmlns="urn:jboss:bean-deployer:2.0"> <application-policy xmlns="urn:jboss:security-beans:1.0" name="web-test"> <authentication> <login-module code="org.jboss.security.auth.spi.UsersRolesLoginModule" flag="required"> <module-option name="unauthenticatedIdentity">anonymous</module-option> <module-option name="usersProperties">u.properties</module-option> <module-option name="rolesProperties">r.properties</module-option> </login-module> </authentication> </application-policy> <application-policy xmlns="urn:jboss:security-beans:1.0" name="ejb-test"> <authentication> <login-module code="org.jboss.security.auth.spi.UsersRolesLoginModule" flag="required"> <module-option name="unauthenticatedIdentity">anonymous</module-option> <module-option name="usersProperties">u.properties</module-option> <module-option name="rolesProperties">r.properties</module-option> </login-module> </authentication> </application-policy> </deployment>デプロイメント記述子をデプロイ、またはパッケージ化します

デプロイメント記述子ファイルをインストール環境で必要なサーバープロファイルのjboss-as/server/$PROFILE/deployディレクトリに移動します。ご使用のアプリケーションを広く流通させる場合は、EJB Jar のMETA-INFディレクトリ、または Web アプリケーション (WAR) のWEB-INFディレクトリでデプロイメント記述子をパッケージ化します。

第12章 ログインモジュール

12.1. モジュールの使用

12.1.1. LdapLoginModule

LdapLoginModule は Lightweight Directory Access Protocol (LDAP) サーバーに対して認証する LoginModule 実装です。Java Naming and Directory Interface (JNDI) LDAP プロバイダを使用してアクセス可能な LDAP サーバーにユーザー名と資格情報が保存されている場合は、LdapLoginModule を使用します。

注記

- 識別名 (DN)

- Lightweight Directory Access Protocol (LDAP) では、識別名は一意的にディレクトリのオブジェクトを特定します。各識別名にはすべての他のオブジェクトからの一意の名前と場所がある必要があり、これは多くの属性値ペア (AVP) を使用することで可能になります。AVP は共通名、組織ユニットなどの情報を定義します。結果としてこうした値の組み合わせは、LDAP が必要とする一意の文字列となります。

注記

- java.naming.factory.initial

InitialContextFactory実装クラス名です。これは Sun LDAP プロバイダ実装com.sun.jndi.ldap.LdapCtxFactoryにデフォルト設定されています。- java.naming.provider.url

- LDAP サーバーの LDAP URL です。

- java.naming.security.authentication

- 使用するセキュリティプロトコルのレベルです。使用可能な値は

none、simple、strongなどです。プロパティが定義されていない場合は、動作はサービスプロバイダより決定されます。 - java.naming.security.protocol

- セキュアなアクセスのために使用されるトランスポートプロトコルです。この設定オプションをサービスプロバイダ (例えば SSL) のタイプに設定します。プロパティが定義されていない場合は、動作はサービスプロバイダより決定されます。

- java.naming.security.principal

- サービスに呼び出し側を認証するプリンシパルのアイデンティティを指定します。これは以下のような他のプロパティから構築されます。

- java.naming.security.credentials

- サービスに呼び出し側を認証するプリンシパルの資格情報を指定します。資格情報はハッシュされたパスワード、クリアテキストのパスワード、キー、または証明書の形式を取ることができます。プロパティが定義されていない場合は、動作はサービスプロバイダより決定されます。

- principalDNPrefix

- ユーザー 識別名 を形成するためにユーザー名に追加されたプレフィックスです。詳細は

principalDNSuffixを参照してください。 - principalDNSuffix

- ユーザーの識別名を形成するときにユーザー名に追加されるサフィックスです。これはユーザーにユーザー名の入力を促し、ユーザーが完全な識別名を入力する必要がない場合に役立ちます。このプロパティと

principalDNSuffixを使用することで、userDNはprincipalDNPrefix + username + principalDNSuffixとして形成されます。 - useObjectCredential

- 資格情報を示す値は、JAAS

PasswordCallbackを使用したchar[]パスワードとしてではなく、Callbackのorg.jboss.security.auth.callback.ObjectCallbackタイプを使用して、不透明なObjectとして取得されるべきです。これにより、LDAP サーバーにchar[]でない資格情報を渡すことができます。使用可能な値はtrueとfalseです。 - rolesCtxDN

- ユーザーロールを検索するためのコンテキストへの固定した識別名です。

- userRolesCtxDNAttributeName

- ユーザーロールを検索するためのコンテキストへの識別名を含むユーザーオブジェクトの属性名です。これはユーザーのロールを検索するコンテキストは各ユーザーに固有にできる点で、

rolesCtxDNとは異なります。 - roleAttributeID

- ユーザーロールを含む属性名です。指定されていない場合は、

rolesにデフォルト設定されます。 - roleAttributeIsDN

- roleAttributeID にロールオブジェクトの完全な識別名、またはロール名が含まれるかを示すフラグです。ロール名は識別名によるコンテキスト名の roleNameAttributeId 属性の値から付けられます。true の場合、ロール属性はロールオブジェクトの識別名を表します。false の場合は、ロール名は

roleAttributeIDの値から付けられます。デフォルトはfalseです。注記

特定のディレクトリスキーマ (例えば MS アクティブディレクトリ) では、ユーザーオブジェクトのロール属性は簡易な名前の代わりに、ロールオブジェクトに Distinguished Names (識別名 : DN) として保存されます。このスキーマタイプを使用する実装の場合、roleAttributeIsDN をtrueに設定する必要があります。 - roleNameAttributeID

- ロール名を含む roleCtxDN 識別名の値により指し示されたコンテキストの属性名です。roleAttributeIsDN プロパティが

trueに設定されている場合は、このプロパティを使用してロールオブジェクトのname属性を見つけます。デフォルトはgroupです。 - uidAttributeID

- ユーザー ID に対応するユーザーロールを含むオブジェクトの属性名です。これを使用してユーザーロールを検索します。指定されていない場合は

uidにデフォルト設定されます。 - matchOnUserDN

- ユーザーロールの検索がユーザーの完全な識別名と一致すべきかを指定するフラグです。

trueに設定されている場合は、完全なuserDNは一致する値として使用されます。falseに設定されている場合は、ユーザー名のみが uidAttributeName 属性に対し一致する値として使用されます。デフォルト値はfalseです。 - unauthenticatedIdentity

- 認証情報を含まない要求に割り当てるプリンシパルの名前です。この動作は

UsernamePasswordLoginModuleスーパークラスから引き継がれます。 - allowEmptyPasswords

- 空の (長さ 0) パスワードが LDAP サーバーに渡されるべきかを示すフラグです。一部の LDAP サーバーは空のパスワードを匿名ログインとして扱いますが、このような動作は望ましくない場合があります。空のパスワードを拒否するには、

falseに設定します。trueに設定すると、LDAP サーバーは空のパスワードを検証します。デフォルトはtrueです。

InitialLdapContext を作成します。

String パスワード、または Object 資格情報のどちらかに設定されます。

InitialLdapContext インスタンスが作成された) 時点で、ユーザーのロールは roleAttributeName と uidAttributeName オプション値に設定された検索属性を持つ rolesCtxDN ロケーションに関する検索を実行することでクエリされます。ロール名は検索結果セットのロール属性の toString メソッドを呼び出すことで取得されます。

例12.1 LDAP ログインモジュール認証ポリシー

<application-policy name="testLDAP">

<authentication>

<login-module code="org.jboss.security.auth.spi.LdapLoginModule"

flag="required">

<module-option name="java.naming.factory.initial"> com.sun.jndi.ldap.LdapCtxFactory

</module-option>

<module-option name="java.naming.provider.url">

ldap://ldaphost.jboss.org:1389/

</module-option>

<module-option name="java.naming.security.authentication">

simple

</module-option>

<module-option name="principalDNPrefix">uid=</module-option> <module-option name="principalDNSuffix">

,ou=People,dc=jboss,dc=org

</module-option>

<module-option name="rolesCtxDN"> ou=Roles,dc=jboss,dc=org

</module-option>

<module-option name="uidAttributeID">member</module-option>

<module-option name="matchOnUserDN">true</module-option>

<module-option name="roleAttributeID">cn</module-option>

<module-option name="roleAttributeIsDN">false </module-option>

</login-module>

</authentication>

</application-policy>java.naming.factory.initial、java.naming.factory.url、java.naming.security オプションは次の条件を示しています。

- Sun LDAP JNDI プロバイダ実装が使用されます。

- LDAP サーバーはポート 1389 のホスト

ldaphost.jboss.orgにあります。 - LDAP 簡易認証メソッドを使用して、LDAP サーバーと接続します。

jsmith は uid=jsmith,ou=People,dc=jboss,dc=org にマップされます。

注記

theduke) の userPassword 属性を使用してユーザーを認証すると仮定しています。ほとんどの LDAP サーバーはこの方法で動作します。ただし、LDAP サーバーが違う方法で認証を行う場合は、ご使用の実稼働環境の要件に応じて LDAP を設定する必要があります。

rolesCtxDN のサブツリー検索を行うことにより、承認がベースとなるロールが取得されます。matchOnUserDN が true の場合、検索はユーザーの完全な DN に基づきます。そうでない場合は、検索は入力した実際のユーザー名に基づきます。この例では、検索は uid=jduke,ou=People,dc=jboss,dc=org と等しい member 属性を持つすべてのエントリの ou=Roles,dc=jboss,dc=org で行います。検索はロールエントリで cn=JBossAdmin を検索します。

cn です。返された属性は JBossAdmin であるため、jsmith ユーザーは JBossAdmin ロールに割り当てられます。

- LDAP データ交換形式 (LDIF)

- プレーンテキストデータは、LDAP ディレクトリのコンテンツと更新要求を表すために使用される形式を交換します。ディレクトリのコンテンツは各オブジェクトまたは各更新要求に対して 1 つの記録として表されます。コンテンツは追加、修正、削除、名前変更の要求で構成されています。

例12.2 LDIF ファイルの例

dn: dc=jboss,dc=org objectclass: top objectclass: dcObject objectclass: organization dc: jboss o: JBoss dn: ou=People,dc=jboss,dc=org objectclass: top objectclass: organizationalUnit ou: People dn: uid=jsmith,ou=People,dc=jboss,dc=org objectclass: top objectclass: uidObject objectclass: person uid: jsmith cn: John sn: Smith userPassword: theduke dn: ou=Roles,dc=jboss,dc=org objectclass: top objectclass: organizationalUnit ou: Roles dn: cn=JBossAdmin,ou=Roles,dc=jboss,dc=org objectclass: top objectclass: groupOfNames cn: JBossAdmin member: uid=jsmith,ou=People,dc=jboss,dc=org description: the JBossAdmin group

12.1.2. LdapExtLoginModule

- 識別名 (DN)

- Lightweight Directory Access Protocol (LDAP) では、識別名は一意的にディレクトリのオブジェクトを特定します。各識別名には他のオブジェクトとは異なる一意の名前と場所が必要なため、複数の属性値ペア (AVP) を使用して対応します。AVP は共通名や組織単位などの情報を定義します。結果としてこうした値の組み合わせは、LDAP が必要とする一意の文字列となります。

org.jboss.security.auth.spi.LdapExtLoginModule は、認証のためにバインドするユーザーと関連するロールを検索します。ロールクエリーは、DN を再帰的に従いロール階層構造をナビゲートします。

- Context.INITIAL_CONTEXT_FACTORY = "java.naming.factory.initial"

- Context.SECURITY_PROTOCOL = "java.naming.security.protocol"

- Context.PROVIDER_URL = "java.naming.provider.url"

- Context.SECURITY_AUTHENTICATION = "java.naming.security.authentication"

- Context.REFERRAL = "java.naming.referral"

- 最初の LDAP サーバーバインドは bindDN プロパティと bindCredential プロパティを使用して認証されます。bindDN はユーザーとロールのために baseCtxDN ツリーと rolesCtxDN ツリーの両方を検索するパーミッションを持つユーザーです。認証に使用する user DN は、baseFilter プロパティで指定されたフィルターを使用してクエリされます。

- 結果として得られた userDN は userDN を InitialLdapContext 環境 Context.SECURITY_PRINCIPAL として使用し LDAP サーバーにバインドすることにより認証されます。Context.SECURITY_CREDENTIALS プロパティはコールバックハンドラーにより取得される String パスワードに設定されます。

- これに成功すると、rolesCtxDN、roleAttributeID、roleAttributeIsDN、roleNameAttributeID、roleFilter のオプションを使用して関連するユーザーロールがクエリされます。

LdapExtLoginModule プロパティ

- baseCtxDN

- ユーザー検索を開始するコンテキストの固定 DN を指定します。

- bindDN

- ユーザークエリやロールクエリの LDAP サーバーに対してバインドするために使用する DN を指定します。baseCtxDN プロパティと rolesCtxDn プロパティで読み取り/検索パーミッションを持つ DN に bindDN を設定します。

- bindCredential

- bindDN のパスワード。bindCredential は、jaasSecurityDomain が指定されている場合に暗号化できます。このプロパティによって外部コマンドはパスワードを読み取ることができます。たとえば、

{EXT}cat file_with_passwordのようになります。 - jaasSecurityDomain

java.naming.security.principalを復号化するために使用される JaasSecurityDomain の JMX ObjectName。暗号化された形式のパスワードはJaasSecurityDomainencrypt64(byte[])メソッドによって返されます。暗号化形式のパスワードの生成には org.jboss.security.plugins.PBEUtils を使用することもできます。- baseFilter

- 認証するユーザーのコンテキストを特定するために使用される検索フィルター。ログインモジュールコールバックから取得される入力ユーザー名/userDN は、

{0}表現が存在するフィルターに代入されます。この代入の動作は標準的なDirContext.search(Name, String, Object[], SearchControls cons)メソッドから生じます。一般的なサンプル検索フィルターは(uid={0})です。 - rolesCtxDN

- ユーザーロールを検索するコンテキストの固定 DN。これは実際のロールが存在する DN ではなく、ユーザーロールを含むオブジェクトが存在する DN になります。たとえば、アクティブディレクトリではユーザーカウントが存在する DN になります。

- roleFilter

- 認証されたユーザーに関連するロールを特定するために使用される検索フィルター。ログインモジュールコールバックから取得される入力ユーザー名/userDN は、

{0}表現が存在するフィルターに代入されます。認証された userDN は{1}が表示されたフィルターに代入されます。入力ユーザー名に一致する検索フィルターの例は(member={0})です。認証された userDN に一致するのは(member={1})です。 - roleAttributeIsDN

- roleAttributeID にロールオブジェクトの完全な DN またはロール名が含まれるかを示すフラグです。ロール名は識別名によるコンテキスト名の roleNameAttributeId 属性の値から派生します。

trueに設定された場合、ロール属性はロールオブジェクトの識別名を表します。falseに設定された場合は、ロール名はroleAttributeIDの値から付けられます。デフォルト値はfalseです。注記

特定のディレクトリスキーマ (例えば MS アクティブディレクトリ) では、ユーザーオブジェクトのロール属性は簡易な名前の代わりに、ロールオブジェクトに Distinguished Names (識別名 : DN) として保存されます。このスキーマタイプを使用する実装の場合、roleAttributeIsDN をtrueに設定する必要があります。 - roleAttributeID

- ユーザーロールを含む属性の名前。roleAttributeIsDN が

trueに設定されている場合、このプロパティは roleNameAttributeID 属性をクエリするコンテキストの DN になります。roleAttributeIsDN プロパティがfalseに設定されている場合、このプロパティはロール名の属性名になります。 - roleNameAttributeID

- ロール名を含む roleCtxDN 識別名の値により指し示されたコンテキストの属性名です。roleAttributeIsDN プロパティが

trueに設定されている場合は、このプロパティを使用してロールオブジェクトのname属性を見つけます。デフォルトはgroupです。 - roleRecursion

- ロール検索が該当する一致コンテキストをトラバースするレベルを指定します。デフォルト値は

0(無効) です。 - searchTimeLimit

- ユーザー/ロール検索のタイムアウト (ミリ秒単位)。デフォルト値は 10000 (10 秒) です。

- searchScope

- 検索スコープをいずれかの文字列に設定します。デフォルト値は SUBTREE_SCOPE です。他のサポートされる値は以下のとおりです。

- OBJECT_SCOPE : 名前付ロールコンテキストのみを検索します。

- ONELEVEL_SCOPE : 名前付きロールコンテキスト以下で直接検索します。

- SUBTREE_SCOPE : ロールコンテキストが DirContext でない場合は、オブジェクトのみを検索します。ロールコンテキストが DirContext の場合、名前付きオブジェクト自体を含む名前付きオブジェクトをルートとするサブツリーを検索します。

- allowEmptyPasswords

empty(length==0)パスワードを LDAP サーバーに渡すかどうかを示すフラグ。空のパスワードは、一部の LDAP サーバーで匿名ログインとして扱われます。falseに設定された場合、空のパスワードは拒否されます。trueに設定された場合、LDAP サーバーは空のパスワードを検証します。デフォルト値はtrueです。- defaultRole

- 認証されたすべてのユーザーに含まれるロール。

- parseRoleNameFromDN

- DN がクエリによって返されたかを示すフラグに roleNameAttributeID が含まれます。

trueに設定すると、DN は roleNameATtributeID に対してチェックされます。falseに設定すると、DN は roleNameAttributeID に対してチェックされません。このフラグは LDAP クエリのパフォーマンスを向上することができます。 - parseUsername

- DN が username によって解析されるかを示すフラグです。

trueに設定すると、DN は usernameに対して解析されます。falseに設定すると、DN は username に対して解析されません。このオプションは usernameBeginString と usernameEndString と共に使用されます。 - usernameBeginString

- username を公開するため、DN の最初から削除する文字列を定義します。このオプションは usernameEndString と共に使用されます。

- usernameEndString

- username を公開するため、DN の最後から削除する文字列を定義します。このオプションは usernameBeginString と共に使用されます。

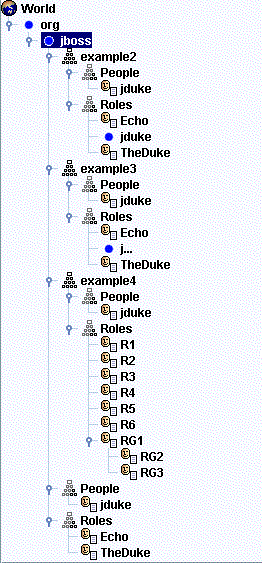

図12.1 LDAP 構造の例

例12.3 2 LDAP 設定の例

version: 1 dn: o=example2,dc=jboss,dc=org objectClass: top objectClass: dcObject objectClass: organization dc: jboss o: JBoss dn: ou=People,o=example2,dc=jboss,dc=org objectClass: top objectClass: organizationalUnit ou: People dn: uid=jduke,ou=People,o=example2,dc=jboss,dc=org objectClass: top objectClass: uidObject objectClass: person objectClass: inetOrgPerson cn: Java Duke employeeNumber: judke-123 sn: Duke uid: jduke userPassword:: dGhlZHVrZQ== dn: uid=jduke2,ou=People,o=example2,dc=jboss,dc=org objectClass: top objectClass: uidObject objectClass: person objectClass: inetOrgPerson cn: Java Duke2 employeeNumber: judke2-123 sn: Duke2 uid: jduke2 userPassword:: dGhlZHVrZTI= dn: ou=Roles,o=example2,dc=jboss,dc=org objectClass: top objectClass: organizationalUnit ou: Roles dn: uid=jduke,ou=Roles,o=example2,dc=jboss,dc=org objectClass: top objectClass: groupUserEx memberOf: cn=Echo,ou=Roles,o=example2,dc=jboss,dc=org memberOf: cn=TheDuke,ou=Roles,o=example2,dc=jboss,dc=org uid: jduke dn: uid=jduke2,ou=Roles,o=example2,dc=jboss,dc=org objectClass: top objectClass: groupUserEx memberOf: cn=Echo2,ou=Roles,o=example2,dc=jboss,dc=org memberOf: cn=TheDuke2,ou=Roles,o=example2,dc=jboss,dc=org uid: jduke2 dn: cn=Echo,ou=Roles,o=example2,dc=jboss,dc=org objectClass: top objectClass: groupOfNames cn: Echo description: the echo role member: uid=jduke,ou=People,dc=jboss,dc=org dn: cn=TheDuke,ou=Roles,o=example2,dc=jboss,dc=org objectClass: groupOfNames objectClass: top cn: TheDuke description: the duke role member: uid=jduke,ou=People,o=example2,dc=jboss,dc=org dn: cn=Echo2,ou=Roles,o=example2,dc=jboss,dc=org objectClass: top objectClass: groupOfNames cn: Echo2 description: the Echo2 role member: uid=jduke2,ou=People,dc=jboss,dc=org dn: cn=TheDuke2,ou=Roles,o=example2,dc=jboss,dc=org objectClass: groupOfNames objectClass: top cn: TheDuke2 description: the duke2 role member: uid=jduke2,ou=People,o=example2,dc=jboss,dc=org dn: cn=JBossAdmin,ou=Roles,o=example2,dc=jboss,dc=org objectClass: top objectClass: groupOfNames cn: JBossAdmin description: the JBossAdmin group member: uid=jduke,ou=People,dc=jboss,dc=org

testLdapExample2 {

org.jboss.security.auth.spi.LdapExtLoginModule

java.naming.factory.initial=com.sun.jndi.ldap.LdapCtxFactory

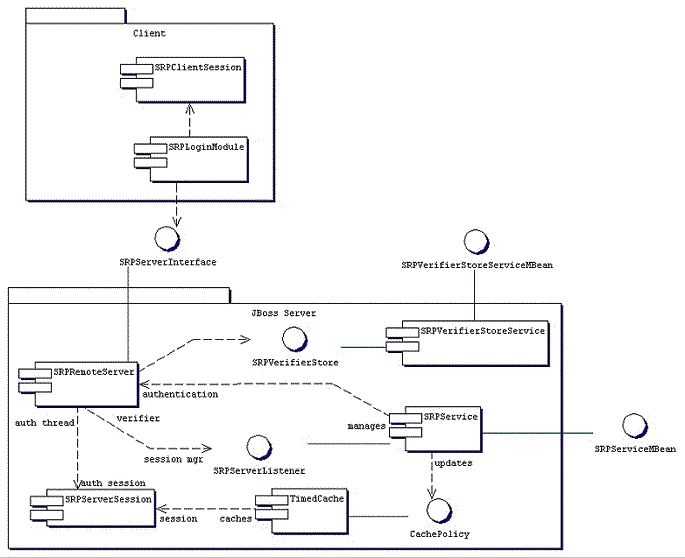

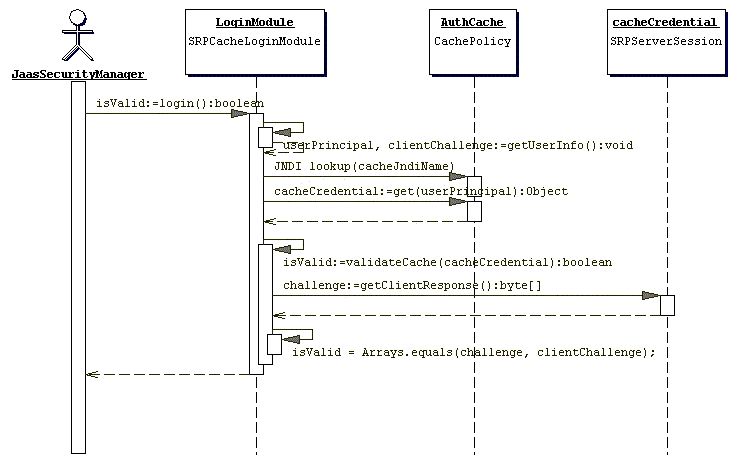

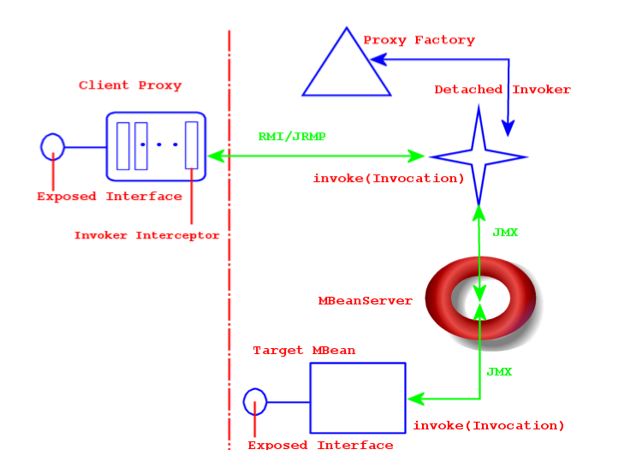

java.naming.provider.url="ldap://lamia/"