Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

12.5. ホストの公開 SSH 鍵の管理

OpenSSH は、公開鍵を使用してホストに対して認証を行います。あるマシンが別のマシンにアクセスを試みてキーのペアを提示します。ホストの初回認証時には、ターゲットマシンの管理者は、この要求を手動で認証する必要があります。次に、マシンはホストの公開鍵を

known_hosts ファイルに保存します。リモートのマシンがターゲットマシンにアクセスを再度試みると、ターゲットマシンは known_hosts ファイルをチェックして、認証済みホストに自動的にアクセスを許可します。

このシステムには、以下のような問題があります。

known_hostsファイルは、ホストエントリーをホスト IP アドレス、ホスト名、およびキーの 3 項目で保存します。IP アドレスが変更されたり (仮想環境やデータセンターでは一般的)、キーが更新されたりすると、このファイルはすぐに無効になってしまいます。- SSH 鍵は、環境内の全マシンに手動かつ個別に配布する必要があります。

- 管理者は設定に追加するホストキーを許可する必要がありますが、ホストまたはキー発行者を適切に検証することが困難なことから、セキュリティー問題が発生する可能性があります。

Red Hat Enterprise Linux では、System Security Services Daemon (SSSD) がホストの SSH 鍵をキャッシュして取得するように設定し、アプリケーションやサービスがホストキーを 1 カ所で検索できるようにします。SSSD は Identity Management を ID 情報プロバイダーとして使用できるので、Identity Management をキーの汎用かつ集中化リポジトリーとすることができます。このため管理者は、ホスト SSH 鍵の配布や更新、検証を心配する必要がありません。

12.5.1. SSH 鍵の形式

キーを IdM エントリーにアップロードする場合には、キーの形式は OpenSSH-style key か生の RFC 4253-style blob にすることができます。RFC 4253-style key は、IdM LDAP サーバーにインポートして保存される前に、自動的に OpenSSH-style key に変換されます。

IdM サーバーは、アップロードされたキーブロブから、RSA または DSA キーといったキーのタイプを識別できます。ただし、

~/.ssh/known_hosts などのキーファイルでは、サーバーのホスト名および IP アドレス、キーのタイプ、キー自体で、キーのエントリーが識別されます。以下に例を示します。

host.example.com,1.2.3.4 ssh-rsa AAA...ZZZ==

これは、要素の順序が type key== comment のユーザーの公開鍵エントリーとは多少異なります。

"ssh-rsa ABCD1234...== ipaclient.example.com"

キーファイルからの 3 要素はすべて、ホストエントリーにアップロードして表示できます。このような場合には、

~/.ssh/known_hosts ファイルからのホスト公開鍵エントリーが、ユーザーキーの形式 type key== comment に一致するように順序を変える必要があります。

ssh-rsa AAA...ZZZ== host.example.com,1.2.3.4

キータイプは公開鍵のコンテンツから自動的に判断されます。個別キーの識別を容易にするコメントはオプションになります。必須要素は、公開鍵ブロブ自体のみとなります。

12.5.2. ipa-client-install および OpenSSH

デフォルトでは、ipa-client-install スクリプトは、IdM クライアントマシンで OpenSSH サーバーおよびクライアントを設定します。また SSSD がホストおよびユーザーキーのキャッシングを実行するように設定します。実質的には、クライアントを設定するだけで、ホストが SSSD、OpenSSH、および Identity Management を使用してキーキャッシングおよび取得に必要な全設定が実行されます。

クライアントインストール時に SSH サービスが有効な場合 (デフォルト)、ssh サービスの初回起動時に RSA キーが作成されます。

注記

ipa-client-install を使用して IdM クライアントとしてマシンを追加すると、クライアントには RSA と DSS の 2 つの SSH 鍵を作成されます。

他にも

--ssh-trust-dns というクライアント設定オプションがあり、ipa-client-install コマンドに指定して実行でき、キーのフィンガープリントを格納する IdM DNS レコードを OpenSSH が信頼するように自動設定します。

別の方法として、クライアントのインストール時に

--no-sshd オプションを使用して OpenSSH を無効にできます。この設定により、インストールスクリプトで OpenSSH サーバーを設定できなくなります。

別の

--no-dns-sshfp というオプションを使用すると、ホストが独自の DNS エントリーで DNS SSHFP レコードを作成できなくなります。このオプションは、--no-sshd オプションと合わせて使用することも、なしでも使用できます。

12.5.3. ホスト SSH 鍵の Web UI でのアップロード

- ホストのキーは、

~/.ssh/known_hostsから取得できます。以下に例を示します。server.example.com,1.2.3.4 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEApvjBvSFSkTU0WQW4eOweeo0DZZ08F9Ud21xlLy6FOhzwpXFGIyxvXZ52+siHBHbbqGL5+14N7UvElruyslIHx9LYUR/pPKSMXCGyboLy5aTNl5OQ5EHwrhVnFDIKXkvp45945R7SKYCUtRumm0Iw6wq0XD4o+ILeVbV3wmcB1bXs36ZvC/M6riefn9PcJmh6vNCvIsbMY6S+FhkWUTTiOXJjUDYRLlwM273FfWhzHK+SSQXeBp/zIn1gFvJhSZMRi9HZpDoqxLbBB9QIdIw6U4MIjNmKsSI/ASpkFm2GuQ7ZK9KuMItY2AoCuIRmRAdF8iYNHBTXNfFurGogXwRDjQ==

必要に応じて、ホストキーを生成します。OpenSSH ツールを使用する場合は、空白のパスフレーズを使用し、キーをユーザーの~/.ssh/ディレクトリー以外の場所に保存して、既存のキーを上書きしないようにします。[jsmith@server ~]$ ssh-keygen -t rsa -C "server.example.com,1.2.3.4" Generating public/private rsa key pair. Enter file in which to save the key (/home/jsmith/.ssh/id_rsa): /home/jsmith/.ssh/host_keys Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /home/jsmith/.ssh/host_keys. Your public key has been saved in /home/jsmith/.ssh/host_keys.pub. The key fingerprint is: SHA256:GAUIDVVEgly7rs1lTWP6oguHz8BKvyZkpqCqVSsmi7c server.example.com The key's randomart image is: +--[ RSA 2048]----+ | .. | | .+| | o .* | | o . .. *| | S + . o+| | E . .. .| | . = . o | | o . ..o| | .....| +-----------------+

- 公開鍵をキーファイルからコピーします。完全なキーエントリーは、hostname,IP type key== の形式です。key== は必須ですが、エントリー全体を保存できます。エントリーの全要素を使用するには、エントリーを再編成して、順番が type key== [host name,IP] になるように設定します。

[jsmith@server ~]$ cat /home/jsmith/.ssh/host_keys.pub ssh-rsa AAAAB3NzaC1yc2E...tJG1PK2Mq++wQ== server.example.com,1.2.3.4

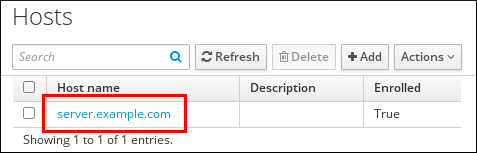

- Identity タブを開き、サブタブの ホスト を選択します。

- 編集するホスト名をクリックします。

図12.4 ホストのリスト

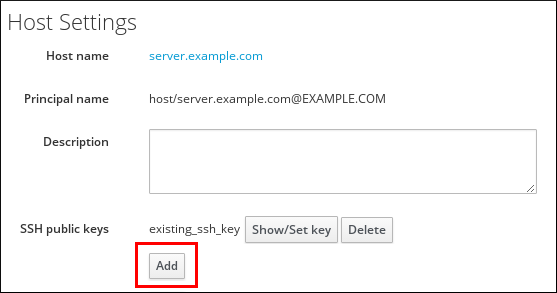

- Settingsタブの Host Settings エリアで、SSH public keys の横にある Add をクリックします。

図12.5 SSH キーの追加

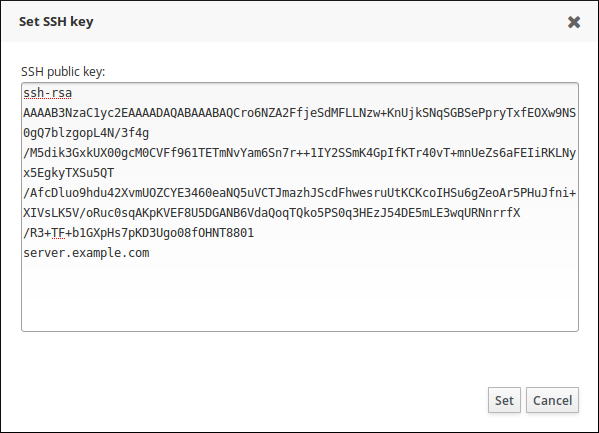

- ホストの公開鍵に貼り付けて、Set をクリックします。

図12.6 SSH キーの設定

SSH 公開鍵 エリアに、新しい鍵が表示されるようになりました。Show/Set key をクリックすると、送信したキーが開きます。

SSH 公開鍵 エリアに、新しい鍵が表示されるようになりました。Show/Set key をクリックすると、送信したキーが開きます。 - 複数のキーをアップロードするには、公開鍵リストの下にある Add をクリックして、他のキーをアップロードします。

- すべてのキーが送信されたら、ホストページ上部の Save をクリックして変更を保存します。

公開鍵を保存すると、エントリーは鍵フィンガープリント、コメント (存在する場合)、および鍵の種類として表示されます。[2].

ホストキーをアップロードしたら、「OpenSSH サービスのキャッシュを提供するように SSSD を設定」 で説明するように、Identity Management を ID ドメインの 1 つとして使用するよう SSSD を設定し、OpenSSH がホストキー管理に SSSD ツールを使用するよう設定します。

12.5.4. コマンドラインからのホストキーの追加

ホスト SSH 鍵は、host-add を使用してホストを作成する時か、エントリーを後で修正する時に、 IdM のホストエントリーに追加されます。

注記

インストールスクリプトで SSH サービスが明示的に無効にされなければ、

ipa-client-install コマンドで RSA と DSS ホストキーが作成されます。

--sshpubkeyオプションを指定して host-mod コマンドを実行し、base64 にエンコードされた公開鍵をホストエントリーにアップロードします。ホストキーを追加するとホストの DNS SSHFP エントリーも変更されるので、--updatednsオプションも使用してホストの DNS エントリーも更新します。以下に例を示します。[jsmith@server ~]$ ipa host-mod --sshpubkey="ssh-rsa RjlzYQo==" --updatedns host1.example.com

実際のキーは通常、等号 (=) で終わりますが、より長いです。複数のキーをアップロードするには、複数の--sshpubkeyコマンドラインパラメーターを入力します。--sshpubkey="RjlzYQo==" --sshpubkey="ZEt0TAo=="

注記ホストには複数の公開鍵を指定できます。- ホストキーをアップロードしたら、「OpenSSH サービスのキャッシュを提供するように SSSD を設定」 で説明するように、Identity Management を ID ドメインの 1 つとして使用するよう SSSD を設定し、OpenSSH がホストキー管理に SSSD ツールを使用するよう設定します。

12.5.5. ホストキーの削除

ホストキーは、期限が切れるか有効でなくなると、削除できます。

Web UI を使用して個別のホストキーを削除するのが最も簡単な方法です。

- Identity タブを開き、サブタブの ホスト を選択します。

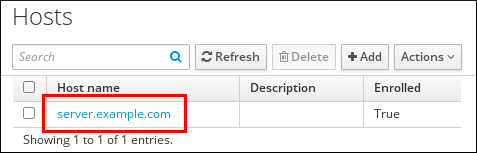

- 編集するホスト名をクリックします。

図12.7 ホストのリスト

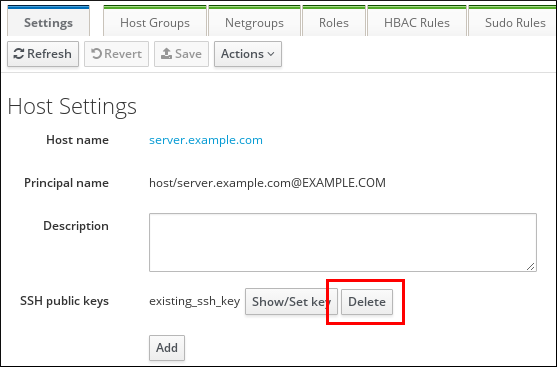

- SSH public keys エリアで、削除するキーのフィンガープリントのそばにある Delete をクリックします。

図12.8 公開鍵の削除

- ホストページの上部にある Save をクリックして、変更を保存します。

コマンドラインツールで、すべてのキーを削除することもできます。方法は、

--sshpubkey= を空の値に指定して ipa host-mod を実行します。これで、対象ホストの公開鍵が すべて 削除されます。また、ホストの DNS エントリーの更新には、--updatedns オプションを使用します。以下に例を示します。

[jsmith@server ~]$ kinit admin [jsmith@server ~]$ ipa host-mod --sshpubkey= --updatedns host1.example.com