Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

セキュリティーガイド

Red Hat Enterprise Linux のセキュリティー保護に関するガイド

Robert Krátký

Martin Prpič

Tomáš Čapek

Stephen Wadeley

Yoana Ruseva

Miroslav Svoboda

概要

第1章 セキュリティーの概要

/lib ディレクトリー内のファイルへの参照が複数作成されます。64 ビットシステムを使用する場合は、上述のファイルの一部がにある可能性があり /lib64ます。

1.1. セキュリティーの概要

1.1.1. コンピューターセキュリティーとは

1.1.1.1. コンピューターセキュリティーのサポート状況

1.1.1.2. Security Today

1.1.1.3. セキュリティーの標準化

- 機密性 - 機密情報は、事前に定義された個人だけが利用できるようにする必要があります。許可されていない情報の送信や使用は、制限する必要があります。たとえば、情報の機密性により、権限のない個人が顧客情報や規制情報が悪意のある目的(ID 盗難やクレジットカードなど)で取得されないようにします。

- 保全性 - 情報は、改ざんして不完全または不正確なものにすべきではありません。承認されていないユーザーが、機密情報を変更したり破壊したりする機能を使用できないように制限する必要があります。

- 可用性 - 情報は、認証されたユーザーが必要な時にいつでもアクセスできるようにする必要があります。可用性は、合意した頻度とタイミングで情報を入手できることを保証します。これは、パーセンテージで表されることが多く、ネットワークサービスプロバイダーやその企業顧客が使用するサービスレベルアグリーメント (SLA) で正式に合意となります。

1.1.2. SELinux

1.1.3. セキュリティーコントロール

- 物理的

- 技術的

- 管理的

1.1.3.1. 物理的コントロール

- 有線監視カメラ

- 動作または温度の感知アラームシステム

- 警備員

- 写真付き身分証明書

- 施錠された、デッドボルト付きのスチールドア

- バイオメトリクス (本人確認を行うための指紋、声、顔、虹彩、筆跡などの自動認識方法が含まれます)

1.1.3.2. 技術的コントロール

- 暗号化

- スマートカード

- ネットワーク認証

- アクセス制御リスト (ACL)

- ファイルの完全性監査ソフトウェア

1.1.3.3. 管理的コントロール

- トレーニングおよび認識の向上

- 災害準備および復旧計画

- 人員採用と分離の戦略

- 人員登録とアカウンティング

1.1.4. まとめ

1.2. 脆弱性の評価

- 技術の設定、監視、および保守を行うスタッフの専門知識

- サービスとカーネルのパッチ、および更新を迅速かつ効率的に行う能力

- ネットワーク上での警戒を常に怠らない担当者の能力

1.2.1. 重要です。

1.2.2. 評価とテストの定義

- 情報セキュリティーに事前にフォーカスできる

- 攻撃者が発見する前に潜在的な不正使用を探します。

- システムを最新の状態に維持し、パッチを適用できる

- スタッフの成長と専門知識の開発を促す

- 経済的な損失や否定的な評判を減らす

1.2.2.1. 方法論の確立

- http://www.owasp.org/ 『The Open Web Application Security Project』

1.2.3. ツールの評価

1.2.3.1. Nmap を使用したホストのスキャン

1.2.3.1.1. Nmap の使用

nmap <host name>foo.example.com のマシンをスキャンするには、シェルプロンプトで以下を入力します。

~]$ nmap foo.example.comInteresting ports on foo.example.com: Not shown: 1710 filtered ports PORT STATE SERVICE 22/tcp open ssh 53/tcp open domain 80/tcp open http 113/tcp closed auth

1.2.3.2. Nessus

1.2.3.3. grikto

1.2.3.4. 将来のニーズを予測

1.3. セキュリティーに関する影響

1.3.1. ネットワークセキュリティーへの脅威

1.3.1.1. 安全ではないアーキテクチャー

1.3.1.1.1. ブロードキャストネットワーク

1.3.1.1.2. 集中化サーバー

1.3.2. サーバーセキュリティーへの脅威

1.3.2.1. 未使用のサービスとオープンポート

1.3.2.2. 管理の不注意

1.3.2.3. 本質的に安全ではないサービス

1.3.3. ワークステーションおよびホーム PC セキュリティーに対する脅威

1.3.3.1. 不適切なパスワード

1.3.3.2. 脆弱なクライアントアプリケーション

1.4. 一般的な展開および A fixescks

表1.1 一般的な展開

| 不正使用 | 説明 | 備考 |

|---|---|---|

| 空またはデフォルトのパスワード | 管理パスワードを空白のままにしたり、製品ベンダーが設定したデフォルトのパスワードをそのまま使用します。これは、ルーターやファイアウォールなどのハードウェアで最もよく見られますが、Linux で実行されるサービスにはデフォルトの管理者パスワードも含まれています(ただし、Red Hat Enterprise Linux には含まれていません)。 |

一般的に、ルーター、ファイアウォール、VPN、ネットワーク接続ストレージ (NAS) の機器など、ネットワークハードウェアに関連するものです。

多数のレガシーオペレーティングシステム、特にサービスをバンドルしたオペレーティングシステム (UNIX や Windows など) でよく見られます。

管理者が急いで特権ユーザーアカウントを作成したためにパスワードが空白のままになっていることがありますが、このような空白のパスワードは、このアカウントを発見した悪意のあるユーザーが利用できる絶好のエントリーポイントとなります。

|

| デフォルトの共有キー | セキュアなサービスでは、開発や評価テスト向けにデフォルトのセキュリティー鍵がパッケージ化されていることがあります。この鍵を変更せずにインターネットの実稼働環境に置いた場合は、同じデフォルトの鍵を持つ すべての ユーザーがその共有鍵のリソースや、そこにあるすべての機密情報にアクセスできるようになります。 | 無線アクセスポイントや、事前設定済みでセキュアなサーバー機器に最も多く見られます。 |

| IP スプーフィング | リモートマシンがローカルネットワークのノードのように動作し、サーバーに脆弱性を見つけるとバックドアプログラムまたはトロイの木馬をインストールして、ネットワークリソース全体へのコントロールを得ようとします。 |

スプーフィングは、攻撃者が対象システムへの接続を調整するのに TCP/IP シーケンス番号を予測する必要があるため、かなり難しくなりますが、攻撃者がこのような脆弱性を実行できるツールがいくつかあります。

は rsh、ソースベース の認証技術を使用するサービス( telnetFTP など)を実行するターゲットシステムに依存します。これは、または ssh SSL/TLS で使用される PKI またはその他の形式の暗号化認証と比較すると推奨されません。

|

| 盗聴 | 2 つのノード間の接続を盗聴することにより、ネットワーク上のアクティブなノード間を行き交うデータを収集します。 |

この種類の攻撃には大抵、Telnet、FTP、HTTP 転送などのプレーンテキストの転送プロトコルが使用されます。

リモートの攻撃者はこのような攻撃を実行するために LAN で攻撃されるシステムにアクセスできなければなりません。通常は、攻撃者が LAN 上のシステムを危険にさらすためにアクティブな攻撃(IP スプーフィングや中間者攻撃など)を使用しています。

パスワードのなりすましに対する防護策としては、暗号化鍵交換、ワンタイムパスワード、または暗号化された認証によるサービス使用が挙げられます。通信中は強力な暗号化を実施することをお勧めします。

|

| サービスの脆弱性 | 攻撃者はインターネットで実行しているサービスの欠陥や抜け穴を見つけます。攻撃者がこの脆弱性を利用する場合は、システム全体と格納されているデータを攻撃するだけでなく、ネットワーク上の他のシステムも攻撃する可能性があります。 |

CGI などの HTTP ベースのサービスは、リモートのコマンド実行やインタラクティブなシェルアクセスに対しても脆弱です。HTTP サービスが「nobody」などの権限のないユーザーとして実行している場合でも、設定ファイルやネットワークマップなどの情報が読み取られる可能性があります。または、攻撃者がサービス拒否攻撃を開始して、システムのリソースを浪費させたり、他のユーザーが利用できないようにする可能性もあります。

開発時およびテスト時には気が付かない脆弱性がサービスに含まれることがあります。(アプリケーションのメモリーバッファー領域をあふれさせ、任意のコマンドを実行できるようなインタラクティブなコマンドプロンプトを攻撃者に提供するように、攻撃者が任意の値を使用してサービスをクラッシュさせる バッファーオーバーフローなどの) 脆弱性は、完全な管理コントロールを攻撃者に与えるものとなる可能性があります。

管理者は、root 権限でサービスが実行されないようにし、ベンダー、または CERT、CVE などのセキュリティー組織がアプリケーション用のパッチやエラータ更新を提供していないかを常に注意する必要があります。

|

| アプリケーションの脆弱性 | 攻撃者は、デスクトップやワークステーションのアプリケーション(電子メールクライアントなど)に欠陥を見つけ出し、任意のコードを実行したり、将来のシステム侵害のためにトリックの木形を移植したり、システムをクラッシュしたりする可能性があります。攻撃を受けたワークステーションがネットワークの残りの部分に対して管理特権を持っている場合は、さらなる不正使用が起こる可能性があります。 |

ワークステーションとデスクトップは、ユーザーが侵害を防いだり検知するための専門知識や経験を持たないため、不正使用の対象になりやすくなります。認証されていないソフトウェアをインストールしたり、要求していないメールの添付ファイルを開く際には、それに伴うリスクについて個々に通知することが必須です。

電子メールクライアントソフトウェアが添付ファイルを自動的に開いたり、実行したりしないようにするといった、予防手段を取ることが可能です。さらに、Red Hat Network またはその他のシステム管理サービスを使用したワークステーションソフトウェアの自動更新により、マルチシートのセキュリティーデプロイメントの負担を軽減できます。

|

| サービス拒否(DoS)攻撃 | 攻撃者のまたは攻撃者のグループは、権限のないパケットをターゲットホスト(サーバー、ルーター、ワークステーションのいずれか)に送信することで、組織のネットワークまたはサーバーのリソースに対して攻撃を攻撃します。これにより、正当なユーザーがリソースを使用できなくなります。 |

通常ソースパケットは、真の攻撃元を調査するのが難しくなるよう、偽装 (または再ブロードキャスト)されています。

を使用した Ingress フィルタリング(IETF rfc2267) iptables およびネットワーク侵入検出システム snort における進捗

|

1.5. セキュリティー更新

1.5.1. パッケージの更新

1.5.2. 署名済みパッケージの確認

/mnt/cdrom、root ユーザーとして次のコマンドを使用して、キー リング (システム上の信頼済み鍵のデータベース)にインポートします。

~]# rpm --import /mnt/cdrom/RPM-GPG-KEY/etc/pki/rpm-gpg/ ディレクトリーに置かれています。

~]# rpm -qa gpg-pubkey*

gpg-pubkey-db42a60e-37ea5438~]# rpm -qi gpg-pubkey-db42a60e-37ea5438 Name : gpg-pubkey Relocations: (not relocatable) Version : 2fa658e0 Vendor: (none) Release : 45700c69 Build Date: Fri 07 Oct 2011 02:04:51 PM CEST Install Date: Fri 07 Oct 2011 02:04:51 PM CEST Build Host: localhost Group : Public Keys Source RPM: (none) [output truncated]

~]# rpm -K /root/updates/*.rpm

alsa-lib-1.0.22-3.el6.x86_64.rpm: rsa sha1 (md5) pgp md5 OK

alsa-utils-1.0.21-3.el6.x86_64.rpm: rsa sha1 (md5) pgp md5 OK

aspell-0.60.6-12.el6.x86_64.rpm: rsa sha1 (md5) pgp md5 OKgpg OKます。そうでない場合は、正しい Red Hat 公開鍵を使用していることを確認し、コンテンツのソースを確認してください。GPG 検証に合格しないパッケージは、サードパーティーによって変更されている可能性があるため、インストールしないでください。

/etc/yum.conf ファイルの [main] セクションで以下のオプションが定義されていることを確認します。

gpgcheck=1

1.5.3. 署名済みパッケージのインストール

rpm -Uvh <package>…updates/、以下のコマンドを /tmp 実行します。

~]# rpm -Uvh /tmp/updates/*.rpm

Preparing... ########################################### [100%]

1:alsa-lib ########################################### [ 33%]

2:alsa-utils ########################################### [ 67%]

3:aspell ########################################### [100%]rpm -ivh <kernel-package>~]# rpm -ivh /tmp/updates/kernel-2.6.32-220.el6.x86_64.rpm

Preparing... ########################################### [100%]

1:kernel ########################################### [100%]rpm -e <old-kernel-package>~]# rpm -e kernel-2.6.32-206.el6.x86_64~]# yum install kernel-2.6.32-220.el6.x86_64.rpm~]# yum localinstall /root/updates/emacs-23.1-21.el6_2.3.x86_64.rpm1.5.4. 変更の適用

- アプリケーション

- ユーザー空間のアプリケーションは、システムユーザーが開始できるプログラムです。通常、このようなアプリケーションは、ユーザー、スクリプト、または自動化タスクユーティリティーが起動する場合にのみ使用され、長期間保持されません。このようなユーザー空間アプリケーションが更新されたら、システム上のアプリケーションのインスタンスをすべて停止し、更新されたバージョンを使用するようにプログラムを再度起動します。

- カーネル

- カーネルは、Red Hat Enterprise Linux オペレーティングシステムの中核となるソフトウェアコンポーネントです。メモリー、プロセッサー、およびPeripherals へのアクセスを管理し、すべてのタスクをスケジュールします。その一元的な役割が原因で、コンピューターを停止せずにカーネルを再起動することはできません。したがって、システムを再起動するまで、カーネルの更新バージョンは使用できません。

- Shared Libraries

- 共有ライブラリーは、などのコードの単位です。これは

glibc、多数のアプリケーションやサービスにより使用されます。共有ライブラリーを使用するアプリケーションは、通常、アプリケーションを初期化するときに共有コードを読み込みます。そのため、更新されたライブラリーを使用するアプリケーションは停止して再起動する必要があります。特定のライブラリーにリンクしている実行中のアプリケーションを確認するには、lsof コマンドを使用します。lsof <path>たとえば、実行中のアプリケーションリンクをlibwrap.soライブラリーにリンクするには、以下を入力します。~]# lsof /lib64/libwrap.so* COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME sshd 13600 root mem REG 253,0 43256 400501 /lib64/libwrap.so.0.7.6 sshd 13603 juan mem REG 253,0 43256 400501 /lib64/libwrap.so.0.7.6 gnome-set 14898 juan mem REG 253,0 43256 400501 /lib64/libwrap.so.0.7.6 metacity 14925 juan mem REG 253,0 43256 400501 /lib64/libwrap.so.0.7.6 [output truncated]

このコマンドは、ホストアクセス制御に TCP ラッパーを使用する実行中のプログラムの一覧を表示します。したがって、tcp_wrappersパッケージが更新された場合、一覧表示されるプログラムは停止し、再起動する必要があります。 - SysV サービス

- SysV サービスは、ブートプロセス中に起動される永続サーバープログラムです。SysV サービスの例に sshdは、、vsftpd、およびがあり xinetdます。これらのプログラムは通常、マシンを起動している限りメモリーに保持されるため、パッケージのアップグレード後に、更新された各 SysV サービスを停止し、再起動する必要があります。これは、Services Configuration Tool を使用して行うか、または root シェルプロンプトにログインして /sbin/service コマンドを実行します。

/sbin/service <service-name>

restart<service-name> をなどのサービスの名前に置き換え sshdます。 - xinetd services

- xinetd スーパーサービスによって制御されるサービスは、アクティブな接続がある場合にのみ実行されます。で制御されるサービスの例には、Telnet、IMAP、および POP3 が xinetd 含まれます。これらのサービスの新規インスタンスは、新しいリクエストを受信する xinetd たびに起動されるため、アップグレード後に発生する接続は更新されたソフトウェアによって処理されます。ただし、制御されたサービスのアップグレード時に xinetd アクティブな接続がある場合は、古いバージョンのソフトウェアによって処理されます。特定の xinetd 制御されたサービスの古いインスタンスを強制終了するには、サービスのパッケージをアップグレードしてから、現在実行中のすべてのプロセスを停止します。プロセスが実行中かどうかを確認するには、ps または pgrep コマンドを使用して、サービスの現在のインスタンス kill killall を停止します。たとえば、セキュリティーエラータパッケージがリリースされて

imapいる場合は、パッケージをアップグレードし、root で以下のコマンドをシェルプロンプトに入力します。~]# pgrep -l imap 1439 imapd 1788 imapd 1793 imapdこのコマンドは、アクティブな IMAP セッションをすべて返します。個々のセッションを終了するには、root で以下のコマンドを実行します。kill <PID>このセッションの終了に失敗した場合は、代わりに以下のコマンドを実行します。kill

-9<PID>この例では、<PID> を IMAP セッションのプロセス ID 番号( pgrep -l コマンドの 2 番目のコラムにあるもの)に置き換えます。アクティブな IMAP セッションをすべて強制終了するには、以下のコマンドを実行します。~]# killall imapd

第2章 ネットワークのセキュリティー保護

2.1. ワークステーションのセキュリティー

2.1.1. ワークステーションセキュリティーの評価

- BIOS and Boot Loader Security - 承認されていないユーザーはマシンに物理的にアクセスして、パスワードなしで単一ユーザーまたはレスキューモードで起動できますか。

- Password Security - How secure the user account password on the machine?

- 管理 的コントロール - システムに関するアカウントと管理制御の量

- 利用可能なネットワークサービス: ネットワークからの要求をリッスンしているサービスと、それらが全く実行しているか?

- 個人ファイアウォール - 必要な場合はどの種類のファイアウォールが必要ですか?

- セキュリティー強化通信ツール - ワークステーション間の通信にどのツールを使用するか、どのツールもワークステーション間の通信に使用すべきか。

2.1.2. BIOS およびブートローダーのセキュリティー

2.1.2.1. BIOS パスワード

- BIOS 設定への変更を防止 する - 侵入者が BIOS にアクセスできる場合は、CD-ROM またはフラッシュドライブから起動するように設定できます。これにより、侵入者がレスキューモードまたはシングルユーザーモードに入り、システムで任意のプロセスを開始したり、機密データをコピーできるようになります。

- システムの起動 を防止する - BIOS の中には起動プロセスをパスワードで保護できるものもあります。これを有効にすると、攻撃者は BIOS がブートローダーを開始する前にパスワード入力を求められます。

2.1.2.1.1. x86 以外のプラットフォームのセキュリティー保護

2.1.2.2. ブートローダーのパスワード

- シングルユーザーモードへのアクセスを防止する - 攻撃者がシングルユーザーモードでシステムを起動できる場合は、root パスワードを求められることなく root として自動的にログインされます。警告

/etc/sysconfig/initファイルでSINGLEパラメーターを編集してパスワードを使用してシングルユーザーモードへのアクセスを保護することは推奨されません。攻撃者は、GRUB のカーネルコマンドラインでカスタム初期コマンド(init=パラメーターを使用して)を指定することで、パスワードをバイパスできます。で指定されている GRUB ブートローダーのパスワード保護が推奨され 「GRUB のパスワード保護」 ます。 - GRUB コンソールへのアクセスを防止 する - マシンが GRUB をブートローダーとして使用する場合、攻撃者は GRUB エディターインターフェースを使用して設定を変更したり、cat コマンドを使用して情報を収集したりできます。

- 非セキュアなオペレーティングシステムへのアクセスを防止する - デュアルブートシステムの場合、攻撃者は起動時にオペレーティングシステムを選択でき、アクセス制御やファイルのパーミッションを無視します。

2.1.2.2.1. GRUB のパスワード保護

/sbin/grub-md5-crypt/boot/grub/grub.confます。ドキュメントのメインセクションにあるファイル timeout を開き、以下の行を追加します。

password --md5 <password-hash>

/boot/grub/grub.conf ファイルの異なる部分を編集する必要があります。

title 行を探し、その下の lock ディレクティブの行を追加します。

title DOS lock

/boot/grub/grub.conf ファイルのメインセクションに password 行が存在する必要があります。それ以外の場合は、攻撃者は GRUB エディターインターフェースにアクセスし、ロック行を削除できます。

title DOS lock password --md5 <password-hash>

2.1.2.2.2. 対話的な起動の無効化

/etc/sysconfig/init ファイルの PROMPT パラメーターを無効にします。

PROMPT=no

2.1.3. パスワードセキュリティー

/etc/passwd ファイルの一方向ハッシュとして保存されるため、システムがオフラインパスワードクラッキング攻撃に対して脆弱になります。侵入者が通常ユーザーとしてマシンにアクセスすることができる場合は、/etc/passwd ファイルを自分のマシンにコピーして、任意の数のパスワードクラッキングプログラムを実行することができます。ファイルにセキュリティー保護されていないパスワードがある場合は、パスワード攻撃者が検出する前に時間がかかります。

/etc/shadow、ファイルにパスワードハッシュを保存することで、この種の攻撃を防ぎます。これは、root ユーザーのみが読み取り可能です。

2.1.3.1. 強固なパスワードの作成

randomword1 randomword2 randomword3 randomword4

1!」を追加することで、上記の推奨事項に続くパスフレーズを簡単に変更できます。このような変更により、パスフレーズのセキュリティーが大幅に強化される わけ ではないことに注意してください。

- 1 つの辞書単語、言語の単語、反転単語、または数字のみを使用します。

- パスワードまたはパスフレーズに 10 文字未満を使用します。

- キーボードレイアウトのキーシーケンスの使用

- パスワードを書き留めます。

- 写真日、匿名、ファミリーメンバー名、ペット名などのパスワードで個人情報を使用します。

- 複数のマシンで同じパスフレーズまたはパスワードを使用する。

2.1.4. 組織内におけるユーザーパスワードの作成

2.1.4.1. 強固なパスワードの強制

pam_cracklib.so PAM モジュールを使用して実行します。Red Hat Enterprise Linux では、pam_cracklib PAM モジュールを使用して、一連のルールに対してパスワードの強度を確認することができます。ユーザーのログイン用にカスタムルールセットを設定するために、/etc/pam.d/passwd ファイルの password コンポーネントにある他の PAM モジュールとともにスタックできます。のルーチン pam_cracklibは 2 つの部分から構成されます。提供されたパスワードがディクショナリーで見つかったかどうかをチェックします。これがディクショナリーでない場合は、多くのチェックで続行されます。これらのチェックの一覧は、pam_cracklib(8) man ページを参照してください。

例2.1 パスワードの強度チェックの設定 pam_cracklib

/etc/pam.d/passwd ファイルの password セクションに以下の行を追加します。

password required pam_cracklib.so retry=3 minlen=8 minclass=4

/etc/pam.d/passwd ファイルの password セクションに以下の行を追加します。

password required pam_cracklib.so retry=3 maxsequence=3 maxrepeat=3

pam_passwdqc などを追加できます。利用可能な PAM モジュールの一覧は、http://uw714doc.sco.com/en/SEC_pam/pam-6.html を参照して ください。PAM の詳細は、『 『シングルサインオンおよびスマートカードの管理』を参照して』 ください。

- john The Ripper - 高速で柔軟なパスワードクラッキングプログラムです。複数の単語一覧を使用でき、パスワードクラッキングをブルートフォースできます。これは http://www.openwall.com/john/ でオンラインで利用でき ます。

- crack- 最もよく知られているパスワードクラッキングソフトウェアである Crack も非常に高速ですが、Ripper として簡単に使用 できません。

- Slurpie - Slurpie は、Ripper と Crack と 似 ていますが、複数のコンピューターを同時に実行するように設計されており、分散パスワードクラッキング攻撃が発生します。このツールと、http://www.ussrback.com/distributed.htm でオンラインの分散型攻撃セキュリティー評価ツールが多数あり ます。

2.1.4.2. passphrases

2.1.4.3. パスワードの集約

-M オプションは、パスワードが有効である日数を指定します。たとえば、ユーザーのパスワードが 90 日で期限切れになるようにするには、以下のコマンドを使用します。

chage -M 90 <username>-M オプションの 99999 後にの値を使用します(これは 273 年より少し類似しています)。

表2.1 chage コマンドラインオプション

| オプション | 説明 |

|---|---|

-d days | パスワードが変更された 2017 年 1 月 1 日からの日数を指定します。 |

-E 日付 | アカウントがロックされる日付を YYYY-MM-DD の形式で指定します。日付の代わりに、2017 年 1 月 1 日以降の日数を使用することもできます。 |

-I days | パスワードの有効期限からアカウントをロックするまでの非アクティブ日数を指定します。値がの場合 0、パスワードが失効してもアカウントはロックされません。 |

-l | 現在のアカウントエージング設定を一覧表示します。 |

-m days | ユーザーがパスワードを変更する必要のある最小日数を指定します。値がの場合 0、パスワードは期限切れではありません。 |

-M days | パスワードが有効である日数の最大数を指定します。このオプションで指定された日数と、オプションで指定した日数が現在の日よりも小さい場合 -d は、ユーザーはアカウントを使用する前にパスワードを変更する必要があります。 |

-W days | パスワードの有効期限の日数を指定して、ユーザーを警告します。 |

chage <username>~]# chage juan Changing the aging information for juan Enter the new value, or press ENTER for the default Minimum Password Age [0]:10Maximum Password Age [99999]:90Last Password Change (YYYY-MM-DD) [2006-08-18]: Password Expiration Warning [7]: Password Inactive [-1]: Account Expiration Date (YYYY-MM-DD) [1969-12-31]:

- 初期パスワードを設定します。この手順には、デフォルトのパスワードを割り当てるか、null パスワードを使用できます。デフォルトのパスワードを割り当てるには、

rootで次のコマンドを実行します。passwd username代わりに null パスワードを割り当てるには、以下のコマンドを使用します。passwd

-dusername可能な限り null パスワードを使用しないでください。任意のサードパーティーが最初にログインしてセキュアではないユーザー名を使用してシステムにアクセスするため、便利なパスワードを使用するのに便利です。必ずユーザーがログインできる状態であることを確認してから、null パスワードでアカウントをロックを解除してください。 rootで以下のコマンドを実行して、パスワードの有効期限を強制的に実行します。chage

-d0usernameこのコマンドは、パスワードが最後にエポック(1970 年 5 月 1 日)に変更された日付の値を設定します。この値により、パスワードエージングポリシー(ある場合)に関係なく、すぐにパスワードの有効期限が強制されます。

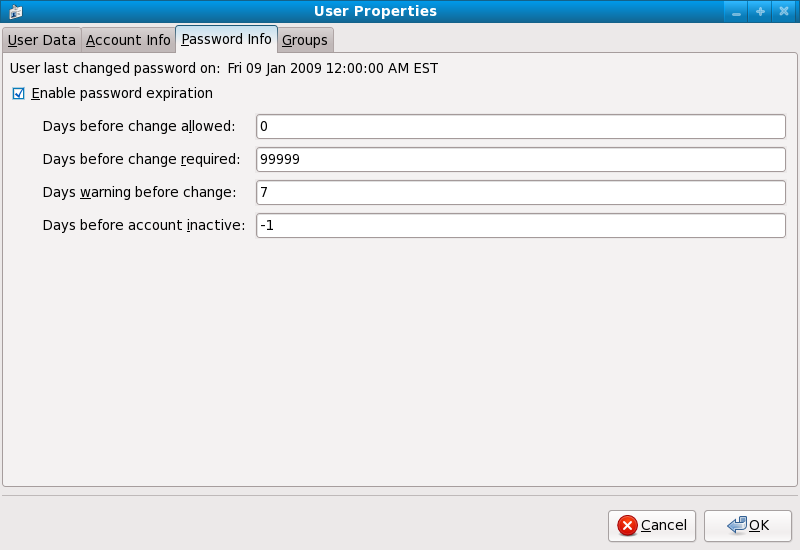

- パネルの System メニューをクリックして、以下を参照します。 管理 をクリック Users and Groups し、ユーザーマネージャーを表示します。シェルプロンプト system-config-users でコマンドを入力します。

- Users タブをクリックし、ユーザーリストで必要なユーザーを選択します。

- ツールバー Properties をクリックして、ユーザープロパティーダイアログボックスを表示します(または File メニュー Properties で選択します)。

- Password Info タブをクリックし、パスワード有効期限の有効化 のチェックボックスを選択します。

- 必須 フィールドを変更する前に必要な値を Days に 入力し、をクリックし OKます。

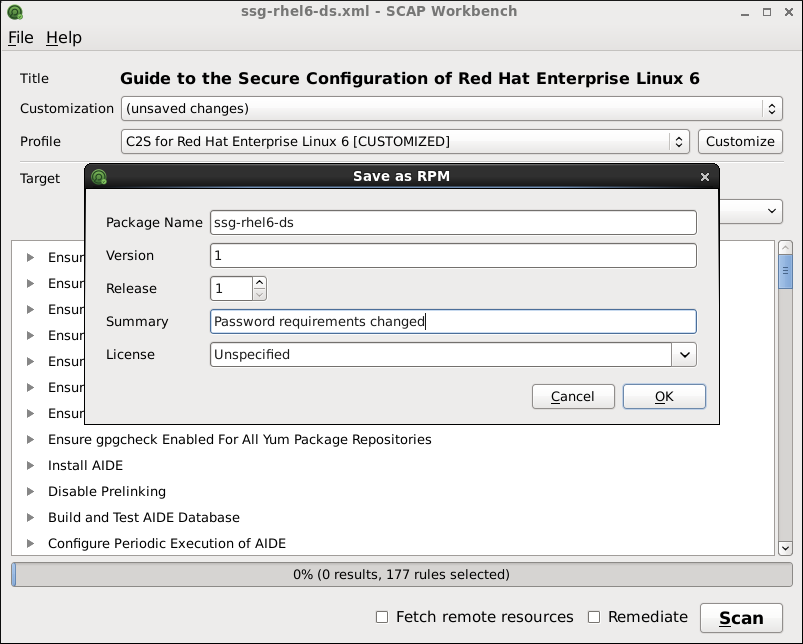

図2.1 パスワードエージングオプションの指定

[D]

スクリーンショットを更新する必要があります。

2.1.5. 非アクティブアカウントのロック

pam_lastlog PAM モジュールは、最近ログインしていないユーザーのロックアウトや、ユーザーの最後のログイン試行に関する情報を表示するために使用されます。モジュールは root アカウントでチェックを実行しないため、ロックアウトされません。

/var/log/lastlog および /var/log/wtmp ファイルからそれぞれ読み込まれます。

- ユーザーのログインに最後に成功した前に失敗したログイン試行回数を表示するには、root で以下の行を

/etc/pam.d/loginファイルのsessionセクションに追加します。session optional pam_lastlog.so silent noupdate showfailed

- 非アクティブが 10 日後にアカウントをロックアウトするには、root で以下の行を

/etc/pam.d/loginファイルのauthセクションに追加します。auth required pam_lastlog.so inactive=10

- GNOME デスクトップ環境のアカウントをロックアウトするには、root で

/etc/pam.d/gdmファイルのauthセクションに以下の行を追加します。auth required pam_lastlog.so inactive=10

2.1.6. アクセス制御のカスタマイズ

pam_access PAM モジュールを使用すると、管理者はログイン名、ホスト名、または IP アドレスに基づいてアクセス制御をカスタマイズできます。デフォルトでは、モジュールは、指定がない場合は、/etc/security/access.conf ファイルからアクセスルールを読み取ります。これらのルールの形式の詳細な説明は、man ページの access.conf(5) を参照してください。Red Hat Enterprise Linux では、デフォルトで pam_access は /etc/pam.d/crond および /etc/pam.d/atd ファイルに含まれています。

/etc/pam.d/loginおよび/etc/pam.d/gdm-*ファイルの両方のaccountセクションに以下の行を追加します。account required pam_access.so

/etc/security/access.confファイルに以下のルールを指定します。- : john : ALL

このルールは、任意の場所からユーザー john からのログインをすべて禁止します。

- の

accountセクションに以下の行を追加し/etc/pam.d/sshdます。account required pam_access.so

- /etc/security/access.conf ファイルに以下のルールを指定します。

+ : ALL EXCEPT john : 1.2.3.4

/etc/pam.d ディレクトリーの各ファイルで pam_access モジュールが必要になります。

*-auth ファイル( /etc/pam.d ディレクトリー)を呼び出すすべてのサービスの pam_access モジュールを呼び出すことができます。

authconfig --enablepamaccess --updatepam_access モジュールは認証設定ユーティリティーを使用して有効にできます。このユーティリティーを起動するには、トップメニュー System → Administration → Authentication からを選択します。Advanced Options タブから、「ローカルアクセス制御オプションの有効化」を確認します。これにより、pam_access モジュールがシステム全体の PAM 設定に追加されます。

2.1.7. 時間ベースのアクセス制限

pam_time PAM モジュールは、1 日のある特定の時間内にアクセスを制限するために使用されます。週、ユーザー名、システムサービスの使用状況などに基づいてアクセスを制御するように設定することもできます。デフォルトでは、モジュールは /etc/security/time.conf ファイルからアクセスルールを読み取ります。これらのルールの形式の詳細な説明は、time.conf(5) man ページを参照してください。

/etc/pam.d/loginファイルの account セクションに以下の行を追加します。account required pam_time.so

/etc/security/time.confファイルに以下のルールを指定します。login ; tty* ; ALL ; !root ; !Wk1730-0800

- に以下の行を追加します。

/etc/pam.d/sshd file:account required pam_time.so

/etc/security/time.confファイルに以下のルールを指定します。sshd ; tty* ; john ; Wk0800-1730

pam_time モジュールを /etc/pam.d ディレクトリー内の対応するファイルに追加する必要があります。

2.1.8. アカウント制限の適用

pam_limits PAM モジュールは、以下の目的で使用されます。

- ユーザーごとに同時ログインセッションの最大数などの、ユーザーログインセッションに制限を適用します。

- ulimit ユーティリティーで設定する制限を指定します。

- and は、nice ユーティリティーで設定する優先度を指定します。

/etc/security/limits.conf ファイルから読み込まれます。これらのルールの形式の詳細な説明は、man ページの limits.conf(5) を参照してください。さらに、特定のアプリケーションやサービス用に個別の設定ファイルを /etc/security/limits.d ディレクトリーに作成できます。デフォルトでは、pam_limits モジュールは/etc/pam.d/ ディレクトリー内の複数のファイルに含まれます。ユーザープロセスのデフォルトの制限は /etc/security/limits.d/90-nproc.conf ファイルで定義され、フォークなど、サービス攻撃の悪意のある拒否を防ぐことができます。ユーザープロセスのデフォルトの上限を 50 に変更するには、ファイルでの形式を /etc/security/limits.d/90-nproc.conf以下のように変更します。

* soft nproc 50

例2.2 ユーザーあたりの最大ログイン数の指定

- グループ内の各ユーザーに対して同時ログインの最大数を設定するには

office、/etc/security/limits.confファイルに以下のルールを指定します。@office - maxlogins 4

- にデフォルトで以下の行を追加する必要があり

/etc/pam.d/system-authます。そうでない場合は、手動で追加します。session required pam_limits.so

2.1.9. 管理的コントロール

s 所有者セクションので示されます。

~]$ ls -l /bin/su

-rwsr-xr-x. 1 root root 34904 Mar 10 2011 /bin/sus は大文字または小文字になります。大文字として表示される場合は、基礎となるパーミッションビットが設定されていないことを意味します。

pam_console.so、一部のアクティビティーは、物理コンソールでログインする最初のユーザーに対しては、再起動やリムーバブルメディアのマウントなど、root ユーザーのみに予約されています( pam_console.so モジュールの詳細は、「『シングルサインオンの 管理」および「スマートカード』 の管理」を参照してください)。 ただし、ネットワーク設定の変更、新しいマウスの設定、ネットワークデバイスのマウントなど、その他の重要なシステム管理タスクは、管理者権限なしではできません。したがって、システム管理者は、ネットワーク上のユーザーアクセスの量を決定する必要があります。

2.1.9.1. Root アクセスの許可

- マシンの移行: root アクセスを持つユーザーはマシンを誤っ て設定し、問題の解決に支援を必要とする可能性があります。悪意あふれるとしても、それに気付いてもセキュリティーの欠陥が開く可能性があります。

- セキュアでないサービス - root アクセスを持つユーザーは、FTP、Telnet などのセキュアでないサーバーを実行すると、ユーザー名とパスワードが危険にさらされる可能性があります。これらのサービスは、プレーンテキストでネットワーク経由でこの情報を送信します。

- Email Attachments As Root の実行: Linux に影響するまれな電子メールウイルスが存在します。ただし、これらが脅威になる唯一のタイミングは、root ユーザーが実行している時です。

- 監査証跡をそのまま保持 する - ルートアカウントは複数のユーザーによって共有されることが多いため、複数のシステム管理者がシステムを管理できるため、指定した時点でどのユーザーが root であったかを特定することはできません。別のログインを使用する場合、ユーザーがでログインするアカウントと、セッション追跡目的で一意の番号がタスク構造に置かれます。これは、ユーザーが開始するすべてのプロセスが継承されます。同時ログインを使用する場合、一意の番号を使用してアクションを特定のログインを追跡できます。アクションが監査イベントを生成すると、ログインアカウントと、その一意の番号に関連付けられたセッションで記録されます。これらのログインおよびセッションを表示するには、aulast コマンドを使用します。aulast コマンドの

--proofオプションを使用すると、特定のセッションで生成された監査可能なイベントを分離するための特定の ausearch クエリーが提案されます。

2.1.9.2. Root アクセスの拒否

- root シェルの変更

- ユーザーが root として直接ログインできないようにするには、システム管理者が

/etc/passwdファイル /sbin/nologin で root アカウントのシェルをに設定します。表2.2 Root Shell の無効化

影響 影響なし root シェルへのアクセスを阻止し、このような試行をログに記録します。以下のプログラムは、root アカウントにアクセスできません。- login

- gdm

- kdm

- xdm

- su

- ssh

- scp

- sftp

FTP クライアント、メールクライアント、および setuid プログラムなど、シェルを必要としないプログラム。以下のプログラムは、root アカウントにアクセスでき ません。- sudo

- FTP クライアント

- メールクライアント

- コンソールデバイス(tty)による root アクセスの無効化

- root アカウントへのアクセスをさらに制限するために、管理者は

/etc/securettyファイルを編集して、コンソールでの root ログインを無効にすることができます。このファイルは、root ユーザーがログインできるすべてのデバイスを一覧表示します。ファイルが存在しない場合は、root ユーザーは、コンソールまたは raw ネットワークインターフェースを使用して、システム上の通信デバイスを介してログインできます。ユーザーが Telnet を介して root としてマシンにログインできるため、ネットワーク上でパスワードをプレーンテキストで送信できるため、危険です。デフォルトでは、Red Hat Enterprise Linux の/etc/securettyファイルでは、root ユーザーはマシンに物理的に接続されているコンソールでのみログインできます。root ユーザーがログインしないようにするには、root で次のコマンドを実行します。echo > /etc/securettyKDM、GDM、および XDM ログインマネージャーでsecurettyサポートを有効にするには、以下の行を追加します。auth [user_unknown=ignore success=ok ignore=ignore default=bad] pam_securetty.so

以下に記載されているファイル。/etc/pam.d/gdm/etc/pam.d/gdm-autologin/etc/pam.d/gdm-fingerprint/etc/pam.d/gdm-password/etc/pam.d/gdm-smartcard/etc/pam.d/kdm/etc/pam.d/kdm-np/etc/pam.d/xdm

警告空の/etc/securettyファイルは、認証後までコンソールを開くことができ ない ため、root ユーザーがツールの OpenSSH スイートを使用してリモートでログインできないようにする訳ではありません。表2.3 root ログインの無効化

影響 影響なし コンソールまたはネットワークを使用して root アカウントにアクセスできないようにします。以下のプログラムは、root アカウントにアクセスできません。- login

- gdm

- kdm

- xdm

- tty を開くその他のネットワークサービス

root としてログインせず、setuid またはその他のメカニズムを使用して管理タスクを実行します。以下のプログラムは、root アカウントにアクセスでき ません。- su

- sudo

- ssh

- scp

- sftp

- root SSH ログインの無効化

- SSH プロトコルを使用した root ログインを防ぐには、SSH デーモンの設定ファイルを編集して

/etc/ssh/sshd_config、の行を変更します。#PermitRootLogin yes

以下で読み込むには、以下のコマンドを実行します。PermitRootLogin no

表2.4 root SSH ログインの無効化

影響 影響なし OpenSSH スイートを使用して root アクセスを阻止します。以下のプログラムは、root アカウントにアクセスできません。- ssh

- scp

- sftp

OpenSSH スイートに含まれないプログラム。 - PAM を使用したサービスへの root アクセスを制限する

/lib/security/pam_listfile.soモジュールを介して PAM により、特定のアカウントを柔軟に拒否できます。管理者は、このモジュールを使用して、ログインが許可されないユーザーの一覧を参照できます。システムサービスへの root アクセスを制限するには、/etc/pam.d/ディレクトリー内のターゲットサービスのファイルを編集し、pam_listfile.soモジュールが認証に必要であることを確認します。以下は、/etc/pam.d/vsftpdPAM 設定ファイルの vsftpd FTP サーバーでモジュールがどのように使用されているかの例になります(ディレクティブが 1 行目にある場合は、最初の行の最後にある\文字は必要あり ません )。auth required /lib/security/pam_listfile.so item=user \ sense=deny file=/etc/vsftpd.ftpusers onerr=succeed

これにより、PAM が/etc/vsftpd.ftpusersファイルを確認し、一覧表示されたユーザーのサービスへのアクセスを拒否するよう指示します。管理者はこのファイルの名前を変更でき、サービスごとに個別の一覧を保持することや、1 つの中央リストを使用して複数のサービスへのアクセスを拒否することができます。管理者が複数のサービスへのアクセスを拒否する場合は、メールクライアント/etc/pam.d/popや SSH クライアントなど、PAM 設定ファイルに同様/etc/pam.d/imapの行/etc/pam.d/sshを追加できます。PAM の詳細は、『 『Red Hat Enterprise Linux Managing Single Sign-On and Smart Cards』 』の「 『Using Pluggable Authentication Modules(PAM)』 」の章を参照してください。表2.5 PAM を使用した root の無効化

影響 影響なし PAM 対応ネットワークサービスへの root アクセスを防ぎます。以下のサービスは、root アカウントにアクセスできません。- login

- gdm

- kdm

- xdm

- ssh

- scp

- sftp

- FTP クライアント

- メールクライアント

- PAM 対応サービス

PAM に対応していないプログラムやサービス

2.1.9.3. 自動ログアウトの有効化

root としてユーザーがログインすると、無人ログインセッションによりセキュリティー上のリスクが大幅に低下する可能性があります。このリスクを軽減するには、一定期間後にアイドルユーザーを自動的にログアウトするようにシステムを設定できます。

- screen パッケージがインストールされていることを確認します。これを行うには、

rootで以下のコマンドを実行します。~]# yum

installscreenRed Hat Enterprise Linux でパッケージをインストールする方法は、『 『Red Hat Enterprise Linux 6 デプロイメントガイド』の「 パッケージのインストール 」セクションを参照してください』。 rootで以下の行をファイルの先頭に追加し、この/etc/profileファイルの処理を中断しないようにします。trap "" 1 2 3 15

- ユーザーが仮想コンソールまたはリモートでログインするたびに screen セッションを開始するには、

/etc/profileファイルの末尾に以下の行を追加します。SCREENEXEC="screen" if [ -w $(tty) ]; then trap "exec $SCREENEXEC" 1 2 3 15 echo -n 'Starting session in 10 seconds' sleep 10 exec $SCREENEXEC fi

新しいセッションを開始するたびに、メッセージが表示され、ユーザーは 10 秒待機する必要があることに注意してください。セッションの開始前に待機する時間を調整するには、sleep コマンドの後に値を変更します。 /etc/screenrc設定ファイルに以下の行を追加して、特定のアクティブでない期間の後に screen セッションを閉じます。idle 120 quit autodetach off

これにより、時間制限が 120 秒に設定されます。この制限を調整するには、idleディレクティブの後に値を変更します。代わりに、次の行を使用して、セッションのみをロックするようにシステムを設定できます。idle 120 lockscreen autodetach off

こうすることで、セッションのロックを解除するにはパスワードが必要になります。

2.1.9.4. ルートアクセスの制限

su(1) および sudo(8) man ページを sudo参照してください。

2.1.9.5. アカウントのロック

pam_faillock により、システム管理者は、指定した回数失敗した試行後にユーザーアカウントをロックできます。ユーザーのログイン試行を制限することは主に、ユーザーのアカウントパスワードの取得先となるブルートフォース攻撃の防止を目的とするセキュリティー対策として機能します。

pam_faillock モジュールを使用すると、失敗したログイン試行は /var/run/faillock ディレクトリーの各ユーザーに対して別のファイルに保存されます。

even_deny_root オプションが使用されると、root ユーザーアカウントを含むすべてのユーザーアカウントがロックされます。

- root 以外のユーザーを 3 回ロックして、そのユーザーが 10 分後にロックを解除した後にロックアウトするには、

/etc/pam.d/system-authおよび/etc/pam.d/password-authファイルのauthセクションに以下の行を追加します。auth required pam_faillock.so preauth silent audit deny=3 unlock_time=600 auth sufficient pam_unix.so nullok try_first_pass auth [default=die] pam_faillock.so authfail audit deny=3 unlock_time=600

- 以下の行を、直前の手順で指定されている両方のファイルの

accountセクションに追加します。account required pam_faillock.so

- root ユーザーにもアカウントロックを適用するには、

/etc/pam.d/system-authおよび/etc/pam.d/password-authファイルのpam_faillockエントリーにeven_deny_rootオプションを追加します。auth required pam_faillock.so preauth silent audit deny=3 even_deny_root unlock_time=600 auth sufficient pam_unix.so nullok try_first_pass auth [default=die] pam_faillock.so authfail audit deny=3 even_deny_root unlock_time=600 account required pam_faillock.so

john 試みると、4 番目の試行時にアカウントがロックされます。

[user@localhost ~]$ su - john Account locked due to 3 failed logins su: incorrect password

pam_faillock れる行の上に次の行を追加 /etc/pam.d/system-auth し /etc/pam.d/password-authます。また user1、user2、user3 を実際のユーザー名に置き換えます。

auth [success=1 default=ignore] pam_succeed_if.so user in user1:user2:user3

[root@localhost ~]# faillock

john:

When Type Source Valid

2013-03-05 11:44:14 TTY pts/0 V

faillock --user <username> --reset

system-auth および password-auth ファイルは、authconfig ユーティリティーの設定で上書きされます。これは、設定ファイルの代わりにシンボリックリンクを作成すると回避できます。これは、authconfig が認識し、上書きしません。設定ファイルでカスタム設定と authconfig を同時に使用するには、以下の手順に従ってアカウントのロックを設定します。

- 設定ファイルの名前を変更します。

~]# mv /etc/pam.d/system-auth /etc/pam.d/system-auth-local ~]# mv /etc/pam.d/password-auth /etc/pam.d/password-auth-local

- 以下のシンボリックリンクを作成します。

~]# ln -s /etc/pam.d/system-auth-local /etc/pam.d/system-auth ~]# ln -s /etc/pam.d/password-auth-local /etc/pam.d/password-auth

- この

/etc/pam.d/system-auth-localファイルには以下の行が含まれている必要があります。auth required pam_faillock.so preauth silent audit deny=3 unlock_time=600 auth include system-auth-ac auth [default=die] pam_faillock.so authfail silent audit deny=3 unlock_time=600 account required pam_faillock.so account include system-auth-ac password include system-auth-ac session include system-auth-ac

- この

/etc/pam.d/password-auth-localファイルには以下の行が含まれている必要があります。auth required pam_faillock.so preauth silent audit deny=3 unlock_time=600 auth include password-auth-ac auth [default=die] pam_faillock.so authfail silent audit deny=3 unlock_time=600 account required pam_faillock.so account include password-auth-ac password include system-auth-ac session include system-auth-ac

pam_faillock 設定オプションの詳細は、man ページの pam_faillock(8) を参照してください。

2.1.10. セッションのロック

2.1.10.1. gnome-screensaver-command を使用した GNOME のロック

- で指定されているキーの組み合わせを押し System → Preferences → Keyboard Shortcuts → Desktop → Lock screenます。デフォルトの組み合わせはです Ctrl+Alt+L。

- パネル System → Lock screen でを選択します。

- コマンドラインインターフェースから以下のコマンドを実行します。

gnome-screensaver-command

-l

gnome-screensaver プロセスを実行する必要があります。プロセスに関する情報を提供するコマンドを使用して、これが確認できるかどうかを確認できます。たとえば、ターミナルから以下のコマンドを実行します。

pidof gnome-screensavergnome-screensaver プロセスが実行中の場合は、コマンドを実行した後に画面に識別番号(PID)を示す数字が表示されます。プロセスが現在実行していない場合は、コマンドで出力は表示されません。

gnome-screensaver-command(1) man ページを参照してください。

2.1.10.1.1. スクリーンセーバーのアクティベーションの自動ロック

図2.2 スクリーン保存者設定の変更

[D]

2.1.10.1.2. リモートセッションのロック

ssh -X <username>@<server> "export DISPLAY=:0; gnome-screensaver-command -l"2.1.10.2. vlock を使用した仮想コンソールのロック

~]# yum install vlockvlock -a-a オプションにより、他の仮想コンソールへの切り替えができなくなります。

vlock(1) man ページを参照してください。

2.1.11. 利用可能なネットワークサービス

2.1.11.1. サービスへのリスク

- サービス拒否(DoS): リクエストによりサービス拒否(DoS)により、各リクエストのログと応答を試みるため、サービス拒否攻撃 によりシステムが使用できなくなる可能性があります。

- 分散型サービス拒否(DDoS)- DoS 攻撃の 1 つで、複数の不正なマシン(数千個以上のマシン)を使用して、サービス上で調整された攻撃を指示し、要求で改ざんして使用不可能にします。

- Script Vulnerability Ackscks - サーバーがスクリプトを使用してサーバー側のアクション(Web サーバー)を一般的に実行すると、攻撃者は誤って書き込まれたスクリプトを攻撃できます。このスクリプトの脆弱性攻撃により、バッファーオーバーフロー状態が発生したり、攻撃者がシステム上のファイルを変更したりする可能性があります。

- bufferOverflow Ackscks - 番号 が付けられたポート 0 から 1023 までのポートに接続するサービスは、管理ユーザーとして実行する必要があります。アプリケーションに悪用可能なバッファーオーバーフローがある場合、攻撃者はデーモンを実行しているユーザーとしてシステムにアクセスできる可能性があります。悪用可能なバッファーオーバーフローが存在するため、攻撃者は自動ツールを使用して脆弱性のあるシステムを特定し、アクセス権限が大きいと、自動ルートキットを使用してシステムへのアクセスを維持します。

2.1.11.2. サービスの特定と設定

- cupsd : Red Hat Enterprise Linux のデフォルトプリントサーバー

- lpd : 代替のプリントサーバーです。

- xinetd : やなど、さまざまな下位サーバーへの接続を制御するスーパーサーバーです gssftp telnet。

- sendmail : Sendmail メール転送エージェント ()MTA)はデフォルトで有効になっていますが、からの接続のみをリッスンします。 localhost.

- sshd : OpenSSH サーバー。これは、Telnet の安全な代替です。

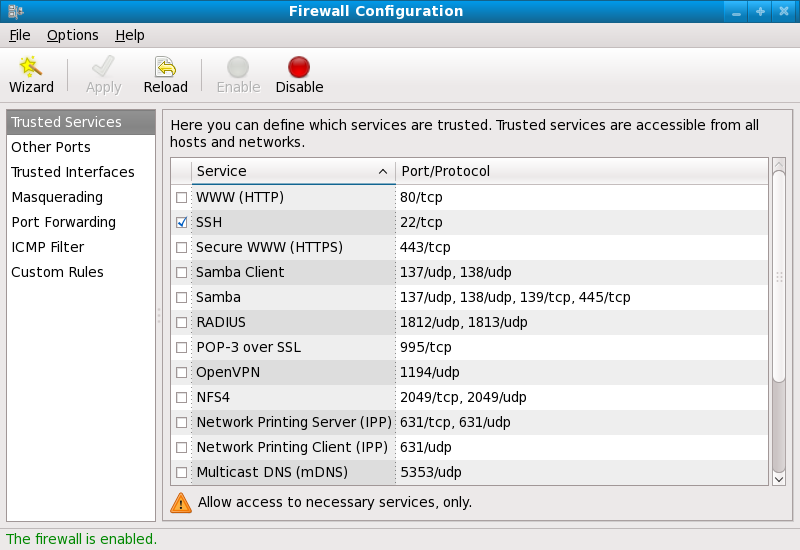

図2.3 Services Configuration Tool

[D]

2.1.11.3. 安全ではないサービス

- 暗号化されていないネットワーク上でのユーザー名およびパスワードの送信 - Telnet や FTP などの古いプロトコルは認証セッションを暗号化せず、可能な限り使用しないようにしてください。

- 暗号化されていないネットワーク上で機密データを送信 する - 多くのプロトコルは、暗号化されていないネットワーク上でデータを転送します。これらのプロトコルには、Telnet、FTP、HTTP、SMTP などがあります。NFS や SMB などの多くのネットワークファイルシステムも、暗号化されていないネットワーク上で情報を送信します。送信されるデータのタイプを制限するために、これらのプロトコルを使用する場合のユーザーの責任です。リモートメモリーダンプサービスは、ネットワーク経由で暗号化されていない状態でメモリーの内容を netdump送信します。メモリーダンプには、パスワードや、さらにはデータベースエントリー、およびその他の機密情報が含まれることがあります。システムのユーザーに関する情報 rwhod など finger、その他のサービスに通知します。

- finger

- authd (これは、以前の Red Hat Enterprise Linux リリース identd で知られていました。)

- netdump

- netdump-server

- nfs

- rwhod

- sendmail

- smb (Samba)

- yppasswdd

- ypserv

- ypxfrd

2.1.12. 個人ファイアウォール

2.1.13. セキュリティーの強化通信ツール

- OpenSSH - ネットワーク通信を暗号化する SSH プロトコルを自由に実装します。

- GNU Privacy Guard(GPG): データを暗号化する PGP(Pretty プライバシー)暗号化アプリケーションのフリー実装。

- ssh : セキュアなリモートアクセスアクセスクライアント

- scp : セキュアなリモートコピーコマンド

- sftp : 対話式のファイル転送セッションを可能にするセキュアな擬似ソフトp クライアント。

2.1.14. リムーバブルメディアの読み取り専用マウントの強制

udev ルールを使用してリムーバブルメディアを検出し、blockdev ユーティリティーを使用して読み取り専用にマウントするよう設定できます。Red Hat Enterprise Linux 6.7 以降、ファイルシステムの読み取り専用マウントを強制するために、特別なパラメーターを udisks ディスクマネージャーに渡すこともできます。

udev ルールは、物理メディアの読み取り専用マウントに十分なものですが、udisks パラメーターを使用して、読み書きされたメディアにファイルシステムの読み取り専用マウントを実施することができます。

blockdev を使用した、リムーバブルメディアの読み取り専用マウントの強制

80-readonly-removables.rules 含まれる /etc/udev/rules.d/ ディレクトリー(例:)に新しい udev 設定ファイルを作成します。

SUBSYSTEM=="block",ATTRS{removable}=="1",RUN{program}="/sbin/blockdev --setro %N"udev ルールは、blockdev ユーティリティーを使用して、新たに接続されたリムーバブルブロック(ストレージ)デバイスを自動的に読み取り専用として設定します。

udisk を使用したファイルシステムの読み取り専用マウントの強制

udev で特別な udisks パラメーターを設定する必要があります。以下の内容を含む /etc/udev/rules.d/ ディレクトリーにという名前の新規 80-udisks.rules の udev 設定ファイルを作成します(または、すでに存在する場合は以下の行を追加します)。

ENV{UDISKS_MOUNT_OPTIONS}="ro,noexec"

ENV{UDISKS_MOUNT_OPTIONS_ALLOW}="noexec,nodev,nosuid,atime,noatime,nodiratime,ro,sync,dirsync"80-udisks.rules ファイルは、/lib/udev/rules.d/ ディレクトリーの udisks パッケージとともにインストールされていることに注意してください。このファイルには上記のルールが含まれていますが、コメントアウトされています。

udev ルールは、udisks ディスクマネージャーに対し、ファイルシステムの読み取り専用マウントのみを許可するよう指示します。また、noexec パラメーターは、マウントされたファイルシステム上のバイナリーを直接実行するのを禁止します。このポリシーは、実際の物理デバイスがマウントされる方法に関わらず適用されます。つまり、ファイルシステムは、読み取り/書き込みのマウントされたデバイスでも読み取り専用でマウントされます。

新しい udev および udisk 設定の適用

udev ルールを適用する必要があります。udev サービスは設定ファイルの変更を自動的に検出しますが、新しい設定は既存のデバイスには適用されません。新たに接続されたデバイスのみが、新しい設定の影響を受けます。したがって、接続されているリムーバブルメディアをすべてアンマウントして、新たに設定をプラグインしたときにそれらに適用されるようにする必要があります。

udev が既存のデバイスにすべてのルールを再適用するよう強制するには、root で次のコマンドを実行します。

~# udevadm triggerudev が上記のコマンドを使用してすべてのルールを再適用するように強制すると、すでにマウントされているストレージデバイスには影響しないことに注意してください。

udev がすべてのルールを再読み込みするように強制するには、(何らかの理由で新しいルールが自動的に検出されない場合)、次のコマンドを使用します。

~# udevadm control --reload2.2. サーバーセキュリティー

- すべてのサービスを最新の脅威から保護します。

- 可能な限りセキュアなプロトコルを使用します。

- 可能な場合は、マシンごとに 1 つのネットワークサービス種別のみを提供します。

- すべてのサーバーを注意して監視して、疑わしいアクティビティーを確認します。

2.2.1. TCP Wrapper および xinetd でのサービスのセキュリティー保護

2.2.1.1. TCP Wrapper によるセキュリティーの強化

hosts_options man ページを参照してください。利用可能なフラグについては、オンラインで利用可能な xinetd.conf man ページを http://linux.die.net/man/5/xinetd.conf 参照してください。このフラグは、サービスに適用可能なオプションとして機能します。

2.2.1.1.1. TCP Wrapper および接続バナー

banner オプションを使用します。

/etc/banners/vsftpd、以下の行が含まれます。

220-Hello, %c

220-All activity on ftp.example.com is logged.

220-Inappropriate use will result in your access privileges being removed./etc/hosts.allow ファイルに追加します。

vsftpd : ALL : banners /etc/banners/

2.2.1.1.2. TCP Wrapper および Attack の警告

/etc/hosts.deny ファイルに以下の行を設定して、そのネットワークからの接続試行を拒否し、特別なファイルへの接続をログに記録します。

ALL : 206.182.68.0 : spawn /bin/echo `date` %c %d >> /var/log/intruder_alert

/etc/hosts.allow ファイルに置きます。

2.2.1.1.3. TCP Wrapper および強化されたロギング

/etc/hosts.denyます。

in.telnetd : ALL : severity emerg

2.2.1.2. xinetd によるセキュリティーの強化

xinetd.conf を参照してください。

2.2.1.2.1. トレースの設定

no_access リストに追加する機能です。この一覧のホスト xinetd は、指定期間または再起動するまで、によって管理 xinetd されるサービスへの接続を拒否します。これは、SENSOR 属性を使用して実行できます。これは、サーバーでポートのスキャンを試行するホストを簡単にブロックする方法です。

/etc/xinetd.d/telnet、flags 行を読み取りに変更します。

flags = SENSOR

deny_time = 30

disable = no

SENSOR は適していますが、以下の 2 つの欠点があります。

- スキャンに対しては動作しません。

- が実行していることを認識している攻撃者

SENSORは、IP アドレスを偽装し、禁止されているポートに接続することで、特定のホストに対してサービス攻撃をマウントできます。

2.2.1.2.2. サーバーリソースの制御

cps = <number_of_connections> <wait_period>: 受信接続の速度を制限します。このディレクティブは、以下の 2 つの引数を取ります。<number_of_connections>: 処理する 1 秒あたりの接続数。受信接続の速度がこれよりも大きい場合、サービスは一時的に無効になっています。デフォルト値は gene(50)です。<wait_period>: 無効にした後にサービスを再度有効にするまで待機する秒数。デフォルトの間隔は 10(10 秒)です。

instances = <number_of_connections>: サービスに許可される接続の合計数を指定します。このディレクティブは、整数またはのいずれかを受け入れ UNLIMITEDます。per_source = <number_of_connections>: 各ホストがサービスに許可される接続の数を指定します。このディレクティブは、整数またはのいずれかを受け入れ UNLIMITEDます。rlimit_as = <number[K|M]>: サービスがキロバイトまたはメガバイトで占有できるメモリーアドレス空間の量を指定します。このディレクティブは、整数またはのいずれかを受け入れ UNLIMITEDます。rlimit_cpu = <number_of_seconds>: サービスが CPU を占有できる時間(秒単位)を指定します。このディレクティブは、整数またはのいずれかを受け入れ UNLIMITEDます。

2.2.2. ポートマップのセキュリティー保護

2.2.2.1. TCP Wrapper によるポートマップの保護

2.2.2.2. iptables を使用したポートマップの保護

~]# iptables -A INPUT -p tcp -s ! 192.168.0.0/24 --dport 111 -j DROP ~]# iptables -A INPUT -p tcp -s 127.0.0.1 --dport 111 -j ACCEPT

~]# iptables -A INPUT -p udp -s ! 192.168.0.0/24 --dport 111 -j DROP2.2.3. NIS のセキュリティー保護

- /usr/sbin/rpc.yppasswdd : yppasswdd サービスとも呼ばれ、このデーモンは NIS パスワードを変更できます。

- /usr/sbin/rpc.ypxfrd : ypxfrd サービスとも呼ばれます。このデーモンは、ネットワーク経由で NIS マップ転送を行います。

- /usr/sbin/yppush : このアプリケーションは、変更した NIS データベースを複数の NIS サーバーに伝播します。

- /usr/sbin/ypserv : これは NIS サーバーデーモンです。

2.2.3.1. ネットワークの慎重に計画

2.2.3.2. パスワードのような NIS ドメイン名およびホスト名の使用

ypcat-d<NIS_domain>-h<DNS_hostname>passwd

ypcat-d<NIS_domain>-h<DNS_hostname>shadow

o7hfawtgmhwg.domain.comます。同様に、異なる 無作為な NIS ドメイン名を作成します。これにより、攻撃者が NIS サーバーにアクセスするのが非常に困難になります。

2.2.3.3. /var/yp/securenets ファイルの編集

/var/yp/securenets ファイルが空白であるか、または存在しない場合(デフォルトインストール後など)、NIS は全ネットワークをリッスンします。最初に行うべきことは、ネットマスク/ネットワークのペアをファイルに追加して、適切なネットワークからの要求に ypserv のみ応答するようにすることです。

/var/yp/securenets ファイルからのエントリーの例です。

255.255.255.0 192.168.0.0

/var/yp/securenets ファイルを作成せずに、NIS サーバーを最初に起動しないでください。

2.2.3.4. 静的ポートの割り当ておよび iptables ルールの使用

/etc/sysconfig/networkます。

YPSERV_ARGS="-p 834" YPXFRD_ARGS="-p 835"

~]# iptables -A INPUT -p ALL -s ! 192.168.0.0/24 --dport 834 -j DROP ~]# iptables -A INPUT -p ALL -s ! 192.168.0.0/24 --dport 835 -j DROP

2.2.3.5. Kerberos 認証の使用

/etc/shadow マップのパスワードハッシュがネットワーク経由で送信されることです。侵入者が NIS ドメインにアクセスし、ネットワークトラフィックを傍受する場合、ユーザー名とパスワードハッシュを収集できます。十分な時間があれば、パスワードクラッキングプログラムにより、パスワードの弱いパスワードが推測され、攻撃者はネットワークで有効なアカウントにアクセスできるようになります。

2.2.4. NFS のセキュア化

RPCSEC_GSS カーネルモジュールの一部として Kerberos ユーザーおよびグループ認証が含まれるようになりました。の情報 portmap は、Red Hat Enterprise Linux 6 では NFSv2 および NFSv3 をサポートしており、どちらも利用されています portmap。

2.2.4.1. ネットワークの慎重に計画

2.2.4.2. NFS マウントオプションのセキュリティー保護

/etc/fstab ファイルの mount コマンドの使用方法については、『ストレージ管理ガイド』で説明しています。セキュリティー管理からは、NFS マウントオプションもで指定できるので /etc/nfsmount.conf、カスタムのデフォルトオプションを設定するのに使用できることに注意してください。

2.2.4.2.1. NFS サーバーの確認

exports(5) man ページのサブツリーチェックのセクションを参照してください)。

ro オプションを使用します。rw オプションは特に必要な場合にのみ使用します。詳細はの man exports(5) ページを参照してください。書き込みアクセスを許可すると、シンボリックリンク攻撃などのリスクが高まります。これには、やなどの一時ディレクトリーが含ま /tmp れ /usr/tmpます。

rw オプションでマウントする必要があると、リスクを軽減できる限り全面的に書き込みができないようにする必要があります。ホームディレクトリーのエクスポートは、一部のアプリケーションはクリアテキストでパスワードを保存するか、または暗号化されていないものにするため、リスクとして見られています。アプリケーションコードの確認および改善により、このリスクが軽減されます。ユーザーが SSH 鍵にパスワードを設定しないため、ホームディレクトリーもリスクを生じさせることになります。パスワードの使用または Kerberos の使用により、このリスクが軽減されます。

secure オプションは、エクスポートを制限するために使用されるサーバー側のエクスポートオプションです。 「予備」 ポート。デフォルトでは、サーバーは、クライアントの通信のみを許可します。 「予備」 従来のクライアントが許可されるのは 1024 未満のポート(ポート番号が 1024 未満) 「trusted」 これらのポートを使用するコード(カーネル内の NFS クライアントなど)。ただし、多くのネットワークでは、一部のクライアントでルートとなるのは困難ではないため、予約済みポートからの通信が特権であることをサーバーが想定しても安全ではありません。したがって、予約ポートの制限は限定的な値であるため、特定のクライアントへの Kerberos、ファイアウォール、およびエクスポートの制限に依存します。

2.2.4.2.2. NFS クライアントの確認

nosuid オプションを使用します。nosuid オプションは、set-user-identifier または set-group-identifier ビットを無効にします。これにより、リモートユーザーが setuid プログラムを実行してより高い権限を取得できなくなります。クライアントとサーバー側でこのオプションを使用します。

noexec オプションは、クライアント上の実行ファイルをすべて無効にします。このパラメーターを使用して、ユーザーがファイルシステムを共有するファイルを誤って実行するのを防ぎます。nosuid および noexec オプションは、ほとんどのファイルシステム(すべてではない場合は)の標準オプションです。

nodev オプションを指定して回避します。 「device-files」 クライアントがハードウェアデバイスとして処理できないようにします。

resvport オプションはクライアント側のマウントオプションで、対応するサーバー側のエクスポートオプション secure です(上記の説明を参照してください)。「予約されたポート」への通信を制限します。予約済みまたは「well known」ポートは、root ユーザーなどの特権ユーザーやプロセス用に予約されます。このオプションを設定すると、クライアントは予約済みソースポートを使用してサーバーと通信します。

sec=krb5。

krb5p プライバシー保護 krb5i のためのを使用した Kerberos によるマウントをサポートします。これらは sec=krb5、でマウントするときに使用されますが、NFS サーバーで設定する必要があります。詳細は、エクスポートの man ページ(man 5 exports)を参照してください。

man 5 nfs)には、があります。 「セキュリティーに関する考慮事項」 セクションには、NFSv4 のセキュリティー強化と、すべての NFS 固有のマウントオプションが含まれています。

2.2.4.3. 構文エラーに注意してください。

/etc/exports ファイルを参照してこのディレクトリーをエクスポートするホストを決定します。このファイルを編集する際には、余分なスペースを追加しないでください。

/etc/exports ファイルの以下の行は、ディレクトリーを読み取り/書き込み権限を bob.example.com 持つホスト /tmp/nfs/ に共有します。

/tmp/nfs/ bob.example.com(rw)

/etc/exports ファイルの以下の行は、同じディレクトリーを bob.example.com 読み取り専用パーミッション で ホストに共有し、ホスト名の後に 1 つのスペース文字により、読み取り/書き込み権限のあるユーザーに共有します。

/tmp/nfs/ bob.example.com (rw)

showmount -e <hostname>2.2.4.4. オプションを使用し no_root_squash ない

2.2.4.5. NFS ファイアウォールの設定

- MOUNTD_PORT : mountd(rpc.mountd)の TCP ポートおよび UDP ポート

- STATD_PORT : ステータスの TCP ポートおよび UDP ポート(rpc.statd)

- LOCKD_TCPPORT : nlockmgr(rpc.lockd)の TCP ポート

- LOCKD_UDPPORT - UDP ポート nlockmgr(rpc.lockd)

2.2.5. Apache HTTP サーバーのセキュア化

chown root <directory_name>chmod 755 <directory_name>/etc/httpd/conf/httpd.conf)。

FollowSymLinks- このディレクティブはデフォルトで有効になっているため、Web サーバーのドキュメントルートへのシンボリックリンクを作成する場合は注意してください。たとえば、にシンボリックリンクを提供することは適切ではありません

/。 Indexes- このディレクティブはデフォルトで有効になっていますが、望ましいとは限りません。サーバーでファイルを参照できないようにするには、このディレクティブを削除します。

UserDir- システムにユーザーアカウントが存在することを確認することができるため、

UserDirディレクティブはデフォルトで無効になります。サーバーでユーザーディレクトリーの閲覧を有効にするには、以下のディレクティブを使用します。UserDir enabled UserDir disabled root

これらのディレクティブは、以外の全ユーザーディレクトリーを検索するユーザーディレクトリーをアクティブにし/root/ます。無効化されたアカウントの一覧にユーザーを追加するには、UserDir disabled行にユーザーのスペースで区切られたリストを追加します。 ServerTokensServerTokensディレクティブは、クライアントに返すサーバー応答ヘッダーフィールドを制御します。これには、以下のパラメーターを使用してカスタマイズできるさまざまな情報が含まれています。ServerTokens Full(デフォルトオプション): 以下のような利用可能なすべての情報(OS タイプおよび使用されるモジュール)を提供します。Apache/2.0.41 (Unix) PHP/4.2.2 MyMod/1.2

ServerTokens Prodまたは: 以下の情報をServerTokens ProductOnly提供します。Apache

ServerTokens Major: 以下の情報を提供します。Apache/2

ServerTokens Minor: 以下の情報を提供します。Apache/2.0

ServerTokens Minまたは: 以下の情報をServerTokens Minimal提供します。Apache/2.0.41

ServerTokens OS: 以下の情報を提供します。Apache/2.0.41 (Unix)

攻撃者がお使いのシステムに関する有用な情報を取得しないように、このServerTokens Prodオプションを使用することが推奨されます。

IncludesNoExec ディレクティブを削除しないでください。デフォルトでは、サーバー側の包含( )SSI)モジュールはコマンドを実行できません。絶対的に必要でない限り、攻撃者がシステム上でコマンドを実行するのを有効にしない限り、この設定は変更しないことが推奨されます。

httpd モジュールの削除

httpd モジュールを削除することが利点があります。これを行うには、/etc/httpd/conf/httpd.conf ファイルで削除するモジュールを読み込む行全体をコメントアウトします。たとえば、プロキシーモジュールを削除するには、ハッシュ記号でプリペンドして以下の行をコメントアウトします。

#LoadModule proxy_module modules/mod_proxy.so

/etc/httpd/conf.d/ ディレクトリーには、モジュールの読み込みに使用する設定ファイルが含まれていることに注意してください。

httpd および SELinux

2.2.6. FTP のセキュリティー保護

- gssftpd : ネットワーク経由で認証情報を送信しない Kerberos xinetdベースの FTP デーモン。

- Red Hat コンテンツフレーム (tux)- FTP 機能のあるカーネル空間の Web サーバーです。

- vsftpd : FTP サービスのスタンドアロンのセキュリティー指向の実装。

2.2.6.1. FTP Greetingbanner

/etc/vsftpd/vsftpd.conf ファイルに追加します。

ftpd_banner=<insert_greeting_here>

/etc/banners/ます。この例では、FTP 接続のバナーファイルはです /etc/banners/ftp.msg。以下は、このようなファイルの例です。

######### Hello, all activity on ftp.example.com is logged. #########

/etc/vsftpd/vsftpd.conf ファイルに追加します。

banner_file=/etc/banners/ftp.msg

2.2.6.2. Anonymous Access

/var/ftp/ ディレクトリーが存在すると、匿名アカウントがアクティブになります。

vsftpd パッケージをインストールすることです。このパッケージは、匿名ユーザーのディレクトリーツリーを確立し、匿名ユーザーの読み取り専用にディレクトリーの権限を設定します。

手順2.1 Anonymous Upload

- 匿名ユーザーがファイルをアップロードできるようにするには、ディレクトリーに書き込み専用ディレクトリーを作成することが推奨され

/var/ftp/pub/ます。root で以下のコマンドを実行して、という名前のそのディレクトリーを作成し/upload/ます。~]# mkdir /var/ftp/pub/upload - 次に、匿名ユーザーがディレクトリーのコンテンツを表示できないようにパーミッションを変更します。

~]# chmod 730 /var/ftp/pub/uploadディレクトリーの長い形式のリストは以下のようになります。~]# ls -ld /var/ftp/pub/upload drwx-wx---. 2 root ftp 4096 Nov 14 22:57 /var/ftp/pub/upload注記管理者は、匿名ユーザーがディレクトリーへの読み取りおよび書き込みを許可する場合は多くの場合、サーバーがソフトウェアのリポジトリーになります。 - セクションで vsftpd、以下の行を

/etc/vsftpd/vsftpd.confファイルに追加します。anon_upload_enable=YES

- Red Hat Enterprise Linux では、SELinux はデフォルトで Enforcing モードで実行されています。したがって、

vsftpdがファイルをアップロードできるようにするには、allow_ftpd_anon_writeブール値を有効にする必要があります。~]# setsebool -P allow_ftpd_anon_write=1 /upload/ディレクトリーにpublic_content_rw_tSELinux コンテキストでラベルを付けます。~]# semanage fcontext -a -t public_content_rw_t '/var/ftp/pub/upload(/.*)'注記semanageユーティリティーは、policycoreutils-python パッケージにより提供され、デフォルトではインストールされません。インストールするには、root で次のコマンドを実行します。~]# yum install policycoreutils-pythonrestoreconユーティリティーを使用して/upload/、とそのファイルのタイプを変更します。~]# restorecon -R -v /var/ftp/pub/uploadディレクトリーにはpublic_content_rw_tが適切にラベル付けされ、SELinux が Enforcing モードで適切にラベル付けされ、匿名ユーザーがファイルをアップロードできるようになりました。~]$ ls -dZ /var/ftp/pub/upload drwx-wx---. root root unconfined_u:object_r:public_content_t:s0 /var/ftp/pub/upload/SELinux の使用に関する詳細は、『 Security Enhanced Linux ユーザーガイド』および『 Confined Services』ガイドを 参照してください。

2.2.6.3. ユーザーアカウント

/etc/vsftpd/vsftpd.confます。

local_enable=NO

2.2.6.3.1. ユーザーアカウントの制限

/etc/pam.d/vsftpd。

/etc/vsftpd/ftpusers

2.2.6.4. TCP Wrapper を使用した制御アクセスの使用

2.2.7. Postfix のセキュリティー保護

2.2.7.1. サービス拒否攻撃の制限

/etc/postfix/main.cf ファイルでディレクティブの制限を設定することで制限できます。すでに存在するディレクティブの値を変更したり、必要な値を以下の形式で追加したりできます。

<directive> = <value>

- smtpd_client_connection_rate_limit : クライアントが時間単位ごとにこのサービスに送信できる最大接続試行回数(以下で説明します)。デフォルト値は 0 で、Postfix が許可されるため、クライアントは時間単位ごとに接続を行うことができます。デフォルトでは、信頼されるネットワークのクライアントは除外されます。

- anvil_rate_time_unit : この時間単位は、レート制限の計算に使用されます。デフォルト値は 60 秒です。

- smtpd_client_event_limit_exceptions : 接続および流量制御コマンドから除外されるクライアント。デフォルトでは、信頼されるネットワークのクライアントは除外されます。

- smtpd_client_message_rate_limit : クライアントが時間単位あたりにリクエストできるメッセージの最大数(Postfix が実際にこれらのメッセージを受け入れるかどうかは注意してください)。

- default_process_limit : 指定のサービスを提供する Postfix 子プロセスの最大数。この制限は、

master.cfファイル内の特定のサービスに対して上書きすることが可能です。デフォルト値は 100 です。 - queue_minfree : メールを受信するのに必要なキューファイルシステムの最小空き領域(バイト単位)。これは現在 Postfix SMTP サーバーで、任意のメールを受け入れるかどうかを決めます。デフォルトでは、Postfix SMTP サーバーは、message_size_limit の空き領域が 1.5 未満になると MAIL FROM コマンドを拒否します。空き領域の上限をより高く指定するには、queue_minfree 値を指定します。最低でも 1.5 倍の message_size_limit を指定します。デフォルトでは queue_minfree の値は 0 です。

- header_size_limit : メッセージヘッダーを保存するメモリーの最大量(バイト単位)。ヘッダーが大きい場合、余分は破棄されます。デフォルト値は 102400 です。

- message_size_limit : 重要情報を含む、メッセージの最大サイズ(バイト単位)。デフォルト値は 10240000 です。

2.2.7.2. NFS および Postfix

/var/spool/postfix/配置することはありません。

SECRPC_GSS カーネルモジュールは UID ベースの認証を使用しないため、Kerberos を使用する NFSv4 では、これは当てはまりません。ただし、引き続き、NFS 共有ボリュームにメールスプールディレクトリーを配置し ない ことが推奨されます。

2.2.7.3. メールのみのユーザー

/etc/passwd ファイル内のすべてのユーザーシェルは(root ユーザー /sbin/nologin を除く)に設定する必要があります。

2.2.7.4. Postfix ネットワークリスティングの無効化

/etc/postfix/main.cfます。

/etc/postfix/main.cf を表示して、以下の inet_interfaces 行のみが表示されることを確認します。

inet_interfaces = localhost

inet_interfaces = all 設定は使用できます。

2.2.7.5. Postfix が SASL を使用するよう設定

SASL 実装を使用できます。SMTP 認証は、簡易メール転送プロトコル の拡張です。これを有効にすると、サーバーと クライアント の両方がサポートおよび許可される認証方法を使用して SMTP クライアントを認証する必要があります。本セクションでは、Dovecot SASL 実装を使用するように Postfix を設定する方法を説明します。

POP/IMAP サーバーをインストールして、システムで Dovecot SASL 実装を使用できるようにするには、root ユーザーとして以下のコマンドを実行します。

~]# yum install dovecotSMTP サーバーは、UNIX-domain ソケットまたは TCP ソケット のいずれかを使用して Dovecot SASL 実装と通信できます。Postfix アプリケーションと Dovecot アプリケーションが別のマシンで実行されている場合のみ、最後のメソッドが必要になります。本ガイドでは、より優れたプライバシーを提供する UNIX-domain ソケットメソッドを優先します。

SASL 実装を使用するように指示するには、両方のアプリケーションに対して多くの設定変更を実行する必要があります。以下の手順に従って、これらの変更を適用します。

Dovecot の設定

- 主な Dovecot 設定ファイルを変更し

/etc/dovecot/conf.d/10-master.conf、以下の行を追加します(デフォルトの設定ファイルには関連するセクションの大半が含まれ、行はコメント解除する必要があります)。service auth { unix_listener /var/spool/postfix/private/auth { mode = 0660 user = postfix group = postfix } }上記の例では、Postfix と Dovecot 間の通信に UNIX-domain ソケットを使用していることを前提としています。また、/var/spool/postfix/ディレクトリーにあるメールキューとpostfixユーザーおよびグループで実行されているアプリケーションなど、PostfixSMTPサーバーのデフォルト設定も前提としています。このようにして、読み取り/書き込みパーミッションはpostfixユーザーおよびグループに限定されます。以下の設定を使用して Dovecot を設定して、TCP経由で Postfix 認証リクエストをリッスンするようにできます。service auth { inet_listener { port = 12345 } }上記の例では、は使用するポートの数に12345置き換えてください。 /etc/dovecot/conf.d/10-auth.conf設定ファイルを編集して Dovecot にplainおよびlogin認証メカニズムを使用して PostfixSMTPサーバーを提供するよう指示します。auth_mechanisms = plain login

Postfix の設定

/etc/postfix/main.cf必要があります。以下の設定ディレクティブを追加または編集します。

- Postfix SMTP

サーバーで SMTP 認証を有効にします。smtpd_sasl_auth_enable = yes

- Postfix が SMTP 認証に Dovecot

SASL実装を使用するように指示します。smtpd_sasl_type = dovecot

- Postfix キューディレクトリーに対する認証パスを提供します(相対パスを使用すると、Postfix サーバーが chroot で実行しているかどうかに関わらず、設定が確実に機能します)。

smtpd_sasl_path = private/auth

この手順では、Postfix と Dovecot 間の通信に UNIX-domain ソケットを使用することを前提としています。通信に TCP ソケットを使用する場合に、通信にTCPソケットを使用する場合に Postfix が別のマシンで Dovecot を検索するようにするには、以下のような設定値を使用します。smtpd_sasl_path = inet:127.0.0.1:12345

上記の例では、を Dovecot マシンのIPアドレスと Dovecot の/etc/dovecot/conf.d/10-master.conf設定ファイル12345で指定したポートで置き換える127.0.0.1必要 があります。 - Postfix

SMTPサーバーがクライアントで利用可能にするSASLメカニズムを指定します。暗号化セッションと暗号化されていないセッションには、異なるメカニズムを指定できることに注意してください。smtpd_sasl_security_options = noanonymous, noplaintext smtpd_sasl_tls_security_options = noanonymous

上記の例では、暗号化されていないセッションでは匿名認証は許可されず、暗号化されていないユーザー名またはパスワードを送信するメカニズムがないことを示しています。暗号化セッション(TLSを使用)では、非匿名認証メカニズムのみが許可されます。許可 されるSASLメカニズムを制限するためのサポートされるすべてのポリシーの一覧は、http://www.postfix.org/SASL_README.html#smtpd_sasl_security_options を参照してください。

その他のリソース

SASL で Postfix SMTP 認証を設定するのに役立つ追加情報を提供します。

- http://wiki2.dovecot.org/HowTo/PostfixAndDovecotSASL: SMTP 認証に Dovecot

SASL実装を使用するように Postfix を設定する方法に関する情報が含まれています。 - http://www.postfix.org/SASL_README.html#server_sasl: SMTP 認証に Dovecot または Cyrus

SASL実装のいずれかを使用するように Postfix を設定する方法に関する情報が含まれています。

2.2.8. Sendmail のセキュリティー保護

2.2.8.1. サービス拒否攻撃の制限

/etc/mail/sendmail.mc、このような攻撃の影響度は制限されます。

- confCONNECTION_RATE_THROTTLE : サーバーが 1 秒あたりに受信できる接続の数。デフォルトでは、Sendmail は接続数を制限しません。制限が設定され、到達すると、接続が遅延します。

- confMAX_DAEMON_CHILDREN : サーバーが生成できる子プロセスの最大数。デフォルトでは、Sendmail は子プロセスの数に制限を割り当てません。制限が設定され、到達すると、接続が遅延します。

- confMIN_FREE_BLOCKS : サーバーがメールを受け入れるために利用できる空きブロックの最小数。デフォルトは 100 ブロックです。

- confMAX_HEADERS_LENGTH : メッセージヘッダーの許容可能な最大サイズ(バイト単位)。

- confMAX_MESSAGE_SIZE : 1 つのメッセージの許容可能な最大サイズ(バイト単位)。

2.2.8.2. NFS および Sendmail

/var/spool/mail/配置することはありません。NFSv2 および NFSv3 はユーザーおよびグループ ID に対する制御を維持しないため、複数のユーザーが同じ UID を使用し、相互のメールを受信して読み込むことができます。

SECRPC_GSS カーネルモジュールは UID ベースの認証を使用しないため、Kerberos を使用する NFSv4 では、これは当てはまりません。ただし、引き続き、NFS 共有ボリュームにメールスプールディレクトリーを配置し ない ことが推奨されます。

2.2.8.3. メールのみのユーザー

/etc/passwd ファイル内のすべてのユーザーシェルは(root ユーザー /sbin/nologin を除く)に設定する必要があります。

2.2.8.4. Sendmail ネットワークリスティングの無効化

/etc/mail/sendmail.mc を表示して、以下の行が表示されることを確認します。

DAEMON_OPTIONS(`Port=smtp,Addr=127.0.0.1, Name=MTA')dnl

.mc ファイルを編集し、sendmail を実行し、再起動 /etc/mail/make する必要があります。.cf 設定ファイルが再生成されます。システムクロックが正しく機能している必要があり、設定ファイルを自動的に再生成するには、このアクション間でシステムクロック時間が経過しないことに注意してください。

2.2.9. ポートが一覧表示されるかどうかの確認

~]# netstat -tanp | grep LISTEN

tcp 0 0 0.0.0.0:45876 0.0.0.0:* LISTEN 1193/rpc.statd

tcp 0 0 192.168.122.1:53 0.0.0.0:* LISTEN 1241/dnsmasq

tcp 0 0 127.0.0.1:631 0.0.0.0:* LISTEN 1783/cupsd

tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 7696/sendmail

tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN 1167/rpcbind

tcp 0 0 127.0.0.1:30003 0.0.0.0:* LISTEN 1118/tcsd

tcp 0 0 :::631 :::* LISTEN 1/init

tcp 0 0 :::35018 :::* LISTEN 1193/rpc.statd

tcp 0 0 :::111 :::* LISTEN 1167/rpcbind-6 オプションを使用します。詳細は man nmap(1) を参照してください。

~]# nmap -sT -O 192.168.122.12.2.10. ソースルーティングの無効化

accept_source_route オプションを指定すると、ネットワークインターフェースが Strict Source Route ()のあるパケットを受信します。SSR)、または Roose ソースルーティング (LSR)オプションを設定します。ソースルーティングパケットの受け入れは sysctl 設定によって制御されます。root で以下のコマンドを発行し、SSR オプションまたは LSR オプションが設定されたパケットを破棄します。

~]# /sbin/sysctl -w net.ipv4.conf.all.accept_source_route=0

~]# /sbin/sysctl -w net.ipv4.conf.all.forwarding=0

~]# /sbin/sysctl -w net.ipv6.conf.all.forwarding=0

~]# /sbin/sysctl -w net.ipv4.conf.all.mc_forwarding=0

~]# /sbin/sysctl -w net.ipv6.conf.all.mc_forwarding=0

~]# /sbin/sysctl -w net.ipv4.conf.all.accept_redirects=0

~]# /sbin/sysctl -w net.ipv6.conf.all.accept_redirects=0

~]# /sbin/sysctl -w net.ipv4.conf.all.secure_redirects=0

~]# /sbin/sysctl -w net.ipv4.conf.all.send_redirects=0

0 値に設定するようにしてください 。新しいインターフェースを追加するたびに ICMP リクエストの送信を自動的に無効にするには、次のコマンドを実行します。

~]# /sbin/sysctl -w net.ipv4.conf.default.send_redirects=0

/etc/sysctl.confます。

2.2.11. 逆方向パス転送

IP アドレスが偽装され、可能性が低減するためです。 DDoS 攻撃。

IPv4 にのみ適用されます。

-

rp_filter - 逆方向パス転送は、

rp_filterディレクティブで有効にします。rp_filterオプションは、3 つのモードのいずれかから選択するようにカーネルに指示するために使用されます。デフォルトの動作を設定する際には、以下の形式を取ります。~]# /sbin/sysctl -w net.ipv4.conf.default.rp_filter=INTEGER

ここで、INTEGER は以下のいずれかになります。0: ソースの検証はありません。1: RFC 3704 で定義される厳密モード2: RFC 3704 で定義される緩やかなモード。

この設定は、を使用してネットワークインターフェースごとに上書きでき net.ipv4.interface.rp_filterます。これらの設定を再起動後も維持するには、/etc/sysctl.confファイルを変更します。

2.2.11.1. その他のリソース

- インストールされているドキュメント

usr/share/doc/kernel-doc-version/Documentation/networking/ip-sysctl.txt: このファイルには、/proc/sys/net/ipv4/ディレクトリーで利用可能なファイルおよびオプションの完全な一覧が記載されています。 - 便利な Web サイトhttps://access.redhat.com/knowledge/solutions/53031 - Red Hat ナレッジベースアーティクル

rp_filterマルチホームネットワーク向けの Ingress Filtering の説明は、RFC 3704 を参照してください。

2.3. シングルサインオン(SSO)

2.4. プラグ可能な認証モジュール(PAM)

2.5. Kerberos

2.6. TCP Wrapper および xinetd

xinetd のスーパーサーバー です。このサービスは、ネットワークサービスのサブセットへの接続を制御し、さらにアクセス制御を改良するため、スーパーサーバーと呼ばれます。

図2.4 ネットワークサービスへのアクセス制御

[D]

2.6.1. TCP Wrapper

/lib/libwrap.so または /lib64/libwrap.so ライブラリーです。通常、TCP-wrapped サービスは、libwrap.so ライブラリーに対してコンパイルされたサービスです。

/etc/hosts.allow と、サービスは最初にホストのアクセスファイルを参照 /etc/hosts.denyし、クライアントが接続できるかどうかを判断します。ほとんどの場合、syslog デーモン(syslogd)を使用して要求するクライアントと要求されたサービスの名前を /var/log/secure またはに書き込み /var/log/messagesます。

libwrap.so ライブラリーにリンクされます。このようなアプリケーションには、/usr/sbin/sshd /usr/sbin/sendmail、および /usr/sbin/xinetd が含まれます。

libwrap.so、root ユーザーとして以下のコマンドを実行します。

ldd <binary-name> | grep libwraplibwrap.so。

/usr/sbin/sshd がリンクされていることを libwrap.so示しています。

~]# ldd /usr/sbin/sshd | grep libwrap

libwrap.so.0 => /lib/libwrap.so.0 (0x00655000)2.6.1.1. TCP Wrapper の利点

- クライアントとラップされたネットワークサービスへの解析 - 接続クライアントとラップされたネットワークサービスの両方 が、TCP Wrapper が使用されていることを認識しません。禁止されているクライアントからの接続に失敗し、正当なユーザーはログを記録し、要求されたサービスに接続します。

- 複数のプロトコルの集中管理 (TCP Wrapper)は、保護するネットワークサービスとは別に動作するため、多くのサーバーアプリケーションは共通のアクセス制御設定ファイルセットを共有できるため、管理が簡単になります。

2.6.2. TCP Wrapper 設定ファイル

/etc/hosts.allow/etc/hosts.deny

- 参照

/etc/hosts.allow- TCP-wrapped サービスは/etc/hosts.allowファイルを順番に解析し、そのサービスに指定された最初のルールを適用します。一致するルールを見つけると、接続を許可します。そうでない場合は、次の手順に移動します。 - 参照

/etc/hosts.deny- TCP-wrapped サービスは/etc/hosts.denyファイルを順次解析します。一致するルールが見つかると、接続を拒否します。そうでない場合には、サービスへのアクセスを付与します。

- のアクセスルールは最初に適用

hosts.allowされるため、はで指定されているルールよりも優先されhosts.denyます。そのため、サービスへのアクセスが許可されるとhosts.allow、同じサービスへのアクセスを拒否するルールhosts.denyは無視されます。 - 各ファイル内のルールは上部から読み取られ、指定のサービスの最初のマッチングルールは適用されます。ルールの順序が非常に重要です。

- ファイルのルールが見つからない場合や、ファイルが存在しない場合は、サービスへのアクセスが許可されます。

- TCP でラップされたサービスは、ホストアクセスファイルからルールをキャッシュしないため、ネットワークサービスを再起動せずに、に対する変更は即座に

hosts.allowhosts.deny反映されます。

/var/log/messages またはに記録され /var/log/secureます。これは、バックスラッシュ文字を使用せずに複数の行にまたがるルールでもあります。以下の例は、以下のいずれかの状況によりルールが失敗した場合のログメッセージの関連する部分を示しています。

warning: /etc/hosts.allow, line 20: missing newline or line too long

2.6.2.1. アクセスルールのフォーマット

/etc/hosts.allow との両方の形式 /etc/hosts.deny は同一です。各ルールは、独自の行上にある必要があります。ハッシュ(#)で始まる空の行や行は無視されます。

<daemon list> : <client list>[: <option> : <option> : …]- <daemon list>: プロセス名のコンマ区切りリスト(サービス名以外 )または

ALLワイルドカード。デーモンリストは、オペレーター(を参照 「Operator」)を受け入れて柔軟性を向上させます。 - <client list>: ルールの影響を受けるホストを識別するホスト名、ホスト IP アドレス、特殊パターン、またはワイルドカードのコンマ区切りリスト。クライアントリストは、にリストされているオペレーターも受け入れ、柔軟性が向上 「Operator」 します。

- <option>: ルールがトリガーされる際に実行されるアクションのオプションまたはコロン区切りのアクションリストです。オプションフィールドは、拡張、シェルコマンドの起動、アクセスの許可または拒否、ロギングの動作の変更をサポートします。

vsftpd : .example.com

、example.com ドメインのホストから FTP デーモン(vsftpd)への接続を監視するように TCP Wrappers に指示します。このルールがに表示されると hosts.allow、接続が許可されます。このルールがに表示されると hosts.deny、接続は拒否されます。

sshd : .example.com \ : spawn /bin/echo `/bin/date` access denied>>/var/log/sshd.log \ : deny

sshd)への接続が example.com ドメインのホストから試行された場合、echo コマンドを実行して特別なログファイルに追加し、接続を拒否していることを示しています。オプションの deny ディレクティブが使用されるため、この行は hosts.allow ファイルに記載されている場合でもアクセスを拒否します。利用可能なオプション 「オプションフィールド」 の詳細は、を参照してください。

2.6.2.1.1. ワイルドカード

ALL: すべてと一致します。デーモンリストとクライアント一覧の両方に使用できます。LOCAL: localhost など、ピリオド(.)が含まれないホストと一致します。KNOWN: ホスト名およびホストアドレスが分かっているホスト、またはユーザーが分かっている場所を照合します。UNKNOWN: ホスト名またはホストアドレスが不明なホスト、またはユーザーが不明な場所を照合します。PARANOID: ホスト名を取得するために、ソース IP アドレスで逆引き DNS ルックアップが実行されます。次に、IP アドレスを解決するために DNS ルックアップが実行されます。2 つの IP アドレスが接続に一致しない場合、ログは更新されます。

KNOWN UNKNOWN、および PARANOID ワイルドカードは、正しく操作するために機能する DNS サーバーに依存するため、注意して使用する必要があります。名前解決の中断により、正当なユーザーがサービスにアクセスできなくなる可能性があります。

2.6.2.1.2. パターン

- ホスト名のピリオド(.)- ホスト名の開始時にピリオドを配置すると、その名前のコンポーネントを共有するすべてのホストと一致します。以下の例は、

example.comドメイン内のホストに適用されます。ALL : .example.com

- IP アドレスの末尾にピリオド(.)- IP アドレスの末尾のピリオドを配置して、IP アドレスの最初の数値グループを共有するすべてのホストに一致させ ます。以下の例は、

192.168.x.xネットワーク内のホストに適用されます。ALL : 192.168.

- IP アドレス/ネットマスクのペア - 特定の IP アドレスグループへのアクセスを制御するために、ネットマスク式もパターンとして使用できます。以下の例は、アドレス範囲が

192.168.0.0から192.168.1.255までのホストに適用されます。ALL : 192.168.0.0/255.255.254.0

重要IPv4 アドレス空間で作業を行う場合は、アドレス/接頭辞の長さ(prefixlen)のペア宣言()CIDR 表記はサポートされていません。IPv6 ルールだけがこの形式を使用できます。 - [ipv6 address]/prefixlen pair - [net]/prefixlen ペアは、IPv6 アドレスの特定グループへのアクセスを制御するパターンとしても使用できます。以下の例では、3ffe:505:

2:1:: 3ffe:505:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff までのアドレス範囲が3ffe:505:2:1:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffffALL : [3ffe:505:2:1::]/64

- アスタリスク(*)- アスタリスクは、他のタイプのパターンが含まれるクライアント一覧で混在しない限り、ホスト名または IP アドレスのグループ全体を一致させるために使用できます。以下の例では、

example.comドメイン内のホストに適用されます。ALL : *.example.com

- スラッシュ(/)- クライアント一覧がスラッシュで始まる場合は、ファイル名として処理されます。これは、多数のホストを指定するルールが必要な場合に役立ちます。以下の例では、すべての Telnet 接続について TCP Wrappers を

/etc/telnet.hostsファイルを参照します。in.telnetd : /etc/telnet.hosts

hosts_access man 5 ページを参照してください。

2.6.2.1.3. Portmap および TCP Wrapper

hosts.allow またはのポートマップのアクセス制御ルールは、ホストを指定する ALLために IP アドレスまたはキーワードを使用する hosts.deny 必要があります。

2.6.2.1.4. Operator

EXCEPTます。デーモンの一覧とルールのクライアントリストの両方で使用できます。

EXCEPT Operator は、同一ルール内で特定の例外のマッチをさらに増やすことができます。

hosts.allow、example.com ホストはすべて attacker. example.com 以外のすべてのサービスに接続できます。

ALL : .example.com EXCEPT attacker.example.com

hosts.allow ファイルからの別の例では、192.168.0.x ネットワークからのクライアントは FTP 以外のサービスを使用できます。

ALL EXCEPT vsftpd : 192.168.0.

EXCEPT なります。これにより、他の管理者は適切なファイルをすばやくスキャンして、EXCEPT Operator をソートしなくても、どのホストがサービスへのアクセスを許可または拒否されているかを確認することができます。

2.6.2.2. オプションフィールド

2.6.2.2.1. ロギング

severity ディレクティブを使用してルールのログファシリティーおよび優先度を簡単に変更できます。

example.com ドメインのホストから SSH デーモンへの接続が、優先度がのデフォルトの authpriv syslog ファシリティーに記録され emergます。

sshd : .example.com : severity emerg

severity オプションを使用してファシリティーを指定することもできます。以下の例では、example.com ドメインから優先順位の local0 ファシリティーに、ホストによる SSH 接続の試行をすべてログに記録し alertます。

sshd : .example.com : severity local0.alert

syslogd)がファシリティーにログを記録するように設定されるまでは local0 機能しません。カスタムログ機能の設定に関する詳細は、の syslog.conf man ページを参照してください。

2.6.2.2.2. アクセス制御

deny ディレクティブを最終オプションとして追加することで、1 つのルールでホストを明示的に許可 allow または拒否できます。

client-1.example.com からの SSH 接続を許可しますが、client-2.example.com からの接続を拒否します。

sshd : client-1.example.com : allow sshd : client-2.example.com : deny

hosts.allow または)に統合できます hosts.deny。管理者は、アクセスルールを簡単に整理する方法を考慮しています。

2.6.2.2.3. シェルコマンド

- spawn : 子プロセスとしてシェルコマンドを起動します。このディレクティブは、を使用して、要求するクライアントの詳細情報を /usr/sbin/safe_finger 取得したり、echo コマンドを使用して特別なログファイルを作成したりできます。以下の例では、

example.comドメインから Telnet サービスにアクセスしようとすると、特別なファイルに記録されます。in.telnetd : .example.com \ : spawn /bin/echo `/bin/date` from %h>>/var/log/telnet.log \ : allow

- twist : 要求されたサービスを指定されたコマンドに置き換えます。このディレクティブは、多くの場合、侵入者向けのトラップを設定するのに使用されます(「ホイットポット」とも呼ばれます)。クライアントを接続するメッセージを送信するのに使用することもできます。twist ディレクティブは、ルール行の最後で行う必要があります。以下の例では、

example.comドメインから FTP サービスにアクセスしようとしているクライアントは、echo コマンドを使用してメッセージを送信します。vsftpd : .example.com \ : twist /bin/echo "421 This domain has been black-listed. Access denied!"

hosts_options man ページを参照してください。

2.6.2.2.4. expansions

%a: クライアントの IP アドレスを返します。%A: サーバーの IP アドレスを返します。%c: ユーザー名やホスト名、ユーザー名および IP アドレスなどのさまざまなクライアント情報を返します。%d: デーモンプロセス名を返します。%h: クライアントのホスト名(またはホスト名が利用できない場合は IP アドレス)を返します。%H: サーバーのホスト名(またはホスト名が利用できない場合は IP アドレス)を返します。%n: クライアントのホスト名を返します。使用できない場合unknownは、が表示されます。クライアントのホスト名とホストアドレスが一致しない場合paranoidは、が表示されます。%N: サーバーのホスト名を返します。使用できない場合unknownは、が表示されます。サーバーのホスト名とホストアドレスが一致しない場合paranoidは、が表示されます。%p: デーモンのプロセス ID を返します。%s- デーモンプロセスやサーバーのホストまたは IP アドレスなど、さまざまな種類のサーバー情報を返します。%u: クライアントのユーザー名を返します。使用できない場合unknownは、が表示されます。

sshd)への接続が example.com ドメインのホストから試行される場合は、(拡張を使用して)クライアントのホスト名を含む、( %h 拡張による)などの試行を、特別なファイルに echo 記録します。

sshd : .example.com \ : spawn /bin/echo `/bin/date` access denied to %h>>/var/log/sshd.log \ : deny

example.com ドメインから FTP サービスにアクセスしようとすると、サーバーから禁止されたことが通知されます。

vsftpd : .example.com \ : twist /bin/echo "421 %h has been banned from this server!"

hosts_access man 5 hosts_accessと、の man ページを参照してください hosts_options。

2.6.3. xinetd

xinetd デーモンは、FTP、IMAP、Telnet など、一般的なネットワークサービスのサブセットへのアクセスを 制御する TCP でラップされたスーパー サービスです。また、アクセス制御、強化されたロギング、バインディング、リダイレクト、およびリソース使用制御のためのサービス固有の設定オプションも提供します。

xinetd が制御するネットワークサービスへの接続を試みると、スーパーサービスはリクエストを受け取り、TCP Wrappers アクセス制御ルールを確認します。

xinetd は、そのサービスの独自のアクセスルールで接続が許可されていることを確認します。また、サービスにより多くのリソースが割り当てられていることを確認し、定義したルールに違反していないことを確認します。

xinetd は要求されたサービスのインスタンスを開始し、接続の制御をこれに渡します。接続が確立されると、xinetd はクライアントとサーバー間の通信にはこれ以上実行されません。

2.6.4. xinetd 設定ファイル

xinetd の設定ファイルは以下のとおりです。

/etc/xinetd.conf: グローバルなxinetd設定ファイル/etc/xinetd.d/: サービス固有のファイルをすべて含むディレクトリー

2.6.4.1. /etc/xinetd.conf ファイル

/etc/xinetd.conf ファイルには、xinetdの制御下のすべてのサービスに影響する一般的な設定が含まれます。これは、xinetd サービスが最初に開始された際に読み取られるため、設定の変更を有効にするには、xinetd サービスを再起動する必要があります。/etc/xinetd.conf ファイルの例を以下に示します。

defaults

{

instances = 60

log_type = SYSLOG authpriv

log_on_success = HOST PID

log_on_failure = HOST

cps = 25 30

}

includedir /etc/xinetd.dxinetd の以下の側面を制御します。

instances:xinetdが処理できる同時要求の最大数を指定します。log_type: authpriv ログエントリーを/var/log/secureファイルに書き込むログファシリティーを使用するようにxinetdを設定します。等のディレクティブを追加するFILE /var/log/xinetdlogと、/var/log/ディレクトリーxinetdlogにという名前のカスタムログファイルが作成されます。log_on_success: 正常な接続試行をログに記録するようにxinetdを設定します。デフォルトでは、リモートホストの IP アドレスと、要求が記録されるサーバーのプロセス ID です。log_on_failure: 失敗した接続試行をログに記録するようxinetdを設定するか、または接続が拒否された場合。cps: 特定のサービスへの 1 秒あたりの 25 を超える接続を許可するようにxinetdを設定します。この制限を超えると、サービスは 30 秒間廃止されます。includedir/etc/xinetd.d/:/etc/xinetd.d/ディレクトリーにあるサービス固有の設定ファイルに宣言されたオプションが含まれます。詳細は「/etc/xinetd.d/ ディレクトリー」を参照してください。

log_on_success との log_on_failure 設定 /etc/xinetd.conf は、サービス固有の設定ファイルでさらに変更されます。したがって、詳細は、ファイルが示すファイルよりも、指定のサービスのログファイルに表示される /etc/xinetd.conf 可能性があります。詳細はを 「ロギングのオプション」 参照してください。

2.6.4.2. /etc/xinetd.d/ ディレクトリー

/etc/xinetd.d/ ディレクトリーには xinetd が管理する各サービスの設定ファイルが含まれ、ファイル名はサービスと関連します。と同様に xinetd.conf、このディレクトリーは xinetd サービスが開始する場合にのみ読み取られます。変更を有効にするには、管理者が xinetd サービスを再起動する必要があります。

/etc/xinetd.d/ ディレクトリー内のファイルの形式では、と同じ規則を使用し /etc/xinetd.confます。各サービスの設定が個別のファイルに保存される主な理由は、カスタマイズを容易にし、他のサービスに影響を及ぼす可能性が低くなります。

/etc/xinetd.d/krb5-telnet。

service telnet

{

flags = REUSE

socket_type = stream

wait = no

user = root

server = /usr/kerberos/sbin/telnetd

log_on_failure += USERID

disable = yes

}service: サービス名を指定します(通常は/etc/servicesファイルに記載されているもののいずれか)。flags: 接続に任意の属性を設定します。xinetdは Telnet 接続のソケットを再利用するようにREUSE指示します。注記REUSEフラグは非推奨になりました。すべてのサービスがREUSEフラグを暗黙的に使用するようになりました。socket_type: ネットワークソケットタイプをに設定しstreamます。wait: サービスがシングルスレッド(yes)またはマルチスレッド(no)であるかを指定します。user: プロセスがで実行されるユーザー ID を指定します。server: を起動するバイナリーの実行ファイルを指定します。log_on_failure: ですでに定義されているログパラメーターlog_on_failureに加えて、ロギングパラメーターを指定しxinetd.confます。disable: サービスを無効にする()か、有効(yesno)であるかを指定します。

xinetd.conf man ページを参照してください。

2.6.4.3. xinetd 設定ファイルの変更

xinetd が保護するサービスには、さまざまなディレクティブを使用できます。本セクションでは、一般的に使用されるオプションの一部について説明します。

2.6.4.3.1. ロギングのオプション

/etc/xinetd.d/ ディレクトリー内のサービス固有の設定ファイルには /etc/xinetd.conf、以下のロギングオプションを使用できます。

ATTEMPT: 失敗したことをログに記録します(log_on_failure)。DURATION: サービスがリモートシステム(log_on_success)で使用される期間をログに記録します。EXIT: サービスの終了ステータスまたは終了シグナルをログに記録します(log_on_success)。HOST: リモートホストの IP アドレス(log_on_failureおよびlog_on_success)をログに記録します。PID: 要求を受信するサーバーのプロセス ID をログに記録します(log_on_success)。USERID: RFC 1413 で定義されたすべてのマルチスレッドストリームサービス(log_on_failureおよびlog_on_success)で定義されたメソッドを使用してリモートユーザーをログに記録します。

xinetd.conf man ページを参照してください。

2.6.4.3.2. アクセス制御オプション

xinetd サービスのユーザーは、TCP Wrappers ホストアクセスルールの使用、xinetd 設定ファイルによるアクセス制御の提供、または両方の組み合わせを選択できます。TCP Wrappers ホストアクセス制御ファイル 「TCP Wrapper 設定ファイル」 の詳細は、を参照してください。

xinetd を使用してサービスへのアクセスを制御する方法を説明します。

xinetd 管理者が xinetd xinetd が制御するサービスにのみ影響し ます。

xinetd ホストのアクセス制御は、TCP Wrappers で使用される方法とは異なります。TCP Wrapper は、すべてのアクセス設定を 2 つのファイル内に配置 /etc/hosts.allow しますが /etc/hosts.deny、xinetdのアクセス制御は /etc/xinetd.d/ ディレクトリーの各サービスの設定ファイルにあります。

xinetd では、以下のホストアクセスオプションがサポートされます。

only_from: 指定されたホストのみがサービスを使用できるようにします。no_access: 一覧表示されたホストがサービスを使用しないようにします。access_times: 特定のサービスを使用する期間を指定します。時間の範囲は、24 時間表記の HH:MM-HH:MM で指定する必要があります。

only_from および no_access オプションは、IP アドレスまたはホスト名の一覧を使用するか、ネットワーク全体を指定できます。TCP Wrapper と同様に、xinetd アクセス制御が強化されたロギング設定と組み合わされると、各接続の試行を詳細に記録する間に、禁止されたホストからのリクエストをブロックし、セキュリティーを強化できます。

/etc/xinetd.d/telnet ファイルを使用して、特定のネットワークグループからの Telnet アクセスをブロックし、ユーザーがログインできる時間範囲全体を制限することができます。

service telnet

{

disable = no

flags = REUSE

socket_type = stream

wait = no

user = root

server = /usr/kerberos/sbin/telnetd

log_on_failure += USERID

no_access = 172.16.45.0/24

log_on_success += PID HOST EXIT

access_times = 09:45-16:15

}ネットワーク (例: 172.16.45.2)からのクライアントシステムが Telnet サービスにアクセスしようとすると 、 次のメッセージが表示されます。

Connection closed by foreign host.

/var/log/messages ようにログインします。

Sep 7 14:58:33 localhost xinetd[5285]: FAIL: telnet address from=172.16.45.107 Sep 7 14:58:33 localhost xinetd[5283]: START: telnet pid=5285 from=172.16.45.107 Sep 7 14:58:33 localhost xinetd[5283]: EXIT: telnet status=0 pid=5285 duration=0(sec)

xinetd アクセス制御とともに TCP Wrapper を使用する場合は、2 つのアクセス制御メカニズム間の関係を理解することが重要です。

xinetd が続くイベントシーケンスです。

xinetdデーモンは、libwrap.soライブラリー呼び出しを使用して TCP Wrappers ホストアクセスルールにアクセスします。deny ルールがクライアントと一致する場合、接続は破棄されます。allow ルールがクライアントと一致する場合、接続はxinetdに渡されます。xinetdデーモンは、xinetdサービスと要求されたサービスの両方について、独自のアクセス制御ルールを確認します。deny ルールがクライアントと一致する場合、接続は破棄されます。それ以外の場合は、xinetdは要求されたサービスのインスタンスを開始し、接続の制御をそのサービスに渡します。

xinetd アクセス制御とともに使用する場合は注意が必要です。設定が間違っていると、望ましくない結果が発生する可能性があります。

2.6.4.3.3. バインディングおよびリダイレクトオプション

xinetd のサービス設定ファイルは、サービスを IP アドレスにバインドし、そのサービスの受信要求を別の IP アドレス、ホスト名、またはポートにリダイレクトします。

bind オプションで制御され、サービスをシステム上の 1 つの IP アドレスにリンクします。これが設定されている場合、bind オプションは正しい IP アドレスへのリクエストのみがサービスにアクセスできるようにします。この方法を使用すると、要件に応じて異なるサービスを異なるネットワークインターフェースにバインドできます。

redirect オプションは、IP アドレスまたはホスト名の後にポート番号を受け入れます。このサービスで、このサービスの要求を指定されたホストおよびポート番号にリダイレクトするように設定します。この機能を使用して、同じシステムの別のポート番号を参照し、要求を同じマシンの別の IP アドレスにリダイレクトし、要求を全く異なるシステムおよびポート番号、またはこれらのオプションの任意の組み合わせにリダイレクトできます。このため、システムで特定のサービスに接続するユーザーは、中断なしで別のシステムへルーティングし直す可能性があります。

xinetd デーモンは、要求しているクライアントマシンとホストが実際にサービスを提供し、この 2 つのシステム間でデータを転送するプロセスを起動して、このリダイレクトを実行できます。

bind および redirect オプションの利点は、一緒に使用される場合の最も明確に明確になります。サービスをシステムの特定の IP アドレスにバインドし、このサービスの要求を、最初のマシンにのみ表示可能な 2 番目のマシンにリダイレクトすることで、内部システムは全く異なるネットワーク用にサービスを提供するために使用できます。このオプションを使用すると、マルチホームマシンの特定のサービスの公開を既知の IP アドレスに制限したり、そのサービスに対する要求を特にその目的で設定された別のマシンにリダイレクトしたりできます。

service telnet

{

socket_type = stream

wait = no

server = /usr/kerberos/sbin/telnetd

log_on_success += DURATION USERID

log_on_failure += USERID

bind = 123.123.123.123

redirect = 10.0.1.13 23

}bind および redirect オプションにより、マシン上の Telnet サービスが外部 IP アドレス(123.123.123.123)にバインドされ、インターネットに到達するようになります。さらに、123.123.123 に送信された Telnet サービスの要求 は、2 番目のネットワークアダプターを介して、ファイアウォールと内部システムのみがアクセスできる内部 IP アドレス(10.0.1.13)にリダイレクトされます。その後、ファイアウォールはシステム間の通信を送信します。接続システムは、実際に別のマシンに接続している 場合 は 123.123.123.123 に接続されていると見なします。

xinetd が制御する特定のサービスが bind および redirect オプションで設定されている場合、ゲートウェイマシンは、サービスを提供するように設定された外部システムと、特定の内部マシンとの間のプロキシーとして機能します。さらに、さまざまな xinetd アクセス制御およびロギングオプションも、追加の保護のために利用できます。

2.6.4.3.4. リソース管理オプション

xinetd デーモンは、サービス拒否(DoS)攻撃から基本的な保護レベルを追加できます。以下は、このような攻撃の影響を制限するのに役立つディレクティブの一覧です。

per_source: 送信元 IP アドレスごとのサービスの最大インスタンス数を定義します。これは整数のみを引数として受け入れ、xinetd.d/ディレクトリー内のサービス固有xinetd.confの設定ファイルの両方で使用できます。cps: 1 秒あたりの最大接続数を定義します。このディレクティブは、空白で区切られた 2 つの整数引数を取ります。最初の引数は、1 秒あたりのサービスに許可される最大接続数です。2 つ目の引数は、サービスを再度有効にする前にxinetdが待機する必要がある秒数です。これは整数のみを引数として受け入れ、xinetd.d/ディレクトリーのxinetd.confファイルまたはサービス固有の設定ファイルのいずれかで使用できます。max_load: サービスの CPU 使用率または負荷平均のしきい値を定義します。浮動小数点番号引数を受け入れます。負荷平均は、ある時点でアクティブなプロセス数に関連してあります。負荷平均の詳細は uptime、、who、および procinfo コマンドを参照してください。

xinetd により多くのリソース管理オプションを利用できます。詳細については xinetd.conf の man ページを参照してください。

2.6.5. その他のリソース

xinetd の詳細は、システムのドキュメントおよびインターネットから入手できます。

2.6.5.1. インストールされた TCP Wrapper ドキュメンテーション

xinetd、およびアクセス制御の追加設定オプションを検索するのに適しています。

/usr/share/doc/tcp_wrappers-<version>/: このディレクトリーには、TCP Wrapper の仕組みと、存在するさまざまなホスト名およびホストのアドレスの偽装リスクを記述するREADMEファイルが含まれます。/usr/share/doc/xinetd-<version>/: このディレクトリーには、アクセス制御の要素や、/etc/xinetd.d/ディレクトリー内のサービス固有の設定sample.confファイルを変更するための様々なREADME注意のあるファイルに関するファイルが含まれます。- TCP Wrapper および

xinetd関連の man ページ - TCP Wrapper およびxinetdに関連するさまざまなアプリケーションおよび設定ファイルの man ページが多数存在します。以下は、より重要な man ページです。- サーバーアプリケーション

- man xinetd :

xinetdの man ページです。

- 設定ファイル

- man 5 hosts_access : TCP Wrappers の man ページは、アクセス制御ファイルをホストします。

- man hosts_options : TCP Wrappers オプションフィールドの man ページです。

- man xinetd.conf : の man ページでは、

xinetd設定オプションが一覧表示されます。

2.6.5.2. 関連書籍

- 『hacking Linux Exposed』 by Frank Hatch, andvillevilletz; Osbourne/McGraw-Hill - TCP Wrapper および

xinetdに関する情報のある優れたセキュリティーリソースです。

2.7. 仮想プライベートネットワーク(VPN)のセキュリティー保護

IPsec トンネリングプロトコルを使用して設定できます。Libreswan は Openswan アプリケーションのフォークです。ドキュメントの例は交換可能となります。NetworkManager IPsec プラグインは、と呼ばれてい NetworkManager-openswanます。

IPsec 実装です。インターネット鍵交換 ()を使用します。IKE)プロトコル。IKE バージョン 1 および 2 は、ユーザーレベルのデーモンとして実装されます。ip xfrm コマンドでは、手動による鍵確立が可能ですが、これは推奨されません。Libreswan は、netlink を使用して暗号化鍵を転送する Linux カーネルでインターフェースします。Linux カーネルでパケットの暗号化と復号が行われます。

2.7.1. Libreswan を使用した IPsec VPN

root で以下のコマンドを実行します。libreswan パッケージは Extras リポジトリーから入手できます。このリポジトリーは、インストールを成功させるには有効にする必要があります。「 How to enable/disable a repository using Red Hat Subscription Manager?」を参照してください。( Extras リポジトリーの ID はです rhel-6-server-extras-rpms。)

~]# yum install libreswan~]$ yum info libreswan~]# rm /etc/ipsec.d/*dbroot で以下のコマンドを発行します。

~]# ipsec initnss

Initializing NSS database

See 'man pluto' if you want to protect the NSS database with a passwordipsec デーモンを起動するには、root で以下のコマンドを発行します。

~]# service ipsec start~]$ service ipsec status

pluto (pid 3496) is running...root で以下のコマンドを実行します。

~]# chkconfig ipsec onipsec サービスを許可するように設定します。ファイアウォール 「ファイアウォール」 の詳細と、特定のサービスが通過できるようには、を参照してください。Libreswan では、次のパケットを許可するファイアウォールが必要です。

インターネット鍵交換用UDPポート 500()IKE)プロトコルIKE NAT-TraversalのUDPポート 4500- カプセル化された

セキュリティーペイロード()ESP)IPsecパケット 認証されたヘッダー(プロトコル 51)AH)IPsecパケット(一般的でない)

IPsec VPN の設定例を 3 つ示します。1 つ目は、ホストをセキュアに通信するために、2 つのホストを 1 つ接続する方法です。2 つのサイトを 1 つのネットワークに接続し、1 つのネットワークを構成する例を以下に示します。3 つ目は、このコンテキスト でロード リーダーとして知られるローミングユーザーをサポートします。

2.7.2. Libreswan を使用した VPN 設定

- 生の RSA 鍵は、静的なホスト間またはサブネット間の

IPsec設定に使用されます。ホストは、相互の公開 RSA 鍵を使用して手動で設定します。この方法は、1 ダース以上のホストで、互いにIPsecトンネルを設定する必要がある場合には、適切に調整されません。 - X.509 証明書は、共通の

IPsecゲートウェイに接続する必要のあるホストが多数存在する大規模なデプロイメントに一般的に使用されます。中央の 認証局 ()CA)は、ホストまたはユーザーに RSA 証明書の署名に使用されます。この中央 CA は、個別のホストまたはユーザーの取り消しを含む、信頼のリレーを行います。 - 事前共有鍵 ()PSK)は、最も簡単な認証方法です。PSK はランダムな文字で構成されており、長さが 20 文字以上になります。非ランダムな PSK と短い PSK の所属により、これは認証の最も安全ではないため、生の RSA 鍵または証明書ベースの認証のいずれかを使用することが推奨されます。

2.7.3. Libreswan を使用したホスト間の VPN

IPsec VPN を作成するように設定するには、と呼ばれる 2 つのホスト間で、 「left」 ならびに 「right」両方のホストで root で以下のコマンドを入力します()「left」 ならびに 「right」)で、生の RSA 鍵のペアを新たに作成します。

~]# ipsec newhostkey --configdir /etc/ipsec.d \ --output /etc/ipsec.d/www.example.com.secrets Generated RSA key pair using the NSS database

root で以下のコマンドを発行します。たとえば、で公開鍵を表示するには、 「left」 ホスト、以下を実行します。

~]# ipsec showhostkey --left

ipsec showhostkey loading secrets from "/etc/ipsec.secrets"

ipsec showhostkey loading secrets from "/etc/ipsec.d/www.example.com.secrets"

ipsec showhostkey loaded private key for keyid: PPK_RSA:AQOjAKLlL

# rsakey AQOjAKLlL

leftrsasigkey=0sAQOjAKLlL4a7YBv [...]/etc/ipsec.d/*.db ファイル(とも呼ばれます)に保存されます。 「NSS データベース」.

leftrsasigkey= と上 rightrsasigkey= からの行が、/etc/ipsec.d/ ディレクトリーに配置されるカスタム設定ファイルに追加されます。

root として実行しているエディターを使用して、以下の形式で適切な名前のファイルを作成します。

/etc/ipsec.d/my_host-to-host.conf

conn mytunnel

leftid=@west.example.com

left=192.1.2.23

leftrsasigkey=0sAQOrlo+hOafUZDlCQmXFrje/oZm [...] W2n417C/4urYHQkCvuIQ==

rightid=@east.example.com

right=192.1.2.45

rightrsasigkey=0sAQO3fwC6nSSGgt64DWiYZzuHbc4 [...] D/v8t5YTQ==

authby=rsasig

# load and initiate automatically

auto=startIP アドレスを事前に認識しない)である場合は、モバイルホストでを IP アドレス %defaultroute として使用します。これにより、動的 IP アドレスが自動的に取得されます。着信モバイルホストからの接続を受け入れる静的ホストで、IP アドレスにを使用してモバイルホスト %any を指定します。

leftrsasigkey 値がから取得されていることを確認します。 「left」 host と rightrsasigkey value はから取得されます。 「right」 host。

ipsec を再起動して、新しい設定を読み取ります。

~]# service ipsec --full-restart

~]# ipsec whack --trafficstatus

/etc/ipsec.d/*.conf ファイルの auto=start オプションを使用しない場合やトンネルが正常に確立されていない場合は、root で次のコマンドを使用して IPsec トンネルを読み込みます。

~]# ipsec auto --add mytunnelroot で、左側のまたは右側で以下のコマンドを実行します。

~]# ipsec auto --up mytunnel2.7.3.1. Libreswan を使用したホスト間の VPN の検証

IKE ネゴシエーションは UDP ポート 500 で行われます。IPsec パケットは、カプセル化された セキュリティーペイロード (ESP)パケットとして表示されます。VPN 接続が NAT ルーターを通過する必要がある場合、ESP パケットはポート 4500 の UDP パケットでカプセル化されます。

root で以下の形式でコマンドを実行します。

~]# tcpdump -n -i interface esp or udp port 500 or udp port 4500

00:32:32.632165 IP 192.1.2.45 > 192.1.2.23: ESP(spi=0x63ad7e17,seq=0x1a), length 132

00:32:32.632592 IP 192.1.2.23 > 192.1.2.45: ESP(spi=0x4841b647,seq=0x1a), length 132

00:32:32.632592 IP 192.0.2.254 > 192.0.1.254: ICMP echo reply, id 2489, seq 7, length 64

00:32:33.632221 IP 192.1.2.45 > 192.1.2.23: ESP(spi=0x63ad7e17,seq=0x1b), length 132

00:32:33.632731 IP 192.1.2.23 > 192.1.2.45: ESP(spi=0x4841b647,seq=0x1b), length 132

00:32:33.632731 IP 192.0.2.254 > 192.0.1.254: ICMP echo reply, id 2489, seq 8, length 64

00:32:34.632183 IP 192.1.2.45 > 192.1.2.23: ESP(spi=0x63ad7e17,seq=0x1c), length 132

00:32:34.632607 IP 192.1.2.23 > 192.1.2.45: ESP(spi=0x4841b647,seq=0x1c), length 132

00:32:34.632607 IP 192.0.2.254 > 192.0.1.254: ICMP echo reply, id 2489, seq 9, length 64

00:32:35.632233 IP 192.1.2.45 > 192.1.2.23: ESP(spi=0x63ad7e17,seq=0x1d), length 132

00:32:35.632685 IP 192.1.2.23 > 192.1.2.45: ESP(spi=0x4841b647,seq=0x1d), length 132

00:32:35.632685 IP 192.0.2.254 > 192.0.1.254: ICMP echo reply, id 2489, seq 10, length 64IPsec と予期せずに対話します。送信プレーンテキストパケットではなく、送信暗号化パケットのみが表示されます。暗号化された受信パケットと、復号化された受信パケットが表示されます。可能であれば、エンドポイント自体ではなく、2 つのマシン間のルーターで tcpdump を実行します。

2.7.4. Libreswan を使用したサイト間の VPN

IPsec VPN を作成するには、1 つ以上のサブネットからのトラフィックが通過できるように設定されるエンドポイントという 2 つのホストの間で IPsec トンネルが作成されます。したがって、ネットワークのリモート部分へのゲートウェイとして見なすことができます。サイト間の VPN の設定は、設定ファイル内で複数のネットワークまたはサブネットを指定する必要がある点のみが、ホスト間の VPN とは異なります。

IPsec VPN を作成するようにするには、最初に、の説明に従ってホスト間の IPsec VPN を設定 「Libreswan を使用したホスト間の VPN」 し、ファイルをなどの適切な名前を持つファイルにコピーまたは移動し /etc/ipsec.d/my_site-to-site.confます。root で実行中のエディターを使用して、以下の /etc/ipsec.d/my_site-to-site.conf ようにカスタム設定ファイルを編集します。

conn mysubnet

also=mytunnel

leftsubnet=192.0.1.0/24

rightsubnet=192.0.2.0/24

conn mysubnet6

also=mytunnel

connaddrfamily=ipv6

leftsubnet=2001:db8:0:1::/64

rightsubnet=2001:db8:0:2::/64

conn mytunnel

leftid=@west.example.com

left=192.1.2.23

leftrsasigkey=0sAQOrlo+hOafUZDlCQmXFrje/oZm [...] W2n417C/4urYHQkCvuIQ==

rightid=@east.example.com

right=192.1.2.45

rightrsasigkey=0sAQO3fwC6nSSGgt64DWiYZzuHbc4 [...] D/v8t5YTQ==

authby=rsasigroot で以下のコマンドを使用してすべての接続を手動で読み込み、開始します。

~]# ipsec auto --add mysubnet~]# ipsec auto --add mysubnet6~]# ipsec auto --add mytunnel~]# ipsec auto --up mysubnet

104 "mysubnet" #1: STATE_MAIN_I1: initiate

003 "mysubnet" #1: received Vendor ID payload [Dead Peer Detection]

003 "mytunnel" #1: received Vendor ID payload [FRAGMENTATION]

106 "mysubnet" #1: STATE_MAIN_I2: sent MI2, expecting MR2

108 "mysubnet" #1: STATE_MAIN_I3: sent MI3, expecting MR3

003 "mysubnet" #1: received Vendor ID payload [CAN-IKEv2]

004 "mysubnet" #1: STATE_MAIN_I4: ISAKMP SA established {auth=OAKLEY_RSA_SIG cipher=aes_128 prf=oakley_sha group=modp2048}

117 "mysubnet" #2: STATE_QUICK_I1: initiate

004 "mysubnet" #2: STATE_QUICK_I2: sent QI2, IPsec SA established tunnel mode {ESP=>0x9414a615 <0x1a8eb4ef xfrm=AES_128-HMAC_SHA1 NATOA=none NATD=none DPD=none}~]# ipsec auto --up mysubnet6

003 "mytunnel" #1: received Vendor ID payload [FRAGMENTATION]

117 "mysubnet" #2: STATE_QUICK_I1: initiate

004 "mysubnet" #2: STATE_QUICK_I2: sent QI2, IPsec SA established tunnel mode {ESP=>0x06fe2099 <0x75eaa862 xfrm=AES_128-HMAC_SHA1 NATOA=none NATD=none DPD=none}~]# ipsec auto --up mytunnel

104 "mytunnel" #1: STATE_MAIN_I1: initiate

003 "mytunnel" #1: received Vendor ID payload [Dead Peer Detection]

003 "mytunnel" #1: received Vendor ID payload [FRAGMENTATION]

106 "mytunnel" #1: STATE_MAIN_I2: sent MI2, expecting MR2

108 "mytunnel" #1: STATE_MAIN_I3: sent MI3, expecting MR3

003 "mytunnel" #1: received Vendor ID payload [CAN-IKEv2]

004 "mytunnel" #1: STATE_MAIN_I4: ISAKMP SA established {auth=OAKLEY_RSA_SIG cipher=aes_128 prf=oakley_sha group=modp2048}

117 "mytunnel" #2: STATE_QUICK_I1: initiate

004 "mytunnel" #2: STATE_QUICK_I2: sent QI2, IPsec SA established tunnel mode {ESP=>0x16bca4f7 >0x9c2ae273 xfrm=AES_128-HMAC_SHA1 NATOA=none NATD=none DPD=none}2.7.4.1. Libreswan を使用したサイト間の VPN の確認

2.7.5. Libreswan を使用したサイト間のシングルトンネリング VPN

IP アドレスを使用して相互に通信する必要があり ます。これは、1 つのトンネルを使用して実行できます。ホスト名が traffic の左ホストに内部 IP アドレス 192.0.1.254 と右のホスト が あり、ホスト名 east に内部 IP アドレス 192.0.2.254 がある場合は、単一のトンネルを使用した以下の設定を使用できます。

conn mysubnet

leftid=@west.example.com

leftrsasigkey=0sAQOrlo+hOafUZDlCQmXFrje/oZm [...] W2n417C/4urYHQkCvuIQ==

left=192.1.2.23

leftsourceip=192.0.1.254

leftsubnet=192.0.1.0/24

rightid=@east.example.com

rightrsasigkey=0sAQO3fwC6nSSGgt64DWiYZzuHbc4 [...] D/v8t5YTQ==

right=192.1.2.45

rightsourceip=192.0.2.254

rightsubnet=192.0.2.0/24

auto=start

authby=rsasig2.7.6. Libreswan を使用したサブネットの追加

IPsec は、ハブアンドスポークアーキテクチャーにデプロイされることが多くあります。各リーフノードには、大規模な範囲に含まれる IP 範囲があります。そのままはハブ経由で相互に通信します。これは サブネットの拡張と呼ばれ ます。以下の例では、10.0.0.0/8 のヘッドオフィスと、小規模な /24 サブネットを使用する 2 つのブランチを設定します。

conn branch1

left=1.2.3.4

leftid=@headoffice

leftsubnet=0.0.0.0/0

leftrsasigkey=0sA[...]

#

right=5.6.7.8

rightid=@branch1

rightsubnet=10.0.1.0/24

rightrsasigkey=0sAXXXX[...]

#

auto=start

authby=rsasig

conn branch2

left=1.2.3.4

leftid=@headoffice

leftsubnet=0.0.0.0/0

leftrsasigkey=0sA[...]

#

right=10.11.12.13

rightid=@branch2

rightsubnet=10.0.2.0/24

rightrsasigkey=0sAYYYY[...]