Red Hat Training

A Red Hat training course is available for Red Hat JBoss Enterprise Application Platform

Guide de développement

À utiliser dans Red Hat JBoss Enterprise Application Platform 6

Red Hat Customer Content Services

Résumé

Chapitre 1. Introduction au développement d'applications

1.1. Introduction

1.1.1. Red Hat JBoss Enterprise Application Platform 6

1.2. Conditions préalables

1.2.1. Familiarisez vous avec Java Enterprise Edition 6

1.2.1.1. Les Profils EE 6

1.2.1.2. Web Profil de Java Enterprise Edition 6

Conditions préalables de Java EE 6 Web Profile

- Java Platform, Enterprise Edition 6

Technologies Java Web

- Servlet 3.0 (JSR 315)

- JSP 2.2 et Expression Language (EL) 1.2

- JavaServer Faces (JSF) 2.1 (JSR 314)

- Java Standard Tag Library (JSTL) for JSP 1.2

- Débogage du support pour les autres langages 1.0 (JSR 45)

Enterprise Application Technologies

- Contexts and Dependency Injection (CDI) (JSR 299)

- Injection de dépendance dans Java (JSR 330)

- Enterprise JavaBeans 3.1 Lite (JSR 318)

- Java Persistence API 2.0 (JSR 317)

- Annotations communes de la Plateforme Java 1.1 (JSR 250)

- Java Transaction API (JTA) 1.1 (JSR 907)

- Bean Validation (JSR 303)

1.2.1.3. Java Enterprise Edition 6 Full Profile

Items inclus dans EE 6 Full Profile

- EJB 3.1 (not Lite) (JSR 318)

- Java EE Connector Architecture 1.6 (JSR 322)

- Java Message Service (JMS) API 1.1 (JSR 914)

- JavaMail 1.4 (JSR 919)

Technologies Service Web

- Jax-RS RESTful Web Services 1.1 (JSR 311)

- Implémentation d'Enterprise Web Services 1.3 (JSR 109)

- JAX-WS Java API for XML-Based Web Services 2.2 (JSR 224)

- Java Architecture pour XML Binding (JAXB) 2.2 (JSR 222)

- Web Services Metadata pour Java Platform (JSR 181)

- Les API Java pour XML-based RPC 1.1 (JSR 101)

- Les API Java pour XML Messaging 1.3 (JSR 67)

- Java API pour les Registres XML (JAXR) 1.0 (JSR 93)

Technologies de Gestion et de Sécurité

- Interface Fournisseur Service Java Authentification pour Conteneurs 1.0 (JSR 196)

- Contrat Java Authentication Contract pour les Conteneurs 1.3 (JSR 115)

- Déploiement Application Java EE 1.2 (JSR 88)

- J2EE Management 1.1 (JSR 77)

1.2.2. Les modules et le système de chargement de la nouvelle classe modulaire de JBoss EAP 6.

1.2.2.1. Modules

- Modules statiques

- Les modules statiques sont prédéfinis dans le répertoire

EAP_HOME/modules/du serveur d'applications. Chaque sous-répertoire représente un module et contient un sous-fichier de configurationmain/qui contient un fichier de configuration (module.xml) et tous les fichiers JAR requis. Le nom du module est défini dans le fichiermodule.xml. Toutes les API fournies par le serveur de l'application sont des modules statiques, y compris les API Java EE, et les autres API comme JBoss Logging.Exemple 1.1. Exemple de fichier module.xml

<?xml version="1.0" encoding="UTF-8"?> <module xmlns="urn:jboss:module:1.0" name="com.mysql"> <resources> <resource-root path="mysql-connector-java-5.1.15.jar"/> </resources> <dependencies> <module name="javax.api"/> <module name="javax.transaction.api"/> </dependencies> </module>Le nom du module,com.mysql, doit correspondre à la structure du répertoire du module, à l'excepté du nom de sous-répertoiremain/.Les modules fournis dans les distributions JBoss EAP se trouvent dans un répertoiresystemse trouvant lui-même dans le répertoireJBOSS_HOME/modules. Cela les rend séparés de tout module fourni par une tierce partie.Tout produit mis en couche de Red Hat, se superposant sur JBoss EAP 6.1 ou version supérieure installera également leurs modules dans le répertoiresystem.La création de modules statiques personnalisés peut être utile si plusieurs applications sont déployées sur un même serveur utilisant les mêmes bibliothèques de tierce partie. Au lieu d'un regroupement de ces bibliothèques pour chaque application, un module contenant ces bibliothèques peut être créé et installé par l'administrateur JBoss. Les applications peuvent ensuite déclarer une dépendance explicite sur les modules statiques personnalisés.Les utilisateurs doivent s'assurer que les modules personnalisés soient installés dans le répertoireJBOSS_HOME/modules, en utilisant un répertoire par couche de modules. Cela garantit que les versions personnalisées de modules qui existent déjà dans le répertoiresystemsoient bien chargées à la place des versions fournies. Ainsi, les modules utilisateur auront la priorité sur les modules fournis par le système.Si vous utilisez la variable d'environnementJBOSS_MODULE_PATHpour changer les emplacements où JBoss EAP cherche les modules, le produit ira chercher dans une structure de sous-répertoiresystemdans un des emplacements spécifiés. Une structure de sous-répertoiresystemdoit exister quelquepart dans les emplacements spécifiés dansJBOSS_MODULEPATH. - Modules dynamiques

- Les modules dynamiques sont créés et chargés par le serveur d'applications pour chaque déploiement JAR ou WAR (ou sous-déploiement d'un EAR). Le nom d'un module dynamique est dérivé du nom de l'archive déployée. Comme les déploiements sont chargés sous forme de modules, ils peuvent configurer des dépendances et peuvent être utilisés comme dépendances par d'autres déploiements.

1.3. Installer l'environnement de développement

1.3.1. Télécharger et installer Red Hat JBoss Developer Studio

1.3.1.1. Installer Red Hat JBoss Developer Studio

1.3.1.2. Téléchargez Red Hat JBoss Developer Studio

- Visitez https://access.redhat.com/.

- Sélectionnez Téléchargements du menu en haut de la page.

- Cherchez

Red Hat JBoss Developer Studiodans la liste et cliquez dessus. - Sélectionnez la version appropriée et cliquez sur Télécharger.

1.3.1.3. Installer Red Hat JBoss Developer Studio

- Conditions préalables :

Procédure 1.1. Installer Red Hat JBoss Developer Studio

- Ouvrir un terminal.

- Aller dans le répertoire qui contient le fichier téléchargé

.jar. - Exécuter la commande suivante pour lancer le GUI d'installation.

java -jar jbdevstudio-build_version.jar

- Cliquer sur Suivant pour commencer le processus d'installation.

- Sélectionner I accept the terms of this license agreement (J'accepte les conditions de licence) et cliquer sur Suivant.

- Ajuster le chemin d'accès de l'installation et cliquer sur Suivant.

Note

Si le dossier de chemin d'installation n'existe pas, vous verrez une invite. Cliquer alors sur Ok pour créer le dossier. - Choisir une JVM, ou bien conserver la JVM sélectionnée par défaut, et cliquer sur Suivant.

- Ajouter une plateforme d'applications disponible, et cliquer sur Suivant.

- Vérifier les informations d'installation et cliquer sur Suivant.

- Cliquer sur Suivant une fois le processus d'installation terminé.

- Configurer les raccourcis bureau pour Red Hat JBoss Developer Studio et cliquer sur Next (suivant).

- Cliquer sur le bouton Done (Terminé).

1.3.1.4. Démarrer Red Hat JBoss Developer Studio

- Conditions préalables :

Procédure 1.2. Commande de démarrage de Red Hat JBoss Developer Studio

- Ouvrir un terminal.

- Aller dans le répertoire d'installation.

- Lancer la commande suivante pour démarrer JBoss Developer Studio :

[localhost]$ ./jbdevstudio

1.3.1.5. Ajouter le serveur de JBoss EAP en utilisant Define New Server

Procédure 1.3. Ajouter le serveur

- Ouvrir l'onglet Serveurs. S'il n'y a pas d'onglet Serveurs, l'ajouter au panneau comme suit :

- Cliquer sur Window → Show View → Other....

- Sélectionner Servers à partir du dossier Server et cliquer sur OK.

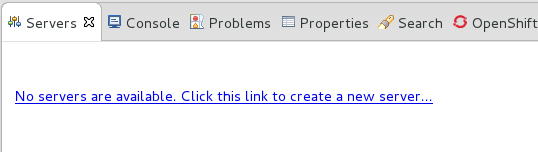

- Cliquer sur le lien No servers are available. Click this link to create a new server... (Aucun serveur disponible. Cliquer sur ce lien pour créer un nouveau serveur...) ou bien, cliquer à droite dans le panneau vide Serveur, et sélectionner New → Server.

Figure 1.1. Ajouter un nouveau serveur - Aucun serveur disponible

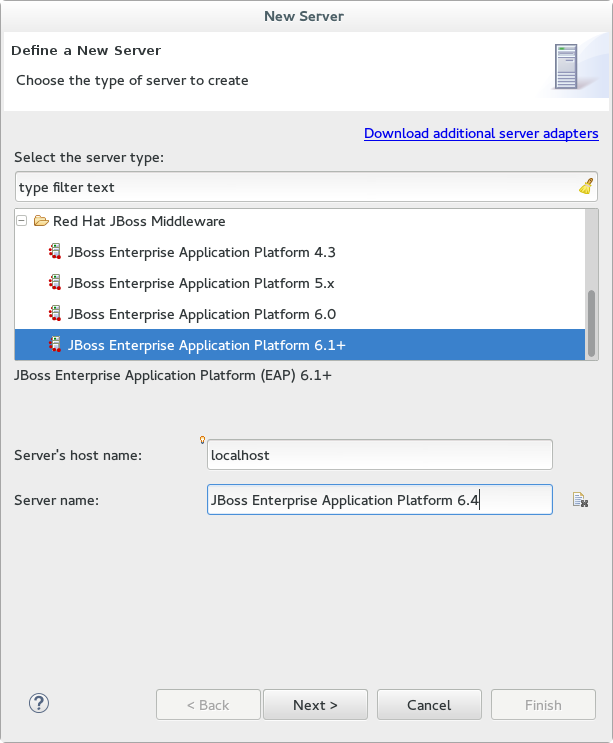

- Étendre JBoss Enterprise Middleware et choisir JBoss Enterprise Application Platform 6.1+. Saisir un nom de serveur, comme par exemple "JBoss Enterprise Application Platform 6.4", puis cliquer sur Next pour créer le JBoss Runtime et définir le serveur. La prochaine fois que vous définirez un nouveau serveur, ce dialogue affichera un menu de sélection Server runtime environment avec la nouvelle définition de runtime.

Figure 1.2. Définir un nouveau serveur

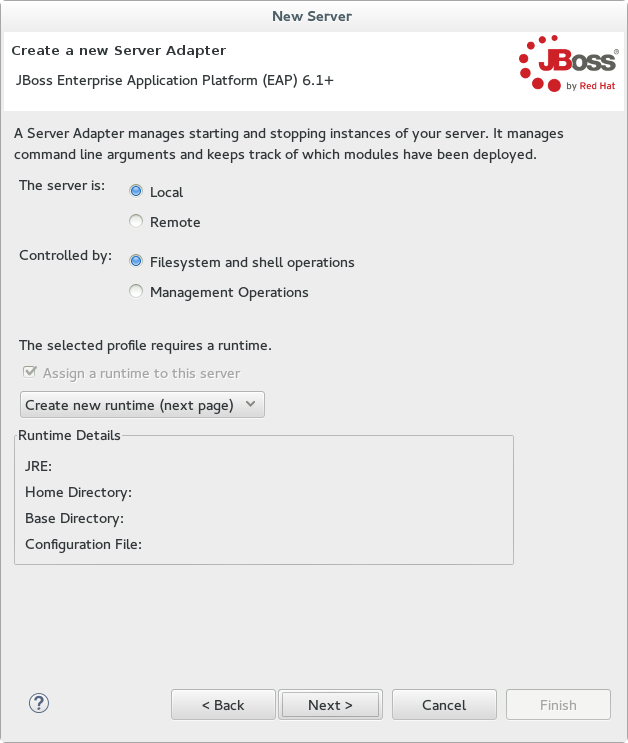

- Créer un Adaptateur de serveur pour gérer le démarrage et l'arrêt du serveur. Conserver les valeurs par défaut, et cliquer sur Next.

Figure 1.3. Créer un nouvel Adpatateur de serveur

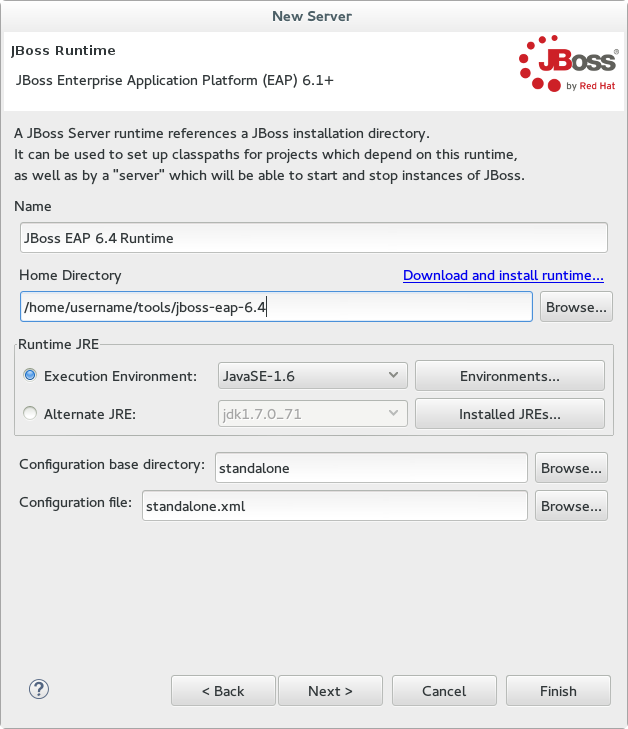

- Saisir un nom comme "JBoss EAP 6.4 Runtime". Sous Home Directory, cliquer sur Browse puis, naviguer vers l'emplacement de l'installation de JBoss EAP. Puis, cliquer sur Next.

Figure 1.4. Ajouter un environnement de runtime du nouveau serveur

Note

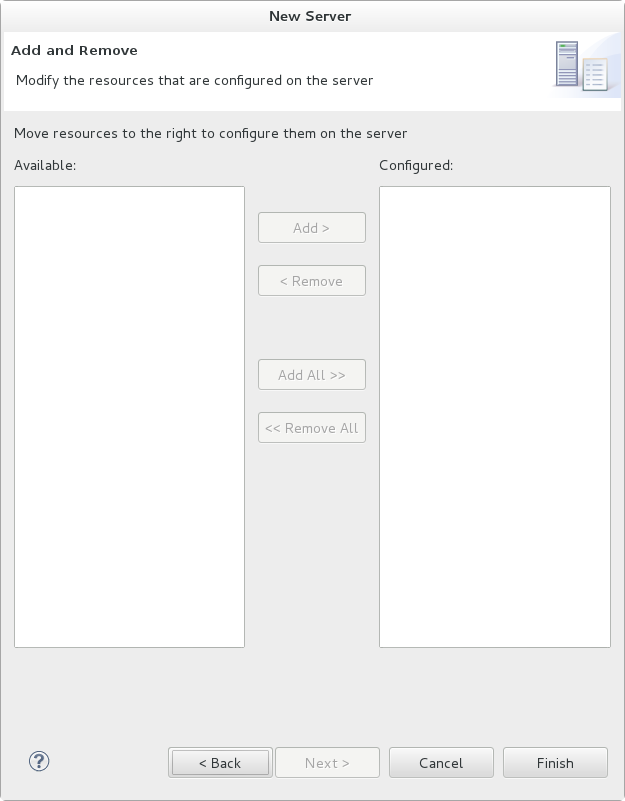

Certains quickstarts exigent que vous exécutiez le serveur avec un profil différent ou avec des arguments supplémentaires. Pour déployer un quickstart qui nécessite le profilfull, vous devez définir un nouveau serveur et ajouter un Server Runtime Environment qui spécifiestandalone-full.xmldans le Configuration file. Veillez à bien donner un nom descriptif au nouveau serveur. - Vous permet de configurer les projets existants pour le nouveau serveur. Puisque vous n'avez pas de projet à ce stade, cliquer sur Finish.

Figure 1.5. Modifier les ressources dans le nouveau serveur de JBoss

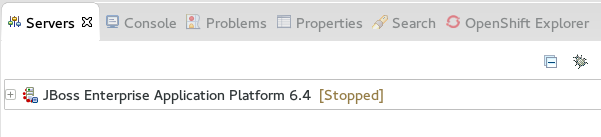

Le serveur de JBoss EAP est listé dans l'onglet Servers.

Figure 1.6. Le server apparaît sur la liste de serveurs

1.4. Exécuter votre première application

1.4.1. Télécharger les exemples de codes Quickstart

1.4.1.1. Accès aux Quickstarts

JBoss EAP 6 contient une série d'exemples quickstart conçus pour aider les utilisateurs à commencer à rédiger des applications en utilisant les technologies Java EE 6.

Conditions préalables

- Maven 3.0.0 ou versions plus récentes. Pour en savoir plus sur l'installation de Maven, veuillez consulter http://maven.apache.org/download.html.

- Le référentiel JBoss EAP 6 Maven est disponible en ligne, donc il n'est pas utile de le télécharger ou de l'installer localement. Si vous envisagez de l'utiliser en ligne, passer à l'étape suivante. Si vous préférez l'installer dans un référentiel local, consulter : Section 2.2.3, « Installer le référentiel Maven de JBoss EAP 6 localement ».

Procédure 1.4. Télécharger les quickstarts

- Ouvrir un navigateur web, et accéder à cet URL: https://access.redhat.com/jbossnetwork/restricted/listSoftware.html?product=appplatform.

- Trouver "Quickstarts" dans la liste.

- Cliquer sur le bouton Télécharger pour télécharger un fichier ZIP contenant les exemples.

- Décompressez l'archive dans un répertoire de votre choix.

Les exemples de Java EE Quickstart ont été téléchargés et décompressés. Veuillez consulter le fichier README.md dans le répertoire supérieur des archives Quickstart pour des instructions concernant le déploiement de chaque quickstart.

1.4.2. Exécuter les Quickstarts

1.4.2.1. Exécuter les quickstarts (démarrages rapides) dans Red Hat JBoss Developer Studio

Procédure 1.5. Importer les quickstarts dans Red Hat JBoss Developer Studio

Important

- Si vous ne l'avez pas encore fait, Section 2.3.2, « Configurer le référentiel JBoss EAP 6 Platform Maven Repository par les paramètres de configuration de Maven ».

- Démarrer Red Hat JBoss Developer Studio.

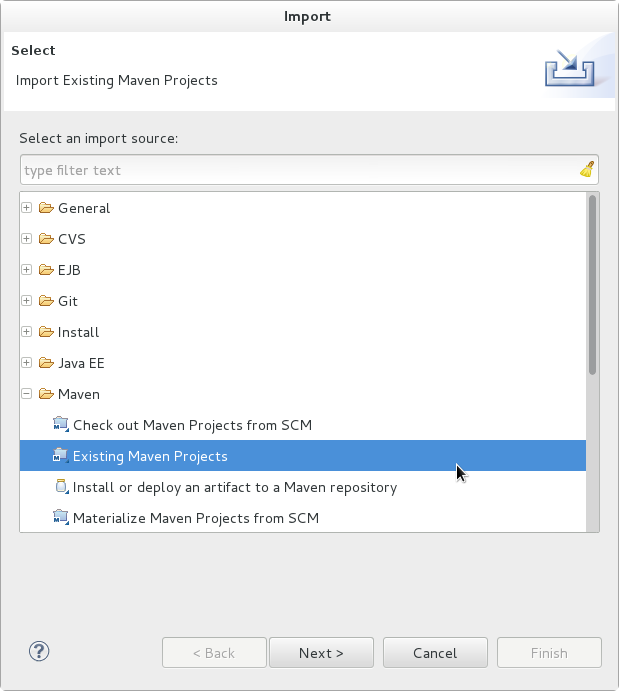

- À partir du menu, sélectionner Fichier → Importer.

- Dans la liste sélectionnée, choisir Maven → Projets Maven existants, puis cliquer sur Suivant.

Figure 1.7. Importer les projets Maven existants

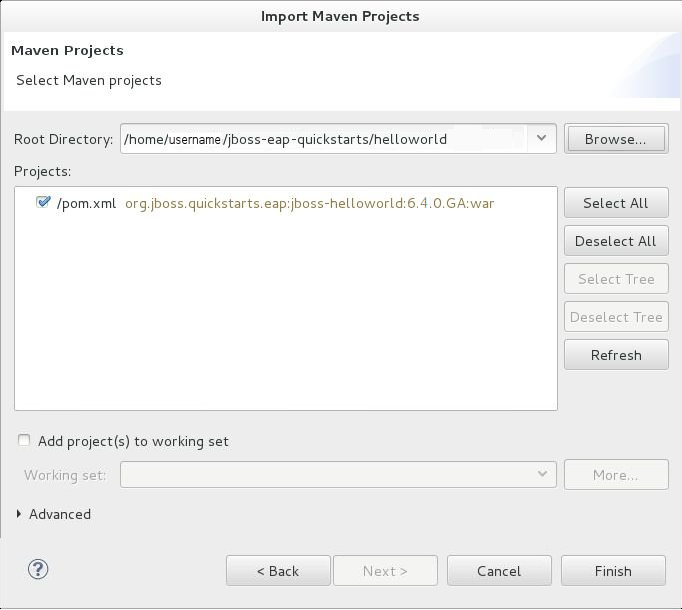

- Naviguer vers le répertoire du quickstart que vous souhaitez tester, comme

helloworld, et cliquer sur OK. La zone de liste Projects verra apparaître le fichierpom.xmldu projet quickstart sélectionné.

Figure 1.8. Sélectionner les projets Maven

- Cliquer sur Terminé.

Procédure 1.6. Générer et déployer le Quickstart helloworld

helloworld est un des quickstarts les plus simples et représente une bonne façon de vérifier que le serveur JBoss est configuré et exécute correctement.

- Si vous ne voyez pas l'onglet Servers ou si vous n'avez pas encore défini de serveur, suivre les instructions suivantes : Section 1.3.1.5, « Ajouter le serveur de JBoss EAP en utilisant Define New Server ». Si vous avez l'intention de déployer un quickstart qui requiert un profil

fullet des arguments de démarrage supplémentaires, veillez bien à créer un environnement de runtime selon les instructions de quickstart. - Cliquer à droite sur

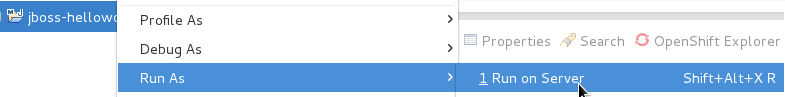

jboss-helloworldsur l'onglet Project Explorer, puis sélectionner Run As. On vous présentera une liste de choix. Sélectionner Run on Server.

Figure 1.9. Run As - Run on Server

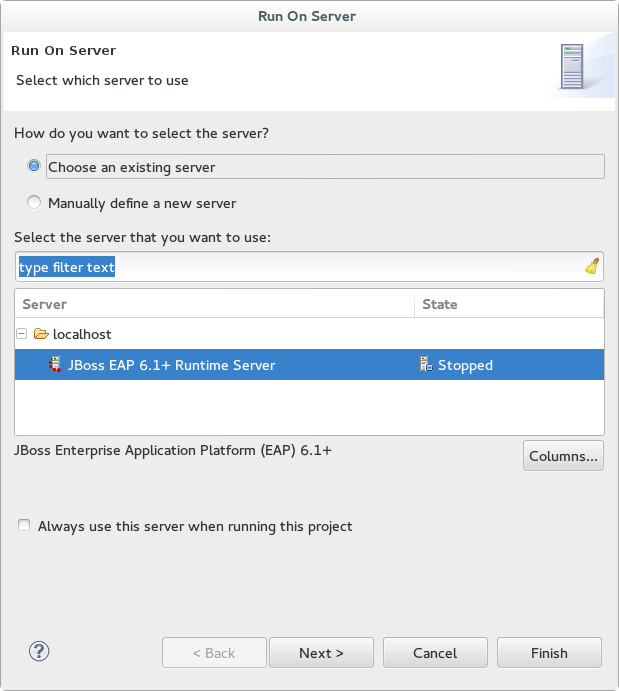

- Sélectionner JBoss EAP 6.1+ Runtime Server de la liste de serveurs, et cliquer sur Next.

Figure 1.10. Exécuter sur le serveur

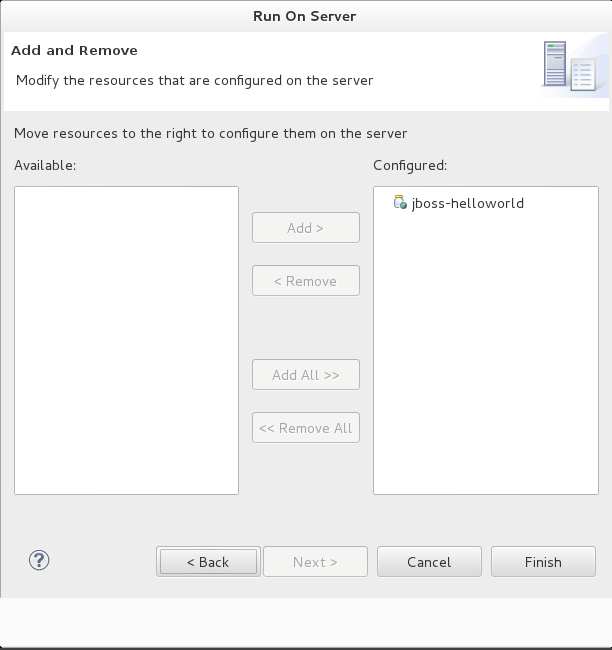

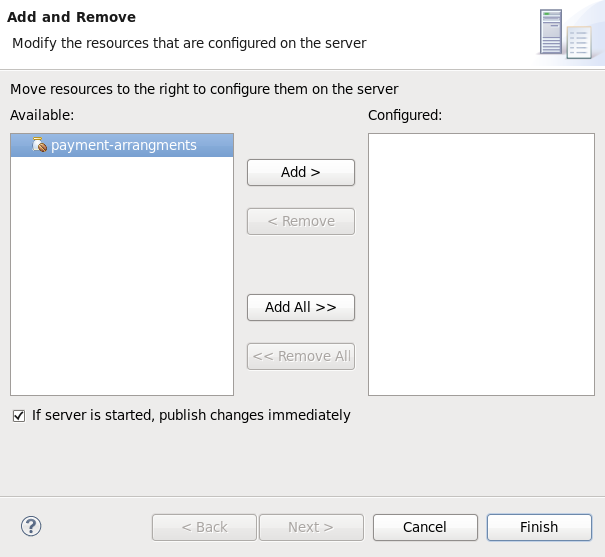

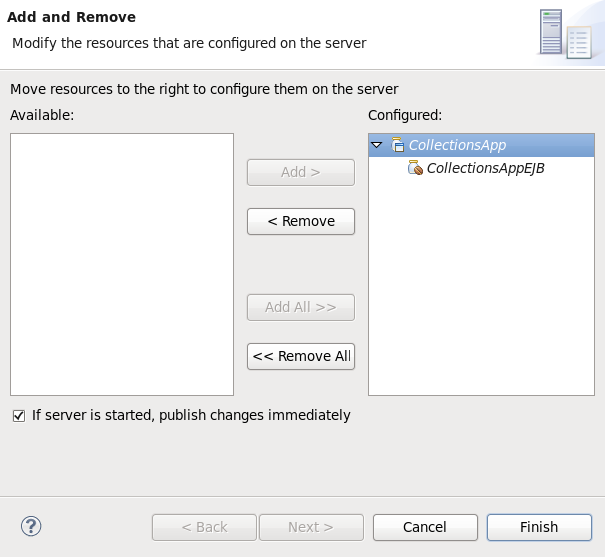

- L'écran suivant affiche les ressources qui sont configurées sur le serveur. Le quickstart de

jboss-helloworldest configuré pour vous. Cliquer sur Finish pour déployer le quickstart.

Figure 1.11. Modifier les ressources configurées sur le serveur

- Vérifier les résultats.

- Dans l'onglet

Server, le statut de JBoss EAP 6.x Runtime Server passe à[Started, Republish]. - L'onglet Console du serveur affiche des messages détaillant le démarrage du serveur JBoss EAP 6.x et le déploiement du quickstart helloworld.

- Un onglet helloworld apparaîtra avec l'URL http://localhost:8080/jboss-helloworld/HelloWorld et le texte "Hello World!".

- Les messages suivants de la Console confirment le déploiement du fichier

jboss-helloworld.war:JBAS018210: Register web context: /jboss-helloworld JBAS018559: Deployed "jboss-helloworld.war" (runtime-name : "jboss-helloworld.war")

Le contexte web enregistré se rajoute àhttp://localhost:8080pour fournir l'URL utilisé pour accéder à l'application qui est déployée.

- Pour vérifier que le Quickstart

helloworlda été déployé correctement dans le serveur JBoss, ouvrir le navigateur web, et accéder à l'application dans l'URL : http://localhost:8080/jboss-helloworld

Procédure 1.7. Exécuter les tests Arquillian du quickstart bean-validation

bean-validation est un exemple de quickstart qui fournit des tests Arquillian.

- Suivre la procédure ci-dessus pour importer le quickstart

bean-validationdans le Red Hat JBoss Developer Studio. - Dans l'onglet Servers, cliquer à droite dans le serveur et sélectionner le bouton Start pour démarrer le serveur JBoss EAP. Si vous n'apercevez pas l'onglet Servers et ou si vous n'avez pas encore défini de serveur, suivre les instructions suivantes : Section 1.3.1.5, « Ajouter le serveur de JBoss EAP en utilisant Define New Server ».

- Cliquer à droite sur le projet

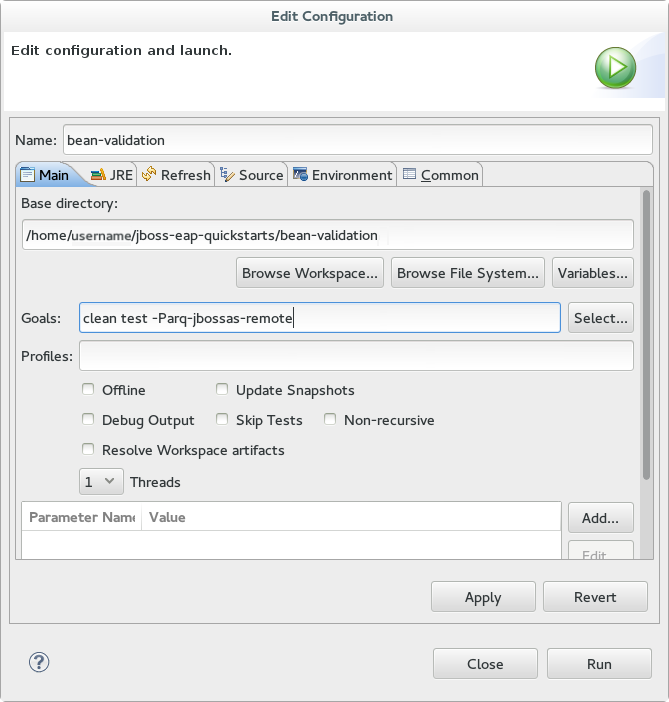

jboss-bean-validationqui se trouve dans l'onglet Project Explorer et sélectionner Run As. On vous présentera une liste d'options. Sélectionner Maven Build. - Dans le champ d'entrée Goals du dialogue Edit Configuration, saisir :

clean test -Parq-jbossas-remotePuis cliquer sur Run.

Figure 1.12. Modifier la configuration

- Vérifier les résultats.L'onglet de serveur Console affiche des messages donnant des informations sur le démarrage du serveur JBoss EAP et la sortie des tests Arquillian de quickstart

bean-validation.------------------------------------------------------- T E S T S ------------------------------------------------------- Running org.jboss.as.quickstarts.bean_validation.test.MemberValidationTest Tests run: 5, Failures: 0, Errors: 0, Skipped: 0, Time elapsed: 2.189 sec Results : Tests run: 5, Failures: 0, Errors: 0, Skipped: 0 [INFO] ------------------------------------------------------------------------ [INFO] BUILD SUCCESS [INFO] ------------------------------------------------------------------------

1.4.2.2. Exécuter les quickstarts par la Ligne de commande

Procédure 1.8. Générer et déployer les quickstarts par la Ligne de commande

- Si vous ne l'avez pas encore fait, Section 2.3.2, « Configurer le référentiel JBoss EAP 6 Platform Maven Repository par les paramètres de configuration de Maven ».

- Vérifier le fichier

README.htmlqui se trouve dans le répertoire racine des quickstarts.Ce fichier contient des informations générales sur les prérequis de systèmes, sur la façon de configurer Maven, comment ajouter des utilisateurs, et comment exécuter les quickstarts. Lisez attentivement avant de commencer.Il contient également un tableau qui répertorie les quickstarts disponibles. Le tableau répertorie chaque nom de quickstart et chaque technologie dont il s'agit. Il y a une brève description pour chaque quickstart et une indication du niveau d'expérience requis pour l'installer. Pour des informations plus détaillées, cliquez sur le nom du quickstart.Certains quickstarts sont conçus pour améliorer ou étendre d'autres quickstarts. Ils sont indiqués dans la colonnePrérequis. Si un quickstart est associé à une liste de prérequis, vous devrez les installer avant d'utiliser le quickstart.Certains quickstart ont besoin de l'installation et de la configuraiton des composants optionnels. Ne pas installer ces composants à moins que le quickstart ne l'exige. - Exécuter le quickstart

helloworldLe quickstarthelloworldest l'un des quickstarts les plus simples, et représente un bon moyen de vérifier si le serveur JBoss est configuré et exécute correctement. Ouvrir le fichierREADME.htmldans la racine du quickstarthelloworld. Il contient des instructions détaillées sur la façon de construire et de déployer le quickstart et accéder à l'application en cours. - Exécuter d'autres quickstarts.Suivre les instructions dans le fichier

README.htmlque se trouve dans le dossier racine de chaque quickstart pour exécuter l'exemple.

1.4.3. Revoir les tutoriels Quickstart

1.4.3.1. Découvrir le Quickstart HelloWorld

Le Quickstart helloworld vous montre comment déployer un simple Servlet dans la plateforme JBoss EAP 6. La logique métier comprend un service fourni sous forme de bean CDI (Contexts and Dependency Injection) qui est injecté dans le Servlet. Ce Quickstart est très simple. Tout ce qu'il se contente de faire est d'imprimer "Hello World" dans une page web. C'est une bonne façon de savoir si vous avez bien configuré et démarré votre serveur.

helloworld.

- Installer Red Hat JBoss Developer Studio en suivant la procédure qui suit : Section 1.3.1.3, « Installer Red Hat JBoss Developer Studio ».

- Configurer Maven pour qu'il puisse être utilisé avec Red Hat JBoss Developer Studio en suivant la procédure qui suit : Section 2.3.3, « Configurer Maven pour utilisation dans Red Hat JBoss Developer Studio ».

- Suivre les procédures suivantes pour importer, créer et déployer le Quickstart

helloworlddans Red Hat JBoss Developer Studio : Section 1.4.2.1, « Exécuter les quickstarts (démarrages rapides) dans Red Hat JBoss Developer Studio » - Vérifier que le Quickstart

helloworldest déployé correctement dans JBoss EAP en ouvrant un navigateur web, et en accédant à l'application dans cet URL : http://localhost:8080/jboss-helloworld

Procédure 1.9. Observer la structure du répertoire

QUICKSTART_HOME/helloworld. Le Quickstart helloworld comprend un Servlet et un bean CDI. Il comprend également un fichier beans.xml qui indique à JBoss EAP 6 comment trouver des beans pour cette application et comment activer le CDI.

- Le fichier

beans.xmlse trouve dans le dossierWEB-INF/qui se trouve dans le répertoiresrc/main/webapp/du Quickstart. - Le répertoire

src/main/webapp/inclut également un fichierindex.htmlqui utilise une simple réactualisation meta pour rediriger le navigateur de l'utilisateur vers le Servlet, qui se trouve à http://localhost:8080/jboss-helloworld/HelloWorld. - Tous les fichiers de configuration de cet exemple se trouvent dans

WEB-INF/, qui se trouve dans le répertoiresrc/main/webapp/de l'exemple. - Notez que le Quickstart n'a pas même besoin d'un fichier

web.xml!

Procédure 1.10. Examiner le code

Vérifier le code HelloWorldServlet

Le fichierHelloWorldServlet.javase trouve dans le répertoiresrc/main/java/org/jboss/as/quickstarts/helloworld/. Le Servlet envoie les informations dans le navigateur.42. @SuppressWarnings("serial") 43. @WebServlet("/HelloWorld") 44. public class HelloWorldServlet extends HttpServlet { 45. 46. static String PAGE_HEADER = "<html><head><title>helloworld</title></head><body>"; 47. 48. static String PAGE_FOOTER = "</body></html>"; 49. 50. @Inject 51. HelloService helloService; 52. 53. @Override 54. protected void doGet(HttpServletRequest req, HttpServletResponse resp) throws ServletException, IOException { 55. resp.setContentType("text/html"); 56. PrintWriter writer = resp.getWriter(); 57. writer.println(PAGE_HEADER); 58. writer.println("<h1>" + helloService.createHelloMessage("World") + "</h1>"); 59. writer.println(PAGE_FOOTER); 60. writer.close(); 61. } 62. 63. }Tableau 1.1. Infos HelloWorldServlet

Ligne Note 43 Avant Java EE 6, on utilisait un fichier XML pour enregistrer les Servlets. C'est bien plus clean. Tout ce qu'il vous reste à faire est d'ajouter l'annotation @WebServletet de fournir un mappage vers un URL qui est utilisé pour accéder au serveur.46-48 Chaque page web a besoin d'HTML formé correctement. Ce Quickstart utilise les Strings statiques pour écrire les sorties minimum de l'en-tête et du pied de page. 50-51 Ces lignes injectent le bean CDI HelloService, qui génère le message réel. Tant que nous ne changeons pas les API de HelloService, cette approche nous permet de modifier l'implémentation de HelloService à une date ultérieure sans changer l'affichage. 58 Cette ligne appelle le service pour générer le message "Hello World", et l'écrire dans la requête HTTP. Vérifier le code HelloService

Le fichierHelloService.javase trouve dans le répertoiresrc/main/java/org/jboss/as/quickstarts/helloworld/. Ce service est très simple. Il renvoie un message. Nul besoin d'enregistrement d'annotation ou d'XML.public class HelloService { String createHelloMessage(String name) { return "Hello " + name + "!"; } }

1.4.3.2. Découvrir le Quickstart numberguess

Ce Quickstart vous montre comment créer et déployer une simple application de JBoss EAP 6. Cette application ne persiste pas n'importe quelle information. Les informations sont affichées par JSF, et la logique métier est encapsulée dans deux beans CDI. Dans le Quickstart numberguess, vous obtenez 10 tentatives pour deviner un nombre entre 1 et 100. Après chaque tentative, on vous indique si votre estimation est trop élevée ou trop faible.

QUICKSTART_HOME/numberguess. Le Quickstart hnumberguess comprend un certain nombre de beans, des fichiers de configuration et des affichages Facelets (JSF), tout cela dans un package de module WAR.

numberguess.

- Installer Red Hat JBoss Developer Studio en suivant la procédure qui suit : Section 1.3.1.3, « Installer Red Hat JBoss Developer Studio ».

- Configurer Maven pour qu'il puisse être utilisé avec Red Hat JBoss Developer Studio en suivant la procédure qui suit : Section 2.3.3, « Configurer Maven pour utilisation dans Red Hat JBoss Developer Studio ».

- Suivre les procédures suivantes pour importer, créer et déployer le Quickstart

numberguessdans Red Hat JBoss Developer Studio : Section 1.4.2.1, « Exécuter les quickstarts (démarrages rapides) dans Red Hat JBoss Developer Studio » - Vérifier que le Quickstart

numberguessest déployé correctement dans JBoss EAP en ouvrant un navigateur web, et en accédant à l'application dans cet URL : http://localhost:8080/jboss-numberguess

Procédure 1.11. Examiner les fichiers de configuration

WEB-INF/, qui se trouvent dans le répertoire src/main/webapp/ du Quickstart.

- Examiner le fichier

faces-config.xml.Ce Quickstart utilise la version de JSF 2.0 defaces-config.xml. Une version normalisée de Facelets correspond au gestionnaire d'affichage par défaut de JSF 2.0, donc il n'y a pas vraiment grand chose à configurer. JBoss EAP 6 va au-delà de Java EE ici. Il va automatiquement configurer JSF pour vous, si vous incluez ce fichier de configuration. En conséquence, la configuration ne consistera uniquement en l'élément racine :19. <faces-config version="2.0" 20. xmlns="http://java.sun.com/xml/ns/javaee" 21. xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" 22. xsi:schemaLocation=" 23. http://java.sun.com/xml/ns/javaee> 24. http://java.sun.com/xml/ns/javaee/web-facesconfig_2_0.xsd"> 25. 26. </faces-config>

- Examiner le fichier

beans.xml.Il y a également un fichierbeans.xmlqui indique à JBoss EAP 6 de chercher des beans dans cette application et d'activer le CDI. - Il n'y a pas de fichier

web.xmlNotez que le Quickstart n'a pas même besoin d'un fichierweb.xml!

Procédure 1.12. Examiner le code JSF

.xhtml pour les fichiers source, mais s'occupe des vues rendues par l'extension .jsf.

- Examiner le code

home.xhtml.Le fichierhome.xhtmlse trouve dans le répertoiresrc/main/webapp/.19. <html xmlns="http://www.w3.org/1999/xhtml" 20. xmlns:ui="http://java.sun.com/jsf/facelets" 21. xmlns:h="http://java.sun.com/jsf/html" 22. xmlns:f="http://java.sun.com/jsf/core"> 23. 24. <head> 25. <meta http-equiv="Content-Type" content="text/html; charset=iso-8859-1" /> 26. <title>Numberguess</title> 27. </head> 28. 29. <body> 30. <div id="content"> 31. <h1>Guess a number...</h1> 32. <h:form id="numberGuess"> 33. 34. <!-- Feedback for the user on their guess --> 35. <div style="color: red"> 36. <h:messages id="messages" globalOnly="false" /> 37. <h:outputText id="Higher" value="Higher!" 38. rendered="#{game.number gt game.guess and game.guess ne 0}" /> 39. <h:outputText id="Lower" value="Lower!" 40. rendered="#{game.number lt game.guess and game.guess ne 0}" /> 41. </div> 42. 43. <!-- Instructions for the user --> 44. <div> 45. I'm thinking of a number between <span 46. id="numberGuess:smallest">#{game.smallest}</span> and <span 47. id="numberGuess:biggest">#{game.biggest}</span>. You have 48. #{game.remainingGuesses} guesses remaining. 49. </div> 50. 51. <!-- Input box for the users guess, plus a button to submit, and reset --> 52. <!-- These are bound using EL to our CDI beans --> 53. <div> 54. Your guess: 55. <h:inputText id="inputGuess" value="#{game.guess}" 56. required="true" size="3" 57. disabled="#{game.number eq game.guess}" 58. validator="#{game.validateNumberRange}" /> 59. <h:commandButton id="guessButton" value="Guess" 60. action="#{game.check}" 61. disabled="#{game.number eq game.guess}" /> 62. </div> 63. <div> 64. <h:commandButton id="restartButton" value="Reset" 65. action="#{game.reset}" immediate="true" /> 66. </div> 67. </h:form> 68. 69. </div> 70. 71. <br style="clear: both" /> 72. 73. </body> 74. </html>Tableau 1.2. Infos JSF

Ligne Remarque 36-40 Voici les messages qui peuvent être envoyés par l'utilisateur : "Higher!" et "Lower!" 45-48 Au fur et à mesure que l'utilisateur devine, l'étendue des nombres qu'ils devinent se rétrécit. Cette phrase change pour s'assurer qu'ils connaissent la portée d'une tentative valide. 55-58 Ce champ d'entrée est lié à une propriété de bean qui utilise une expression de valeur. 58 On utilise une liaison de validateur pour s'assurer que l'utilisateur ne mette pas le nombre qu'il devine en dehors de la limite. Si le validateur n'était pas présent, l'utilisateur peut deviner un nombre en dehors de la limite. 59-61 Il doit y avoir un moyen pour que l'utilisateur envoie le nombre qu'il devine au serveur. Ici, on associe une méthode d'action sur le bean.

Procédure 1.13. Examiner les fichiers de classe

src/main/java/org/jboss/as/quickstarts/numberguess/. La déclaration de paquet et les importations ont été exclues de ces listings. La liste complète se trouve dans le code source du Quickstart.

- Vérifier le code du qualificateur

Random.java.Un qualificateur est utilisé pour supprimer l'ambiguïté entre deux beans, qui sont tous deux candidats pour l'injection selon leur type. Pour plus d'informations sur les qualificateurs, se référer à Section 10.2.3.3, « Utiliser un qualificateur pour résoudre une injection ambigue. »Le qualificateur@Randomest utilisé pour injecter un nombre au hasard.@Target({ TYPE, METHOD, PARAMETER, FIELD }) @Retention(RUNTIME) @Documented @Qualifier public @interface Random { } - Vérifier le code du qualificateur

MaxNumber.java.Lequalificateur@MaxNumberest utilisé pour injecter le nombre maximum autorisé.@Target({ TYPE, METHOD, PARAMETER, FIELD }) @Retention(RUNTIME) @Documented @Qualifier public @interface MaxNumber { } - Vérifier le code

Generator.java.La classeGeneratorest chargée de créer le nombre aléatoire par une méthode de producteur. Elle indique également le nombre maximum possible par une méthode de producteur. Cette classe reste dans la portée de l'application, donc, vous n'obtenez pas un nombre différent au hasard à chaque fois.@SuppressWarnings("serial") @ApplicationScoped public class Generator implements Serializable { private java.util.Random random = new java.util.Random(System.currentTimeMillis()); private int maxNumber = 100; java.util.Random getRandom() { return random; } @Produces @Random int next() { // a number between 1 and 100 return getRandom().nextInt(maxNumber - 1) + 1; } @Produces @MaxNumber int getMaxNumber() { return maxNumber; } } - Vérifier le code

Game.java.La classe session scopedGameest le point d'entrée principal de l'application. Elle est là pour initialiser et réinitialiser le jeu, pour capturer et valider la tentative de numéro de l'utilisateur, et afin de fournir un commentaire de retour à l'utilisateur avec unFacesMessage. Elle utilise une méthode de cycle de vie de post-construction pour initialiser le jeu, en tirant un nombre au hasard du bean@Random Instance<Integer>.Notez l'annotation @Named dans la classe. Cette annotation est uniquement requise quand on veut rendre le bean accessible à une vue JSF via Expression Language (EL), et dans ce cas#{game}.@SuppressWarnings("serial") @Named @SessionScoped public class Game implements Serializable { /** * The number that the user needs to guess */ private int number; /** * The users latest guess */ private int guess; /** * The smallest number guessed so far (so we can track the valid guess range). */ private int smallest; /** * The largest number guessed so far */ private int biggest; /** * The number of guesses remaining */ private int remainingGuesses; /** * The maximum number we should ask them to guess */ @Inject @MaxNumber private int maxNumber; /** * The random number to guess */ @Inject @Random Instance<Integer> randomNumber; public Game() { } public int getNumber() { return number; } public int getGuess() { return guess; } public void setGuess(int guess) { this.guess = guess; } public int getSmallest() { return smallest; } public int getBiggest() { return biggest; } public int getRemainingGuesses() { return remainingGuesses; } /** * Check whether the current guess is correct, and update the biggest/smallest guesses as needed. Give feedback to the user * if they are correct. */ public void check() { if (guess > number) { biggest = guess - 1; } else if (guess < number) { smallest = guess + 1; } else if (guess == number) { FacesContext.getCurrentInstance().addMessage(null, new FacesMessage("Correct!")); } remainingGuesses--; } /** * Reset the game, by putting all values back to their defaults, and getting a new random number. We also call this method * when the user starts playing for the first time using {@linkplain PostConstruct @PostConstruct} to set the initial * values. */ @PostConstruct public void reset() { this.smallest = 0; this.guess = 0; this.remainingGuesses = 10; this.biggest = maxNumber; this.number = randomNumber.get(); } /** * A JSF validation method which checks whether the guess is valid. It might not be valid because there are no guesses left, * or because the guess is not in range. * */ public void validateNumberRange(FacesContext context, UIComponent toValidate, Object value) { if (remainingGuesses <= 0) { FacesMessage message = new FacesMessage("No guesses left!"); context.addMessage(toValidate.getClientId(context), message); ((UIInput) toValidate).setValid(false); return; } int input = (Integer) value; if (input < smallest || input > biggest) { ((UIInput) toValidate).setValid(false); FacesMessage message = new FacesMessage("Invalid guess"); context.addMessage(toValidate.getClientId(context), message); } } }

1.4.4. Remplacer l'application web Welcome par défaut

Procédure 1.14. Remplacer l'application web Welcome par défaut par votre propre application web

Désactiver l'application Welcome

Utiliser le script d'interface CLIEAP_HOME/bin/jboss-cli.shpour exécuter la commande suivante. Vous aurez sans doute besoin de modifier un profil de domaine géré, ou retirer une portion de la commande/profile=defaultdu serveur autonome./profile=default/subsystem=web/virtual-server=default-host:write-attribute(name=enable-welcome-root,value=false)

Configurer votre application web par le contexte root.

Afin de configurer votre application web, pour qu'elle utilise (/) comme adresse URL, modifier son fichierjboss-web.xml, qui se trouve dans le répertoireMETA-INF/ouWEB-INF/. Remplacer sa directive<context-root>par une autre directive qui ressemble à ce qui suit.<jboss-web> <context-root>/</context-root> </jboss-web>Déployer votre application.

Déployer votre application pour le groupe de serveurs ou le serveur que vous avez modifié lors de la première étape. L'application est maintenant disponible surhttp://SERVER_URL:PORT/.

Chapitre 2. Guide Maven

2.1. Pour en savoir plus sur Maven

2.1.1. Le référentiel Maven

http:// pour les référentiels qui se trouvent sur un serveur HHTP ou file:// pour les référentiels qui se trouvent dans un serveur de fichiers.

2.1.2. Le fichier POM Maven

pom.xml requiert certaines options de configuration définissant la valeur par défaut. Voir Section 2.1.3, « Conditions minimum pour un fichier POM Maven » pour plus de détails.

pom.xml est disponible sur le lien http://maven.apache.org/maven-v4_0_0.xsd.

2.1.3. Conditions minimum pour un fichier POM Maven

Les conditions minimum pour un fichier pom.xml sont les suivantes :

- project root

- modelVersion

- groupId - l'id du groupe du projet

- artifactId - l'id de l'artifact (projet)

- version - la version de l'artifact dans le groupe spécifié

Un fichier pom.xml de base devrait resssembler à ceci :

<project> <modelVersion>4.0.0</modelVersion> <groupId>com.jboss.app</groupId> <artifactId>my-app</artifactId> <version>1</version> </project>

2.1.4. Le fichier des configurations de Maven

settings.xml contient des informations de configuration spécifiques à l'utilisateur pour Maven. Il contient des informations qui ne devraient pas être distribuées dans le fichier pom.xml, comme l'identité du dévelopeur, l'information sur le proxy, l'emplacement du référentiel local, et autres paramètres propres à un utilisateur.

settings.xml.

- Dans l'installation Maven

- Le fichier de configuration se trouve dans le répertoire

M2_HOME/conf/. On les appelle les paramètresglobaux. Le fichier de configuration Maven par défaut est un modèle qui peut être copié et utilisé comme point de départ pour le fichier des paramètres utilisateur. - Dans l'installation de l'utilisateur

- Le fichier de configuration se trouve dans le répertoire

USER_HOME/.m2/. Si les fichierssettings.xmlet Maven existent tous les deux, leurs contenus seront fusionnés. S'il y a une intersection, le fichier utilisateursettings.xmlaura priorité.

settings.xml Maven :

<?xml version="1.0" encoding="UTF-8"?>

<settings xmlns="http://maven.apache.org/SETTINGS/1.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/SETTINGS/1.0.0 http://maven.apache.org/xsd/settings-1.0.0.xsd">

<profiles>

<!-- Configure the JBoss EAP Maven repository -->

<profile>

<id>jboss-eap-maven-repository</id>

<repositories>

<repository>

<id>jboss-eap</id>

<url>file:///path/to/repo/jboss-eap-6.4-maven-repository</url>

<releases>

<enabled>true</enabled>

</releases>

<snapshots>

<enabled>false</enabled>

</snapshots>

</repository>

</repositories>

<pluginRepositories>

<pluginRepository>

<id>jboss-eap-maven-plugin-repository</id>

<url>file:///path/to/repo/jboss-eap-6.4-maven-repository</url>

<releases>

<enabled>true</enabled>

</releases>

<snapshots>

<enabled>false</enabled>

</snapshots>

</pluginRepository>

</pluginRepositories>

</profile>

</profiles>

<activeProfiles>

<!-- Optionally, make the repository active by default -->

<activeProfile>jboss-eap-maven-repository</activeProfile>

</activeProfiles>

</settings>

settings.xml à l'adresse suivante http://maven.apache.org/xsd/settings-1.0.0.xsd.

2.2. Installer le Référentiel JBoss Maven et Maven

2.2.1. Télécharger et installer Maven

- Aller dans Apache Maven Project - Download Maven et télécharger la dernière distribution de votre système d'exploitation.

- Voir la documentation Maven pour les informations sur le façon de télécharger et d'installer Apache Maven sur votre système d'exploitation.

2.2.2. Installer le référentiel Maven de JBoss EAP 6

2.2.3. Installer le référentiel Maven de JBoss EAP 6 localement

Le référentiel de JBoss EAP 6 Maven est disponible en ligne. Il n'est pas donc nécessaire de le télécharger et de l'installer localement. Toutefois, si vous préférez installer le référentiel JBoss EAP Maven localement, il y a trois façons de procéder : sur votre système de fichiers local, sur le serveur Web Apache, ou avec un gestionnaire de référentiel Maven. Cet exemple couvre les étapes pour télécharger le référentiel JBoss EAP 6 Maven sur le système de fichiers local. Cette option est facile à configurer et vous permet d'obtenir d'être opérationnel rapidement sur votre ordinateur local. Il peut vous aider à vous familiariser à l'utilisation de Maven pour le développement, mais n'est pas recommandé pour les environnements de production en équipes.

Procédure 2.1. Télécharger et installer le référentiel Maven de JBoss EAP 6 sur le système de fichier local.

- Ouvrir un navigateur web, et accéder à cet URL: https://access.redhat.com/jbossnetwork/restricted/listSoftware.html?product=appplatform.

- Chercher "Red Hat JBoss Enterprise Application Platform VERSION Maven Repository" dans la liste.

- Cliquer sur le bouton Télécharger pour télécharger un fichier

.zipcontenant le référentiel. - Décompresser le fichier sur votre système de fichiers local dans un répertoire de votre choix.

Ceci crée un répertoire de référentiel Maven appelé jboss-eap-version-maven-repository.

Important

settings.xml de Maven. Chaque référentiel local doit être configuré dans sa propre balise <repository>.

Important

repository/ cache, qui se situe sous le répertoire .m2/ avant de tenter d'utiliser le nouveau répertoire Maven.

2.2.4. Installer le référentiel Maven de JBoss EAP 6 à utiliser avec Appache httpd

Il vous faut configurer Apache httpd. Voir la documentation Apache HTTP Server Project pour obtenir des instructions.

Procédure 2.2. Télécharger l'archive ZIP du référentiel Maven de JBoss EAP 6

- Ouvrir un navigateur web, et accéder à cet URL: https://access.redhat.com/jbossnetwork/restricted/listSoftware.html?product=appplatform.

- Chercher "Red Hat JBoss Enterprise Application Platform <VERSION> Maven Repository" dans la liste.

- Cliquer sur le bouton Télécharger pour télécharger un fichier

.zipcontenant le référentiel. - Décompresser les fichiers dans un répertoire qui soit accessible au serveur Apache.

- Configurer Apache pour lui donner la permission écriture et pour permettre la navigation dans le répertoire créé.

Cela permet à un environnement multi-utilisateurs d'accéder à un référentiel Maven sur Apache httpd.

Note

2.2.5. Installer le référentiel Maven de JBoss EAP 6 en utilisant le gestionnaire de référentiels Nexus Maven

Procédure 2.3. Télécharger l'archive ZIP du référentiel Maven de JBoss EAP 6

- Ouvrir un navigateur web, et accéder à cet URL: https://access.redhat.com/jbossnetwork/restricted/listSoftware.html?product=appplatform.

- Chercher "Red Hat JBoss Enterprise Application Platform <VERSION> Maven Repository" dans la liste.

- Cliquer sur le bouton Télécharger pour télécharger un fichier

.zipcontenant le référentiel. - Décompresser les fichiers dans un répertoire de votre choix sur le serveur qui héberge Nexus.

Procédure 2.4. Ajouter le référentiel Maven de JBoss EAP 6 en utilisant le gestionnaire de référentiels Nexus Maven

- Connectez-vous à Nexus en tant qu'administrateur.

- Sélectionner la section Référentiels à partir du menu Vues → Référentiels qui se trouve à gauche du gestionnaire de référentiels.

- Cliquer sur le menu déroulant Ajouter..., puis sélectionner Référentiel hébergé.

- Donner un nom et une ID au nouveau référentiel.

- Saisir le chemin du disque qui mène au référentiel décompressé dans le champ d'emplacement Remplacement du stockage local.

- Continuer si vous souhaitez que l'artéfact soit disponible dans un groupe de référentiels. Ne pas continuer avec cette procédure si ce n'est pas ce que vous souhaitez.

- Sélectionner le groupe de référentiels.

- Cliquer sur l'onglet Configurer.

- Déplacez le nouveau référentiel JBoss Maven de la liste Référentiels disponibles vers la liste Référentiels de groupes ordonnancés sur la gauche.

Note

Notez que l'ordre de cette liste détermine la priorité de recherche d'artefacts Maven.

Le référentiel est configuré par le gestionnaire de référentiels Maven Nexus.

2.2.6. Gestionnaires de référentiels Maven

- Ils donnent la possibilité de configurer des proxys entre votre organisation et des référentiels Maven à distance, ce qui offre un grand nombre d'avantages, parmi lesquels des déploiements plus rapides et plus efficaces et un meilleur niveau de contrôle sur ce qui est téléchargé par Maven.

- Ils fournissent des destinations de déploiement pour les artefacts que vous aurez vous-même générés, permettant ainsi une collaboration entre différentes équipes de développement au sein d'une organisation.

Gestionnaires de référentiels Maven les plus communément utilisés

- Sonatype Nexus

- Voir Sonatype Nexus: Manage Artifacts pour obtenir plus d'informations sur Nexus.

- Artifactory

- Voir Artifactory Open Source pour obtenir plus d'informations sur Artifactory.

- Apache Archiva

- Voir Apache Archiva: The Build Artifact Repository Manager pour obtenir plus d'informations sur Apache Archiva.

2.3. Utiliser le Référentiel Maven

2.3.1. Configurer le référentiel Maven 6 de JBoss EAP

Il existe deux approches pour amener Maven à utiliser le référentiel Maven de JBoss EAP 6 dans votre projet :

- Vous pouvez configurer les référentiels dans les paramètres globaux ou d'utilisateur de Maven.

- Vous pouvez configurer les référentiels dans le fichier POM du projet.

Procédure 2.5. Configurer les paramètres Maven pour qu'ils utilisent le référentiel Maven de JBoss EAP 6

Configurer le référentiel Maven par les paramètres Maven

Nous vous conseillons cette dernière approche. Les paramètres Maven utilisés avec un gestionnaire de référentiel ou un référentiel sur un serveur partagé offrent un meilleur contrôle et une meilleure gestion des projets. Les paramètres offrent également la capacité d'utiliser un miroir alternatif pour rediriger toutes les demandes de recherche pour un référentiel spécifique vers un gestionnaire de référentiel sans changer les fichiers du projet. Pour plus d'informations concernant les miroirs, veuillez consulter http://maven.apache.org/guides/mini/guide-mirror-settings.html.Cette méthode de configuration s'applique à tous les projets Maven, tant que le fichier POM du projet ne contient pas de configuration de référentiel.Configurer le référentiel Maven pour qu'il utilise le fichier POM du projet.

Cette méthode de configuration est généralement déconseillée. Si vous décidez de configurer des référentiels dans le fichier POM de votre projet, planifiez de manière prudente et souvenez-vous que cela pourrait ralentir votre build et que vous pourriez vous retrouver avec des artefacts ne provenant pas du référentiel attendu.Note

Dans le cas d'une entreprise, où un gestionnaire de référentiel est généralement utilisé, Maven doit interroger tous les artefacts pour tous les projets en utilisant ce gestionnaire. Maven utilise tous les référentiels déclarés pour trouver les artéfacts manquants. Par conséquent, s'il ne peut trouver ce qu'il cherche, il pourra le chercher dans la centrale de référentiels (définie dans le fichier POM parent intégré). Pour remplacer cet emplacement central, vous pouvez ajouter une définition aveccentralde manière à ce que la centrale de référentiels devienne également votre gestionnaire de référentiel. Cela fonctionne bien avec les projets établis, mais pose un problème pour les projets vierges ou récents puisque cela crée une dépendance cyclique.Les fichiers POM inclus de manière transitive représentent également un problème avec ce type de configuration. Maven doit interroger ces référentiels externes pour trouver les artefacts manquants. Non seulement cela ralentira votre build, mais vous fera également perdre le contrôle sur la provenance de vos artefacts et risquera d'endommager votre build.Cette méthode de configuration remplace les configuration utilisateur et globales pour le projet configuré.

2.3.2. Configurer le référentiel JBoss EAP 6 Platform Maven Repository par les paramètres de configuration de Maven

- Vous pouvez modifier les paramètres Maven. Cela amène Maven à utiliser la configuration à travers tous les projets.

- Vous pouvez configurer le fichier POM du projet. Cela limite la configuration au projet particulier.

Note

- Système de fichiers

- file:///path/to/repo/jboss-eap-6.x-maven-repository

- Apache Web Server

- http://intranet.acme.com/jboss-eap-6.x-maven-repository/

- Gestionnaire de référentiel Nexus

- https://intranet.acme.com/nexus/content/repositories/jboss-eap-6.x-maven-repository

Procédure 2.6. Configurer Maven par les paramètres fournis dans les exemples Quickstart

settings.xml configuré pour utiliser le référentiel JBoss EAP 6 Maven en ligne. Il s'agit de l'approche la plus simple.

- Cette procédure remplace le fichier de configuration Maven existant, donc vous devrez sauvegarder le fichier

settings.xmlMaven existant.- Chercher le répertoire d'installation Maven qui corresponde à votre système d'exploitation. Il se trouve normalement dans le répertoire

USER_HOME/.m2/.- Dans Linux ou Mac, c'est:

~/.m2/ - Pour Windows, c'est :

\Documents and Settings\USER_NAME\.m2\ou\Users\USER_NAME\.m2\

- Si vous avez un fichier

USER_HOME/.m2/settings.xmlexistant, renommer le et faire une copie de sauvegarde afin de pouvoir le restaurer plus tard.

- Télécharger et décompresser les exemples quickstart fournis dans JBoss EAP 6. Pour plus d'informations, voir Section 1.4.1.1, « Accès aux Quickstarts »

- Copier le fichier

QUICKSTART_HOME/settings.xmldans le répertoireUSER_HOME/.m2/. - Si vous modifiez le fichier

settings.xmltandis que Red Hat JBoss Developer Studio est en cours d'exécution, suivre la procédure ci-dessous intitulée Refresh the JBoss Developer Studio User Settings.

Procédure 2.7. Modifier et configurer les paramètres Maven manuellement pour qu'ils utilisent le référentiel Maven de JBoss EAP 6 en ligne

- Chercher le répertoire d'installation Maven qui corresponde à votre système d'exploitation. Il se trouve normalement dans le répertoire

USER_HOME/.m2/.- Dans Linux ou Mac, c'est

~/.m2/ - Pour Windows, c'est

\Documents and Settings\USER_NAME\.m2\ou\Users\USER_NAME\.m2\

- Si vous ne trouvez pas de fichier

settings.xml, copier le fichiersettings.xmldu répertoireUSER_HOME/.m2/conf/dans le répertoireUSER_HOME/.m2/. - Copier l'XML suivant dans l'élément

<profiles>du fichier.<!-- Configure the JBoss GA Maven repository --> <profile> <id>jboss-ga-repository</id> <repositories> <repository> <id>jboss-ga-repository</id> <url>http://maven.repository.redhat.com/techpreview/all</url> <releases> <enabled>true</enabled> </releases> <snapshots> <enabled>false</enabled> </snapshots> </repository> </repositories> <pluginRepositories> <pluginRepository> <id>jboss-ga-plugin-repository</id> <url>http://maven.repository.redhat.com/techpreview/all</url> <releases> <enabled>true</enabled> </releases> <snapshots> <enabled>false</enabled> </snapshots> </pluginRepository> </pluginRepositories> </profile> <!-- Configure the JBoss Early Access Maven repository --> <profile> <id>jboss-earlyaccess-repository</id> <repositories> <repository> <id>jboss-earlyaccess-repository</id> <url>http://maven.repository.redhat.com/earlyaccess/all/</url> <releases> <enabled>true</enabled> </releases> <snapshots> <enabled>false</enabled> </snapshots> </repository> </repositories> <pluginRepositories> <pluginRepository> <id>jboss-earlyaccess-plugin-repository</id> <url>http://maven.repository.redhat.com/earlyaccess/all/</url> <releases> <enabled>true</enabled> </releases> <snapshots> <enabled>false</enabled> </snapshots> </pluginRepository> </pluginRepositories> </profile>Copier l'XML suivant dans l'élément<activeProfiles>desettings.xml.<activeProfile>jboss-ga-repository</activeProfile> <activeProfile>jboss-earlyaccess-repository</activeProfile>

- Si vous modifiez le fichier

settings.xmltandis que Red Hat JBoss Developer Studio est en cours d'exécution, suivre la procédure ci-dessous intitulée Refresh the JBoss Developer Studio User Settings.

Procédure 2.8. Configurer les paramètres pour pouvoir utiliser un référentiel JBoss EAP installé localement

- Chercher le répertoire d'installation Maven qui corresponde à votre système d'exploitation. Il se trouve normalement dans le répertoire

USER_HOME/.m2/.- Dans Linux ou Mac, c'est

~/.m2/ - Pour Windows, c'est

\Documents and Settings\USER_NAME\.m2\ou\Users\USER_NAME\.m2\

- Si vous ne trouvez pas de fichier

settings.xml, copier le fichiersettings.xmldu répertoireUSER_HOME/.m2/conf/dans le répertoireUSER_HOME/.m2/. - Copier l'XML suivant dans l'élément

<profiles>du fichiersettings.xml. Veillez bien à changer l'<url>à l'emplacement de référentiel lui-même.<profile> <id>jboss-eap-repository</id> <repositories> <repository> <id>jboss-eap-repository</id> <name>JBoss EAP Maven Repository</name> <url>file:///path/to/repo/jboss-eap-6.x-maven-repository</url> <layout>default</layout> <releases> <enabled>true</enabled> <updatePolicy>never</updatePolicy> </releases> <snapshots> <enabled>false</enabled> <updatePolicy>never</updatePolicy> </snapshots> </repository> </repositories> <pluginRepositories> <pluginRepository> <id>jboss-eap-repository-group</id> <name>JBoss EAP Maven Repository</name> <url> file:///path/to/repo/jboss-eap-6.x-maven-repository </url> <layout>default</layout> <releases> <enabled>true</enabled> <updatePolicy>never</updatePolicy> </releases> <snapshots> <enabled>false</enabled> <updatePolicy>never</updatePolicy> </snapshots> </pluginRepository> </pluginRepositories> </profile>Copier l'XML suivant dans l'élément<activeProfiles>desettings.xml.<activeProfile>jboss-eap-repository</activeProfile>

- Si vous modifiez le fichier

settings.xmltandis que Red Hat JBoss Developer Studio est en cours d'exécution, suivre la procédure ci-dessous intitulée Refresh the JBoss Developer Studio User Settings.

Procédure 2.9. Réactualiser les paramètres de configuration d'utilisateur de Red Hat JBoss Developer Studio

settings.xml tandis que Red Hat JBoss Developer Studio est en cours d'exécution, vous devrez réactualiser les paramètres de configuration d'utilisateur.

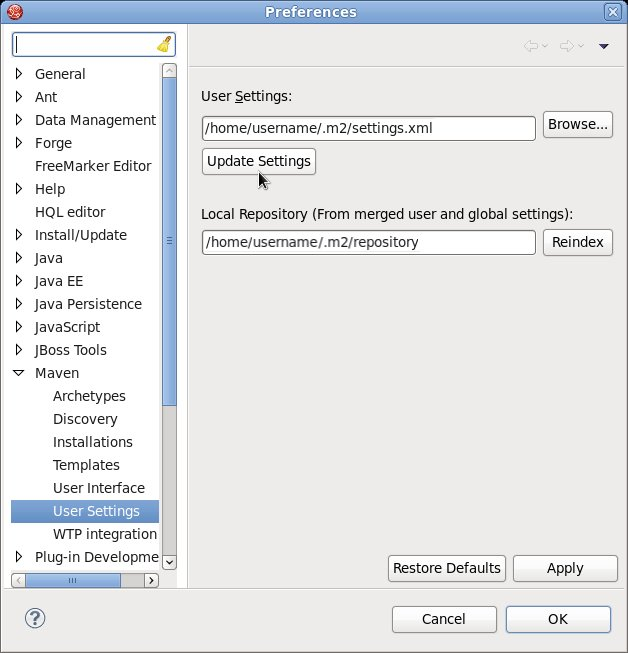

- À partir du menu, sélectionner Window → Preferences.

- Dans la fenêtre Window Preferences, étendre Maven et sélectionner User Settings.

- Cliquer sur le bouton Update Settings (Mise à jour Configuration) pour réactualiser les configurations utilisateur de Maven dans Red Hat JBoss Developer Studio.

Figure 2.1. Mise à jour des paramètres de configuration de l'utilisateur Maven

Important

- Missing artifact ARTIFACT_NAME

- [ERROR] Failed to execute goal on project PROJECT_NAME; Could not resolve dependencies for PROJECT_NAME

~/.m2/repository/ dans Linux, et dans le sous-répertoire %SystemDrive%\Users\USERNAME\.m2\repository\ dans Windows.

2.3.3. Configurer Maven pour utilisation dans Red Hat JBoss Developer Studio

Procédure 2.10. Configurer Maven dans Red Hat JBoss Developer Studio

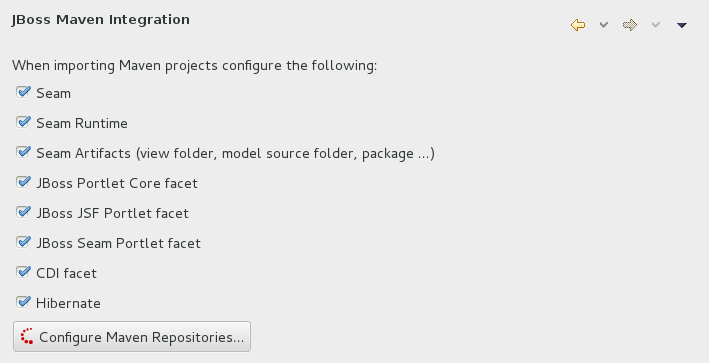

- Cliquer sur Window→Preferences, puis JBoss Tools et sélectionner JBoss Maven Integration.

Figure 2.2. Panneau d'intégration de JBoss Maven dans la fenêtre Préférences

- Cliquer sur Configure Maven Repositories.

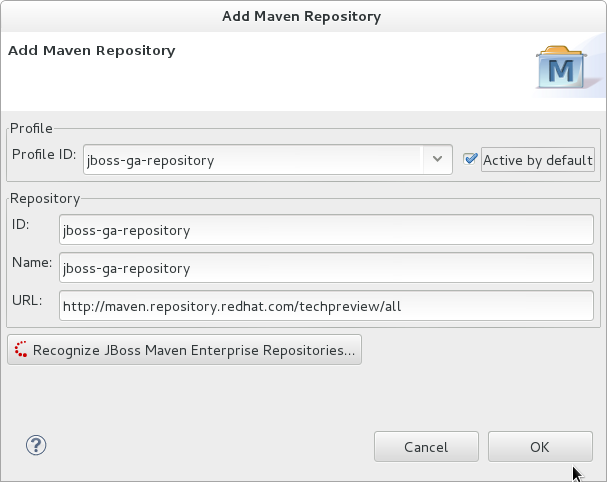

- Cliquer sur Add Repository pour configurer le référentiel de JBoss GA Tech Preview Maven. Remplir les champs de

Add Maven Repositorycomme suit :- Définir les valeurs de Profile ID, Repository ID, et Repository Name à

jboss-ga-repository. - Définir la valeur de Repository URL à

http://maven.repository.redhat.com/techpreview/all. - Cliquer sur la case Active by default pour activer le référentiel Maven.

- Cliquer sur OK

Figure 2.3. Ajouter le référentiel Maven - JBoss Tech Preview

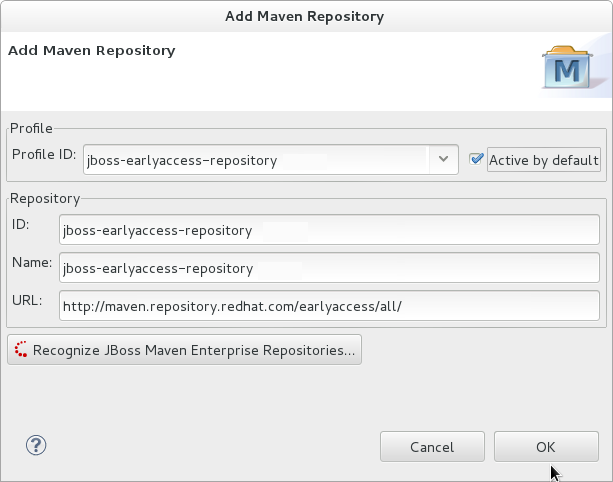

- Cliquer sur Add Repository pour configurer le référentiel JBoss Early Access Maven. Remplir les champs de

Add Maven Repositorycomme suit :- Définir les valeurs de Profile ID, Repository ID, et Repository Name à

jboss-earlyaccess-repository. - Définir la valeur de Repository URL à

http://maven.repository.redhat.com/techpreview/all. - Cliquer sur la case Active by default pour activer le référentiel Maven.

- Cliquer sur OK

Figure 2.4. Ajouter le référentiel Maven - JBoss Early Access

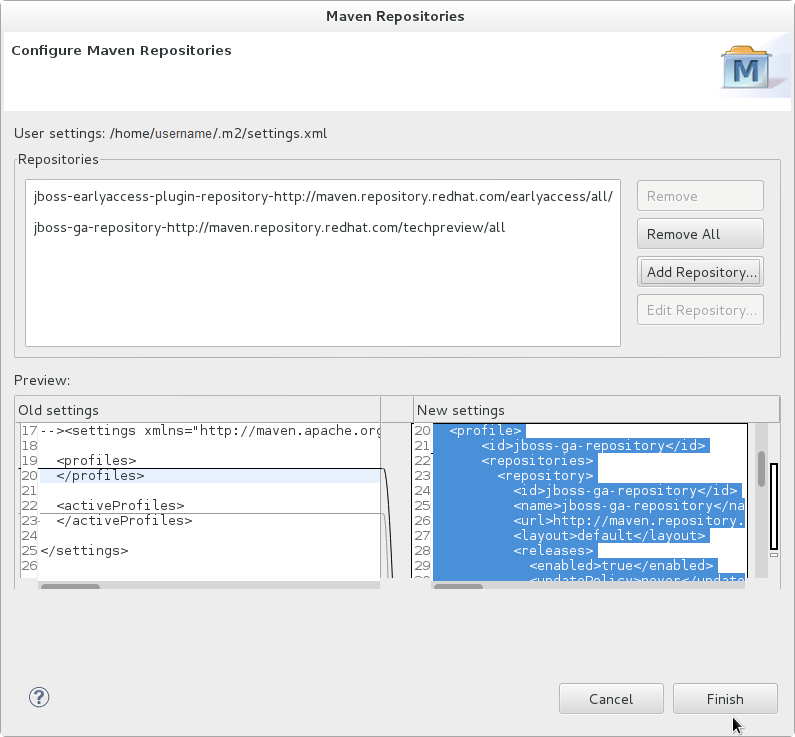

- Vérifier les référentiels et cliquer sur Finish.

Figure 2.5. Vérifier les référentiels Maven

- Le message suivant appraîtra "Are you sure you want to update the file 'MAVEN_HOME/settings.xml'?". Cliquer sur Yes pour mettre les paramètres de configuration à jour. Clqiuer sur OK pour fermer la boîte de dialogue.Le référentiel Maven est maintenant configuré pour utilisation dans Red Hat JBoss Developer Studio

2.3.4. Configurer le référentiel JBoss EAP 6 Platform Maven Repository par le Projet POM

- Vous pouvez modifier les paramètres Maven.

- Vous pouvez configurer le fichier POM du projet.

pom.xml. Cette méthode de configuration remplace les configurations Utilisateur et Globales.

Note

central de manière à ce que la centrale de référentiels devienne également votre gestionnaire de référentiel. Cela fonctionne bien avec les projets établis, mais pose un problème pour les projets vierges ou récents puisque cela crée une dépendance cyclique.

Note

- Système de fichiers

- file:///path/to/repo/jboss-eap-6.x-maven-repository

- Apache Web Server

- http://intranet.acme.com/jboss-eap-6.x-maven-repository/

- Gestionnaire de référentiel Nexus

- https://intranet.acme.com/nexus/content/repositories/jboss-eap-6.x-maven-repository

- Ouvrir le fichier

pom.xmlde votre projet dans un éditeur de texte. - Ajouter la configuration du référentiel suivant. S'il y a déjà une configuration

<repositories>qui se trouve dans le fichier, lui ajouter l'élément<repository>. Veillez bien à modifier l'<url>pour qu'il corresponde bien à l'emplacement du référentiel.<repositories> <repository> <id>jboss-eap-repository-group</id> <name>JBoss EAP Maven Repository</name> <url>file:///path/to/repo/jboss-eap-6.x.0-maven-repository/</url> <layout>default</layout> <releases> <enabled>true</enabled> <updatePolicy>never</updatePolicy> </releases> <snapshots> <enabled>true</enabled> <updatePolicy>never</updatePolicy> </snapshots> </repository> </repositories> - Ajouter la configuration de référentiel de plug-in suivante. S'il existe déjà une configuration

<pluginRepositories>dans le fichier, lui ajouter l'élément<pluginRepository>.<pluginRepositories> <pluginRepository> <id>jboss-eap-repository-group</id> <name>JBoss EAP Maven Repository</name> <url>file:///path/to/repo/jboss-eap-6.x.0-maven-repository/</url> <releases> <enabled>true</enabled> </releases> <snapshots> <enabled>true</enabled> </snapshots> </pluginRepository> </pluginRepositories>

2.3.5. Gestion des dépendances du projet

pom.xml (POM) qui indique les versions de toutes les dépendances d'exécution d'un module donné. Les dépendances de versions sont listées dans la section de gestion des dépendances du fichier.

groupId:artifactId:version (GAV) à la section de gestion des dépendances du fichier pom.xml du projet et en spécifiant <scope>import</scope> et les valeurs de l'élément <type>pom</type>.

Note

fournie. C'est parce que ces classes sont fournies par le serveur d'applications en cours d'exécution et qu'il n'est pas nécessaire de les empaqueter avec l'application utilisateur.

Artéfacts Maven pris en charge

-redhat, par exemple 1.0.0-redhat-1.

pom.xml de configuration de build garantit que le build utilise l'artefact binaire correct pour la génération de builds locaux et pour le testing. Notez qu'un artefact avec une version -redhat ne fait pas nécessairement partie de l'API public prise en charge et peut changer à l'avenir au cours des révisions. Pour plus d'informations sur l'API public pris en charge, voir la documentation JavaDoc incluse dans la sortie.

<dependency> <groupId>org.hibernate</groupId> <artifactId>hibernate-core</artifact> <version>4.2.16.Final-redhat-1</version> <scope>provided</scope> </dependency>Notez que l'exemple ci-dessus contient une valeur pour le champ

<version/>. Cependant, il est recommandé d'utiliser la gestion des dépendances Maven pour configurer les versions de dépendances.

Gestion des dépendances

<dependencyManagement>

<dependencies>

...

<dependency>

<groupId>org.jboss.bom</groupId>

<artifactId>eap6-supported-artifacts</artifactId>

<version>6.4.0.GA</version>

<type>pom</type>

<scope>import</scope>

</dependency>

...

</dependencies>

</dependencyManagement>

JBoss JavaEE Specs Bom de nomenclature

jboss-javaee-6.0 contient les JAR de spécification JAVA EE utilisés dans JBoss EAP.

3.0.2.Final-redhat-x de la NOMENCL jboss-javaee-6.0.

<dependencyManagement>

<dependencies>

<dependency>

<groupId>org.jboss.spec</groupId>

<artifactId>jboss-javaee-6.0</artifactId>

<version>3.0.2.Final-redhat-x</version>

<type>pom</type>

<scope>import</scope>

</dependency>

...

</dependencies>

</dependencyManagement>

<dependencies>

<dependency>

<groupId>org.jboss.spec.javax.servlet</groupId>

<artifactId>jboss-servlet-api_3.0_spec</artifactId>

<scope>provided</scope>

</dependency>

<dependency>

<groupId>org.jboss.spec.javax.servlet.jsp</groupId>

<artifactId>jboss-jsp-api_2.2_spec</artifactId>

<scope>provided</scope>

</dependency>

...

</dependencies>

Les nomenclatures JBoss EAP BOM et les Quickstarts

Tableau 2.1. Nomenclatures JBoss BOM utilisées par les Quickstarts

| IdArtéfact Maven | Description |

|---|---|

| jboss-javaee-6.0-with-hibernate | Cette nomenclature BOM s'appuie sur le profil BOM complet de Java EE, ajoutant des projets communautaires Hibernate ORM, Hibernate Search et Hibernate Validator. Elle fournit également des projets d'outil tel que Hibernate JPA Model Gen et le processeur Hibernate Validator Annotation. |

| jboss-javaee-6.0-with-hibernate3 | Cette nomenclature BOM s'appuie sur le profil BOM complet de Java EE, ajoutant des projets communautaires Hibernate 3 ORM, Hibernate Entity Manager (JPA 1.0) et Hibernate Validator. |

| jboss-javaee-6.0-with-logging | Cette nomenclature BOM s'appuie sur le profil BOM complet de Java EE, ajoutant JBoss Logging Tools et Log4j framework. |

| jboss-javaee-6.0-with-osgi | Cette nomenclature BOM s'appuie sur le profil BOM complet de Java EE, ajoutant OSGI. |

| jboss-javaee-6.0-with-resteasy | Cette nomenclature BOM s'appuie sur le profil BOM complet de Java EE, ajoutant RESTEasy |

| jboss-javaee-6.0-with-security | Cette nomenclature BOM s'appuie sur le profil BOM complet de Java EE, ajoutant Picketlink. |

| jboss-javaee-6.0-with-tools | Cette nomenclature BOM s'appuie sur le profil BOM complet de Java EE, ajoutant Arquillian à l'ensemble. Elle procure également une version de JUnit et de TestNG conseillés pour l'utilisation avec Arquillian. |

| jboss-javaee-6.0-with-transactions | Cette nomenclature BOM inclut un gestionnaire de transactions de classe mondiale. Utiliser les API JBossTS pour pouvoir profiter de toutes ses fonctionnalités. |

6.4.0.GA de la nomemclature BOM jboss-javaee-6.0-with-hibernate.

<dependencyManagement>

<dependencies>

<dependency>

<groupId>org.jboss.bom.eap</groupId>

<artifactId>jboss-javaee-6.0-with-hibernate</artifactId>

<version>6.4.0.GA</version>

<type>pom</type>

<scope>import</scope>

</dependency>

...

</dependencies>

</dependencyManagement>

<dependencies>

<dependency>

<groupId>org.hibernate</groupId>

<artifactId>hibernate-core</artifactId>

<scope>provided</scope>

</dependency>

...

</dependencies>

JBoss Client BOMs

jboss-as-ejb-client-bom et jboss-as-jms-client-bom.

7.4.0.Final-redhat-x du client jboss-as-ejb-client-bom BOM.

<dependencies>

<dependency>

<groupId>org.jboss.as</groupId>

<artifactId>jboss-as-ejb-client-bom</artifactId>

<version>7.5.0.Final-redhat-x</version>

<type>pom</type>

</dependency>

...l

</dependencies>

Cet exemple utilise la version 7.4.0.Final-redhat-x du client BOM jboss-as-jms-client-bom.

<dependencies>

<dependency>

<groupId>org.jboss.as</groupId>

<artifactId>jboss-as-jms-client-bom</artifactId>

<version>7.4.0.Final-redhat-x</version>

<type>pom</type>

</dependency>

...

</dependencies>

2.4. Mise à niveau du référentiel Maven

2.4.1. Appliquer un correctif dans le répertoire Maven local

Un référentiel Maven stocke des bibliothèques Java, des plug-ins et autres objets nécessaires pour compiler et déployer des applications JBoss EAP. Le référentiel de JBoss EAP est disponible en ligne ou en fichier ZIP téléchargé. Si vous utilisez le référentiel hébergé publiquement, les mises à jour seront appliquées automatiquement. Toutefois, si vous téléchargez et installez le repository Maven localement, vous serez chargé d'appliquer les mises à jour vous-même. Chaque fois qu'un correctif sera disponible dans JBoss EAP, un correctif correspondant sera fourni pour le référentiel JBoss EAP Maven. Ce correctif est disponible sous la forme d'un fichier ZIP incrémentiel qui est décompressé dans le référentiel local existant. Le fichier ZIP contient des nouveaux fichiers JAR et POM. Il n'écrase pas les JAR existants, ni ne les supprime, donc il n'y a aucune exigence de restauration.

unzip.

Conditions préalables

- Accès valide et abonnement au portail clients de Red Hat.

- Le fichier Red Hat JBoss Enterprise Application Platform Maven Repository ZIP <VERSION>, téléchargé et installé localement.

Procédure 2.11. Mise à jour du référentiel Maven

- Ouvrir un navigateur et connectez-vous dans https://access.redhat.com.

- Sélectionnez Téléchargements du menu en haut de la page.

- Cherchez

Red Hat JBoss Enterprise Application Platformdans la liste et cliquez dessus. - Sélectionner la version de JBoss EAP qui convient à partir du menu déroulant Version qui apparaît sur l'écran, puis cliquer sur Correctifs.

- Chercher

Red Hat JBoss Enterprise Application Platform<VERSION>CPx Incremental Maven Repositorydans la liste et cliquer sur Download. - Vous êtes invité à sauvegarder le fichier ZIP dans un répertoire de votre choix. Sélectionner un répertoire et sauvegarder le fichier.

- Chercher le chemin d'accès vers le répertoire JBoss EAP dont il s'agit dans les commandes ci-dessous, sous EAP_MAVEN_REPOSITORY_PATH, correspondant à votre système d'exploitation. Pour obtenir plus d'informations sur la façon d'installer le référentiel Maven sur le système de fichiers local, voir Section 2.2.3, « Installer le référentiel Maven de JBoss EAP 6 localement ».

- Décompresser le fichier de correctifs Maven dans le répertoire d'installation de JBoss EAP <VERSION>.x.

- Dans Linux, ouvrir un terminal et saisir la commande suivante :

[standalone@localhost:9999 /]

unzip -o jboss-eap-<VERSION>.x-incremental-maven-repository.zip -dEAP_MAVEN_REPOSITORY_PATH - Dans Windows, utiliser l'utilitaire pour extraire le fichier ZIP pour le mettre dans la racine du répertoire

EAP_MAVEN_REPOSITORY_PATH.

Le référentiel Maven installé localement est mis à jour au dernier correctif.

Chapitre 3. Chargement de classes modulaire et modules

3.1. Introduction

3.1.1. Chargement des classes de chargement et de modules

3.1.2. Chargement des classes

3.1.3. Modules

- Modules statiques

- Les modules statiques sont prédéfinis dans le répertoire

EAP_HOME/modules/du serveur d'applications. Chaque sous-répertoire représente un module et contient un sous-fichier de configurationmain/qui contient un fichier de configuration (module.xml) et tous les fichiers JAR requis. Le nom du module est défini dans le fichiermodule.xml. Toutes les API fournies par le serveur de l'application sont des modules statiques, y compris les API Java EE, et les autres API comme JBoss Logging.Exemple 3.1. Exemple de fichier module.xml

<?xml version="1.0" encoding="UTF-8"?> <module xmlns="urn:jboss:module:1.0" name="com.mysql"> <resources> <resource-root path="mysql-connector-java-5.1.15.jar"/> </resources> <dependencies> <module name="javax.api"/> <module name="javax.transaction.api"/> </dependencies> </module>Le nom du module,com.mysql, doit correspondre à la structure du répertoire du module, à l'excepté du nom de sous-répertoiremain/.Les modules fournis dans les distributions JBoss EAP se trouvent dans un répertoiresystemse trouvant lui-même dans le répertoireJBOSS_HOME/modules. Cela les rend séparés de tout module fourni par une tierce partie.Tout produit mis en couche de Red Hat, se superposant sur JBoss EAP 6.1 ou version supérieure installera également leurs modules dans le répertoiresystem.La création de modules statiques personnalisés peut être utile si plusieurs applications sont déployées sur un même serveur utilisant les mêmes bibliothèques de tierce partie. Au lieu d'un regroupement de ces bibliothèques pour chaque application, un module contenant ces bibliothèques peut être créé et installé par l'administrateur JBoss. Les applications peuvent ensuite déclarer une dépendance explicite sur les modules statiques personnalisés.Les utilisateurs doivent s'assurer que les modules personnalisés soient installés dans le répertoireJBOSS_HOME/modules, en utilisant un répertoire par couche de modules. Cela garantit que les versions personnalisées de modules qui existent déjà dans le répertoiresystemsoient bien chargées à la place des versions fournies. Ainsi, les modules utilisateur auront la priorité sur les modules fournis par le système.Si vous utilisez la variable d'environnementJBOSS_MODULE_PATHpour changer les emplacements où JBoss EAP cherche les modules, le produit ira chercher dans une structure de sous-répertoiresystemdans un des emplacements spécifiés. Une structure de sous-répertoiresystemdoit exister quelquepart dans les emplacements spécifiés dansJBOSS_MODULEPATH. - Modules dynamiques

- Les modules dynamiques sont créés et chargés par le serveur d'applications pour chaque déploiement JAR ou WAR (ou sous-déploiement d'un EAR). Le nom d'un module dynamique est dérivé du nom de l'archive déployée. Comme les déploiements sont chargés sous forme de modules, ils peuvent configurer des dépendances et peuvent être utilisés comme dépendances par d'autres déploiements.

3.1.4. Les dépendances de modules

Exemple 3.2. Les dépendances de module

- Le Module A déclare une dépendance explicite sur le Module C, ou bien

- Le Module B exporte ses dépendances sur le Module C.

3.1.5. Chargement des classes dans les déploiements

- Déploiement WAR

- Un déploiement WAR est un simple module. Les classes du répertoire

WEB-INF/libsont considérées de la même manière que celles du répertoireWEB-INF/classes. Toutes les classes empaquetées dans le war seront téléchargées par le même chargeur de classes. - Déploiement EAR

- Les déploiements EAR sont faits de plus d'un module. La définition de ces modules suit ces règles :

- Le répertoire

lib/du EAR est un simple module nommé le module parent. - Chaque déploiement WAR du EAR est un simple module.

- Chaque déploiement EJB JAR du EAR est un simple module.

Les modules de sous-déploiement (les déploiements WAR et JAR dans EAR) ont une dépendance automatique sur le module parent. Cependant ils n'ont pas de dépendance automatique l'un sur l'autre. Ceci est appelé l'isolement du sous-déploiement et peut être désactivé par déploiement ou pour le serveur de toute l'application dans son ensemble.Les dépendances explicites entre les modules de sous-déploiement peuvent être ajoutées par les mêmes moyens, tout comme pour tout autre module.

3.1.6. Précédence pour le chargement des classes

- Dépendances implicites.Voici les dépendances qui sont ajoutées automatiquement par JBoss EAP 6, comme les API JAVA EE. Ces dépendances ont la plus haute précédence de chargeur de classe car ils contiennent des API et des fonctionnalités communes qui sont fournies par JBoss EAP 6.Voir Section 3.9.1, « Dépendances de modules implicites » pour obtenir des détails sur chaque dépendance implicite.

- Dépendances explicitesIl s'agit de dépendances qui sont ajoutées manuellement dans la configuration de l'application. Cela peut être fait à l'aide du fichier d'application

MANIFEST.MFou du nouveau fichier du descripteur de déploiement en option de JBossjboss-deployment-structure.xml.Voir Section 3.2, « Ajouter une dépendance de module explicite à un déploiement » pour apprendre comment ajouter des dépendances explicites. - Ressources locales.Fichiers de classe empaquetées à l'intérieur du déploiement lui-même, par ex. les répertoires

WEB-INF/classesouWEB-INF/libd'un fichier WAR. - Dépendances inter-déploiement.Ce sont des dépendances sur les autres déploiements d'un déploiement EAR. Cela peut inclure des classes du répertoire

libdu EAR ou des classes des autres jars EJB.

3.1.7. Nommage de modules dynamiques

- Les déploiements des fichiers WAR et JAR sont nommés selon le format suivant :

deployment.DEPLOYMENT_NAME

Par exemple,inventory.waretstore.jarauront les mêmes noms de module quedeployment.inventory.waretdeployment.store.jarrespectivement. - Les sous-déploiements des archives Enterprise sont nommés selon le format suivant :

deployment.EAR_NAME.SUBDEPLOYMENT_NAME

Ainsi, le sous-déploiementreports.war, qui se trouve dans l'archive Enterpriseaccounts.ear, aura le nom de module dudeployment.accounts.ear.reports.war.

3.1.8. jboss-deployment-structure.xml

jboss-deployment-structure.xml est un descripteur de déploiement optionnel de JBoss EAP 6. Ce descripteur de déploiement fournit un contrôle de chargement des classes dans le déploiement.

EAP_HOME/docs/schema/jboss-deployment-structure-1_2.xsd

3.2. Ajouter une dépendance de module explicite à un déploiement

Conditions préalables

- Vous devez déjà avoir un projet de logiciel qui fonctionne, et auquel vous souhaitez ajouter une dépendance de module.

- Vous devez connaître le nom du module qui est ajouté comme dépendance. Voir Section 3.9.2, « Les modules inclus » pour obtenir la liste des modules statiques inclus dans JBoss EAP 6. Si le module correspond à un autre déploiement, voir Section 3.1.7, « Nommage de modules dynamiques » pour déterminer le nom du module.

- Par l'ajout d'entrées dans le fichier

MANIFEST.MFdu déploiement. - Par l'ajout d'entrées dans le descripteur de déploiement

jboss-deployment-structure.xml.

Procédure 3.1. Par l'ajout d'une configuration de dépendance à MANIFEST.MF

MANIFEST.MF. Voir Section 3.3, « Générer des entrées MANIFEST.MF en utilisant Maven ».

Ajouter le fichier

MANIFEST.MFSi le projet ne possède pas de fichierMANIFEST.MF, créer un fichier nomméMANIFEST.MF. Pour une application web (WAR), ajouter ce fichier au répertoireMETA-INF. Pour une archive EJB (JAR), l'ajouter au répertoireMETA-INF.Ajouter une entrée de dépendance

Ajouter une entrée de dépendance au fichierMANIFEST.MFavec une liste de noms de modules de dépendance séparés par des virgules.Dépendances : org.javassist, org.apache.velocity

Option : rendre une dépendance optionnelle

On peut rendre une dépendance optionnelle an ajoutantoptionalau nom du module de l'entrée de dépendance.Dépendances : org.javassist optional, org.apache.velocity

Option : export d'une dépendance

On peut exporter une dépendance en ajoutantexportau nom du module de l'entrée de dépendance.Dépendences : org.javassist, org.apache.velocity export

En option : dépendances utilisant des annotations

Cet indicateur est requis quand la dépendance de module contient des annotations qui doivent être traitées pendant l'analyse des annotations, comme lors de la déclaration des intercepteurs EJB. Si ce n'est pas fait, un intercepteur EJB déclaré dans un module ne peut pas être utilisé en déploiement. Il y a d'autres situations impliquant des analyses d'annotation quand c'est nécessaire.Utiliser cet indicateur exige que le nodule comprenne un index Jandex. Les directives de création et d'utilisation d'un index Jandex sont incluses à la fin de cette section.

Procédure 3.2. Ajouter une configuration de dépendance à jboss-deployment-structure.xml

Ajouter

jboss-deployment-structure.xmlSi l'application n'a pas de fichierjboss-deployment-structure.xml, créer un nouveau fichier nomméjboss-deployment-structure.xmlet l'ajouter au projet. Ce fichier est un fichier XML ayant l'élément racine de<jboss-deployment-structure>.<jboss-deployment-structure> </jboss-deployment-structure>

Pour une application web (WAR), ajouter ce fichier au répertoireWEB-INF. Pour une archive EJB (JAR), l'ajouter au répertoireMETA-INF.Ajouter une section de dépendances

Créer un élément<deployment>à l'intérieur de la racine du document et un élément<dependencies>également.Ajouter les éléments du module

Dans le nœud de dépendances, ajouter un élément de module pour chaque dépendance du module. Définir l'attributnameau nom du module.<module name="org.javassist" />

Option : rendre une dépendance optionnelle

On peut rendre une dépendance optionnelle en ajoutant l'attributoptionalà l'entrée du module, avec la valeurtrue. La valeur par défaut de cet attribut estfalse.<module name="org.javassist" optional="true" />

Option : export d'une dépendance

On peut exporter une dépendance en ajoutant l'attributoptionalà l'entrée du module, avec la valeurtrue. La valeur par défaut de cet attribut estfalse.<module name="org.javassist" export="true" />

Exemple 3.3. jboss-deployment-structure.xml avec deux dépendances

<jboss-deployment-structure>

<deployment>

<dependencies>

<module name="org.javassist" />

<module name="org.apache.velocity" export="true" />

</dependencies>

</deployment>

</jboss-deployment-structure>

L'indicateur d'annotations exige que le module contienne un index Jandex. Vous pouvez créer un nouvel "index JAR" à ajouter au module. Utiliser le JAR Jandex pour créer l'index, puis l'insérer dans un nouveau fichier JAR :

Procédure 3.3.

Créer l'index

java -jar $JBOSS_HOME/modules/org/jboss/jandex/main/jandex-1.0.3.Final-redhat-1.jar $JAR_FILE

Créer un espace de travail temporaire

mkdir /tmp/META-INF

Déplacer le fichier index sur le répertoire de travail

mv $JAR_FILE.ifx /tmp/META-INF/jandex.idx

- Option 1: Inclure l'index dans un nouveau fichier JAR

jar cf index.jar -C /tmp META-INF/jandex.idx

Puis, metttez le JAR dans le répertoire de modules et modifiermodule.xmlpour y ajouter les roots de ressources. - Option 2: Ajouter l'index à une JAR existante

java -jar $JBOSS_HOME/modules/org/jboss/jandex/main/jandex-1.0.3.Final-redhat-1.jar -m $JAR_FILE

Indiquer à l'importation d'index d'utiliser l'index d'annotations

Indiquer à l'importation d'index d'utiliser l'index d'annotations, pour que le balayage des annotations permettent de les trouver.Choisissez une des méthodes ci-dessous, selon votre situation :- Si vous ajoutez une dépendance de module par MANIFEST.MF, ajouter

annotationsà la suite du nom du module.Ainsi, changer :Dependencies: test.module, other.module

enDependencies: test.module annotations, other.module

- Si vous ajoutez une dépendance de module en utilisant

jboss-deployment-structure.xmlajouterannotations="true"à la dépendance du module.

3.3. Générer des entrées MANIFEST.MF en utilisant Maven

MANIFEST.MF avec une entrée Dependencies. Ce procédé ne génère pas automatiquement la liste de dépendances, il crée seulement le fichier MANIFEST.MF avec les informations spécifiées dans le fichier pom.xml.

Conditions préalables

- Vous devez déjà posséder un projet Maven en cours.

- Le projet Maven doit utiliser l'un des plug-ins JAR, EJB, ou WAR (