Gestion des systèmes à l'aide de la console web RHEL 9

Gestion du serveur à l'aide d'une interface graphique basée sur le web

Résumé

Rendre l'open source plus inclusif

Red Hat s'engage à remplacer les termes problématiques dans son code, sa documentation et ses propriétés Web. Nous commençons par ces quatre termes : master, slave, blacklist et whitelist. En raison de l'ampleur de cette entreprise, ces changements seront mis en œuvre progressivement au cours de plusieurs versions à venir. Pour plus de détails, voir le message de notre directeur technique Chris Wright.

Fournir un retour d'information sur la documentation de Red Hat

Nous apprécions vos commentaires sur notre documentation. Faites-nous savoir comment nous pouvons l'améliorer.

Soumettre des commentaires sur des passages spécifiques

- Consultez la documentation au format Multi-page HTML et assurez-vous que le bouton Feedback apparaît dans le coin supérieur droit après le chargement complet de la page.

- Utilisez votre curseur pour mettre en évidence la partie du texte que vous souhaitez commenter.

- Cliquez sur le bouton Add Feedback qui apparaît près du texte en surbrillance.

- Ajoutez vos commentaires et cliquez sur Submit.

Soumettre des commentaires via Bugzilla (compte requis)

- Connectez-vous au site Web de Bugzilla.

- Sélectionnez la version correcte dans le menu Version.

- Saisissez un titre descriptif dans le champ Summary.

- Saisissez votre suggestion d'amélioration dans le champ Description. Incluez des liens vers les parties pertinentes de la documentation.

- Cliquez sur Submit Bug.

Chapitre 1. Commencer à utiliser la console web RHEL

Installer la console web dans Red Hat Enterprise Linux 9 et apprendre à ajouter des hôtes distants et à les surveiller dans la console web de RHEL 9.

Conditions préalables

- Installation de Red Hat Enterprise Linux 9.

- Activation de la mise en réseau.

- Système enregistré avec l'abonnement approprié.

1.1. Qu'est-ce que la console web RHEL ?

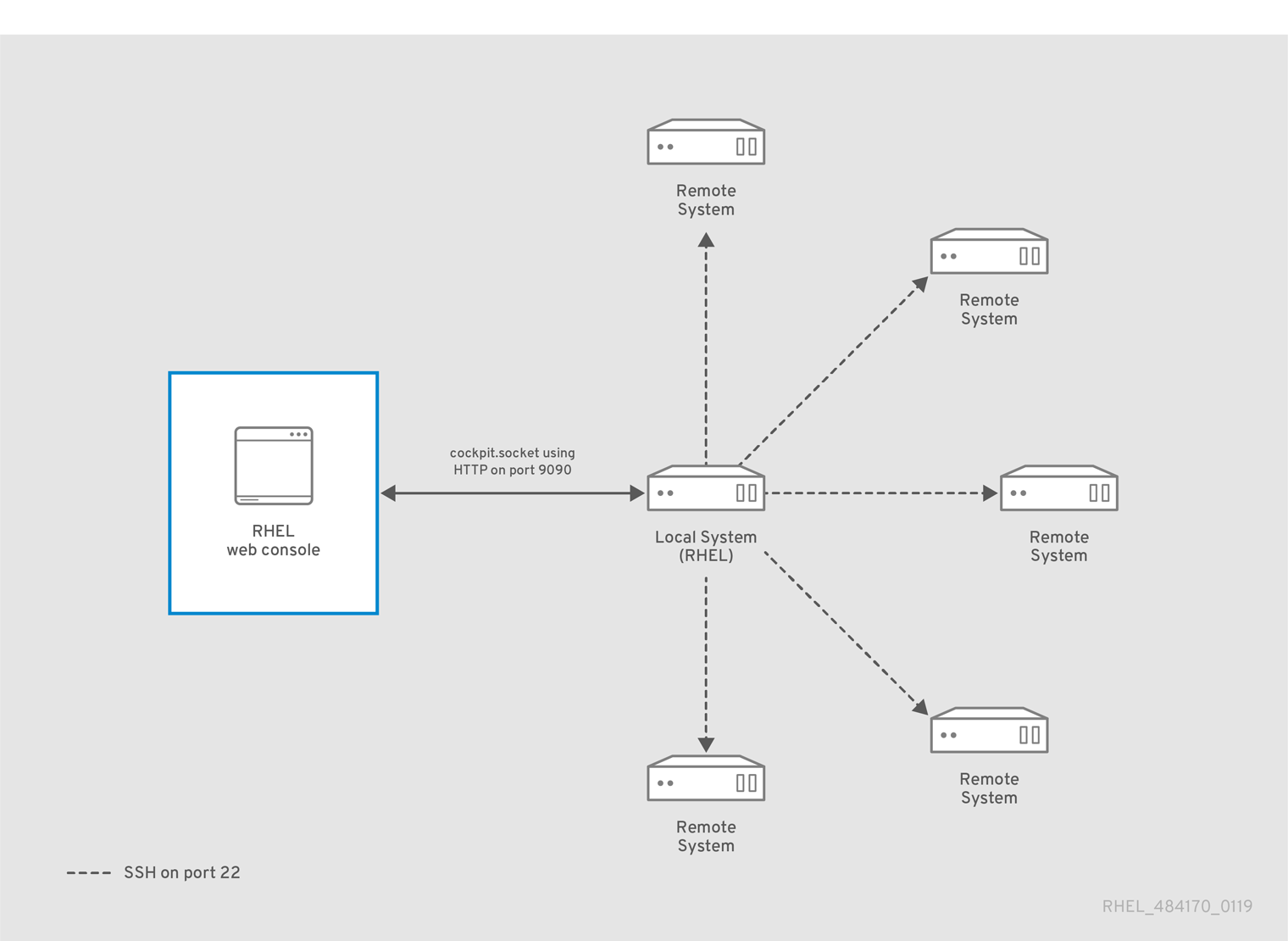

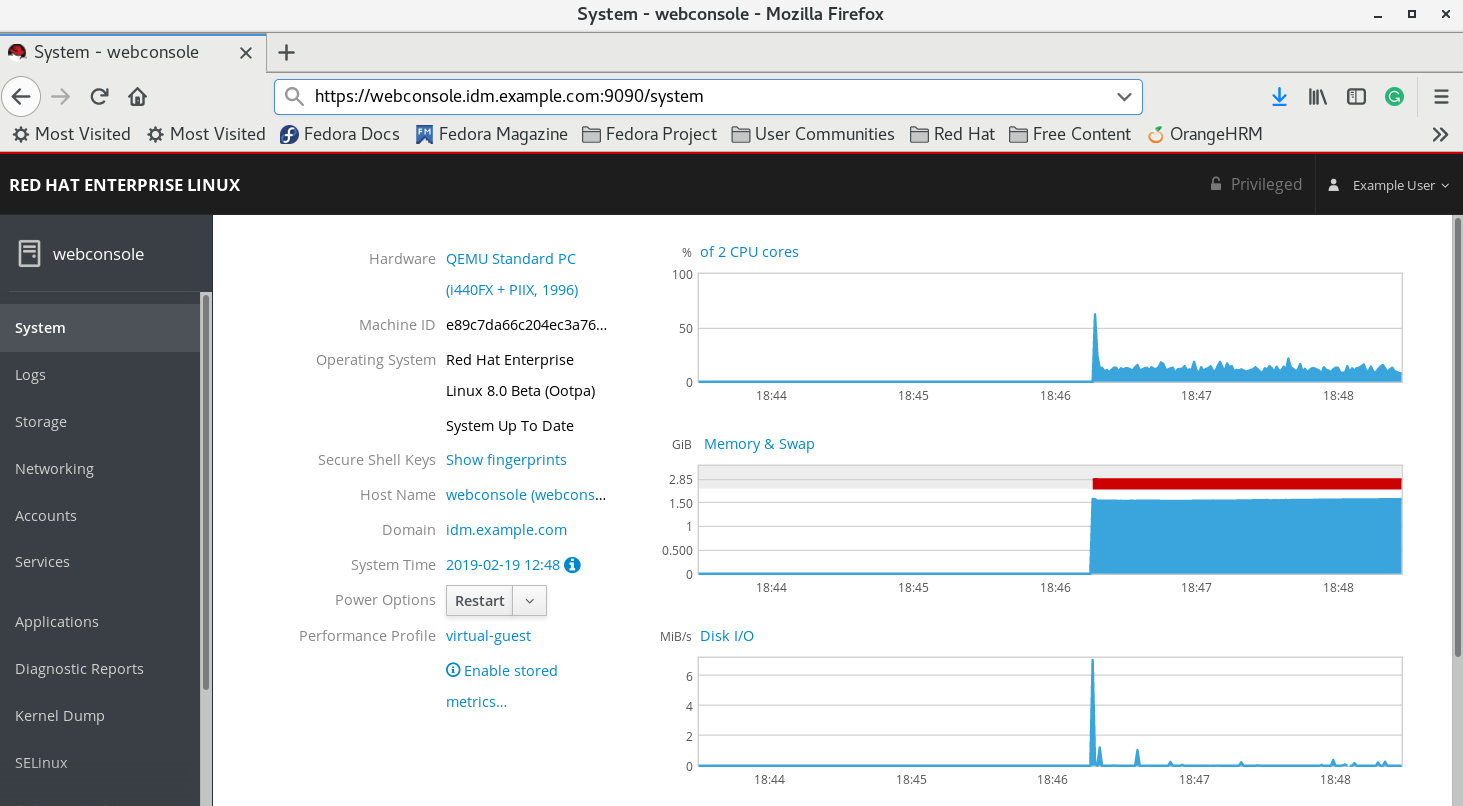

La console web RHEL est une interface web Red Hat Enterprise Linux conçue pour gérer et surveiller votre système local, ainsi que les serveurs Linux situés dans votre environnement réseau.

La console web RHEL vous permet d'effectuer un large éventail de tâches d'administration, notamment :

- Gestion des services

- Gestion des comptes d'utilisateurs

- Gestion et surveillance des services du système

- Configuration des interfaces réseau et du pare-feu

- Examen des journaux du système

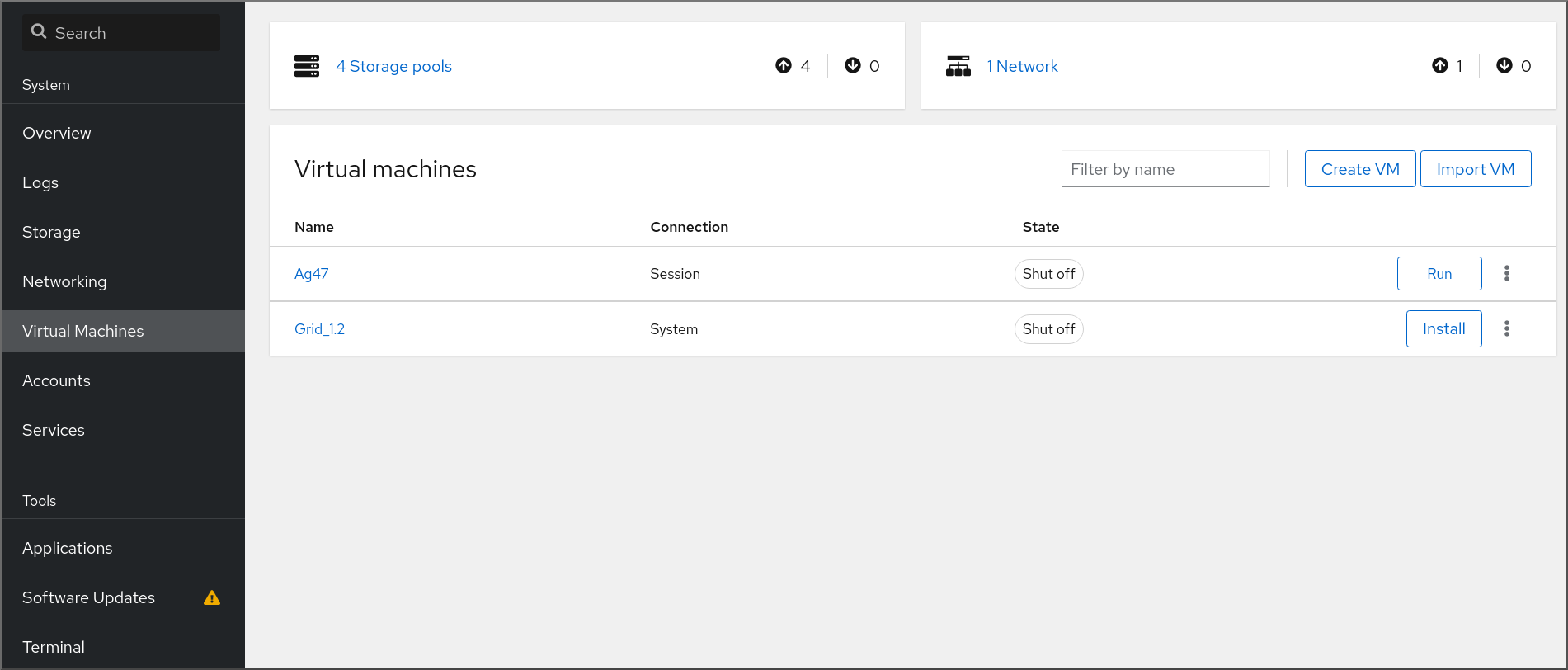

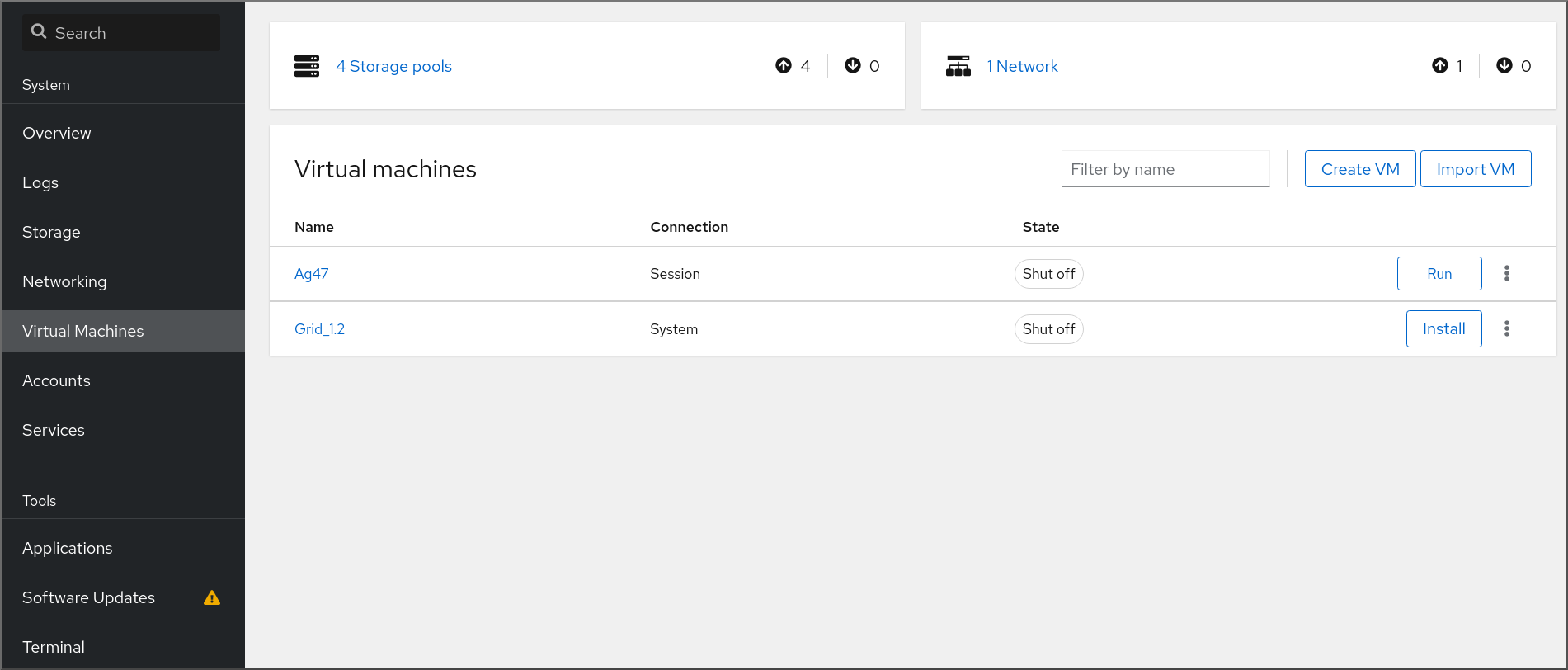

- Gestion des machines virtuelles

- Création de rapports de diagnostic

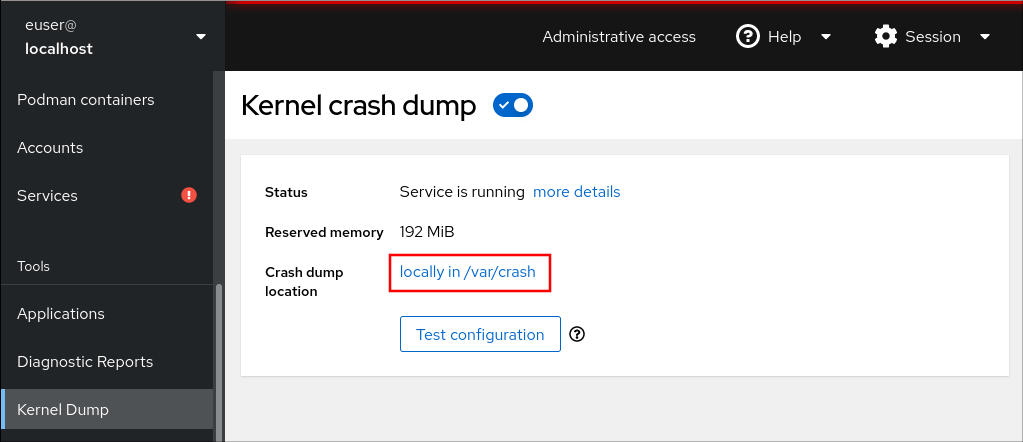

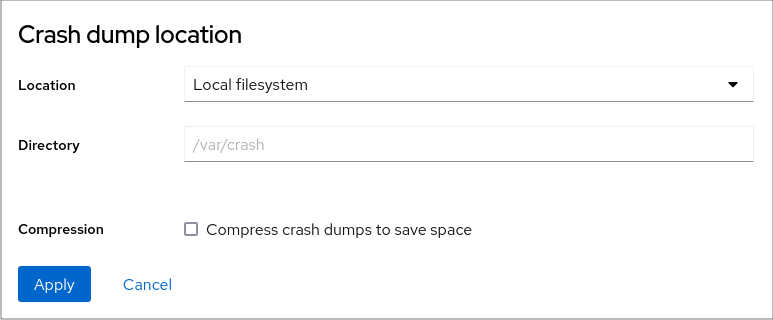

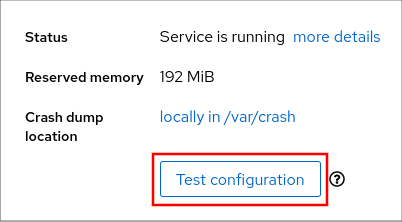

- Configuration de la vidange du noyau

- Configuration de SELinux

- Mise à jour du logiciel

- Gestion des abonnements au système

La console web RHEL utilise les mêmes API système que celles d'un terminal, et les actions effectuées dans un terminal sont immédiatement répercutées dans la console web RHEL.

Vous pouvez surveiller les journaux des systèmes dans l'environnement réseau, ainsi que leurs performances, affichées sous forme de graphiques. En outre, vous pouvez modifier les paramètres directement dans la console web ou via le terminal.

1.2. Installation et activation de la console web

Pour accéder à la console web RHEL 9, il faut d'abord activer le service cockpit.socket.

Red Hat Enterprise Linux 9 inclut la console web RHEL 9 installée par défaut dans de nombreuses variantes d'installation. Si ce n'est pas le cas sur votre système, installez le paquetage cockpit avant d'activer le service cockpit.socket.

Procédure

Si la console web n'est pas installée par défaut sur votre variante d'installation, installez manuellement le paquet

cockpit:# dnf install cockpitActivez et démarrez le service

cockpit.socket, qui exécute un serveur web :# systemctl enable --now cockpit.socketSi la console web n'a pas été installée par défaut sur votre variante d'installation et que vous utilisez un profil de pare-feu personnalisé, ajoutez le service

cockpitàfirewalldpour ouvrir le port 9090 dans le pare-feu :# firewall-cmd --add-service=cockpit --permanent # firewall-cmd --reload

Verification steps

- Pour vérifier l'installation et la configuration précédentes, ouvrez la console web.

1.3. Se connecter à la console web

Suivez les étapes de cette procédure pour la première connexion à la console web RHEL à l'aide d'un nom d'utilisateur et d'un mot de passe système.

Conditions préalables

Utilisez l'un des navigateurs suivants pour ouvrir la console web :

- Mozilla Firefox 52 et versions ultérieures

- Google Chrome 57 et versions ultérieures

- Microsoft Edge 16 et versions ultérieures

Informations d'identification du compte d'utilisateur du système

La console web RHEL utilise une pile PAM spécifique située à l'adresse

/etc/pam.d/cockpit. Utilisez PAM pour vous connecter avec le nom d'utilisateur et le mot de passe de n'importe quel compte local sur le système.

Procédure

Dans votre navigateur web, entrez l'adresse suivante pour accéder à la console web :

https://localhost:9090

NoteCela permet de se connecter à la console web sur votre machine locale. Si vous souhaitez vous connecter à la console web d'un système distant, voir Section 1.6, « Connexion à la console web à partir d'une machine distante »

Si vous utilisez un certificat auto-signé, le navigateur affiche un avertissement. Vérifiez le certificat et acceptez l'exception de sécurité pour poursuivre la connexion.

La console charge un certificat à partir du répertoire

/etc/cockpit/ws-certs.det utilise le dernier fichier avec une extension.certdans l'ordre alphabétique. Pour éviter de devoir accorder des exceptions de sécurité, installez un certificat signé par une autorité de certification (CA).- Dans l'écran de connexion, saisissez votre nom d'utilisateur et votre mot de passe.

- Cliquez sur Log In.

Une fois l'authentification réussie, l'interface de la console web RHEL s'ouvre.

Pour passer de l'accès limité à l'accès administratif, cliquez sur Administrative access ou Limited access dans le panneau supérieur de la page de la console web. Vous devez fournir votre mot de passe d'utilisateur pour obtenir l'accès administratif.

1.4. Modifier le style par défaut de la console web

Par défaut, la console web adopte les paramètres de style de votre navigateur. Vous pouvez remplacer le paramètre de style par défaut à partir de l'interface de la console web RHEL 9.

Conditions préalables

- La console web est installée et accessible. Pour plus de détails, voir Installation de la console web.

Procédure

- Connectez-vous à la console web RHEL. Pour plus d'informations, voir Connexion à la console web.

- Dans le coin supérieur droit, cliquez sur le bouton Session.

- Dans la section Style, choisissez le paramètre préféré. Le paramètre Default utilise le même paramètre de style que votre navigateur.

Verification steps

- Le réglage du style a été modifié en fonction du style défini.

1.5. Désactivation de l'authentification de base dans la console web

Vous pouvez modifier le comportement d'un schéma d'authentification en modifiant le fichier cockpit.conf. Utilisez l'action none pour désactiver un schéma d'authentification et n'autoriser que l'authentification via GSSAPI et les formulaires.

Conditions préalables

- La console web est installée et accessible. Pour plus de détails, voir Installation de la console web.

- Vous devez avoir les privilèges sudo.

Procédure

Ouvrez ou créez le fichier

cockpit.confdans le répertoire/etc/cockpit/dans un éditeur de texte de votre choix.$ sudo vi cockpit.conf

Ajouter le texte suivant :

[basic] action = none

- Enregistrer le fichier.

Redémarrez la console web pour que les modifications soient prises en compte.

# systemctl try-restart cockpit

1.6. Connexion à la console web à partir d'une machine distante

Il est possible de se connecter à l'interface de votre console web à partir de n'importe quel système d'exploitation client, ainsi qu'à partir de téléphones mobiles ou de tablettes.

Conditions préalables

Appareil équipé d'un navigateur Internet compatible, tel que :

- Mozilla Firefox 52 et versions ultérieures

- Google Chrome 57 et versions ultérieures

- Microsoft Edge 16 et versions ultérieures

- Le serveur RHEL 9 auquel vous souhaitez accéder dispose d'une console web installée et accessible.

Procédure

- Ouvrez votre navigateur web.

Saisissez l'adresse du serveur distant dans l'un des formats suivants :

Avec le nom d'hôte du serveur :

https://server.hostname.example.com:port_number.Par exemple :

https://example.com:9090

Avec l'adresse IP du serveur :

https://server.IP_address:port_numberPar exemple :

https://192.0.2.2:9090

- Une fois l'interface de connexion ouverte, connectez-vous avec vos informations d'identification de la machine RHEL.

1.7. Connexion à la console web à partir d'une machine distante en tant qu'utilisateur root

Sur les nouvelles installations de RHEL 9.2 ou ultérieures, la console web RHEL désactive par défaut les connexions au compte root pour des raisons de sécurité. Vous pouvez autoriser le login root dans le fichier /etc/cockpit/disallowed-users.

Conditions préalables

- La console web RHEL 9 est installée et activée. Pour plus de détails, voir Installation de la console web.

Procédure

-

Ouvrez le fichier disallowed-users dans le répertoire

/etc/cockpit/dans un éditeur de texte de votre choix.

# cat /etc/cockpit/disallowed-users # List of users which are not allowed to login to Cockpit root

-

Modifiez ce fichier et supprimez la ligne relative à l'utilisateur

root.

Vérification

-

Connectez-vous à la console web en tant qu'utilisateur

root. Pour plus de détails, voir Connexion à la console web.

1.8. Connexion à la console web à l'aide d'un mot de passe à usage unique

Si votre système fait partie d'un domaine de gestion des identités (IdM) avec une configuration de mot de passe à usage unique (OTP) activée, vous pouvez utiliser un OTP pour vous connecter à la console web RHEL.

Il n'est possible de se connecter à l'aide d'un mot de passe à usage unique que si votre système fait partie d'un domaine de gestion des identités (IdM) dont la configuration OTP est activée.

Conditions préalables

- La console web RHEL a été installée.

- Un serveur de gestion des identités dont la configuration OTP est activée.

- Dispositif matériel ou logiciel configuré générant des jetons OTP.

Procédure

Ouvrez la console web RHEL dans votre navigateur :

-

Localement :

https://localhost:PORT_NUMBER -

À distance avec le nom d'hôte du serveur :

https://example.com:PORT_NUMBER A distance avec l'adresse IP du serveur :

https://EXAMPLE.SERVER.IP.ADDR:PORT_NUMBERSi vous utilisez un certificat auto-signé, le navigateur émet un avertissement. Vérifiez le certificat et acceptez l'exception de sécurité pour procéder à la connexion.

La console charge un certificat à partir du répertoire

/etc/cockpit/ws-certs.det utilise le dernier fichier avec une extension.certdans l'ordre alphabétique. Pour éviter de devoir accorder des exceptions de sécurité, installez un certificat signé par une autorité de certification (CA).

-

Localement :

- La fenêtre de connexion s'ouvre. Dans la fenêtre de connexion, saisissez votre nom d'utilisateur et votre mot de passe.

- Générer un mot de passe à usage unique sur votre appareil.

- Saisissez le mot de passe à usage unique dans un nouveau champ qui apparaît dans l'interface de la console web après avoir confirmé votre mot de passe.

- Cliquez sur Log in.

- Une connexion réussie permet d'accéder à la page Overview de l'interface de la console web.

1.9. Redémarrage du système à l'aide de la console web

Vous pouvez utiliser la console web pour redémarrer un système RHEL auquel la console web est attachée.

Conditions préalables

- La console web est installée et accessible. Pour plus de détails, voir Installation de la console web.

Procédure

- Connectez-vous à la console web RHEL. Pour plus d'informations, voir Connexion à la console web.

- Dans la page Overview, cliquez sur le bouton Reboot.

- Si des utilisateurs sont connectés au système, indiquez la raison du redémarrage dans la boîte de dialogue Reboot.

- Facultatif : dans la liste déroulante Delay, sélectionnez un intervalle de temps pour le délai de redémarrage.

- Cliquez sur Reboot.

1.10. Arrêt du système à l'aide de la console web

Vous pouvez utiliser la console web pour arrêter un système RHEL auquel la console web est attachée.

Conditions préalables

La console web est installée et accessible.

Procédure

- Connectez-vous à la console web RHEL.

- Cliquez sur Overview.

- Dans la liste déroulante Restart, sélectionnez Shut Down.

- Si des utilisateurs sont connectés au système, indiquez la raison de l'arrêt dans la boîte de dialogue Shut Down.

- Facultatif : dans la liste déroulante Delay, sélectionnez un intervalle de temps.

- Cliquez sur Shut Down.

1.11. Configuration des paramètres horaires à l'aide de la console web

Vous pouvez définir un fuseau horaire et synchroniser l'heure du système avec un serveur NTP (Network Time Protocol).

Conditions préalables

La console web est installée et accessible.

Procédure

- Connectez-vous à la console web RHEL.

- Cliquez sur l'heure actuelle du système sur Overview.

- Cliquez sur System time.

- Dans la boîte de dialogue Change System Time, modifiez le fuseau horaire si nécessaire.

Dans le menu déroulant Set Time, sélectionnez l'une des options suivantes :

- Manuellement

- Utilisez cette option si vous devez régler l'heure manuellement, sans serveur NTP.

- Utilisation automatique du serveur NTP

- Il s'agit d'une option par défaut, qui synchronise automatiquement l'heure avec les serveurs NTP prédéfinis.

- Utilisation automatique de serveurs NTP spécifiques

- N'utilisez cette option que si vous devez synchroniser le système avec un serveur NTP spécifique. Spécifiez le nom DNS ou l'adresse IP du serveur.

- Cliquez sur Change.

- Vérifiez l'heure système affichée dans l'onglet System.

1.12. Désactivation de SMT pour éviter les problèmes de sécurité de l'unité centrale en utilisant la console web

Désactiver le multithreading simultané (SMT) en cas d'attaques utilisant abusivement le SMT du CPU. La désactivation du SMT peut atténuer les failles de sécurité, telles que L1TF ou MDS.

La désactivation de SMT peut réduire les performances du système.

Conditions préalables

- La console web doit être installée et accessible. Pour plus de détails, voir Installation de la console web.

Procédure

- Connectez-vous à la console web RHEL. Pour plus d'informations, voir Connexion à la console web.

- Dans l'onglet Overview, trouvez le champ System information et cliquez sur View hardware details.

Sur la ligne CPU Security, cliquez sur Mitigations.

Si ce lien n'est pas présent, cela signifie que votre système ne prend pas en charge le SMT et qu'il n'est donc pas vulnérable.

- Dans le tableau CPU Security Toggles, activez l'option Disable simultaneous multithreading (nosmt).

- Cliquez sur le bouton Enregistrer et redémarrer.

Après le redémarrage du système, l'unité centrale n'utilise plus le SMT.

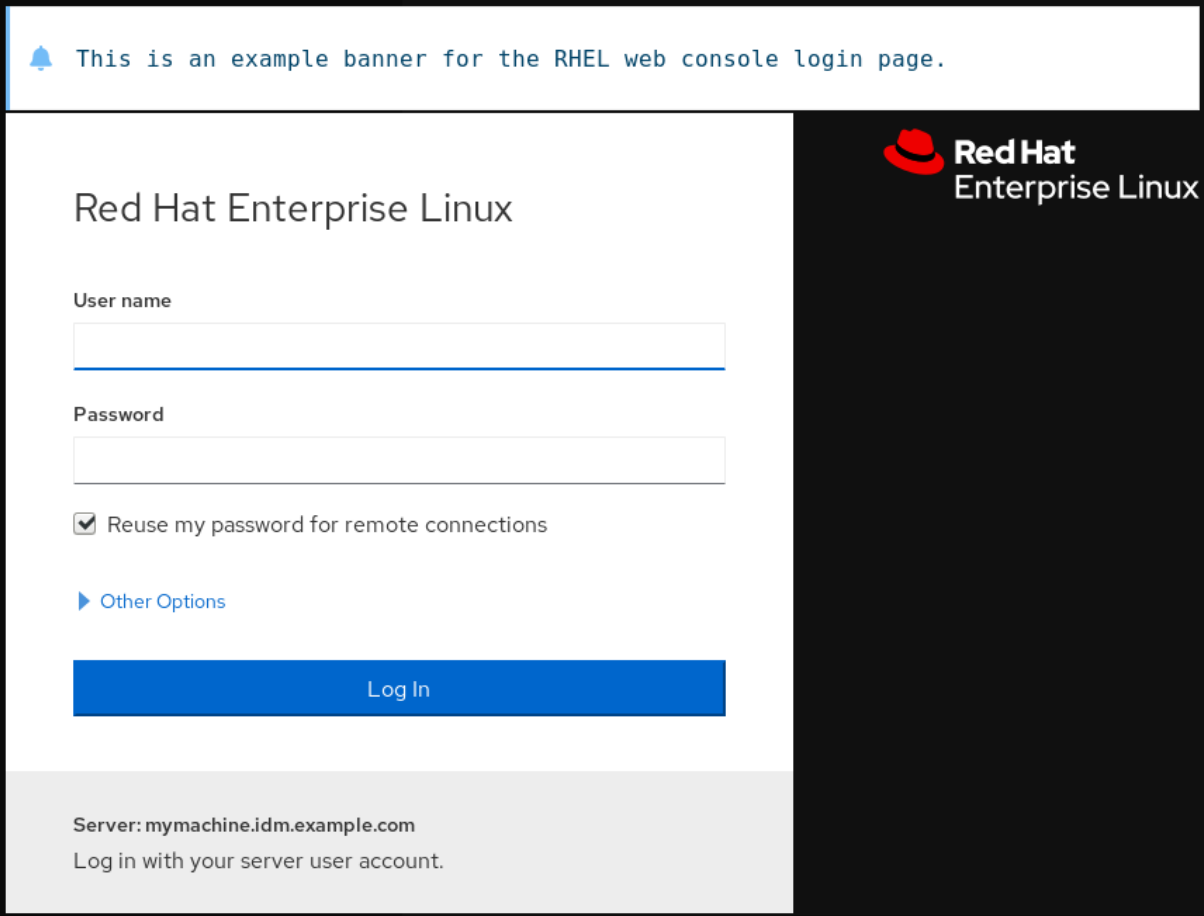

1.13. Ajouter une bannière à la page de connexion

Les entreprises ou les agences ont parfois besoin d'afficher un avertissement indiquant que l'utilisation de l'ordinateur se fait à des fins légales, que l'utilisateur est soumis à une surveillance et que toute personne s'introduisant dans l'ordinateur sera poursuivie en justice. L'avertissement doit être visible avant la connexion. Comme pour SSH, la console web peut optionnellement afficher le contenu d'un fichier de bannière sur l'écran de connexion. Pour activer les bannières dans vos sessions de console web, vous devez modifier le fichier /etc/cockpit/cockpit.conf. Notez que ce fichier n'est pas obligatoire et que vous devrez peut-être le créer manuellement.

Conditions préalables

- La console web est installée et accessible.

- Vous devez avoir les privilèges sudo.

Procédure

Créez le fichier

/etc/issue.cockpitdans l'éditeur de texte de votre choix si vous ne l'avez pas encore. Ajoutez au fichier le contenu que vous souhaitez afficher comme bannière.N'incluez pas de macros dans le fichier car il n'y a pas de reformatage entre le contenu du fichier et le contenu affiché. Utilisez les sauts de ligne prévus. Il est possible d'utiliser l'art ASCII.

- Enregistrer le fichier.

Ouvrez ou créez le fichier

cockpit.confdans le répertoire/etc/cockpit/dans un éditeur de texte de votre choix.$ sudo vi cockpit.conf

Ajoutez le texte suivant au fichier :

[Session] Banner=/etc/issue.cockpit

- Enregistrer le fichier.

Redémarrez la console web pour que les modifications soient prises en compte.

# systemctl try-restart cockpit

Verification steps

- Ouvrez à nouveau l'écran de connexion de la console web pour vérifier que la bannière est désormais visible.

Exemple 1.1. Ajout d'un exemple de bannière à la page de connexion

Créez un fichier

/etc/issue.cockpitavec le texte souhaité à l'aide d'un éditeur de texte :Voici un exemple de bannière pour la page de connexion de la console web RHEL.

Ouvrez ou créez le fichier

/etc/cockpit/cockpit.confet ajoutez le texte suivant :[Session] Banner=/etc/issue.cockpit

- Redémarrez la console web.

Ouvrez à nouveau l'écran de connexion de la console web.

1.14. Configuration du verrouillage automatique de l'inactivité dans la console web

Par défaut, aucun délai d'inactivité n'est défini dans l'interface de la console web. Si vous souhaitez activer un délai d'inactivité sur votre système, vous pouvez le faire en modifiant le fichier de configuration /etc/cockpit/cockpit.conf. Notez que ce fichier n'est pas obligatoire et que vous devrez peut-être le créer manuellement.

Conditions préalables

- La console web doit être installée et accessible. Pour plus de détails, voir Installation de la console web.

- Vous devez avoir les privilèges sudo.

Procédure

Ouvrez ou créez le fichier

cockpit.confdans le répertoire/etc/cockpit/dans un éditeur de texte de votre choix.$ sudo vi cockpit.conf

Ajoutez le texte suivant au fichier :

[Session] IdleTimeout=X

Remplacez X par un nombre pour une période de temps de votre choix en minutes.

- Enregistrer le fichier.

Redémarrez la console web pour que les modifications soient prises en compte.

# systemctl try-restart cockpit

Verification steps

- Vérifiez si la session vous déconnecte après une période déterminée.

Chapitre 2. Configurer le nom d'hôte dans la console web

Apprenez à utiliser la console web de Red Hat Enterprise Linux pour configurer différentes formes de nom d'hôte sur le système auquel la console web est attachée.

2.1. Nom d'hôte

Le nom d'hôte identifie le système. Par défaut, le nom d'hôte est défini sur localhost, mais vous pouvez le modifier.

Un nom d'hôte se compose de deux parties :

- Nom d'hôte

- Il s'agit d'un nom unique qui identifie un système.

- Domaine

- Ajoutez le domaine comme suffixe derrière le nom d'hôte lorsque vous utilisez un système dans un réseau et lorsque vous utilisez des noms au lieu de simples adresses IP.

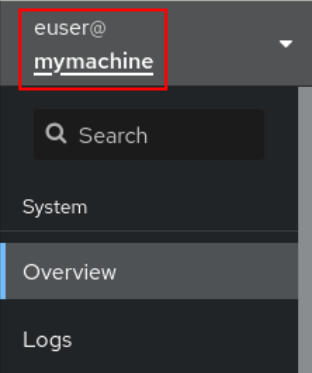

Un nom d'hôte auquel est associé un nom de domaine est appelé nom de domaine pleinement qualifié (FQDN). Par exemple : mymachine.example.com.

Les noms d'hôtes sont stockés dans le fichier /etc/hostname.

2.2. Joli nom d'hôte dans la console web

Vous pouvez configurer un joli nom d'hôte dans la console web RHEL. Le joli nom d'hôte est un nom d'hôte avec des majuscules, des espaces, etc.

Le joli nom d'hôte s'affiche dans la console web, mais il ne doit pas nécessairement correspondre au nom d'hôte.

Exemple 2.1. Formats des noms d'hôtes dans la console web

- Joli nom d'hôte

-

My Machine - Nom d'hôte

-

mymachine - Nom d'hôte réel - nom de domaine complet (FQDN)

-

mymachine.idm.company.com

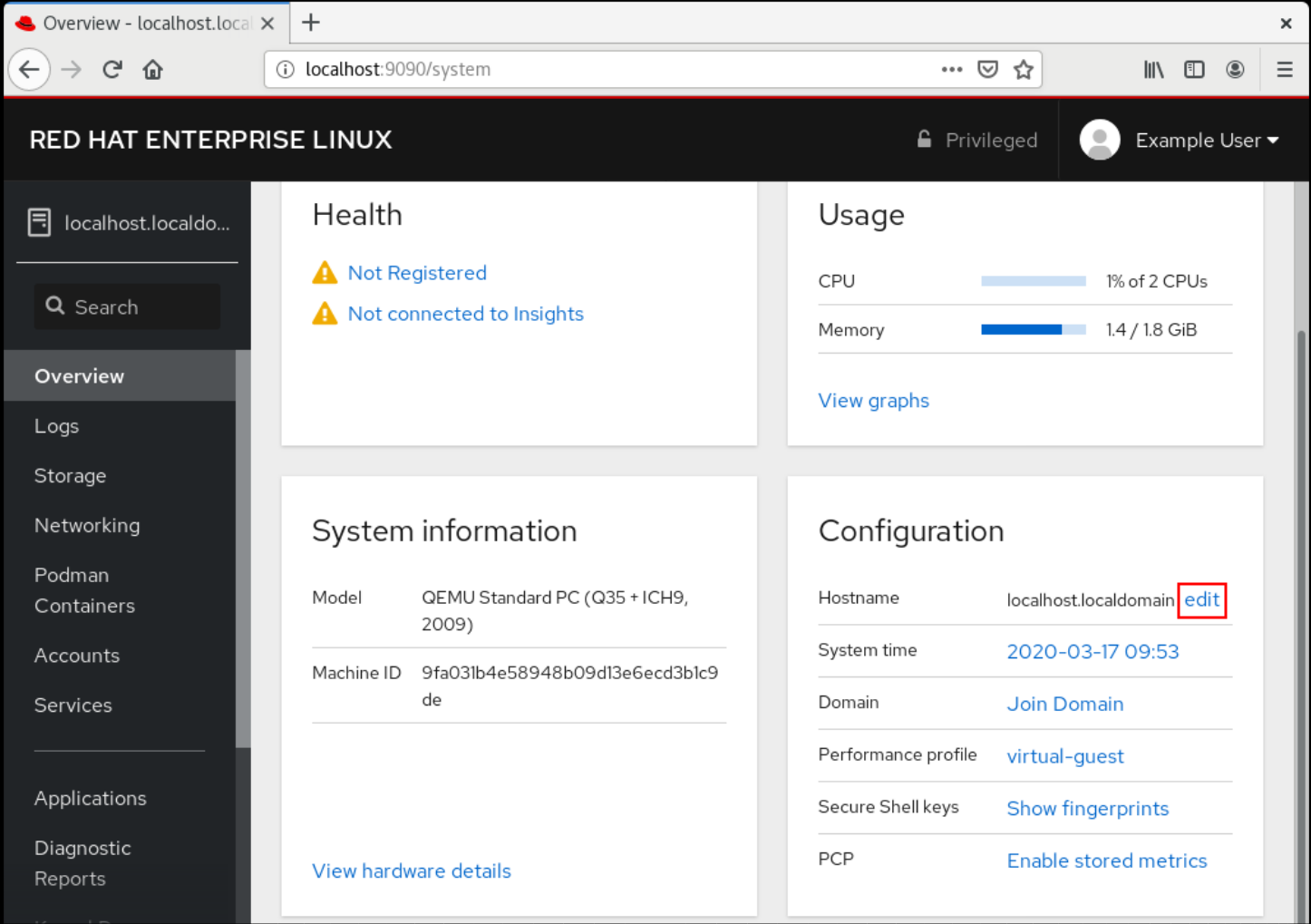

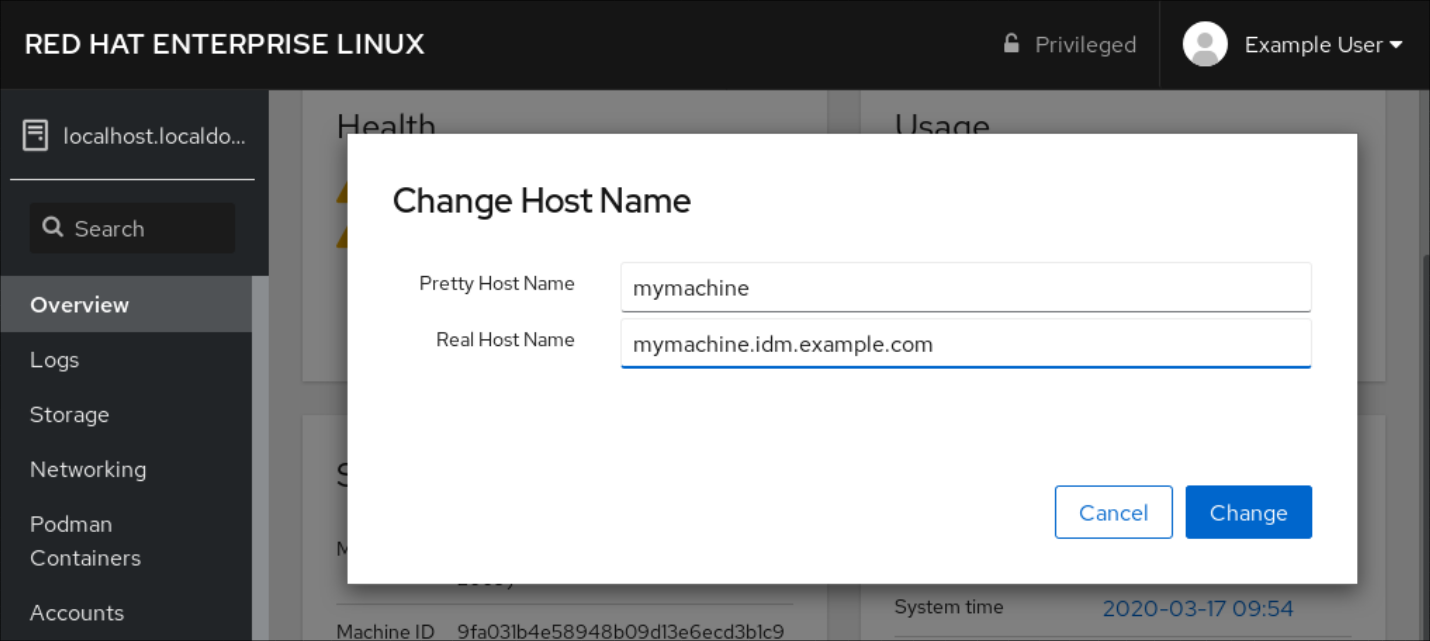

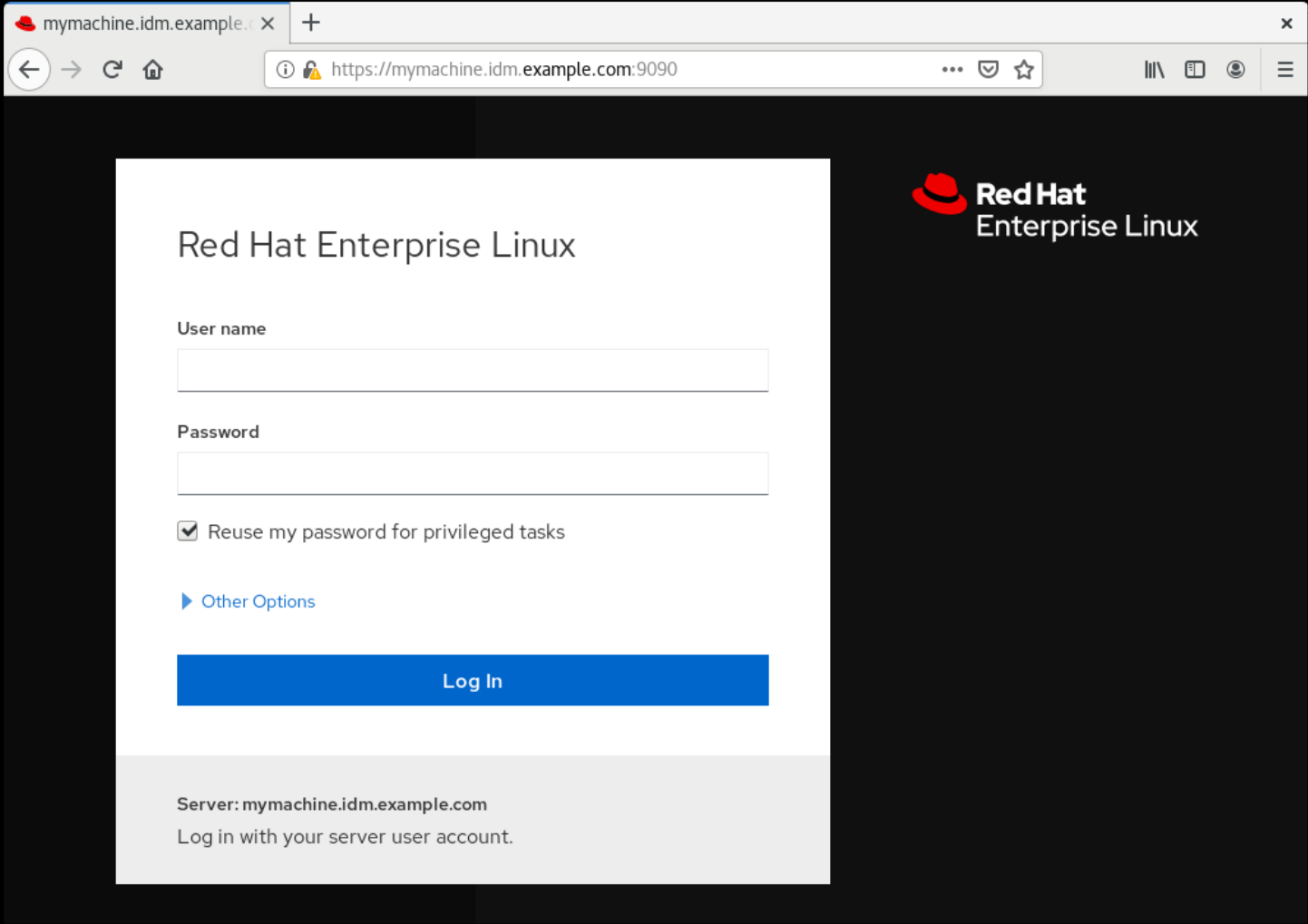

2.3. Définition du nom d'hôte à l'aide de la console web

Cette procédure permet de définir le nom d'hôte réel ou le joli nom d'hôte dans la console web.

Conditions préalables

La console web est installée et accessible.

Procédure

- Connectez-vous à la console web.

- Cliquez sur Vue d'ensemble.

Cliquez sur modifier à côté du nom d'hôte actuel.

- Dans la boîte de dialogue Change Host Name, saisissez le nom d'hôte dans le champ Pretty Host Name.

Le champ Real Host Name associe un nom de domaine au joli nom.

Vous pouvez modifier manuellement le nom d'hôte réel s'il ne correspond pas au joli nom d'hôte.

Cliquez sur Modifier.

Verification steps

- Déconnectez-vous de la console web.

Rouvrez la console web en saisissant une adresse avec le nouveau nom d'hôte dans la barre d'adresse de votre navigateur.

Chapitre 3. Compléments à la console web de Red Hat

Installez des modules complémentaires dans la console web RHEL et découvrez les applications complémentaires disponibles.

3.1. Installation des modules complémentaires

Le paquetage cockpit fait partie de Red Hat Enterprise Linux par défaut. Pour pouvoir utiliser les applications complémentaires, vous devez les installer séparément.

Conditions préalables

-

Installation et activation du paquet

cockpit.

Procédure

Installer un module complémentaire.

# dnf install <add-on>

3.2. Modules complémentaires pour la console web RHEL

Le tableau suivant répertorie les applications complémentaires disponibles pour la console web RHEL.

| Nom de la fonctionnalité | Nom du paquet | Utilisation |

|---|---|---|

| Compositeur | cockpit-compositeur | Création d'images personnalisées du système d'exploitation |

| Machines | cockpit-machines | Gérer les machines virtuelles libvirt |

| PackageKit | kit cockpit-package | Mises à jour de logiciels et installation d'applications (généralement installées par défaut) |

| PCP | cockpit-pcp | Données de performance persistantes et plus fines (installées à la demande à partir de l'interface utilisateur) |

| Podman | cockpit-podman | |

| Enregistrement de la session | enregistrement des sessions dans le cockpit | Enregistrement et gestion des sessions utilisateur |

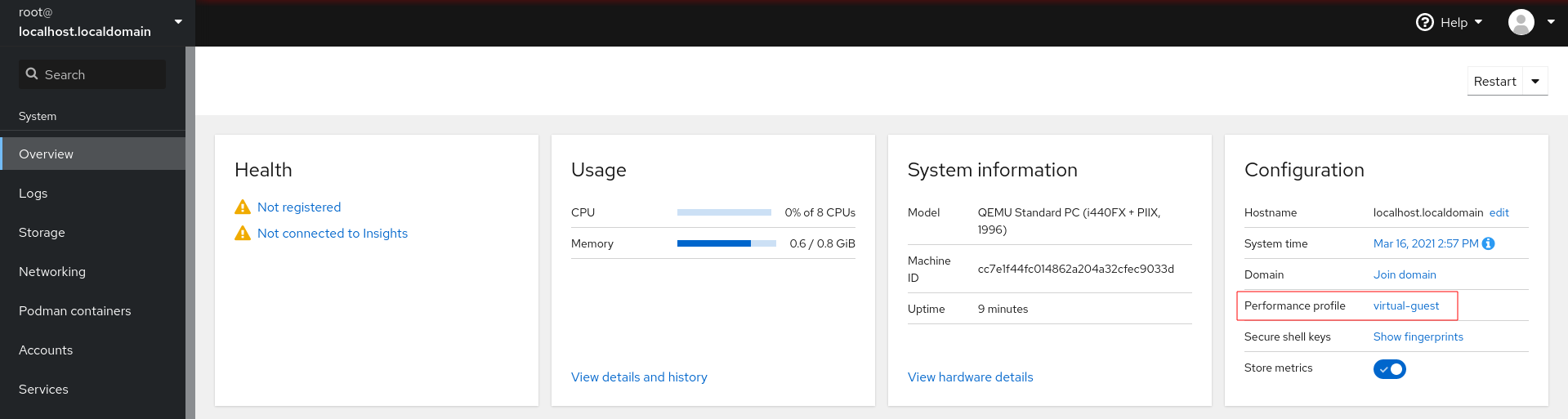

Chapitre 4. Optimiser les performances du système à l'aide de la console web

Découvrez comment définir un profil de performance dans la console web RHEL afin d'optimiser les performances du système pour une tâche donnée.

4.1. Options de réglage des performances dans la console web

Red Hat Enterprise Linux 9 fournit plusieurs profils de performance qui optimisent le système pour les tâches suivantes :

- Systèmes utilisant le bureau

- Performance en termes de débit

- Performance en matière de latence

- Performance du réseau

- Faible consommation d'énergie

- Machines virtuelles

Le service TuneD optimise les options du système en fonction du profil sélectionné.

Dans la console web, vous pouvez définir le profil de performance utilisé par votre système.

Ressources supplémentaires

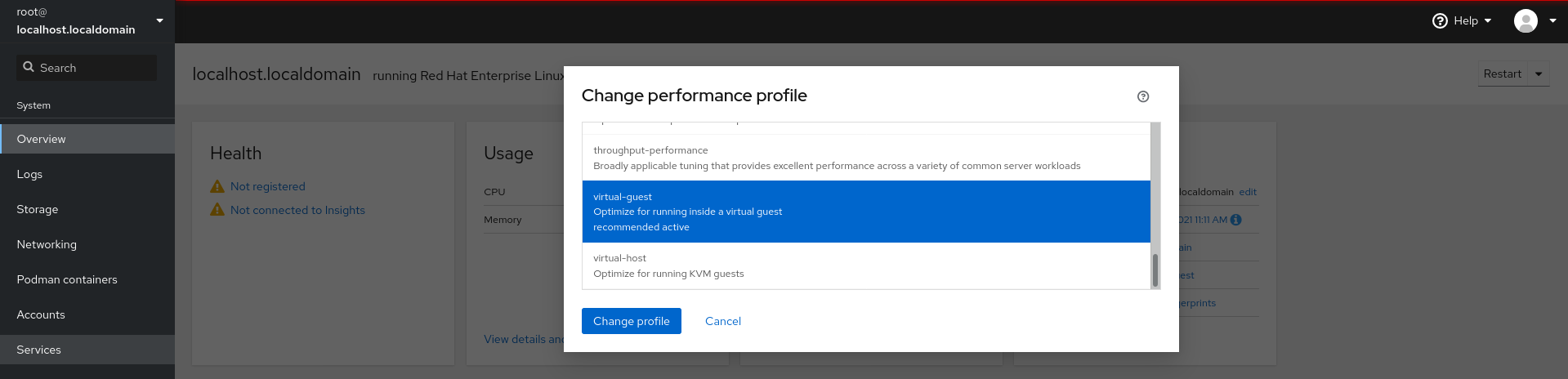

4.2. Définition d'un profil de performance dans la console web

Cette procédure utilise la console web pour optimiser les performances du système pour une tâche sélectionnée.

Conditions préalables

- Assurez-vous que la console web est installée et accessible. Pour plus de détails, voir Installation de la console web.

Procédure

- Connectez-vous à la console web RHEL. Pour plus d'informations, voir Connexion à la console web.

- Cliquez sur Overview.

Dans le champ Performance Profile, cliquez sur le profil de performance actuel.

- Dans la boîte de dialogue Change Performance Profile, modifiez le profil si nécessaire.

Cliquez sur Change Profile.

Verification steps

- L'onglet Overview affiche désormais le profil de performance sélectionné.

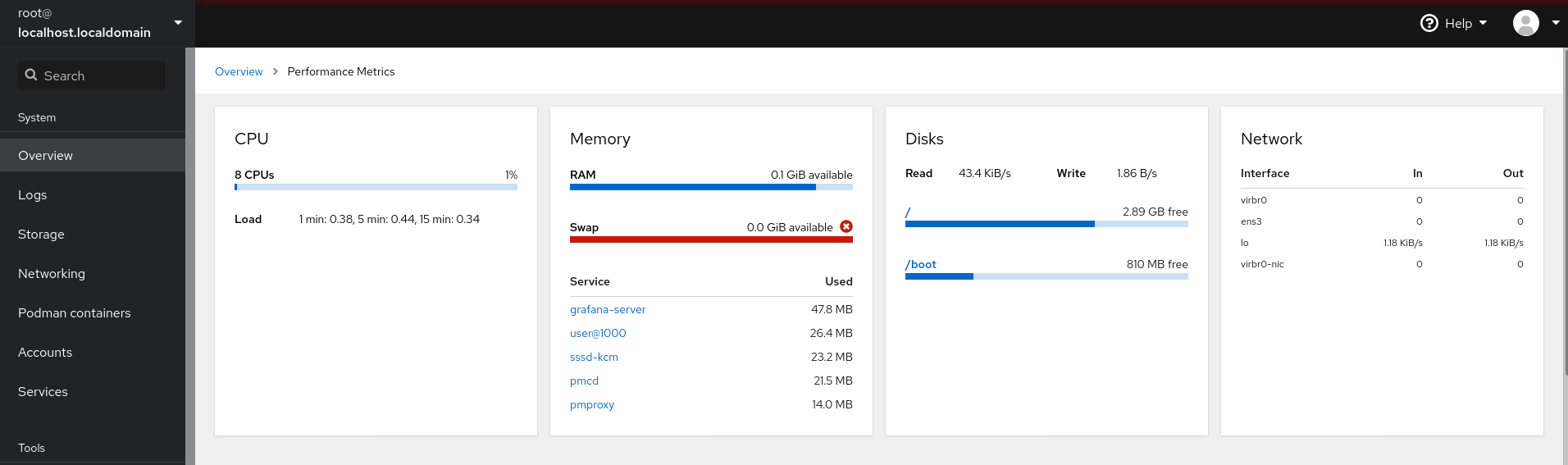

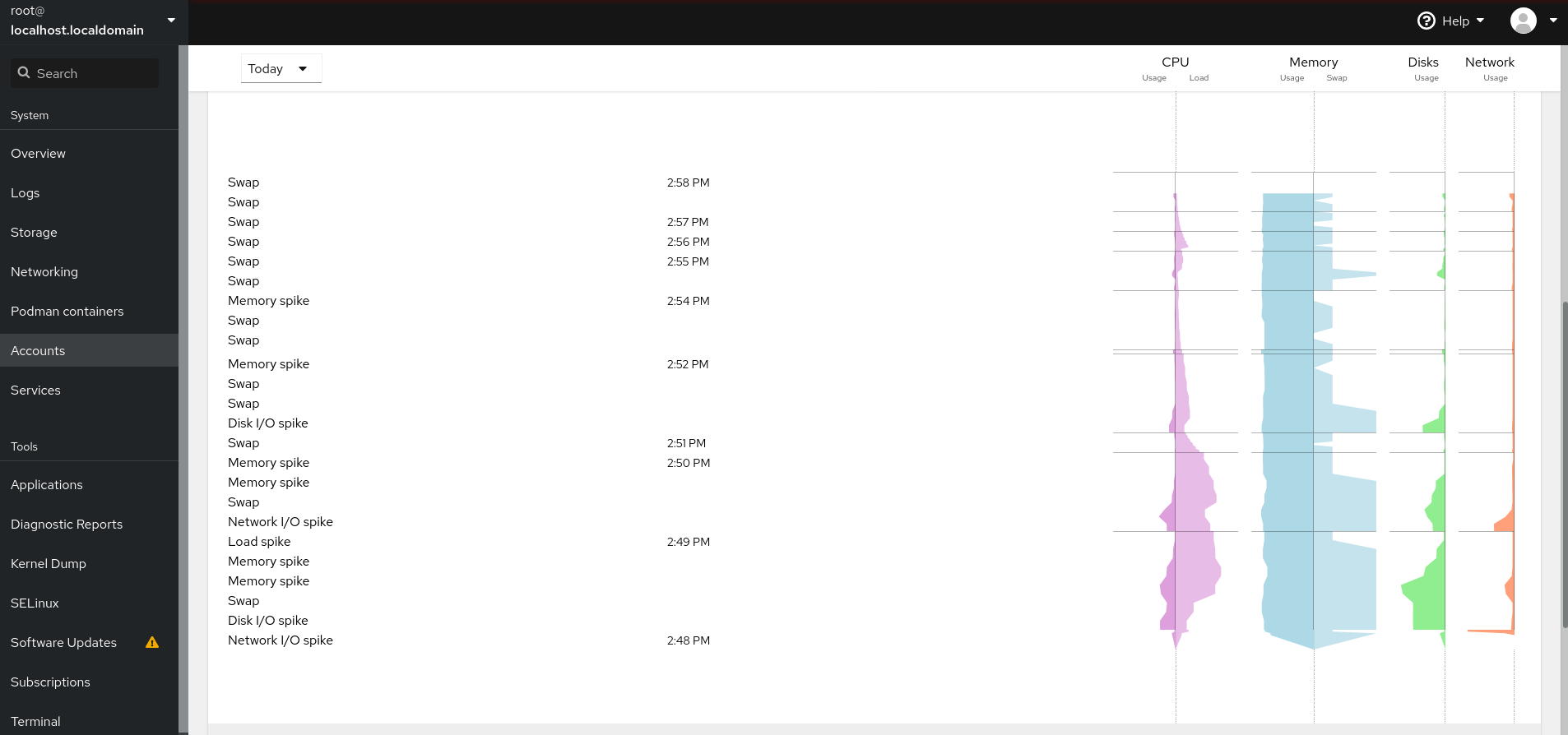

4.3. Contrôle des performances sur le système local à l'aide de la console web

La console web de Red Hat Enterprise Linux utilise la méthode USE (Utilization Saturation and Errors) pour le dépannage. La nouvelle page de mesures de performance présente une vue historique de vos données organisée chronologiquement avec les données les plus récentes en haut de la page.

Vous pouvez y consulter les événements, les erreurs et la représentation graphique de l'utilisation et de la saturation des ressources.

Conditions préalables

- La console web est installée et accessible. Pour plus de détails, voir Installation de la console web.

Le paquet

cockpit-pcp, qui permet de collecter les mesures de performance, est installé :Pour installer le paquet à partir de l'interface de la console web :

- Connectez-vous à la console web avec des privilèges administratifs. Pour plus d'informations, voir Connexion à la console web.

- Dans la page Overview, cliquez sur View details and history.

- Cliquez sur le bouton Installer cockpit-pcp.

- Dans la fenêtre de dialogue Install software, cliquez sur Install.

Pour installer le paquet à partir de l'interface de ligne de commande, utilisez :

# dnf install cockpit-pcp

Le service PCP est activé :

# systemctl enable --now pmlogger.service pmproxy.service

Procédure

Connectez-vous à la console web RHEL 9. Dans la page Overview, cliquez sur View details and history pour afficher Performance Metrics.

4.4. Surveillance des performances sur plusieurs systèmes à l'aide de la console web et de Grafana

Grafana vous permet de collecter des données à partir de plusieurs systèmes à la fois et d'examiner une représentation graphique de leurs métriques PCP collectées. Vous pouvez configurer la surveillance et l'exportation des mesures de performance pour plusieurs systèmes dans l'interface de la console web.

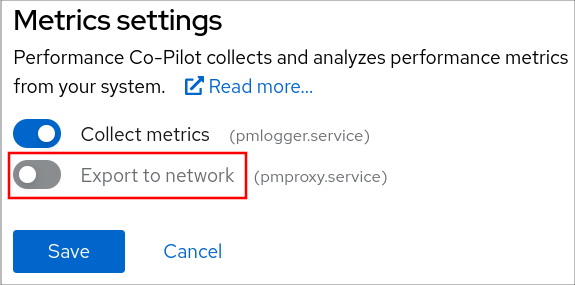

Cette procédure vous montre comment activer l'exportation des mesures de performance avec PCP à partir de l'interface de la console Web de RHEL 9.

Conditions préalables

- La console web doit être installée et accessible. Pour plus de détails, voir le lien: Installation de la console web.

Installez le paquetage

cockpit-pcp.Depuis l'interface de la console web :

- Connectez-vous à la console web avec des privilèges administratifs. Pour plus d'informations, voir Connexion à la console web.

- Dans la page Overview, cliquez sur View details and history.

- Cliquez sur le bouton Installer cockpit-pcp.

- Dans la fenêtre de dialogue Install software, cliquez sur Install.

- Déconnectez-vous et reconnectez-vous pour voir l'historique des mesures.

Pour installer le paquet à partir de l'interface de ligne de commande, utilisez :

# dnf install cockpit-pcp

Activer le service PCP :

# systemctl enable --now pmlogger.service pmproxy.service

- Configurez le tableau de bord Grafana. Pour plus d'informations, voir Configurer un serveur Grafana.

Installez le paquetage

redis.# dnf install redis

Vous pouvez également installer le paquet à partir de l'interface de la console web plus tard dans la procédure.

Procédure

- Dans la page Overview, cliquez sur View details and history dans le tableau Usage.

- Cliquez sur le bouton Paramètres de mesure.

Placez le curseur Export to network en position active.

Si le service

redisn'est pas installé, vous serez invité à l'installer.-

Pour ouvrir le service

pmproxy, sélectionnez une zone dans une liste déroulante et cliquez sur le bouton Add pmproxy. - Cliquez sur Save.

Vérification

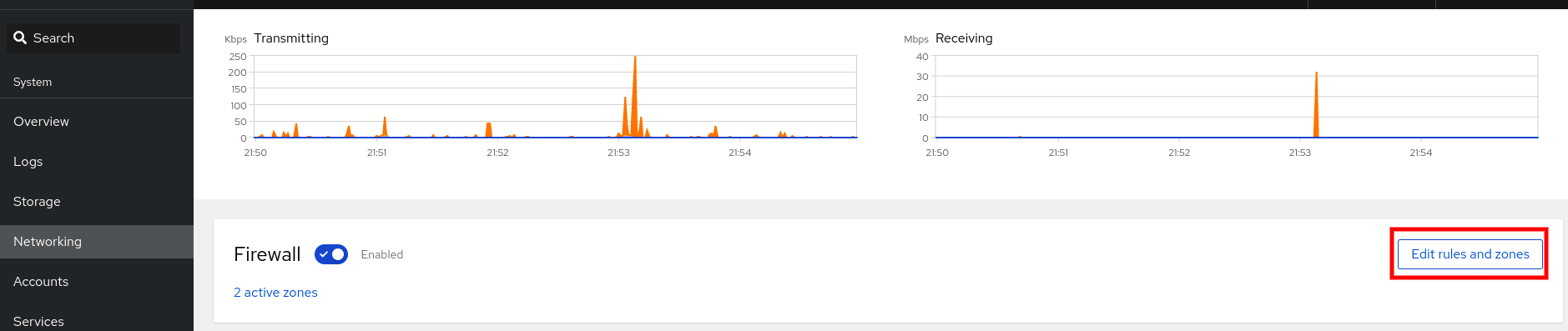

- Cliquez sur Networking.

-

Dans le tableau Firewall, cliquez sur

nactive zones ou sur le bouton Modifier les règles et les zones. -

Recherchez

pmproxydans la zone que vous avez sélectionnée.

Répétez cette procédure sur tous les systèmes que vous souhaitez surveiller.

Chapitre 5. Consultation des journaux dans la console web

Apprenez à accéder aux journaux, à les examiner et à les filtrer dans la console web RHEL.

5.1. Consultation des journaux dans la console web

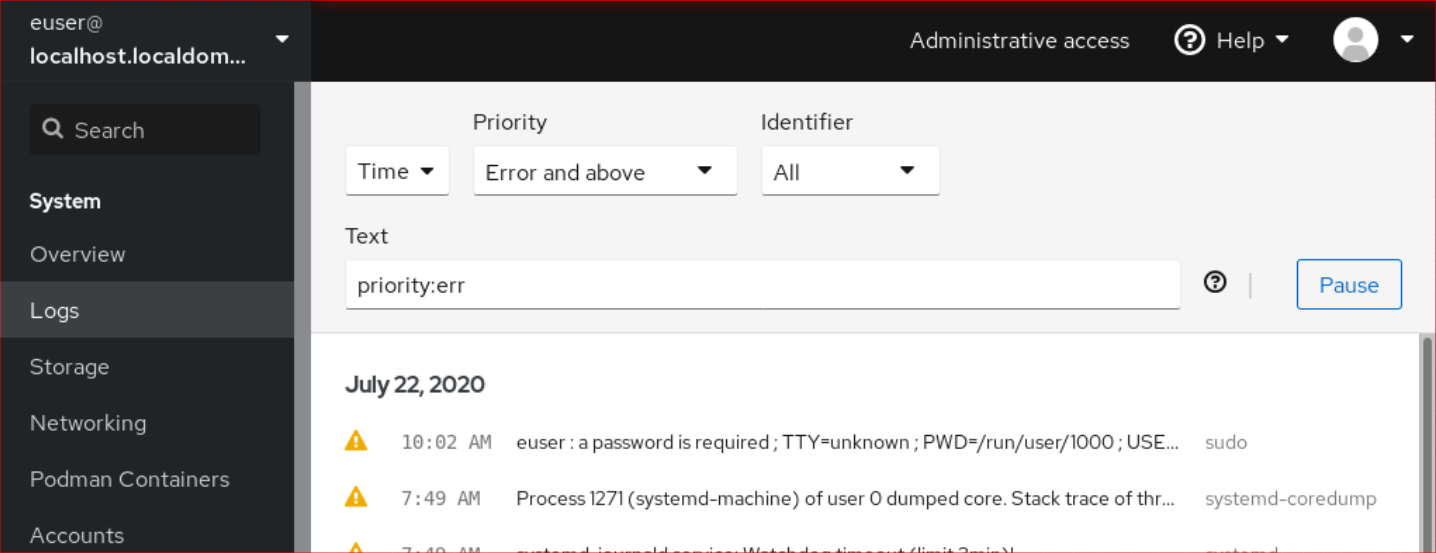

La section Logs de la console web RHEL 9 est une interface utilisateur pour l'utilitaire journalctl. Cette section décrit comment accéder aux journaux du système dans l'interface de la console web.

Conditions préalables

La console web RHEL 9 a été installée.

Pour plus de détails, voir Installation de la console web.

Procédure

Connectez-vous à la console web RHEL.

Pour plus de détails, voir Connexion à la console web.

Cliquez sur Logs.

- Ouvrez les détails de l'enregistrement en cliquant sur l'enregistrement sélectionné dans la liste.

Vous pouvez utiliser le bouton Pause pour interrompre l'affichage de nouvelles entrées de journal. Lorsque vous reprenez les nouvelles entrées de journal, la console web charge toutes les entrées de journal qui ont été signalées après l'utilisation du bouton Pause.

Vous pouvez filtrer les journaux par heure, priorité ou identifiant. Pour plus d'informations, voir Filtrer les journaux dans la console web

5.2. Filtrer les journaux dans la console web

Cette section montre comment filtrer les entrées de journal dans la console web.

Conditions préalables

L'interface de la console web doit être installée et accessible.

Pour plus de détails, voir Installation de la console web.

Procédure

Connectez-vous à la console web RHEL 9.

Pour plus de détails, voir Connexion à la console web.

- Cliquez sur Logs.

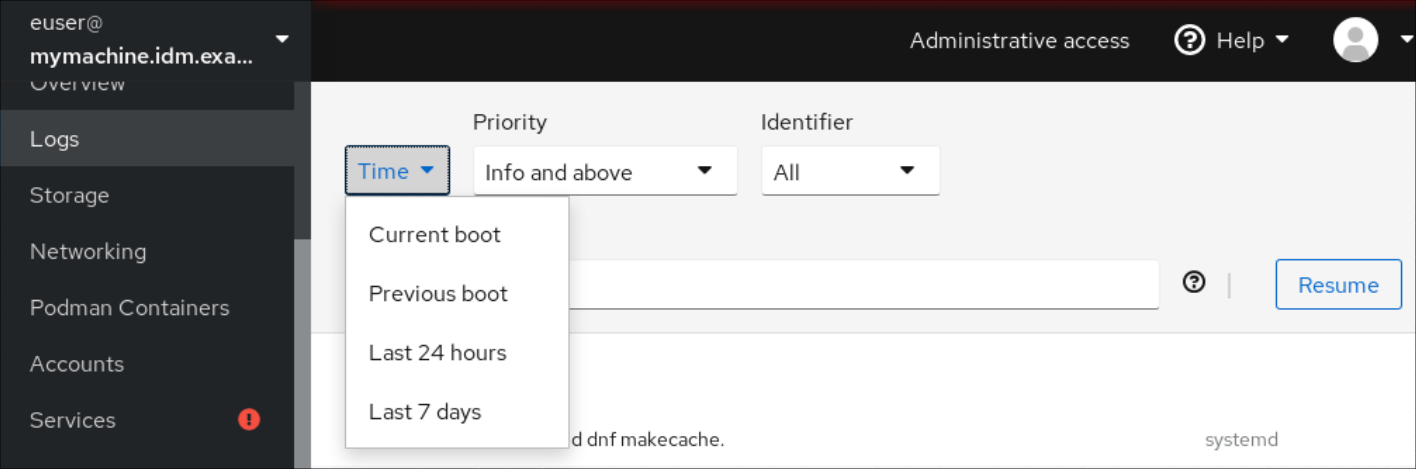

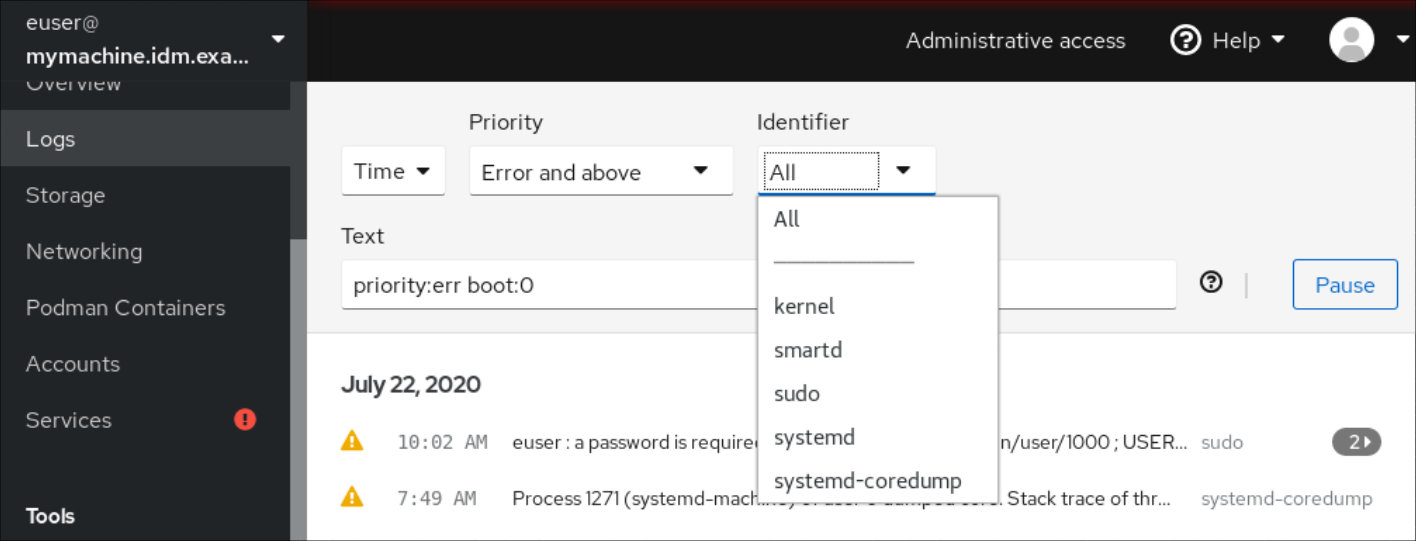

Par défaut, la console web affiche les dernières entrées du journal. Pour filtrer selon un intervalle de temps spécifique, cliquez sur le menu déroulant Time et choisissez l'option qui vous convient.

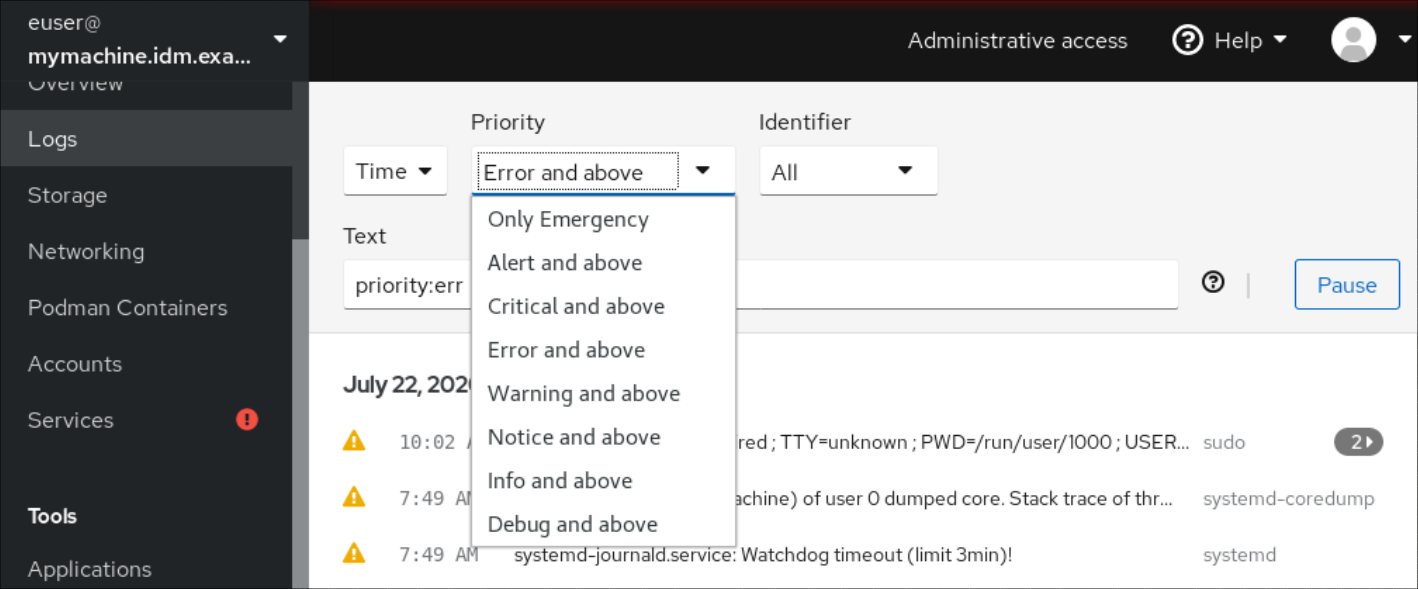

Error and above la liste des journaux de gravité est affichée par défaut. Pour filtrer selon une priorité différente, cliquez sur le menu déroulant Error and above et choisissez une priorité préférée.

Par défaut, la console web affiche les journaux de tous les identifiants. Pour filtrer les journaux d'un identifiant particulier, cliquez sur le menu déroulant All et sélectionnez un identifiant.

- Pour ouvrir une entrée de journal, cliquez sur un journal sélectionné.

5.3. Options de recherche textuelle pour filtrer les journaux dans la console web

La fonctionnalité de recherche de texte offre une grande variété d'options pour filtrer les enregistrements. Si vous décidez de filtrer les journaux en utilisant la recherche de texte, vous pouvez utiliser les options prédéfinies qui sont définies dans les trois menus déroulants, ou vous pouvez taper toute la recherche vous-même.

Menus déroulants

Trois menus déroulants vous permettent de spécifier les principaux paramètres de votre recherche :

- Time: Ce menu déroulant contient des recherches prédéfinies pour différentes périodes de votre recherche.

-

Priority: Ce menu déroulant propose des options pour différents niveaux de priorité. Il correspond à l'option

journalctl --priority. La valeur de priorité par défaut est Error and above. Elle est définie chaque fois que vous ne spécifiez pas d'autre priorité. -

Identifier: Dans ce menu déroulant, vous pouvez sélectionner un identifiant que vous souhaitez filtrer. Correspond à l'option

journalctl --identifier.

Quantificateurs

Il existe six quantificateurs que vous pouvez utiliser pour spécifier votre recherche. Ils sont décrits dans le tableau Options de filtrage des journaux.

Champs du journal

Si vous souhaitez rechercher un champ d'enregistrement spécifique, il est possible de spécifier le champ ainsi que son contenu.

Recherche de texte libre dans les messages du journal

Vous pouvez filtrer n'importe quelle chaîne de texte de votre choix dans les messages du journal. La chaîne peut également se présenter sous la forme d'une expression régulière.

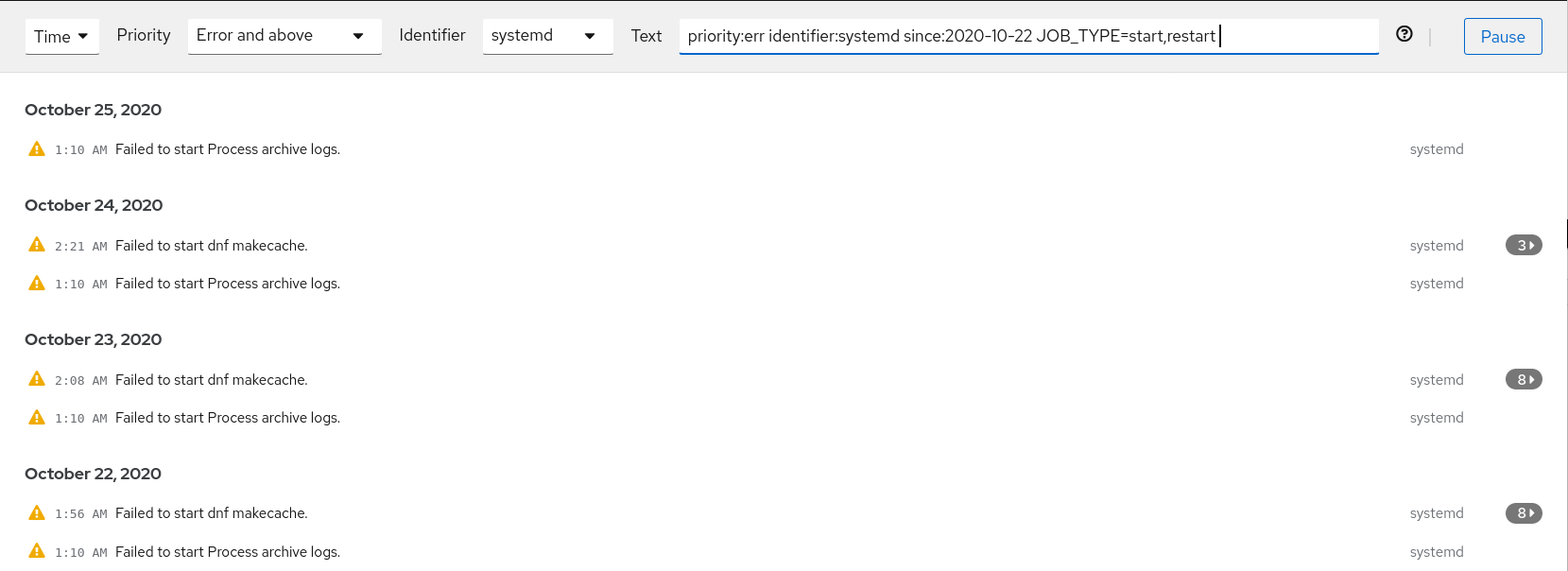

Filtrage avancé des journaux I

Filtrer tous les messages de journal identifiés par 'systemd' qui se sont produits depuis le 22 octobre 2020 à minuit et dont le champ 'JOB_TYPE' est soit 'start', soit 'restart'.

-

Tapez

identifier:systemd since:2020-10-22 JOB_TYPE=start,restartdans le champ de recherche. Vérifier les résultats.

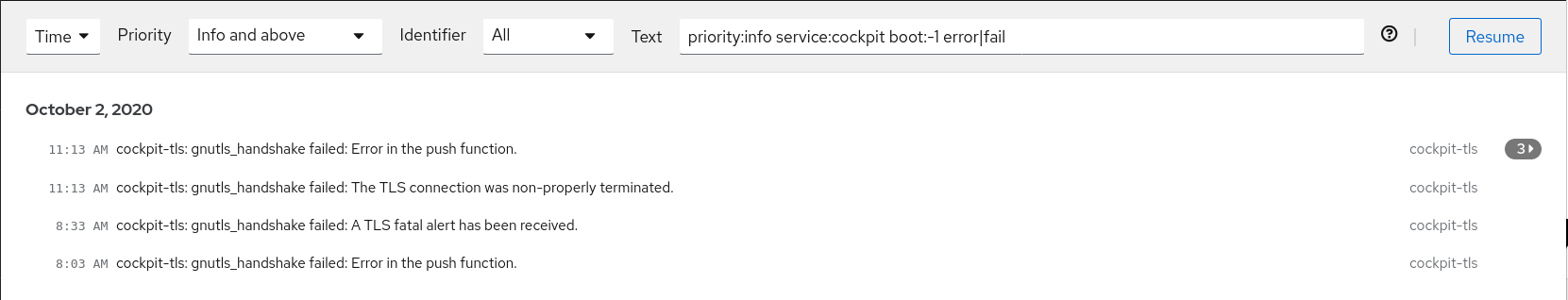

Filtrage avancé des journaux II

Filtrer tous les messages provenant de l'unité systemd 'cockpit.service' qui se sont produits lors de l'avant-dernier démarrage et dont le corps du message contient soit "error", soit "fail".

-

Tapez

service:cockpit boot:-1 error|faildans le champ de recherche. Vérifier les résultats.

5.4. Utilisation d'une zone de recherche textuelle pour filtrer les journaux dans la console web

La zone de recherche textuelle vous permet de filtrer les enregistrements en fonction de différents paramètres. La recherche combine l'utilisation des menus déroulants de filtrage, des quantificateurs, des champs d'enregistrement et de la recherche de chaîne de caractères libre.

Conditions préalables

L'interface de la console web doit être installée et accessible.

Pour plus de détails, voir Installation de la console web.

Procédure

Connectez-vous à la console web RHEL.

Pour plus de détails, voir Connexion à la console web.

- Cliquez sur Logs.

Utilisez les menus déroulants pour spécifier les trois principaux quantificateurs - intervalle de temps, priorité et identificateur(s) - que vous souhaitez filtrer.

Le quantificateur Priority doit toujours avoir une valeur. Si vous ne le spécifiez pas, il filtre automatiquement la priorité Error and above. Notez que les options que vous avez définies se reflètent dans la zone de recherche textuelle.

Spécifiez le champ du journal que vous souhaitez filtrer.

Il est possible d'ajouter plusieurs champs d'enregistrement.

- Vous pouvez utiliser une chaîne de caractères libre pour rechercher n'importe quoi d'autre. Le champ de recherche accepte également les expressions régulières.

5.5. Options de filtrage des journaux

Il existe plusieurs options journalctl, que vous pouvez utiliser pour filtrer les journaux dans la console web, et qui peuvent être utiles. Certaines d'entre elles sont déjà couvertes par les menus déroulants de l'interface de la console web.

Tableau 5.1. Tableau

| Nom de l'option | Utilisation | Notes |

|---|---|---|

|

| Filtre la sortie en fonction de la priorité des messages. Prend un seul niveau d'enregistrement numérique ou textuel. Les niveaux de journalisation sont les niveaux de journalisation syslog habituels. Si un seul niveau de journalisation est spécifié, tous les messages de ce niveau ou d'un niveau inférieur (donc plus important) sont affichés. | Couvert dans le menu déroulant Priority. |

|

| Affiche les messages pour l'identifiant syslog spécifié SYSLOG_IDENTIFIER. Peut être spécifié plusieurs fois. | Couvert dans le menu déroulant Identifier. |

|

| Affiche uniquement les entrées les plus récentes du journal et imprime en continu les nouvelles entrées au fur et à mesure qu'elles sont ajoutées au journal. | Non couvert par une liste déroulante. |

|

|

Affiche les messages pour l'unité |

N'est pas couvert par une liste déroulante. Correspond au paramètre |

|

| Afficher les messages d'un démarrage spécifique. Un nombre entier positif cherchera les bottes à partir du début du journal, et un nombre entier égal ou inférieur à zéro cherchera les bottes à partir de la fin du journal. Par conséquent, 1 signifie la première botte trouvée dans le journal par ordre chronologique, 2 la deuxième et ainsi de suite ; tandis que -0 est la dernière botte, -1 l'avant-dernière botte, et ainsi de suite. | Couvert uniquement par Current boot ou Previous boot dans le menu déroulant Time. Les autres options doivent être écrites manuellement. |

|

| Commencer à afficher les entrées à la date spécifiée ou plus récentes, ou à la date spécifiée ou plus anciennes, respectivement. Les dates spécifiées doivent être au format "2012-10-30 18:17:16". Si la partie relative à l'heure est omise, le format "00:00:00" est pris en compte. Si seule la composante "secondes" est omise, le format "2012-10-30 18:17:16" est pris en compte. Si la partie date est omise, le jour en cours est pris en compte. Les chaînes de caractères "hier", "aujourd'hui" et "demain" peuvent également être comprises, car elles font référence à 00:00:00 du jour précédant le jour en cours, du jour en cours ou du jour suivant le jour en cours, respectivement. \L'expression "maintenant" fait référence à l'heure actuelle. Enfin, des heures relatives peuvent être spécifiées, préfixées par "-" ou "-", se référant respectivement à des heures antérieures ou postérieures à l'heure actuelle. | Non couvert par une liste déroulante. |

Chapitre 6. Gestion des comptes d'utilisateurs dans la console web

La console web RHEL offre une interface permettant d'ajouter, de modifier et de supprimer des comptes d'utilisateurs système.

Après avoir lu cette section, vous saurez

- D'où proviennent les comptes existants.

- Comment ajouter de nouveaux comptes.

- Comment définir l'expiration du mot de passe.

- Comment et quand mettre fin aux sessions des utilisateurs.

Conditions préalables

- Être connecté à la console web RHEL avec un compte auquel des autorisations d'administrateur ont été attribuées. Pour plus d'informations, voir Connexion à la console web

6.1. Comptes d'utilisateurs du système gérés dans la console web

Avec les comptes d'utilisateurs affichés dans la console web RHEL, vous pouvez :

- Authentifier les utilisateurs lors de l'accès au système.

- Définir les droits d'accès au système.

La console web RHEL affiche tous les comptes d'utilisateurs situés dans le système. Par conséquent, vous pouvez voir au moins un compte d'utilisateur juste après la première connexion à la console web.

Après vous être connecté à la console web RHEL, vous pouvez effectuer les opérations suivantes :

- Créer de nouveaux comptes utilisateurs.

- Modifier leurs paramètres.

- Verrouiller les comptes.

- Mettre fin aux sessions des utilisateurs.

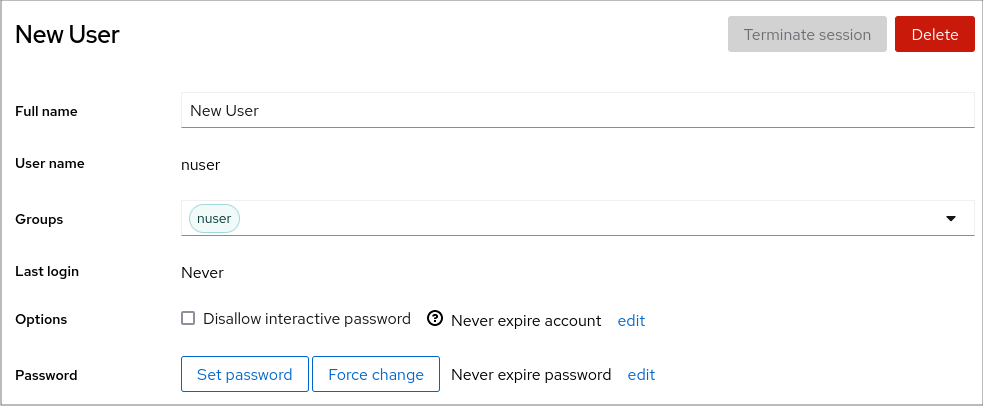

6.2. Ajouter de nouveaux comptes à l'aide de la console web

Les étapes suivantes permettent d'ajouter des comptes d'utilisateurs au système et de définir des droits d'administration pour les comptes via la console web RHEL.

Conditions préalables

- La console web RHEL doit être installée et accessible. Pour plus de détails, voir Installation de la console web.

Procédure

- Connectez-vous à la console web RHEL.

- Cliquez sur Comptes.

- Cliquez sur Créer un nouveau compte.

Dans le champ Full Name, saisissez le nom complet de l'utilisateur.

La console web RHEL suggère automatiquement un nom d'utilisateur à partir du nom complet et le remplit dans le champ User Name. Si vous ne souhaitez pas utiliser la convention de dénomination originale qui consiste à utiliser la première lettre du prénom et le nom de famille complet, mettez à jour la suggestion.

Dans les champs Password/Confirm, saisissez le mot de passe et retapez-le pour vérifier qu'il est correct.

La barre de couleur située sous les champs indique le niveau de sécurité du mot de passe saisi, ce qui ne permet pas de créer un utilisateur avec un mot de passe faible.

- Cliquez sur Créer pour enregistrer les paramètres et fermer la boîte de dialogue.

- Sélectionnez le compte nouvellement créé.

Dans le menu déroulant Groups, sélectionnez les groupes que vous souhaitez ajouter au nouveau compte.

Vous pouvez maintenant voir le nouveau compte dans les paramètres de Accounts et vous pouvez utiliser ses informations d'identification pour vous connecter au système.

6.3. Renforcer l'expiration des mots de passe dans la console web

Par défaut, les mots de passe des comptes d'utilisateurs n'expirent jamais. Vous pouvez configurer les mots de passe du système de manière à ce qu'ils expirent après un nombre défini de jours. Lorsque le mot de passe expire, la prochaine tentative de connexion demandera un changement de mot de passe.

Procédure

- Connectez-vous à la console web RHEL 9.

- Cliquez sur Comptes.

- Sélectionnez le compte utilisateur pour lequel vous souhaitez appliquer l'expiration du mot de passe.

Cliquez sur edit sur la ligne Password.

- Dans la boîte de dialogue Password expiration, sélectionnez Require password change every … days et entrez un nombre entier positif représentant le nombre de jours après lesquels le mot de passe expire.

Cliquez sur Modifier.

La console web affiche immédiatement la date de la future demande de changement de mot de passe sur la ligne Password.

6.4. Terminer les sessions d'utilisateurs dans la console web

Un utilisateur crée des sessions utilisateur lorsqu'il se connecte au système. Mettre fin aux sessions utilisateur signifie déconnecter l'utilisateur du système. Cela peut s'avérer utile si vous devez effectuer des tâches administratives liées à des changements de configuration, par exemple des mises à niveau du système.

Dans chaque compte d'utilisateur de la console RHEL 9web, vous pouvez mettre fin à toutes les sessions du compte, à l'exception de la session de la console web que vous utilisez actuellement. Cela vous évite de perdre l'accès à votre système.

Procédure

- Connectez-vous à la console web RHEL 9.

- Cliquez sur Comptes.

- Cliquez sur le compte utilisateur pour lequel vous souhaitez mettre fin à la session.

Cliquez sur Terminer la session.

Si le bouton Terminer la session est inactif, cela signifie que l'utilisateur n'est pas connecté au système.

La console web RHEL met fin aux sessions.

Chapitre 7. Gestion des services dans la console web

Apprenez à gérer les services système dans l'interface de la console web RHEL. Vous pouvez activer ou désactiver des services, les redémarrer ou les recharger, ou gérer leur démarrage automatique.

7.1. Activation ou désactivation des services système dans la console web

Cette procédure permet d'activer ou de désactiver les services du système à l'aide de l'interface de la console web.

Conditions préalables

La console web RHEL 9 a été installée.

Pour plus de détails, voir Installation de la console web.

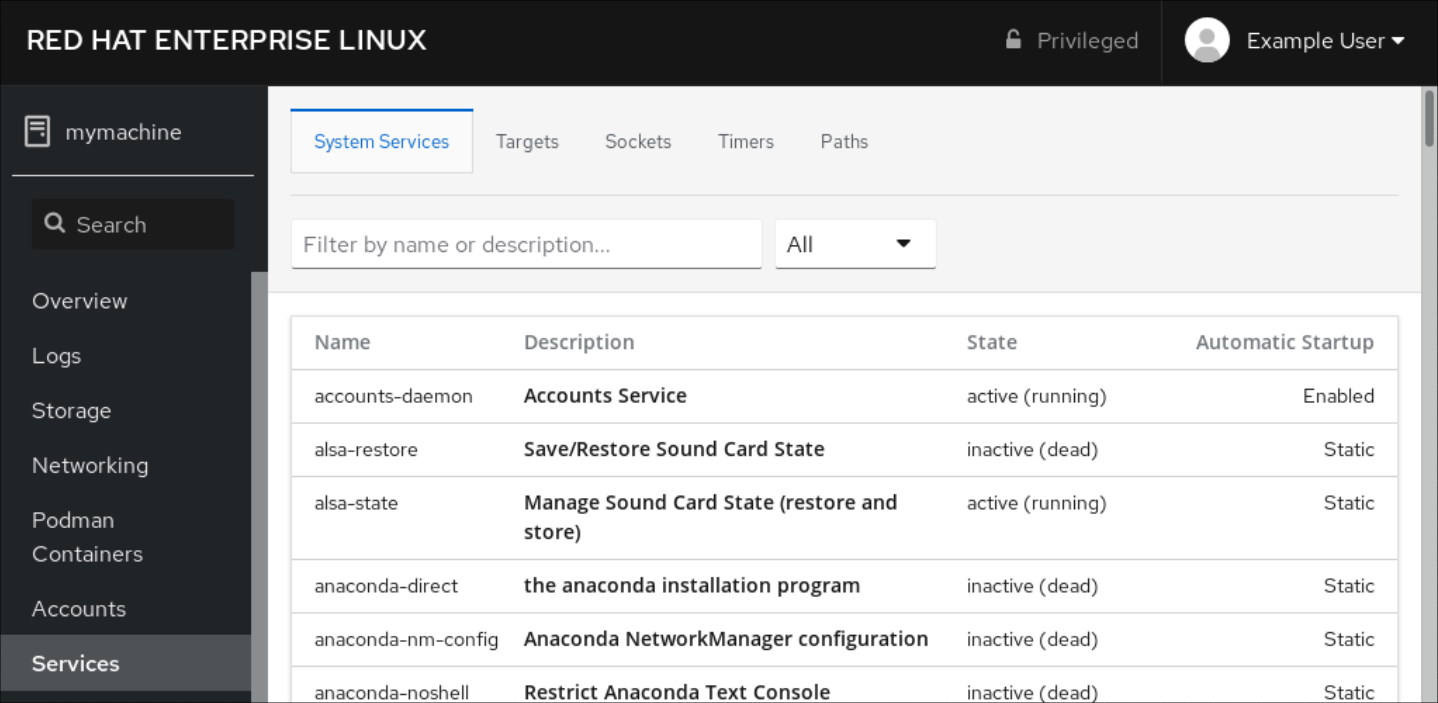

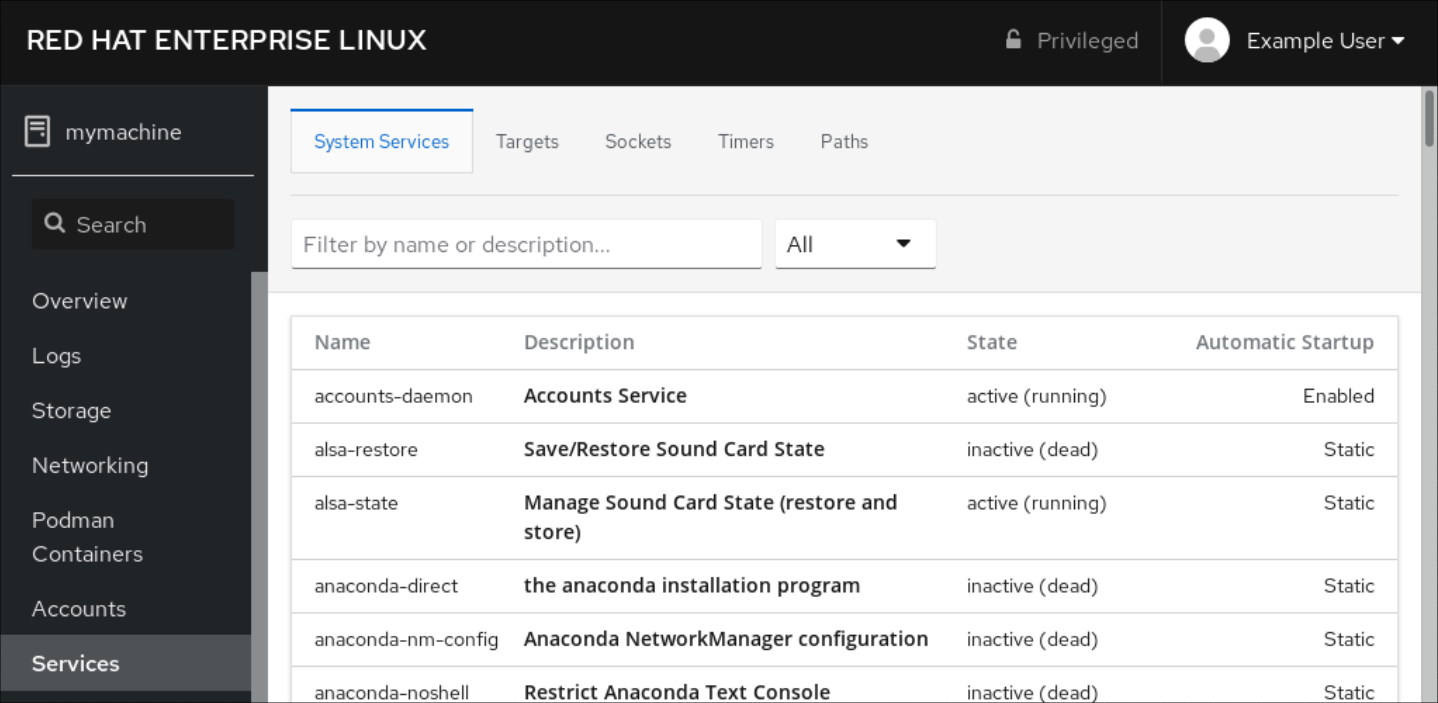

Vous pouvez filtrer les services par nom ou par description, ainsi que par Activé, Désactivé ou Démarrage automatique statique. L'interface affiche l'état actuel du service et ses journaux récents.

Connectez-vous à la console web RHEL avec des privilèges d'administrateur.

Pour plus de détails, voir Connexion à la console web.

- Cliquez sur Services dans le menu de la console web à gauche.

L'onglet par défaut pour Services est System Services. Si vous souhaitez gérer des cibles, des sockets, des temporisateurs ou des chemins, passez à l'onglet correspondant dans le menu supérieur.

- Pour ouvrir les paramètres d'un service, cliquez sur un service sélectionné dans la liste. Vous pouvez savoir quels services sont actifs ou inactifs en consultant la colonne State.

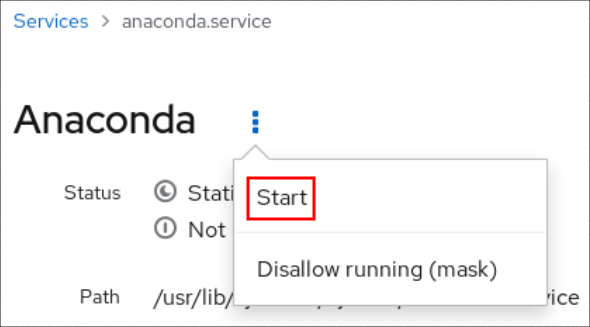

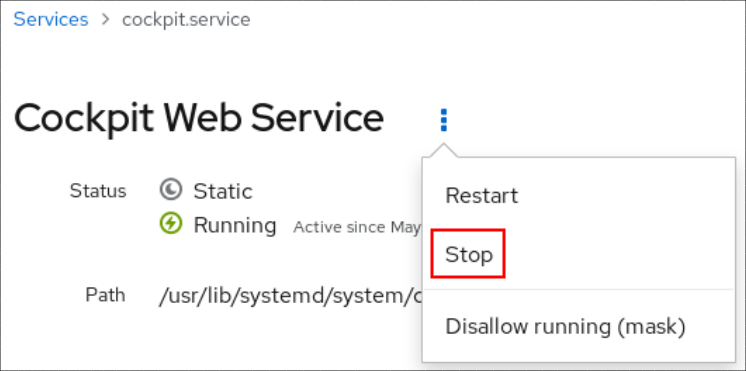

Activer ou désactiver un service :

Pour activer un service inactif, cliquez sur le bouton Démarrer.

Pour désactiver un service actif, cliquez sur le bouton Arrêter.

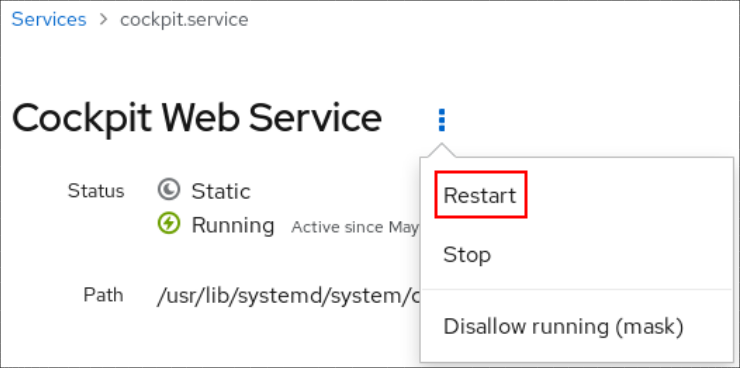

7.2. Redémarrage des services système dans la console web

Cette procédure permet de redémarrer les services du système à l'aide de l'interface de la console web.

Conditions préalables

La console web RHEL 9 a été installée.

Pour plus de détails, voir Installation de la console web.

Vous pouvez filtrer les services par nom ou par description, ainsi que par Activé, Désactivé ou Démarrage automatique statique. L'interface affiche l'état actuel du service et ses journaux récents.

Connectez-vous à la console web RHEL avec des privilèges d'administrateur.

Pour plus de détails, voir Connexion à la console web.

- Cliquez sur Services dans le menu de la console web à gauche.

L'onglet par défaut pour Services est System Services. Si vous souhaitez gérer des cibles, des sockets, des temporisateurs ou des chemins, passez à l'onglet correspondant dans le menu supérieur.

- Pour ouvrir les paramètres d'un service, cliquez sur un service sélectionné dans la liste.

Pour redémarrer un service, cliquez sur le bouton Redémarrer.

Chapitre 8. Configuration des liaisons réseau à l'aide de la console web

Découvrez le fonctionnement de la liaison réseau et configurez les liaisons réseau dans la console web RHEL 9.

La console web RHEL 9 est construite sur le service NetworkManager.

Pour plus d'informations, voir la section Premiers pas avec NetworkManager pour la gestion des réseaux.

Conditions préalables

- La console web RHEL 9 est installée et activée. Pour plus de détails, voir Installation de la console web.

8.1. Comprendre la liaison réseau

La liaison réseau est une méthode permettant de combiner ou d'agréger des interfaces réseau afin de fournir une interface logique avec un débit plus élevé ou une redondance.

Les modes active-backup, balance-tlb et balance-alb ne nécessitent aucune configuration spécifique du commutateur réseau. Cependant, d'autres modes de liaison nécessitent de configurer le commutateur pour agréger les liens. Par exemple, les commutateurs Cisco nécessitent EtherChannel pour les modes 0, 2 et 3, mais pour le mode 4, le protocole LACP (Link Aggregation Control Protocol) et EtherChannel sont nécessaires. Pour plus de détails, consultez la documentation de votre commutateur.

Certaines fonctions de liaison réseau, telles que le mécanisme de basculement, ne prennent pas en charge les connexions directes par câble sans commutateur réseau. Pour plus de détails, voir la section Le bonding est-il pris en charge avec une connexion directe utilisant des câbles croisés ? Solution KCS.

8.2. Modes d'obligations

Dans RHEL 9, il existe plusieurs options de mode. Chaque option de mode est caractérisée par un équilibrage de charge et une tolérance aux pannes spécifiques. Le comportement des interfaces liées dépend du mode. Les modes de liaison offrent une tolérance aux pannes, un équilibrage de la charge ou les deux.

Modes d'équilibrage de la charge

- Round Robin: Transmission séquentielle de paquets depuis la première interface disponible jusqu'à la dernière.

Modes de tolérance aux pannes

- Active Backup: Ce n'est que lorsque l'interface primaire tombe en panne que l'une des interfaces de secours la remplace. Seule l'adresse MAC utilisée par l'interface active est visible.

Broadcast: Toutes les transmissions sont envoyées sur toutes les interfaces.

NoteLa diffusion augmente considérablement le trafic réseau sur toutes les interfaces liées.

Modes de tolérance aux pannes et d'équilibrage de la charge

- XOR: Les adresses MAC de destination sont réparties de manière égale entre les interfaces avec un hachage modulo. Chaque interface dessert alors le même groupe d'adresses MAC.

802.3ad: Définit une politique d'agrégation de liens dynamique IEEE 802.3ad. Crée des groupes d'agrégation qui partagent les mêmes paramètres de vitesse et de duplex. Transmet et reçoit sur toutes les interfaces de l'agrégateur actif.

NoteCe mode nécessite un commutateur conforme à la norme 802.3ad.

- Adaptive transmit load balancing: Le trafic sortant est distribué en fonction de la charge actuelle sur chaque interface. Le trafic entrant est reçu par l'interface actuelle. Si l'interface de réception tombe en panne, une autre interface prend en charge l'adresse MAC de l'interface en panne.

Adaptive load balancing: Comprend l'équilibrage de la charge de transmission et de réception pour le trafic IPv4.

L'équilibrage de la charge de réception est réalisé par la négociation du protocole de résolution d'adresses (ARP), il est donc nécessaire de régler Link Monitoring sur ARP dans la configuration de la liaison.

8.3. Configuration d'une liaison réseau à l'aide de la console web RHEL

Utilisez la console web RHEL pour configurer une liaison réseau si vous préférez gérer les paramètres réseau à l'aide d'une interface basée sur un navigateur web.

Conditions préalables

- Vous êtes connecté à la console web RHEL.

- Deux ou plusieurs périphériques réseau physiques ou virtuels sont installés sur le serveur.

- Pour utiliser des périphériques Ethernet comme membres du lien, les périphériques Ethernet physiques ou virtuels doivent être installés sur le serveur.

Pour utiliser des périphériques d'équipe, de pont ou de VLAN en tant que membres du lien, créez-les à l'avance comme décrit dans la section :

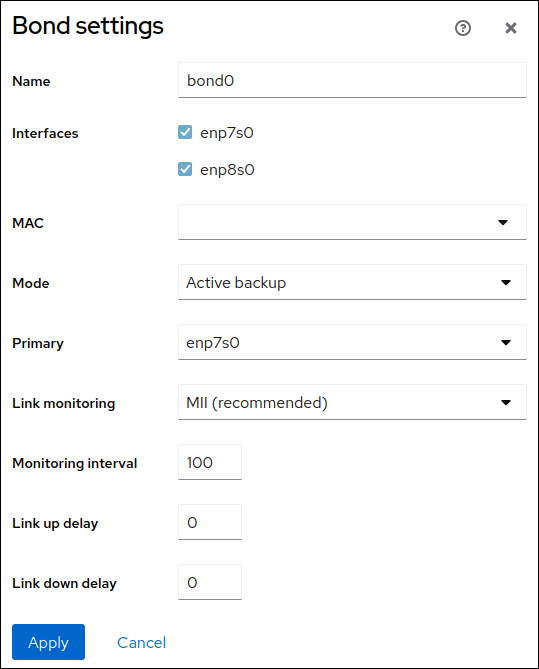

Procédure

-

Sélectionnez l'onglet

Networkingdans le menu de navigation situé à gauche de l'écran. -

Cliquez sur Add bond dans la section

Interfaces. - Saisissez le nom du dispositif de liaison que vous souhaitez créer.

- Sélectionnez les interfaces qui doivent être membres de la liaison.

Sélectionnez le mode de l'obligation.

Si vous sélectionnez

Active backup, la console web affiche le champ supplémentairePrimarydans lequel vous pouvez sélectionner l'appareil actif préféré.-

Définissez le mode de surveillance des liens. Par exemple, lorsque vous utilisez le mode

Adaptive load balancing, réglez-le surARP. En option : Ajustez les paramètres de l'intervalle de surveillance, du délai d'établissement de la liaison et du délai de rétablissement de la liaison. En général, vous ne modifiez les paramètres par défaut qu'à des fins de dépannage.

- Cliquez sur Appliquer.

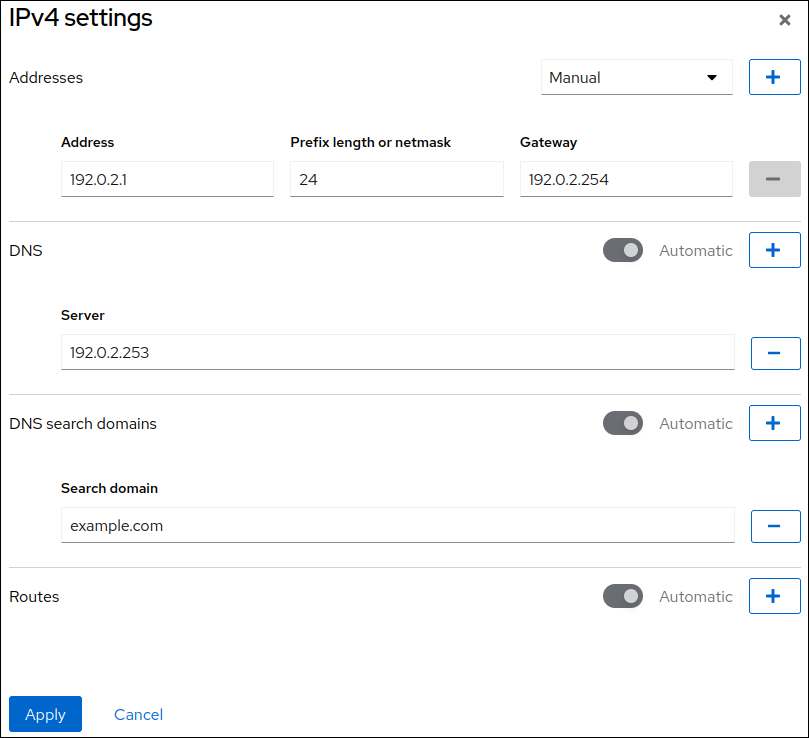

Par défaut, la liaison utilise une adresse IP dynamique. Si vous souhaitez définir une adresse IP statique :

-

Cliquez sur le nom de l'obligation dans la section

Interfaces. -

Cliquez sur

Editen regard du protocole que vous souhaitez configurer. -

Sélectionnez

Manualà côté deAddresses, et entrez l'adresse IP, le préfixe et la passerelle par défaut. -

Dans la section

DNS, cliquez sur le bouton et entrez l'adresse IP du serveur DNS. Répétez cette étape pour définir plusieurs serveurs DNS. -

Dans la section

DNS search domains, cliquez sur le bouton et entrez le domaine de recherche. Si l'interface nécessite des routes statiques, configurez-les dans la section

Routes.

- Cliquez sur Appliquer

-

Cliquez sur le nom de l'obligation dans la section

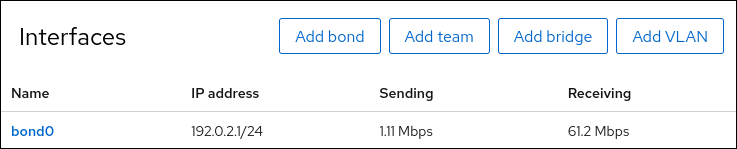

Vérification

Sélectionnez l'onglet

Networkingdans la navigation sur le côté gauche de l'écran, et vérifiez s'il y a du trafic entrant et sortant sur l'interface :

Retirez temporairement le câble réseau de l'hôte.

Notez qu'il n'existe aucune méthode permettant de tester correctement les événements de défaillance de liaison à l'aide d'utilitaires logiciels. Les outils qui désactivent les connexions, comme la console web, ne montrent que la capacité du pilote de liaison à gérer les changements de configuration des membres et non les événements réels de défaillance de la liaison.

Affiche l'état de la liaison :

# cat /proc/net/bonding/bond0

8.4. Ajout d'interfaces à la liaison à l'aide de la console web

Les liens réseau peuvent inclure plusieurs interfaces et vous pouvez ajouter ou supprimer l'une d'entre elles à tout moment.

Apprenez à ajouter une interface réseau à une liaison existante.

Conditions préalables

- Avoir un lien avec plusieurs interfaces configurées comme décrit dans Configuration d'un lien réseau à l'aide de la console web

Procédure

Connectez-vous à la console web.

Pour plus de détails, voir Connexion à la console web.

- Ouvrir Networking.

- Dans le tableau Interfaces, cliquez sur la liaison que vous souhaitez configurer.

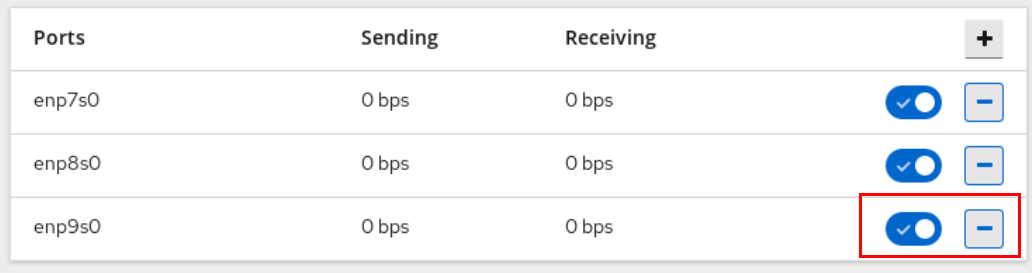

- Dans l'écran des paramètres de liaison, faites défiler vers le bas jusqu'au tableau des membres (interfaces).

- Cliquez sur l'icône déroulante Ajouter un membre.

- Sélectionnez l'interface dans le menu déroulant et cliquez dessus.

Verification steps

- Vérifiez que l'interface sélectionnée apparaît dans le tableau Interface members de l'écran bond settings.

8.5. Suppression ou désactivation d'une interface de la liaison à l'aide de la console web

Les liaisons réseau peuvent inclure plusieurs interfaces. Si vous devez modifier un appareil, vous pouvez supprimer ou désactiver certaines interfaces de la liaison, ce qui fonctionnera avec le reste des interfaces actives.

Pour cesser d'utiliser une interface incluse dans une obligation, vous pouvez.. :

- Retirer l'interface de la liaison.

- Désactiver temporairement l'interface. L'interface fait toujours partie de la liaison, mais celle-ci ne l'utilisera pas tant que vous ne l'aurez pas réactivée.

Conditions préalables

- Avoir un lien avec plusieurs interfaces configurées comme décrit dans Configuration d'un lien réseau à l'aide de la console web

Procédure

- Connectez-vous à la console web RHEL. Pour plus d'informations, voir Connexion à la console web.

- Ouvrir Networking.

- Cliquez sur la liaison que vous souhaitez configurer.

- Dans l'écran des paramètres de liaison, faites défiler vers le bas jusqu'au tableau des ports (interfaces).

Sélectionnez l'interface et supprimez-la ou désactivez-la :

- Pour supprimer l'interface, cliquez sur le bouton -.

- Pour désactiver ou activer l'interface, basculez l'interrupteur situé à côté de l'interface sélectionnée.

En fonction de votre choix, la console web supprime ou désactive l'interface du lien et vous pouvez la voir à nouveau dans la section Networking en tant qu'interface autonome.

8.6. Suppression ou désactivation d'une liaison à l'aide de la console web

Supprimez ou désactivez une liaison réseau à l'aide de la console web. Si vous désactivez la liaison, les interfaces restent dans la liaison, mais celle-ci n'est pas utilisée pour le trafic réseau.

Conditions préalables

- Il y a un lien existant dans la console web.

Procédure

Connectez-vous à la console web.

Pour plus de détails, voir Connexion à la console web.

- Ouvrir Networking.

- Cliquez sur l'obligation que vous souhaitez supprimer.

Dans l'écran des paramètres du lien, vous pouvez désactiver ou activer le lien en basculant un commutateur ou cliquer sur le bouton Supprimer pour supprimer le lien de façon permanente.

Verification steps

- Retournez sur Networking et vérifiez que toutes les interfaces de la liaison sont maintenant des interfaces autonomes.

Chapitre 9. Configuration des équipes réseau à l'aide de la console web

Apprenez comment fonctionne le network bonding, quelles sont les différences entre les équipes de réseau et les liens de réseau, et quelles sont les possibilités de configuration dans la console web.

En outre, vous trouverez des lignes directrices pour :

- Ajout d'une nouvelle équipe de réseau

- Ajout de nouvelles interfaces à une équipe de réseau existante

- Suppression des interfaces d'une équipe de réseau existante

- Suppression d'une équipe de réseau

Si vous prévoyez de mettre à niveau votre serveur vers une version ultérieure de RHEL, envisagez d'utiliser le pilote de liaison du noyau comme alternative. Pour plus de détails, voir Configuration de la liaison réseau.

Conditions préalables

La console web RHEL est installée et activée.

Pour plus de détails, voir Installation de la console web.

9.1. Comprendre le travail en équipe en réseau

L'équipe réseau est une fonction qui combine ou agrège des interfaces réseau pour fournir une interface logique avec un débit plus élevé ou une redondance.

Le teaming réseau utilise un pilote de noyau pour mettre en œuvre le traitement rapide des flux de paquets, ainsi que des bibliothèques et des services de l'espace utilisateur pour d'autres tâches. Ainsi, le teaming de réseau est une solution facilement extensible et évolutive pour les besoins d'équilibrage de charge et de redondance.

Certaines fonctions de teaming réseau, telles que le mécanisme de basculement, ne prennent pas en charge les connexions directes par câble sans commutateur réseau. Pour plus de détails, voir Le bonding est-il pris en charge avec une connexion directe utilisant des câbles croisés ?

9.2. Comparaison des fonctions de teaming et de bonding du réseau

Découvrez les fonctionnalités prises en charge par les équipes de réseau et les liens de réseau :

| Fonctionnalité | Lien avec le réseau | L'équipe du réseau |

|---|---|---|

| Politique d'émission de radiodiffusion | Oui | Oui |

| Politique d'émission à la ronde | Oui | Oui |

| Politique Tx de sauvegarde active | Oui | Oui |

| Support LACP (802.3ad) | Oui (actif uniquement) | Oui |

| Politique de transmission basée sur le hachage | Oui | Oui |

| L'utilisateur peut définir la fonction de hachage | Non | Oui |

| Prise en charge de l'équilibrage de la charge Tx (TLB) | Oui | Oui |

| Sélection du port de hachage LACP | Oui | Oui |

| Équilibrage de la charge pour la prise en charge du protocole LACP | Non | Oui |

| Ethtool link monitoring | Oui | Oui |

| Surveillance de la liaison ARP | Oui | Oui |

| Surveillance des liens NS/NA (IPv6) | Non | Oui |

| Délais de montée/descente des ports | Oui | Oui |

| Priorités portuaires et intérêt (amélioration de l'option "primaire") | Non | Oui |

| Configuration séparée de la surveillance des liens par port | Non | Oui |

| Configuration de la surveillance de liaisons multiples | Limitée | Oui |

| Chemin Tx/Rx sans verrouillage | Non (rwlock) | Oui (RCU) |

| Support VLAN | Oui | Oui |

| Contrôle de l'exécution dans l'espace utilisateur | Limitée | Oui |

| Logique dans l'espace utilisateur | Non | Oui |

| Extensibilité | Dur | Facile |

| Conception modulaire | Non | Oui |

| Frais généraux de performance | Faible | Très faible |

| Interface D-Bus | Non | Oui |

| Empilement de plusieurs appareils | Oui | Oui |

| Configuration zéro à l'aide de LLDP | Non | (en cours de planification) |

| Support du NetworkManager | Oui | Oui |

9.3. Configuration d'une équipe réseau à l'aide de la console web RHEL

Utilisez la console web RHEL pour configurer une équipe réseau si vous préférez gérer les paramètres réseau à l'aide d'une interface basée sur un navigateur web.

L'association de réseaux est obsolète dans Red Hat Enterprise Linux 9. Considérez l'utilisation du pilote de liaison réseau comme une alternative. Pour plus de détails, voir Configuration de la liaison réseau.

Conditions préalables

-

Les paquets

teamdetNetworkManager-teamsont installés. - Deux ou plusieurs périphériques réseau physiques ou virtuels sont installés sur le serveur.

- Pour utiliser des périphériques Ethernet comme ports de l'équipe, les périphériques Ethernet physiques ou virtuels doivent être installés sur le serveur et connectés à un commutateur.

- Pour utiliser des périphériques bond, bridge ou VLAN comme ports de l'équipe, créez-les à l'avance comme décrit dans la section :

- Configuration d'une liaison réseau à l'aide de la console web RHEL

- Configuration d'un pont réseau à l'aide de la console web RHEL

- Configuration du marquage VLAN à l'aide de la console web RHEL

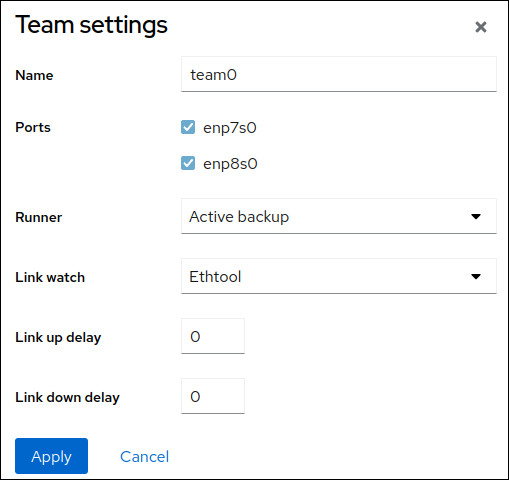

Procédure

-

Sélectionnez l'onglet

Networkingdans le menu de navigation situé à gauche de l'écran. -

Cliquez sur Ajouter une équipe dans la section

Interfaces. - Saisissez le nom de l'appareil d'équipe que vous souhaitez créer.

- Sélectionnez les interfaces qui doivent être des ports de l'équipe.

Sélectionnez le coureur de l'équipe.

Si vous sélectionnez

Load balancingou802.3ad LACP, la console web affiche le champ supplémentaireBalancer.Définir l'observateur de liens :

-

Si vous sélectionnez

Ethtool, définissez en outre un délai d'établissement de la liaison et un délai de rétablissement de la liaison. -

Si vous avez défini

ARP pingouNSNA ping, définissez également un intervalle de ping et une cible de ping.

-

Si vous sélectionnez

- Cliquez sur Appliquer.

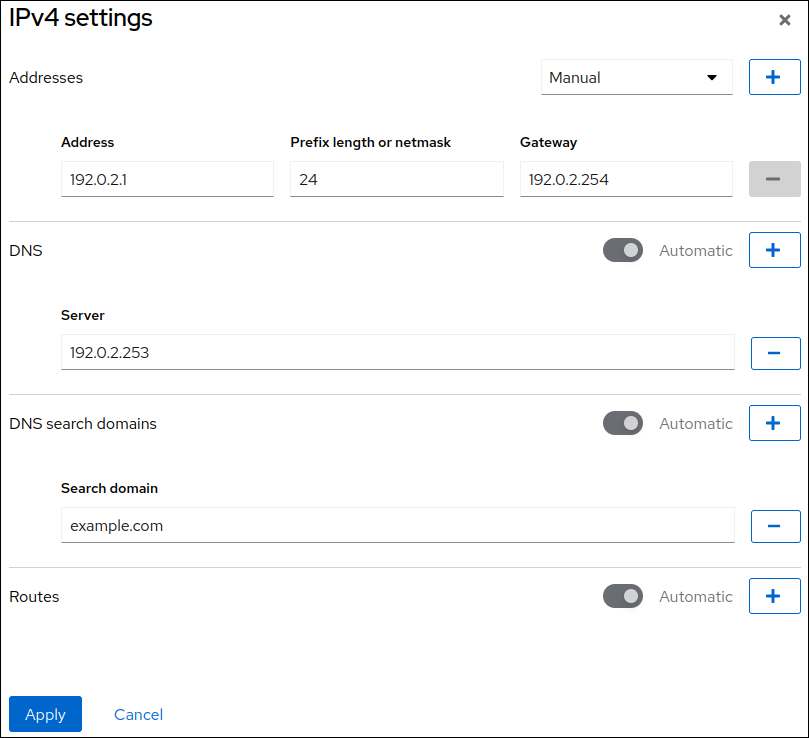

Par défaut, l'équipe utilise une adresse IP dynamique. Si vous souhaitez définir une adresse IP statique :

-

Cliquez sur le nom de l'équipe dans la section

Interfaces. -

Cliquez sur

Editen regard du protocole que vous souhaitez configurer. -

Sélectionnez

Manualà côté deAddresses, et entrez l'adresse IP, le préfixe et la passerelle par défaut. -

Dans la section

DNS, cliquez sur le bouton et entrez l'adresse IP du serveur DNS. Répétez cette étape pour définir plusieurs serveurs DNS. -

Dans la section

DNS search domains, cliquez sur le bouton et entrez le domaine de recherche. Si l'interface nécessite des routes statiques, configurez-les dans la section

Routes.

- Cliquez sur Appliquer

-

Cliquez sur le nom de l'équipe dans la section

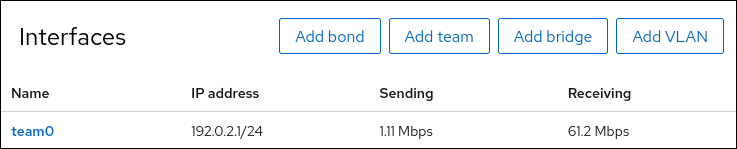

Vérification

Sélectionnez l'onglet

Networkingdans la navigation sur le côté gauche de l'écran, et vérifiez s'il y a du trafic entrant et sortant sur l'interface.

Afficher le statut de l'équipe :

# teamdctl team0 state setup: runner: activebackup ports: enp7s0 link watches: link summary: up instance[link_watch_0]: name: ethtool link: up down count: 0 enp8s0 link watches: link summary: up instance[link_watch_0]: name: ethtool link: up down count: 0 runner: active port: enp7s0Dans cet exemple, les deux ports sont activés.

Ressources supplémentaires

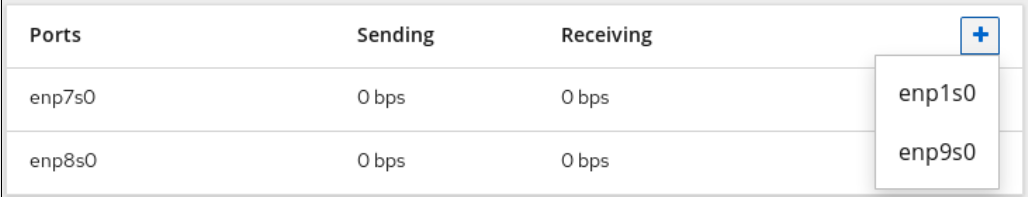

9.4. Ajout de nouvelles interfaces à l'équipe à l'aide de la console web

Les équipes réseau peuvent inclure plusieurs interfaces et il est possible d'en ajouter ou d'en supprimer à tout moment. La section suivante décrit comment ajouter une nouvelle interface réseau à une équipe existante.

Conditions préalables

- Une équipe réseau avec est configurée.

Procédure

Connectez-vous à la console web.

Pour plus de détails, voir Connexion à la console web.

- Passez à l'onglet Networking.

- Dans le tableau Interfaces, cliquez sur l'équipe que vous souhaitez configurer.

- Dans la fenêtre des paramètres de l'équipe, descendez jusqu'au tableau Ports.

- Cliquez sur le bouton .

Sélectionnez l'interface que vous souhaitez ajouter dans la liste déroulante.

La console web RHEL ajoute l'interface à l'équipe.

9.5. Suppression ou désactivation d'une interface de l'équipe à l'aide de la console web

Les équipes de réseau peuvent comprendre plusieurs interfaces. Si vous devez modifier un appareil, vous pouvez supprimer ou désactiver certaines interfaces de l'équipe réseau, qui fonctionneront avec le reste des interfaces actives.

Il existe deux options pour cesser d'utiliser une interface incluse dans une équipe :

- Supprimer l'interface de l'équipe

- Désactiver temporairement l'interface. L'interface fait toujours partie de l'équipe, mais celle-ci ne l'utilisera pas tant que vous ne l'aurez pas réactivée.

Conditions préalables

- Une équipe réseau avec plusieurs interfaces existe sur l'hôte.

Procédure

Connectez-vous à la console web RHEL.

Pour plus de détails, voir Connexion à la console web.

- Passez à l'onglet Networking.

- Cliquez sur l'équipe que vous souhaitez configurer.

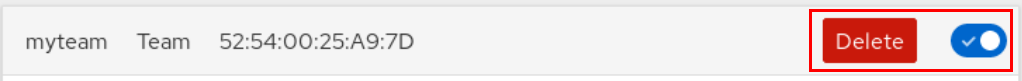

- Dans la fenêtre des paramètres de l'équipe, descendez jusqu'au tableau des ports (interfaces).

Sélectionnez une interface et supprimez-la ou désactivez-la.

- Placez le bouton ON/OFF sur Off pour désactiver l'interface.

Cliquez sur le bouton - pour supprimer l'interface.

En fonction de votre choix, la console web supprime ou désactive l'interface. Si vous supprimez l'interface, elle sera disponible sur Networking en tant qu'interface autonome.

9.6. Suppression ou désactivation d'une équipe à l'aide de la console web

Supprimez ou désactivez une équipe réseau à l'aide de la console web. Si vous désactivez uniquement l'équipe, les interfaces de l'équipe y resteront, mais l'équipe ne sera pas utilisée pour le trafic réseau.

Conditions préalables

- Une équipe réseau est configurée sur l'hôte.

Procédure

Connectez-vous à la console web.

Pour plus de détails, voir Connexion à la console web.

- Passez à l'onglet Networking.

- Cliquez sur l'équipe que vous souhaitez supprimer ou désactiver.

Supprimer ou désactiver l'équipe sélectionnée.

- Vous pouvez supprimer l'équipe en cliquant sur le bouton Supprimer.

Vous pouvez désactiver l'équipe en plaçant l'interrupteur ON/OFF en position de désactivation.

Verification steps

- Si vous avez supprimé l'équipe, allez sur Networking, et vérifiez que toutes les interfaces de votre équipe sont maintenant listées comme des interfaces autonomes.

Chapitre 10. Configuration des ponts réseau dans la console web

Les ponts de réseau sont utilisés pour connecter plusieurs interfaces à un sous-réseau avec la même plage d'adresses IP.

Conditions préalables

La console web RHEL 9 est installée et activée.

Pour plus de détails, voir Installation de la console web.

10.1. Configuration d'un pont réseau à l'aide de la console web RHEL

Utilisez la console web RHEL pour configurer un pont réseau si vous préférez gérer les paramètres réseau à l'aide d'une interface basée sur un navigateur web.

Conditions préalables

- Deux ou plusieurs périphériques réseau physiques ou virtuels sont installés sur le serveur.

- Pour utiliser des périphériques Ethernet comme ports du pont, les périphériques Ethernet physiques ou virtuels doivent être installés sur le serveur.

Pour utiliser des périphériques team, bond ou VLAN comme ports de la passerelle, vous pouvez soit créer ces périphériques lors de la création de la passerelle, soit les créer à l'avance comme décrit dans la section :

Procédure

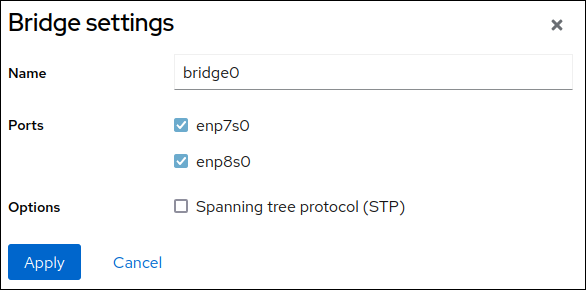

-

Sélectionnez l'onglet

Networkingdans le menu de navigation situé à gauche de l'écran. -

Cliquez sur Add bridge dans la section

Interfaces. - Saisissez le nom du dispositif de pont que vous souhaitez créer.

- Sélectionnez les interfaces qui doivent être des ports du pont.

Facultatif : Activez la fonction

Spanning tree protocol (STP)pour éviter les boucles de pont et les radiations de diffusion.

- Cliquez sur Appliquer.

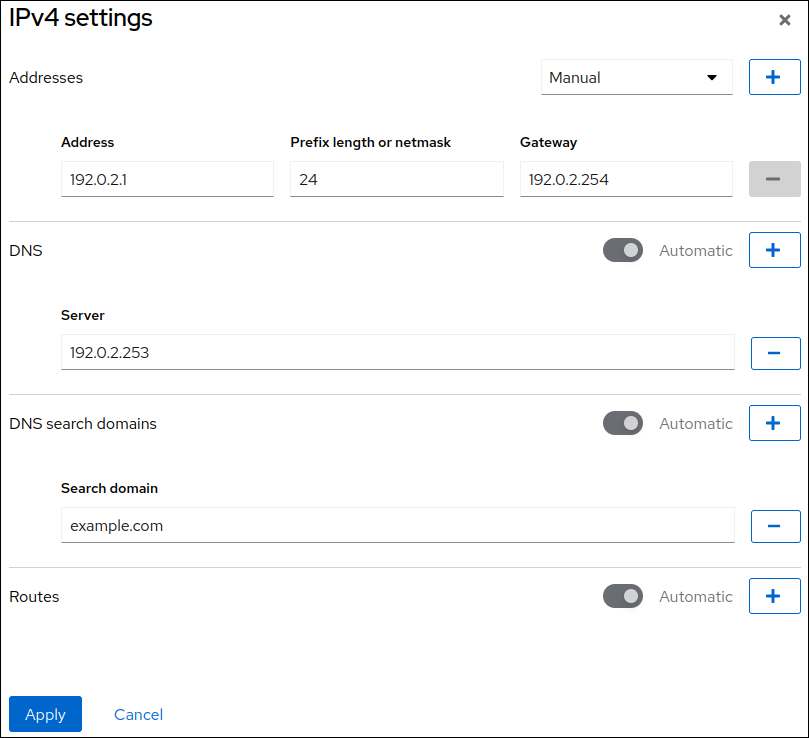

Par défaut, le pont utilise une adresse IP dynamique. Si vous souhaitez définir une adresse IP statique :

-

Cliquez sur le nom du pont dans la section

Interfaces. -

Cliquez sur

Editen regard du protocole que vous souhaitez configurer. -

Sélectionnez

Manualà côté deAddresses, et entrez l'adresse IP, le préfixe et la passerelle par défaut. -

Dans la section

DNS, cliquez sur le bouton et entrez l'adresse IP du serveur DNS. Répétez cette étape pour définir plusieurs serveurs DNS. -

Dans la section

DNS search domains, cliquez sur le bouton et entrez le domaine de recherche. Si l'interface nécessite des routes statiques, configurez-les dans la section

Routes.

- Cliquez sur Appliquer

-

Cliquez sur le nom du pont dans la section

Vérification

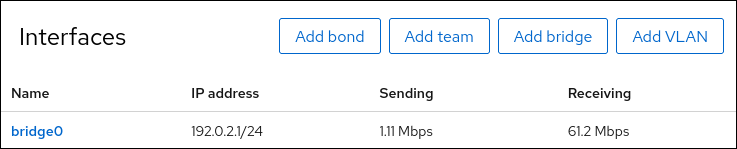

Sélectionnez l'onglet

Networkingdans la navigation sur le côté gauche de l'écran, et vérifiez s'il y a du trafic entrant et sortant sur l'interface :

10.2. Suppression d'interfaces du pont à l'aide de la console web

Les ponts de réseau peuvent comprendre plusieurs interfaces. Vous pouvez les retirer du pont. Chaque interface supprimée sera automatiquement transformée en interface autonome.

Apprenez à supprimer une interface réseau d'un pont logiciel créé dans le système RHEL 9.

Conditions préalables

- Avoir un pont avec plusieurs interfaces dans votre système.

Procédure

- Connectez-vous à la console web RHEL. Pour plus d'informations, voir Connexion à la console web.

- Ouvrir Networking.

- Cliquez sur le pont que vous souhaitez configurer.

- Dans l'écran des paramètres du pont, faites défiler vers le bas jusqu'au tableau des ports (interfaces).

- Sélectionnez une interface et cliquez sur le bouton -.

Verification steps

- Allez sur Networking pour vérifier que vous pouvez voir l'interface en tant qu'interface autonome dans la table Interface members.

10.3. Suppression de ponts dans la console web

Vous pouvez supprimer un pont réseau logiciel dans la console web RHEL. Toutes les interfaces réseau incluses dans le pont seront automatiquement transformées en interfaces autonomes.

Conditions préalables

- Avoir un pont dans son système.

Procédure

Connectez-vous à la console web RHEL.

Pour plus de détails, voir Connexion à la console web.

- Ouvrez la section Networking.

- Cliquez sur le pont que vous souhaitez configurer.

Cliquez sur Delete.

Verification steps

- Retournez sur Networking et vérifiez que toutes les interfaces réseau sont affichées dans le tableau Interface members.

Certaines interfaces qui faisaient auparavant partie du pont peuvent devenir inactives. Si nécessaire, activez-les et définissez manuellement les paramètres du réseau.

Chapitre 11. Configuration des VLAN dans la console web

Cette section décrit comment configurer un réseau local virtuel (VLAN). Un VLAN est un réseau logique au sein d'un réseau physique. L'interface VLAN marque les paquets avec l'ID VLAN lorsqu'ils passent par l'interface, et supprime les marques des paquets qui reviennent.

11.1. Configuration du marquage VLAN à l'aide de la console web RHEL

Utilisez la console web RHEL pour configurer le marquage VLAN si vous préférez gérer les paramètres du réseau à l'aide d'une interface basée sur un navigateur web.

Conditions préalables

- L'interface que vous prévoyez d'utiliser comme parent de l'interface VLAN virtuelle prend en charge les balises VLAN.

Si vous configurez le VLAN au-dessus d'une interface de liaison :

- Les ports de la liaison sont en place.

-

La liaison n'est pas configurée avec l'option

fail_over_mac=follow. Un périphérique virtuel VLAN ne peut pas modifier son adresse MAC pour qu'elle corresponde à la nouvelle adresse MAC du parent. Dans ce cas, le trafic serait toujours envoyé avec l'adresse MAC source incorrecte. - Le lien n'est généralement pas censé obtenir des adresses IP à partir d'un serveur DHCP ou d'une auto-configuration IPv6. Assurez-vous que c'est le cas en désactivant les protocoles IPv4 et IPv6 qui créent le lien. Sinon, si la configuration automatique DHCP ou IPv6 échoue au bout d'un certain temps, l'interface risque d'être mise hors service.

- Le commutateur auquel l'hôte est connecté est configuré pour prendre en charge les balises VLAN. Pour plus de détails, consultez la documentation de votre commutateur.

Procédure

-

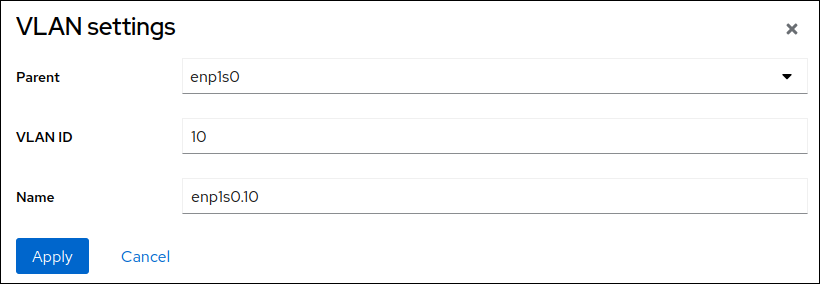

Sélectionnez l'onglet

Networkingdans le menu de navigation situé à gauche de l'écran. -

Cliquez sur Add VLAN dans la section

Interfaces. - Sélectionnez l'appareil parent.

- Saisissez l'ID VLAN.

Saisissez le nom du périphérique VLAN ou conservez le nom généré automatiquement.

- Cliquez sur Appliquer.

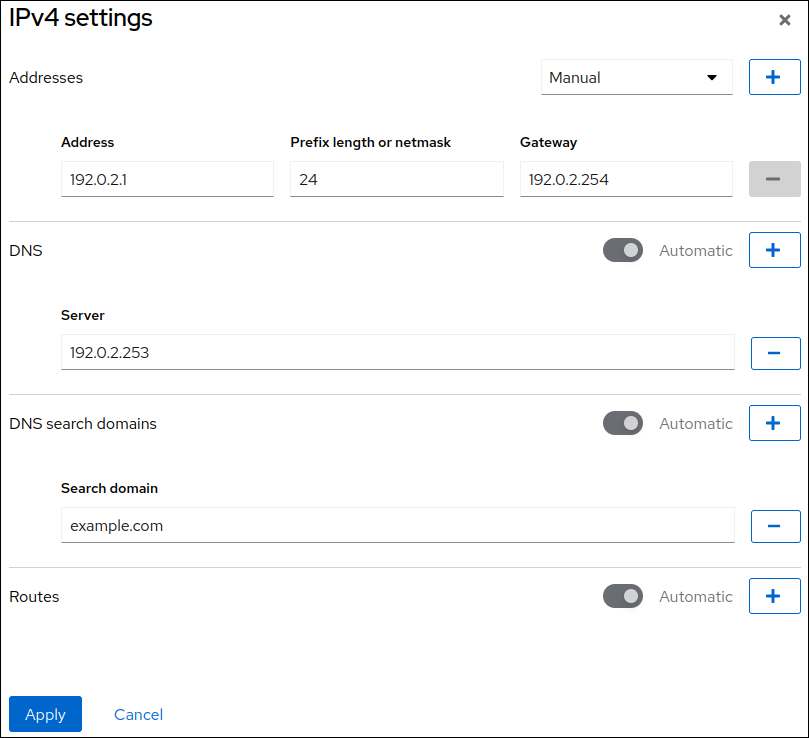

Par défaut, le dispositif VLAN utilise une adresse IP dynamique. Si vous souhaitez définir une adresse IP statique :

-

Cliquez sur le nom du périphérique VLAN dans la section

Interfaces. -

Cliquez sur

Editen regard du protocole que vous souhaitez configurer. -

Sélectionnez

Manualà côté deAddresses, et entrez l'adresse IP, le préfixe et la passerelle par défaut. -

Dans la section

DNS, cliquez sur le bouton et entrez l'adresse IP du serveur DNS. Répétez cette étape pour définir plusieurs serveurs DNS. -

Dans la section

DNS search domains, cliquez sur le bouton et entrez le domaine de recherche. Si l'interface nécessite des routes statiques, configurez-les dans la section

Routes.

- Cliquez sur Appliquer

-

Cliquez sur le nom du périphérique VLAN dans la section

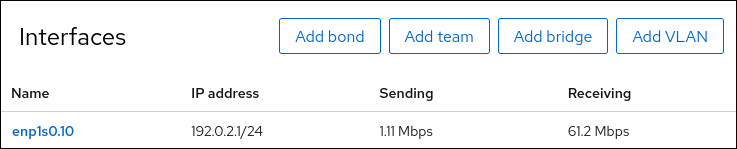

Vérification

Sélectionnez l'onglet

Networkingdans la navigation sur le côté gauche de l'écran, et vérifiez s'il y a du trafic entrant et sortant sur l'interface :

Chapitre 12. Configuration du port d'écoute de la console web

Apprenez à autoriser de nouveaux ports ou à modifier les ports existants à l'aide de la console Web RHEL 9.

12.1. Autoriser un nouveau port sur un système avec SELinux actif

Permet à la console web d'écouter sur un port sélectionné.

Conditions préalables

- La console web doit être installée et accessible. Pour plus de détails, voir Installation de la console web.

Procédure

Pour les ports qui ne sont pas définis par une autre partie de SELinux, exécuter :

$ sudo semanage port -a -t websm_port_t -p tcp PORT_NUMBER

Pour les ports qui sont déjà définis par une autre partie de SELinux, exécutez :

$ sudo semanage port -m -t websm_port_t -p tcp PORT_NUMBER

Les changements devraient prendre effet immédiatement.

12.2. Autoriser un nouveau port sur un système avec firewalld

Permet à la console web de recevoir des connexions sur un nouveau port.

Conditions préalables

- La console web doit être installée et accessible. Pour plus de détails, voir Installation de la console web.

-

Le service

firewallddoit être en cours d'exécution.

Procédure

Pour ajouter un nouveau numéro de port, exécutez la commande suivante :

$ sudo firewall-cmd --permanent --service cockpit --add-port=PORT_NUMBER/tcp

Pour supprimer l'ancien numéro de port du service

cockpit, exécutez la commande suivante$ sudo firewall-cmd --permanent --service cockpit --remove-port=OLD_PORT_NUMBER/tcp

Si vous n'exécutez que firewall-cmd --service cockpit --add-port=PORT_NUMBER/tcp sans l'option --permanent, votre modification disparaîtra lors du prochain rechargement de firewalld ou lors d'un redémarrage du système.

12.3. Modifier le port de la console web

Remplacer le protocole de contrôle de transmission (TCP) par défaut sur le port 9090 par un autre.

Conditions préalables

- La console web doit être installée et accessible. Pour plus de détails, voir Installation de la console web.

- Si votre système est protégé par SELinux, vous devez le paramétrer pour permettre à Cockpit d'écouter sur un nouveau port. Pour plus d'informations, voir Autoriser un nouveau port sur un système avec SELinux actif.

-

Si vous avez configuré

firewalldcomme pare-feu, vous devez le paramétrer pour autoriser Cockpit à recevoir des connexions sur un nouveau port, pour plus d'informations, voir Autoriser un nouveau port sur un système avecfirewalld.

Procédure

Modifiez le port d'écoute à l'aide de l'une des méthodes suivantes :

En utilisant la commande

systemctl edit cockpit.socket:Exécutez la commande suivante :

$ sudo systemctl edit cockpit.socket

Cela ouvrira le fichier

/etc/systemd/system/cockpit.socket.d/override.conf.Modifier le contenu de

override.confou ajouter un nouveau contenu dans le format suivant :[Socket] ListenStream= ListenStream=PORT_NUMBER

Vous pouvez également ajouter le contenu susmentionné au fichier

/etc/systemd/system/cockpit.socket.d/listen.conf.Créez le répertoire

cockpit.socket.d.et le fichierlisten.confs'ils n'existent pas encore.

Exécutez les commandes suivantes pour que les modifications soient prises en compte :

$ sudo systemctl daemon-reload $ sudo systemctl restart cockpit.socket

Si vous avez utilisé

systemctl edit cockpit.socketà l'étape précédente, il n'est pas nécessaire d'exécutersystemctl daemon-reload.

Verification steps

- Pour vérifier que la modification a été effectuée avec succès, essayez de vous connecter à la console web avec le nouveau port.

Chapitre 13. Gestion du pare-feu à l'aide de la console web

Un pare-feu est un moyen de protéger les machines contre tout trafic indésirable provenant de l'extérieur. Il permet aux utilisateurs de contrôler le trafic réseau entrant sur les machines hôtes en définissant un ensemble de règles de pare-feu. Ces règles sont utilisées pour trier le trafic entrant et le bloquer ou l'autoriser.

Conditions préalables

La console web RHEL 9 configure le service

firewalld.Pour plus d'informations sur le service

firewalld, voir Démarrer avec firewalld.

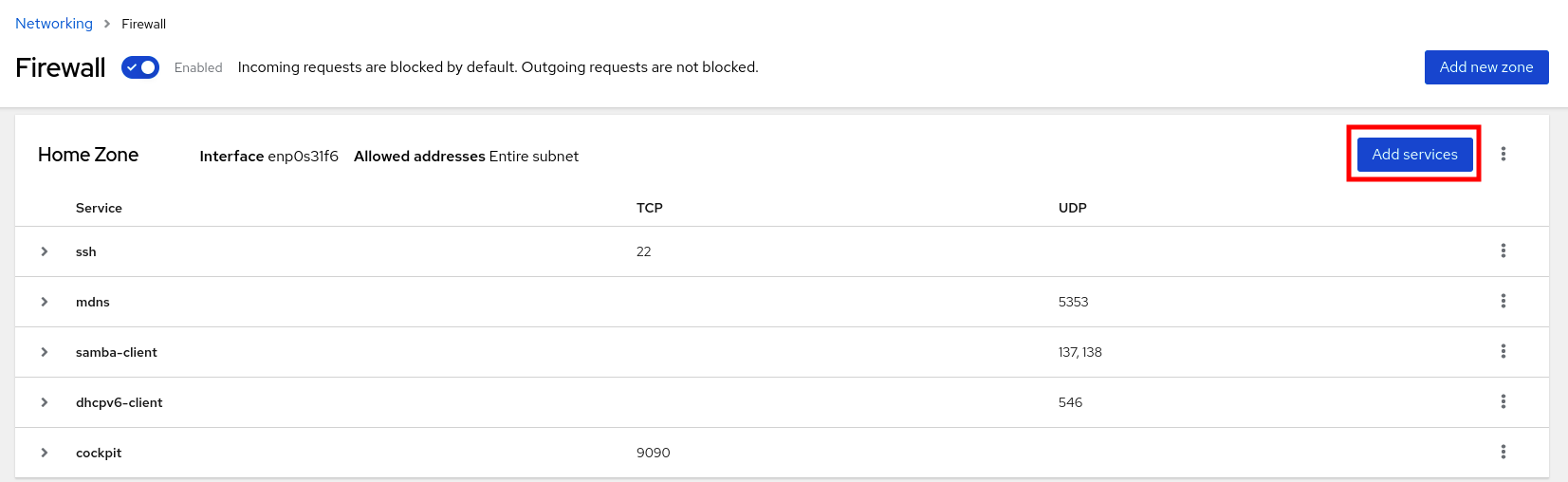

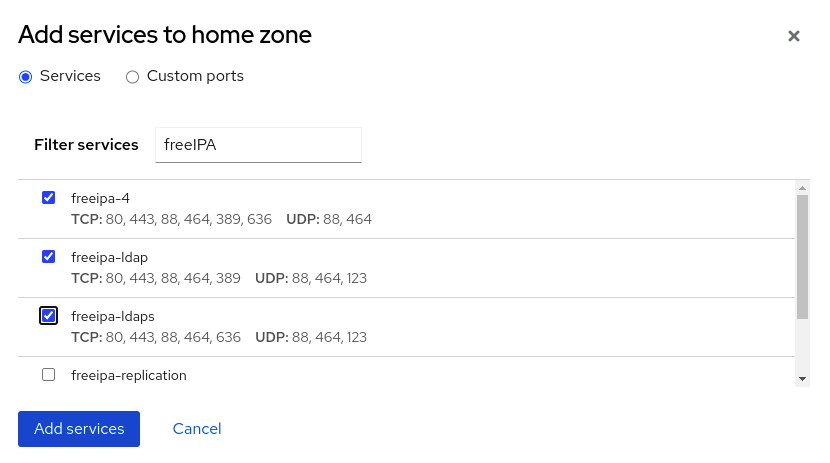

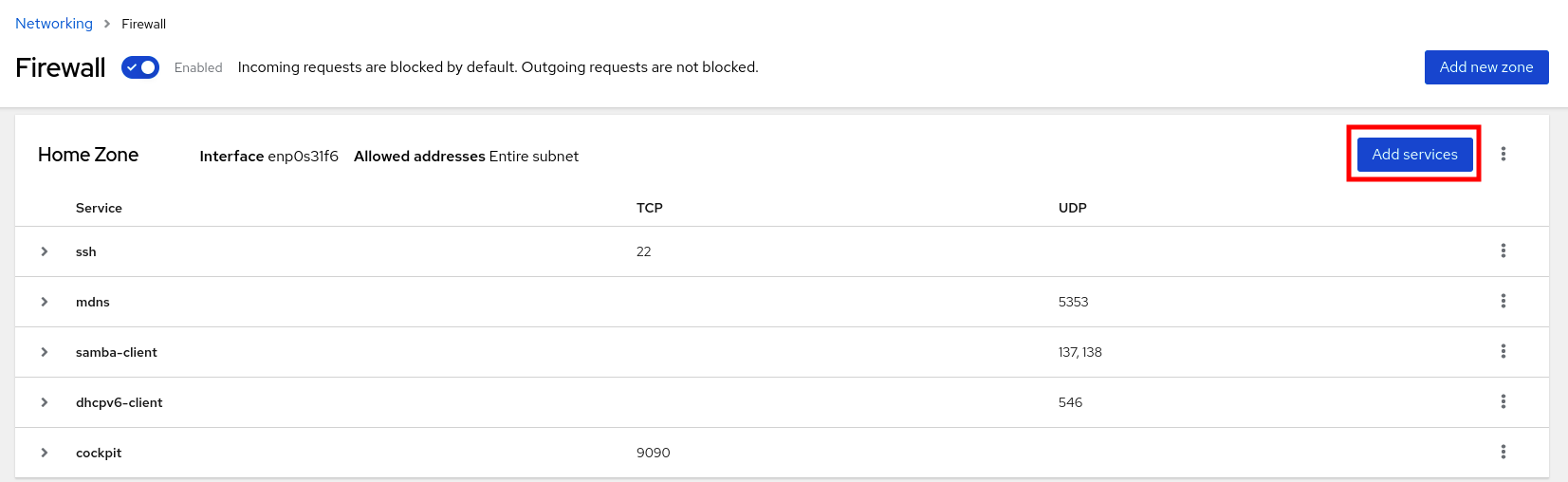

13.1. Exécution du pare-feu à l'aide de la console web

Cette section décrit où et comment exécuter le pare-feu système RHEL 9 dans la console Web.

La console web RHEL 9 configure le service firewalld.

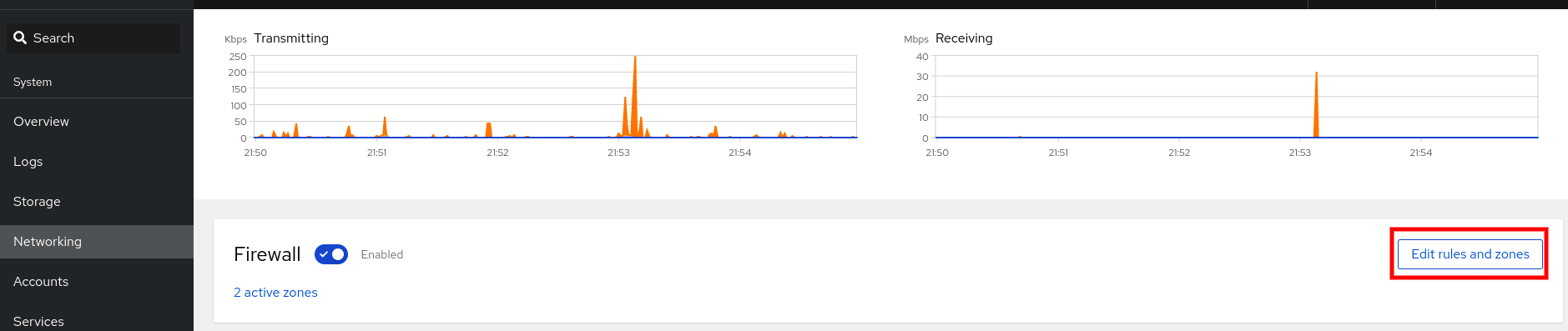

Procédure

- Connectez-vous à la console web RHEL 9. Pour plus d'informations, voir Connexion à la console web.

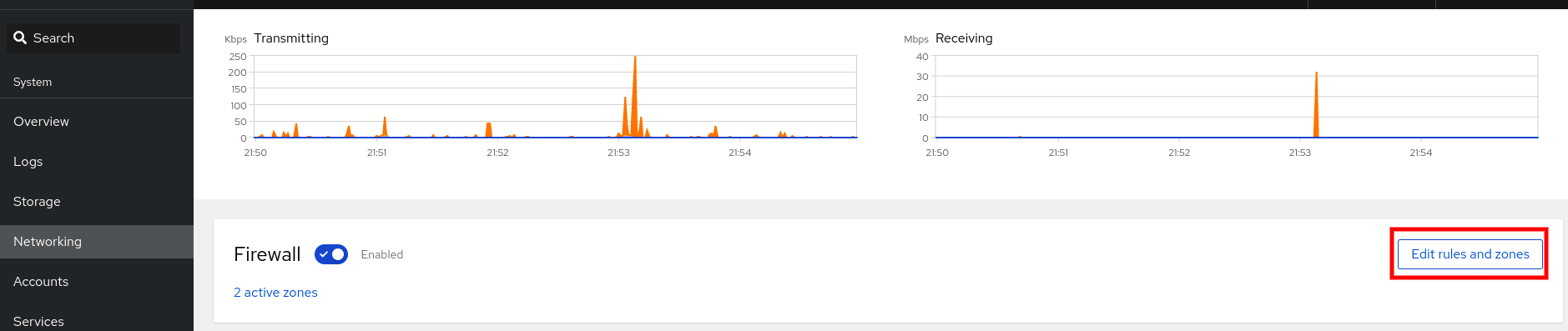

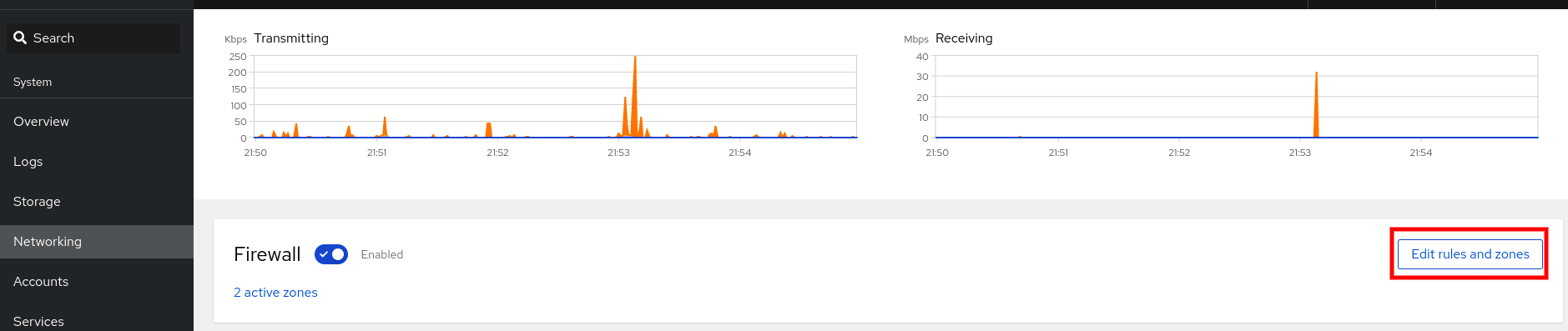

- Ouvrez la section Networking.

Dans la section Firewall, cliquez sur le curseur pour exécuter le pare-feu.

Si vous ne voyez pas le curseur Firewall, connectez-vous à la console web avec les privilèges administratifs.

À ce stade, votre pare-feu fonctionne.

Pour configurer les règles du pare-feu, voir Activation des services sur le pare-feu à l'aide de la console web

13.2. Arrêt du pare-feu à l'aide de la console web

Cette section décrit où et comment arrêter le pare-feu du système RHEL 9 dans la console Web.

La console web RHEL 9 configure le service firewalld.

Procédure

- Connectez-vous à la console web RHEL 9. Pour plus d'informations, voir Connexion à la console web.

- Ouvrez la section Networking.

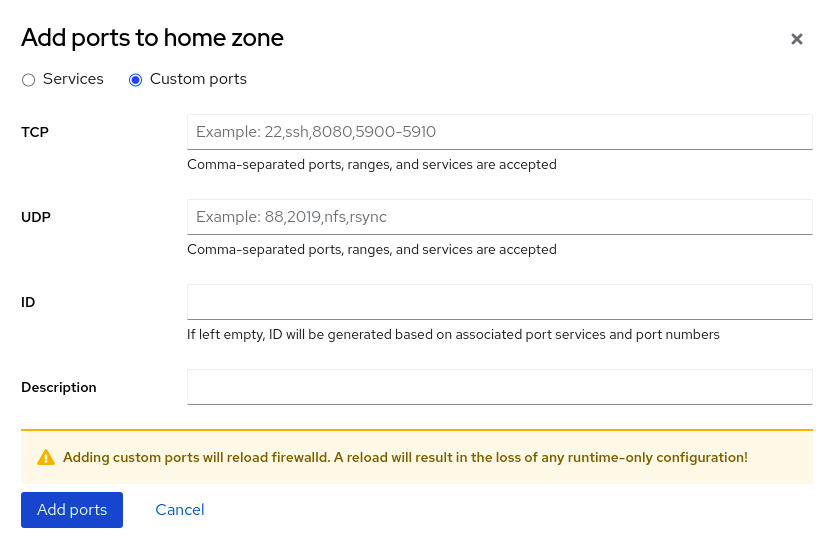

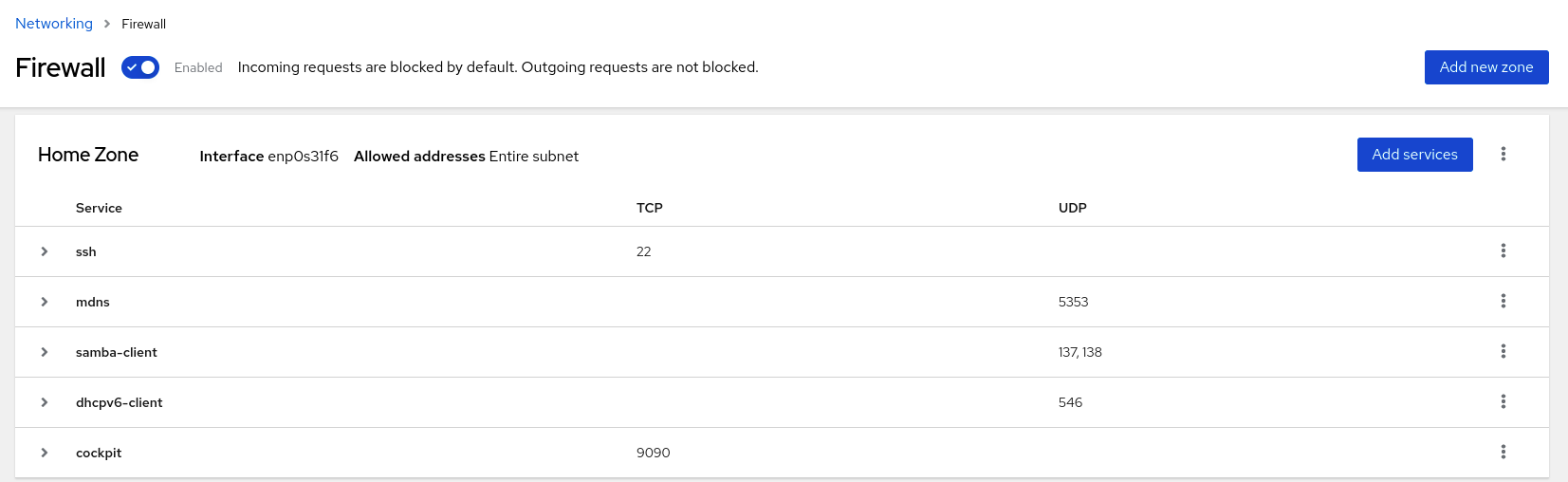

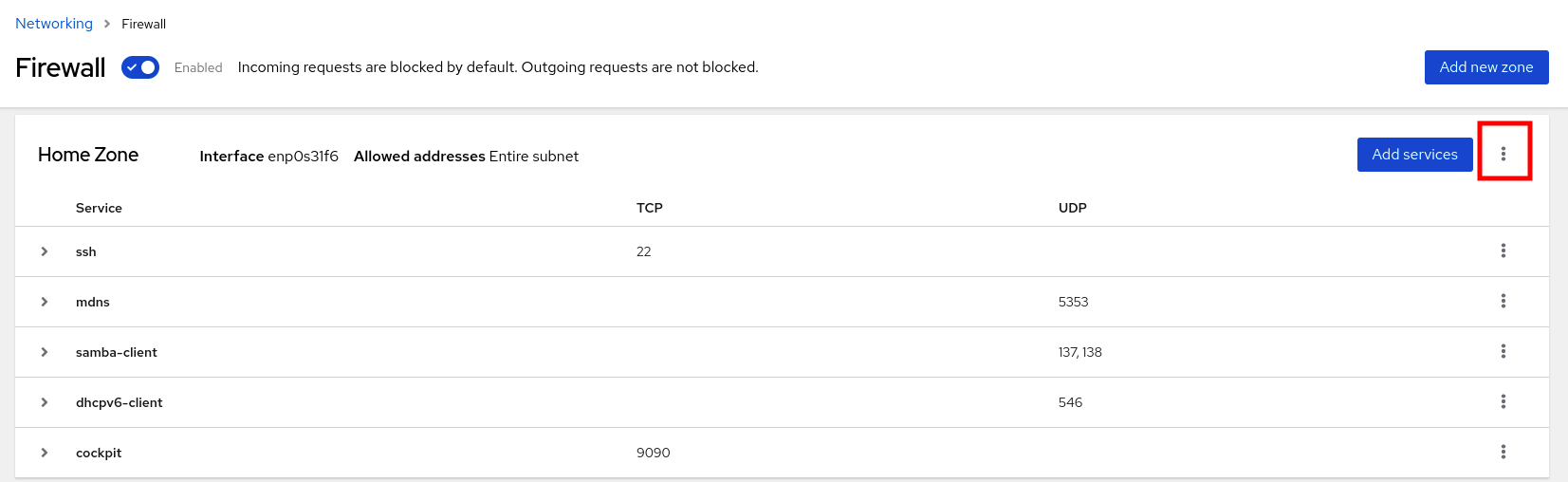

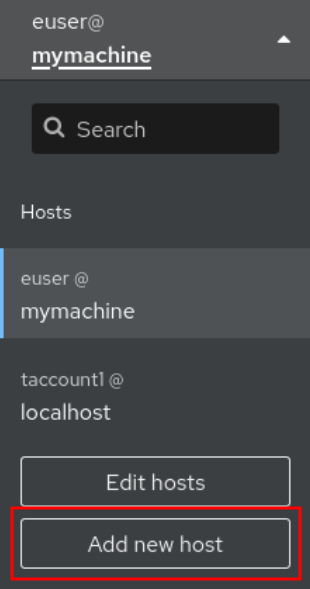

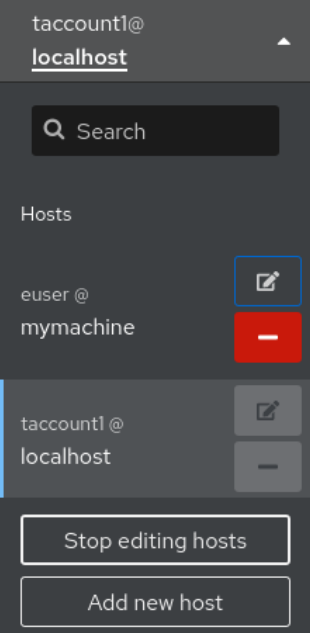

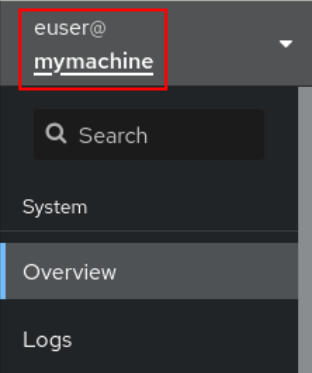

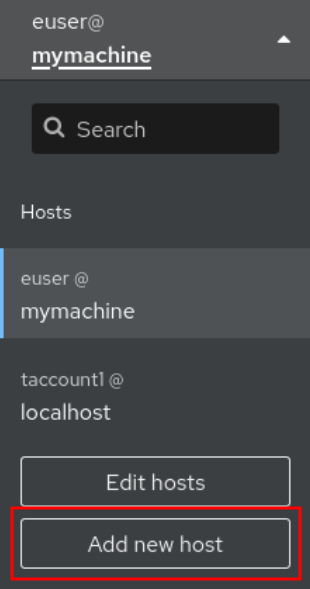

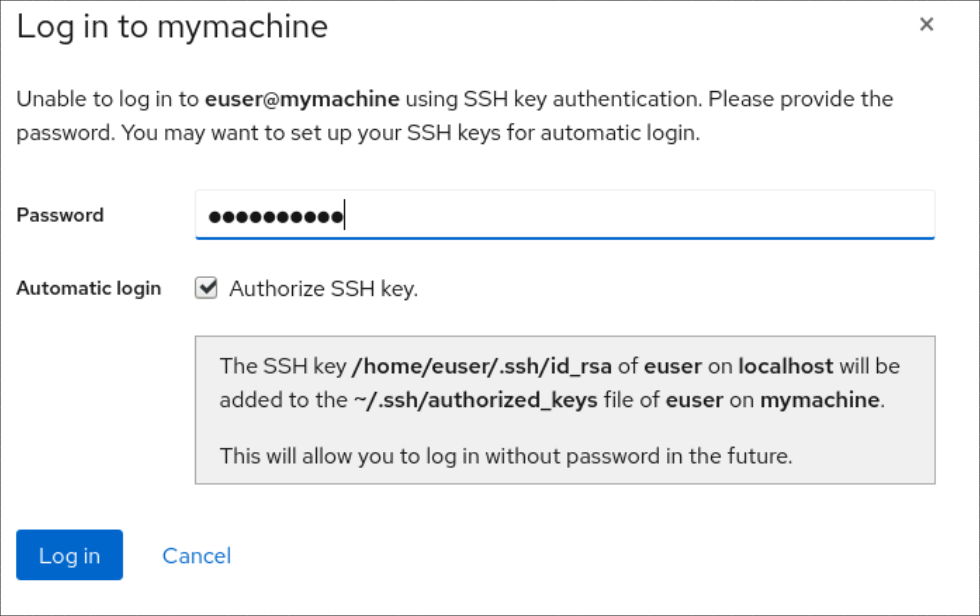

Dans la section Firewall, cliquez sur le curseur pour arrêter le pare-feu.