Gestion des utilisateurs, des groupes, des hôtes et des règles de contrôle d'accès de l'IdM

Configurer les utilisateurs et les hôtes, les gérer en groupes et contrôler l'accès à l'aide de règles de contrôle d'accès basées sur l'hôte et sur le rôle

Résumé

Rendre l'open source plus inclusif

Red Hat s'engage à remplacer les termes problématiques dans son code, sa documentation et ses propriétés Web. Nous commençons par ces quatre termes : master, slave, blacklist et whitelist. En raison de l'ampleur de cette entreprise, ces changements seront mis en œuvre progressivement au cours de plusieurs versions à venir. Pour plus de détails, voir le message de notre directeur technique Chris Wright.

Fournir un retour d'information sur la documentation de Red Hat

Nous apprécions vos commentaires sur notre documentation. Faites-nous savoir comment nous pouvons l'améliorer.

Soumettre des commentaires sur des passages spécifiques

- Consultez la documentation au format Multi-page HTML et assurez-vous que le bouton Feedback apparaît dans le coin supérieur droit après le chargement complet de la page.

- Utilisez votre curseur pour mettre en évidence la partie du texte que vous souhaitez commenter.

- Cliquez sur le bouton Add Feedback qui apparaît près du texte en surbrillance.

- Ajoutez vos commentaires et cliquez sur Submit.

Soumettre des commentaires via Bugzilla (compte requis)

- Connectez-vous au site Web de Bugzilla.

- Sélectionnez la version correcte dans le menu Version.

- Saisissez un titre descriptif dans le champ Summary.

- Saisissez votre suggestion d'amélioration dans le champ Description. Incluez des liens vers les parties pertinentes de la documentation.

- Cliquez sur Submit Bug.

Chapitre 1. Introduction aux utilitaires de la ligne de commande IdM

Les sections suivantes décrivent les bases de l'utilisation des utilitaires de ligne de commande de la gestion des identités (IdM).

Conditions préalables

Serveur IdM installé et accessible.

Pour plus de détails, voir Installation de la gestion des identités.

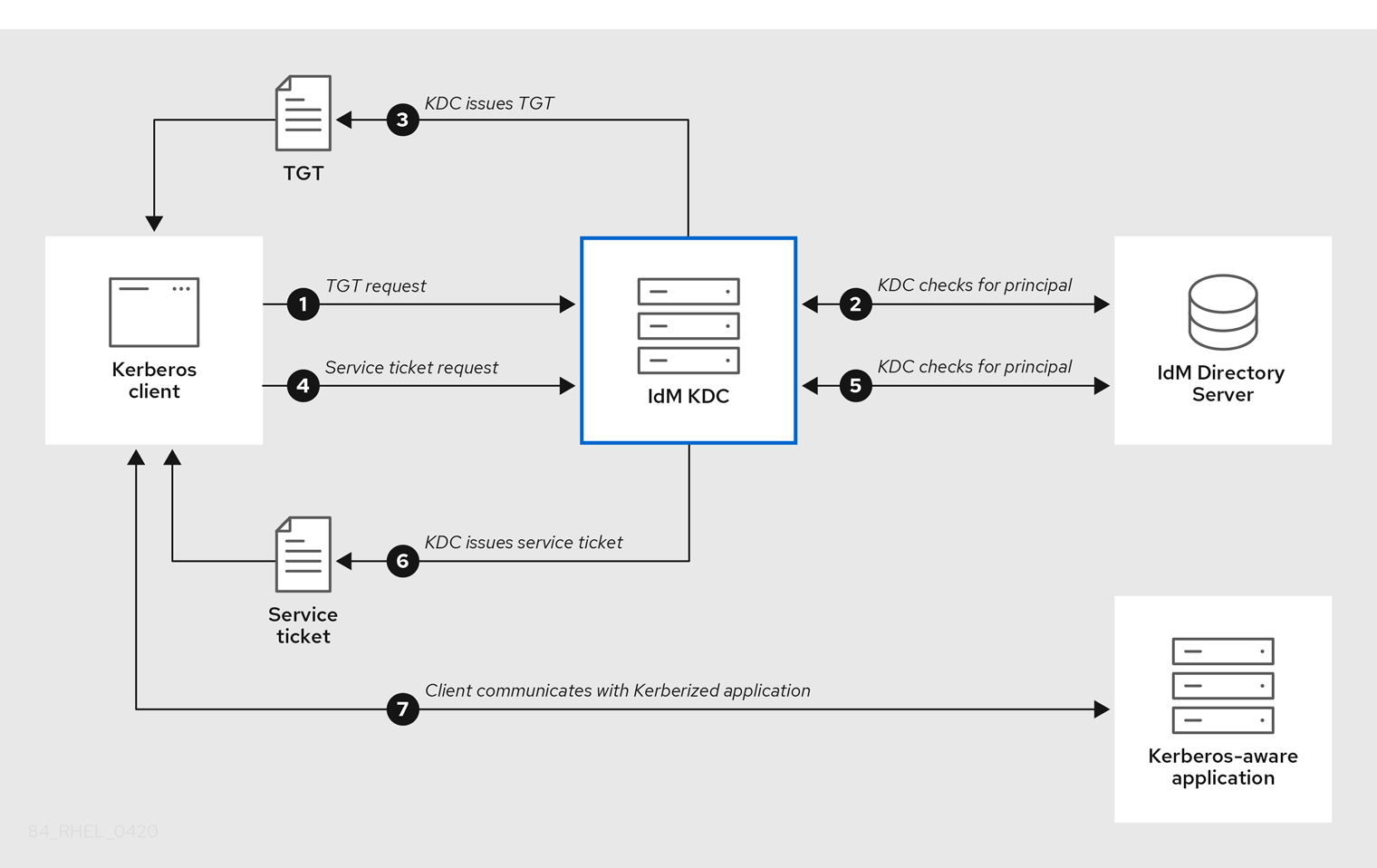

- Pour utiliser l'interface de ligne de commande de l'IPA, authentifiez-vous auprès de l'IdM à l'aide d'un ticket Kerberos valide.

1.1. Qu'est-ce que l'interface de ligne de commande de l'IPA ?

L'interface de ligne de commande (CLI) de l'IPA est l'interface de ligne de commande de base pour l'administration de la gestion des identités (IdM).

Il prend en charge de nombreuses sous-commandes pour la gestion de l'IdM, telles que la commande ipa user-add pour ajouter un nouvel utilisateur.

L'interface CLI de l'IPA vous permet de

- Ajouter, gérer ou supprimer des utilisateurs, des groupes, des hôtes et d'autres objets dans le réseau.

- Gérer les certificats.

- Entrées de recherche.

- Afficher et répertorier des objets.

- Définir les droits d'accès.

- Obtenir de l'aide sur la syntaxe correcte de la commande.

1.2. Qu'est-ce que l'aide IPA ?

L'aide IPA est un système de documentation intégré au serveur IdM.

L'interface de ligne de commande (CLI) IPA génère les rubriques d'aide disponibles à partir des modules d'extension IdM chargés. Pour utiliser l'utilitaire d'aide de l'IPA, vous devez :

- Un serveur IdM doit être installé et fonctionner.

- Être authentifié par un ticket Kerberos valide.

La saisie de la commande ipa help sans options affiche des informations sur l'utilisation de l'aide de base et les exemples de commandes les plus courants.

Vous pouvez utiliser les options suivantes pour les différents cas d'utilisation de ipa help:

$ ipa help [TOPIC | COMMAND | topics | commands]-

[]- Les parenthèses signifient que tous les paramètres sont facultatifs et que vous pouvez écrire seulementipa helppour que la commande soit exécutée. |- Le caractère "pipe" signifie or. Par conséquent, vous pouvez spécifier unTOPIC, unCOMMAND, ou untopics, ou uncommands, avec la commande de baseipa help:-

topics- Vous pouvez exécuter la commandeipa help topicspour afficher une liste de sujets couverts par l'aide IPA, tels queuser,cert,serveret bien d'autres. -

TOPIC- Le TOPIC avec des lettres majuscules est une variable. Vous pouvez donc spécifier un sujet particulier, par exempleipa help user. -

commands- Vous pouvez entrer la commandeipa help commandspour afficher une liste de commandes couvertes par l'aide IPA, par exemple,user-add,ca-enable,server-showet bien d'autres. -

COMMAND- Le COMMAND avec des lettres majuscules est une variable. Vous pouvez donc spécifier une commande particulière, par exempleipa help user-add.

-

1.3. Utilisation des rubriques d'aide de l'IPA

La procédure suivante décrit comment utiliser l'aide IPA dans l'interface de ligne de commande.

Procédure

- Ouvrez un terminal et connectez-vous au serveur IdM.

Saisissez

ipa help topicspour afficher une liste des sujets couverts par l'aide.$ ipa help topicsSélectionnez l'un des sujets et créez une commande selon le modèle suivant :

ipa help [topic_name]. À la place de la chaînetopic_name, ajoutez l'un des thèmes énumérés à l'étape précédente.Dans l'exemple, nous utilisons le sujet suivant :

user$ ipa help userSi l'aide IPA est trop longue et que vous ne pouvez pas voir l'intégralité du texte, utilisez la syntaxe suivante :

$ ipa help user | lessVous pouvez ensuite faire défiler la page et lire l'intégralité de l'aide.

L'interface de programmation IPA affiche une page d'aide pour la rubrique user. Après avoir lu l'aperçu, vous pouvez voir de nombreux exemples avec des modèles pour travailler avec les commandes de la rubrique.

1.4. Utilisation des commandes d'aide de l'IPA

La procédure suivante décrit comment créer des commandes d'aide IPA dans l'interface de ligne de commande.

Procédure

- Ouvrez un terminal et connectez-vous au serveur IdM.

Saisissez

ipa help commandspour afficher la liste des commandes couvertes par l'aide.$ ipa help commandsSélectionnez l'une des commandes et créez une commande d'aide selon le modèle suivant :

ipa help <COMMAND>. À la place de la chaîne<COMMAND>, ajoutez l'une des commandes énumérées à l'étape précédente.$ ipa help user-add

Ressources supplémentaires

-

La page de manuel

ipa.

1.5. Structure des commandes IPA

L'interface de programmation IPA distingue les types de commandes suivants :

- Built-in commands- Les commandes intégrées sont toutes disponibles dans le serveur IdM.

- Plug-in provided commands

La structure des commandes IPA permet de gérer différents types d'objets. Par exemple :

- Utilisateurs,

- Hôtes,

- Enregistrements DNS,

- Certificats,

et bien d'autres.

Pour la plupart de ces objets, l'interface CLI de l'IPA comprend des commandes pour :

-

Ajouter (

add) -

Modifier (

mod) -

Supprimer (

del) -

Recherche (

find) -

Affichage (

show)

Les commandes ont la structure suivante :

ipa user-add, ipa user-mod, ipa user-del, ipa user-find, ipa user-show

ipa host-add, ipa host-mod, ipa host-del, ipa host-find, ipa host-show

ipa dnsrecord-add, ipa dnsrecord-mod, ipa dnsrecord-del, ipa dnsrecord-find, ipa dnrecord-show

Vous pouvez créer un utilisateur à l'aide de la commande ipa user-add [options], où [options] est facultatif. Si vous n'utilisez que la commande ipa user-add, le script vous demande les détails un par un.

Pour modifier un objet existant, vous devez définir l'objet, c'est pourquoi la commande comprend également un objet : ipa user-mod USER_NAME [options].

1.6. Utilisation d'une commande IPA pour ajouter un compte d'utilisateur à IdM

La procédure suivante décrit comment ajouter un nouvel utilisateur à la base de données Identity Management (IdM) à l'aide de la ligne de commande.

Conditions préalables

- Vous devez disposer de privilèges d'administrateur pour ajouter des comptes d'utilisateurs au serveur IdM.

Procédure

- Ouvrez un terminal et connectez-vous au serveur IdM.

Entrez la commande pour ajouter un nouvel utilisateur :

$ ipa user-addLa commande exécute un script qui vous invite à fournir les données de base nécessaires à la création d'un compte utilisateur.

- Dans le champ First name:, entrez le prénom du nouvel utilisateur et appuyez sur la touche Enter.

- Dans le champ Last name:, entrez le nom de famille du nouvel utilisateur et appuyez sur la touche Enter.

Dans le champ User login [suggested user name]:, entrez le nom d'utilisateur ou appuyez simplement sur la touche Enter pour accepter le nom d'utilisateur proposé.

Le nom d'utilisateur doit être unique pour toute la base de données IdM. Si une erreur survient parce que ce nom d'utilisateur existe déjà, répétez le processus avec la commande

ipa user-addet utilisez un nom d'utilisateur différent et unique.

Une fois le nom d'utilisateur ajouté, le compte d'utilisateur est ajouté à la base de données IdM et l'interface de ligne de commande (CLI) de l'API affiche la sortie suivante :

---------------------- Added user "euser" ---------------------- User login: euser First name: Example Last name: User Full name: Example User Display name: Example User Initials: EU Home directory: /home/euser GECOS: Example User Login shell: /bin/sh Principal name: euser@IDM.EXAMPLE.COM Principal alias: euser@IDM.EXAMPLE.COM Email address: euser@idm.example.com UID: 427200006 GID: 427200006 Password: False Member of groups: ipausers Kerberos keys available: False

Par défaut, aucun mot de passe n'est défini pour le compte d'utilisateur. Pour ajouter un mot de passe lors de la création d'un compte utilisateur, utilisez la commande ipa user-add avec la syntaxe suivante :

$ ipa user-add --first=Example --last=User --passwordL'interface CLI de l'IPA vous invite ensuite à ajouter ou à confirmer un nom d'utilisateur et un mot de passe.

Si l'utilisateur a déjà été créé, vous pouvez ajouter le mot de passe à l'aide de la commande ipa user-mod.

Ressources supplémentaires

-

Exécutez la commande

ipa help user-addpour plus d'informations sur les paramètres.

1.7. Utilisation d'une commande IPA pour modifier un compte d'utilisateur dans IdM

Vous pouvez modifier de nombreux paramètres pour chaque compte d'utilisateur. Par exemple, vous pouvez ajouter un nouveau mot de passe à l'utilisateur.

La syntaxe de la commande de base est différente de celle de user-add car vous devez définir le compte d'utilisateur existant pour lequel vous souhaitez effectuer des modifications, par exemple, ajouter un mot de passe.

Conditions préalables

- Vous devez disposer des droits d'administrateur pour modifier les comptes d'utilisateurs.

Procédure

- Ouvrez un terminal et connectez-vous au serveur IdM.

Entrez la commande

ipa user-mod, indiquez l'utilisateur à modifier et les options éventuelles, telles que--passwordpour l'ajout d'un mot de passe :$ ipa user-mod euser --passwordLa commande lance un script dans lequel vous pouvez ajouter le nouveau mot de passe.

- Saisissez le nouveau mot de passe et appuyez sur la touche Enter.

L'interface de programmation de l'IPA affiche la sortie suivante :

---------------------- Modified user "euser" ---------------------- User login: euser First name: Example Last name: User Home directory: /home/euser Principal name: euser@IDM.EXAMPLE.COM Principal alias: euser@IDM.EXAMPLE.COM Email address: euser@idm.example.com UID: 427200006 GID: 427200006 Password: True Member of groups: ipausers Kerberos keys available: True

Le mot de passe de l'utilisateur est maintenant défini pour le compte et l'utilisateur peut se connecter à IdM.

Ressources supplémentaires

-

Exécutez la commande

ipa help user-modpour plus d'informations sur les paramètres.

1.8. Comment fournir une liste de valeurs aux utilitaires IdM ?

La gestion de l'identité (IdM) stocke les valeurs des attributs à valeurs multiples dans des listes.

L'IdM prend en charge les méthodes suivantes pour fournir des listes à valeurs multiples :

Utilisation du même argument de ligne de commande plusieurs fois dans la même invocation de commande :

$ ipa permission-add --right=read --permissions=write --permissions=delete ...Vous pouvez également placer la liste entre accolades, auquel cas l'interpréteur de commandes procède à l'expansion :

$ ipa permission-add --right={read,write,delete} ...

Les exemples ci-dessus montrent une commande permission-add qui ajoute des autorisations à un objet. L'objet n'est pas mentionné dans l'exemple. Au lieu de … vous devez ajouter l'objet pour lequel vous souhaitez ajouter des autorisations.

Lorsque vous mettez à jour de tels attributs à valeurs multiples à partir de la ligne de commande, l'IdM écrase complètement la liste précédente de valeurs par une nouvelle liste. Par conséquent, lorsque vous mettez à jour un attribut à valeurs multiples, vous devez spécifier l'ensemble de la nouvelle liste, et non pas une seule valeur que vous souhaitez ajouter.

Par exemple, dans la commande ci-dessus, la liste des autorisations comprend la lecture, l'écriture et la suppression. Lorsque vous décidez de mettre à jour la liste avec la commande permission-mod vous devez ajouter toutes les valeurs, sinon celles qui ne sont pas mentionnées seront supprimées.

Example 1:- La commande ipa permission-mod met à jour toutes les autorisations précédemment ajoutées.

$ ipa permission-mod --right=read --right=write --right=delete ...ou

$ ipa permission-mod --right={read,write,delete} ...

Example 2- La commande ipa permission-mod supprime l'argument --right=delete car il n'est pas inclus dans la commande :

$ ipa permission-mod --right=read --right=write ...ou

$ ipa permission-mod --right={read,write} ...1.9. Comment utiliser les caractères spéciaux avec les utilitaires IdM ?

Lorsque vous transmettez aux commandes ipa des arguments de ligne de commande comprenant des caractères spéciaux, échappez ces caractères à l'aide d'une barre oblique inverse (\N). Par exemple, les caractères spéciaux courants sont les crochets (< et >), l'esperluette (&), l'astérisque (*) ou la barre verticale (|).

Par exemple, pour échapper à un astérisque (*) :

$ ipa certprofile-show certificate_profile --out=exported\*profile.cfgLes commandes contenant des caractères spéciaux non encapsulés ne fonctionnent pas comme prévu, car l'interpréteur de commandes ne peut pas analyser correctement ces caractères.

Chapitre 2. Gestion des comptes d'utilisateurs à l'aide de la ligne de commande

Ce chapitre comprend une description de base du cycle de vie de l'utilisateur dans le cadre de la gestion de l'identité (IdM). Les sections suivantes vous montrent comment :

- Créer des comptes d'utilisateurs

- Activer les comptes d'utilisateurs de l'étape

- Préserver les comptes d'utilisateurs

- Supprimer des comptes d'utilisateurs actifs, d'étape ou préservés

- Restaurer les comptes d'utilisateurs conservés

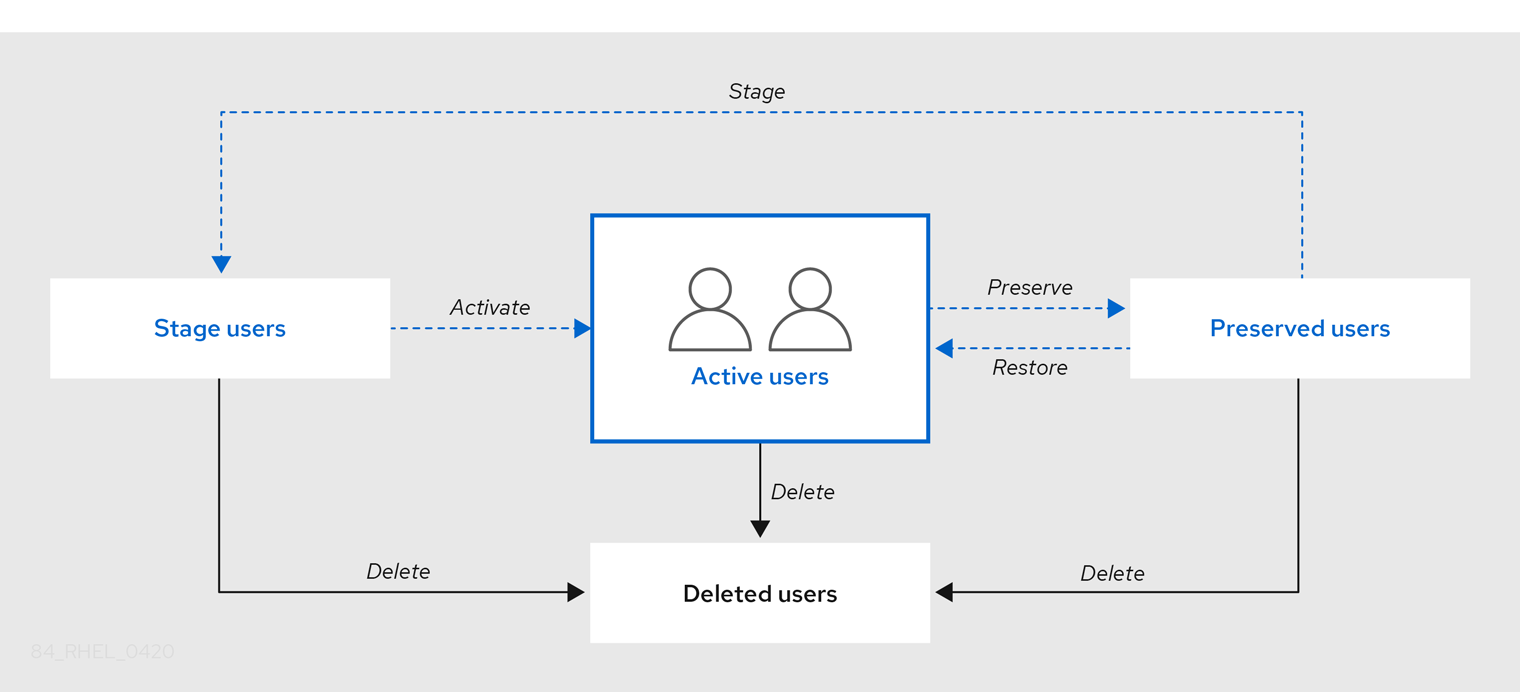

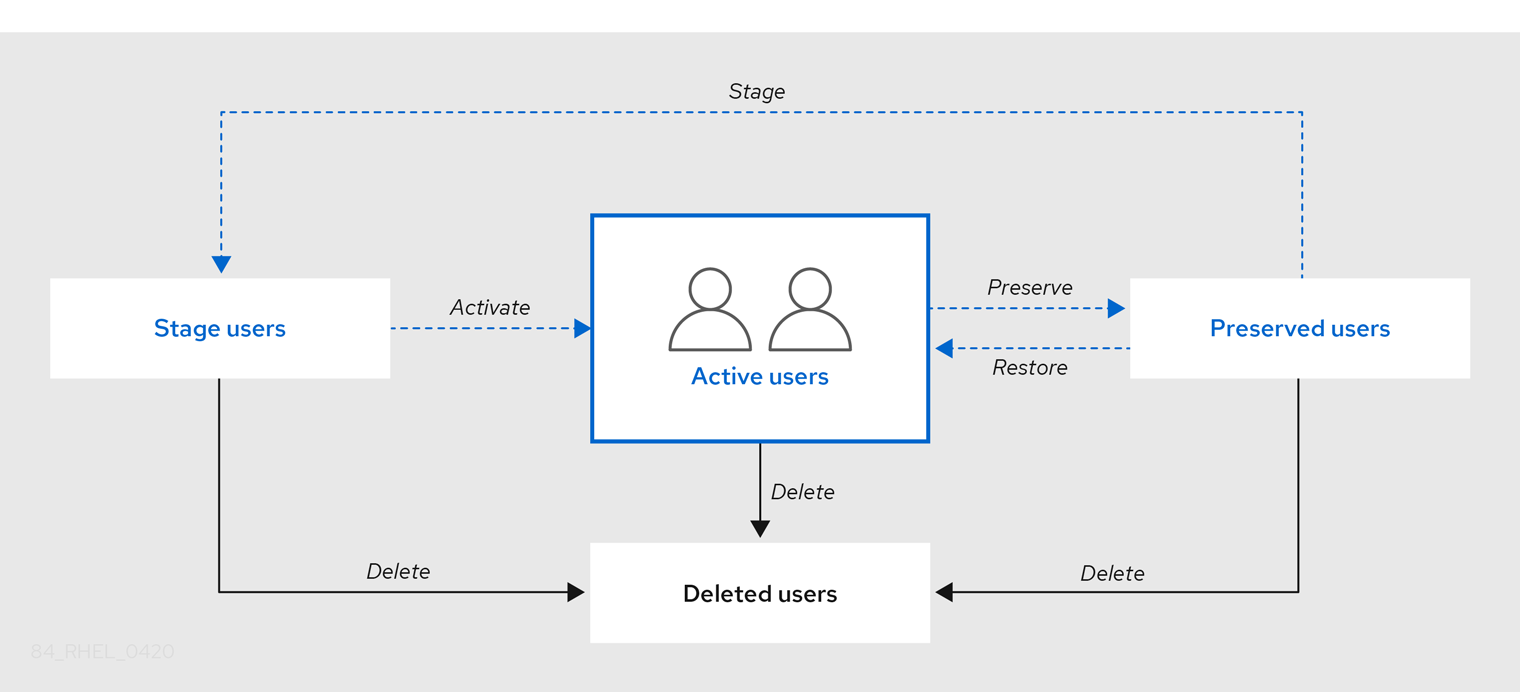

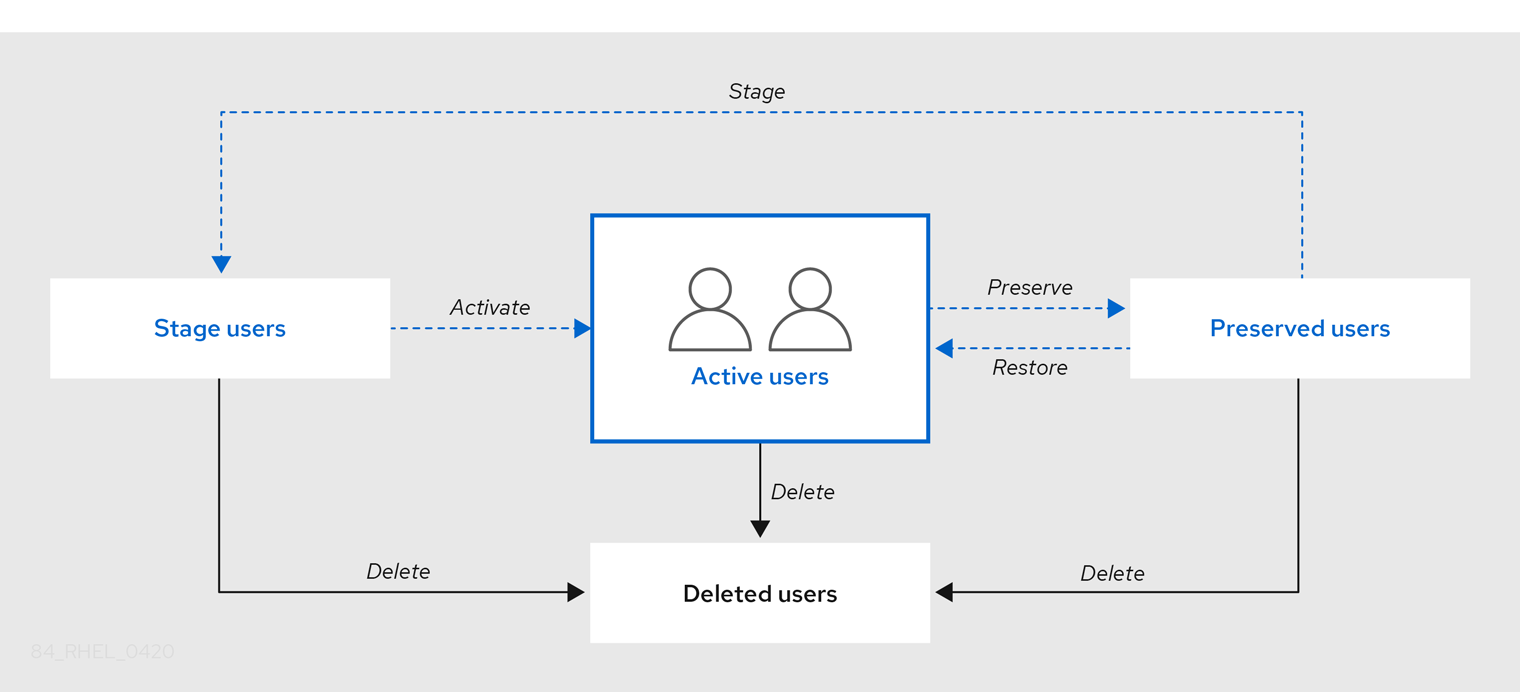

2.1. Cycle de vie de l'utilisateur

La gestion des identités (IdM) prend en charge trois états de compte utilisateur :

- Stage les utilisateurs ne sont pas autorisés à s'authentifier. Il s'agit d'un état initial. Certaines propriétés du compte utilisateur requises pour les utilisateurs actifs ne peuvent pas être définies, par exemple l'appartenance à un groupe.

- Active les utilisateurs sont autorisés à s'authentifier. Toutes les propriétés requises du compte utilisateur doivent être définies dans cet état.

- Preserved sont d'anciens utilisateurs actifs qui sont considérés comme inactifs et ne peuvent pas s'authentifier auprès de l'IdM. Les utilisateurs préservés conservent la plupart des propriétés du compte qu'ils avaient en tant qu'utilisateurs actifs, mais ils ne font partie d'aucun groupe d'utilisateurs.

Vous pouvez supprimer définitivement les entrées utilisateur de la base de données IdM.

Les comptes d'utilisateurs supprimés ne peuvent pas être restaurés. Lorsque vous supprimez un compte d'utilisateur, toutes les informations associées à ce compte sont définitivement perdues.

Un nouvel administrateur ne peut être créé que par un utilisateur disposant de droits d'administrateur, tel que l'utilisateur admin par défaut. Si vous supprimez accidentellement tous les comptes d'administrateur, le gestionnaire de répertoire doit créer manuellement un nouvel administrateur dans le serveur de répertoire.

Ne pas supprimer l'utilisateur admin. Comme admin est un utilisateur prédéfini requis par l'IdM, cette opération pose des problèmes avec certaines commandes. Si vous souhaitez définir et utiliser un autre utilisateur administrateur, désactivez l'utilisateur prédéfini admin avec ipa user-disable admin après avoir accordé des droits d'administrateur à au moins un autre utilisateur.

N'ajoutez pas d'utilisateurs locaux à IdM. Le commutateur de service de noms (NSS) résout toujours les utilisateurs et les groupes IdM avant de résoudre les utilisateurs et les groupes locaux. Cela signifie, par exemple, que l'appartenance à un groupe IdM ne fonctionne pas pour les utilisateurs locaux.

2.2. Ajouter des utilisateurs à l'aide de la ligne de commande

Vous pouvez ajouter un utilisateur en tant que :

- Active- les comptes d'utilisateurs qui peuvent être utilisés activement par leurs utilisateurs.

- Stage- ne peuvent pas utiliser ces comptes. Utilisez-le si vous souhaitez préparer de nouveaux comptes d'utilisateurs. Lorsque les utilisateurs sont prêts à utiliser leurs comptes, vous pouvez les activer.

La procédure suivante décrit l'ajout d'utilisateurs actifs au serveur IdM à l'aide de la commande ipa user-add.

De la même manière, vous pouvez créer des comptes d'utilisateurs de scène à l'aide de la commande ipa stageuser-add.

L'IdM attribue automatiquement un numéro d'identification unique (UID) aux nouveaux comptes d'utilisateurs. Vous pouvez également le faire manuellement, mais le serveur ne vérifie pas si le numéro UID est unique. Pour cette raison, plusieurs entrées d'utilisateurs peuvent avoir le même numéro d'ID assigné. Red Hat recommande d'éviter d'avoir plusieurs entrées avec le même UID.

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'IdM ou rôle d'administrateur des utilisateurs.

- Obtention d'un ticket Kerberos. Pour plus de détails, voir Utilisation de kinit pour se connecter manuellement à l'IdM.

Procédure

- Ouvrez un terminal et connectez-vous au serveur IdM.

Ajoutez le login de l'utilisateur, son prénom, son nom et, éventuellement, son adresse électronique.

$ ipa user-add user_login --first=first_name --last=last_name --email=email_address

IdM prend en charge les noms d'utilisateurs qui peuvent être décrits par l'expression régulière suivante :

[a-zA-Z0-9_.][a-zA-Z0-9_.-]{0,252}[a-zA-Z0-9_.$-]?NoteLes noms d'utilisateur se terminant par le signe du dollar ($) sont pris en charge pour permettre la prise en charge des machines Samba 3.x.

Si vous ajoutez un nom d'utilisateur contenant des caractères majuscules, l'IdM convertit automatiquement le nom en minuscules lorsqu'il est enregistré. Par conséquent, l'IdM exige toujours que les noms d'utilisateurs soient saisis en minuscules lors de l'ouverture d'une session. En outre, il n'est pas possible d'ajouter des noms d'utilisateurs qui ne diffèrent que par la casse des lettres, comme user et User.

La longueur maximale par défaut des noms d'utilisateur est de 32 caractères. Pour la modifier, utilisez la commande

ipa config-mod --maxusername. Par exemple, pour augmenter la longueur maximale des noms d'utilisateur à 64 caractères :$ ipa config-mod --maxusername=64 Maximum username length: 64 ...

La commande

ipa user-addcomprend de nombreux paramètres. Pour les énumérer tous, utilisez la commande ipa help :ipa help user-add

Pour plus d'informations sur la commande

ipa help, voir Qu'est-ce que l'aide IPA?

Vous pouvez vérifier si le nouveau compte d'utilisateur a été créé avec succès en dressant la liste de tous les comptes d'utilisateur IdM :

ipa user-find

Cette commande dresse la liste de tous les comptes d'utilisateurs avec leurs détails.

2.3. Activation des utilisateurs à l'aide de la ligne de commande

Pour activer un compte d'utilisateur en le faisant passer de stage à actif, utilisez la commande ipa stageuser-activate.

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'IdM ou rôle d'administrateur des utilisateurs.

- Obtention d'un ticket Kerberos. Pour plus de détails, voir Utilisation de kinit pour se connecter manuellement à l'IdM.

Procédure

- Ouvrez un terminal et connectez-vous au serveur IdM.

Activez le compte d'utilisateur à l'aide de la commande suivante :

$ ipa stageuser-activate user_login ------------------------- Stage user user_login activated ------------------------- ...

Vous pouvez vérifier si le nouveau compte d'utilisateur a été créé avec succès en dressant la liste de tous les comptes d'utilisateur IdM :

ipa user-find

Cette commande dresse la liste de tous les comptes d'utilisateurs avec leurs détails.

2.4. Préserver les utilisateurs à l'aide de la ligne de commande

Vous pouvez préserver un compte d'utilisateur si vous souhaitez le supprimer, tout en conservant la possibilité de le restaurer ultérieurement. Pour préserver un compte d'utilisateur, utilisez l'option --preserve avec les commandes ipa user-del ou ipa stageuser-del.

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'IdM ou rôle d'administrateur des utilisateurs.

- Obtention d'un ticket Kerberos. Pour plus de détails, voir Utilisation de kinit pour se connecter manuellement à l'IdM.

Procédure

- Ouvrez un terminal et connectez-vous au serveur IdM.

Préservez le compte d'utilisateur à l'aide de la commande suivante :

$ ipa user-del --preserve user_login -------------------- Deleted user "user_login" --------------------

NoteBien que le résultat indique que le compte d'utilisateur a été supprimé, il a été préservé.

2.5. Suppression d'utilisateurs à l'aide de la ligne de commande

IdM (Identity Management) vous permet de supprimer des utilisateurs de façon permanente. Vous pouvez supprimer :

-

Les utilisateurs actifs avec la commande suivante :

ipa user-del -

Les utilisateurs de l'étape avec la commande suivante :

ipa stageuser-del -

Les utilisateurs préservés avec la commande suivante :

ipa user-del

Lors de la suppression de plusieurs utilisateurs, utilisez l'option --continue pour forcer la commande à continuer sans tenir compte des erreurs. Un résumé des opérations réussies et échouées est imprimé sur le flux de sortie standard stdout lorsque la commande est terminée.

ipa user-del --continue user1 user2 user3

Si vous n'utilisez pas --continue, la commande procède à la suppression des utilisateurs jusqu'à ce qu'elle rencontre une erreur, après quoi elle s'arrête et sort.

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'IdM ou rôle d'administrateur des utilisateurs.

- Obtention d'un ticket Kerberos. Pour plus de détails, voir Utilisation de kinit pour se connecter manuellement à l'IdM.

Procédure

- Ouvrez un terminal et connectez-vous au serveur IdM.

Supprimez le compte d'utilisateur à l'aide de la commande suivante :

$ ipa user-del user_login -------------------- Deleted user "user_login" --------------------

Le compte d'utilisateur a été définitivement supprimé de l'IdM.

2.6. Restauration des utilisateurs à l'aide de la ligne de commande

Vous pouvez restaurer un utilisateur préservé :

-

Utilisateurs actifs :

ipa user-undel -

Utilisateurs du stade :

ipa user-stage

La restauration d'un compte d'utilisateur ne rétablit pas tous les attributs précédents du compte. Par exemple, le mot de passe de l'utilisateur n'est pas restauré et doit être défini à nouveau.

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'IdM ou rôle d'administrateur des utilisateurs.

- Obtention d'un ticket Kerberos. Pour plus de détails, voir Utilisation de kinit pour se connecter manuellement à l'IdM.

Procédure

- Ouvrez un terminal et connectez-vous au serveur IdM.

Activez le compte d'utilisateur à l'aide de la commande suivante :

$ ipa user-undel user_login ------------------------------ Undeleted user account "user_login" ------------------------------

Vous pouvez également restaurer les comptes d'utilisateurs en tant que stades :

$ ipa user-stage user_login ------------------------------ Staged user account "user_login" ------------------------------

Verification steps

Vous pouvez vérifier si le nouveau compte d'utilisateur a été créé avec succès en dressant la liste de tous les comptes d'utilisateur IdM :

ipa user-find

Cette commande dresse la liste de tous les comptes d'utilisateurs avec leurs détails.

Chapitre 3. Gestion des comptes d'utilisateurs à l'aide de l'interface Web IdM

La gestion des identités (IdM) propose plusieurs étapes qui peuvent vous aider à gérer les différentes situations de vie professionnelle des utilisateurs :

- Création d'un compte utilisateur

Créer un compte d'utilisateur avant qu'un employé ne commence sa carrière dans votre entreprise et être prêt à l'avance pour le jour où l'employé se présentera au bureau et voudra activer le compte.

Vous pouvez omettre cette étape et créer directement le compte d'utilisateur actif. La procédure est similaire à la création d'un compte d'utilisateur de scène.

- Activation d'un compte d'utilisateur

- Activation du compte le premier jour ouvrable de l'employé.

- Désactivation d'un compte d'utilisateur

- Si l'utilisateur part en congé parental pendant quelques mois, vous devrez désactiver le compte temporairement.

- Activation d'un compte d'utilisateur

- Lorsque l'utilisateur revient, vous devez réactiver le compte.

- Préserver un compte d'utilisateur

- Si l'utilisateur souhaite quitter l'entreprise, vous devrez supprimer le compte avec la possibilité de le restaurer, car les personnes peuvent revenir dans l'entreprise après un certain temps.

- Restauration d'un compte d'utilisateur

- Deux ans plus tard, l'utilisateur est de retour et vous devez restaurer le compte préservé.

- Suppression d'un compte d'utilisateur

- Si l'employé est licencié, supprimez le compte sans sauvegarde.

3.1. Cycle de vie de l'utilisateur

La gestion des identités (IdM) prend en charge trois états de compte utilisateur :

- Stage les utilisateurs ne sont pas autorisés à s'authentifier. Il s'agit d'un état initial. Certaines propriétés du compte utilisateur requises pour les utilisateurs actifs ne peuvent pas être définies, par exemple l'appartenance à un groupe.

- Active les utilisateurs sont autorisés à s'authentifier. Toutes les propriétés requises du compte utilisateur doivent être définies dans cet état.

- Preserved sont d'anciens utilisateurs actifs qui sont considérés comme inactifs et ne peuvent pas s'authentifier auprès de l'IdM. Les utilisateurs préservés conservent la plupart des propriétés du compte qu'ils avaient en tant qu'utilisateurs actifs, mais ils ne font partie d'aucun groupe d'utilisateurs.

Vous pouvez supprimer définitivement les entrées utilisateur de la base de données IdM.

Les comptes d'utilisateurs supprimés ne peuvent pas être restaurés. Lorsque vous supprimez un compte d'utilisateur, toutes les informations associées à ce compte sont définitivement perdues.

Un nouvel administrateur ne peut être créé que par un utilisateur disposant de droits d'administrateur, tel que l'utilisateur admin par défaut. Si vous supprimez accidentellement tous les comptes d'administrateur, le gestionnaire de répertoire doit créer manuellement un nouvel administrateur dans le serveur de répertoire.

Ne pas supprimer l'utilisateur admin. Comme admin est un utilisateur prédéfini requis par l'IdM, cette opération pose des problèmes avec certaines commandes. Si vous souhaitez définir et utiliser un autre utilisateur administrateur, désactivez l'utilisateur prédéfini admin avec ipa user-disable admin après avoir accordé des droits d'administrateur à au moins un autre utilisateur.

N'ajoutez pas d'utilisateurs locaux à IdM. Le commutateur de service de noms (NSS) résout toujours les utilisateurs et les groupes IdM avant de résoudre les utilisateurs et les groupes locaux. Cela signifie, par exemple, que l'appartenance à un groupe IdM ne fonctionne pas pour les utilisateurs locaux.

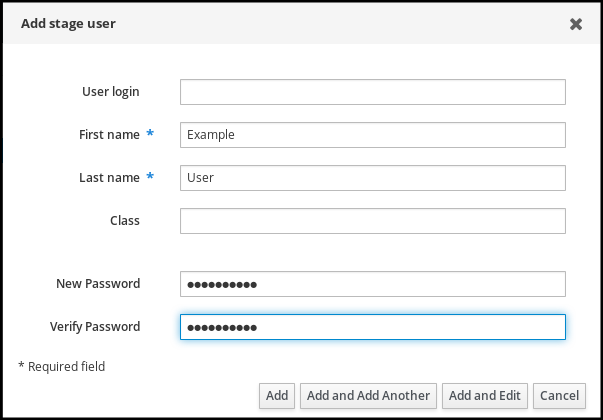

3.2. Ajouter des utilisateurs dans l'interface web

En général, vous devez créer un nouveau compte utilisateur avant qu'un nouvel employé ne commence à travailler. Ce compte d'étape n'est pas accessible et vous devez l'activer ultérieurement.

Vous pouvez également créer directement un compte d'utilisateur actif. Pour ajouter un utilisateur actif, suivez la procédure ci-dessous et ajoutez le compte utilisateur dans l'onglet Active users.

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'IdM ou rôle d'administrateur des utilisateurs.

Procédure

- Connectez-vous à l'interface Web IdM.

Allez sur l'onglet Users → Stage Users.

Vous pouvez également ajouter le compte d'utilisateur sur le site Users → Active users, mais vous ne pouvez pas ajouter de groupes d'utilisateurs à ce compte.

- Cliquez sur l'icône Add.

- Dans la boîte de dialogue Add stage user, entrez First name et Last name du nouvel utilisateur.

[Facultatif] Dans le champ User login, ajoutez un nom de connexion.

Si vous laissez ce champ vide, le serveur IdM crée le nom de connexion selon le modèle suivant : La première lettre du prénom et le nom de famille. Le nom de connexion complet peut comporter jusqu'à 32 caractères.

- [Dans le menu déroulant GID, sélectionnez les groupes dans lesquels l'utilisateur doit être inclus.

- [Facultatif] Dans les champs Password et Verify password, saisissez votre mot de passe et confirmez-le, en veillant à ce qu'il corresponde à votre mot de passe.

Cliquez sur le bouton Add.

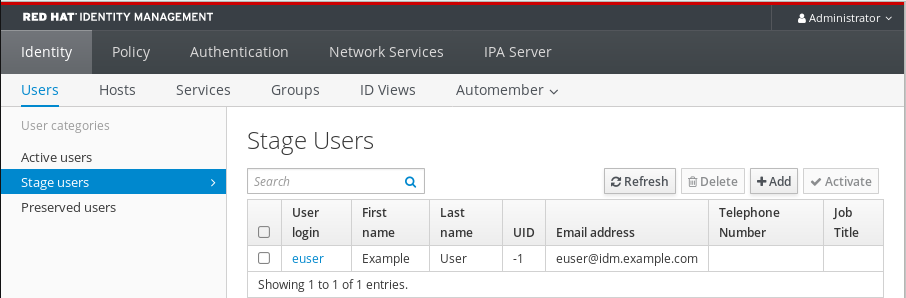

À ce stade, vous pouvez voir le compte d'utilisateur dans la table Stage Users.

Si vous cliquez sur le nom de l'utilisateur, vous pouvez modifier les paramètres avancés, tels que l'ajout d'un numéro de téléphone, d'une adresse ou d'une profession.

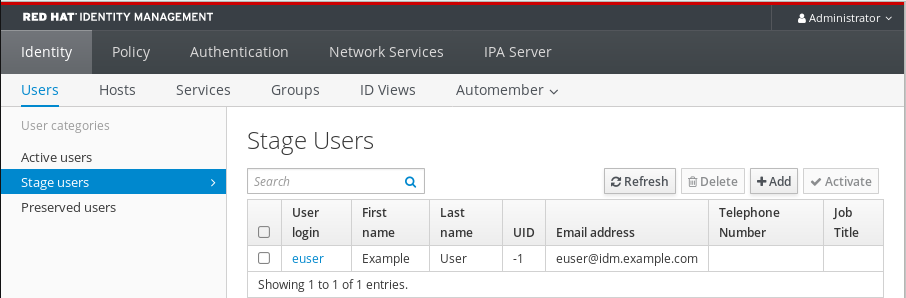

3.3. Activation des utilisateurs d'étape dans l'interface Web IdM

Un compte d'utilisateur de scène doit être activé avant que l'utilisateur puisse se connecter à IdM et avant qu'il puisse être ajouté à un groupe IdM. Cette section décrit comment activer les comptes d'utilisateurs de scène.

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'interface Web IdM ou rôle d'administrateur des utilisateurs.

- Au moins un compte d'utilisateur en phase dans l'IdM.

Procédure

- Connectez-vous à l'interface Web IdM.

- Allez sur l'onglet Users → Stage users.

- Cliquez sur la case à cocher du compte utilisateur que vous souhaitez activer.

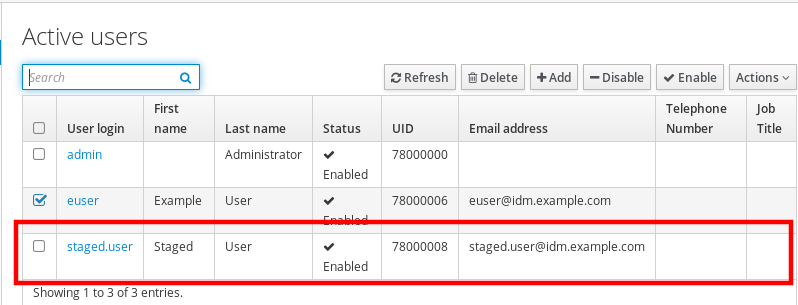

Cliquez sur le bouton Activate.

- Dans la boîte de dialogue Confirmation, cliquez sur le bouton OK.

Si l'activation est réussie, l'interface Web IdM affiche une confirmation verte indiquant que l'utilisateur a été activé et que le compte utilisateur a été déplacé vers Active users. Le compte est actif et l'utilisateur peut s'authentifier auprès du domaine IdM et de l'interface Web IdM. L'utilisateur est invité à modifier son mot de passe lors de la première connexion.

À ce stade, vous pouvez ajouter le compte d'utilisateur actif aux groupes d'utilisateurs.

3.4. Désactivation des comptes d'utilisateurs dans l'interface Web

Vous pouvez désactiver les comptes d'utilisateurs actifs. La désactivation d'un compte d'utilisateur désactive le compte. Par conséquent, les comptes d'utilisateur ne peuvent pas être utilisés pour s'authentifier et utiliser les services IdM, tels que Kerberos, ou pour effectuer des tâches.

Les comptes d'utilisateurs désactivés existent toujours dans l'IdM et toutes les informations qui leur sont associées restent inchangées. Contrairement aux comptes d'utilisateurs préservés, les comptes d'utilisateurs désactivés restent actifs et peuvent être membres de groupes d'utilisateurs.

Après la désactivation d'un compte d'utilisateur, les connexions existantes restent valables jusqu'à l'expiration du TGT Kerberos et des autres tickets de l'utilisateur. Après l'expiration du ticket, l'utilisateur ne pourra pas le renouveler.

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'interface Web IdM ou rôle d'administrateur des utilisateurs.

Procédure

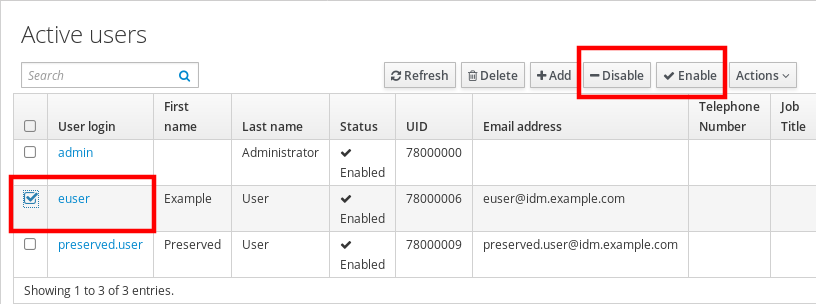

- Connectez-vous à l'interface Web IdM.

- Allez sur l'onglet Users → Active users.

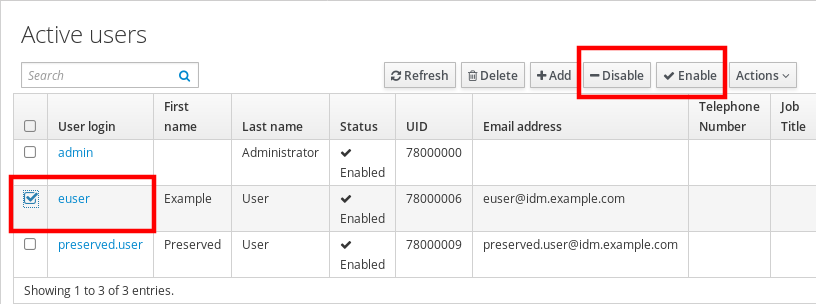

- Cliquez sur la case à cocher des comptes d'utilisateurs que vous souhaitez désactiver.

Cliquez sur le bouton Disable.

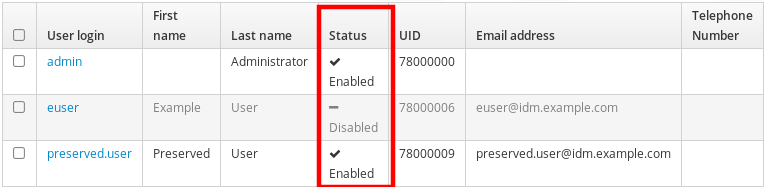

- Dans la boîte de dialogue Confirmation, cliquez sur le bouton OK.

Si la procédure de désactivation a réussi, vous pouvez le vérifier dans la colonne Statut du tableau Active users.

3.5. Activation des comptes d'utilisateurs dans l'interface Web

L'IdM permet d'activer des comptes d'utilisateurs actifs désactivés. L'activation d'un compte d'utilisateur active le compte désactivé.

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'interface Web IdM ou rôle d'administrateur des utilisateurs.

Procédure

- Connectez-vous à l'interface Web IdM.

- Allez sur l'onglet Users → Active users.

- Cliquez sur la case à cocher des comptes d'utilisateurs que vous souhaitez activer.

Cliquez sur le bouton Enable.

- Dans la boîte de dialogue Confirmation, cliquez sur le bouton OK.

Si la modification a été effectuée avec succès, vous pouvez le vérifier dans la colonne Statut du tableau Active users.

3.6. Préservation des utilisateurs actifs dans l'interface Web IdM

La préservation des comptes d'utilisateurs vous permet de supprimer des comptes de l'onglet Active users, tout en conservant ces comptes dans l'IdM.

Conservez le compte utilisateur si l'employé quitte l'entreprise. Si vous souhaitez désactiver les comptes d'utilisateur pendant quelques semaines ou quelques mois (congé parental, par exemple), désactivez le compte. Pour plus d'informations, voir Désactivation des comptes d'utilisateurs dans l'interface Web. Les comptes conservés ne sont pas actifs et les utilisateurs ne peuvent pas les utiliser pour accéder à votre réseau interne, mais le compte reste dans la base de données avec toutes les données.

Vous pouvez remettre les comptes restaurés en mode actif.

La liste des utilisateurs dans l'état préservé peut fournir un historique des anciens comptes d'utilisateurs.

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'interface Web IdM (Identity Management) ou rôle d'administrateur des utilisateurs.

Procédure

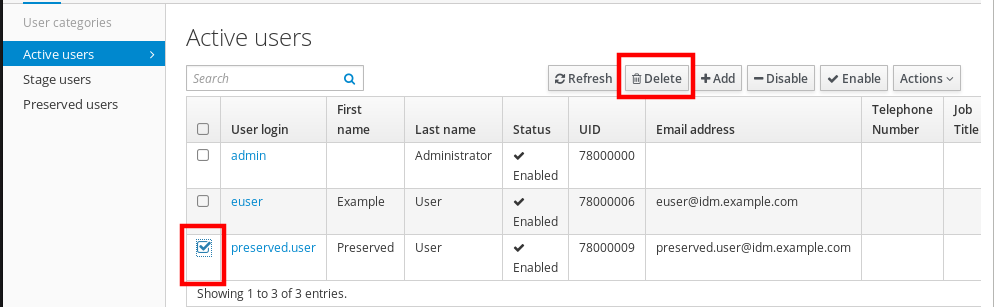

- Connectez-vous à l'interface Web IdM.

- Allez sur l'onglet Users → Active users.

- Cliquez sur la case à cocher des comptes d'utilisateurs que vous souhaitez conserver.

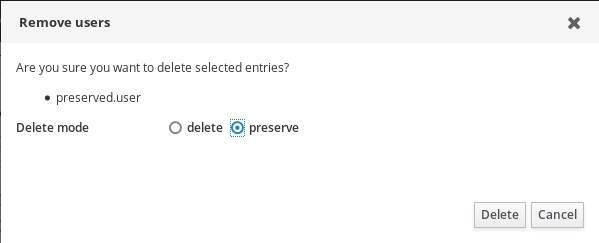

Cliquez sur le bouton Delete.

- Dans la boîte de dialogue Remove users, remplacez le bouton radio Delete mode par preserve.

Cliquez sur le bouton Delete.

En conséquence, le compte d'utilisateur est déplacé vers Preserved users.

Si vous devez restaurer les utilisateurs conservés, consultez la section Restauration des utilisateurs dans l'interface Web IdM.

3.7. Restauration des utilisateurs dans l'interface Web IdM

IdM (Identity Management) vous permet de restaurer les comptes d'utilisateurs préservés à l'état actif. Vous pouvez restaurer un utilisateur préservé en tant qu'utilisateur actif ou en tant qu'utilisateur d'étape.

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'interface Web IdM ou rôle d'administrateur des utilisateurs.

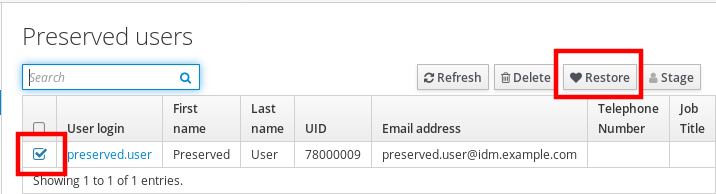

Procédure

- Connectez-vous à l'interface Web IdM.

- Allez sur l'onglet Users → Preserved users.

- Cliquez sur la case à cocher des comptes d'utilisateurs que vous souhaitez restaurer.

Cliquez sur le bouton Restore.

- Dans la boîte de dialogue Confirmation, cliquez sur le bouton OK.

L'interface Web IdM affiche une confirmation verte et déplace les comptes d'utilisateurs vers l'onglet Active users.

3.8. Suppression d'utilisateurs dans l'interface Web IdM

La suppression d'utilisateurs est une opération irréversible, qui entraîne la suppression permanente des comptes d'utilisateurs de la base de données de l'IdM, y compris les appartenances à des groupes et les mots de passe. Toute configuration externe de l'utilisateur, telle que le compte système et le répertoire personnel, n'est pas supprimée, mais n'est plus accessible par l'intermédiaire de l'IdM.

Vous pouvez supprimer :

Utilisateurs actifs - l'interface Web de l'IdM vous offre les options suivantes :

Préservation temporaire des utilisateurs

Pour plus de détails, voir la section Préserver les utilisateurs actifs dans l'interface Web IdM.

- Suppression définitive

- Utilisateurs de l'étape - vous pouvez supprimer définitivement les utilisateurs de l'étape.

- Utilisateurs conservés - vous pouvez supprimer définitivement les utilisateurs conservés.

La procédure suivante décrit la suppression des utilisateurs actifs. De même, vous pouvez supprimer des comptes d'utilisateurs sur :

- L'onglet Stage users

- L'onglet Preserved users

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'interface Web IdM ou rôle d'administrateur des utilisateurs.

Procédure

- Connectez-vous à l'interface Web IdM.

Allez sur l'onglet Users → Active users.

Vous pouvez également supprimer le compte d'utilisateur sur le site Users → Stage users ou Users → Preserved users.

- Cliquez sur l'icône Delete.

- Dans la boîte de dialogue Remove users, remplacez le bouton radio Delete mode par delete.

- Cliquez sur le bouton Delete.

Les comptes des utilisateurs ont été définitivement supprimés de l'IdM.

Chapitre 4. Gérer les comptes d'utilisateurs à l'aide de playbooks Ansible

Vous pouvez gérer les utilisateurs dans IdM à l'aide de carnets de commande Ansible. Après avoir présenté le cycle de vie des utilisateurs, ce chapitre décrit comment utiliser les playbooks Ansible pour les opérations suivantes :

-

Assurer la présence d'un seul utilisateur répertorié directement dans le fichier

YML. -

Assurer la présence de plusieurs utilisateurs listés directement dans le fichier

YML. -

Assurer la présence de plusieurs utilisateurs répertoriés dans un fichier

JSONréférencé à partir du fichierYML. -

Garantir l'absence d'utilisateurs listés directement dans le fichier

YML.

4.1. Cycle de vie de l'utilisateur

La gestion des identités (IdM) prend en charge trois états de compte utilisateur :

- Stage les utilisateurs ne sont pas autorisés à s'authentifier. Il s'agit d'un état initial. Certaines propriétés du compte utilisateur requises pour les utilisateurs actifs ne peuvent pas être définies, par exemple l'appartenance à un groupe.

- Active les utilisateurs sont autorisés à s'authentifier. Toutes les propriétés requises du compte utilisateur doivent être définies dans cet état.

- Preserved sont d'anciens utilisateurs actifs qui sont considérés comme inactifs et ne peuvent pas s'authentifier auprès de l'IdM. Les utilisateurs préservés conservent la plupart des propriétés du compte qu'ils avaient en tant qu'utilisateurs actifs, mais ils ne font partie d'aucun groupe d'utilisateurs.

Vous pouvez supprimer définitivement les entrées utilisateur de la base de données IdM.

Les comptes d'utilisateurs supprimés ne peuvent pas être restaurés. Lorsque vous supprimez un compte d'utilisateur, toutes les informations associées à ce compte sont définitivement perdues.

Un nouvel administrateur ne peut être créé que par un utilisateur disposant de droits d'administrateur, tel que l'utilisateur admin par défaut. Si vous supprimez accidentellement tous les comptes d'administrateur, le gestionnaire de répertoire doit créer manuellement un nouvel administrateur dans le serveur de répertoire.

Ne pas supprimer l'utilisateur admin. Comme admin est un utilisateur prédéfini requis par l'IdM, cette opération pose des problèmes avec certaines commandes. Si vous souhaitez définir et utiliser un autre utilisateur administrateur, désactivez l'utilisateur prédéfini admin avec ipa user-disable admin après avoir accordé des droits d'administrateur à au moins un autre utilisateur.

N'ajoutez pas d'utilisateurs locaux à IdM. Le commutateur de service de noms (NSS) résout toujours les utilisateurs et les groupes IdM avant de résoudre les utilisateurs et les groupes locaux. Cela signifie, par exemple, que l'appartenance à un groupe IdM ne fonctionne pas pour les utilisateurs locaux.

4.2. Assurer la présence d'un utilisateur IdM à l'aide d'un playbook Ansible

La procédure suivante décrit comment assurer la présence d'un utilisateur dans IdM à l'aide d'un playbook Ansible.

Conditions préalables

-

Vous connaissez le mot de passe de l'IdM

admin. Vous avez configuré votre nœud de contrôle Ansible pour qu'il réponde aux exigences suivantes :

- Vous utilisez la version 2.8 ou ultérieure d'Ansible.

-

Vous avez installé le paquetage

ansible-freeipasur le contrôleur Ansible. - L'exemple suppose que dans le répertoire ~/MyPlaybooks/ vous avez créé un fichier d'inventaire Ansible avec le nom de domaine complet (FQDN) du serveur IdM.

-

L'exemple suppose que le coffre-fort secret.yml Ansible stocke votre

ipaadmin_password.

Procédure

Créez un fichier d'inventaire, par exemple

inventory.file, et définissez-yipaserver:[ipaserver] server.idm.example.com

Créez un fichier Ansible playbook avec les données de l'utilisateur dont vous voulez assurer la présence dans IdM. Pour simplifier cette étape, vous pouvez copier et modifier l'exemple dans le fichier

/usr/share/doc/ansible-freeipa/playbooks/user/add-user.yml. Par exemple, pour créer un utilisateur nommé idm_user et ajouter Password123 comme mot de passe :--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Create user idm_user ipauser: ipaadmin_password: "{{ ipaadmin_password }}" name: idm_user first: Alice last: Acme uid: 1000111 gid: 10011 phone: "+555123457" email: idm_user@acme.com passwordexpiration: "2023-01-19 23:59:59" password: "Password123" update_password: on_createVous devez utiliser les options suivantes pour ajouter un utilisateur :

- namele nom d'utilisateur

- first: la chaîne de caractères du prénom

- last: la chaîne du nom de famille

Pour la liste complète des options disponibles pour l'utilisateur, voir le fichier Markdown de

/usr/share/doc/ansible-freeipa/README-user.md.NoteSi vous utilisez l'option

update_password: on_create, Ansible ne crée le mot de passe de l'utilisateur que lorsqu'il crée l'utilisateur. Si l'utilisateur est déjà créé avec un mot de passe, Ansible ne génère pas de nouveau mot de passe.Exécutez le manuel de jeu :

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-IdM-user.yml

Verification steps

Vous pouvez vérifier si le nouveau compte d'utilisateur existe dans IdM en utilisant la commande

ipa user-show:Connectez-vous à

ipaserveren tant qu'administrateur :$ ssh admin@server.idm.example.com Password: [admin@server /]$Demander un ticket Kerberos pour l'administrateur :

$ kinit admin Password for admin@IDM.EXAMPLE.COM:Demande d'informations sur idm_user:

$ ipa user-show idm_user User login: idm_user First name: Alice Last name: Acme ....

L'utilisateur nommé idm_user est présent dans IdM.

4.3. Assurer la présence de plusieurs utilisateurs IdM à l'aide de playbooks Ansible

La procédure suivante décrit comment assurer la présence de plusieurs utilisateurs dans IdM à l'aide d'un playbook Ansible.

Conditions préalables

-

Vous connaissez le mot de passe de l'IdM

admin. Vous avez configuré votre nœud de contrôle Ansible pour qu'il réponde aux exigences suivantes :

- Vous utilisez la version 2.8 ou ultérieure d'Ansible.

-

Vous avez installé le paquetage

ansible-freeipasur le contrôleur Ansible. - L'exemple suppose que dans le répertoire ~/MyPlaybooks/ vous avez créé un fichier d'inventaire Ansible avec le nom de domaine complet (FQDN) du serveur IdM.

-

L'exemple suppose que le coffre-fort secret.yml Ansible stocke votre

ipaadmin_password.

Procédure

Créez un fichier d'inventaire, par exemple

inventory.file, et définissez-yipaserver:[ipaserver] server.idm.example.com

Créez un fichier Ansible playbook avec les données des utilisateurs dont vous voulez assurer la présence dans IdM. Pour simplifier cette étape, vous pouvez copier et modifier l'exemple dans le fichier

/usr/share/doc/ansible-freeipa/playbooks/user/ensure-users-present.yml. Par exemple, pour créer les utilisateurs idm_user_1, idm_user_2, et idm_user_3, et ajouter Password123 comme mot de passe de idm_user_1:--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Create user idm_users ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: - name: idm_user_1 first: Alice last: Acme uid: 10001 gid: 10011 phone: "+555123457" email: idm_user@acme.com passwordexpiration: "2023-01-19 23:59:59" password: "Password123" - name: idm_user_2 first: Bob last: Acme uid: 100011 gid: 10011 - name: idm_user_3 first: Eve last: Acme uid: 1000111 gid: 10011NoteSi vous ne spécifiez pas l'option update_password: on_create, Ansible réinitialise le mot de passe de l'utilisateur à chaque fois que le livre de jeu est exécuté : si l'utilisateur a modifié le mot de passe depuis la dernière fois que le livre de jeu a été exécuté, Ansible réinitialise le mot de passe.

Exécutez le manuel de jeu :

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-users.yml

Verification steps

Vous pouvez vérifier si le compte d'utilisateur existe dans IdM en utilisant la commande

ipa user-show:Connectez-vous à

ipaserveren tant qu'administrateur :$ ssh administrator@server.idm.example.com Password: [admin@server /]$Afficher des informations sur idm_user_1:

$ ipa user-show idm_user_1 User login: idm_user_1 First name: Alice Last name: Acme Password: True ....

L'utilisateur nommé idm_user_1 est présent dans IdM.

4.4. Assurer la présence de plusieurs utilisateurs IdM à partir d'un fichier JSON en utilisant les playbooks Ansible

La procédure suivante décrit comment assurer la présence de plusieurs utilisateurs dans IdM à l'aide d'un playbook Ansible. Les utilisateurs sont stockés dans un fichier JSON.

Conditions préalables

-

Vous connaissez le mot de passe de l'IdM

admin. Vous avez configuré votre nœud de contrôle Ansible pour qu'il réponde aux exigences suivantes :

- Vous utilisez la version 2.8 ou ultérieure d'Ansible.

-

Vous avez installé le paquetage

ansible-freeipasur le contrôleur Ansible. - L'exemple suppose que dans le répertoire ~/MyPlaybooks/ vous avez créé un fichier d'inventaire Ansible avec le nom de domaine complet (FQDN) du serveur IdM.

-

L'exemple suppose que le coffre-fort secret.yml Ansible stocke votre

ipaadmin_password.

Procédure

Créez un fichier d'inventaire, par exemple

inventory.file, et définissez-yipaserver:[ipaserver] server.idm.example.com

Créez un fichier playbook Ansible avec les tâches nécessaires. Référencez le fichier

JSONavec les données des utilisateurs dont vous voulez assurer la présence. Pour simplifier cette étape, vous pouvez copier et modifier l'exemple dans le fichier/usr/share/doc/ansible-freeipa/ensure-users-present-ymlfile.yml:--- - name: Ensure users' presence hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Include users.json include_vars: file: users.json - name: Users present ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: "{{ users }}"Créez le fichier

users.jsonet ajoutez-y les utilisateurs IdM. Pour simplifier cette étape, vous pouvez copier et modifier l'exemple du fichier/usr/share/doc/ansible-freeipa/playbooks/user/users.json. Par exemple, pour créer les utilisateurs idm_user_1, idm_user_2, et idm_user_3, et ajouter Password123 comme mot de passe de idm_user_1:{ "users": [ { "name": "idm_user_1", "first": "Alice", "last": "Acme", "password": "Password123" }, { "name": "idm_user_2", "first": "Bob", "last": "Acme" }, { "name": "idm_user_3", "first": "Eve", "last": "Acme" } ] }Exécutez le playbook Ansible. Spécifiez le fichier du livre de jeu, le fichier contenant le mot de passe protégeant le fichier secret.yml et le fichier d'inventaire :

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/ensure-users-present-jsonfile.yml

Verification steps

Vous pouvez vérifier si les comptes d'utilisateurs sont présents dans IdM à l'aide de la commande

ipa user-show:Connectez-vous à

ipaserveren tant qu'administrateur :$ ssh administrator@server.idm.example.com Password: [admin@server /]$Afficher des informations sur idm_user_1:

$ ipa user-show idm_user_1 User login: idm_user_1 First name: Alice Last name: Acme Password: True ....

L'utilisateur nommé idm_user_1 est présent dans IdM.

4.5. Assurer l'absence d'utilisateurs utilisant des playbooks Ansible

La procédure suivante décrit comment utiliser un playbook Ansible pour s'assurer que des utilisateurs spécifiques sont absents de l'IdM.

Conditions préalables

-

Vous connaissez le mot de passe de l'IdM

admin. Vous avez configuré votre nœud de contrôle Ansible pour qu'il réponde aux exigences suivantes :

- Vous utilisez la version 2.8 ou ultérieure d'Ansible.

-

Vous avez installé le paquetage

ansible-freeipasur le contrôleur Ansible. - L'exemple suppose que dans le répertoire ~/MyPlaybooks/ vous avez créé un fichier d'inventaire Ansible avec le nom de domaine complet (FQDN) du serveur IdM.

-

L'exemple suppose que le coffre-fort secret.yml Ansible stocke votre

ipaadmin_password.

Procédure

Créez un fichier d'inventaire, par exemple

inventory.file, et définissez-yipaserver:[ipaserver] server.idm.example.com

Créez un fichier playbook Ansible avec les utilisateurs dont vous voulez garantir l'absence d'IdM. Pour simplifier cette étape, vous pouvez copier et modifier l'exemple dans le fichier

/usr/share/doc/ansible-freeipa/playbooks/user/ensure-users-present.yml. Par exemple, pour supprimer les utilisateurs idm_user_1, idm_user_2, et idm_user_3:--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Delete users idm_user_1, idm_user_2, idm_user_3 ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: - name: idm_user_1 - name: idm_user_2 - name: idm_user_3 state: absentExécutez le playbook Ansible. Spécifiez le fichier du livre de jeu, le fichier contenant le mot de passe protégeant le fichier secret.yml et le fichier d'inventaire :

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/delete-users.yml

Verification steps

Vous pouvez vérifier que les comptes d'utilisateurs n'existent pas dans IdM en utilisant la commande ipa user-show:

Connectez-vous à

ipaserveren tant qu'administrateur :$ ssh administrator@server.idm.example.com Password: [admin@server /]$Demande d'informations sur idm_user_1:

$ ipa user-show idm_user_1 ipa: ERROR: idm_user_1: user not foundL'utilisateur nommé idm_user_1 n'existe pas dans IdM.

4.6. Ressources supplémentaires

-

Voir le fichier Markdown de

README-user.mddans le répertoire/usr/share/doc/ansible-freeipa/. -

Voir les exemples de playbooks Ansible dans le répertoire

/usr/share/doc/ansible-freeipa/playbooks/user.

Chapitre 5. Gestion des mots de passe des utilisateurs dans l'IdM

5.1. Qui peut modifier les mots de passe des utilisateurs de l'IdM et comment ?

Les utilisateurs réguliers qui ne sont pas autorisés à modifier les mots de passe d'autres utilisateurs ne peuvent modifier que leur propre mot de passe. Le nouveau mot de passe doit être conforme aux politiques de mot de passe de l'IdM applicables aux groupes dont l'utilisateur est membre. Pour plus de détails sur la configuration des politiques de mot de passe, voir Définir les politiques de mot de passe de l'IdM.

Les administrateurs et les utilisateurs ayant le droit de modifier les mots de passe peuvent définir des mots de passe initiaux pour les nouveaux utilisateurs et réinitialiser les mots de passe des utilisateurs existants. Ces mots de passe :

- Il n'est pas nécessaire de respecter les politiques de mot de passe de l'IdM.

- Expirent après la première connexion réussie. Dans ce cas, l'IdM invite l'utilisateur à modifier immédiatement le mot de passe expiré. Pour désactiver ce comportement, voir Activer la réinitialisation du mot de passe dans IdM sans inviter l'utilisateur à changer de mot de passe lors de la prochaine connexion.

L'utilisateur du LDAP Directory Manager (DM) peut modifier les mots de passe des utilisateurs à l'aide des outils LDAP. Le nouveau mot de passe peut remplacer toute politique de mot de passe de l'IdM. Les mots de passe définis par DM n'expirent pas après la première connexion.

5.2. Modification du mot de passe de l'utilisateur dans l'interface Web de l'IdM

En tant qu'utilisateur de la gestion des identités (IdM), vous pouvez modifier votre mot de passe d'utilisateur dans l'interface Web IdM.

Conditions préalables

- Vous êtes connecté à l'interface Web IdM.

Procédure

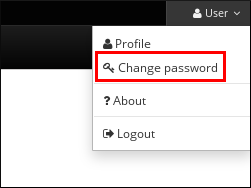

Dans le coin supérieur droit, cliquez sur User name → Change password.

Figure 5.1. Réinitialisation du mot de passe

- Saisissez le mot de passe actuel et le nouveau mot de passe.

5.3. Réinitialisation du mot de passe d'un autre utilisateur dans l'interface Web IdM

En tant qu'utilisateur administratif de Identity Management (IdM), vous pouvez modifier les mots de passe d'autres utilisateurs dans l'interface Web IdM.

Conditions préalables

- Vous êtes connecté à l'interface Web IdM en tant qu'utilisateur administratif.

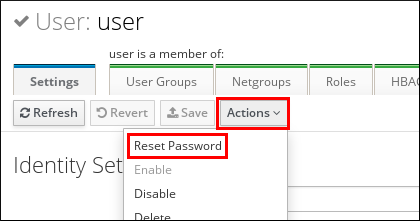

Procédure

-

Sélectionner Identité →

Users. - Cliquez sur le nom de l'utilisateur à modifier.

Cliquez sur Actions →

Reset password.Figure 5.2. Réinitialisation du mot de passe

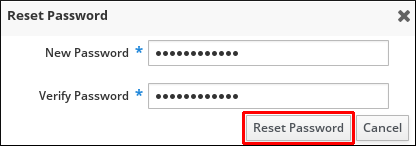

Saisissez le nouveau mot de passe et cliquez sur Réinitialiser le mot de passe.

Figure 5.3. Confirmation du nouveau mot de passe

5.4. Réinitialisation du mot de passe de l'utilisateur du gestionnaire de répertoire

Si vous perdez le mot de passe de l'Identity Management (IdM) Directory Manager, vous pouvez le réinitialiser.

Conditions préalables

-

Vous avez un accès

rootà un serveur IdM.

Procédure

Générez un nouveau hachage de mot de passe à l'aide de la commande

pwdhash. Par exemple :# pwdhash -D /etc/dirsrv/slapd-IDM-EXAMPLE-COM password {PBKDF2_SHA256}AAAgABU0bKhyjY53NcxY33ueoPjOUWtl4iyYN5uW...En spécifiant le chemin d'accès à la configuration du serveur d'annuaire, vous utilisez automatiquement le schéma de stockage du mot de passe défini dans l'attribut

nsslapd-rootpwstorageschemepour crypter le nouveau mot de passe.Sur chaque serveur IdM de votre topologie, exécutez les étapes suivantes :

Arrêter tous les services IdM installés sur le serveur :

# ipactl stopModifiez le fichier

/etc/dirsrv/IDM-EXAMPLE-COM/dse.ldifet attribuez à l'attributnsslapd-rootpwla valeur générée par la commandepwdhash:nsslapd-rootpw: {PBKDF2_SHA256}AAAgABU0bKhyjY53NcxY33ueoPjOUWtl4iyYN5uW...- Démarrer tous les services IdM installés sur le serveur :

# ipactl start

5.5. Modification du mot de passe de l'utilisateur ou réinitialisation du mot de passe d'un autre utilisateur dans l'interface CLI de l'IdM

Vous pouvez modifier votre mot de passe utilisateur à l'aide de l'interface de ligne de commande (CLI) de la gestion des identités (IdM). Si vous êtes un utilisateur administratif, vous pouvez utiliser l'interface de ligne de commande pour réinitialiser le mot de passe d'un autre utilisateur.

Conditions préalables

- Vous avez obtenu un ticket d'attribution de ticket (TGT) pour un utilisateur IdM.

- Si vous réinitialisez le mot de passe d'un autre utilisateur, vous devez avoir obtenu un TGT pour un utilisateur administratif dans IdM.

Procédure

Entrez la commande

ipa user-modavec le nom de l'utilisateur et l'option--password. La commande vous demandera le nouveau mot de passe.$ ipa user-mod idm_user --password Password: Enter Password again to verify: -------------------- Modified user "idm_user" -------------------- ...

Vous pouvez également utiliser la commande ipa passwd idm_user au lieu de ipa user-mod.

5.6. Permettre la réinitialisation du mot de passe dans l'IdM sans demander à l'utilisateur de changer de mot de passe lors de la prochaine connexion

Par défaut, lorsqu'un administrateur réinitialise le mot de passe d'un autre utilisateur, le mot de passe expire après la première connexion réussie. En tant que gestionnaire de l'annuaire IdM, vous pouvez spécifier les privilèges suivants pour les administrateurs IdM individuels :

- Ils peuvent effectuer des opérations de changement de mot de passe sans exiger des utilisateurs qu'ils modifient leur mot de passe lors de leur première connexion.

- Ils peuvent contourner la politique en matière de mots de passe de sorte qu'aucune force ou historique n'est appliquée.

Le contournement de la politique de mot de passe peut constituer une menace pour la sécurité. Faites preuve de prudence lorsque vous sélectionnez les utilisateurs auxquels vous accordez ces privilèges supplémentaires.

Conditions préalables

- Vous connaissez le mot de passe du gestionnaire de répertoire.

Procédure

Sur chaque serveur de gestion des identités (IdM) du domaine, effectuez les modifications suivantes :

Entrez la commande

ldapmodifypour modifier les entrées LDAP. Indiquez le nom du serveur IdM et le port 389, puis appuyez sur Entrée :$ ldapmodify -x -D "cn=Directory Manager" -W -h server.idm.example.com -p 389 Enter LDAP Password:

- Saisissez le mot de passe du gestionnaire de répertoire.

Saisissez le nom distinctif de l'entrée de synchronisation du mot de passe

ipa_pwd_extopet appuyez sur Entrée :dn : cn=ipa_pwd_extop,cn=plugins,cn=config

Spécifiez le type de modification

modifyet appuyez sur Entrée :changetype : modify

Indiquez le type de modification que vous souhaitez que LDAP exécute et à quel attribut. Appuyez sur Entrée :

ajouter : passSyncManagersDNs

Spécifiez les comptes d'utilisateurs administratifs dans l'attribut

passSyncManagersDNs. Cet attribut a plusieurs valeurs. Par exemple, pour accorder à l'utilisateuradminles pouvoirs de réinitialisation du mot de passe de Directory Manager :passSyncManagersDNs: \ uid=admin,cn=users,cn=accounts,dc=example,dc=com

- Appuyez deux fois sur Enter pour arrêter la modification de l'entrée.

L'ensemble de la procédure se déroule comme suit :

$ ldapmodify -x -D "cn=Directory Manager" -W -h server.idm.example.com -p 389 Enter LDAP Password: dn: cn=ipa_pwd_extop,cn=plugins,cn=config changetype: modify add: passSyncManagersDNs passSyncManagersDNs: uid=admin,cn=users,cn=accounts,dc=example,dc=com

L'utilisateur admin, répertorié sous passSyncManagerDNs, dispose désormais de privilèges supplémentaires.

5.7. Vérifier si le compte d'un utilisateur IdM est verrouillé

En tant qu'administrateur de la gestion des identités (IdM), vous pouvez vérifier si le compte d'un utilisateur IdM est verrouillé. Pour ce faire, vous devez comparer le nombre maximal autorisé de tentatives de connexion infructueuses d'un utilisateur avec le nombre de connexions infructueuses réelles de l'utilisateur.

Conditions préalables

- Vous avez obtenu le ticket d'attribution de ticket (TGT) d'un utilisateur administratif dans IdM.

Procédure

Affichez le statut du compte utilisateur pour connaître le nombre d'échecs de connexion :

$ ipa user-status example_user ----------------------- Account disabled: False ----------------------- Server: idm.example.com Failed logins: 8 Last successful authentication: N/A Last failed authentication: 20220229080317Z Time now: 2022-02-29T08:04:46Z ---------------------------- Number of entries returned 1 ----------------------------

Affiche le nombre de tentatives de connexion autorisées pour un utilisateur donné :

- Se connecter à l'interface Web IdM en tant qu'administrateur IdM.

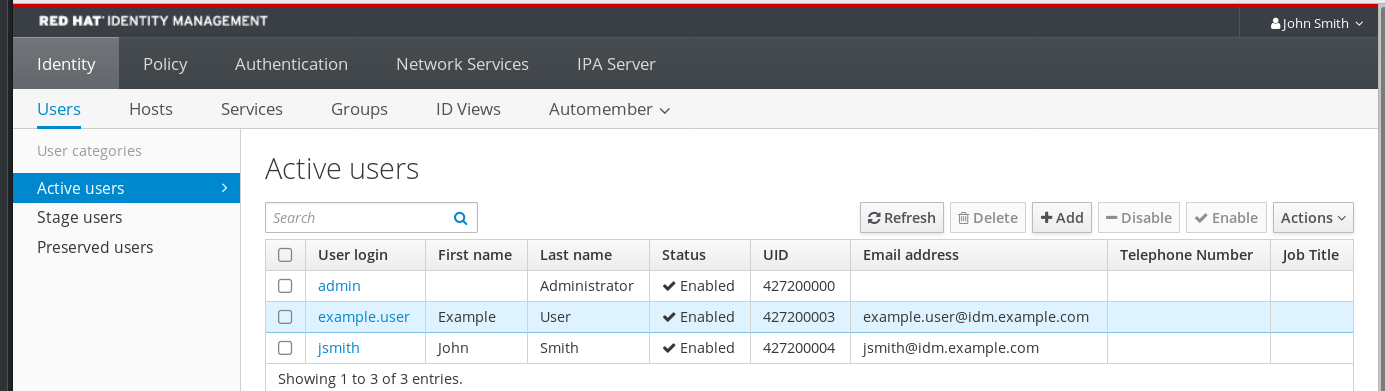

- Ouvrez l'onglet Identity → Users → Active users.

- Cliquez sur le nom de l'utilisateur pour ouvrir les paramètres de l'utilisateur.

- Dans la section Password policy, localisez l'élément Max failures.

-

Comparez le nombre d'échecs de connexion affiché dans la sortie de la commande

ipa user-statusavec le nombre de Max failures affiché dans l'interface Web de l'IdM. Si le nombre d'échecs de connexion est égal au nombre maximum de tentatives de connexion autorisées, le compte de l'utilisateur est verrouillé.

Ressources supplémentaires

5.8. Déverrouillage des comptes d'utilisateurs en cas d'échec du mot de passe dans l'IdM

Si un utilisateur tente de se connecter en utilisant un mot de passe incorrect un certain nombre de fois, la gestion des identités (IdM) verrouille le compte de l'utilisateur, ce qui l'empêche de se connecter. Pour des raisons de sécurité, l'IdM n'affiche aucun message d'avertissement indiquant que le compte de l'utilisateur a été verrouillé. Au lieu de cela, l'invite CLI peut continuer à demander à l'utilisateur un mot de passe encore et encore.

L'IdM déverrouille automatiquement le compte d'utilisateur après un certain temps. Vous pouvez également déverrouiller le compte d'utilisateur manuellement en suivant la procédure suivante.

Conditions préalables

- Vous avez obtenu le ticket d'attribution de ticket d'un utilisateur administratif de l'IdM.

Procédure

Pour déverrouiller un compte d'utilisateur, utilisez la commande

ipa user-unlock.$ ipa user-unlock idm_user ----------------------- Unlocked account "idm_user" -----------------------L'utilisateur peut ensuite se reconnecter.

Ressources supplémentaires

5.9. Activation du suivi de la dernière authentification Kerberos réussie pour les utilisateurs dans IdM

Pour des raisons de performance, Identity Management (IdM) fonctionnant dans Red Hat Enterprise Linux 8 ne stocke pas l'horodatage de la dernière authentification Kerberos réussie d'un utilisateur. Par conséquent, certaines commandes, telles que ipa user-status, n'affichent pas l'horodatage.

Conditions préalables

- Vous avez obtenu le ticket d'attribution de ticket (TGT) d'un utilisateur administratif dans IdM.

-

Vous avez un accès

rootau serveur IdM sur lequel vous exécutez la procédure.

Procédure

Affiche les fonctions du plug-in de mot de passe actuellement activées :

# ipa config-show | grep "Password plugin features" Password plugin features: AllowNThash, KDC:Disable Last Success

La sortie montre que le plug-in

KDC:Disable Last Successest activé. Le plug-in masque la dernière tentative d'authentification Kerberos réussie dans la sortie ipa user-status.Ajouter le paramètre

--ipaconfigstring=featurele paramètre pour chaque fonctionnalité de la commandeipa config-modactuellement activée, à l'exception deKDC:Disable Last Success:# ipa config-mod --ipaconfigstring='AllowNThash'Cette commande n'active que le plug-in

AllowNThash. Pour activer plusieurs fonctionnalités, spécifiez le paramètre--ipaconfigstring=featureséparément pour chaque fonctionnalité.Redémarrer IdM :

# ipactl restart

Chapitre 6. Définition des politiques de mot de passe de l'IdM

Ce chapitre décrit les politiques de mot de passe de la gestion des identités (IdM) et explique comment ajouter une nouvelle politique de mot de passe dans l'IdM à l'aide d'un playbook Ansible.

6.1. Qu'est-ce qu'une politique de mot de passe ?

Une politique de mot de passe est un ensemble de règles auxquelles les mots de passe doivent répondre. Par exemple, une politique de mot de passe peut définir la longueur minimale et la durée maximale d'un mot de passe. Tous les utilisateurs concernés par cette politique sont tenus de définir un mot de passe suffisamment long et de le modifier assez fréquemment pour satisfaire aux conditions spécifiées. De cette manière, les politiques de mot de passe contribuent à réduire le risque que quelqu'un découvre et utilise à mauvais escient le mot de passe d'un utilisateur.

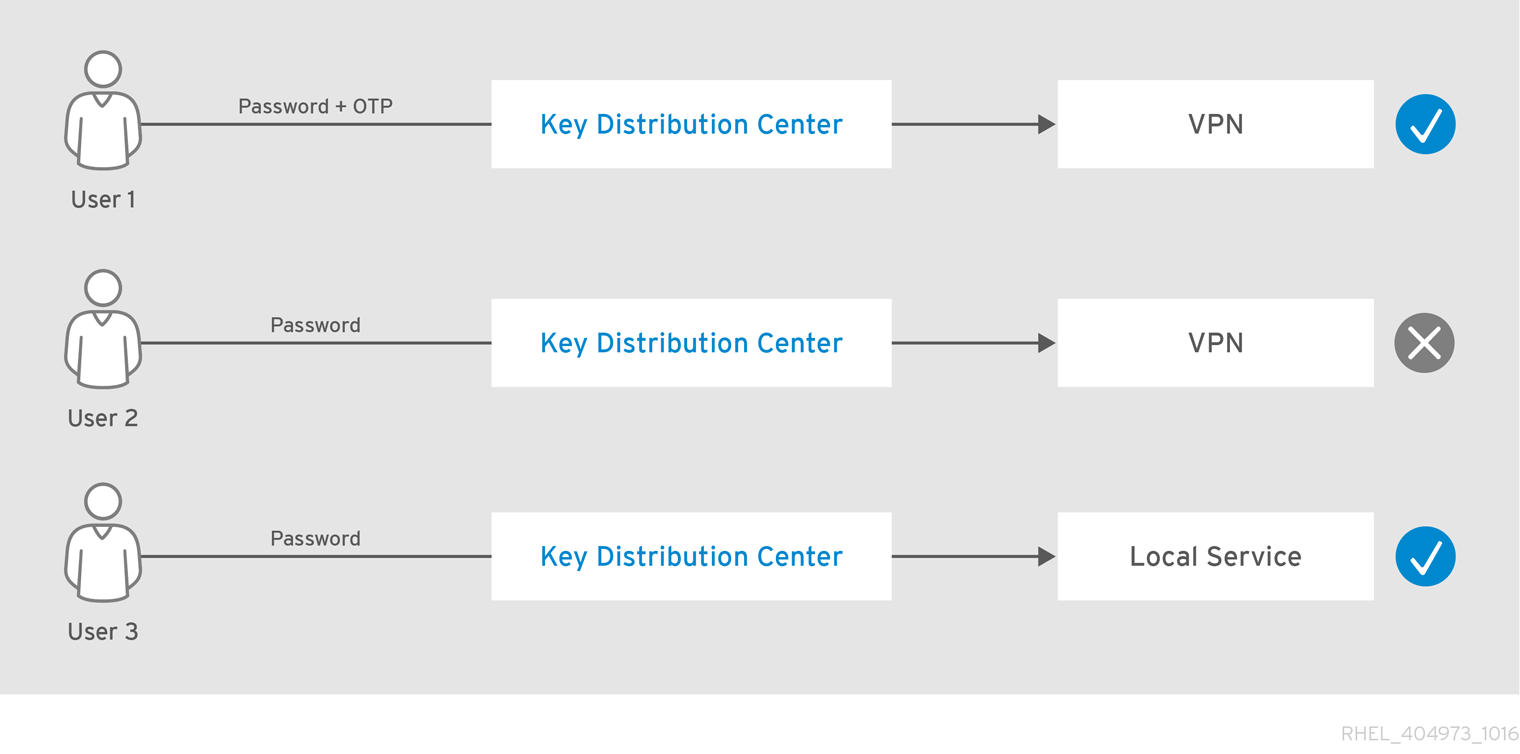

6.2. Politiques en matière de mots de passe dans l'IdM

Les mots de passe sont le moyen le plus courant pour les utilisateurs de la gestion de l'identité (IdM) de s'authentifier auprès du domaine Kerberos IdM. Les stratégies de mot de passe définissent les exigences auxquelles doivent répondre les mots de passe des utilisateurs IdM.

La politique de mot de passe de l'IdM est définie dans l'annuaire LDAP sous-jacent, mais c'est le centre de distribution de clés Kerberos (KDC) qui applique la politique de mot de passe.

Les attributs de la politique de mot de passe énumèrent les attributs que vous pouvez utiliser pour définir une politique de mot de passe dans IdM.

Tableau 6.1. Attributs de la politique relative aux mots de passe

| Attribut | Explication | Exemple : |

|---|---|---|

| Durée de vie maximale | Durée maximale en jours pendant laquelle un mot de passe est valide avant que l'utilisateur ne doive le réinitialiser. | Durée de vie maximale = 90 Les mots de passe des utilisateurs ne sont valables que pendant 90 jours. Après cette période, l'IdM invite les utilisateurs à les modifier. |

| Durée de vie minimale | Le temps minimum en heures qui doit s'écouler entre deux opérations de changement de mot de passe. | Durée de vie minimale = 1 Après avoir modifié leur mot de passe, les utilisateurs doivent attendre au moins une heure avant de le modifier à nouveau. |

| Taille de l'histoire | Le nombre de mots de passe précédents qui sont stockés. Un utilisateur ne peut pas réutiliser un mot de passe de son historique de mots de passe, mais peut réutiliser d'anciens mots de passe qui ne sont pas stockés. | Taille de l'historique = 0 Dans ce cas, l'historique des mots de passe est vide et les utilisateurs peuvent réutiliser n'importe lequel de leurs mots de passe précédents. |

| Classes de personnages | Le nombre de classes de caractères différentes que l'utilisateur doit utiliser dans le mot de passe. Les classes de caractères sont les suivantes : * Caractères majuscules * Caractères minuscules * Chiffres * Caractères spéciaux, tels que virgule (,), point (.), astérisque (*) * Autres caractères UTF-8 L'utilisation d'un caractère trois fois ou plus à la suite diminue la classe du caractère d'une unité. Par exemple :

*

* | Classes de caractères = 0

Le nombre de classes requis par défaut est de 0. Pour configurer ce nombre, exécutez la commande Voir également la note importante sous ce tableau. |

| Longueur minimale | Nombre minimum de caractères dans un mot de passe. Si l'une des options de politique de mot de passe supplémentaires est définie, la longueur minimale des mots de passe est de 6, quelle que soit la valeur de l'option Longueur min. | Longueur minimale = 8 Les utilisateurs ne peuvent pas utiliser de mots de passe de moins de 8 caractères. |

| Défaillances maximales | Nombre maximal de tentatives de connexion échouées avant que l'IdM ne verrouille le compte de l'utilisateur. | Nombre maximal d'échecs = 6 L'IdM verrouille le compte de l'utilisateur lorsque celui-ci saisit un mot de passe erroné sept fois de suite. |

| Intervalle de réinitialisation des défaillances | Délai en secondes après lequel l'IdM réinitialise le nombre actuel de tentatives de connexion infructueuses. | Intervalle de réinitialisation des défaillances = 60

Si l'utilisateur attend plus d'une minute après le nombre d'échecs de connexion défini à l'adresse |

| Durée du verrouillage |

Durée en secondes pendant laquelle le compte de l'utilisateur est verrouillé après le nombre de tentatives de connexion infructueuses défini à l'adresse | Durée du verrouillage = 600 Les utilisateurs dont le compte est verrouillé ne peuvent pas se connecter pendant 10 minutes. |

Utilisez l'alphabet anglais et les symboles courants pour les classes de caractères requises si vous disposez d'un ensemble diversifié de matériel qui peut ne pas avoir accès aux caractères et symboles internationaux. Pour plus d'informations sur les politiques de classes de caractères dans les mots de passe, voir Quels sont les caractères valides dans un mot de passe ? dans la base de connaissances de Red Hat.

6.3. Assurer la présence d'une politique de mot de passe dans IdM à l'aide d'un playbook Ansible

Cette section décrit comment assurer la présence d'une politique de mot de passe dans la gestion des identités (IdM) à l'aide d'un playbook Ansible.

Dans la politique de mot de passe global_policy par défaut dans IdM, le nombre de classes de caractères différents dans le mot de passe est fixé à 0. La taille de l'historique est également fixée à 0.

Effectuez cette procédure pour appliquer une politique de mot de passe plus stricte pour un groupe IdM à l'aide d'un playbook Ansible.

Vous ne pouvez définir une politique de mot de passe que pour un groupe IdM. Vous ne pouvez pas définir une politique de mot de passe pour un utilisateur individuel.

Conditions préalables

Vous avez configuré votre nœud de contrôle Ansible pour qu'il réponde aux exigences suivantes :

- Vous utilisez la version 2.8 ou ultérieure d'Ansible.

-

Vous avez installé le paquetage

ansible-freeipasur le contrôleur Ansible. - L'exemple suppose que dans le répertoire ~/MyPlaybooks/ vous avez créé un fichier d'inventaire Ansible avec le nom de domaine complet (FQDN) du serveur IdM.

-

L'exemple suppose que le coffre-fort secret.yml Ansible stocke votre

ipaadmin_password.

- Vous connaissez le mot de passe de l'administrateur IdM.

- Le groupe pour lequel vous vous assurez de la présence d'une politique de mot de passe existe dans IdM.

Procédure

Créez un fichier d'inventaire, par exemple

inventory.file, et définissez leFQDNde votre serveur IdM dans la section[ipaserver]:[ipaserver] server.idm.example.com

Créez votre fichier playbook Ansible qui définit la politique de mot de passe dont vous voulez assurer la présence. Pour simplifier cette étape, copiez et modifiez l'exemple dans le fichier

/usr/share/doc/ansible-freeipa/playbooks/pwpolicy/pwpolicy_present.yml:--- - name: Tests hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Ensure presence of pwpolicy for group ops ipapwpolicy: ipaadmin_password: "{{ ipaadmin_password }}" name: ops minlife: 7 maxlife: 49 history: 5 priority: 1 lockouttime: 300 minlength: 8 minclasses: 4 maxfail: 3 failinterval: 5Pour plus de détails sur la signification des différentes variables, voir Attributs de la politique de mot de passe.

Exécutez le manuel de jeu :

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory_/new_pwpolicy_present.yml

Vous avez utilisé avec succès un playbook Ansible pour vous assurer qu'une politique de mot de passe pour le groupe ops est présente dans IdM.

La priorité de la politique de mot de passe ops est fixée à 1, alors que la politique de mot de passe global_policy n'a pas de priorité définie. Pour cette raison, la politique ops remplace automatiquement global_policy pour le groupe ops et est appliquée immédiatement.

global_policy sert de stratégie de repli lorsqu'aucune stratégie de groupe n'est définie pour un utilisateur, et ne peut jamais avoir la priorité sur une stratégie de groupe.

Ressources supplémentaires

-

Voir le fichier

README-pwpolicy.mddans le répertoire/usr/share/doc/ansible-freeipa/. - Voir les priorités politiques du mot de passe.

6.4. Options supplémentaires de politique de mot de passe dans IdM

En tant qu'administrateur Identity Management (IdM), vous pouvez renforcer les exigences en matière de mot de passe par défaut en activant des options de politique de mot de passe supplémentaires basées sur l'ensemble des fonctionnalités de libpwquality. Les options supplémentaires de stratégie de mot de passe sont les suivantes :

--maxrepeat- Spécifie le nombre maximal acceptable de caractères consécutifs identiques dans le nouveau mot de passe.

--maxsequence- Spécifie la longueur maximale des séquences de caractères monotones dans le nouveau mot de passe. Des exemples d'une telle séquence sont 12345 ou fedcb. La plupart de ces mots de passe ne passeront pas le contrôle de simplicité.

--dictcheck-

Si non nul, vérifie si le mot de passe, avec d'éventuelles modifications, correspond à un mot du dictionnaire. Actuellement,

libpwqualityeffectue la vérification du dictionnaire à l'aide de la bibliothèquecracklib. --usercheck- S'il est différent de zéro, il vérifie si le mot de passe, avec d'éventuelles modifications, contient le nom de l'utilisateur sous une forme ou une autre. Cette vérification n'est pas effectuée pour les noms d'utilisateur de moins de 3 caractères.

Vous ne pouvez pas appliquer les options supplémentaires de politique de mot de passe aux mots de passe existants. Si vous appliquez l'une des options supplémentaires, l'IdM définit automatiquement l'option --minlength, le nombre minimum de caractères dans un mot de passe, à 6 caractères.

Dans un environnement mixte avec des serveurs RHEL 7, RHEL 8 et RHEL 9, vous pouvez appliquer les paramètres supplémentaires de la stratégie de mot de passe uniquement sur les serveurs fonctionnant sous RHEL 8.4 ou une version ultérieure. Si un utilisateur est connecté à un client IdM et que ce dernier communique avec un serveur IdM fonctionnant sous RHEL 8.3 ou une version antérieure, les nouvelles exigences en matière de stratégie de mot de passe définies par l'administrateur système ne seront pas appliquées. Pour garantir un comportement cohérent, mettez à niveau ou mettez à jour tous les serveurs vers RHEL 8.4 ou une version ultérieure.

Ressources complémentaires :

- Appliquer des politiques de mot de passe supplémentaires à un groupe IdM

-

pwquality(3)page de manuel

6.5. Appliquer des options supplémentaires de politique de mot de passe à un groupe IdM

Cette section décrit comment appliquer des options supplémentaires de politique de mot de passe dans la gestion des identités (IdM). L'exemple décrit comment renforcer la politique de mot de passe pour le groupe managers en s'assurant que les nouveaux mots de passe ne contiennent pas les noms d'utilisateur respectifs des utilisateurs et que les mots de passe ne contiennent pas plus de deux caractères identiques à la suite.

Conditions préalables

- Vous êtes connecté en tant qu'administrateur IdM.

- Le groupe managers existe dans IdM.

- La politique de mot de passe managers existe dans IdM.

Procédure

Appliquer le contrôle du nom d'utilisateur à tous les nouveaux mots de passe proposés par les utilisateurs du groupe managers:

$ ipa pwpolicy-mod --usercheck=True managersNoteSi vous ne spécifiez pas le nom de la politique de mot de passe, la valeur par défaut

global_policyest modifiée.Définissez le nombre maximum de caractères identiques consécutifs à 2 dans la politique de mot de passe managers:

$ ipa pwpolicy-mod --maxrepeat=2 managersUn mot de passe ne sera pas accepté s'il contient plus de 2 caractères identiques consécutifs. Par exemple, la combinaison eR873mUi111YJQ est inacceptable parce qu'elle contient trois 1consécutifs.

Vérification

Ajouter un utilisateur test nommé test_user:

$ ipa user-add test_user First name: test Last name: user ---------------------------- Added user "test_user" ----------------------------Ajoutez l'utilisateur test au groupe managers:

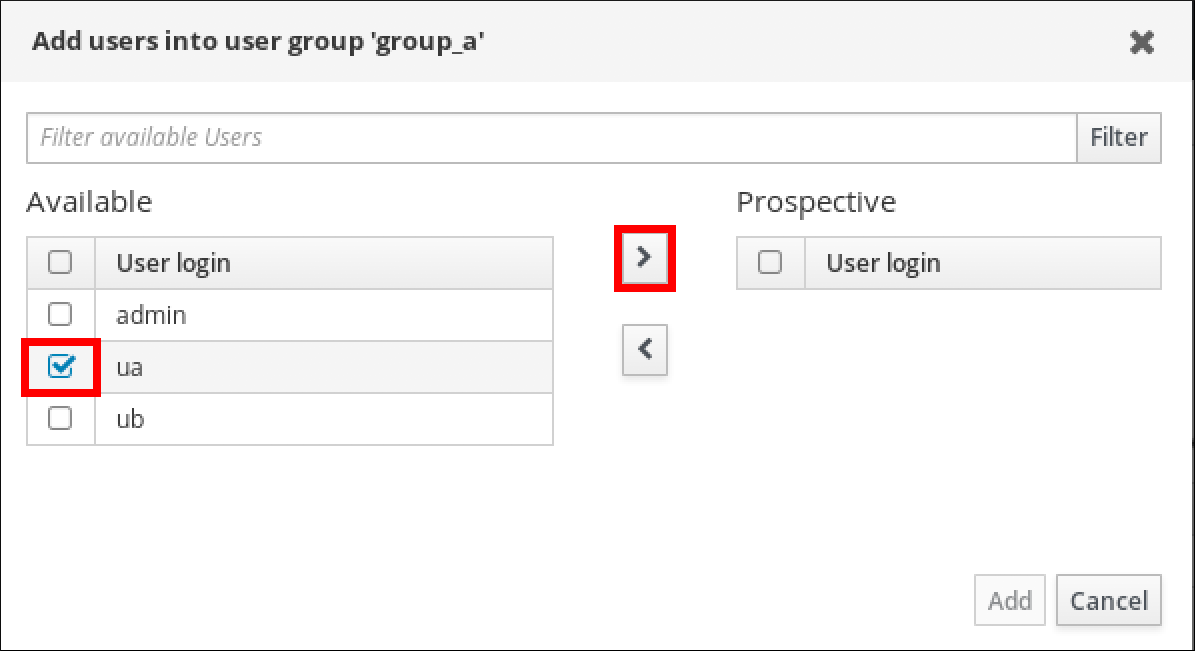

- Dans l'interface Web IdM, cliquez sur Identité → Groupes → Groupes d'utilisateurs.

- Cliquez sur managers.

-

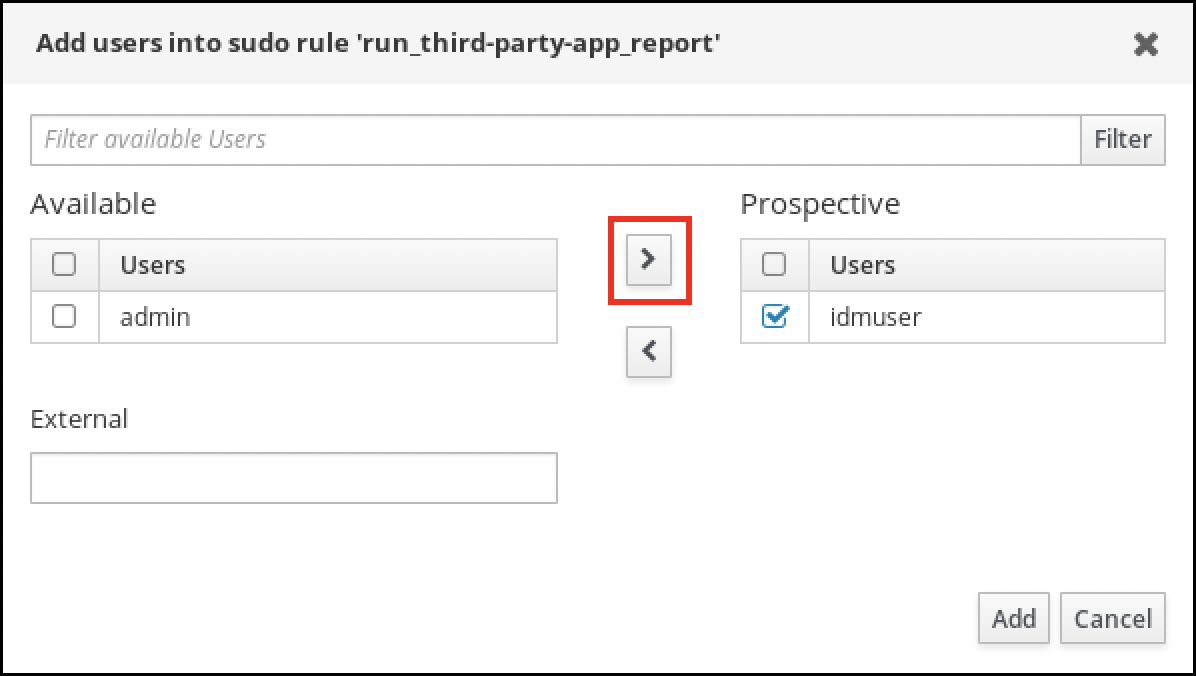

Cliquez sur

Add. - Dans la page Add users into user group 'managers', vérifiez test_user.

-

Cliquez sur la flèche

>pour déplacer l'utilisateur dans la colonneProspective. -

Cliquez sur

Add.

Réinitialiser le mot de passe de l'utilisateur test :

- Aller à Identité → Utilisateurs.

- Cliquez sur test_user.

-

Dans le menu

Actions, cliquez surReset Password. - Entrez un mot de passe temporaire pour l'utilisateur.

Sur la ligne de commande, essayez d'obtenir un ticket Kerberos (TGT) pour l'adresse test_user:

$ kinit test_user- Saisissez le mot de passe temporaire.

Le système vous informe que vous devez modifier votre mot de passe. Saisissez un mot de passe qui contient le nom d'utilisateur test_user:

Password expired. You must change it now. Enter new password: Enter it again: Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again.

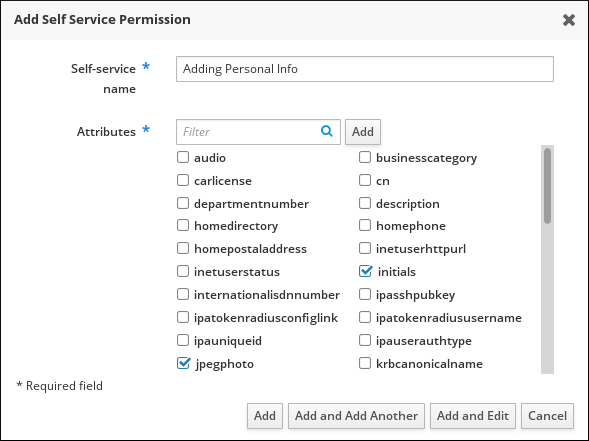

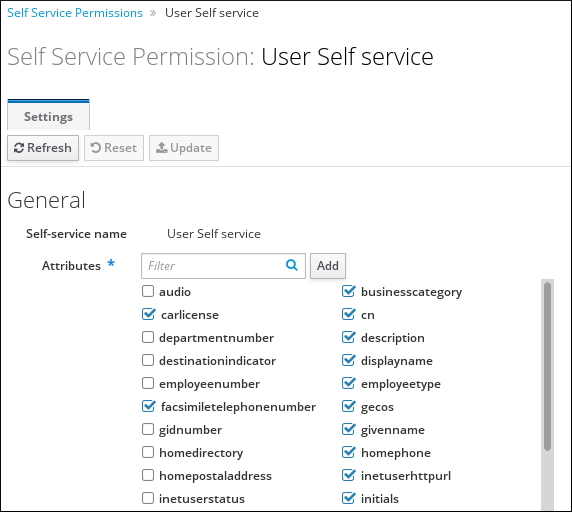

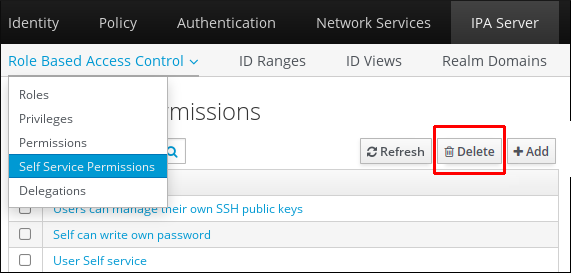

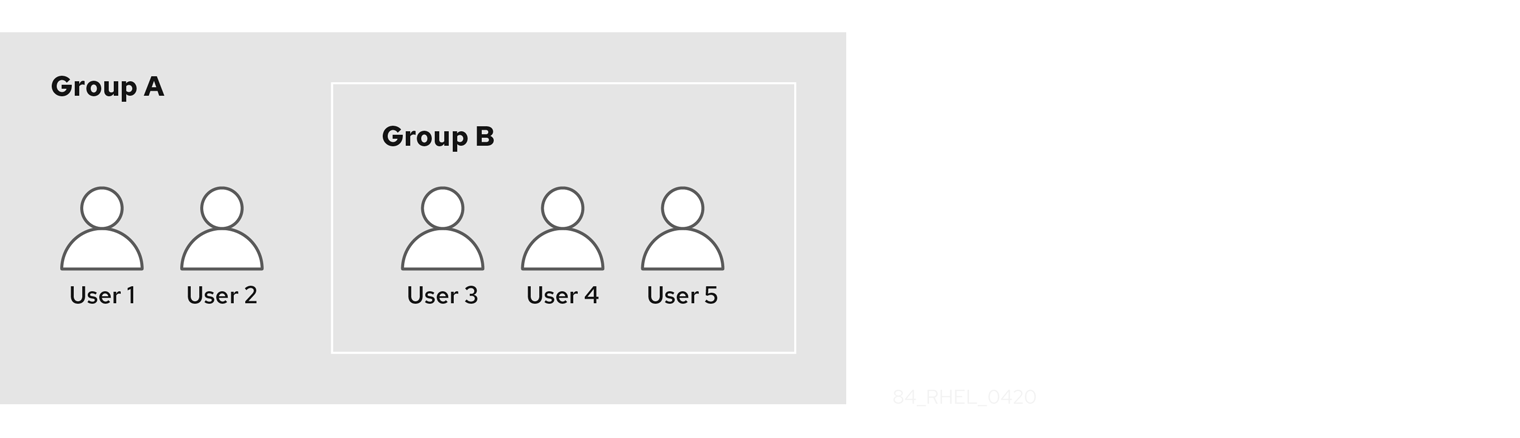

NoteKerberos ne dispose pas d'une politique de signalement des erreurs de mot de passe très fine et, dans certains cas, ne fournit pas de raison claire pour laquelle un mot de passe a été rejeté.