Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

Guide de Gestion des réseaux

Configuration et Gestion des réseaux dans Red Hat Enterprise Linux 7

Jana Heves

Stephen Wadeley

Christian Huffman

Résumé

Note

Partie I. IP Networking

Chapitre 1. Introduction à Red Hat Enterprise Linux Networking

1.1. Structure de l'ouvrage

- l'outil d'interface utilisateur de texte, nmtui,

- l'outil en ligne de commandes du NetworkManager nmcli,

- autres méthodes de lignes de commandes et utilisation des fichiers de configuration,

- une méthode d'interface utilisateur graphique (GUI), comme nm-connection-editor ou control-network pour diriger le

NetworkManager.

ifcfg, sont documentés ensemble.

1.2. Réseaux IP versus Réseaux non-IP

1.3. Introduction au NetworkManager

NetworkManager, qui est un démon de configuration et de contrôle de réseaux dynamiques, qui tente de conserver les périphériques réseau et les connexions actives quand elles sont disponibles. Les fichiers de configuration traditionnels de type ifcfg sont toujours prises en charge. Voir Section 1.8, « NetworkManager et les Scripts réseau » pour plus d'informations.

Tableau 1.1. Récapitulatif des applications et des outils de réseautage

| Application ou Outil | Description |

|---|---|

| NetworkManager | Le démon de réseautage par défaut |

| nmtui | Une simple interface texte utilisateur (de l'anglais Text User Interface) (TUI) basée Curses pour le NetworkManager |

| nmcli | L'outil d'interface en ligne de commandes est offert afin de permettre aux utilisateurs et aux scripts d'interagir avec le NetworkManager. |

| control-center | Un outil d'interface utilisateur graphique fourni par le gnome-shell |

| nm-connection-editor | Une application GTK+ 3 disponible pour certaines tâches qui ne sont pas encore gérées par le control-center |

NetworkManager peut configurer des alias de réseau, des adresses IP, des itinéraires statiques, les infos DNS, les connexions VPN, ainsi que de nombreux paramètres spécifiques aux connexions. Finalement, NetworkManager fournit un API via D-Bus qui permet aux applications de chercher et de contrôler la configuration et l'état du réseau.

1.4. Installation du NetworkManager

root :

~]# yum install NetworkManager1.4.1. Le démon du NetworkManager

~]$ systemctl status NetworkManager

NetworkManager.service - Network Manager

Loaded: loaded (/lib/systemd/system/NetworkManager.service; enabled)

Active: active (running) since Fri, 08 Mar 2013 12:50:04 +0100; 3 days agosystemctl status rapportera que le NetworkManager est Active: inactive (mort) si le service NetworkManager n'est pas en cours d'exécution. Pour le démarrer pour la session en cours, exécutez la commande suivante en tant qu'utilisateur root :

~]# systemctl start NetworkManagersystemctl enable pour vous assurer que le NetworkManager démarre bien à chaque fois que le système est amorcé :

~]# systemctl enable NetworkManager1.4.2. Interactions avec le NetworkManager

- Il existe une simple interface texte utilisateur (de l'anglais Text User Interface) (TUI) basée curses pour le NetworkManager, nmtui.

- Un outil de ligne de commandes, nmcli, est fourni pour permettre aux utilisateurs et aux scripts d'interagir avec le NetworkManager. Notez que le nmcli peut être utilisé sur les systèmes de GUI-less comme serveurs pour contrôler tous les aspects de NetworkManager. Cet outil est sur un même pied d'égalité que les outils graphiques (GUI).

- Le gnome-shell fournit également une icône de réseau dans sa zone de Notification qui représente les états de connexion du réseau, ainsi rapportés par le NetworkManager. L'icône possède plusieurs états qui servent d'indicateurs visuels pour le type de connexion que vous utilisez actuellement.

- Un outil d'interface utilisateur graphique appelé control-center, fourni par le gnome-shell, est à la disposition des utilisateurs de bureaux. Il intègre un outil de configuration réseau. Pour le démarrer, appuyez sur la touche de Super pour afficher la vue d'ensemble des activités, saisir

control networket appuyez sur la touche Entrée. La touche Super apparaîtra sous diverses formes, selon le clavier ou autre matériel, mais souvent sous la touche Windows ou la commande, et généralement à gauche de la barre d'espace. - Un outil d'interface utilisateur graphique, appelé nm-connection-editor, est disponible pour certaines tâches qui ne sont pas encore gérées par le control-center. Pour le démarrer, appuyer sur la touche Super pour accéder à la Vue d'ensemble des activités. et saisir

connexions de réseauounm-connection-editor, puis Entrée.

Figure 1.1. États d'icône de connexion réseau

1.5. Configuration réseau utilisant une interface utilisateur texte (nmtui)

root :

~]# yum install NetworkManager-tui

Si besoin est, pour obtenir des informations sur la façon de vérifier que le NetworkManager est en cours d'exécution, consulter Section 1.4.1, « Le démon du NetworkManager ».

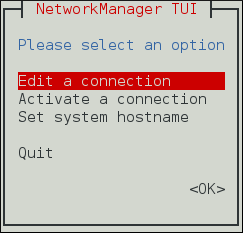

~]$ nmtui

L'interface utilisateur texte apparaît. Pour naviguer, utiliser les flèches ou appuyer sur Tab pour continuer et appuyer sur la combinaision de touches Maj+Tab pour revenir aux options. Appuyer sur la touche Entrée pour sélectionner une option. La barre Espace active/désactive le statut d'une case à cocher.

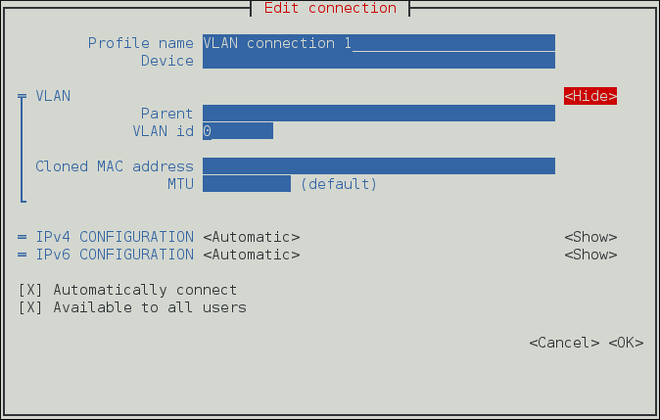

Si aucun nom de connexion n'est fourni, le menu de sélection s'affiche. Si le nom de la connexion est fourni et est correctement identifié, l'écran Modifier connexion s'affichera.nmtui editconnection-name

Si aucun nom de connexion n'est fourni, le menu de sélection s'affichera. Si le nom de connexion est fourni et est correctement identifié, la connexion qui convient sera activée. Toute commande non valide affiche un message d'utilisation.nmtui connectconnection-name

802. 1X.

1.6. Configuration de réseau avec l'interface CLI (nmcli) du NetworkManager

man nmcli-examples(7) pour trouver des exemples. Pour trouver les propriétés disponibles pour les commandes nmcli c add et nmcli c modify, consulter la page man man nm-settings(5).

1.7. Configuration réseau par Interface en ligne de commandes (CLI)

man ip(8). Le nom du package dans Red Hat Enterprise Linux 7 est iproute. Si nécessaire, vous pouvez vérifier que l'utilitaire ip est bien installé, en vérifiant son numéro de version comme suit :

~]$ ip -V

ip utility, iproute2-ss130716ifconfig, car le paquet net-tools (qui fournit un ifconfig) ne supporte pas les adresses InfiniBand. La commande ip help imprime un message d'utilisation. Il y a une aide spécifique aux OBJETS, par exemple : ip link help et ip addr help.

Note

ifcfg) ou ajouter les commandes à un script.

1.8. NetworkManager et les Scripts réseau

/etc/init.d/network et tout autre script installé qu'il évoque. Les fichiers fournis par l'utilisateur sont généralement considérés comme fichiers de configuration, mais peuvent aussi être interprétés comme un amendement aux scripts.

Exécuter le script de réseau

systemctl start|stop|restart|status network/etc/init.d/network vérifiera avec le NetworkManager qu'il n'y a pas d'interférence avec les connexions du NetworkManager. Le NetworkManager est sensé être la première application qui utilise les fichiers de configuration sysconfig et /etc/init.d/network est secondaire, jouant un rôle de soutien en cas d'échec.

/etc/init.d/network n'est pas lié aux événements, il exécute soit :

- manuellement (par l'une des commandes

systemctlstart|stop|restartnetwork - au démarrage et à l'arrêt si le service réseau est actif (suite à la commande

systemctl enable network).

ifup et ifdown manuellement.

Commandes personnalisées et Scripts de réseau

/sbin/ifup-local ifdown-pre-local et ifdown locale uniquement lorsque ces périphériques sont contrôlés par le service /etc/init.d/network. Si vous avez modifié les initscripts eux-mêmes (par exemple, /etc/sysconfig/network-scripts/ifup-eth) alors ces modifications sont remplacées par une mise à jour du paquet initscripts. Il est donc recommandé de ne pas modifier les initscripts directement et de faire usage des scripts /sbin/if*local, afin que vos modifications personnalisées puissent survivre aux mises à jour des packages. Les initscripts vérifient juste la présence de ladite /sbin/if*local et les exécutent s'ils existent. Les initscripts ne mettent rien dans les scripts /sbin/if*local, et le RPM initscripts (ou tout autre paquet) ne posséde, ni ne peut modifier ces fichiers.

ifup et ifdown demandera au NetworkManager si le NetworkManager gère l'interface en question, qui se trouve sur la ligne « DEVICE= » dans le fichier ifcfg. Si le NetworkManager gère bien ce périphérique et que le périphérique n'est pas déjà connecté, alors ifup demandera au NetworkManager de démarrer la connexion.

- Si le périphérique est géré par le NetworkManager et qu'il est déjà connecté, rien ne se produira.

- Si le périphérique n'est pas géré par le NetworkManager, alors les scripts démarreront une connexion par les mécanismes anciens, non-NetworkManager, qui étaient utilisés avant la venue du NetworkManager.

ifdown" et que le périphérique est géré par le NetworkManager, alors ifdown demandera au NetworkManager de terminer la connexion.

1.9. Configuration de réseau par les fichiers sysconfig

/etc/sysconfig/ est l'emplacement où se trouvent les scripts et les fichiers de configuration. La plupart des informations de configuration de réseaux se situent à cet endroit, à l'exception des configurations VPN, mobiles haut débit, et PPPoE qui se trouvent dans les sous-répertoires /etc/NetworkManager/. Par exemple, les informations spécifiques interfaces se trouvent dans le répertoire ifcfg du répertoire /etc/sysconfig/network-scripts/.

/etc/sysconfig/network est utilisé pour les configurations globales. Les informations sur les connexions PPPoE, mobiles haut débit, et VPN sont stockées dans le fichier /etc/NetworkManager/system-connections/.

ifcfg, le NetworkManager n'est pas automatiquement mis au courant du changement et doit être mis au courant du changement par une notification. Si vous utilisez un des outils pour mettre le profil du NetworkManager à jour, alors, le NetworkManager n'implémentera pas ces changements tant que vous ne vous serez pas reconnecté en utilisant ce profil. Par exemple, si les fichiers de configuration ont été changés en utilisant un éditeur, le NetworkManager devra être instruit de lire les fichiers de configuration à nouveau. Pour cela, exécutez la commande siuvante en tant qu'utilisateur root :

~]# nmcli connection reload

La commande ci-dessus interprétera tous les profils de connexion. Sinon, pour télécharger à nouveau un fichier modifé à la fois, ifcfg-ifname, exécutez une commande ainsi :

~]# nmcli con load /etc/sysconfig/network-scripts/ifcfg-ifname

La commande accepte des noms de fichiers multiples. Ces commandes exigent les privilèges d'utilisateur root. Pour obtenir des informations sur les privilèges utilisateur et sur la façon d'obtenir des privilèges, consulter le guide Red Hat Enterprise Linux 7 System Administrator's Guide, et les pages man su(1) et sudo(8)

nmcli dev disconnectinterface-namesuivi de :

nmcli con up interface-name

ifup sont utilisées. Voir Section 1.8, « NetworkManager et les Scripts réseau » pour une explication sur les scripts réseau.

ifup est un script générique qui fait un certain nombre de choses et faisant appel à des scripts spécifiques à une interface, comme ifup-ethX, ifup-wireless, ifup-ppp, etc. Quand un utilisateur exécute ifup eth0 manuellement, voici ce qui se passe :

ifupcherche un fichier nommé/etc/sysconfig/network-scripts/ifcfg-eth0;- Si le fichier

ifcfgexiste,ifupira chercher la cléTYPEdans ce fichier pour déterminer quel script spécifique à ce type appeler : ifupappelleifup-wirelessouifup-ethouifup-XXXsur la base duTYPE;- les scripts de type particulier exécutent des installations spécifiques :

- et les scripts de type spécifiques laissent les fonctions courantes exécuter des tâches liées à l'

IPcommeDHCPou une installation statique.

/etc/init.d/network analyse tous les fichiers ifcfg et pour chacun d'eux ayant ONBOOT=yes, il vérifie si le NetworkManager a déjà démarré le PÉRIPHÉRIQUE de ce fichier ifcfg. Si le NetworkManager démarre ce périphérique ou l'a déjà démarré, rien de plus n'est fait pour ce fichier, et le fichier ONBOOT=yes suivant est vérifié. Si le NetworkManager n'a pas encore démarré ce périphérique, les initscripts continueront avec leur comportement traditionnel et appeleront ifup pour ce fichier ifcfg.

ifcfg qui a ONBOOT=yes devrait être lancé au démarrage du système, soit par le NetworkManager ou par les initscripts. De cette manière, certains types de réseaux hérités que le NetworkManager ne gère pas (comme RNIS ou les modems DIAL-UP analogues) ainsi que toute nouvelle application non encore supportée par le NetworkManager sont toujours correctement démarrés par les initscripts même si le NetworkManager est incapable de les gérer.

Note

ifcfg au même endroit que les fichiers live. Le script fait littéralement ifcfg-* en excluant uniquement les extensions : .old, .orig, .rpmnew, .rpmorig et .rpmsave. Le meilleur moyen est ne pas stocker des fichiers de sauvegarde n'importe où dans le fichier /etc /.

1.10. Ressources supplémentaires

1.10.1. Documentation installée

- Page man

man(1)— décrit les pages de manuel et comment les trouver. - Page man

NetworkManager(8)— décrit le démon de gestion du réseau - Page man

NetworkManager.conf(5)— décrit le fichier de configuration duNetworkManager. /usr/share/doc/initscripts-version/sysconfig.txt— décrit les fichiers de configurationifcfget leurs directives telles qu'elles sont comprises dans l'ancien service réseau.

Chapitre 2. Configurer la Gestion des réseaux IP

2.1. Paramètres d'interface statique et dynamique

2.1.1. Quand utiliser les paramètres de configuration de l'interface de réseau statique

IP sur les serveurs et sur les périphériques dont vous souhaitez contrôler la disponibilité de réseau, quand les méthodes d'affectation d'adresses automatiques, comme DHCP échouent. Les serveurs, DHCP, et DNS sont des exemples typiques. Les interfaces pour les périphériques de gestion out-of-band valent également la peine d'être configurés avec des paramètres statiques, car ces périphériques sont supposés fonctionner, dans la mesure du possible, indépendamment des autres infrastructures de réseau.

IP statique est toujours considéré comme étant souhaitable, utiliser une méthode d'affectation d'adresses automatique. Par exemple, les serveurs DHCP peuvent être configurés de manière à allouer la même adresse IP à un hôte à chaque fois. Cette méthode peut être utilisée, par exemple, pour les imprimantes en commun.

IP statiques manuelle. L'outil nmcli est également souhaitable pour une affectation de configuration de réseau par le biais d'un script.

2.1.2. Quand faut-il utliser les paramètres de configuration d'interface dynamique ?

IP et autres informations de réseau lorsqu'il n'y a aucune raison impérieuse de ne pas le faire. Le temps économisé à planifier et documenter les réglages manuels peut être mieux utilisé par ailleurs. Le protocole de contrôle d'hôte dynamique (DHCP) est une méthode traditionnelle pour assigner dynamiquement des configurations réseau aux hôtes. Voir Section 10.1, « Pourquoi utiliser DHCP ? » pour plus d'informations à ce sujet.

DHCP par défaut, dhclient, quand un profil a été défini pour pouvoir recevoir des adresses automatiquement, ou quand un fichier de configuration d'interface a BOOTPROTO défini à dhcp. Quand DHCP est exigé, une instance du dhclient sera démarrée pour chaque protocole Internet, IPv4 ou IPv6, sur une interface. Quand le NetworkManager n'est pas en cours d'exécution, ou n'exécute pas une interface, le service de réseautage d'origine appelera des instances du dhclient selon les besoins.

2.1.3. Sélection des méthodes de configuration de réseau

- Pour configurer une interface avec l'outil d'interface d'utilisateur texte du NetworkManager, nmtui, consulter Section 2.2, « Configurer l'interface d'utilisateur texte, nmtui »

- Pour configurer une interface avec l'outil en ligne de commandes du NetworkManager, nmtui, consulter Section 2.3, « Utiliser l'outil de ligne de commandes du NetworkManager, nmcli »

- Pour configurer une interface de réseau manuellement, voir Section 2.4, « Utilisation de l'interface en ligne de commandes (CLI) ».

- Pour configurer un réseau à l'aide d'outils d'interface utilisateur graphiques , voir Section 2.5, « Utiliser le NetworkManager avec l'interface graphique GNOME »

2.2. Configurer l'interface d'utilisateur texte, nmtui

~]$ nmtui

L'interface utilisateur texte apparaîtra. Tout commande non valide affichera un message d'utilisation.

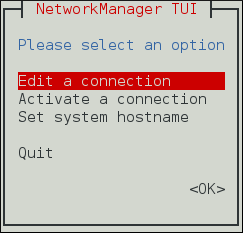

Figure 2.1. Le menu de démarrage de l'interface utilisateur texte du NetworkManager

2.3. Utiliser l'outil de ligne de commandes du NetworkManager, nmcli

nmcliayant comme OBJECT pourOPTIONSOBJECT {COMMAND| help }

général, réseautage, radio, connexion, ou périphérique. Les options les plus utilisées sont les suivantes : -t, --terse pour les scripts, l'option -p, --pretty pour les utilisateurs et l'option -h, --help pour assistance. La complétion de commande est maintenant en place pour nmcli, donc n'oubliez pas d'appuyer sur Tab (onglet) quand vous hésitez sur les commandes disponibles. Voir la page man nmcli(1) pour obtenir une liste complète des options et des commandes. Pour obtenir une liste des configurations des périphérique de réseau connus, exécuter la commande nmcli device sans arguments.

~]$ nmcli help

Usage: nmcli [OPTIONS] OBJECT { COMMAND | help }

OPTIONS

-t[erse] terse output

-p[retty] pretty output

-m[ode] tabular|multiline output mode

-f[ields] <field1,field2,...>|all|common specify fields to output

-e[scape] yes|no escape columns separators in values

-n[ocheck] don't check nmcli and NetworkManager versions

-a[sk] ask for missing parameters

-w[ait] <seconds> set timeout waiting for finishing operations

-v[ersion] show program version

-h[elp] print this help

OBJECT

g[eneral] NetworkManager's general status and operations

n[etworking] overall networking control

r[adio] NetworkManager radio switches

c[onnection] NetworkManager's connections

d[evice] devices managed by NetworkManager

a[gent] NetworkManager secret agent or polkit agent

m[onitor] monitor NetworkManager changes

~]$ nmcli general help

Usage: nmcli general { COMMAND | help }

COMMAND := { status | hostname | permissions | logging }

status

hostname [<hostname>]

permissions

logging [level <log level>] [domains <log domains>]

Dans le deuxième exemple ci-dessus, l'aide disponible se rapporte à l'objet general.

nmcli-examples(5) contient un certain nombre d'exemples utiles. En voici une brève sélection :

nmcli statut general. Pour contrôler la journalisation NetworkManager :

nmcli general logging. Pour afficher toutes les connexions :

nmcli connection show. Pour montrer les connexions actives uniquement, ajoutez l'option

- a,--active, comme suit : nmcli connection show --active. Pour afficher les périphériques reconnus par le NetworkManager et leur état :

nmcli device status

nmcli connection modify id 'MyCafe' 802-11-wireless.mtu 1350peut être réduite à la commande suivante :

nmcli con mod MyCafe 802-11-wireless.mtu 1350. L'option

id peut été omise car l'ID de connexion (nom) est sans équivoque pour nmcli dans ce cas. Au fur et à mesure que vous vous familiariserez avec les commandes, d'autres abréviations peuvent être faites. Par exemple, nmcli connection add type ethernetpeut être réduit à:

nmcli c a type eth

Note

Lancer et arrêter une interface en utilisant nmcli

nmcli con up id bond0 nmcli con up id port0 nmcli dev disconnect bond0 nmcli dev disconnect ens3

Note

nmcli dev disconnect iface-name plutôt que nmcli con down id id-string, car la disconnexion met l'interface en mode « manual », et aucune connexion automatique ne démarrera tant que l’utilisateur n'aura pas demandé au NetworkManager de démarrer une connexion ou tant qu'un événement externe tel qu'un changement d'opérateur, une hibernation,une mise en veille n'ait eu lieu.

L'éditeur de connexions interactives nmcli

~]$ nmcli con edit

On vous demandera de saisir un type de connexion valide à partir de la liste affichée. Après avoir entré un type de connexion, vous serez placé sur invite de nmcli. Si vous êtes familier avec les types de connexion, vous pouvez ajouter une option de type de connexion valide à la commande nmcli con edit, et être pris directement à l'invite de nmcli. Le format est le suivant pour l'édition d'un profil de connexion existant : nmcli con edit [id | uuid | path] ID. Pour ajouter ou modifier un nouveau profil de connexion, appliquer le format suivant :

nmcli con edit [saisir new-connection-type de type] [con-name new-connexion- name]

help à l'invite de nmcli pour voir une liste de commandes valides. Utiliser la commande describe pour obtenir une liste des paramètres et de leurs propriétés. Le format est le suivant : describe setting.property. Par exemple :

nmcli> describe team.config

2.3.1. Comprendre les options nmcli

type— le type de connexion.- Les valeurs autorisées sont les suivantes :

adsl,bond,bond-slave,bridge,bridge-slave,bluetooth,cdma,ethernet,gsm,infiniband,olpc-mesh,team,team-slave,vlan,wifi,wimax.Chaque type de connexion contient des options de commande spécifiques à un type. Appuyer sur Tab pour en obtenir une liste ou pour voir la listeTYPE_SPECIFIC_OPTIONSdans la page mannmcli(1). L'optiontypes'applique après les commandes suivantes :nmcli connection addetnmcli connection edit. con-name— le nom assigné à un profil de connexion.- Si vous n'indiquez pas de nom de connexion, il sera généré suivant le format suivant :

type-ifname[-number]Le nom de connexion est le nom d'un profil de connexion et ne doit pas être confondu avec le nom de l'interface qui représente un périphérique comme wlan0, ens3, em1 et ainsi de suite). Les utilisateurs peuvent toutefois nommer les connexions d'après les interfaces, mais ce n'est pas la même chose. Il peut y avoir plusieurs profils de connexion pour un périphérique. Ceci est particulièrement utile pour les appareils mobiles ou quand on fait des changements de câble réseau entre différents appareils. Plutôt que de modifier la configuration, créer des profils différents et les appliquer à l'interface selon les besoins. L'optionidfait également référence au nom du profil de connexion. id— une chaîne d'identification assignée par l'utilisateur à un profil de connexion.- L'ID peut être utilisé avec les commandes

nmcli connectionpour identifier une connexion. Le champ NAME figurant dans la sortie indique l'ID de connexion (nom). Il se rapporte au même nom de connexion que celui ducon-name. uuid— une chaîne d'identification unique assignée par le système à un profil de connexion.- L'UUID peut être utilisé par les commandes

nmcli connectionpour identifier une connexion.

2.3.2. Se connecter à réseau par nmcli

~]$ nmcli con show

NAME UUID TYPE DEVICE

Auto Ethernet 9b7f2511-5432-40ae-b091-af2457dfd988 802-3-ethernet --

ens3 fb157a65-ad32-47ed-858c-102a48e064a2 802-3-ethernet ens3

MyWiFi 91451385-4eb8-4080-8b82-720aab8328dd 802-11-wireless wlan0

Notez que le champ de nom NAME dans la sortie indique toujours l'ID de connexion (nom). Il ne correspond pas au nom de l'interface même s'il a le même aspect. Pour la seconde connexion mentionnée ci-dessus, ens3 du champ NAME correspond à l'ID de connexion donné au profil qui s'applique à l'interface ens3. Dans la dernière connexion ci-dessus, l'utilisateur assigne l'ID de connexion MyWiFi à l'interface wlan0.

~]$ nmcli dev status

DEVICE TYPE STATE CONNECTION

ens3 ethernet disconnected --

ens9 ethernet disconnected --

lo loopback unmanaged --

Ajouter une connexion Ethernet dynamique

IP dynamique, ce qui permet à DHCP d'assigner la configuration de réseau, on peut utiliser une commande du format suivant : nmcli connection add type ethernet con-name connection-name ifname interface-name

~]$ nmcli con add type ethernet con-name my-office ifname ens3

Connection 'my-office' (fb157a65-ad32-47ed-858c-102a48e064a2) successfully added.

NetworkManager définira son paramètre interne connection.autoconnect à yes. Le NetworkManager inscrira également des paramètres de config dans /etc/sysconfig/network-scripts/ifcfg-my-office avec la directive ONBOOT définie sur yes.

~]$ nmcli con up my-office

Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/5)

Pour vérifier le statut des périphériques et des connexions :

~]$ nmcli device status

DEVICE TYPE STATE CONNECTION

ens3 ethernet connected my-office

ens9 ethernet disconnected --

lo loopback unmanaged --

DHCP, modifier la propriété dhcp-hostname comme suit :

~]$ nmcli con modify my-office my-office ipv4.dhcp-hostname host-name ipv6.dhcp-hostname host-name

IPv4 envoyé par un hôte à un serveur DHCP, modifier la propriété dhcp-client-id comme suit :

~]$ nmcli con modify my-office my-office ipv4.dhcp-client-id client-ID-string

Il n'y a pas de propriété dhcp-client-id pour IPv6, le dhclient crée un identifiant pour IPv6. Voir la page man dhclient(8) pour plus d'informations.

DNS envoyés à un hôte par un serveur DHCP, modifier la propriété ignore-auto-dns comme suit :

~]$ nmcli con modify my-office my-office ipv4.ignore-auto-dns yes ipv6.ignore-auto-dns yes

nm-settings(5) pour obtenir plus d'informations sur les propriétés et leurs paramètres de configurations.

Exemple 2.1. Configurer une connexion Ethernet dynamique par l'éditeur interactif

~]$ nmcli con edit type ethernet con-name ens3

===| nmcli interactive connection editor |===

Ajouter une nouvelle connexion '802-3-ethernet'

Tapez 'help' ou '?' pour interroger les commandes disponibles.

Tapez 'describe [<setting>.<prop>]' pour obtenir une description de propriété détaillée.

Vous pouvez modifier les paramètres suivants : connection, 802-3-ethernet (ethernet), 802-1x, ipv4, ipv6, dcb

nmcli> describe ipv4.method

=== [method] ===

[NM property description]

IPv4 configuration method. Si 'auto' est spécifié, alors la méthode automatique (DHCP, PPP, etc) qui convient sera utilisée par l'interface, et la plupart des autres propriétés devront demeurer non définies. Si 'link-local' est spécifié, alors une adresse de lien-local dans l'intervalle de valeurs 169.254/16 sera assignée à l'interface. Si 'manual' est spécifié, l'adressage IP statique est utilisé, et une adresse IP au moins devra être donnée dans la propriété 'addresses' . Si 'shared' est spécifié (indiquant ainsi que cette connexion donnera un accès réseau à d'autres machines) alors, l'interface reçoit une adresse dans la plage de valeurs 10.42.x.1/24 et un DHCP, le serveur de transfert DNS est démarré, et l'interface est en NAT-ed dans la connexion réseau courante par défaut. 'disabled' signifie qu' IPv4 ne sera pas utilisé pour cette connnexion. Cette propriété devra être définie.

nmcli> set ipv4.method auto

nmcli> save

Sauvegarde de la connexion avec 'autoconnect=yes'. Peut résulter en activation immédiate de la connexion.

Souhaitez-vous toujours sauvegarder ? [yes] yes

Connexion 'ens3' (090b61f7-540f-4dd6-bf1f-a905831fc287) sauvegardée.

nmcli> quit

~]$

L'action par défaut est de conserver le profil de connexion persistant. Si nécessaire, le profil peut être contenu en mémoire uniquement, jusqu'au prochain démarrage, par la commande save temporary.

Ajouter une connexion Ethernet statique

IPv4 statique, utiliser une commande sous le format suivant : nmcli connection add type ethernet con-name connection-name ifname interface-name ip4 address gw4 address

IPv6. L'adresse et la passerelle peuvent être ajoutées en utilisant les options ip6 et gw6.

IPv4 et une passerelle :

~]$En option, spécifier en même temps l'adressenmcli con add type ethernet con-name test-lab ifname ens9 ip4 10.10.10.10/24 \gw4 10.10.10.254

IPv6 et la passerelle pour le périphérique comme suit :

~]$NetworkManager définira son paramètre internenmcli con add type ethernet con-name test-lab ifname ens9 ip4 10.10.10.10/24 \gw4 10.10.10.254 ip6 abbe::cafe gw6 2001:db8::1Connection 'test-lab' (05abfd5e-324e-4461-844e-8501ba704773) successfully added.

ipv4.method à manual et connection.autoconnect à yes. Le NetworkManager inscrira également des paramètres de config dans /etc/sysconfig/network-scripts/ifcfg-my-office avec la directive BOOTPROTO définie sur none et ONBOOT définie sur yes..

IPv4 DNS :

~]$ nmcli con mod test-lab ipv4.dns "8.8.8.8 8.8.4.4"

Notez que cela remplacera tous les serveurs DNS déjà définis. Pour définir deux adresses de serveur IPv6 DNS :

~]$ nmcli con mod test-lab ipv6.dns "2001:4860:4860::8888 2001:4860:4860::8844"

Notez que cela remplacera tous les serveurs DNS déjà définis. Pour ajouter deux serveurs DNS à un serveur déjà défini, utiliser le préfixe + comme suit :

~]$ nmcli con mod test-lab +ipv4.dns "8.8.8.8 8.8.4.4"

~]$ nmcli con mod test-lab +ipv6.dns "2001:4860:4860::8888 2001:4860:4860::8844"

~]$ nmcli con up test-lab ifname ens9

Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/6)

Pour vérifier le statut des périphériques et des connexions :

~]$ nmcli device status

DEVICE TYPE STATE CONNECTION

ens3 ethernet connected my-office

ens9 ethernet connected test-lab

lo loopback unmanaged --

~]$ nmcli -p con show test-lab

===============================================================================

Connection profile details (test-lab)

===============================================================================

connection.id: test-lab

connection.uuid: 05abfd5e-324e-4461-844e-8501ba704773

connection.interface-name: ens9

connection.type: 802-3-ethernet

connection.autoconnect: yes

connection.timestamp: 1410428968

connection.read-only: no

connection.permissions:

connection.zone: --

connection.master: --

connection.slave-type: --

connection.secondaries:

connection.gateway-ping-timeout: 0[output truncated]

L'option -p, --pretty ajoute un titre de bannière et une séparation de section à la sortie.

Exemple 2.2. Configurer une connexion Ethernet statique par l'éditeur interactif

~]$ nmcli con edit type ethernet con-name ens3

===| nmcli interactive connection editor |===

Ajouter une nouvelle connexion '802-3-ethernet'

Tapez 'help' ou '?' pour interroger les commandes disponibles.

Tapez 'describe [<setting>.<prop>]' pour obtenir une description de propriété détaillée.

Vous pouvez modifier les paramètres suivants : connection, 802-3-ethernet (ethernet), 802-1x, ipv4, ipv6, dcb

nmcli> set ipv4.routes 192.168.122.88/24

Souhaitez-vous également définir 'ipv4.method' à 'manual'? [yes]: yes

nmcli>

nmcli> save temporary

Sauvegarde de la connexion avec 'autoconnect=yes'. Peut résulter en activation immédiate de la connexion.

Souhaitez-vous toujours sauvegarder ? [yes] no

nmcli> save

Souhaitez-vous toujours sauvegarder ? [yes] yes

Connexion 'ens3' (704a5666-8cbd-4d89-b5f9-fa65a3dbc916) sauvegardée.

nmcli> quit

~]$

L'action par défaut est de conserver le profil de connexion persistant. Si nécessaire, le profil peut être contenu en mémoire uniquement, jusqu'au prochain démarrage, par la commande save temporary.

Verrouiller un profil sur un périphérique particulier

nmcli connection add type ethernet con-name connection-name ifname interface-name. Pour rendre un profil utilisable par toutes les interfaces Ethernet compatibles, exécuter une commande comme :

nmcli connection add type ethernet con-name connection-name ifname "*". Notez que vous devez utiliser l'argument

ifname même si vous ne souhaitez pas définir une interface spécifique. Utilisez le caractère générique * pour spécifier que le profil puisse être utilisé avec n'importe quel périphérique compatible.

nmcli connection add type ethernet con-name "connection-name" ifname "*" mac 00:00:5E:00:53:00

Ajout d'une connexion Wi-Fi

~]$ nmcli dev wifi list

SSID MODE CHAN RATE SIGNAL BARS SECURITY

FedoraTest Infra 11 54 MB/s 98 ▂▄▆█ WPA1

Red Hat Guest Infra 6 54 MB/s 97 ▂▄▆█ WPA2

Red Hat Infra 6 54 MB/s 77 ▂▄▆_ WPA2 802.1X

* Red Hat Infra 40 54 MB/s 66 ▂▄▆_ WPA2 802.1X

VoIP Infra 1 54 MB/s 32 ▂▄__ WEP

MyCafe Infra 11 54 MB/s 39 ▂▄__ WPA2

IP statique, tout en autorisant l'attribution d'adresses DNS automatiques, exécutez une commande comme suit :

~]$Pour définir un mot de passe WPA2, comme par exemple « caffeine », exécutez les commandes suivantes :nmcli con add con-name MyCafe ifname wlan0 type wifi ssid MyCafe \ip4 192.168.100.101/24 gw4 192.168.100.1

~]$Voir le guide Red Hat Enterprise Linux 7 Security Guide pour obtenir des informations sur la sécurité des mots de passe.nmcli con modify MyCafe wifi-sec.key-mgmt wpa-psk~]$nmcli con modify MyCafe wifi-sec.psk caffeine

~]$ nmcli radio wifi [on | off ]

Changer une propriété spécifique

mtu, exécutez une commande comme suit :

~]$ nmcli connection show id 'MyCafe' | grep mtu

802-11-wireless.mtu: auto

Pour modifier la propriété d'un paramètre de configuration, veuillez exécuter la commande suivante :

~]$ nmcli connection modify id 'MyCafe' 802-11-wireless.mtu 1350

Pour vérifier la modification, exécutez une commande comme suit :

~]$ nmcli connection show id 'MyCafe' | grep mtu

802-11-wireless.mtu: 1350

802-3-ethernet et 802-11-wireless et mtu comme propriétés de configuration. Voir la page man nm-settings(5) pour plus d'informations sur les propriétés et leurs configurations.

2.3.3. Configuration des routages statiques par nmcli

Exemple 2.3. Configuration des routages statiques par nmcli

~]# nmcli connection modify eth0 +ipv4.routes "192.168.122.0/24 10.10.10.1"

Cela dirigera le trafic du sous-réseau 192.168.122.0/24 vers la passerelle 10.10.10.1

Exemple 2.4. Configuration des routages statiques par l'éditeur nmcli

~]$ nmcli con edit type ethernet con-name ens3

===| nmcli interactive connection editor |===

Ajouter une nouvelle connexion '802-3-ethernet'

Tapez 'help' ou '?' pour interroger les commandes disponibles.

Tapez 'describe [<setting>.<prop>]' pour obtenir une description de propriété détaillée.

Vous pouvez modifier les paramètres suivants : connection, 802-3-ethernet (ethernet), 802-1x, ipv4, ipv6, dcb

nmcli> set ipv4.routes 192.168.122.0/24 10.10.10.1

nmcli>

nmcli> save persistent

Sauvegarde de la connexion avec 'autoconnect=yes'. Peut résulter en activation immédiate de la connexion.

Souhaitez-vous toujours sauvegarder ? [yes] yes

Connexion 'ens3' (704a5666-8cbd-4d89-b5f9-fa65a3dbc916) sauvegardée.

nmcli> quit

~]$

2.4. Utilisation de l'interface en ligne de commandes (CLI)

2.4.1. Configurer une interface de réseau en utilisant les fichiers ifcfg

ifcfg-name, où le suffixe de name désigne le nom du périphérique qui contrôle le fichier de configuration. Par convention, le suffixe ifcfg du fichier est identique à la chaîne donnée par la directive DEVICE dans le fichier de configuration lui-même.

Paramètres de réseaux statiques

ifcfg, pour une interface nommée eth0, créez un fichier ayant pour nom ifcfg-eth0 dans le répertoire /etc/sysconfig/network-scripts / comme suit :

DEVICE=eth0 BOOTPROTO=none ONBOOT=yes PREFIX=24 IPADDR=10.0.1.27Spécifier le matériel ou l'adresse MAC en utilisant la directive

HWADDR. Notez que cela peut influencer la procédure d'affectation de noms, comme expliqué dans Chapitre 8, Nommage de périphériques réseaux consistante. Vous n'avez pas besoin de spécifier le réseau ou l'adresse de diffusion; c'est calculée automatiquement par ipcalc.

Configuration de réseaux dynamiques

ifcfg, pour une interface nommée em1, créez un fichier ayant pour nom ifcfg-em1 dans le répertoire /etc/sysconfig/network-scripts / comme suit :

DEVICE=em1 BOOTPROTO=dhcp ONBOOT=yesSpécifier le matériel ou l'adresse MAC en utilisant la directive

HWADDR. Notez que cela peut influencer la procédure d'affectation de noms, comme expliqué dans Chapitre 8, Nommage de périphériques réseaux consistante.

DHCP, ajouter la ligne suivante au fichier ifcfg. DHCP_HOSTNAME=hostname

DHCP, ajoutez la ligne suivante au fichier ifcfg. PEERDNS=no. Cela empêchera le service réseau de mettre à jour

/etc/resolv.conf avec les serveurs DNS reçus d'un serveur DHCP.

DNS particuliers, définir PEERDNS=no comme décrit ci-dessus et ajouter les lignes ci-dessous dans votre fichier ifcfg :

DNS1=ip-address DNS2=ip-addressavec ip-address comme adresse du serveur

DNS. Cela amenera le service réseau à mettre à jour /etc/resolv.conf avec les serveurs DNS spécifiés.

DHCP par défaut, dhclient, quand un profil a été défini pour pouvoir recevoir des adresses automatiquement, ou quand un fichier de configuration d'interface a BOOTPROTO défini à dhcp. Quand DHCP est exigé, une instance du dhclient sera démarrée pour chaque protocole Internet, IPv4 ou IPv6, sur une interface. Quand le NetworkManager n'est pas en cours d'exécution, ou n'exécute pas une interface, le service de réseautage d'origine appelera des instances du dhclient selon les besoins.

Configuration d'un client DHCP

2.4.2. Configurer une interface de réseau en utilisant les commandes ip

IP à une interface. La commande prend la forme suivante : ip addr [ add | del ] address dev ifname

Assigner une adresse statique par les commande ip

IP à une interface, exécuter la commande en tant qu'utilisateur root comme suit :

~]#Vous trouverez d'autres exemples dans la page manip address add 10.0.0.3/24 dev eth0The address assignment of a specific device can be viewed as follows: ~]#ip addr show dev eth02: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000 link/ether f0:de:f1:7b:6e:5f brd ff:ff:ff:ff:ff:ff inet 10.0.0.3/24 brd 10.0.0.255 scope global global eth0 valid_lft 58682sec preferred_lft 58682sec inet6 fe80::f2de:f1ff:fe7b:6e5f/64 scope link valid_lft forever preferred_lft forever

ip-address(8).

Configurer plusieurs adresses par les commandes ip

~]#ip address add 192.168.2.223/24 dev eth1~]#ip address add 192.168.4.223/24 dev eth1~]#ip addr3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000 link/ether 52:54:00:fb:77:9e brd ff:ff:ff:ff:ff:ff inet 192.168.2.223/24 scope global eth1 inet 192.168.4.223/24 scope global eth1

ip(8).

Note

2.4.3. Routages statiques et Passerelle par défaut

Note

Configuration des routages statiques par ligne de commandes

ip route add ou enlevés par la commande ip route del. Les commandes ip route les plus fréquemment utilisées prennent la forme suivante : ip route [add | del | change | append | replace ] destination-address. Voir la page man ip-route(8) pour plus de détails sur les options et formats.

ip route sans options pour afficher la table de routage IP. Exemple :

~]$ ip route default via 192.168.122.1 dev ens9 proto static metric 1024 192.168.122.0/24 dev ens9 proto kernel scope link src 192.168.122.107 192.168.122.0/24 dev eth0 proto kernel scope link src 192.168.122.126

IP unique, exécuter une commande en tant qu'utilisateur root :

ip route add 192.0.2.1 via 10.0.0.1 [dev ifname]

Quand 192.0.2.1 est l'adresse IP de l'hôte en notation décimale avec des points, 10.0.0.1 représente l'adresse du prochain tronçon et ifname l'interface de sortie qui mène au prochain tronçon.

IP représentant un groupe d'adresses IP , exécuter la commande suivante en tant qu'utilisateur root :

ip route add 192.0.2.0/24 via 10.0.0.1 [dev ifname]

avec 192.0.2.0 comme adresse IP du réseau de destination en notation décimale en points et avec /24 pour préfixe de réseau. Le préfixe de réseau correspond au nombre d'octets activés dans le msque du sous-réseau. Le format de l'adresse réseau / longueur du préfixe réseau ou classless inter-domain routing (CIDR).

/etc/sysconfig/network-scripts/route-interface. Ainsi, les routages statiques de l'interface eth0 devraient être stockés dans le fichier fichier/etc/sysconfig/network-scripts/itinéraire-eth0. Le fichier route-interface a deux formats : arguments de commande ip et directives de réseau/masque réseau. Elles sont décrites ci-dessous.

ip-route(8) pour obtenir plus d'informations sur la commande ip route.

Configuration de la passerelle par défaut

/etc/sysconfig/network pour commencer, puis les fichiers ifcfg de l'interface de réseau pour les interfaces qui sont « up » (actives). Les fichiers ifcfg sont lus en ordre numérique croissant, et la dernière directive GATEWAY à lire est utilisée pour composer un routage par défaut dans la table de routage.

/etc/sysconfig/network est déprécié, et il faut maintenant indiquer la passerelle par l'intermédiaire des fichiers de configuration uniquement.

DHCP. Dans certains cas, quand il vaut mieux influencer la sélection du NetworkManager pour l'interface de sortie à utiliser pour atteindre une passerelle. Utiliser la commande DEFROUTE=no dans les fichiers ifcfg pour ces interfaces qui ne mènent pas à la passerelle par défaut.

2.4.4. Configuration des routages statiques par les fichiers ifcfg

/etc/sysconfig/network-scripts /. Le nom du fichier doit être du format route-ifname. Il existe deux types de commandes à utiliser dans les fichiers de configuration : les commandes ip comme expliqué dans Section 2.4.4.1, « Configuration des routages statiques en utilisant le format d'arguments de commandes IP » et le format Réseau/Masque réseau comme expliqué dans Section 2.4.4.2, « Format de directives de Réseau/Masque de réseau ».

2.4.4.1. Configuration des routages statiques en utilisant le format d'arguments de commandes IP

/etc/sysconfig/network-scripts/route-eth0, définir un itinéraire (routage) à une passerelle par défaut sur la première ligne. C'est seulement nécessaire si la passerelle n'est pas définie par DHCP et qu'elle n'est pas définie au niveau global dans le fichier /etc/sysconfig/network :

default via 192.168.1.1 dev interfaceIP de la passerelle par défaut. L' interface est l'interface qui est connectée à, ou qui peut atteindre, la passerelle par défaut. L'option dev peut être omise, elle est facultative. Notez que ce paramètre prévaut sur un paramètre du fichier fichier/etc/sysconfig/network.

10.10.10.0/24 via 192.168.1.1 [dev interface]IP menant au réseau distant. C'est, de préférence l'adresse du tronçon suivant (next hop address), mais l'adresse de l'interface de sortie fonctionnera. L'expression « next hop » désigne l'extrémité (la fin) d'un lien, par exemple une passerelle ou un routeur. L'option dev peut être utilisée pour spécifier l'interface de sortie interface, mais elle n'est pas nécessaire. Ajouter autant de routages statiques qu'il vous faut.

route-interfacequi utilise le format d'arguments de commandes ip. La passerelle par défaut est 192.168.0.1, l'interface est eth0 et une ligne allouée ou une connexion WAN est disponible à l'adresse suivante 192.168.0.10. Les deux routages statiques servent à joindre le réseau 10.10.10.0/24 et l'hôte 172.16.1.0/24 :

default via 192.168.0.1 dev eth0 10.10.10.0/24 via 192.168.0.10 dev eth0 172.16.1.10/32 via 192.168.0.10 dev eth0

192.168.0.0/24 seront dirigés en dehors de l'interface attachée à ce réseau. Les paquets allant vers le réseau 10.10.10.0/24 et vers l'hôte 172.16.1.10/32 seront dirigés vers 192.168.0.10. Les paquets allant vers des paquets inconnus, distants utiliseront la passerelle par défaut, donc les routages statiques ne seront configurés uniquement que pour les réseaux ou hôtes distants si le routage par défaut ne convient pas. Dans ce contexte « distant » signifie tout réseau ou hôte qui n'est pas attaché directement au système.

Important

DHCP et si la même passerelle avec le même métrique sont spécifiés dans un fichier de configuration, une erreur lors du démarrage ou lors de l'apparition de l'interface, se produira. Le message d'erreur suivant risque d'apparaître : "RTNETLINK answers: File exists". This error may be ignored.

2.4.4.2. Format de directives de Réseau/Masque de réseau

route-interface. Ce qui suit est un modèle pour le format réseau/masque de réseau, avec des instructions qui suivent :

ADDRESS0=10.10.10.0 NETMASK0=255.255.255.0 GATEWAY0=192.168.1.1

ADDRESS0=10.10.10.0correspond à l'adresse de réseau du réseau distant ou de l'hôte à atteindre.NETMASK0=255.255.255.0correspond au masque de réseau de l'adresse de réseau définie dansADDRESS0=10.10.10.0.GATEWAY0=192.168.1.1est la passerelle par défaut, ou une adresseIPqui peut être utilisée pour atteindreADDRESS0=10.10.10.0

route-interface qui utilise le format de directives de réseau/masque réseau. La passerelle par défaut est 192.168.0.1 mais une ligne allouée ou une connexion WAN est disponible à l'adresse suivante 192.168.0.10. Les deux routages statiques servent à joindre les réseaux 10.10.10.0/24 et 172.16.1.0/24 :

ADDRESS0=10.10.10.0 NETMASK0=255.255.255.0 GATEWAY0=192.168.0.10 ADDRESS1=172.16.1.10 NETMASK1=255.255.255.0 GATEWAY1=192.168.0.10

ADDRESS0, ADDRESS1, ADDRESS2, etc.

2.4.5. Configurer un VPN

2.5. Utiliser le NetworkManager avec l'interface graphique GNOME

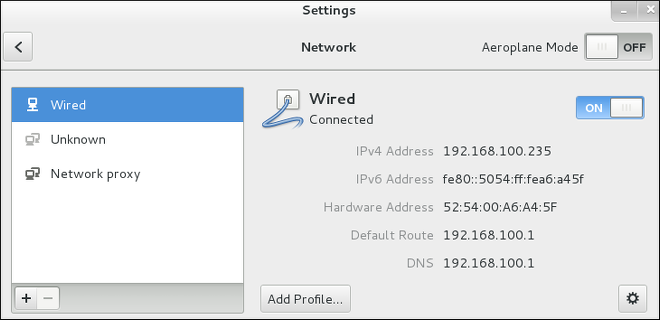

2.5.1. Se connecter à réseau par un GUI

- Appuyer sur la clé Super pour accéder au menu Activités, saisir

control network, comme on le voit dans Figure 2.2, « L'utilitaire de réseau sélectionné dans GNOME » puis, appuyer sur la touche Entrée. L'outil de configuration Réseau apparaîtra. Continuer avec Section 2.5.2, « Configurer les nouvelles connexions et modifier les connexions existantes ».

Figure 2.2. L'utilitaire de réseau sélectionné dans GNOME

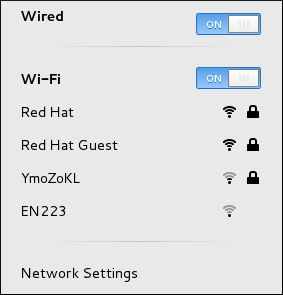

- Cliquez sur l'icône de connexion du réseau du GNOME Shell qui se trouve dans le coin en haut et à droite de l'écran pour ouvrir son menu.

- une liste des réseaux catégorisés auxquels vous êtes actuellement connectés (comme Wired ou Wi-Fi);

- une liste de tous les Réseaux disponibles que le NetworkManager aura détectés.

- Configurer un réseau privé virtuel (VPN)

- une option pour sélectionner l'option de menu Configuration Réseau.

Figure 2.3. Le menu de réseau GNOME, qui montre toutes les réseaux disponibles ou auxquels on est connectés

2.5.2. Configurer les nouvelles connexions et modifier les connexions existantes

IP, ses infos de routage, etc..

Figure 2.4. Configurer les réseaux par la fenêtre de configuration de réseau

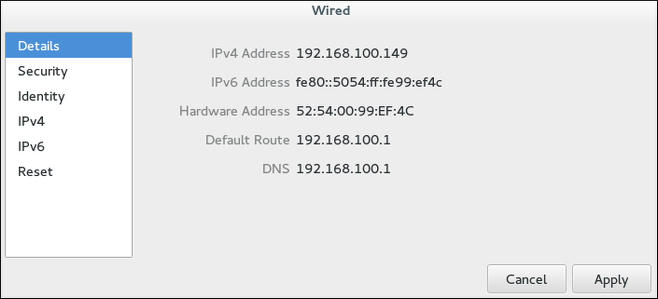

Modifier une connexion existante

IP, DNS ou la configuration de routage.

Figure 2.5. Configurer les réseaux par la fenêtre des détails de connexion réseau

2.5.2.1. Configuration d'une nouvelle connexion

- Connexions VPN, cliquer sur l'entrée VPN et continuez avec Section 2.5.7, « Établir une connexion VPN »;

- Connections Bond, cliquer sur l'entrée Bondet continuez avec Section 4.6.1, « Établir une connexion de liaison »;

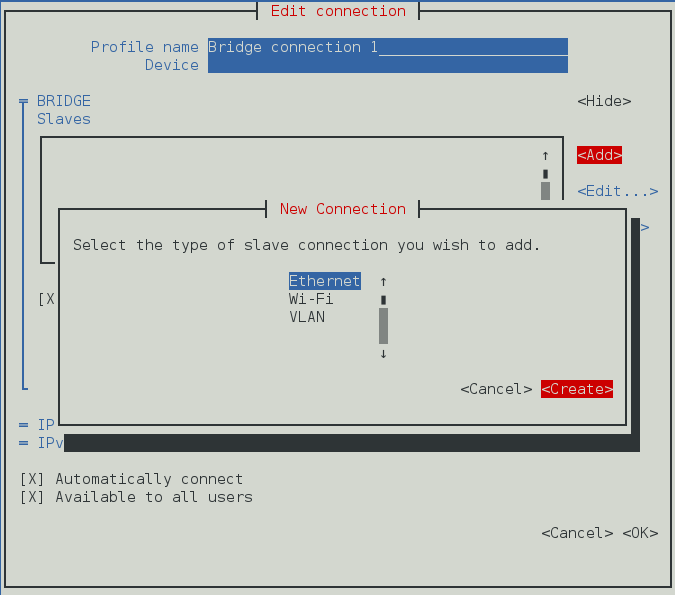

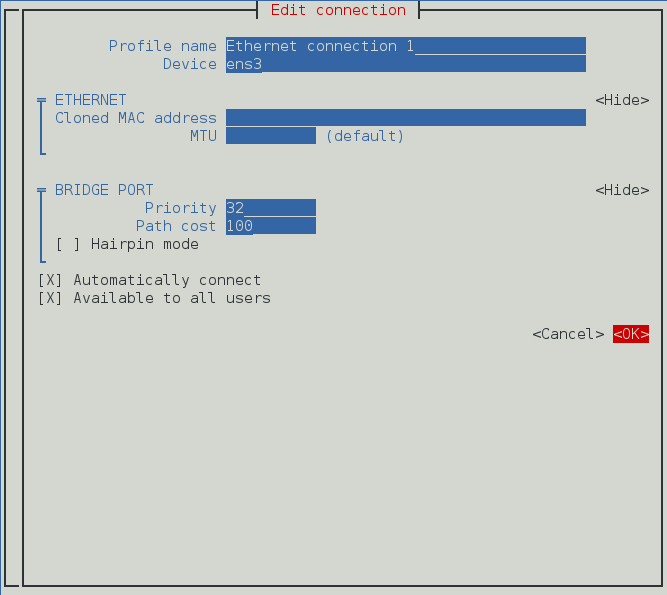

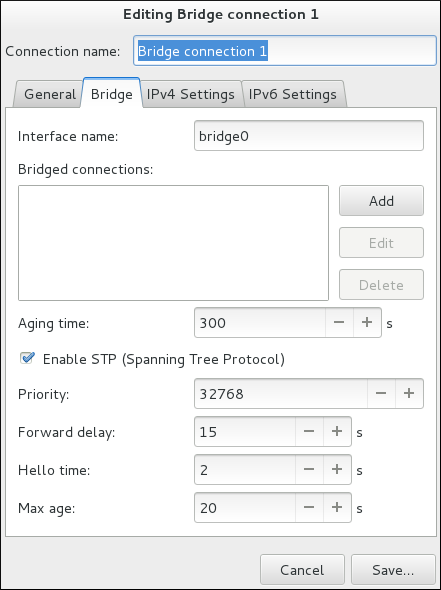

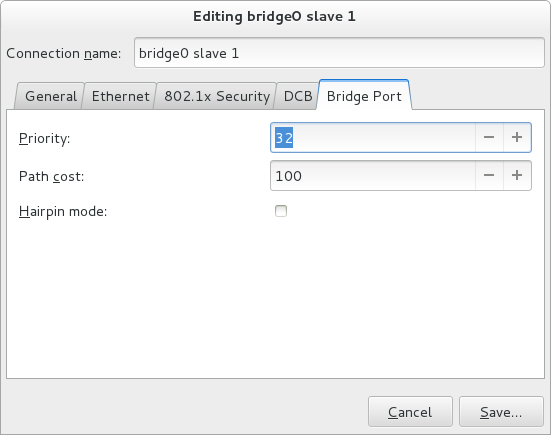

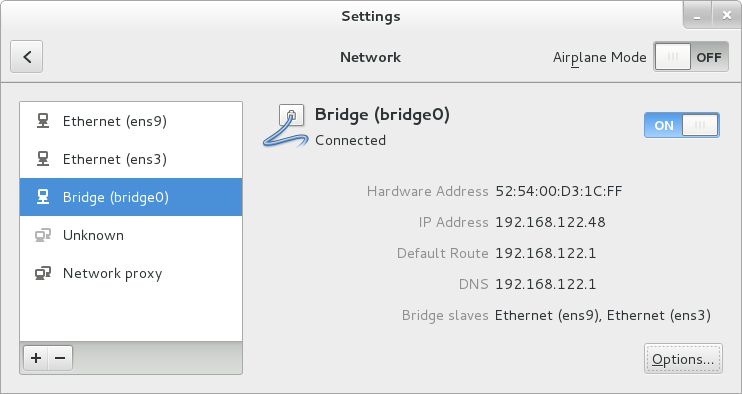

- Connexions Bridge, cliquez sur l'entrée Bridge et continuez avec Section 6.4.1, « Établir une connexion de pontage »;

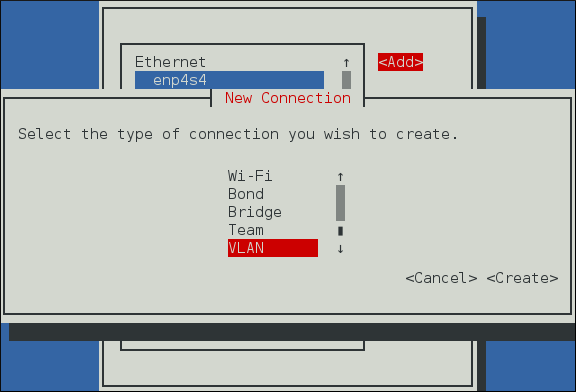

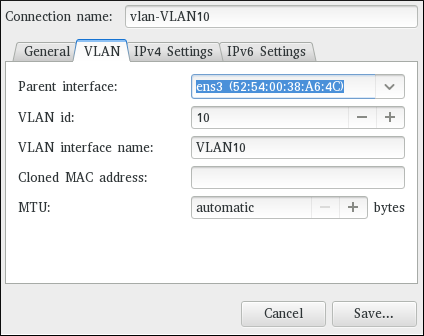

- Connexions VLAN, cliquez sur l'entrée VLAN et continuez avec Section 7.5.1, « Établir une connexion VLAN »; ou,

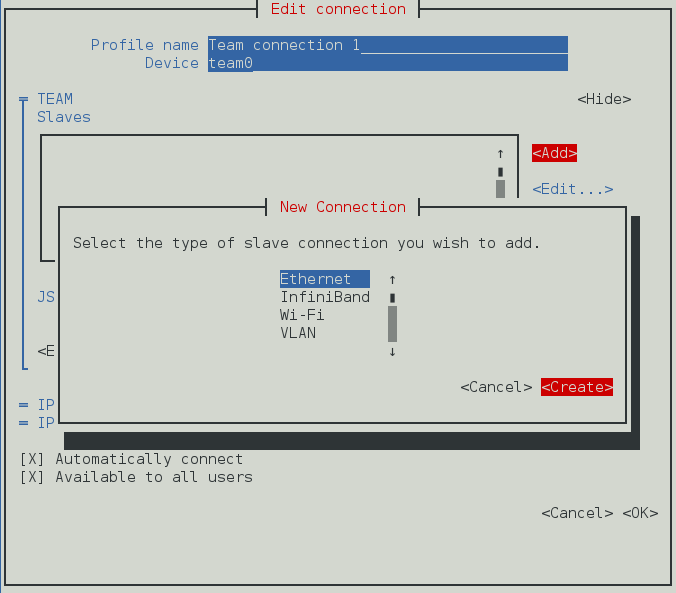

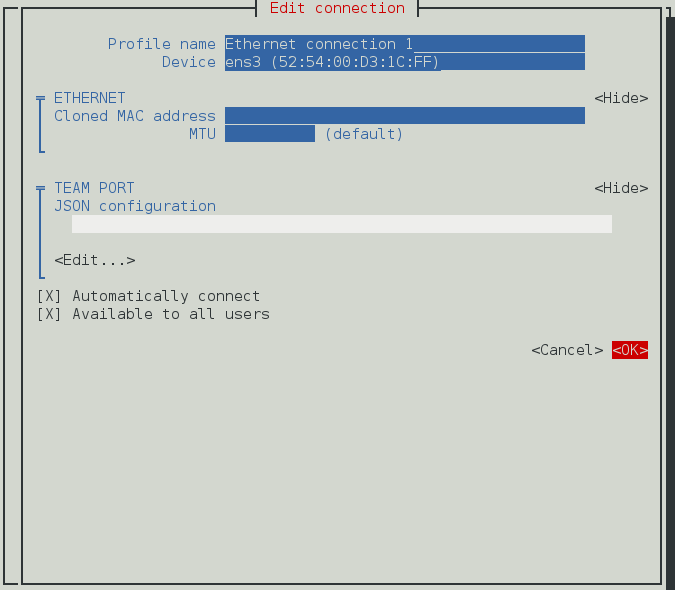

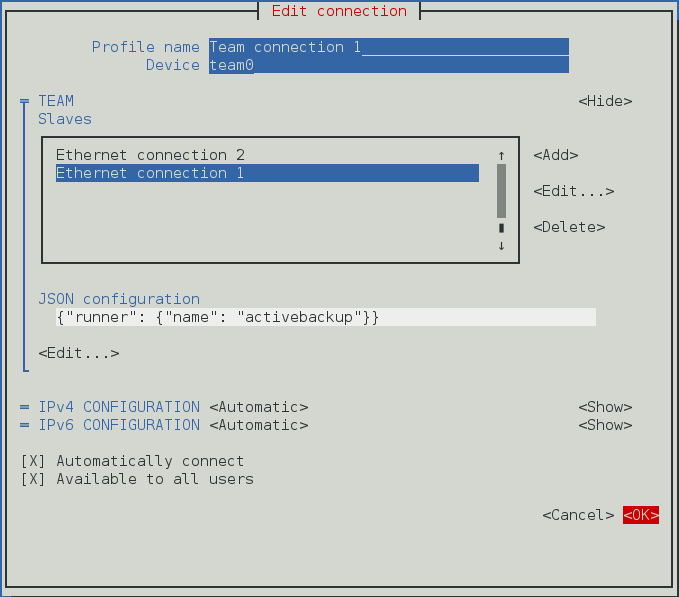

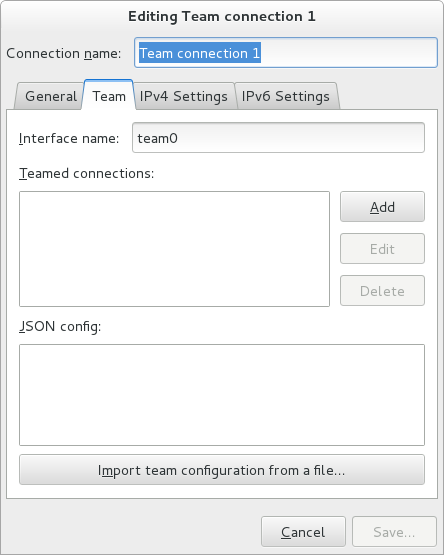

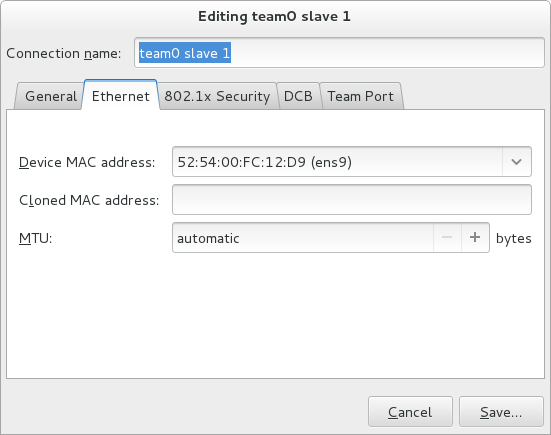

- Connexions Équipe, cliquez sur l'entrée Équipe et continuez avec Section 5.13, « Créer un Network Team par l'interface graphique (GUI) ».

2.5.3. Se connecter à un réseau automatiquement

Procédure 2.1. Configurer le NetworkManager pour qu'il se connecte à un réseau automatiquement quand il est détecté

- Appuyer sur la clé Super pour accéder au menu Activités, saisir

control network, et appuyez sur la touche Entrée. L'outil de configuration du Réseau apparaîtra. - Sélectionner l'interface de réseau à partir du menu sur la gauche.

- Cliquez sur l'icône de roue dentée d'un profil de connexion dans le menu de droite. Si vous avez un seul profil associé à l'interface sélectionnée, l'icône de roue dentée sera dans le coin en bas à droite. La fenêtre contenant les détails de Réseau apparaîtra.

- Sélectionnez l'entrée de menu Identité sur la gauche. La fenêtre Réseau passera à la vue Identité.

- Sélectionnez Connection automatique pour que le NetworkManager s'auto-connecte quand NetworkManager détecte que la connexion est disponible. Décochez la case si vous ne souhaitez pas que le NetworkManager se connecte automatiquement. Si la case reste vide, vous devrez sélectionner cette connexion manuellement dans le menu d'icône de connexion de réseau pour que la connnexion ait lieu.

2.5.4. Profils de connexions privées ou sur tout le système

nm-settings(5) pour plus d'informations sur la propriété permissions du paramètre connexion. Les autorisations correspondent à la directive USERS qui se trouve dans les fichiers ifcfg. Si la directive USERS n'est pas présente, le profil de réseau sera disponible à tous les utilisateurs. À titre d'exemple, la commande suivante se trouvant dans un fichier ifcfg rendra la connexion disponible uniquement aux utilisateurs listés : USERS = "joe bob alice". Cela peut également être défini à l'aide d'outils d'interface utilisateur graphique. Dans nm-connection-editor, il y a la case à cocher Tous les utilisateurs peuvent se connecter à ce réseau qui se trouve dans l'onglet Général, et dans la fenêtre Identité de la configuration de réseau - control-center de GNOME, il y a la case à cocher Rendre disponible aux autres utilisateurs.

user crée un profil de connexion user-em2 avec la case à cocher Se connecter automatiquement sélectionnée, mais avec la case Rendre disponible aux autres utilisateurs non sélectionnée, la connexion ne sera pas disponible au moment du démarrage.

- Décochez la case Rendre disponible à tous les utilisateurs, ce qui rendra la connexion modifiable et utilisable par l'utilisateur ayant effectué les changements uniquement.

- Utiliser le framework polkit pour limiter les permissions les opérations de réseau en général sur la base utilisateur.

polkit(8) pour obtenir plus d'informations sur polkit.

Procédure 2.2. Comment modifier une connexion pour qu'elle devienne spécifique utilisateur, plutôt que de s'appliquer à tout le système, et vice versa

- Appuyer sur la clé Super pour accéder au menu Activités, saisir

control network, et appuyez sur la touche Entrée. L'outil de configuration du Réseau apparaîtra. - Sélectionner l'interface de réseau à partir du menu sur la gauche.

- Cliquez sur l'icône de roue dentée d'un profil de connexion dans le menu de droite. Si vous avez un seul profil associé à l'interface sélectionnée, l'icône de roue dentée sera dans le coin en bas à droite. La fenêtre contenant les détails de Réseau apparaîtra.

- Sélectionnez l'entrée de menu Identité sur la gauche. La fenêtre Réseau passera à la vue Identité.

- Sélectionnez la case Rendre disponible à tous les utilisateurs pour que le NetworkManager puisse rendre la connexion disponible sur tout le système.À l'inverse, décochez la case Rendre disponible à tous les utilisateurs pour rendre la connexion spécifique à l'utilisateur.

2.5.5. Configuration d'une connexion filaire (Ethernet)

control network et appuyez sur la touche Enter. L'outil de configuration de Réseau apparaîtra.

2.5.5.1. Configurer le Nom de connexion, le Comportement Auto-Connect, et la Disponiblité

- Nom — saisir un nom descriptif de connexion réseau. Ce nom pourra être utilisé pour noter cette connexion dans le menu de la fenêtre Réseau.

- Adresse MAC — sélectionner l'adresse MAC de l'interface à laquelle ce profil doit s'appliquer.

- Adresse clonée — si nécessaire, saisir une autre adresse MAC à utiliser.

- MTU — si nécessaire, saisir une maximum transmission unit (MTU) à utiliser. La valeur MTU représente la taille (en octets) du plus grand paquet que le link-layer puisse transmettre. La valeur par défaut est

1500et n'a généralement pas besoin d'être modifiée. - Zone de parefeu — si nécessaire, sélectionnez une autre zone de parefeu à appliquer. Voir le guide Red Hat Enterprise Linux 7 Security Guide pour obtenir plus d'informations sur les zones de parefeux.

- Se connecter automatiquement — sélectionnez cette case si vous souhaitez que le NetworkManager s'auto-connecte à cette connexion quand elle sera disponible. Voir Section 2.5.3, « Se connecter à un réseau automatiquement » pour plus d'informations.

- Rendre disponible à tous les utilisateurs — sélectionnez cette case pour créer une connexion disponible à tous les utilisateurs sur le système. Changer ce paramètre peut nécessiter des privilèges d'utilisateur root. Consulter Section 2.5.4, « Profils de connexions privées ou sur tout le système » pour obtenir plus d'informations.

- Se connecter automatiquement au VPN quand on utilise cette connexion — sélectionnez cette case si vous souhaitez que le NetworkManager s'auto-connecte à cette connexion de VPN quand ce profil de connexion est connecté. Sélectionner le VPN à partir du menu déroulant.

Sauvegarder votre nouvelle connexion (ou votre connexion modifiée) et faire des configurations suplémentaires

- port-based Network Access Control (PNAC), cliquez sur l'onglet 802.1X Security et continuez avec Section 2.5.10.1, « Configuration de la sécurité 802.1X »;

- Paramètres de configuration

IPv4pour la connection, cliquer sur l'onglet IPv4 Settings et continuer avec Section 2.5.10.4, « Configuration des paramètres IPv4 »; ou, - Paramètres de configuration

IPv6pour la connexion, cliquer sur l'onglet IPv6 Settings et continuez avec Section 2.5.10.5, « Configurer les paramètres IPv6 ».

2.5.6. Configurer une connexion Wi-Fi

Comment se connecter rapidement à un point d'accès disponible

2.5.6.1. Se connecter à un réseau Wi-Fi masqué

réseau de contrôle et appuyez sur entrée. La fenêtre réseau apparaîtra. Sélectionnez Wi-Fi dans le menu, puis sélectionnez Se connecter au réseau caché de causer une boîte de dialogue apparaît. Si vous êtiez connecté à un réseau caché, utilisez la connexion déroulante pour le sélectionner et cliquez sur Se connecter. Sinon, laissez la Connexion du menu déroulant à Nouvelle, entrez le SSID du réseau masqué, sélectionnez sa méthode de sécurité Wi-Fi, saisir les secrets d'authentification corrects et cliquez sur Se connecter.

2.5.6.2. Modifier une connexion ou en créer une toute nouvelle

- Appuyer sur la clé Super pour accéder au menu Activités, saisir

control network, et appuyez sur la touche Entrée. L'outil de configuration du Réseau apparaîtra. - Sélectionner l'interface Wi-Fi dans le menu de gauche.

- Cliquez sur le profil de connexion Wi-Fi auquel vous souhaitez vous connecter dans le menu de droite. Un symbole sous forme de cadenas indiquera si une clé ou un mot de passe sont exigés.

- Si on vous le demande, saisir les détails d'authentification.

Configurer le SSID, le Comportement Auto-Connect, et la Disponiblité

- SSID

- Le Service Set Identifier (SSID) du point d'accès, en anglais Access Point (AP).

- BSSID

- Le premier Basic Service Set Identifier (BSSID) correspond à l'adresse MAC ou adresse de matériel du point d'accés sans fil particulier auquel vous êtes connecté quand vous êtes en mode Infrastructure. Ce champ reste vide par défaut, et vous pouvez vous connecter à un point d'accès sans fil par SSID sans avoir besoin d'indiquer son BSSID. Si le BSSID est indiqué, cela forcera le système à associer vers un point d'accès spécifique uniquement.Pour les réseaux ad-hoc, le BSSID est généré au hasard par le sous-système mac80211 quand le réseau ad-hoc est créé. Il n'est pas affiché dans le NetworkManager

- Adresse MAC

- Sélectionner l'adresse MAC ou l'adresse de matériel de l'interface Wi-Fi à utiliser.Un système peut avoir une ou plusieurs cartes réseau sans fil connectées. Le champ adresse MAC permet donc d'associer une carte sans fil spécifique à une connexion spécifique (ou à des connexions).

- Adressse clonée

- Adresse MAC clonée à utiliser à la place de la véritable adresse de matériel. Laisser vide à moins qu'on vous indique autrement.

- Se connecter automatiquement — sélectionnez cette case si vous souhaitez que le NetworkManager s'auto-connecte à cette connexion quand elle sera disponible. Voir Section 2.5.3, « Se connecter à un réseau automatiquement » pour plus d'informations.

- Rendre disponible à tous les utilisateurs — sélectionnez cette case pour créer une connexion disponible à tous les utilisateurs sur le système. Changer ce paramètre peut nécessiter des privilèges d'utilisateur root. Consulter Section 2.5.4, « Profils de connexions privées ou sur tout le système » pour obtenir plus d'informations.

Sauvegarder votre nouvelle connexion (ou votre connexion modifiée) et faire des configurations suplémentaires

- Authentification de sécurité pour la connexion sans fil, cliquer sur Security et allez dans Section 2.5.10.2, « Configurer la sécurité Wi-Fi » ;

- Configurations

IPv4de la connexion, cliquer sur IPv4 et allez dans Section 2.5.10.4, « Configuration des paramètres IPv4 » ; ou bien, - Configuration

IPv6de la connexion, cliquer sur IPv6et continuez avec Section 2.5.10.5, « Configurer les paramètres IPv6 ».

2.5.7. Établir une connexion VPN

root :

~]# yum install NetworkManager-libreswan-gnome

- il ajoute un En-tête d'authentification pour le routage et l'authentification :

- il codifie les données du paquet; et,

- il enferme les données dans des paquets suivant le protocole ESP (de l'anglais Encapsulating Security Payload) pour le décodage et la gestion des directives.

Procédure 2.3. Ajout d'une nouvelle connexion VPN

- Appuyer sur la clé Super pour accéder au menu Activités, saisir

control network, et appuyez sur la touche Entrée. L'outil de configuration du Réseau apparaîtra. - Sélectionner le symbole plus sous le menu. La fenêtre Ajouter une connexion réseau apparaitra.

- Sélectionner l'entrée VPN dans le menu. La vue vous donne maintenant la possibilité de configurer un VPN manuellement, ou d'importer un fichier de configuration de VPN.Le plug-in de VPN du NetworkManager du type de VPN que vous souhaitez configurer doit être installé. Voir Section 2.5.7, « Établir une connexion VPN ».

- Cliquer sur le bouton Ajouter pour ouvrir l'assistant Sélectionner un type de connexion de VPN.

- Sélectionner le protocole de VPN de la passerelle à laquelle vous vous connectez dans le menu. Les protocoles de VPN disponibles du menu correspondent aux plug-ins de VPN du NetworkManager installés. Voir Section 2.5.7, « Établir une connexion VPN ».

- La fenêtre Ajouter une connexion réseau change pour afficher les paramètres personnalisés pour le type de connexion de VPN que vous avez sélectionné dans l'étape précédente.

Procédure 2.4. Modifier une connexion VPN existante

- Appuyer sur la clé Super pour accéder au menu Activités, saisir

control network, et appuyez sur la touche Entrée. L'outil de configuration du Réseau apparaîtra. - Sélectionner la connexion VPN que vous souhaitez modifier dans le menu de gauche.

- Cliquer sur le bouton Configurer.

Configurer le Nom de connexion, le Comportement Auto-Connect, et la Disponiblité

- Nom de connexion — saisir un nom descriptif pour votre connexion de réseau. Ce nom sera utilisé pour lister cette connexion dans le menu de la fenêtre Réseau.

- Se connecter automatiquement à ce réseau quand il est disponible — sélectionnez cette case si vous souhaitez que le NetworkManager s'auto-connecte à cette connexion quand elle est disponible. Voir Section 2.5.3, « Se connecter à un réseau automatiquement » pour plus d'informations.

- Rendre le réseau disponible à tous les utilisateurs — sélectionnez cette case pour créer une connexion disponible à tous les utilisateurs sur le système. Changer ce paramètre peut nécessiter des privilèges d'utilisateur root. Consulter Section 2.5.4, « Profils de connexions privées ou sur tout le système » pour obtenir plus d'informations.

- Se connecter automatiquement au VPN quand on utilise cette connexion — sélectionnez cette case si vous souhaitez que le NetworkManager s'auto-connecte à une connexion de VPN quand elle est disponible. Sélectionner le VPN à partir du menu déroulant.

- Zone de parefeu — sélectionnez une zone de parefeu dans le menu déroulant. Voir le guide Red Hat Enterprise Linux 7 Security Guide pour obtenir plus d'informations sur les zones de parefeux.

Configurer l'onglet VPN

- Passerelle

- Le nom ou l'adresse

IPd'une passerelle de VPN distante. - Nom de groupe

- Le nom d'un groupe de VPN configuré sur la passerelle distante.

- Mot de passe utilisateur

- Si besoin est, saisir le mot de passe utilisé pour s'authentifier auprès du VPN.

- Mot de passe de groupe

- Si besoin est, saisir le mot de passe utilisé pour s'authentifier auprès du VPN.

- Nom d'utilisateur

- Si besoin est, saisir le nom d'utilisateur qui a servi à s'authentifier auprès du VPN.

- Phase1 Algorithmes

- Si besoin est, saisir les algorithmes à utiliser pour s'authentifier et mettre en place un canal chiffré.

- Phase2 Algorithmes

- Si besoin est, saisir les algorithmes à utiliser pour les négociations IPsec.

- Domaine

- Si besoin est, saisir le Nom de domaine.

Sauvegarder votre nouvelle connexion (ou votre connexion modifiée) et faire des configurations suplémentaires

- Paramètres de configuration

IPv4pour la connexion, cliquer sur l'onglet IPv4 Settings et continuer avec Section 2.5.10.4, « Configuration des paramètres IPv4 ».

2.5.8. Établir une connexion à haut débit mobile

- 2G — GPRS (General Packet Radio Service), EDGE (Enhanced Data Rates for GSM Evolution), ou CDMA (Code Division Multiple Access).

- 3G — UMTS (Universal Mobile Telecommunications System), HSPA (High Speed Packet Access), ou EVDO (EVolution Data-Only).

Procédure 2.5. Ajouter une nouvelle connexion à haut débit mobile

- Appuyer sur la touche Super pour accéder au menu Activités, saisir

nm-connection-editor, et appuyez sur la touche Enter. L'outil de configuration Connexions de réseau apparaîtra. - Cliquer sur le bouton Ajouter pour ouvrir l'assistant Sélectionner un type de connexion.

- Sélectionner l'entrée Haut débit mobile dans le menu.

- Cliquer sur Create pour ouvrir l'assistant Installer une connexion à haut débit mobile.

- Sous Créer une connexion pour ce périphérique à haut débit mobile, choisissez le périphérique 2 G ou 3 G que vous souhaitez utiliser avec la connexion. Si le menu déroulant est inactif, cela signifie que le système est incapable de détecter un périphérique à haut débit mobile. Dans ce cas, cliquez sur Annuler, et assurez-vous que vous n'avez pas un périphérique à haut débit mobile qui soit attaché et reconnu par l'ordinateur, puis essayez à nouveau cette procédure. Cliquez sur le bouton Continuer.

- Sélectionner le pays où se trouve votre fournisseur de services dans la liste et cliquez sur le bouton Continuer.

- Sélectionner le fournisseur dans la liste et saisissez le manuellement. Cliquer sur le bouton Continuer.

- Sélectionnez votre plan de paiement dans le menu déroulant, et confirmer que le point d'accès Access Point Name (APN) est bien correct. Cliquer sur le bouton Continuer.

- Vérifier et confirmer les paramètres de configuration, puis cliquer sur le bouton Appliquer.

- Modifier la configuration spéciale haut débit mobile en consultant Section 2.5.8.1, « Configuration de l'onglet Haut débit mobile ».

Procédure 2.6. Modifier une connexion à haut débit mobile existante

- Appuyer sur la touche Super pour accéder au menu Activités, saisir

nm-connection-editor, et appuyez sur la touche Enter. L'outil de configuration Connexions de réseau apparaîtra. - Sélectionnez l'onglet Haut débit mobile.

- Sélectionner la connexion à modifier et cliquer sur le bouton Modifier.

- Configurer le nom de la connexion, le comportement auto-connect, et les paramètres disponibles.Il existe cinq configurations de la boîte de dialogue Modifier qui sont communes à tous les types de connexion. Voir l'onglet Général :

- Nom de connexion — saisir un nom descriptif pour votre connexion de réseau. Ce nom sera utilisé pour lister cette connexion dans le menu de la fenêtre Réseau.

- Se connecter automatiquement à ce réseau quand il est disponible — sélectionnez cette case si vous souhaitez que le NetworkManager s'auto-connecte à cette connexion quand elle est disponible. Voir Section 2.5.3, « Se connecter à un réseau automatiquement » pour plus d'informations.

- Rendre le réseau disponible à tous les utilisateurs — sélectionnez cette case pour créer une connexion disponible à tous les utilisateurs sur le système. Changer ce paramètre peut nécessiter des privilèges d'utilisateur root. Consulter Section 2.5.4, « Profils de connexions privées ou sur tout le système » pour obtenir plus d'informations.

- Se connecter automatiquement au VPN quand on utilise cette connexion — sélectionnez cette case si vous souhaitez que le NetworkManager s'auto-connecte à une connexion de VPN quand elle est disponible. Sélectionner le VPN à partir du menu déroulant.

- Zone de parefeu — sélectionnez une zone de parefeu dans le menu déroulant. Voir le guide Red Hat Enterprise Linux 7 Security Guide pour obtenir plus d'informations sur les zones de parefeux.

- Modifier la configuration spéciale haut débit mobile en consultant Section 2.5.8.1, « Configuration de l'onglet Haut débit mobile ».

Sauvegarder votre nouvelle connexion (ou votre connexion modifiée) et faire des configurations suplémentaires

- Configuration Point-to-point de la connexion, cliquez sur l'ongletPPP Settings et continuez avec Section 2.5.10.3, « Configurer les paramètres PPP (Point-to-Point) »;

- Paramètres de configuration

IPv4pour la connection, cliquer sur l'onglet IPv4 Settings et continuer avec Section 2.5.10.4, « Configuration des paramètres IPv4 »; ou, - Paramètres de configuration

IPv6pour la connexion, cliquer sur l'onglet IPv6 Settings et continuez avec Section 2.5.10.5, « Configurer les paramètres IPv6 ».

2.5.8.1. Configuration de l'onglet Haut débit mobile

- Numéro

- Le numéro qui est composé pour établir une connexion PPP avec le réseau à haut débit mobile basé GSM. Ce champ peut être rempli automatiquement pendant l'installation initiale d'un périphérique à haut débit. Vous pouvez généralement laisser ce champ vide et entrer l'APN à la place.

- Nom d'utilisateur

- Saisir le nom d'utilisateur qui sert à s'authentifier sur le réseau. Certains fournisseurs ne donnent pas de nom d'utilisateur, et n'acceptent pas n'importe quel nom d'utilisateur quand vous souhaitez vous connecter au réseau.

- Mot de passe

- Saisir le mot de passe utilisé pour s'authentifier au réseau. Certains fournisseurs ne vous donneront pas de mot de passe, ni n'accepteront n'importe quel mot de passe.

- APN

- Saisir le point d'accès ou Access Point Name (APN) utilisé pour établir une connexion au réseau basé GSM. Saisir l'APN qui convient à une connexion est important car cela détermine souvent :

- Comment l'utilisateur est facturé pour son utilisation réseau: et/ou

- si l'utilisateur a accès à l'internet, un intranet, ou un sous-réseau.

- ID Réseau

- Saisir un ID Réseau amène le NetworkManager à forcer le périphérique à s'enregistrer uniquement auprès d'un réseau spécifique. Cela peut être utilisé pour s'assurer que la connexion n'est pas itinérante quand on ne peut pas contrôler l'itinérance directement.

- Type

- Tous — la valeur par défaut Tous laisse le modem choisir le réseau le plus rapide.3G (UMTS/HSPA) — force la connexion à n'utiliser que les technologies de réseau 3G.2G (GPRS/EDGE) — force la connexion à n'utiliser que les technologies de réseau 2G.Prefer 3G (UMTS/HSPA) — première tentative de connexion à un réseau 3G comme HSPA ou UMTS, ou GPRS/EDGE en cas d'échec.Prefer 2G (GPRS/EDGE) — première tentative de connexion à un réseau 2G comme GPRS ou EDGE, ou HSPA/UMTS en cas d'échec.

- Autoriser l'itinérance si le réseau domestique est indisponible

- Décochez cette case si vous souhaitez que le NetworkManager termine la connexion au lieu de transitionner d'un réseau domestique à un réseau itinérant, évitant ainsi les charges de réseau itinérant. Si la case est cochée, le NetworkManager essaiera de maintenir une bonne connexion en passant du réseau domestique au réseau itinérant, et vice versa.

- PIN

- Si le SIM (Subscriber Identity Module) de votre périphérique est vérrouillé par un PIN (Personal Identification Number), saisir le PIN pour que le NetworkManager puisse déverrouiller le périphérique. Le NetworkManager doit déverrouiller le SIM si le PIN est demandé, afin de pouvoir utiliser le périphérique dans des buts divers.

APN, ID Réseau, ou Type.

2.5.9. Établir une connexion DSL

Procédure 2.7. Ajouter une nouvelle connexion DSL

- Appuyer sur la touche Super pour accéder au menu Activités, saisir

nm-connection-editor, et appuyez sur la touche Enter. L'outil de configuration Connexions de réseau apparaîtra. - Cliquer sur le bouton Ajouter.

- La liste Sélectionner un nouveau type de connexion apparaîtra.

- Sélectionner DSL et appuyer sur le bouton Créer.

- La fenêtre Modifier connexion DSL1 apparaîtra.

Procédure 2.8. Modifier une connexion DSL existante

- Appuyer sur la touche Super pour accéder au menu Activités, saisir

nm-connection-editor, et appuyez sur la touche Enter. L'outil de configuration Connexions de réseau apparaîtra. - Sélectionner la connexion à modifier et cliquer sur le bouton Modifier.

Configurer le Nom de connexion, le Comportement Auto-Connect, et la Disponiblité

- Nom de connexion — saisir un nom descriptif pour votre connexion de réseau. Ce nom sera utilisé pour lister cette connexion dans le menu de la fenêtre Réseau.

- Se connecter automatiquement à ce réseau quand il est disponible — sélectionnez cette case si vous souhaitez que le NetworkManager s'auto-connecte à cette connexion quand elle est disponible. Voir Section 2.5.3, « Se connecter à un réseau automatiquement » pour plus d'informations.

- Rendre le réseau disponible à tous les utilisateurs — sélectionnez cette case pour créer une connexion disponible à tous les utilisateurs sur le système. Changer ce paramètre peut nécessiter des privilèges d'utilisateur root. Consulter Section 2.5.4, « Profils de connexions privées ou sur tout le système » pour obtenir plus d'informations.

- Se connecter automatiquement au VPN quand on utilise cette connexion — sélectionnez cette case si vous souhaitez que le NetworkManager s'auto-connecte à une connexion de VPN quand elle est disponible. Sélectionner le VPN à partir du menu déroulant.

- Zone de parefeu — sélectionnez une zone de parefeu dans le menu déroulant. Voir le guide Red Hat Enterprise Linux 7 Security Guide pour obtenir plus d'informations sur les zones de parefeux.

Configurer l'onglet DSL

- Nom d'utilisateur

- Saisir le nom d'utilisateur qui sert à s'authentifier auprès du fournisseur de service.

- Service

- Laissez ce champ vide à moins d'en être instruit autrement par votre fournisseur de service.

- Mot de passe

- Saisir le mot de passe fourni par le fournisseur de service.

Sauvegarder votre nouvelle connexion (ou votre connexion modifiée) et faire des configurations suplémentaires

- Configuration Adresse MAC et MTU, cliquez sur l'ongletFilaire et continuez avec Section 2.5.5.1, « Configurer le Nom de connexion, le Comportement Auto-Connect, et la Disponiblité »;

- Configuration Point-to-point de la connexion, cliquez sur l'ongletPPP Settings et continuez avec Section 2.5.10.3, « Configurer les paramètres PPP (Point-to-Point) »;

- Paramètres de configuration

IPv4pour la connexion, cliquer sur l'onglet IPv4 Settings et continuer avec Section 2.5.10.4, « Configuration des paramètres IPv4 ».

2.5.10. Configuration des paramètres de connexion

2.5.10.1. Configuration de la sécurité 802.1X

DHCP étaient configurés de façon à ne pas allouer d'adresses IP à des utilisateurs non autorisés, mais pour diverses raisons, cette pratique est peu commode et peu sûre, et donc n'est plus recommandée. À la place, 802.1X security est utilisé pour garantir un réseau logiquement sécurisé grâce à une authentification basée sur les ports.

control network et appuyer sur la touche Enter. L'outil de configuraition du Réseau apparaîtra. Continuez avec Procédure 2.9, « Pour une connexion filaire » ou Procédure 2.10, « Pour une connexion sans fil »:

Procédure 2.9. Pour une connexion filaire

- Sélectionner l'interface de réseau Filaire à partir du menu sur la gauche.

- Vous pouvez soit cliquer sur Ajouter profil pour ajouter une nouvelle connexion de réseau sur laquelle vous souhaitez configurer la sécurité 802.1X, ou sélectionner un profil et cliquer sur l'icône de roue dentée.

- Puis, sélectionner Security et mettre le bouton d'alimentation symbolique sur ON pour activer la configuration.

Procédure 2.10. Pour une connexion sans fil

- Sélectionner une interface de réseau Sans fil dans le menu de gauche. Si besoin est, mettre le bouton d'alimentation symbolique sur ON et vérifiez que votre bouton de matériel est bien branché.

- Sélectionner le nom de la connexion d'une nouvelle connexion ou cliquer sur l'icône de roue dentée d'un profil de connexion existant, pour lequel vous souhaitez configurer la sécurité 802. 1 X. Dans le cas d'une nouvelle connexion, compléter toutes les étapes d'authentification pour terminer la connexion, puis cliquer sur l'icône de roue dentée.

- Sélectionner Sécurité.

- Dans le menu déroulant, sélectionner une des méthodes de sécurité suivantes : LEAP, Dynamic WEP (802.1X), ou WPA & WPA2 Enterprise.

- Voir Section 2.5.10.1.1, « Configuration des paramètres TLS (Transport Layer Security) » pour obtenir des descriptions des types de protocoles d'authentitification extensibles (EAP de l'anglais Extensible Authentification Protocol) qui correspondent à votre sélection dans le menu déroulant Sécurité.

2.5.10.1.1. Configuration des paramètres TLS (Transport Layer Security)

Sélection d'une méthode d'authentification

- Sélectionner TLS pour Transport Layer Security et continuer avec Section 2.5.10.1.2, « Configuration les paramètres TLS »;

- Sélectionnez FAST pour Flexible Authentication via Secure Tunneling et continuez avec Section 2.5.10.1.4, « Configurer les paramètres TLS Tunneled »;

- Sélectionner Tunneled TLS pour Tunneled Transport Layer Security, aussi connu comme TTLS, ou EAP-TTLS et continuer avec Section 2.5.10.1.4, « Configurer les paramètres TLS Tunneled » ;

- Sélectionner Protected EAP (PEAP) pour Protected Extensible Authentication Protocol et continuer avec Section 2.5.10.1.5, « Configurer un PEAP (Protected EAP) ».

2.5.10.1.2. Configuration les paramètres TLS

- Identité

- Fournit l'identité de ce serveur.

- Certificat d'utilisateur

- Naviguer sur un fichier certificat X.509 personnel encodé avec DER (Distinguished Encoding Rules) ou avec PEM (Privacy Enhanced Mail).

- Certificat CA

- Naviguer sur un fichier certificat CA X.509 personnel encodé avec DER (Distinguished Encoding Rules) ou avec PEM (Privacy Enhanced Mail).

- Clé privée

- Naviguer sur un fichier clé privée encodé avec DER(Distinguished Encoding Rules), PEM (Privacy Enhanced Mail), ou PKCS #12 (Personal Information Exchange Syntax Standard).

- Mot de passe de la clé privée

- Saisir le mot de passe de la clé privée spécifiée dans le champ Clé privée. Sélectionnez Afficher le mot de passe pour rendre le mot de passe visible lorsque vous le saisissez.

2.5.10.1.3. Configuration les paramètres FAST

- Identité anonyme

- Fournit l'identité de ce serveur.

- Allocation PAC

- Cochez la case pour activer, puis choisissez entre Anonymous, Authenticated, et Both.

- Fichier PAC

- Naviguez pour sélectionner un fichier PAC (protected access credential).

- Authentification interne

- GTC — Generic Token Card.MSCHAPv2 — Microsoft Challenge Handshake Authentication Protocol version 2.

- Nom d'utilisateur

- Saisir le nom de l'utilisateur à utiliser pour le processus d'authentification.

- Mot de passe

- Saisir le mot de passe à utiliser pour le processus d'authentification.

2.5.10.1.4. Configurer les paramètres TLS Tunneled

- Identité anonyme

- Cette valeur est utilisée comme identité cryptée.

- Certificat CA

- Naviguez pour sélectionner un certificat CA.

- Authentification interne

- PAP — Password Authentication Protocol.MSCHAP — Challenge Handshake Authentication Protocol.MSCHAPv2 — Microsoft Challenge Handshake Authentication Protocol version 2.CHAP — Challenge Handshake Authentication Protocol.

- Nom d'utilisateur

- Saisir le nom de l'utilisateur à utiliser pour le processus d'authentification.

- Mot de passe

- Saisir le mot de passe à utiliser pour le processus d'authentification.

2.5.10.1.5. Configurer un PEAP (Protected EAP)

- Identité anonyme

- Cette valeur est utilisée comme identité cryptée.

- Certificat CA

- Naviguez pour sélectionner un certificat CA.

- Version PEAP

- Version de Protected EAP à utiliser. Automatique, 0 ou 1.

- Authentification interne