Guide d'administration et de configuration

À utiliser dans Red Hat JBoss Enterprise Application Platform 6

Résumé

Chapitre 1. Introduction

1.1. Red Hat JBoss Enterprise Application Platform 6 (JBoss EAP 6)

1.2. Les fonctionnalités de JBoss EAP 6

Tableau 1.1. Fonctionnalités 6.1.0

| Fonctionnalité | Description |

|---|---|

| Certification Java | Implémentation certifiée des spécifications de JBoss Enterprise Application Platform 6 Full Profil et Web Profile. |

| Domaine géré |

|

| Console de gestion et Management CLI | Il y a de nouvelles interfaces pour gérer le domaine ou serveur autonome. Il n'est nul besoin de modifier les fichiers de configuration XML à la main. Le Management CLI offre également un mode lot, ce qui signifie que vous pourrez scripter et automatiser les tâches de gestion. |

| La disposition du répertoire est simplifiée | Le répertoire modules/ contient maintenant les modules du serveur d'application, au lieu d'utiliser les répertoires communs et spécifiques au serveur lib/. Les répertoires domain/ et standalone/ contiennent les artefacts et les fichiers de configuration pour le domaine et pour les déploiements autonomes. |

| Mécanisme de chargement de classes modulaire | Les modules sont chargés et déchargés à la demande pour plus de performance et de sécurité et des démarrages et redémarrages plus rapides. |

| Gestion de Sources de données simplifiée | Les pilotes de base de données peuvent être déployés comme tout autre service. En plus, les sources de données sont créées et gérées directement dans la Console de gestion ou le Management CLI. |

| Temps de démarrage et d'arrêt optimisés | JBoss EAP 6 utilise moins de ressources et est extrêmement efficace au niveau de l'utilisation des ressources. Surtout utile aux développeurs. |

1.3. JBoss EAP 6 Operating Modes

1.4. Les serveurs autonomes

1.5. Les Domaines gérés

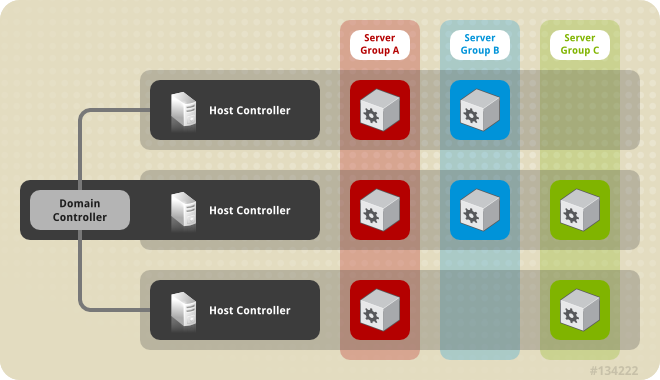

domain.sh ou domain.bat est exécuté. Contrairement au contrôleur de domaine, les contrôleurs hôtes sont configurés pour lui déléguer des tâches de gestion de domaine. Le contrôleur hôte de chaque hôte interagit avec le contrôleur de domaine pour vérifier le cycle de vie des instances du serveur d'application exécutées sur son hôte et pour aider le contrôleur de domaine à les gérer. Chaque hôte peut contenir plusieurs groupes de serveurs. Un groupe de serveurs est un ensemble d'instances de serveurs sur lequel JBoss EAP 6 est installé et étant configurées comme une seule et même entité. Etant donné que le contrôleur de domaine gère la configuration et les applications déployées sur les groupes de serveurs, chaque serveur de groupe de serveurs partage la même configuration et les mêmes déploiements.

Figure 1.1. Représentation graphique d'un domaine géré

1.6. Contrôleur de domaine

- maintenir la politique centrale de gestion du domaine

- s'assurer que tous les contrôleurs soient mis au courant de leurs contenus actuels

- assister tous les contrôleurs pour que toutes les instances en cours de JBoss EAP 6 soient configurées suivant cette politique

domain/configuration/domain.xml, dans le fichier d'installation JBoss EAP 6 non compressé, sur le système de fichiers de l'hôte du contrôleur de domaines.

domain/configuration/ du contrôleur hôte qui est destiné à être exécuté comme contrôleur de domaine. Ce fichier n'est pas obligatoire pour les installations sur les contrôleurs hôtes non destinés à être conçus comme contrôleur de domaine. Cependant, la présence d'un fichier domain.xml sur un tel serveur ne nuit pas. Le fichier domain.xml contient la configuration des divers profils qui peuvent être configurés pour exécuter sur les instances de serveur d'un domaine. Une configuration de profil inclut la configuration détaillée des différents sous-systèmes qui composent un profil. La configuration de domaine inclut également la définition des groupes de sockets et la définition des groupes de serveurs.

1.7. Échecs de Contrôleurs de domaines

1.8. Contrôleur hôte

domain.sh ou domain.bat script est exécuté sur un hôte. La responsabilité primaire d'un contrôleur hôte est la gestion de serveur. Il délègue des tâches de gestion de domaine et est responsable de lancer et d'arrêter les processus de serveurs d'applications individuels qui s'exécutent sur son hôte. Il interagit avec le contrôleur de domaines pour gérer la communication entre les serveurs et le contrôleur de domaines. Plusieurs contrôleurs hôte d'un domaine peuvent interagir avec un contrôleur de domaine unique. Par conséquent, tous les contrôleurs hôtes et les instances de serveurs exécutant en mode de domaine unique peuvent avoir un contrôleur de domaine unique et doivent appartenir au même domaine.

domain/configuration/host.xml situé dans le fichier d'installation de JBoss EAP 6 décompressé sur le système de fichiers de son hôte. Le fichier host.xml contient les informations de configuration suivantes spécifiques à l'hôte particulier :

- Énumère les noms des instances de JBoss EAP 6 censées être exécutées à partir de l'installation.

- Une des configurations suivantes :

- la façon dont le contrôleur hôte contacte le contrôleur de domaines pour s'enregistrer et pour accéder à la configuration de domaine

- la façon de rechercher et contacter un contrôleur de domaines éloigné

- comment le contrôleur d'hôtes doit se persuader lui-même d'agir en tant que contrôleur de domaines

- Configuration d'éléments spécifiques à l'installation physique locale. Ainsi, les définitions d'interfaces nommées déclarées dans domain.xml peuvent être mappées vers une adresse IP spécifique à une machine dans host.xml. Les noms de chemins d'accès abstraits de domain.xml peuvent être mappés vers les chemins d'accès d'host.xml.

1.9. Les groupes de serveurs

<server-group name="main-server-group" profile="default"> <socket-binding-group ref="standard-sockets"/> <deployments> <deployment name="foo.war_v1" runtime-name="foo.war"/> <deployment name="bar.ear" runtime-name="bar.ear"/> </deployments> </server-group>

- nom : le nom du groupe de serveurs

- profil : le nom du profil du groupe de serveurs

- socket-binding-group : le nom du groupe de liaisons de sockets par défaut à utiliser pour les serveurs dans le groupe. Ce nom peut être remplacé sur la base d'un serveur à la fois dans host.xml. Si le nom socket-binding-group n'est pas fourni dans l'élément server-group, il doit être donné pour chaque serveur dans le fichier host.xml.

- deployments : le contenu de déploiement à déployer sur les serveurs du groupe

- system-properties : les propriétés système à définir sur les serveurs du groupe

- jvm : les paramètres de configuration par défaut de tous les serveurs du groupe. Le contrôleur hôte fait fusionner ces paramètres dans n'importe quelle configuration fournie par host.xml pour établir les paramètres à utiliser dans la JVM du serveur.

1.10. Profils JBoss EAP 6

Chapitre 2. Gestion de serveurs d'applications

2.1. Démarrer et stopper JBoss EAP 6

2.1.1. Démarrer JBoss EAP 6

2.1.2. Démarrez JBoss EAP 6 comme un serveur autonome

Cette rubrique couvre toutes les étapes à couvrir pour démarrer JBoss EAP 6 en tant que serveur autonome.

Procédure 2.1. Démarrer le Service de plate-forme comme serveur autonome.

Dans Red Hat Enterprise Linux.

Exécuter la commande suivante :EAP_HOME/bin/standalone.shDans Microsoft Windows Server

Exécuter la commande suivante :EAP_HOME\bin\standalone.batOption : indiquer les paramètres supplémentaires.

Pour imprimer une liste de paramètres supplémentaires à passer aux scripts de démarrage, utiliser le paramètre-h.

L'instance de serveur autonome JBoss EAP 6 démarre.

2.1.3. Démarrez JBoss EAP 6 comme domaine géré

Le contrôleur de domaines doit être démarré avant qu'un serveur esclave ne démarre dans des groupes de serveurs du domaine. Utiliser cette procédure sur le contrôleur de domaine pour commencer, puis, sur chaque contrôleur d'hôte associé et sur chaque hôte associé.

Procédure 2.2. Démarrer le Service de plate-forme comme serveur géré

Dans Red Hat Enterprise Linux.

Exécutez la commande :EAP_HOME/bin/domain.shDans Microsoft Windows Server

Exécutez la commande :EAP_HOME\bin\domain.batEn option : passez des paramètres supplémentaires au script de démarrage.

Pour obtenir une liste de paramètres que vous pourrez passer au script de démarrage, utilisez le paramètre-h.

L'instance de domaine géré de JBoss EAP 6 démarre.

2.1.4. Démarrez JBoss EAP 6 avec une configuration différente

Prérequis

- Avant d'utiliser un fichier de configuration alternatif, préparez-le à l'aide de la configuration par défaut comme modèle. Pour un domaine géré, le fichier de configuration doit être placé dans

EAP_HOME/domain/configuration/. Pour les serveurs autonomes, le fichier de configuration devra être mis dans le répertoireEAP_HOME/standalone/configuration/.

Note

EAP_HOME/docs/examples/configs/. Utiliser ces exemples pour activer des fonctionnalités supplémentaires, comme clustering ou l'API XTS de Transactions.

Procédure 2.3. Démarrage de l'instance par une configuration différente

Serveur autonome

Pour un domaine autonome, fournir le nom du fichier de configuration comme option du paramètre--server-config. Le fichier de configuration doit se trouver dans le répertoireEAP_HOME/standalone/configuration/, et vous devez indiquer le chemin d'accès du fichier de ce répertoire.Exemple 2.1. Utiliser un fichier de configuration alternatif pour un Serveur autonome Red Hat Enterprise Linux.

[user@host bin]$

./standalone.sh --server-config=standalone-alternate.xmlCet exemple utilise le fichier de configurationEAP_HOME/standalone/configuration/standalone-alternate.xml.Exemple 2.2. Utiliser un fichier de configuration alternatif pour un Serveur autonome Microsoft Windows.

C:\EAP_HOME\bin>

standalone.bat --server-config=standalone-alternate.xmlCet exemple utilise le fichier de configurationEAP_HOME/standalone/configuration/standalone-alternate.xml.Domaine géré

Pour un domaine géré, fournir le nom du fichier de configuration comme option du paramètre--domain-config. Le fichier de configuration se trouve dans le répertoireEAP_HOME/domain/configuration/, et vous devez indiquer le chemin d'accès de ce répertoire.Exemple 2.3. Utilisation d'un fichier de configuration alternatif pour un Domaine géré dans Red Hat Enterprise Linux

[user@host bin]$

./domain.sh --domain-config=domain-alternate.xmlCet exemple utilise le fichier de configurationEAP_HOME/domain/configuration/domain-alternate.xml.Exemple 2.4. Utilisation d'un fichier de configuration alternatif pour un Domaine géré dans un serveur Microsoft Windows

C:\EAP_HOME\bin>

domain.bat --domain-config=domain-alternate.xmlCet exemple utilise le fichier de configurationEAP_HOME\domain\configuration\domain-alternate.xml.

La plateforme JBoss Enterprise Application Platform est maintenant en cours d'exécution, avec votre fichier de configuration alternatif.

2.1.5. Stopper le serveur JBoss EAP 6

Note

Procédure 2.4. Stopper une instance autonome de JBoss EAP 6

Stopper une instance qui a été démarrée de façon interactive à partir d'une invite de commande.

Appuyez surCtrl-Cdans le terminal où JBoss EAP 6 exécute.Stopper une instance qui a démarré en tant que service de système d'exploitation.

Suivant votre système d'exploitation, utiliser une des procédures suivantes :Red Hat Enterprise Linux

Dans Red Hat Enterprise Linux, si vous avez écrit un script de service, utiliser sa fonctionstop. Cela devra être inscrit dans le script. Ensuite, vous pourrez utiliserservice scriptname stop, avec scriptname comme nom de script.Microsoft Windows Server

Dans Microsoft Windows, utiliser la commandenet service, ou bien faites cesser le service à partir de l'applet Services qui se trouve dans le Panneau de contrôle.

Stopper une instance qui exécute en arrière-plan (Red Hat Enterprise Linux)

- Cherchez l'instance dans la liste de processus. Une option consiste à exécuter la commande

ps aux |grep "[j]ava -server". Cela renverra un résultat pour chaque instance de JBoss EAP 6 en cours d'exécution sur la machine locale. - Envoyer au processus le signal

TERM, en exécutantkill process_ID, avec process_ID comme numéro de deuxième champ de la commandeps auxci-dessus.

Chacune de ces solutions ferme la plate-forme JBoss EAP 6 nettement, ce qui fait qu'aucune donnée n'est perdue.

2.1.6. Référence aux variables et arguments à passer à l'exécution du serveur

standalone.xml, domain.xml et host.xml. Cela peut comprendre le démarrage du serveur par un ensemble de liaisons de sockets différent ou une configuration secondaire. Vous pourrez accéder à une liste des paramètres disponibles en passant la variable d'assistance au démarrage.

Exemple 2.5.

-h ou --help en plus. Les résultats de cette variable d'assistance sont expliqués dans le tableau ci-dessous.

[localhost bin]$ standalone.sh -hTableau 2.1. Tableau des arguments et variables du temps d'exécution

| Argument ou Variable | Description |

|---|---|

| --admin-only | Définir le type d'exécution du serveur à ADMIN_ONLY. Cela le fera ouvrir les interfaces administratives et il pourra ainsi accepter les ordres de gestion, mais il ne pourra pas démarrer d'autres services de runtime ou accepter les demandes de l'utilisateur final. |

| -b=<value> | Définir la propriété système jboss.bind.address à la valeur donnée. |

| -b <value> | Définir la propriété système jboss.bind.address à la valeur donnée. |

| -b<interface>=<value> | Définir la propriété système jboss.bind.address.<interface> à la valeur donnée. |

| -c=<config> | Nommer le fichier de configuration du serveur à utiliser. La valeur par défaut est standalone.xml. |

| -c <config> | Nommer le fichier de configuration du serveur à utiliser. La valeur par défaut est standalone.xml. |

| --debug [<port>] | Activer le mode de débogage par un argument en option qui indique le port. Ne fonctionne que si le script de lancement le supporte. |

| -D<name>[=<value>] | Définir une propriété système. |

| -h | Afficher le message d'assistance et sortir. |

| --help | Afficher le message d'assistance et sortir. |

| --read-only-server-config=<config> | Nom du fichier de configuration du serveur à utiliser. Cela diffère de '--server-config' et '-c' en ce que le fichier d'origine n'est jamais écrasé. |

| -P=<url> | Télécharger les propriétés système de l'URL donné. |

| -P <url> | Télécharger les propriétés système de l'URL donné. |

| --properties=<url> | Télécharger les propriétés système de l'URL donné. |

| -S<name>[=<value>] | Définir une propriété de sécurité. |

| --server-config=<config> | Nommer le fichier de configuration du serveur à utiliser. La valeur par défaut est standalone.xml. |

| -u=<value> | Définir la propriété système jboss.default.multicast.address à la valeur donnée. |

| -u <value> | Définir la propriété système jboss.default.multicast.address à la valeur donnée. |

| -V | Afficher la version du serveur d'application et sortir. |

| -v | Afficher la version du serveur d'application et sortir. |

| --version | Afficher la version du serveur d'application et sortir. |

2.2. Démarrer et arrêter les serveurs

2.2.1. Démarrer et arrêter les serveurs par le Management CLI

Vous pouvez démarrer une instance de serveur autonome par les scripts de ligne de commande, et le fermer par le Management CLI par la commande shutdown. Si vous avez besoin de l'instance par la suite, exécuter le processus de démarrage à nouveau selon les instructions dans Section 2.1.2, « Démarrez JBoss EAP 6 comme un serveur autonome ».

Exemple 2.6. Démarrer et arrêter une instance de serveur autonome par le Management CLI

[standalone@localhost:9999 /] shutdown

Si vous exécutez un Domaine géré, la Console de gestion va vous permettre de démarrer ou de stopper sélectivement des serveurs spécifiques pour ce domaine. Cela inclut les groupes de serveurs dans tout le domaine, ainsi que les instances de serveur spécifiques sur un hôte.

Exemple 2.7. Stopper un Hôte de serveur dans un Domaine géré via un Management CLI

shutdown est utilisée pour fermer un hôte de Domaine Géré déclaré. Cette exemple stoppe un hôte de serveur nommé master en déclarant le nom d'instance avant d'appeler l'opération de fermeture. Utiliser la touche tab pour aider à la complétion de chaînes et pour exposer des variables visibles comme les valeurs hôtes disponibles.

[domain@localhost:9999 /] /host=master:shutdown

Exemple 2.8. Stopper un Hôte de serveur dans un Domaine géré via un Management CLI

main-server-group en déclarant le groupe avant les opérations start et stop. Utilisez la touche tab pour aider à la complétion de chaînes et pour exposer des variables visibles comme les valeurs de nom de groupe de serveur disponible.

[domain@localhost:9999 /] /server-group=main-server-group:start-servers

[domain@localhost:9999 /] /server-group=main-server-group:stop-servers

Exemple 2.9. Démarrer et stopper une instance de serveur dans un Domaine géré via un Management CLI

server-one sur l'hôte master en déclarant la configuration de l'hôte et du serveur avant d'invoquer les opérations start et stop. Utilisez la touche tab pour aider à la complétion de chaînes et pour exposer des variables visibles comme les valeurs de configuration de l'hôte et du serveur.

[domain@localhost:9999 /] /host=master/server-config=server-one:start

[domain@localhost:9999 /] /host=master/server-config=server-one:stop

2.2.2. Démarrer un serveur par la Console de gestion

Prérequis

Procédure 2.5. Démarrer le serveur

Naviguer dans Server Instances dans la Console de gestion

- Sélectionner l'onglet Runtime en haut de la console.

Sélectionner un serveur

À partir de la liste Server Instances, sélectionner le serveur que vous souhaitez démarrer. Les serveurs qui sont en cours d'exécution sont indiqués.En plaçant le curseur sur une instance de cette liste, vous verrez vos options en bleu sous Détails du serveur.Cliquer sur le bouton Start

Pour démarrer une instance, cliquer surStart Serverquand vous verrez ce texte. Une boîte de dialogue de confirmation va s'ouvrir. Cliquer sur le bouton Confirm pour démarrer le serveur.

Le serveur sélectionné démarre et exécute.

2.2.3. Stopper un serveur qui utilise une Console de gestion

Prérequis

Procédure 2.6. Stopper un serveur qui utilise une Console de gestion

Naviguez dans Hôtes, groupes et instances de serveur dans la Console de gestion

- Sélectionner l'onglet Runtime en haut de la console. Les instances de serveur disponibles seront affichées sur le tableau général de l'onglet Topologie.

Sélectionner un serveur

À partir de la liste Server Instances, sélectionner le serveur que vous souhaitez stopper. Les serveurs qui sont en cours d'exécution sont indiqués.Cliquer sur le texte Stop Server.

Cliquer sur le texte Stop Server qui apparaît quand vous bougez la souris sur l'entrée serveur. Une boîte de dialogue de confirmation apparaîtra.- Cliquer sur le bouton Confirm pour arrêter le serveur.

Le serveur sélectionné est stoppé.

2.3. Chemins d'accès aux systèmes de fichiers

2.3.1. Chemins d'accès aux systèmes de fichiers

domain.xml, host.xml et standalone.xml incluent tous une section où les chemins d'accès peuvent être déclarés. D'autres sections de la configuration peuvent ensuite référencer ces chemins par leur nom logique, évitant la déclaration du chemin d'accès absolu pour chaque instance. Cela bénéficie aux efforts de configuration et d'administration car cela permet à des configurations hôtes spécifiques de résoudre des noms logiques universels.

jboss.server.log.dir qui pointe vers le répertoire log du serveur.

Exemple 2.10. Exemple de chemin d'accès relatif du répertoire de logging

<file relative-to="jboss.server.log.dir" path="server.log"/>

Tableau 2.2. Chemins d'accès standard

| Valeur | Description |

|---|---|

jboss.home.dir | Le répertoire root de la distribution JBoss EAP 6. |

user.home | Le répertoire d'accueil de l'utilisateur. |

user.dir | Le répertoire de travail actuel de l'utilisateur |

java.home | Le répertoire d'installation de Java |

jboss.server.base.dir | Le répertoire root d'une instance de serveur individuel. |

jboss.server.data.dir | Le répertoire que le serveur va utiliser pour le stockage de fichier de données persistantes. |

jboss.server.config.dir | Le répertoire qui contient la configuration du serveur. |

jboss.server.log.dir | Le répertoire que le serveur va utiliser pour le stockage de fichier de journalisation. |

jboss.server.temp.dir | Le répertoire que le serveur va utiliser pour le stockage de fichier temporaires. |

jboss.controller.temp.dir | Le répertoire que le contrôleur hôte va utiliser pour le stockage de fichier temporaires. |

path dans leur fichier de configuration. L'exemple suivant indique la nouvelle déclaration de chemin relatif qui se rapporte au répertoire root de l'instance du serveur individuel.

Exemple 2.11. Format d'un chemin relatif

<path name="examplename" path="example/path" relative-to="jboss.server.data.dir"/>

Tableau 2.3. Attributs de chemin d'accès

| Attribut | Description |

|---|---|

name | Le nom du chemin d'accès. |

path | Le chemin d'accès du système de fichier. Considéré comme chemin absolu, à moins que l'attribut relative-to ne soit spécifié, dans lequel cas, la valeur sera traitée comme étant relative à ce chemin. |

relative-to | Un attribut optionnel qui indique le nom d'un autre nom ancienement nommé, ou bien qui correspond à un chemin standard défini par le système. |

path (chemin) d'un fichier de configuration domain.xml ne requiert que le nom de l'attribut. Il n'a pas besoin d'inclure des informations sur le chemin du système de fichiers, comme le montre l'exemple suivant.

Exemple 2.12. Exemple de chemin de domaine

<path name="example"/>

exemple auquel les autres parties de la configuration du domain.xml peuvent faire référence. L'emplacement du système de fichiers courant déclaré par l'exemple est spécifique aux fichiers de configuration host.xml respectifs des instances de l'hôte qui se joignent aux groupes de domaine. Si cette approche est utilisée, il doit y avoir un élément de chemin dans l'host.xml de chaque machine, qui indique le chemin du système de fichier.

Exemple 2.13. Exemple de chemin d'hôte

<path name="example" path="path/to/example" />

path d'un fichier standalone.xml doit inclure la spécification du chemin d'accès du système de fichier.

2.4. Historique du fichier de configuration

2.4.1. Fichiers de configuration de JBoss EAP 6

Tableau 2.4. Emplacements de Fichiers de configuration

| Mode du serveur | Emplacement | But |

|---|---|---|

| domain.xml | EAP_HOME/domain/configuration/domain.xml | Il s'agit du fichier de configuration principal d'un domaine géré. Seul le master du domaine lit ce fichier. Il peut être supprimé pour les autres membres du domaine. |

| host.xml | EAP_HOME/domain/configuration/host.xml | Ce fichier contient les détails de configuration spécifiques à un hôte physique dans un domaine géré, tels que les interfaces réseau, les liaisons de sockets, le nom de l'hôte et d'autres détails spécifiques à l'hôte. Le fichier host.xml contient toutes les fonctionnalités de hôte-master.xml et hôte-slave.xml, qui sont décrits ci-dessous. Ce fichier n'est pas présent pour les serveurs autonomes. |

| host-master.xml | EAP_HOME/domain/configuration/host-master.xml | Ce fichier inclut tous les détails de configuration nécessaires pour exécuter un serveur en tant que serveur maître de domaine géré. Ce fichier n'est pas présent dans les serveurs autonomes. |

| host-slave.xml | EAP_HOME/domain/configuration/host-slave.xml | Ce fichier inclut tous les détails de configuration nécessaires pour exécuter un serveur en tant que serveur esclave de domaine géré. Ce fichier n'est pas présent dans les serveurs autonomes. |

| standalone.xml | EAP_HOME/standalone/configuration/standalone.xml | C'est le fichier de configuration par défaut pour un serveur autonome. Il contient toutes les informations sur le serveur autonome, y compris les sous-systèmes, réseautage, déploiements, les liaisons de sockets et autres détails configurables. Cette configuration est utilisée automatiquement lorsque vous démarrez votre serveur autonome. |

| standalone-full.xml | EAP_HOME/standalone/configuration/standalone-full.xml | Il s'agit d'un exemple de configuration pour un serveur autonome. Il prend en charge chaque sous-système possible à l'exception de ceux destinés à la haute disponibilité. Pour l'utiliser, arrêtez votre serveur et redémarrez à l'aide de la commande suivante : EAP_HOME/bin/standalone.sh -c standalone-full.xml |

| standalone-ha.xml | EAP_HOME/standalone/configuration/standalone-ha.xml | Cet exemple de fichier de configuration active tous les sous-systèmes par défaut et ajoute les mod_cluster et les sous-systèmes JGroups pour un serveur autonome, afin qu'il puisse participer à un cluster de haute disponibilité ou d'équilibrage de la charge. Ce fichier n'est pas applicable à un domaine géré. Pour utiliser cette configuration, arrêtez votre serveur et redémarrez le à l'aide de la commande suivante : EAP_HOME/bin/standalone.sh -c standalone-ha.xml |

| standalone-full-ha.xml | EAP_HOME/standalone/configuration/standalone-full-ha.xml | Il s'agit d'un exemple de configuration pour un serveur autonome. Il prend en charge chaque sous-système possible incluant ceux destinés à la haute disponibilité. Pour l'utiliser, arrêtez votre serveur et redémarrez à l'aide de la commande suivante : EAP_HOME/bin/standalone.sh -c standalone-full-ha.xml |

2.4.2. Historique du fichier de configuration

standalone.xml, ainsi que les fichiers domain.xml et host.xml. Alors que ces fichiers sont modifiables directement, la méthode recommandée consiste à configurer le modèle de serveur d'applications par les opérations de gestion disponibles, y compris Management CLI et la Console de gestion.

2.4.3. Démarrer le serveur par une ancienne configuration

standalone.xml. Le même concept s'applique à un domaine géré par domain.xml et host.xml respectivement.

- Identifier la version de sauvegarde que vous souhaitez démarrer. Cet exemple va rappeler l'instance de modèle de serveur qui précédait la première modification qui a lieu suite à un démarrage réussi.

EAP_HOME/configuration/standalone_xml_history/current/standalone.v1.xml - Démarrer le serveur par cette configuration du modèle de sauvegarde en passant le nom de fichier relatif sous

jboss.server.config.dir.EAP_HOME/bin/standalone.sh --server-config=standalone_xml_history/current/standalone.v1.xml

Le serveur d'applications démarre par la configuration sélectionnée.

2.4.4. Sauvegarder un snapshot de configuration par le Management CLI

Les snapshots représentent une copie d'un moment précis d'une configuration de serveur en cours. Ces copies peuvent être sauvegardées et chargées par l'administrateur.

standalone.xml, mais le même processus s'applique aux fichiers de configuration domain.xml et host.xml.

Procédure 2.7. Télécharger un Snapshot de configuration et Sauvegardez-le

Sauvegarde d'un snapshot

Exécuter l'opérationtake-snapshotpour acquérir une copie de la configuration du serveur.[standalone@localhost:9999 /] :take-snapshot { "outcome" => "success", "result" => "/home/User/EAP_HOME/standalone/configuration/standalone_xml_history/snapshot/20110630-172258657standalone.xml"

Un snapshot de la configuration du serveur en cours a été sauvegardé.

2.4.5. Charger un Snapshot de Configuration avec le Management CLI.

standalone.xml, mais le même processus s'applique aux fichiers domain.xml et host.xml.

Procédure 2.8. Télécharger un snapshot de configuration

- Identifier le snapshot à télécharger. Cet exemple va rappeler le fichier suivant du répertoire de snapshots. Le chemin par défaut des fichiers de snapshot est le suivant.

EAP_HOME/standalone/configuration/standalone_xml_history/snapshot/20110812-191301472standalone.xml

Les snapshots sont exprimés par leurs chemins relatifs, selon lesquels l'exemple ci-dessus peut être écrit ainsi.jboss.server.config.dir/standalone_xml_history/snapshot/20110812-191301472standalone.xml

- Démarrer le serveur par le snapshot de configuration sélectionné en passant le nom du fichier.

EAP_HOME/bin/standalone.sh --server-config=standalone_xml_history/snapshot/20110913-164449522standalone.xml

Le serveur démarre à nouveau avec la configuration sélectionnée dans le snapshot téléchargé.

2.4.6. Supprimer un snapshot de configuration par le Management CLI

standalone.xml, mais le même processus s'applique aux fichiers domain.xml et host.xml.

Procédure 2.9. Supprimer un snapshot particulier

- Identifier le snapshot à effacer. Cet exemple va effacer le fichier suivant du répertoire de snapshots.

EAP_HOME/standalone/configuration/standalone_xml_history/snapshot/20110630-165714239standalone.xml

- Exécuter la commande

:delete-snapshotpour supprimer un snapshot particulier, en spécifiant le nom du snapshot comme dans l'exemple ci-dessous.[standalone@localhost:9999 /]

:delete-snapshot(name="20110630-165714239standalone.xml"){"outcome" => "success"}

Le snapshot a été supprimé.

Procédure 2.10. Supprimer tous les snapshots

- Exécuter la commande

:delete-snapshot(name="all")pour supprimer tous les snapshots comme dans l'exemple ci-dessous.[standalone@localhost:9999 /]

:delete-snapshot(name="all"){"outcome" => "success"}

Tous les snapshots ont été supprimés.

2.4.7. Lister tous les snapshots de configuration par le Management CLI

standalone.xml, mais le même processus s'applique aux fichiers domain.xml et host.xml.

Procédure 2.11. Lister tous les snapshots de configuration

Lister tous les snapshots

Lister tous les snapshots sauvegardés en exécutant la commande:list-snapshots.[standalone@localhost:9999 /]

:list-snapshots{ "outcome" => "success", "result" => { "directory" => "/home/hostname/EAP_HOME/standalone/configuration/standalone_xml_history/snapshot", "names" => [ "20110818-133719699standalone.xml", "20110809-141225039standalone.xml", "20110802-152010683standalone.xml", "20110808-161118457standalone.xml", "20110912-151949212standalone.xml", "20110804-162951670standalone.xml" ] } }

Les snapshots sont listés.

Chapitre 3. Interfaces de gestion

3.1. Gestion du serveur d'applications

3.2. Les API (de l'anglais Application Programming Interfaces) de Gestion

JBoss EAP 6 offre trois approches différentes pour configurer et gérer des serveurs, étant à la fois une interface web, un client de ligne de commande et un ensemble de fichiers de configuration XML. Tandis que les méthodes recommandées pour la modification du fichier de configuration incluent la Console de Gestion et Management CLI, les modifications de configuration de la part des trois sont toujours synchronisées à travers les différentes vues et sont conservées dans les fichiers XML. Notez que les modifications apportées aux fichiers de configuration XML pendant l'exécution d'une instance de serveur seront remplacées par le modèle de serveur.

La Console de gestion est un exemple d'interface web construite avec Google Web Toolkit (GWT). La Console de gestion communique avec le serveur à l'aide de l'interface de gestion HTTP. Le point de terminaison HTTP API est le point d'entrée pour les clients de gestion basés sur le protocole HTTP, pour s'intégrer à la couche de gestion. Il utilise un protocole JSON encodé et un API de style RPC de-typed, pour décrire et exécuter des opérations de gestion en fonction d'un domaine géré ou d'un serveur autonome. L'API HTTP est utilisé par la console web, mais offre aussi des possibilités d'intégration pour un large éventail d'autres clients.

Exemple 3.1. Exemple de fichier de configuration HTTP API

<management-interfaces>

[...]

<http-interface security-realm="ManagementRealm">

<socket-binding http="management-http"/>

</http-interface>

</management-interfaces>

Tableau 3.1. Les URL d'accès à la Console de gestion

| URL | Description |

|---|---|

http://localhost:9990/console | Le Console de gestion accédée par l'hôte local, qui contrôle la configuration du Domaine géré. |

http://hostname:9990/console | La Console de gestion accédée à distance, qui nomme l'hôte et qui contrôle la configuration du Domaine géré. |

http://hostname:9990/management | Le HTTP Management API exécute sur le même port que la Console de gestion, affiche les mêmes valeurs et attributs bruts exposés à l'API. |

Le Management CLI est un exemple d'outil d'API Natif. Cet outil de gestion est disponible à une instance de Serveur autonome ou à un Domaine, permettant ainsi à un utilisateur de se connecter à une instance du Serveur autonome ou au Contrôleur du domaine, et d'exécuter des opérations de gestion rendues disponibles par le modèle de gestion de-types.

Exemple 3.2. Exemple de fichier de configuration d'API natif

<management-interfaces>

<native-interface security-realm="ManagementRealm">

<socket-binding native="management-native"/>

</native-interface>

[...]

</management-interfaces>

3.3. Console de gestion et Management CLI

3.4. La console de gestion

3.4.1. Console de gestion

3.4.2. Se conncecter à la console de gestion

Prérequis

- JBoss EAP doit être en cours d'exécution.

Procédure 3.1. Se conncecter à la console de gestion

Naviguer vers la page de démarrage de la console de gestion

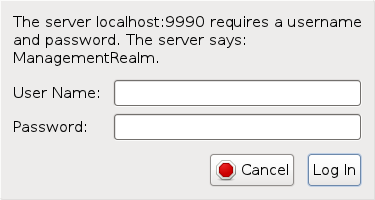

Naviguer vers la console de gestion. L'emplacement par défaut est http://localhost:9990/console/, où le port 9990 est prédéfini comme liaison de socket de console de gestion.Se conncecter à la console de gestion

Saisir le nom d'utilisateur et le mot de passe du compte que vous avez déjà créé pour vous connecter à l'écran de connexion de la console de gestion.

Figure 3.1. Écran de connexion de la console de gestion

Résultat

- Domaine géré

- Serveur autonome

3.4.3. Changer la Langue de la Console de management

Langues prises en charge

- Allemand (de)

- Chinois simplifié (zn-Hans)

- Portugais brézilien (pt-BR)

- Français (fr)

- Espagnol (es)

- Japonais (ja)

Procédure 3.2. Changer la Langue de la Console de management basée-web

Connectez-vous à la Console de management.

Connectez-vous à la Console de management basée web.Ouvrir le dialogue de configuration.

Dans le coin gauche de l'écran, il y a une étiquette Settings de configuration. Cliquer sur cette étiquette pour ouvrir les paramètres de configuration de la Console de management.Sélectionner la langue désirée.

Sélectionner la langue désirée à partir de la case Locale. Puis sélectionner Save. Une autre case explicative vous demande de charger à nouveau l'application. Cliquer sur Confirm. Réactualiser votre navigateur pour pouvoir utiliser les nouveaux paramètres régionaux (Locale).

3.4.4. Configurer un Serveur par la Console de gestion

Prérequis

Procédure 3.3. Configurer le Serveur

Naviguer dans le panneau Server Configurations qui se trouve dans la Console de gestion

- Sélectionner l'onglet Hosts en haut de la console. Les instances de serveur disponibles s'afficheront sur un tableau.

Modifier la configuration du serveur

- Sélectionner l'instance de serveur à partir du tableau Available Server Configurations.

- Sélectionner le bouton Edit qui se trouve en dessous de la liste de serveurs.

- Procédez avec les changements des attributs de configuration.

- Sélectionnez le bouton Save qui se trouve en dessous de la liste du serveurs.

La configuration du serveur a changé, et prendra effet la prochaine fois que le serveur démarre.

3.4.5. Ajouter un déploiement dans une Console de gestion

Procédure 3.4. Ajouter et vérifier un déploiement

Naviguez dans le panneau Manage Deployments de la Console de gestion.

- Sélectionner l'onglet Runtime en haut de la console.

- Pour un serveur autonome, il vous faudra étendre l'élément de menu Server qui se trouve à gauche de la console et sélectionner Manage Deployments. Pour un domaine géré, étendre l'élément de menu Domain qui se trouve à gauche de la console, et sélectionner Manage Deployments.

Le panneau Manage Deployments apparaît.Ajouter le contenu du déploiement.

Sélectionner le bouton Add dans l'onglet Content Repository. Une boîte de dialogue Create Deployment apparaîtra.Choisissez un fichier à déployer

Dans la boîte de dialogue, sélectionner le bouton Browse. Cherchez le fichier que vous souhaitez déployer, et sélectionnez-le en vue de son chargement. Sélectionner le bouton Next pour continuer une fois que le fichier a été sélectionné.Vérifier les noms de déploiement

Vérifier le nom du déploiement et le nom du runtime qui apparaît dans la boîte de dialogue Create Deployments. Sélectionner le bouton Save pour charger le fichier une fois que les noms auront été vérifiés.

Le contenu sélectionné est téléchargé dans le serveur et est maintenant prêt à être déployé.

3.4.6. Créer un nouveau serveur dans la Console de management

Prérequis

Procédure 3.5. Créer une nouvelle configuration de serveur

Naviguez sur la page Server Configuration qui se trouve dans la Console de management

Sélectionnez l'onglet Server qui se trouve en haut et à droite de la console.Créer une nouvelle configuration

- Sélectionner le bouton Add qui se trouve en haut du panneau Server Configuration.

- Modifier les paramètres de base du serveur dans la boîte de dialogue Create Server Configuration.

- Cliquez sur le bouton Save pour enregistrer la nouvelle configuration de votre serveur.

Le nouveau serveur créé est listé dans Server Configurations.

3.4.7. Modifier les Niveaux de journalisation par défaut en utilisant la Console de gestion

Procédure 3.6. Modifier les niveaux de journalisation

Naviguez dans le panneau Logging de la Console de gestion.

- Si vous travaillez dans un domaine géré, sélectionner l'onglet Profiles en haut de la console, puis, sélectionnez le profil qui convient dans la liste déroulante à gauche de la console.

- Pour une domaine géré ou un serveur autonome, sélectionner Core → Logging à partir du menu qui se trouve à gauche de la console et cliquer sur Logging.

- Cliquer sur l'onglet Log Categories en haut de la console.

Modifier les informations du créateur du journal

Modifer les informations des entrées du tableau Log Categories.- Sélectionner une entrée dans le tableau Log Categories, puis sélectionner le bouton Edit dans la section Details ci-dessous.

- Définir le niveau de journalisation de la catégorie dans la zone déroulante Log Level. Sélectionner le bouton Save quand c'est fait.

Les niveaux de journalisation des catégories qui conviennent sont maintenant mis à jour.

3.4.8. Créer un nouveau groupe de service dans la Console de gestion

Procédure 3.7. Configurer et Ajouter un groupe de serveurs

Rendez-vous dans la vue Server Groups

Sélectionner l'onglet Hosts en haut et à droite.- Sélectionner l'onglet Server Groups dans le menu Server dans la colonne de gauche.

Ajouter un groupe de serveurs

Cliquer sur le bouton Add pour ajouter un nouveau groupe de serveurs.Configurer le groupe de serveurs

- Saisir un nom pour le groupe de serveurs

- Sélectionner le profil dans lequel vous souhaitez ajouter le groupe de serveurs.

- Sélectionner la liaison de socket dans laquelle vous souhaitez ajouter le groupe de serveurs.

- Sélectionner le bouton Save pour sauvegarder le nouveau groupe.

Le nouveau groupe de serveurs est visible dans la Console de gestion.

3.5. L'interface CLI

3.5.1. Gestion par interface en ligne de commande (CLI)

3.5.2. Lancement du Management CLI

Conditions préalables :

Procédure 3.8. Lancement du CLI dans Linux ou Windows

Lancement du CLI dans Linux

Exécutez le fichierEAP_HOME/bin/jboss-cli.shen saisissant ce qui suit dans la ligne de commande :$ EAP_HOME/bin/jboss-cli.sh

Lancement du CLI dans Windows

Exécutez le fichierEAP_HOME/bin/jboss-cli.baten cliquant deux fois, ou en saisissant ce qui suit dans la ligne de commande :C:\>EAP_HOME\bin\jboss-cli.bat

3.5.3. Quitter le Management CLI

Procédure 3.9. Quitter le Management CLI

Exécutez la commande

quitAvec le Management CLI, saisir la commandequit:[domain@localhost:9999 /]

quitClosed connection to localhost:9999

3.5.4. Se connecter à une instance de serveur géré par le Management CLI

Procédure 3.10. Se connecter à une instance de serveur gérée

Exécutez la commande

connectAvec Management CLI, saisir la commandeconnect:[disconnected /]

connectConnected to domain controller at localhost:9999- Sinon, pour vous connecter à un serveur géré quand on démarre le Management CLI sur le système Linux, utiliser le paramètre

--connect:$

EAP_HOME/bin/jboss-cli.sh --connect - Le paramètre

--connectpeut être utilisé pour indiquer l'hôte et le port du serveur. Pour connecter l'adresse192.168.0.1à la valeur du port9999ce qui suit s'applique :$

EAP_HOME/bin/jboss-cli.sh --connect --controller=192.168.0.1:9999

3.5.5. Comment obtenir de l'aide avec le Management CLI

L'interface de gestion CLI dispose d'une boîte de dialogue d'assistance avec des options générales et des options sensibles au contexte. Les commandes d'assistance dépendant du contexte de l'opération nécessitent une connexion à un contrôleur de domaine ou à un serveur autonome. Ces commandes ne seront pas affichées dans la liste, sauf si la connexion a été établie.

Procédure 3.11. Aide au niveau options Générales et options Sensibles au contexte

Exécuter la commande

helpAvec le Management CLI, saisir la commandehelp:[standalone@localhost:9999 /]

helpObtenez de l'aide au niveau sensibilité du contexte

Avec le Management CLI, saisir la commande étenduehelp -commands:[standalone@localhost:9999 /]

help --commands- Pour plus d'informations sur une commande particulière, exécuter la commande

helpavec comme argument'--help'.[standalone@localhost:9999 /]

deploy --help

L'information d'assistance du CLI s'affichera.

3.5.6. Utiliser le Management CLI en Mode par lot

Le traitement par lot permet à un certain nombre de requêtes d'être groupées par séquences et exécutées ensemble par unité. Si une des demandes opérationnelles d'une séquence échoue, tout le groupe d'opérations sera annulé.

Prérequis

Procédure 3.12. Commandes et opérations en mode par lot

Saisir un mode par lot

Saisir le mode par lot par la commandebatch.[standalone@localhost:9999 /] batch [standalone@localhost:9999 / #]

Le mode par lot est indiqué par le signe (#) dans l'invite.Ajouter les demandes opérationnelles au lot

Une fois que vous serez en mode par lot, saisir les demandes opérationnelles comme d'habitude. Les demandes opérationnelles sont ajoutées au lot dans l'ordre de saisie.Voir Section 3.5.8, « Utiliser les opérations et les commandes du Management CLI » pour obtenir des informations sur la façon de formater les demandes opérationnelles.Exécuter le lot

Une fois que toute la séquence de demandes opérationnelles est saisie, exécuter le lot avec la commanderun-batch.[standalone@localhost:9999 / #] run-batch The batch executed successfully.

Voir Section 3.5.7, « Commandes CLI Mode Lot » pour obtenir une liste complète des commandes disponibles pour pouvoir travailler avec des lots.Les commandes de lots sont stockées dans des fichiers externes

Les commandes fréquemment exécutées peuvent être stockées dans un fichier texte externe et être chargées en passant le chemin d'accès complet au fichier comme argument à la commandebatchou exécutées directement en étant un argument à la commanderun-batch.Vous pouvez créer un fichier de commande lot avec l'éditeur de texte. Chaque commande doit figurer sur une ligne par elle-même et la CLI doit être en mesure d'y accéder.La commande suivante chargera un fichiermyscript.txten mode lot. Toutes les commandes de ce fichier seront alors être prêtes à la modification ou à la suppression. De nouvelles commandes pourront être ajoutées. Les modifications effectuées au cours de cette session de lot ne persistera pas dans le fichiermyscript.txt.[standalone@localhost:9999 /] batch --file=myscript.txt

Ce qui suit exécutera instantanément les commandes lot stockées dans le fichiermyscript.txt[standalone@localhost:9999 /] run-batch --file=myscript.txt

La séquence de demandes opérationnelles saisies est effectuée sous forme de lot.

3.5.7. Commandes CLI Mode Lot

Tableau 3.2. Commandes CLI Mode Lot

| Command Name | Description |

|---|---|

| list-batch | Liste des commandes et des opérations du lot en cours. |

| edit-batch-line line-number edited-command | Modifier une ligne du lot en cours en donnant un numéro de ligne à modifier et la commande modidiée. Exemple : edit-batch-line 2 data-source disable --name=ExampleDS. |

| move-batch-line fromline toline | Réorganiser les lignes dans le lot en spécifiant le numéro de ligne à déplacer comme premier argument et sa nouvelle position comme deuxième argument. Exemple : move-batch-line 3 1. |

| remove-batch-line linenumber | Supprimer la commande de lot à la ligne indiquée. Exemple : remove-batch-line 3. |

| holdback-batch [batchname] |

Vous pouvez reporter à plus tard ou stocker un lot en cours à l'aide de cette commande. Utilisez cette option si vous voulez soudainement exécuter quelque chose dans la CLI en dehors du lot. Pour revenir à ce lot en attente, tapez simplement

batch à nouveau à la ligne de commande CLI.

Si vous fournissez un nom de lot en utilisant la commande

holdback-batch, le lot sera stocké sous ce nom. Pour retourner au lot nommé, utilisez la commande batch batchname. L'appel de la commande batch sans un nom de lot va commencer un nouveau lot (sans nom). Il peut y avoir qu'un seul lot suspendu sans nom.

Pour voir une liste de tous les lots suspendus, utiliser la commande

batch -l.

|

| discard-batch | Rejète le lot actif en cours. |

3.5.8. Utiliser les opérations et les commandes du Management CLI

Prérequis

Procédure 3.13. Créer, configurer et exécuter les requêtes

Construire la demande opérationnelle

Les demandes opérationnelles facilitent une interaction de bas niveau dans le modèle de gestion. Il s'agit d'une façon contrôlée de modifier les configurations du serveur. Une demande opérationnelle se présente en trois parties :- une adresse, avec une barre oblique devant (

/). - un nom d'opération, avec deux points (

:). - un groupe optionnel de paramètres, entre parenthèses (

()).

Déterminer l'adresse

La configuration est présentée sous forme de ressources auxquelles s'adresser et de façon hiérarchique. Chaque noeud de ressources procure un groupe différent d'opérations. Une adresse utilise la syntaxe suivante :/node-type=node-name

- node-type correspond au type de noeud de ressource. Cela correspond à un nom d'élément dans la configuration XML.

- node-name correspond au nom du nœud. Cela correspond à l'attribut

nomde l'élément dans la configuration XML. - Séparer chaque niveau de l'arborescence de ressources par une barre oblique (

/).

Voir les fichiers de configuration XML pour déterminer l'adresse qui convient. Le fichierEAP_HOME/standalone/configuration/standalone.xmlcontient la configuration d'un serveur autonome et les fichiersEAP_HOME/domain/configuration/domain.xmletEAP_HOME/domain/configuration/host.xmlcontiennent la configuration d'un domaine géré.Exemple 3.3. Exemple d'adresses d'opérations

Pour procéder à une opération dans le sous-système de journalisation, utiliser l'adresse suivante dans la demande opérationnelle :/subsystem=logging

Pour effectuer une opération sur la source de données Java, utiliser l'adresse suivante dans la demande opérationnelle :/subsystem=datasources/data-source=java

Déterminer l'opération

Les opérations diffèrent avec chaque type de nœud de ressource. Une opération utilise la syntaxe suivante ::operation-name

- operation-name correspond au nom de l'opération à demander.

Utiliser l'opérationread-operation-namessur une adresse de ressources d'un serveur autonome pour lister les opérations disponibles.Exemple 3.4. Opérations disponibles

Pour énumérer toutes les opérations disponibles du sous-système de journalisation, saisir la requête suivante dans une serveur autonome :[standalone@localhost:9999 /] /subsystem=logging:read-operation-names { "outcome" => "success", "result" => [ "add", "read-attribute", "read-children-names", "read-children-resources", "read-children-types", "read-operation-description", "read-operation-names", "read-resource", "read-resource-description", "remove", "undefine-attribute", "whoami", "write-attribute" ] }Déterminer un paramètre

Chaque opération a sans doute besoin de paramètres différents.Les paramètres utilisent la syntaxe suivante :(parameter-name=parameter-value)

- parameter-name correspond au nom du paramètre.

- parameter-value correspond à la valeur du paramètre.

- Les différents paramètres sont séparés par des virgules (

,).

Afin de déterminer les paramètres qui conviennent, exécutez la commanderead-operation-descriptionsur un nœud de ressource, en faisant passer le nom de l'opération en tant que paramètre. Voir Exemple 3.5, « Déterminer les paramètres des opérations » pour plus de détails.Exemple 3.5. Déterminer les paramètres des opérations

Afin de déterminer les paramètres qui conviennent pour l'opérationread-children-typessur le sous-système de journalisation, saisir la commanderead-operation-descriptioncomme suit :[standalone@localhost:9999 /] /subsystem=logging:read-operation-description(name=read-children-types) { "outcome" => "success", "result" => { "operation-name" => "read-children-types", "description" => "Gets the type names of all the children under the selected resource", "reply-properties" => { "type" => LIST, "description" => "The children types", "value-type" => STRING }, "read-only" => true } }

Saisir toute la demande opérationnelle

Une fois que l'adresse, l'opération et tous les paramètres auront été sélectionnés, saisir la demande opérationnelle complète.Exemple 3.6. Exemple de demande opérationnelle

[standalone@localhost:9999 /]

/subsystem=web/connector=http:read-resource(recursive=true)

L'interface de gestion effectue la demande opérationnelle sur la configuration du serveur.

3.5.9. Références de Commandes de Management CLI

La section Section 3.5.5, « Comment obtenir de l'aide avec le Management CLI » décrit comment accéder aux fonctionnalités d'assistance du Management CLI. L'interface de gestion dispose d'une boîte de dialogue d'assistance avec des options générales et des options sensibles au contexte. Les commandes d'assistance dépendant du contexte de l'opération nécessitent une connexion à un contrôleur de domaine ou à un serveur autonome. Ces commandes ne seront pas affichées dans la liste, sauf si la connexion a été établie.

Tableau 3.3.

| Commande | Description |

|---|---|

batch | Démarrer le mode par lot en créant un nouveau lot ou, selon les lots existants retenus, réactiver l'un d'entre eux. Si il n'y a pas de lot existant retenu, cette commande sans argument va commencer un nouveau lot .S'il y a un lot sans nom existant retenu, cette commande le réactivera. S'il y a des lots existants retenus, mais avec nom, il peuvent être activés en exécutant cette commande avec ce nom comme argument. |

cd | Change le chemin du nœud en cours à l'argument. Le chemin du nœud en cours est utilisé comme adresse pour les requêtes opérationnelles qui ne contiennent pas la partie adresse. Si une opération n'inclut pas d'adresse, l'adresse incluse sera considérée comme relative au chemin du nœud en cours. Le chemin du nœud en cours peut finir en type de nœud. Dans ce cas, exécuter une opération en spécifiant un nom de nœud est suffisant, comme logging:read-resource. |

clear | Efface l'écran |

command | Vous permet d'ajouter, de supprimer ou de lister des commandes existantes de type standard. Une commande de type standard est une commande qui est assignée à un type de nœud spécifique et qui vous permet d'effectuer une opération disponible à une instance de ce type. Elle vous permet de modifier n'importe quelle propriété exposée par le type de n'importe quelle instance existante. |

connect | Connecte le contrôleur à l'hôte et au port spécifiés. |

connection-factory | Définit une usine de connexions |

data-source | Gère les configurations de sources de données JDBC dans le sous-système de la source de données. |

deploy | Déploie l'application désignée par le chemin d'accès au fichier ou bien, active une application qui est pré-existante, mais désactivée dans le référentiel. Si elle est exécutée sans argument, cette commande énumérera tous les déploiements existants. |

help | Affiche le message d'assistance. Peut être utilisé avec l'argument --commands pour fournir aux commandes données des résultats sensibles au contexte. |

history | Affiche l'historique en mémoire de la commande CLI et affiche un statut pour savoir si l'expansion de l'historique est activée ou non. Peut être utilisé avec des arguments pour effacer, désactiver, ou activer l'expansion de l'historique selon les besoins. |

jms-queue | Définit une file d'attente JMS dans le sous-système de messagerie. |

jms-topic | Définit un topic dans le sous-système de messagerie. |

ls | Lister les contenus du chemin d'accès au nœud. Par défaut, le résultat est imprimé dans des colonnes qui utilisent toute la largeur du terminal. Utiliser -l affichera les résultats sur la base d'un nom par ligne. |

pwd | Affiche le chemin d'accès du nœud pour le nœud en cours |

quit | Termine l'interface de ligne de commande. |

read-attribute | Affiche la valeur et, suivant les arguments, la description de l'attribut d'une ressource gérée. |

read-operation | Affiche la description d'une opération particulière, ou bien liste toutes les opérations si aucune n'est spécifiée. |

undeploy | Annule une demande lorsque celle-ci est exécutée avec le nom de l'application prévue. Peut être exécuté avec des arguments pour supprimer également l'application du référentiel. Imprime la liste de tous les déploiements existants si exécutée sans application spécifiée. |

version | Affiche la version de serveur d'application et les informations d'environnement. |

xa-data-source | Gére la configuration de la source de données JDBC XA du sous-système de la source de données. |

3.5.10. Référence aux Opérations de Management CLI

Les opérations du Management CLI peuvent être exposées par l'opération read-operation-names décrite dans la rubrique Section 3.6.5, « Afficher les Noms de l'opération en utilisant le Management CLI ». Les descriptions des opérations peuvent être exposées par l'opération read-operation-descriptions décrite dans la rubrique Section 3.6.4, « Affiche une description d'opération en utilisant le Management CLI ».

Tableau 3.4. Les opérations de Management CLI

| Nom de l'opération | Description |

|---|---|

add-namespace | Ajoute un mappage de préfixe d'espace-nom à la mappe d'attribut d'espace-nom. |

add-schema-location | Ajoute un schéma de mappage d'emplacement à la mappe d'attribut schema-locations. |

delete-snapshot | Efface un snapshot de la configuration serveur dans le répertoire de snapshots. |

full-replace-deployment | Ajoute le contenu précédemment téléchargé déploiement à la liste de contenu disponible, remplace le contenu existant du même nom dans le runtime et supprime le contenu remplacé dans la liste de contenu disponible. Voir lien pour plus de renseignements. |

list-snapshots | Liste les snapshots de la configuration du serveur sauvegardée dans le répertoire des snapshots. |

read-attribute | Affiche la valeur d'un attribut d'une ressource sélectionnée. |

read-children-names | Affiche le nom de tous les enfants d'une ressource donnée ayant le type donné. |

read-children-resources | Affiche des informations sur tous les enfants d'une ressource d'un type donné. |

read-children-types | Affiche les noms de types de tous les enfants pour la ressource sélectionnée. |

read-config-as-xml | Lit la configuration actuelle et l'affiche en format XML. |

read-operation-description | Affiche les détails d'une opération de la ressource donnée. |

read-operation-names | Affiche les noms de toutes les opérations de la ressource donnée. |

read-resource | Affiche les valeurs des attributs d'un modèle de ressource avec des informations complètes ou de base sur n'importe quelle ressource enfant. |

read-resource-description | Indique la description des attributs d'une ressource, les types de dépendants et les opérations. |

reload | Charge le serveur à nouveau en fermant tous les services et en redémarrant. |

remove-namespace | Supprime un mappage de préfixe d'espace-nom à la mappe d'attribut d'espace-nom. |

remove-schema-location | Supprime un schéma de mappage d'emplacement à la mappe d'attribut schema-locations. |

replace-deployment | Remplace le contenu existant du runtime par un contenu nouveau. Le nouveau contenu doit avoir été chargé auparavant dans le référentiel du contenu de déploiement. |

resolve-expression | Opération qui accepte une expression comme entrée ou un string pouvant être compris comme une expression, et résolu en fonction du système locale de propriétés et des variables d'environnement. |

resolve-internet-address | Prend un ensemble de critères de résolution d'interface et trouve une adresse IP sur une machine locale qui correspond au critère, ou échoue si aucune adresse IP correspondante n'est trouvée. |

server-set-restart-required | Met le serveur en mode «restart-required» |

shutdown | Ferme le serveur via un appel à System.exit(0). |

start-servers | Démarre tous les serveurs configurés dans un Domaine géré qui n'est pas actuellement en cours d'exécution. |

stop-servers | Arrête tous les serveurs actuellement en cours d'exécution dans un Domaine géré. |

take-snapshot | Prend un snapshot de la configuration du serveur et la sauvegarde dans le répertoire des snapshots. |

upload-deployment-bytes | Indique si le contenu de déploiement du tableau d'octets inclus doit être ajouté au référentiel du contenu de déploiement. Notez que cette opération n'indique pas que le contenu doive être déployé au runtime. |

upload-deployment-stream | Indique si le contenu de déploiement disponible dans l'index des flux entrants doit être ajouté au référentiel du contenu de déploiement. Notez que cette opération n'indique pas que le contenu doive être déployé au runtime. |

upload-deployment-url | Indique si le contenu de déploiement disponible dans l'URL doit être ajouté au référentiel du contenu de déploiement. Notez que cette opération n'indique pas que le contenu doive être déployé au runtime. |

validate-address | Valide l'adresse de l'opération |

write-attribute | Indique la valeur d'un attribut d'une ressource sélectionnée. |

3.6. Opérations de l'interface CLI

3.6.1. Afficher les attributs d'une ressource par le Management CLI

L'opération read-attribute est une opération globale utilisée pour lire la valeur d'exécution d'un attribut sélectionné. Peut être utilisée pour exposer uniquement les valeurs qui ont été définies par l'utilisateur, en ignorant toute valeur par défaut ou non définie. Les propriétés de la requête incluent les paramètres suivants.

Propriétés de requêtes

name- Le nom de l'attribut pour obtenir la valeur sous la ressource sélectionnée.

include-defaults- Un paramètre booléen qui peut être défini à

falsepour limiter les résultats de l'opération aux attributs qui ont été définis par l'utilisateur uniquement, et ignorer les valeurs par défaut.

Procédure 3.14. Affiche la valeur de runtime en cours pour un attribut sélectionné.

Exécuter l'opération

read-attributeÀ partir du Management CLI, utiliser l'opérationread-attributepour afficher la valeur d'un attribut de ressource. Pour plus d'informations sur les requêtes d'informations, voir le sujet Section 3.5.8, « Utiliser les opérations et les commandes du Management CLI ».[standalone@localhost:9999 /]

:read-attribute(name=name-of-attribute)

read-attribute est la possibilité d'exposer la valeur d'exécution actuelle d'un attribut spécifique. Des résultats similaires peuvent être obtenus avec l'opération read-attribute, mais seulement avec l'addition de la propriété de requête include-runtime, et uniquement dans le cadre d'une liste de toutes les ressources disponibles pour ce nœud. L'opération read-attribute est destinée aux requêtes d'attribut précises, comme le montre l'exemple suivant.

Exemple 3.7. Exécuter l'opération read-attribute pour exposer l'IP d'interface publique.

read-attribute pour renvoyer la valeur exacte dans le runtime en cours.

[standalone@localhost:9999 /] /interface=public:read-attribute(name=resolved-address)

{

"outcome" => "success",

"result" => "127.0.0.1"

}

resolved-address est une valeur de runtime, donc il ne s'affiche pas dans les résultats de l'opération read-resource standard.

[standalone@localhost:9999 /] /interface=public:read-resource

{

"outcome" => "success",

"result" => {

"any" => undefined,

"any-address" => undefined,

"any-ipv4-address" => undefined,

"any-ipv6-address" => undefined,

"inet-address" => expression "${jboss.bind.address:127.0.0.1}",

"link-local-address" => undefined,

"loopback" => undefined,

"loopback-address" => undefined,

"multicast" => undefined,

"name" => "public",

"nic" => undefined,

"nic-match" => undefined,

"not" => undefined,

"point-to-point" => undefined,

"public-address" => undefined,

"site-local-address" => undefined,

"subnet-match" => undefined,

"up" => undefined,

"virtual" => undefined

}

}

resolved-address ou des autres valeurs de runtime, vous devrez utiliser la propriété de requête include-runtime.

[standalone@localhost:9999 /] /interface=public:read-resource(include-runtime=true)

{

"outcome" => "success",

"result" => {

"any" => undefined,

"any-address" => undefined,

"any-ipv4-address" => undefined,

"any-ipv6-address" => undefined,

"inet-address" => expression "${jboss.bind.address:127.0.0.1}",

"link-local-address" => undefined,

"loopback" => undefined,

"loopback-address" => undefined,

"multicast" => undefined,

"name" => "public",

"nic" => undefined,

"nic-match" => undefined,

"not" => undefined,

"point-to-point" => undefined,

"public-address" => undefined,

"resolved-address" => "127.0.0.1",

"site-local-address" => undefined,

"subnet-match" => undefined,

"up" => undefined,

"virtual" => undefined

}

}

La valeur de l'attribut du runtime en cours est affichée.

3.6.2. Afficher l'utilisateur qui est actif dans le Management CLI

L'opération whoami est une opération globale utilisée pour identifier les attributs de l'utilisateur actif. L'opération expose l'identité de nom d'utilisateur et le domaine qui leur est attribué. L'opération whoami est utile pour les administrateurs qui gèrent plusieurs comptes d'utilisateurs dans plusieurs domaines, ou pour aider à assurer le suivi des utilisateurs actifs à travers les instances de domaine avec plusieurs sessions de terminal et les comptes utilisateurs.

Procédure 3.15. Affiche l'utilisateur qui est actif dans le Management CLI par l'opération whoami

Exécuter l'opération

whoamiÀ partir du Management CLI, utiliser l'opérationwhoamipour afficher le compte utilisateur actif.[standalone@localhost:9999 /]

:whoamiL'exemple suivant utilise la commandewhoamidans une instance de serveur autonome pour montrer que l'utilisateur actif est leusername, et que l'utilisateur est assigné au domaineManagementRealm.Exemple 3.8. Utiliser la commande

whoamidans une instance autonome[standalone@localhost:9999 /]:whoami { "outcome" => "success", "result" => {"identity" => { "username" => "username", "realm" => "ManagementRealm" }} }

Votre compte d'utilisateur actif en cours est affiché

3.6.3. Affiche les informations Système et Serveur dans le Management CLI

Procédure 3.16. Affiche les informations Système et Serveur dans le Management CLI

Exécuter la commande

versionÀ partir du Management CLI, saisir la commandeversion:[domain@localhost:9999 /]

version

Les informations sur la version de votre serveur d'applications et sur votre environnement s'afficheront.

3.6.4. Affiche une description d'opération en utilisant le Management CLI

Procédure 3.17. Éxécuter la commande de Management CLI suivante

Exécuter l'opération

read-operation-descriptionÀ partir du Management CLI, utiliserread-operation-descriptionpour afficher des informations sur l'opération. L'opération requiert des paramètres supplémentaires dans le format d'une paire clé-valeur pour indiquer quelle opération afficher. Pour plus d'informations sur les requêtes d'informations, voir le sujet Section 3.5.8, « Utiliser les opérations et les commandes du Management CLI ».[standalone@localhost:9999 /]

:read-operation-description(name=name-of-operation)

Exemple 3.9. Afficher la description de l'opération «list-snapshots»

list-snapshots.

[standalone@localhost:9999 /] :read-operation-description(name=list-snapshots)

{

"outcome" => "success",

"result" => {

"operation-name" => "list-snapshots",

"description" => "Lists the snapshots",

"request-properties" => {},

"reply-properties" => {

"type" => OBJECT,

"value-type" => {

"directory" => {

"type" => STRING,

"description" => "The directory where the snapshots are stored",

"expressions-allowed" => false,

"required" => true,

"nillable" => false,

"min-length" => 1L,

"max-length" => 2147483647L

},

"names" => {

"type" => LIST,

"description" => "The names of the snapshots within the snapshots directory",

"expressions-allowed" => false,

"required" => true,

"nillable" => false,

"value-type" => STRING

}

}

},

"access-constraints" => {"sensitive" => {"snapshots" => {"type" => "core"}}},

"read-only" => false

}

}

La description est affichée pour l'opération choisie.

3.6.5. Afficher les Noms de l'opération en utilisant le Management CLI

Procédure 3.18. Éxécuter la commande de Management CLI suivante

Exécuter l'opération

read-operation-namesÀ partir du Management CLI, utiliser l'opérationread-operation-namespour afficher les noms des opérations disponibles. Pour plus d'informations sur les requêtes d'informations, voir le sujet Section 3.5.8, « Utiliser les opérations et les commandes du Management CLI ».[standalone@localhost:9999 /]

:read-operation-names

Exemple 3.10. Afficher les noms de l'opération en utilisant le Management CLI

read-operation-names.

[standalone@localhost:9999 /]:read-operation-names

{

"outcome" => "success",

"result" => [

"add-namespace",

"add-schema-location",

"delete-snapshot",

"full-replace-deployment",

"list-snapshots",

"read-attribute",

"read-children-names",

"read-children-resources",

"read-children-types",

"read-config-as-xml",

"read-operation-description",

"read-operation-names",

"read-resource",

"read-resource-description",

"reload",

"remove-namespace",

"remove-schema-location",

"replace-deployment",

"resolve-expression",

"resolve-internet-address",

"server-set-restart-required",

"shutdown",

"take-snapshot",

"undefine-attribute",

"upload-deployment-bytes",

"upload-deployment-stream",

"upload-deployment-url",

"validate-address",

"validate-operation",

"whoami",

"write-attribute"

]

}Les noms d'opérations disponibles sont affichés.

3.6.6. Afficher les ressources disponibles en utilisant le Management CLI

L'opération read-resource est une opération globale utilisée pour lire la valeur des ressources. Peut être utilisée pour exposer des informations complètes ou de base sur les ressources des nœuds en cours ou des nœuds enfants, ainsi qu'un ensemble de propriétés de requêtes qui peuvent étendre ou limiter l'étendue des résultats de l'opération. Les propriétés de la requête incluent les paramètres suivants.

Propriétés de requêtes

recursive- Pour savoir si on doit inclure récursivement des informations complètes sur les ressources enfant.

recursive-depth- La précision des informations de ressources enfant incluses

proxies- Si on doit inclure des ressources éloignées pour une recherche récursive. Par exemple, si on doit inclure les ressources niveau hôte à partir des Contrôleurs Hôtes esclave pour une demande de Contrôleur de domaines.

include-runtime- Si on doit inclure des attributs de runtime dans la réponse, comme des valeurs d'attributs qui ne proviennent pas de la configuration persistante. Cette propriété de requête est définie sur false par défaut.

include-defaults- Une propriété de demande booléenne qui sert à activer ou à désactiver la lecture des attributs par défaut. Si définie sur false, seuls les attributs définis par l'utilisateur seront renvoyés, ignorant ainsi ceux qui sont non définis.

Procédure 3.19. Éxécuter la commande de Management CLI suivante

Exécuter l'opération

read-resourceAvec le Management CLI, faites l'opérationread-resourcepour afficher les ressources disponibles.[standalone@localhost:9999 /]

:read-resourceL'exemple suivant vous montre comment il est possible d'utiliser l'opérationread-resourcedans une instance de serveur autonome pour exposer les informations de ressources générales. Les résultats ressemblent au fichier de configurationstandalone.xml, qui affiche les ressources de système, les extensions, les interfaces et les sous-systèmes installés ou configurés pour l'instance du serveur. Ces résultats peuvent être interrogés directement.Exemple 3.11. Exécuter l'opération

read-resourceniveau racine[standalone@localhost:9999 /]:read-resource { "outcome" => "success", "result" => { "deployment" => undefined, "deployment-overlay" => undefined, "management-major-version" => 1, "management-micro-version" => 0, "management-minor-version" => 4, "name" => "longgrass", "namespaces" => [], "product-name" => "EAP", "product-version" => "6.1.0.GA", "release-codename" => "Janus", "release-version" => "7.2.0.Final-redhat-3", "schema-locations" => [], "system-property" => undefined, "core-service" => { "management" => undefined, "service-container" => undefined, "server-environment" => undefined, "platform-mbean" => undefined }, "extension" => { "org.jboss.as.clustering.infinispan" => undefined, "org.jboss.as.connector" => undefined, "org.jboss.as.deployment-scanner" => undefined, "org.jboss.as.ee" => undefined, "org.jboss.as.ejb3" => undefined, "org.jboss.as.jaxrs" => undefined, "org.jboss.as.jdr" => undefined, "org.jboss.as.jmx" => undefined, "org.jboss.as.jpa" => undefined, "org.jboss.as.jsf" => undefined, "org.jboss.as.logging" => undefined, "org.jboss.as.mail" => undefined, "org.jboss.as.naming" => undefined, "org.jboss.as.pojo" => undefined, "org.jboss.as.remoting" => undefined, "org.jboss.as.sar" => undefined, "org.jboss.as.security" => undefined, "org.jboss.as.threads" => undefined, "org.jboss.as.transactions" => undefined, "org.jboss.as.web" => undefined, "org.jboss.as.webservices" => undefined, "org.jboss.as.weld" => undefined }, "interface" => { "management" => undefined, "public" => undefined, "unsecure" => undefined }, "path" => { "jboss.server.temp.dir" => undefined, "user.home" => undefined, "jboss.server.base.dir" => undefined, "java.home" => undefined, "user.dir" => undefined, "jboss.server.data.dir" => undefined, "jboss.home.dir" => undefined, "jboss.server.log.dir" => undefined, "jboss.server.config.dir" => undefined, "jboss.controller.temp.dir" => undefined }, "socket-binding-group" => {"standard-sockets" => undefined}, "subsystem" => { "logging" => undefined, "datasources" => undefined, "deployment-scanner" => undefined, "ee" => undefined, "ejb3" => undefined, "infinispan" => undefined, "jaxrs" => undefined, "jca" => undefined, "jdr" => undefined, "jmx" => undefined, "jpa" => undefined, "jsf" => undefined, "mail" => undefined, "naming" => undefined, "pojo" => undefined, "remoting" => undefined, "resource-adapters" => undefined, "sar" => undefined, "security" => undefined, "threads" => undefined, "transactions" => undefined, "web" => undefined, "webservices" => undefined, "weld" => undefined } } }Exécuter l'opération

read-resourcepour un nœud enfantL'opérationread-resourcepeut être exécutée pour chercher les nœuds enfants à partir de la racine. La structure de l'opération commence par définir le nœud à exposer, puis s'ajoute à l'opération pour exécuter à ses côtés.[standalone@localhost:9999 /]

/subsystem=web/connector=http:read-resourceDans l'exemple suivant, on peut exposer des informations de ressources spécifiques sur un composant de sous-système en redirigeant l'opérationread-resourcevers un nœud de sous-système web particulier.Exemple 3.12. Exposer les ressources de nœud enfant à partir d'un nœud racine

[standalone@localhost:9999 /] /subsystem=web/connector=http:read-resource { "outcome" => "success", "result" => { "configuration" => undefined, "enable-lookups" => false, "enabled" => true, "executor" => undefined, "max-connections" => undefined, "max-post-size" => 2097152, "max-save-post-size" => 4096, "name" => "http", "protocol" => "HTTP/1.1", "proxy-name" => undefined, "proxy-port" => undefined, "redirect-port" => 443, "scheme" => "http", "secure" => false, "socket-binding" => "http", "ssl" => undefined, "virtual-server" => undefined } }Les mêmes résultats sont possibles en utilisant la commandecdpour naviguer dans les nœuds enfants et en exécutant l'opérationread-resourcedirectement.Exemple 3.13. Exposer les ressources de nœud enfant en changeant de répertoire

[standalone@localhost:9999 /] cd subsystem=web

[standalone@localhost:9999 subsystem=web] cd connector=http

[standalone@localhost:9999 connector=http] :read-resource { "outcome" => "success", "result" => { "configuration" => undefined, "enable-lookups" => false, "enabled" => true, "executor" => undefined, "max-connections" => undefined, "max-post-size" => 2097152, "max-save-post-size" => 4096, "name" => "http", "protocol" => "HTTP/1.1", "proxy-name" => undefined, "proxy-port" => undefined, "redirect-port" => 443, "scheme" => "http", "secure" => false, "socket-binding" => "http", "ssl" => undefined, "virtual-server" => undefined } }Utiliser le paramètre récursif pour inclure des valeurs actives dans les résultats

Le paramètre récursif peut être utilisé pour exposer les valeurs de tous les attributs, y compris les valeurs non persistantes, celles qui sont passées au démarrage, ou les autres attributs normalement actifs du modèle d'exécution.[standalone@localhost:9999 /]

/interface=public:read-resource(include-runtime=true)Par rapport à l'exemple précédent, l'inclusion de la propriété de requêteinclude-runtimeexpose des attributs actifs supplémentaires, comme des octets envoyés ou des octets reçus par le connecteur HTTP.Exemple 3.14. Exposer des valeurs actives et supplémentaires par le paramètre

include-runtime[standalone@localhost:9999 /] /subsystem=web/connector=http:read-resource(include-runtime=true) { "outcome" => "success", "result" => { "any" => undefined, "any-address" => undefined, "any-ipv4-address" => undefined, "any-ipv6-address" => undefined, "inet-address" => expression "${jboss.bind.address:127.0.0.1}", "link-local-address" => undefined, "loopback" => undefined, "loopback-address" => undefined, "multicast" => undefined, "name" => "public", "nic" => undefined, "nic-match" => undefined, "not" => undefined, "point-to-point" => undefined, "public-address" => undefined, "resolved-address" => "127.0.0.1", "site-local-address" => undefined, "subnet-match" => undefined, "up" => undefined, "virtual" => undefined } }

3.6.7. Afficher les descriptions de ressources disponibles en utilisant le Management CLI

Procédure 3.20. Éxécuter la commande de Management CLI suivante

Exécuter l'opération

read-resource-descriptionÀ partir du Management CLI, utiliser l'opérationread-resource-descriptionpour lire et afficher les noms des ressources disponibles. Pour plus d'informations sur les requêtes d'opérations, voir le sujet Section 3.5.8, « Utiliser les opérations et les commandes du Management CLI ».[standalone@localhost:9999 /]

:read-resource-descriptionUtiliser les paramètres en option

L'opérationread-resource-descriptionautorise l'utilisation de paramètres supplémentaires.- Utiliser le paramètre

operationspour inclure les descriptions des opérations de la ressource.[standalone@localhost:9999 /]

:read-resource-description(operations=true) - Utiliser le paramètre

inheritedpour inclure ou pour exclure des descriptions des opérations héritées de ressource. L'état par défaut est true.[standalone@localhost:9999 /]

:read-resource-description(inherited=false) - Utiliser le paramètre

recursivepour inclure les descriptions récursives des ressources dépendantes.[standalone@localhost:9999 /]

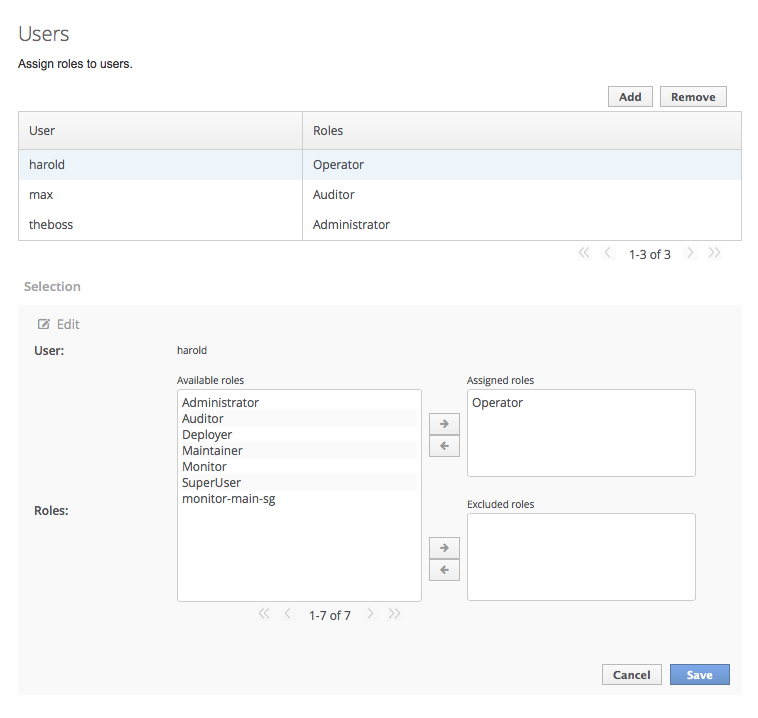

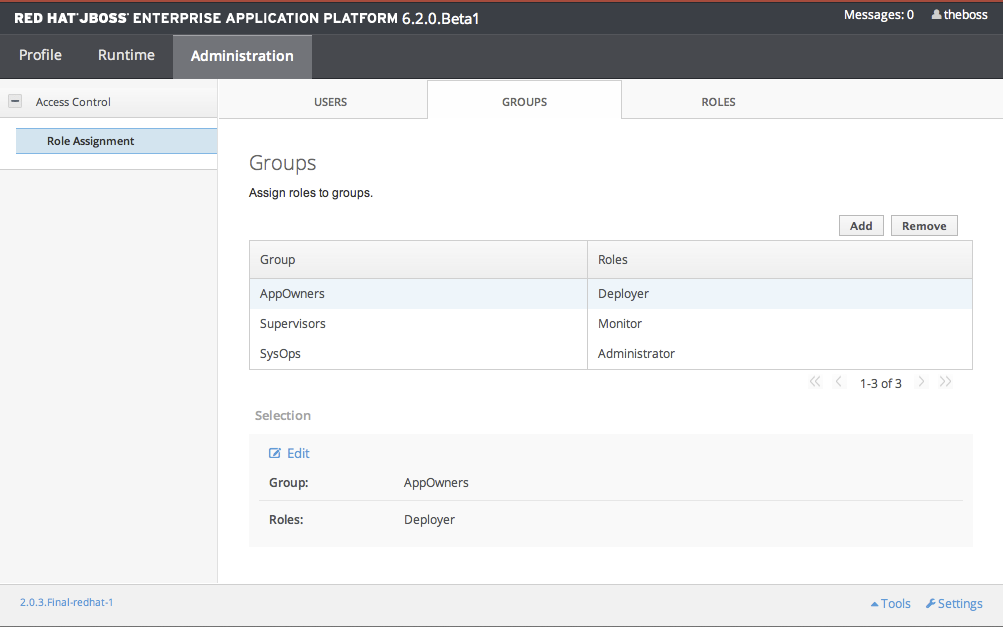

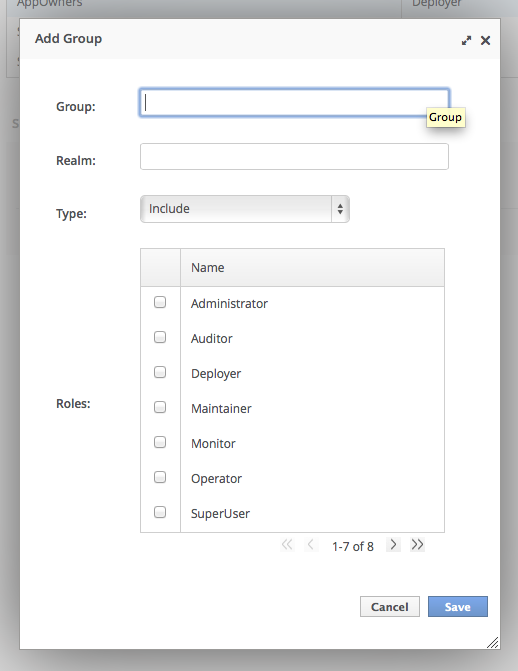

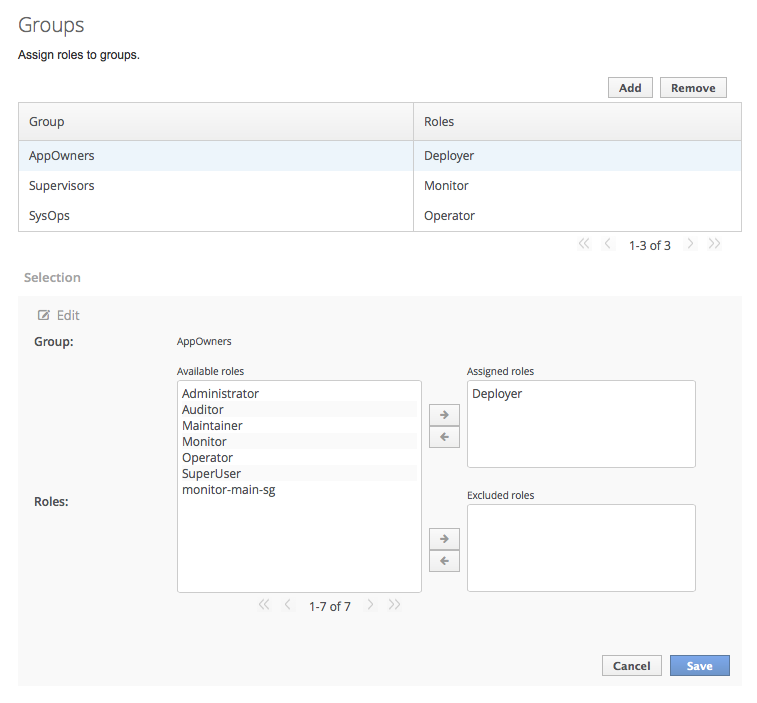

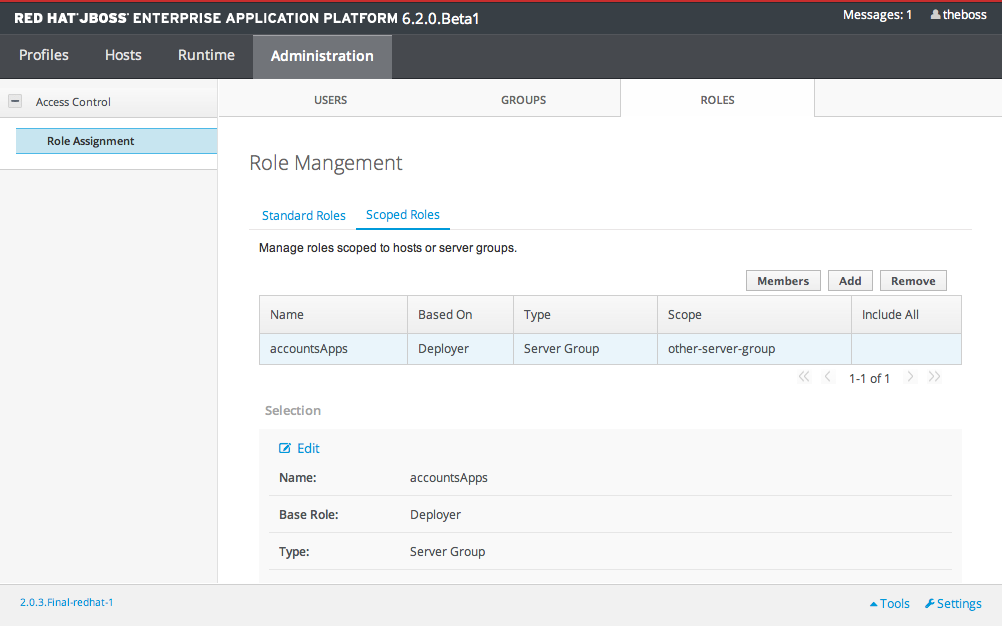

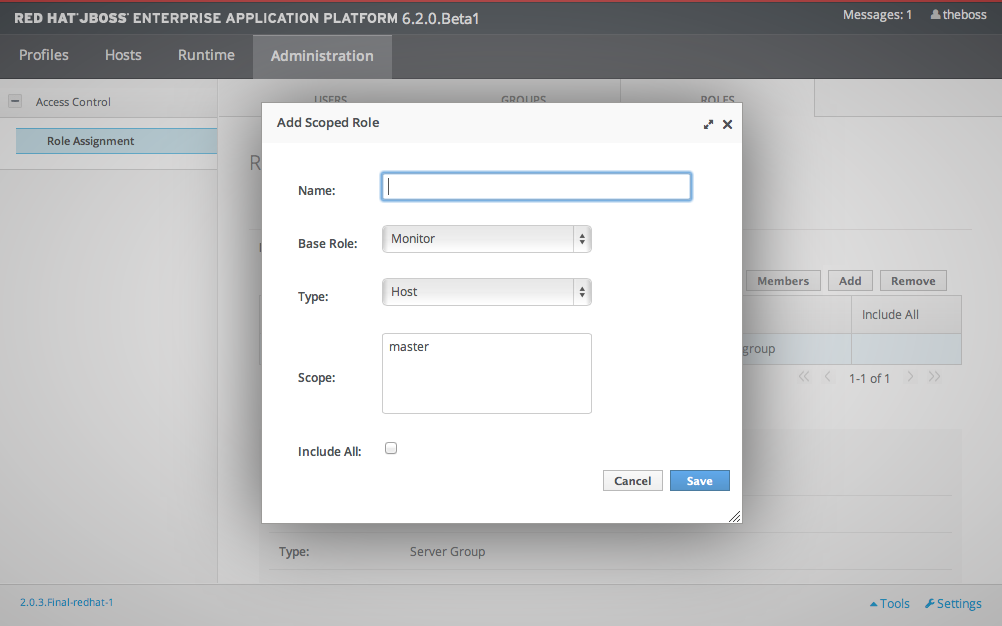

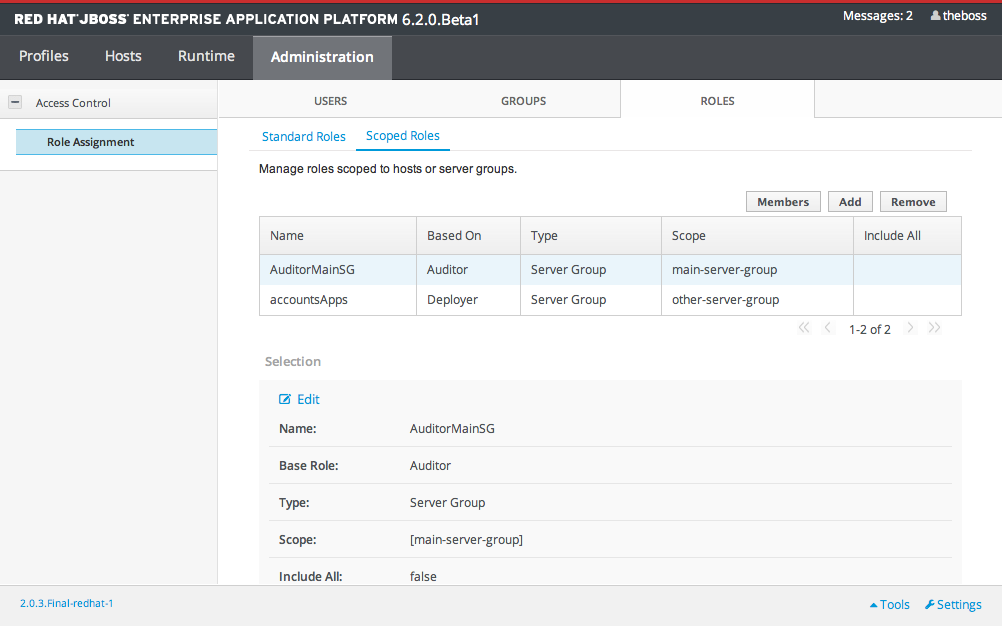

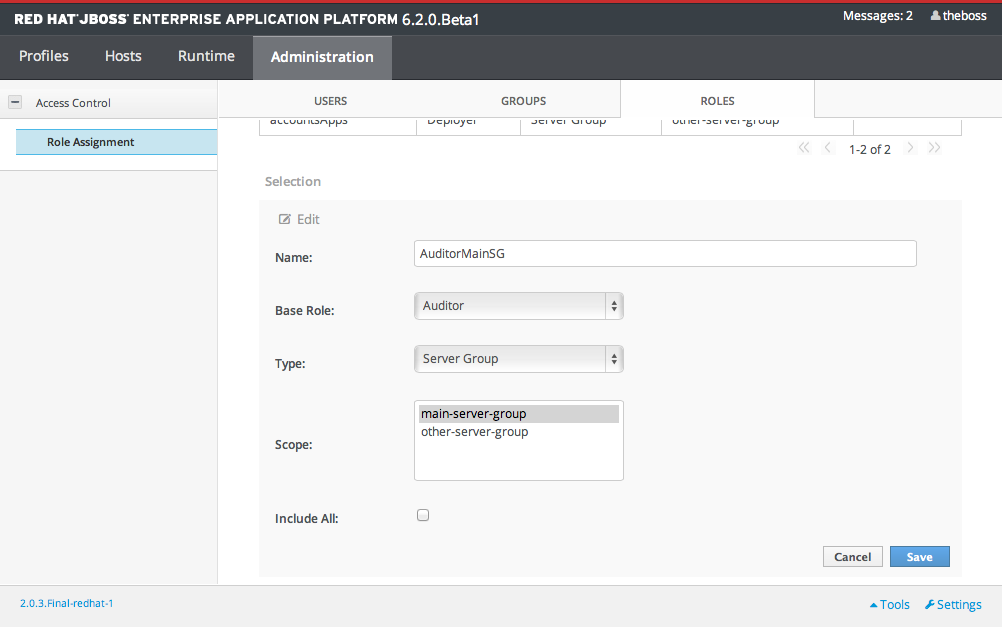

:read-resource-description(recursive=true) - Utiliser le paramètre