Red Hat Training

A Red Hat training course is available for RHEL 8

Capítulo 15. Asegurar las máquinas virtuales

Como administrador de un sistema RHEL 8 con máquinas virtuales (VM), asegurarse de que sus VM son lo más seguras posible reduce significativamente el riesgo de que sus sistemas operativos invitados y anfitriones sean infectados por software malicioso.

Este documento describe la mecánica para asegurar las máquinas virtuales en un host RHEL 8 y proporciona una lista de métodos para aumentar la seguridad de sus máquinas virtuales.

15.1. Cómo funciona la seguridad en las máquinas virtuales

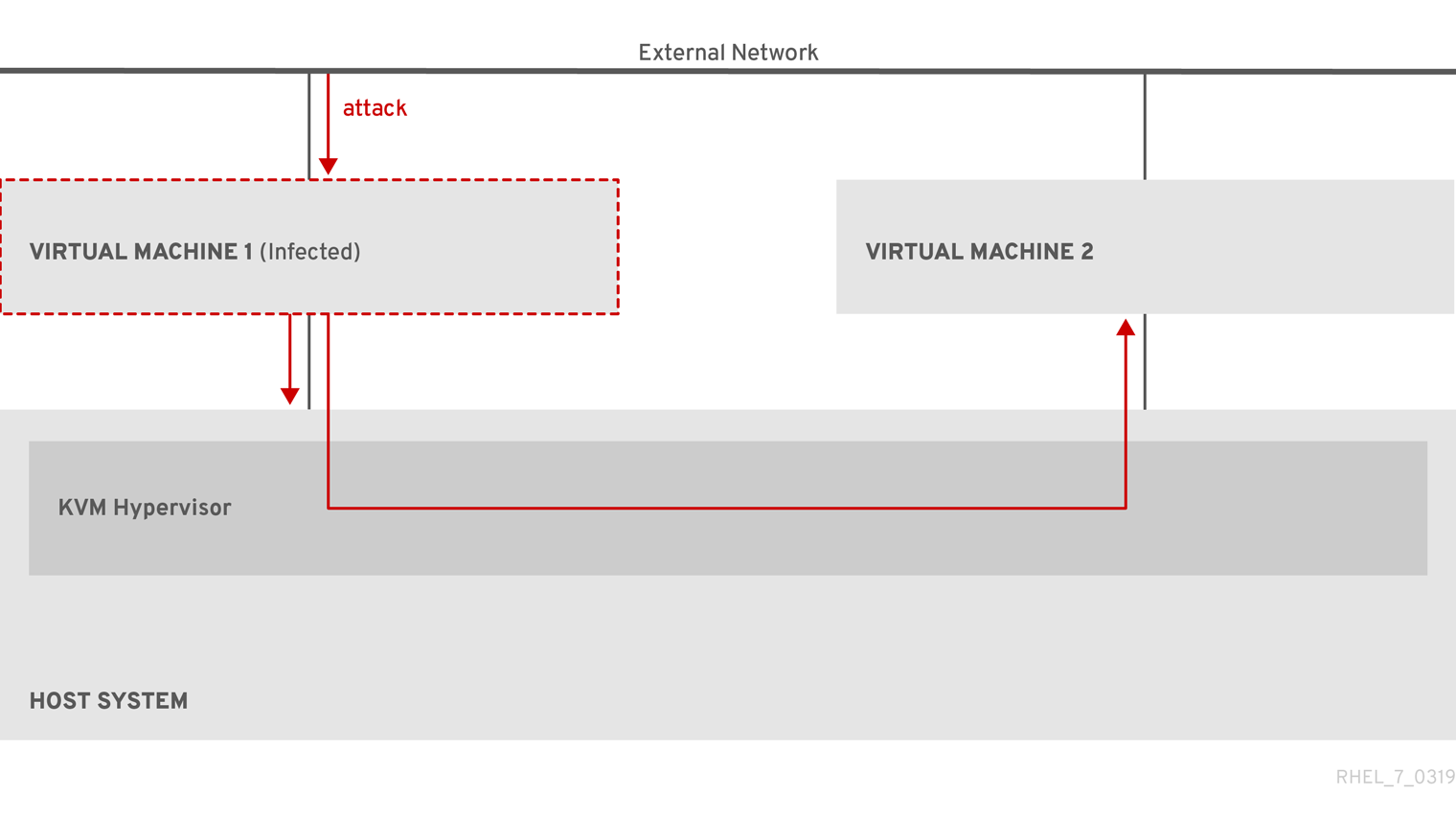

Cuando se utilizan máquinas virtuales (VM), se pueden alojar varios sistemas operativos dentro de una única máquina anfitriona. Estos sistemas están conectados con el host a través del hipervisor, y normalmente también a través de una red virtual. Como consecuencia, cada VM puede ser utilizada como un vector para atacar al host con software malicioso, y el host puede ser utilizado como un vector para atacar a cualquiera de las VMs.

Figura 15.1. Un potencial vector de ataque de malware en un host de virtualización

Dado que el hipervisor utiliza el kernel del host para gestionar las máquinas virtuales, los servicios que se ejecutan en el sistema operativo de la máquina virtual se utilizan con frecuencia para inyectar código malicioso en el sistema del host. Sin embargo, puedes proteger tu sistema contra estas amenazas de seguridad utilizando una serie de funciones de seguridad en tu sistema anfitrión y en el sistema invitado.

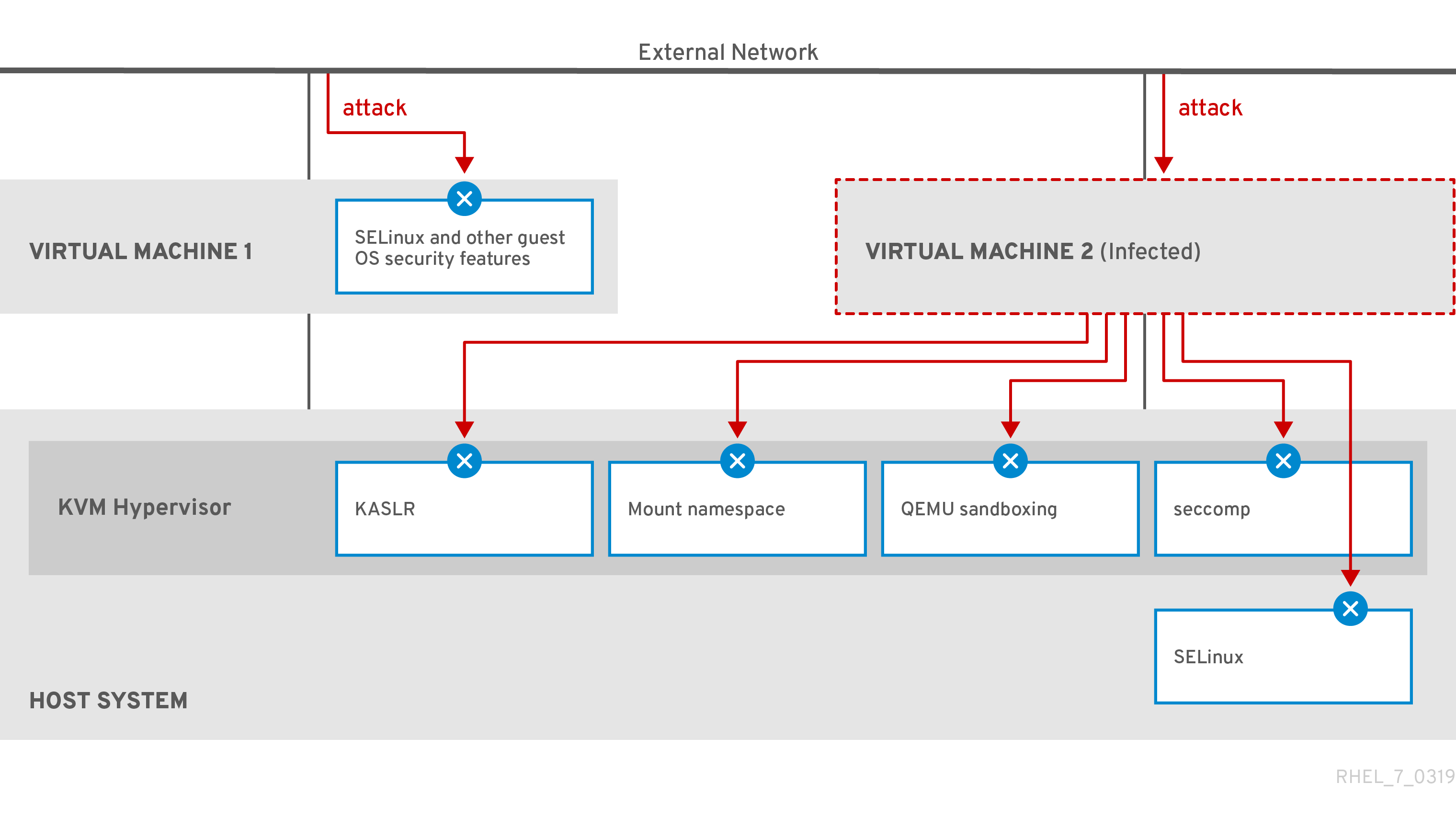

Estas características, como SELinux o el sandboxing de QEMU, proporcionan diversas medidas que dificultan el ataque de código malicioso al hipervisor y la transferencia entre el host y las máquinas virtuales.

Figura 15.2. Prevención de ataques de malware en un host de virtualización

Muchas de las características que RHEL 8 proporciona para la seguridad de las máquinas virtuales están siempre activas y no tienen que ser activadas o configuradas. Para más detalles, consulte Sección 15.4, “Funciones automáticas para la seguridad de las máquinas virtuales”.

Además, puede adherirse a una variedad de mejores prácticas para minimizar la vulnerabilidad de sus máquinas virtuales y su hipervisor. Para obtener más información, consulte Sección 15.2, “Mejores prácticas para asegurar las máquinas virtuales”.