Red Hat Training

A Red Hat training course is available for RHEL 8

43.3. Configuración de la asignación de certificados para usuarios cuya entrada de usuario de AD contiene el certificado completo

Esta historia de usuario describe los pasos necesarios para habilitar la asignación de certificados en IdM si la implementación de IdM está en confianza con Active Directory (AD), el usuario está almacenado en AD y la entrada de usuario en AD contiene el certificado completo.

Requisitos previos

- El usuario no tiene una cuenta en IdM.

- El usuario tiene una cuenta en AD que contiene un certificado.

- El administrador de IdM tiene acceso a los datos en los que se puede basar la regla de asignación de certificados de IdM.

43.3.1. Adición de una regla de asignación de certificados para los usuarios cuya entrada AD contiene certificados completos

43.3.1.1. Añadir una regla de asignación de certificados en la interfaz web de IdM

- Inicie sesión en la interfaz web de IdM como administrador.

-

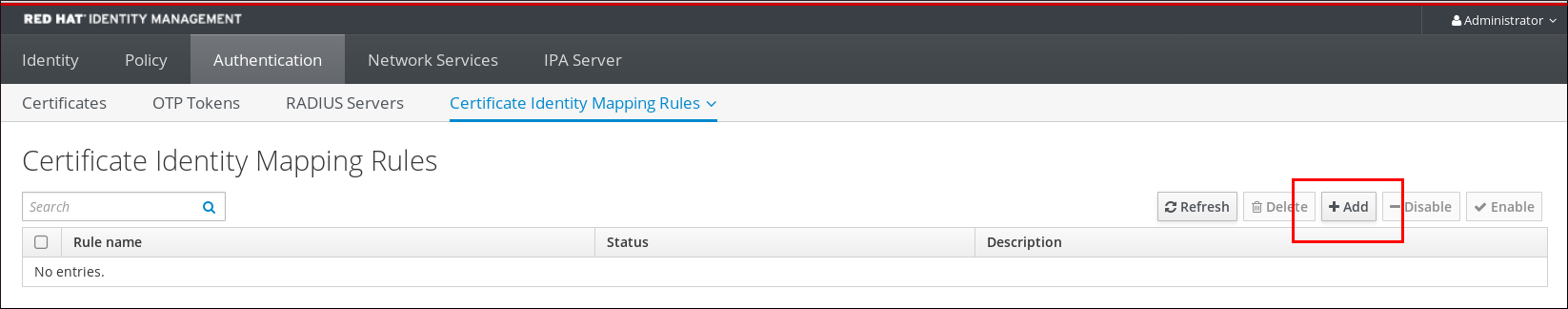

Navegue hasta

Authentication→Certificate Identity Mapping Rules→Certificate Identity Mapping Rules. Haga clic en

Add.Figura 43.5. Añadir una nueva regla de asignación de certificados en la interfaz web de IdM

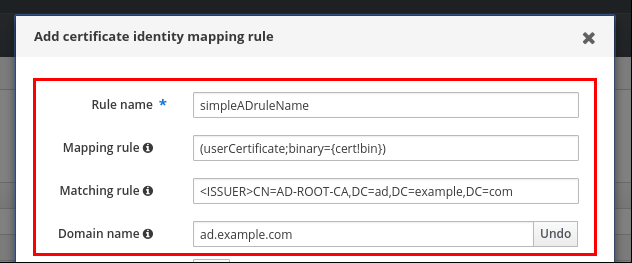

- Introduzca el nombre de la regla.

Introduzca la regla de asignación. Para que todo el certificado que se presenta a IdM para la autenticación se compare con lo que está disponible en AD:

(userCertificate;binary={cert!bin})Introduzca la regla de coincidencia. Por ejemplo, para permitir que sólo se autentifiquen los certificados emitidos por el

AD-ROOT-CAdel dominioAD.EXAMPLE.COM:<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=comFigura 43.6. Regla de asignación de certificados para un usuario con un certificado almacenado en AD

-

Haga clic en

Add. El demonio de servicios de seguridad del sistema (SSSD) relee periódicamente las reglas de asignación de certificados. Para forzar la carga inmediata de la regla recién creada, reinicie SSSD en la CLI::

# systemctl restart sssd

43.3.1.2. Adición de una regla de asignación de certificados en la CLI de IdM

Obtenga las credenciales del administrador:

# kinit adminIntroduzca la regla de asignación y la regla de correspondencia en la que se basa la regla de asignación. Para que todo el certificado que se presenta para la autenticación sea comparado con lo que está disponible en AD, permitiendo sólo los certificados emitidos por el

AD-ROOT-CAdel dominioAD.EXAMPLE.COMpara autenticar:# ipa certmaprule-addsimpleADrule--matchrule '<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com' --maprule '(userCertificate;binary={cert!bin})' --domain ad.example.com ------------------------------------------------------- Added Certificate Identity Mapping Rule "simpleADrule" ------------------------------------------------------- Rule name: simpleADrule Mapping rule: (userCertificate;binary={cert!bin}) Matching rule: <ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com Domain name: ad.example.com Enabled: TRUEEl demonio de servicios de seguridad del sistema (SSSD) relee periódicamente las reglas de asignación de certificados. Para forzar que la regla recién creada se cargue inmediatamente, reinicie SSSD:

# systemctl restart sssd